Информационный контур, информационное поле

В современных компаниях имеются различные уровни управления, для

каждого из которых необходимы конкретные виды информационной

поддержки. В связи с этим использование информационных технологий

относится к наиболее противоречивым внутрифирменным проблемам.

Руководство предприятий, даже понимая, что такие проблемы есть, часто

отказывается их решать, так как не чувствует себя достаточно

компетентным. Решения, в лучшем случае, возлагаются на руководителей

информационных служб или специализированные внешние организации,

которые не всегда заинтересованы в быстром разрешении информационных

проблем своего заказчика.

Информационные ресурсы требуют квалифицированного управления.

Отметим, что до сих пор нет общепринятых методологий и метрик для

количественной и качественной оценок эффективности информационных

ресурсов, а также прогнозирования потребностей в них. И тем не менее

на уровне предприятия можно и нужно изучать информационные

потребности, выстраивать информационный контур, формировать

информационное поле, измерять (разрабатывать соответствующие метрики),

планировать и управлять информационными ресурсами. Это

предполагает:

- оценку информационных потребностей на каждом управленческом уровне и в рамках каждой функции управления;

- решение проблемы несовместимости типов данных;

- создание системы управления данными, базами и хранилищами данных;

- организацию поиска, обработки, преобразования, анализа данных;

- разграничение доступа и обеспечение безопасности;

- доставку информации конечному потребителю.

Данные, информация, документы, циркулирующие внутри предприятия и

отражающие суть его деятельности, образуют переплетающиеся и

взаимодействующие потоки. Можно выделить основные виды: финансовые

потоки (Cash Flow), управленческие потоки (Control Flow), потоки работ

(Work Flow), потоки документов (Document Flow), базирующиеся на потоках данных (Data Flow).

Наиболее четко обозначены, формализованы и измеримы финансовые

потоки, так как для них существует развитая законодательная база,

бизнес-правила, нормативная документация, внутренний и внешний

контроль. В то же время финансовые потоки образуют самую хрупкую часть

механизма реализации деятельности компании — сбой в работе этого

механизма немедленно приведет к самым печальным последствиям.

Вследствие этого организации финансовых потоков, их защите и

информационной поддержке следует уделять самое пристальное

внимание.

Если предприятие имеет хорошо спланированную организационную

структуру — уровни управления разделены, функции подразделений

определены и четко очерчены, — то это дает возможность эффективно

организовать управленческие информационные потоки и автоматизировать документооборот.

И финансовые, и организационные потоки имеют много общих черт у

различных компаний, и поэтому при информатизации часто достаточно

воспользоваться доступными на рынке средствами. Труднее всего

спланировать и сформировать потоки работ, так как они реализуются в

самой сложной для автоматизации области деятельности компании —

процессно-процедурной области. Точно так же потоки данных,

сопровождающие потоки работ, состоят из данных различных типов,

требующих постоянного согласования, увязки и конвертации. Тем не

менее, автоматизированные системы управления производством (АСУП) и

аналогичные системы управления технологическими процессами (АСУТП) уже

четверть века успешно работают на многих промышленных

предприятиях.

В процессе деятельности предприятия происходит постоянное

перераспределение и изменение информационного наполнения потоков. Эти

изменения вызывают необходимость управления. Система управления

деятельностью предприятия (Managerial Enterprise System),

реализованная на базе информационной системы, позволяет отслеживать

изменения, адекватно на них реагировать, стабилизировать ситуацию,

сохранять качественную определенность процессов, совершенствовать

внутреннюю среду, поддерживать динамическое равновесие с внешней

средой в целях достижения тех или иных преимуществ.

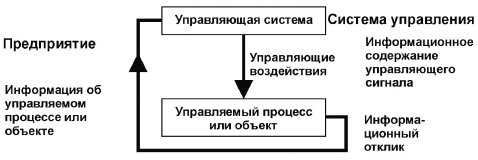

Рис.

5.5.

Локальный информационный контур

Управляющая часть организации оказывает на управляемый объект или

процесс управляющее воздействие (

рис.

5.5). Чтобы управляющая

система могла реально осуществлять управление, ей требуется

сопоставлять фактическое состояние управляемого объекта с конечной

целью управляющего воздействия. Взаимодействие органа управления с

управляемым объектом происходит в виде циркуляции информации по

некоторому замкнутому контуру, называемому локальным информационным

контуром.

Локальные контуры, образованные суммой управляющих сигналов и

информационных откликов по всей процессной области, складываются в

сложную замкнутую конфигурацию управляющих потоков и потоков данных

внутри предприятия.

Верхняя граница этой конфигурации, отделяющая внутреннюю среду от

внешней, образует информационный контур предприятия. Совокупные объемы

деловой информации формируют внешнее и внутреннее информационные поля

(

рис.

5.6). Собственное информационное поле объединяет информацию,

зарождающуюся внутри предприятия.

К такой информации следует относить:

- приказы и распоряжения высших руководителей и менеджеров всех звеньев (в бумажном и электронном видах);

- текущие и перспективные планы;

- базы данных о номенклатуре выпускаемой продукции, поставщиках, состоянии запасов, готовых продуктах;

- первичные документы управленческого, бухгалтерского, торгового и оперативного учета;

- данные бухгалтерского учета и другой обязательной отчетности за текущий и прошлые периоды;

- данные внутреннего документооборота (бумажного и электронного);

- результаты собственного анализа финансово-хозяйственной деятельности и результаты внешнего аудита;

- другие данные (например, результаты анкетирования сотрудников предприятия, сведения о повышении квалификации).

Рис.

5.6.

Информационный контур и информационное поле предприятия

Важно отметить, что качество собственного информационного поля

предприятия в основном определяется самим предприятием ( в первую

очередь — его руководством!).

Например, информационные системы управления конкуренцией

ориентированы, собственно, не на информационные технологии, а на формулу конкуренции (Competition Formula) -на входящие в нее ключевые

факторы успеха и соответствующие им «информационные пучки»

(узкие остронаправленные потоки информации с жесткой адресацией

получателей, в которых собирается, обрабатывается и аккумулируется

информация, важная для ключевого фактора успеха в определенном

направлении).

Для понимания всего этого не нужно разбираться в информационных

технологиях — достаточно понимания природы конкурентного преимущества,

к которому стремится компания. А понимать это обязаны менеджеры,

управляющие производством. Если в этом понимании есть провалы, то не

помогут никакие электронные системы обработки данных. Чаще всего

управленцам не хватает стратегического мышления в использовании

информационных технологий, а вовсе не самих технологий.

Внедрение оптимальной информационной технологии для поддержки

хорошо продуманной стратегии является непростой задачей.

Дополнительные сложности выбора системы или разработки пакетов

прикладных программ создают быстрое изменение информационных

технологий и догматизм «экспертов», который прямо

пропорционален неопределенности будущего информационной технологии.

Впрочем, например, для ИС управления конкуренцией три главных

источника трудностей иные.

Во-первых, достаточно трудной задачей остается увязывание формулы

конкуренции с информационными пучками. Как рыба ничего не знает о

воде, так и пользователь информации часто не отдает себе отчета в том,

во что обходится предприятию информация, которую он использует.

Прежде всего, необходимо детальное продумывание формулы конкуренции и

поддерживающих ее ключевых факторов успеха. Чтобы понять, как и за

счет чего компания участвует в конкуренции и как здесь могут помочь

информационные технологии, нужен высокий уровень понимания общих задач

управления.

Во-вторых, информационные системы управления стратегией — это

капиталовложения, которые не могут быть оправданы с точки зрения

традиционных критериев. Нужно вкладывать деньги в процесс изменения,

иными словами — научить сотрудников компании конкурировать иначе, чем

они привыкли. Для этого необходимы глубокое понимание и видение

перспектив, а значит, решения должны приниматься и поддерживаться

руководством компании. Такое вложение денег представляет собой

настоящее стратегическое решение, и не потому, что речь идет о больших

расходах, а потому, что они выражают само существо формулы

конкуренции. Расходы на закупку информационного оборудования

представляют собой в этом случае только малую часть общих затрат.

В-третьих, при внедрении информационных систем управления

источником трудностей зачастую является конфликт между двумя подходами

к информационным технологиям. Первый подход — это «слепая»

вера в могущество современных технологий и компьютерных устройств,

второй — узко прагматичный, утилитарный, когда технологиям отводится

роль «прислуги» и они совершенно не используются для

реализации формулы конкуренции. Выбирая нужную систему, не нужно

слишком полагаться на знание «битов и байтов». Здесь не

стоит уж очень рассчитывать на квалификацию корпоративной службы

обработки электронной информации, поскольку ее работники отягощены

знанием прежних технологий и привычками к шаблонным решениям. Здесь нужны свежий взгляд и готовность подвергать сомнению то, что принято

принимать как аксиомы, а эти качества редко встречаются у специалистов

по традиционным технологиям.

Четкая организационная структура управления, рациональное

распределение функциональных обязанностей среди персонала, надежный и

удобный учет на базе современных автоматизированных систем,

продуманная схема документооборота способствуют улучшению и развитию

информационного поля, что в свою очередь приводит к повышению качества

принимаемых управленческих решений. Напротив, пренебрежение к

проблемам сбора, обработки и анализа внутренней информации чревато

тяжелыми проблемами при управлении бизнес-процессами на

предприятии.

Организация службы информации существенно зависит от размера

предприятия. Для небольших предприятий можно ограничиться одним или

несколькими специалистами, специально выделенными для работы с

информацией. На крупных и средних предприятиях с высокой степенью

дифференциации бизнеса или с большим объемом документооборота

представляется целесообразным создать собственный информационный отдел

или подразделение (департамент) для сбора, хранения и обработки

информации, разграничения и контроля прав доступа к ней, координации

информационных потоков и пучков.

Размытость полномочий и ответственности в информационной работе

приводит к невозможности реального контроля состояния информационного

поля предприятия. При этом следует понимать различие между

компьютерным и информационным подразделениями. Весьма опасна иллюзия

по поводу того, что специалисты по программному обеспечению и

поддержке телекоммуникационных сетей являются хорошими информационными

работниками. Для сбора и анализа информации нужны совсем другое

образование, подготовка, навыки и способности, чем для

программирования и наладки техники.

Отдельная информационная служба нужна, прежде всего, для четкого

определения круга лиц, ответственных за сбор и обработку информации,

за обеспечение ее полноты и достоверности.

Контрольные вопросы и задания

- Что такое информатизация управления? Каковы цели и задачи информатизации?

- Внешнее и внутреннее информационное окружение предприятия.

- Дайте определение понятию «информационные ресурсы» современного предприятия.

- Являются ли информационные ресурсы активом компании, и если являются, то каким образом оценивается их доля в совокупной стоимости конечного продукта или услуги?

- Кто является потребителем информационных ресурсов, на каких уровнях управления и для каких целей используются информационные ресурсы в компании?

- Приведите примеры источников во внешней и внутренних средах компании для формирования информационных ресурсов.

- Что включают в себя понятия управляющей и управляемой систем?

Информационные активы организации примеры

Основные понятия и определения

Информация, информационная инфраструктура, информационные активы (ресурсы)

Первоначальное значение слова информация — сообщение, осведомление о чем-либо, придворная сплетня; сейчас информация трактуется как явление жизни (взаимодействия) организмов, сведения об окружающем мире, знания, «сырье» для мышления и управления; как обмен сведениями, обмен сигналами в животном и растительном мире, передача генетических признаков и т.п.

Сформулированные к настоящему времени строгие научные определения информации концентрируют внимание на одном из основных аспектов этого многозначного понятия — соотношении информации и материи. Согласно традиционной точке зрения информация — фундаментальная философская категория, о которой (как и о материи) только и можно сказать, что она существует независимо от человека и неотделима от ее материального носителя; информация — отраженное разнообразие движения объектов окружающей действительности.

Информация — одно из основных кибернетических понятий. В частности, она рассматривается как отражение организованности (упорядоченности) кибернетических объектов. Для подчеркивания кибернетического аспекта под информацией понимают сведения (данные, сообщения, факты и т.п.), позволяющие уменьшить имеющуюся неопределенность истинной ситуации или состояния объекта и на основе этого сделать выбор варианта решения из множества возможных равноправных альтернатив.

Остановимся на конкретных, имеющих прикладное значение, определениях понятия «информация», которые в наибольшей степени отражают правовой и технократический аспекты проблемы информационной безопасности и защиты информации.

В настоящее время при определении информации как многозначного понятия и объекта информационной безопасности подчеркиваются следующие ее стороны [17]:

- 1) сведения (сообщения, данные), документированная информация, важнейший информационный актив (ресурс);

- 2) объект правовых отношений, ценный товар;

- 3) сила, поднимающая или «убивающая» человека, приводящая в движение общественные структуры, производственные мощности, армии и т.д.

В мире взаимодействующих организмов и человеко-машинных систем информация проявляется прежде всего как сведения (сообщения, данные).

Для передачи, преобразования, обработки или хранения информации используются различные сигналы — знаки (символы) и материальные носители. Это позволяет представить ее в любой форме (письменный текст, изображение на бумаге, пленке или на экране монитора, речь или звуковая волна, отображенная на том или ином физическом носителе, цифровая последовательность, циркулирующая в ЭВМ или хранящаяся в памяти, флэш-памяти, компакт-диске, радиосигнал и т.п.). Информация может быть представлена в виде сообщений и данных (алфавитных, цифровых и алфавитно-цифровых последовательностей тех или иных символов (знаков) и упорядоченных структур), а также программ. Информация переносится или отображается с помощью сигнала — некоторого физического процесса.

На этом обстоятельстве сделан акцент в определении, сформулированном в Федеральном законе (ФЗ) «Об информации, информационных технологиях и о защите информации» (2006). В нем к информации относятся сведения (сообщения, данные) независимо от формы их представления. Дополнительно в ФЗ устанавливается такое понятие как документированная информация — зафиксированная на материальном носителе информация с реквизитами, позволяющими определить такую информацию или ее материальный носитель, а также ряд других важных понятий.

Информация может являться объектом публичных, гражданских и иных правовых отношений. Информация как объект правовых отношений может свободно использоваться любым лицом и передаваться одним лицом другому лицу, если федеральными законами не установлены ограничения доступа к информации либо иные требования к порядку ее предоставления или распространения.

Информация может быть товаром, т.е. всем тем, что может удовлетворить потребность или нужду и предлагается рынку с целью привлечения внимания, приобретения, использования или потребления.

При исследовании вопросов информационного или компьютерного права, правовых аспектов проблемы защиты информации (и защиты от информации), необходим нетрадиционный подход к понятию «информация». Он должен учитывать «силовой» характер воздействия информации, отмеченный в работе [22]. Согласно философским принципам, информация не является чем-то самостоятельным, не представляет собой нечто абсолютное, но имеет информационный характер только в отношении системы, воспринимающей информацию.

Информация является отношением соответствия двух систем. При информационном процессе информирующая (воздействующая) система производит в информируемой (реагирующей) системе определенное преобразование, на что требуется расходование свободной энергии. Эта энергия принадлежит самой реагирующей системе, которая освобождается при получении сигнала от информирующей системы. При этом информационное содержание, которое только и делает воздействие вообще конкретным сигналом, заключается в соответствии (качественном и количественном) энергии воздействия и энергии разрядки отражающей системы.

Отношение соответствия энергетических состояний двух систем приобретает знаковый характер, а сам сигнал становится знаком, когда он моделируется механизмом отражательных аппаратов отдельного человека, массового сознания, человеко-машинных систем, автоматизированных систем управления и т.п. в виде возбуждения их соответствующих элементов.

Информационное воздействие, будучи «силовым» по характеру, может иметь для реагирующей системы различные, иногда прямо противоположные последствия: оно обеспечивает сохранение или развитие этой системы либо разрушает ее.

В дальнейшем, не исключая из рассмотрения все стороны этого многозначного понятия, под информацией будем понимать сведения (сообщения, данные) независимо от формы их представления, являющиеся объектом сбора, хранения, обработки и передачи.

Информация — один из важных объектов информационной безопасности и важнейший защищаемый актив (ресурс) государства, организации, в том числе корпорации, предприятия и т.п. или информационной системы (сети), в которой она находится или может находиться.

Другим важным объектом информационной безопасности и защищаемым активом (ресурсом) является информационная инфраструктура.

Следуя работе [23], под информационной инфраструктурой будем понимать совокупность используемых (государством, обществом, организацией, корпорацией, предприятием) информационных технологий и технических средств (информационных систем и сетей, автоматизированных средств и других), а также социальных институтов и персонала, реализующих функции информационного взаимодействия и обеспечивающих создание, эксплуатацию и модернизацию технических систем.

Иногда говорят об информационной и телекоммуникационной инфраструктуре, выделяя важную коммуникационную компоненту информационного взаимодействия.

Информационные технологии могут выступать самостоятельным объектом информационной безопасности. Здесь они трактуются как ключевой элемент информационной инфраструктуры, во многом определяющим ее содержание. Под информационными технологиями понимаются процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов [24].

В законе «Об информации, информационных технологиях и о защите информации» используются также следующие основные понятия:

- — информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

- — информационно-телекоммуникационная сеть — технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

В соответствии с ГОСТ Р ИСО/МЭК 17799:2005 «Информационная технология. Практические правила управления информационной безопасностью» информация — это актив, который, подобно другим активам организации, имеет ценность и, следовательно, должен быть защищен надлежащим образом.

Информационные активы (ресурсы) — информация и/или ресурсы (информационные, технические, программные), подлежащие защите в организации, ее информационных системах и сетях.

Примерами активов организации, связанных с информационными системами, являются [25J:

- — собственно информационные активы: базы данных и файлы данных, системная документация, руководства пользователя, учебные материалы, процедуры эксплуатации или поддержки (обслуживания), планы по обеспечению непрерывности функционирования информационного обеспечения, процедуры действий при сбоях, архивированная информация;

- — активы программного обеспечения: прикладное программное обеспечение, системное программное обеспечение, инструментальные средства разработки и утилиты;

- — физические активы: компьютерное оборудование (процессоры, мониторы, переносные компьютеры, модемы), оборудование связи (маршрутизаторы, частные автоматические телефонные станции с выходом в сеть общего пользования, факсы, автоответчики), магнитные носители (ленты и диски), другое техническое оборудование (электропитание, кондиционеры), мебель, помещения;

- — услуги: информационные, вычислительные услуги и услуги связи, основные коммунальные услуги, например, отопление, освещение, электроэнергия, кондиционирование.

Что такое информационные активы? Примеры

Наша жизнь постоянно усложняется во всех сферах. Возникают новые и невиданные ранее подходы, технологии, активы. Для современных крупных предприятий большую роль играют информационные активы. Что они собой представляют?

Общая информация

Прежде чем приступать к основной теме, давайте затронем необходимый теоретический минимум. А именно, поговорим об информации. Она является одним из наиболее важных производственных активов, от которого в значительной мере зависит эффективность деятельности предприятия и его жизнеспособность. Это может быть как секрет создания определенного товара, так и внутренние финансовые данные. Любая более-менее крупная организация имеет свои информационные активы, относительно которых очень нежелательно, чтобы они попали в сторонние руки. Поэтому остро стоят вопросы хранения и безопасности.

Об общих понятиях

Чтобы успешно разобраться со всеми представленными данными, необходимо знать несколько моментов:

- Информационный актив. Это данные с реквизитами, которые позволяют провести идентификацию. Имеют ценность для определенной организации и находятся в ее распоряжении. Представлены на любом материальном носителе в форме, которая позволяет обрабатывать ее, хранить, или передавать.

- Классификация информационных активов. Это разделение имеющихся данных организации по типам, которые соответствуют степени тяжести возникающих последствий как результат потери их важных свойств.

Как можно понять, важны не только отдельные цифры и их пояснения, но и возможность оперативно использовать, защита от несанкционированного доступа и ряд других моментов. Когда выделены и сформированы информационные активы предприятия, остро встает вопрос их правильной классификации с последующим обеспечением безопасности. Почему именно так? Дело в том, что с помощью классификации можно оформить ключевые метрики для используемой информации – ее ценность, сила влияния на предприятие, требования к обеспечению/сопровождению/защите и тому подобное. Во многом от этого зависит, как данные будут обрабатываться и защищаться. Кроме этого, существует ряд нормативных стандартов, которые предусматривают проведение обязательной инвентаризации информационных активов организации. Хотя единой процедуры для этого и не существует.

Немного о классификации для предприятий

Подход к данным зависит от того, в каких условиях и с чем мы имеем дело. Рассмотрим информационные активы на примере частного предприятия. Классификация проводится с целью обеспечить дифференцированный подход к данным с учетом уровня их критичности, что влияют на деятельность, репутацию, деловых партнеров, работников и клиентов. Это позволяет определить экономическую целесообразность и приоритетность различных мероприятий по формированию информационной безопасности предприятия. В соответствии с законодательством Российской Федерации выделяют:

- Общедоступную (открытую) информацию.

- Персональные данные.

- Информацию, содержащую сведения, что составляют банковскую тайну.

- Данные, что относятся к коммерческим секретам.

Как оценить их важность? Для этого используют специальные модели. Давайте рассмотрим их более внимательно.

Классификационные модели

Чаще всего встречаются две из них:

- Однофакторная классификация. Базируется на степени ущерба. Здесь во просто. Рассмотрим небольшой пример. Активы информационной системы распределяются на четыре блока в зависимости от степени вероятного нанесения ущерба при утечке данных. Как пример – минимальный, затем — средний, высокий и напоследок – критический. Если неопределенному кругу лиц будет известно, кого директор принимает сегодня в своем кабинете, то это можно классифицировать как минимальный вид ущерба. Но вот если информация о подкупе государственного чиновника утечет в прокуратуру, это критическое положение.

- Многофакторная модель классификации. Базируется на трех классических параметрах. В данном случае вся информация представляет интерес с точки зрения конфиденциальности, доступности и целостности. По каждой позиции требования проставляются отдельно – высокие, средние, низкие. По совокупности они оцениваются, к примеру, как критической или базовой важности.

О классах

Чтобы оценка информационных активов была максимально эффективной и сдвинутой от количества к качеству, можно ввести классы, что будут отражать ценность данных и уровень требований к ним. В таких случаях обычно выделяют:

- Открытый класс. В данном случае не предусмотрены ограничения на распространение и использование, финансовый ущерб от известности отсутствует.

- Для служебного пользования. Для использования внутри организации. Финансовый ущерб отсутствует. Но могут возникнуть иные виды убытков для работников организации или всей структуры.

- Конфиденциальная. Предусмотрено использование внутри организации, при работе с клиентами и контрагентами. Разглашение принесет финансовый ущерб.

О конфиденциальных данных

Такую информацию условно можно разделить на несколько категорий. Первые две используются в коммерческих структурах, остальные, как правило, исключительно государством:

- С ограниченным доступом. Предусматривает использование определенным кругом сотрудников организации. Финансовый ущерб обычно оценивается в сумму до миллиона рублей.

- Секретная. Предусматривает использование исключительно определенными членами руководящего состава организации. Финансовый ущерб обычно начинается от значений в миллион рублей.

- Совершенно секретная. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести ущерб министерству или отрасли экономики в одной или нескольких перечисленных областях.

- Особой важности. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести существенный ущерб Российской Федерации в одной или нескольких перечисленных областях.

Как же обрабатываются информационные активы?

Давайте рассмотрим один из возможных алгоритмов:

- Выявляются информационные активы, существующие в любом виде (электронные и бумажные документы, потоки данных, флешки и тому подобное), что циркулируют между подразделениями в организации. Все это собирается, уточняется, и строится большая схема, на которой все отображено.

- Делаем все то же, но уже по отношению к каждому отдельному подразделению.

- Информационные активы привязываются к инфраструктуре, в которой хранятся, отмечается, по каким каналам передаются, где и в каких системах содержатся и тому подобное. Здесь есть один важный момент! Этот пункт предусматривает работу с каждым отдельным информационным активом. Для него рисуется вся среда обитания (чем более детализовано, тем лучше, ведь легче будет выявить угрозы). Нужно отобразить порты передачи, каналы и прочее.

- Берем все наработки и повторно классифицируем их, используя такие характеристики, как конфиденциальность, доступность, целостность.

Жизненный цикл

Вот такой путь проходит перед своей классификацией этот ценный актив. Информационная безопасность, поверьте, играет немалую роль, и не нужно пренебрегать ею. При этом значительное внимание необходимо уделять жизненному циклу. Что это такое? Жизненный цикл – это набор определенных периодов, по истечении которых важность объекта, как правило, понижается. Условно можно выделить такие стадии:

- Информация используется в операционном режиме. Это значит, что она принимает участие в производственном цикле и востребована постоянно.

- Информация используется в архивном режиме. Это значит, что она не принимает непосредственного участия в производственном цикле, хотя периодически требуется для совершения аналитической или иной деятельности.

- Информация хранится в архивном режиме.

Вот, пожалуй, и все. Какие данные хранятся – информационная база активов или что-то другое – это не важно. Главное – обеспечить конфиденциальность, доступность, целостность. Тогда не придется переживать за репутацию и считать убытки.

Информационные активы

«. Информационные активы (information asset): информационные ресурсы или средства обработки информации организации. «

Источник:

«ФИНАНСОВЫЕ УСЛУГИ. РЕКОМЕНДАЦИИ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. ГОСТ Р ИСО/ТО 13569-2007»

(утв. Приказом Ростехрегулирования от 27.12.2007 N 514-ст)

Официальная терминология . Академик.ру . 2012 .

Смотреть что такое «Информационные активы» в других словарях:

информационные активы — 3.35 информационные активы (information asset): Информационные ресурсы или средства обработки информации организации. Источник: ГОСТ Р ИСО/ТО 13569 2007: Финансовые услуги. Рекомендации по информационной безопасности 3.35 информационные активы… … Словарь-справочник терминов нормативно-технической документации

активы организации — Все, что имеет ценность для организации в интересах достижения целей деятельности и находится в ее распоряжении. Примечание К активам организации могут относиться: информационные активы, в том числе различные виды информации, циркулирующие в… … Справочник технического переводчика

активы — 2.2 активы (asset): Все, что имеет ценность для организации. Источник … Словарь-справочник терминов нормативно-технической документации

активы организации — 3.1.6 активы организации: Все, что имеет ценность для организации в интересах достижения целей деятельности и находится в ее распоряжении. Примечание К активам организации могут относиться: информационные активы, в том числе различные виды… … Словарь-справочник терминов нормативно-технической документации

активы организации банковской системы Российской Федерации — 3.2. активы организации банковской системы Российской Федерации : все, что имеет ценность для организации банковской системы Российской Федерации и находится в ее распоряжении. Примечание. К активам организации БС РФ могут относиться: банковские… … Словарь-справочник терминов нормативно-технической документации

Активы организации банковской системы — 3.22. Актив: Все, что имеет ценность для организации банковской системы Российской Федерации и находится в ее распоряжении. Примечание. К активам организации банковской системы Российской Федерации могут относиться: работники (персонал),… … Официальная терминология

Бизнес-активы Михаила Прохорова — Ниже приводится справочная информация об активах Прохорова. В рейтинге самых богатых бизнесменов 2012 по версии русского Forbes Михаил Прохоров занимает седьмое место с 13,2 миллиарда долларов. Основные активы Михаила Прохорова сосредоточены в… … Энциклопедия ньюсмейкеров

интеллектуальные активы — Включают накопленную информацию и знания сотрудников. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN intellectual assets … Справочник технического переводчика

ГОСТ Р ИСО/ТО 13569-2007: Финансовые услуги. Рекомендации по информационной безопасности — Терминология ГОСТ Р ИСО/ТО 13569 2007: Финансовые услуги. Рекомендации по информационной безопасности: 3.4 активы (asset): Все, что имеет ценность для организации [2]. Определения термина из разных документов: активы 3.58 анализ риска (risk… … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р ИСО ТО 13569-2007: Финансовые услуги. Рекомендации по информационной безопасности — Терминология ГОСТ Р ИСО ТО 13569 2007: Финансовые услуги. Рекомендации по информационной безопасности: 3.4 активы (asset): Все, что имеет ценность для организации [2]. Определения термина из разных документов: активы 3.58 анализ риска (risk… … Словарь-справочник терминов нормативно-технической документации

Идентификация и оценка информационных активов.

На данном этапе мы должны идентифицировать информационные активы, входящие в область оценки.

1) Определить ценность этих активов

2) Определить перечень угроз и вероятность их реализации

3) Произвести оценивание и ранжирование рисков

Информационный актив – это любая информация, независимо от вида её представления, имеющая ценность для организации и находящаяся в её распоряжении.

Типы активов ООО «Торговый Дом ЛФЗ»:

· Информация (база данных бухгалтерии – содержит информацию обо всех сотрудниках компании, финансовых операциях которые происходят как внутри, так и вне компании, а так же информацию о проведенных транзакциях и их статусе)

· Документы (договора, контракты, служебные записки)

· Программное обеспечение, включая прикладные программы

· Аппаратные средства (персональные компьютеры – необходимые для работы сотрудников). Сервер баз данных, телефоны, медные и оптоволоконные кабели, коммутаторы, принтеры, почтовый сервер.

ООО «Торговый Дом ЛФЗ» — является коммерческой организацией основной ее целью является получение прибыли за счет предоставляемых ею услуг.

Основными рыночными функциями является реализация продукции Петербургского завода «Императорский Фарфоровый Завод» на Московском рынке.

Данные по оценке информационных активов сведена в таблицу 1.2.1.1. Результаты ранжирования активов представлены в таблице 1.2.1.3.

Оценка информационных активов ООО «Торговый Дом ЛФЗ».

Продолжение Таблицы 1.2.1.1

Продолжение Таблицы 1.2.1.1

Результат ранжирования представляет собой интегрированную оценку степени важности актива для предприятия, взятую по пятибалльной шкале (Таблица 1.2.1.1). Самый ценный информационный актив имеет ранг 5, наименее ценный – ранг 1.

Активы, имеющие наибольшую ценность (ранг) в последующем рассматриваются в качестве объекта защиты. Количество таких активов, как правило, зависит от направления деятельности предприятия. В рамках поставленной задачи разработки политики безопасности по защите персональных данных выделим наиболее ценные информационные активы (имеющие максимальный ранг).

Результаты ранжирования активов ООО «Торговый Дом ЛФЗ»

По результатам ранжирования (Таблица1.2.1.3) выделим активы, имеющие наибольшую ценность (имеющие ранг 5 и 4):

1. База данных бухгалтерии;

2. Почтовый сервер;

3. База данных поставщиков;

4. Сервер баз данных;

5. Персональные данные о сотрудниках;

6. Оборудование для обеспечения связи;

7. Учетная Система;

Перечень информационных активов, обязательное ограничение доступа, к которым регламентируется действующим законодательством РФ, представлены в таблице 1.2.1.2.

Перечень сведений конфиденциального характера ООО «Торговый Дом ЛФЗ»

Оценка уязвимостей активов.

Уязвимость информационных активов — тот или иной недостаток, из-за которого становится возможным нежелательное воздействие на актив со стороны злоумышленников, неквалифицированного персонала или вредоносного кода (например, вирусов или программ-шпионов).

Уязвимость – есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в защищаемых системах обработки данных средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторам и нежелательного их воздействия на защищаемую информацию.

В компьютерной безопасности, термин уязвимость используется для обозначения недостатка в системе, используя который, можно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых, а также SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

Уязвимости информационной системы компании можно определить несколькими способами. Их может описать сотрудник компании (системный администратор или специалист службы информационной безопасности) на основании собственного опыта (возможно, в качестве подсказки для наиболее полного описания множества уязвимостей информационной системы используя классификации уязвимостей). Кроме того, могут быть приглашены сторонние специалисты для проведения технологического аудита информационной системы и выявления ее уязвимостей.

Основанием для проведения оценки уязвимости является оценка критичности информационных активов и определения адекватности предпринимаемых мер безопасности по отношению к их значимости.

Показателями уязвимости актива и его особо важных зон являются степень уязвимости в порядковой шкале оценок (пример степеней: высокая, средняя, низкая).

После проведения оценки уязвимости предоставляется отчет, который должен в себя включать описание уязвимостей и уязвимых систем. Уязвимости должны быть отсортированы сначала по степени важности, а затем по серверам/сервисам. Уязвимости должны быть расположены в начале отчёта и расставлены в порядке убывания критичности, то есть сначала критические уязвимости, затем с высоким уровнем важности, потом со средним и низким.

Результаты оценки уязвимости активов представлены в таблице 3.

Оценка угроз активам.

Угроза (потенциальная возможность неблагоприятного воздействия) обладает способностью наносить ущерб системе информационных технологий и ее активам. Если эта угроза реализуется, она может взаимодействовать с системой и вызвать нежелательные инциденты, оказывающие неблагоприятное воздействие на систему. В основе угроз может лежать как природный, так и человеческий фактор; они могут реализовываться случайно или преднамеренно. Источники как случайных, так и преднамеренных угроз должны быть идентифицированы, а вероятность их реализации — оценена. Важно не упустить из виду ни одной возможной угрозы, так как в результате возможно нарушение функционирования или появление уязвимостей системы обеспечения безопасности информационных технологий.

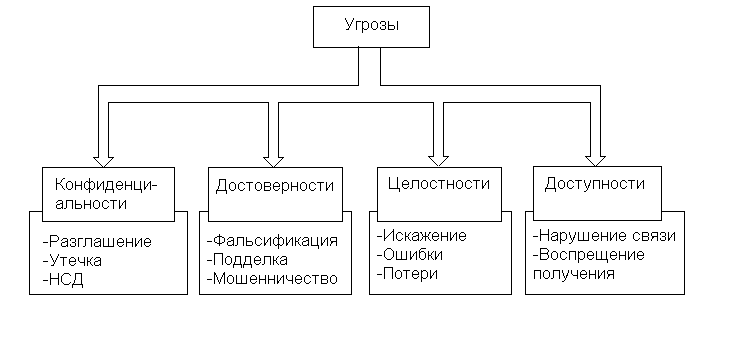

В конечном итоге противоправные действия с информацией приводят к нарушению ее конфиденциальности, полноты, достоверности и доступности, что в свою очередь приводит к нарушению, как режима управления, так и его качества в условиях ложной или неполной информации. На рисунке 2 представлены основные виды угроз.

Рисунок 2. Основные виды угроз информационной безопасности.

Исходные данные для оценки угроз следует получать от владельцев или пользователей активов, служащих отделов кадров, специалистов по разработке оборудования и информационным технологиям, а также лиц, отвечающих за реализацию защитных мер в организации. Другие организации, например, федеральное правительство и местные органы власти, также могут оказать помощь при проведении оценки угроз, например, предоставить необходимые статистические данные.

Исходные данные для оценки угроз следует получать от владельцев или пользователей активов, служащих отделов кадров, специалистов по разработке оборудования и информационным технологиям, а также лиц, отвечающих за реализацию защитных мер в организации. Другие организации, например, федеральное правительство и местные органы власти, также могут оказать помощь при проведении оценки угроз, например, предоставить необходимые статистические данные.

Ниже приведены некоторые наиболее часто встречающиеся варианты угроз:

— ошибки и упущения;

— мошенничество и кража;

— случаи вредительства со стороны персонала;

— ухудшение состояния материальной части и инфраструктуры;

— программное обеспечение хакеров, например имитация действий законного пользователя;

— программное обеспечение, нарушающее нормальную работу системы;

При использовании материалов каталогов угроз или результатов ранее проводившихся оценок угроз следует иметь в виду, что угрозы постоянно меняются, особенно в случае смены организацией деловой направленности или информационных технологий. Например, компьютерные вирусы 90-х годов представляют гораздо более серьезную угрозу, чем компьютерные вирусы 80-х. Нужно также отметить, что следствием внедрения таких мер защиты, как антивирусные программы, вероятно, является постоянное появление новых вирусов, не поддающихся воздействию действующих антивирусных программ.

После идентификации источника угроз (кто и что является причиной угрозы) и объекта угрозы (какой из элементов системы может подвергнуться воздействию угрозы) необходимо оценить вероятность реализации угрозы.

При этом следует учитывать:

— частоту появления угрозы (как часто она может возникать согласно статистическим, опытным и другим данным), если имеются соответствующие статистические и другие материалы;

— мотивацию, возможности и ресурсы, необходимые потенциальному нарушителю и, возможно, имеющиеся в его распоряжении; степень привлекательности и уязвимости активов системы информационных технологий с точки зрения возможного нарушителя и источника умышленной угрозы;

— географические факторы — такие как наличие поблизости химических или нефтеперерабатывающих предприятий, возможность возникновения экстремальных погодных условий, а также факторов, которые могут вызвать ошибки у персонала, выход из строя оборудования и послужить причиной реализации случайной угрозы.

Классификация возможностей реализации угроз (атак), представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае такого несовпадения атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, т.е. как «подготовка к совершению» противоправного действия. Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации.

Результаты оценки угроз активам представлена в таблице 4.

Что такое информационные активы? Примеры

Наша жизнь постоянно усложняется во всех сферах. Возникают новые и невиданные ранее подходы, технологии, активы. Для современных крупных предприятий большую роль играют информационные активы. Что они собой представляют?

Прежде чем приступать к основной теме, давайте затронем необходимый теоретический минимум. А именно, поговорим об информации. Она является одним из наиболее важных производственных активов, от которого в значительной мере зависит эффективность деятельности предприятия и его жизнеспособность. Это может быть как секрет создания определенного товара, так и внутренние финансовые данные. Любая более-менее крупная организация имеет свои информационные активы, относительно которых очень нежелательно, чтобы они попали в сторонние руки. Поэтому остро стоят вопросы хранения и безопасности.

Чтобы успешно разобраться со всеми представленными данными, необходимо знать несколько моментов:

- Информационный актив. Это данные с реквизитами, которые позволяют провести идентификацию. Имеют ценность для определенной организации и находятся в ее распоряжении. Представлены на любом материальном носителе в форме, которая позволяет обрабатывать ее, хранить, или передавать.

- Классификация информационных активов. Это разделение имеющихся данных организации по типам, которые соответствуют степени тяжести возникающих последствий как результат потери их важных свойств.

Как можно понять, важны не только отдельные цифры и их пояснения, но и возможность оперативно использовать, защита от несанкционированного доступа и ряд других моментов. Когда выделены и сформированы информационные активы предприятия, остро встает вопрос их правильной классификации с последующим обеспечением безопасности. Почему именно так? Дело в том, что с помощью классификации можно оформить ключевые метрики для используемой информации – ее ценность, сила влияния на предприятие, требования к обеспечению/сопровождению/защите и тому подобное. Во многом от этого зависит, как данные будут обрабатываться и защищаться. Кроме этого, существует ряд нормативных стандартов, которые предусматривают проведение обязательной инвентаризации информационных активов организации. Хотя единой процедуры для этого и не существует.

Подход к данным зависит от того, в каких условиях и с чем мы имеем дело. Рассмотрим информационные активы на примере частного предприятия. Классификация проводится с целью обеспечить дифференцированный подход к данным с учетом уровня их критичности, что влияют на деятельность, репутацию, деловых партнеров, работников и клиентов. Это позволяет определить экономическую целесообразность и приоритетность различных мероприятий по формированию информационной безопасности предприятия. В соответствии с законодательством Российской Федерации выделяют:

- Общедоступную (открытую) информацию.

- Персональные данные.

- Информацию, содержащую сведения, что составляют банковскую тайну.

- Данные, что относятся к коммерческим секретам.

Как оценить их важность? Для этого используют специальные модели. Давайте рассмотрим их более внимательно.

Чаще всего встречаются две из них:

- Однофакторная классификация. Базируется на степени ущерба. Здесь во просто. Рассмотрим небольшой пример. Активы информационной системы распределяются на четыре блока в зависимости от степени вероятного нанесения ущерба при утечке данных. Как пример – минимальный, затем — средний, высокий и напоследок – критический. Если неопределенному кругу лиц будет известно, кого директор принимает сегодня в своем кабинете, то это можно классифицировать как минимальный вид ущерба. Но вот если информация о подкупе государственного чиновника утечет в прокуратуру, это критическое положение.

- Многофакторная модель классификации. Базируется на трех классических параметрах. В данном случае вся информация представляет интерес с точки зрения конфиденциальности, доступности и целостности. По каждой позиции требования проставляются отдельно – высокие, средние, низкие. По совокупности они оцениваются, к примеру, как критической или базовой важности.

Чтобы оценка информационных активов была максимально эффективной и сдвинутой от количества к качеству, можно ввести классы, что будут отражать ценность данных и уровень требований к ним. В таких случаях обычно выделяют:

- Открытый класс. В данном случае не предусмотрены ограничения на распространение и использование, финансовый ущерб от известности отсутствует.

- Для служебного пользования. Для использования внутри организации. Финансовый ущерб отсутствует. Но могут возникнуть иные виды убытков для работников организации или всей структуры.

- Конфиденциальная. Предусмотрено использование внутри организации, при работе с клиентами и контрагентами. Разглашение принесет финансовый ущерб.

Такую информацию условно можно разделить на несколько категорий. Первые две используются в коммерческих структурах, остальные, как правило, исключительно государством:

- С ограниченным доступом. Предусматривает использование определенным кругом сотрудников организации. Финансовый ущерб обычно оценивается в сумму до миллиона рублей.

- Секретная. Предусматривает использование исключительно определенными членами руководящего состава организации. Финансовый ущерб обычно начинается от значений в миллион рублей.

- Совершенно секретная. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести ущерб министерству или отрасли экономики в одной или нескольких перечисленных областях.

- Особой важности. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести существенный ущерб Российской Федерации в одной или нескольких перечисленных областях.

Давайте рассмотрим один из возможных алгоритмов:

- Выявляются информационные активы, существующие в любом виде (электронные и бумажные документы, потоки данных, флешки и тому подобное), что циркулируют между подразделениями в организации. Все это собирается, уточняется, и строится большая схема, на которой все отображено.

- Делаем все то же, но уже по отношению к каждому отдельному подразделению.

- Информационные активы привязываются к инфраструктуре, в которой хранятся, отмечается, по каким каналам передаются, где и в каких системах содержатся и тому подобное. Здесь есть один важный момент! Этот пункт предусматривает работу с каждым отдельным информационным активом. Для него рисуется вся среда обитания (чем более детализовано, тем лучше, ведь легче будет выявить угрозы). Нужно отобразить порты передачи, каналы и прочее.

- Берем все наработки и повторно классифицируем их, используя такие характеристики, как конфиденциальность, доступность, целостность.

Вот такой путь проходит перед своей классификацией этот ценный актив. Информационная безопасность, поверьте, играет немалую роль, и не нужно пренебрегать ею. При этом значительное внимание необходимо уделять жизненному циклу. Что это такое? Жизненный цикл – это набор определенных периодов, по истечении которых важность объекта, как правило, понижается. Условно можно выделить такие стадии:

- Информация используется в операционном режиме. Это значит, что она принимает участие в производственном цикле и востребована постоянно.

- Информация используется в архивном режиме. Это значит, что она не принимает непосредственного участия в производственном цикле, хотя периодически требуется для совершения аналитической или иной деятельности.

- Информация хранится в архивном режиме.

Вот, пожалуй, и все. Какие данные хранятся – информационная база активов или что-то другое – это не важно. Главное – обеспечить конфиденциальность, доступность, целостность. Тогда не придется переживать за репутацию и считать убытки.

Источники:

http://studref.com/431867/informatika/osnovnye_ponyatiya_opredeleniya

http://businessman.ru/chto-takoe-informatsionnyie-aktivyi-primeryi.html

http://official.academic.ru/8343/%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D1%8B%D0%B5_%D0%B0%D0%BA%D1%82%D0%B8%D0%B2%D1%8B

http://lektsia.com/5x84ea.html

http://bez-tebya.ru/biznes-i-finansy/chto-takoe-informacionnye-aktivy-primery

30.11.2019

Дата обновления: 23.01.2020

Еще в 1990-е Дуглас Лейни, вице-президент и главный аналитик агентства Gartner, придумал «инфономику» — дисциплину, которая исследует экономическую значимость информации. До 2001 года к инфономике относились снисходительно: вопрос о ценности информации был чисто теоретическим. В 2001-м произошел теракт в Нью-Йорке. Тогда многие компании потеряли все бизнес-данные, включая резервные копии. Страховщики отказались выплачивать компенсации, поскольку на тот момент электронная информация не считалась физическим активом. С тех пор на данные смотрят иначе.

Управление ИТ-инфраструктурой

Сегодня большинство видов бизнеса понимают ценность информации, которой оперируют — начиная с персональных данных пользователей и заканчивая цифровыми продуктами. Понимают и стоимость потери этой информации. Золотой образ Microsoft весит всего 10 Гб, но генерирует миллионные прибыли. Сотрудник увольняется и скачивает БД с данными клиентов, или, допустим, происходит утечка данных о банковских картах — это потери, урон от которых может доходить до шести- и девятизначных сумм. Оценка репутационного ущерба в таких случаях — еще более сложная задача.

Тенденции в оценке и управлении данными

Технический директор Dell EMC Билл Шмарцо (Bill Schmarzo) предлагает рассчитывать реальную экономическую ценность данных. То есть буквально учитывать в бухгалтерском балансе, и вводить для данных специальную количественную оценку, которую он называет «разумной ценностью». Шмарцо подробно расписывает процесс расчета экономической ценности данных с учетом стратегических бизнес-задач организации.

В начале 2000-х появились первые CDO — директора по данным (Chief Data Officer). Согласно отчету консалтингового агентства New Vantage Partners, количество таких должностей растет, по крайней мере на западе. В 2012-м только у 12% участников опроса были штатные CDO, в 2019-м таких компаний было уже 68%. Большинство директоров по данным занимаются преимущественно управлением мастер-данными (ключевыми бизнес-данными компании), их «инвентаризацией» и обеспечением качества. Те же, кто оценивает непосредственную стоимость инфо-активов — в меньшинстве. Меж тем в 2017-м журнал Economist сбросил с пьедестала «наиболее ценного ресурса планеты» нефть и водрузил на него данные.

Хранение цифрового актива

Поскольку данные — актив, к ним можно применять те же методы, которые применяются к обычным активам организации: имуществу, бюджету и так далее. Да, их нельзя заложить в банк, но с ними можно проводить все операции нефизического мира. Хранение данных и проведение операций над ними также изменяется со временем в цене. Стоимость данных может увеличиваться или уменьшаться в зависимости от ряда параметров: качества хранения, полноты данных, актуальности и пр.

Для ITGLOBAL.COM это уже тривиальная задача — оценка объема и качества данных, которыми оперирует организация, технических инструментов управления данными, включая дисковое хранилище (СХД) и ПО, которое обрабатывает эти данные. Мы понимаем, как привести в порядок те процессы, которые настроены некорректно, и как из данных получать больше выгоды для бизнеса. Приведем пример.

Компания генерирует терабайты данных и вынуждена хранить их в облачном архиве. Один файл занимает, условно, 100 Гб. Компания периодически получает доступ к архиву — например, для аналитики. Если использовать стандартные решения на рынке СХД, стоимость оперирования подобными данными может быть несопоставима с их ценностью. В публичном облаке хранение 1 Гб стоит ~ 25 рублей в месяц, 1 ТБ — уже 25 600 на SSD. Cтоимость 100 ТБ составит 2,5 млн рублей в месяц. На рынке предлагаются и другие решения, когда стоимость хранения 1 ТБ можно сократить до 1200 рублей в месяц и не потерять в скорости обработки.

Здесь также необходимо смотреть на способы работы с информацией, исходя из чего выбирать оптимальный инструмент для хранения. Конечно, многое зависит от ценности данных. Возможно, что миллионные затраты в некоторых случаях будут уместны.

Полное взаимопонимание

Мы видим тенденцию к увеличению объемов данных, которыми оперируют компании, и понимаем разную ценность разных типов информации. Подход к данным как к бизнес-активу помогает быстрее донести мысль о преимуществах использования тех или иных технологий. Опыт ITGLOBAL.COM позволяет говорить с бизнесом на одном языке. Компания предлагает ИТ-рынку продукты и сервисы, с помощью которых реализуется большое количество проектов, нацеленных на обработку данных. Специалисты ITGLOBAL.COM знают, какие из современных СХД будут оптимальны в конкретном случае. Знают, как выбрать подходящее облачное решение и объяснят, чем AWS лучше Alibaba, и наоборот. Другими словами, мы готовы рассказать, как обрабатывать большее количество информации быстро и за меньшие деньги.

Содержание

- 1 2. Аудит информационной безопасности

- 1.1 2.1. Анализ информационных активов на предприятии оао «Коммаш»

- 1.2 Информационные активы

- 2 Финансовое управление интернет-магазином: учет активов и пассивов

- 2.1 Для чего нужен учет активов и пассивов?

- 2.2 Как составляется балансовый отчет?

- 2.3 Какова структура балансового отчета?

- 2.4 Анализ полученных данных

- 3 Что такое информационные активы? Примеры :

- 3.1 Общая информация

- 3.2 Об общих понятиях

- 3.3 Немного о классификации для предприятий

- 3.4 Классификационные модели

- 3.5 О классах

- 3.6 О конфиденциальных данных

- 3.7 Как же обрабатываются информационные активы?

- 3.8 Жизненный цикл

- 4 Оценка стоимости информационных активов

- 4.1 Введение

- 4.2 Информация как самостоятельный актив

- 4.3 Проблемы оценки стоимости информационных активов

- 4.4 Методика оценки стоимости

- 5 Информационные активы предприятий

- 5.1 Российский рынок

- 5.2 Проблема выбора

- 5.3 Обеспечение непрерывности

2. Аудит информационной безопасности

Аудитпредставляет собой независимую экспертизуотдельных областей функционированияорганизации.

Целямипроведенияаудитабезопасности являются:

- анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов;

- оценка текущего уровня защищенности информационных систем (ИС);

- локализация узких мест в системе защиты ИС;

- оценка соответствия ИС существующим стандартам в области информационной безопасности;

- выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС.

Кобъектам, подлежащим защитеот потенциальных угроз и противоправныхпосягательств, относятся:

- персонал;

- финансовые средства;

- информационные ресурсы с ограниченным доступом, а также иная конфиденциальная информация на различных носителях;

- средства и системы информатизации (автоматизированные системы и вычислительные сети различного уровня и назначения, линии телефонной связи, технические средства передачи информации, средства размножения и отображения информации, вспомогательные технические средства и системы);

- материальные средства (здания, сооружения, хранилища, техническое оборудование, транспорт и иные средства);

- технические средства и системы охраны и защиты материальных и информационных ресурсов.

Всоответствии с действующим законодательствомчасть сведений, циркулирующих в ОАО«Коммаш», носит конфиденциальныйхарактер, учредительные документы,оригиналы документов, сертификаты,архивы, подлежат защите для обеспечениябесперебойной работы предприятия.

Активыорганизации могут рассматриваться какценности организации, которые должныиметь гарантированную защиту. Активывключают в себя:

- материальные активы (например, вычислительные средства, средства связи, здания);

- информацию (данные) (например, документы, базы данных);

- программное обеспечение;

- способность производить продукт или предоставлять услугу;

- людей;

- нематериальные ресурсы (например, престиж фирмы, репутацию). [10]

2.1. Анализ информационных активов на предприятии оао «Коммаш»

Анализинформационных активом предприятияОАО «Коммаш» представлена в табл. 2.1.

Таблица2.1

Информационные активы

| №п.п. | Вид актива | Степень защиты | Срок хранения |

| 1 | База данных покупателей | Средняя | постоянно |

| 2 | Договора с потребителями отчетного предприятия | Средняя | постоянно |

| 3 | Договора партнеров по основному виду деятельности | Средняя | постоянно |

| 4 | Учредительные документы | Средняя | постоянно |

| 5 | Бухгалтерская отчетность | Средняя | 10 лет |

| 6 | Финансовая отчетность | Средняя | 10 лет |

| 7 | Информационные данные бухучёта(бумажном/электронном) | Средняя | 10 лет |

| 8 | Договора с поставщиками | Средняя | 5 лет |

| 9 | Лицензия на перевозку грузов | Средняя | 5 лет |

| 10 | Документооборот по таможенному оформлению грузов | Средняя | 5 лет |

| 11 | Путевые листы и отчёты водителей | Средняя | 5 лет |

| 12 | Трудовые книжки | Высокая | постоянно |

| 13 | Документы по кадрам | Высокая | постоянно |

| 14 | Персональные данные | Высокая | постоянно |

| 15 | Документы по сертификации продукции | Средняя | постоянно |

| 16 | Конструкторская документация | Высокая | постоянно |

| 17 | Технические про | Высокая | постоянно |

| 18 | Юрийдическая документация | Высокая | постоянно |

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

Источник: https://StudFiles.net/preview/5853262/page:5/

Финансовое управление интернет-магазином: учет активов и пассивов

Добрый день!

Ранее мы рассказывали вам как внедрили учет денежных потоков и учет доходов и расходов нашему клиенту. В этом выпуске мы расскажем как организовали учет активов и пассивов в интернет-магазине.

Илья — руководитель исследуемого интернет-магазина — благодаря внедренным ранее инструментам оперативно получает нужную ему финансовую информацию. С помощью отчета о движении денежных средств Илья может предвидеть кассовые разрывы, резервировать деньги под закупки и контролировать выплаты контрагентам. Благодаря отчету о прибылях и убытках он видит действительный объем реализации товаров за месяц, возникшие расходы, и конечный финансовый результат. Все необходимые отчеты формируются моментально, поэтому Илья может заблаговременно принимать управленческие решения для корректировки финансовых показателей.

Однако отчеты о движение денежных средств и прибылях и убытках не описывают все финансовые аспекты бизнеса.

Для чего нужен учет активов и пассивов?

У Ильи возникали вопросы, почему, по отчетам интернет-магазин получил прибыль в размере 500 тыс. рублей, а на расчетном счете только 200 тыс. Он делал ошибочный вывод, что компания в убытке. Был и обратный случай, когда по отчетам получен убыток, а на расчетном счете крупная сумма. Дело в том, что в описанных ситуациях директором игнорировались изменения стоимости складских запасов, суммы дебиторской и кредиторской задолженности и других статей.

Чтобы понять где оседает финансовый результат интернет-магазина Ильи, мы внедрили учет активов и пассивов (балансовый отчет).

Как составляется балансовый отчет?

В упрощенном виде балансовый отчет выглядит следующим образом.

Все финансовые изменения интернет-магазина отражаются в отчетах о движении денежных средств и прибылях и убытках, а в конечном итоге — в балансовом отчете. Поэтому автоматизировать формирование балансового отчета в нашем случае не составило труда. Достаточно подсчитывать изменения по статьям в указанных отчетах и отражать получившийся результат в балансе.

В продемонстрированном балансе указаны укрупненные статьи. Это значит, что в одной статье баланса учитываются сразу несколько статей из других отчетов. Если вы хотите видеть более детальный баланс, то достаточно вынести интересующие вас статьи отдельными строками.

Какова структура балансового отчета?

Балансовый отчет состоит из двух крупных разделов: Активов и Пассивов.

Активы включают в себя все средства, которые использует бизнес. Сюда входят денежные средства, товары, основные средства, нематериальные активы (права на программы, патенты и др.), и прочее.

Пассивы состоят из обязательств и капитала. Обязательства включают в себя кредиторскую задолженность, кредиты и займы. Капитал отражает сумму собственных средств владельцев компании.

Если говорить простым языком, статья активов баланса отвечает на вопрос «что используется в бизнесе», а пассивов — «откуда возникли активы». Отсюда вытекает главное свойство баланса — активы всегда равны пассивам. Исходя из вышесказанного мы можем вывести следующую важную формулу:

Собственный капитал = Активы — Обязательства

Анализ полученных данных

Согласно отчету о прибылях и убытках за август Илья получил прибыль в размере 52829 рублей. Однако на расчетном счете накопилась сумма, значительно превышающая данный финансовый результат. Чтобы понять, по какой причине это произошло, рассмотри все статьи баланса.

Положительную динамику мы видим по статьям денежных средств и товаров. Дебиторская задолженность снизилась на 13726 рублей, что говорит о погашении задолженности и поступлении денежных средств. Итоговое изменение активов составило +97829 рублей.

За август мы также видим поступления по кредитам и займам на 45000 рублей.

Используя вышеприведенную формулу найдем изменения собственного капитала: 97829-45000 = 52829 руб. Как мы видим, полученный результат полностью совпадает с данными отчета о прибылях и убытках.

Таким образом, финансовый результат интернет-магазина повлиял на увеличение денежных и товарных запасов. Кроме того, на увеличение активов организации сказался полученный кредит. Это объясняет почему на расчетном счете накопилась сумма, превышающая данные отчета о прибылях и убытках.

Благодаря балансовому отчету у Ильи больше не возникает вопрос «куда делся финансовый результат». С помощью данного отчета всегда можно видеть динамику изменения активов и пассивов организации. Это поможет избежать замораживания оборотных активов в товарных запасах, наращивания просроченной дебиторской задолженности, соблюдать оптимальное соотношение собственных и заемных средств.

А вы знаете где аккумулируется ваш финансовый результат?

Артем Мелконян

руководитель финансового управления проектами Тактики

Источник: http://blog.etaktika.ru/finance/uchet-aktivov-passivov/

Что такое информационные активы? Примеры :

Наша жизнь постоянно усложняется во всех сферах. Возникают новые и невиданные ранее подходы, технологии, активы. Для современных крупных предприятий большую роль играют информационные активы. Что они собой представляют?

Общая информация

Прежде чем приступать к основной теме, давайте затронем необходимый теоретический минимум. А именно, поговорим об информации. Она является одним из наиболее важных производственных активов, от которого в значительной мере зависит эффективность деятельности предприятия и его жизнеспособность. Это может быть как секрет создания определенного товара, так и внутренние финансовые данные. Любая более-менее крупная организация имеет свои информационные активы, относительно которых очень нежелательно, чтобы они попали в сторонние руки. Поэтому остро стоят вопросы хранения и безопасности.

Об общих понятиях

Чтобы успешно разобраться со всеми представленными данными, необходимо знать несколько моментов:

- Информационный актив. Это данные с реквизитами, которые позволяют провести идентификацию. Имеют ценность для определенной организации и находятся в ее распоряжении. Представлены на любом материальном носителе в форме, которая позволяет обрабатывать ее, хранить, или передавать.

- Классификация информационных активов. Это разделение имеющихся данных организации по типам, которые соответствуют степени тяжести возникающих последствий как результат потери их важных свойств.

Как можно понять, важны не только отдельные цифры и их пояснения, но и возможность оперативно использовать, защита от несанкционированного доступа и ряд других моментов. Когда выделены и сформированы информационные активы предприятия, остро встает вопрос их правильной классификации с последующим обеспечением безопасности.

Почему именно так? Дело в том, что с помощью классификации можно оформить ключевые метрики для используемой информации – ее ценность, сила влияния на предприятие, требования к обеспечению/сопровождению/защите и тому подобное. Во многом от этого зависит, как данные будут обрабатываться и защищаться.

Кроме этого, существует ряд нормативных стандартов, которые предусматривают проведение обязательной инвентаризации информационных активов организации. Хотя единой процедуры для этого и не существует.

Немного о классификации для предприятий

Подход к данным зависит от того, в каких условиях и с чем мы имеем дело. Рассмотрим информационные активы на примере частного предприятия. Классификация проводится с целью обеспечить дифференцированный подход к данным с учетом уровня их критичности, что влияют на деятельность, репутацию, деловых партнеров, работников и клиентов. Это позволяет определить экономическую целесообразность и приоритетность различных мероприятий по формированию информационной безопасности предприятия. В соответствии с законодательством Российской Федерации выделяют:

- Общедоступную (открытую) информацию.

- Персональные данные.

- Информацию, содержащую сведения, что составляют банковскую тайну.

- Данные, что относятся к коммерческим секретам.

Как оценить их важность? Для этого используют специальные модели. Давайте рассмотрим их более внимательно.

Классификационные модели

Чаще всего встречаются две из них:

- Однофакторная классификация. Базируется на степени ущерба. Здесь во просто. Рассмотрим небольшой пример. Активы информационной системы распределяются на четыре блока в зависимости от степени вероятного нанесения ущерба при утечке данных. Как пример – минимальный, затем — средний, высокий и напоследок – критический. Если неопределенному кругу лиц будет известно, кого директор принимает сегодня в своем кабинете, то это можно классифицировать как минимальный вид ущерба. Но вот если информация о подкупе государственного чиновника утечет в прокуратуру, это критическое положение.

- Многофакторная модель классификации. Базируется на трех классических параметрах. В данном случае вся информация представляет интерес с точки зрения конфиденциальности, доступности и целостности. По каждой позиции требования проставляются отдельно – высокие, средние, низкие. По совокупности они оцениваются, к примеру, как критической или базовой важности.

О классах

Чтобы оценка информационных активов была максимально эффективной и сдвинутой от количества к качеству, можно ввести классы, что будут отражать ценность данных и уровень требований к ним. В таких случаях обычно выделяют:

- Открытый класс. В данном случае не предусмотрены ограничения на распространение и использование, финансовый ущерб от известности отсутствует.

- Для служебного пользования. Для использования внутри организации. Финансовый ущерб отсутствует. Но могут возникнуть иные виды убытков для работников организации или всей структуры.

- Конфиденциальная. Предусмотрено использование внутри организации, при работе с клиентами и контрагентами. Разглашение принесет финансовый ущерб.

О конфиденциальных данных

Такую информацию условно можно разделить на несколько категорий. Первые две используются в коммерческих структурах, остальные, как правило, исключительно государством:

- С ограниченным доступом. Предусматривает использование определенным кругом сотрудников организации. Финансовый ущерб обычно оценивается в сумму до миллиона рублей.

- Секретная. Предусматривает использование исключительно определенными членами руководящего состава организации. Финансовый ущерб обычно начинается от значений в миллион рублей.

- Совершенно секретная. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести ущерб министерству или отрасли экономики в одной или нескольких перечисленных областях.

- Особой важности. Это данные из военной, экономической, внешнеполитической, разведывательной, научно-технической сфер, оперативно-разыскной деятельности, разглашение которых может нанести существенный ущерб Российской Федерации в одной или нескольких перечисленных областях.

Как же обрабатываются информационные активы?

Давайте рассмотрим один из возможных алгоритмов:

- Выявляются информационные активы, существующие в любом виде (электронные и бумажные документы, потоки данных, флешки и тому подобное), что циркулируют между подразделениями в организации. Все это собирается, уточняется, и строится большая схема, на которой все отображено.

- Делаем все то же, но уже по отношению к каждому отдельному подразделению.

- Информационные активы привязываются к инфраструктуре, в которой хранятся, отмечается, по каким каналам передаются, где и в каких системах содержатся и тому подобное. Здесь есть один важный момент! Этот пункт предусматривает работу с каждым отдельным информационным активом. Для него рисуется вся среда обитания (чем более детализовано, тем лучше, ведь легче будет выявить угрозы). Нужно отобразить порты передачи, каналы и прочее.

- Берем все наработки и повторно классифицируем их, используя такие характеристики, как конфиденциальность, доступность, целостность.

Жизненный цикл

Вот такой путь проходит перед своей классификацией этот ценный актив. Информационная безопасность, поверьте, играет немалую роль, и не нужно пренебрегать ею. При этом значительное внимание необходимо уделять жизненному циклу. Что это такое? Жизненный цикл – это набор определенных периодов, по истечении которых важность объекта, как правило, понижается. Условно можно выделить такие стадии:

- Информация используется в операционном режиме. Это значит, что она принимает участие в производственном цикле и востребована постоянно.

- Информация используется в архивном режиме. Это значит, что она не принимает непосредственного участия в производственном цикле, хотя периодически требуется для совершения аналитической или иной деятельности.

- Информация хранится в архивном режиме.

Вот, пожалуй, и все. Какие данные хранятся – информационная база активов или что-то другое – это не важно. Главное – обеспечить конфиденциальность, доступность, целостность. Тогда не придется переживать за репутацию и считать убытки.

- 22.02.2018

- 0

- Юридические тонкости

Источник: https://BusinessMan.ru/chto-takoe-informatsionnyie-aktivyi-primeryi.html

Оценка стоимости информационных активов

Материал продолжает начатный цикл статей, в который информационную безопасность рассматривается с точки зрения ее экономической составляющей. В данной публикации остановимся на вопросах определения информации как ценного актива компании, а также рассмотрим методику оценки его стоимости. По мнению автора данная методика позволяет наиболее объективно измерить информационные активы, и является связующим звеном между информационной безопасностью, как прикладной сферой деятельности, и её финансово-экономической базой.

1. Введение

2. Информация как самостоятельный актив

3. Проблемы оценки стоимости информационных активов

4. Методика оценки стоимости

5. Выводы

Введение

Наряду с классическими факторами производства, такими как труд, земля, капитал, информация становится одним из основных ресурсов, обеспечивающих деятельность компании. Более того, информация, зачастую, сама является исходным сырьем или результатом производства – товаром, предлагаемым конечному потребителю. С данной позиции информация становится активом компании, который нуждается, в каком то измерении, учете и выражении в общепринятых количественных показателях.

В отличие от других фундаментальных ресурсов, теоретическому и практическому рассмотрению которых уделено много научных работ, информационные активы это своего рода феномен современного общества. Поэтому столь долгое время отсутствовали инструменты их оценки и учета. А, тем временем, информационные активы – это тоже поддающийся измерению результат деятельности компании за определённый период времени. Применяя достижения в области информационных технологий и опыт бухгалтерского учета, автор попытается изложить новую точку зрения на следующие вопросы:

Насколько же ценен информационный актив для собственника? Какой ущерб может понести компания в случае его компрометации? Каким образом выразить ценность информации в общепринятых количественных параметрах (денежном выражении)?

Информация как самостоятельный актив

В независимости от форм собственности и вида деятельности учреждения информация является основой для принятия важнейших управленческих решений, например, определения стратегии поведения на рынке, планов дальнейшего развития, инвестирования в проект, заключений сделок.

Одним из основных поставщиком такой информации для руководства компании является бухгалтерия.

проблема заключается в том, что, как правило, в итоговом балансе основное внимание уделяется материальным составляющим – имуществу, оборотным активам, обязательствам, дебиторской и кредиторской задолженности, и мало внимания уделяется нематериальным активам.

А, тем временем, информация может являться едва ли не самым ценным фактором, приносящим прибыль. Проиллюстрировать подобную ситуацию можно на примере брокерского обслуживания, оказывающего услуги по управлению ценными бумагами на международных биржах. Любая информация, даже неправдоподобные слухи, мгновенно могут изменить картину происходящего на рынке.

Что говорить, если, к примеру, произойдет утечка информации о заключении сделки или судебном разбирательстве, просочится инсайдерская информация о новинках выпускаемой продукции — акции мгновенно рухнут или взлетят. Или компании разработчики программного обеспечения, для которых информация это одновременно и рабочий материал и итоговый продукт.