Удаленная работа стала временным решением в 2020 году, когда мир поразила пандемия Covid-19. Во время длительных периодов комендантского часа и карантина подавляющее большинство сотрудников и предприятий быстро восприняли модели удаленной работы. Хотя поначалу многие думали, что изолированная домашняя рабочая среда может плохо сказаться на продуктивности сотрудников, политика работы на дому доказала обратное. По состоянию на 2022 год многие компании признают тот факт, что удаленная работа никуда не денется, и многие сотрудники призывают свои компании разрешить им работать в гибридных или исключительно удаленных условиях.

Но в эпоху удаленной работы предприятия сталкиваются с повышенными киберрисками из-за увеличения числа удаленных сотрудников. Киберпреступники рассматривают удаленных сотрудников как шлюз к корпоративным сетям и ресурсам. Эти злоумышленники ждут на каждом углу, чтобы найти уязвимости, пробелы или слабые конечные точки в системах и сетях своих целей для достижения своих целей. Вот почему во время пандемии многие предприятия, которые не смогли обеспечить и поддерживать свою сетевую безопасность, чаще становились жертвами кибератак и утечек данных.

Как правило, целью злоумышленников является кража конфиденциальных данных, которые компании ежедневно хранят, хранят и собирают. Но безопасность и целостность конфиденциальных данных регулируются международными и местными законами о соответствии, и предприятия всех размеров обязаны следовать отраслевым стандартам и вообще защищать конфиденциальные данные. раз. По этой причине утечка данных часто приводит к санкциям и штрафам со стороны органов по обеспечению соответствия.

В эту эпоху предприятия не должны рисковать своей сетевой безопасностью и внедрять современные решения безопасности, которые помогают им справляться с современными проблемами и постоянно меняющимися киберугрозами. Для защиты удаленно работающих сотрудников, корпоративных сетей и облачных сред необходимы VPN. Кроме того, используя впн для бизнеса это отличное решение для обеспечения безопасности, потому что бизнес-VPN довольно удобны, доступны и масштабируемы. решения, которые могут улучшить сетевую безопасность и обеспечить безопасный удаленный доступ независимо от того, где находятся сотрудники Работа. Для тех, кто не знаком с бизнес-VPN, давайте объясним, как работают бизнес-VPN.

Содержание страницы

- Что такое бизнес-VPN? Как это работает?

- Почему бизнес-VPN так важны?

-

Преимущества бизнес-VPN

- 1- Улучшенная защита данных

- 2- Лучшая производительность

- 3- Безопасный удаленный доступ

- Вывод

Что такое бизнес-VPN? Как это работает?

Виртуальная частная сеть (VPN) — это технология, которая создает частные туннели между сотрудниками и корпоративными ресурсами через общедоступный Интернет. Когда человек использует VPN в личных целях, он подключается к VPN-серверу и заменяет свое реальное местоположение местоположением серверов, а затем получает безопасный доступ ко всему, что ему нужно. То же самое относится и к бизнес-VPN: сначала сотрудники подключаются к VPN-серверу и получают доступ к ресурсы, которые им нужны, через частные туннели от фиксированных IP-серверов, которые покупаются их компании.

Объявления

Бизнес-VPN позволяет только сотрудникам, которые находятся на VPN-серверах, получать доступ к корпоративным сетям и ресурсам. Таким образом, бизнес-VPN предотвращает попытки несанкционированного доступа и делает корпоративные сети невидимыми для сторонних организаций. При использовании бизнес-VPN никто не может следить за внутренней деятельностью компаний, а все передачи данных не отслеживаются и не читаются неавторизованными лицами.

Кроме того, бизнес-VPN основаны на программном обеспечении и обычно имеют пользовательскую конфигурацию и не требуют дополнительного оборудования. Бизнес-VPN можно легко и быстро интегрировать в существующую инфраструктуру компании. После развертывания все сотрудники могут безопасно получать доступ к корпоративным сетям и ресурсам с помощью программного обеспечения клиент-VPN. Таким образом, мы можем сказать, что бизнес-VPN просты в использовании и представляют собой готовые решения для обеспечения безопасности.

Почему бизнес-VPN так важны?

Поскольку корпоративные сети расширяются до разных географических точек, поддержание безопасности и целостности сети имеет решающее значение для защиты всех корпоративных активов от всех видов злонамеренных вторжений. Бизнес-VPN может помочь предприятиям упростить удаленный доступ и защитить конечных пользователей и их устройства. В эпоху удаленной работы предприятия должны защищать конечные точки в своих распределенных сетях, чтобы снизить риски потенциальных кибератак.

Объявления

Когда бизнес становится жертвой утечки данных, это наносит ущерб репутации этого бизнеса сверху донизу. Кроме того, финансовые затраты могут быть очень высокими. Например, в 2021 году средние затраты на восстановление после утечек данных составили 4,24 миллиона долларов глобально. Как правило, предприятия малого и среднего бизнеса не могут позволить себе оплачивать расходы на восстановление, а финансовое бремя утечки данных может привести эти предприятия к банкротству.

С другой стороны, инвестиции в хорошую бизнес-VPN обойдутся не так дорого, как утечка данных. Как правило, провайдеры бизнес-VPN взимают с компаний в среднем 10 долларов за пользователя и обеспечивают повышенную безопасность сети. Чтобы избежать штрафов со стороны регулирующих органов и затрат на восстановление, компаниям необходимо иметь VPN для обеспечения кибербезопасности, поскольку VPN сводят к минимуму риски злонамеренных вторжений.

Преимущества бизнес-VPN

1- Улучшенная защита данных

Бизнес-VPN используют сквозное шифрование, а это означает, что данные, которые передаются через Интернет, будут недоступны для чтения всем, кто не авторизован. Кроме того, некоторые провайдеры VPN для бизнеса используют расширенный стандарт шифрования 256-битного военного уровня, что затрудняет расшифровку данных, которыми они владеют, для злоумышленников. По сути, VPN блокирует все передачи данных, пока они не достигнут их получателей.

Объявления

2- Лучшая производительность

При использовании VPN внутренняя деятельность предприятий не может быть отслежена сторонними организациями. Даже поставщики интернет-услуг (ISP) не могут контролировать и отслеживать, сколько данных использует бизнес. Таким образом, виртуальные частные сети предотвращают ограничения данных и проблемы с регулированием, а также повышают производительность сети. Кроме того, наличие нескольких VPN-серверов создаст разные шлюзы для быстрого доступа сотрудников к необходимым им ресурсам. Используя VPN, предприятия могут отслеживать производительность VPN и вносить соответствующие улучшения.

3- Безопасный удаленный доступ

Используя бизнес-VPN, сотрудники могут получить доступ к корпоративным ресурсам из любой точки мира. Деловые VPN защищают устройства сотрудников и обеспечивают безопасный доступ. Кроме того, даже если сотрудники используют незащищенные соединения Wi-Fi для доступа к корпоративным ресурсам, vpns обеспечит их безопасное подключение. Таким образом, в эпоху удаленной работы VPN обеспечивают безопасность конечных точек.

Вывод

Модели удаленной работы останутся надолго, и компаниям следует внедрять современные решения в области безопасности, обеспечивающие безопасный удаленный доступ и улучшенную защиту данных. В этом отношении бизнес-VPN — отличное решение для обеспечения безопасности конечных точек. В эпоху удаленной работы инвестиции в хорошую бизнес-VPN могут помочь вам повысить безопасность всех корпоративных активов.

Удалённая работа набирает обороты

Время на прочтение

8 мин

Количество просмотров 14K

Расскажем о недорогом и безопасном способе обеспечить подключение удалённых сотрудников по VPN, при этом не ввергая компанию в репутационные или финансовые риски и не создавая дополнительных проблем отделу ИТ и руководству компании.

С развитием ИТ стало возможным привлекать удалённых сотрудников на всё большее число позиций.

Если раньше среди удалёнщиков в основном были представители творческих профессий, например, дизайнеры, копирайтеры, то сейчас и бухгалтер, и юрисконсульт, множество представителей других специальностей могут спокойно работать из дома, посещая офис лишь при необходимости.

Но в любом случае необходимо организовать работу через защищённый канал.

Самый простой вариант. Настраиваем на сервере VPN, сотруднику даётся логин-пароль и ключ-сертификат от VPN, а также и инструкция как настроить клиент VPN у себя на компьютере. И отдел ИТ считает свою задачу выполненной.

Идея вроде бы неплохая, за исключением одного: это должен быть сотрудник, умеющий всё настраивать самостоятельно. Если речь идёт о квалифицированном разработчике сетевых приложений — весьма, вероятно, что он справится с этой задачей.

Но бухгалтер, художник, дизайнер, технический писатель, архитектор и множество представителей других профессий не обязательно должны разбираться в тонкостях настройки VPN. Либо к ним кто-то должен подключиться удалённо и помочь, либо приехать лично и всё настроить на месте. Соответственно, если у них что-то перестаёт работать, например, из-за сбоя в профиле пользователя слетели настройки сетевого клиента, то всё нужно повторить сначала.

Некоторые компании выдают ноутбук с уже установленным ПО и настроенным программным клиентом VPN для удалённой работы. По идее в этом случае пользователи не должны иметь прав администратора. Таким образом решаются две задачи: сотрудники гарантированно обеспечиваются лицензионным программным обеспечением, которое подходит под их задачи, и готовым каналом связи. При этом они не могут самостоятельно менять настройки, что снижает частоту обращений в

техподдержку.

В некоторых случаях это удобно. Например, имея ноутбук, можно днём с комфортом расположиться в комнате, а ночью тихонечко поработать на кухне, чтобы никого не будить.

Какой главный минус? Тот же самый, что и плюс — это мобильное устройство, которое можно переносить. Пользователи делятся на две категории: те, кто предпочитают настольный ПК из-за мощности и большого монитора и те, кто любит мобильность.

Вторая группа пользователей обеими руками голосует за ноутбуки. Получив корпоративный ноутбук, такие сотрудники начинают радостно ходить с ним в кафе, рестораны, ездить на природу и пытаться работать оттуда. Если бы только работать, а не просто использовать полученный аппарат как свой собственный компьютер для соцсетей и других развлечений.

Рано или поздно корпоративный ноутбук теряется не только вместе с рабочей информацией на жёстком диске, а ещё и с настроенным доступом по VPN. Если стоит галочка «сохранять пароль» в настройках VPN клиента, то счёт пошёл на минуты. В ситуациях, когда не сразу обнаружили пропажу, не сразу сообщили в службу поддержки, не сразу нашли нужного сотрудника, имеющего права для блокировки — это может обернуться большой бедой.

Иногда помогает разграничение доступа к информации. Но разграничить доступ — не означает полностью решить проблем при потере устройства, это всего лишь способ снизить потери при разглашении и компрометации данных.

Можно использовать шифрование или двухфакторную аутентификацию, например, с USB-ключом. Внешне идея выглядит неплохо, теперь если ноутбук попадёт в чужие руки, его владельцу придётся попотеть, чтобы получить доступ к данным, в том числе для доступа по VPN. За это время можно успеть перекрыть доступ в корпоративную сеть. А перед удалённым пользователем открываются новые возможности: прошляпить или ноутбук, или ключ для доступа, или всё сразу. Формально уровень защиты повысился, но службе техподдержки скучать не придётся. Кроме этого, на каждого удалёнщика теперь придётся закупить комплект для двухфакторной аутентификации (или шифрования).

Отдельная грустная и долгая история — взимание ущерба за потерянные или испорченные ноутбуки (сброшенные на пол, залитые сладким чаем, кофе, а также другие несчастные случаи) и утерянные ключи доступа.

Помимо всего прочего, ноутбук содержит механические части, такие как клавиатура, USB разъёмы, крепление крышки с экраном — всё это от времени вырабатывает свой ресурс, деформируется, разбалтывается и подлежит ремонту или замене (чаще всего замене всего ноутбука).

И что теперь? Строжайше запретить выносить ноутбук из квартиры и отслеживать

перемещение?

А зачем тогда выдавали именно ноутбук?

Одна из причин состоит в том, что ноутбук проще передать. Давайте придумаем что-нибудь другое, тоже компактное.

Можно выдавать не ноутбук, а защищённые флешки LiveUSB с уже настроенным подключением VPN, а пользователь будет использовать свой компьютер. Но и тут лотерея: запустится программная сборка на компьютере пользователя или нет? Проблема может быть в элементарном отсутствии нужных драйверов.

Нужно придумать, как организовать подключение сотрудников на «удалёнке», при этом желательно, чтобы человек не поддавался соблазну побродить с корпоративным ноутбуком по городу, а сидел бы у себя дома и спокойно работал без риска где-то забыть или потерять вверенное ему устройство.

Стационарный доступ по VPN

А если выдавать не конечное устройство, например, ноутбук, или тем более не отдельную флешку для подключения, а сетевой шлюз с VPN клиентом на борту?

Например, готовый маршрутизатор, включающий поддержку различных протоколов, в котором уже заранее настроено VPN соединение. Удалённому сотруднику остаётся только подключить к нему свой компьютер и начать работу.

Какие вопросы это помогает решить?

- Техника с настроенным доступом в корпоративную сеть по VPN не выносится из дома.

- Можно подключить несколько устройств к одному VPN каналу.

Выше мы уже писали, что приятно иметь возможность перемещаться с ноутбуком по квартире, но зачастую проще и удобней работать с настольным компьютером.

А к VPN на маршрутизаторе можно подключить и ПК, и ноутбук, и смартфон, и планшет, и даже электронную книгу — всё что поддерживает доступ по Wi-Fi или проводному Ethernet.

Если посмотреть на ситуацию шире, это может быть, например, точка подключения для мини-офиса, где может работать несколько человек.

Внутри такого защищённого сегмента подключённые устройства могут обмениваться информацией, можно организовать что-то вроде файлообменного ресурса, при этом иметь нормальный доступ в Интернет, посылать документы на печать на внешний принтер и так далее.

Корпоративная телефония! Как много в этом звуке, который в трубке где-то там звучит! Централизованный VPN канал на несколько устройств позволяет подключить смартфон по Wi-Fi сети и использовать IP телефонию для звонков на короткие номера внутри корпоративной сети.

Иначе пришлось бы звонить по мобильному или использовать внешние приложения, такие как WhatsApp, что не всегда созвучно с корпоративной политикой безопасности.

И раз мы заговорили о безопасности, то стоит отметить ещё один немаловажный факт. С аппаратным VPN шлюзом можно усилить защиту путём использования новых функций контроля на входном шлюзе. Это позволяет повысить безопасность и перенести часть нагрузки по защите трафика на сетевой шлюз.

Какое решение может предложить Zyxel для этого случая

Мы рассматриваем устройство, которое подлежит выдаче во временное пользование всем работникам, кто может и хочет работать удалённо.

Поэтому такое устройство должно быть:

- недорогим;

- надёжным (чтобы не тратить деньги и время на ремонт);

- доступным для покупки в торговых сетях;

- простым в настройке (предполагается использовать без вызова специально

обученного специалиста).

Звучит не очень реально, правда?

Однако такое устройство есть, оно реально существует и свободно

продаётся

— Zyxel ZyWALL VPN2S

VPN2S – это межсетевой экран VPN, позволяющий использовать частное соединение

point-to-point без сложной настройки параметров сети.

Рисунок 1. Внешний вид Zyxel ZyWALL VPN2S

Краткая спецификация устройства

Примечание. Данные в таблице приведены для микрокода OPAL BE 1.12 или более

поздней версии.

Какие варианты VPN поддерживаются ZyWALL VPN2S

Собственно, из названия видно, что устройство ZyWALL VPN2S в первую очередь

проектировалось для связи удалённых сотрудников и мини-филиалов по VPN.

- Для конечных пользователей предусмотрен протокол L2TP Over IPSec VPN.

- Для подключения мини-офисов предусмотрена связь по Site-to-Site IPSec VPN.

- Также с помощью ZyWALL VPN2S можно построить соединение L2TP VPN с

сервис-провайдером для безопасного доступа к Интернету.

Следует отметить, что это разделение весьма условно. Например, можно на

удалённой точке настроить подключение Site-to-Site IPSec VPN с единственным

пользователем внутри периметра.

Разумеется, всё это с использованием строгих алгоритмов VPN (IKEv2 и SHA-2).

Использование нескольких WAN

Для удалённой работы главное иметь стабильный канал. К сожалению, с единственной

линией связи даже от самого надёжного провайдера это нельзя гарантировать.

Проблемы можно разделить на два вида:

- падение скорости — от этого поможет функция Multi-WAN load balancing для

поддержания устойчивого соединение с требуемой скоростью; - авария на канале — для этого служит функция Multi-WAN failover для

обеспечения отказоустойчивости методом дублирования.

Какие есть для этого аппаратные возможности:

- Четвёртый порт LAN можно сконфигурировать как дополнительный порт WAN.

- USB-порт можно использовать для подключения 3G/4G модема, что обеспечивает

резервный канал в виде сотовой связи.

Повышение сетевой безопасности

Как было сказано выше, это одно из главных преимуществ использования специальных

централизованных устройств.

В ZyWALL VPN2S присутствует функция межсетевого экрана SPI (Stateful Packet Inspection) для противодействия атакам различного типа, в том числе DoS (Denial of Service), атакам с применением подставных IP-адресов, а также от неавторизованного удалённого доступа к системам, подозрительного сетевого трафика и пакетов.

В качестве дополнительной защиты в устройстве присутствует Content filtering для блокировки доступа пользователей к подозрительному, опасному и постороннему контенту.

Быстрая и лёгкая настройка из 5 шагов с помощью мастера настройки

Для быстрой настройки соединения есть удобный мастер настройки и графический

интерфейс на нескольких языках.

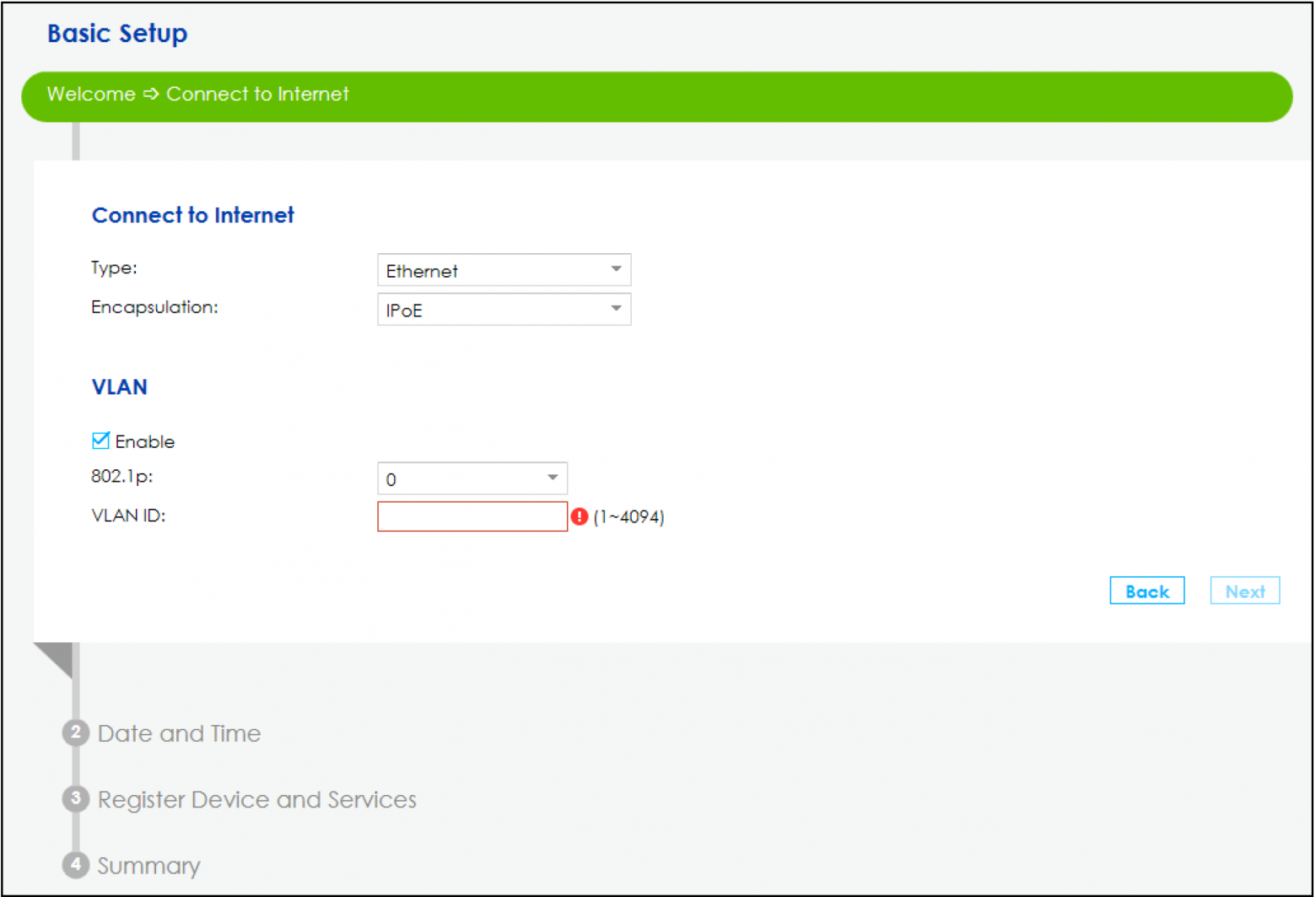

Рисунок 2. Пример одного из экранов мастера настройки.

Для оперативного и эффективного управления Zyxel предлагает полный пакет утилит удалённого администрирования, с помощью которых можно легко настроить VPN2S и вести его мониторинг.

Возможность дублирования настроек значительно упрощает подготовку к работе нескольких устройств ZyWALL VPN2S для передачи удалённым сотрудникам.

Поддержка VLAN

Несмотря на то, что ZyWALL VPN2S заточен для удалённой работы, он поддерживает VLAN. Это позволяет повысить безопасность сети, например, если подключён офис индивидуального предпринимателя, в котором есть гостевой Wi-Fi. Стандартные функции VLAN, такие, как ограничение доменов broadcast domain, сокращение передаваемого трафика и применение политик безопасности востребованы в корпоративных сетях, но в малом бизнесе в принципе, тоже могут найти применение.

Также поддержка VLAN полезна для организации отдельной сети, например, для IP телефонии.

Для обеспечения работы с VLAN устройство ZyWALL VPN2S поддерживает IEEE 802.1Q стандарт.

Подводя итоги

Риск утраты мобильного устройства с настроенным VPN каналом требует иных решений, нежели раздача корпоративных ноутбуков.

Использование компактных и недорогих VPN шлюзов позволяет без труда организовать работу удалённых сотрудников.

Модель ZyWALL VPN2S изначально предназначена для подключения удалённых сотрудников и небольших офисов.

Полезные ссылки

→ Zyxel VPN2S – видео

→ Страница ZyWALL VPN2S на официальной сайте Zyxel

→ ТЕСТ: Решение для малого офиса VPN2S + точка доступа WiFi

→ Телеграм чат «Zyxel Клуб»

→ Телеграм канал «Zyxel Новости»

VPN

В условиях удаленки небольшие компании все чаще становятся целью кибератак с применением техники man-in-the-middle. Чтобы защититься от них, стоит использовать VPN.

-

15 февраля 2023

О VPN чаще всего говорят в контексте сокрытия своего местоположения или обхода искусственных ограничений. Но для бизнеса основное применение этой технологии заключается в другом — в безопасности. Сотрудники современных небольших компаний в лучшем случае работают из дома или кафе, а могут быть вообще разбросаны по разным городам, а то и странам. Предсказать, насколько безопасной будет сеть, через которую они выходят в Интернет или подключаются к корпоративным сервисам, — зачастую невозможно. А удаленно решать рабочие вопросы и обмениваться документами при этом им неизбежно приходится. Для того чтобы критически важную для бизнеса информацию не перехватили злоумышленники, разумно использовать защищенный канал связи — тот самый VPN.

Что такое VPN?

VPN, или Virtual Private Network, — редкий случай, когда аббревиатура весьма емко описывает суть.

- Виртуальная — для передачи данных VPN устанавливает соединение поверх существующих каналов и протоколов связи.

- Частная — за счет шифрования данные передаются безопасно, их нельзя извлечь, подключившись к передаче где-то в пути.

- Сеть — VPN обеспечивает надежную связь между собственными узлами, а выход во внешний мир осуществляет через шлюзы.

Таким образом, VPN — это частная (приватная) сеть, организующаяся поверх существующей общественной сети, в первую очередь — Интернета.

В свое время для организации VPN требовался программно-аппаратный комплекс, обеспечивающий безопасный доступ к локальной сети компании из ее филиалов и с рабочих компьютеров командированных работников. С ростом популярности облачных сервисов VPN тоже обосновалась в облаках, в процессе отчасти потеряв букву N из своего названия. Сейчас под VPN, как правило, понимают виртуальный туннель для безопасной передачи шифрованных запросов и данных между абонентским терминалом и сервером VPN-провайдера, откуда эти запросы и данные доставляются адресату. То есть служит он в первую очередь для нейтрализации угроз на участке «последней мили«.

Что умеет современная VPN?

В сегодняшних условиях VPN обеспечивает две потребности абонента.

- Безопасность: технология по-прежнему защищает от кражи данных в процессе их передачи от устройства в сеть.

- Анонимность: VPN в теории делает невозможным вычисление геолокации пользователя, если он сам этого не желает.

Вторая функция стала очень актуальна в последнее время, с ростом сегментации Интернета, а также с появлением большого количества развлекательных сервисов, привязанных к конкретным территориям. Как следствие, многие VPN-сервисы, ориентированные на конечного пользователя, уделяют ей основное внимание, предлагая такие возможности, как маскировку (обфускацию) шифрованного трафика. Но это не совсем то, что нужно бизнесу: подобные приемы усложняют саму передачу данных.

Зачем малому бизнесу нужна VPN

Небольшие компании сейчас даже не пытаются строить собственную IT-инфраструктуру: это дорого, сложно, а самое главное — совершенно бессмысленно, потому что есть готовые облачные решения. Эти решения предоставляют уровень удобства, эффективности и безопасности, недостижимый с помощью костылей и лейкопластыря. Но все эти прелести находятся в облаке, и дорога к нему — слабое звено. Злоумышленники все чаще используют атаки типа man-in-the-middle на канал связи между рабочим устройством сотрудника и доверенным рабочим сервером или сервисом. И происходит это чаще всего при работе через неконтролируемого посредника — при подключении из дома, кафе или гостиницы.

VPN защищает именно этот этап взаимодействия с Интернетом. Если приходится работать в неизвестной сети (тот же Wi-Fi в кафе), использовать VPN надо всегда — просто потому, что вы не можете знать, кто контролирует роутер. В теории злоумышленник может вмешаться в поток данных, подменяя запросы и ответы на них или просто попытаться перехватить отправляемые логины и пароли.

Как выбрать правильный вариант VPN

В первую очередь надо определиться с задачей, которую должен решить VPN. Для бизнеса это, скорее всего, будет безопасность. Значит, есть два варианта.

- Поднять собственный VPN. Такое решение может быть актуально для бизнеса, имеющего свой облачный рабочий сервер, к которому требуется постоянный доступ сотрудников. Удаленный доступ к такому серверу через VPN поможет полностью закрыть его от внешнего мира и одновременно обеспечить безопасность и (относительную) анонимность в Интернете. Минус — этот подход достаточно дорог и требует отдельного специалиста для разворачивания и поддержки.

- Купить подписку на сервис VPN. Плюс такого подхода — огромный выбор вариантов, можно подобрать решение под конкретные потребности и бюджет. Необходимо внимательно изучить провайдера услуги — почитать отзывы, посмотреть на тесты в профильных изданиях, потому что вы доверяете ему безопасность своих данных. Желательно выбрать сервис, ориентированный именно на бизнес-клиентов, а не на пользователей, избегающих цензуры.

VPN — обязательная для любого современного бизнеса технология, поскольку мы давно уже не работаем в закрытых локальных сетях, и даже само понятие «периметра сети» уже постепенно устаревает. Сотрудники носят ноутбуки с собой и пользуются ими где ни попадя. Небольшая компания едва ли может себе позволить развернуть полноценное программно-аппаратное решение, а значит, оптимальный вариант — воспользоваться сторонним облачным сервисом, чтобы обеспечить безопасность подобных рабочих соединений.

Советы

Как защитить умный дом

Чтобы умный дом принес вам больше пользы, чем вреда, его нужно правильно настроить и полноценно защитить. Разберем защиту умного дома в деталях.

Отключите синхронизацию браузера в офисе

Разделять рабочую и личную информацию принято во многих компаниях. Но синхронизация браузера часто остается незамеченной угрозой — и этим уже пользуются атакующие.

Дом, умный дом

Скорее всего, уже сейчас в вашей квартире найдется несколько компонентов «умного» дома. Как извлечь из них максимум пользы и сделать по-настоящему умными?

Построение безопасных сетей на основе VPN

Содержание

Введение

Глава 1. Теоретическая часть

.1 Уровни реализации, структура, классификация VPN

.2 Построение безопасных сетей на основе VPN

.3 Шифрование

.4 Фильтрация

Глава 2. Практическая часть

.1 Практическая реализация

.2 Проверка

Заключение

Список литературы

Введение

Традиционно основной сферой применения средств криптографической защиты информации были и остаются сети и системы защищенной связи. Современные информационно-телекоммуникационные системы нередко объединяют весьма значительное число абонентов, измеряемое десятками и сотнями тысяч, каждый из которых обладает некоторым количеством криптографических ключей. Нередко количество участников системы заранее не определено: одни из них могут добавляться в систему в процессе ее работы, другие — по разным причинам выбывать из нее. В таких системах вероятность утраты или компрометации ключей, по крайней мере, у части участников становится весьма высокой. Полный и объективный централизованный контроль за всеми пространственно распределенными абонентами сети связи и их ключами становится невозможен. В связи с этим выдвигается задача такого структурирования криптосистемы и такой организации работы с ключами, которая рационально сочетает надежность, криптографическую стойкость, управляемость и практичность системы для абонентов.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений, передаваемых по логической сети сообщений).

Глава 1. Теоретическая часть

.1 Уровни реализации, структура, классификация VPN

Уровни реализации. Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия). Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN. VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN. Классифицировать VPN решения можно по нескольким основным параметрам: (см. рисунок 1).

По степени защищённости используемой среды:

защищенные — наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищённую сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

доверительные — используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации. В виде специального программно-аппаратного обеспечения. Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

В виде программного решения. Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

Интегрированное решение. Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению. Remote Access VPN используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или c компьютера общественного пользования.VPN. Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.VPN. Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях./L2TP без шифрования были широко распространены в середине-конце 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2015) средняя цена на проводной доступ к Интернету существенно снизилась, а трафик, как правило, является безлимитным. В итоге решения на базе туннельных протоколов становятся избыточными для данной отрасли, зачастую даже обременительными для клиентских устройств маршрутизации SOHO-класса, которые в последнее время получили широкое распространение./Server VPN. Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

Рисунок 1- Классификация VPN

По типу протокола. Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола. По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

По доступу. VPN могут быть как платными, так и бесплатными, со свободным доступом для всех пользователей интернета. Бесплатные VPN критикуют за низкий уровень защищенности данных, подозревают в сборе информации о пользователях и продаже данных злоумышленникам.

.2 Построение безопасных сетей на основе VPN

Предыстория. История зарождения VPN уходит своими корнями далеко в 60-е годы прошлого столетия, когда специалисты инженерно-технического отдела нью-йоркской телефонной компании разработали систему автоматического установления соединений абонентов АТС — Centrex (Central Exchange). Другими словами это не что иное, как виртуальная частная телефонная сеть, т.к. арендовались уже созданные каналы связи, т.е. создавались виртуальные каналы передачи голосовой информации. В настоящее время данная услуга заменяется более продвинутым ее аналогом — IP-Centrex. Соблюдение конфиденциальности было важным аспектом при передаче информации уже достаточно длительное время, приблизительно в 1900 году до н.э. первые попытки криптографии проявляли египтяне, искажая символы сообщений. А в XV веке уже нашей эры математиком Леоном Батистом Альберти была создана первая криптографическая модель. В наше время именно виртуальная частная сеть может обеспечить достаточную надежность передаваемой информации вместе с великолепной гибкостью и расширяемостью системы.versus PN. Организовывая безопасные каналы передачи информации в учреждениях несправедливо не рассмотреть вариант организации полноценной частной сети. Ниже изображен вариант организации частной сети небольшой компанией с 2 филиалами (см. рисунок 2).

Рисунок 2 — Частная сеть компании

Доступ во внешнюю сеть может осуществляться как через центральный офис, так и децентрализовано. Данная организация сети обладает следующими неоспоримыми преимуществами:

·высокая скорость передачи информации, фактически скорость при таком соединении будет равна скорости локальной сети предприятия;

·безопасность, передаваемые данные не попадают в сеть общего пользования;

·за пользование организованной сетью ни кому не надо платить, действительно капитальные вложения будут только на стадии изготовления сети.

На 3 рисунке представлен аналогичный вариант организации сети учреждения с филиалами, но только с использованием виртуальных частных сетей.

Рисунок 3- Организация сети с использованием VPN

В данном случае преимущества, приведенные для частных сетей, оборачиваются недостатками для виртуальных частных сетей, но так ли значительны эти недостатки:

·скорость передачи данных. Провайдеры могут обеспечить достаточно высокоскоростной доступ в Интернет, однако с локальной, проверенной временем 100 Мбит сетью он все равно не сравнится. Но так ли важно каждый день перекачивать сотни мегабайт информации через организованную сеть? Для доступа к локальному сайту предприятия, пересылки электронного письма с документом вполне достаточно скорости, которой могут обеспечить Интернет-провайдеры;

·безопасность передаваемых данных. При организации VPN передаваемая информация попадает во внешнюю сеть, поэтому об организации безопасности придется позаботиться заранее. Но уже сегодня существуют достаточно стойкие к атакам алгоритмы шифрования информации, которые позволяют владельцам передаваемых данных не беспокоиться за безопасность. Подробнее о способах обеспечения безопасности и алгоритмах шифрования чуть ниже;

·за организованную сеть никому не надо платить. Достаточно спорное преимущество, поскольку в противовес дешевизне пользования сетью стоят большие капитальные затраты на ее создание, которые могут оказаться неподъемными для небольшого учреждения. В то же время плата за использование Интернет в наши дни сама по себе достаточно демократичная, а гибкие тарифы позволяю выбрать каждому оптимальный пакет.

Теперь разберемся с наиболее очевидными преимуществами VPN:

·масштабируемость системы: при открытии нового филиала или добавления сотрудника, которому позволено пользоваться удаленным доступом не нужно никаких дополнительных затрат на коммуникации.

·гибкость системы: для VPN не важно, откуда вы осуществляете доступ. Отдельно взятый сотрудник может работать из дома, а может во время чтения почты из корпоративного почтового ящика фирмы пребывать в командировке в абсолютно другом государстве. Также стало возможным использовать так называемые мобильные офисы, где нет привязки к определенной местности.

·из предыдущего вытекает, что для организации своего рабочего места человек географически неограничен, что при использовании частной сети практически невозможно.

Отдельным пунктом можно выделить создание не проводных частных сетей, а беспроводных. При таком подходе можно даже рассмотреть вариант со своим спутником. Однако в этом случае начальные затраты достигают астрономических высот, скорость снижается фактически до скорости пользования всемирной паутиной, а для надежного обеспечения безопасности необходимо применять опять таки шифрование. И в итоге получаем туже виртуальную частную сеть, только с неимоверно высокими начальными затратами и затратами на поддержание в рабочем состоянии всего оборудования. Способы организации В VPN наиболее целесообразно выделить следующие три основных способа:

1.Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть (см. рисунок 4).

Рисунок 4- Удаленный доступ сотрудников

Организация такой модели виртуальной частной сети предполагает наличие VPN-сервера в центральном офисе, к которому подключаются удаленные клиенты. Удаленные клиенты могут работать на дому, либо, используя переносной компьютер, из любого места планеты, где есть доступ к всемирной паутине. Данный способ организации виртуальной частной сети целесообразно применять в случаях:

·географически не привязанного доступа сотрудников к корпоративной сети организации;

·доступа к Интернету. Часто провайдеры создают для своих клиентов VPN подключения для организации доступа к ресурсам Интернет.

2.Связь в одну общую сеть территориально распределенных филиалов фирмы. Этот способ называется Intranet VPN (см. рисунок 5).

Рисунок 5- Связь в общую сеть филиалов фирмы

При организации такой схемы подключения требуется наличие VPN серверов равное количеству связываемых офисов. Данный способ целесообразно использовать как для обыкновенных филиалов, так и для мобильных офисов, которые будут иметь доступ к ресурсам «материнской» компании, а также без проблем обмениваться данными между собой.

3.Так называемый Extranet VPN, когда через безопасные каналы доступа предоставляется доступ для клиентов организации. Набирает широкое распространение в связи с популярностью электронной коммерции.

В этом случае для удаленных клиентов будут очень урезаны возможности по использованию корпоративной сети, фактически они будут ограничены доступом к тем ресурсам компании, которые необходимы при работе со своими клиентами, например, сайта с коммерческими предложениями, а VPN используется в этом случае для безопасной пересылки конфиденциальных данных. Средства защиты информации — протоколы шифрования Поскольку данные в виртуальных частных сетях передаются через общедоступную сеть, следовательно, они должны быть надежно защищены от посторонних глаз. Для реализации защиты передаваемой информации существует множество протоколов, которые защищают VPN, но все они подразделяются на два вида и работают в паре:

·протоколы, инкапсулирующие данные и формирующие VPN соединение;

·протоколы, шифрующие данные внутри созданного туннеля.

Первый тип протоколов устанавливает туннелированное соединение, а второй тип отвечает непосредственно за шифрование данных. Рассмотрим некоторые стандартные, предлагаемые всемирно признанным мировым лидером в области разработки операционных систем, решения. В качестве стандартного набора предлагается сделать выбор из двух протоколов, точнее будет сказать наборов:

1.PPTP (Point-to-Point Tunneling Protocol) — туннельный протокол «точка-точка», детище Microsoft и является расширением PPP (Point-to-Point Protocol), следовательно, использует его механизмы подлинности, сжатия и шифрования. Протокол PPTP является встроенным в клиент удаленного доступа Windows XP. При стандартном выборе данного протокола компанией Microsoft предлагается использовать метод шифрования MPPE (Microsoft Point-to-Point Encryption). Можно передавать данные без шифрования в открытом виде. Инкапсуляция данных по протоколу PPTP происходит путем добавления заголовка GRE (Generic Routing Encapsulation) и заголовка IP к данным обработанных протоколом PPP.

2.L2TP (Layer Two Tunneling Protocol) — более совершенный протокол, родившийся в результате объединения протоколов PPTP (от Microsoft) и L2F (от Cisco), вобравший в себя все лучшее из этих двух протоколов. Предоставляет более защищенное соединение, нежели первый вариант, шифрование происходит средствами протокола IPSec (IP-security). L2TP является также встроенным в клиент удаленного доступа Windows XP, более того при автоматическом определении типа подключения клиент сначала пытается соединиться с сервером именно по этому протоколу, как являющимся более предпочтительным в плане безопасности.

Инкапсуляция данных происходит путем добавления заголовков L2TP и IPSec к данным обработанным протоколом PPP. Шифрование данных достигается путем применения алгоритма DES (Data Encryption Standard) или 3DES. Именно в последнем случае достигается наибольшая безопасность передаваемых данных, однако в этом случае придется расплачиваться скоростью соединения, а также ресурсами центрального процессора. В вопросе применения протоколов компания Microsoft и Cisco образуют некий симбиоз, судите сами, протокол PPTP — разработка Microsoft, но используется совместно с GRE, а это продукт Cisco, далее более совершенный в плане безопасности протокол L2TP — это ни что иное, как гибрид, вобравший в себя все лучшее PPTP (уже знаем чей) и L2F, да правильно, разработанный Cisco. Возможно именно поэтому VPN, при правильном подходе в организации, считается надежным способом передачи конфиденциальных данных. Рассмотренные здесь примеры протоколов не являются единственными, существует множество альтернативных решений, например, PopTop — Unix реализация PPTP, или FreeSWAN — протокол для установления IPSec соединения под Linux, а также: Vtun, Racoon, ISAKMPD и др.

.3 Шифрование

Безопасность ВЧС значительно повышается, когда шифруются не только пакеты данных, но и пароли. Криптоключи данных, как уже отмечалось, генерируются на основе регистрационных данных пользователя и по каналам связи не передаются. Когда аутентификация завершена и личность пользователя удостоверена, шифрование производится с помощью ключа аутентификации.

Симметричное шифрование (с личным ключом).

В основу симметричного шифрования (его также называют шифрованием с личным ключом или обычным шифрованием) положен секретный ключ, известный только участникам сеанса связи. Отправитель обрабатывает свое сообщение по специальному математическому алгоритму с использованием секретного ключа, преобразуя тем самым его открытый текст в шифрованный. Получатель сообщения с помощью того же самого секретного ключа проводит обратную операцию, после чего получает исходный открытый текст. Примером схемы симметричного шифрования могут служить алгоритмы RSA RC4 (применяемый в протоколе MPPE), DES (Data Encryption Standard — стандарт шифрования данных), IDEA (International Data Encryption Algorithm — международный алгоритм шифрования данных), а также технология шифрования Skipjack, предложенная правительством США для микросхемы Clipper.

Асимметричное шифрование (с открытым ключом).

Для асимметричного шифрования (или шифрования с открытым ключом) каждый пользователь должен иметь два различных ключа. Один из них — секретный (личный) и известен только владельцу, а второй — открытый, который доступен всем. Секретный и открытый ключи составляют пару, взаимосвязь между ними определяется специальным математическим алгоритмом шифрования. При такой схеме один ключ используется для шифрования сообщения, а другой — для его дешифровки. Применение ключей определяется особенностями службы связи. Технологии шифрования с открытым ключом позволяют включать в сообщения цифровые подписи — блоки информации, закрытые с помощью секретного ключа автора сообщения.

При симметричном шифровании отправитель и получатель должны знать общий секретный ключ, поэтому приходится искать пути его предварительной доставки (с соблюдением мер предосторожности) обоим корреспондентам. Избежать такой проблемы помогает асимметричное шифрование. Здесь отправитель шифрует свое сообщение или снабжает его цифровой подписью посредством собственного секретного ключа, а дешифровка производится с помощью открытого ключа, который отправитель может свободно переслать любому своему корреспонденту. Таким образом, при асимметричном шифрование приходится тщательно оберегать только один ключ — секретный.

Структурное и бесструктурное шифрование.

Для правильного выбора схемы шифрования очень важно понять различия между структурным (stateful) и бесструктурным (stateless) шифрованием.

При бесструктурном шифровании каждый одиночный пакет является самодостаточным и содержит всю информацию, необходимую для его дешифрования. Структурное шифрование, напротив, основано на том, что каждый последующий пакет связан с предыдущим (или предыдущими), и успешное дешифрование сообщения возможно лишь в том случае, если у получателя имеется вся последовательность пакетов.

Чтобы правильно выбрать тип шифрования, необходимо найти компромиссное решение, сбалансировав стойкость шифрования и производительности криптосистемы в средах с высоким уровнем потерь (или в сетях, где нарушается последовательность доставки пакетов). Бесструктурное шифрование позволяет дешифровать каждый пакет автономно, без какой-либо связи с предыдущими. По стойкости такой подход уступает структурному шифрованию, где не получив предыдущего пакета, невозможно расшифровать последующий. Однако в последнем случае достаточно одному-единственному пакету затеряться в сети — и дешифрование всех пакетов, следующих за ним, станет невозможным. Это может привести к серьезному снижению производительности в сетях, где велика вероятность потери пакетов или нарушения порядка их доставки.

Механизмы шифрования IPSec обычно опираются на методы бесструктурного шифрования, и тому есть веская причина: в IP-сетях просто невозможно гарантировать надежную пересылку всех пакетов. Их доставку без потерь, и к тому же без нарушения последовательности, обеспечивает только прямое подключение между узлами сети. Именно поэтому в основу протокола РРР, разработанного специально для таких сред, положен метод структурного шифрования.

IPSec и бесструктурное шифрование.

В протоколе IPSec предусмотрено шифрование каждого пакета индивидуально и независимо от его предшественников. Благодаря такой схеме потеря отдельного пакета приведет к утрате только той части информации, которая была заключена в нем, но нисколько не скажется на возможности дешифрования других пакетов. В тех случаях, когда протоколы туннелирования канального уровня (такие, как PPTP и L2TP) передаются поверх IPSec, появляется возможность вместо механизмов структурного шифрования РРР использовать механизмы бесструктурного шифрования IPSec.

Протокол IPSec создан на основе модели Целевой группы технической поддержки Интернета, предусматривающей смешение криптографии открытых и секретных ключей. Автоматизирован здесь и процесс управления ключами, за счет чего удается добиться максимально возможного уровня безопасности при очень высокой производительности криптосистемы. Такая схема позволяет производить аутентификацию, проверять целостность информации, предотвращать повторное использование паролей, а также — при применении дополнительных средств — сохранять конфиденциальность данных, обеспечивая тем самым очень высокую защищенность канала связи. К тому же, протокол IPSec, реализованный корпорацией Microsoft, работает ниже сетевого уровня и поэтому прозрачен для пользователей и приложений. Принимая его на вооружение, организации автоматически выходят на качественно новый уровень сетевой безопасности.

Практические реализации IPSec обычно поддерживают более широкий спектр алгоритмов шифрования, чем протоколы туннелирования канального уровня, где используется шифрование РРР. Однако такие протоколы можно передавать поверх IPSec, что позволяет шифровать туннельный трафик канального уровня посредством всех алгоритмов протокола IPSec.

.4 Фильтрация

Фильтрация служит еще одним мощным средством обеспечения сетевой безопасности. Опираясь на нее, администратор может разрешить доступ к корпоративной сети из Интернета только тем пользователям, которые прошли аутентификацию в ВЧС. К тому же, отсеивание пакетов, не относящихся к протоколам PPTP и L2TP, снижает риск атаки на корпоративную сеть через сервер шлюза ВЧС. Пропуская поступающий трафик через фильтр, можно удалить из него все пакеты, не отвечающие заданным критериям (протоколам). В комбинации с шифрованием по протоколу РРР эта функция гарантирует, что поступить в частную ЛВС и покинуть ее смогут только санкционированные шифрованные данные.

Фильтрация на сервере маршрутизации и удаленного доступа ВЧС. Сервер R/RAS (Routing and Remote Access Server — сервер маршрутизации и удаленного доступа) не только производит маршрутизацию сообщений, но и выполняет целый ряд других функций. Так, он способен обслуживать удаленный доступ по коммутируемым каналам, поддерживает ВЧС, обеспечивает фильтрацию пакетов на отдельных портах. А в среде Windows 2000 этот сервер сможет работать с протоколом L2TP.

Разработчики сервера ВЧС R/RAS предусмотрели возможность установки фильтров PPTP и L2TP на входных портах туннельного сервера. Такая схема позволяет блокировать все пакеты, не соответствующие критериям протоколов, которые установлены на сервере. В частности, в сеть могут пропускаться лишь пакеты, адресованные конкретному серверу, или те, исходные адреса которых указаны в список разрешенных IP-адресов отправителей. Может также проводиться проверка подлинности адресов в частной сети отправителя и получателя, назначаемых туннельным сервером.

Допускается и фильтрация трафика на выходных портах туннельного сервера, которая отсеивает данные, исходящие из частной сети. Здесь, например, можно наладить проверку адресов получателей и их сопоставление со списком разрешенных, который ведется на сервере R/RAS. Точно так же можно производить проверку адресов отправителей пакетов.

Фильтрация IPSec.

Протокол IPSec можно представить как еще один уровень, лежащий ниже стека TCP/IP. Управление этим уровнем производится в соответствии с политикой безопасности на каждом компьютере, учитываются и правила обеспечения безопасности, согласованные отправителем и получателем сообщения. Политика безопасности определяет как используемый набор фильтров, так и ассоциированные функции безопасности (associated security behaviors). Если IP-адрес, протокол и номер порта, указанные в пакете, соответствуют критериям фильтрации, следующим этапом становится проверка ассоциированных функций безопасности.

ВЧС и брандмауэры.

Брандмауэр представляет собой еще одно средство защиты корпоративной сети. Этот компонент общей системы безопасности строго следит за тем, какие данные могут быть пропущены из Интернета в частную сеть. Известны три способа размещения брандмауэров в виртуальных частных сетях.

Туннельный сервер ВЧС может быть установлен перед брандмауэром, позади него или на одном компьютере с ним. Наиболее высокий уровень защиты достигается при установке сервера перед брандмауэром. В среде Windows NT туннель ВЧС настраивается таким образом, что в сеть проходят только пакеты PPTP. Пройдя фильтрацию, они разуплотняются, дешифруются и в таком виде поступают на брандмауэр, где их содержимое вновь подвергается фильтрации и анализу. Именно такая схема — установка сервера ВЧС перед брандмауэром — рекомендуется для применения в расширенных интрасетях, используемых многочисленными доверенными партнерами, и для защиты финансовых ресурсов. Впрочем, такой совет не универсален, окончательное решение следует принимать в каждом ко

Как уже отмечалось, брандмауэр может устанавливаться и перед сервером ВЧС. При такой схеме серверу приходится анализировать гораздо больше пакетов, чем в описанной выше схеме. Кроме того, возникает опасность прохождения через брандмауэр несанкционированных пакетов PPTP: информация в них зашифрована и сжата, поэтому провести ее фильтрацию брандмауэр не в состоянии. В этом случае возникает угроза неправомерного использования сети служащими, которым предоставляется право доступа в нее. Причем такая внутренняя угроза превращается в повседневную, если служащий получает возможность входить в ЛВС постоянно. Впрочем, подобную конфигурацию, как и связанный с ней риск, можно признать допустимыми для приложений, работающих в интрасетях и подобных им сетевых структурах.

И, наконец, третья схема, к которой могут прибегнуть организации с ограниченными ресурсами, — брандмауэр устанавливается на одном компьютере с сервером ВЧС. При такой конфигурации машина направляет исходящий трафик ВЧС соответствующим получателям, а входящий — на расположенный тут же брандмауэр для анализа. Такой способ является наиболее экономичным, и его вполне можно рекомендовать для применения в интрасетях и для связи в пределах одной компании.

Глава 2. Практическая часть

.1 Практическая реализация

Теперь перейдем от теории к практике. Организуем простой вариант виртуальной частной сети (см. рисунок 6).

Рисунок 6- Вариант виртуальной частной сети

Удаленный сотрудник или сотрудница находится вне офиса и имеет доступ в сеть общего пользования, пускай это будет Интернет. Адрес сети, к которой необходимо получить доступ 11.7.0.0 маска подсети соответственно 255.255.0.0. Данная корпоративная сеть — это доменная сеть, под управлением Windows 2003 Server Corporate Edition. На сервере имеется два сетевых интерфейса с IP адресами, внутренним для корпоративной сети 11.7.3.1 и внешним 191.168.0.2. Следует отметить, что при проектировании сети VPN сервер ставится в самую последнюю очередь, поэтому Вы сможете без особых проблем организовать VPN доступ к уже отлаженной и сформированной сети организации, но, в тоже время, если в управляемой сети произошли существенные изменения, то, возможно, Вам потребуется перенастроить VPN сервер. В нашем случае имеется уже сформированная сеть, с адресами, описанными выше, необходимо настроить VPN сервер, а также разрешить определенным пользователям доступ из внешней сети. В корпоративной сети имеется внутренний сайт, к которому мы и попытаемся получить доступ посредствам виртуальной частной сети (см. рисунок 7) . В Windows 2003 Server установка роли VPN сервера осуществляется достаточно просто.

Рисунок 7- Мастер настройки сервера

Следуя подсказкам мастера, устанавливаем необходимые параметры: на втором шаге выбираем удаленный доступ (VPN или модем); потом удаленный доступ через Интернет; на 4-м шаге указываем интерфейс сервера, подключенный к Интернету, в нашем случае 191.168.0.2; далее определяем способ назначения адресов удаленным клиентам, в нашем случае это будут автоматически назначенные адреса; если у Вашей сети имеется RADIUS сервер, для централизованной проверки подлинности подключений, выберете его, если нет, тогда оставьте эту задачу VPN серверу. Итак, VPN сервер создан, после проделанных установок, переходим к управлению пользователями нашего домена и для работников, которые нуждаются в удаленном доступе к внутренней сети организации, разрешаем этот самый доступ, установив на вкладке «Входящие звонки» соответствующий переключатель (см. рисунок 8).

Рисунок 8- Свойства: входящие звонки

При конфигурировании виртуальной частной сети следует помнить, что для корректной работы необходимо, чтобы установленный брандмауэр разрешал протоколы, используемые VPN. С серверной частью закончили, переходим к созданию клиента виртуальной частной сети на удаленном компьютере. Для этого необходимо запустить мастер сетевых подключений. На втором шаге, следуя подсказкам, выбрать пункт «Подключить к сети на рабочем месте». На третьем шаге «Подключение к виртуальной частной сети». Следующий шаг — вводим название подключения. Пятый шаг — выбираем, следует ли предварительно подключаться к Интернету (если Вы подключаетесь с места с постоянным доступом, выберете «нет», если же используете, например, мобильный телефон в качестве модема, тогда следует выбрать предварительный набор номера для подключения к Интернету). На предпоследнем шаге вводим IP-адрес сервера, к которому осуществляется доступ (см. рисунок 9).

Рисунок 9- Мастер новых подключений

Для уже созданного подключения можно в любой момент откорректировать свойства, а также настроить некоторые моменты, касающиеся безопасности и типа созданного подключения (см. рисунок 10).

Рисунок 10- VPN- свойства

2.2 Проверка

криптографический пользователь идентификация аутентификация

Конфигурирование удаленного доступа завершено, необходимо проверить его работоспособность. Начнем с команды «ping», попробуем «пропинговать» какую-нибудь рабочую станцию из нашей корпоративной сети (см. рисунок 11).

Рисунок 11- Проверка рабочей станции

Компьютеры видны, удаленному работнику не понадобится, попробуем зайти на локальный сайт организации (см. рисунок 12).

Рисунок 12- Локальный сайт организации

Все работает, необходимо замерить производительность работы созданной виртуальной частной сети. Для этого скопируем файл через VPN подключение, а также, не используя его, на VPN сервер. В качестве физической среды передачи информации выступит 100 Мбит сеть, в этом случае пропускная способность сети не является ограничивающим фактором. Итак, копирование файла размером 342 921 216 байт происходило 121 секунду. С подключением VPN — 153 секунды. В целом потеря во времени копирования составила 26%, что естественно, поскольку при передаче информации через VPN появляются дополнительные накладные расходы в виде шифрования/дешифрования данных. В нашем случае использовался протокол PPTP, при использовании других видов протоколов потеря во времени также будет варьироваться. В настоящее время Microsoft рекомендует использовать протокол L2TP IPSec вместе со смарт-картами для обеспечения максимальной защиты при проверке подлинности и передачи информации.

Заключение

Защита сети — процесс динамичный, который позволит надежно защитить информацию и не снизить производительность всей организации.

Средства ВЧС, разработанные Microsoft, обеспечивают высочайший уровень безопасности. Они открывают перед организациями все достоинства такой удобной и экономичной технологии, как туннелирование трафика в общедоступных сетях, и при этом надежно блокируют несанкционированный доступ к информации через черный ход.

Виртуальная частная сеть — очень нужное изобретение в мире информационных технологий, которое поможет нам безопасно получить интересующую нас информацию. Следует отметить, что для реализации VPN существуют целые аппаратные комплексы, однако они не взыскали широкого распространения в силу своей направленности на обслуживание больших предприятий и, как следствие, дороговизны. Вычислительная мощь аппаратных решений конечно очень высока, но не всегда востребована, поэтому программные решения, а тем более стандартные, не требующие дополнительных затрат на поиск и приобретение дополнительного программного обеспечения, приобрели такую огромную популярность. Построенная в результате VPN очень проста, но она показывает основные моменты построения VPN. Построение других видов VPN на основе Microsoft 2003 Server принципиально ничем не отличаются. В заключение хотелось бы отметить, что способов применения VPN очень много, как и способов реализации. С помощью VPN — безопасность не только информации, которая передается, но и самого подключения.

Список литературы

. Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

. Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

.Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

.Романец Ю.В. Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

.Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

. Запечников С.В. Модельное представление ключевых систем средств криптографической защиты информации // Безопасность информационных технологий. 2008. № 4. С. 84-92.

. Запечников С.В. Криптографические протоколы и их применение в финансовой и коммерческой деятельности: уч. пособие для вузов. М.: Горячая линия — Телеком, 2007.- 320 с.

За последние несколько лет о Virtual Private Network написали больше, чем за всё остальное время существования интернета. Распространение цензуры, регулярные утечки персональных данных, слежка, DPI, перехват трафика на узлах связи и общий рост киберугроз приводят к тому, что VPN становится все более востребованным.

Сейчас VPN хотя бы раз в месяц используют 25% интернет-пользователей. Рынок VPN-услуг постепенно расширяется, его объем в этом году составил уже $23,6 млрд, а к 2022 году эксперты предсказывают увеличение этого показателя вплоть до $35,73 млрд. Чаще всего используют VPN обычные пользователи — в основном, для доступа к запрещенному контенту и обеспечения собственной анонимности в сети. Но не отстает и бизнес — разного рода компании все активнее работают с VPN. Но с какой целью?

Сначала давайте разберемся с тем, что такое VPN для бизнеса. В первую очередь, это сервис или приложение, которое обеспечивает сквозное шифрование для подключенных к сети устройств компании. VPN обеспечивает безопасное соединение для всех подключенных к VPN устройств вне зависимости, где те находятся — в офисе, филиале компании в соседнем городе или другой стране.

Что дает VPN бизнесу?

Дополнительный слой защиты

Несколько лет назад группа специалистов по информационной безопасности провела эксперимент. К интернету по Ethernet-кабелю подключили ноутбук со свежеустановленной операционной системой и с отключенной защитой. Через несколько секунд специальное ПО обнаружило следы атаки на это устройство, а затем они начали повторяться практически беспрерывно.

Для бизнеса надежная киберзащита — основа нормальной работы. И чем крупнее компания, тем больше средств защиты приходится внедрять, поскольку последствия взлома становятся крайне критичными и очень дорогими.

VPN обеспечивает дополнительный уровень защиты. Эта технология шифрует абсолютно все данные, передаваемые по подключенному к частной сети каналу связи. Кроме того, есть VPN-сервисы, которые предоставляют дополнительную защиту от вредоносного ПО. Антивирусные программы защищают от 75% наиболее распространенных зловредов и атак злоумышленников. Противодействие оставшимся 25% — задача VPN. Шифрование позволяет обеспечить безопасность хранимых документов, каналы связи с клиентами, внутреннюю коммуникацию и т.п.

VPN позволяет менять IP подключившегося устройства, будь это телефон, планшет, компьютер или что-то еще. Соответветственно, киберпреступники не имеют возможности отслеживать пользователей VPN-сервисов.

Возможность подключения к корпоративной сети из любого места

И речь не просто о подключении, а о безопасном канале связи, который крайне сложно скомпрометировать. Современные компании часто, либо частично используют удаленную схему с некоторыми своими сотрудниками, либо вовсе не имеют реального офиса, предпочитая ему виртуальный. Чтобы у всех сотрудников была возможность подключения к корпоративным ресурсам, требуется защита этого подключения с помощью VPN.

Раньше организовать подобную схему работы было довольно сложно технологически, поскольку настройка была “ручной” — приходилось модифицировать конфигурационные файлы, использовать кастомное ПО. Сейчас же все настраивается в автоматическом или полуавтоматическом режиме. При необходимости каждый сотрудник может получить собственный защищенный IP-адрес. Сказанное применимо для бизнеса любого размера. Для развертывания VPN в крупной компании требуется несколько больше времени для настройки, поскольку нужно учесть связность всех филиалов и их права внутри защищенной сети.

Доступ к заблокированным ресурсам и сервисам

О цензуре мы писали не раз, и напишем еще. Она наступает, поскольку все больше стран вводят интернет-цензуру. Сейчас во многих государствах Европы, Азии, Африки, Южной и Северной Америки запрещены некоторые сервисы и сайты.

Что делать, если в какой-то стране запрещен крайне важный для работы сервис? Здесь может помочь лишь VPN. В результате, находясь в Китае, можно воспользоваться Facebook, LinkedIn, Gmail и другими сервисами, которые там запрещены. Используя VPN, можно получить IP любого региона мира и забыть о цензуре.

После блокировки социальной сети LinkedIn в России, работа HR-специалистов заметно усложнилась. Перестал работать важный канал связи между соискателями и потенциальными работодателями. Но выход был быстро найден. К моменту блокировки социальной сети в России, существовало уже большое количество VPN-сервисов, которые и решили проблему доступа. Сейчас почти у всех HR-агентств есть возможность беспрепятственно использовать бизнес соцсеть LinkedIn для поиска и проверки соискателей.

Аналогичные сложности наблюдались у предпринимателей из Украины, которые разом потеряли доступ к сервисам “Яндекса”, Mail.ru, 1С и других ресурсов. Для решения проблемы украинские компании также массово стали использовать VPN.

Снижение расходов

Для того, чтобы обеспечить тот уровень защиты внутри компании, который дает бизнес-VPN, нужно довольно много средств и времени. Плюс специалисты, которые способны все настроить. Если же воспользоваться облачным VPN, все будет работать в автоматическом режиме. Необходимость привлекать для этого собственного системного администратора сведена к минимуму.

Еще один важный фактор — “цена” взлома и ликвидации его последствий. Так, в 2017 году, по подсчетам специалистов, взлом сети обходился бизнесу в среднем в $7,35 млн. Обычно размер прямых убытков оценивается по количеству скомпрометированных учетных записей клиентов компании. При использовании компанией сквозного шифрования, которое предоставляет VPN, а также продуманной системы управления рисками “цена” взлома снижается на 47%.

Безопасность для клиентов

Доступ своим клиентам к WiFi предоставляют многие компании. Отели, рестораны, кафе, аэропорты — интернет есть практически везде. Но чем больше публичная сеть, тем она опаснее. Если кто-то заходит посмотреть новости, это одно. Но если клиент организации решил войти в свою учетную запись, и ввел все данные доступа — это другое.

Учетная запись, если канал связи не защищен, может быть скомпрометирована, а у компании будут репутационные потери. Угроза может быть не только внешней, но и внутренней — ведь администратор открытой WiFi-сети может собирать любые данные, которые проходят через точку доступа. Если использовать VPN на пользовательских устройствах, то данные их владельцев будут защищены, администратор не сможет получить персональные данные подключенных к точке доступа клиентов.

Что-то ещё?

Если у вас есть бизнес и встал вопрос его защиты, обязательно обратитесь хотя бы за разовой консультацией к профильным специалистам. Они изучат структуру вашей компании, найдут наиболее слабые места, разработают инструкции и рекомендации как для технических специалистов компании, так и для рядовых сотрудников.

Важно понимать, что VPN не панацея от любых бед. В первую очередь это недорогой, надежный и простой в использовании инструмент решения большого количества угроз, задач и проблем. Применяться он должен в комплексе с другими мерами.

Как вы используете VPN для работы?

The ability to work remotely is one of the perks that many businesses offer employees to help sweeten the deal. The recent coronavirus outbreak has only exacerbated that, leading many more organizations to allow their employees to work remotely. While this is good news for employees, it could end up causing a great deal of disruption to organizations that aren’t prepared and one way to do so is to look into remote access VPN solutions.

In an effort to help ease this transition, a number of tech companies, including Google, Microsoft, LogMeIn, Cisco and others, have begun offering free or upgraded access to their online collaboration tools.

While having access to better video conferencing solutions and online collaboration tools is good start (with the likes of Google, Microsoft, LogMeIn, Cisco and others, beginning to offer free or upgraded access to their tools), there’s also the need for employees to stay secure while working remotely. Besides installing antivirus software on your computer, using a Virtual Private Network (VPN) can add an additional layer of security that helps protect you online.

- Our guide to the very best business VPNs

- Top VPN brands join security initiative

- Ethics and VPN: the industry needs to aim higher

While VPNs have grown increasingly popular among users looking to protect their data and privacy online, using the right type of VPN can make all the difference when working remotely. In this article, we’ll be taking a closer look at remote access VPNs, who offers them (like Perimeter 81 (opens in new tab), our top ranked business VPN) and the benefits they can bring to organizations looking to mobilize a remote workforce quickly.

What is a remote access VPN?

Businesses use remote access VPNs to establish a secure connection between their network and the devices used by remote workers. Once connected, employees are able to access the resources on the network just as if their devices were physically plugged in at the office.

A remote access VPN works by creating a virtual tunnel between an employee’s device and the company’s network. This tunnel goes through the public internet but the data sent back and forth through it is protected by encryption and security protocols to help keep it private and secure.

The two main components of this type of VPN are a network access server (often called a NAS but not to be confused with network-attached storage) and VPN client software.

A network access server could be a dedicated server or it might be a software application running on a shared server. Users connect to the NAS over the internet in order to use a remote access VPN. In order to sign in to the VPN, the NAS requires that users provide valid credentials. To authenticate these credentials, the NAS uses either its own authentication process or a separate authentication server running on the network.

Users must also install client software on their devices to establish and maintain a connection to the VPN. Today most operating systems ship with built-in software which can connect to a remote access VPN, though some VPN services may require users to install a specific application instead. The client software sets up the tunnelled connection to the NAS and manages the encryption required to keep the connection secure.

How would a remote access VPN be useful to me and my business?

Using a remote access VPN provides several advantages for businesses. The most important benefit though is data security. When an offsite employee sends data through a VPN, it is encrypted, so even if a hacker is able to intercept that data, they won’t be able to use it. This is particularly important if an employee accesses their companies’ network using public Wi-Fi while traveling because traffic sent over these networks is usually not encrypted.

Another advantage of remote access VPNs is that they provide companies with an affordable way to secure data sent by offsite employees. The initial investment needed to set up a remote access VPN is minimal and they can easily be scaled as a company grows and this is especially true if a VPN service provider is used.

Since remote access VPNs are affordable and secure, organizations can feel more comfortable with letting their employees work from home or while traveling. Employees who can work where and when they want also tend to be happier as well as more productive.

Which VPN providers offer remote access VPNs?

If you’re in the market for a remote access VPN, you may find it difficult to determine which providers offer them. From our own research, we found that many of the other providers on our list of the best business VPN services offer remote access VPNs.

Take Perimeter 81 (opens in new tab) (#1 in that list) by way of an example. It’s worked to build in super easy single-click access to remote in to local networks and cloud-based resources while its unified cloud management platform seeks to make it easy for IT to manage networks and permissions from remote locations. Unlike more consumer-focused VPNs you’ll have better luck finding a remote access VPN if you narrow down your search to business VPNs.

However, it is still recommended that you check with any providers you’re interested in to ensure that they do in fact offer remote access VPN services. Or head to the Perimeter 81 website (opens in new tab) to discover more about what its remote access VPN can offer you and your business.

Site-to-site VPN vs remote access VPN

A site-to-site VPN and a remote access VPN both offer similar benefits but they actually have different use cases.

A site-to-site VPN uses a secure gateway to connect a network at one location to one or more networks at another location. This type of VPN doesn’t require each device at the end location to have a VPN client installed because the gateway handles the traffic. A site-to-site VPN allows companies with multiple locations to use their resources more efficiently by allowing one location to share the resources of another through the encrypted VPN channel. For instance, a field office can connect directly to a company’s headquarters to allow employees to access the resources there and vice versa.

Instead of connecting whole locations through gateways, a remote access VPN connects individual computers or devices to a private network. With this type of VPN, every device needs to have the VPN client app installed.

Remote access VPNs use the public internet to provide remote users secure access to their company’s network. The main gateway then requires each device to authenticate a user’s identity to join.

Whether your company decides to opt for a remote access VPN or a site-to-site VPN depends on how many offices you have, though you can certainly use both types of VPN at the same time if you want to.

- Also check out our complete list of the best VPN services

Sign up to the TechRadar Pro newsletter to get all the top news, opinion, features and guidance your business needs to succeed!

Делаем удаленную работу в Windows более безопасной с помощью VPN

Благодаря появлению технологии доступных широкополосных соединений, перевод сотрудников из офисов домой, на удаленную работу в последние несколько лет стал общемировой тенденцией.

Из-за глобальной пандемии Covid-19 офисы как мелких компаний, так и крупных международных корпораций, были закрыты на неопределённый срок. Подобна ситуация дала значительный толчок в развитии технологии удаленной работы по всему миру.

Поскольку, работая из дома, Вы имеете дело с конфиденциальной информацией, что представляющей собой коммерческую тайну, то стоит задуматься о повышении уровня безопасности Вашего Интернет соединения. Одним из наиболее эффективных инструментов для обеспечения анонимности и конфиденциальности удаленного сотрудника является использование виртуальной частной сети VPN.

Как работает VPN?

Знания – это самый первый рубеж Вашей обороны от онлайн угроз. В связи с этим, будучи работая из дома, Вам не помешало бы знать, что такое VPN, в общих чертах разбираться в его настройках, а также быть в курсе последних событий в мире кибербезопасности.

Несмотря на стремительный рост популярности VPN в последнее время, для многих остается загадкой, каким образом работает технология виртуального доступа в Интернет.