Информационная безопасность бизнеса становится важнейшей составляющей его успешного ведения. Специалисты по кибербезопасности Cybersecurity Ventures сообщили, что в 2019 году хакерские атаки происходили каждые 14 секунд. Сбербанк спрогнозировал, что совокупные мировые убытки компаний от информационных рисков достигнут 2,5 триллионов долларов. Не меньший риск влекут за собой действия инсайдеров. При этом менеджмент компаний не всегда в полной мере может оценить риски и выстроить стратегию действий, способных минимизировать угрозы.

Информационные угрозы

Эксперты делают вывод, что угрозы информационной безопасности бизнеса становятся существеннее. Так, в 2019 году только количество случаев использования методов социальной инженерии выросло на 6 %. Кибермошенники атакуют российские компании в 1,6 чаще, чем в среднем компании по миру. Связано это может быть с тем, что отечественный бизнес меньше внимания уделяет оценке угроз и защите от них. В зоне риска находятся в большей степени организации финансового сектора. SAP CIS сообщает, что ежемесячно атаке подвергаются 1-2 банка и средняя стоимость ущерба от атаки составляет 2 миллиона долларов. Но так как персональные данные – наиболее ходовой товар на черном рынке информации, стоит задуматься о безопасности организаций, специализирующихся в сфере ритейла: операторов сотовой связи, транспортных и туристических компаний.

Крупные компании подвергаются атакам десятки раз в день, при этом кибермошенники постоянно сканируют периметр информационной безопасности, проводят мониторинг уязвимостей и тестируют новое вредоносное программное обеспечение. Если сама компания тратит существенные бюджеты на защиту от угроз информационной безопасности, то ее поставщики и подрядчики, небольшие фирмы, выполняющие отдельные заказы, оказываются более уязвимыми и вместе со своими данными теряют информацию заказчика. Инсайдерские риски не менее серьезны, если организация не использует систему ограниченного доступа и не выстраивает многоуровневую оборону.

Для обычной компании, чья информация не имеет существенной самостоятельной ценности для мошенников, наибольшими угрозами становятся:

- вредоносное ПО различных модификаций (вирусы-шифровальщики, сетевые черви). Наибольшую угрозу несут шифровальщики, за возврат данных, не только относящихся к коммерческой тайне, но и операционных, требуется выкуп;

- спам, затрудняющий обработку внешней корреспонденции и забивающий информационные потоки;

- действия инсайдеров, похищающих или изменяющих данные;

- фишинговые атаки, связанные с подменой адресов сайтов;

- бизнес-разведка, заказанная конкурентами;

- сетевые атаки;

- DDoS-атаки, вызывающие отказ в обслуживании;

- кража оборудования и мобильных устройств, содержащих конфиденциальную информацию;

- таргетированные атаки;

- саботаж сотрудников.

Инсайдерские угрозы, намеренные и непреднамеренные, могут также быть классифицированы:

- пропущенные из-за некомпетентности сотрудников уязвимости в ПО или в технической части системы;

- случайные утечки информации;

- намеренные утечки, вызванные подкупом конкурентов, посредников на рынке краденых данных или совершаемые из мести;

- утечки данных, связанные с обменом конфиденциальной информацией через мобильные устройства;

- потеря мобильных устройств или компьютеров;

- утечки информации у поставщиков услуг, иных контрагентов.

Чаще всего похищается информация следующих типов:

- общедоступная внутренняя операционная информация;

- персональные данные клиентов;

- базы данных клиентов компании;

- закрытая финансовая информация, управленческая отчетность;

- интеллектуальная собственность;

- маркетинговые исследования, исследования о конкурентах;

- платежная информация, данные о банковских трансакциях.

К отдельному риску относится среда виртуализации. Компании используют облачные технологии в целях экономии при хранении данных и при применении бизнес-приложений. Далеко не всегда поставщики услуг могут обеспечить необходимый уровень защиты информации, особенно если речь идет о персональных данных, где необходимо соблюсти требования регулятора.

Сложно подсчитать действительный ущерб бизнеса от угроз информационной безопасности. Его можно рассчитать, исходя из имеющихся цифр и аналитики скрытой части проблемы, большинство компаний стараются скрыть данные о происходящих инцидентах, стремясь избежать репутационных издержек. Эксперты считают, что за один год бизнес теряет от атак сумму, сравнимую со стоимостью реализации всего проекта «Цифровая экономика» за шесть лет (1,5 триллиона рублей только за 2019 год, по расчетным данным).

Ущерб бывает:

- фактическим, в виде пропавших денег со счетов, сумм, выплаченных вымогателям, заразившим систему вирусами, ущерба от приостановки бизнес-процессов. Особой статьей расходов становятся штрафы, выплаченные в бюджет, и ущерб, компенсированный клиентам в результате выигранных процессов в связи с утратой компанией ценной информации;

- расчетным, когда суммы неполученной прибыли от утечки ценной информации можно рассчитать исходя из финансовых показателей деятельности компании и из сумм, потраченных на спешное обновление системы информационной безопасности;

- репутационным – компания теряет рынки, клиентов, стоимость ее акций падает в ситуации, когда становится известно о ее неосмотрительном поведении и недостаточной защите важных данных.

Ущерб может проявиться лишь спустя длительное время, например, когда ноу-хау было похищено инсайдером и появилось в распоряжении конкурентов через годы.

Позиция менеджмента

Руководство компаний придерживается двоякой позиции в вопросе об информационной безопасности бизнеса. Иногда угрозы переоцениваются, иногда недооцениваются.

«Лаборатория Касперского» приводит такие цифры:

- 41 % компаний считает основным приоритетом защиту данных от целевых атак;

- 91 % недооценивает риски от применения вредоносного ПО;

- большинство предприятий считает единственной необходимой защитой только антивирусное ПО;

- внутренние угрозы, инсайдеры становятся причинами утечек в 87 % случаев.

Отсутствие четкого понимания собственной модели угроз становится причиной или перерасходования бюджетов на безопасность, когда тратятся суммы на новейшее программное обеспечение, или недооценки необходимого финансирования, и тогда ущерб становится причиной непрофессиональных действий менеджмента.

Избираемые способы обеспечения информационной безопасности бизнеса зависят от модели угроз. В банках и организациях финансового сектора наибольшему риску подвергается информация о вкладах и счетах клиентов. У операторов сотовой связи хакеров интересуют персональные данные клиентов или детализация звонков. Для промышленности целью хакеров может стать перехват управления информационной системой предприятия и остановка его работы.

Перечень способов защиты зависит от различных факторов:

- уровня защищаемой информации;

- рекомендаций регуляторов;

- имеющихся в наличии временных, финансовых, человеческих ресурсов.

Основой выстраивания стратегии обеспечения информационной безопасности бизнеса часто становятся не реально существующие модели угроз, а то, как руководители самостоятельно, на основе изучения прессы или аналитической информации или же под влиянием ИТ-персонала, представляют себе риски.

Приоритетами становятся:

- защита данных от таргетированных атак на конфиденциальную информацию компании – 41 %;

- защита данных от утечек вне зависимости от их характеристик – 34 %;

- предотвращение DDoS-атак (вне зависимости от модели бизнеса) – 29 %;

- выстраивание системы защиты от компьютерных сбоев – 23 %;

- возврат инвестиций, вложенных в ИТ-инфраструктуру, – 20 %;

- принятие решения о дальнейшем финансировании ИТ-инфраструктуры.

Отдельным вопросом, не относящимся к приоритетам менеджмента именно с точки зрения бизнеса, но имеющим значение для принятия решения о системе мер защиты, становится выполнение требований регуляторов, связанных с охраной государственной или банковской тайны, персональных данных.

Меры и способы обеспечения информационной безопасности бизнеса

То, как российский бизнес выстраивает систему информационной безопасности, можно узнать из опросов. Редко кто считает необходимым использовать весь спектр программных, технических и организационных мер, даже если они предписаны регуляторами. Чаще всего используются заменяющие варианты аппаратных и программных средств с обещанием установить необходимые при первой возможности.

Большинство предприятий выстраивает систему приоритетов исходя из модели бизнеса и имеющихся финансовых ресурсов. Среди основных:

- антивирусная защита и иная защита от вредоносного ПО на компьютерах;

- контроль за обновлением ПО, устранением пробелов в защите, выявляемых в новых версиях, приобретение сертифицированного ПО;

- управление архитектурой сети, выделение и защита критически важных зон;

- контроль над использованием съемных носителей;

- обеспечение безопасного использования мобильных устройств;

- контроль за безопасностью облачных сервисов;

- внешний аудит безопасности;

- внедрение систем мониторинга работоспособности элементов ИТ-системы;

- контроль за утечками и установление DLP-систем;

- управление информацией и инцидентами, установка SIEM-систем;

- использование средств криптографической защиты;

- системы управления жизненным циклом ИТ (PC Lifecycle Management);

- системы управления мобильными устройствами (MDM).

Решения по защите чаще разрабатываются компаниями без опоры на требования регуляторов, рекомендующих меры по обеспечению безопасности персональных данных. Они обусловливаются потребностями бизнеса и бюджетом, и даже риск проверок не заставляет предприятия применять всю рекомендованную систему мер. Возможно, именно это становится причиной частых атак хакеров, понимающих уязвимости большинства систем информационной безопасности бизнеса. Для банков повышенная степень опасности от кибератак порождает необходимость разработки собственных систем безопасности в соответствии с международными стандартами и требованиями регулятора – Центробанка.

Отдельной задачей становится объединение интересов отдельных бизнес-субьектов в борьбе с глобальными угрозами, так как самостоятельная борьба с кибертерроризмом невозможна. Крупные корпорации создают объединения, в рамках которых организовывают обмен опытом и технологиями в сфере реагирования на кибератаки. Это же происходит в рамках государственного проекта ГосСОПКА, где на кибератаки совместно реагируют собственники объектов критической информационной инфраструктуры. Совместная работа еще больше снижает риск ущербов от действий хакеров.

16.01.2020

Если вовремя не внедрить систему безопасности, можно столкнуться с тремя критическими последствиями: утечкой пользовательских данных, техногенной катастрофой или остановкой обеспечения услуг компании. После этого бизнес рискует столкнуться с куда более опасными проблемами, чем кибератаки.

Чтобы защитить себя в этой области, организациям уже сейчас стоит подумать, какие средства выбрать для защиты и каких атак стоит опасаться больше всего. Об этом рассказал Андрей Голов, генеральный директор «Кода Безопасности».

Содержание:

- Что такое «информационная безопасность предприятия»?

- Как осуществить контроль информационной безопасности?

- Виды угроз информационной безопасности

- Средства защиты информации

- Обеспечение информационной безопасности предприятий

- Этапы внедрения системы безопасности

- Организационные меры

- Режим коммерческой тайны

- Технические меры

- Итог: как выбрать комплекс мер по информационной безопасности в организации?

Что такое «информационная безопасность предприятия»?

Если говорить просто, то это комплекс мер, которые закрывают три ключевых уровня:

- Работоспособность некритичных для бизнеса сервисов — например, сайта компании. Компания должна быть готова к банальным DDoS-атакам и прочим киберсредствам нападения.

- Защита критической информации, к которой относятся персональные данные и коммерческие тайны. Задача ИБ-специалистов защитить ИТ-узлы, чтобы организация могла функционировать и при этом не нести репутационные или финансовые потери.

- Требования регуляторов. Часто, увидев смету на решения информационной безопасности, руководство компании пытается на них «забить». Государство понимает нежелание организаций тратить деньги на вещи, которые могут не случиться, но, с другой стороны, есть критические процессы, и их необходимо предупреждать, поэтому власти заставляют делать это законодательно.

Три уровня — это минимум, под которым понимается система информационной безопасности организации. Более глобальный вопрос звучит так: кто атакует?

Это могут быть:

- малоквалифицированные студенты,

- спецслужбы или военизированные группировки, для которых нанести критический урон — прямая задача.

От того, в чьей руке «меч», зависит обеспечение информационной безопасности предприятия.

То, что эффективно против студентов, вряд ли остановит хакеров на службе у государства. Это мы увидели в феврале-марте 2022 года: уровень систем информационной безопасности организаций РФ оказался ниже необходимого из-за выросшего качества атак.

Компании это поняли, поэтому за последний год затраты на ИБ существенно выросли.

Как осуществить контроль информационной безопасности?

Есть несколько способов в организации защиты информационной безопасности:

- Неправильный — когда равномерно тратятся на защиту всей ИТ-инфраструктуры. Чаще всего компании используют именно его.

- Половинчатый — заключается в следовании нормативам регуляторов, когда компания обеспечивает безопасность тех узлов ИТ-инфраструктуры, которые требует государство.

- Правильный — когда компания оценила уровень воздействия событий безопасности на бизнес и понимает, какой компонент ИТ-системы нужно защищать в первую очередь. Для этого необходима серьезная зрелость, но зато такой подход дает бизнесу наибольшую устойчивость.

Виды угроз информационной безопасности

Хотя ландшафт угроз информационной безопасности организации постоянно расширяется за счет новых уязвимостей, основные виды атак остаются примерно одинаковыми.

Среди них можно выделить:

- вредоносное ПО (шифровальщики, вирусы, троянцы);

- SQL-инъекции (фишинг, DoS, перехват данных).

Опасность атаки определяют по специальной модели угроз, которая состоит из нескольких параметров-вопросов:

- Какими ресурсами располагают злоумышленники?

- Сколько времени они готовы потратить на атаку?

Проблема в том, что продвинутый хакер, имея время и ресурсы, попадет в любую систему. Конечно, такое «внимание» уделяют не всем компаниям, и большинство организаций могут подготовиться к возможным проникновениям.

К сожалению, пока что эта «игра» напоминает «Тетрис» — в нее невозможно выиграть.

Средства защиты информации

На сегодня отечественные разработчики создали десятки решений информационной безопасности, которые закрывают все сегменты ИТ-инфраструктуры.

Они относятся:

- к контролю доступа,

- защите данных и приложений,

- обнаружению и реагированию на инциденты.

Как правило, многие инструменты идут в связке — это позволяет проводить грамотную политику информационной безопасности организации и обеспечивать комплексную защиту.

Сейчас особенно актуальными считаются межсетевые экраны следующего поколения (Next Generation Firewall, NGFW), которые сочетают несколько решений с единой панелью управления. Это особенно полезно для крупных ИТ-инфраструктур.

Обеспечение информационной безопасности предприятий

В построении системы информационной безопасности организации средства защиты не занимают ведущую роль.

Можно выбрать самое навороченное решение, но бизнес все равно встанет.

Почему? Потому что сначала необходимо разобраться: а какие последствия в принципе критичны.

Об этом необходимо договориться с теми, кто принимает решения, то есть с топ-менеджментом, иначе защита не будет эффективной. Люди, управляющие рисками компании, не воспринимают ИБ-события как неизбежность — это скорее что-то эфемерное, что не случится вовсе, а значит, можно и не вкладываться.

Этапы внедрения системы безопасности

Итак, первым делом необходимо определить критические процессы и договориться об этом с руководством.

Затем анализ продолжается:

- нужно обозначить те бизнес-процессы, в которых нарушения повлекут недопустимые последствия,

- понять, какие ИТ-системы их поддерживают.

Финальный этап — определение возможных инструментов защиты.

К недопустимым последствиям относятся:

- Утечка данных пользователей;

- Техногенные катастрофы;

- Остановка обеспечения услуг компании.

Организационные меры

Такие меры порой позволяют избежать громадных инвестиций и при этом сильно облегчить жизнь. Это банальное введение регламентов, которые бы структурировали работу с ИТ-системами.

Скажем, инструкция по работе с интернетом и жесткое требование:

- не кликать по ссылкам в почте и мессенджерах;

- менять пароль каждые полгода;

- не использовать один и тот же пароль для разных сервисов.

Сотрудникам кажется, что эти мелочи отравляют им жизнь, но на деле — помогают избежать больших проблем. К сожалению, такие регламенты чаще всего вводят зрелые компании, у которых система информационной безопасности предприятия и так выстроена на отлично.

Режим коммерческой тайны

Это отдельная область права позволяет легитимно наказывать людей, раскрывших конфиденциальные данные.

В основном она касается случаев, которые относятся к краже информации, но есть и второй момент. Как известно, слабое место ИБ — это человек, поэтому хакеры часто прибегают к социальному инжинирингу, и «точкой входа» может стать сотрудник компании, который даже не подозревает, что его используют.

В этом случае режим коммерческой тайны действует, как окрик родителя, — предупреждающе, и человек поостережется раскрывать даже незначительную информацию.

Технические меры

ИТ-инфраструктура предприятия в идеале напоминает подводную лодку — отсеки разделены переборками, которые задраиваются в случае проблемы и сохраняют судно на плаву.

На практике это реализуется так: у компании есть ИБ-средства для сегментации доступа, при этом большинство пользователей обладают минимальными правами. Если сотрудник имеет доступ к ограниченному числу сервисов, то и злоумышленнику будет сложнее войти в систему.

Итог: как выбрать комплекс мер по информационной безопасности в организации?

Информационная безопасность предприятия — это масштабная задача, успешность которой зависит от множества факторов.

Компания должна понимать:

- Какие ИБ-события она не может допустить;

- Удар по каким бизнес-процессам станет критическим;

- Какие ИТ-системы поддерживают эти процессы.

Затем нужно обеспечить их защиту. И лишь когда прикрыты критические узлы, можно подумать о полноценной безопасности других компонентов.

При этом нельзя забывать о требованиях регуляторов, которые у каждой отрасли свои. В составлении таких требований участвуют ведущие компании сектора, поэтому их можно считать эталонными.

Фото на обложке сгенерировано с помощью нейросети Midjourney

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!

Информационная безопасность компании, общественной организации или производственного

предприятия – это комплекс мероприятий, направленных на предотвращение несанкционированного

доступа к внутренней IT-инфраструктуре, незаконного завладения конфиденциальной

информацией и внесения изменений в базы данных. Википедия включает в это понятие любые формы данных, независимо от их материального

представления. То есть, в информационную безопасность входит защита от злоумышленников

данных в электронной форме и на физических носителях.

Учитывая важность информации в современном мире, защите от утечек конфиденциальной

информации в адрес конкурентов необходимо уделять повышенное внимание. Возможный

ущерб может быть намного большим, чем стоимость всех материальных активов предприятия.

Что такое информационная безопасность организации

Безопасность информационной инфраструктуры компании подразумевает защиту от случайных

или умышленных действий, которые могут нанести вред владельцам данных или их пользователям.

Действия лиц, несущих ответственность за эту сферу, должны быть направлены на создание

защиты, препятствующей утечкам данных, а не борьбу с их последствиями. Но при этом

важно сохранять простой доступ к информации тем людям, которые на законных основаниях

пользуются базами данных.

Ущерб, причиняемый утечкой информации, невозможно спрогнозировать заранее. Он может

выражаться в незначительной сумме, но в некоторых случаях приводит к полной неспособности

компании заниматься хозяйственной деятельностью.

Проблема сохранности конфиденциальной информации и коммерческой тайны существовала

и ранее. Но по мере развития электронных средств обработки и хранения данных повышается

вероятность их утечки и незаконного копирования. Если ранее для кражи чертежей нового

продукта нужно было физически вынести их с завода, сейчас достаточно получить доступ

к серверу через электронные каналы связи или записать их на миниатюрную карту памяти.

В большинстве случаев краже подлежат следующие данные:

- Информация о реальном финансовом

состоянии компании; - Инновационные разработки

научно-технических отделов; - Регистрационные данные

для доступа к защищенным серверам; - Персональные данные работников.

Дополнительной сложностью является то, что кража информации может негативно отразиться

на компании не сразу после ее совершения, а по прошествии определенного времени.

Неважные на первый взгляд данные при их обнародовании могут нанести репутационный

вред компании и уменьшить ее рыночную стоимость.

Поэтому при разработке мер по обеспечению информационной безопасности нельзя делить

данные на виды. Все, что размещено в IT-инфраструктуре компании и храниться в архивах,

не должно выходить за ее пределы.

Сотрудники компании – угроза информационной безопасности

Источником утечки данных с компьютеров компании могут быть легальные пользователи.

Они имеют доступ к информации и используют ее не так, как это предусмотрено протоколами

безопасности.

Всех легальных пользователей можно разделить на несколько групп:

- Мелкие нарушители. В этой

категории находятся работники среднего звена и руководители подразделений, которые

позволяют себе отступления от требований информационной безопасности. Они могут

запускать сторонние приложения на компьютерах, посещать не связанные с работой сайты,

обмениваться личной информацией по каналам связи. Часто такие действия приводят

к проникновению вирусов и вредоносных программ, хотя прямого умысла у пользователей

на эти действия нет. - Рецидивисты. В эту категорию

входят руководители среднего и высшего звена, которые имеют доступ к важной коммерческой

информации. Они злоупотребляют своими правами доступа и могут умышленно отсылать

засекреченные данные другим адресатам за вознаграждение или по другим причинам. - Шпионы. Это сотрудники,

которые специально нанимаются на работу в компанию с целью кражи информации за плату

со стороны конкурента. Чаще всего в роли шпионов выступают опытные компьютерные

специалисты, способные преодолеть некоторые ступени защиты данных. Кроме того, они

могут ликвидировать следы несанкционированного доступа, что затрудняет раскрытие

подобных утечек. - Обиженные. В эту категорию

относят работников, которые были уволены по инициативе работодателя и при уходе

с работы успели унести важную и/или конфиденциальную информацию. Позже они распространяют

ее за плату или безвозмездно в отместку за нанесенную обиду.

Виды угроз информационной безопасности предприятия

Существует несколько причин, по которым становится возможным незаконный доступ до

конфиденциальной информации злоумышленниками. Среди них особенно опасными являются

следующие:

Халатное отношение сотрудников компании к защите цифровых данных.

Виновными могут оказаться не преступники, которые хотят украсть информацию, а рядовые

сотрудники. Они совершают эти действия из-за недостатка зданий или невнимательности.

Основные причины нарушения безопасности со стороны сотрудников:

- Переход по фишинговой ссылке

с рабочего компьютера и заражение вредоносной программой корпоративной сети; - Хранение конфиденциальных

данных на сменных носителях информации; - Пересылка информации с

секретными данными по обычной электронной почте или через незащищенный мессенджер.

Использование нелицензионных программ

Коммерческие компании часто экономят средства на приобретении ПО и позволяют сотрудникам

пользоваться пиратскими версиями офисных приложений и профессиональных программ.

Однако при этом возникает опасность внедрения в сеть вирусов и других вредоносных

программ.

Кроме того, использование пиратского ПО влечет за собой дополнительные минусы:

- Отсутствие периодических

обновлений, которые «латают дыры» в системе защиты; - Отсутствие технической

поддержки со стороны разработчиков; - Невозможность проверки

подлинности кода приложения.

Умышленные DDoS атаки на сервера компаний

Distributed-Denial-of-Service подразумевает отправку очень большого количества сетевых

запросов от пользователей в сети, зараженных специальной программой. Из-за этого

ресурс, на который направлена атака, блокируется по причине перегрузки канала связи.

Длительная неработоспособность сервера негативно отражается на лояльности пользователей.

Часто к такому приему прибегают конкуренты потерпевшего, DDoS-атака применяется

как средство шантажа и отвлечения специалистов по сетевой безопасности от реальных

проблем. Например, отвлечение внимания на такую атаку может служить прикрытием для

кражи денежных средств или платежной информации с сервера.

Работа вредоносных программ

Компьютерные вирусы – распространенная угроза безопасности IT-инфраструктуры

компании. Ущерб, нанесенный вредоносными программами, исчисляется миллионами долларов.

В последние 3-5 лет наблюдается увеличения числа вредоносных программ и атак с их

стороны, а также сумм понесенных компаниями потерь.

Дополнительная опасность в том, что помимо компьютеров пользователей и серверов,

сейчас заражению подвергаются и другие элементы сетевой инфраструктуры:

Несмотря на меры по защите внутренних сетей от воздействия вирусов, их разработчики

придумывают новые пути загрузки кода на компьютеры пользователей. Например, вложения

в электронную почту, внедрение в текстовые файлы, пересылка через интернет-мессенджеры.

- Коммутаторы и маршрутизаторы;

- Мобильные устройства для

доступа в сеть – компьютеры, планшеты; - Элементы «умного

дома».

Наибольший ущерб причиняют вирусы, которые шифруют данные на компьютере пользователя

и требуют от него денежного перевода за расшифровку. Примерами таких вредоносных

утилит являются WannaCry, Petya.

Действия правоохранительных органов

В ходе расследования уголовных дел и при проведении некоторых видов проверок представители

контролирующих и правоохранительных органов могут изымать компьютерную технику и

документы, в том числе с конфиденциальной информацией.

Это приводит сразу к двум негативным последствиям:

- Из-за изъятия компьютеров

и серверного оборудования деятельность компании может полностью прекратиться; - Информация с изъятых носителей

и документов может распространиться далее, несмотря на ответственность работников

следствия.

Законодательством нашей страны не предусмотрен механизм компенсации нанесенного

ущерба и упущенной выгоды компаниям, даже если проведенная проверка или расследование

уголовного дела не привели к применению санкций или вынесению обвинительного приговора.

Дополнительный минус этого в том, что решение об изъятии могут принимать должностные

лица государственного органа, что делает практически невозможным своевременную защиту

интересов компании в сфере информационной безопасности.

Принципы формирования системы информационной безопасности

Для максимально эффективной защиты важных для бизнеса данных информационная безопасность

компании должна строиться на 5 важных принципах:

- Комплексность. При разработке мероприятий по защите необходимо предусматривать все возможные пути

проникновения и нанесения ущерба, в том числе удаленные и внутренние каналы. Выбор

средств защиты должен соответствовать потенциальным угрозам, все они должны работать

комплексно, частично перекрывая задачи друг друга. В этом случае злоумышленнику

будет сложнее совершить кражу. - Многоступенчатость. Информационная безопасность должна представлять собой несколько ступеней защиты,

каждый из которых срабатывает последовательно. При этом наиболее надежной ступенью

является то, что расположена глубже всего и защищает самую важную информацию. - Надежность. Все ступени защиты информации должны быть одинаково надежными и соотносится с возможной

угрозой со стороны третьих лиц. - Разумность. При внедрении в работу компании стандартов защиты информации необходимо, чтобы они

предотвращали возможные угрозы, но не мешали деятельности компании и доступу к данным

легальным пользователям. Кроме того, стоимость мероприятий по защите должна быть

такой, чтобы работа компании оставалась рентабельной. - Постоянство. Средства защиты данных от неправомерного доступа должны работать постоянно независимо

от режима работы компании и других факторов.

Средства и методы защиты конфиденциальных данных от кражи и изменения

Разработчики программных и аппаратных средств защиты от несанкционированного доступа

к данным оперативно реагируют на вновь возникающие угрозы и предлагают пользователям

эффективные решения, которые уже сейчас могут использоваться в практической работе.

Основными группами инструментов для информационной безопасности являются:

- Физическая защита

данных. Для этого на предприятии устанавливаются ограничения на доступ

определенных лиц к местам хранения данных или на территорию. Используются дистанционно

управляемые СКУД, права доступа определяются радиометками или с помощью других средств

идентификации. Например, зайти в помещение с серверами могут только те лица, у которых

это право прописано в карточке. - Общие средства

защиты информации. К ним относятся приложения и утилиты, которые должен

использовать каждый пользователь при работе в сети. Например, антивирусные программы,

фильтры сообщений электронной почты. К базовым средствам относятся также системы

логинов и паролей для доступа во внутреннюю сеть, которые должны периодически меняться

во избежание утечки. - Противодействие

DDoS-атакам. Самостоятельно компания – владелец сервера не может

обезопасить свои ресурсы от атак этого типа. Поэтому необходимо использовать внешние

утилиты. Они срабатывают, когда система обнаруживает подозрительный трафик или резкое

увеличение запросов на доступ. В этом случае активируется специальная программа,

которая блокирует посторонний трафик и сохраняет доступ для легальных пользователей.

Работа ресурса таким образом не нарушается. - Резервирование

информации. Это средство защиты направлено не на противодействие незаконному

завладению данными, а на ликвидацию последствий постороннего вмешательства. Резервирование

предусматривает копирование информации на удаленные хранилища или в «облако».

Учитывая низкую стоимость носителей и услуг «облачных» провайдеров,

позволить себе многократное резервирование данных может любая компания, для которой

важна IT-инфраструктура. - План восстановления

работы после вмешательства. Это один из последних эшелонов защиты информационной

инфраструктуры компании. Каждый владелец корпоративной сети и серверов должен иметь

заранее продуманный план действий, направленный на быструю ликвидацию последствий

вмешательства и восстановление работы компьютеров с серверами. План вводится в действие

в случае, если сеть не может функционировать в стандартном режиме или обнаружено

постороннее вмешательство. - Передача зашифрованных

данных. Обмен конфиденциальной информацией между удаленными пользователями

по электронным каналам связи должен проводиться только с использованием утилит,

которые поддерживают конечное шифрование у пользователя. Это дает возможность удостовериться

в подлинности передаваемых данных и исключить расшифровку третьими лицами, перехватившими

сообщение.

Заключение

Меры по обеспечению информационной безопасности на предприятии должны разрабатываться

и реализовываться постоянно, независимо от роли IT-инфраструктуры в производственных

процессах.

К решению этого вопроса необходимо подходить комплексно и с привлечением сторонних

специалистов. Только такой подход позволит предотвратить утечку данных, а не бороться

с ее последствиями.

Если вы знаете другие системы безопасности, методы аутентификации, интересные сервисы и т.п — пишите в комментариях, мы все примем к сведению и по возможности добавим в обзор.

Если вы — представитель организации, которая работает в сегменте IT-безопасности и хочет попасть в наш обзор — свяжитесь с нами: sales@klerk.ru

Отзывы для обзора мы брали не только из интернета, но и из нашего рейтинга компаний. Присоединяйтесь к нему — о вас узнает вся аудитория Клерка.

Банковская безопасность

Расскажем о том, как разные банки обеспечивают безопасность при работы со своими сервисами и приложениями. Речь пойдет о бизнес-сегменте и частных лицах. Мы задавали вопросы представителям банков и собирали информацию из открытых источников.

Агророс

https://www.agroros.ru/

Каждая финансовая операция в личном кабинете дополнительно подтверждается одноразовым кодом, который автоматически отправляется системой на мобильный телефон в смс сообщении.

Для входа в систему дистанционного банковского обслуживания необходимо ввести имя пользователя и пароль полученные в банке. ДБО интернет Клиент-банк для мобильных устройств предназначена для использования юридическими лицами и индивидуальными предпринимателями с простой электронной подписью (ЭП).

Дополнительно интегрирован в систему дистанционного банковского обслуживания Рутокен ЭЦП 2.0

Как происходит аутентификация пользователя?

Для доступа в систему используется двухфакторная аутентификация. У пользователей юридических лиц и ИП должно быть включено подтверждение входа в систему ДБО одноразовым кодом. Кроме ввода авторизационных данных, необходимо дополнительно подтвердить авторизацию.

В целях повышения уровня безопасности интернет-банка может использоваться вспомогательное устройство — криптокалькулятор. При выборе этого способа для входа, необходимо вставить карту в калькулятор и запросить код при следующей авторизации. Кроме этого можно использовать Рутокен ЭЦП 2.0, предназначенный для двухфакторной аутентификации пользователей.

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

Ак Барс

https://www.akbars.ru/

Защита осуществляется подтверждение входа в систему с вводом одноразовых паролей, передаваемых по смс сообщениям. При заключении договора на подключение и обслуживание электронной системы ДБО клиентам выдается: USB-токен — Рутокен ЭЦП 2.0., либо подключается программный комплекс PayControl.

Как происходит аутентификация пользователя?

Внедрена система повышенной защиты — двухфакторная аутентификация. После привычного логина и пароля необходимо ввести одноразовый сеансовый ключ.

Какие решения для IT-безопасности пользователей сегмента Бизнес рекомендует банк?

- Использование Kaspersky Endpoint Security для бизнеса.

- Для повышения уровня безопасности банк рекомендует дополнительно приобрести средство доверенного отображения подписываемых данных — SafeTouch PRO.

Это специализированное устройство визуализации подписываемых платежных поручений в защищенной среде от российского разработчика инновационных решений для защиты систем дистанционного банкинга и электронного документооборота ООО «СэйфТек».

Решение SafeTouch PRO гарантирует защиту от всех современных хакерских атак, обеспечивая безопасность средств на счетах клиентов. Устройство позволяет контролировать реквизиты подписываемых документов, при этом блокирует любые попытки несанкционированной подписи со стороны вредоносного ПО или удаленно подключившихся пользователей.

Отзывы:

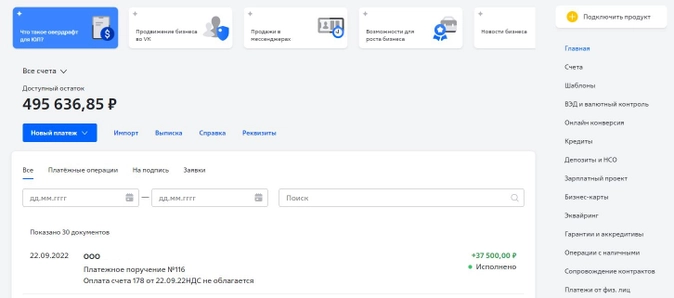

Альфа Банк

https://alfabank.ru/

В «Альфа-Клиент Онлайн» используется система криптозащиты, построенная на основе международно-признанного протокола SSL. Обеспечивается шифрование персональных данных пользователей «Альфа-Клиент Онлайн» с использованием стойкого криптоалгоритма на основе 128 битного ключа.

Как происходит аутентификация пользователя?

Двухфакторная аутентификация клиентов банка и вход в Альфа-Бизнес Онлайн осуществляется с помощью одноразовых паролей, передаваемых посредством СМС-сообщений.

Для обеспечения безопасной работы в сети корпоративных пользователей используется криптографический микропроцессор, встроенный в электронный ключ eToken PRO, который служит для:

- идентификации пользователя. Каждый ключ eToken PRO имеет уникальный серийный номер, записанный в защищенной памяти микросхемы и напечатанный на корпусе ключа;

- строгой двухфакторной аутентификации пользователей при подписи документов. Данная процедура проверки позволяет достоверно убедиться в том, что абонент, предъявивший электронный ключ eToken, является его законным владельцем;

- формирования аналога собственноручной подписи (АСП) документов, защищающего электронный документ от подделки и обеспечивающего целостность, авторство и конфиденциальность подписываемых документов.

Как с 1 октября 2022 года добровольно ограничить онлайн-операции для защиты от мошенников?

Уже работает услуга «Мой контроль», которую можно включить в «Альфа-Клик» «Альфа-Мобайл» или «Альфа-Мобайл-Лайт». Она предлагает следующие возможности:

- Самостоятельно создавать ограничения, которые регулируют все совершаемые по карте операции.

- Ограничение на осуществление определенных операция по карте.

- Ограничение максимальной суммы одной покупки или одного снятия наличных в банкомате.

- Ограничение на общую сумму расходов по карте за определенный период времени.

- Определение географии действия установленных ограничений для карты.

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

Бланк Банк

https://blanc.ru/

Есть требования регулятора и есть ряд нормативов, которые регламентируют требования к программным продуктам при совершении финансовых операций. Например, требования ЦБ, такие как положения и законы 762-п, 683-п, ГОСТ Р 57580, а также соблюдение зарубежных стандартов такие как PCI DSS. И защита банковских приложений реализуется не только от внешнего злоумышленника, но и внутреннего.

Как происходит аутентификация пользователя?

Стандартным для большинства банков образом: двухфакторная аутентификация, где один из факторов — пароль пользователя, а второй — одноразовый пароль, приходящий в sms сообщении.

С 1 октября 2022 года клиенты банков смогут добровольно ограничивать онлайн-операции для защиты от мошенников. Как клиент банка может подать заявление банку о таком ограничении?

Такая возможность будет существовать с первого октября и для удобства клиент сможет отправить такое заявление в том числе через встроенный чат.

Какой софт использует банк для защиты данных пользователей — российский или зарубежный и почему?

Одной из уязвимостей приложений считается выдача параметров инфраструктуры приложением. У Бланка используется комплекс разных решений как российских, так и зарубежных. Решения выбираются также в соответствии с требованиями регулятора и зарекомендованными на рынке решениями.

Защитой данных и ИБ занимается собственная служба банка или привлекаются аутсорсеры?

Защита данных — это комплекс мер, работа над которыми ведется на разных уровнях.

Если абстрактно и представить что защита это лук, то каждый слой — это определенный уровень защиты, начиная от внешнего периметра банка, защиты инфраструктуры, защиты приложений и т.д.

Данные будут во внутреннем слое этой абстракции и собственно информационная безопасность реализует процессы и решения, направленные на то, чтобы этот лук нельзя было почистить, а если начать чистить, то слез было бы больше, чем результата.

Работой над данным комплексом занимаются как внутренние, так и привлеченные компании с необходимым уровнем компетенции.

Какие решения для IT-безопасности пользователей сегмента Бизнес рекомендует банк?

В первую очередь нужно привлекать квалифицированных специалистов для построения комплекса ИБ в компании. Проводить периодические аудиты информационной безопасности и тестирование на проникновение, если это необходимо.

Комплекс процессных и превентивных мер также определят специалисты. Если нет собственных специалистов, то, к счастью, рынок решений информационной безопасности сейчас довольно широк.

Во вторую очередь нужно уделять внимание не только внешним угрозам, но и возможности внутренних атак или утечки данных.

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

ВТБ

https://www.vtb.ru/

Для работы в интернет-банке потребуется сгенерировать собственный сертификат с помощью логина, пароля и кодового слова, которые выдал банк при заключении ДБО. Далее сертификат должен быть активирован в офисе банка.

Вход в систему осуществляется по логину, паролю и активированному сертификату. После всех выполненных действий нужно будет пройти еще одно подтверждение через EMV-ридер или SMS.

EMV-ридер — новинка на банковском рынке. Чтобы воспользоваться EMV-ридером, нужно иметь специальную карту, которую выдают руководителю организации. Она напоминает обычную дебетную или кредитную, но используется для генерации одноразового пароля. Для этого нужно поместить ее в слот ридера и ввести пин-код.

В «ВТБ Онлайн» бизнес можно добавить пользователей с различным уровнем управления в соответствии с занимаемой должностью и кругом полномочий.

Как происходит аутентификация пользователя?

Используются принципы многофакторной аутентификации, все действия подтверждаются с помощью электронной подписи. Доступ в систему предоставляется после введения одноразового пароля.

Как с 1 октября 2022 года добровольно ограничить онлайн-операции для защиты от мошенников?

В «ВТБ Онлайн» можно установить лимиты на операции внутри приложения, в том числе денежные переводы, а также возможность скрыть информацию об остатках по счетам, вкладам и кредитам на главной странице для минимизации доступа к ним со стороны третьих лиц.

Какой софт использует банк для защиты данных пользователей?

ВТБ внедрил платформу обезличивания на базе алгоритмов машинного обучения, которая в полностью автоматическом режиме классифицирует и обезличивает данные клиентов.

ВТБ в рамках стратегического развития в период с 2019 по 2022 годы реализует масштабную технологическую трансформацию, в ходе которой полностью перестроена ИТ-инфраструктура, изменена модель работы по созданию технологических продуктов банка, созданы технологические платформы, которые в том числе являются основой для развития открытой экосистемы банка.

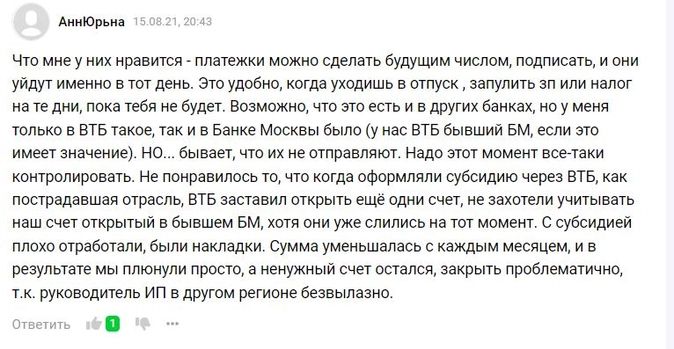

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

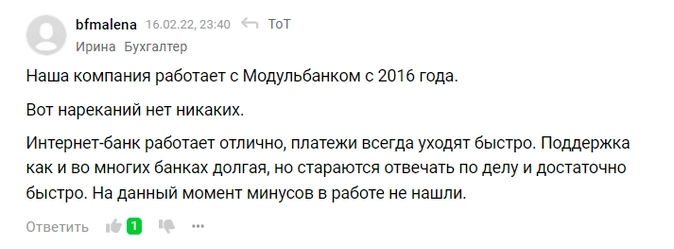

Модульбанк

https://modulbank.ru/

Помимо классической истории со сложностью пароля от ЛК (которую требует система), используется второй фактор — OTP ключ (OTP — one time password, одноразовый пароль), который может быть доставлен разными каналами, начиная от смс (самый небезопасный, рекомендуется его не использовать), заканчивая пушами в мобильном приложении и G-OTP.

Далее собирается цифровой профиль пользователя. Система отреагирует автоматически, если пользователь аномально меняет геоположение, браузер или начинает пользоваться удаленным управлением на своем компьютере, с которого он осуществляет доступ в ЛК банка. Это всё элементы антифрод системы.

Но процесс борьбы с фродом и ИБ на этом не заканчивается. Ведь злоумышленнику мало просто зайти в ЛК — его цель средства, которые лежат на счетах. За исходящими платежами служба антифрода пристально следит.

Как происходит аутентификация пользователя?

- пользователь сообщает системе свой идентификатор (логин);

- система запрашивает у пользователя OTP ключ, высланный на зарегистрированное в системе и проверенное (по IMSI) устройство клиента;

- в случае успешной проверки OTP, система запрашивает у пользователя пароль;

- если пароль правильный — пользователь попадает в личный кабинет.

Если в процессе входа что-то пошло не так — система предлагает следующую попытку входа, пока пользователь не исчерпает все количество попыток.

Какие решения для IT-безопасности пользователей сегмента Бизнес рекомендует банк?

Как минимум на устройстве должен присутствовать включенный, лицензионный антивирус.

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

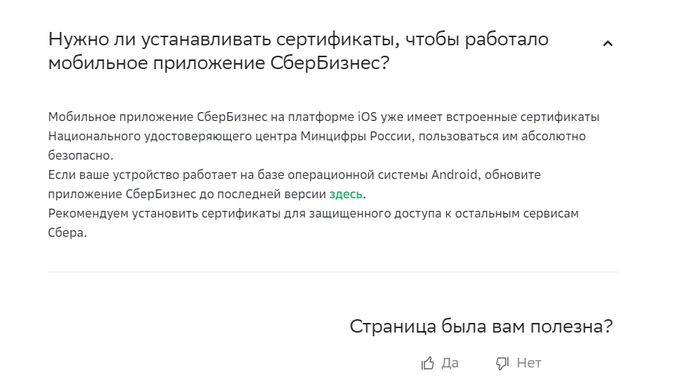

Сбербанк

https://www.sberbank.ru/

Войти в систему можно с помощью логина, пароля и одноразового СМС-пароля или токена.

Как происходит аутентификация пользователя?

Аутентификация бизнес-клиентов производится на специальном сервисе.

Сначала вы вводите свои логин и пароль в предназначенные для этого поля, далее — подтверждаете свои действия путем ввода специального кода, который приходит на ваш номер мобильного телефона.

Как с 1 октября 2022 года добровольно ограничить онлайн-операции для защиты от мошенников?

В «Сбербанке Онлайн» можно настроить лимиты на платежи и переводы и установить ограничения на операции по картам. Для этого надо выбрать продукт, кликнуть на иконку «Настройки», перейти в раздел «Лимиты и ограничения» и установить нужные параметры.

Если к карте не подключены платные подписки и автоматические списания в интернет-магазинах (например, Wildberries), имеет смысл запретить покупки в интернете без подтверждения СМС-кодом — так мошенники не смогут совершить платеж с карты без дополнительной проверки. Алгоритм действий тот же: «Настройки» → «Лимиты и ограничения» → «Покупки в Интернете».

Какой софт использует банк для защиты данных пользователей — российский или зарубежный и почему? Защитой данных и ИБ занимается собственная служба банка или привлекаются аутсорсеры?

15 сентября 2022 года Сбербанк начал установку TLS-сертификатов, выпущенных Удостоверяющим Центром Минцифры, на все свои сайты, а также рабочие ресурсы и системы.

Переход Сбера на отечественные сертификаты удостоверяющих центров обеспечит его независимость от зарубежных удостоверяющих центров и гарантирует пользователям безопасный доступ ко всем ресурсам банка.

В состав службы кибербезопасности входят крупные операционные подразделения, в первую очередь, центр киберзащиты и управление противодействия кибермошенничеству. Они полностью отвечают за инцидент-менеджмент и выполняют все оперативные функции реагирования на инциденты.

В зону ответственности управления методологии кибербезопасности входит нормативная база — стандарты, регламенты, политики. Центр внутрикорпоративного взаимодействия — связующее звено между кибербезопасностью и бизнес-подразделениями банка.

Управление экспертизы кибербезопасности участвует в разработке программных продуктов. Дирекция программ и проектов отвечает за реализацию проектов по кибербезопасности. Лаборатория кибербезопасности проводит перспективные исследования в области кибербезопасности.

Какие решения для IT-безопасности пользователей сегмента Бизнес рекомендует банк?

-

Используйте доступ к сервисам для базовой киберзащиты бизнеса на облачной платформе Def.Zone.

-

Устанавливайте российские сертификаты Национального удостоверяющего центра Минцифры, они обеспечат защищенный доступ к сайтам и онлайн-сервисам Сбера с любых ваших устройств. Вы можете использовать браузеры с поддержкой сертификатов или установить сертификаты для своей операционной системы.

Оставьте свой отзыв о банке на «Клерке»

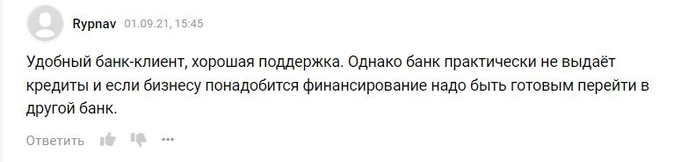

Точка

https://tochka.com/

Аутентификация пользователя двухфакторная, происходит на основе логина и пароля.

Какой софт использует банк для защиты данных пользователей?

Защитой данных занимается собственная служба банка, используются для защиты данных российские и зарубежные решения. Они выбирались из функциональных возможностей тех или иных продуктов, в рамках процесса импортозамещения предпочтение отдается российским продуктам.

Какие решения для IT-безопасности пользователей сегмента Бизнес рекомендует банк?

Использование антивирусов, контроль доступа в интернет.

Как с 1 октября 2022 года добровольно ограничить онлайн-операции для защиты от мошенников?

Пока такой функционал не реализован.

Отзывы:

Оставьте свой отзыв о банке на «Клерке»

Облачное хранение, электронные архивы, удаленные базы данных

Здесь мы собрали компании, которые работают именно в этих направлениях. Расспросили представителей компаний и собрали информацию на сайтах и в сети. В том числе поинтересовались отзывами пользователей.

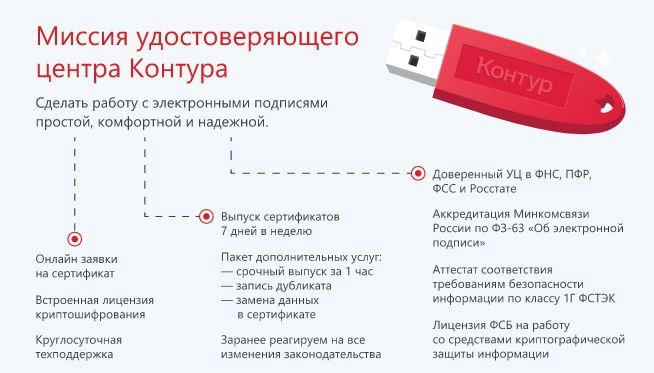

Контур.Диадок

https://www.diadoc.ru

- Работа с электронными документами, ЭДО, хранение документов.

- Сегмент: любой

- Стоимость сервиса: готовое решение для новых клиентов — 7 500 рублей. Пакеты исходящих документов — от 1900 рублей.

Местонахождение серверов для хранения данных

Входит в Единый реестр российских программ. По серверам информация уточняется.

Безопасность и шифрование данных

Доступ по протоколу HTTPS. Право подписи можно распределить между группами в соответствии с назначенной ролью. Решение Контур.ERP обеспечивает обмен электронными юридически значимыми документами из SAP через систему ЭДО с использованием криптографических средств.

Протокол передачи фиксирует каждый этап прохождения документа: когда и кем был согласован, подписан, отправлен, получен.

Выпуск и работа с ЭЦП

Экспертное мнение о СКЗИ

- Предпочтение отдается «КриптоПро CSP».

- Проверка и подтверждение личности пользователя

- Используется двухэтапная аутентификация. Для подключения необходима электронная подпись (КЭП).

Частота и периодичность сохранения данных

Документы автоматически сохраняются в системе. Если у вас всё же есть необходимость хранения документов у себя, то можно настроить выгрузку в локальное хранилище и создать структурированный архив.

Документы размещены в нескольких экземплярах на разных серверах.

Отзывы:

Оставьте свой отзыв о компании на «Клерке»

Моё Дело

moedelo.org

- Автоматизация для бизнеса, онлайн-сервисы — бухгалтерия, управленческий учет, регистрация и др.

- Сегмент: малый и средний бизнес.

- Стоимость сервиса: от 833 руб. в месяц.

Безопасность и шифрование данных

Раз в квартал проводится обязательный внешний аудит. Все данные шифруются при передаче и хранении по протоколу HTTPS. Используются как российские, так и зарубежные способы защиты информации. Например передача документов в сервис бухгалтерии шифруется по протоколу SSL уровня, как в крупнейших банках.

Сервис аттестован в соответствии с Законом № 152-ФЗ «О персональных данных».

Проверка и подтверждение личности пользователя

Многофакторная авторизация помимо пароля.

Частота и периодичность сохранения данных:

Каждые 15 минут все данные интернет-бухгалтерии копируются на дополнительные сервера.

Отзывы:

Оставьте свой отзыв о компании на «Клерке»

Directum

www.directum.ru

- Экосистема решений — ЭДО, цифровизация бизнес-процессов.

- Сегмент: для любых размеров и запросов.

- Стоимость сервиса: от 10 600 руб.за пользователя — локальная версия, облачная — 13090 руб. за 10 пользователей в квартал.

Местонахождение серверов для хранения данных

У российских топ-провайдеров облачных услуг.

Безопасность и шифрование данных

Для безопасной передачи данных используется протокол шифрования HTTPS, в том числе в мобильных приложениях. Шифрование защищает содержимое документов как от оффлайн-угроз, например, кража оборудование, так и от онлайн-угроз. Шифрование и строгий доступ обеспечивают высокую степень защиты данных.

Конфиденциальные документы доступны только пользователю и его сотрудникам с полными правами доступа, даже у администраторов и аудиторов системы Directum RX нет прав просмотра.

Выпуск и работа с ЭЦП

Выпускает. Работает со всеми видами ЭЦП, расположенными на токене или в облаке.

Проверка и подтверждение личности пользователя

Для работы нужно пройти аутентификацию и авторизацию на сервере приложений для подтверждения прав доступа. Безопасность обеспечивается дополнительной аутентификацией по СМС.

Частота и периодичность сохранения данных

Компания Directum по подписке гарантирует

- Доступность ПО Directum RX — 99%.

- Максимальный срок восстановления ПО Directum RX из резервных копий — 8 часов.

- Параметры резервного копирования — 1 раз в неделю — полное копирование, ежедневно ночью — инкрементное копирование.

- Хранение резервных копий — минимум в 2-х физически разных местах с шифрованием хранилища, глубина хранения резервных копий — 2 недели.

- Предоставление доступа Заказчика к резервным копиям 1 раз в месяц в рамках обращения бесплатно. Остальное как дополнительная услуга.

Отзывы:

Отличная программа для работы с документооборотом. Быстрая и доступная система внедрения и настройка рабочего процесса.Возможность группировать документы по виртуальным папкам т.к. многие привыкли работать с такой сортировкой. При этом остается многофункциональный поиск в котором критерии поиска начинаются с банального «Имя, Вид документа» заканчивая тем что можно отсортировать документы к которым обращался конкретный пользователь в определенный промежуток времени или конкретную дату.Системой вполне довольны.

Оставьте свой отзыв о компании на «Клерке»

Docrobot

docrobot.ru

- Компания — разработчик SaaS-сервисов и Enterprise-решений для B2B и B2G взаимодействия. Первыми в России стали применять EDI технологии.

- Сегмент: платформа электронного документооборота для ритейлов, торговых сетей, поставщиков, логистических компаний.

- Стоимость сервиса: информация уточняется.

Местонахождение серверов для хранения данных

Хранение всех документов происходит онлайн на защищённых серверах, но сервис не входит в Единый реестр российских программ. Физические и виртуальные серверы находятся в России.

Безопасность и шифрование данных

Данные шифруются с помощью отечественных криптографических алгоритмов и передаются по защищённым каналам связи по протоколам FTPS и HTTPS. Это гарантирует, что исходные документы не попадут к злоумышленникам ни при каких условиях.

Выпуск и работа с ЭЦП

Docrobot.Framework-ЭП — это сервис, с помощью которого можно подписать любой тип документа (Договор, УПД, ЭТрН и т.д.) электронной подписью прямо на вашем сайте или внутри корпоративного портала.

Docrobot не является удостоверяющим центром, поэтому не выпускает электронные подписи.

Хранить электронные подписи следует на сертифицированных носителях хранения ключевой информации. Их ещё называют «токенами», «аппаратными» ключами.

Визуально такой носитель представляет собой флешку с внутренней защищенной памятью объёмом до 128 кб. Она может выступать также в качестве элемента двухфакторной аутентификации, когда помимо ввода логина и пароля физически нужно подключить носитель. Двухфакторная аутентификация считается более надёжным способом защиты информации, чем традиционная пара логин/пароль.

В качестве носителей электронной подписи сертифицировано несколько токенов формата USB тип-А:

- Рутокен ЭЦП 2.0,

- Рутокен S,

- Рутокен Lite,

- JaCarta ГОСТ,

- JaCarta-2 ГОСТ,

- JaCarta LT,

- ключевой носитель R301 Форос,

- Esmart USB.

Экспертное мнение о СКЗИ: КриптоПро CSP, Signal-COM CSP, LISSI-CSP, VipNet CSP

В системах электронного документооборота для подписи и шифрования Docrobot использует КриптоПро CSP.

Все из перечисленных криптопровайдеров сертифицированы Федеральной службой безопасности (ФСБ). Это значит, что никакая конфиденциальная информация, зашифрованная с помощью данных криптопровайдеров, не будет раскрыта.

Однако очень важным параметром является еще и распространенность применяемого криптопровайдера, поэтому в сервисах Docrobot используется КриптоПро CSP. Решение очень популярно на российском рынке, его установили многие компании из самых разных сфер.

Большинство клиентов Docrobot тоже пользуются КриптоПро CSP. Важно, чтобы программное обеспечение и программное обеспечение клиентов были совместимы.

Проверка и подтверждение личности пользователя

Есть два варианта, как начать работу с решениями Docrobot: через веб-версию сервиса или через интеграционное решение.

Веб-версия доступна из любого браузера сразу после подключения к сервису.

Чтобы зайти в систему, нужно ввести логин и пароль. При первом входе пользователь генерирует пароль в соответствии с требованиями безопасности платформы.

При этом сами пароли не хранятся в явном виде, хранятся только их хеш-значения. Даже сам сервис не знает, как в действительности выглядит ваш пароль. Хеширование помогает обеспечить защиту данных.

Частота и периодичность сохранения данных

Данные хранятся в базах на удаленных серверах в четырех дата-центрах. Копии данных рассредотачиваются по разным дата-центрам. Если один выйдет из строя, то остальные все равно продолжат работу. Также есть бэкапы, которые поддерживаются в актуальном состоянии.

Благодаря «размножению» данных и географической распределенности дата-центров потеря информации исключена даже в случае сбоев и технических неполадок. Но даже если произойдёт мировой катаклизм или стихийное бедствие, бэкап за сутки позволит восстановить все утерянные сведения бесплатно.

Какие сервисы или программы для обеспечения безопасности работы пользователя предлагает компания?

Безопасность сервисов Docrobot обеспечивается выполнением всех необходимых мер защиты информации, требуемых законодательством РФ. Для выполнения данных мер Docrobot обладает лицензией Федеральной службы безопасности (ФСБ) и лицензиями Федеральной службы по техническому и экспортному контролю (ФСТЭК).

Компания входит в реестр операторов электронного документооборота ФНС России и регулярно подтверждает соответствие требованиям регулятора.

Для защиты пользовательских данных используется шифрование информации и сертифицированные межсетевые экраны — программно-аппаратное решение, которое фильтрует входящий и исходящий сетевой трафик. Экраны анализируют источник трафика, время передачи, IP-адрес, протокол, частоту сообщений и другие параметры, после чего принимают решение: пропустить или блокировать трафик. Также для обеспечения безопасности применяются сертифицированные ФСТЭК средства защиты информации от несанкционированного доступа.

Чтобы никакие внешние факторы не помешали стабильной работе, компания отказалась от иностранного программного обеспечения по подписке, использует локальные лицензии, российские офисные пакеты и облачные решения.

Отзывы:

Оставьте свой отзыв о компании на «Клерке»

Docsvision

https://docsvision.com

- Платформа для работы с электронными документами (ЭДО, кадровый ЭДО, договорной документооборот, делопроизводство и т.д.)

- Сегмент: подходит для предприятий различного масштаба, для архивирования, делопроизводства, оперативного управления.

- Стоимость сервиса: от 9200 руб. за пользователя.

- Местонахождение серверов для хранения данных

Платформа Docsvision включена в единый реестр отечественного программного обеспечения решением Экспертного совета по российскому программному обеспечению (ПО) при Минкомсвязи России.

Безопасность и шифрование данных

Осуществляется контроль выхода документа из контура предприятия, например, формирование персональной копии документа с уникальными признаками для определения источника утечки.

Сертифицированными средствами осуществляется шифрование контента, хранимого в системе. Документы передаются по защищенным каналам с использованием протокола HTTPS.

Используется защита от утери мобильного устройства (например, шифрование контента, синхронизируемого на мобильные устройства). Есть возможность просмотреть все документы, к которым имеет доступ конкретное лицо или группа пользователей.

Инструменты проактивного выявления ситуаций нарушения ИБ:

- массовое изменение настроек прав доступа;

- нетипичное поведение при работе с системой (открытие большого количества документов, выгрузка контента и т.д.) и пр.

Выпуск и работа с ЭЦП

Полная поддержка ЭЦП в соответствии с требованиями ФЗ-63 и требований к СЭД госорганов. При подписании электронной подписью документов важно, чтобы используемая ЭП была защищена, её невозможно было скопировать или воспользоваться в случае утери электронного ключа.

СКЗИ (средство криптографической защиты информации)

В СЭД DocsVision с помощью средств криптографической защиты Крипто-Про, любой файл может быть подписан электронной подписью, что позволит надежно определить обладателя подписи под документом и гарантировать отсутствие в нем изменений после подписания.

Также любой файл в DocsVision может быть зашифрован, чтобы его содержание было доступно для прочтения только указанному списку сотрудников.

Проверка и подтверждение личности пользователя

Используется поддержка двухфакторной аутентификации, а также разграничение доступа для пользователей и групп пользователей.

Должны поддерживаться 2 способа разграничения прав доступа — дискреционный (назначение прав для пользователей и групп пользователей на конкретный объект) и мандатный (сравнение грифов уровня допуска пользователя и уровня доступа объекта). Возможность фиксации грифов уровня допуска пользователя и уровня доступа для объектов.

Частота и периодичность сохранения данных

Выполняет сохранение всех версий файлов. При редактировании из системы можно автоматически создавать новую версию файла, оставляя возможность вернуться к предыдущему варианту и отследить изменения. Количество файлов любого формата и размера не ограничено.

Система обеспечивает долгосрочное хранение электронных документов в соответствии с рекомендациями ВНИИДАД и требованиями Росархива.

Отзывы:

Оставьте свой отзыв о компании на «Клерке»

EnDocs.Cloud

endocs.cloud

- Облачный сервис для обработки, согласования и хранения документов.

- Сегмент: для малого и среднего бизнеса

- Стоимость сервиса: бесплатно за 1 Gb для хранения данных на двоих пользователей. Максимальный функционал доступен за 595 руб. в месяц.

- Местонахождение серверов для хранения данных: для хранения персональных данных центры по обработки данных компании должны находятся в России в соответствии с требованиям 152-ФЗ «О персональных данных», поэтому все серверы в России, а конкретнее — на собственных серверах, которые обслуживает дата-центр Yandex.Cloud.

Как происходит шифрование данных

Документооборот происходит по шифрованным каналам связи через операторов ЭДО, с которыми интегрирован сервис хранения.

Выпуск и работа с ЭЦП

Компания не выпускает ЭЦП, но любой документ можно подписать, как квалифицированной, так и неквалифицированной ЭП, которая хранится на физическом токене. Сервис также работает с облачными ЭЦП, выпущенными Контуром по технологии DSS.

Проверка и подтверждение личности пользователя

Каждый пользователь для входа в систему имеет свой логин и пароль.

Частота и периодичность сохранения данных

В онлайн-режиме происходит постоянное резервирование и сохранение данных. Ситуация, при которой данные могут потеряться, не возможна.

Отзывы: не найдено

Оставьте свой отзыв о компании на «Клерке»

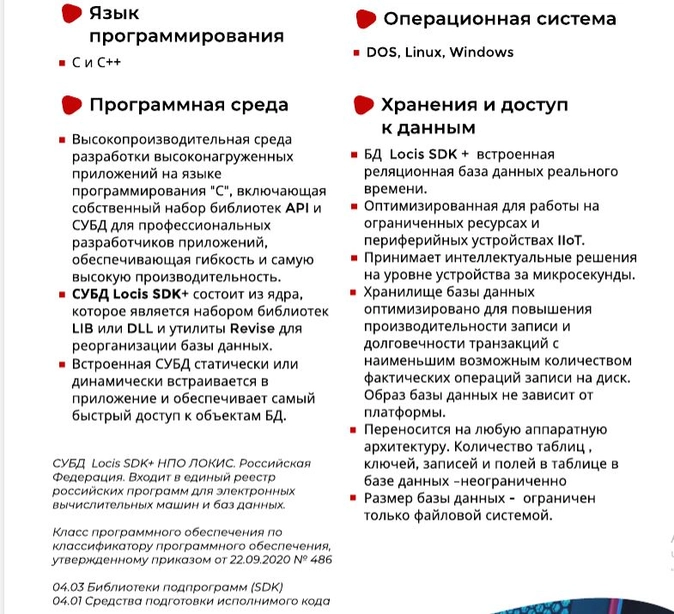

LokOFFICE

Автоматизированная система для планирования и управления ресурсами и технологическими процессами.

- Сегмент: для любых размеров и запросов.

- Стоимость сервиса: нужно оставлять заявку для уточнения.

Местонахождение серверов для хранения данных

Данные пользователей хранимые в базе данных могут находиться на зарубежном сервере, отечественном сервере, сервере локальной сети пользователя или на любом флеш-накопителе или SSD. База данных не имеет ядра, а потому не требует выделенного сервера.

Безопасность и шифрование данных

Для шифрования данных используются любые средства ЭДО, если в них есть необходимость. Шифровать коммерческий документооборот необходимости нет.

Ввиду абсолютной уникальности и оригинальности системы ЛокОФФИС используемые в ней средства обеспечения безопасности отличаются от принятых в других программах.

- При разработке используется не объектный подход, а процедурный. Поэтому отсутствует возможность внедрения в исполняемый код.

- Используется безъядерная СУБД собственной разработки, что исключает инициацию каких-либо процессов, не предусмотренных разработчиком.

- 96% данных хранятся в цифровом виде, что не позволяет получить их символьную интерпретацию стандартными средствами просмотра.

- По специальному заказу пользователя может быть сгенерирована версия системы с уникальным описателем базы данных, что исключает возможность извлечь из системы данные злоумышленниками даже при наличии у них копии базы данных. В том числе и проверяющие органы не могут этого сделать. В этом случае ответственность за сохранность описателя БД лежит на пользователе, так как восстановить доступ к данным в случае его утраты не сможет и разработчик.

- В функционал системы включены десятки средств и возможностей, контролирующих работу с данными.

- Отсутствуют вирусы, способные повредить данные в системе.

Особое преимущество базы данных ЛокОФФИС ее крайне малый объем в сравнении с любыми другими БД и несравнимо высокое быстродействие, что определяется цифровым хранением данных, в отличие от символьного, и широким использованием сетевых тэгов.

Жесткая структура организации хранимых данных обеспечивает высочайшую стабильность, живучесть и неразрушаемость данных в базе. Это подтверждается многолетним отсутствием сбоев и отказов при использовании системы.

Наличие в функционале системы особого монитора контроля пользователей позволяет администратору системы наблюдать за ее функционированием и действиями каждого пользователя. Как в локальной сети, так и удаленно.

Развитые средства работы с удаленными складами и филиалами позволяют удаленно контролировать работу филиалов независимо от их персонала.

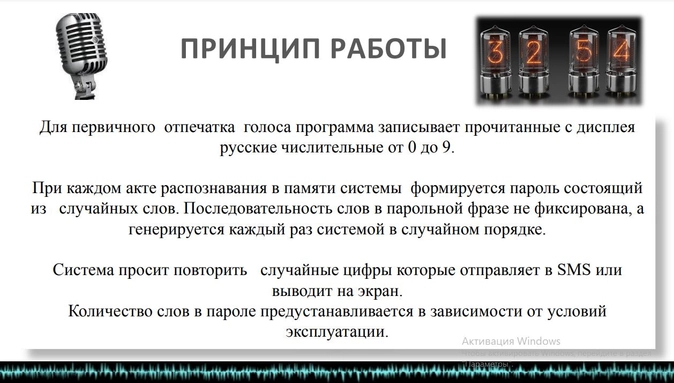

Проверка и подтверждение личности пользователя

Логин и пароль, который может считываться с ключа СКЗИ и другие методы верификации . например уникальный запатентованный сервис «Голосовой Пароль».

Частота и периодичность сохранения данных

Дисциплина сохранения базы данных устанавливается пользователем. Как правило, один раз в сутки. Если физически не пострадал носитель БД, данные не разрушаются.

Восстановление доступа к данным производится с помощью стандартной процедуры, включаемой в комплект поставки, персоналом пользователя без привлечения разработчика. Обычно эта процедура занимает не более 60 минут для баз данных включающих десятки миллионов документов. Никаких дополнительных оплат это не требует.

Антивирусы

Для защиты данных любого пользователя компьютера — первый заслон это антивирус. Он не даст вредоносной программе проникнуть к вам, заметит подозрительную активность приложений, предупредит о «зараженной» флэшке и т.д.

Выбрали несколько антивирусных программ из тех, что наиболее популярны. Знаете другие хорошие антивирусы — напишите в комментариях, мы обязательно их оценим.

AVZ

z-oleg.com

- Сегмент: AVZ выбирают продвинутые пользователи.

- Стоимость лицензии: совершенно бесплатная.

На что распространяется защита антивируса, есть ли отдельные решения?

Обнаружение и обезоруживание шпионских программ SpyWare, троянов, почтовых червей, BackDoor.

На каких устройствах можно использовать антивирус?

Работает на компьютерах с Windows.

Ограничения при пользовании антивирусом

AVZ не конфликтует с другими постоянными антивирусами.

Плюсы от пользователей.

- Антивирус не тормозит работу системы, быстро сканирует.

- Гарантирует безопасность в режиме реального времени.

- Сканер оснащен встроенными микропрограммами эвристической проверки. Их назначение — найти неизвестные вирусы SpyWare.

- Регулярно обновляется и проверяется база безопасных данных, которая включает тысячи системных файлов.

- Имеется встроенная система поиска Rootkit. Утилита не только обнаруживает RootKit, но и корректно их блокирует.

- Поиск троянских DLL и Keylogger проводится после анализа системы без задействования базы сигнатур, что является залогом успешного устранения неизвестных вирусов.

- Система защиты AVZGuard борется с трудноудаляемыми программами, используемыми для защиты приложений.

Минусы от пользователей.

- Для проверки требуется запуск утилиты и настройка параметров.

- Утилита не лечит программы, зараженные компьютерными вирусами.

- Отсутствие модуля защиты в реальном времени — программа способна сканировать систему только по указанию пользователя.

NANO Antivirus

www.nanoav.ru

- Сегмент: для защиты персонального и рабочего компьютера.

- Стоимость лицензии: От 299 руб.

В линейке имеются динамические лицензии для разного количества дней: 100, 200, 500 и 1000 дней. Есть льготные программы, позволяющие приобрести лицензии со значительной скидкой, в том числе льготные пакеты для образовательных учреждений.Также для домашних пользователей доступна бесплатная версия продукта: NANO Антивирус

На что распространяется защита антивируса, есть ли отдельные решения?

От всех типов вредоносных программ, а именно: шифровальщиков, блокировщиков экрана, банковских троянских программ, потенциально нежелательных программ, рекламных программ, программ-шпионов и т.д.

На каких устройствах можно использовать антивирус?

На устройствах с операционной системой Windows 7 и выше, а также с Microsoft Windows Server 2008 R2 и выше.

Ограничения при пользовании антивирусом

Не рекомендуется использовать продукт параллельно с антивирусами других производителей. В этом случае не гарантируется корректная работа.

Плюсы от пользователей.

- Высокий уровень обнаружения вредоносных программ.

- Удобный и понятный интерфейс.

- Высокая скорость сканирования.

- Нетребователен к ресурсам.

- Комфортная цена.

- Отсутствие навязчивой рекламы.

- Не собирает данные пользователей.

- Не устанавливает стороннее ПО без ведома пользователя.

- Не перегружен лишними встроенными утилитами.

- Не практикует автоматическое продление со списанием денег с карты пользователя.

- Наличие бесплатной версии для дома.

- Наличие льготных программ, позволяющих приобрести продукт с значительной скидкой.

- 100% российский производитель.

- Лечение зараженных файлов.

- Регулярные обновления несколько раз в день от собственной антивирусной лаборатории. Поддержка получения офлайн-обновлений.

- Возможность автоматического сканирования подключаемых съемных носителей (флешек и т.д.).

- Многопользовательский режим, позволяющий обеспечить защиту сессий пользователей, одновременно работающих на ПК или удаленном сервере.

- Защита настроек паролем для удобства администрирования.

- Консольный сканер, упрощающий интеграцию продукта в производственные процессы любой компании.

Минусы от пользователей.

- Отсутствие файервола.

- Отсутствие мобильной версии.

- Большой объем дистрибутива.

- Нет личного кабинета для управления лицензией.

- Отсутствие сертификата ФСТЭК.

- Нет средства централизованного управления для большого количества ПК.

Уровень защиты

Обеспечивает комплексную защиту от известных угроз кибербезопасности и угроз нулевого дня. При тестировании файла EICAR из каталога, содержащего 200 файлов, о присутствии угрозы предупредил менее чем за три секунды.

Отзывы

Dr.Web

www.drweb.ru

- Сегмент: персональная и сетевая версии. Компания располагает доступными решениями для бизнеса любого размера. Плюс к этому всегда есть возможность подбирать самые выгодные ценовые предложения для клиентов.

- Стоимость лицензии: от 4 740 руб./год для 5 ПК.

- Стоимость зависит от срока и числа защищаемых устройств. Например, приобрести комплексную защиту 100 рабочих станций Dr.Web Desktop Security Suite с Центром управления и сертификатом ФСТЭК на 12 месяцев можно всего за 53 794,72 рублей.

- Действует система скидок на продление лицензий, размер дисконта зависит от срока, на который происходит продление. Периодически проходят акции для бизнеса, и в некоторых случаях скидка может достигать 100%.

На что распространяется защита антивируса, есть ли отдельные решения?

Защита распространяется абсолютно на все узлы сетевой инфраструктуры, а именно:

- рабочие станции (Dr.Web Desktop Security Suite);

- почтовые серверы (Dr.Web Mail Security Suite);

- файловые серверы (Dr.Web Server Security Suite);

- интернет-шлюзы (Dr.Web Gateway Security Suite);

- мобильные устройства (Dr.Web Mobile Security Suite).

Причём эти отдельные программные продукты входят в комплекс Dr.Web Enterprise Security Suite, который поставляется пользователям в качестве единого решения.

Однако этим линейка продуктов Dr.Web для бизнеса не исчерпывается. В распоряжении клиентов — набор дополнительных инструментов:

- «песочница» (интерактивный анализатор подозрительных файлов) Dr.Web vxCube;

- облачный сервис для удаленной диагностики инцидентов ИБ и устранения их последствий Dr.Web FixIt!;

- утилита для централизованной проверки и лечения рабочих станций и серверов Windows, в том числе с установленным антивирусом другого производителя — Dr.Web CureNet!;

- средство для централизованной защита встроенных компьютерных систем (банкоматов, мультикиосков, кассовых сетей и др.) — Dr.Web ATM Shield.

На каких устройствах можно использовать антивирус?

На любых устройствах под управлением ОС Windows, Linux, UNIX, macOS и Android. Стоит добавить, что продукты Dr.Web также совместимы с российским ПО, ОС и процессорами, в том числе с Альт Линукс, Astra Linux, ОС Аврора, ARM64 и многими другими.

Ограничения при пользовании антивирусом

Ограничения при работе антивируса задаёт администратор. Например, он может настроить модуль Офисного контроля таким образом, чтобы сотрудники не могли в рабочее время посещать соцсети или сайты по поиску работы. Также централизованно можно настроить ограничение доступа к каким-либо файлам и папкам на компьютере — во избежание их случайного или злонамеренного повреждения/удаления.

Кроме того, какие-либо программы могут не запускаться, если Dr.Web признал их нежелательными или потенциально опасными. Такие программы попадают в «чёрный список» антивируса только на основании тщательного анализа. Если программа загружена из надежного (официального источника), то вероятность этого минимальна. Пользователь может отключить блокировку запуска таких программ, но делать это не рекомендуется из соображений безопасности.

Плюсы от пользователей:

- Покрывает все «программные» потребности бизнес-клиентов в информационной защите.

- Клиенты сами выбирают, какие узлы и в каком количестве им необходимо защитить — и получают единый ключевой файл в соответствии со своими требованиями.

- Продукты комплекса Dr.Web Enterprise Security Suite доступны в удобном формате подписки — с возможностью регулировать её срок (включая приостановку) и гибко изменять количество защищаемых устройств в сторону увеличения и уменьшения.

- «Доктор Веб» придерживается политики поддержки широкого спектра версий ОС — например, наш антивирус по-прежнему можно устанавливать на ПК с Windows XP.

- Продукты Dr.Web сертифицированы в соответствии с требованиями следующих регуляторов: ФСТЭК России, Министерство обороны России, ФСБ России.

- Может использоваться в сетях с повышенными требованиями к уровню защиты (например, тех, в которых хранится и обрабатывается информация секретного уровня, не говоря уже о персональных данных).

- Продукты Dr.Web включены в Реестр отечественного ПО.

Минусы от пользователей:

- Отсутствует очистка браузера.

- Отсутствует резервное копирование в нескольких местах.

- Не применяется многофакторная авторизация.

- высокое потребление ресурсов ПК, особенно при полном сканировании.

Уровень защиты

При сканировании он обнаруживает 93.61%-95.21% вирусов, что является достаточно хорошим показателем. При этом, он полностью обнаружил 100% «боевых» вирусов, которые напрочь сносят Windows, а это — самое главное. Также антивирус отлично показал себя при онлайн-защите. Он блокировал 100% попыток взлома или стороннего отключения антивируса.

Отзывы

Антивирус Касперского (Kaspersky Internet Security)

kaspersky.ru

«Лаборатория Касперского» — международная компания, работающая в сфере информационной безопасности и цифровой приватности с 1997 года. Глубокие экспертные знания и многолетний опыт компании лежат в основе защитных решений и сервисов нового поколения, обеспечивающих безопасность бизнеса, критически важной инфраструктуры, государственных органов и рядовых пользователей. Обширное портфолио «Лаборатории Касперского» включает в себя передовые продукты для защиты конечных устройств, а также ряд специализированных решений и сервисов для борьбы со сложными и постоянно эволюционирующими киберугрозами.