В России отмечена нехватка специалистов, занимающихся информационной безопасностью, — о дефиците кадров заявили более половины опрошенных «СерчИнформ» и hh.ru фирм, в 2022 году проблема усугубилась. Почему это произошло и как с этим справляться — в материале «Известий».

Какова нехватка ИБ-специалистов

Согласно опросу, 37,8% компаний заявили, что специалисты информационной безопасности сейчас в дефиците, как и в 2020–2021 годах, а 17,9% говорят, что дефицит кадров только усилился. 34,1% компаний утверждают, что никогда не сталкивались со сложностями с наймом ИБ-специалистов, 6,6% считают, что кандидатов на рынке достаточно, а 3,6% респондентов заявили, что дефицит ИБ-специалистов даже ослаб.

На ситуацию, по мнению исследователей, повлиял растущий рост спроса на специалистов в связи с усилением киберрисков и подписанием указа президента России № 250, который посвящен кибербезопасности и касается как минимум полумиллиона компаний, по сути, обязывая их организовать выделенную ИБ-службу. В таких организациях, говорится в исследовании, дефицит кадров оказывается выше.

Среди компаний — субъектов критической информационной инфраструктуры (КИИ) недостаток ИБ-специалистов отметили 48% опрошенных, 24% указали на усиление дефицита. Только пятая часть опрошенных системообразующих предприятий и 15% субъектов КИИ заявили о наличии у них выделенной службы ИБ.

HeadHunter указывает, что на одну вакансию в сфере ИБ приходится меньше одного резюме, хотя комфортной считается ситуация, когда их насчитывается не меньше четырех. В компании подсчитали, что рынку труда требуется дополнительно около 30 тыс. специалистов информационной безопасности в 2022 году.

Фото: ТАСС/Евгений Курсков

Из-за сложившейся ситуации работодатели вынуждены постепенно снижать требования при найме: в 2021 году 51% вакансий был открыт для специалистов с опытом от одного до трех лет, в 2022-м — уже 48%.

— Это неприятная тенденция, потому что с нынешним уровнем ИБ-рисков компаниям не хватает не просто рабочих рук, а квалифицированных опытных специалистов, — заявил руководитель отдела аналитики «СерчИнформ» Алексей Парфентьев. — Ситуация усугубляется тем, что оснащенность ПО, которое помогло бы автоматизировать часть работы, остается недостаточной. Это особенно критично в сфере малого и среднего бизнеса, который часто не может конкурировать за кадры по уровню предлагаемых зарплат.

Положительной тенденцией в исследовании назван тот факт, что в трети опрошенных компаний в этом году уже появилось ИБ-подразделение или оно находится в процессе создания. Еще треть заявила, что в компании появился или появится ответственный за информационную безопасность руководитель.

Предлагаемая зарплата для ИБ-специалистов в этом году в среднем по стране выросла на 6% — до 63 100 рублей. А ожидания по зарплате снизились на 4%, хотя всё еще и выше реального уровня, — до 75 100 рублей.

Исследование проводилось в период с 20 сентября по 8 ноября 2022 года, был опрошен 921 респондент.

Опрошенные «Известиями» эксперты заявили, что дефицит специалистов в области информационной безопасности на российском рынке действительно есть. Руководитель Российского центра компетенций и анализа стандартов ОЭСР РАНХиГС Антонина Левашенко подчеркнула, что с нехваткой кадров этой области сталкиваются все страны — по оценке ВЭФ, миру не хватает около 3 млн специалистов ИБ.

Минтруд со ссылкой на данные мониторинга ВНИИ труда сообщил «Известиям», что спрос на таких специалистов действительно растет — в 2020 и 2021 годах количество вакансий было 6,1 тыс. и 5,8 тыс., а в первые три квартала этого года — уже 6,6 тыс.

— Востребованы в основном работники с высшим образованием, — указали во ВНИИ труда. — В вакансиях отмечается: без опыта — 20% вакансий, с опытом 1–3 года — 40%, более трех лет — 39%.

Фото: ТАСС/Антон Новодережкин

Откуда взялся дефицит

Большой спрос на специалистов во ВНИИ труда связывают с несколькими факторами: недостаточно приближенный к требованиям рынка труда уровень компетенций у студентов, низкое распространение корпоративных программ повышения квалификации персонала, небольшое количество стажировок для студентов на предприятиях.

Директор по инновациям «Меркатор Холдинг» Павел Теплов выделяет пять факторов, которые привели к дефициту. Во-первых, рост уровня автоматизации предприятий во всех секторах затрагивает личные данные сотрудников, что налагает дополнительные обязательства по защите персональных данных.

Во-вторых, развитие импортозамещения в стране влечет за собой «гонку отраслевых конкурентов», что требует и новых подходов к защите данных, в том числе защите продуктов интеллектуальной собственности.

В-третьих, указывает эксперт, активно развиваются технологии, связанные с аналитикой больших данных.

— Массив наработанных данных, являющихся «сырьем» для дальнейшей обработки, — это ценный актив, эти данные представляют реальную ценность, результаты их обработки создают конкурентное преимущество, — рассказал Теплов «Известиям». — Утеря таких данных или их искажение очень критично, что ставит принципиально новые задачи перед специалистами по ИБ.

В-четвертых, говорит Теплов, сами киберугрозы вышли на другой уровень, в том числе добавились те, что исходят от профессиональных структур других государств — причем не ради финансовой выгоды, а ради нанесения прямого ущерба. По словам Теплова, эта ситуация требует другого уровня квалификации ИБ-специалистов.

В-пятых, отмечает эксперт, специфика подготовки специалистов ИБ такова, что многие имеют опыт работы в силовых структурах и сейчас привлечены для решения других задач. Поэтому ведется переобучение других специалистов из сферы ИТ и других направлений.

— Востребованность в специалистах по ИБ будет расти, а дефицит грамотных кадров возрастать, — считает Теплов.

Директор управления информационной безопасности R-Style Softlab Алексей Новиков замечает, что обеспечение информационной безопасности часто осуществлялось по остаточному принципу.

Фото: ТАСС/SERGEI ILNITSKY

— Компании исходили из того, что их вид деятельности не представляет интереса для злоумышленников, а значит, риски минимальны и нет необходимости тратить средства на обеспечение безопасности, — рассказал он «Известиям». — Кроме того, мало учитывался фактор постоянного улучшения навыков киберпреступников.

Директор по персоналу КРОС Дмитрий Дударев замечает, что если раньше о безопасности задумывались только крупные операторы персональных данных, то теперь и небольшие компании в 200–300 человек тоже должны за этим следить.

Руководитель отдела маркетинга «Кросс технолоджис» Юлия Заря указывает, что меры поддержки, которые разрабатывает и продвигает для отрасли Минцифры, несколько сдерживают дефицит, но кадров недостаточно всё равно, даже с учетом всех льгот и преимуществ.

— Институты готовят специалистов к предотвращению прошлых угроз, у многих недостаточно фактуры, материалов и ресурсов для того, чтобы разработать актуальную сегодняшним вызовам программу или привлечь в качестве лекторов практикующих экспертов в сфере ИБ, чьи знания помогут ребятам погрузиться в реальные проблемы настоящего бизнеса, — говорит она. — Есть вузы, которые видят возможности и открыты к сотрудничеству с IT-компаниями, но эта деятельность нуждается в инвестициях и поддержке.

Эксперт кластера «РАЭК / Privacy&LegalTech» Руслан Сафин указывает, что однозначно оценить рост спроса сложно, так как до настоящего времени у многих работодателей отсутствует понимание требований к специалистам в области ИБ, нет разделения на профессиональные области.

— В связи с отсутствием специализаций в вакансиях опытные специалисты с глубокими профильными знаниями стараются не откликаться на позиции «человек-оркестр», и компании получают специалистов начального уровня, — рассказал он «Известиям». — Исходя из своего опыта закрытия позиций в направлении, для уровня mid+/Senior это 3–6 месяцев и огромная работа по отсеиванию entry level специалистов.

Он предполагает, что число специалистов mid+/Senior на рынке будет уменьшаться, а количество entry level специалистов только увеличиваться.

Фото: РИА Новости/Павел Бедняков

Заместитель гендиректора по технологическому развитию «Группы Т1» Антон Якимов говорит, что наибольший дефицит наблюдается по направлениям аналитики и поиска киберугроз, управления сценариями киберугроз и риск-менеджмента.

— Часто в организации отсутствует процессная модель и стратегия в области ИБ, нет фокуса и понимания этой проблемы на практике, — рассказал он «Известиям». — Информационную безопасность относят к обеспечивающей функции, не принимая во внимание прямые, косвенные и репутационные риски.

Руководитель отдела консалтинга компании «Б-152» Ринат Катчиев говорит, что одним из предыдущих драйверов спроса на ИБ стал коронавирус.

— В связи с эпидемией множество компаний перешли на удаленный режим работы, кроме того, многие гиганты рынка начали развивать свои онлайн-сервисы, связанные с удаленным обслуживанием клиентов, — говорит он. — Перестраивание бизнес-процессов потребовало модернизации IT-систем, в результате чего появились уязвимости, которыми стали активно пользоваться злоумышленники. Реакцией на эти атаки стало активное развитие ИБ, усиление систем информационной безопасности и потребность в увеличении количества ИБ-специалистов.

А после февральских событий, по его словам, компании столкнулись с более интенсивными, продуманными и скоординированными атаками злоумышленников. При этом многие иностранные вендоры средств защиты информации, занимавшие целые сегменты рынка, ушли из России.

Директор по развитию телемедицинской компании «Доктор рядом» Александр Андреев замечает, что инвестиции в безопасность требуют очень больших расходов в течение длительного времени и не всякий бизнес готов к такому объему инвестиций.

Каких мер ждут от государства

Руслан Сафин считает, что решением проблемы должна стать совместная работа государства, вузов и компаний.

— Нужны подготовка профильных специалистов на разных уровнях системы образования, правильное использование рынком выпускников разных уровней, — говорит он. — От компаний требуется четкое формулирование требований к специалистам, работа с вузами по профподготовке выпускников, формирование запросов на специалистов определенного профиля и уровня.

Фото: РИА Новости/Евгений Биятов

Государство, считает он, должно выступить модератором на рынке и помочь наладить диалог между вузами и компаниями, в том числе важна помощь с «обесцениванием уровней образования» — в большинстве вакансий указывается наличие высшего образования, но прикладные навыки могут даваться в колледжах и училищах.

— А в качестве первого шага вполне логичным выглядит создание реестра рисков ИБ и обсуждение методик оценки этих рисков, — подчеркнул Сафин. — Все остальные шаги будут очевидны после оценки рисков.

Заместитель гендиректора IT-компании «Скайлит» Сергей Погорелов считает, что выходом станет введение абсолютно бесплатного образования по специализации «информационная безопасность» для успешно сдавших вступительные экзамены, также необходима популяризация специальности среди учащихся 10-х и 11-х классов. Руководитель департамента цифровых решений агентства «Полилог» Людмила Богатырева считает, что требуется также обеспечить высокие стипендии для обучающихся, а действующие образовательные программы проверить на предмет их актуальности в текущих реалиях.

CEO и CTO Self_ Кирилл Иванов предлагает для обучения, постоянной актуализации знаний и навыков организовывать площадки и тренировочные полигоны на базе ведущих IT-компаний и вузов с государственной поддержкой.

Антонина Левашенко подчеркивает, что необходимо совершенствовать образовательные стандарты в сфере информационной безопасности с учетом актуальных потребностей бизнеса, а государству в лице Минцифры и Минэкономразвития — разработать методические рекомендации по минимизации рисков цифровых угроз для бизнеса, стандарты цифрового комплаенса.

Менеджер компетенции «Информационная безопасность» Агентства развития навыков и профессий Евгений Сверчков рассказывает, что сейчас уже активно развиваются и проходят модернизацию программы обучения по направлению «Информационная безопасность», разрабатываются новые программы обучения высшего и среднего профессионального образования.

Генеральный директор Zecurion Алексей Раевский не считает, что государство должно принимать какие-то меры, так как государство занимается своей информационной безопасностью, а компании — своей.

Фото: ТАСС/URA.RU/Владимир Андреев

— Решение проблемы заключается в пересмотре позиции руководителей: должен быть изменен подход — не как к затратной статье, а как к обязательному расходу, который позволяет избежать еще больших расходов в будущем, — полагает он. — Поменяется подход, тогда изменится и соотношение зарплат и будет больше кандидатов на эти должности.

Как компании могут решить проблему

Во ВНИИ труда отмечают, что велик потенциал для решения кадровых вопросов в отрасли ИБ у программ повышения квалификации.

— Например, в рамках нацпроекта «Демография» можно бесплатно пройти обучение, в том числе для работы в сфере информационной безопасности, — указали во ВНИИ труда. — Однако, согласно результатам опроса, проведенного ВНИИ труда в 2021 году, для развития персонала в области ИБ четверть организаций не проводит никаких мероприятий по развитию персонала и лишь 10% организуют стажировки для студентов.

Руслан Сафин выделяет для компаний два направления: для небольших компаний важно научиться формулировать требования, а не пытаться найти «человека-оркестра» для отдела ИБ.

— Очень странно выглядят собеседования в несколько этапов с задачами уровня глобальных инфраструктур в компанию в пару тысяч сотрудников и задачей разворачивать антивирусы и заодно картриджи менять, — замечает он.

Крупным компаниям он рекомендует научиться процессу менеджмента и формализации задач подразделений, не допуская появления в компаниях «суперзвезд», уход которых приводит компанию к коллапсу.

Архитектор IT-инфраструктуры практики «Стратегия трансформации» компании Reksoft Consulting Александр Черный призывает компании создавать привлекательные условия, и это не только материальные блага, но и интересные задачи, возможность влиять на их реализацию. Кроме того, считает он, не нужно бояться обучать специалистов без опыта или с минимальным опытом работы — спустя год работы с персональным наставником такой человек становится работником, заточенным под задачи компании.

Фото: ИЗВЕСТИЯ/Алексей Майшев

Сергей Погорелов призывает искать работников в регионах, которые готовы переехать или работать дистанционно, а также среди россиян, находящихся за пределами России — в странах СНГ, ЕАЭС, Балканского региона. Сейчас эти люди работают на зарубежные IT-компании, но их можно переманить.

Антон Якимов называет решением проблемы кибербезопасности для компаний выстраивание риск-ориентированного подхода и его монетизации — чтобы было понимание ценности процессов кибербезопасности в случае наступления риска.

— Понять ценность ИБ и обеспечить конструктивный и понятный всем подход можно, используя модель «риск – угроза – деньги – репутация», — говорит он.

Александр Андреев предлагает компаниям осуществлять внешние penetration tests (тесты на проникновение — способ оценить защищенность своего сетевого периметра) и аудит, по результатам которых можно принимать решение о дальнейшей работе с ИБ.

Время на прочтение

10 мин

Количество просмотров 6K

Недавно я опубликовал статью о сложившейся на сегодня ситуации в области информационной безопасности и о том, как стать специалистом в этой сфере. Проанализировав комментарии, понял, что данная тема имеет определенные нюансы и требует более глубокой проработки.

Как выяснилось, к безопасникам предъявляются достаточно серьезные требования со стороны законодательства. И в большинстве случаев одних лишь курсов недостаточно для трудоустройства. Сегодня попробуем разобраться, какие еще программы придется пройти, какими скилами нужно владеть на старте и где искать вакансии по ИБ.

Требования к безопасникам на законодательном уровне

В прошлый раз я получил от комментаторов справедливые замечания по поводу того, что большинство курсов от популярных образовательных платформ не котируются при устройстве на работу в области ИБ, поскольку они не согласованы с Федеральной службой по техническому и экспортному контролю (ФСТЭК).

ФСТЭК России – государственная служба, регулирующая вопросы организации информационной безопасности на территории РФ.

Чтобы разобраться, насколько важно для успешного трудоустройства в области ИБ пройти программы переподготовки, одобренные ФСТЭК, пройдемся по законодательной базе.

В соответствии с Постановлениями Правительства РФ от 03.02.2012 № 79 и от 03.03.2012 № 171 деятельность по технической защите конфиденциальной информации, а также по разработке и производству средств этой защиты, является лицензируемой.

Чтобы понять масштабы действия данных постановлений, разберемся с понятием «конфиденциальная информация». Прямого определения данного термина в российском законодательстве на сегодня нет. Но есть перечень сведений конфиденциального характера, утвержденный Указом Президента РФ.

В соответствии с данным документом, конфиденциальный характер носят сведения:

-

касающиеся личной жизни человека и позволяющие его идентифицировать;

-

составляющие тайну следствия и судопроизводства;

-

связанные с коммерческой деятельностью, доступ к которым ограничен ГК РФ и федеральными законами;

-

касающиеся сущности изобретений или разработок (до официальной публикации информации о них);

-

связанные с профессиональной деятельностью, доступ к которой ограничен Конституцией или федеральными законами;

-

служебные сведения, доступ к которым ограничен ГК РФ и федеральными законами;

-

содержащиеся в личных делах осужденных;

-

о принудительном исполнении судебных актов.

Получается, что компании, осуществляющие деятельность по обеспечению информационной безопасности, в организациях, где потенциально могут храниться перечисленные сведения (а это почти во всех), должны получить соответствующую лицензию в ФСТЭК.

Естественно, к соискателям лицензии предъявляется масса требований. Среди которых – наличие в штате:

-

Руководителя, имеющего высшее образование в сфере ИБ (и стаж работы по специальности 5+ лет) или высшее образование в области математических и естественных наук, инженерного дела, технологий (и стаж работы по специальности 7+ лет), или любое другое высшее образование (и стаж работы по специальности 5+ лет), но при этом прошедшего обучение по программам профессиональной переподготовки в области информационной безопасности.

-

Не менее 2-х сотрудников, имеющих высшее образование в сфере ИБ (и стаж работы по специальности 3+ лет) или любое другое высшее образование (и стаж работы по специальности 3+ лет), но при этом прошедших обучение по программам профессиональной переподготовки в области ИБ.

А пройти эту переподготовку можно только в тех образовательных организациях, которым программы согласовала ФСТЭК.

То есть, если руководитель и сотрудники не имеют профильного образования и не переобучились по одобренным ФСТЭК программам, компания не получит лицензию и не сможет осуществлять деятельность в сфере обеспечения информационной безопасности.

Теоретически, организации достаточно иметь хотя бы двух сотрудников, соответствующих требованиям регулятора. Остальным достаточно просто быть грамотными специалистами.

Но, при трудоустройстве преимущество всегда получает кандидат, прошедший переподготовку по программам ФСТЭК. Ведь в любой момент один из «ценных кадров» может уволиться. И тогда руководству компании придется сломя голову искать ему замену, пока контролирующие органы не обнаружили «недостачи». А при наличии стратегического запаса в виде обученных по программам ФСТЭК специалистов, подобных проблем не возникнет.

Вывод: получить высокие шансы на трудоустройство в сфере информационной безопасности можно двумя способами:

1. Сразу отучиться в вузе по направлению подготовки в области ИБ.

2. Получить любое другое высшее образование, отучиться на онлайн-курсах по ИБ (или пройти самостоятельное обучение), а потом обязательно пройти профессиональную переподготовку в области информационной безопасности по одной из программ, одобренных ФСТЭК.

А для тех, кто планирует устраиваться в государственные организации, «по одной из», это только для начала. Так, в соответствии с Постановлением Правительства РФ от 06.05.2016 № 399, специалисты по защите информации в органах государственной власти, местного самоуправления, организациях с госучастием и организациях ОПК должны на регулярной основе проходить повышение квалификации.

При этом в документе периодичность обучения обозначена достаточно размыто. Если в двух словах, то специалист должен повышать квалификацию таким образом, чтобы справляться с нагрузкой в условиях нарастающего количества киберугроз. А с какой скоростью они нарастают, вряд ли кто-нибудь сможет сказать.

Где можно обучиться по программам переподготовки, согласованным с ФСТЭК

Теперь разберемся, где специалисту по информационной безопасности пройти дополнительное обучение, чтобы соответствовать лицензионным требованиям в области ИБ. На официальном сайте Федеральной службы по техническому и экспортному контролю информационной безопасности опубликован перечень образовательных организаций, которые оказывают соответствующие услуги.

Стоит отметить, что не все программы из этого перечня подходят для обучения именно с целью попасть под лицензию, а только с продолжительностью от 360 аудиторных часов.

Несколько подходящих программ

|

Город |

Организация |

Программа |

Срок освоения (аудиторных часов) |

Форма обучения |

|

Москва |

НИЯУ МИФИ |

Информационная безопасность. Техническая защита конфиденциальной информации |

504 |

Очно-заочная |

|

Воронеж |

АНО ДПО «ЦПКС ТЗИ» |

Противодействие иностранным техническим разведкам |

504 |

Очно-заочная |

|

Рязань |

ЧУДПО «РЦБ» |

Техническая защита информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну |

706 |

Очная |

|

Смоленск |

ЧУ ДПО СИПКИП |

Информационная безопасность |

520 |

Очно-заочная |

|

Санкт-Петербург |

УЦ «СпецПроект» |

Информационная безопасность. Техническая защита конфиденциальной информации |

486 |

Очно-заочная |

|

Санкт-Петербург |

АНО ДПО «Лаборатория ППШ» |

Техническая защита информации, содержащей сведения, составляющие государственную тайну |

514 |

Очная |

|

Йошкар-Ола |

Учебно-научный центр информационной безопасности |

Информационная безопасность |

520 |

Очно-заочная |

|

Чебоксары |

ЧГУ им. И.Н. Ульянова |

Техническая защита информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну |

594 |

Очная |

|

Краснодар |

ООО «Айтиком Консалтинг» |

Информационная безопасность. Техническая защита конфиденциальной информации |

510 |

Очная |

|

Челябинск |

ЮУрГУ |

Техническая защита информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну |

504 |

Очно-заочная |

|

Томск |

ТУСУР |

Информационная безопасность |

504 |

Очно-заочная |

|

Владивосток |

ЧУ ДПО «Инфоцентр» |

Информационная безопасность. Техническая защита конфиденциальной информации |

504 |

Очная |

Требования работодателей к специалистам по ИБ

Когда необходимое обучение пройдено, можно приступать к мониторингу вакансий для специалистов по ИБ. Посмотрим на примере крупнейшего российского job-ресурса HeadHunter, какие требования к соискателям предъявляют работодатели.

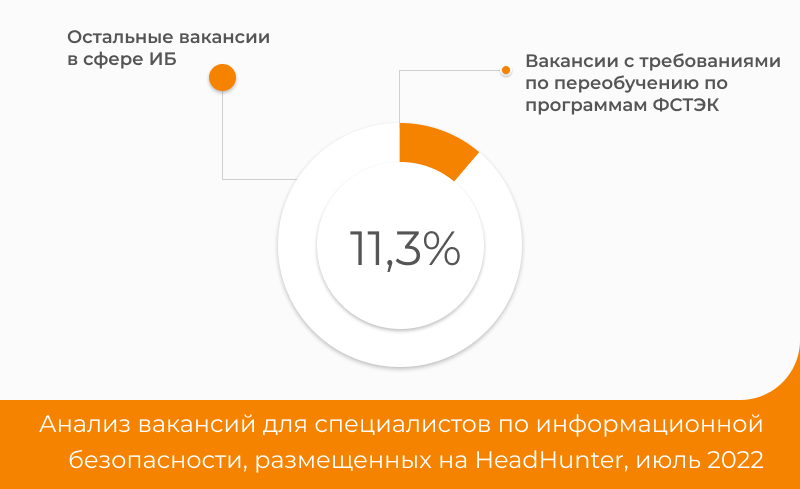

Сначала разберемся с переобучением по ФСТЭК. Введем соответствующий запрос в поисковую строку и посмотрим, скольким компаниям этот критерий действительно важен.

Всего для специалистов по ИБ на сегодня размещено 2461 вакансий. Из них в 279 присутствуют требования относительно повышения квалификации по программам, одобренным ФСТЭК. Всего 11,3% ‒ не так много. Но не факт, что вопрос о соответствии лицензионным требованиям не зададут в ходе собеседования. Стоит отметить, что в подавляющем большинстве случаев переподготовка в сфере информационной безопасности по ФСТЭК нужна мидлам или сеньорам.

Помимо этого, к соискателям на должность специалиста по ИБ предъявляется еще множество требований. Их полный перечень зависит от уровня открытой позиции.

Как видно, среди технических навыков отдельное место занимает знание нормативной базы и стандартов в области обеспечения информационной безопасности. Это связано с тем, что требования законодательства в данной сфере постоянно ужесточаются. И помимо выполнения практической работы, компаниям приходится разрабатывать огромное количество организационно-распорядительной документации:

-

инструкций, руководств пользователя и администратора;

-

приказов, распоряжений;

-

положений;

-

технических паспортов;

-

планов;

-

моделей угроз безопасности;

-

политики ИБ;

-

форм журналов учета.

Поэтому сегодня большая нагрузка ложится на специалистов так называемой «бумажной» безопасности, занимающихся разработкой необходимой документации. К ним относятся аналитики и технические писатели по информационной безопасности, а также управленческие должности. Например, администратор СЗИ, менеджер по ИБ, директор по ИБ.

Стоит отметить, что вне зависимости от того, кем вы планируете работать в сфере информационной безопасности, для успешного старта желательно получить высшее образование. По возможности сразу профильное.

Требования зарубежных работодателей

Ни для кого не секрет, что сегодня многие айтишники из России перебрались в западные компании. Среди специалистов по кибербезопасности также сохраняется эта тенденция.

Разберемся, стоит ли проходить такое же серьезное обучение и заморачиваться с переподготовкой по программам, согласованным с ФСТЭК, для релокации за границу. Для этого просмотрим несколько вакансий, опубликованных на иностранных job-ресурсах.

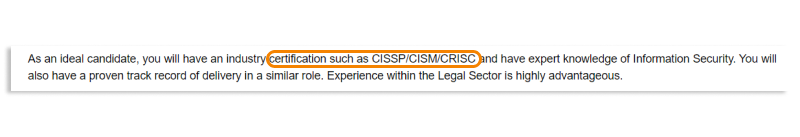

Как выяснилось, большинство зарубежных нанимателей так же приветствуют наличие сертификации. Но ФСТЭК их абсолютно не интересует. Здесь на первый план выходят международные сертификаты (такие, как CISSP, CISA, CRISC, CSX-P).

Вот лишь несколько примеров. Скриншот из вакансии менеджера по ИБ (Лондон), размещенной на сайте рекрутинговой компании Barclay Simpson:

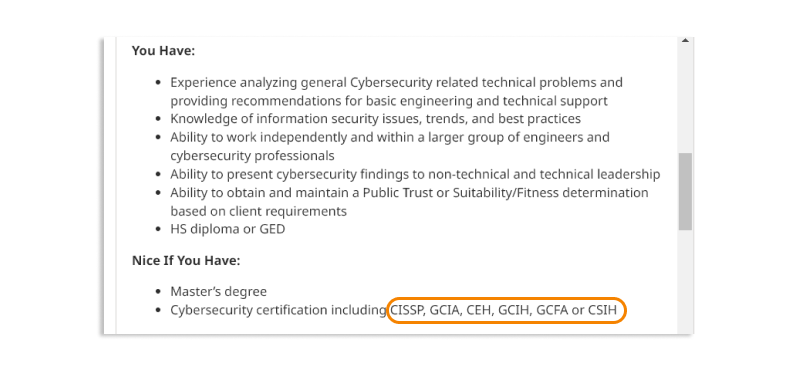

Вакансия американской консалтинговой фирмы Booz Allen Hamilton:

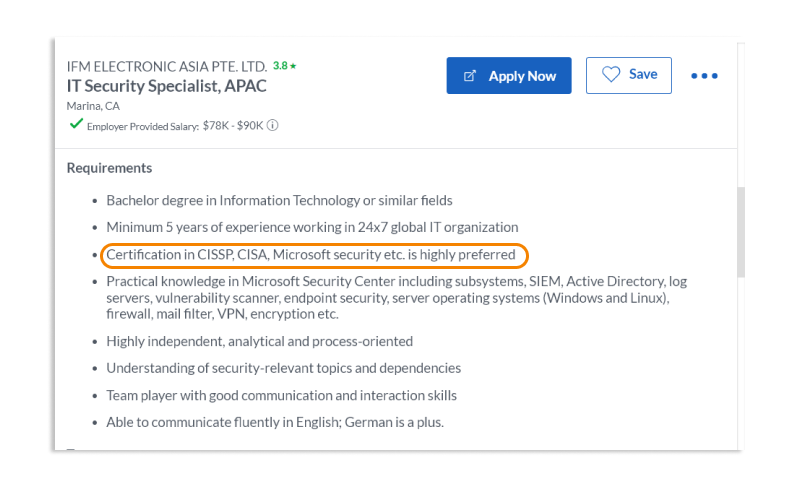

В Сингапуре тоже ценятся международные сертификаты. Вакансия компании ifm electronic Asia Pte. Ltd.:

Согласно отзывам наших соотечественников, работающих за границей, в иностранных компаниях действительно смотрят на наличие сертификатов. Однако на первый план там все-таки выходят hard skills, условия по которым аналогичны требованиям российских работодателей. В любом случае, чтобы повысить свою конкурентоспособность на рынке, все-таки лучше пройти международную сертификацию.

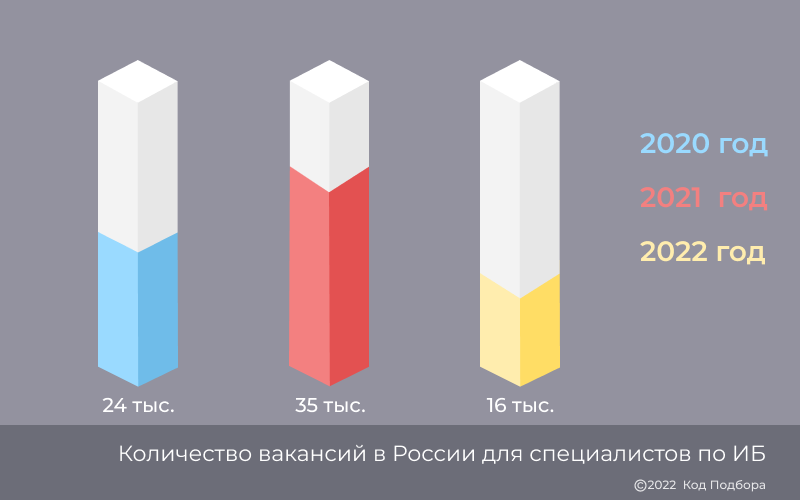

Где искать работу в сфере информационной безопасности

Продолжительное обучение – не единственная сложность на пути к началу карьеры в сфере информационной безопасности. С востребованностью ситуация стабильна. В сравнении с 2020 годом, в 2021 спрос на специалистов в области ИБ увеличился на 47%. 2022 год пока не закончился, поэтому окончательные выводы делать рано.

Но есть промежуточная статистика, по которой видно, что по итогам 2022 востребованность безопасников останется на высоком уровне:

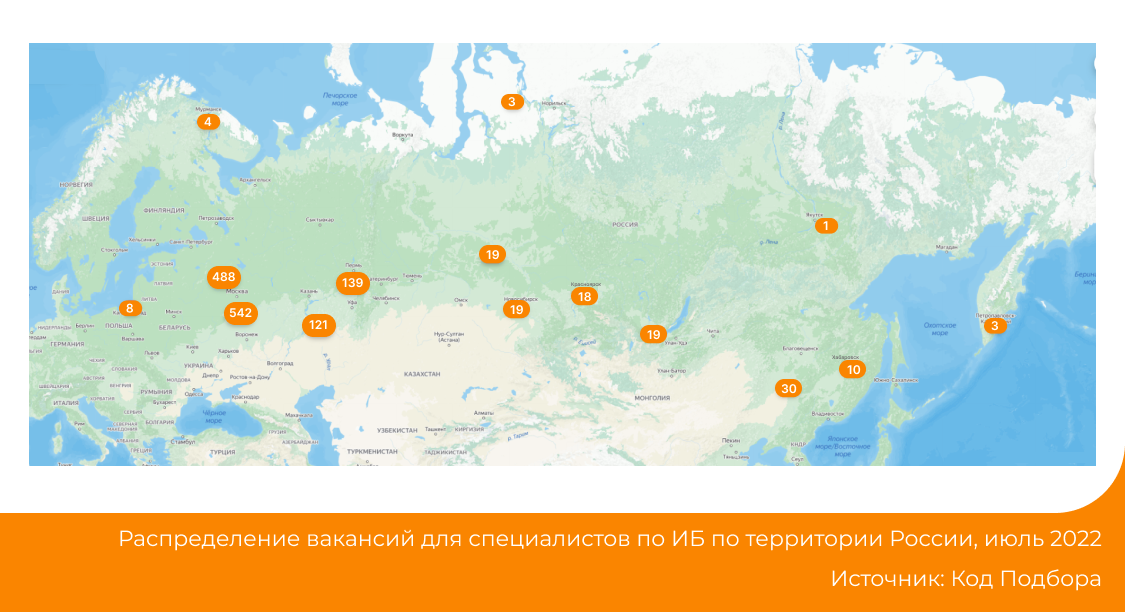

Главная проблема заключается в том, что большинство вакансий для специалистов по ИБ сосредоточено в Москве и Московской области.

По информации HeadHunter, на сегодня предложения от работодателей для безопасников распределяются следующим образом:

Получается, что 72,3% вакансий приходится на Москву и область. В сложившейся ситуации у специалистов из регионов есть 3 варианта:

1. Попытаться пробиться в местные компании (подходит только тем, в чьем городе найдутся вакансии).

2. Релоцироваться поближе к столице.

3. Искать варианты с возможностью работать удаленно.

Попробуем найти предложения для безопасников на нескольких специализированных ресурсах с применением фильтра по удаленному режиму работы.

По итогам мониторинга наиболее популярных российских job-ресурсов (HeadHunter, SuperJob, Работа.ру, Зарплата.ру, ГородРабот) получаем такой результат:

Из 5767 предложений для специалистов по ИБ всего 740 вакансий с возможностью удаленной работы. Остальные 5027 – только на фултайм в офисе.

Как выяснилось, с помощью job-ресурсов новичку в сфере информационной безопасности будет достаточно сложно трудоустроиться.

Но не будем забывать о том, что много вакансий для айтишников публикуется и на других площадках – в тематических группах в соцсетях и мессенджерах, на профессиональных блогах и форумах, на специализированных сайтах.

Несколько ресурсов с вакансиями для ИТ-специалистов:

Телеграм-каналы:

-

Код Подбора IT-вакансии;

-

IT-вакансии удаленка/офис;

-

IT Jobs — Ваканси I Резюме;

-

Jobs Code: IT вакансии;

-

Profunctor Jobs.

Тематические сайты для айтишников с разделами для вакансий:

-

CyberForum;

-

Хабр Карьера;

-

VC.ru;

-

Tproger;

-

ITmozg.

Для тех, кто планирует релокацию:

-

Glassdor;

-

Indeed;

-

Relocate;

-

Dice;

-

Computerfutures

-

Gigajob.

Подведем итоги

Несколько главных выводов для тех, кто планирует начать карьеру в области информационной безопасности, но не хочет читать всю статью:

-

Спрос на специалистов по ИБ остается на высоком уровне. Согласно прогнозам, в этой сфере предвидится еще больший дефицит кадров.

-

Если хотите начать карьеру в области ИБ, лучше сразу получите профильное высшее образование.

-

При отсутствии такой возможности, обязательно пройдите переподготовку по программам, согласованным с ФСТЭК.

-

Приготовьтесь в общей сложности потратить на образование 5-6 лет.

-

Если планируете устраиваться за границу, не заморачивайтесь с ФСТЭК. Уделите внимание получению международных сертификатов.

-

Если живете в регионе, рассмотрите возможность релокации в сторону столицы. Или ищите подходящие вакансии не только на job-ресурсах, но и на специализированных площадках для айтишников.

-

Не забывайте о саморазвитии. Обучение по профильным программам не всегда дает знания, которые реально понадобятся на работе.

В завершение предлагаю взять на вооружение несколько полезных ресурсов по информационной безопасности:

Бесплатные курсы:

-

Основы безопасности и анонимности в сети;

-

Этичный/белый хакер: полный гид по профессии;

-

Онлайн обучение в сфере кибербезопасности;

-

Полный курс по безопасности и хакерству;

-

OpenSecurityTraining.

Видеоуроки на ютубе:

-

Защита информации;

-

Этичный хакинг;

-

Уроки информационной безопасности;

-

Полный курс по кибербезопасности Volume 1;

-

Cyber Security Full Course In 8 Hours.

Телеграм-каналы:

-

Android Guards Chat;

-

Код Подбора IT-вакансии;

-

Кавычка;

-

The Bug Bounty Hunter;

-

Information Security.

Подкасты:

-

Hack me, если сможешь;

-

Информационная безопасность;

-

Безопасность для всех.

Тренажеры:

-

Упражнения по криптографии;

-

Виртуальные машины для практики в цифровой безопасности;

-

CTF-соревнования по поиску пропавших людей;

-

Платформа для проверки хакерских навыков.

Компания, понимающая ценность информации как актива, должна прилагать все усилия для обеспечения конфиденциальности данных. Ключевым звеном каждого процесса становятся участвующие в нем люди, сотрудники организации. Деятельность персонала по защите ИБ должны обеспечивать правила информационной безопасности на предприятии. Они различаются в зависимости от того, идет речь об офисе или о производстве. Специальные правила требуется вводить для обеспечения безопасности при работе на удаленном доступе.

Необходимость внедрения правил информационной безопасности

Киберугрозы стали привычной частью окружающего мира, каждый день СМИ приносят сообщения о хакерских атаках и сбоях в работе банков или почтовых серверов. Степень реальной опасности отдельный сотрудник компании мало представляет, пока не столкнется с тем, что утекли охраняемые персональные данные или конкуренты при помощи DDoS-атаки остановили работу прибыльного интернет-магазина. Данные утекают у таких мировых гигантов информационной индустрии, как IBM, Yahoo!, Uber, Amazon, Equifax вне зависимости от уровня защищенности их информационных систем. Часто в этом виноваты китайские хакеры или транснациональные хакерские группировки. Российскому бизнесу, чьи объекты не относятся к критически важным для информационной инфраструктуры страны, не стоит опасаться именно их, но и национальные группировки способны доставить немало неприятностей. Но наибольший риск несет несанкционированный доступ к данным со стороны сотрудников, часто не представляющих реальной ценности сознательно передаваемой или случайно уничтожаемой ими информации.

Тщательная разработка правил информационной безопасности для офиса и производства частично способны снизить степень риска. Обучение сотрудников основам ИБ проводят даже на АЭС, где персонал априори должен быть подготовлен к неожиданностям. Все это говорит о первоочередной необходимости информирования сотрудников и регламентации их поведения при работе с защищаемыми информационными массивами и объектами сетевой инфраструктуры.

Правила ИБ в офисе

Правила информационной безопасности для офиса не самые сложные, но степень ответственности сотрудников не всегда гарантирует их безусловное выполнение. Это значит, что внедрение правил должно сопровождаться мотивационными мерами, стимулирующими их выполнение, и депремированием, дисциплинарной ответственностью в случае невыполнения.

Информирование

Первым правилом ИБ в офисе должно стать информирование сотрудников. Инсайдерские утечки данных не менее опасны, чем внешние нападения. Менеджеры по продажам, увольняясь, уносят с собой базы данных клиентов, а сотрудники мобильных операторов с легкостью торгуют детализацией телефонных разговоров абонентов. О размере риска говорит объем рынка даркнета, измеряемый сотнями миллионов долларов в год только для российских ресурсов. Известный российский рынок торговли краденой информацией, Hydra, даже собирался провести ICO.

Всем пользователям корпоративной системы должны быть известны простые правила безопасности:

- использовать и периодически менять сложные пароли, никогда не передавать средства идентификации – пароль и логин – другим сотрудникам;

- не хранить в «облаках» конфиденциальную информацию, даже если нужно поработать с годовым отчетом из дома;

- уничтожать ненужные документы в шредере;

- не передавать информацию без официального запроса;

- не смешивать корпоративную и личную почту;

- архивировать важные файлы;

- блокировать компьютер перед уходом с рабочего места;

- уметь распознавать фишинговые письма;

- ознакомиться с практиками социальной инженерии и не поддаваться им.

Тестирование в игровой форме на знание правил информационной безопасности на предприятии позволит превратить теоретические сведения в сложившиеся навыки. Вторым важным способом поддержания необходимого уровня информационной безопасности в офисе станет контроль доступа.

Контроль доступа

Это решение реализуется на физическом, аппаратном и программном уровнях. Действует правило: никто не должен иметь больше привилегий, чем допускается его должностной инструкцией. Юристу не нужен доступ к бухгалтерским программам, а программисту – к чату руководства. Системные администраторы должны реализовать дифференцированную модель доступа, назначив каждому пользователю и группе пользователей роль, при которой доступными ему окажутся только определенные файлы и ресурсы. То же относится к правам администраторов.

Комплексный подход

Это правило должно стать незыблемым для системных администраторов и разработчиков структур информационной безопасности. Невозможно устранять уязвимости и недочеты частичными решениями, латая прорехи одну за другой до тех пор, пока администрирование системы станет невозможным. Необходимо с самого начала выстраивать ИБ как единую с систему с учетом возможностей ее роста и прогнозированием направлений дальнейшего развития. Система должна включать единый комплекс организационных, технических и программных средств и контролироваться как единое целое.

Правила ИБ при работе на удаленном доступе к сети

Самостоятельной проблемой становится регламентация работы сотрудников на удаленном доступе. Современному бизнесу присуще стремление к минимизации затрат, на компанию могут работать сотни разработчиков и программистов, находящихся в разных странах и на одной виртуальной площадке занимающихся разработкой программного обеспечения. Такое размывание периметра информационной безопасности очень опасно, так как конкуренты всерьез заинтересованы в несанкционированном доступе к новым разработкам.

В 2016 году на выставке Mobile World Congress разработчик антивируса с открытым кодом Avast провела небольшой эксперимент, создав три открытые точки подключения Wi-Fi со знакомыми именами Starbucks, MWC Free WiFi и Airport_Free_Wifi_AENA. К ним подключилось 2 000 человек, декларирующих себя профессионалами в сфере информационных технологий. По завершении выставки был проведен доклад, из которого следовало, что авторам схемы удалось получить данные о трафике всех подключившихся, а 63 % раскрыли свои логины, пароли, адреса электронной почты. Это говорит о том, что удаленное подключение через общедоступную Сеть редко бывает безопасным.

Во многих компаниях даже штатные сотрудники зачастую работают на удаленном доступе, находясь в командировке или в отпуске.

Существуют правила, позволяющие сделать такие удаленные рабочие отношения максимально безопасными:

- исключить возможность использования удаленными сотрудниками для подсоединения к корпоративной сети открытых Wi-Fi-сетей, в которых возможен перехват трафика;

- домашние сети сотрудников должны быть защищены паролями и шифрованием как минимум уровня WPA2. В компании необходимо разработать правила информационной безопасности для удаленных сотрудников для защиты домашних сетей;

- подключение для мобильных устройств к корпоративной сети должно происходить только по каналам VPN. Компании желательно самой выбрать надежного поставщика услуг VPN и обеспечить сотрудникам на удаленном доступе возможность работать с этим сервисом;

- для работы необходимо иметь отдельное мобильное устройство и не смешивать частную и корпоративную информацию, система ИБ компании должна предусматривать меры защиты таких удаленных устройств;

- сведения о работе на удаленном доступе не должны публиковаться в социальных сетях, чтобы не вызвать интерес злоумышленников. Устное и письменное разглашение конфиденциальных данных недопустимо;

- пароли на ресурсах, связанных с работой на удаленном доступе, необходимо регулярно менять;

- плагины и программное обеспечение, содержащие известные хакерам уязвимости (например, Adobe Flash, Acrobat Reader, Java и другие), должны регулярно обновляться;

- компьютер и мобильные устройства нужно защищать паролем даже дома, чтобы гость или ремонтный рабочий не смогли похитить или случайно повредить данные.

Эти правила необходимо оговаривать с каждым работником на удаленном доступе на первом этапе сотрудничества. От компании требуется организовать собственную систему мер, позволяющую обезопасить работу с любым сотрудником на удаленном доступе, штатным или внештатным:

- внедрить механизм аутентификации пользователей (пароли, аппаратные средства-токены, биометрические данные);

- организовать единую систему управления доступом (централизованное управление доступом к IT-ресурсам компании);

- системно использовать средство организации собственных протоколов VPN (аппаратные устройства, программные решения, расширения брандмауэра);

- внедрить средства противостояния атакам (защита внутренней сети и сотрудников от атак).

Программа защиты удаленного доступа актуальна и для информационной безопасности на производстве, где многие объекты управляются по каналам беспроводной связи.

ИБ на производстве

Правила информационной безопасности приобретают особую актуальность, когда касаются производства и автоматизированных систем управления (АСУ ТП). Системы управления отвечают за работу таких объектов, как домны, прокатные станы, гидроэлектростанции. Любое внешнее вмешательство в их информационную инфраструктуру способно вызвать аварии и человеческие жертвы. Поэтому требования к ИБ АСУ строятся на собственных принципах, отличных от принципов управления информационными системами в общем. Угрозы таким системам могут исходить от террористических группировок, в том числе исламской направленности. Прямого корыстного интереса у обычных хакеров к ним не возникает. Такие системы часто поражаются специально созданными вирусами, направленными на вывод из строя объектов промышленной инфраструктуры и использующих уязвимости в классических информационных системах.

АСУ ТП требует наивысшей степени защиты в тех отраслях, аварии в которых способны причинить ущерб наибольшему количеству людей и имущества:

- электроэнергетика;

- предприятия топливно-энергетического комплекса;

- транспорт;

- металлургия;

- машиностроение.

Основной проблемой создания системы ИБ становится то, что использование современных программных решений может навредить общей надежности системы, поэтому часто основной задачей становится максимальное ограждение АСУ от контактов с внешним миром по любым типам подключений, в том числе установка межсетевых экранов и создание демилитаризованных зон на границах с офисными сетями.

В 2015 году в Германии было совершено нападение на систему управления сталелитейным бизнесом. Доменная печь была выведена из строя, компания надолго встало из-за того, что хакерам удалось заразить вредоносным ПО офисную сеть. На Украине хакеры проникли в локальную сеть и удалили данные с жестких дисков на рабочих станциях и SCADA-серверах и изменили настройки источников бесперебойного питания, что оставило без электроэнергии более 200 000 человек.

Регламенты создания системы информационной безопасности АСУ ИП утверждены в виде международных стандартов и российских ГОСТов. В качестве одного из основополагающих документов эту сферу регулирует Приказ ФСТЭК РФ № 31.

При разработке правил информационной безопасности промышленного производства применительно к АСУ надо учитывать, что система имеет три уровня управления:

- уровень операторского (диспетчерского) управления (верхний уровень);

- уровень автоматического управления (средний уровень);

- уровень ввода (вывода) данных исполнительных устройств (нижний (полевой) уровень).

Объектами защиты для АСУ, согласно нормам Приказа № 31, являются:

- информация (данные) о параметрах (состоянии) управляемого (контролируемого) объекта или процесса (входная (выходная) информация, управляющая (командная) информация, контрольно-измерительная информация, иная критически важная (технологическая) информация);

- программно-технический комплекс, включающий технические средства (автоматизированные рабочие места, промышленные серверы, телекоммуникационное оборудование, каналы связи, программируемые логические контроллеры, исполнительные устройства), программное обеспечение (в том числе микропрограммное, общесистемное, прикладное), а также средства защиты информации.

Защита этих объектов возможна только на основе комплексного подхода, предусматривающего:

- систематический аудит степени АСУ ТП путем интервьюирования специалистов организации, изучения проектной документации, анализа структуры и архитектуры информационных систем;

- организацию технического анализа защищенности для нахождения уязвимостей при помощи программ-сканеров;

- ручной и программный анализ рисков;

- выявление и мониторинг новых типов угроз, представляющих опасность для функционирования объекта.

Стандартная архитектура АСУ ТП обычно не предполагает наличия большого количества ресурсов для размещения программ, отвечающих за безопасность. Предполагается использование только двух типов – систем мониторинга активности и обнаружения угроз и систем предотвращения угроз, подразумевающих управление доступом.

Системы мониторинга активности и обнаружения угроз

Наибольшие риски для АСУ ТП несут сотрудники-инсайдеры, допущенные к управлению и использующие съемные устройства, которые могут быть заражены вирусом. Но если система подключена к офисной, возможны внешние риски. Системы мониторинга ограничены в функционале, они не допущены к процессам управления АСУ ТП и не могут блокировать действия пользователей. Они способны только отслеживать всплески подозрительной активности и уведомлять о них по заданному алгоритму. Их функции:

- обнаружение внешних атак и аномалий в поведении элементов сети;

- мониторинг инцидентов информационной безопасности;

- пассивный анализ уязвимостей;

- анализ конфигураций оборудования, правил доступа сетевого оборудования;

- контроль целостности данных и программного обеспечения.

Системы анализируют сетевые потоки, выявляют аномалии и неизвестные IP-адреса, атаки на не запротоколированные ранее уязвимости.

Системы предотвращения угроз

Эти программные средства носят проактивный характер: они не только информируют, но и действуют. В основном они управляют доступом пользователей, имея полномочия на блокировку неавторизованных действий. В случае неопределенной трансакции они вправе запросить ее авторизацию у руководителя более высокого уровня и в его отсутствие блокируют операцию.

Ответственность за нарушение правил ИБ

Компания может применять к сотруднику за нарушение правил информационной безопасности меры дисциплинарной ответственности. Это замечание, выговор, иногда увольнение. Серьезным стимулом скрупулезно выполнять правила является депремирование. Решение о привлечении к ответственности принимает руководитель организации по представлению непосредственного начальника виновника. При выборе меры ответственности нужно предполагать, что нарушения правил информационной безопасности могут носить пассивный и активный характер.

Пассивные:

- получение информации нарушителем для использования в своих целях;

- анализ характеристик информации без доступа к самой информации.

Активные:

- изменение информации;

- внесение ложной информации;

- нарушение (разрушение) информации;

- нарушение работоспособности системы обработки информации.

Активные нарушения несут больше опасности для бизнеса и говорят о более высокой степени вины нарушителя, они должны наказываться строже. Иногда от мер корпоративной ответственности приходится переходить к гражданско-правовой, подав на нарушителя в суд с требованием о возмещении ущерба или заявление в правоохранительные органы о возбуждении уголовного дела. Утрата или намеренное разглашение конфиденциальной информации могут стать основанием для взыскания с виновника ущерба, и его размер может достигать миллионов рублей.

Целесообразным решением становится периодическое проведение проверок подразделений компании с целью определения степени выполнения правил безопасности всеми пользователями – от наладчика оборудования до генерального директора. Менеджеры чаще пренебрегают правилами, именно поэтому они являются основными источниками угроз. Результаты проверки могут стать основой для служебных расследований или переаттестации по профессиональной пригодности, поэтому они имеют дополнительный дисциплинирующий характер.

Вне зависимости от того, в каких условиях работают правила информационной безопасности предприятия, они должны соблюдаться неукоснительно. Только это приведет к тому уровню ИБ, который позволит избежать ущерба и аварий.

06.02.2020

Введение

Сфера Информационная Безопасности (ИБ) меняется быстрее всего в IT, всё потому, что каждый день выходят новые вредоносные ПО или способы проникновения в инфраструктуру. Если ты не специалист ИБ, сложно разобраться в существующих категориях и продуктах этой сферы. Большинство людей по-прежнему думают, что антивирусы и защитят их от всех видов вредоносного ПО.

В данной статье мы сделали обзор всех категорий решений и попытались понятно объяснить, что делает каждая категория.

Управление доступом и защита конечных устройств

Как понятно из названия, системы этой категории определяют своих и чужих. Прежде чем сетевая преступник или вирус шифровальщик займутся кодированием данных, они должны попасть в инфраструктуру компании. Эта категория решений делает процесс внедрения дороже и дольше, Тем самым снижая вероятность преступления.

Система контроля пользователей (PAM /Privileged Access Management )

Группа решений, предназначенных для осуществления мониторинга и контроля учетных записей сотрудников IT-подразделений, системных администраторов, сотрудников аутсорсинговых организаций. Система определения может ходить несколько сот или даже тысяч параметров-сигнатур, по которым определяется личность пользователя.

Простыми словами: По набору признаков, например скорости печатания, поведению работы или местоположению подключения отличает “своего” от “чужого”

Многофакторная проверка подлинности (MFA)

MFA добавляет еще один уровень защиты. Используют другую систему идентификации пользователя (например, с помощью звонка).

Простыми словами: Тоже самое что и многофакторная аутентификация, то есть проверка входа или действия с помощью SMS e-mail, биометри и многих других способов.

Защита конечных устройств (EPP)

Под конечными устройствами понимают смартфоны, рабочие станции и другие девайсы, которые находятся в корпоративной сети и с которыми работают люди.

Блокирует угрозы по сигнатурам и алгоритмам работы рабочих станций. Анализирует сетевые подключения и службы, с которыми работает ОС.

Простыми словами: действует также как PAM, только проверяет не людей, а работу компьютеров и программ. Обычно устанавливаются на сами конечные устройства.

Защита почтового сервера

Проверяет отправителей писем и контент внутри, еще до открытия письма человеком. Может включать как заданные сигнатруы-параметры письма с вредоносом, так и ИИ системы. Некоторые защитники работают, как песочницы т.е. позволяют открыть письмо в безопасной среде, ограниченной от сети.

Простыми словами: наверное вы замечали, что на рабочую почту приходят пустые письма и сразу удаляются, или файлы, которые помечены восклицательным знаком. Это признаки работы защитника почты. В идеале такие письма сразу попадают в спам или блокируются до приема.

Модули доверенной загрузки

Не является в чистом виде программным продуктом так как включает в себя платы и идентификаторы электронных ключей или других токенов. Такие системы могут устанавливаться на сервера или рабочие станции И дают доступ пользователям с помощью специальных ключей.

Простыми словами: по сути, частный случай многофакторной аутентификации. Например, вы можете получить доступ к отдельному файлу, если приложите электронный ключ, как от домофона

Управление учётными данными (IDM)

Такие системы контролируют процесс создания и управление учетными записями. то есть без ведома администратора или данного приложения пользователь не сможет создать учётку и пользоваться её функциями.

Простыми словами: Преступник может создать фейковую учётку с правами администратора и IDM системы не позволят её создать.

Защита данных

Актуальные системы в компаниях, связанных с интеллектуальной деятельностью и защитой авторских прав. Также, в свете последних событий, системы защиты данных нужны для веб-сервисов, таких как Яндекс Еда. Утечки в таких службах участились

Предотвращение утечек информации (DLP)

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы.Если находится часть ценного файла активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков (например, грифа документа, специально введенных меток, сравнением хеш-функции) и анализом контента.

Простыми словами: Важные файлы или фрагменты не могу сохраниться в DropBox, на флешке или в Telegram-сообщении, без согласия админа или DLP программы.

Мониторинг активности базы данных (DAM)

По принципу действия не сильно отличается от DLP 100 лет разница что предмет защиты не контент или файлы, а базы данных.

Простыми словами: делают все то же, что и DLP, только в базах данных. Например, утечка баз данных Wildberries произошла из-за сбоя работы такой службы.

Комплексная защита от продвинутых угроз

Описание продвинутых угроз и средств защиты от них требует отдельной статьи или целого цикла. в 2 словах это комплексные угрозы, которые включают в себя одновременно Методы социальной инженерии, администрирования, вирусного ПО и пр.

Одним из хороших примеров продвинутых угроз является supply-chain атаки, в которых заражаются доверенные контрагенты компании и с помощью расширенных прав происходит внедрение в главную компанию.

Управление рисками и соответствием требованиям регуляторов (SGRC)

SGRC представляет из себя больше системы аналитики чем прямой защиты от вредоносного ПО. Выявляют нарушения и подозрительную активность, производит оценку киберугроз и аномалий. Решение не только своевременно детектирует надвигающиеся атаки, но и приоритезирует угрозы.

Простыми словами: Решения выявляют слабые места еще до начала инцидента. Т.е. показывают какие компьютеры серверы или аккаунты могут быть лёгкой точкой входа для злоумышленников.

Песочница (Sandbox)

Принцип действия песочницы нельзя называть сверхсложным. Пользователь помещается в безопасную среду и там совершает действие с подозрительным файлом или приложением. Данный метод развился из многообразия виртуальных сред и позволил использовать виртуальные машины для работы с подозрительными файлами.

Простыми словами: создают виртуальное рабочее место, в котором работает сотрудник. Если сотрудник скачает и запустит вредоносное ПО на этом виртуальном рабочем месте, остальная инфраструктура не пострадает.

Защита от целевых атак (AntiAPT)

APT-атаки (advanced persistent threat – комплексная таргетированная угроза) – это сложные долгосрочные кампании, профессионально спроектированные злоумышленниками для обхода одноуровневой защиты.

Обычная APT комплексы используют крупные компании, так как на уровне СМБ подобная защита может быть излишней.

Комплексы защиты от целевых атак могут включать в себя:

- песочницы

- Проверка сертификатов.

- Анализатор целевых атак

- Анализ сетевого трафика

- Ретроспективный анализ

Простыми словами: это система «всё в одном», установка которых сильно усложняет жизнь злоумышленникам.

Защита от цифрового пиратства

Подобные системы в чём-то могут быть похожи на ПО защиты данных от утечки. В дополнение системы защиты от пиратства анализируют интернет-ресурсы И пытаются найти фрагменты защищенных данных. Подобные системы обладают применением сертификатов и позволяют в режиме реального времени блокировать контент на пиратских сайтах

Простыми словами: Такие системы ищут наличие контента в интернете и блокируют пиратские ресурсы если найдут фрагменты защищенного контента.

Обучение IT-безопасности

В предотвращении киберугроз важно не только подготовленная инфраструктура, но и скорость реакции сотрудников. Системы обучения ИБ важны в больших компаниях, где каждый сотрудник может стать точкой входа злоумышленника. Обучение сотрудников противостоять угрозам сэкономит компаниям миллионы рублей.

Простыми словами: на практике такие системы мы это тренажеры с большим набором типовых инцидентов. Группа сотрудников подключается в систему и, в режиме работы на скорость, тренируется противостоять угрозе.

Исследование и аналитика угроз безопасности (TI)

Системы исследования кибератак, стремятся предоставлять развернутые данные для комплексного и точного анализа угроз и предстоящих инцидентов. Возможности решения позволяют адаптировать ее к ландшафту угроз не только для определенной отрасли, но и для конкретной компании.

Простыми словами: По набору мировых инцидентов и заражений решение даёт рекомендации по улучшению безопасности. Например, если система увидит признаки киберпреступление совершенного в Бразилии в 2021м году, вам поступит уведомление, как улучшить текущую защиту.

Управление событиями и информацией о безопасности (SIEM)

SIEM обеспечивает сбор событий информационной безопасности со всех узлов инфраструктуры, проводит автоматический анализ полученных событий с использованием алгоритмов машинного обучения, что позволяет без участия человека на ранней стадии выявлять инциденты информационной безопасности.

Управление инцидентами информационной безопасности (IRP/SOAR)

Данная категория решений является самой продвинутой среди всех существующих. По факту soar системы в режиме реального времени дают рекомендации по устранению инцидента, либо вообще не подключают сотрудников ИБ и решают проблему самостоятельно. SOAR сравнит текущую проблему с похожими, и даст отчет-рекомендации по устранению.

Простыми словами: если сотрудник не знает, как справиться с угрозой, SOAR даст ему набор действий по устранению, либо сделает все сама.

Разработка, эксплуатация и защита приложений (DevSecOps)

Данное решение занимаются глубоким анализом трафика аппаратном уровне. Такие решения могут устанавливаться в стойку/ виртуальную машину или быть в облаке.

Также могут выполнять функции:

- Защита от атак

- Защита от краж

- Защита API

- Обнаружение угроз

- Защита от DDoS

- Запрет подмены

Сетевой экран уровня приложений (WAF-Web Application Firewall)

WAF помогает защитить веб-ресурсы, если они являются основой бизнеса, если они используются как хранилище персональных данных или другой критической информации или если они связаны с инфраструктурой компании и могут послужить точкой входа для злоумышленников.

Простыми словами: Такие сетевые экраны защищают конкретное веб-приложение, например ВКонтакте, от широкого спектра угроз.

Тестирование безопасности приложений (AST- Application security testing)

AST решения предназначены для поиска уязвимых мест в исходном коде приложения. В конечном итоге эти системы повышают устойчивость ПО к различным угрозам. Кроме того, AST генерирует эксплойты. Эти тестовые запросы подтверждают или отрицают наличие проблемы, способной привести к нарушению работы системы.

Простыми словами: AST видят проблемные фрагменты кода в web-приложении и дают рекомендации к устранению.

Платформы защиты контейнеров и облачных нагрузок

Решения позволяют защищать собственные облачные приложения на базе контейнеров от разработки до производства, используя передовые знания в отрасли для защиты контейнеров.

Простыми словами: Контейнер- это сильно урезанная по функциям виртуальная машина, которая предназначена для размещения в ней приложения или службы. Контейнеры могут быть целью для злоумышленников. Решение описанное выше занимается предотвращением угроз для контейнеров.

Защита сетевой инфраструктуры

Защита виртуализации и облачных сред

Средства защиты виртуализации работают с платформами: VMware vSphere, Microsoft Hyper-V и Скала-Р и др. Решения обеспечивают защиту от специфических киберугроз и несанкционированных действий с виртуальными машинами (клонирования, уничтожения, теневого копирования данных).

Возможности:

- определять политику безопасности для объектов виртуальной платформы, группировать их, добавлять новые;

- разграничить доступ к управлению ими;

- сегментировать платформу по классам безопасности.

Простыми словами: так же как и защитник контейнеров, система защищает виртуальные машины.

Межсетевой экран или Унифицированная защита от сетевых угроз (FWUTM)

В простонародье Файрвол. Главная задача файрвола — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации. МСЭ может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть.

Простыми словами: решение для защиты сетевого периметра, которое позволяет сделать доступ в интернет абсолютно управляемым, безопасным и надежным.

Шлюзы информационной безопасности

Корпоративный шлюз представляет собой программно-аппаратный комплекс, который защищает и фильтрует трафик шлюза и подсетей.

Шлюз обладает возможностями:

- защиты от навязывания ложных данных;

- шифрования с применением современных криптоалгоритмов;

- маскировка свойств участка сети, для которого обеспечивается безопасность;

- проверки подлинности абонентов;

- межсетевого экранирования, возможности выполнения групповых операций при работе со списками доступа.

Шлюз выстраивает сети разного типа, способен создавать несколько защитных барьеров, выполнять перешифрование. Решение перераспределяет нагрузку, обеспечивает отказоустойчивость и тем самым повышает производительность сети.

Простыми словами: безопасно соединяет инфраструктуру компании с “интернетом” (внешней сетью), так чтобы злоумышленникам было сложнее навредить.

Межсетевой экран нового поколения (NGFW)

Межсетевые экраны нового поколения (Next-Generation Firewall, NGFW) — представляют собой интегрированные платформы сетевой безопасности, в которых традиционные брандмауэры сочетаются с другими сетевыми решениями для фильтрации трафика, такими как системы глубокого анализа трафика Deep Packet Inspection (DPI), система предотвращения вторжений (IPS) и др.

NGFW могут:

- защищать от непрерывных атак со стороны инфицированных систем;

- самостоятельно определять сигнатуры типов приложений на основе движка IPS;

- инспектировать трафик, включая приложения;

- включать информацию за пределами брандмауэра (например, интеграция с сетевыми каталогами, «белыми» и «черными» списками приложений);

- постоянно обновлять базу описаний приложений и угроз;

- мониторить трафик, шифруемого с помощью SSL.

Простыми словами: NGFW это МСЭ, которые могут, без участия человека, находить продвинутые угрозы.

Защита АСУ ТП

Подобные решения предназначены для защиты отдельных уровней производственных систем, включая серверы SCADA, операторские панели, инженерные рабочие станции, ПЛК, сетевые соединения и персональное оборудование.

Для промышленных предприятий — это непрерывность производства. Поэтому злоумышленники часто атакуют конвейерные линии и инфраструктуру предприятия, для остановки процесса производства.

Простыми словами: Простой дорого обходится для любого завода. Системы защиты АСУ ТП защищают инфраструктуру завода от киберугроз и предотвращают простои.

Заключение

Мы практически уверены, что такой пласт информации нельзя понять, прочитав такую поверхностную статью. Мы и не ставили такой задачи.) В следующих статьях мы более подробно остановимся на каждом решении и опишем возможности продуктов, которые подходят под вышеперечисленные категории.

И если у Вас возникло желание поподробнее ознакомиться с тематикой ИБ- пишите нам на [email protected] либо звоните по контактам на нашем сайте.

Тесты по теме — Информационная безопасность (защита информации) с ответами

Правильный вариант ответа отмечен знаком +

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

— Разработка аппаратных средств обеспечения правовых данных

— Разработка и установка во всех компьютерных правовых сетях журналов учета действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все указанное в списке:

— Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

— Хищение данных, подкуп системных администраторов, нарушение регламента работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

— Клиентская, серверная, сетевая

— Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

— инсайдерства в организации

— чрезвычайных ситуаций

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

— Информационные системы, психологическое состояние пользователей

— Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

— Искажение, уменьшение объема, перекодировка информации

— Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

— Многоплатформенной реализации системы

— Усиления защищенности всех звеньев системы

— руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

— сетевые базы данных, фаерволлы

9) К основным функциям системы безопасности можно отнести все перечисленное:

+ Установление регламента, аудит системы, выявление рисков

— Установка новых офисных приложений, смена хостинг-компании

— Внедрение аутентификации, проверки контактных данных пользователей

тест 10) Принципом информационной безопасности является принцип недопущения:

+ Неоправданных ограничений при работе в сети (системе)

— Рисков безопасности сети, системы

— Презумпции секретности

11) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

— Усиления основного звена сети, системы

— Полного блокирования доступа при риск-ситуациях

12) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

— Перехода в безопасное состояние работы сети, системы

— Полного доступа пользователей ко всем ресурсам сети, системы

13) Принципом политики информационной безопасности является принцип:

+ Разделения доступа (обязанностей, привилегий) клиентам сети (системы)

— Одноуровневой защиты сети, системы

— Совместимых, однотипных программно-технических средств сети, системы

14) К основным типам средств воздействия на компьютерную сеть относится:

— Компьютерный сбой

+ Логические закладки («мины»)

— Аварийное отключение питания

15) Когда получен спам по e-mail с приложенным файлом, следует:

— Прочитать приложение, если оно не содержит ничего ценного – удалить

— Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

+ Удалить письмо с приложением, не раскрывая (не читая) его

16) Принцип Кирхгофа:

— Секретность ключа определена секретностью открытого сообщения

— Секретность информации определена скоростью передачи данных

+ Секретность закрытого сообщения определяется секретностью ключа

17) ЭЦП – это:

— Электронно-цифровой преобразователь

+ Электронно-цифровая подпись

— Электронно-цифровой процессор

18) Наиболее распространены угрозы информационной безопасности корпоративной системы:

— Покупка нелицензионного ПО

+ Ошибки эксплуатации и неумышленного изменения режима работы системы

— Сознательного внедрения сетевых вирусов

19) Наиболее распространены угрозы информационной безопасности сети:

— Распределенный доступ клиент, отказ оборудования

— Моральный износ сети, инсайдерство

+ Сбой (отказ) оборудования, нелегальное копирование данных

тест_20) Наиболее распространены средства воздействия на сеть офиса:

— Слабый трафик, информационный обман, вирусы в интернет

+ Вирусы в сети, логические мины (закладки), информационный перехват

— Компьютерные сбои, изменение админстрирования, топологии

21) Утечкой информации в системе называется ситуация, характеризуемая:

+ Потерей данных в системе

— Изменением формы информации

— Изменением содержания информации

22) Свойствами информации, наиболее актуальными при обеспечении информационной безопасности являются:

+ Целостность

— Доступность

— Актуальностьl

23) Угроза информационной системе (компьютерной сети) – это:

+ Вероятное событие

— Детерминированное (всегда определенное) событие

— Событие, происходящее периодически

24) Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

— Регламентированной

— Правовой

+ Защищаемой

25) Разновидностями угроз безопасности (сети, системы) являются все перчисленное в списке:

+ Программные, технические, организационные, технологические

— Серверные, клиентские, спутниковые, наземные

— Личные, корпоративные, социальные, национальные

26) Окончательно, ответственность за защищенность данных в компьютерной сети несет:

+ Владелец сети

— Администратор сети

— Пользователь сети

27) Политика безопасности в системе (сети) – это комплекс:

+ Руководств, требований обеспечения необходимого уровня безопасности

— Инструкций, алгоритмов поведения пользователя в сети

— Нормы информационного права, соблюдаемые в сети

28) Наиболее важным при реализации защитных мер политики безопасности является:

— Аудит, анализ затрат на проведение защитных мер

— Аудит, анализ безопасности

+ Аудит, анализ уязвимостей, риск-ситуаций

Специалист по IT-безопасности – кто он?

Сотрудники службы информационной безопасности могут иметь разные специализации, такие как:

- специалист в юридическом направлении информационной безопасности обладает навыками правового анализа «свежих» нормативных актов Центрального Банка, Минкомсвязи и иных регуляторов в области информационной безопасности. Такие специалисты являются ценным кадровым ресурсом из-за опыта применения различных нормативных актов регулятора «на практике».

- специалист организационного направления в информационной безопасности обладает навыками построения системы обеспечения информационной безопасности: построение режимной системы контроля физического доступа, система повышения осведомленности персонала в вопросах информационной безопасности и т.д.

- технический специалист по информационной безопасности обладает обширными познаниями в направлении применения технических средств защиты информации. Обладает богатым опытом в настройке, оптимальному расположению и общей эксплуатации технических средств защиты информации, таких как: антивирусное ПО, межсетевые экраны, сканеры уязвимостей, DLP-система, SIEM-система, MDM, гипервизор.

Специалисты по информационной безопасности в законодательстве

За основной нормативный документ, аккумулирующий требования к “ИБшникам” можно взять приказ Министерства труда и социальной защиты РФ г. № 522н “Об утверждении профессионального стандарта “Специалист по защите информации в автоматизированных системах” который был опубликован 15 сентября 2016.

Из содержания данного нормативного документа можно сформировать перечень трудовых функций:

- Настройку и внедрение систем защиты информации в информационной инфраструктуре Организации;

- Обеспечение защиты информации в автоматизированных системах в процессе их эксплуатации;

- Внедрение систем защиты информации автоматизированных систем;

- Разработка систем защиты информации автоматизированных систем;

- Формирование требований к защите информации в автоматизированных системах.

В свое время, вышеуказанный документ разделяет трудовые функции по уровню квалификации, а также требованиям к кандидатам.

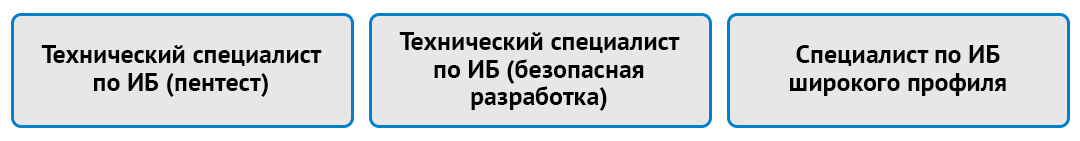

Из вышеперечисленных функций их можно сгруппировать:

- Технический специалист по ИБ (пентест) основная функция – исследование безопасности веб-сайтов, мобильных приложений, программных платформ и информационной инфраструктуры в целом, а также рекомендации по совершенствованию защиты информации. Такой специалист обладает знаниями, навыками и опытом, чтобы занимать должность специалиста по интернет безопасности;

- Технический специалист по ИБ (безопасная разработка) – поиск уязвимостей в коде проектов, написанных на разных языках программирования, определение типовых ошибок кода, использование статического и динамического анализа кода, владение разных инструментов и способность выступать в качестве эксперта для команды разработки;

- Специалист по ИБ широкого профиля – специалист высокой квалификации, который профессионально владеет навыками по построению системы защиты информации, в направлении выбора и применения организационных мер защиты информации, начиная с применения на практике международных практик, таких как ISO/IEC 27000, заканчивая умением грамотно разработать модель угроз/модель нарушителя. Владеет навыками анализа нормативных актов как отечественных, так и международных.

Также специалист широкого профиля имеет большой практический опыт в применении технических мер защиты информации в различных направлениях (например, антивирусные средства, СКЗИ, SIEM, DLP), производит активный обмен опытом с коллегами. Данные специалисты обладают навыками проведения аудитов, как внешних, так и внутренних, а также могут дать профессиональную консультацию в области ИБ. Такие специалисты могут занимать как должность руководителя службы ИБ, так и должность аудитора в направлении ИБ.

Специалист по обеспечению программной безопасности – ибешник он или нет?

Отдельный класс специалистов по обеспечению информационной безопасности – ответственные за программную безопасность. Под программной безопасностью можно понимать два принципиально разных направления:

- Безопасность приложения

- Безопасность разработки приложения.

И то, и другое, включает комплекс техническим и организационных мероприятий. Специалист по безопасности здесь – не программист, и даже не тестировщик. Он должен разработать документацию, такую как Задание по безопасности, Требования по безопасной установке и прочее, а также проверить соответствие разработанного продукта и/или процесса разработки требованиям документации. С технической стороны проверке подлежит исходный код (статическое, динамическое тестирование) и пентест готового приложения. Есть и нормативные требования в данной тематике, например ГОСТ 15408.

В совокупности эти компетенции сочетает в себе хороший ибешник, просто работающий в данной сфере.

Каким же должен быть специалист по защите информационных технологий

На основании вышеизложенного можно сделать выводы, что специалист по обеспечению информационной и программной безопасности должен иметь соответствующее высшее образование, обладать навыками: по поиску уязвимостей, построению систем защиты информации, по исследованию безопасности веб-сайтов, мобильных приложений, программных платформ и информационной инфраструктуры, анализа нормативных актов, проведения аудитов, как внешних, так и внутренних.

Также специалист по информационной безопасности, должен проходить соответствующие курсы повышения квалификации и иметь соответствующие сертификаты.

Дарья Ульянова

продюсер направления «Программирование» в Нетологии

«Twitter подвергся крупнейшей в истории атаке», «Киберпреступники эксплуатируют тему вакцины от коронавируса», «Хак-группа TinyScouts атакует банки и энергетические компании». Ежедневно мы видим сотни подобных новостей со всего мира.

Три «героя» нашего времени — преподаватели курса «Информационная безопасность» в Нетологии и специалисты по информационной безопасности рассказали, как они пришли в профессию, в чем состоит их работа и как они ежедневно помогают предотвратить и минимизировать громадный ущерб от киберугроз.

Олег Скулкин

ведущий специалист Лаборатории компьютерной криминалистики Group-IB

Криминалистикой я занимаюсь уже десять лет, а в Group-IB работаю три года. И с каждым годом задачи по информационной безопасности становятся интереснее, а кейсы более запутанными и сложными.

Вообще этой темой — информационной безопасностью я начал увлекаться очень давно, когда мне в руки попался журнал «Хакер». Тогда мне было интересно понять, как происходят кибератаки, какие процессы они затрагивают. В дальнейшем этот интерес-хобби помог мне развиваться в цифровой криминалистике — Digital Forensics.

Карьеру я начинал в правоохранительных органах в Сочи. Такой путь прошли многие мои коллеги: работали в силовых структурах и занимались чаще всего не только цифровой, но и традиционной криминалистикой. И вот когда ты в очередной раз выезжаешь на место происшествия — убийство, грабеж и тд, и это происходит снова и снова, начинаешь задумываешься о том, что может быть пора с этим завязывать. За время работы в Сочи я начал довольно хорошо разбираться в компьютерной криминалистике и успел написать книгу «Windows Forensics Cookbook» — сборник «рецептов» по форензике, которая вышла в британском издательстве.

Вернемся в Сочи, где я работал. В Краснодаре и Сочи заниматься расследованием кибератак было едва возможным — подобные дела были единичными, данных не хватало. Однажды на на конференции в Санкт-Петербурге я познакомился с сотрудником Group-IB, он же позвал меня в компанию и я переехал в Москву. Дело было не в деньгах. Точнее не только в деньгах. Разница в зарплатах специалистов по информационной безопасности в правоохранительных органах и в частном бизнесе очень большая. Но для меня это не было главной мотивацией, я в первую очередь хотел работать с интересными кейсами.