Уровни антивирусной защиты

Для инфицирования системы вирусом необходимо наличие каналов связи с другими компьютерами. Причем чем их больше и чем менее они защищены, тем выше вероятность заражения. Таким образом, архитектура системы антивирусной защиты сильно зависит от функции рассматриваемого компьютера, а именно от присутствующих у него каналов связи с окружающим миром. Поскольку именно по этим характеристикам выше было введено разделение сети на сегменты, то удобно выделить и соответствующие уровни антивирусной защиты:

- Уровень защиты рабочих станций и сетевых серверов

- Уровень защиты почтовых серверов

- Уровень защиты шлюзов

В этой классификации на каждый почтовый сервер могут быть установлены одновременно программы, реализующие уровень защиты рабочих станций и сетевых серверов и программы, относящиеся к уровню защиты почтовых серверов2Это происходит потому, что почтовый сервер, кроме выполнения функций по обработке почты, является и обычным компьютером в сети. Обычно он относится к серверам, а не рабочим станциям, поскольку большинство серверных почтовых программ требуют установки серверной же операционной системы. Аналогично дело обстоит и со шлюзами — программное обеспечение уровня рабочих станций и сетевых серверов и уровня защиты шлюзов.

Уровень защиты рабочих станций и сетевых серверов

Уровень защиты рабочих станций и сетевых серверов — самый обширный. Он охватывает все компьютеры локальной сети и служит самым последним оплотом на пути проникновения вредоносных программ. Даже если где-то в системе антивирусной защиты случился прокол и одна машина все же оказалась заражена, установленные на остальных компьютерах антивирусные программы должны предотвратить дальнейшее распространение эпидемии по сети. На этом уровне используются антивирусные комплексы для защиты рабочих станций и сетевых серверов.

Защита рабочих станций и сетевых серверов ответственна в первую очередь за чистоту файловой системы каждого из компьютеров сети. Следовательно, она в обязательном порядке должна содержать постоянную проверку как механизм предотвращения заражения системы вирусами, проверку по требованию — процедуру для тщательной ревизии рассматриваемой машины и нейтрализации проникших на нее вредоносных программ, и модуль для поддержания вирусных сигнатур в актуальном состоянии. Дополнительно, для рабочих станций накладывается требование к наличию процедур проверки почтовых сообщений.

Рассматриваемые здесь рабочие станции в разрезе антивирусной защиты отличаются от домашних компьютеров в первую очередь политикой антивирусной безопасности, принятой в организации, которой принадлежит сеть, и обязательной для соблюдения всеми пользователями. Обычной практикой служит введение отдельной должности системного администратора, который обязан следить за состоянием компьютерной техники. При этом остальные пользователи часто не имеют прав на доступ к ряду критических для функционирования сети программ, пусть даже установленных на их компьютере. Программное обеспечение, ответственное за антивирусную безопасность, относится именно к таким.

Наличие десятков, сотен, а иногда и тысяч компьютеров, объединенных в одну локальную сеть требует немалых затрат для администрирования каждого из них. Для того чтобы это было по силам сделать сравнительно малочисленной группе администраторов, применяются различные специальные программы и утилиты для централизованного удаленного управления. С их помощью администратор может не вставая из-за своего компьютера одновременно управлять и настраивать программы на удаленных компьютерах и подчиненных ему других элементах сети.

Следовательно, к антивирусному комплексу для защиты рабочих станций и сетевых серверов предъявляется дополнительное требование — наличие в его составе программного средства для удаленного централизованного управления локальными приложениями.

Уровень защиты почты

Защита почты — это вторая ступень в антивирусной защите сети. Она служит для уменьшения нагрузки и увеличения надежности системы защиты рабочих станций и сетевых серверов. Дополнительно антивирусная проверка почты, а именно исходящей корреспонденции, в случае одиночного вирусного инцидента внутри сети послужит преградой для распространения этого вируса на другие, внешние, компьютеры. В системе защиты этого уровня используется комплекс для защиты почтовых систем.

В общем случае почтовым сервером называется компьютер, на котором установлена и успешно функционирует программа по обработке почты. Почтовый сервер относится к серверной группе, а не к рабочим станциям. Это объясняется тем, что его главное предназначение состоит в обеспечении работы почтовой системы, а не в решении локальных прикладных задач. Таким образом, почтовый сервер фактически представляет собой хранилище информации (электронных писем) для других сетевых пользователей.

Почтовая программа или агент пересылки сообщений3В литературе иногда используется английский термин MTA — аббревиатура от англ. Mail Transfer Agent (агент пересылки сообщений) осуществляет передачу электронных писем от одного компьютера к другому. Обычно это происходит в такой последовательности: компьютер отправителя, который находится во внутренней сети, связывается с почтовой программой на сервере и пересылает ей письмо. Далее почтовый сервер выделяет из письма адрес получателя и производит дальнейшее перенаправление — в Интернет или обратно в локальную сеть другому пользователю из нее. Аналогично происходит и обратная пересылка: на сервер приходит извне письмо, адресованное пользователю, имеющему на нем почтовый ящик. После этого через свой почтовый агент пользователь уведомляется, что у него в ящике появилось новое сообщение. Если он захочет его получить, то почтовый агент связывается с сервером и копирует файлы письма на машину пользователя. Таким образом, на сервере образуется очередь из еще не отосланных и еще неполученных писем, а также полностью или частично хранится входящая корреспонденция.

Следовательно, антивирусная проверка должна включать в себя как проверку всех проходящих через почтовую программу потоков, так и хранилища электронных писем.

Поэтому антивирусный комплекс для защиты почты должен содержать:

- Антивирусную проверку в режиме реального времени проходящей через почтовую систему корреспонденции

- Антивирусную проверку в режиме реального времени файлов, запрашиваемых пользователями из своих почтовых ящиков

- Антивирусную проверку по требованию для хранимых на сервере файлов почтового формата, а именно информации в ящиках пользователей

- Средство для обновления антивирусных баз

Уровень защиты шлюзов

В большинстве случаев антивирусная защита на уровне шлюза играет вспомогательную роль в общей системе антивирусной безопасности сети. Это происходит потому, что задача такого антивирусного комплекса — только проверка поступающей извне информации на наличие в ней вредоносных программ. Однако даже если вирус проникнет сквозь шлюз, заразить ни один компьютер ему не удастся: его перехватит антивирус на локальной машине, а в случае инфицированного почтового сообщения — он будет остановлен еще на почтовом сервере.

Однако такой сценарий реализуется только при исправно и бесперебойно работающей системе антивирусной защиты сети, в частности на уровне защиты рабочих станций и сетевых серверов. На практике же часто встречаются сбои. Причем чем больше локальная сеть, тем больше вероятность, что такой инцидент может случиться. Несмотря на то, что распределенная система защиты рабочих станций и сетевых серверов не даст в любом случае такому вирусу распространиться далее по сети и он будет локализован на одной инфицированной машине, это все равно не очень хорошо, потому что на ней тоже могут храниться очень важные документы и при отсутствии защиты шлюза вирус сможет, например, произвести несанкционированную рассылку или позволить злоумышленнику похитить конфиденциальную информацию.

Поэтому антивирусная защита шлюза позволяет существенно увеличить надежность антивирусной защиты в целом.

Дополнительно, в случае вирусной эпидемии в Интернет, именно система защиты шлюза прореагирует и уведомит администратора первой, что позволит ему оперативно принять меры по повышению уровня защиты, например, провести срочное внеочередное обновление антивирусных баз или даже отключить отдельные особо важные или секретные компьютеры от сети.

По определению шлюз — это компьютер с установленной программой, реализующий механизм передачи данных от одной сети к другой. Обычно под этим подразумевается переход локальная сеть — сеть Интернет и все за редким обоснованным исключением компьютеры сети связываются с Интернет только через шлюз.

Основной функционал шлюза состоит в передаче запросов от одного сегмента, в другой. Например, если внутреннему пользователю нужно загрузить информацию с внешнего веб-сайта, он направляет соответствующий запрос на шлюз, который на основе этих данных запрашивает удаленный веб-сервер, получает с него требуемую информацию и передает ее пользователю. Шлюз также может работать и в обратном направлении — когда веб-сайт находится внутри локальной сети, а запрос идет от внешнего пользователя. В случае корпоративной электронной почты в роли пользователя выступает почтовый сервер.

Аналогично защите почты, на уровне защиты шлюза используется антивирусный комплекс для защиты шлюзов. Он отвечает только за проверку проходящих через него данных, а за чистоту файловой системы ответственен комплекс по защите сетевых серверов. Поэтому программный комплекс для защиты шлюзов должен содержать только фильтры для проходящих через него потоков. Обычно это HTTP4HTTP (от англ. Hypertext Transfer Protocol — протокол передачи гипертекста) — это стандарт, определяющий алгоритм передачи информации в различных форматах. Это самый распространенный на сегодняшний день протокол, FTP5FTP (от англ. File Transfer Protocol — протокол передачи файлов) определяет механизм передачи файлов в компьютерных сетях. FTP является один из старейших протоколов, он был предложен в 1971 году, в то время как HTTP — только в 1990 и SMTP6SMTP (от англ. Simple Mail Transfer Protocol — простой протокол передач

и почты) — это сетевой протокол, предназначенный для передачи электронных сообщений.

Уровни антивирусной защиты

Для

инфицирования системы вирусом необходимо

наличие каналов связи с другими

компьютерами. Причем чем их больше и

чем менее они защищены, тем выше

вероятность заражения. Таким образом,

архитектура системы антивирусной защиты

сильно зависит от функции рассматриваемого

компьютера, а именно от присутствующих

у него каналов связи с окружающим миром.

Поскольку именно по этим характеристикам

выше было введено разделение сети на

сегменты, то удобно выделить и

соответствующие уровни антивирусной

защиты:

-

Уровень

защиты рабочих станций и сетевых

серверов -

Уровень

защиты почтовых серверов -

Уровень

защиты шлюзов

В

этой классификации на каждый почтовый

сервер могут быть установлены одновременно

программы, реализующие уровень защиты

рабочих станций и сетевых серверов и

программы, относящиеся к уровню защиты

почтовых серверов2)

. Аналогично дело обстоит и со шлюзами

— программное обеспечение уровня рабочих

станций и сетевых серверов и уровня

защиты шлюзов.

Уровень защиты рабочих станций и сетевых серверов

Уровень

защиты рабочих станций и сетевых серверов

— самый обширный. Он охватывает все

компьютеры локальной сети и служит

самым последним оплотом на пути

проникновения вредоносных программ.

Даже если где-то в системе антивирусной

защиты случился прокол и одна машина

все же оказалась заражена, установленные

на остальных компьютерах антивирусные

программы должны предотвратить дальнейшее

распространение эпидемии по сети. На

этом уровне используются антивирусные

комплексы для защиты рабочих станций

и сетевых серверов.

Защита

рабочих станций и сетевых серверов

ответственна в первую очередь за чистоту

файловой системы каждого из компьютеров

сети. Следовательно, она в обязательном

порядке должна содержать постоянную

проверку как механизм предотвращения

заражения системы вирусами, проверку

по требованию — процедуру для тщательной

ревизии рассматриваемой машины и

нейтрализации проникших на нее вредоносных

программ, и модуль для поддержания

вирусных сигнатур в актуальном состоянии.

Дополнительно, для рабочих станций

накладывается требование к наличию

процедур проверки почтовых сообщений.

Рассматриваемые

здесь рабочие станции в разрезе

антивирусной защиты отличаются от

домашних компьютеров в первую очередь

политикой антивирусной безопасности,

принятой в организации, которой

принадлежит сеть, и обязательной для

соблюдения всеми пользователями. Обычной

практикой служит введение отдельной

должности системного администратора,

который обязан следить за состоянием

компьютерной техники. При этом остальные

пользователи часто не имеют прав на

доступ к ряду критических для

функционирования сети программ, пусть

даже установленных на их компьютере.

Программное обеспечение, ответственное

за антивирусную безопасность, относится

именно к таким.

Наличие

десятков, сотен, а иногда и тысяч

компьютеров, объединенных в одну

локальную сеть требует немалых затрат

для администрирования каждого из них.

Для того чтобы это было по силам сделать

сравнительно малочисленной группе

администраторов, применяются различные

специальные программы и утилиты для

централизованного удаленного управления.

С их помощью администратор может не

вставая из-за своего компьютера

одновременно управлять и настраивать

программы на удаленных компьютерах и

подчиненных ему других элементах сети.

Следовательно,

к антивирусному комплексу для защиты

рабочих станций и сетевых серверов

предъявляется дополнительное требование

— наличие в его составе программного

средства для удаленного централизованного

управления локальными приложениями.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Основными видами угроз антивирусной безопасности являются различные типы вредоносного кода, способного нанести ущерб для компании. Вредоносный код может быть представлен в виде компьютерных вирусов, программы типа «Троянский конь», а также программ типа «adware», «spyware» и др.

В соответствии с определением, которое приведено в ГОСТ Р 51188-98 компьютерные вирусы представляют собой специально созданный программный код, способный самостоятельно распространяться в компьютерной среде. В настоящее время можно выделить следующие типы вирусов: файловые и загрузочные вирусы, «сетевые черви», бестелесные вирусы, а также комбинированный тип вирусов. Каждый из этих типов вируса отличается типом носителя, а также методом распространения в АС. В большинстве случаев компьютерные вирусы направлены на нарушение работоспособности автоматизированной системы компании.

Программы типа «Троянский конь» (Trojan Horses) также относятся к вредоносному программному коду, однако, в отличие от вирусов, не имеют возможности самостоятельного распространения в АС. Программы данного типа маскируются под штатное ПО системы и позволяют нарушителю получить удалённый несанкционированный доступ к тем узлам, на которых они установлены. На сегодняшний день данный вид вредоносного кода является наиболее распространенным и одновременно наиболее опасным видом вредоносного кода, так как позволяет злоумышленнику получить доступ конфиденциальной информации компании.

Вредоносное ПО типа «spyware» предназначено для сбора определённой информации о работе пользователя. Примером таких данных может служить список Web-сайтов, посещаемых пользователем, перечень программ, установленных на рабочей станции пользователя, содержимое сообщений электронной почты и др. Собранная информация перенаправляется программами «spyware» на заранее определённые адреса в сети Интернет. Вредоносное ПО данного типа может являться потенциальным каналом утечки конфиденциальной информации из АС.

Основная функциональная задача вредоносных программ класса «adware» заключается в отображении рекламной информации на рабочих станциях пользователей. Для реализации этого они, как правило, выводят на экран пользователя рекламные баннеры, содержащие информацию о тех или иных товарах и услугах. В большинстве случаев эти программы распространяются вместе с другим ПО, которое устанавливается на узлы АС. Несмотря на то, что программы типа «adware» не представляют непосредственную угрозу для конфиденциальности или целостности информационных ресурсов АС их работа может приводить к нарушению доступности вследствие несанкционированного использования вычислительных ресурсов рабочих станций.

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Нарушители, относящиеся к классу «Н-1», представляют собой рядовых сотрудников, в результате непреднамеренных действий которых может произойти инфицирование автоматизированной системы компании. Примерами таких действий являются скачивание из сети Интернет непроверенных файлов и запуск их на локальном компьютере.

Нарушители класса «Н-2» выполняют преднамеренные действия, однако для проведения вирусной атаки используются известные экземпляры вредоносного кода, а также опубликованные уязвимости программного обеспечения.

Класс нарушителей «Н-3» предполагает наличие у злоумышленника более высокого уровня квалификации, что даёт ему возможность использовать вредоносный код, который может детектироваться не всеми антивирусными продуктами.

Нарушители класса «Н-4» являются наиболее опасными и обладают достаточной квалификацией для разработки вредоносного кода, который не обнаруживается антивирусными программными продуктами.

Необходимо отметить, что в рамках описанной модели предполагается, сто нарушители «Н-2», «Н-3» и «Н-4» являются внешними по отношению к атакуемой компании и обладают минимум информации об автоматизированной системе предприятия.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Таблица 1: Модель потенциального нарушителя антивирусной безопасности

|

№ |

Класс нарушителя |

Степень преднамеренности действий нарушителя |

Уровень квалификации нарушителя |

|

1 |

Класс «Н-1» |

Непреднамеренные действия |

— |

|

2 |

Класс «Н-2» |

Преднамеренные действия |

Низкий |

|

3 |

Класс «Н-3» |

Преднамеренные действия |

Средний |

|

4 |

Класс «Н-4» |

Преднамеренные действия |

Высокий |

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

Модель защиты компаний от вредоносного кода

Для защиты от нарушителей класса «Н-1» и «Н-2» достаточно использовать стандартное антивирусное программное обеспечение одного производителя, установив его на все рабочие станции и серверы в компании. Такой подход может применяться для небольших компаний, а также для предприятий, где обрабатывается небольшой объём конфиденциальной информации.

Для защиты от нарушителя класса «Н-3» необходимо использовать многовендорный вариант антивирусной защиты, который предусматривает применение антивирусных ядер различных производителей. Это позволит существенно повысить вероятность обнаружения вируса за счёт того, что каждый файл или почтовое сообщение будет проверяться различными ядрами. Ещё одним преимуществом использования многоядерных антивирусов является более высокая надёжность работы системы антивирусной защиты. В случае, если в одном из сканирующих ядер системы произойдёт сбой, то оно всегда может быть заменено другим активным антивирусным ядром. Как правило, выделяют три уровня антивирусной защиты, на каждом из которых могут использоваться антивирусные продукты различных производителей (рис. 1):

- уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Описанный выше подход к защите от нарушителей класса «Н-3» рекомендуется применять для компаний средних размеров.

Для защиты от нарушителей класса «Н-4» применение одних лишь антивирусных продуктов недостаточно, так как злоумышленники данной категории обладают возможностями создавать вредоносный код, который не обнаруживается антивирусами. Поэтому в дополнении к многовендорной антивирусной защите в АС компании необходимо использовать подсистему сетевого экранирования, выявления и предотвращения атак, а также обнаружения уязвимостей. Применение данных подсистем позволит существенно снизить риск успешной реализации информационной атаки на компанию.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранированияпредназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

-

сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

- модуль выявления атак, выполняющий обработку данных, собранных сенсорами, с целью обнаружения информационных атак нарушителя. Данный модуль подсистемы должен реализовывать сигнатурные и поведенческие методы анализа информации;

- модуль реагирования на обнаруженные атаки. Модуль должен предусматривать возможность как пассивного, так и активного реагирования. Пассивное реагирование предполагает оповещение администратора о выявленной атаке, в то время как активное – блокирование попытки реализации вирусной атаки;

- модуль хранения данных, в котором содержится вся конфигурационная информация, а также результаты работы подсистемы.

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Описанный выше подход к защите от нарушителей класса «Н-4» целесообразно применять в крупных и территориально-распределённых компаниях, ресурсы которых потенциально могут быть подвержены целевым атакам злоумышленников, реализуемых при помощи вредоносного кода.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Таблица 2: Модель защиты от потенциального нарушителя антивирусной безопасности

|

№ |

Класс нарушителя |

Механизмы безопасности |

|

1 |

Класс «Н-1» |

Антивирусные продуты одного производителя |

|

2 |

Класс «Н-2» |

|

|

3 |

Класс «Н-3» |

Антивирусные продукты различных производителей |

|

4 |

Класс «Н-4» |

Антивирусные продукты различных производителей, средства межсетевого экранирования, средства обнаружения и предотвращения атак, обнаружения уязвимостей |

Комплексный подход к защите от вирусных угроз

Комплексный подход к защите от вредоносного кода предусматривает согласованное применение правовых, организационных и программно-технических мер, перекрывающих в совокупности все основные каналы реализации вирусных угроз. В соответствии с этим подходом в организации должен быть реализован следующий комплекс мер:

- меры по выявлению и устранению уязвимостей, на основе которых реализуются вирусные угрозы. Это позволит исключить причины возможного возникновения вирусных атак;

- меры, направленные на своевременное обнаружение и блокирование вирусных атак;

- меры, обеспечивающие выявление и ликвидацию последствий вирусных угроз. Данный класс мер защиты направлен на минимизацию ущерба, нанесённого в результате реализации вирусных угроз.

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при условии наличия нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности АС, количества объектов защиты и т.д. Так, например, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании должен быть организован процесс обучения сотрудников по вопросам противодействия вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей, приводящих к реализации вирусных атак. Примерами таких действий являются: запуск приложений с непроверенных внешних носителей, использование нестойких к угадыванию паролей доступа, закачка ActiveX-объектов с недоверенных Web-сайтов и др. В процессе обучения должны рассматриваться как теоретические, так и практические аспекты антивирусной защиты. При этом программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того к каким информационным ресурсам он имеет доступ.

В рамках комплексного подхода необходимо периодически проводить аудит антивирусной безопасности, позволяющий получить независимую оценку текущего уровня защищённости компании от вредоносного кода. В рамках аудита проводится проверка эффективности используемых механизмов безопасности, определяются основные уязвимости в системе мер антивирусной защиты и вырабатываются рекомендации по их устранению.

Заключение

Компьютерные вирусы являются в настоящее время одной из наиболее значимых угроз информационной безопасности, о чём свидетельствуют многочисленные данные по ежегодным финансовым потерям компаний в результате воздействий вирусных атак. Выбор стратегии защиты от вредоносного кода должен определяться моделью злоумышленника, пример которой рассмотрен в настоящей статье. Представленная модель показывает, что для эффективной защиты компании необходимо в дополнении к классическим антивирусным средствам применять системы выявления атак, обнаружения уязвимостей и системы межсетевого экранирования.

Автор:

Виктор Сердюк,

Генеральный директор

ЗАО «ДиалогНаука»,

кандидат технических наук, CISSP

Источник

Содержание:

ВВЕДЕНИЕ

Современный бизнес становится все более динамичным, борьба за конкурентные преимущества зачастую превращается в погоню за современными управленческими и информационными технологиями. Последние годы наблюдается значительной рост информатизации на предприятиях любого уровня. Но, вместе с ростом информатизации, возрастают и риски стать жертвой хакерской атаки. Это может быть как случайно подхваченный пользователем “майнер”, так и целенаправленный “заказ” конкурентов. К сожалению, зачастую предприниматели очень легкомысленно относятся к направлению информационной безопасности и изменяют своё мнение лишь после того, как пострадают от рук злоумышленников. Несмотря на это, видна устойчивая тенденция – чем выше уровень компании, тем серьёзнее она подходит к защите своих сетей, своих данных, своего оборудования.

Целью данной работы является изучение существующих методов защиты информации, и разработка комплекса мер по антивирусной защите информационной системы, на примере сети малого предприятия.

Теоретические сведения об антивирусной защите, используемые в данной работе, базируются на общедоступной информации, опубликованной в сети интернет. На текущий момент практически отсутствуют печатные издания, исследующие данное направление, однако нельзя не упомянуть книгу «PRO вирусы», за авторством Валентина Холмогорова, бывшего штатного аналитика антивирусной компании «Доктор Веб», и редактором тематического журнала «Хакер».

Для реализации поставленной цели необходимо решить следующие задачи:

- Рассмотреть теоретические основы обеспечения информационной безопасности предприятия;

- Изучить структуру информационной системы предприятия;

- Провести анализ программных средств защиты информации;

- Произвести настройку комплекса мер по антивирусной защите в сети предприятия.

Объектом разработки является комплекс мер по антивирусной защите информационной системы.

Предметом исследования является антивирусная защита конечных устройств в рамках исследуемого предприятия.

-

ИЗУЧЕНИЕ НАПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- Анализ существующих средств защиты информации

Средства защиты информации по методам реализации можно разделить на шесть групп:

- программные;

- программно-аппаратные;

- аппаратные;

- организационные;

- морально-этические средства;

- законодательные.

Программными средствами защиты информации называются специально разработанные программы, которые реализуют функции безопасности вычислительной системы, осуществляют функцию ограничения доступа пользователей по паролям, ключам, многоуровневому доступу и т.д. Эти программы могут быть реализованы практически в любой операционной системе, удобной для пользователя. Как правило, эти программные средства обеспечивают достаточно высокую степень защиты системы. [3]

Программно-аппаратными средствами называются устройства, реализованные на универсальных или специализированных микропроцессорах, не требующие модификаций в схемотехнике при изменении алгоритма функционирования. Эти устройства также адаптируются в любой операционной системе, имеют большую степень защиты. Данный тип средств является более дорогим, относительно программных, однако же является самым гибким инструментом, позволяющим вносить изменения в конфигурацию по требованию заказчика. Программно-аппаратные средства обеспечивают более высокую степень защиты локальной сети, нежели программные.

Аппаратными средствами называются устройства, в которых функциональные узлы реализуются на сверхбольших интегральных системах (СБИС) с неизменяемым алгоритмом функционирования. Этот тип устройств адаптируется в любой операционной системе, является самым дорогим в разработке, предъявляет высокие технологические требования при производстве. В то же время эти устройства обладают самой высокой степенью защиты, в них невозможно внести конструктивные или программные изменения извне. Применение аппаратных средств затруднено из-за их высокой стоимости и статичности алгоритма. [4]

Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации специального ПО и аппаратных устройств для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы на всех этапах жизненного цикла защищаемой системы (создание охраняемого периметра, строительство помещений, проектирование системы в целом, монтаж и наладка оборудования, испытания и эксплуатация), а также кадровую политику и подбор персонала.

Морально-этические средства защиты реализуются в виде норм, которые сложились традиционно или складываются по мере распространения средств связи в данной стране или обществе. Эти нормы, как правило, не являются обязательными, как законодательные меры, однако несоблюдение их ведет к потере авторитета и престижа организации.

Законодательные – средства защиты определяются законодательными актами страны. В них регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

-

- Виды уязвимостей информационной системы

Согласно ГОСТ Р 56546-2015 Защита информации, уязвимости информационных систем [1], по типам недостатков ИС разделяются на:

- Недостатки, связанные с неправильной настройкой параметров ПО. Неправильная настройка параметров ПО заключается в отсутствии необходимого параметра, присвоении параметру неправильных значений, наличии избыточного числа параметров или неопределенных параметров ПО.

- Недостатки, связанные с неполнотой проверки вводимых (входных) данных. Недостаточность проверки вводимых (входных) данных заключается в отсутствии проверки значений, избыточном количестве значений, неопределенности значений вводимых (входных) данных;

- Недостатки, связанные с возможностью прослеживания пути доступа к каталогам. Прослеживание пути доступа к каталогам заключается в отслеживании пути доступа к каталогу (по адресной строке/составному имени) и получении доступа к предыдущему/корневому месту хранения данных.

- Недостатки, связанные с возможностью перехода по ссылкам. Переход по ссылкам связан с возможностью внедрения нарушителем ссылки на сторонние ресурсы, которые могут содержать вредоносный код. Для файловых систем недостатками являются символьные ссылки и возможности прослеживания по ним нахождения ресурса, доступ к которому ограничен;

- Недостатки, связанные с возможностью внедрения команд ОС. Внедрение команд ОС заключается в возможности выполнения пользователем команд ОС (например, просмотра структуры каталогов, копирование, удаление файлов и другие команды).

- Недостатки, связанные с межсайтовым скриптингом (выполнением сценариев). Межсайтовый скриптинг обычно распространен в веб-приложениях и позволяет внедрять код в веб-страницы, которые могут просматривать нелегитимные пользователи. Примерами такого кода являются скрипты, выполняющиеся на стороне пользователя.

- Недостатки, связанные с внедрением интерпретируемых операторов языков программирования или разметки. Недостатки связаны с внедрением интерпретируемых операторов языков программирования (например, операции выбора, добавления, удаления и другие) или разметки в исходный код веб-приложения.

- Недостатки, связанные с внедрением произвольного кода. Недостатки связаны с внедрением произвольного кода и части кода, которые могут приводить к нарушению процесса выполнения операций.

- Недостатки, связанные с переполнением буфера памяти. Переполнение буфера возникает в случае, когда ПО осуществляет запись данных за пределами выделенного в памяти буфера. Переполнение буфера обычно возникает из-за неправильной работы с данными, полученными извне, и памятью, при отсутствии защиты со стороны среды программирования и ОС. В результате переполнения буфера могут быть испорчены данные, расположенные следом за буфером или перед ним. Переполнение буфера может вызывать аварийное завершение или зависание ПО. Отдельные виды переполнений буфера (например, переполнение в стековом кадре) позволяют нарушителю выполнить произвольный код от имени ПО и с правами учетной записи, от которой она выполняется.

- Недостатки, связанные с неконтролируемой форматной строкой. Форматная строка в языках C/C++ является специальным аргументом функции с динамически изменяемым числом параметров. Ее значение в момент вызова функции определяет фактическое количество и типы параметров функции. Ошибки форматной строки потенциально позволяют нарушителю динамически изменять путь исполнения программы, в ряде случаев — внедрять произвольный код.

- Недостатки, связанные с вычислениями. К недостаткам, связанным с вычислениями, относятся следующие:

- некорректный диапазон, когда ПО использует неверное максимальное или минимальное значение, которое отличается от верного на единицу в большую или меньшую сторону;

- ошибка числа со знаком, когда нарушитель может вводить данные, содержащие отрицательное целое число, которые программа преобразует в положительное нецелое число;

- ошибка усечения числа, когда часть числа отсекается (например, вследствие явного или неявного преобразования, или иных переходов между типами чисел);

- ошибка индикации порядка байтов в числах, когда в ПО смешивается порядок обработки битов (например, обратный и прямой порядок битов), что приводит к неверному числу в содержимом, имеющем критическое значение для безопасности.

- Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа. Утечка информации — преднамеренное или неумышленное разглашение информации ограниченного доступа (например, существуют утечки информации при генерировании ПО сообщения об ошибке, которое содержит сведения ограниченного доступа). Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа, могут возникать вследствие наличия иных ошибок (например, ошибок, связанных с использованием скриптов).

- Недостатки, связанные с управлением полномочиями (учетными данными). К недостаткам, связанным с управлением полномочиями (учетными данными) относятся, например, нарушение политики разграничения доступа, отсутствие необходимых ролей пользователей, ошибки при удалении ненужных учетных данных и другие.

- Недостатки, связанные с управлением разрешениями, привилегиями и доступом. К недостаткам, связанным с управлением разрешениями, привилегиями и доступом, относятся, например, превышение привилегий и полномочий, необоснованное наличие суперпользователей в системе, нарушение политики разграничения доступа и другие.

- Недостатки, связанные с аутентификацией. К недостаткам, связанным с аутентификацией, относятся возможность обхода аутентификации, ошибки логики процесса аутентификации, отсутствие запрета множественных неудачных попыток аутентификации, отсутствие требования аутентификации для выполнения критичных функций.

- Недостатки, связанные с криптографическими преобразованиями (недостатки шифрования). К недостаткам, связанным с криптографическими преобразованиями, относятся ошибки хранения информации в незашифрованном виде, ошибки при управлении ключами, использование несертифицированных средств криптографической защиты информации.

- Недостатки, связанные с подменой межсайтовых запросов. Подмена межсайтового запроса заключается в том, что используемое ПО не осуществляет или не может осуществить проверку правильности формирования запроса.

- Недостатки, приводящие к «состоянию гонки». «Состояние гонки» — ошибка проектирования многопоточной системы или приложения, при которой функционирование системы или приложения зависит от порядка выполнения части кода. «Состояние гонки» является специфической ошибкой, проявляющейся в случайные моменты времени.

- Недостатки, связанные с управлением ресурсами. К недостаткам управления ресурсами относятся недостаточность мер освобождения выделенных участков памяти после использования, что приводит к сокращению свободных областей памяти, и отсутствие очистки ресурса и процессов от сведений ограниченного доступа перед повторным использованием и другие.

- Иные типы недостатков.

Для исследуемого предприятия актуальными уязвимостями являются:

- недостатки, связанные с управлением полномочиями;

- недостатки, связанные с возможностью внедрения команд ОС;

- недостатки, связанные с управлением разрешениями, привилегиями и доступом;

- недостатки, связанные с внедрением произвольного кода.

- Данные уязвимости полностью перекрываются современными антивирусными решениями, которые мы рассмотри далее.

-

ХАРАКТЕРИСТИКИ ПРЕДМЕТНОЙ ОБЛАСТИ ПРЕДПРИЯТИЯ

- Характеристика предприятия и его деятельности

В рамках данной работы мы проведем исследование на примере компании “Рога и Копыта” (далее – компания), которая специализируется на:

- разведении крупного рогатого скота;

- реализации крупного рогатого скота;

- поставки продукции на мясокомбинаты;

- поставки шкур обувным компаниям.

Компания ведёт дела с использованием CRM системы, хранит и передаёт документацию как внутри своей сети, так и перенаправляет контрагентам через систему ЭДО. Помимо этого, компания предоставляет отчетность в налоговую, используя электронно-цифровую подпись (далее – ЭЦП).

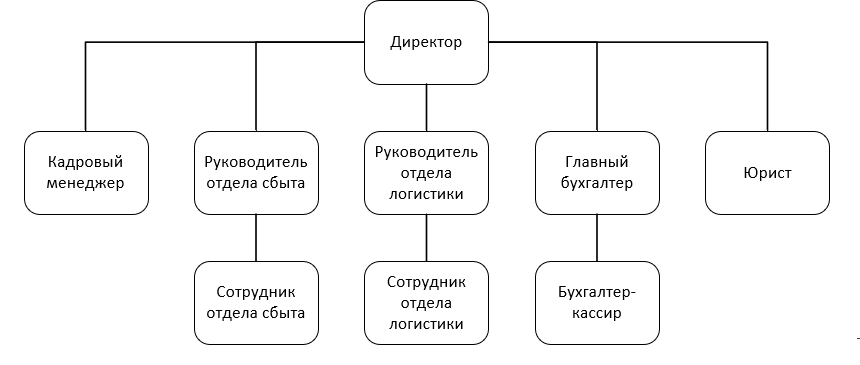

В компании работает больше 200 человек, однако в нас интересуют только та группа сотрудников, которая в своей работе использует рабочие станции и сеть интернет. В рамках данной работы, для описания данной группы, будем использовать термин “Административная группа”. Схема сотрудников административной группы представлена на рисунке 1.

Рисунок 1 – Схема сотрудника административной группы

Показатели, отображающие масштабы деятельности компании приведены в таблице 1

Таблица 1

Количественно-стоимостные оценки деятельности компании

|

№ пп |

Наименование характеристики (показателя) |

Значение показателя на конец 2018 года |

|

Валовая прибыль, руб. |

2938000 |

|

|

Чистая прибыль, руб. |

2912000 |

|

|

Рентабельность собственного капитала, % |

3,75 |

|

|

Рентабельность активов, % |

2,25 |

|

|

Коэффициент чистой прибыльности, % |

7,55 |

|

|

Рентабельность продукции (продаж),% |

9,20 |

|

|

Количество единиц средств вычислительной техники |

223 |

|

|

Количество сотрудников (человек) |

227 |

-

- Техническое оснащение предприятия

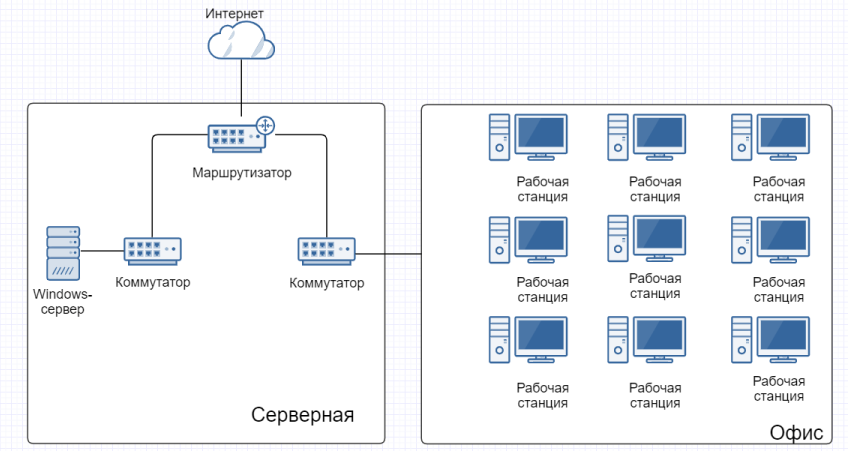

Со стороны технического оснащения – компания находится в одном здании, всё оборудование подключено напрямую, без использования VPN-тоннелей.

На рисунке 2 показана сетевая архитектура информационной системы ООО “Рога и копыта”

Рисунок 2 – Сетевая архитектура информационной системы ООО “Рога и копыта”

Сетевая архитектура, это сочетание топологии, метода доступа, стандартов, необходимых для создания работоспособной сети. В данном случае используется древовидная топология сети. Основным преимуществом такой сети является её устойчивость к сбоям, возникающим вследствие неполадок на отдельных рабочих станциях или из-за повреждения сетевого кабеля.

В качестве рабочих станций используются персональные компьютеры ACER Veriton ES2730G. В качестве программного обеспечения рабочих станций используется ОС Windows 10 в редакции Профессиональная, пакет Microsoft Office 2019, браузер для доступа к облачной CRM. Бухгалтера используют в своей деятельность сервисы СКБ Контур для покрытия всех потребностей предприятия. Для доступа в сервисы используется браузер, по выбору конечного пользователя.

Для распределения прав доступа используется выделенный сервер SNR-SR160 с ОС Windows Server 2012r2, с настроенным Active Directory и Samba-сервером (в качестве файлового хранилища).

Помимо этого, у компании разработан веб-сайт (каталог товаров, интегрированный с облачной CRM), располагающийся на облачном сервере с ОС Ubuntu 19.04.

В качестве маршрутизатора используется MIKROTIK RB2011ILS-IN.

В качестве коммутаторов используется Cisco SF110-24 24 x RJ45.

-

АНАЛИЗ ПРОГРАММНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

В рамках данной работы наиболее целесообразно использование программных средств защиты информации, так как они обеспечивают достаточную защиту для предприятия такого уровня. Также, неотъемлемой частью комплекса мер является применение организационных средств защиты информации, таких как периодическое проведение ознакомления сотрудников с действующей политикой информационной безопасности предприятия.

В основу построения системы антивирусной защиты должны быть положены следующие принципы:

- Принцип реализации единой технической политики при обосновании выбора антивирусных продуктов для различных сегментов локальной сети.

- Принцип полноты охвата системой антивирусной защиты всех устройств в локальной сети организации.

- Принцип непрерывности контроля локальной сети предприятия, для своевременного обнаружения компьютерной инфекции.

- Принцип централизованного управления антивирусной защитой.

- Принцип ограничения доступа к устройствам по принципу белого листа.

Принцип реализации единой технической политики предусматривает использование во всех сегментах локальной сети только антивирусного ПО, рекомендуемого подразделением антивирусной защиты предприятия. Эта политика носит долгосрочный характер, утверждается руководством предприятия и является основой для целевого и долговременного планирования затрат на приобретение антивирусных программных продуктов и их дальнейшее обновление.

Принцип полноты охвата системой антивирусной защиты локальной сети предусматривает постепенной внедрение в сеть программных средств антивирусной защиты до полного насыщения в сочетании с организационно-режимными мерами защиты информации.

Принцип непрерывности контроля за антивирусным состоянием локальной сети подразумевает такую организацию ее защиты, при которой обеспечивается постоянная возможность отслеживания состояния сети для выявления вирусов.

Принцип централизованного управления антивирусной защитой предусматривает управление системой из одной органа с использованием технических и программных средств. Именно этот орган организует централизованный контроль в сети, получает данные контроля или доклады пользователей со своих рабочих мест об обнаружении вирусов и обеспечивает внедрение принятых решений по управлению системой антивирусной защиты.

Принцип ограничения доступа к устройствам по принципу белого листа подразумевает собой наличие перечня доступных для удаленного подключения адресов и пользовательских учетных записей.

-

- Классификация антивирусных программ

Классифицируются антивирусные программы на чистые антивирусы и антивирусы двойного назначения [5].

Чистые антивирусы отличаются наличием антивирусного ядра, которое выполняет функцию сканирования по образцам. Принципиальным в этом случае является то, что возможно лечение, если известен вирус. Чистые антивирусы, в свою очередь, по типу доступа к файлам подразделяются на две категории: осуществляющие контроль по доступу (on access) или по требованию пользователя (on demand). Обычно on access-продукты называют мониторами, а on demand-продукты — сканерами.

Оn demand-продукт работает по следующей схеме: пользователь хочет что-либо проверить и выдает запрос (demand), после чего осуществляется проверка. On access-продукт, это резидентная программа, которая отслеживает доступ и в момент доступа осуществляет проверку, в соответствии с рисунком 3.

Рисунок 3 — Схема классификации антивирусных программ

Кроме того, антивирусные программы, так же, как и вирусы, можно разделить в зависимости от платформы, внутри которой данный антивирус работает. В этом смысле наряду с Windows или Linux (Ubuntu)

Программы двойного назначения, это программы, используемые как в антивирусах, так и в ПО, которое антивирусом не является. Например, CRC-checker — ревизор изменений на основе контрольных сумм — может использоваться не только для ловли вирусов. Разновидностью программ двойного назначения являются поведенческие блокираторы, которые анализируют поведение других программ и при обнаружении подозрительных действий блокируют их. От классического антивируса с антивирусным ядром, распознающего и лечащего от вирусов, которые анализировались в лаборатории и которым был прописан алгоритм лечения, поведенческие блокираторы отличаются тем, что лечить от вирусов они не умеют, поскольку ничего о них не знают. Данное свойство блокираторов позволяет им работать с любыми вирусами, в том числе и с неизвестными. Это сегодня приобретает особую актуальность, поскольку распространители вирусов и антивирусов используют одни и те же каналы передачи данных, то есть Интернет. При этом антивирусной компании всегда нужно время на то, чтобы получить сам вирус, проанализировать его и написать соответствующие лечебные модули. Программы из группы двойного назначения как раз и позволяют блокировать распространение вируса до того момента, пока компания не напишет лечебный модуль.

-

- Изучение возможностей современных антивирусных решений

В рамках данной работы мы проведем анализ антивирусных решений, которые могут быть приобретены в России, у официальных ретейлеров, имеющих поддержку на русском языке.

В данный перечень вошли следующие семейства антивирусов:

- Kaspersky

- ESET NOD32

- Dr.Web

- Avast

- AVG

В 2019 году, Роскачество опубликовало рейтинг бесплатных антивирусов для домашнего использования[6]. Согласно результатам исследования, в пятёрку лучших антивирусных программ, предназначенных для операционной системы Windows, вошли:

Bitdefender Internet Security – 1 место. По итогам испытаний оказался лучше всех в способности защищать компьютер от вредоносных программ.

ESET Internet Security – 2 место. Хорошо защищает компьютер, один из самых удобных в использовании.

Bitdefender Antivirus Free Edition – 3 место. Бесплатная версия программы, оказавшейся на первой строчке. Защищает компьютер почти так же хорошо, однако много функций урезано.

Norton Security Deluxe – 4 место. Хорошо защищает компьютер, при этом потребляет немного ресурсов, и довольно прост в использовании.

Avast Free Antivirus – 5 место. Менее удобен, чем четыре предыдущих, при этом хорошо защищает компьютер и потребляет мало ресурсов.

Места с 6-го по 10-е достались Trend Micro Internet Security, Avast Internet Security, F-Secure Safe, AVG Antivirus Free и AVG Internet Security.

Примем во внимание данный рейтинг, однако не будем забывать, что зачастую некоммерческие и коммерческие версии антивирусов различаются уровнем защиты.

Проведем исследование существующих на рынке решений.

Антивирус Kaspersky

Антивирус Kaspersky был разработан компанией “Лаборатория Касперского”. “Лаборатория Касперского” это международная компания, специализирующаяся на разработке систем защиты от компьютерных вирусов, спама, хакерских атак и прочих киберугроз. Компания ведёт свою деятельность более чем в 200 странах и территориях мира. Центральный офис «Лаборатории Касперского» находится в Москве.

Компания входит в четвёрку ведущих мировых производителей программных решений для защиты конечных устройств (Endpoint Protection)

Лаборатория Касперского разрабатывает решения для защиты как домашних пользователей, так и корпоративных сетей любого масштаба. Продуктовая линейка компании включает в себя решения для всех популярных операционных систем (Windows, Linux, Mac и т. д.)

Программное ядро Антивируса Касперского используют в своих продуктах такие разработчики, как: Microsoft (США), Check Point Software Technologies (Израиль, США), Juniper (США), Nokia ICG (США), F-Secure (Финляндия), Aladdin (Израиль), Sybari (США), Deerfield (США), Alt-N (США), Microworld (Индия), BorderWare (Канада) и т. д.

Продукты «Лаборатории Касперского» сертифицированы ведущими поставщиками аппаратного и программного обеспечения: Microsoft, IBM, Intel, Cisco Systems, Red Hat, Citrix Systems, Novell и другими.[7]

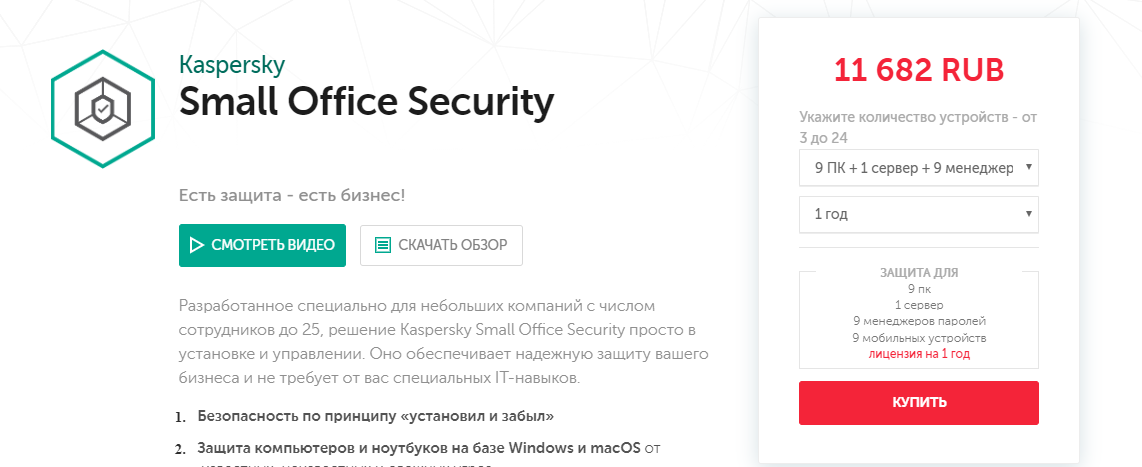

Для малого бизнеса Лаборатория Касперского предлагает следующее решение.

Kaspersky Small Office Security это разработанное специально для небольших компаний с числом сотрудников до 25 Оно обеспечивает надежную защиту для малого бизнеса и не требует специальных IT-навыков.

Решение Kaspersky Small Office Security обладает следующим набором особенностей:

- Безопасность по принципу «установил и забыл»;

- Защита компьютеров и ноутбуков на базе Windows и macOS от известных, неизвестных и сложных угроз;

- Защита файловых серверов на базе Windows для обеспечения безопасности ценных файлов;

- Защита устройств на базе Android, чтобы ваши сотрудники безопасно работали на личных смартфонах и планшетах;

- Передовая защита от программ-вымогателей с возможностью отката вредоносных действий;

- Безопасные платежи для защиты онлайн-оплаты счетов и налогов;

- Защита и надежное хранение ценных файлов благодаря шифрованию и резервному копированию;

- Защита приложений благодаря мониторингу уязвимостей и своевременным обновлениям.

Решение подразумевает ежегодное лицензирование. По данным, полученным с официального сайта Лаборатории Касперского, стоимость лицензии на 9 ПК и 1 сервер будет составлять 11 682 рубля. Информационная страница показана на рисунке 4.

Рисунок 4 – Информационная страница Kaspersky Small Office Security

Антивирус ESET NOD32

ESET — международный разработчик антивирусных решений для дома и бизнеса. Компания основана в 1992 году. Главный офис находится в Братиславе, столице Словакии. Представительства компании открыты в 202 странах мира.

Компания ESET Russia работает с января 2005 года в России и СНГ. Продукты ESET NOD32 стабильно получают высокие награды независимых вирусных лабораторий. В 2019 году эксперты «Роскачества» присудили второе место в рейтинге лучших домашних антивирусов нашему решению ESET NOD32 Internet Security и первое — ESET NOD32 Cyber Security Pro для macOS

Решения ESET NOD32 сертифицированы Федеральной службой по техническому и экспортному контролю (ФСТЭК России) и могут быть использованы для защиты информационных систем обработки персональных данных до класса К1 включительно (наивысшая степень надежности).

Более 250 компаний партнерской сети и 9 региональных представительств позволяют оперативно реагировать на запросы корпоративных клиентов. ESET NOD32 выбирают Rambler&Co, телеканал СТС, АвтоВАЗ и другие ведущие компании в России и СНГ.[8]

Для малого бизнеса ESET предлагает следующее решение.

ESET NOD32 Antivirus Business Edition это бизнес-решение для централизованной защиты от интернет-угроз, троянских программ, шпионского и рекламного ПО, руткитов и буткитов, фишинга

Решение ESET NOD32 Antivirus Business Edition обладает следующим набором особенностей:

-

- Защита рабочих станций;

- Централизованное управление;

- Защита мобильных устройств;

- Защита файловых серверов.

Решение подразумевает ежегодное лицензирование. По данным, полученным с официального сайта ESET NOD 32, стоимость лицензии на 9 ПК и 1 сервер будет составлять 21 007 рублей.

Антивирус Dr.Web

Dr.Web — общее название семейства антивирусного ПО для различных платформ (Windows, macOS, Linux, мобильные платформы) и линейки программно-аппаратных решений, а также решений для обеспечения безопасности всех узлов корпоративной сети. Разрабатывается компанией «Доктор Веб».[9]

Продукты предоставляют защиту от вирусов, троянского, шпионского и рекламного ПО, червей, руткитов, хакерских утилит, программ-шуток, а также неизвестных угроз с помощью различных технологий реального времени и поведенческого анализа.

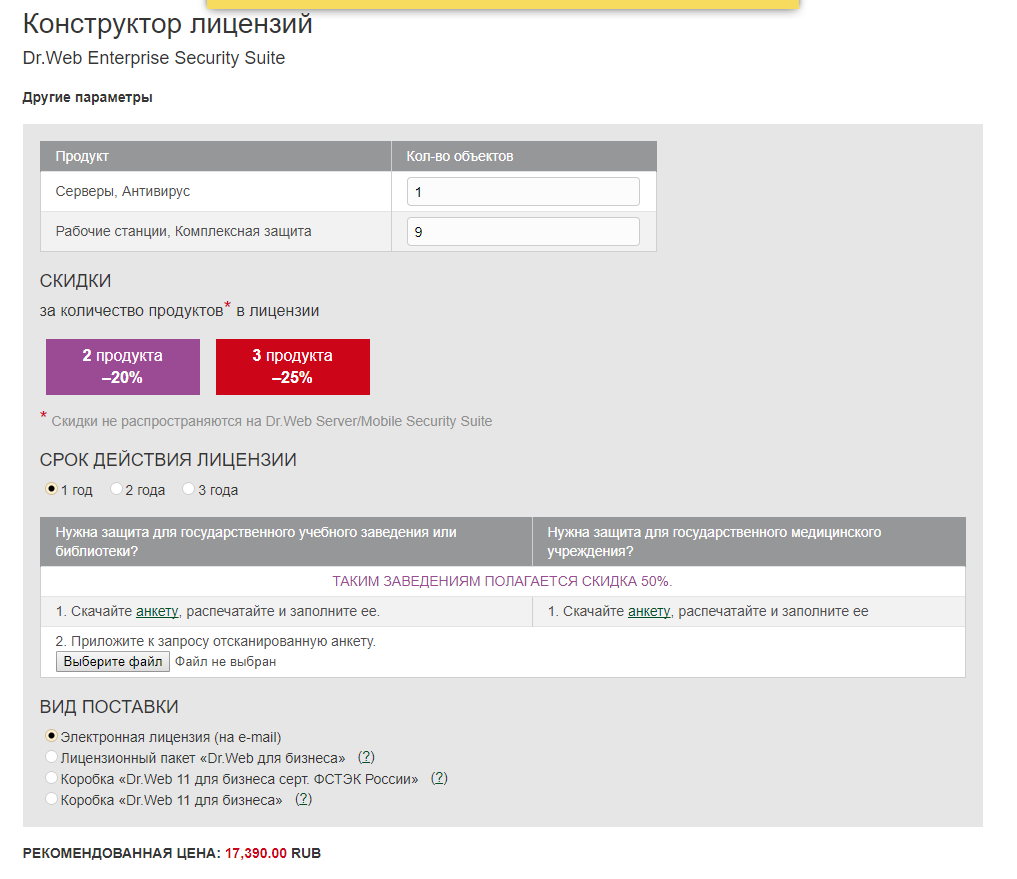

Для малого бизнеса Доктор Веб предлагает следующее решение.

Dr.Web Enterprise Security Suite это централизованная защита всех узлов корпоративной сети.

Решение Dr.Web Enterprise Security Suite обладает следующим набором особенностей:

-

-

- Защита любых устройств информационных сетей государственных организаций и предприятий и коммерческих компаний, включая защиту домашних компьютеров и личных мобильных устройств сотрудников

- Выполнение требований норм регуляторов по защите ИСПДн до 1 уровня защищенности включительно, ГИС до 1 класса защищенности включительно, систем обработки сведений, содержащих гостайну, объектов КИИ вплоть до высшей категории

- Отсутствие недекларированных возможностей и полное соответствие нормативным правовым актам регуляторов в части создания и сертификации средств защиты информации.

- Сертификаты ФСТЭК России и Минобороны России (ИТ.САВЗ.А2.ПЗ, ИТ.САВЗ.Б2.ПЗ, ИТ.САВЗ.В2.ПЗ, ИТ.САВЗ.Г2.ПЗ), ФСБ России (классов А2, Б2, В2, Г2, Д2 для защиты гостайны).

- Совместимость с российскими ОС МСВС, Альт Линукс, Astra Linux, ОС ROSA, Ред ОС 7.1 Муром и др.

-

Решение подразумевает ежегодное лицензирование.

По данным, полученным с официального сайта Dr.Web, стоимость лицензии на 9 ПК и 1 сервер будет составлять 17390 рублей. Расчет стоимости комплекта приведен на рисунке 5.

Рисунок 5 – Конструктор лицензий Dr.Web Enterprise Security Suite

Антивирус Avast

Avast Antivirus — семейство антивирусных программ, разработанных компанией Avast для операционных систем Windows, Mac OS, Android и iOS. Включает в себя бесплатную и коммерческие версии антивирусных продуктов, обеспечивающих компьютерную безопасность и защиту информационных систем от вредоносных, шпионских и троянских программ, а также остальных типов киберугроз, включая adware, червей и фишинг.[10]

Для малого бизнеса Avast предлагает следующее решение.

Avast Business Antivirus это базовая защита вашей компании от вредоносных программ.

Решение Avast Business Antivirus обладает следующим набором особенностей:

- Консоль управления

- Защита от файлов. Сканирует файлы и программы, прежде чем позволить их открыть или запустить.

- CyberCapture. Отправляет подозрительные файлы в лабораторию анализа угроз.

- Веб-защита. Блокирует опасные сайты до их открытия.

- Защита электронной почты. Постоянно проверяет наличие угроз во входящих и исходящих сообщениях электронной почты.

- Защита от спама. Блокирует нежелательные фишинговые письма и спам.

- Интеллектуальное сканирование. Быстро проверяет наличие проблем с производительностью и безопасностью.

- Анализ сети. Обнаруживает уязвимости в вашей сети.

- Подлинные сайты. Защищает от поддельных сайтов, созданных для кражи персональных данных.

- File Server Security. Наша защита файлового сервера Windows поможет обеспечить его безопасность, конфиденциальность данных и недоступность для хакеров.

Решение подразумевает ежегодное лицензирование.

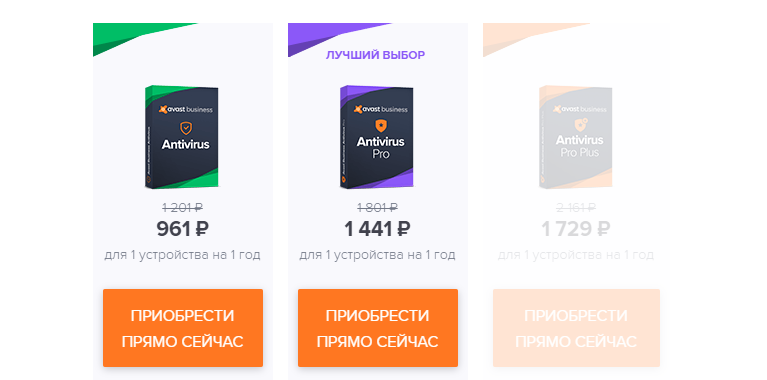

По данным, полученным с официального сайта Avast, стоимость лицензии на 9 ПК и 1 сервер будет составлять 9610 рублей, из расчета 961 рубль на одну рабочую станцию. Расчет стоимости комплекта приведен на рисунке 6.

Рисунок 6 – Информационное окно с официального сайта Avast

Антивирус AVG

AVG Anti-Virus — антивирусная система производства чешской компании AVG Technologies, имеющая сканер файлов, сканер электронной почты и поддерживающая возможность автоматического наблюдения. Система безопасности AVG сертифицирована всеми главными независимыми сертификационными компаниями, такими как ICSA, AV-TEST, Virus Bulletin, Checkmark (лаборатория West Coast Labs).[11]

Для малого бизнеса AVG предлагает следующее решение.

AVG Internet Security Business Edition это защита от вирусов, которую обеспечивают инструменты для бизнеса, она отвечает ожидаемому от наших продуктов высшему уровню качества. От мгновенных оповещений об угрозах по электронной почте до инструментов для удаленного управления, помогающих на ходу управлять безопасностью в Интернете.

Решение AVG Internet Security Business Edition обладает следующим набором особенностей:

- CyberCapture. Копии неопознанных файлов, загруженных на ваш ПК, будут отправляться нашим экспертам в лабораторию анализа угроз, чтобы определить, не представляют ли они опасность.

- Антивирус для защиты сети. Еще более надежная защита даже от самого нового вредоносного ПО благодаря облачной технологии обнаружения эпидемий в реальном времени и упреждающему алгоритму обнаружения с помощью ИИ.

- Брандмауэр. Защищает от таких угроз безопасности в Интернете, как спам, вирусы, злоумышленники и вредоносное ПО.

- Email Server Security. Сканирует электронную почту и удаляет подозрительное содержимое, коды и зараженные вложения.

- Link Scanner. Сканирует используемые ссылки на наличие угроз и предупреждает обо всем, что может вызвать подозрение, помогая избегать посещения опасных веб-сайтов. Проверке подвергается ссылка на любой интернет-ресурс, включая Facebook® и Twitter®.

- Online Shield. Проверяет скачиваемые файлы еще до того, как они попадут на ваш компьютер, чтобы обеспечить защиту от скрытого вредоносного ПО.

- Защита личных данных. Anti-Spyware защитит ваши учетные данные от шпионского и рекламного ПО, собирающего личную информацию.

- File Server Security. Наша защита файлового сервера Windows поможет обеспечить его безопасность, конфиденциальность данных и недоступность для хакеров.

- Хранилище данных. Шифрование и хранение ценных документов и любых других файлов на защищенном паролем виртуальном диске, расположенном на ПК.

- Средство «Уничтожение файлов». Улучшенное средство «Уничтожение файлов» надежно удаляет файлы и предотвращает их непреднамеренное восстановление.

- Защита от программ-вымогателей. Многоступенчатый анализ программ-вымогателей, выполняемый антивирусом AVG, сочетает статическое и поведенческое тестирование, использование песочницы и другие методы для защиты от преступников в Интернете.

- Интеллектуальное сканирование. Сканирует компьютер в то время, когда он не используется, не доставляя пользователю хлопот. Он проделывает сложную работу, чтобы вы и ваши сотрудники могли сосредоточиться на бизнесе, не отвлекаясь и не теряя ценного времени.

- Удаленное управление. Позволяет вашему системному администратору централизованно и удаленно устанавливать, обновлять и настраивать средства AVG на всех ПК по всей сети.

Решение подразумевает ежегодное лицензирование.

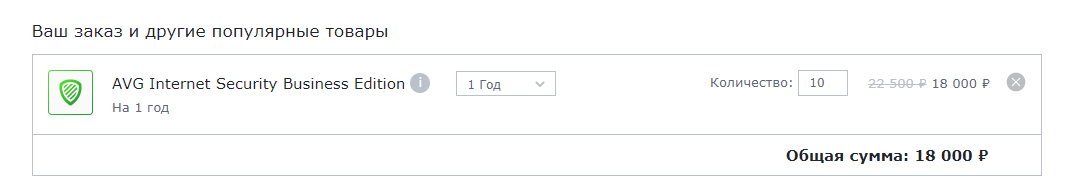

По данным, полученным с официального сайта AVG, стоимость лицензии на 9 ПК и 1 сервер будет составлять 18000 рублей. Расчет стоимости комплекта приведен на рисунке 7.

Рисунок 7 – Расчет стоимости комплекта AVG Internet Security Business Edition

-

- Сводная информация об антивирусной защите

Изучив функциональные возможности современных антивирусных систем, была подготовлена сводная таблица (таблица 2), аккумулирующая достоинства каждого решения.

|

Антивирус Kapsersky |

ESET NOD32 Antivirus Business Edition |

Dr.Web Enterprise Security Suite |

Avast Business Antivirus |

AVG Internet Security Business Edition |

|

|

Защита рабочих станций |

+ |

+ |

+ |

+ |

+ |

|

Защита файлового сервера |

+ |

+ |

+ |

+ |

+ |

|

Защита сетевых подключений |

+ |

+ |

+ |

+ |

+ |

|

Единая консоль управления |

+ |

+ |

+ |

||

|

Брэндмауэр для защиты сети |

+ |

+ |

+ |

||

|

Анализ сети |

+ |

+ |

|||

|

Стоимость защиты сети |

11 682 |

21 007 |

17 390 |

9 610 |

18 000 |

Таблица 2 – Сводные характеристики антивирусных систем

Изучив данную таблицу, можно прийти к выбору, что оптимальным по соотношению цена/возможности является антивирус Avast Business Antivirus. Так же к его плюсам можно отнести лёгкую расширяемость и возможность активации дополнительных модулей системы.

НАСТРОЙКА КОМПЛЕКСА МЕР ПО АНТИВИРУСНОЙ ЗАЩИТЕ В СЕТИ ПРЕДПРИЯТИЯ

-

- Защита рабочих станций

На основании исследования, проведенного выше, на каждую, из девяти существующих, рабочую станцию должно быть установлено антивирусное ПО Avast Business Antivirus.

Настройка функциональности должна быть произведена при помощи консоли управления Avast, установленную на сервере Windows 2012r2.

Так же должен быть произведен инструктаж конечных пользователей, описывающий основные виды сетевых угроз, такие как фишинговые письма и сайты с ошибками https-соединения.

-

- Защита сервера Windows 2012r2

На сервер предприятия так же должно быть установлено антивирусное ПО. После установки антивируса на всех рабочих станциях должна быть произведена первичная настройка каждого элемента антивирусной защиты.

Поскольку сервер используется в том числе как Samba-сервер (файловое хранилище с общим доступом), особое внимание нужно уделить настройке резервного копирования общих папок с использованием элемента Avast Backup and Disaster Recovery.

Так же необходимо ограничить список разрешенных для подключения по RDP-протоколу устройств, на основании их IP-адресов.

-

- Защита сервера Ubuntu

Защита серверов с ОС Ubuntu является отдельным предметом для изучения. Основным вектором атаки на сервера подобных организаций является удаленное исполнение команд, превращающее сервер в марионетку в руках злоумышленника.

Для обеспечения базовой защиты сервера Ubuntu от подобных атак необходимо произвести следующие действия:

- установить и настроить утилиту Fail2Ban, позволяющую ограничить количество неверных попыток авторизации;

- установить достаточно сложный пароль от root пользователя системы;

- изменить порт, используемый для SSH подключений на нестандартный.

Таким образом, появляется возможность сократить издержки на антивирусное ПО для Ubuntu сервера.

ЗАКЛЮЧЕНИЕ

В ходе работы над данным проектом была тщательно проанализирована предметная область антивирусной защиты сетей малых предприятий. Были изучены рекомендованные источники теоретических данных и актуальные предложения передовых вендоров антивирусного программного обеспечения. Было подобрано оптимальное антивирусное решение, совмещающее необходимый функционал и низкую стоимость, что особенно важно для малого бизнеса.

В ходе исследования предметной области был сформулирован тезис, суть которого заключается в том, что ни один антивирус не способен обеспечить абсолютную защиту информационных систем предприятия. Антивирус способен защитить от многих опасностей, но основным источником опасности остаётся конечный пользователь рабочей станции.

Для того чтобы минимизировать угрозу ИС необходимо поддерживать достаточный уровень компьютерной грамотности персонала и иметь в штате специалиста, готового заниматься поддержанием уровня безопасности информационной системы.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем

- РД 50-34.698-90. Автоматизированные системы. Требования к содержанию документов.

Интернет-ресурсы:

- Выбираем антивирус: Определяем лучший авер/Internet Security по версии журнала Хакер [Электронный ресурс] // URL: https://xakep.ru/2011/05/31/55562/ (дата обращения 07.11.2019)

- Информационная безопасность. Защита информации [Электронный ресурс] // URL: http://all-ib.ru/ (дата обращения 07.11.2019)

- Интернет-портал по информационным технологиям [Электронный ресурс] // URL:http://www.intuit.ru (дата обращения 05.11.2019)

- Портал Российская система качества [Электронный ресурс] // URL: https://roskachestvo.gov.ru/ (дата обращения 01.11.2019)

- Интернет-портал компании Лаборатория Касперского [Электронный ресурс] // URL: https://kaspersky.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании ESET [Электронный ресурс] // URL: https://www.esetnod32.ru (дата обращения 06.11.2019)

- Интернет-портал компании Dr.Web [Электронный ресурс] // URL: https://www.drweb.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании Avast [Электронный ресурс] // URL: https://www.avast.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании AVG [Электронный ресурс] // URL: https://www.avg.com/ (дата обращения 06.11.2019)

- Характеристики и типы мониторов для персональных компьютеров ( Мониторы и типы их матриц)

- Анализ оборотного капитала коммерческого банка (на примере ПАО «Сбербанк» России)

- Организация страхового дела в РФ (Характеристика и экономическая сущность страхования)

- Понятие оперативно-розыскной деятельности(Правовые основы оперативно-розыскной деятельности в России )

- Понятие и виды ценных бумаг (Понятие и признаки ценных бумаг )

- Ценные бумаги: понятие, виды, основные положения о правовом режиме

- Влияние процесса коммуникаций на эффективность управления организацией

- Виды налогов. Классификация налогов. Налоговая система. Налоговая политика. (Теоретические основы системы налогового учета)

- Контроль за профессиональной деятельностью нотариуса (Нотариат в правовой системе РоссииФ)

- Анализ оборотного капитала коммерческого банка (на примере ПАО «Московский кредитный банк)

- Социальное страхование и его функции (Социальное страхование: теоретические и нормативные основы)

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы» (Характеристика результатной информации)