В апреле 2015 года «Лаборатория Касперского» устраивала саммит по кибербезопасности в Сингапуре, посвященный корпоративным проблемам ИТ-безопасности и их решению.

Мероприятие прошло под девизом: «Бизнес под атакой: адаптация к неизбежному». Предприятия атакуют, конечно, но в некоторых случаях — с учетом количества и сложности угроз — компаниям необязательно быть мишенями, чтобы стать жертвами. Мы теперь живем в мире «когда», а не «как», и как раз этому, помимо всего прочего, был посвящен саммит по безопасности «Лаборатории Касперского».

Риски для непрерывности бизнеса #enterprisesec

Tweet

Наиболее передовые и сложные угрозы, как правило, возникают на уровне предприятия, где преступники охотятся за «главными призами», такими как секретная и очень чувствительная информация, которая стоит миллионы, или за доступом к корпоративным банковским счетам, где миллионы хранятся. После успешной отработки этих передовых методов взлома на уровне предприятия, преступники начинают использовать их против целей меньшего порядка. Среди последних примеров — Carbanak APT. Конечным нападениям на банкоматы предшествовали массовые «разведывательные операции» по сбору и анализу данныз.

Борясь с киберугрозами на уровне предприятия, мы почти наверняка способны противостоять им и на любом другом уровне.

Одним из ключевых направлений работы и сфер ответственности корпоративных ИТ-директоров является, конечно, непрерывность бизнеса. Конечно, не одна она важна, но для крупного бизнеса непрерывность операций особенно критична. Процессы не должны останавливаться; каждый сбой приводит к драматическим и долгоиграющим последствиям. Особенно это касается крупных предприятий: на перезапуск и приведение всего в норму уходит масса усилий. Только представьте себе остановку и возобновление работы всех производственных линий или прекращение, а затем восстановление всех логистических процессов. Крупное предприятие с отлаженными процессами — заказами, производством, поставками — вдруг испытывает серьезный сбой в работе из-за определенного киберинцидента. Выпадает один из отделов системы, и вся компания сталкивается с сильными помехами в работе, терпит прямые и косвенные убытки, которые несут и его партнеры.

И всё из-за какого-то одного гнусного куска кода.

Еще одним хорошим, если не крайним, примером здесь может служить успешная кибератака на промышленные системы, на SCADA или даже PLC, которая эффективно останавливает производство. Из-за большей изоляции от публичных сетей промышленные сети считались более безопасными. Но 35% всех киберинцидентов в них происходит вследствие вредоносных атак, а вредоносные программы проникают через USB-драйвы или внедряются посредством программного обеспечения или прошивок третьей стороны. Более того, современные промышленные системы зачастую проектировались без учёта ИТ-безопасности, то есть с конструкционным изъяном, ещё не существовавшим во времена создания этих систем.

В качестве более простого примера можно привести мощную DDoS-атаку, которая повреждает или выводит из строя целые центры обработки данных: даже если мишенью является всего одна организация, пользующаяся услугами ЦОД, зона поражения становится чудовищной. Наиболее тревожным является то, что время простоя может оказаться слишком долгим для всех заинтересованных сторон: последствия почти каждого пятого киберинцидента требуют более суток на ликвидацию, что абсолютно неприемлемо для всех, особенно для крупных предприятий.

Один из графиков в моем докладе сегодня (см. ниже) показывает основные факторы риска для непрерывности бизнеса:

Первая группа факторов риска включает такие внешние причины, как эпидемии вредоносных программ, которые могут разразиться в настольных, мобильных или в виртуальных средах, если те должным образом не защищены, а также DDoS-атаки, направленные на отключение потребительских сервисов, таких как онлайновая регистрация, заказ билетов и т.п. Но объективная реальность наших дней ещё мрачнее: существуют сложные DDoS-атаки, которые можно направить против любого интернет-сервиса, в том числе непубличного.

#Кибератаки на любую на выбор организацию являются лишь вопросом времени

Tweet

Внутренние факторы также не следует сбрасывать со счетов: если сотрудники не имеют понятия об информационной гигиене, кибератаках и вредоносных программах, инциденты, способные остановить непрерывность бизнеса, весьма вероятны. Попытки кибератак неизбежны. Их успех, в свою очередь, зависит от степени готовности предприятий к противодействию и уровня обеспечения ИТ-безопасности.

Наша позиция состоит в том, что для подготовки к неизбежному необходимо пересмотреть свою ИТ-безопасность. Так как ИТ-безопасность стала проблемой большого размаха, пора инвестировать в комплексный набор защитных средств, который поставляется надёжным партнером с глубоким пониманием вопросов безопасности, таким как «Лаборатория Касперского«.

Узнать больше о новом портфеле решений «Лаборатории Касперского» можно по ссылке https://www.kaspersky.ru/corporate-security

Ознакомьтесь с нашим видением корпоративной безопасности:

Жизненный цикл процесса управления непрерывностью бизнеса

Управление непрерывностью бизнеса компании является циклическим процессом, который должен учитывать возможные изменения в бизнесе, сфере IT, законодательстве и других областях, влияющих на деятельность организации, а также помогать ей адаптироваться к этим изменениям. Другими словами, управление непрерывностью бизнеса является процессом его постоянного совершенствования, что, в свою очередь, повышает уверенность компании в надежности планов обеспечения непрерывности бизнеса.

Жизненный цикл процесса управления непрерывностью бизнеса включает 7 этапов, на каждом из которых определены последовательность шагов и результат (перечень этапов был построен на основе цикла BCM Institute[8]).

Инициация проекта

Проект – это деятельность, направленная на создание уникального продукта, услуги или результата.

План управления проектом / Project Management Plan – документ, описывающий, как проект будет исполняться, как будет происходить его мониторинг и контроль.

Руководство PMBOK – Пятое издание

На данном этапе определяется содержание проекта обеспечения непрерывности бизнеса и разрабатывается его пошаговый план. В нем определяется, как будет исполняться проект, как будет проводиться его мониторинг, контроль и закрытие, а также определяются границы проекта, роли членов проектной команды и цели проекта.

Помимо вышеперечисленных действий, необходимо определить потребность в проекте. Для некоторых компаний непрерывность бизнеса – это обеспечение эффективности критически важных бизнес-функций, а также демонстрация устойчивости бизнеса клиентам. Но нельзя забывать, что существуют требования нормативно-правовых актов и регулирующих органов к непрерывности бизнеса. Далее в таблице перечислены и описаны стандарты / нормативно-правовые акты (НПА), широко использующиеся на территории Российской Федерации, а также ряд требований, которые предъявляют данные стандарты / НПА к системе непрерывности бизнеса.

| Стандарт / НПА | Требование | Описание | Статус |

|---|---|---|---|

| ISO/IEC 27001:2013 «Information technology – Security techniques – Information security management systems – Requirements» (Информационная технология. Методы обеспечения безопасности. Системы менеджмента информационной безопасности) | A.17 Information security aspects of business continuity management (Аспекты информационной безопасности в управлении непрерывностью бизнеса) |

Непрерывность информационной безопасности должна быть встроена в систему непрерывности бизнеса компании. Для этого необходимо: – спланировать непрерывность информационной безопасности; |

Непрерывность информационной безопасности является одним из требований в том случае, если компания стремится получить сертификат соответствия требованиям ISO/IEC 27001:2013 «Information technology – Security techniques – Information security management systems – Requirements». |

| ISO 22301:2012 «Societal security – Business continuity management systems – Requirements» (Социальная безопасность. Системы менеджмента непрерывности бизнеса) | Данный стандарт посвящен непрерывности бизнеса. | В стандарте прописаны: – требования, необходимые для установления системы менеджмента непрерывности бизнеса в компании; – требования к функциям высшего руководства в системе менеджмента непрерывности бизнеса; – требования к установлению стратегических целей и руководящих принципов системы менеджмента непрерывности бизнеса; – требования к обеспечению непрерывности бизнеса, порядок разработки процедур управления в условиях инцидента. |

Наличие планов BCP/DRP (данные планы рассмотрены в разделе «Разработка и внедрение планов») является обязательным условием в том случае, если компания стремится получить сертификат соответствия требованиям ISO 22301:2012 «Societal security – Business continuity management systems – Requirements». |

| ГОСТ Р 53647 «Менеджмент непрерывности бизнеса» | Данный стандарт посвящен непрерывности бизнеса. | Настоящий стандарт устанавливает требования к планированию, созданию, функционированию, мониторингу, анализу, проведению учений, поддержке и улучшению документированной системы менеджмента непрерывности бизнеса. | Носит рекомендательный характер. |

| СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации» | 8.11. Требования к организации обеспечения непрерывности бизнеса и его восстановления после прерываний |

В организации банковской системы должен быть определен план обеспечения непрерывности бизнеса и его восстановления после возможного прерывания. План должен содержать инструкции и порядок действий работников организации банковской системы по восстановлению бизнеса. В частности, в состав плана должны быть включены: – условия активации плана; – действия, которые должны быть предприняты после инцидента ИБ; – процедуры восстановления; – процедуры тестирования и проверки плана; – план обучения и повышения осведомленности сотрудников; – обязанности сотрудников с указанием ответственных за выполнение каждого из положений плана. Также должны быть установлены требования по обеспечению ИБ, регламентирующие вопросы обеспечения непрерывности бизнеса и его восстановление после прерывания, в том числе требования к мероприятиям по восстановлению необходимой информации, программного обеспечения, технических средств, а также каналов связи. |

Носит рекомендательный характер. |

| Приказ ФСТЭК России от 11.02.2013 г. № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» | X. Обеспечение доступности информации (ОДТ) | В соответствии с Приказом ФСТЭК России от 11.02.2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» необходимо: – использовать отказоустойчивые технические средства; – резервировать технические средства, программное обеспечение, каналы передачи информации, средства обеспечения функционирования информационной системы; – контролировать безотказное функционирование технических средств; – обеспечить обнаружение и локализацию отказов функционирования технических средств; – принимать меры по восстановлению отказавших средств; – тестировать технические средства; – осуществлять периодическое резервное копирование информации на резервные машинные носители; – обеспечить возможность восстановления информации с резервных машинных носителей информации (резервных копий) в течение установленного временного интервала; – контролировать состояние и качество предоставления уполномоченным лицом вычислительных ресурсов (мощностей), в том числе по передаче информации. |

В случае если система классифицирована по 1 или 2 классу защищенности, описанные в приказе требования носят обязательный характер. |

| Приказ ФСТЭК России от 18.02.2013 г. № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» |

X. Обеспечение доступности персональных данных (ОДТ) | В соответствии с Приказом ФСТЭК России от 18.02.2013 г. № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» необходимо обеспечить: – контроль безотказного функционирования технических средств; – обнаружение и локализацию отказов функционирования; – принятие мер по восстановлению отказавших средств и их тестирование; – резервное копирование персональных данных на резервные машинные носители персональных данных; – возможность восстановления персональных данных с резервных машинных носителей персональных данных (резервных копий) в течение установленного временного интервала. |

В том случае, если для информационной системы персональных данных определен 1 или 2 уровень защищенности, описанные в приказе требования носят обязательный характер. |

После того как план проекта окончательно сформирован и разработан, его необходимо направить руководству компании для утверждения. Работа по плану должна начинаться только после согласования с руководством.

Обратите внимание! В некоторых компаниях спонсор проекта не уделяет ему должного внимания, и ответственность возлагается на менеджера среднего звена. Это может привести к проблемам в коммуникации заинтересованных сторон и снижению поддержки высшего руководства компании. Данную проблему можно решить путем создания проектного комитета, куда войдут представители всех заинтересованных сторон. Комитет должен периодически проводить встречи, решать проблемы и обсуждать ход проекта.

Анализ воздействия на бизнес

Анализ воздействия на бизнес – метод, позволяющий исследовать воздействие инцидентов на ключевые виды деятельности и процессы компании.

На данном этапе предусмотрено детальное изучение процессов компании. Для этого консультант проводит интервью с руководством отделов, входящих в область проекта. В ходе беседы запрашивается информация о деятельности отдела и составляется перечень процессов / функций, которые он осуществляет. Далее для детального изучения процессов / функций интервьюируются владельцы процессов и определяется тип воздействия на бизнес (материальный, репутационный) и степень зависимости процесса от IT и внешних сервисов. А затем определяется максимально допустимое время простоя (Maximum Allowable Outage).

Maximum Allowable Outage – период времени, по истечении которого существует угроза окончательной утраты жизнеспособности организации, в том случае, если поставка продукции и/или предоставление услуг не будут возобновлены.

ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска»

После того как владельцем процесса / функции был определен MAO, IT-департаментом (на основе MAO) определяются показатели RTO, RPO, SDO.

— Recovery Time Objective (RTO). Время, в течение которого должно происходить восстановление бизнес-функции или ресурса при наступлении нештатных ситуаций.

— Recovery Point Objective (RPO). Целевая точка восстановления определяет объем допустимых потерь данных в случае прерывания операций. Например, если RPO равен 15 минутам – допускается потеря данных за последние 15 минут.

— Service Delivery Objective (SDO). Уровень доступности сервиса в определенный момент времени.

На рисунке изображено, как определяются вышеперечисленные метрики:

Результатом проведения анализа воздействия на бизнес являются:

— перечень ранжированных по приоритетам критических процессов и соответствующих взаимозависимостей;

— зарегистрированные экономические и производственные воздействия, вызванные нарушением критических процессов;

— вспомогательные ресурсы, необходимые для идентифицированных критических процессов;

— возможные сроки простоя и восстановления критических процессов и взаимосвязанных информационных технологий.

Обратите внимание! Зачастую владельцы бизнес-процессов намеренно или неосознанно завышают целевые значения нормативов восстановления, что способствует искажению анализа и влечет за собой необоснованные расходы. Чтобы избежать этой проблемы, необходимо вместе с проектной группой, а также с заинтересованными сторонами рассмотреть ценность бизнес-функции в контексте происшествия, которое затронуло всю компанию. Этот подход позволит объективно определить нормативы восстановления.

Оценка рисков

Риск – влияние неопределенности на цели.

Отступление: в данной статье не рассматриваются детали оценки рисков.

Оценка риска / risk assessment – процесс, охватывающий идентификацию риска, анализ риска и оценку риска.

ISO 73:2009 «Менеджмент рисков. Словарь»

Целью оценки рисков в рамках управления непрерывностью бизнеса является определение событий, которые могут привести к нарушению деятельности компании, а также их последствий (ущерб).

Оценка риска обеспечивает:

— понимание потенциальных опасностей и воздействия их последствий на достижение установленных целей компании;

— понимание угроз и их источников;

— идентификацию ключевых факторов, формирующих риск; уязвимых мест компании и ее систем;

— выбор способов обработки риска;

— соответствие требованиям стандартов.

Процесс оценки рисков состоит из:

— Идентификации риска – процесс определения элементов риска, описания каждого из них, составления их перечня. Целью идентификации риска является составление перечня источников риска и угроз, которые могут повлиять на достижение каждой из установленных целей компании;

— Анализ риска – процесс исследования информации о риске. Анализ риска обеспечивает входные данные процесса общей оценки риска, помогает в принятии решений относительно необходимости обработки риска, а также в выборе соответствующей стратегии и методов обработки;

— Сравнительная оценка риска – сопоставление его уровня с критериями, установленными при определении области применения менеджмента риска, для определения типа риска и его значимости.

Оценка рисков в дальнейшем позволит обоснованно выработать стратегию непрерывности бизнеса, а также поможет определить оптимальный сценарий ее реализации.

Разработка стратегии непрерывности бизнеса

После того как были проанализировали требования к непрерывности, необходимо выбрать и обосновать возможные технические и организационные решения. В процессе выбора решения необходимо детально рассмотреть возможные действия в отношении помещений, технологий, информационных активов, контрагентов, а также партнеров. Данные решения, как правило, выбираются с целью:

— защиты приоритетных видов деятельности компании;

— их эффективного восстановления;

— смягчения последствий инцидентов, разработки ответных и превентивных мер.

Примечание: выбор решения должен основываться на стоимости восстановления и стоимости простоя.

Данные решения могут включать в себя:

— «зеркальные» площадки;

— «горячие» площадки;

— «теплые» площадки;

— «холодные» площадки;

— площадки динамического распределения нагрузки;

— аутсорсинг / соглашение;

— мобильные площадки.

Основными отличиями вышеперечисленных решений являются стоимость и время восстановления деятельности компании.

Обратите внимание! Решения помогают в реализации эффективной стратегии непрерывности бизнеса. Но для того, чтобы определить оптимальный вариант, необходимо выбирать стратегические решения, исходя из результатов анализа воздействий на бизнес и оценки рисков (этот подход поможет обосновать руководству необходимость инвестиций в проект управления непрерывностью бизнеса).

Разработка и внедрение планов непрерывности бизнеса

План – это заранее намеченная система мероприятий, предусматривающая порядок, последовательность и сроки выполнения работ.

В соответствии с лучшими практиками [1, 2, 4], планы управления непрерывностью должны состоять из трех компонентов:

1. Реагирование на чрезвычайные ситуации – определяет последовательность действий, которые необходимо осуществить при обнаружении инцидента.

2. Управление инцидентами – определяет методы, необходимые для смягчения или уменьшения размера происшествия.

3. Восстановление деятельности – определяет последовательность действий, которые необходимо осуществить для того, чтобы восстановить сервис на заданном уровне.

Примечание: для наглядности используйте блок-схемы и другие графические способы представления информации.

Примерная структура плана обеспечения непрерывности бизнеса:

1. Введение

1.1. Исходная информация

1.2. Границы действия плана

1.3. Предпосылки создания плана

2. Концепция

2.1. Описание системы обеспечения непрерывности

2.2. Описание этапов восстановления непрерывности

2.3. Роли и их обязанности

3. Активация плана

3.1. Критерии и порядок активации

3.2. Порядок уведомления заинтересованных лиц

3.3. Порядок оценки происшествия

4. Контроль

5. Восстановление

5.1. Последовательность восстановления непрерывности

Специалистами NIST было разработано руководство [1], которое достаточно подробно описывает необходимые планы обеспечения непрерывности бизнеса. Далее приведена таблица, где описан каждый из планов (указанных в руководстве NIST), а также даны ссылки на стандарты / НПА, которые предписывают разработку таких планов.

| Наименование плана | Описание плана | Стандарт / НПА |

|---|---|---|

| Business Continuity Plan (BCP) – План обеспечения непрерывности бизнеса | Набор задокументированных процедур, которые разработаны, обобщены и актуализированы с целью их использования в случае возникновения инцидента, и направлены на обеспечение возможности продолжения выполнения компанией критических важных видов деятельности на установленном приемлемом уровне. | ISO 22301 «Социальная безопасность. Системы менеджмента непрерывности бизнеса»: 8.4.4 Планы непрерывности бизнеса (Business continuity plans) |

| Continuity of Operations Plan (COOP) – План непрерывности операций | Фокусируется на восстановлении критически важных функций компании на альтернативной площадке и на их выполнении в течение 30 дней. |

– |

| Crisis Communication Plan – План антикризисных коммуникаций | В данном плане задокументированы процедуры и правила внешних и внутренних коммуникаций в случае чрезвычайных ситуаций. | Федеральный закон от 21.12.1994 № 68 «О защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера»: Статья 14. Обязанности организаций в области защиты населения и территорий от чрезвычайных ситуаций («Организации обязаны предоставлять в установленном порядке информацию в области защиты населения и территорий от чрезвычайных ситуаций, а также оповещать работников организаций об угрозе возникновения или о возникновении чрезвычайных ситуаций»). |

| Critical Infrastructure Protection Plan (CIP) – План защиты критических инфраструктур | План направлен на защиту ключевых ресурсов и компонентов национальной инфраструктуры. | Указ Президента Российской Федерации от 15 января 2013 г. N 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации». |

| Cyber Incident Response Plan – План реагирования на киберинциденты | План, описывающий процедуры реакции на инциденты, связанные с атаками хакеров, вторжения в информационную систему и другие проблемы безопасности. | ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»; NIST 800-61 «Computer Security. Incident Handling Guide». |

| Disaster Recovery Plan (DRP) – План восстановления после сбоя | План восстановления инфраструктуры компании после возникновения аварии. | ISO 22301 «Социальная безопасность. Системы менеджмента непрерывности бизнеса»: 8.4.5 Восстановление (Recovery). |

| Information System Contingency Plan (ISCP) – План на случай непредвиденных ситуаций в информационных системах | План восстановления системы, сетей и основных приложений после аварии. Данный план необходимо разработать для каждой критической системы и/или приложения. |

– |

| Occupant Emergency Plan (OEP) – План действия персонала в случае чрезвычайной ситуации | В данном плане определяется порядок обеспечения безопасности персонала и процедуры эвакуации в случае чрезвычайных ситуаций. | Федеральный закон от 21.12.1994 г. № 68 «О защите населения и территории от чрезвычайных ситуаций природного и техногенного характера»; Федеральный закон от 21.12.1994 № 69 «О пожарной безопасности». |

Вышеперечисленные документы составляются исходя из потребностей компании, но на практике чаще всего применяются следующие виды планов:

— План реагирования на инциденты – данный вид плана может включать в себя план реагирования на киберинциденты, план на случай непредвиденных ситуаций в информационных системах. Данный план поможет уменьшить масштабы катастрофы и смягчить ее последствия, что даст возможность сэкономить время и дополнительное преимущество при активации остальных типов планов.

— План действия персонала в чрезвычайных ситуациях – в соответствии с требованиями Федерального закона от 21.12.1994 г. №68 68 «О защите населения и территории от чрезвычайных ситуаций природного и техногенного характера» и Федерального закона от 21.12.1994 г. №69 «О пожарной безопасности» этот план является обязательным для всех компаний.

— План восстановления после сбоя – сфокусирован на восстановлении критически важных информационных систем. Данный вид плана осуществляет поддержу плана обеспечения непрерывности бизнеса и направлен на восстановление работоспособности отдельных систем и приложений.

— План обеспечения непрерывности бизнеса – сфокусирован на поддержке бизнес-процессов компании во время и после чрезвычайной ситуации; направлен на обеспечение возможности продолжения выполнения компанией критических важных для нее видов деятельности на установленном приемлемом уровне.

— План антикризисных коммуникаций – данный план поможет сохранить репутацию компании в кризисной ситуации. В нем документируется порядок взаимодействия со СМИ, правоохранительными органами, МЧС и т.д.

Обратите внимание! На этапе составления планов непрерывности бизнеса некоторые компании сосредоточиваются на технических решениях и не придают значения организационным мерам. В связи с этим необходимо указать на важность применения организационных мер наравне с техническими. Для этого проводятся обучающие семинары, тестирование планов, выпускаются учебные материалы.

Тестирование и пересмотр планов

Тестирование осуществляется для проверки работоспособности планов при возникновении определенного набора обстоятельств, влияющих на деятельность компании. План тестирования выбирается с учетом типа компании и ее целей.

Тесты – инструменты оценки, которые используют количественные метрики для проверки работоспособности IT-системы или ее компонента.

NIST Special Publication 800-84 «Guide to Test, Training, and Exercise Programs for IT Plans and Capabilities»

К целям тестирования можно отнести:

— получение подтверждений работоспособности планов;

— проверку достаточности методического и технического обеспечения;

— получение необходимых навыков и знаний.

После того как была определена цель тестирования, разрабатывается сценарий, определяется метод тестирования и согласовывается с руководством. Чаще всего применяются следующие методы [2]:

— настольная проверка (Tabletop);

— имитация (Imitation);

— полное тестирование (Full business continuity testing).

После проведения тестирования составляются отчеты, в которых указываются сценарии и результаты тестирования, а также предложения по улучшению планов непрерывности деятельности.

Обратите внимание! Компании должны выбирать способ тестирования исходя из своих целей и финансовых возможностей.

Важно! Полное тестирование является самым эффективным, так как оно позволяет выявить множество недостатков, но из-за высоких рисков почти не используется на практике. Если компания решила использовать данный вид тестирования, необходимо заручиться поддержкой партнеров или воспользоваться услугами подрядчиков, чтобы минимизировать риски и предупредить значительные простои.

Обслуживание и обновление планов

Как уже отмечалось выше, управление непрерывностью бизнеса компании является циклическим процессом. А это значит, что нельзя ограничиваться одним только формированием планов, необходимо сопровождать, обновлять и совершенствовать их ежегодно, а иногда и чаще, например, в следующих случаях:

1. Изменение IT-инфраструктуры.

2. Изменение организационной структуры компании.

3. Изменения в законодательстве.

4. Обнаружение недостатков в планах при их тестировании.

Чтобы сохранить актуальность планов, необходимо выполнять следующие действия:

— проводить внутренние аудиты, включающие проверку восстановления после аварий, документации по обеспечению непрерывности и соответствующих процедур;

— проводить регулярные практические тренинги по выполнению плана;

— интегрировать вопросы непрерывности бизнеса в процесс управления изменениями компании.

Заключение

Управление непрерывностью бизнеса обеспечивает объединение всех применяемых на предприятии мер в целостный, адекватный реальным угрозам и управляемый комплекс, позволяющий компании непрерывно предоставлять услуги, избегать влияния чрезвычайных ситуаций на деятельность и минимизировать возможный ущерб.

Этот комплекс состоит из семи этапов, которые должны быть реализованы в компании для обеспечения непрерывности предоставления услуг и производства продуктов.

В данной статье описан каждый этап с привязкой к российским реалиям, а также указаны моменты, на которые стоит обратить внимание при реализации данного проекта.

Литература

1. ISO 22301 Societal security – Business continuity management systems – Requirements.

2. ГОСТ Р 53647 «Менеджмент непрерывности бизнеса».

3. ГОСТ Р ИСО/МЭК 31010 – 2011. «Менеджмент риска. Методы оценки риска».

4. NIST Special Publication 800-34 Rev. 1 «Contingency Planning Guide for Federal Information Systems».

5. NIST Special Publication 800-84 «Guide to Test, Training, and Exercise Programs for IT Plans and Capabilities».

6. The Definitive Handbook of Business Continuity Management Second Edition Copyright © 2007 John Wiley & Sons Ltd.

7. Business Continuity Management How to protect your company from danger MICHAEL GALLAGHER Pearson Education Limited 2003.

8. www.bcmpedia.org/wiki/BCM_Body_of_Knowledge (BCMBoK).

Информация о проекте на сайте Softline: services.softline.ru/security/upravleniya-ib

Аннотация: Процессы и деятельности в рамках этапа Проектирования услуг: Управление непрерывностью услуг и информационной безопасностью в рамках этапа Проектирования. Управление поставщиками. Для каждого процесса рассматривается цель, входы и выходы, основные деятельности и ключевые показатели эффективности.

6.1. Управление непрерывностью услуг

Управление непрерывностью услуг (IT Service Continuity Management или ITSCM) — процесс, ответственный за управление рисками, которые влияют на услуги. ITSCM обеспечивает возможность поставщику услуг постоянно предоставлять минимально согласованный Уровень услуг, через снижение рисков до приемлемого уровня и Планирование восстановления услуг[1].

Основная цель Управления непрерывностью услуг (далее просто Управление непрерывностью) — поддерживать процесс Управления непрерывностью бизнеса. Управление непрерывностью бизнеса (Business Continuity Management или BCM) — бизнес-процесс, отвечающий за управление рисками, которые могут серьезно повлиять на бизнес. BCM защищает интересы ключевых заинтересованных сторон, репутацию, бренд и деятельность по созданию ценности. Процесс BCM включает в себя снижение рисков до приемлемого уровня и планирование способов восстановления бизнес-процессов в случае нарушения бизнеса. BCM устанавливает цели, охват и требования по отношению к Управлению непрерывности ИТ-услуг[1].

В настоящее время технологии являются основным компонентом многих бизнес процессов, поэтому обеспечение их непрерывности и доступности является необходимым для существования бизнеса в целом. ITSCM управляет способностью услуг и их компонентов к восстановлению.

Промежуточные цели ITSCM:

- управление набором Планов обеспечения непрерывности услуг и Планов восстановления услуг, которые являются частью Планов обеспечения непрерывности бизнеса. План обеспечения непрерывности услуг (IT Service Continuity Plan) — план, определяющий шаги, необходимые для восстановления одной или нескольких услуг. План также должен определять события, которые являются основанием для его инициации, людей, которые должны быть задействованы, средства коммуникаций и т.п.

План обеспечения непрерывности бизнеса (Business Continuity Plan или BCP) — план определяет шаги, необходимые для восстановления бизнес-процессов в случае нарушения их функционирования. План также должен содержать информацию о событиях, которые являются основанием для его инициирования; людях, которые должны быть задействованы в реализации плана; средствах коммуникаций и т.п.[1]

- завершение Анализа влияния на бизнес в части гарантии управления планами обеспечения непрерывности в соответствии с изменяющимися требованиями и потребностями бизнеса;

- сопровождение Анализа рисков и менеджмента, в частности при взаимодействии с бизнесом и процессами Управления доступностью и Управления безопасностью, которые управляют услугами в соответствии с согласованным Уровнем услуг;

- предоставление рекомендаций и руководств другим областям IT в вопросах, связанных с непрерывностью и восстановлением услуг;

- обеспечение механизмов непрерывности и восстановления, которые позволят достигнуть целевых показателей, установленных бизнесом;

- оценка влияния изменений на Планы обеспечения непрерывности услуг и Планы восстановления услуг;

- проактивное улучшение непрерывности услуг там, где это экономически эффективно;

- ведение переговоров и заключение контрактов с поставщиками об обеспечении необходимой способности к восстановлению в целях поддержки непрерывности (с участием процесса Управления поставщиками)[10].

Управление непрерывностью фокусируется на значимых негативных событиях, которые ITIL называет «катастрофами» для бизнеса. Менее значимые события рассматриваются в рамках процесса Управления инцидентами. То, является ли какое-то конкретное событие катастрофой, зависит от организации, в которой оно произошло. Размер и значимость негативного влияния события на бизнес, например, финансовые потери или потеря репутации, измеряется в рамках Анализа влияния на бизнес. Анализ влияния на бизнес определяет минимальные требования к критичности, конкретные требования к технологиям и услугам определяются в рамках Управления непрерывностью.

ITSCM главным образом рассматривает активы IT и конфигурации, которые поддерживают бизнес-процессы. В случае катастрофы бизнесу необходимо перестроиться на альтернативную рабочую локацию. При этом необходимо предоставить такие элементы как удобство офиса для персонала, копии критических бумажных отчетов, услуги курьеров и телефонную связь для связи с клиентами и партнерами. В этой связи Управление непрерывностью должно учитывать количество и месторасположение офисов организации, а также услуги, предоставляемые в каждом из них.

В рамках Управления непрерывностью должны выполняться следующие деятельности:

- Согласование границ ITSCM и применяемых политик;

- Анализ влияния на бизнес для количественной оценки влияния потери услуги на бизнес;

- Анализ рисков — идентификация и оценка рисков с целью определения потенциальных угроз непрерывности и оценки вероятности их осуществления. Сюда также входит применение механизмов управления угрозами там, где это экономически эффективно;

- формирование стратегии ITSCM, интегрированной в стратегию BCM.

- формирование Планов обеспечения непрерывности, интегрированных в планы BCM.

- Тестирование планов обеспечения непрерывности;

- Непрерывное осуществление планов и управление ими.

На рис. 6.1 показан жизненный цикл ITSCM.

Рис.

6.1.

Жизненный цикл ITSCM

ITSCM циклически повторяется на всем жизненном цикле услуги и гарантирует то, что однажды разработанные планы по восстановлению и обеспечению непрерывности услуг будут соответствовать в дальнейшем приоритетам бизнеса и Планам обеспечения непрерывности бизнеса. На рис. 6.1 также показана роль BCM в ITSCM.

Стадии инициализации и формирования требований относятся к BCM. ITSCM должен только участвовать в этих стадиях, чтобы поддержать BCM и понять связи между бизнес-процессами и влияние потери услуг на них. В результате этих начальных стадий BCM формирует Стратегию обеспечения непрерывности бизнеса. Для ITSCM первой серьезной задачей становится сформировать свою стратегию, которая сделает возможной и поддержит Стратегию непрерывности бизнеса. Рассмотрим стадии жизненного цикла ITSCM.

Стадия 1 — Запуск

Эта стадия ITSCM состоит из следующих действий:

- формирование политики обеспечения непрерывности — должно быть осуществлено как можно быстрее. Политика, как минимум, должна определять цели и моменты и вопросы, на которые менеджмент должен обратить внимание;

- определение терминов охвата и компетенции — определение границ ITSCM и распределение ответственности для всего персонала в организации;

- распределение ресурсов — формирование окружения для обеспечения непрерывности бизнеса, требующего значительных ресурсов как денежных, так и людских.

- определение проекта для организации процесса ITSCM и структуры его контроля — ITSCM и BCM являются сложными процессами, требующими тщательной организации и контроля.

- согласование проекта и планов качества — планы обеспечивают контроль проекта и его применимость для различных ситуаций.

Стадия 2 — Требования и стратегия

Установление требований бизнеса к непрерывности услуг является критически важным, так как именно от этого этапа зависит устойчивость организации к катастрофам и соответствующие затраты. Если требования некорректны или пропущена какая-то важная информация, все механизмы ITSCM будут неэффективны. Эта стадия разделяется на две подстадии:

- требования — Анализ влияния на бизнес и оценка рисков

- стратегия — стратегия формулирует меры уменьшения риска и опции восстановления.

Анализ влияния на бизнес (Business Impact Analysis или BIA) — деятельность в рамках процесса Управления непрерывностью бизнеса, которая определяет критичные бизнес-функции и их зависимость от факторов окружения. Этими факторами могут быть поставщики, люди, другие бизнес-процессы, услуги и т.д[1]. BIA определяет последствия потери услуг для бизнеса. Потери могут быть значительными, например, крупные финансовые потери, и «мягкими» — моральные потери, потеря репутации, конкурентного преимущества и т.п.

Анализ влияния на бизнес определяет:

- форму, которую может приобретать разрушение или потеря, например:

- потерянный доход;

- дополнительные затраты;

- вред репутации;

- потеря благосклонности клиентов;

- потеря конкурентного преимущества;

- повреждение и нарушение здоровья, законности и безопасности;

- риск безопасности персонала;

- потеря рынка сбыта в краткосрочном и долгосрочном периодах;

- потеря операционных возможностей, например, контроля.

- как будут увеличиваться негативные последствия разрушения или потери после неблагоприятного события, а также время суток, недели, месяца, когда они будут наиболее серьезными;

- кадровое обеспечение, навыки, аппаратура и услуги, которые необходимы для поддержки минимальных уровней непрерывности критичных бизнес-процессов;

- временные рамки, в пределах которых необходимо обеспечить минимальный уровень восстановления кадрового обеспечения, аппаратуры, услуг и других возможностей;

- временные рамки, в пределах которых необходимо полностью восстановить критичные бизнес-процессы и поддерживающие их кадровое обеспечение, аппаратуру, услуги и другие возможности;

- приоритеты восстановления для услуг.

Одним из основных выходов BIA является построение диаграммы оценки влияния потери услуги или бизнес-процесса на бизнес в целом (рис. 6.2).

Анализ влияния на бизнес предоставляет базис для осуществления ITSCM. На основе анализа формируется перечень услуг, приложений и других компонентов, которые станут предметами рассмотрения ITSCM.

Второй этап определения требований для ITSCM заключается в оценке вероятности возникновения неприятных событий.

Оценка рисков (Risk Assessment) — начальные шаги Управления рисками. Анализируется ценность активов для бизнеса, идентифицируются угрозы по отношению к этим активам, и оценивается уязвимость активов по отношению к этим угрозам[1].

Для оценки рисков и управления ими применяется стандартная методология M_o_R (Management of Risks), которая состоит из следующего:

- принципы M_o_R — базируются на принципах управления организацией и являются необходимыми для эффективного управления рисками;

- подход M_o_R — подход организации к указанным выше принципам должен быть отображен в ряде документов, в частности, в Политике управления рисками.

- процессы M_o_R. Выделяют четыре процесса в рамках M_o_R:

- Определение — определение угроз для деятельности, которые могут повлиять на достижение ею намеченного результата;

- Оценка — оценка суммарного влияния всех определенных угроз;

- Планирование — определение набора управленческих действий, которые уменьшат риски;

- Реализация — осуществление запланированных управленческих действий, их контроль, определение эффективности и корректирование в случае необходимости.

- пересмотр и внедрение M_o_R — внедрение процессов, политик и подхода M_o_R так, чтобы они непрерывно контролировались и оставались эффективными;

- взаимодействие — обеспечение взаимодействия всех действий в рамках M_o_R с целью поддержки актуальности информации об угрозах, возможностях и других аспектах Управления рисками.

Информационная безопасность бизнеса становится важнейшей составляющей его успешного ведения. Специалисты по кибербезопасности Cybersecurity Ventures сообщили, что в 2019 году хакерские атаки происходили каждые 14 секунд. Сбербанк спрогнозировал, что совокупные мировые убытки компаний от информационных рисков достигнут 2,5 триллионов долларов. Не меньший риск влекут за собой действия инсайдеров. При этом менеджмент компаний не всегда в полной мере может оценить риски и выстроить стратегию действий, способных минимизировать угрозы.

Информационные угрозы

Эксперты делают вывод, что угрозы информационной безопасности бизнеса становятся существеннее. Так, в 2019 году только количество случаев использования методов социальной инженерии выросло на 6 %. Кибермошенники атакуют российские компании в 1,6 чаще, чем в среднем компании по миру. Связано это может быть с тем, что отечественный бизнес меньше внимания уделяет оценке угроз и защите от них. В зоне риска находятся в большей степени организации финансового сектора. SAP CIS сообщает, что ежемесячно атаке подвергаются 1-2 банка и средняя стоимость ущерба от атаки составляет 2 миллиона долларов. Но так как персональные данные – наиболее ходовой товар на черном рынке информации, стоит задуматься о безопасности организаций, специализирующихся в сфере ритейла: операторов сотовой связи, транспортных и туристических компаний.

Крупные компании подвергаются атакам десятки раз в день, при этом кибермошенники постоянно сканируют периметр информационной безопасности, проводят мониторинг уязвимостей и тестируют новое вредоносное программное обеспечение. Если сама компания тратит существенные бюджеты на защиту от угроз информационной безопасности, то ее поставщики и подрядчики, небольшие фирмы, выполняющие отдельные заказы, оказываются более уязвимыми и вместе со своими данными теряют информацию заказчика. Инсайдерские риски не менее серьезны, если организация не использует систему ограниченного доступа и не выстраивает многоуровневую оборону.

Для обычной компании, чья информация не имеет существенной самостоятельной ценности для мошенников, наибольшими угрозами становятся:

- вредоносное ПО различных модификаций (вирусы-шифровальщики, сетевые черви). Наибольшую угрозу несут шифровальщики, за возврат данных, не только относящихся к коммерческой тайне, но и операционных, требуется выкуп;

- спам, затрудняющий обработку внешней корреспонденции и забивающий информационные потоки;

- действия инсайдеров, похищающих или изменяющих данные;

- фишинговые атаки, связанные с подменой адресов сайтов;

- бизнес-разведка, заказанная конкурентами;

- сетевые атаки;

- DDoS-атаки, вызывающие отказ в обслуживании;

- кража оборудования и мобильных устройств, содержащих конфиденциальную информацию;

- таргетированные атаки;

- саботаж сотрудников.

Инсайдерские угрозы, намеренные и непреднамеренные, могут также быть классифицированы:

- пропущенные из-за некомпетентности сотрудников уязвимости в ПО или в технической части системы;

- случайные утечки информации;

- намеренные утечки, вызванные подкупом конкурентов, посредников на рынке краденых данных или совершаемые из мести;

- утечки данных, связанные с обменом конфиденциальной информацией через мобильные устройства;

- потеря мобильных устройств или компьютеров;

- утечки информации у поставщиков услуг, иных контрагентов.

Чаще всего похищается информация следующих типов:

- общедоступная внутренняя операционная информация;

- персональные данные клиентов;

- базы данных клиентов компании;

- закрытая финансовая информация, управленческая отчетность;

- интеллектуальная собственность;

- маркетинговые исследования, исследования о конкурентах;

- платежная информация, данные о банковских трансакциях.

К отдельному риску относится среда виртуализации. Компании используют облачные технологии в целях экономии при хранении данных и при применении бизнес-приложений. Далеко не всегда поставщики услуг могут обеспечить необходимый уровень защиты информации, особенно если речь идет о персональных данных, где необходимо соблюсти требования регулятора.

Сложно подсчитать действительный ущерб бизнеса от угроз информационной безопасности. Его можно рассчитать, исходя из имеющихся цифр и аналитики скрытой части проблемы, большинство компаний стараются скрыть данные о происходящих инцидентах, стремясь избежать репутационных издержек. Эксперты считают, что за один год бизнес теряет от атак сумму, сравнимую со стоимостью реализации всего проекта «Цифровая экономика» за шесть лет (1,5 триллиона рублей только за 2019 год, по расчетным данным).

Ущерб бывает:

- фактическим, в виде пропавших денег со счетов, сумм, выплаченных вымогателям, заразившим систему вирусами, ущерба от приостановки бизнес-процессов. Особой статьей расходов становятся штрафы, выплаченные в бюджет, и ущерб, компенсированный клиентам в результате выигранных процессов в связи с утратой компанией ценной информации;

- расчетным, когда суммы неполученной прибыли от утечки ценной информации можно рассчитать исходя из финансовых показателей деятельности компании и из сумм, потраченных на спешное обновление системы информационной безопасности;

- репутационным – компания теряет рынки, клиентов, стоимость ее акций падает в ситуации, когда становится известно о ее неосмотрительном поведении и недостаточной защите важных данных.

Ущерб может проявиться лишь спустя длительное время, например, когда ноу-хау было похищено инсайдером и появилось в распоряжении конкурентов через годы.

Позиция менеджмента

Руководство компаний придерживается двоякой позиции в вопросе об информационной безопасности бизнеса. Иногда угрозы переоцениваются, иногда недооцениваются.

«Лаборатория Касперского» приводит такие цифры:

- 41 % компаний считает основным приоритетом защиту данных от целевых атак;

- 91 % недооценивает риски от применения вредоносного ПО;

- большинство предприятий считает единственной необходимой защитой только антивирусное ПО;

- внутренние угрозы, инсайдеры становятся причинами утечек в 87 % случаев.

Отсутствие четкого понимания собственной модели угроз становится причиной или перерасходования бюджетов на безопасность, когда тратятся суммы на новейшее программное обеспечение, или недооценки необходимого финансирования, и тогда ущерб становится причиной непрофессиональных действий менеджмента.

Избираемые способы обеспечения информационной безопасности бизнеса зависят от модели угроз. В банках и организациях финансового сектора наибольшему риску подвергается информация о вкладах и счетах клиентов. У операторов сотовой связи хакеров интересуют персональные данные клиентов или детализация звонков. Для промышленности целью хакеров может стать перехват управления информационной системой предприятия и остановка его работы.

Перечень способов защиты зависит от различных факторов:

- уровня защищаемой информации;

- рекомендаций регуляторов;

- имеющихся в наличии временных, финансовых, человеческих ресурсов.

Основой выстраивания стратегии обеспечения информационной безопасности бизнеса часто становятся не реально существующие модели угроз, а то, как руководители самостоятельно, на основе изучения прессы или аналитической информации или же под влиянием ИТ-персонала, представляют себе риски.

Приоритетами становятся:

- защита данных от таргетированных атак на конфиденциальную информацию компании – 41 %;

- защита данных от утечек вне зависимости от их характеристик – 34 %;

- предотвращение DDoS-атак (вне зависимости от модели бизнеса) – 29 %;

- выстраивание системы защиты от компьютерных сбоев – 23 %;

- возврат инвестиций, вложенных в ИТ-инфраструктуру, – 20 %;

- принятие решения о дальнейшем финансировании ИТ-инфраструктуры.

Отдельным вопросом, не относящимся к приоритетам менеджмента именно с точки зрения бизнеса, но имеющим значение для принятия решения о системе мер защиты, становится выполнение требований регуляторов, связанных с охраной государственной или банковской тайны, персональных данных.

Меры и способы обеспечения информационной безопасности бизнеса

То, как российский бизнес выстраивает систему информационной безопасности, можно узнать из опросов. Редко кто считает необходимым использовать весь спектр программных, технических и организационных мер, даже если они предписаны регуляторами. Чаще всего используются заменяющие варианты аппаратных и программных средств с обещанием установить необходимые при первой возможности.

Большинство предприятий выстраивает систему приоритетов исходя из модели бизнеса и имеющихся финансовых ресурсов. Среди основных:

- антивирусная защита и иная защита от вредоносного ПО на компьютерах;

- контроль за обновлением ПО, устранением пробелов в защите, выявляемых в новых версиях, приобретение сертифицированного ПО;

- управление архитектурой сети, выделение и защита критически важных зон;

- контроль над использованием съемных носителей;

- обеспечение безопасного использования мобильных устройств;

- контроль за безопасностью облачных сервисов;

- внешний аудит безопасности;

- внедрение систем мониторинга работоспособности элементов ИТ-системы;

- контроль за утечками и установление DLP-систем;

- управление информацией и инцидентами, установка SIEM-систем;

- использование средств криптографической защиты;

- системы управления жизненным циклом ИТ (PC Lifecycle Management);

- системы управления мобильными устройствами (MDM).

Решения по защите чаще разрабатываются компаниями без опоры на требования регуляторов, рекомендующих меры по обеспечению безопасности персональных данных. Они обусловливаются потребностями бизнеса и бюджетом, и даже риск проверок не заставляет предприятия применять всю рекомендованную систему мер. Возможно, именно это становится причиной частых атак хакеров, понимающих уязвимости большинства систем информационной безопасности бизнеса. Для банков повышенная степень опасности от кибератак порождает необходимость разработки собственных систем безопасности в соответствии с международными стандартами и требованиями регулятора – Центробанка.

Отдельной задачей становится объединение интересов отдельных бизнес-субьектов в борьбе с глобальными угрозами, так как самостоятельная борьба с кибертерроризмом невозможна. Крупные корпорации создают объединения, в рамках которых организовывают обмен опытом и технологиями в сфере реагирования на кибератаки. Это же происходит в рамках государственного проекта ГосСОПКА, где на кибератаки совместно реагируют собственники объектов критической информационной инфраструктуры. Совместная работа еще больше снижает риск ущербов от действий хакеров.

16.01.2020

Стратегия информационной безопасности должна быть тесно интегрирована в общую корпоративную программу обеспечения непрерывности бизнес

Автор: Яков Гродзенский, директор департамента информационной безопасности компании «Системный софт»

Современный бизнес зависит от информационные технологий и остро нуждается в обеспечении бесперебойности процессов: даже час простоя сервисов в кредитно-финансовых или телекоммуникационных компаниях может привести к огромным убыткам. Непрерывность деловой активности напрямую связана с ИТ и критически важна для любой организации, будь то крупные ритейлеры, агентства по продаже авиабилетов или государственные структуры. В промышленности, на инфраструктурных предприятиях или в транспортной сфере все ещё серьёзнее: с внедрением цифровых технологий отказы ИТ-сервисов могут привести не только к финансовым потерям, но и к техногенным катастрофам. Разумеется, небольшим компаниям обычно нет смысла внедрять планы по обеспечению непрерывности, они решают проблемы неформально. Но для крупного бизнеса риски несравнимо более высоки.

Экскурс в историю

Впервые о бизнес-непрерывности задумались в пятидесятых годах прошлого века – инженеры стали всерьез заниматься проблемой аварийного восстановления деятельности (disaster recovery) после инцидентов. Окончательное формирование этой практики случилось в восьмидесятые годы, а следующее десятилетие, с его бурным развитием технологий, увеличило сложность используемых подходов.

Понятие непрерывности бизнеса или BCM (Business Continuity Management) пришло на смену аварийному восстановлению во второй половине девяностых, но многие специалисты до сих пор путают эти вещи. Сегодня уже недостаточно резервного копирования данных, холодной или горячей резервной площадки. Проблема бесперебойной деятельностью всей организации затрагивает производственное оборудование и технологические процессы, средства коммуникации, персонал и многое другое. Мы сосредоточимся преимущественно на ИТ-системах, поскольку их отказ может полностью парализовать деятельность компании.

Стандарты и инструменты

Существует множество международных организаций, занимающихся проблемами непрерывности бизнеса. Наиболее известным считается разработанный в BSI (British Standard Institute) стандарт BS25999. Стоит упомянуть лучшие практики британского BCI (Business Continuity Institute), а также американских DRI (Disaster Recovery Institute) и SANS (SysAdmin, Audit, Network, Security Institute) и руководства Австралийского национального агентства аудита (ANAO).

Сюда же можно добавить различные национальные, отраслевые и даже внутренние корпоративные нормативы — в этом информационном море легко утонуть. Хуже всего, что описывающие теоретические основы документы не отвечают на простой вопрос: «Как решить проблему на практике?».

Инициируем проект

Мы попытаемся свести имеющиеся методики воедино и будем рассматривать обеспечение непрерывности бизнес-процессов как проект – поэтапно. Важно понимать, что его реализация – непрерывный циклический процесс, учитывающий изменения бизнеса, российского и международного законодательства, технологические инновации.

Цель нашего проекта – создать и внедрить корпоративную программу управления непрерывностью бизнеса (BCM). Для начала нужно будет сформулировать его содержание и составить пошаговый план выполнения. Затем – определить роли членов команды, цели проекта и подумать, как проводить мониторинг и контроль. Чтобы проект не забуксовал, стоит создать специальный комитет из представителей всех заинтересованных сторон — он должен периодически собираться для обсуждения хода работы и возникающих проблем.

Работая над созданием плана, важно понять, потребуется ли для реализации проекта привлечение сторонних консультантов или удастся справиться своими силами. Стоит даже выделить менеджера по непрерывности бизнеса для управления проектом — сотрудника компании или консультанта на аутсорсе.

Анализируем воздействие на бизнес

Шаг номер один: проводим детальное изучение бизнес-процессов (Business Environment Analysis, BEA) компании и определяем требования по непрерывности.

Чаще всего отвечающий за выполнение проекта консультант проводит интервью с руководителями затронутых проектом отделов. Составляется перечень процессов и начинается работа с их владельцами: нужно определить тип воздействия процесса на бизнес, степень его зависимости от ИТ, а также максимально допустимое время простоя (Maximum Allowable Outage, MAO), по истечении которого возникает угроза утраты жизнеспособности организации.

Определив MAO для каждого бизнес-процесса, нужно обозначить допустимое время их восстановления (recovery time objective, RTO) и целевую точку восстановления (recovery point objective, RPO) — обычно это временной диапазон перед возникновением чрезвычайной ситуации, данные за который могут быть утрачены. Стоит обозначить и допустимые уровни производительности (Level of Business Continuity, LBC) в чрезвычайных ситуациях — обычно в процентах от режима штатной работы.

При оценке воздействия (Business Impact Analysis, BIA) проводится анализ влияния процессов на весь бизнес в целом. В результате должен быть составлен перечень критических процессов и их взаимозависимостей, а также определены сроки простоя и восстановления как самих процессов, так и связанных с ними информационных систем. Дальше потребуется анализ рисков (Risk Analysis, RA), во время которого оцениваются уязвимости, угрозы непрерывности процессов и эффективность их предупреждения.

Определив процессы, которые могут нарушить деятельность компании, а также возможный ущерб, мы сможем предсказать потенциальные опасности, источники угроз и собственные уязвимости.

Стратегия и планы

Шаг номер два: вырабатываем правильную стратегию непрерывности бизнеса (Business Continuity Strategy definition), затрагивающую все аспекты деятельности компании.

Для каждого направления создаётся отдельный раздел, описывающий возможные технические и организационные решения по оперативному восстановлению бизнес-процессов. Используемые ИТ-решения — это в основном горячие и холодные резервные площадки, средства динамического распределения нагрузки, а также мобильные площадки и мощности сторонних поставщиков услуг (аутсорсинг). Отличаются они в основном стоимостью и временем восстановления деятельности.

Необходимо создать планы непрерывности бизнеса (Business Continuity Plan, BCP) и восстановления инфраструктуры в чрезвычайных ситуациях (Disaster Recovery Plan, DRP), а также создать техническую и организационную системы BCM. Планы обычно предполагают наличие трёх этапов восстановления непрерывности: реагирование на инцидент, выполнение критичных для бизнеса процессов в условиях чрезвычайной ситуации и переход в режим штатной работы.

Внедрение и сопровождение

Шаг номер три: закупаем и внедряем выбранные решения.

Внедрение – сложный процесс, который может потребовать привлечение стороннего подрядчика. Но даже завершив его, не стоит почивать на лаврах – обеспечение непрерывности бизнеса, процесс непрерывный и циклический.

Корпоративную программу BCM придется не только постоянно совершенствовать, но и интегрировать в корпоративную культуру. Не удастся и ограничиться только составлением планов – их нужно будет тестировать, либо настольными проверками (Tabletop), имитациями (Imitation) или полным тестированием (Full business continuity testing). По итогам тестов составляются отчеты с используемыми сценариями и полученными результатами, а также с предложениями по улучшению имеющихся планов. Обновляют их обычно ежегодно, а иногда и чаще — в случае существенных изменений в ИТ-инфраструктуре, например, или в законодательстве.

Связь с ИБ

Специалисты разделяют планы непрерывности бизнеса и планы аварийного восстановления, однако роль политики информационной безопасности в программе BCM не всем очевидна.

Один из недавних случаев – происшествие на московской канатной дороге, деятельность которой была полностью парализована в результате кибератаки. Каким бы хорошим не был в этом случае Disaster Recovery Plan, быстро наладить работу предприятия он не помог — восстановленные из резервной копии серверы будут подвержены тем же уязвимостям. Именно поэтому в планы обеспечения непрерывности бизнеса необходимо было включить перечень действий в случае успешной атаки на ИТ-инфраструктуру, позволяющий сократить время простоя без риска для пассажиров.

В промышленности угроз намного больше. Если в качестве примера взять считающуюся в России наиболее высокоавтоматизированной нефтегазовую отрасль, то технологическими процессами на добывающих, перерабатывающих и сбытовых предприятиях фактически управляют компьютеры. Никто не снимает вручную показания аналоговых приборов, их заменили цифровые датчики и умные системы мониторинга.

Задвижки, клапаны и другие исполнительные устройства тоже стали цифровыми. Если успешная атака на АСУ ТП прервёт технологический процесс на несколько секунд, это может привести к остановке предприятия на многие часы или недели, к выходу из строя дорогостоящего оборудования и даже к серьёзным техногенным катастрофам. До недавних пор считалось, будто изоляция технологической части от сетей общего пользования делает хакерские атаки на АСУ ТП невозможными, но с развитием цифровизации производства эта изоляция уменьшается, а количество угроз растёт. Кроме промышленности есть и другие сферы деятельности, к тому же не все критичные для бизнеса сервисы могут быть изолированы.

Главный вывод – стратегия информационной безопасности должна быть тесно интегрирована в общую корпоративную программу обеспечения непрерывности бизнеса. Для этого нужны комплексные решения, способные свести воедино все инструменты, обеспечивающие доступность ресурсов и защиту от хакерских атак, конфиденциальность и целостность данных, а также автоматизированный контроль исходного кода и безопасности приложений. На этапах анализа рисков и оценки воздействия на бизнес необходимо учесть возможное наличие в информационных системах подверженных атакам злоумышленников уязвимостей, а в Business Continuity Plan придётся включить процедуры получения актуальных данных об угрозах для ИТ-инфраструктуры, их критичности и наличии исправлений. Стратегия обеспечения непрерывности бизнеса должна также предусматривать процедуры восстановления работы сервисов после успешных атак.

Промышленность привлекает злоумышленников своими масштабами, значимостью выполняемых бизнес-процессов, влиянием на окружающий мир и жизнь граждан. Например, техногенная авария на ГЭС может оставить без электричества целую страну, как в случае с Венесуэлой, когда свет во всей стране погас на целых пять дней. А простой на автомобильном заводе может привести к крупным убыткам, как в истории с заводом Honda, подвергшимся атаке вируса-шифровальщика. К счастью, кибератаки на промышленные компании с такими серьезными последствиями являются единичными, ведь они требуют повышенного уровня квалификации злоумышленников. Задача экспертов по информационной безопасности — сделать так, чтобы аварии на производстве не стали регулярными. Для этого необходимо определить недопустимые для компании события и обеспечить такой уровень ИБ, который будет гарантировать, что эти события не произойдут в результате кибератаки.

В 2020 году промышленная сфера была у хакеров второй по популярности после государственной: по нашим подсчетам на нее было направлено 12% атак.

Основными киберугрозами для промышленных компаний сегодня являются шпионаж и финансовые потери. Так, в 2020 году мотивом большинства атак (84% случаев) было получение данных, а финансовая выгода интересовала 36% хакеров.

Рисунок 1.Мотивы кибератак на промышленные компании в 2020 году

Последствия кибератак могут быть существенны:

- Остановка производства

Из-за обычного шифровальщика, запущенного в корпоративную сеть автопроизводителя Honda с целью получения выкупа, компании пришлось на целый день остановить производство на нескольких заводах. После такого вмешательства у компании уйдет немало сил, чтобы вернуться к нормальной работе и обеспечить дальнейшее полноценное функционирование технологических и бизнес-систем, а также не допустить повторного вторжения.

- Нарушение технологических процессов

В мае 2021 года в результате атаки вируса-шифровальщика была нарушена работа Colonial Pipeline — крупнейшего в США поставщика топлива. Из-за недельного простоя компьютерных систем компании закрылась половина заправочных станций в нескольких юго-восточных штатах, выросли оптовые цены на бензин, возник ажиотажный спрос на топливо. В 2020 году злоумышленники пытались атаковать системы водоснабжения и очистки воды в Израиле. А в феврале 2021 года одному хакеру удалось получить доступ к системам водоочистных сооружений в небольшом городе США и изменить химический состав воды.

- Нарушение бизнес-процессов

В феврале 2020 года в результате хакерской атаки хорватская нефтяная компания INA не могла выставлять счета-фактуры, фиксировать использование карт лояльности, выпускать новые мобильные ваучеры и принимать от клиентов плату за топливо. Причиной нарушения бизнес-процессов стала программа-вымогатель Clop, зашифровавшая данные на внутренних серверах компании.

Главная задача, которая сегодня стоит перед специалистами по ИБ, — оценить реализуемость различных рисков ИБ в компании и выявить возможные последствия кибератак, чтобы на основании этих знаний выстроить эффективную систему защиты. Вопрос в том, как это сделать, если любые действия в инфраструктуре, способные негативно повлиять на технологический процесс, никогда не будут согласованы руководством.

Оценка реализуемости рисков на киберполигоне

Киберучения — это контролируемые атаки, проводимые с целью проверки и улучшения навыков службы ИБ по обнаружению киберугроз и реагированию на них. Атаки на киберучениях The Standoff реализуются с привлечением десятков команд атакующих, состоящих из экспертов по ИБ

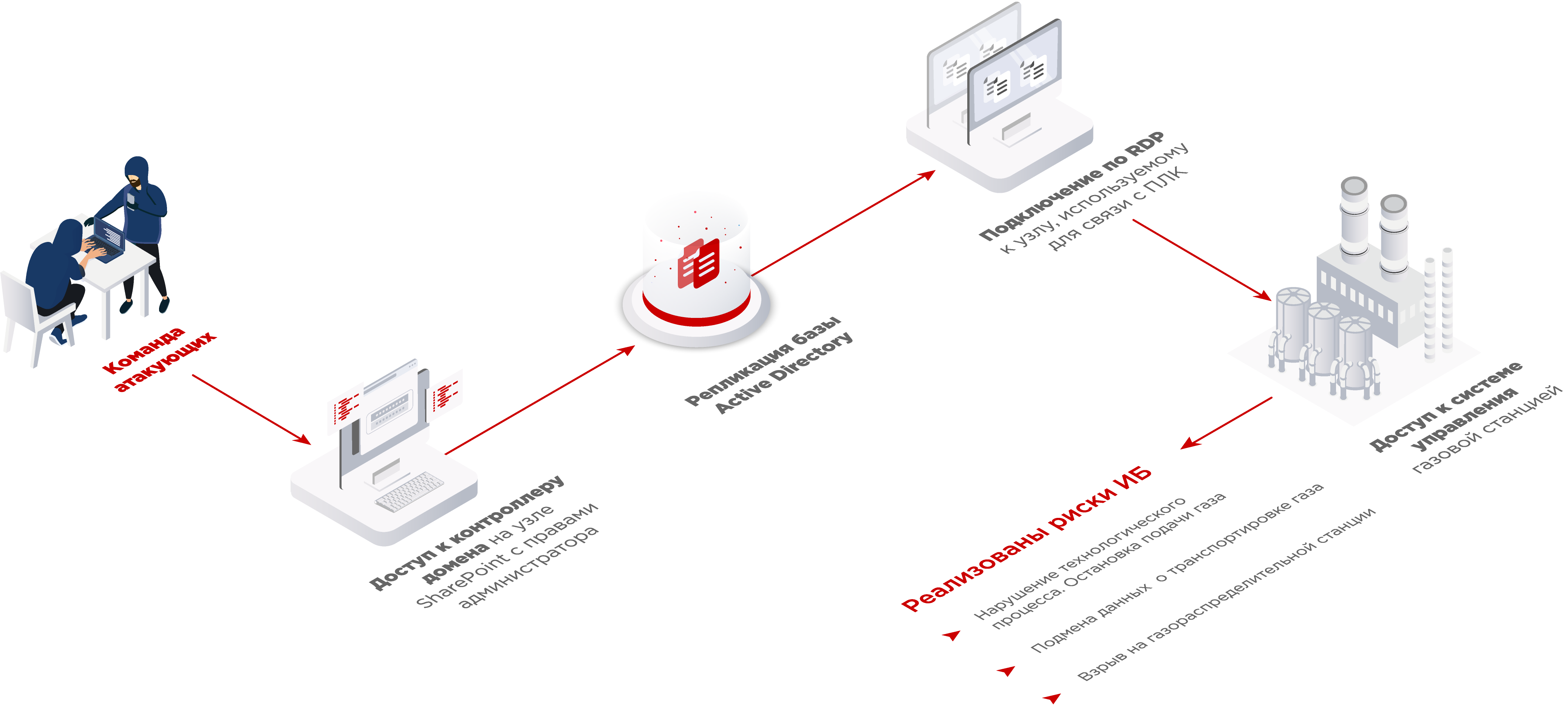

На киберполигоне The Standoff в мае 2021 года мы предложили командам атакующих реализовать риски ИБ на инфраструктуре газораспределительной станции. Условия были максимально приближены к реальным. Например, даже сетевое взаимодействие происходило по распространенным протоколам АСУ ТП (OPC DA, Modbus TCP, UMAS, IEC 60870-5-101, Siemens Simatic S7, Siemens DIGSI, Vnet/IP, CIP (EtherNet/IP), IEC 61850, BACnet/IP), по SNMP и, конечно, по HTTP.

Чтобы нарушить технологический процесс подачи газа, атакующим потребовалось два дня. Получив доступ к системе управления газовой станцией, хакеры остановили процесс подачи газа и устроили взрыв. Ежедневно в офисе компании защитники фиксировали в среднем 32 инцидента.

Последствиями реализации рисков на газораспределительной станции в реальной жизни могут стать человеческие жертвы, отставка руководства, судебные иски, ошибочные действия или бездействие персонала в случае чрезвычайной ситуации, поломка оборудования, затраты на восстановление, недополучение прибыли из-за простоя.

Выполняя анализ защищенности реальной инфраструктуры промышленного предприятия, эксперты по ИБ, скорее всего, смогли бы продемонстрировать лишь подмену данных о транспортировке газа в системе мониторинга. Провести атаки, нарушающие или останавливающие технологические или бизнес-процессы, им бы точно не позволили, а значит и реализуемость рисков осталась бы под вопросом.

Какие риски ИБ актуальны для промышленных компаний

Анализируя защищенность инфраструктуры компаний, специалисты Positive Technologies ищут в ней уязвимые места и демонстрируют возможность проведения атак, моделируя действия хакеров. Наш опыт показывает, что уровень защищенности большинства промышленных компаний очень низок. Согласно нашим исследованиям, главными уязвимостями являются:

- низкая защищенность внешнего периметра сети, доступного из интернета;

- низкая защищенность от проникновения в технологическую сеть;

- недостатки конфигурации устройств;

- недостатки сегментации сетей и фильтрации трафика;

- использование словарных паролей;

- использование устаревших версий ПО.

По результатам проектов по анализу защищенности в 2020 году было установлено, что в 91% промышленных организаций внешний злоумышленник может проникнуть в корпоративную сеть. Оказавшись во внутренней сети, он в 100% случаев может получить учетные данные пользователей и полный контроль над инфраструктурой, а в 69% — украсть конфиденциальные данные: информацию о партнерах и сотрудниках компании, почтовую переписку и внутреннюю документацию. Но самое важное, что в 75%

промышленных компаний

По результатам 12 проектов по анализу защищенности корпоративных информационных систем от внешних и внутренних нарушителей в промышленных компаниях, реализованных в 2017—2020 годах, в которых установленной целью было получение доступа в технологическую сеть.

был получен доступ в технологический сегмент сети. Это позволило злоумышленникам в 56% случаев получить доступ к системам управления технологическими процессами.

Статистика неутешительна, но попробуем разобраться, почему так происходит. Во внутренней сети каждой промышленной компании во время проведения пилотных проектов по внедрению PT NAD мы выявляем множество подозрительных событий.

PT NAD — это система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Рисунок 4. Угрозы ИБ в промышленных компаниях, реализованные в ходе пилотных проектов по внедрению PT NAD в 2020 году

Так, в одной промышленной организации PT NAD зафиксировал подключение по RDP к внешнему облачному хранилищу. И на адрес этого хранилища по протоколам RDP и HTTPS в общей сложности было передано 23 ГБ данных.

Кроме того, в промышленности часто используется устаревшее ПО. По статистике, в последние годы количество уязвимостей в компонентах АСУ ТП неуклонно растет. Так, в 2020 году было выявлено на 25% больше уязвимостей, чем в 2019 году, преимущественно в энергетике, на производстве и водоочистных предприятиях. Дело в том, что работы по обновлению технологического оборудования требуется проводить во время специального технологического окна, а это всего несколько часов в неделю или даже в месяц.

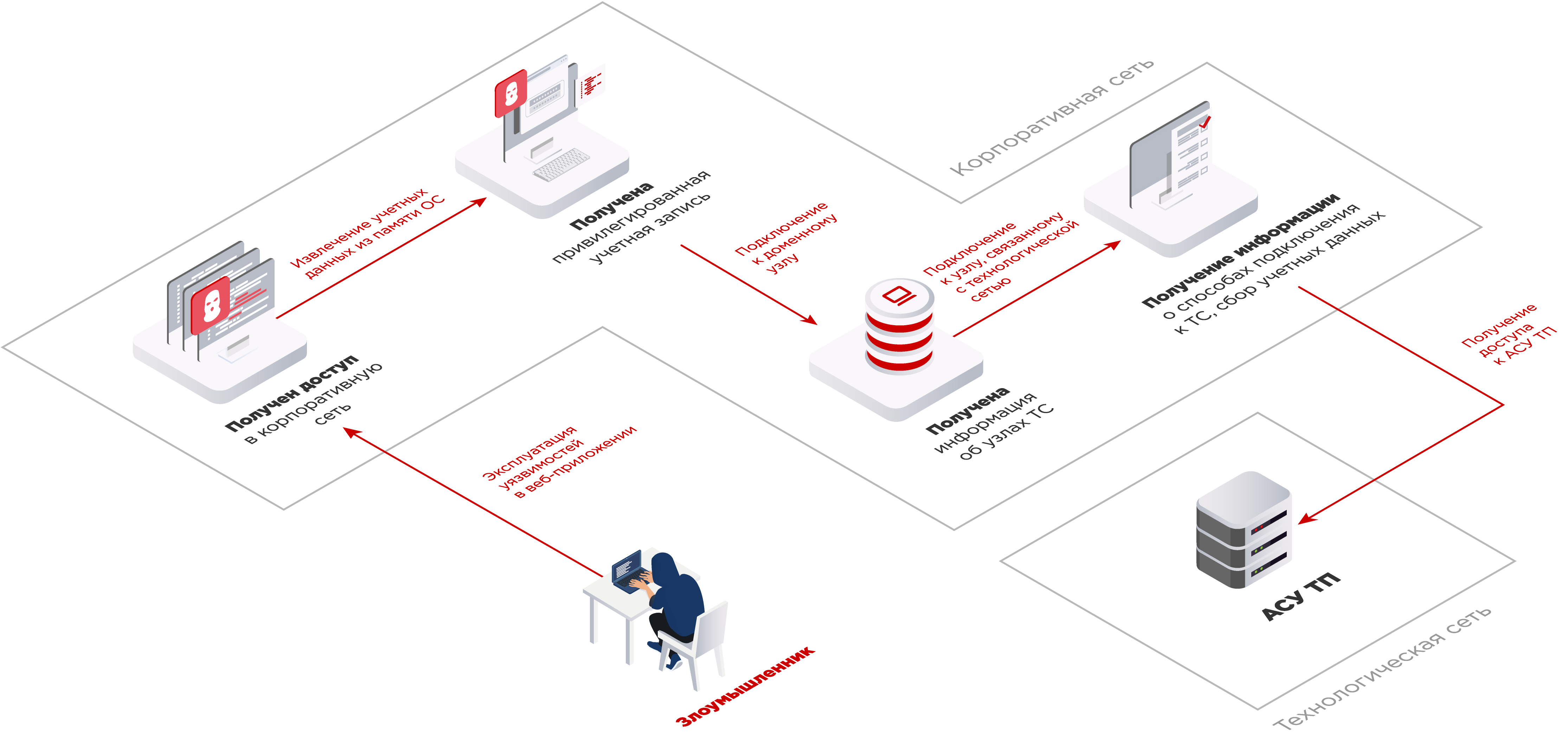

Вектор атаки на критически важные системы может быть прост. Например, во время анализа защищенности одной промышленной компании эксперты Positive Technologies сначала проникли в корпоративную сеть и получили максимальные привилегии в домене. Затем собрали информацию об узлах технологической сети, получили схемы подключения оборудования АСУ ТП и обнаружили, что один компьютер связан с сетью АСУ ТП. Используя данный узел, специалисты смогли получить доступ в технологическую сеть.

Важно отметить распространенную ошибку администрирования таких компьютеров — сохранение параметров подключения (имени пользователя и пароля) в форме аутентификации удаленного доступа (например, по RDP). Злоумышленник, получив контроль над таким компьютером, может подключаться к ресурсам изолированного сегмента без учетных данных. Помимо этого, параметры подключения, адреса, схемы, пароли для доступа к системам в технологических сетях зачастую хранятся в открытом виде (например, в таблицах Excel) на компьютерах инженеров и других ответственных лиц.

Потенциальные риски, к которым может привести получение доступа к АСУ ТП злоумышленником, следующие:

- остановка производства,

- выход промышленного оборудования из строя,

- порча продукции,

- авария.

Однако проверить эти четыре риска ИБ в реальной инфраструктуре невозможно как раз из-за того, что это может негативно сказаться на технологических процессах.

Вывод, который напрашивается

Промышленность — это та сфера, которая в последние годы все больше интересует хакеров. Их атаки становятся все успешнее, а сценарии — сложнее. С другой стороны, предприятия далеко не всегда способны самостоятельно выявить целенаправленную кибератаку и на протяжении многих лет могут оставаться в иллюзии безопасности, рассматривая вероятность реализации киберрисков как минимальную. Хуже, если такие предприятия слепо уверены в надежности защитной автоматики и не проверяют эффективность защиты технологической инфраструктуры на практике. В то время как результаты анализа защищенности показывают, что получить доступ к таким системам может быть просто.

В промышленной сфере, как нигде, требуется моделирование отдельных критических важных систем, позволяющее тестировать их параметры, проверять реализуемость бизнес-рисков, искать уязвимости.

Использование киберполигона для анализа защищенности производственных систем — это передовое решение, позволяющее, не боясь нарушить реальные бизнес-процессы, корректно определить перечень недопустимых событий и последствия их реализации, а также оценить возможный ущерб. Моделирование рисков на киберполигоне позволяет определить критерии их реализации — узнать условия, при которых хакер сможет атаковать, и к чему это приведет. Благодаря этому повышается эффективность и других работ по анализу защищенности компании. Кроме того, киберполигон — это место, где сотрудники служб ИБ могут проверить свои навыки по выявлению инцидентов и реагированию на них.

Результаты моделирования рисков ИБ — это основа для принятия решений по усилению защищенности инфраструктуры компании от киберугроз.

Планирование непрерывности бизнеса (BCP, business continuity planning) подразумевает, что критические риски операционной деятельности становятся предсказуемой частью бизнес-процессов. Но как ее обеспечить?

Об эксперте: Илья Пантелеев, генеральный директор «Сиссофт»

В условиях высокой неопределенности, разрушения деловых контактов и ограничения доступа к финансовым ресурсам BCP помогает буквально спасти бизнес компании — ведь этот подход подразумевает, что все возможные инциденты, кризисные ситуации и меры по аварийному восстановлению включаются в плановую работу.

Стая «черных лебедей»

Пандемию COVID-19 часто сравнивали с «черным лебедем» из теории Нассима Талеба. Новая реальность, в которой сегодня оказалась каждая российская компания, — это одновременное прибытие целой группы «черных лебедей». Перед бизнесом возникли вопросы, которые никто не мог представить себе еще полтора месяца назад, и все одновременно:

- нарушились логистические связи, сроки поставок стали непредсказуемыми;

- стало недоступно большое количество товаров, комплектующих, компонентов;

- разорвались сервисные цепочки;

- стоимость денег выросла почти вдвое, ограничился доступ к кредитным ресурсам,

- утвержденные финансовые планы моментально теряют актуальность.

В этих условиях горизонты планирования сузились до нескольких недель или даже дней.

Неопределенность влияет не только на бизнес, но и на настроения людей. Если многие привыкли жить как минимум среднесрочными планами, сейчас горизонты и личного, и делового планирования сократились. Стратегические планы (пять лет и более) остались, но, очевидно, будут существенно меняться в ближайшие месяцы. Большинство долгосрочных инвестиций заморожены.

Кто озаботился непрерывностью заранее

Сформулированные программы непрерывности бизнеса в России есть у небольшого количества компаний. Чаще всего они охватывают основные производственные процессы и поддерживающие функции, без которых компания останавливается.

Однако элементы поддержки непрерывности критических функций есть у большинства компаний. Например, в области информационных технологий никого не удивишь программами резервирования каналов связи или инфраструктуры, распределения вычислительных мощностей или защитой от кибератак. В зависимости от сферы деятельности, резервируются или отдельно защищаются основные процессы, критически влияющие на бизнес и безопасность.

Однако все подобные программы рассчитаны на случай негативных событий, вероятность которых невысока и по которым есть опыт «противодействия» подобным инцидентам в прошлом. В таких случаях все системы работают и эффективно защищают бизнес. Если мы сталкиваемся с оценочно маловероятными событиями, на которые не принято обращать много внимания, и которые неожиданно приходят массово, подобные меры защиты могут не сработать. Какие шаги можно предпринять, чтобы стать ближе к непрерывности?

Идентифицируем критические процессы

Любая компания представляет собой сложный организм со множеством взаимосвязанных подсистем. Чтобы поддерживать непрерывность бизнес-процессов, сначала нужно понять, какие из них являются критичными для бизнеса. Их можно условно разделить на два вида: общие и специфические для отрасли или конкретной компании.

В «стандартном списке» — поддержка инфраструктуры в широком смысле: от безопасности труда и окружающей среды до ИТ и кибербезопасности. Сюда относятся любые процессы, остановка которых приведет к остановке бизнеса, и все узкие места на пути следования основного бизнес-процесса, приносящего деньги. Например, недоступность сайта и приложения интернет-магазина полностью останавливает все заказы, а значит, лишает компанию выручки, но что еще важнее — репутации у клиентов.

Отдельно стоит обратить внимание на узкие места основного процесса производства, и здесь уже начинает играть роль отраслевая специфика. Компании нужно ответить на ряд вопросов, например:

- Остановка какого оборудования может остановить весь цикл производства?

- Как быстро можно вывести резервные ресурсы на производственную мощность?

- Сколько времени необходимо на осуществление ремонта?

- Есть ли необходимый склад запасных частей для «узкого места», насколько оперативно он может быть доступен?