Повышение эффективности передачи информации по локальным сетям

Введение

Решение в России грандиозных задач построения информационного

общества без широкого и повсеместного использования информационных и

телекоммуникационных систем и сетей практически в любой сфере человеческой

деятельности невозможно. Особенно высокая роль здесь принадлежит компьютерным

сетям — локальным, региональным, корпоративным, глобальным. Они составляют

основу планирования и управления производственно — хозяйственной деятельностью

любого предприятия. Эффективность функционирования таких сетей в значительной

степени определяется обслуживающим персоналом, специалистами, обеспечивающими

полную и постоянную работоспособность компьютерной сети (КС), ее высокую

производительность, безопасность, диагностику и восстановление, управление

пользователями и решение их проблем. В решении этих задач главенствующая роль

принадлежит службе администрирования сети, функционирующей в составе службы

технической поддержки. Администратор сети, возглавляющий службу

администрирования, является и системотехником, и диспетчером, и руководителем

персонала, обслуживающего сеть.

Доступность и прозрачность сети зависит от ряда факторов. К

ним относятся:

· надежность сети, достигаемая постоянным

контролем ее отказоустойчивости, применением источников бесперебойного питания,

систем резервного копирования и восстановления;

· наличие технологий обеспечения надежности

сети;

· наличие средств и технологий управления

пользователями. Сюда входят: установка и контроль пользовательского

оборудования, создание и ведение пользовательских учетных записей, анализ

производительности настольных систем, подготовка пользователей, обеспечение

резервного копирования и много другое;

· перспективное планирование,

предусматривающее текущие потребности сети, возможность быстрого подключения

новых пользователей и удовлетворения их растущих потребностей, увеличение

сетевых ресурсов;

· качественная документация. Документируется

множество сведений: этапы создания и модернизации сети; таблицы с данными

пользователей; схема сети с указанием сетевых ресурсов, настольных компьютеров,

мостов, маршрутизаторов, кабельных магистралей, точек соединения с глобальными

сетями; программное обеспечение, правила и методики работы в сети и др. Всю

документацию целесообразно организовать в базу данных, что позволит быстро находить

нужные сведения.

1.

Локальные сети

Локальная сеть — это группа связанных между собой

компьютеров, серверов, принтеров, расположенных в пределах здания, офиса или

комнаты. Локальная сеть дает возможность получать совместный доступ к общим

папкам, файлам, оборудованию, различным программам и т.д.

Использование ресурсов локальной сети дает возможность

существенно снизить финансовые затраты предприятия, повысить уровень

безопасности хранения важных данных, сократить временные затраты сотрудников

компании на решение различного вида задач, а так же повышение общей

эффективности работы.

Локальная сеть состоит из следующего оборудования и

технологий:

· концентраторы (HUB) — соединяет сетевые

кабели и обеспечивает взаимодействие между подключенными к ним устройствами

(компьютеры, принт-серверы и т.д.);

· управляемый коммутатор — концентратор,

который предоставляет возможности начального администрирования конфигурации

локальной сети;

· принт-сервер — специальное устройство,

которое обеспечивает подключение принтера к компьютерной сети и дает

возможность печати всем пользователям локальной сети;

· файл-сервер — один компьютер локальной

сети, предоставляющий дисковое пространство для хранения информации с

возможностью непрерывного доступа к ней пользователям;

· устройство беспроводного доступа —

радиосигнал, позволяющий соединять локальные сети, расположенные в пределах

прямой видимости на расстоянии до 25 км;

· сервер авторизации и доступа — основной

сервер локальной сети, на котором происходит регистрация всех пользователей

сети и организация доступа к ресурсам. Сервер выполняет следующие задачи:

хранение используемых данных, распределение доступа к ресурсам, обеспечение

работы выхода в сеть Интернет, защита сети от внешних вторжений.

.1

Архитектура сетей

Сетевые топологии, сигналы и кабели являются тремя

компонентами, составляющими физический уровень OSI-модели (модели

взаимодействия открытых систем — OpenSystemsInterconnection). Физический

уровень является первым уровнем OSI-модели и используется для определения

характеристик аппаратных компонентов компьютерной сети, например,

характеристики сигнала, используемого для передачи двоичных данных, типа

сетевой платы, устанавливаемой на каждый компьютер сети, а также типа

используемого концентратора. В число других элементов физического уровня входят

различные типы медного и оптоволоконного кабеля, а также целый ряд различных

средств беспроводной связи. В локальной сети характеристики физического уровня

непосредственно связаны с протоколом канального уровня. Это значит, что

от выбора протокола канала передачи данных зависит определение’ соответствующих

характеристик физического уровня.

Протокол канального уровня связывает между собой сетевое

оборудование каждого компьютера с его сетевым программным обеспечением. Протокол

канала передачи данных, который был выбран при разработке локальной сети,

является важнейшим фактором при определении и установке приобретаемого вами

оборудования. Наиболее популярным протоколом канального уровня, используемым

для локальных сетей, сегодня является Ethernet. Среди прочих локально-сетевых

протоколов стоит упомянуть маркерное кольцо (TokenRing) и распределенный

интерфейс передачи по оптоволоконным каналам (FiberDistributedDataInterface,

FDDI).

1.2

Топологии компьютерных сетей

Термин «топология» выражает то, как компьютеры и другие

устройства связаны между собой посредством кабелей. Тип используемого вами

кабеля определяет топологию вашей компьютерной сети. Имея один из типов кабеля,

невозможно построить компьютерную сеть с любой топологией. Для каждого типа

кабеля следует использовать соответствующую топологию. Есть три основных вида

топологии, применяемых для локальных компьютерных сетей: шинная, звездообразная

и кольцевая. Всего будет рассмотрено семь видов топологии: шинная, звездообразная,

шинно-звездообразная, иерархическая звездообразная, кольцеобразная, решетчатая

и беспроводная.

Топология

типа «Шина»

При шинной топологии компьютерной сети компьютеры и другие

устройства соединены между собой последовательно посредством единого кабеля

(шины). Такая конфигурация еще часто называется «гирляндной цепью». Все

сигналы, передаваемые системами, входящими в сеть, проходят по шине в обоих

направлениях через все другие системы, пока не достигнут пункта назначения. В

шинной топологии всегда имеется два открытых конца (рис. 1.1), которые должны

завершаться электрическим сопротивлением (оконечной нагрузкой) во избежание

отражения сигналов и их последующего смешивания со вновь передаваемыми

сигналами. При недостаточной оконечной нагрузке на одном или обоих концах шины

компьютеры, которые подключены к ней, не могут правильно взаимодействовать.

В топологии типа «Шина» по стандарту Ethernet используется

два вида кабельного соединения: толстый (thick) и тонкий (thin). В стандарте

ThickEthernet используется один сплошной коаксиальный кабель. Компьютеры,

входящие в такую сеть, присоединяются к этому кабелю посредством небольших

кабельных сегментов, называемых интерфейсными кабелями подключаемых устройств

(AttachmentUnitInterfacecable, AUI) или кабелями трансивера

(transceivercables). В стандарте ThinEthernet используется более тонкий

коаксиальный кабель, разделенный на несколько сегментов. Каждый такой сегмент

соединяет между собой два компьютера.

Рисунок 1.1 — Шинная топология

Каждый компьютер сети имеет приемопередающее устройство

(трансивер), предназначенное для передачи и приема данных через сетевой кабель.

Все стандарты физических уровней Ethernet-сетей, за исключением сетей типа

ThickEthernet, предусматривают интеграцию приемопередатчика в сетевую

интерфейсную плату. ThickEthernet является единственной формой Ethernet-сетей,

в которой интерфейс используется отдельно от сетевой платы. Приемопередатчик

присоединяется к коаксиальному кабелю при помощи прокалывающего ответвителя, а

затем к сетевой плате компьютера при помощи AUI-кабеля.

Основной недостаток шинной топологии заключается в том, что

при любом повреждении кабеля, оконечной нагрузки или коннектора нарушается

работа всей компьютерной сети. Сеть оказывается разбитой на части, и поэтому

взаимодействие между системами становится невозможным. Кроме того, при разрыве

внутри компьютерной сети, вызванном нарушением в работе какого-либо ее

компонента, каждая часть сети теряет оконечное сопротивление, что приводит к отражению

сигнала и искажению данных.

Топология

типа «Звезда»

Топология типа «Звезда» (startopology) использует специальное

коммутирующее устройство — концентратор (Hub). Каждый компьютер подключается к

концентратору при помощи отдельного кабеля (рис. 1.2). В звездообразной

топологии используется кабель на основе витой пары, подобный тем, которые

описаны в спецификациях lOBaseT и 100BaseT. Большинство локальных сетей,

использующих протокол Ethernet, а также многие компьютерные сети, использующие

другие протоколы, строятся на основе звездообразной топологии.

Хотя каждый ПК не связан непосредственно с остальными

компьютерами и подключен только к концентратору посредством отдельного кабеля,

все сигналы, поступающие на любой из портов концентратора, передает на все

остальные порты. Таким образом, все сигналы, передаваемые ПК в сеть, достигают

всех остальных компьютеров.

Рисунок 1.2 — Звездообразная топология

Благодаря тому, что каждый ПК имеет выделенное соединение с

концентратором, топология типа «Звезда» обеспечивает более надежную работу

сети, чем шинная, т.к. повреждение какого-либо кабеля затрагивает работу только

одного компьютера, использующего этот кабель, и не влияет на работу остальной

части сети. Недостатком звезды является то, что для нее требуется

дополнительное устройство — концентратор. Выход из строя концентратора

затрагивает всю сеть, — она вся целиком перестает работать.

Топология

типа «Звезда — Шина»

Топология типа «Звезда — Шина» позволяет увеличить количество

топологических звезд в локальной сети. При таком расширении несколько

звездообразных структур связываются между собой при помощи специальной шины,

соединяющей их концентраторы (рис. 1.3). Каждый концентратор передает

поступающие в него данные через свой шинный порт на аналогичный порт

концентратора другой звезды, что позволяет всем компьютерам локальной

компьютерной сети взаимодействовать между собой. Данная топология изначально

была разработана для расширения Ethernet-сетей спецификации lOBaseT, но из-за снижения

производительности работы компьютерной сети, вызванного низкой пропускной

способностью коаксиальной шины, сегодня она редко используется.

Рисунок 1.3 — Топология типа «звезда — шина»

Для увеличения производительности звездообразной компьютерной

сети сверх тех возможностей, которые дает ее изначальный концентратор, можно

воспользоваться иерархической звездообразной топологией (рис. 1.4), также

называемой «разветвленной компьютерной сетью». Для расширения звездообразной

сети ее концентратор подключается ко второму концентратору посредством

стандартного кабеля, присоединенного к специально предназначенному для этого

порту, называемому «связным» (uplinkport), при этом трафик, поступающий на

любой из этих концентраторов, передается и на другой концентратор, а также на

присоединенные к нему компьютеры. Количество концентраторов, которое может

поддерживать одна сеть, определяется используемым в ней протоколом. Например,

компьютерные сети типа FastEthernet обычно могут поддерживать только два

концентратора.

Рисунок 1.4 — Иерархическая звездообразная топология

Топология

типа «Кольцо»

Топология типа «Кольцо» похожа на шинную топологию тем, что

каждый компьютер в ней соединен с другим компьютером. Однако концы шины не

заделываются резисторами, а связываются друг с другом, образуя кольцо (рис.

1.5). При такой топологии сигналы перемещаются по кольцу от одного компьютера к

другому и, в конце концов, возвращаются в исходную точку. В большинстве случаев

кольцеобразная топология в строгом смысле реализуется логически, а не

физически, поскольку кабели подводятся к концентратору и принимают форму

звезды. В кольцеобразной топологии можно использовать несколько разных типов

кабеля. В сетях с FDDI-интерфейсом применяется оптоволоконный кабель, а в сетях

на основе маркерного кольца (tokenringnetworks) — кабель на основе витой пары.

В компьютерных сетях типа TokenRing используется особый тип концентратора,

называемый модулем множественного доступа (MultistationAccessUnit, MAU).

MAU-модуль принимает каждый входящий сигнал через один порт и передает его

последовательно через все остальные порты. Этот процесс является не

одновременным, как в концентраторе сети Ethernet, а последовательным. Например,

когда компьютер, подключенный к порту 7 в 16-портовом MAU-модуле, передает

пакет данных, MAU-модуль принимает этот пакет, а затем передает его только на

порт 8. Когда компьютер, подключенный к порту 8, получает этот пакет данных, он

сразу же возвращает его в MAU-модуль, который затем передает его на порт 9, и

т.д. MAU-модуль продолжает этот процесс до тех пор, пока он не передаст пакет

данных на каждый компьютер, входящий в данную сеть. Когда ПК, отправивший этот

пакет, получает его обратно, он должен вывести его из кольца.

Рисунок 1.5 — Кольцеобразная топология

Структура этой топологии позволяет компьютерной сети

сохранять свою работоспособность, даже если какой-то кабель или коннектор

выходит из строя, поскольку MAU-модуль содержит специальную схему, которая

исключает неисправный ПК из кольца. MAU-модуль в этом случае сохраняет

логическую топологию, и компьютерная сеть продолжает функционировать без

участия неисправной рабочей станции.

Топология

типа «Решетка»

Применение топологии типа «Решетка» в локальной сети, по

крайней мере, нерационально. При такой топологии каждый компьютер имеет

выделенное соединение с каждым другим компьютером, входящим в локальную сеть.

Эта топология полезна только в том случае, когда сеть является двухузловой. Для

построения решетчатой сети, объединяющей три или более компьютеров,

потребовалось бы, чтобы каждый ПК имел отдельную сетевую плату для каждого

другого компьютера. Например, в семиузловой решетчатой сети каждый компьютер

должен был бы иметь по шесть сетевых плат. Хотя такая топология является

непрактичной для ЛС, она обладает превосходной отказоустойчивостью. Повреждение

сети в одной из точек может нарушить работу только одного компьютера, но не

всей сети целиком.

Рисунок 1.6 — Топология «Решетка»

Применение решетчатой топологии становится полезным в

компьютерных сетевых комплексах. Существование множества маршрутов, связывающих

любые две точки, позволяет применять резервные маршрутизаторы (рис. 1.6). Такая

топология часто встречается в больших компьютерных сетях, т.к. она делает сети

более устойчивыми к возможным отказам, вызванным неисправностями кабелей,

концентраторов и маршрутизаторов.

Беспроводная

топология

Хотя термин «топология» обычно относится к схеме расположения

кабелей в компьютерной сети, он означает не только это. В беспроводных сетях

используются так называемые нестационарные средства в виде радио или световых

волн, образующих особые схемы, посредством которых компьютеры могут

взаимодействовать между собой. Есть два основных вида беспроводной топологии:

инфраструктурная топология и специальная топология. Инфраструктурная топология

состоит из компьютеров, оснащенных устройствами беспроводной связи и способных

взаимодействовать с компьютерной сетью через беспроводные приемопередатчики

(называемые точками доступа к сети, networkaccesspoints), которые, в свою

очередь, подключены к сети через стандартный кабель (рис. 1.7). В этой

топологии компьютеры взаимодействуют не между собой, а с кабельной компьютерной

сетью посредством беспроводных приемопередатчиков. Эта топология наиболее

подходит для больших компьютерных сетей, содержащих всего несколько компьютеров

с беспроводной связью, которым не нужно взаимодействовать с другими

компьютерами, например, это может быть портативный компьютер торгового курьера.

Как правило, таким пользователям не требуется обращаться к другим рабочим

станциям сети, и они в основном пользуются беспроводным каналом связи для

обращения к серверам и ресурсам компьютерной сети.

Рисунок 1.7 — Беспроводная топология

Специальная топология состоит из группы компьютеров, каждый

из которых оснащен беспроводной сетевой платой и способен взаимодействовать с

другими компьютерами. Недостатком этих двух видов беспроводной топологии

является то, что компьютеры должны оставаться в пределах области действия такой

топологии. Специальный вид беспроводной топологии наиболее подходит для

домашних и небольших офисных компьютерных сетей, в которых использование кабелей

может быть нерациональным.

.4

Оборудование локальных сетей

Теперь, когда вы немного познакомились с видами компьютерных

сетей и типами серверов, будет полезно узнать подробнее о различных аппаратных

элементах, которые используются для построения компьютерных сетей. Сетевое

оборудование имеет огромное значение с точки зрения скорости, качества и общей

производительности компьютерной сети. В данной книге мы рассмотрим следующие

виды сетевого аппаратного обеспечения: концентраторы, повторители, мосты,

маршрутизаторы, шлюзы, сетевые платы и кабели.

.5

Повторители

При прохождении электрических сигналов по кабелю происходит

их ослабление и искажение. Этот эффект называется затуханием (attenuation). По

мере увеличения длины кабеля эффект затухания усугубляется. По достижении

некоторой длины ка беля эффект затухания делает сигнал окончательно

неузнаваемым, что приводит к ошибкам передачи данных по сети. Специальное

устройство, повторитель (repeater), позволяет увеличить путь прохождения

сигнала посредством его усиления и передачи на следующий сегмент кабельной

линии. Повторитель принимает слабый сигнал с одного кабеля, регенерирует его и

передает на следующий кабель. В качестве повторителей часто используются

активные концентраторы, однако повторители как самостоятельные устройства могут

понадобиться для обслуживания очень длинных кабелей.

Важно понимать, что повторители являются всего лишь

усилителями (или регенераторами сигнала) и не производят трансляцию или

фильтрацию сетевых сигналов. Для нормальной работы повторителя необходимо,

чтобы оба соединенных посредством него кабеля использовали одинаковые кадры

(frames), логические протоколы и методы доступа. Наиболее распространенными

методами доступа к среде передачи являются: CSMA/CD (CarrierSenseMultipleAccesswithCollisionDetection

— множественный доступ с контролем несущей и обнаружением коллизий) и

эстафетная передача маркера (tokenpassing). Повторитель не может соединить

сегмент кабеля, использующий метод CSMA/CD, с сегментом, использующим метод

эстафетной передачи маркера. Таким образом, повторитель не дает возможности

установить соединение между сетью типа Ethernet и сетью типа TokenRing

(локальной сетью на основе маркерного кольца) — для подобного рода трансляции

используют более сложные устройства. Однако повторители могутперемещать пакеты

из одной физической среды в другую. Например, повторитель может принять

Ethernet-кадр, поступивший с тонкого коаксиального кабеля, и передать его на

оптоволоконный кабель (при том условии, что этот повторитель имеет соответствующие

физические разъемы).

Следует понимать, что поскольку повторители только лишь

передают данные от одного кабеля к другому, ошибочные данные (например,

деформированные пакеты) тоже будут переданы. Они не будут отфильтрованы,

соответственно порождая излишний сетевой трафик. Как правило, следует избегать

использования повторителей при большом сетевом трафике или в случаях, когда

необходима фильтрация данных.

1.6

Концентраторы

Концентратор(hub) — это главное соединительное устройство,

которое связывает компьютеры в сети звездообразной топологии. Разновидностью

концентратора является модуль множественного доступа (MultistationAccessUnit,

MAU), который используется для соединения персональных компьютеров в

кольцеобразной локальной сети. Концентраторы сейчас являются стандартным видом

оборудования для современных компьютерных сетей и обычно разделяются на два

класса: активные и пассивные. Пассивные концентраторы не обрабатывают

данные, и выполняют только коммутацию. В отличие от них, активные концентраторы

(иногда называемые повторителями) регенерируют данные для поддержания

достаточного уровня мощности сигнала. Некоторые концентраторы могут выполнять

дополнительные функции, например, установление сопряжения, маршрутизацию или

переключение. Сети с концентраторами обладают широкими возможностями и имеют

преимущества по сравнению с системами без них. Например, в обычной шинной

топологии разрыв кабеля приводит к сбою всей сети. Однако, если разрыв

происходит в каком-либо из кабелей, присоединенных к концентратору, нарушается

только работа данного ограниченного сегмента компьютерной сети. Большинство

концентраторов являются активными, т.е. регенерируют и передают сигналы таким

же образом, как и повторители. Поскольку концентраторы обычно имеют от восьми до

двенадцати портов для присоединения компьютеров, их иногда называют

многопортовыми повторители(multiportrepeaters). Активные концентраторы всегда

требуют для своей работы, источника электрического питания: Некоторые

концентраторы являются пассивными (среди них можно упомянуть коммутационные

платы и стековые блоки (punch, downblocks). Они служат только в качестве

соединительных устройств и не выполняют регенерации или усиления сигнала.

Сигнал только проходит через концентратор, для работы пассивного концентратора

не требуется электрического питания. Новое поколение концентраторов позволяет

одновременно использовать несколько разных типов кабелей. Этот вид

концентраторов называется гибридными концентраторами (hybridhubs).

.7

Мосты

Мост (bridge) открывает другие возможности для интенсивно

используемой компьютерной сети. Мост может действовать как повторитель для

увеличения полезной длины сетевого кабеля. Однако мост более «умное»

устройство. Он может разделять компьютерную сеть на части для того, чтобы изолировать

области повышенного трафика или данные с ошибками. Например, если трафик,

исходящий от одного-двух компьютеров (или отделов), переполняет сеть и

замедляет всю ее работу, мост может изолировать эти компьютеры (или отделы),

переключив их на их собственный кабельный сегмент. Мосты не определяют виды

протоколов, а просто пропускают по сети все из них. Поскольку помостам проходят

все протоколы, каждый компьютер должен самостоятельно определять доступный для

него протокол. Мосты также позволяют связывать между собой разные физические

среды передачи — например, кабель на основе витой пары и тонкий коаксиальный

кабель.

Маршрутизация данных

Мост имеет и другие возможности по Обработке данных, которых

нет у концентраторов и повторителей. Мосты могут «прослушивать» весь трафик,

выявлять адреса отправления и назначения каждого кадра и строить таблицу

маршрутов (по мере поступления информации), что позволяет им эффективно

распределять данные по разным частям компьютерной сети. Мосты обладают

способностью «учиться» продвижению данных. По мере прохождения трафика через

мост, в его памяти накапливается информация об адресах компьютерного

оборудования. Эту информацию мост использует для построения таблицы маршрутов

на основе исходных адресов. Изначально память моста пуста, так же как и его

таблица маршрутов. При передаче пакетов информации выполняется копирование

исходных адресов в таблицу маршрутов. Запоминая эти адреса, мост, в к0нце

концов, «узнает» о том, какие компьютеры находятся в том или ином сегменте сети

Когда мост получает кадр, исходный адрес сверяется с таблицей

маршрутов. Если адрес отправления отсутствует в таблице 0н добавляется в нее.

После этого мост сверяет адрес назначения со своей базой данных. Если адрес уже

имеется в таблице маршрутов и находится в том же сегменте сети, к которому

относится и исходный адрес, тогда кадр не обрабатывается (нескольку

предполагается, что данные будут получены. другим компьютером в той же части

сети). Такая процедура фильтрации позволяет уменьшить трафик и отделить друг от

друга разные части сети. Если же адрес назначения содержится в таблице

маршрутов, но относится к другому сегменту сети (в отличие от исходного

адреса), мост перенаправляет кадр из соответствующего порта по адресу

назначения. Если адрес назначения не обнаружен в таблице маршрутов, мост

направляет кадр по всем своим портам за исключением того, откуда он поступил.

Уменьшение трафика

Нужно иметь в виду, что хотя отправлять данные могут многие

персональные компьютеры, входящие в сеть, не всем ПК эти данные могут

понадобиться. Чтобы определить, для какой рабочей станции предназначена

какая-то информация, все компьютеры должны ее принять, а затем каждый компьютер

должен ждать возможности отправить свои данные. В большой сети такой порядок

может значительно снизить общую производительность работы. Однако в больших

компьютерных сетях рабочие станции часто группируются в отделы, и объем данных,

пересылаемых между отделами, часто намного меньше того трафика, который

порождается при пересылке данных между компьютерами внутри одного отдела.

Разделив при помощи мостов всю сеть компании на несколько небольших подсетей,

связанных с ее отделами, можно достичь уменьшения трафика в целом по сети, и

таким образом улучшить ее общую производительность.

Для примера возьмем компанию, в которой существуют пять

основных отделов: отдел продаж, бухгалтерия, экспедиторский отдел, отдел

производства и отдел разработки. В «открытой» сети трафик, исходящий из

персонального компьютера в отделе продаж, будет, в конце концов, доходить до

каждой другой машины сети (т.е. до бухгалтерии, экспедиторского отдела и т.д.).

Чаще всего трафик из одного ПК отдела предназначен для других ПК того же

отдела, поэтому всем остальным компьютерам сети не имеет смысла тратить время

на проверку этого трафика. Если использовать мост для разделения сети на пять

разных областей, то трафик, исходящий от компьютера из отдела разработки и

предназначенный для другого компьютера этого же отдела, не будет выходить в

другие области сети. Это позволит уменьшить трафик, т.к. всем остальным ПК не

нужно будет его проверять, чтобы определить, не предназначен ли он для них.

Если с машины из отдела разработки отправляются данные на машину из отдела

продаж, мост будет «знать» (посредством таблицы маршрутов), на какой сегмент

сети передать этот трафик, и тогда остальным сегментам не придется обрабатывать

его. Такой контроль (или ограничение) движения сетевого трафика называется

сегментированиемсетевого трафика. Большая сеть не ограничивается только одним

мостом. Множество мостов может использоваться для связывания нескольких малых

сетей в одну большую.

Удаленные соединения

Мосты часто используются для соединения между собой малых

компьютерных сетей, которые разделяют большие физические пространства.

Например, когда две отдельные локальные сети расположены на большом расстоянии

друг от друга, их можно объединить в одну сеть при помощи двух удаленных

мостов, связанных посредством синхронных модемов с выделенной телефонной линией

для передачи данных.

.8

Маршрутизаторы и мосты-маршрутизаторы

В более сложной сетевой среде, состоящей из нескольких

сегментов с различными протоколами и архитектурой, зачастую недостаточно

использовать мосты для обеспечения быстрого и эффективного взаимодействия между

этими сегментами. Такая сеть требует применения более сложного устройства,

способного знать адрес каждого сегмента, определять наилучшие пути для

пересылки данных и отфильтровывать широковещательный трафик в локальном

сегменте. Этот тип сетевых устройств называется маршрутизаторами (routers). Как

и мост, маршрутизатор способен фильтровать и отделять сетевой трафик, а также

соединять между собой сегменты сети. Кроме того, маршрутизаторы могут

переключать и направлять пакеты данных по различным сетям посредством

выполнения обмена особой протокольной информацией между разными сетями.

Маршрутизаторы могут получать больше информации о пакетах данных, чем мосты,

используя эту дополнительную информацию для улучшения передачи данных.

Маршрутизаторы используются в сложных сетях, т.к. они дают возможность более эффективно

управлять трафиком. Например, маршрутизаторы могут обмениваться между собой

информацией о состоянии и маршруте данных и использовать эту информацию для

того, чтобы обходить медленные или неисправные участки линий передач.

Есть два основных протокола для маршрутизаторов: статичный и

динамичный. «Статичный маршрутизатор» иногда еще называется «ручным

маршрутизатором», т.к. он должен настраиваться сетевым администратором вручную.

Таблицы маршрутов в статичном маршрутизаторе являются фиксированными, поэтому в

нем всегда используется один и тот же маршрут (даже если сетевая активность

изменяется). Это означает, что маршрут, используемый маршрутизатором, не

обязательно будет самым коротким. В отличие от него, «динамичный маршрутизатор»

может иметь начальную настройку, но потом он будет автоматически адаптироваться

к изменяющимся сетевым условиям, находя более короткие маршруты или же маршруты

с менее интенсивным трафиком.

Маршрутизация данных

Маршрутизаторы ведут свои собственные таблицы маршрутов,

которые обычно состоят из сетевых адресов (хотя при необходимости могут

включать в себя и адреса хостов). Для определения адреса назначения поступающих

данных в таблицу маршрутов включаются все известные сетевые адреса, логические

инструкции для соединения с другими сетями, информацию о возможных путях между

маршрутизаторами, и даже затраты на пересылку данных по каждому из путей. Таким

образом, маршрутизатор использует свою таблицу маршрутов для того, чтобы

выбрать наилучший маршрут для передачи данных с учетом возможных затрат и

имеющихся путей. Следует понимать, что таблицы маршрутов, используемые в

мостах, отличаются от тех, которые используются в маршрутизаторах.

Когда маршрутизатор получает пакет данных, предназначенный

для пересылки на удаленную сеть, он отправляет этот пакет на маршрутизатор,

обслуживающий сеть назначения. Использование маршрутизаторов позволяет

разработчикам разделить крупные сети на небольшие сегменты и ввести элемент

безопасности между ними. К сожалению, маршрутизаторы должны выполнять сложные

функции при обработке каждого пакета, поэтому они работают медленнее, чем

большинство мостов. На пример, по мере прохождения пакета данных от одного

маршрутизатора к другому, исходный адрес и адрес назначения изменяются. Это

позволяет направлять пакеты данных с Ethernet, находящейся под управлением

протокола TCP/IP (TransmissionControlProtocol/InternetProtocol — протокол

управления передачей / протокол Интернета) на сервер, входящий в кольцевую

локальную сеть, которая также использует протокол TCP/IP, — что недостижимо при

помощи моста.

Уменьшение трафика

Маршрутизатор проверяет адрес назначения, содержащийся в

пакете данных, и направляет этот пакет в соответствии с указанным адресом. Если

сетевой адрес неизвестен, тогда пакеты передаются на шлюз, используемый по

умолчанию. Никакой маршрутизатор не может знать адреса всех сетей, поэтому для

неизвестных сетей все они используют маршрут, принятый по умолчанию.

Маршрутизаторы не допустят передачи данных с ошибками в сеть. Способность

маршрутизатора контролировать проходящие через него данные позволяет уменьшить

объем трафика между сетями и использовать связи между ними более эффективно,

чем это делают мосты. Поэтому маршрутизаторы могут значительно снизить объем

трафика в сети, а также уменьшить время ожидания для пользователей. Однако

следует помнить, что не все протоколы позволяют выполнять маршрутизацию. Среди

типичных протоколов, допускающих маршрутизацию, можно перечислить следующие:

DECnet, протокол IP и протокол межсетевого пакетного обмена (InternetworkPacketExchange,

IPX), в то время как локально-сетевой транспортный протокол

(LocalAreaTransportProtocol, LATP) или расширенный пользовательский интерфейс

сетевой базовой системы ввода / вывода (NetBIOSExtendedUserInterface, NetBEUI)

не предусматривают маршрутизации. Существуют маршрутизаторы, которые могут

работать с несколькими протоколами одновременно внутри одной компьютерной сети

(например, IP и DECnet).

Выбор маршрута

Заметным преимуществом маршрутизаторов является то, что они

могут поддерживать множество активных путей между сегментами локальной сети и

даже при необходимости выбирать резервные пути. Поскольку маршрутизаторы

способны связывать между собой сегменты, использующие совершенно разные схемы

доступа к данным и их упаковки, обычно маршрутизатор может использовать

несколько возможных путей. Например, если один из маршрутизаторов не

функционирует, данные все же можно переслать при помощи других маршрутизаторов.

Это также относится и к сетевому трафику. Если один из путей слишком загружен,

маршрутизатор определяет альтернативный путь и пересылает данные через него. В

маршрутизаторах применяются весьма мощные алгоритмы, например, первоочередное

открытие кратчайших маршрутов (OpenShortestPathFirst, OSPF), протокол

маршрутной информации (RoutingInformationProtocol, RIP) или протокол

коммуникационных услуг NetWare (NetWareLinkServicesProtocol, NLSP), которые

служат для определения наиболее подходящего Пути передачи пакета данных.

Мост-маршрутизатор

По мере развития технологии функциональные различия между

мостами и маршрутизаторами становится все более размытой. Некоторые мосты

обладают особымивозможностями, позволяющими им выполнять такие задачи, которые

обычно требуют использования маршрутизатора. Такие более совершенные мосты

называются мостами-маршрутизаторами (bridgerouter, brouter — брутер).

Мост-маршрутизатор может выступатьдля одного протокола в качестве

«маршрутизатора», а для всех остальных — в качестве «моста». Мост-маршрутизатор

может трассировать отдельные маршрутизируемые протоколы, сопрягать не

маршрутизируемые протоколы и обеспечивать более эффективные и более

контролируемые межсетевые взаимосвязи, чем это могут делать мосты и

маршрутизаторы сами по себе.

Шлюзы

Шлюз (gateway) действует в качестве мощного преобразователя,

предназначенного для создания связи между совершенно разными сетями. Хотя шлюз

работает медленнее, чем мост или маршрутизатор, он может выполнять такие

сложные функции, как, например, осуществление трансляции данных между сетями,

использующими разные языки, при помощи таких методов, как преобразование

протоколов и полосы пропускания (protocolandbandwidthconversion). Например,

шлюз может преобразовать приложение cc: Mail в SMTP, и наоборот. Шлюзы

позволяют устанавливать связь между сетями совершенно разных архитектур и типов.

Они способны эффективно изменять способ сжатия данных и преобразовывать данные,

исходящие из компьютерной сети одного типа и направленные в сеть другого типа,

таким образом, обеспечивая взаимодействие между этими сетями. Шлюз изменяет

способ сжатия данных в соответствии с требованиями системы назначения и

изменяет формат сообщения в соответствии с тем приложением, которое работает на

принимающем конце линии. В большинстве случаев шлюзы предназначены для

выполнения какой-то конкретной задачи, т.е. для выполнения какого-то

конкретного типа передачи данных. Часто их обозначают по той задаче, которую

они выполняют (например, шлюз Windows NT/SNA).

Сетевая

плата

Сетевая интерфейсная плата, также известна под

названием «сетевого адаптера» (LAN adapter) функционирует в качестве устройства

сопряжения между отдельным компьютером (сервером или клиентом) и кабельной

системой сети. С точки зрения компьютера, она должна идентифицировать ПК в сети

и выполнять буферизацию данных между компьютером и кабелем. При отправлении

данных она должна преобразовывать байты параллельного кода в последовательные

биты (и наоборот при получении данных). С точки зрения компьютерной сети, эта

плата должна генерировать электрические сигналы, проходящие по сети, управлять

доступом к сети и обеспечивать физический контакт с кабелем. Каждый компьютер

сети должен иметь по крайней мере один порт сетевой платы. Современные сетевые

адаптеры могут увеличивать производительность при помощи новых методов

группирования адаптеров (например, метода обеспечения отказоустойчивости

адаптера — AdapterFaultTolerance, AFT), которые автоматически поддерживают

средства резервирования для сетевой платы. Если первичный адаптер выходит из

строя, его заменяет вторичный. Адаптивная балансировка нагрузки (AdaptiveLoadBalancing,

ALB) позволяет распределять поток передаваемых данных между 2-4 сетевыми

адаптерами.

Кабели

Компьютерные сети любых размеров и конфигураций физически

строятся при помощи кабелей, которые соединяют между собой персональные

компьютеры и другое сетевое оборудование. Кабели, которые также называют

сетевой средой (networkmedia), имеют множество различных конфигураций, но для

компьютерных сетей, как правило, используют следующие типы: кабель на основе

неэкранированной витой пары, коаксиальный кабель, кабель на основе

экранированной витой пары и оптоволоконный кабель. С технической точки зрения

кабели, используемые

· для компьютерных сетей, должны обладать

тремя следующими основными свойствами:

· защищенность от помех, наведенных внешними

электрическими полями (создаваемыми электрическими моторами, линиями

электропередачи, ретрансляторами и передатчиками);

· простота в монтаже.

Эти свойства являются довольно важными, т.к. кабели, имеющие

защиту от перекрестных помех и помех от внешних электрических полей, можно

прокладывать на большие расстояния, и они способны обеспечить более высокие

скорости передачи данных. Например, коаксиальный кабель и кабель на основе

экранированной витой пары имеют внешний слой в виде металлической фольги,

который создает защиту от электрического шума, однако использование фольги

делает кабель более толстым, что затрудняет его монтаж внутри кабельных

трубопроводов и стен. Кабель на основе неэкранированной витой пары имеет

меньший диаметр, и его легче монтировать, но он в меньшей степени защищен от

электрического шума. В отличие от электрических кабелей оптоволоконный кабель

передает не электричество, а свет, поэтому он не подвержен воздействию

электрических помех. Оптоволоконный кабель позволяет передавать сигналы быстрее

и на большие расстояния, чем любой другой — кабеля. К сожалению, такой кабель

зачастую намного дороже других типов кабеля и для его правильного монтажа

требуются специальные инструменты и прошел специальную подготовку работники.

2.

Протоколы передачи данных

Протокол передачи данных — набор соглашений интерфейса

логического уровня, которые определяют обмен данными между различными

программами. Эти соглашения задают единообразный способ передачи сообщений и

обработки ошибок, при взаимодействии программного обеспечения разнесённой в

пространстве аппаратуры, соединённой тем или иным интерфейсом.

Стандартизированный протокол передачи данных также позволяет

разрабатывать интерфейсы (уже на физическом уровне), не привязанные к

конкретной аппаратной платформе и производителю (например, USB, Bluetooth).

Сетевой протокол — набор правил и действий (очерёдности

действий), позволяющий осуществлять соединение и обмен данными между двумя и

более включёнными в сеть устройствами.

Разные протоколы, зачастую, описывают лишь разные стороны

одного типа связи; взятые вместе, они образуют стек протоколов. Названия

«протокол» и «стек протоколов» также указывают на программное обеспечение,

которым реализуется протокол.

Наиболее распространённой системой классификации сетевых

протоколов является так называемая модель OSI, в соответствии с которой

протоколы делятся на 7 уровней по своему назначению — от физического

(формирование и распознавание электрических или других сигналов) до прикладного

(интерфейс программирования приложений для передачи информации приложениями).

2.1

Сетевая модель OSI

Сетевая модель OSI (англ.

opensystemsinterconnectionbasicreferencemodel — базовая эталонная модель

взаимодействия открытых систем, сокр. ЭМВОС; 1978 г.) — абстрактная сетевая

модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на

компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою

часть процесса взаимодействия. Благодаря такой структуре совместная работа

сетевого оборудования и программного обеспечения становится гораздо проще и

прозрачнее.

Таблица 1 Уровни модели OSI

|

Модель OSI |

||

|

Тип данных |

Уровень (layer) |

Функции |

|

Данные |

7. Прикладной |

Доступ к |

|

6. |

Представление и |

|

|

5. Сеансовый |

Управление |

|

|

Сегменты |

4. Транспортный |

Прямая связь |

|

Пакеты |

3. Сетевой |

Определение |

|

Кадры |

2. Канальный |

Физическая |

|

Биты |

1. Физический |

Работа со |

Модель OSI начинается с 7-го уровня — приложений

заканчивается 1-м уровнем — физическим, на котором определены стандарты,

предъявляемые независимыми производителями к средам передачи данных:

· тип передающей среды (медный кабель,

оптоволокно, радиоэфир и др.),

· тип модуляции сигнала,

· сигнальные уровни логических дискретных

состояний (нуля и единицы).

Любой протокол модели OSI должен взаимодействовать либо с

протоколами своего уровня, либо с протоколами на единицу выше и / или ниже

своего уровня. Взаимодействия с протоколами своего уровня называются

горизонтальными, а с уровнями на единицу выше или ниже — вертикальными. Любой

протокол модели OSI может выполнять только функции своего уровня и не может

выполнять функций другого уровня, что не выполняется в протоколах

альтернативных моделей.

Каждому уровню с некоторой долей условности соответствует

свой операнд — логически неделимый элемент данных, которым на отдельном уровне

можно оперировать в рамках модели и используемых протоколов: на физическом

уровне мельчайшая единица — бит, на канальном уровне информация объединена в

кадры, на сетевом — в пакеты (датаграммы), на транспортном — в сегменты. Любой

фрагмент данных, логически объединённых для передачи — кадр, пакет, датаграмма

— считается сообщением. Именно сообщения в общем виде являются операндами сеансового,

представительского и прикладного уровней.

.2

Прикладной уровень

Прикладной уровень (уровень приложений; англ.

applicationlayer) — верхний уровень модели, обеспечивающий взаимодействие

пользовательских приложений с сетью:

· позволяет приложениям использовать сетевые

службы:

· удалённый доступ к файлам и базам данных,

· пересылка электронной почты;

· отвечает за передачу служебной информации;

· предоставляет приложениям информацию об

ошибках;

· формирует запросы к уровню представления.

· Протоколы прикладного уровня: RDP, HTTP,

SMTP, SNMP, POP3, FTP, XMPP, OSCAR, Modbus, SIP, TELNET.

.3

Представительный уровень

Представительный уровень (уровень представления; англ.

presentationlayer) обеспечивает преобразование протоколов и кодирование /

декодирование данных. Запросы приложений, полученные с прикладного уровня, на

уровне представления преобразуются в формат для передачи по сети, а полученные

из сети данные преобразуются в формат приложений. На этом уровне может

осуществляться сжатие / распаковка или кодирование / декодирование данных, а

также перенаправление запросов другому сетевому ресурсу, если они не могут быть

обработаны локально.

Уровень представлений обычно представляет собой промежуточный

протокол для преобразования информации из соседних уровней. Это позволяет

осуществлять обмен между приложениями на разнородных компьютерных системах

прозрачным для приложений образом. Уровень представлений обеспечивает

форматирование и преобразование кода. Форматирование кода используется для

того, чтобы гарантировать приложению поступление информации для обработки,

которая имела бы для него смысл. При необходимости этот уровень может выполнять

перевод из одного формата данных в другой.

Уровень представлений имеет дело не только с форматами и

представлением данных, он также занимается структурами данных, которые

используются программами. Таким образом, уровень 6 обеспечивает организацию

данных при их пересылке.

Чтобы понять, как это работает, представим, что имеются две

системы. Одна использует для представления данных расширенный двоичный код

обмена информацией EBCDIC, например, это может быть мейнфреймкомпании IBM, а

другая — американский стандартный код обмена информацией ASCII (его используют

большинство других производителей компьютеров). Если этим двум системам

необходимо обменяться информацией, то нужен уровень представлений, который

выполнит преобразование и осуществит перевод между двумя различными форматами.

Другой функцией, выполняемой на уровне представлений,

является шифрование данных, которое применяется в тех случаях, когда необходимо

защитить передаваемую информацию от приема несанкционированными получателями.

Чтобы решить эту задачу, процессы и коды, находящиеся на уровне представлений,

должны выполнить преобразование данных. На этом уровне существуют и другие

подпрограммы, которые сжимают тексты и преобразовывают графические изображения

в битовые потоки, так что они могут передаваться по сети.

Стандарты уровня представлений также определяют способы

представления графических изображений. Для этих целей может использоваться

формат PICT — формат изображений, применяемый для передачи графики QuickDraw

между программами.

Другим форматом представлений является тегированный формат

файлов изображений TIFF, который обычно используется для растровых изображений

с высоким разрешением. Следующим стандартом уровня представлений, который может

использоваться для графических изображений, является стандарт, разработанный

Объединенной экспертной группой по фотографии (JointPhotographicExpertGroup); в

повседневном пользовании этот стандарт называют просто JPEG.

Существует другая группа стандартов уровня представлений,

которая определяет представление звука и кинофрагментов. Сюда входят интерфейс

электронных музыкальных инструментов (англ. MusicalInstrumentDigitalInterface,

MIDI) для цифрового представления музыки, разработанный Экспертной группой по

кинематографии стандарт MPEG, используемый для сжатия и кодирования

видеороликов на компакт-дисках, хранения в оцифрованном виде и передачи со

скоростями до 1,5 Мбит/с, и QuickTime — стандарт, описывающий звуковые и видео

элементы для программ, выполняемых на компьютерах Macintosh и PowerPC.

Протоколыуровняпредставления: AFP — Apple Filing

Protocol, ICA — Independent Computing Architecture, LPP — Lightweight

Presentation Protocol, NCP — NetWare Core Protocol, NDR — Network Data

Representation, XDR — eXternal Data Representation, X.25 PAD — Packet

Assembler/Disassembler Protocol.

.4

Сеансовый уровень

Сеансовый уровень (англ. sessionlayer) модели обеспечивает

поддержание сеанса связи, позволяя приложениям взаимодействовать между собой

длительное время. Уровень управляет созданием / завершением сеанса, обменом

информацией, синхронизацией задач, определением права на передачу данных и

поддержанием сеанса в периоды неактивности приложений.

Протоколысеансовогоуровня: ADSP (AppleTalk Data

Stream Protocol), ASP (AppleTalk Session Protocol), H.245 (Call Control

Protocol for Multimedia Communication), ISO-SP (OSI Session Layer Protocol

(X.225, ISO 8327)), iSNS (Internet Storage Name Service), L2F (Layer 2

Forwarding Protocol), L2TP (Layer 2 Tunneling Protocol), NetBIOS (Network Basic

Input Output System), PAP (Password Authentication Protocol), PPTP

(Point-to-Point Tunneling Protocol), RPC (Remote Procedure Call Protocol), RTCP

(Real-time Transport Control Protocol), SMPP (Short Message Peer-to-Peer), SCP

(Secure Copy Protocol), ZIP (Zone Information Protocol), SDP (Sockets Direct

Protocol).

2.5

Транспортный уровень

Транспортный уровень (англ. transportlayer) модели

предназначен для обеспечения надёжной передачи данных от отправителя к

получателю. При этом уровень надёжности может варьироваться в широких пределах.

Существует множество классов протоколов транспортного уровня, начиная от

протоколов, предоставляющих только основные транспортные функции (например,

функции передачи данных без подтверждения приема), и заканчивая протоколами,

которые гарантируют доставку в пункт назначения нескольких пакетов данных в

надлежащей последовательности, мультиплексируют несколько потоков данных, обеспечивают

механизм управления потоками данных и гарантируют достоверность принятых

данных. Например, UDP ограничивается контролем целостности данных в рамках

одной датаграммы, и не исключает возможности потери пакета целиком, или

дублирования пакетов, нарушение порядка получения пакетов данных; TCP

обеспечивает надёжную непрерывную передачу данных, исключающую потерю данных

или нарушение порядка их поступления или дублирования, может перераспределять

данные, разбивая большие порции данных на фрагменты и наоборот склеивая

фрагменты в один пакет.

Протоколытранспортногоуровня: ATP (AppleTalk

Transaction Protocol), CUDP (Cyclic UDP), DCCP (Datagram Congestion Control

Protocol), FCP (Fiber Channel Protocol), IL (IL Protocol), NBF (NetBIOS Frames

protocol), NCP (NetWare Core Protocol), SCTP (Stream Control Transmission

Protocol), SPX (Sequenced Packet Exchange), SST (Structured Stream Transport),

TCP (Transmission Control Protocol), UDP (User Datagram Protocol).

2.6

Сетевой уровень

Сетевой уровень (англ. networklayer) модели предназначен для

определения пути передачи данных. Отвечает за трансляцию логических адресов и

имён в физические, определение кратчайших маршрутов, коммутацию и

маршрутизацию, отслеживание неполадок и «заторов» в сети.

Протоколы сетевого уровня маршрутизируют данные от источника

к получателю. Работающие на этом уровне устройства (маршрутизаторы) условно

называют устройствами третьего уровня (по номеру уровня в модели OSI).

Протоколы сетевого уровня: IP/IPv4/IPv6 (InternetProtocol),

IPX (InternetworkPacketExchange, протокол межсетевого обмена), X.25 (частично

этот протокол реализован на уровне 2), CLNP (сетевой протокол без организации

соединений), IPsec (InternetProtocolSecurity), ICMP

(InternetControlMessageProtocol), IGMP (InternetGroupManagementProtocol), RIP

(RoutingInformationProtocol), OSPF (OpenShortestPathFirst).

.7

Канальный уровень

Канальный уровень (англ. datalinklayer) предназначен для

обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками,

которые могут возникнуть. Полученные с физического уровня данные он упаковывает

в кадры, проверяет на целостность, если нужно, исправляет ошибки (формирует

повторный запрос поврежденного кадра) и отправляет на сетевой уровень.

Канальный уровень может взаимодействовать с одним или несколькими физическими

уровнями, контролируя и управляя этим взаимодействием.

Спецификация IEEE 802 разделяет этот уровень на два

подуровня: MAC (англ. mediaaccesscontrol) регулирует доступ к разделяемой

физической среде, LLC (англ. logicallinkcontrol) обеспечивает обслуживание

сетевого уровня.

На этом уровне работают коммутаторы, мосты и другие

устройства. Говорят, что эти устройства используют адресацию второго уровня (по

номеру уровня в модели OSI).

Протоколыканальногоуровня: ARCnet, ATM, Cisco

Discovery Protocol (CDP), Controller Area Network (CAN), Econet, Ethernet,

Ethernet Automatic Protection Switching (EAPS), Fiber Distributed Data

Interface (FDDI), Frame Relay, High-Level Data Link Control (HDLC), IEEE 802.2

(provides LLC functions to IEEE 802 MAC layers), Link Access Procedures, D

channel (LAPD), IEEE 802.11 wireless LAN, LocalTalk, Multiprotocol Label

Switching (MPLS), Point-to-Point Protocol (PPP), Point-to-Point Protocol over

Ethernet (PPPoE), Serial Line Internet Protocol (SLIP, obsolete), StarLan,

Spanning tree protocol, Token ring, Unidirectional Link Detection (UDLD), x.

25.

В программировании этот уровень представляет драйвер сетевой

платы, в операционных системах имеется программный интерфейс взаимодействия

канального и сетевого уровней между собой. Это не новый уровень, а просто

реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS, UDI.

.8

Физический уровень

Физический уровень (англ. physicallayer) — нижний уровень

модели, предназначенный непосредственно для передачи потока данных.

Осуществляет передачу электрических или оптических сигналов в кабель или в

радиоэфир и, соответственно, их приём и преобразование в биты данных в

соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет

интерфейс между сетевым носителем и сетевым устройством.

На этом уровне также работают концентраторы, повторители

сигнала и медиа-конвертеры.

Протоколы физического уровня: IEEE 802.15 (Bluetooth), IRDA,

EIA RS-232, EIA-422, EIA-423, RS-449, RS-485, DSL, ISDN, SONET/SDH, 802.11

Wi-Fi, Etherloop, GSM Umradiointerface, ITU и ITU-T, TransferJet, ARINC 818,

G.hn/G.9960.

3.

Сетевое администрирование

На самых разных предприятиях все большее значение приобретают

сети и распределённые системы обработки данных. Наблюдается тенденция к

увеличению и усложнению сетей; сети поддерживают все больше приложений и

обслуживают все больше пользователей. По мере того как сети увеличиваются в размерочевидными

становятся два факта:

· сеть, ее ресурсы и распределенные

приложения становятся неотъемлемой частью инфраструктуры организации;

· с увеличением сложности сетей

увеличивается вероятность выхода из строя того или иного элемента сети, что

может привести к неработоспособности фрагмента сети или снижению

производительности сети до неприемлемого уровня.

Большой сложной сетью невозможно управлять без специальных

автоматизированных инструментальных средств. Потребность в подобных средствах

все возрастает. В то же время, если сеть содержит оборудование от разных

производителей, задача предоставления этих средств усложняется. Более того, все

увеличивающаяся децентрализация сетевых услуг, о чем свидетельствуют

возрастающая роль рабочих станций и архитектуры клиент-сервер, также усложняет

согласованное и координированное сетевое администрирование. В таких сложных

информационных системах многие сетевые устройства расположены далеко от сетевых

администраторов.

В этой главе рассматривается тема сетевого администрирования.

Мы начнем с обсуждения требований к сетевому администрированию. Так читатель

получит представление о спектре задач, которые необходимо решить. Чтобы

управлять сетью, необходимо обладать информацией о текущем состоянии сети и ее

поведении.

Как для управления локальной сетью, так и для управления

комбинированным окружением, состоящим из локальной и глобальной сетей,

необходима система сетевого администрирования с исчерпывающим набором

инструментальных средств управления и сбора данных, интегрированным в сетевое

аппаратное и программное обеспечение.

Мы рассмотрим общую архитектуру системы сетевого

администрирования, а затем изучим самый популярный стандартизованный пакет

программного обеспечения для поддержки сетевого администрирования, а именно протокол

SNMP.

.1

Требования к сетевому администрированию

Ниже перечислены ключевые области сетевого администрирования,

предложенные международной организацией по стандартизации (ISO).

Области сетевого администрирования, предложенные ISO

· устранение неисправностей

Системы обнаружения, изоляции и исправления некорректной

работы окружения OSI

· учет ресурсов

Системы, позволяющие устанавливать загрузку объектов

администрирования и определятьстоимость использования этих объектов

· Конфигурирование и именование

Системы управления, идентификации и получения информации от

объектов администрирования, а также предоставления информации объектам

администрирования с целью их непрерывной и согласованной работы

· Мониторинг производительности

Системы оценки поведения объектов администрирования и

эффективности работы средствсвязи

· Управление безопасностью

Те аспекты безопасности, которые важны для корректной работы

систем сетевого администрирования OSI и защиты объектов администрирования

.2

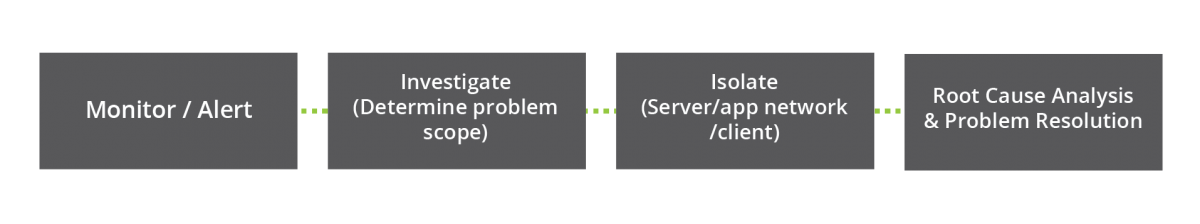

Устранение неисправностей

Для корректной работы сложной сети необходимо следить за тем,

чтобы система в целом и каждый ее компонент находились в рабочем состоянии.

Когда происходит сбой, важно как можно быстрее предпринять следующие меры по

его устранению.

· Определить точное место неисправности.

· Изолировать остальную часть сети от места

неисправности, чтобы она могла продолжать свою работу.

· Переконфигурировать или модифицировать

сеть таким образом, чтобы минимизировать влияние отсутствующего компонента на

работу сети.

· Починить или заменить вышедшие из строя

компоненты и восстановить исходное состояние сети.

В системе устранения неисправностей очень важную роль играет

концепция неисправности. Признаком неисправности являются ошибки. Неисправность

представляет собой ненормальное состояние, для исправления которого требуется

внимание администратора. Например, если линия связи физически разорвана, сигнал

не может пройти по ней. Либо изгиб кабеля может вызывать сильные искажения

сигнала, которые ведут к повышению частоты появления битовых ошибок. Некоторые

ошибки (например, единичные битовые ошибки в канале связи) могут возникать

время от времени. Такие ошибки, как правило, не считаются неисправностью.

Обычно их можно компенсировать при помощи механизма контроля ошибок, реализованного

во многих протоколах.

Потребности пользователей

Пользователи рассчитывают получить быстрое и надежное

разрешение проблем. Большинство конечных пользователей готово смириться с

временными неисправностями. Однако, когда подобная неисправность все же случается,

пользователи как правило, рассчитывают на получение немедленного уведомления, а

также на практически мгновенное устранение неисправности. Для достижения

подобного уровня устранения неисправностей необходимы очень быстрые и надежные

системы обнаружения неисправностей и диагностики. Влияние и длительность

неисправностей также могут быть минимизированы при помощи избыточных

компонентов и альтернативных маршрутов передачи данных, что обеспечивает

определенный уровень устойчивости сети к неисправностям.

Пользователи рассчитывают на то, что их будут информировать о

состоянии сети, в том числе о плановых и внеплановых ремонтных работах.

Пользователям необходима гарантия корректной работы сети. Такую гарантию дают

тестирование, анализ дампов, регистрационные журналы, механизмы уведомления и

ведения статистики. После исправления ситуации и полного восстановления

работоспособности системы служба устранения неисправностей должна

гарантировать, что проблема действительно решена, и других проблем нет. Это

называется выявлением и решением проблемы.

Как и другие области сетевого администрирования, устранение

неисправностей должно оказывать минимальное влияние на производительность сети.

.3

Учет ресурсов

На многих предприятиях ведется учет использования сетевых

услуг корпоративной сети различными подразделениями предприятия или даже

отдельными проектными группами. Как правило, для этого задействованы внутренние

механизмы учета; физический перевод денежных средств отсутствует. Тем не менее

важность учета ресурсов для пользователей от этого не снижается. Более того,

даже если в организации нет специального подразделения, предназначенного для

ведения подобного внутреннего учета, отслеживать расходование сетевых ресурсов

отдельными пользователями и группами пользователей приходится сетевым

администраторам. В пользу такого учета есть несколько доводов.

Пользователь или группа пользователей могут злоупотреблять

своими привилегиями доступа и перерасходовать сетевые ресурсы за счет других

пользователей.

Пользователи могут выполнять те или иные сетевые процедуры

неэффективно, и сетевой администратор призван помочь в изменении этих процедур

с целью повышения производительности.

Сетевому администратору легче планировать развитие сети, если

он имеет достаточно информации об активности пользователей.

Потребности пользователей

Сетевой администратор должен иметь возможность выбирать типы

данных, записываемых на различных узлах, желаемые интервалы времени между

периодическими операциями по передаче записываемой информации управляющим узлам

более высокого уровня, алгоритмы определения стоимости ресурсов. Отчеты об

использовании сетевых ресурсов должны генерироваться под контролем сетевого

администратора.

Доступ к учетной информации должен быть ограничен, для чего

необходимо проверять права пользователей.

Конфигурирование

и именование

Современные информационные сети состоят из отдельных

компонентов и логических подсистем (например, драйверов устройств в

операционной системе), которые можно настроить на выполнение различных

приложений. Так, одно и то же устройство может быть сконфигурировано для

функционирования как маршрутизатор или как узел оконечной системы, либо как то

и другое. Приняв решение о способе использования устройства, управляющий

конфигурированием сетевой администратор может выбрать подходящие программное

обеспечение, а также атрибуты и параметры этого устройства (например, задержку

повторной передачи транспортного уровня).

Конфигурирование связано с инициализацией сети и корректным

отключением части или всей сети. Кроме того, к конфигурированию относятся

добавление и обновление взаимосвязей между компонентами, управление состоянием

самих компонентов во время сетевых операций.

Потребности пользователей

Операции инициализации и отключения сетевых компонентов

относятся к операциям конфигурирования. Часто желательно, чтобы эти операции

могли выполняться автоматически (например, запуск или отключение сетевого

интерфейсного устройства). Сетевой администратор должен иметь возможность

идентификации компонентов, составляющих сеть, а также возможность определения

желаемой схемы соединений этих компонентов. Тем, кто регулярно конфигурирует

сеть с одним и тем же или сходным набором ресурсов и их атрибутов, необходимы

средства определения и модифицирования атрибутов по умолчанию, а также средства

загрузки заранее определенных наборов атрибутов в определенные сетевые

компоненты. Сетевому администратору нужно уметь изменять схемы соединения

сетевых компонентов, когда изменяются потребности пользователей.

Переконфигурирование сети часто выполняется в ответ на изменение параметров

производительности, после обновления, а также с целью устранения неисправности

или проверки системы безопасности.

Пользователям часто необходимо или желательно получать

информацию о состоянии сетевых ресурсов и компонентов. То есть в случае

изменения конфигурации пользователей следует информировать об этом. Отчеты о

конфигурации могут генерироваться либо периодически, либо по запросу. Перед

изменением конфигурации пользователи должны быть информированы о будущем

состоянии ресурсов и их атрибутах.

Сетевые администраторы, как правило, предпочитают, чтобы

управление сетевыми функциями (например, распределение и обновление

программного обеспечения) осуществлялось только авторизованными пользователями

(операторами)

.4

Мониторинг производительности

Современные информационные сети состоят из большого

количества различных компонентов, которые должны обмениваться данными и

совместно пользоваться данными и ресурсами. В некоторых случаях для эффективной

работы сетевых приложений важно, чтобы скорость обмена данными между ними

оставалась в определенных пределах. Регулирование производительности

компьютерной сети подразумевает неразрывную связь двух функций: мониторинга и

контроля. Мониторинг представляет собой функцию отслеживания активности сетевых

узлов. Контролирующая функция позволяет регулятору производительности вносить

коррективы с целью повышения производительности сети. Занимаясь проблемой

производительности, сетевой администратор задается следующими вопросами.

· Каков уровень использования мощностей? +

Присутствует ли избыточный трафик?

· Не снизилась ли пропускная способность до

неприемлемо низкого уровня?

· Имеются ли узкие места?

· Не растет ли время отклика?

Для ответа на эти вопросы сетевой администратор должен

рассмотреть некоторый начальный набор ресурсов, работу которых следует

отслеживать, чтобы оценить уровень производительности. Эта задача включает

использование соответствующей метрики и значений, ассоциируемых с сетевыми

ресурсами, в качестве индикаторов различных уровней производительности.

Например, какое количество повторно переданных пакетов на транспортном уровне

следует считать признаком появления проблемы производительности, требующей

вмешательства? Таким образом, необходим мониторинг многих ресурсов, чтобы получить

информацию, по которой можно оценить уровень производительности сети. Собрав

эту информацию и проанализировав ее, сетевой администратор может распознать

признаки уже имеющегося или наступающего снижения производительности.

Потребности пользователей

Прежде чем применять сеть для определенного приложения,

пользователь может захотеть ознакомиться с такими параметрами, как среднее и

максимальное время отклика, а также надежность сетевых услуг. Таким образом,

для ответа на некоторые вопросы пользователей необходимо достаточно подробно

знать параметры производительности сети. Конечные пользователи ожидают, что

сетевые службы обеспечат приемлемое время отклика для их приложений.

Сетевым администраторам необходима статистика

производительности для планирования и управления большими сетями. Статистика

производительности может применяться для распознавания потенциальных узких мест

прежде, чем они создадут проблемы для конечных пользователей. Предпринимаемые

своевременные действия могут представлять собой изменение таблиц маршрутизации

для перераспределения нагрузки в случае пиковой загрузки сети. В долгосрочной

перспективе подобная информация о производительности может использоваться для

принятия решений о вводе в строй дополнительных линий или коммутаторов.

3.5

Управление безопасностью

Управление безопасностью касается генерации, распределения и

хранения ключей шифрования. Необходимо хранить и передавать пароли и другие

данные, управляющие авторизацией или контролирующие доступ. К управлению

безопасностью также относится доступ к средствам мониторинга и управления

компьютерными сетями, а также доступ к любой информации, касающейся сетевого

администрирования, полученной от сетевых узлов. Регистрационные журналы

являются важными инструментальными средствами безопасности, поэтому управление

безопасностью в большой степени означает сбор, хранение и изучение данных

журналов аудита и безопасности, а также разрешения и запрещения этих

регистрационных функций.

Потребности пользователей

Управление безопасностью предоставляет функции для защиты

сетевых ресурсов и информации пользователей. Функции сетевой безопасности

должны быть доступны только для авторизованных пользователей. Пользователям

необходимо знать, какие политики безопасности проводятся и являются,

эффективными, а также то, что управление функциями безопасности само является

надежным и безопасным.

4.

Проект улучшения передачи данных по ЛКС

.1

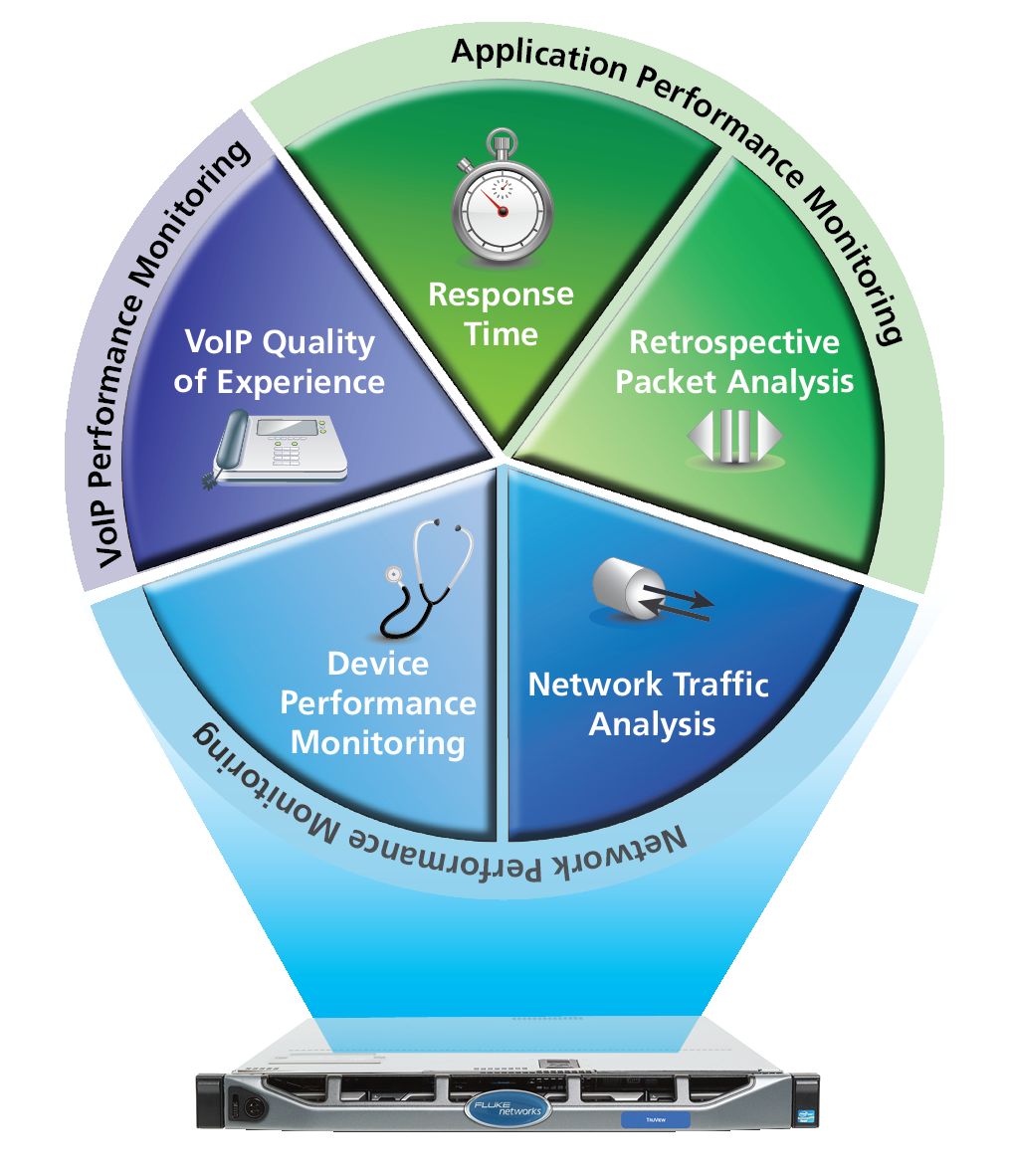

Программа NetworkTrafficView

NetworkTrafficView это инструмент сетевого мониторинга,

которая перехватывает пакеты проходят через ваш сетевой адаптер, и отображает

общую статистику о сетевом трафике. Пакеты статистики сгруппированы по типу

Ethernet, IP-протокола, источника / назначения адресов, и источника /

назначения портов. Для каждой строки статистики, отображается следующая

информация: Ethernet типа (IPv4, IPv6, ARP), IP-протокола (TCP, UDP, ICMP),

адрес источника, адрес назначения, порт источника, порт назначения, имя службы

(HTTP, FTP, и так далее), пакеты граф, общий размер пакетов, общий объем

данных, Скорость передачи данных, максимальная скорость данным, средний размер

пакета, первый / последний пакет время, длительность, и идентификатор процесса

/ наименование (для TCP соединений).

Системные

требования

Эта утилита работает на любой версии Windows, начиная с

Windows 2000 до Windows 7, включая 64-битные системы.

Один из следующих драйверов захвата необходимо использовать

NetworkTrafficView:: WinPcap это открытый исходный драйвер, который позволяет

захватывать сетевые пакеты на любой версии Windows.версии 2.x (только для

Windows 2000/XP/2003): Microsoft предоставляет бесплатный драйвер захвата

пакетов под Windows 2000/XP/2003, которые могут быть использованы

NetworkTrafficView, но этот драйвер не устанавливается по умолчанию, и вы

придется вручную установить его, используя один из следующих вариантов:

Вариант 1: Установка с компакт-диска Windows 2000/XP в

соответствии с инструкциями на сайте MicrosoftWeb

Вариант 2 (XP Only): Скачатьиустановить Windows XP Service Pack

2 Support Tools. Одним из инструментов, в этот пакет Netcap.exe. При запуске этого

инструмента в первый раз, драйвер NetworkMonitor будет автоматически установлен

в вашей системе.версии 3.x: Microsoft представляет новую версию

MicrosoftNetworkMonitor Драйвер (3.x), который также поддерживается в ОС

Windows 7/Vista/2008.

В новой версии MicrosoftNetworkMonitor (3.x) доступна для

загрузки с сайта Microsoft.

Вы также можете попробовать использовать NetworkTrafficView

без установки драйверов, используя метод «RawSockets. Но с этим методом много

проблем:

Это не работает во всех системахWindows, в зависимости от

версии ОС Windows и пакета обновлений, установленного на вашей системе. На

некоторых системах, RawSockets работает только частично и захватывает только

входящие пакеты. На некоторых других системах, она не работает вообще.

В системах, метод «RawSockets» работает должным образом, он

может только захватить IPv4 TCP / UDP пакетов. Он не может захватить другие

типы пакетов, как и другие водители захвата.

В Windows 7 UAC с включенной метод «RawSockets» работает

только при запуске NetworkTrafficView с «Запуск от имени администратора».

Начало

работы с NetworkTrafficView

Кроме установки необходимых драйверов для захвата сетевых

пакетов, NetworkTrafficView не требует установки дополнительных файлов DLL. Для

того, чтобы начать работать с этой программой, просто запустите исполняемый

файл — NetworkTrafficView.exe

После запуска NetworkTrafficView в первый раз, появляется на

экране окно «CaptureOptions», и необходимо выбрать метод захвата сетевых

пакетов и желаемый сетевой адаптер. В следующий раз, когда вы используете

NetworkTrafficView, она начнет автоматически захват пакетов с методом захвата и

сетевым адаптером, выбранными ранее. Вы всегда можете изменить

‘CaptureOptions’, снова нажав клавишу F9.

После выбора метода захвата и сетевого адаптера,

NetworkTrafficView отобразит текущий сетевой трафик, сгруппированный по типу

Ethernet, IP-протокола, источника / назначения адресов, и источника /

назначения портов.

Вы можете нажать F6, чтобы остановить захват сетевого

трафика, F5, чтобы запустить его снова, или Ctrl + X, чтобы очистить текущую

статистику сетевого трафика.

Изменение

режима группировки

В окне «Дополнительные параметры» (F8), вы можете изменить

настройки группировки, которые влияет на то, как статистика сетевого трафика

накапливается на экране:

Группировка пакетов по направлению:a singleline: Когда вы

выбираете эту опцию, пакеты, отправленные в обоих направлениях (клиент-сервер и

сервер-клиент), накапливаются в той же строке статистики.2 packetdirectionsin 2

separatedlines: Когда вы выбираете эту опцию, пакеты, отправленные от клиента к

серверу и отправленные от сервера к клиенту накапливаются и отображаются в 2

различных линиях статистики.

Общая Группировка:, IP Protocol, Addresses, and TCP/UDP

Ports: Если выбрана эта опция, каждое соединение TCP накапливаются и

отображаются отдельно. Например, если ваш веб-браузер открывает 5 соединений к

одному серверу, 5 или 10 статистических линий (в зависимости от группировки

пакетов по направлению) будет отображаться на экране.

Group by combination of Ethernet Type, IP Protocol, and Addresses. Ignore TCP/UDP Ports:

Если выбрана эта опция, все TCP соединений с одним клиентом и сервером

накапливаются и отображаются в одной строке статистики. Например, если ваш

веб-браузер открывает 5 соединений к одному серверу, 1 или 2 линии статистику

(в зависимости от направления пакета группировки) будут отображаться на

экране.: Если выбрана эта опция, все TCP соединения из одного и того же

процесса передачи пакетов будут отображаются в одной строке статистики.

Характеристика

объекта исследования

В качестве объекта экспериментального исследования выбрана

локальная компьютерная сеть ООО «Творческой мастерской «Уютный город», г.

Краснодар, ул. Коммунаров, 221/2.

Структура ЛКС представлена на рис. 4.1, где выделены основные

функциональные части сети и серверы общего пользования. Назначение серверов

общего пользования заключается в следующем.

Рис. 4.1. — Схема JIKC (М-р — Маршрутизатор, УПК — Удаленный

персональный компьютер)

На прокси-сервере установлена система Firewall, позволяющая разделить

сеть на две или более частей и реализовать набор правил, которые определяют

условия прохождения пакетов (кадров) из одной части в другую. Прокси-сервер