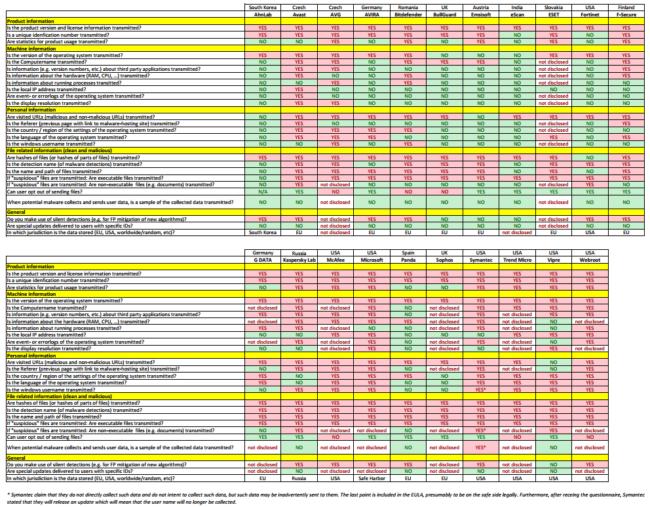

Почти все антивирусы отправляют личную информацию на сервер разработчиков

Как вы считаете, следят ли производители антивирусов за своими пользователями? Недавние исследования показали, что следят и очень пристально. Настолько пристально, что отправляют на свои сервера историю посещения веб-сайтов и даже личные документы пользователя, которые кажутся антивирусу подозрительными. Об этом сообщается в отчете под названием «Data transmission of Internet security products — 2014». И вот о чем там идет речь.

Исследовались продукты популярных компаний на предмет передачи данных на сервера разработчиков. В тестах участвовали продукты следующих компаний: AhnLab, Avast, AVG, AVIRA, Bitdefender, BullGuard, Emsisoft, eScan, ESET, Fortinet, F-Secure, G DATA, Kaspersky Lab, McAfee, Microsoft, Panda, Sophos, Symantec, Trend Micro, Vipre и Webroot.

Передача истории посещений браузера и уникальные идентификаторы пользователей

Для каждого компьютера в базе данных антивирусной компании создается уникальный идентификатор, к которому привязываются все отправляемые данные о посещенных сайтах. Какие-то решения передают лишь определенные адреса, а некоторые отправляют все посещаемые адреса сайтов. При наличии идентификаторов можно отследить всю историю посещений пользователем сайтов. Некоторые продукты также передают и названием компьютера, его IP-адрес, запущенные процессы и другие данные.

Передача личных документов

При обнаружении подозрительных файлов на локальном диске антивирус отправляет его на сервер антивирусной лаборатории для анализа. Причем это касается и документов, в которых может содержаться важная информация (финансовые отчеты, различные конфиденциальные данные и многое другое). Некоторые антивирусные решения делают это автоматически, не спрашивая разрешения у пользователя.

Avast, Fortinet, Kaspersky Lab, Symantec и Vipre передают документы и другие файлы на сервера антивирусных компаний. AVG, ESET, McAfee, Microsoft, Sophos, Trend Micro и Webroot тоже предают и не сообщают об этом. AVG, McAfee, Trend Micro и Webroot не дают отказаться от отправки этих данных.

Нас, как простых пользователей, настораживает тот факт, что компании пристально следят за нами и подглядывают в наши документы. Но продавцы утверждают, что данные концентрируются не в единой базе с уникальным идентификатором, а в различных несвязанных друг с другом базах, что позволяет исключить идентификацию пользователя и слежение за ним. И делается это все исключительно для обеспечения безопасности.

По результатам теста было выявлено, что всего два антивируса посылают меньше всего личных данных пользователей на сервера: AhnLab и Emsisoft.

[source link=»http://www.makeuseof.com/tag/antivirus-tracking-youd-surprised-sends/» name=»MakeUseOf»]

Сегодня рост вредоносного программного обеспечения становится лавинообразным. 70 000 экземпляров в день — и это не предел! Появление вредоносного программного обеспечения на планшетах и смартфонах уже никого не удивляет. Все это способствует тому, что традиционных средств антивирусной защиты, таких как проактивная защита и сигнатурный анализ, становится недостаточно для обеспечения безопасности

Сегодня рост вредоносного программного обеспечения становится лавинообразным. 70 000 экземпляров в день — и это не предел! Появление вредоносного программного обеспечения на планшетах и смартфонах уже никого не удивляет. Все это способствует тому, что традиционных средств антивирусной защиты, таких как проактивная защита и сигнатурный анализ, становится недостаточно для обеспечения безопасности.

В индустрии долгое время формировался более-менее понятный механизм обеспечения защиты, при котором от пострадавшего пользователя или из другого источника в лабораторию присылался образец вредоносного кода, и после проведения всестороннего анализа антивирусная лаборатория выпускала обновление баз сигнатур вместе с рецептом удаления «заразы». Все клиенты загружали это обновление и получали соответствующую защиту. Естественно, кто-то заражался раньше, чем получал «лекарство». Но таких было не так уж много. Однако шло время, количество угроз росло. Производителям антивирусного программного обеспечения пришлось максимально автоматизировать процесс анализа новых угроз, используя эвристические механизмы, и даже встроить подобные механизмы в сами клиентские антивирусы. При этом частота выпуска обновлений непрерывно росла. Выпуски стали вначале ежедневными, а потом даже ежечасными.

Однако, несмотря на успехи производителей антивирусов, стало понятно, что экспоненциальный рост числа новых угроз не оставляет подобному подходу ни одного шанса. С одной стороны, антивирусные компании не могут наращивать ресурсы такими же темпами, с другой – объем выпускаемых обновлений выходит за пределы разумного.

В свое время в антивирусной индустрии бытовало мнение, что описанную проблему раз и навсегда решат эвристические технологии, то есть методики детектирования не на основе сигнатуры, а с использованием методов искусственного интеллекта, встраиваемого в антивирус. Эти технологии получили широкое распространение, но проблемы решить не смогли. Лучшие примеры реализации эвристического анализа обеспечивают уровень обнаружения в пределах 50–70% для знакомых семейств вирусов и совершенно бессильны перед новыми видами атак.

На сегодня сформировалось мнение, что распознавать угрозы необходимо непосредственно в распределенных центрах обработки данных антивирусной компании, а не только на компьютере конечного пользователя. Такой перенос «центра тяжести» технологии в Интернет и называется «облачным».

Переход к «облачным» технологиям позволяет упростить архитектуру продукта, который пользователь ставит на свой компьютер, ведь теперь для каждого подозрительного ресурса предоставляется небольшое по объему обновление, индивидуально загружаемое из «облака» практически в реальном времени. Разумеется, разработанные технологии существенно сложнее, ведь многие процессы в компьютере требуют реакции более быстрой, чем скорость получения подобных обновлений. Кроме того, необходимо обеспечить защиту в тот момент, когда компьютер вообще не подключен к Интернету. Тем не менее «облачные» технологии являются ключом к обеспечению безопасности не самых мощных компьютеров, таких как нетбуки, планшеты и смартфоны.

По данным исследования, проведенного во втором квартале 2010 года компанией NSS Labs, время, необходимое антивирусным компаниям для блокирования веб-угроз, составляет от 4,62 до 92,48 часа (http://nsslabs.com/host-malware-protection/q2–2010-endpoint-protection-product-group-test-report.html). Дальнейшее принципиальное увеличение максимальной скорости реакции на угрозы с помощью обычных антивирусных обновлений невозможно, так как затраты времени на обнаружение вирусов, их последующий анализ и тестирование формируемых антивирусных обновлений уже сведены к минимуму.

Как быть?

В таких условиях необходим качественный скачок в индустрии безопасности. Его и обеспечили «облачные» технологии защиты. Сегодня в состав многих антивирусов входит «облачная» составляющая. В частности, свои «облака» имеют компании Trend Micro, Kaspersky Lab, Symantec, McAfee, Avast! и другие. Более того, как мне кажется, в скором времени либо все существующие лаборатории перейдут к использованию подобных технологий, либо кто-то из них будет вынужден просто покинуть рынок.

В данной статье мы рассмотрим антивирусные «облака» двух компаний: Trend Micro и Лаборатории Касперского.

Trend Micro SPN

Первым масштабным проектом по переносу антивирусной защиты в «облако» было построение компанией Trend Micro системы Smart Protection Network. Ключевой идеей этой системы была концепция «репутации» — вынесения вердикта для ресурса (файла, сайта, сообщения электронной почты) только на основе накопленных ранее данных, то есть без необходимости анализировать сам ресурс непосредственно в момент обращения к нему пользователя. На первый взгляд такая идея кажется странной, но на самом деле это единственный подход, который позволяет автоматически отражать неизвестные угрозы в автоматическом режиме. Другие подходы, которые анализируют сам ресурс, могут основываться только на исследовании эксперта либо на эвристических алгоритмах. В современных условиях оба традиционных подхода становятся все менее эффективными. Ручной анализ за последние несколько лет потерял актуальность с ростом числа угроз, а эвристика не успевает за увеличением числа вариаций вредоносных кодов и других приемов злоумышленников.

В SPN используется несколько методов отслеживания репутации. Первый и самый очевидный — это формирование базы ресурсов, например сайтов, и отслеживание происходящих изменений. Чем-то этот подход похож на методику поисковых систем, но цели преследуются совсем иные, соответственно и данные собираются другие. Если, например, сайт слишком часто меняет IP-адрес, то это типичный признак вредоносного сайта. При этом в чем, собственно, заключается его вредоносность — неизвестно. Сайт может распространять вредоносный код или представлять собой ложный сайт какого-нибудь банка. В общем, пользователю это не важно. Главное, что при попытке посетить данный сайт антивирус Trend Micro в реальном времени сверяется с SPN, и доступ блокируется.

Кроме базы репутации сайтов, SPN хранит базу репутации источников сообщений электронной почты, а также базу репутации отдельных файлов. Использование последней чаще всего называют «облачным» антивирусом. Но именно наличие всех трех баз обеспечивает второй и самый хитрый способ выявления угроз. Разработчики Trend Micro называют этот метод корреляцией. Суть его в том, что с помощью взаимосвязи данных во всех трех базах формируется профиль защиты, см. рисунок 1.

|

| Рисунок 1. Trend Micro Smart Protection Network |

Trend Micro Smart Protection Network состоит из нескольких ключевых компонентов, которые позволяют защитить пользователей от вредоносного контента в реальном времени.

- Web Reputation – «облачная» служба, которая использует базы данных репутации доменов для отслеживания надежности URL, страниц и объектов путем присвоения рейтинга репутации на основе таких факторов, как возраст веб-сайта, изменение расположения и сведения о подозрительных действиях, обнаруженные в ходе анализа вредоносного поведения. Репутации определяются и обновляются на основе постоянного анализа. При этом вредоносное содержимое будет заблокировано после анализа в «облаке» до того, как вредоносный код достигнет устройства пользователя.

- Email Reputation – «облачная» служба, применяющая технологию репутации для проверки IP-адреса, используя репутацию известных спам-адресов. Репутация определяется путем последовательного анализа поведения IP-адреса, сферы деятельности и предыдущей истории. Email Reputation блокирует вредоносные письма в «облаке» на основе IP-адреса отправителя и предотвращает их попадание на компьютер пользователя.

- File Reputation – технология File Reputation обеспечивает масштабируемый и эффективный способ быстрого блокирования вредоносного программного обеспечения в «облаке», прежде чем оно достигнет устройства конечного пользователя.

- Корреляция анализа поведения – корреляция по обратной связи. При этом коррелируются данные о деятельности из нескольких источников Trend Micro Smart Protection Network для выявления вредоносного контента, который не может быть обнаружен с помощью одного источника. Запатентованный двигатель корреляции использует анализ веб, электронной почты, файлов, вирусов, программ-шпионов, фарминг, фишинг и другие механизмы анализа, позволяя соотнести деятельность от сложных и скрытых атак, чтобы дать клиентам Trend Micro явное преимущество в степени защищенности.

- Smart Feedback – каналы обратной связи, которые обеспечивают непрерывное взаимодействие между продуктами Trend Micro и самой антивирусной компанией. «Облако» обновляется в режиме 24/7. Таким образом, угроза, найденная на компьютере одного из пользователей, автоматически будет добавлена в «облако», и о ней станет известно другим пользователям практически в реальном времени.

На сегодня Trend Micro поддерживает работу пяти центров обработки данных в разных регионах по всему земного шару, обрабатывая при этом более 7,2 Тбайт данных ежедневно. Деятельность Trend Micro обеспечивают более 2000 экспертов в области безопасности, работающих по всему миру в режиме 24/7.

Как работает Web Reputation

Служба Web Reputation использует одну из крупнейших в мире баз репутаций доменов для отслеживания надежности веб-сайтов, страниц и страничных объектов (например, ссылок). Репутация каждого элемента позволяет сделать вывод, чтобы создать политику, на основе которой будет разрешен или запрещен соответствующий контент на основе рейтинга репутации.

При этом применяется гибридный подход к обеспечению сканирования интернет-контента, то есть используются как «облачные» службы, такие как инфраструктура Smart Protection Network, служба Web Reputation и фильтрации URL-адресов и сканирования на локальном компьютере, чтобы обеспечить максимально высокий уровень обнаружения вредоносных программ, см. рисунок 2.

|

| Рисунок 2. Архитектура Web Reputation |

Ключевые компоненты и функции Web Reputation

*Dual Band Service – поддерживаются как возможности поиска в DNS и HTTP. По умолчанию поиск HTTP обращается к «облачной» службе Web Reputation для запроса репутации из базы. Исходя из запроса, база данных Web Reputation Service (WRS) возвращает очки репутации. DNS-запросы используются для запроса репутации домена.

*Rating Parameters – каждая служба Web Reputation использует широкий ряд номинальных параметров, чтобы определить, является ли объект, расположенный на веб-сайте, вредоносным. Инфраструктура Smart Protection Network использует несколько сотен параметров рейтинга между ее ключевыми компонентами для точного определения контента веб-сайтов. Оценка параметров для веб-службы репутации может включать проверку следующих параметров:

- Что такое возраст домена?

- Что такое стабильность истории IP-адреса?

- Связан ли данный сайт с любым другим известным вредоносным сайтом?

- Является ли содержание частью фишинговой или фарминг-сущности?

- Не содержит ли URL-ссылку, связанную с известным ботнетом?

*URL Filtering Categorization — служба фильтрации коррелирует свои рейтинги безопасности категории с базой данных WRS, чтобы обеспечить широкий спектр защиты.

*Smart Feedback — Web Reputation широко использует обратную связь от всех продуктов Trend Micro. Это обеспечивает обновление оценки репутации в реальном времени.

*Page Analysis – используется проверка на клиентском компьютере, чтобы убедиться, что с момента последней проверки страницы она не была изменена и контент не был подменен. Анализ страницы обеспечивает обнаружение быстро меняющихся и скрытых угроз и защищает от «угроз нулевого дня». О любом найденном вредоносном содержимом будет немедленно уведомлена служба Web Reputation для повторного анализа и пересчета репутации.

Вредоносное содержимое может быть блокировано на основе оценки содержимого службы Web Reputation. При этом могут быть использованы следующие балльные пороги (см. таблицу).

Антивирусное «облако» Kaspersky Security Network

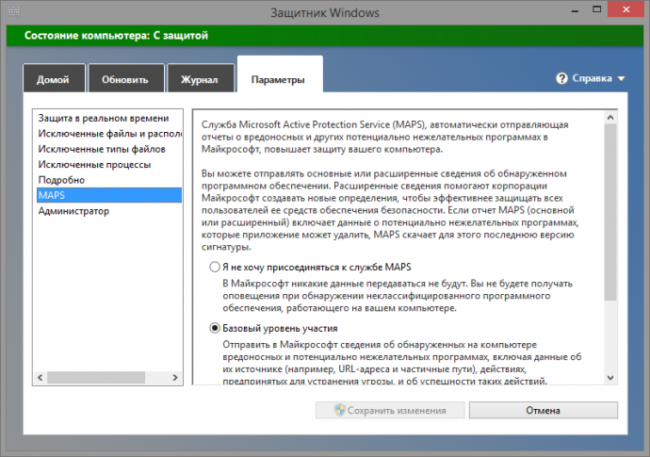

Эта «облачная» система безопасности была создана для максимально оперативного реагирования на новые угрозы в 2008 году и с тех пор является одной из ключевых технологий защиты компьютерных устройств в продуктах «Лаборатории Касперского». Главная особенность этого подхода заключается в том, что ключевой вклад в борьбу с новыми угрозами вносят сами пользователи. При установке продукта «Лаборатории Касперского» пользователю явно предлагают согласиться на передачу данных о запускаемых программах в «облако». Эти данные полностью анонимны, но они позволяют определить новое вредоносное программное обеспечение и оповестить остальных пользователей программ «Лаборатории Касперского» буквально в течение нескольких минут.

Как это работает?

Начнем с того, что основная задача антивируса — предотвратить появление на компьютере вредоносных программ. К сожалению, на современном компьютере новые программы появляются регулярно. Даже если сам пользователь ничего не устанавливает, многие уже установленные программы (продукты компании Adobe, Apple, Google и т. д.) автоматически обновляются, загружая из Интернета свои новые версии. Это очень удобно для пользователя, но осложняет задачу антивирусу. Ведь распространение нового вируса или троянской программы происходит сходно: в системе «вдруг» появляется новая программа. В случае с вредоносным кодом чаще всего сценарий следующий: множество пользователей получают ссылку на вредоносный файл в социальных сетях, по электронной почте или через систему мгновенного обмена сообщениями и, увы, пытаются его загрузить и запустить. Более того, часто при посещении специальной страницы запуск вредоносного кода происходит автоматически. В таких случаях используются уязвимые места в браузере и других программах. Информация о запуске новых версий легитимного файла или же вредоносного кода накапливается в «облачной» сети, и одновременно с этим поведение программы анализируется стандартными методами защиты. Если программа ведет себя подозрительно, например пытается изменить системные файлы или получить несанкционированный доступ к пользовательской информации, сообщение об этом также поступает в «облако». В результате выносится вердикт — является программа опасной или нет.

Что произойдет, если программа все же оказалась вредоносной? Пользователи, попытавшиеся запустить ее в первые минуты атаки, будут защищены только с помощью поведенческого анализа, который способен выявить «подозрительную» активность. Все остальные участники KSN оперативно получат информацию о новой угрозе и будут предупреждены при попытке запуска соответствующего файла. Данные также поступят в распоряжение экспертов «Лаборатории Касперского» для последующего анализа.

Такой подход принципиально отличается от традиционного. При традиционном обновлении антивирусных баз обратной связи от пользователя к серверу нет, поэтому антивирусная лаборатория не получает информацию о факте заражения, его источниках и распространении вредоносного программного обеспечения.

Отметим, что использование KSN обладает и другими преимуществами, кроме оперативной реакции на новые угрозы: в лабораторию никогда не пересылается сам подозрительный файл, а только его свойства: хэш-функция, информация о поведении, источник и т. д. Таким образом, у пользователя не должно возникать беспокойства по поводу утечки данных. Так что если вы используете продукт «Лаборатории Касперского», настоятельно рекомендуется не отключать функции KSN. В случае если подозрительный файл все же признается вредоносным, он может быть передан в «Лабораторию Касперского» для дополнительного обследования и принятия окончательного решения.

Использование «облачных» технологий позволило реализовать с помощью Kaspersky Security Network следующие функции.

Веб-фильтр

Веб-фильтр предназначен для ограничения доступа к вредоносным и мошенническим интернет-ресурсам. Веб-фильтр проверяет ссылки на веб-страницах. Рядом с ними выставляются значки разного цвета в соответствии с категорией опасности. Сайты делятся на опасные, безопасные и недостаточно известные. В первую очередь ссылки проверяются в локальной базе фишинговых и вредоносных сайтов. После этого поиск ведется в «черных списках» системы KSN. Если ресурс неизвестен и там, применяется эвристический анализ на наличие фишинговых ссылок.

Анти-фишинг

В ходе анализа производится проверка по базе фишинговых ссылок, Kaspersky Security Netwok (KSN) и эвристическим модулем. Если в ходе анализа хотя бы одним из модулей ссылка признается фишинговой – она блокируется, см. рисунок 3.

|

| Рисунок 3. Блок-схема поиска фишинговой ссылки |

Отмечено, что применение KSN обеспечивает высокую скорость оповещения пользователей о фишинговой угрозе. При обнаружении нового вредоносного объекта на компьютере любого из пользователей KSN информация о данном вредоносном объекте становится доступной для всех остальных пользователей KSN через 40 секунд после его обнаружения, а уже через час на компьютере пользователя обновляются антифишинговые базы.

Эвристический модуль осуществляет классификацию в соответствии с набором признаков. Всего на сегодня количество признаков для анализа уже превышает сто. В ходе анализа выделяются признаки из HTML и URL, затем они отправляются в специальный модуль, который выдает вердикт на основании существующих обучающих наборов. Например, к анализируемым признакам страницы можно отнести наличие на странице подозрительной лексики, наличие форм ввода, URL содержит нечитаемые последовательности символов.

Kaspersky Security Network (KSN) — это служба, предоставляющая доступ к базе знаний Лаборатории Касперского о репутации файлов, интернет-ресурсов и программного обеспечения. Для вычисления репутации того или иного URL используется несколько источников.

- Непосредственно пользователи продукта, которые обращаются с просьбами о категорировании того или иного нового веб-ресурса (URL).

- Файлы зон — списки всех доменов, высокоуровневых доменов таких как com, net, info. Информация предоставляется по договору с регистратором.

- Поисковые выдачи. Роботы запрашивают у различных поисковых машин наборы ключевых фраз. На выходе имеем наборы сайтов, которые ставятся в очередь на проверку.

Обработка фишингового запроса в сети KSN показана на рисунке 4.

|

| Рисунок 4. Обработка фишингового запроса в KSN |

Обработка фишингового запроса производится следующим образом:

- По запросу в KSN проводится обнаружение ссылки в URL Reputation Service.

- Если ссылка обнаружена, то атака не удалась, ссылка блокирована.

- Если ссылка не обнаружена в KSN, производится эвристический анализ соответствующей страницы.

- Если ссылка признана вредоносной, то производится ее публикация в KSN.

- Кроме того, обновление базы вредоносных ссылок в KSN производится по результатам работы групп аналитиков вредоносного программного обеспечения, а также аналитиков контентной фильтрации.

- При этом выполняется тщательный анализ и проверка полученных результатов.

- После этого происходит публикация вредоносных ссылок в KSN и обновление базы вредоносных ссылок на компьютерах пользователей.

Анти-Спам

Если ранее требовалось обучить антиспамовый модуль на некотором количестве писем перед началом работы, то сейчас такое обучение не требуется, поскольку информация для работы модуля берется из «облака», где уже имеется актуальная база образцов спам-сообщений. Из баз Kaspersky Security Network на пользовательские компьютеры поступают шаблоны новых рассылок спама и новые адреса вредоносных, спамерских и фишинговых ресурсов. Это позволяет быстро приспосабливаться к изменениям тактики спамеров и налаживать адекватную защиту.

Контроль программ

Система Kaspersky Security Network участвует в определении рейтингов опасности программ. Такие рейтинги используются при назначении прав доступа различного программного обеспечения к ресурсам компьютера и персональным данным пользователя. В Kaspersky Internet Security 2012 информация о новом программном обеспечении поступает сразу из нескольких источников: системы KSN и различных компонентов обновленных продуктов, таких как «Контроль программ», «Мониторинг активности программ» и «Эвристический аналізатор». Активный обмен данными обеспечивает максимальную полноту и актуальность анализируемой информации.

Проверка репутации программ

Всего один раз нажав клавишу мыши, пользователь Kaspersky Internet Security 2013 может узнать репутацию любого исполняемого файла на локальном компьютере и решить, стоит ли его использовать. Для этого нужно лишь кликнуть правой кнопкой мыши по иконке файла и выбрать в контекстном меню опцию «Посмотреть репутацию в KSN». Но даже если этого не сделать, все необходимые проверки будут проведены автоматически. Информация о каждой программе мгновенно попадает в «облачную» сеть, даже если эта программа только что появилась в Интернете.

«Облачный» вариант

Итак, преимущества использования «облачных» технологий для защиты пользователя очевидны:

- высокая скорость реакции на угрозы — до считанных десятков секунд;

- обладая практически неограниченными вычислительными ресурсами, «облако» позволяет выполнять параллельную обработку данных, то есть быстро проводить исследование сложных угроз;

- при работе с «облаком» загрузка пользовательского компьютера минимальна, так как обмен информацией с ним, как правило, осуществляется в фоновом режиме.

Содержание:

ВВЕДЕНИЕ

Современный бизнес становится все более динамичным, борьба за конкурентные преимущества зачастую превращается в погоню за современными управленческими и информационными технологиями. Последние годы наблюдается значительной рост информатизации на предприятиях любого уровня. Но, вместе с ростом информатизации, возрастают и риски стать жертвой хакерской атаки. Это может быть как случайно подхваченный пользователем “майнер”, так и целенаправленный “заказ” конкурентов. К сожалению, зачастую предприниматели очень легкомысленно относятся к направлению информационной безопасности и изменяют своё мнение лишь после того, как пострадают от рук злоумышленников. Несмотря на это, видна устойчивая тенденция – чем выше уровень компании, тем серьёзнее она подходит к защите своих сетей, своих данных, своего оборудования.

Целью данной работы является изучение существующих методов защиты информации, и разработка комплекса мер по антивирусной защите информационной системы, на примере сети малого предприятия.

Теоретические сведения об антивирусной защите, используемые в данной работе, базируются на общедоступной информации, опубликованной в сети интернет. На текущий момент практически отсутствуют печатные издания, исследующие данное направление, однако нельзя не упомянуть книгу «PRO вирусы», за авторством Валентина Холмогорова, бывшего штатного аналитика антивирусной компании «Доктор Веб», и редактором тематического журнала «Хакер».

Для реализации поставленной цели необходимо решить следующие задачи:

- Рассмотреть теоретические основы обеспечения информационной безопасности предприятия;

- Изучить структуру информационной системы предприятия;

- Провести анализ программных средств защиты информации;

- Произвести настройку комплекса мер по антивирусной защите в сети предприятия.

Объектом разработки является комплекс мер по антивирусной защите информационной системы.

Предметом исследования является антивирусная защита конечных устройств в рамках исследуемого предприятия.

-

ИЗУЧЕНИЕ НАПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- Анализ существующих средств защиты информации

Средства защиты информации по методам реализации можно разделить на шесть групп:

- программные;

- программно-аппаратные;

- аппаратные;

- организационные;

- морально-этические средства;

- законодательные.

Программными средствами защиты информации называются специально разработанные программы, которые реализуют функции безопасности вычислительной системы, осуществляют функцию ограничения доступа пользователей по паролям, ключам, многоуровневому доступу и т.д. Эти программы могут быть реализованы практически в любой операционной системе, удобной для пользователя. Как правило, эти программные средства обеспечивают достаточно высокую степень защиты системы. [3]

Программно-аппаратными средствами называются устройства, реализованные на универсальных или специализированных микропроцессорах, не требующие модификаций в схемотехнике при изменении алгоритма функционирования. Эти устройства также адаптируются в любой операционной системе, имеют большую степень защиты. Данный тип средств является более дорогим, относительно программных, однако же является самым гибким инструментом, позволяющим вносить изменения в конфигурацию по требованию заказчика. Программно-аппаратные средства обеспечивают более высокую степень защиты локальной сети, нежели программные.

Аппаратными средствами называются устройства, в которых функциональные узлы реализуются на сверхбольших интегральных системах (СБИС) с неизменяемым алгоритмом функционирования. Этот тип устройств адаптируется в любой операционной системе, является самым дорогим в разработке, предъявляет высокие технологические требования при производстве. В то же время эти устройства обладают самой высокой степенью защиты, в них невозможно внести конструктивные или программные изменения извне. Применение аппаратных средств затруднено из-за их высокой стоимости и статичности алгоритма. [4]

Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации специального ПО и аппаратных устройств для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы на всех этапах жизненного цикла защищаемой системы (создание охраняемого периметра, строительство помещений, проектирование системы в целом, монтаж и наладка оборудования, испытания и эксплуатация), а также кадровую политику и подбор персонала.

Морально-этические средства защиты реализуются в виде норм, которые сложились традиционно или складываются по мере распространения средств связи в данной стране или обществе. Эти нормы, как правило, не являются обязательными, как законодательные меры, однако несоблюдение их ведет к потере авторитета и престижа организации.

Законодательные – средства защиты определяются законодательными актами страны. В них регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

-

- Виды уязвимостей информационной системы

Согласно ГОСТ Р 56546-2015 Защита информации, уязвимости информационных систем [1], по типам недостатков ИС разделяются на:

- Недостатки, связанные с неправильной настройкой параметров ПО. Неправильная настройка параметров ПО заключается в отсутствии необходимого параметра, присвоении параметру неправильных значений, наличии избыточного числа параметров или неопределенных параметров ПО.

- Недостатки, связанные с неполнотой проверки вводимых (входных) данных. Недостаточность проверки вводимых (входных) данных заключается в отсутствии проверки значений, избыточном количестве значений, неопределенности значений вводимых (входных) данных;

- Недостатки, связанные с возможностью прослеживания пути доступа к каталогам. Прослеживание пути доступа к каталогам заключается в отслеживании пути доступа к каталогу (по адресной строке/составному имени) и получении доступа к предыдущему/корневому месту хранения данных.

- Недостатки, связанные с возможностью перехода по ссылкам. Переход по ссылкам связан с возможностью внедрения нарушителем ссылки на сторонние ресурсы, которые могут содержать вредоносный код. Для файловых систем недостатками являются символьные ссылки и возможности прослеживания по ним нахождения ресурса, доступ к которому ограничен;

- Недостатки, связанные с возможностью внедрения команд ОС. Внедрение команд ОС заключается в возможности выполнения пользователем команд ОС (например, просмотра структуры каталогов, копирование, удаление файлов и другие команды).

- Недостатки, связанные с межсайтовым скриптингом (выполнением сценариев). Межсайтовый скриптинг обычно распространен в веб-приложениях и позволяет внедрять код в веб-страницы, которые могут просматривать нелегитимные пользователи. Примерами такого кода являются скрипты, выполняющиеся на стороне пользователя.

- Недостатки, связанные с внедрением интерпретируемых операторов языков программирования или разметки. Недостатки связаны с внедрением интерпретируемых операторов языков программирования (например, операции выбора, добавления, удаления и другие) или разметки в исходный код веб-приложения.

- Недостатки, связанные с внедрением произвольного кода. Недостатки связаны с внедрением произвольного кода и части кода, которые могут приводить к нарушению процесса выполнения операций.

- Недостатки, связанные с переполнением буфера памяти. Переполнение буфера возникает в случае, когда ПО осуществляет запись данных за пределами выделенного в памяти буфера. Переполнение буфера обычно возникает из-за неправильной работы с данными, полученными извне, и памятью, при отсутствии защиты со стороны среды программирования и ОС. В результате переполнения буфера могут быть испорчены данные, расположенные следом за буфером или перед ним. Переполнение буфера может вызывать аварийное завершение или зависание ПО. Отдельные виды переполнений буфера (например, переполнение в стековом кадре) позволяют нарушителю выполнить произвольный код от имени ПО и с правами учетной записи, от которой она выполняется.

- Недостатки, связанные с неконтролируемой форматной строкой. Форматная строка в языках C/C++ является специальным аргументом функции с динамически изменяемым числом параметров. Ее значение в момент вызова функции определяет фактическое количество и типы параметров функции. Ошибки форматной строки потенциально позволяют нарушителю динамически изменять путь исполнения программы, в ряде случаев — внедрять произвольный код.

- Недостатки, связанные с вычислениями. К недостаткам, связанным с вычислениями, относятся следующие:

- некорректный диапазон, когда ПО использует неверное максимальное или минимальное значение, которое отличается от верного на единицу в большую или меньшую сторону;

- ошибка числа со знаком, когда нарушитель может вводить данные, содержащие отрицательное целое число, которые программа преобразует в положительное нецелое число;

- ошибка усечения числа, когда часть числа отсекается (например, вследствие явного или неявного преобразования, или иных переходов между типами чисел);

- ошибка индикации порядка байтов в числах, когда в ПО смешивается порядок обработки битов (например, обратный и прямой порядок битов), что приводит к неверному числу в содержимом, имеющем критическое значение для безопасности.

- Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа. Утечка информации — преднамеренное или неумышленное разглашение информации ограниченного доступа (например, существуют утечки информации при генерировании ПО сообщения об ошибке, которое содержит сведения ограниченного доступа). Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа, могут возникать вследствие наличия иных ошибок (например, ошибок, связанных с использованием скриптов).

- Недостатки, связанные с управлением полномочиями (учетными данными). К недостаткам, связанным с управлением полномочиями (учетными данными) относятся, например, нарушение политики разграничения доступа, отсутствие необходимых ролей пользователей, ошибки при удалении ненужных учетных данных и другие.

- Недостатки, связанные с управлением разрешениями, привилегиями и доступом. К недостаткам, связанным с управлением разрешениями, привилегиями и доступом, относятся, например, превышение привилегий и полномочий, необоснованное наличие суперпользователей в системе, нарушение политики разграничения доступа и другие.

- Недостатки, связанные с аутентификацией. К недостаткам, связанным с аутентификацией, относятся возможность обхода аутентификации, ошибки логики процесса аутентификации, отсутствие запрета множественных неудачных попыток аутентификации, отсутствие требования аутентификации для выполнения критичных функций.

- Недостатки, связанные с криптографическими преобразованиями (недостатки шифрования). К недостаткам, связанным с криптографическими преобразованиями, относятся ошибки хранения информации в незашифрованном виде, ошибки при управлении ключами, использование несертифицированных средств криптографической защиты информации.

- Недостатки, связанные с подменой межсайтовых запросов. Подмена межсайтового запроса заключается в том, что используемое ПО не осуществляет или не может осуществить проверку правильности формирования запроса.

- Недостатки, приводящие к «состоянию гонки». «Состояние гонки» — ошибка проектирования многопоточной системы или приложения, при которой функционирование системы или приложения зависит от порядка выполнения части кода. «Состояние гонки» является специфической ошибкой, проявляющейся в случайные моменты времени.

- Недостатки, связанные с управлением ресурсами. К недостаткам управления ресурсами относятся недостаточность мер освобождения выделенных участков памяти после использования, что приводит к сокращению свободных областей памяти, и отсутствие очистки ресурса и процессов от сведений ограниченного доступа перед повторным использованием и другие.

- Иные типы недостатков.

Для исследуемого предприятия актуальными уязвимостями являются:

- недостатки, связанные с управлением полномочиями;

- недостатки, связанные с возможностью внедрения команд ОС;

- недостатки, связанные с управлением разрешениями, привилегиями и доступом;

- недостатки, связанные с внедрением произвольного кода.

- Данные уязвимости полностью перекрываются современными антивирусными решениями, которые мы рассмотри далее.

-

ХАРАКТЕРИСТИКИ ПРЕДМЕТНОЙ ОБЛАСТИ ПРЕДПРИЯТИЯ

- Характеристика предприятия и его деятельности

В рамках данной работы мы проведем исследование на примере компании “Рога и Копыта” (далее – компания), которая специализируется на:

- разведении крупного рогатого скота;

- реализации крупного рогатого скота;

- поставки продукции на мясокомбинаты;

- поставки шкур обувным компаниям.

Компания ведёт дела с использованием CRM системы, хранит и передаёт документацию как внутри своей сети, так и перенаправляет контрагентам через систему ЭДО. Помимо этого, компания предоставляет отчетность в налоговую, используя электронно-цифровую подпись (далее – ЭЦП).

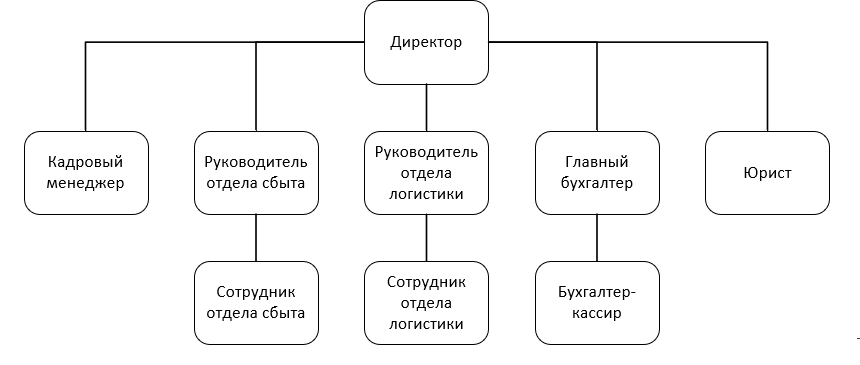

В компании работает больше 200 человек, однако в нас интересуют только та группа сотрудников, которая в своей работе использует рабочие станции и сеть интернет. В рамках данной работы, для описания данной группы, будем использовать термин “Административная группа”. Схема сотрудников административной группы представлена на рисунке 1.

Рисунок 1 – Схема сотрудника административной группы

Показатели, отображающие масштабы деятельности компании приведены в таблице 1

Таблица 1

Количественно-стоимостные оценки деятельности компании

|

№ пп |

Наименование характеристики (показателя) |

Значение показателя на конец 2018 года |

|

Валовая прибыль, руб. |

2938000 |

|

|

Чистая прибыль, руб. |

2912000 |

|

|

Рентабельность собственного капитала, % |

3,75 |

|

|

Рентабельность активов, % |

2,25 |

|

|

Коэффициент чистой прибыльности, % |

7,55 |

|

|

Рентабельность продукции (продаж),% |

9,20 |

|

|

Количество единиц средств вычислительной техники |

223 |

|

|

Количество сотрудников (человек) |

227 |

-

- Техническое оснащение предприятия

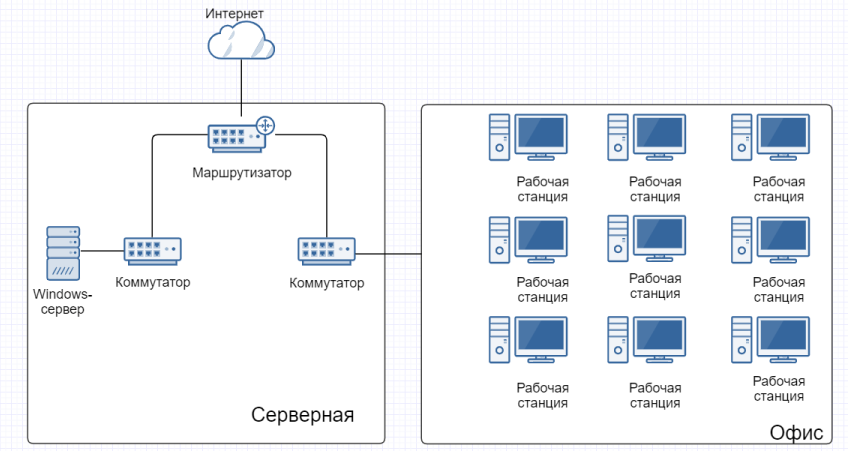

Со стороны технического оснащения – компания находится в одном здании, всё оборудование подключено напрямую, без использования VPN-тоннелей.

На рисунке 2 показана сетевая архитектура информационной системы ООО “Рога и копыта”

Рисунок 2 – Сетевая архитектура информационной системы ООО “Рога и копыта”

Сетевая архитектура, это сочетание топологии, метода доступа, стандартов, необходимых для создания работоспособной сети. В данном случае используется древовидная топология сети. Основным преимуществом такой сети является её устойчивость к сбоям, возникающим вследствие неполадок на отдельных рабочих станциях или из-за повреждения сетевого кабеля.

В качестве рабочих станций используются персональные компьютеры ACER Veriton ES2730G. В качестве программного обеспечения рабочих станций используется ОС Windows 10 в редакции Профессиональная, пакет Microsoft Office 2019, браузер для доступа к облачной CRM. Бухгалтера используют в своей деятельность сервисы СКБ Контур для покрытия всех потребностей предприятия. Для доступа в сервисы используется браузер, по выбору конечного пользователя.

Для распределения прав доступа используется выделенный сервер SNR-SR160 с ОС Windows Server 2012r2, с настроенным Active Directory и Samba-сервером (в качестве файлового хранилища).

Помимо этого, у компании разработан веб-сайт (каталог товаров, интегрированный с облачной CRM), располагающийся на облачном сервере с ОС Ubuntu 19.04.

В качестве маршрутизатора используется MIKROTIK RB2011ILS-IN.

В качестве коммутаторов используется Cisco SF110-24 24 x RJ45.

-

АНАЛИЗ ПРОГРАММНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

В рамках данной работы наиболее целесообразно использование программных средств защиты информации, так как они обеспечивают достаточную защиту для предприятия такого уровня. Также, неотъемлемой частью комплекса мер является применение организационных средств защиты информации, таких как периодическое проведение ознакомления сотрудников с действующей политикой информационной безопасности предприятия.

В основу построения системы антивирусной защиты должны быть положены следующие принципы:

- Принцип реализации единой технической политики при обосновании выбора антивирусных продуктов для различных сегментов локальной сети.

- Принцип полноты охвата системой антивирусной защиты всех устройств в локальной сети организации.

- Принцип непрерывности контроля локальной сети предприятия, для своевременного обнаружения компьютерной инфекции.

- Принцип централизованного управления антивирусной защитой.

- Принцип ограничения доступа к устройствам по принципу белого листа.

Принцип реализации единой технической политики предусматривает использование во всех сегментах локальной сети только антивирусного ПО, рекомендуемого подразделением антивирусной защиты предприятия. Эта политика носит долгосрочный характер, утверждается руководством предприятия и является основой для целевого и долговременного планирования затрат на приобретение антивирусных программных продуктов и их дальнейшее обновление.

Принцип полноты охвата системой антивирусной защиты локальной сети предусматривает постепенной внедрение в сеть программных средств антивирусной защиты до полного насыщения в сочетании с организационно-режимными мерами защиты информации.

Принцип непрерывности контроля за антивирусным состоянием локальной сети подразумевает такую организацию ее защиты, при которой обеспечивается постоянная возможность отслеживания состояния сети для выявления вирусов.

Принцип централизованного управления антивирусной защитой предусматривает управление системой из одной органа с использованием технических и программных средств. Именно этот орган организует централизованный контроль в сети, получает данные контроля или доклады пользователей со своих рабочих мест об обнаружении вирусов и обеспечивает внедрение принятых решений по управлению системой антивирусной защиты.

Принцип ограничения доступа к устройствам по принципу белого листа подразумевает собой наличие перечня доступных для удаленного подключения адресов и пользовательских учетных записей.

-

- Классификация антивирусных программ

Классифицируются антивирусные программы на чистые антивирусы и антивирусы двойного назначения [5].

Чистые антивирусы отличаются наличием антивирусного ядра, которое выполняет функцию сканирования по образцам. Принципиальным в этом случае является то, что возможно лечение, если известен вирус. Чистые антивирусы, в свою очередь, по типу доступа к файлам подразделяются на две категории: осуществляющие контроль по доступу (on access) или по требованию пользователя (on demand). Обычно on access-продукты называют мониторами, а on demand-продукты — сканерами.

Оn demand-продукт работает по следующей схеме: пользователь хочет что-либо проверить и выдает запрос (demand), после чего осуществляется проверка. On access-продукт, это резидентная программа, которая отслеживает доступ и в момент доступа осуществляет проверку, в соответствии с рисунком 3.

Рисунок 3 — Схема классификации антивирусных программ

Кроме того, антивирусные программы, так же, как и вирусы, можно разделить в зависимости от платформы, внутри которой данный антивирус работает. В этом смысле наряду с Windows или Linux (Ubuntu)

Программы двойного назначения, это программы, используемые как в антивирусах, так и в ПО, которое антивирусом не является. Например, CRC-checker — ревизор изменений на основе контрольных сумм — может использоваться не только для ловли вирусов. Разновидностью программ двойного назначения являются поведенческие блокираторы, которые анализируют поведение других программ и при обнаружении подозрительных действий блокируют их. От классического антивируса с антивирусным ядром, распознающего и лечащего от вирусов, которые анализировались в лаборатории и которым был прописан алгоритм лечения, поведенческие блокираторы отличаются тем, что лечить от вирусов они не умеют, поскольку ничего о них не знают. Данное свойство блокираторов позволяет им работать с любыми вирусами, в том числе и с неизвестными. Это сегодня приобретает особую актуальность, поскольку распространители вирусов и антивирусов используют одни и те же каналы передачи данных, то есть Интернет. При этом антивирусной компании всегда нужно время на то, чтобы получить сам вирус, проанализировать его и написать соответствующие лечебные модули. Программы из группы двойного назначения как раз и позволяют блокировать распространение вируса до того момента, пока компания не напишет лечебный модуль.

-

- Изучение возможностей современных антивирусных решений

В рамках данной работы мы проведем анализ антивирусных решений, которые могут быть приобретены в России, у официальных ретейлеров, имеющих поддержку на русском языке.

В данный перечень вошли следующие семейства антивирусов:

- Kaspersky

- ESET NOD32

- Dr.Web

- Avast

- AVG

В 2019 году, Роскачество опубликовало рейтинг бесплатных антивирусов для домашнего использования[6]. Согласно результатам исследования, в пятёрку лучших антивирусных программ, предназначенных для операционной системы Windows, вошли:

Bitdefender Internet Security – 1 место. По итогам испытаний оказался лучше всех в способности защищать компьютер от вредоносных программ.

ESET Internet Security – 2 место. Хорошо защищает компьютер, один из самых удобных в использовании.

Bitdefender Antivirus Free Edition – 3 место. Бесплатная версия программы, оказавшейся на первой строчке. Защищает компьютер почти так же хорошо, однако много функций урезано.

Norton Security Deluxe – 4 место. Хорошо защищает компьютер, при этом потребляет немного ресурсов, и довольно прост в использовании.

Avast Free Antivirus – 5 место. Менее удобен, чем четыре предыдущих, при этом хорошо защищает компьютер и потребляет мало ресурсов.

Места с 6-го по 10-е достались Trend Micro Internet Security, Avast Internet Security, F-Secure Safe, AVG Antivirus Free и AVG Internet Security.

Примем во внимание данный рейтинг, однако не будем забывать, что зачастую некоммерческие и коммерческие версии антивирусов различаются уровнем защиты.

Проведем исследование существующих на рынке решений.

Антивирус Kaspersky

Антивирус Kaspersky был разработан компанией “Лаборатория Касперского”. “Лаборатория Касперского” это международная компания, специализирующаяся на разработке систем защиты от компьютерных вирусов, спама, хакерских атак и прочих киберугроз. Компания ведёт свою деятельность более чем в 200 странах и территориях мира. Центральный офис «Лаборатории Касперского» находится в Москве.

Компания входит в четвёрку ведущих мировых производителей программных решений для защиты конечных устройств (Endpoint Protection)

Лаборатория Касперского разрабатывает решения для защиты как домашних пользователей, так и корпоративных сетей любого масштаба. Продуктовая линейка компании включает в себя решения для всех популярных операционных систем (Windows, Linux, Mac и т. д.)

Программное ядро Антивируса Касперского используют в своих продуктах такие разработчики, как: Microsoft (США), Check Point Software Technologies (Израиль, США), Juniper (США), Nokia ICG (США), F-Secure (Финляндия), Aladdin (Израиль), Sybari (США), Deerfield (США), Alt-N (США), Microworld (Индия), BorderWare (Канада) и т. д.

Продукты «Лаборатории Касперского» сертифицированы ведущими поставщиками аппаратного и программного обеспечения: Microsoft, IBM, Intel, Cisco Systems, Red Hat, Citrix Systems, Novell и другими.[7]

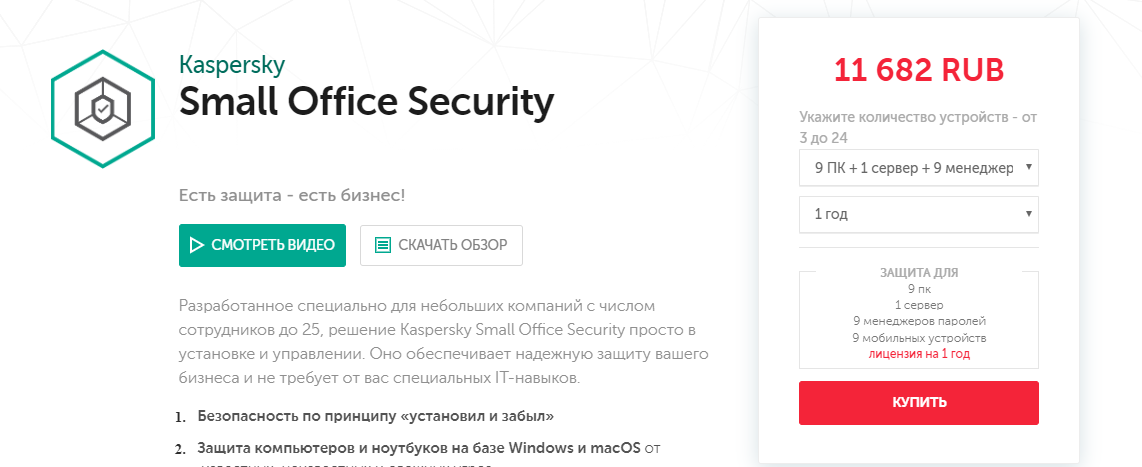

Для малого бизнеса Лаборатория Касперского предлагает следующее решение.

Kaspersky Small Office Security это разработанное специально для небольших компаний с числом сотрудников до 25 Оно обеспечивает надежную защиту для малого бизнеса и не требует специальных IT-навыков.

Решение Kaspersky Small Office Security обладает следующим набором особенностей:

- Безопасность по принципу «установил и забыл»;

- Защита компьютеров и ноутбуков на базе Windows и macOS от известных, неизвестных и сложных угроз;

- Защита файловых серверов на базе Windows для обеспечения безопасности ценных файлов;

- Защита устройств на базе Android, чтобы ваши сотрудники безопасно работали на личных смартфонах и планшетах;

- Передовая защита от программ-вымогателей с возможностью отката вредоносных действий;

- Безопасные платежи для защиты онлайн-оплаты счетов и налогов;

- Защита и надежное хранение ценных файлов благодаря шифрованию и резервному копированию;

- Защита приложений благодаря мониторингу уязвимостей и своевременным обновлениям.

Решение подразумевает ежегодное лицензирование. По данным, полученным с официального сайта Лаборатории Касперского, стоимость лицензии на 9 ПК и 1 сервер будет составлять 11 682 рубля. Информационная страница показана на рисунке 4.

Рисунок 4 – Информационная страница Kaspersky Small Office Security

Антивирус ESET NOD32

ESET — международный разработчик антивирусных решений для дома и бизнеса. Компания основана в 1992 году. Главный офис находится в Братиславе, столице Словакии. Представительства компании открыты в 202 странах мира.

Компания ESET Russia работает с января 2005 года в России и СНГ. Продукты ESET NOD32 стабильно получают высокие награды независимых вирусных лабораторий. В 2019 году эксперты «Роскачества» присудили второе место в рейтинге лучших домашних антивирусов нашему решению ESET NOD32 Internet Security и первое — ESET NOD32 Cyber Security Pro для macOS

Решения ESET NOD32 сертифицированы Федеральной службой по техническому и экспортному контролю (ФСТЭК России) и могут быть использованы для защиты информационных систем обработки персональных данных до класса К1 включительно (наивысшая степень надежности).

Более 250 компаний партнерской сети и 9 региональных представительств позволяют оперативно реагировать на запросы корпоративных клиентов. ESET NOD32 выбирают Rambler&Co, телеканал СТС, АвтоВАЗ и другие ведущие компании в России и СНГ.[8]

Для малого бизнеса ESET предлагает следующее решение.

ESET NOD32 Antivirus Business Edition это бизнес-решение для централизованной защиты от интернет-угроз, троянских программ, шпионского и рекламного ПО, руткитов и буткитов, фишинга

Решение ESET NOD32 Antivirus Business Edition обладает следующим набором особенностей:

-

- Защита рабочих станций;

- Централизованное управление;

- Защита мобильных устройств;

- Защита файловых серверов.

Решение подразумевает ежегодное лицензирование. По данным, полученным с официального сайта ESET NOD 32, стоимость лицензии на 9 ПК и 1 сервер будет составлять 21 007 рублей.

Антивирус Dr.Web

Dr.Web — общее название семейства антивирусного ПО для различных платформ (Windows, macOS, Linux, мобильные платформы) и линейки программно-аппаратных решений, а также решений для обеспечения безопасности всех узлов корпоративной сети. Разрабатывается компанией «Доктор Веб».[9]

Продукты предоставляют защиту от вирусов, троянского, шпионского и рекламного ПО, червей, руткитов, хакерских утилит, программ-шуток, а также неизвестных угроз с помощью различных технологий реального времени и поведенческого анализа.

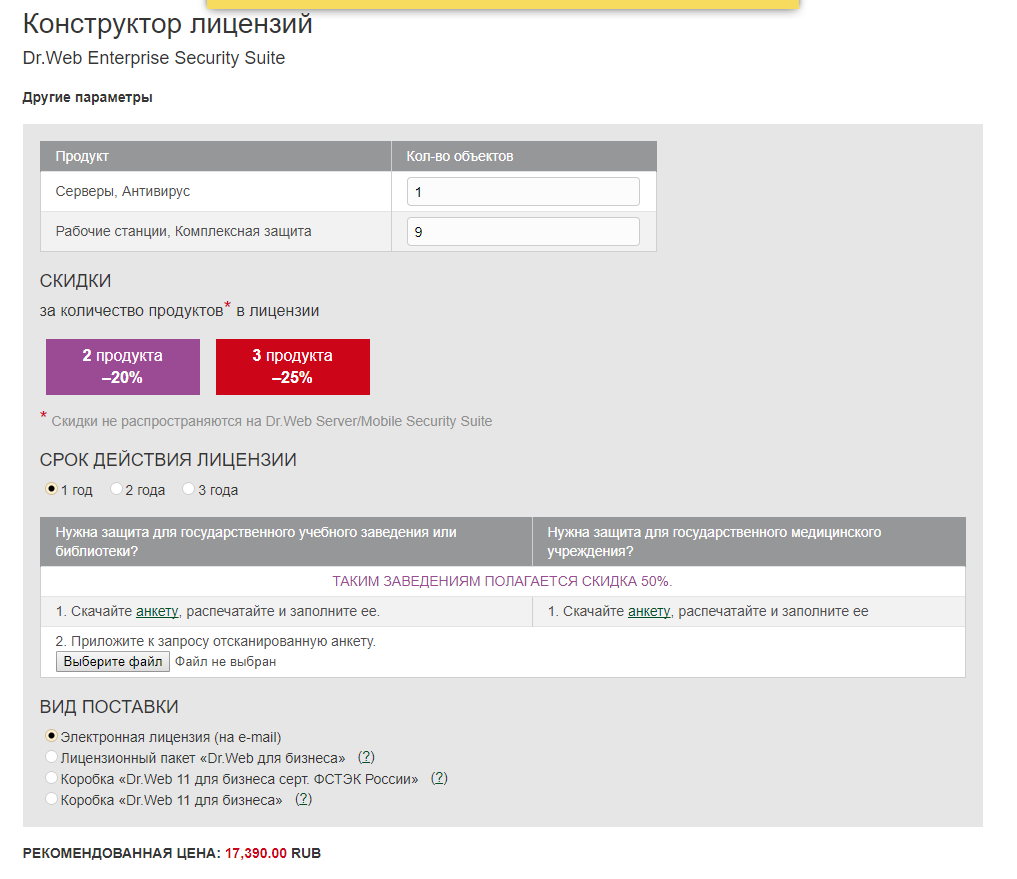

Для малого бизнеса Доктор Веб предлагает следующее решение.

Dr.Web Enterprise Security Suite это централизованная защита всех узлов корпоративной сети.

Решение Dr.Web Enterprise Security Suite обладает следующим набором особенностей:

-

-

- Защита любых устройств информационных сетей государственных организаций и предприятий и коммерческих компаний, включая защиту домашних компьютеров и личных мобильных устройств сотрудников

- Выполнение требований норм регуляторов по защите ИСПДн до 1 уровня защищенности включительно, ГИС до 1 класса защищенности включительно, систем обработки сведений, содержащих гостайну, объектов КИИ вплоть до высшей категории

- Отсутствие недекларированных возможностей и полное соответствие нормативным правовым актам регуляторов в части создания и сертификации средств защиты информации.

- Сертификаты ФСТЭК России и Минобороны России (ИТ.САВЗ.А2.ПЗ, ИТ.САВЗ.Б2.ПЗ, ИТ.САВЗ.В2.ПЗ, ИТ.САВЗ.Г2.ПЗ), ФСБ России (классов А2, Б2, В2, Г2, Д2 для защиты гостайны).

- Совместимость с российскими ОС МСВС, Альт Линукс, Astra Linux, ОС ROSA, Ред ОС 7.1 Муром и др.

-

Решение подразумевает ежегодное лицензирование.

По данным, полученным с официального сайта Dr.Web, стоимость лицензии на 9 ПК и 1 сервер будет составлять 17390 рублей. Расчет стоимости комплекта приведен на рисунке 5.

Рисунок 5 – Конструктор лицензий Dr.Web Enterprise Security Suite

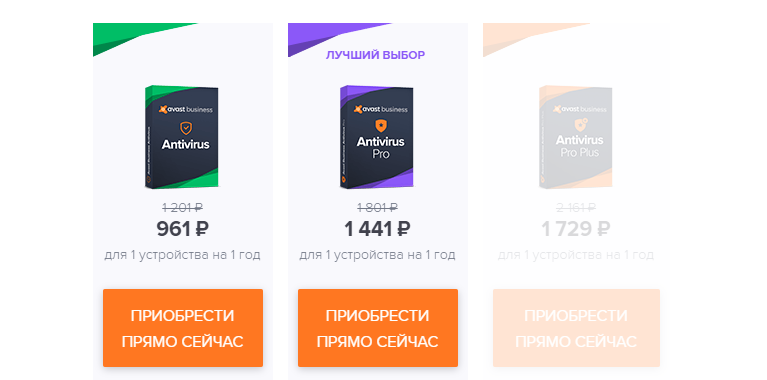

Антивирус Avast

Avast Antivirus — семейство антивирусных программ, разработанных компанией Avast для операционных систем Windows, Mac OS, Android и iOS. Включает в себя бесплатную и коммерческие версии антивирусных продуктов, обеспечивающих компьютерную безопасность и защиту информационных систем от вредоносных, шпионских и троянских программ, а также остальных типов киберугроз, включая adware, червей и фишинг.[10]

Для малого бизнеса Avast предлагает следующее решение.

Avast Business Antivirus это базовая защита вашей компании от вредоносных программ.

Решение Avast Business Antivirus обладает следующим набором особенностей:

- Консоль управления

- Защита от файлов. Сканирует файлы и программы, прежде чем позволить их открыть или запустить.

- CyberCapture. Отправляет подозрительные файлы в лабораторию анализа угроз.

- Веб-защита. Блокирует опасные сайты до их открытия.

- Защита электронной почты. Постоянно проверяет наличие угроз во входящих и исходящих сообщениях электронной почты.

- Защита от спама. Блокирует нежелательные фишинговые письма и спам.

- Интеллектуальное сканирование. Быстро проверяет наличие проблем с производительностью и безопасностью.

- Анализ сети. Обнаруживает уязвимости в вашей сети.

- Подлинные сайты. Защищает от поддельных сайтов, созданных для кражи персональных данных.

- File Server Security. Наша защита файлового сервера Windows поможет обеспечить его безопасность, конфиденциальность данных и недоступность для хакеров.

Решение подразумевает ежегодное лицензирование.

По данным, полученным с официального сайта Avast, стоимость лицензии на 9 ПК и 1 сервер будет составлять 9610 рублей, из расчета 961 рубль на одну рабочую станцию. Расчет стоимости комплекта приведен на рисунке 6.

Рисунок 6 – Информационное окно с официального сайта Avast

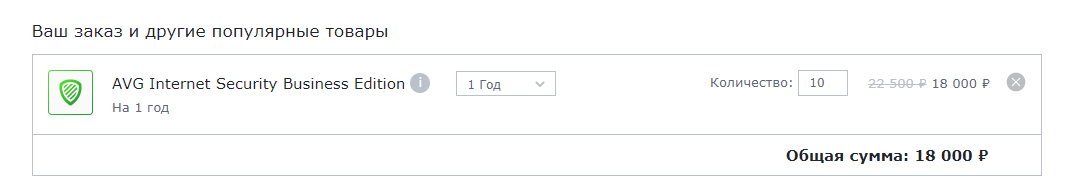

Антивирус AVG

AVG Anti-Virus — антивирусная система производства чешской компании AVG Technologies, имеющая сканер файлов, сканер электронной почты и поддерживающая возможность автоматического наблюдения. Система безопасности AVG сертифицирована всеми главными независимыми сертификационными компаниями, такими как ICSA, AV-TEST, Virus Bulletin, Checkmark (лаборатория West Coast Labs).[11]

Для малого бизнеса AVG предлагает следующее решение.

AVG Internet Security Business Edition это защита от вирусов, которую обеспечивают инструменты для бизнеса, она отвечает ожидаемому от наших продуктов высшему уровню качества. От мгновенных оповещений об угрозах по электронной почте до инструментов для удаленного управления, помогающих на ходу управлять безопасностью в Интернете.

Решение AVG Internet Security Business Edition обладает следующим набором особенностей:

- CyberCapture. Копии неопознанных файлов, загруженных на ваш ПК, будут отправляться нашим экспертам в лабораторию анализа угроз, чтобы определить, не представляют ли они опасность.

- Антивирус для защиты сети. Еще более надежная защита даже от самого нового вредоносного ПО благодаря облачной технологии обнаружения эпидемий в реальном времени и упреждающему алгоритму обнаружения с помощью ИИ.

- Брандмауэр. Защищает от таких угроз безопасности в Интернете, как спам, вирусы, злоумышленники и вредоносное ПО.

- Email Server Security. Сканирует электронную почту и удаляет подозрительное содержимое, коды и зараженные вложения.

- Link Scanner. Сканирует используемые ссылки на наличие угроз и предупреждает обо всем, что может вызвать подозрение, помогая избегать посещения опасных веб-сайтов. Проверке подвергается ссылка на любой интернет-ресурс, включая Facebook® и Twitter®.

- Online Shield. Проверяет скачиваемые файлы еще до того, как они попадут на ваш компьютер, чтобы обеспечить защиту от скрытого вредоносного ПО.

- Защита личных данных. Anti-Spyware защитит ваши учетные данные от шпионского и рекламного ПО, собирающего личную информацию.

- File Server Security. Наша защита файлового сервера Windows поможет обеспечить его безопасность, конфиденциальность данных и недоступность для хакеров.

- Хранилище данных. Шифрование и хранение ценных документов и любых других файлов на защищенном паролем виртуальном диске, расположенном на ПК.

- Средство «Уничтожение файлов». Улучшенное средство «Уничтожение файлов» надежно удаляет файлы и предотвращает их непреднамеренное восстановление.

- Защита от программ-вымогателей. Многоступенчатый анализ программ-вымогателей, выполняемый антивирусом AVG, сочетает статическое и поведенческое тестирование, использование песочницы и другие методы для защиты от преступников в Интернете.

- Интеллектуальное сканирование. Сканирует компьютер в то время, когда он не используется, не доставляя пользователю хлопот. Он проделывает сложную работу, чтобы вы и ваши сотрудники могли сосредоточиться на бизнесе, не отвлекаясь и не теряя ценного времени.

- Удаленное управление. Позволяет вашему системному администратору централизованно и удаленно устанавливать, обновлять и настраивать средства AVG на всех ПК по всей сети.

Решение подразумевает ежегодное лицензирование.

По данным, полученным с официального сайта AVG, стоимость лицензии на 9 ПК и 1 сервер будет составлять 18000 рублей. Расчет стоимости комплекта приведен на рисунке 7.

Рисунок 7 – Расчет стоимости комплекта AVG Internet Security Business Edition

-

- Сводная информация об антивирусной защите

Изучив функциональные возможности современных антивирусных систем, была подготовлена сводная таблица (таблица 2), аккумулирующая достоинства каждого решения.

|

Антивирус Kapsersky |

ESET NOD32 Antivirus Business Edition |

Dr.Web Enterprise Security Suite |

Avast Business Antivirus |

AVG Internet Security Business Edition |

|

|

Защита рабочих станций |

+ |

+ |

+ |

+ |

+ |

|

Защита файлового сервера |

+ |

+ |

+ |

+ |

+ |

|

Защита сетевых подключений |

+ |

+ |

+ |

+ |

+ |

|

Единая консоль управления |

+ |

+ |

+ |

||

|

Брэндмауэр для защиты сети |

+ |

+ |

+ |

||

|

Анализ сети |

+ |

+ |

|||

|

Стоимость защиты сети |

11 682 |

21 007 |

17 390 |

9 610 |

18 000 |

Таблица 2 – Сводные характеристики антивирусных систем

Изучив данную таблицу, можно прийти к выбору, что оптимальным по соотношению цена/возможности является антивирус Avast Business Antivirus. Так же к его плюсам можно отнести лёгкую расширяемость и возможность активации дополнительных модулей системы.

НАСТРОЙКА КОМПЛЕКСА МЕР ПО АНТИВИРУСНОЙ ЗАЩИТЕ В СЕТИ ПРЕДПРИЯТИЯ

-

- Защита рабочих станций

На основании исследования, проведенного выше, на каждую, из девяти существующих, рабочую станцию должно быть установлено антивирусное ПО Avast Business Antivirus.

Настройка функциональности должна быть произведена при помощи консоли управления Avast, установленную на сервере Windows 2012r2.

Так же должен быть произведен инструктаж конечных пользователей, описывающий основные виды сетевых угроз, такие как фишинговые письма и сайты с ошибками https-соединения.

-

- Защита сервера Windows 2012r2

На сервер предприятия так же должно быть установлено антивирусное ПО. После установки антивируса на всех рабочих станциях должна быть произведена первичная настройка каждого элемента антивирусной защиты.

Поскольку сервер используется в том числе как Samba-сервер (файловое хранилище с общим доступом), особое внимание нужно уделить настройке резервного копирования общих папок с использованием элемента Avast Backup and Disaster Recovery.

Так же необходимо ограничить список разрешенных для подключения по RDP-протоколу устройств, на основании их IP-адресов.

-

- Защита сервера Ubuntu

Защита серверов с ОС Ubuntu является отдельным предметом для изучения. Основным вектором атаки на сервера подобных организаций является удаленное исполнение команд, превращающее сервер в марионетку в руках злоумышленника.

Для обеспечения базовой защиты сервера Ubuntu от подобных атак необходимо произвести следующие действия:

- установить и настроить утилиту Fail2Ban, позволяющую ограничить количество неверных попыток авторизации;

- установить достаточно сложный пароль от root пользователя системы;

- изменить порт, используемый для SSH подключений на нестандартный.

Таким образом, появляется возможность сократить издержки на антивирусное ПО для Ubuntu сервера.

ЗАКЛЮЧЕНИЕ

В ходе работы над данным проектом была тщательно проанализирована предметная область антивирусной защиты сетей малых предприятий. Были изучены рекомендованные источники теоретических данных и актуальные предложения передовых вендоров антивирусного программного обеспечения. Было подобрано оптимальное антивирусное решение, совмещающее необходимый функционал и низкую стоимость, что особенно важно для малого бизнеса.

В ходе исследования предметной области был сформулирован тезис, суть которого заключается в том, что ни один антивирус не способен обеспечить абсолютную защиту информационных систем предприятия. Антивирус способен защитить от многих опасностей, но основным источником опасности остаётся конечный пользователь рабочей станции.

Для того чтобы минимизировать угрозу ИС необходимо поддерживать достаточный уровень компьютерной грамотности персонала и иметь в штате специалиста, готового заниматься поддержанием уровня безопасности информационной системы.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- ГОСТ Р 56546-2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем

- РД 50-34.698-90. Автоматизированные системы. Требования к содержанию документов.

Интернет-ресурсы:

- Выбираем антивирус: Определяем лучший авер/Internet Security по версии журнала Хакер [Электронный ресурс] // URL: https://xakep.ru/2011/05/31/55562/ (дата обращения 07.11.2019)

- Информационная безопасность. Защита информации [Электронный ресурс] // URL: http://all-ib.ru/ (дата обращения 07.11.2019)

- Интернет-портал по информационным технологиям [Электронный ресурс] // URL:http://www.intuit.ru (дата обращения 05.11.2019)

- Портал Российская система качества [Электронный ресурс] // URL: https://roskachestvo.gov.ru/ (дата обращения 01.11.2019)

- Интернет-портал компании Лаборатория Касперского [Электронный ресурс] // URL: https://kaspersky.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании ESET [Электронный ресурс] // URL: https://www.esetnod32.ru (дата обращения 06.11.2019)

- Интернет-портал компании Dr.Web [Электронный ресурс] // URL: https://www.drweb.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании Avast [Электронный ресурс] // URL: https://www.avast.ru/ (дата обращения 06.11.2019)

- Интернет-портал компании AVG [Электронный ресурс] // URL: https://www.avg.com/ (дата обращения 06.11.2019)

- Характеристики и типы мониторов для персональных компьютеров ( Мониторы и типы их матриц)

- Анализ оборотного капитала коммерческого банка (на примере ПАО «Сбербанк» России)

- Организация страхового дела в РФ (Характеристика и экономическая сущность страхования)

- Понятие оперативно-розыскной деятельности(Правовые основы оперативно-розыскной деятельности в России )

- Понятие и виды ценных бумаг (Понятие и признаки ценных бумаг )

- Ценные бумаги: понятие, виды, основные положения о правовом режиме

- Влияние процесса коммуникаций на эффективность управления организацией

- Виды налогов. Классификация налогов. Налоговая система. Налоговая политика. (Теоретические основы системы налогового учета)

- Контроль за профессиональной деятельностью нотариуса (Нотариат в правовой системе РоссииФ)

- Анализ оборотного капитала коммерческого банка (на примере ПАО «Московский кредитный банк)

- Социальное страхование и его функции (Социальное страхование: теоретические и нормативные основы)

- Проектирование реализации операций бизнес-процесса «Реализация билетов через розничные кассы» (Характеристика результатной информации)

В последнее время в антивирусной индустрии наметилась тенденция перехода на новые, более совершенные технологии защиты от вредоносного и нежелательного программного обеспечения. Одни софтверные компании взяли курс на реализацию в своих продуктах систем быстрого реагирования на угрозы и модулей контроля активности приложений, использующих поведенческие анализаторы. Другие занялись внедрением механизмов проактивной защиты и запуска подозрительных файлов в изолированных областях, блокирующих любые попытки вирусов нанести вред системе. Третьи начали оснащать антивирусы брандмауэрами, системами фильтрации адресов web-ресурсов и предлагать пользователям комплексные решения для защиты ПК. Четвертые, в стремлении укрепить позиции на рынке ПО, стали дорабатывать имеющиеся эвристические технологии, выводя их на качественно иной уровень. Наконец, пятые, в поисках перспективных направлений борьбы с цифровой «нечистью», сделали ставку на так называемые облачные вычисления (cloud computing), активно продвигаемые нынче на рынке под лозунгами «инновационный», «революционный» и т.д. О том, как используются cloud-технологии в сфере антивирусных решений и насколько хороши они на практике, попытаемся разобраться в данном материале.

⇡#Немного облачной теории

Начиная разговор об облачных антивирусных продуктах, первым делом стоит вкратце рассказать о самой концепции «клауд компьютинга», точного определения которой, как бы странно это ни звучало, до сих пор не существует. Наиболее четкое и понятное определение термину cloud computing, на наш взгляд, дано в Википедии, гласящей, что облачные вычисления — это технология обработки данных, в которой компьютерные ресурсы и мощности предоставляются пользователю как интернет-сервис. Пользователь имеет доступ к собственным данным, но не может управлять и не должен заботиться об инфраструктуре, операционной системе и собственно программном обеспечении, с которым он работает. Термин «облако» используется как метафора, основанная на изображении интернета на диаграмме компьютерной сети, или как образ сложной инфраструктуры, за которой скрываются все технические детали. Существует несколько условных категорий cloud computing. Первая — Software as a Service (SaaS) — объединяет законченные решения для широкой аудитории, типичными представителями которых являются современные почтовые службы, файлообменники, многие CRM/ERP-системы. Во вторую группу, именуемую Platform as a Service (PaaS), входят предназначенные для разработчиков облачные сервисы, которые в первом приближении представляют собой хостинговые ресурсы с богатым набором API для создания web-приложений. Яркими примерами таких платформ являются Google App Engine, Windows Azure, Aptana Cloud. И еще одна категория — инфраструктура как сервис (Infrastructure as a Service, IaaS). В ее рамках крупные софтверные организации могут арендовать серверы/кластеры, выбирать необходимый инструментарий для работы и оплачивать только использованные ресурсы. Это самый дорогой вариант, открывающий полную свободу действий разработчикам. По данной схеме работают Amazon EC2, GoGrid, ElasticHosts и другие IT-компании.

Если говорить о плюсах, то их у «клауд компьютинга» хватает с лихвой. Достаточно привести в пример такие особенности, как масштабируемость (разработчик получает столько ресурсов, сколько требуется для функционирования программных продуктов при любых нагрузках), наличие стандартизированного интерфейса для работы в «облаке», организация взаимоотношений с системой по принципу «сколько потратил ресурсов, столько и заплатил», отказоустойчивость и надежность хранения данных. Есть у облачных технологий и отрицательные моменты. К таковым можно отнести жесткую привязку к сетевому каналу и идеологию, подразумевающую хранение и обработку данных на удаленных серверах. И если механизмы офлайновой работы клиентских частей сейчас активно развиваются, то обеспечение конфиденциальности хранящейся в клауд-системах информации целиком и полностью зависит от поставщика облачных услуг, заинтересованного и гарантирующего безопасность обрабатываемых в дата-центре клиентских данных. Имеются у концепции облачных вычислений и другие узкие места, о которых можно прочитать в опубликованном на нашем сайте материале Владимира Романченко «Облачные вычисления на каждый день».

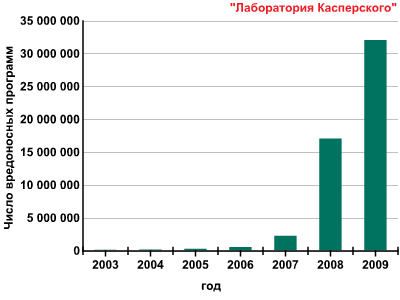

⇡#В поисках выхода

Для того чтобы разобраться в вопросе, касающемся актуальности применения cloud-технологий в антивирусной области, достаточно взглянуть на ежегодные исследования антивирусных компаний, свидетельствующие о непрерывном увеличении количества вредоносных программ. К примеру, последний отчет «Лаборатории Касперского» отражает стремительный рост числа новых вирусов. Шутка ли: за 15 лет (с 1992 по 2007 год) сотрудниками «ЛК» было обнаружено около двух миллионов уникальных вредоносных программ и только за один 2008 год — 15 миллионов! В прошлом году число зловредов в коллекции антивирусной лаборатории достигло 33,9 млн, и количество новых угроз продолжает стремительно увеличиваться.

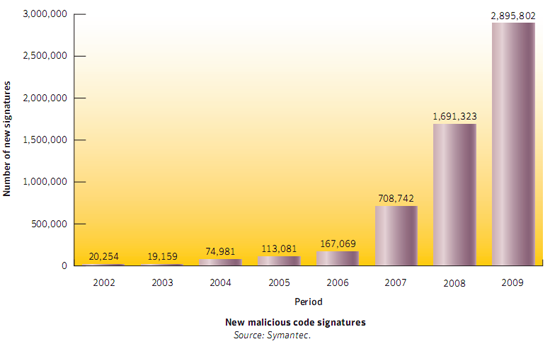

О неприятной тенденции можно также судить по ежегодным отчетам Internet Security Threat Report корпорации Symantec. Если в 2008 году специалистами компании было создано 709 тыс. новых сигнатур вредоносных кодов, то в прошлом году данная цифра увечилась в четыре раза и достигла 2,9 миллиона. Ровно за один год! Таким темпам работы вирусописателей позавидовал бы сам Алексей Григорьевич Стаханов.

Не нужно быть семи пядей во лбу, чтобы догадаться, что в ближайшей перспективе растущее в геометрической прогрессии количество вредоносных приложений достигнет критической точки и приведет к тому, что любая использующая сигнатурный анализ антивирусная программа останется не у дел — слишком уж велико будет потребление вычислительных ресурсов пользовательского компьютера. Для осознания того, что проблема имеет место быть, достаточно взять в руки калькулятор и проанализировать приведенные сотрудником компании F-Secure Олегом Федоровым цифры. «Даже если сигнатура одного вируса занимает всего 20 байт, то 3 млн вирусов — это уже, грубо говоря, 60 мегабайт, — пишет в своем блоге Олег. — Через пару лет их будет 10 млн — уже 200 мегабайт. А через пять лет — гигабайт? Только для антивируса? Слишком много». Плюс, подчеркивает эксперт F-Secure, не каждый пользователь загорится желанием в будущем скачивать каждый день десятки и сотни мегабайт новых антивирусных сигнатур, да и для компьютера всякий раз обрабатывать базу в десятки миллионов записей будет то еще цифровое удовольствие. Ситуация тупиковая, и многие специалисты видят решение проблемы в тех самых облаках, о которых говорилось в предыдущих абзацах.

Идея, положенная в основу облачных антивирусных продуктов, незамысловатая и подкупает многих разработчиков простотой реализации. Если излагать ее в максимально сжатой форме, то стоит выделить клиентскую и серверную части cloud-антивируса. Первая имеет минимальный размер, устанавливается на машины пользователей и содержит в своем составе движок, сканирующий данные и отправляющий контрольные суммы файлов на сервер. Дислоцированный в облаках сервер принимает от клиентов хэши файлов, ищет их в базе сигнатур вирусов и выдает свой вердикт относительно чистоты присланных данных. В случае обнаружения зловредов, сервер отсылает клиенту соответствующие скрипты, выполнение которых очищает пользовательский компьютер от вредоносных объектов. Подобная схема взаимодействия не только позволяет существенно снизить нагрузку на аппаратные ресурсы компьютера, но и освобождает пользователя от необходимости постоянно скачивать базы сигнатур, а также обеспечивает наилучшую защиту за счет применения системы «коллективного разума», использующей полученную от многомиллионной аудитории информацию для автоматического обнаружения и классификации новых видов вредоносных программ.

Схема работы облачного антивируса. Источник.

Есть, однако, у упомянутой методики одно «но», смысл которого сводится к тому, что на одной только пересылке контрольных сумм файлов далеко не уедешь, особенно при вылавливании только-только появившихся вирусов и их полиморфных собратьев, умеющих самостоятельно модифицировать свой код. В таких случаях клиенту так или иначе придется пересылать на сервер сам файл. Отсюда всплывает самое слабое звено таких антивирусных продуктов — зависимость от пропускной способности сетевого соединения и низкая скорость реакции при пересылке увесистых объектов по сети. Вторым недостатком облачных борцов за чистоту цифровой мысли является их стремление транслировать в интернет пользовательскую информацию, которая может содержать сведения конфиденциального характера, особенно в том случае, если антивирус используется в корпоративной сети какой-либо компании. Разработчики подобного рода продуктов, конечно, гарантируют безопасность передаваемых данных, но многие ли крупные организации готовы будут довериться обещаниям сторонних компаний? Вот вопрос, ставящий под сомнение широкое использование облачных антивирусов в корпоративной сфере. По крайней мере, в ближайшей перспективе.

⇡#От теории — к практике

Облачные технологии в том или ином виде применяются в продуктах «Лаборатории Касперского», ESET, Symantec, Agnitum, F-Secure, Alwil Software и других вендоров, но полностью перевели свои решения на новую платформу далеко не многие антивирусные компании. Из числа таковых в настоящий момент мы можем назвать Panda Security с ее антивирусом Panda Cloud Antivirus, американского разработчика Immunet с облачным продуктом Immunet Protect и фирму Prevx с ее одноименными клауд-решениями для защиты компьютеров. О том, чем хороши перечисленные программы и откуда их можно скачать, мы расскажем во второй части материала.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Вредоносные программы часто сжимаются различными способами упаковки, совмещенными с шифрованием содержимого файла для того, чтобы исключить обратную разработку программы и усложнить анализ поведения проактивными и эвристическими методами. Антивирусом детектируются результаты работы подозрительных упаковщиков — упакованные объекты.

Существуют приемы борьбы с распаковкой: например, упаковщик может расшифровывать код не полностью, а лишь по мере исполнения, или, расшифровывать и запускать вредоносный объект целиком только в определенный день недели.

Основными признаками, по которым дифференцируют поведения объектов подкласса «Подозрительные упаковщики», являются вид и количество упаковщиков, использованных при сжатии файла.

К данному подклассу вредоносных программ относятся следующие поведения:

Что говорят цифры

Отчет об актуальных угрозах за первый квартал 2020 года от Positive Technologies показывает, что из-за эпидемии коронавируса цифры по киберинцидентам и атакам на сайты только растут. В 2020-м бизнес срочно уходил в онлайн, и продолжает делать это сейчас. Часто переход в онлайн происходит в сжатые сроки и предприниматели оставляют вопросы безопасности данных на потом, в первую очередь думая о том, как сохранить клиентов и организовать удаленную работу для сотрудников.

По данным компании Sitelock, глобального поставщика решений по кибербезопасности и защите данных, по состоянию на 2020 год в мире от вирусов страдают уже около 12 миллионов сайтов. Это означает, что 1 из 100 сайтов в сети заражен.

Поисковики и браузеры постоянно работают над тем, чтобы защитить пользователей от попадания на такие сайты и, как следствие, заражения. «Гугл» делает это с помощью сервиса «Безопасный просмотр» — предупреждает пользователей о том, что сайт опасен, в строке поиска или уведомлением в браузере.

Но вирусы с каждым годом становятся умнее и маскируются все лучше. По данным того же отчета SiteLock, 9 из 10 зараженных сайтов свободно работают — поисковики не занесли их в черный список. Это значит, что любой пользователь может зайти на один из этих сайтов и поймать вирус. Также это означает, что владелец зараженного сайта может долго не замечать, что с сайтом что-то не так.

Чтобы не узнавать о заражении от поисковиков в момент, когда сайт уже недоступен, важно регулярно сканировать его на предмет уязвимостей. Покажем, как в этом помогает Антивирус RU-CENTER.

Что такое Антивирус для сайта

Антивирус для сайта делает то же самое, что и антивирус для ПК: ищет вирусы и устраняет их. Только проверяет он не файлы на компьютере, а файлы сайта в папках на хостинге.

Антивирус RU-CENTER ищет вредоносный код в двух направлениях — по сигнатурам и с помощью эвристического анализа.

Сигнатуры вирусов — неизменные общие участки кодов известных вирусов. У каждого антивируса есть база таких сигнатур. Антивирус ищет в коде файлов сайта известные ему сигнатуры и, если находит, отмечает подозрительными.

Этот принцип работы антивируса работает не всегда. Например, полиморфные вирусы так обнаружить нельзя — они не имеют сигнатур, их коды постоянно изменяются. Плюс постоянно появляются новые вирусы, которых еще нет в базах антивирусов, а значит, поиск по сигнатурам невозможен.