Обновлено: 22.03.2023

Риск информационной безопасности — это вероятность возникновения негативного события, которое нанесет ущерб организации или физическому лицу. Применительно к сфере информационной безопасности (ИБ) выделяют следующие последствия:

- Утечка конфиденциальных данных в организации

- Внешние атаки на информационные системы компании

- Действия неблагонадежных сотрудников (человеческий фактор)

- Доступ к потенциально опасным объектам во внешней сети

- Получение информации при помощи технических средств

- Вредоносное ПО (трояны, бэкдоры, блокировщики, шифраторы и т. д.)

- Использование нелицензионных программных решений, зачастую содержащие не декларируемые возможности

Утечка данных в большинстве случаев связана с непониманием сотрудников возможных последствий при нарушении правил ИБ. Пример: рассылка коммерческой информации через незащищенный канал связи. Сетевые атаки, как правило, проводятся с целью воровства коммерческой тайны, шпионажа за конкурентами, вывода из строя критически важных для жертвы ресурсов и пр.

Человеческий фактор включает в себя не только ошибки сотрудников, но и умышленные действия, которые приводят к распространению конфиденциальной информации.

К опасным объектам относятся сайты, содержащие фишинговые скрипты, зловредное ПО или другие средства, которые нарушают информационную безопасность физического или юридического лица. К примеру, сотрудник зашел на веб-ресурс, созданный мошенниками, и оставил аутентификационные данные, которые в дальнейшем будут использоваться для шантажа.

Один из самых опасных типов вирусного ПО — шифровальщики. Они, например, могут зашифровать все важные служебные данные на компьютерах сотрудников. За дешифровку злоумышленники обычно требуют выкуп. Далеко не все антивирусные продукты способны обнаружить шифровальщика и тем более расшифровать зараженный файлы.

Инциденты ИБ могут сильно повредить бюджету и репутации компании, вплоть до банкротства. Для того, чтобы минимизировать вероятность инцидентов, проводится комплекс превентивных мероприятий, направленных на снижение рисков — аудит ИБ.

Аудит подразумевает анализ текущей ситуации в компании и выявление уязвимостей в ИТ-инфраструктуре. Разрабатывается концепция информационной безопасности объекта. Она включает в себя нормативные документы, политику информационной безопасности, а также приоритезацию рисков. Для повышения уровня ИБ применяют организационные и технические средства.

Под угрозой (в принципе) обычно подразумевают потенциально возможный процесс (явление, событие или воздействие), которое вероятно приводит к нанесению убытка чьим-либо потребностям. В Последующем под угрозой защиты АС отделки информации будем принимать возможность влияние на АС, которое косвенно или прямо может нанести убыток ее безопасности.

В настоящий момент известно список угроз информационной безопасности АС, имеющий больше сотни позиций.

Разбор вероятных угроз информационной безопасности делается со смыслом определения полного списка требований к создаваемой системе защиты.

Для предотвращения угроз, существует ряд методов защиты информации .

Список угроз, анализ рисков вероятностей их реализации, а также модель злоумышленника есть основой для разбора и методики оценки рисков , реализации угроз и построению требований к системе зашиты АС. Кроме обнаружения вероятных угроз, целесообразно проводить исследование этих угроз на основе классификации по ряду параметров. Каждый из параметров классификации показывает одно из обобщенных правил к системе защиты. Угрозы, соответствующие любому признаку классификации, разрешают детализировать отражаемое этим параметром требование.

Нужда в классификации угроз информационной защиты АС объясняется тем, что хранимая и обрабатываемая информация в АС склонна к воздействию факторов, из-за чего становится невозможным формализовать проблему описания полного обилие угроз. Поэтому обычно определяют не полный список угроз, а список классов угроз.

Разделение вероятных угроз информационной безопасности АС может быть сделана по следующим основным параметрам.

По рангу преднамеренности выражения:

- угрозы, спровоцированы ошибками или небрежностью сотрудников, например неграмотное использование методов защиты, ввод не венрных данных и т.п.;

- угрозы преднамеренного влияния, например методы мошенников.

По характеру возникновения:

- искусственные угрозы безопасности АС, вызванные руками человека.

- природные угрозы, созданные воздействиями на АС объективных физических действий или стихийных природных явлений;

По непосредственной причине угроз:

- человек, к примеру нанятые путем подкупа сотрудников, выбалтывание конфиденциальной информации и т.п.;

- природный биом, например стихийные напасти, бури и пр.;

- несанкционированные программно-аппаратные фонды, например заражение ПК вирусами с разрушающими функциями;

- санкционированные программно-аппаратные фонды, отказ в работе ОС, к примеру удаление данных.

По степени зависимости от активности АС:

- только в ходе обработки данных, к примеру угрозы реализации и рассылке программных вирусов;

- независимо от активности АС, к примеру вскрытие шифров( поточные шифры или блочное шифрование или shema_Rabina ) криптозащиты информации.

Источники угроз информационной безопасности

По состоянию источника угроз:

- непосредственно в АС, к примеру неточная реализация ресурсов АС;

- в пределах зоны АС, к примеру использование подслушивающих приборов, записей, хищение распечаток, носителей данных и т.п.;

- вне зоны АС, например захват информации, передаваемых по путям связи, захват побочных акустических, электромагнитных и других излучений устройств.

По степени воздействия на АС:

- активные угрозы, которые при реакции вносят сдвиг в структуру и сущность АС, к примеру ввод вирусов и троянских коней;

- пассивные угрозы, которые при исполнении ничего не изменяют в типе и сущности АС, к примеру угроза копирования секретной информации.

По способу пути к ресурсам АС:

По шагам доступа сотрудников или программ к ресурсам:

- угрозы, реализуемые после согласия доступа к ресурсам АС, к примеру угрозы некорректного или несанкционированного применение ресурсов АС;

- угрозы, реализуемые на шаге доступа к ресурсам АС, к примеру угрозы несанкционированного доступа в АС.

По нынешнему месту размещению информации, хранимой и обрабатываемой в АС:

- угрозы проходу к информации, находящейся в ОЗУ, например проход к системной области ОЗУ со стороны прикладных программ, чтение конечной информации из ОЗУ;

- угрозы проходу к информации, расположенной на внешних запоминающих носителях, например несанкционированное копирование конфиденциальной информации с жесткого носителя;

- угрозы проходу к информации, видимой на терминале, например запись отображаемых данных на видеокамеру;

- угрозы проходу к информации, проходящих в каналах связи, например незаконное подсоединение к каналам связи с задачей прямой подмены законного сотрудника с следующим вводом дезинформации и навязыванием ложных данных, незаконное подсоединение к каналам связи с следующим вводом ложных данных или модификацией передаваемых данных.

Как уже говорилось, опасные влияния на АС делят на случайные и преднамеренные. Исследование опыта проектирования, производство и эксплуатации АС демонстрирует, что данные подвергается различным случайным реакциям на всех ступенях цикла и функционирования АС.

Источником случайных реакций при реализации АС могут быть:

- отрешение и сбои аппаратурных устройств;

- упущении в работе обслуживающих сотрудников и других служащих;

- критичные ситуации из-за стихийных несчастий и отключений электрического питания;

- шумы и фон в каналах связи из-за влияния внешних факторов( характеристики проводных линий связи при передачи данных и внутренний фактор — полоса пропускания и пропускная способность ) канала;

- огрехи в программном обеспечении.

- спецификация физической среды Ethernet или token ring .

Погрешности в ПО случаются распространенным видом компьютерных повреждений. ПО рабочих станций, серверов, маршрутизаторов и т д. разработано людьми, поэтому оно может содержать ошибки. Если сложность подобного ПО выше, то и больше риск раскрытие в нем ошибок и уязвимых узлов. Некоторые из них могут не представляют никакой угрозы, а некоторые же могут привести к вещественным результатам, таким как неработоспособность серверной платформы, получение похитителем контроля над серверной платформой, несанкционированное эксплуатация ресурсов (использование ПК в качестве площадки для дальнейших атак и т.п.). Принцип похожие погрешности устраняются с помощью паков обновлений, которые регулярно выпускают разработчики ПО. На сегодня своевременное обновление таких паков является необходимым пунктом безопасности информации. Также погрешности в сети могу случатся из-за проблем защиты информации в сети .

Преднамеренные угрозы сплоченны с целенаправленными методами преступника. В качестве преступника может быть сотрудник, обычный посетитель, наемники, конкурентные особи и т.д. Методы преступника могут быть объяснены следующими факторами:конкурентной борьбой, любопытством, недовольством сотрудника своей карьерой, материальным интересом (взятка), стремлением самоутвердиться любыми методами и т.п.

Делая вывод из вероятности становление наиболее опасных условий, обусловленной методами злоумышленника, можно прикинуть гипотетическую модель потенциального злоумышленника:

- злоумышленнику известны данные о методах и параметрах работы системы; ( funkcii_koncentratorov )

- квалификация злоумышленника может позволять делать несанкционированные действия на уровне разработчика;

- Логично, что злоумышленник может выбрать наиболее слабое место в системе защите;

- злоумышленником может быть кто угодно, как и законный пользователь системы, так и постороннее лицо.

К примеру, для банковских АС можно отметить следующие намеренные угрозы:

Несанкционированный доступ — самый распространенный и многовариативный вид компьютерных правопреступлений. Концепция НСД заключается в получении личности (нарушителем) доступа к объекту в попирании свода правил разграничения доступа, созданных в соответствии с принятой политикой безопасности. НСД использует погрешность в системе защиты и возможен при неправильном выборе методов защиты, их некорректной настройке и установке. НСД осуществляется как локальными методами АС, так и специально сотворенными программными и аппаратными методами.

Основные пути НСД, через которые преступник может сформировать доступ к элементам АС и осуществить утягивание, изменение и/или удаление данных:

- технологические панели регулирования;

- косвенные электромагнитные излучения от каналов связи, аппаратуры, сетей заземления и электропитания и др.;

- каналы связи между аппаратными компонентами АС;

- локальные линии доступа к данным (терминалы сотрудников, администратора системы, оператора);

- межсетевой экран ;

- методы отображения и записывание данных или методы обнаружения ошибок .

- через seti_PDH и seti_dwdm ;

Из всего множества приемов и способов НСД можно остановится на следующих преступлениях:

- незаконное применение привилегий;

- «маскарад»;

- перехват паролей.

Перехват паролей получается из-за специально созданных программ. При заходе законного сотрудника в систему предприятия, программа-перехватчик имитирует на экране сотрудника ввод имени и пароля сотрудника, которые после ввода отправляются владельцу программы-перехватчика, после чего на дисплей выводится информация об ошибке системы и управление возвращается ОС.

сотрудник думает, что допустил погрешность при вводе пароля. Он опять вводит логин и пароль и получает вход в систему предприятия. управляющий программы-перехватчика, получил вводные данные законного сотрудника. И может использовать их в своих поставленных задачах. Существуют много других методов захвата вводных данных пользователей. Для шифрование паролей при передачи, благоразумно использовать RSA .

«Маскарад» — это исполнение любых действий одним сотрудником от имени другого сотрудника, имеющих соответствующими правами доступа. задачей «маскарада» является давание любых действий другому пользователю или перехват полномочий и статуса другого сотрудника в сети предприятия. Возможные варианты реализации «маскарада» есть:

- передача данных в сеть от имени другого сотрудника.

- вход в систему под вводными данными в систему другого сотрудника (этому «маскараду» способствует перехват пароля);

«Маскарад» очень опасен в банковских схемах электронных платежей, где неправильная идентификация клиента из-за «маскарада» вора может привести к убыткам законного клиента банка.

Незаконная эксплуатация привилегий. Множество систем защиты создают определенные списки привилегий для совершение заданных целей. Каждый сотрудник получает свой список привилегий: администраторы — максимальный список действий, обычные пользователи — минимальный список действий. Несанкционированный перехват привилегий, например с помощью «маскарада», приводит к вероятному совершении правонарушителем определенных действий в обход системы защиты. Нужно отметить, что незаконный перехват списка привилегий вероятен либо при наличии погрешностей в системе защиты, либо из-за недочета администратора при регулированием системой и назначении списка привилегий.

Угрозы которые нарушают целостность информации, сохраненной в информационной системе или передаваемой по линиям связи, которые созданы на ее модификацию или искажение, в итоге приводят к разрыву ее качества или полному удалению. Целостность данных может быть нарушена умышленно, в результате объективных воздействий со стороны окружающих факторов. Эта угроза частично актуальна для систем транспортировки данных — систем телекоммуникаций и информационные сети. Умышленные действия которые нарушают целостность данных не надо путать с ее санкционированными модификациями, которые выполняется полномочными личностями с обоснованной задачей.

Угрозы которые нарушают конфиденциальность, созданы на разглашение конфиденциальной или секретной информации. При действии этих угроз данных становится известной личностям, которые не должны иметь к ней доступ. В источниках информационной безопасности угроза преступления конфиденциальности имеет каждый раз, когда получен НСД к закрытой информации, сохраняющейся в информационной системе или передаваемой от между системами.

Угрозы которые нарушают работоспособность сотрудников или системы в целом. Они направлены на создание таких вариантов ситуаций, когда определенные действия либо понижают работоспособность АС, либо блокируют доступ к ресурсным фондам. К примеру, если один сотрудник системы хочет получить доступ к определенной службе, а другой создает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть временным или постоянным. Примером может быть сбой при коммутации каналов и пакетов . А также угрозы на средства передачи информации, к примеру спутниковые системы .

Эти угрозы можно числить непосредственными или первичными, тогда как создание этих угроз ведет к прямому воздействию на защищаемую информацию.

На сегодняшний день для современных ИТ систем, защита является необходимым компонентом АС обработки информации. Атакующая сторона сначала должна преодолеть подсистему защиты, и только потом нарушать допустим целостность АС. Но нужно понимать, что практически не существует абсолютной системы защиты, вопрос стоит лишь во средствах и времени, требующихся на ее обход.

Защитная система также представляет угрозу, поэтому для нормальных защищенных информационных систем нужно учитывать четвертый вид угроз — угроза осмотра параметров системы под защиты. На практике мероприятие проверяется шагом разведки, в ходе которого узнаются основные параметры системы защиты, ее характеристики и т. п. В результате этого шага является корректировка поставленной задачи, а также выбор самого оптимального технических методов обхода системы защиты. Даже сетевые адаптеры представляют угрозу. Также algoritm_pokryivayusccego_dereva можно использовать против самой системы.

Угрозу раскрытия параметров системы защиты можно называть непрямой угрозой. реализация угрозы не даст какой-либо ущерб обрабатываемой информации в информационной системе, но даст возможность реализовать прямые или первичные угрозы, описаны выше.

На рис.1. описаны основные технологии реализации угроз информационной безопасности.При достижении нужного уровня информационной безопасности в АС нужно создать противодействие разным техническим угрозам и уменьшить возможное влияние «человеческого фактора». На предприятии всем этим должна заниматься специальная служба безопасности предприятия , которая разрабатывает политику безопасности , для дальнейшего предупреждения угроз.

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Конфиденциальные данные, такие как пароли, являются главной целью киберпреступников. Помимо использования вредоносных программ для перехвата паролей в момент их ввода, злоумышленники также могут собирать пароли с веб-сайтов и других компьютеров, которые они взломали. Вот почему так важно использовать уникальный и сложный пароль для каждой учетной записи. Он должен состоять из 15 и более символов, включающих буквы, цифры и специальные символы. Таким образом, если киберпреступникам удастся взломать один аккаунт, они не получат доступ ко всем вашим учетным записям. К сожалению, большинство пользователей имеют очень слабые пароли: вместо того, чтобы придумать труднодоступную комбинацию, они обращаются к standby-паролям типа «123456» или «Password123», которые преступники легко подбирают. Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет — «Пицца».

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них — снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

Промышленность привлекает злоумышленников своими масштабами, значимостью выполняемых бизнес-процессов, влиянием на окружающий мир и жизнь граждан. Например, техногенная авария на ГЭС может оставить без электричества целую страну, как в случае с Венесуэлой, когда свет во всей стране погас на целых пять дней. А простой на автомобильном заводе может привести к крупным убыткам, как в истории с заводом Honda, подвергшимся атаке вируса-шифровальщика. К счастью, кибератаки на промышленные компании с такими серьезными последствиями являются единичными, ведь они требуют повышенного уровня квалификации злоумышленников. Задача экспертов по информационной безопасности — сделать так, чтобы аварии на производстве не стали регулярными. Для этого необходимо определить недопустимые для компании события и обеспечить такой уровень ИБ, который будет гарантировать, что эти события не произойдут в результате кибератаки.

В 2020 году промышленная сфера была у хакеров второй по популярности после государственной: по нашим подсчетам на нее было направлено 12% атак.

Основными киберугрозами для промышленных компаний сегодня являются шпионаж и финансовые потери. Так, в 2020 году мотивом большинства атак (84% случаев) было получение данных, а финансовая выгода интересовала 36% хакеров.

Рисунок 1.Мотивы кибератак на промышленные компании в 2020 году

Последствия кибератак могут быть существенны:

-

Остановка производства

Из-за обычного шифровальщика, запущенного в корпоративную сеть автопроизводителя Honda с целью получения выкупа, компании пришлось на целый день остановить производство на нескольких заводах. После такого вмешательства у компании уйдет немало сил, чтобы вернуться к нормальной работе и обеспечить дальнейшее полноценное функционирование технологических и бизнес-систем, а также не допустить повторного вторжения.

В мае 2021 года в результате атаки вируса-шифровальщика была нарушена работа Colonial Pipeline — крупнейшего в США поставщика топлива. Из-за недельного простоя компьютерных систем компании закрылась половина заправочных станций в нескольких юго-восточных штатах, выросли оптовые цены на бензин, возник ажиотажный спрос на топливо. В 2020 году злоумышленники пытались атаковать системы водоснабжения и очистки воды в Израиле. А в феврале 2021 года одному хакеру удалось получить доступ к системам водоочистных сооружений в небольшом городе США и изменить химический состав воды.

В феврале 2020 года в результате хакерской атаки хорватская нефтяная компания INA не могла выставлять счета-фактуры, фиксировать использование карт лояльности, выпускать новые мобильные ваучеры и принимать от клиентов плату за топливо. Причиной нарушения бизнес-процессов стала программа-вымогатель Clop, зашифровавшая данные на внутренних серверах компании.

Главная задача, которая сегодня стоит перед специалистами по ИБ, — оценить реализуемость различных рисков ИБ в компании и выявить возможные последствия кибератак, чтобы на основании этих знаний выстроить эффективную систему защиты. Вопрос в том, как это сделать, если любые действия в инфраструктуре, способные негативно повлиять на технологический процесс, никогда не будут согласованы руководством.

Оценка реализуемости рисков на киберполигоне

Киберучения — это контролируемые атаки, проводимые с целью проверки и улучшения навыков службы ИБ по обнаружению киберугроз и реагированию на них. Атаки на киберучениях The Standoff реализуются с привлечением десятков команд атакующих, состоящих из экспертов по ИБ

Чтобы нарушить технологический процесс подачи газа, атакующим потребовалось два дня. Получив доступ к системе управления газовой станцией, хакеры остановили процесс подачи газа и устроили взрыв. Ежедневно в офисе компании защитники фиксировали в среднем 32 инцидента.

Рисунок 2. Упрощенная схема сценария реализации рисков ИБ для газораспределительной станции в рамках The Standoff 2021 Рисунок 3. Газораспределительная станция за несколько секунд до взрыва

Последствиями реализации рисков на газораспределительной станции в реальной жизни могут стать человеческие жертвы, отставка руководства, судебные иски, ошибочные действия или бездействие персонала в случае чрезвычайной ситуации, поломка оборудования, затраты на восстановление, недополучение прибыли из-за простоя.

Выполняя анализ защищенности реальной инфраструктуры промышленного предприятия, эксперты по ИБ, скорее всего, смогли бы продемонстрировать лишь подмену данных о транспортировке газа в системе мониторинга. Провести атаки, нарушающие или останавливающие технологические или бизнес-процессы, им бы точно не позволили, а значит и реализуемость рисков осталась бы под вопросом.

Какие риски ИБ актуальны для промышленных компаний

Анализируя защищенность инфраструктуры компаний, специалисты Positive Technologies ищут в ней уязвимые места и демонстрируют возможность проведения атак, моделируя действия хакеров. Наш опыт показывает, что уровень защищенности большинства промышленных компаний очень низок. Согласно нашим исследованиям, главными уязвимостями являются:

- низкая защищенность внешнего периметра сети, доступного из интернета;

- низкая защищенность от проникновения в технологическую сеть;

- недостатки конфигурации устройств;

- недостатки сегментации сетей и фильтрации трафика;

- использование словарных паролей;

- использование устаревших версий ПО.

По результатам проектов по анализу защищенности в 2020 году было установлено, что в 91% промышленных организаций внешний злоумышленник может проникнуть в корпоративную сеть. Оказавшись во внутренней сети, он в 100% случаев может получить учетные данные пользователей и полный контроль над инфраструктурой, а в 69% — украсть конфиденциальные данные: информацию о партнерах и сотрудниках компании, почтовую переписку и внутреннюю документацию. Но самое важное, что в 75% промышленных компаний По результатам 12 проектов по анализу защищенности корпоративных информационных систем от внешних и внутренних нарушителей в промышленных компаниях, реализованных в 2017—2020 годах, в которых установленной целью было получение доступа в технологическую сеть. был получен доступ в технологический сегмент сети. Это позволило злоумышленникам в 56% случаев получить доступ к системам управления технологическими процессами.

Статистика неутешительна, но попробуем разобраться, почему так происходит. Во внутренней сети каждой промышленной компании во время проведения пилотных проектов по внедрению PT NAD мы выявляем множество подозрительных событий.

PT NAD — это система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Рисунок 4. Угрозы ИБ в промышленных компаниях, реализованные в ходе пилотных проектов по внедрению PT NAD в 2020 году

Кроме того, в промышленности часто используется устаревшее ПО. По статистике, в последние годы количество уязвимостей в компонентах АСУ ТП неуклонно растет. Так, в 2020 году было выявлено на 25% больше уязвимостей, чем в 2019 году, преимущественно в энергетике, на производстве и водоочистных предприятиях. Дело в том, что работы по обновлению технологического оборудования требуется проводить во время специального технологического окна, а это всего несколько часов в неделю или даже в месяц.

Вектор атаки на критически важные системы может быть прост. Например, во время анализа защищенности одной промышленной компании эксперты Positive Technologies сначала проникли в корпоративную сеть и получили максимальные привилегии в домене. Затем собрали информацию об узлах технологической сети, получили схемы подключения оборудования АСУ ТП и обнаружили, что один компьютер связан с сетью АСУ ТП. Используя данный узел, специалисты смогли получить доступ в технологическую сеть.

Важно отметить распространенную ошибку администрирования таких компьютеров — сохранение параметров подключения (имени пользователя и пароля) в форме аутентификации удаленного доступа (например, по RDP). Злоумышленник, получив контроль над таким компьютером, может подключаться к ресурсам изолированного сегмента без учетных данных. Помимо этого, параметры подключения, адреса, схемы, пароли для доступа к системам в технологических сетях зачастую хранятся в открытом виде (например, в таблицах Excel) на компьютерах инженеров и других ответственных лиц.

Рисунок 5. Вектор атаки на ресурсы технологической сети

Потенциальные риски, к которым может привести получение доступа к АСУ ТП злоумышленником, следующие:

- остановка производства,

- выход промышленного оборудования из строя,

- порча продукции,

- авария.

Однако проверить эти четыре риска ИБ в реальной инфраструктуре невозможно как раз из-за того, что это может негативно сказаться на технологических процессах.

Рисунок 6. Результаты анализа защищенности промышленных компаний, выполненного экспертами Positive Technologies

Вывод, который напрашивается

Промышленность — это та сфера, которая в последние годы все больше интересует хакеров. Их атаки становятся все успешнее, а сценарии — сложнее. С другой стороны, предприятия далеко не всегда способны самостоятельно выявить целенаправленную кибератаку и на протяжении многих лет могут оставаться в иллюзии безопасности, рассматривая вероятность реализации киберрисков как минимальную. Хуже, если такие предприятия слепо уверены в надежности защитной автоматики и не проверяют эффективность защиты технологической инфраструктуры на практике. В то время как результаты анализа защищенности показывают, что получить доступ к таким системам может быть просто.

В промышленной сфере, как нигде, требуется моделирование отдельных критических важных систем, позволяющее тестировать их параметры, проверять реализуемость бизнес-рисков, искать уязвимости.

Использование киберполигона для анализа защищенности производственных систем — это передовое решение, позволяющее, не боясь нарушить реальные бизнес-процессы, корректно определить перечень недопустимых событий и последствия их реализации, а также оценить возможный ущерб. Моделирование рисков на киберполигоне позволяет определить критерии их реализации — узнать условия, при которых хакер сможет атаковать, и к чему это приведет. Благодаря этому повышается эффективность и других работ по анализу защищенности компании. Кроме того, киберполигон — это место, где сотрудники служб ИБ могут проверить свои навыки по выявлению инцидентов и реагированию на них.

Результаты моделирования рисков ИБ — это основа для принятия решений по усилению защищенности инфраструктуры компании от киберугроз.

Читайте также:

- Mscorlib ni dll что это

- Как на макбуке поменять заставку при включении компьютера

- Directory reader win cc 43 что это

- Redmi ac2100 настройка iptv ростелеком

- Портится ли тонер со временем

Практические задания

Классификация рисков

Дан следующий перечень рисков.

1)Риск аварии грузового судна во время перевозки груза, ожидаемого компанией.

2)Риск слишком резкого снижения курса USD для компании, осуществляющей экс— портные операции.

3)Риск возникновения сбоев в поставках сырья.

4)Риск снижения спроса на продукцию предприятия.

5)Риск отвержения рынком нового товара организации.

6)Риск потери прибыли в результате снижения рыночных цен на товар.

7)Риск просрочки выплаты долга дебитором.

вия.

9)Риск поражения вирусом компьютерных сетей компании.

10)Риск утечки информации, представляющей коммерческую тайну.

11)Риск возникновения на рынке нового сильного конкурента.

12)Риск потери платежеспособности.

13)Риск превышения спросом производственных мощностей предприятия.

14)Риск поставки низкокачественных материалов поставщиком (с большой долей брака).

15)Риск резкого скачка текучести кадров.

16)Риск остановки производства в результате выхода из строя оборудования.

17)Риск ухода с рынка основного промышленного потребителя продукции предпри—

ятия.

18)Риск банкротства банка, обслуживающего организацию.

19)Риск отказа инвестора от дальнейшего финансирования проекта в процессе его реализации.

20)Риск ухода ведущих специалистов компании.

Требуется каждый из перечисленных рисков отнести к одной из групп, согласно их классификации.

Примечание. Данное задание может выполняться как индивидуально, так и в груп— пах. Результаты работы, оформленные в письменном виде, предоставляются преподава— телю для проверки.

Неопределенность и риск инвестиционных проектов

Задача 1. Инвестиционная стратегия предприятия (селективные риски)

а) Руководству фирмы требуется определить рискованность вложения, т.е. сколько нужно вложить средств в инвестирование проекта в настоящее время, чтобы через 7 лет иметь 35 тыс. у.е. при 10%-ной норме доходности инвестиций.

б) От эксплуатации основного средства предприятие может получать в течение 8 лет доход в размере 14 тыс. у.е. в год. Остаточная стоимость данного основного средства через 8 лет будет равна 10 тыс. у.е. Какую минимальную сумму должно получить пред— приятие от продажи этого основного средства, чтобы в случае вложения вырученных де— нег в банк под 20 % годовых на 8 лет иметь доход не ниже, чем результат от эксплуатации основного средства?

161

Риск менеджмент

в) Осуществить оценку уровня риска по итогам расчетов стоимости инвестиций. Основные формулы:

|

PV = FV ×ν ; |

ν = |

1 |

; |

FV = n ×EBT + RV |

, |

||

|

(1 |

+ r)n |

||||||

|

n |

где PV – сумма вложенных средств;

FV – будущая стоимость инвестиций; ν – дисконтирующий множитель; n – число лет (шаг расчета);

r — норма доходности инвестиций; RVn – остаточная стоимость через «n» лет. EBT – размер дохода за год.

R = P(Dtr − D) ,

где R – критерий оценки риска (после получения определенного результата); P – вероятность;

Dtr – требуемое (планируемое значение результата); D – полученный результат.

Задача 2. Кредитные и процентные риски

Если дебитор по условиям займа обязан вернуть сумму долга в конце срока в виде разового платежа, то он должен предпринять меры для обеспечения этих условий. При значительной сумме долга эта мера заключается в создании погасительного фонда, кото— рый создается из последовательных взносов должника (дебитора, например, на специ— альный счет в банке), на которые начисляются проценты. Таким образом, должник имеет возможность последовательно инвестировать средства для погашения долга. Очевидно, что сумма взносов в фонд вместе с начисленными процентами, накопленная в погаси— тельном фонде к концу срока долга, должна быть равна его сумме. Взносы могут быть как постоянными, так и переменными во времени. Задача заключается в определении разме— ров срочных уплат и составляющих их элементов в зависимости от конкретных условий займа.

Условие

Кредит в сумме 100000 у.е. выдан на 5 лет по ставке 12% годовых. Проценты на кре— дит должны выплачиваться в конце каждого полугодия. Найти необходимую величину выплат в фонд погашения долга, если проценты на выплаты начисляются по ставке 8% годовых.

Каким будет размер фонда к концу 3-го года?

При каких условиях рассматриваемы способ погашения кредита будет выгоден должнику (дебитору)?

Основные формулы:

|

R = |

i |

P |

R |

= R + |

i |

P |

||

|

(1 |

+ i)n −1 t ; |

t |

2 t , |

|||||

|

где R – величина выплат; |

Rt – полный годовой расход по долгу;

162

Практические задания

Pt – кредитный фонд;

i – процентная ставка доходности; n – число выплат.

Задача 3. Риски доходности при выборе инвестиционного проекта

Даны два инвестиционных проекта A и B, для которых возможные нормы доход— ности (IRR) находятся в зависимости от будущего состояния экономики. Данную зависи— мость отражена в таблице 1.

Таблица 1

Данные для расчета ожидаемой нормы доходности вариантов вложения капитала в проекты А и В

|

Состояние |

Вероятность дан— |

Проект А, |

Проект В, |

|

|

экономики |

ного состояния |

IRR |

IRR |

|

|

Подъем |

Р1 |

= 0,25 |

90% |

25% |

|

Норма |

Р2 = 0,5 |

20% |

20% |

|

|

Спад |

Р3 |

= 0,25 |

-50% |

15% |

Для каждого из проектов А и В необходимо рассчитать ожидаемую норму доход— ности ERR – средневзвешенное (где в качестве весов берутся вероятности) или вероятно— стное среднее возможных IRR.

n

ERR = ∑Pi ×IRRi ,

i=1

где IRR – Internal Rate of Return, внутренняя норма доходности; ERR – Expected Rate of Return, ожидаемая норма доходности; Pi – вероятность определенного состояния (экономики);

n – число возможных ситуаций.

Задача 4. Валютные риски

Банк привлек на депозит 300 тыс. руб. сроком на 12 месяцев под 12% годовых. При— влек средства на срочный вклад в размере 400 тыс. руб. сроком на 4 месяца под 24% годо— вых. Привлек средства на валютный вклад в размере 400 USD сроком на 4 месяца под 12% годовых. Банк выдал валютный кредит в размере 600 USD сроком на 4 месяца под 18% го— довых, начисляемых по сложной учетной ставке. Выдал кредит в размере 600 тыс. руб. сроком на 6 месяцев под 24% годовых, погашаемый равными частями каждый месяц. Вы— дал кредит в размере 500 тыс. руб. сроком на 5 месяцев, за первый месяц начисляется 12% годовых, за 2 и 4 – 9% в квартал, за 3 и 5 месяцы – 2% в месяц. Найти прибыль банка. Най— ти изменение прибыли при увеличении и уменьшении курса доллара США. Курс ЦБ: 30 руб. за 1 USD продажа, 29 руб. за 1 USD покупка. Курс коммерческого банка 31 руб. за 1 USD продажа, 30 руб. за 1 USD покупка.

При определении наращенных сумм депозитных и кредитных операций следует воспользоваться следующими формулами:

1) Простая учетная ставка:

163

Риск менеджмент

Z = P(1+ 100im ) ,

где Z – наращенная сумма денег (Future Value of Money); P – номинальная сумма денег (первоначальная);

i – процентная ставка за пользование кредитом (привлечение депозита); m – срок кредитования (работы с депозитом).

2) Сложная учетная ставка:

Z = P(1+ 100i )m .

3) Прибыль банка есть разница между активными операциями (кредитными) и пассивными операциями (депозитными).

Стратегия и тактика риск—менеджмента

Задача 1. Потребность в дополнительном внешнем финансировании

Дана следующая информация.

Отчет о финансовых результатах, тыс. руб.

|

Выручка (нетто) от реализации |

200 |

|||

|

Себестоимость реализации продукции |

160 |

|||

|

Валовая маржа |

40 |

|||

|

Коммерческие и управленческие расходы |

10 |

|||

|

Прибыль до уплаты налогов |

30 |

|||

|

Налог на прибыль |

10 |

|||

|

Прибыль после уплаты налогов |

20 |

|||

|

Дивиденды |

14 |

|||

|

Нераспределенная прибыль |

6 |

|||

|

Балансовый отчет (в тыс. руб.) |

||||

|

АКТИВ |

ПАССИВ |

|||

|

Текущие активы: |

Текущие обязательства |

100 |

||

|

Денежные средства |

30 |

Долгосрочные обязательства |

30 |

|

|

Дебиторская задолженность |

35 |

Итого долговые обязательства |

130 |

|

|

Материальные запасы |

50 |

Уставный капитал |

80 |

|

|

Итого текущие активы |

115 |

Нераспределенная прибыль |

25 |

|

|

Внеоборотные активы |

120 |

|||

|

Итого активов |

235 |

Итого пассивов |

235 |

Эта компания ожидает, что в следующем году продажа увеличивается на 10%. В данном случае все статьи актива (включая основной капитал) и долговые обязательства изменяются пропорционально продаже.

а) Определите потребность во внешнем дополнительном финансировании при помощи:

164

Практические задания

1)прогнозного баланса;

2)аналитического метода.

б) Описать ограничения метода процента от продаж.

Задача 2. Прогноз реализации продукции и денежных поступлений

Программа сбыта торговой компании на второй квартал, тыс. руб.

|

Апрель |

Май |

Июнь |

Всего |

|

|

Программа сбыта |

50 |

60 |

60 |

170 |

Поступление денежных средств от продажи в кредит составляет 70% в месяц, 20% в следующий месяц, 8% в третьем месяце и 2% составляют неплатежи. Баланс дебиторов по расчетам в начале второго квартала равен 20 тыс. руб., из которых 5 тыс. руб. представ— ляют наличные, несобранные за февральские продажи, а 15 тыс. руб. – наличные, несоб— ранные за продажи в марте.

Вычислить:

1)объем реализации за февраль и март;

2)планируемое получение наличных от продаж за каждый месяц с февраля по

июнь.

Задача 3. Прогноз денежных поступлений и дебиторской задолженности

Даны следующие данные по продажам, тыс. руб.

|

Сентябрь |

Октябрь |

Ноябрь |

Декабрь |

|

|

(факт) |

(факт) |

(оценка) |

(оценка) |

|

|

Продажа за наличные |

14 |

11 |

7,5 |

5 |

|

Продажа в кредит |

100 |

90 |

60 |

70 |

|

Всего продано |

114 |

101 |

67,5 |

75 |

Вычислите:

1)Поступление наличных денег в ноябре и декабре;

2)Дебиторскую задолженность на 30 ноября, если на 31 октября ее сумма составляла 50 тыс. руб.

Организация риск—менеджмента

Задача 1. Моделирование рисковой ситуации

Предприятие производит электроплиты, реализуя 400 плит в месяц по цене 250 руб. (без НДС). Переменные издержки составляют 150 руб./шт., постоянные издержки предприятия – 35000 руб. в месяц.

|

Показатель |

На единицу |

% |

Долей единицы |

|

|

продукции, руб. |

||||

|

Цена реализации |

250 |

100 |

1 |

|

|

Переменные издержки |

150 |

60 |

0,6 |

|

|

Валовая маржа |

100 |

40 |

0,4 |

Возьмите на себя роль финансового директора предприятия и ответьте на сле— дующие вопросы:

165

Риск менеджмент

1)Начальник отдела маркетинга полагает, что увеличение расходов на рекламу на 10000 руб. в месяц способно дать прирост ежемесячной выручки от реализации на 30000 руб. Следует ли одобрить повышение расходов на рекламу?

2)Зам. генерального директора по производству хотел бы использовать более деше— вые материалы, позволяющие экономить на переменных издержках по 25 руб. на каждую единицу продукции. Однако начальник отдела сбыта опасается, что снижение качества плит приведет к снижению объема реализации до 350 шт. в месяц. Следует ли переходить на более дешевые материалы?

3)Начальник отдела маркетинга предлагает снизить цену реализации на 20 руб. и одновременно 15000 в месяц. Отдел маркетинга прогнозирует в этом случае увеличение объема реализации на 50%. Следует ли одобрить такое предложение?

4)Начальник отдела сбыта предлагает перевести своих сотрудников с окладов (сум— марный месячный фонд оплаты 6000 руб.) на комиссионное вознаграждение 15 руб. с каждой проданной плиты. Он уверен, что объем продаж вырастет на 15%. Следует ли одобрить такое предложение?

5)Начальник отдела маркетинга предлагает снизить отпускную оптовую цену, что— бы стимулировать сбыт и довести дополнительный ежемесячный объем оптовых продаж до 150 плит. Какую следует назначить оптовую цену на дополнительную продукцию, чтобы прибыль возросла на 3000 руб.?

Задача 2. Анализ риска в оперативном управлении финансами

Предприятие изготавливает запасные части к автомобилям и реализует их по 10 руб./шт. Переменные издержки на единицу продукции – 3,6 руб. Квартальный объем продаж – 250000 шт. Постоянные издержки предприятия составляют 975000 руб. Порог рентабельности перейден. Поступает коммерческое предложение продать дополнитель— но 20000 изделий по 5,25 руб. Выполнение этого заказа связано только с возрастанием пе— ременных издержек на 72000 руб. Постоянные издержки не изменятся. Стоит ли принять предложение?

Задача 3. Определение рискованности производства

Определить наиболее выгодный вид продукции для предприятия:

|

Показатель |

Изделие А |

Изделие В |

Изделие С |

|

Объем реализации, тыс. шт. |

100 |

150 |

300 |

|

Цена, руб./шт. |

2570 |

1460 |

735 |

|

Переменные издержки, руб./шт. |

|||

|

В том числе: |

|||

|

материалы |

720 |

360 |

360 |

|

труд |

1080 |

540 |

216 |

|

Валовая маржа, руб./шт. |

770 |

560 |

159 |

|

Валовая маржа, % |

30 |

38 |

22 |

|

Валовая маржа /чел.-ч, руб./ч |

770 |

1120 |

795 |

|

Валовая маржа /машино— |

770 |

1120 |

1590 |

|

ч,руб./ч |

Средние трудовые затраты на изготовление каждого вида продукции составляют 1080 руб./ч. Затраты физического труда при изготовлении изделия А – 1ч/шт., В – 0,5ч/шт., С – 0,2ч/шт. Затраты машинного времени следующие: А – 1ч/шт., В – 0,5ч/шт.,

166

Практические задания

С – 0,1ч/шт. На основе этих данных получены расчетные показатели валовой маржи на человеко—час и машино—час.

Задача 4. Выбор наиболее рентабельного производства

Предприятие специализируется на производстве мебели. Основными являются три вида продукции: книжные полки, наборы дачной мебели, наборы кухонной мебели.

Выручка от реализации всех видов продукции равна 456,5 тыс. руб. и распределя— ется по изделиям следующим образом: книжные полки – 148,5 тыс. руб.; дачная мебель – 138 тыс. руб. и кухонная мебель – 170 тыс. руб. Косвенные издержки – 164 тыс. руб. Пря— мые издержки представлены в нижеследующей таблице. Выбрать наиболее рентабель— ный вид продукции.

|

Показатель |

Полки |

Дачная мебель |

Кухонная |

|

|

мебель |

||||

|

Прямые издержки |

91,5 |

66,5 |

88,5 |

|

|

Косвенные издержки |

20,0 |

57,0 |

87,0 |

|

|

Всего издержек |

111,5 |

123,5 |

175,5 |

|

|

Выручка от реализации |

148,5 |

138,0 |

170,0 |

|

|

Прибыль (убыток) |

37,0 |

14,5 |

-5,5 |

|

|

Рентабельность (к полным |

33 |

12 |

||

|

издержкам), % |

Измерение риска на основе вероятностей оценки ожидаемых доходов

Задача 1. Вероятностное распределение значений доходности

Предпринимателю необходимо выбрать лучший из альтернативных финансовых активов, если имеются следующие характеристики.

Таблица 2

Характеристики финансовых активов

|

Показатель |

Вариант А |

Вариант В |

|

|

Цена ценной бумаги (у.е.) |

12 |

18 |

|

|

Экспертная оценка доходности (%) |

|||

|

пессимистическая |

14 |

13 |

|

|

наиболее вероятная |

16 |

17 |

|

|

оптимистическая |

18 |

21 |

|

|

Размах вариации доходно— |

4 |

8 |

|

|

сти (%) |

|||

По данным таблицы видно, что оба финансовых актива имеют примерно одина— ковую наиболее вероятную доходность, однако второй из них может считаться в 2 раза более рискованным.

Чем выше коэффициент вариации (CV), тем более рисковым является данный вид актива.

Условие

В данных условиях оценить риск каждого из альтернативных финансовых инст— рументов, если в обоих случаях вероятность наиболее вероятной доходности составляет

167

Риск менеджмент

60%, а вероятности пессимистической и оптимистической оценок равны и составляют 20% каждый.

Основные формулы:

|

n |

σ |

||

|

Kml = ∑ki Pi ; σ = Σ(ki − Kml )2 * Pi ; CV = |

, |

||

|

Kml |

|||

|

i=1 |

|||

|

где Кml – наиболее вероятная доходность; |

|||

|

ki – значение доходности; |

|||

|

Pi – значение вероятности осуществления ki. |

|||

|

CV – коэффициент вариации. |

Задача 2. Процентный риск при выборе оптимального вложения капитала

Ставка сложного процента 6% в год. Существует три варианта единовременного вложения определенной суммы.

По первому варианту через 3 года получают 1500 у.е. По второму варианту 1700 у.е. через 5 лет.

По третьему варианту 2000 у.е. через 7 лет.

Необходимо сравнить эти 3 варианта, рассчитав для каждого варианта чистую дисконтированную стоимость.

Основные формулы:

|

P = |

Pt |

P |

= |

Pt |

− P |

||||

|

(1 |

+ i)t ; |

чист. |

(1 |

+ i)t |

, |

где P – основной капитал (текущая стоимость вклада).

Pt – наращенная сумма за время t (срок в периодах, соответствующей процентной ставке r).

i = 100r – коэффициент дисконтирования (процентная ставка в долях). t – срок вложения.

Задача 3. Измерение риска на основе вероятностной оценки ожидаемых доходов

Требуется дать оценку двум взаимоисключающим проектам развития предпри— ятия стоимостью 500 тыс. у.е.

|

Проект (М): |

Проект (И): |

|

– замена оборудования на более произво— |

– приобретение нового оборудования для |

|

дительное (модернизация). |

изготовления новой продукции (иннова— |

|

ция). |

Оценку необходимо осуществить в следующей последовательности:

1. Оценка денежных потоков и финансовых результатов для каждого варианта реализации проектов. Использовать статистический метод оценки на основе чистого ожидаемого годового дохода (NCFt).

168

Практические задания

2.Присвоение определенной вероятности получения дохода по каждому варианту реализации проекта:

•оптимистический;

•нормальный (наиболее вероятный);

•пессимистический.

3.Построение графика ожидаемых чистых доходов (исходя из нормального закона распределения вероятностей). (По оси абсцисс «ожидаемый доход», по оси ординат «ве— роятность»)

4.Рассчитать параметры вероятности – стандартное отклонение, дисперсию, ма— тематическое ожидание по следующим формулам:

среднее (математическое) ожидаемое значение события (результата)

n

X= ∑pi xi ,

i=1

где X – среднее ожидаемое значение;

хi – абсолютное значение i – го результата; pi — вероятность наступления i-го результата; n – число вариантов исхода события.

среднее квадратическое отклонение

n

∑(xi − x)2

Дисперсия

n

∑(xi − x)2

|

σ2 = |

i=1 |

, |

|

|

n |

|||

где σ – среднее квадратическое отклонение; σ2 – дисперсия.

коэффициент вариации (V)

V = σx .

5. Осуществить сравнительную оценку риска по стандартному отклонению (если про— ектыобладаютодинаковымстандартнымотклонением– топокоэффициентувариации).

169

Риск менеджмент

Необходимо помнить: чем больше значение стандартного отклонения и коэффи— циента вариации по основным параметрам деятельности, тем выше риск (количествен— ный подход).

6. Заполнить таблицу 3 и сделать выводы относительно рискованности проекта.

Таблица 3 (начало)

Вероятностная оценка ожидаемых доходов

|

ожи— |

Вероят— |

Матема— |

Квадра— |

Диспер— |

|||

|

Вариант |

даемый |

ность |

тиче— |

Откло— |

тиче— |

сия; |

|

|

Проект |

реали— |

чистый |

получе— |

ское |

нение от |

ское от— |

стан— |

|

зации |

годовой |

ния |

ожида— |

среднего |

клоне— |

дартное |

|

|

доход |

дохода |

ние |

ние |

откло— |

|||

|

(NCFt) |

нение |

||||||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

песси— |

|||||||

|

М |

мисти— |

500 |

0,2 |

||||

|

ческий |

|||||||

|

нор— |

600 |

0,6 |

|||||

|

мальный |

|||||||

|

оптими— |

|||||||

|

стиче— |

700 |

0,2 |

|||||

|

ский |

|||||||

|

Х= |

σ2= |

||||||

|

σ = |

|||||||

|

песси— |

|||||||

|

И |

мисти— |

||||||

|

ческий |

|||||||

|

нор— |

|||||||

|

мальный |

|||||||

|

оптими— |

|||||||

|

стиче— |

|||||||

|

ский |

|||||||

|

Х= |

σ2= |

||||||

|

σ = |

|||||||

Инвестиционные риски

Задача 1. Потребность в краткосрочном кредите

Годовой баланс производственного предприятия выглядит следующим образом (тыс. руб.):

170

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Семинарское занятие 1, 2

по предмету «Риски в национальной экономике»

1. Опрос по следующим вопросам (из лекционного курса):

1. Сущность риска

2. Подходы к определению понятия «риск»

3. Основы управления предпринимательскими рисками

2. Вопросы для самостоятельной подготовки:

1. Характеристика категорий «риск» и «неопределенность».

2. Сущность неопределенности в экономике.

3. Причины (природа) неопределенности и риска в экономике.

4. Характерные черты неопределенности, критическая неопределенность и риск.

5. Экономическая природа рисков.

6. Система рисков и их классификация.

3. Темы проблемных докладов:

1. Предпосылки и факторы, предшествующие наступлению рисковых ситуаций.

2. Сущность и содержание риск-менеджмента.

3. Стратегия и тактика риск-менеджмента.

4. Зарубежная практика риск-менеджмента.

5. Институциональные особенности принятия решений в переходной экономике.

4. Практические задания.

1. Предлагается следующий перечень рисков:

— аварии грузового судна во время перевозки груза, ожидаемого компанией;

— слишком резкого снижения курса иностранной валюты для компании,

осуществляющей экспортные операции;

— возникновения сбоев в поставках сырья;

— снижения спроса на производимую продукцию;

— непринятия рынком нового товара;

— потери прибыли в результате снижения рыночных цен на производимую

продукцию;

— просрочки выплаты долга дебитором;

— разрушения складского помещения в результате стихийного бедствия;

— поражения вирусом компьютерных сетей компании;

— утечки информации, представляющей коммерческую тайну;

— появления на рынке нового сильного конкурента;

— потери платежеспособности;

— превышения спросом производственных мощностей предприятия;

— поставки низкокачественных материалов поставщиком (с большой долей брака);

— резкого скачка текучести кадров;

— остановки производства в результате выхода из строя оборудования;

— ухода с рынка основного промышленного потребителя продукции предприятия;

— банкротства банка, обслуживающего организацию;

— отказа инвестора от дальнейшего финансирования проекта в процессе его

реализации;

— ухода ведущих специалистов компании.

Требуется определить, к какой классификационной группе относится каждый из перечисленных видов рисков.

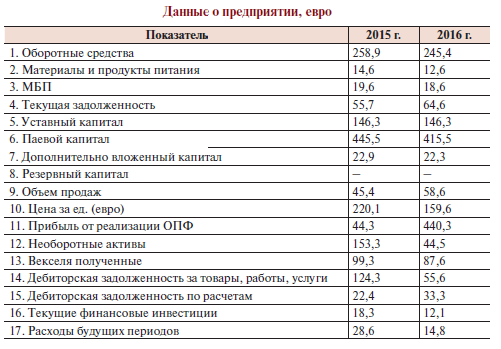

2. Оценить степень риска предприятия; предложить мероприятия для стабилизации деятельности предприятия.

R = 0…1 — невозможность выполнять обязательства и нормально функционировать.

R = 1…30 — высокая степень риска выхода на рынок с новым товаром.

R = 31…55 — умеренно высокая степень риска выхода на рынок с новым товаром.

R = 56…76 — умеренно низкая степень риска выхода на рынок с новым товаром с минимальными затратами.

R = 77…100 — низкая степень риска выхода на рынок с новым товаром с минимальными затратами и быстрой окупаемостью.