Поддержка LeaderSSL

оффлайн.

Режим работы: пн. — пт. с 9:00 до 19:00 (по московскому времени) без перерыва на обед.

Обработка заказов и выпуск сертификатов — круглосуточно.

- Помощь

- Помощь по SSL

- CSR не принимается при активации сертификата: методы решения проблемы

У вас есть вопрос, у нас — ответ!

В процессе активации сертификата нередко можно столкнуться с ошибкой «Invalid CSR». Давайте рассмотрим основные причины, которые могут вести к появлению данной ошибки.

- Убедитесь в том, что вы используете FQDN (полное имя домена) в качестве Common name (в некоторых панелях управления это поле может также называться Host name или Domain name). Полное имя домена должно иметь вид domain.com или text.domain.com (для субдоменов). Имя домена указывается без http://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard сертификата имя домена нужно указывать как *.domain.com.

- В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать в себе спецсимволов.

- Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 тире.

- Пробелы на концах строк в CSR не допускаются.

- Длина ключа должна быть не меньше 2048 бит.

- В CSR коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- В большинстве случаев при генерации CSR вы также получаете приватный ключ RSA (начинается с ——BEGIN RSA PRIVATE KEY——). Его нужно хранить у себя. Добавлять его в CSR не требуется.

- Перед вставкой CSR в поле убедитесь в том, что CSR-запрос имеет верное форматирование. Сделать это можно с помощью копирования/вставки текста в простой текстовый редактор (к примеру, WordPad или Textedit).

- Если вы перевыпускаете или продлеваете сертификат, поле Common name не должно меняться.

Остались вопросы? Пишите!

Ошибка отправки письма. Повторите попытку позже.

Спасибо, Ваш ответ принят

>

Introduction

This document describes the problem where application server certificate fails to load with the error message «CSR SAN and Certificate SAN does not match».

Contributed by Anuj Bhatia, Cisco TAC Engineer.

Prerequisites

Requirements

Cisco recommends that you have knowledge of these topics

- Certificate Signed Request (CSR) generation process on Voice Operating System (VOS) platform

- Process to upload Certificate Authority (CA) signed certificate on VOS platform

Components Used

The information in this document is based on the Cisco Finesse 11.0(1) and above.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problem: SANs issue with a Third Party Signed Certificate in Finesse

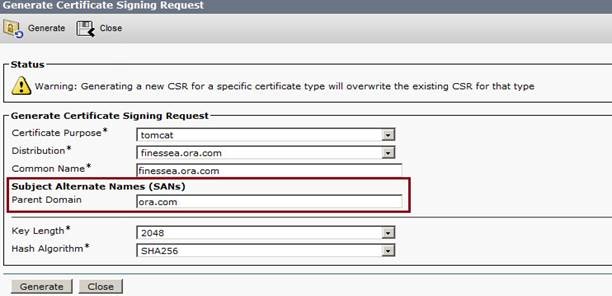

For the server to use CA signed certificates first step is to generate a CSR. It is created from the Generate CSR page where by default Subject Alternate Names (SANs) field is populated with the domain name of the server.

After CSR generation the SANs in CSR are presented in this format

DNS Name=ora.com (dNSName)

DNS Name=finessea.ora.com (dNSName)

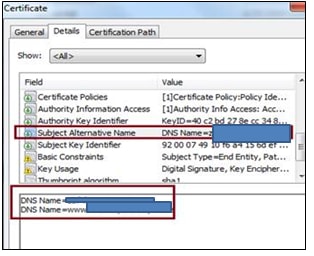

When the third party CA creates a certificate chain from this CSR as they commonly include these SANs name in the application certificate which mismatches from the CSR.

DNS Name= finessea.ora.com

DNS Name=www. finessea.ora.com

The application certificate provided by GoDaddy CA is shown in the image:

This mismatch of SANs hinders the loading of application certificate in the tomcat trust store and generates the error «CSR SAN and Certificate SAN does not match»

Note: The problem is on VOS plaform and is applicable to all the Contact Center products running on this operating system such as Cisco Live Data, Cisco Unified Intelligence Center (CUIC) etc.

Solution

There are two ways to approach the issue:

- Customer can consult with the CA authority and can request to get the certificate chain with the SANs as present in the CSR.

- Easier option is to keep the SANs field blank when generating the CSR.

It has no data in the SANs information of CSR. When CA authority provides the certificate chain it popualtes the information but during the upload, system ignores the field which allowes the certificate to be installed.

Cоздание CSR запроса с полем SAN (Subject Alternative Names в OpenSSL) необходимо для того, чтобы браузеры такие как Google Chrome, Mozilla Firefox и т.д. не показывали ошибку «Ваше соединение не защищено».

В браузерах Google Chrome с версии 58 и Mozilla Firefox с версии 48, сертификаты в которых не указаны имена хостов в поле SubjectAltName приводят к ошибке «Ваше соединение не защищено» «Your connection is not private».

Скачать последнюю версию OpenSSL для Windows можно здесь.

Генерация CSR запроса

Комманда для генерирования файла запроса .csr и ключа .key

openssl req -new -sha256 -nodes -out путь_к_файлуserver.csr -newkey rsa:2048 -keyout путь_к_файлуserver.key -config путь_к_файлуconf.cnf

Пример файла конфигурации для CSR запроса

[req] default_bits = 2048 prompt = no default_md = sha256 req_extensions = req_ext distinguished_name = dn [ dn ] C=RU ST=Moscow L=Moscow O=Company Name OU=IT Department emailAddress=example@example.com CN = hostname.example.com [ req_ext ] subjectAltName = @alt_names [ alt_names ] DNS.1 = hostname.example.com DNS.2 = hostname IP.1 = 10.10.10.10

Конвертирование сертификата .cer в .pfx

Для конвертации сертификата .cer в .pfx с помощью OpenSSL потребуются следующие файлы:

domain.cer — сертификат который будет конвертироваться в .pfx

server.key — файл ключа который был создан вместе с .csr запросом

cacert.cer — файл сертификата центра сертификации

openssl pkcs12 -export -in путь_к_файлуdomain.cer -inkey путь_к_файлуserver.key -out путь_к_файлуdomain.pfx -certfile cacert.cer

Введение

В этом документе описаны различные операции, позволяющие успешно установить и использовать цифровой сертификат SSL доверенного независимого поставщика на устройстве Adaptive Security Appliance (ASA) для бесклиентного SSLVPN и клиентских соединений AnyConnect. В данном примере используется сертификат GoDaddy. Каждый шаг содержит процедуру Adaptive Security Device Manager (ASDM) и эквивалентные команды CLI.

Предварительные условия

Требования

В этом документе требуется доступ к доверенному стороннему центру сертификации (CA) для регистрации сертификатов. В число независимых поставщиков CA входят, например, Baltimore, Cisco, Entrust, Geotrust, G, Microsoft, RSA, Thawte и VeriSign.

Прежде чем начать, проверьте, что на ASA установлены корректные время, дата и часовой пояс. В целях проверки подлинности сертификата рекомендуется использовать сервер NTP для синхронизации времени на ASA. В Cisco ASA Series General Operations CLI Configuration Guide, 9.1 подробно описаны шаги для корректной настройки времени и даты на ASA.

Используемые компоненты

В этом документе используется ASA 5500-X, который работает с ПО версии 9.4.1 и ASDM версии 7.4(1).

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Настройка

Протокол SSL указывает, какой SSL-сервер предоставляет клиенту сертификат сервера, чтобы клиент выполнил аутентификацию сервера. Cisco не рекомендует использовать самозаверяющий сертификат, потому что пользователь может непреднамеренно настроить браузер для доверия сертификату от подставного сервера. Кроме того, пользователям приходится терпеть неудобства, отвечая на предупреждение системы безопасности, когда он подключается к защищенному шлюзу. Рекомендуется использовать с этой целью доверенные сторонние центры сертификации для выпуска SSL-сертификатов ASA.

Жизненный цикл стороннего сертификата на ASA по существу состоит из следующих этапов:

Создание CSR

Это первый шаг в жизненном цикле любого цифрового сертификата X.509. После того, как создана частная/общая пара ключей RSA или ECDSA (приложение A содержит подобные сведения о различиях между использованием RSA или ECDSA), формируется запрос подписывания сертификата (CSR). CSR является сообщением в формате PKCS10, которое содержит общий ключ и сведения об удостоверении запрашивающего хоста. Форматы данных PKI объясняют другие форматы сертификата, применимые к ASA и Cisco IOS®.

Примечания:

1. Проверьте в CA сведения о требуемом размере пары ключей. Форум CA/Browser постановил, что все сертификаты, создаваемые центрами сертификации-участниками, имеют минимальный размер 2048 разрядов.

2. В настоящее время ASA не поддерживает 4096-разрядные ключи (идентификатор ошибки Cisco CSCut53512) для аутентификации SSL-сервера. Однако IKEv2 поддерживает использование 4096-разрядных сертификатов сервера только на платформах ASA 5580, 5585 и 5500-X.

3. Используйте имя DNS ASA в поле полностью квалифицированного имени домена CSR, чтобы предотвратить предупреждения о недоверяемых сертификатах и пройти строгую проверку сертификата.

Создать CSR можно с любым из трех следующих методов:

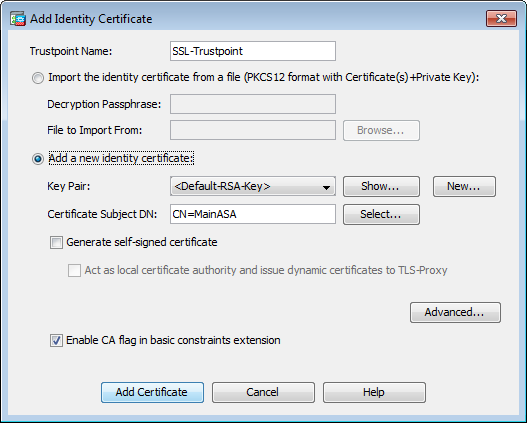

1. Настройка с помощью ASDM

- Перейдите к Configuration > Remote Access VPN > Certificate Management (Конфигурация >VPN удаленного доступа > Управление сертификатами) и выберите Identity Certificates (Сертификаты удостоверений).

- Нажмите Add.

- Определите название точки доверия в разделе Trustpoint Name (Имя точки доверия).

- Установите переключатель в положение Add a new identity certificate.

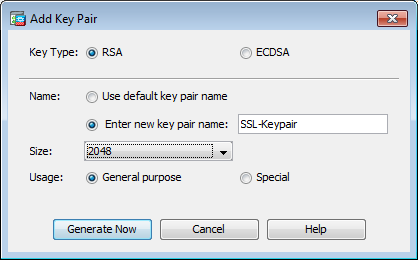

- Для параметра «Key Pair» нажмите кнопку New.

- Выберите тип ключа — RSA или ECDSA. (См. приложение A, где описаны различия между ними.

- Установите переключатель в положение Enter new key pair name. Задайте для имени пары ключей понятное название, чтобы с ней было проще обращаться.

- Выберите Key Size (Размер ключа). Кроме того, если вы используете RSA, выберите General Purpose for Usage (Общего назначения для использования).

- Нажмите кнопку Generate Now. Теперь нужно создать пару ключей.

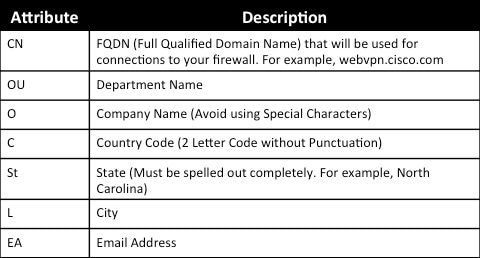

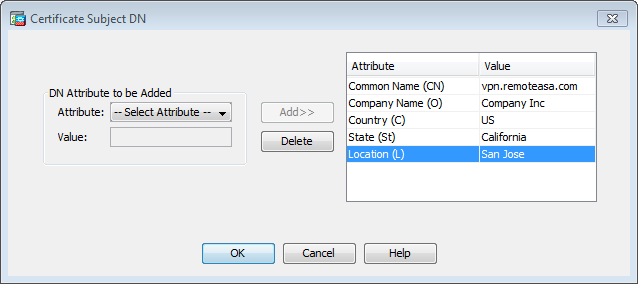

- Чтобы определить значение поля «Certificate Subject DN», нажмите кнопку Select и введите значения для атрибутов, перечисленных в следующей таблице:

Чтобы настроить эти значения, выберите значение в раскрывающемся списке “Атрибут”, введите его и щелкните Add.

Примечание.Для некоторых независимых поставщиков может потребоваться добавление особых атрибутов, прежде чем идентификационный сертификат будет выпущен. Если вы не уверены относительно обязательных атрибутов, обратитесь за дополнительной информацией к поставщику.

- После добавления соответствующих значений нажмите кнопку OK. Откроется диалоговое окно «Add Identity Certificate» с заполненным полем «Certificate Subject DN».

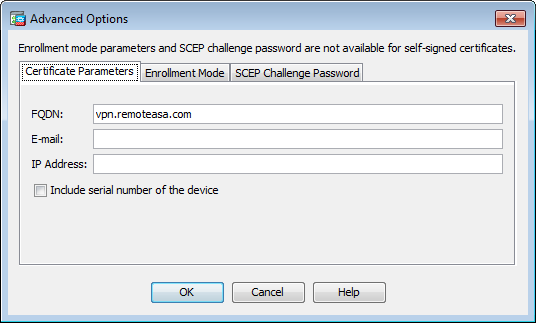

- Нажмите кнопку Advanced.

- В поле FQDN введите полностью квалифицированное имя домена, которое используется для доступа к устройству из Интернета. Нажмите кнопку ОК.

- Оставьте установленным флаг Enable CA (Включить центр сертификации) в опции расширения основных ограничений. В настоящее время сертификаты без флага CA не могут быть установлены на ASA как сертификаты CA по умолчанию. Расширение основных ограничений указывает, является ли CA субъектом сертификата, и определяет максимальную глубина допустимых путей сертификации, которые включают этот сертификат. Обойдите это требование, сняв данный флажок.

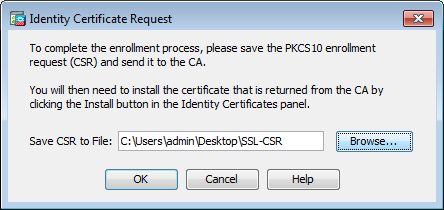

- Щелкните OK, а затем выберите Add Certificate. Приглашение отображается для сохранения CSR в файле на локальном компьютере.

- Щелкните Browse, выберите местоположение для сохранения CSR и сохраните файл с расширением .txt.Примечание. Если файл сохранен с расширением .txt, запрос PKCS#10 может быть открыт и просмотрен в текстовым редакторе (таком как Блокнот).

2. Настройка из интерфейса командной строки ASA

В ASDM автоматически создается точка доверия, когда формируется CSR или когда установлен сертификат CA. В интерфейсе командной строки точку доверия необходимо создать вручную.

! Generates 2048 bit RSA key pair with label SSL-Keypair. MainASA(config)# crypto key generate rsa label SSL-Keypair modulus 2048 INFO: The name for the keys will be: SSL-Keypair Keypair generation process begin. Please wait... ! Define trustpoint with attributes to be used on the SSL certificate MainASA(config)# crypto ca trustpoint SSL-Trustpoint MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# fqdn vpn.remoteasa.com MainASA(config-ca-trustpoint)# subject-name CN=vpn.remoteasa.com,O=Company Inc,C=US, St=California,L=San Jose MainASA(config-ca-trustpoint)# keypair SSL-Keypair MainASA(config-ca-trustpoint)# exit ! Initiates certificate signing request. This is the request to be submitted via Web or Email to the third party vendor. MainASA(config)# crypto ca enroll SSL-Trustpoint WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate will be used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes % Start certificate enrollment .. % The subject name in the certificate will be: subject-name CN=vpn.remoteasa.com, O=Company Inc,C=US,St=California,L=San Jose % The fully-qualified domain name in the certificate will be: vpn.remoteasa.com % Include the device serial number in the subject name? [yes/no]: no Display Certificate Request to terminal? [yes/no]: yes Certificate Request follows: -----BEGIN CERTIFICATE REQUEST----- MIIDDjCCAfYCAQAwgYkxETAPBgNVBAcTCFNhbiBKb3NlMRMwEQYDVQQIEwpDYWxp Zm9ybmlhMQswCQYDVQQGEwJVUzEUMBIGA1UEChMLQ29tcGFueSBJbmMxGjAYBgNV BAMTEXZwbi5yZW1vdGVhc2EuY29tMSAwHgYJKoZIhvcNAQkCFhF2cG4ucmVtb3Rl YXNhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK62Nhb9ktlK uR3Q4TmksyuRMqJNrb9kXpvA6H200PuBfQvSF4rVnSwKOmu3c8nweEvYcdVWV6Bz BhjXeovTVi17FlNTceaUTGikeIdXC+mw1iE7eRsynS/d4mzMWJmrvrsDNzpAW/EM SzTca+BvqF7X2r3LU8Vsv6Oi8ylhco9Fz7bWvRWVtO3NDDbyolC9b/VgXMuBitcc rzfUbVnm7VZDOf4jr9EXgUwXxcQidWEABlFrXrtYpFgBo9aqJmRp2YABQ1ieP4cY 3rBtgRjLcF+S9TvHG5m4v7v755meV4YqsZIXvytIOzVBihemVxaGA1oDwfkoYSFi 4CzXbFvdG6kCAwEAAaA/MD0GCSqGSIb3DQEJDjEwMC4wDgYDVR0PAQH/BAQDAgWg MBwGA1UdEQQVMBOCEXZwbi5yZW1vdGVhc2EuY29tMA0GCSqGSIb3DQEBBQUAA4IB AQBZuQzUXGEB0ix1yuPK0ZkRz8bPnwIqLTfxZhagmuyEhrN7N4+aQnCHj85oJane 4ztZDiCCoWTerBS4RSkKEHEspu9oohjCYuNnp5qa91SPrZNEjTWw0eRn+qKbId2J jE6Qy4vdPCexavMLYVQxCny+gVkzPN/sFRk3EcTTVq6DxxaebpJijmiqa7gCph52 YkHXnFne1LQd41BgoLlCr9+hx74XsTHGBmI1s/9T5oAX26Ym+B2l/i/DP5BktIUA 8GvIY1/ypj9KO49fP5ap8al0qvLtYYcCcfwrCt+OojOrZ1YyJb3dFuMNRedAX37t DuHNl2EYNpYkjVk1wI53/5w3 -----END CERTIFICATE REQUEST----- Redisplay enrollment request? [yes/no]: no ! Displays the PKCS#10 enrollment request to the terminal. Copy this from the terminal to a text file to submit to the third party CA.

3. Использование OpenSSL для создания CSR

OpenSSL использует файл OpenSSL config для получения атрибутов, которые будут использоваться при формировании CSR. Этот процесс приводит к созданию CSR и закрытого ключа.

Внимание. : Убедитесь, что закрытый ключ, который формируется, не является общим, поскольку это может поставить под угрозу целостность сертификата.

- Убедитесь, что OpenSSL установлен в системе, на которой выполняется этот процесс. Для пользователей MAC OSX и GNU/Linux установка выполняется по умолчанию.

- Перейдите к рабочему каталогу.В Windows: По умолчанию утилиты устанавливаются в каталоге C:Opensslbin. Откройте командную строку в этом расположении.

На MAC OSX/Linux: Откройтесь окно терминала в каталоге, необходимом для создания CSR.

- Создайте с помощью текстового редактора файл OpenSSL config с атрибутами, приведенными ниже. После того, как сделанный, сохраните файл как openssl.cnf в местоположении, упомянутом в предыдущем шаге (Если вы версия 0.9.8 h и позже, файл является openssl.cfg),

[req] default_bits = 2048 default_keyfile = privatekey.key distinguished_name = req_distinguished_name req_extensions = req_ext [req_distinguished_name] commonName = Common Name (eg, YOUR name) commonName_default = vpn.remoteasa.com countryName = Country Name (2 letter code) countryName_default = US stateOrProvinceName = State or Province Name (full name) stateOrProvinceName_default = California localityName = Locality Name (eg, city) localityName_default = San Jose 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Company Inc [req_ext] subjectAltName = @alt_names [alt_names] DNS.1 = *.remoteasa.com

- Сформируйте CSR и закрытый ключ с помощью следующей команды:openssl req -new -nodes -out CSR.csr -config openssl.cnf

# Sample CSR Generation: openssl req -new -nodes -out CSR.csr -config openssl.cnf Generating a 2048 bit RSA private key ...................................................................................+++ ........................................+++ writing new private key to 'privatekey.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Common Name (eg, YOUR name) [vpn.remoteasa.com]: Country Name (2 letter code) [US]: State or Province Name (full name) [California]: Locality Name (eg, city) [San Jose]: Organization Name (eg, company) [Company Inc]:

Отправьте сохраненный CSR независимому поставщику CA. Как только сертификат выпущен, центр сертификации предоставляет сертификат удостоверения и сертификат CA, который будет установлен на ASA.

Создание сертификата SSL в центре сертификации

Следующий шаг — подписать CSR из центра сертификации. CA предоставляет вновь созданный сертификат удостоверения в формате PEM или сертификат PKCS12 наряду с пакетом сертификата CA.

Если CSR формируется вне ASA (или через OpenSSL, или на самом центре сертификации), сертификат удостоверения с частным ключом в формате PEM и сертификат CA будут доступны как отдельные файлы. Приложение B предоставляет шаги для объединения этих элементов в один файл PKCS12 (формат .p12 или .pfx).

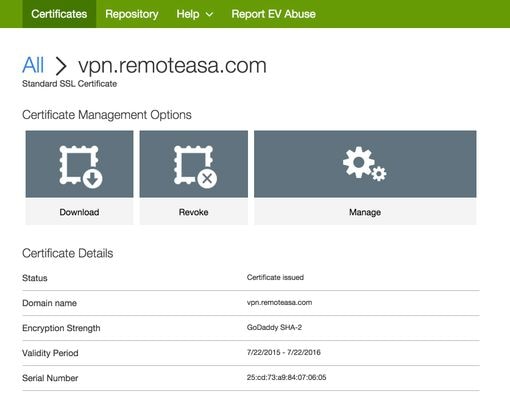

В этом документе центр сертификации GoDaddy используется в качестве примера для выпуска сертификатов удостоверений для ASA. Этот процесс может быть иным у других поставщиков CA. Внимательно прочитайте документацию CA перед продолжением.

Пример создания сертификата SSL в центре сертификации GoDaddy

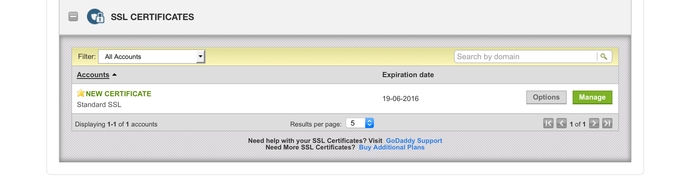

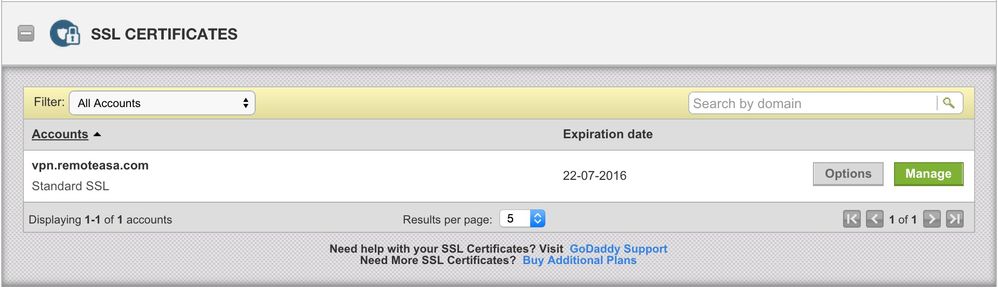

После покупки и фазы начальной настройки сертификата SSL перейдите к учетной записи GoDaddy и просмотрите сертификаты SSL. Там должен быть новый сертификат. Нажмите Manage (Управлять) для продолжения.

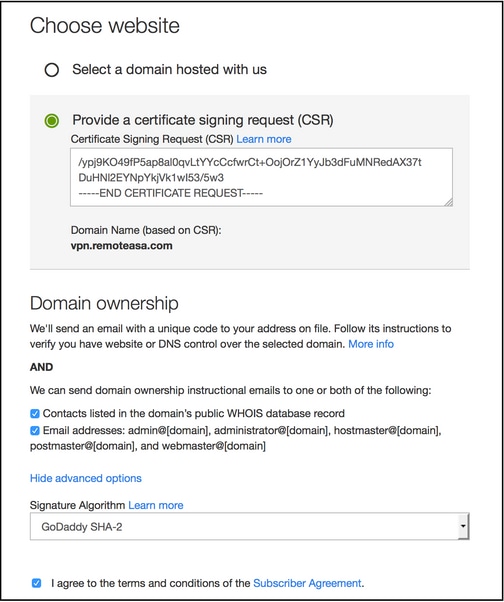

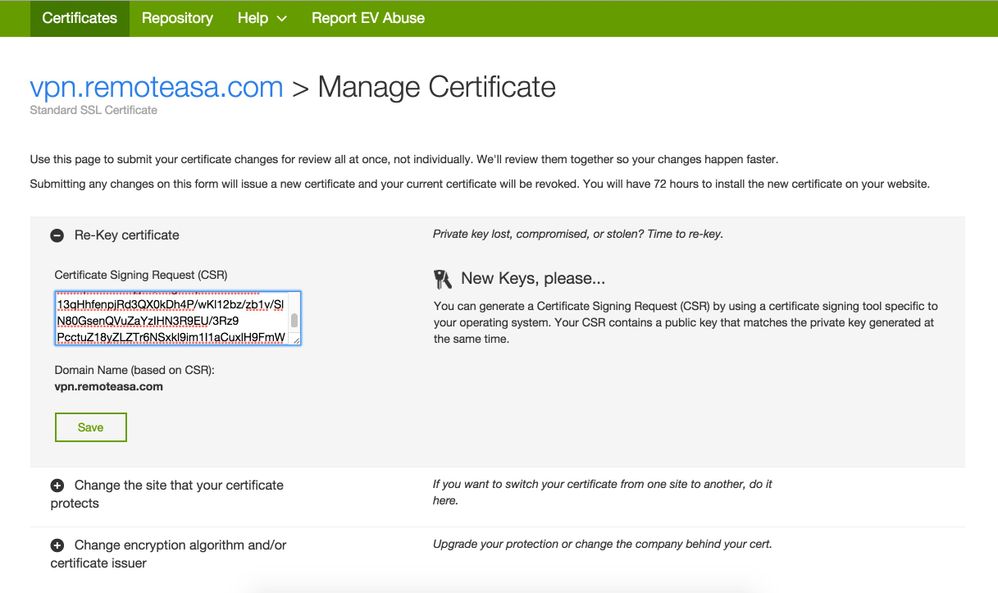

Затем выводится страница для ввода CSR, как показано на этом рисунке. На основе введенного CSR центр сертификации определяет имя домена, для которого должен быть выдан сертификат. Проверьте соответствие с полностью квалифицированным именем домена ASA.

Примечание. GoDaddy и большинство других центров сертификации используют SHA-2 или SHA256 в качестве алгоритма подписи сертификата по умолчанию. ASA поддерживает алгоритм подписывания SHA-2, начиная с 8.2(5) [выпуски до 8.3] и 8.4(1) [выпуски после 8.3] и далее (идентификатор ошибки Cisco CSCti30937). Выберите алгоритм подписи SHA-1, если используется версия, более старая, чем 8.2(5) или 8.4(1).

После того как запрос отправлен, GoDaddy проверяет запрос, прежде чем выдать сертификат.

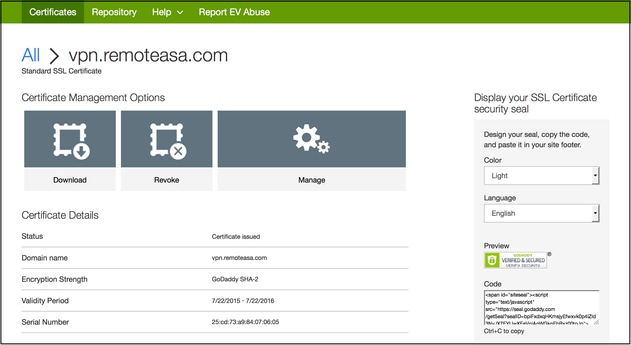

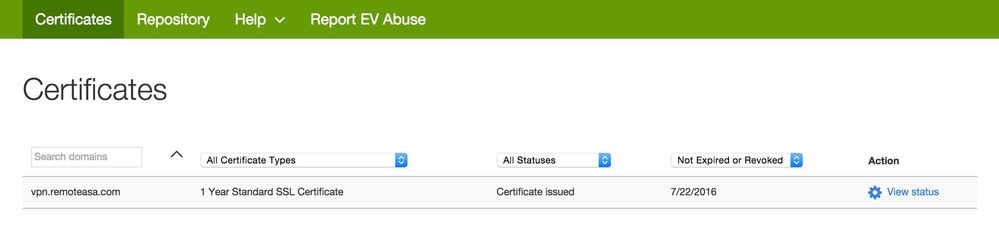

После того как запрос сертификата проверен, GoDaddy выпускает сертификат для учетной записи. После этого сертификат может быть загружен для установки на ASA. Нажмите Download (Загрузить) на странице для продолжения.

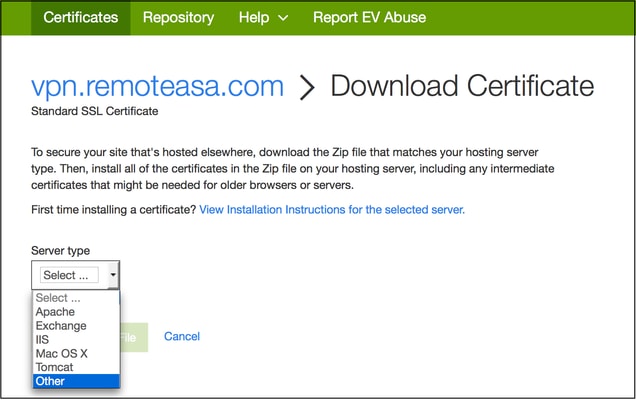

Выберите Other (Другой) в качестве типа сервера и загрузите zip-пакет сертификата.

.zip содержит сертификат удостоверения и пакет цепочки сертификатов центра сертификации GoDaddy в виде двух отдельных .crt-файлов. Продолжайте установку сертификата SSL, чтобы установить эти сертификаты на ASA.

Установка сертификата SSL на ASA

Сертификат SSL может быть установлен на ASA с помощью ASDM или интерфейса командной строки двумя способами:

- Импортируйте CA и сертификат удостоверения отдельно в форматах PEM.

- Или импортируйте файл PKCS12 (в коде base64 для интерфейса командной строки), где сертификат удостоверения, сертификат CA и частный ключ упакованы в файле PKCS12.Примечание. Если центр сертификации предоставляет цепочку сертификатов CA, установите только немедленный промежуточный сертификат CA в иерархии на точке доверия, используемой для создания CSR. Корневой сертификат CA и любые другие промежуточные сертификаты CA могут быть установлены в новых точках доверия.

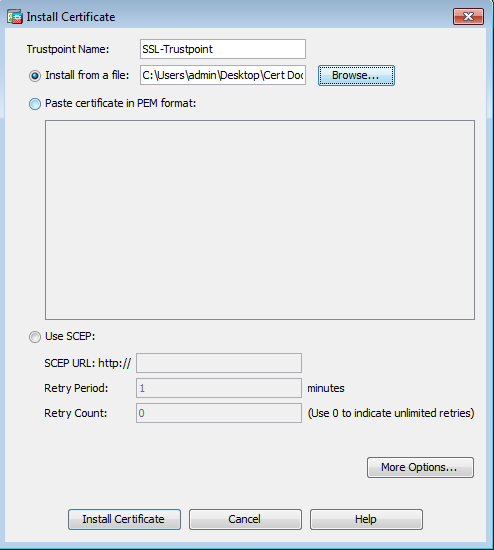

1.1. Установка сертификата удостоверений в формате PEM с ASDM

Данные шаги установки предполагают, что центр сертификации предоставляет сертификат удостоверения в формате PEM (.pem, .cer, .crt) и пакет сертификата CA.

- Перейдите к Configuration > Remote Access VPN > Certificate Management (Конфигурации > VPN для удаленного доступа > Управление сертификатами) и выберите сертификаты CA.

- PEM кодирует сертификат в текстовом редакторе, копирует сертификат CA в формате base64, предоставленный сторонним поставщиком, и вставляет в текстовое поле.

- Нажмите кнопку Install Certificate (Установить сертификат).

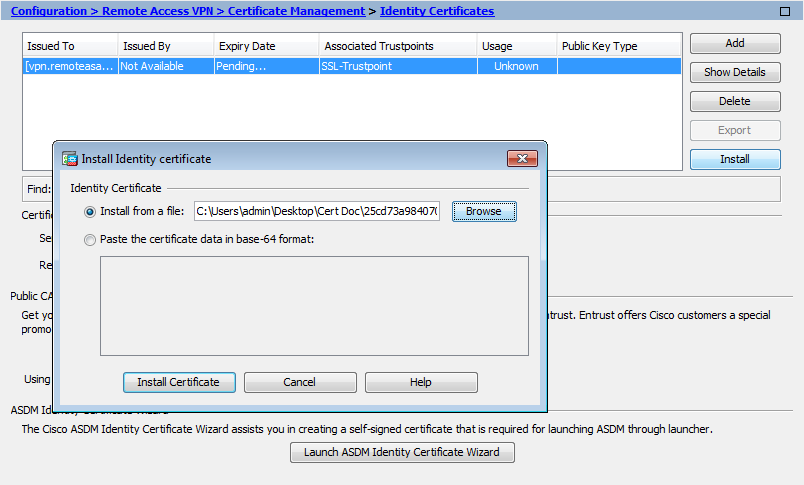

- Перейдите к Configuration > Remote Access VPN > Certificate Management (Конфигурация >VPN удаленного доступа > Управление сертификатами) и выберите Identity Certificates (Сертификаты удостоверений).

- Выберите сертификат удостоверения, созданный ранее. Нажмите кнопку Install (Установить).

- Щелкните параметр Install from a file (Установить из файла) и выберите сертификат удостоверения в формате PEM или откройте сертификат в формате PEM в текстовом редакторе, и скопируйте и вставьте сертификат удостоверения в формате base64, предоставленный сторонним поставщиком, в текстовое поле.

- Нажмите Add Certificate (Добавить сертификат).

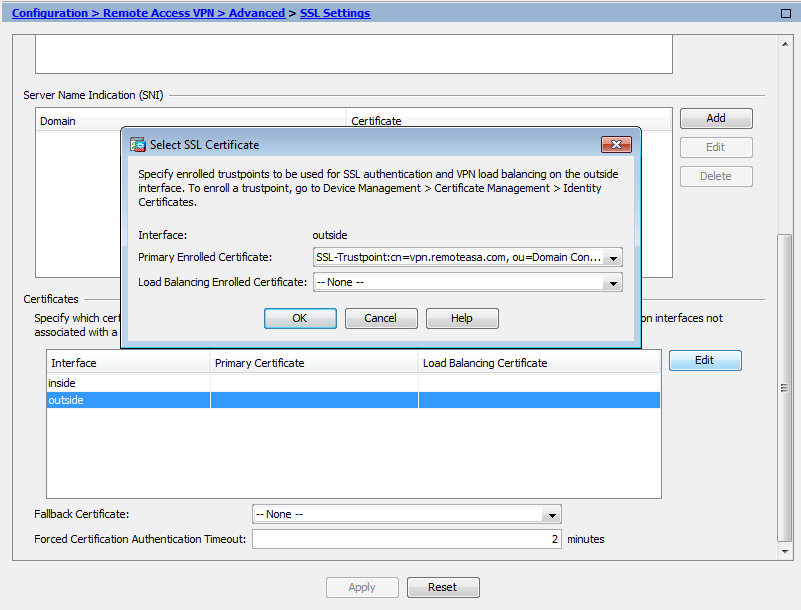

- Перейдите к Configuration > Remote Access VPN > Advanced > SSL Settings (Конфигурация > VPN для удаленного доступа > Дополнительно > Параметры SSL).

- В разделе Certificates (Сертификаты) выберите интерфейс, который используется для завершения сеансов WebVPN. В этом примере применяется внешний интерфейс.

- Нажмите Edit.

- В раскрывающемся списке Certificate (Сертификат) выберите вновь установленный сертификат.

- Нажмите кнопку ОК.

- Нажмите Apply. Теперь новый сертификат необходимо использовать для всех сеансов WebVPN, которые завершаются на заданном интерфейсе.

1.2. Установка сертификата PEM с помощью интерфейса командной строки

MainASA(config)# crypto ca authenticate SSL-Trustpoint Enter the base 64 encoded CA certificate. End with the word "quit" on a line by itself -----BEGIN CERTIFICATE----- MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE YWRkeSBDbGFzcyAyIENlcnRpZmljYXRpb24gQXV0aG9yaXR5MB4XDTA0MDYyOTE3 MDYyMFoXDTM0MDYyOTE3MDYyMFowYzELMAkGA1UEBhMCVVMxITAfBgNVBAoTGFRo ZSBHbyBEYWRkeSBHcm91cCwgSW5jLjExMC8GA1UECxMoR28gRGFkZHkgQ2xhc3Mg MiBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTCCASAwDQYJKoZIhvcNAQEBBQADggEN ADCCAQgCggEBAN6d1+pXGEmhW+vXX0iG6r7d/+TvZxz0ZWizV3GgXne77ZtJ6XCA PVYYYwhv2vLM0D9/AlQiVBDYsoHUwHU9S3/Hd8M+eKsaA7Ugay9qK7HFiH7Eux6w wdhFJ2+qN1j3hybX2C32qRe3H3I2TqYXP2WYktsqbl2i/ojgC95/5Y0V4evLOtXi EqITLdiOr18SPaAIBQi2XKVlOARFmR6jYGB0xUGlcmIbYsUfb18aQr4CUWWoriMY avx4A6lNf4DD+qta/KFApMoZFv6yyO9ecw3ud72a9nmYvLEHZ6IVDd2gWMZEewo+ YihfukEHU1jPEX44dMX4/7VpkI+EdOqXG68CAQOjgcAwgb0wHQYDVR0OBBYEFNLE sNKR1EwRcbNhyz2h/t2oatTjMIGNBgNVHSMEgYUwgYKAFNLEsNKR1EwRcbNhyz2h /t2oatTjoWekZTBjMQswCQYDVQQGEwJVUzEhMB8GA1UEChMYVGhlIEdvIERhZGR5 IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBEYWRkeSBDbGFzcyAyIENlcnRpZmlj YXRpb24gQXV0aG9yaXR5ggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEFBQAD ggEBADJL87LKPpH8EsahB4yOd6AzBhRckB4Y9wimPQoZ+YeAEW5p5JYXMP80kWNy OO7MHAGjHZQopDH2esRU1/blMVgDoszOYtuURXO1v0XJJLXVggKtI3lpjbi2Tc7P TMozI+gciKqdi0FuFskg5YmezTvacPd+mSYgFFQlq25zheabIZ0KbIIOqPjCDPoQ HmyW74cNxA9hi63ugyuV+I6ShHI56yDqg+2DzZduCLzrTia2cyvk0/ZM/iZx4mER dEr/VxqHD3VILs9RaRegAhJhldXRQLIQTO7ErBBDpqWeCtWVYpoNz4iCxTIM5Cuf ReYNnyicsbkqWletNw+vHX/bvZ8= -----END CERTIFICATE----- quit INFO: Certificate has the following attributes: Fingerprint: 96c25031 bc0dc35c fba72373 1e1b4140 Do you accept this certificate? [yes/no]: yes Trustpoint 'SSL-Trustpoint' is a subordinate CA and holds a non self-signed certificate. Trustpoint CA certificate accepted. % Certificate successfully imported !!! - Installing Next-level SubCA in the PKI hierarchy. !!! - Create a separate trustpoint to install the next subCA certificate (if present) in the hierarchy leading up to the Root CA (including the Root CA certificate) MainASA(config)#crypto ca trustpoint SSL-Trustpoint-1 MainASA(config-ca-trustpoint)#enrollment terminal MainASA(config-ca-trustpoint)#exit MainASA(config)# MainASA(config)# crypto ca authenticate SSL-Trustpoint-1 Enter the base 64 encoded CA certificate. End with the word "quit" on a line by itself -----BEGIN CERTIFICATE----- MIIEfTCCA2WgAwIBAgIDG+cVMA0GCSqGSIb3DQEBCwUAMGMxCzAJBgNVBAYTAlVT MSEwHwYDVQQKExhUaGUgR28gRGFkZHkgR3JvdXAsIEluYy4xMTAvBgNVBAsTKEdv IERhZGR5IENsYXNzIDIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTQwMTAx MDcwMDAwWhcNMzEwNTMwMDcwMDAwWjCBgzELMAkGA1UEBhMCVVMxEDAOBgNVBAgT B0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoTEUdvRGFkZHku Y29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRpZmljYXRlIEF1 dGhvcml0eSAtIEcyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAv3Fi CPH6WTT3G8kYo/eASVjpIoMTpsUgQwE7hPHmhUmfJ+r2hBtOoLTbcJjHMgGxBT4H Tu70+k8vWTAi56sZVmvigAf88xZ1gDlRe+X5NbZ0TqmNghPktj+pA4P6or6KFWp/ 3gvDthkUBcrqw6gElDtGfDIN8wBmIsiNaW02jBEYt9OyHGC0OPoCjM7T3UYH3go+ 6118yHz7sCtTpJJiaVElBWEaRIGMLKlDliPfrDqBmg4pxRyp6V0etp6eMAo5zvGI gPtLXcwy7IViQyU0AlYnAZG0O3AqP26x6JyIAX2f1PnbU21gnb8s51iruF9G/M7E GwM8CetJMVxpRrPgRwIDAQABo4IBFzCCARMwDwYDVR0TAQH/BAUwAwEB/zAOBgNV HQ8BAf8EBAMCAQYwHQYDVR0OBBYEFDqahQcQZyi27/a9BUFuIMGU2g/eMB8GA1Ud IwQYMBaAFNLEsNKR1EwRcbNhyz2h/t2oatTjMDQGCCsGAQUFBwEBBCgwJjAkBggr BgEFBQcwAYYYaHR0cDovL29jc3AuZ29kYWRkeS5jb20vMDIGA1UdHwQrMCkwJ6Al oCOGIWh0dHA6Ly9jcmwuZ29kYWRkeS5jb20vZ2Ryb290LmNybDBGBgNVHSAEPzA9 MDsGBFUdIAAwMzAxBggrBgEFBQcCARYlaHR0cHM6Ly9jZXJ0cy5nb2RhZGR5LmNv bS9yZXBvc2l0b3J5LzANBgkqhkiG9w0BAQsFAAOCAQEAWQtTvZKGEacke+1bMc8d H2xwxbhuvk679r6XUOEwf7ooXGKUwuN+M/f7QnaF25UcjCJYdQkMiGVnOQoWCcWg OJekxSOTP7QYpgEGRJHjp2kntFolfzq3Ms3dhP8qOCkzpN1nsoX+oYggHFCJyNwq 9kIDN0zmiN/VryTyscPfzLXs4Jlet0lUIDyUGAzHHFIYSaRt4bNYC8nY7NmuHDKO KHAN4v6mF56ED71XcLNa6R+ghlO773z/aQvgSMO3kwvIClTErF0UZzdsyqUvMQg3 qm5vjLyb4lddJIGvl5echK1srDdMZvNhkREg5L4wn3qkKQmw4TRfZHcYQFHfjDCm rw== -----END CERTIFICATE----- quit INFO: Certificate has the following attributes: Fingerprint: 81528b89 e165204a 75ad85e8 c388cd68 Do you accept this certificate? [yes/no]: yes Trustpoint 'SSL-Trustpoint-1' is a subordinate CA and holds a non self-signed certificate. Trustpoint CA certificate accepted. % Certificate successfully imported BGL-G-17-ASA5500-8(config)# !!! - Similarly create additional trustpoints (of the name "SSL-Trustpoint-n", where n is number thats incremented for every level in the PKI hierarchy) to import the CA certificates leading up to the Root CA certificate. !!! - Importing identity certificate (import it in the first trustpoint that was created namely "SSL-Trustpoint") MainASA(config)# crypto ca import SSL-Trustpoint certificate WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate will be used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes % The fully-qualified domain name in the certificate will be: vpn.remoteasa.com Enter the base 64 encoded certificate. End with the word "quit" on a line by itself ----BEGIN CERTIFICATE----- MIIFRjCCBC6gAwIBAgIIJc1zqYQHBgUwDQYJKoZIhvcNAQELBQAwgbQxCzAJBgNV BAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQHEwpTY290dHNkYWxlMRow GAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UECxMkaHR0cDovL2NlcnRz LmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQDEypHbyBEYWRkeSBTZWN1 cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwHhcNMTUwNzIyMTIwNDM4WhcN MTYwNzIyMTIwNDM4WjA/MSEwHwYDVQQLExhEb21haW4gQ29udHJvbCBWYWxpZGF0 ZWQxGjAYBgNVBAMTEXZwbi5yZW1vdGVhc2EuY29tMIIBIjANBgkqhkiG9w0BAQEF AAOCAQ8AMIIBCgKCAQEArrY2Fv2S2Uq5HdDhOaSzK5Eyok2tv2Rem8DofbTQ+4F9 C9IXitWdLAo6a7dzyfB4S9hx1VZXoHMGGNd6i9NWLXsWU1Nx5pRMaKR4h1cL6bDW ITt5GzKdL93ibMxYmau+uwM3OkBb8QxLNNxr4G+oXtfavctTxWy/o6LzKWFyj0XP tta9FZW07c0MNvKiUL1v9WBcy4GK1xyvN9RtWebtVkM5/iOv0ReBTBfFxCJ1YQAG UWteu1ikWAGj1qomZGnZgAFDWJ4/hxjesG2BGMtwX5L1O8cbmbi/u/vnmZ5Xhiqx <snip> CCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHkuY29tL3JlcG9z aXRvcnkvMHYGCCsGAQUFBwEBBGowaDAkBggrBgEFBQcwAYYYaHR0cDovL29jc3Au Z29kYWRkeS5jb20vMEAGCCsGAQUFBzAChjRodHRwOi8vY2VydGlmaWNhdGVzLmdv ZGFkZHkuY29tL3JlcG9zaXRvcnkvZ2RpZzIuY3J0MB8GA1UdIwQYMBaAFEDCvSeO zDSDMKIz1/tss/C0LIDOMEYGA1UdEQQ/MD2CEXZwbi5yZW1vdGVhc2EuY29tghV3 d3cudnBuLnJlbW90ZWFzYS5jb22CEXZwbi5yZW1vdGVhc2EuY29tMB0GA1UdDgQW BBT7en7YS3PH+s4z+wTRlpHr2tSzejANBgkqhkiG9w0BAQsFAAOCAQEAO9H8TLNx 2Y0rYdI6gS8n4imaSYg9Ni/9Nb6mote3J2LELG9HY9m/zUCR5yVktra9azdrNUAN 1hjBJ7kKQScLC4sZLONdqG1uTP5rbWR0yikF5wSzgyMWd03kOR+vM8q6T57vRst5 69vzBUuJc5bSu1IjyfPP19z1l+B2eBwUFbVfXLnd9bTfiG9mSmC+4V63TXFxt1Oq xkGNys3GgYuCUy6yRP2cAUV1lc2tYtaxoCL8yo72YUDDgZ3a4PyO1EvC1FOaUtgv 6QNEOYwmbJkyumdPUwko6wGOC0WLumzv5gHnhil68HYSZ/4XIlp3B9Y8yfG5pwbn 7puhazH+xgQRdg== -----END CERTIFICATE----- quit INFO: Certificate successfully imported ! Apply the newly installed SSL certificate to the interface accepting SSL connections MainASA(config)# ssl trust-point SSL-Trustpoint outside

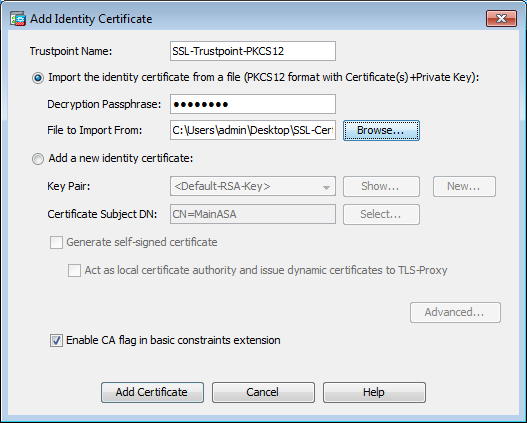

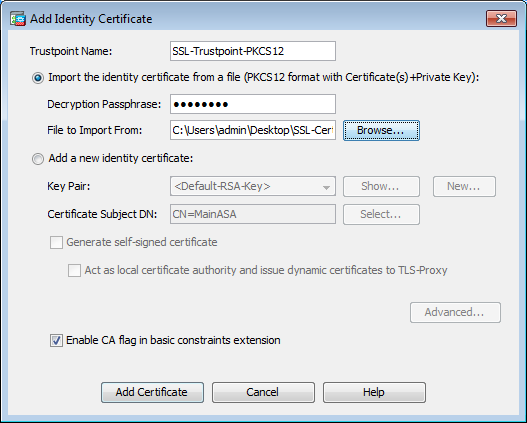

2.1. Установка сертификата PKCS12 с помощью ASDM

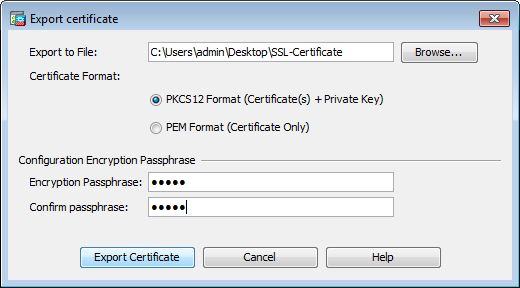

В случае если CSR не формируется на ASA, например в случае группового сертификата или при создании сертификата UC, сертификат удостоверения наряду с частным ключом может быть получен как отдельный файл или одиночный связанный файл PKCS12 (формат .p12 или pfx). Для установки этого типа сертификата выполните следующие действия.

- Сертификат удостоверения, сертификат CA и закрытый ключ должны быть упакованы в один файл PKCS12. Приложение B предоставляет шаги для работы с OpenSSL. Если все уже упаковано центром сертификации, перейдите к следующему шагу.

- Перейдите к Configuration > Remote Access VPN > Certificate Management (Конфигурация >VPN удаленного доступа > Управление сертификатами) и выберите Identity Certificates (Сертификаты удостоверений).

- Нажмите Add.

- Задайте имя точки доверия.

- Щелкните переключатель Import the identity certificate from a file (Импортировать сертификат удостоверения из файла).

- Введите парольную фразу, использованную при создании файла PKCS12. Просмотрите и выберите файл PKCS12. Введите парольную фразу сертификата.

- Нажмите Add Certificate (Добавить сертификат).

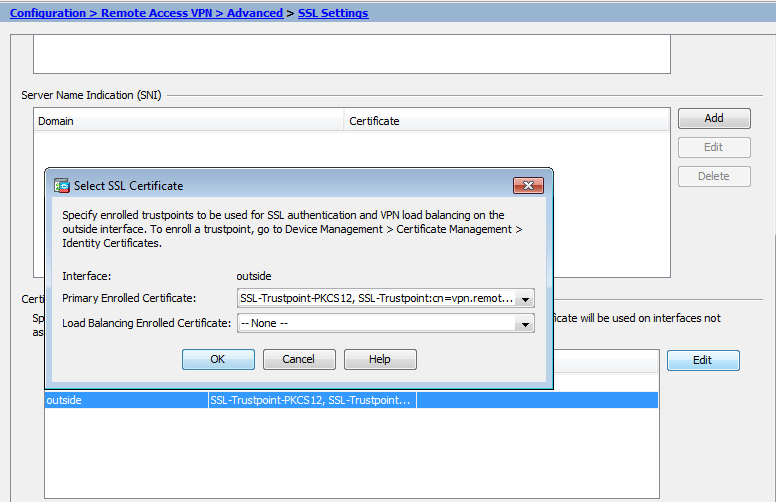

- Перейдите к Configuration > Remote Access VPN > Advanced (Конфигурация > VPN для удаленного доступа > Дополнительно) и выберите SSL Settings (Параметры SSL).

- В разделе Certificates (Сертификаты) выберите интерфейс, который используется для завершения сеансов WebVPN. В этом примере применяется внешний интерфейс.

- Нажмите Edit.

- В раскрывающемся списке Certificate (Сертификат) выберите вновь установленный сертификат.

- Нажмите кнопку ОК.

- Нажмите Apply. Теперь новый сертификат необходимо использовать для всех сеансов WebVPN, которые завершаются на заданном интерфейсе.

2.2. Установка сертификата PKCS12 с помощью интерфейса командной строки

MainASA(config)# crypto ca trustpoint SSL-Trustpoint-PKCS12 MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# exit MainASA(config)# crypto ca import SSL-Trustpoint-PKCS12 pkcs12 cisco123 Enter the base 64 encoded pkcs12. End with the word "quit" on a line by itself: -----BEGIN PKCS12----- MIISNwIBAzCCEfEGCSqGSIb3DQEHAaCCEeIEghHeMIIR2jCCEdYGCSqGSIb3DQEH BqCCEccwghHDAgEAMIIRvAYJKoZIhvcNAQcBMBsGCiqGSIb3DQEMAQMwDQQIWO3D hDti/uECAQGAghGQ9ospee/qtIbVZh2T8/Z+5dxRPBcStDTqyKy7q3+9ram5AZdG Ce9n5UCckqT4WcTjs7XZtCrUrt/LkNbmGDVhwGBmYWiOS7npgaUq0eoqiJRK+Yc7 LN0nbho6I5WfL56/JiceAMlXDLr/IqqLg2QAApGdN+F5vANsHse2GsAATewBDLt7 Jy+SKfoNvvIw9QvzCiUzMjYZBANmBdMCQ13H+YQTHitT3vn2/iCDlzRSuXcqypEV q5e3heiOO75lE8TDLWmO3PMvwIZqi8yzWesjcTt1Kd4FoJBZpB70/v9LntoIUOY7 kIQM8fHb4ga8BYfbgRmG6mkMmO1STtbSvlvTa19WTmdQdTyCa+G5PkrryRsy3Ww1 lkGFMhImmrnNADF7HmzbyslVohQZ7h09iVQY9krJogoXHjmQYxG9brf0oEwxSJDa mGDhhESh+s/WuFSV9Z9kiTXpJNZxpTASoWBQrrwmO5v8ZwbjbVNJ7sVdbwpUl6d+ NNFGR7LTqO8hpupeeJnY9eJc2yYqeAXWXQ5kLOZo6/gBEdGtEaZBgCFK9JZ3bl3A xqxGifanWPnLYG611NKuNjTgbjhnEEYI2uZzU0qxnlKa8zyXw+lzrKuJscDbkAPZ wKtw8K+p4OzXVHhuANo6MDvffNRY1KQDtyK1inoPH5ksVSE5awkVam4+HTcqEUfa 16LMana+4QRgSetJhU0LtSMaQfRJGkha4JLq2t+JrCAPz2osARlTsBOjQBNq6YNj 0uB+gGk2Gl8Q5Nln6K1fz0XBFZLWEDBLsaBRO5MAnE7wWtO0+4awGYqVdmIF1lkf XIRKAiQEr1pZ6BVPuvsCNJxaaUHzufhYI2ZAckasKBZOT8/7YK3fnAaGoBCz4cHa o2EEQhq2aYb6YTv0+wtLEWGHzsbGZEM/u54XmsXAI7g28LGJYdfWi509KyV+Ac1V KzHqXZMM2BbUQCNcTF5JIMiW+r62k42FdahfaQb0vJsIe/IwkAKG7y6DIQFs0hwg ZlPXiDbNr1k4e8L4gqupMKWg853PY+oY22rLDC7bul1CKtixIYBCvbn7dAYsI4GQ l6xXhNu3+iye0HgbUQQCfTU/mBrA0ZO+bpKjWOCfqNBuYnZ6kUEdCI7GFLH9QqtM K7YinFLoHwTWbi3MsmqVv+Z4ttVWy7XmikoO2nMynJMP6/CNV8OMxMKdC2qm+c1j s4QlKcAmFsQmNp/7SIP1wnvOc6JbUmC1O520U/r8ftTzn8C7WL62W79cLK4HOr7J sNsZnOz0JOZ/xdZT+cLTCtVevKJOQMK3vMsiOuy52FkuF3HnfrmBqDkbR7yZxELG RCEL0EDdbp8VP0+IhNlyz1q7975SscdxFSL0TvjnHGFWd14ndoqN+bLhWbdPjQWV l3W2NCI95tmHDLGgp3P0OlS+RjdCEGGMg+9cpgBfFC1JocuTDIEcUbJBY8QRUNiS /ubyUagdzUKt1ecfb9hMLP65ZNQ93VIw/NJKbIm7b4P/1Zp/lFP5eq7LkQPAxE4/ bQ4mHcnwrs+JGFkN19B8hJmmGoowH3p4IEvwZy7CThB3E1ejw5R4enqmrgvHqpQe B7odN1OFLAHdo1G5BsHExluNEsEb4OQ0pmKXidDB5B001bJsr748fZ6L/LGx8Al3 <snip> ijDqxyfQXY4zSytljSMwMtYA9hG5I79Sg7pnME1E9xq1DOoRGg8vgxlwiciKtLxp LL0ReDY31KRYv00vW0gf+tE7lST/3TKZvh0sQ/BE0V3kHnwldejMFH+dvyAA9Y1E c8O+tdafBFX4B/HP46E6heP6ZSt0xAfRW1/JF4ljNvUNVO9VtVfR2FTyWpzZFY8A GG5XPIA80WF6wKEPFHIcN8scY+Vot8kXxG96hwt2Cm5NQ2OnVzxUZQbpKsjs/2jC 3HVFe3UJFBsY9UxTLcPXYBSIG+VeqkI8hWZp6clTfNDLY2ELDylQzp1mBg2FujZa YuE0avjCJzBzZUG2umtS5mHQnwPF+XkOujEyhGMauhGxHp4nghSzrUZrBeuL9lUF 2mbpsOcgZkzxMS/rjdNXjCmPFloRBvKkZSlxHFrE/5ZopAhn4i7YtHQNrz9U4RjQ xo9cUuaJ+LNmvzE8Yg3epAMYZ16UNGQQkVQ6ME4BcjRONzW8BYgTq4+pmT1ZNq1P X87CXCPtYRpHF57eSo+tHDINCgfqYXD6e/7r2ngfiCeUeNDZ4aVl2XxvZDaUlBPP Tx5fMARqx/Z8BdDyBJDVBjdsxmQau9HLkhPvdfGlZIWdTe13CzKqXA5Ppmpjt4q9 GnCpC53m76x9Su4ZDw6aUdBcgCTMvfaqJC9gzObee2Wz+aRRwzSxu6tEWVZolPEM v0AA7po3vPeklgOnLRAwEoTTn4SdgNLWeRoxqZgkw1FC1GrotxF1so7uA+z0aMeU lw73reonsNdZvRAcVX3Y6UNFdyt70Ixvo1H4VLzWm0K/oP62C9/eqqMwZ8zoCMPt ENna7T+7Os66SCbMmXCHwyhO0tygNKZFFw/AATFyjqPMWPAxGuPNOrnB6uYCn0Hk 1BU7tF143RNIZaQQEH3XnaPvUuAA4C0FCoE3h+/tVjtfNKDvFmb6ZLZHYQmUYpyS uhdFEpoDrJH1VmI2Tik/iqYWaZ+oDqXPHQXnJhw25h9ombR4qnD+FCfwFCGtPFON o3QffZ53C95n5jPHVMyUrOxDdpwnvzCQPdj6yQm564TwLAmiz7uDlpqJZJe5QxHD nolv+4MdGSfVtBq+ykFoVCaamqeaq6sKgvAVujLXXEs4KEmIgcPqATVRG49ElndI LO1DEQyKhVoDGebAuVRBjzwAm/qxWxxFv3hrbCjpHCwEYms4Wgt/vKKRFsuWJNZf efHldwlltkd5dKwSvDocPT/7mSLtLJa94c6AfgxXy9zO+FTLDQwzxga7xC2krAN1 yHxR2KHN5YeRL+KDzu+u6dYoKAz+YAgwlW6KbeavALSuH4EYqcvg8hUEhp/ySiSc RDhuygxEovIMGfES4FP5V52lPyDhM3Dqwhn0vuYUmYnX8EXURkay44iwwI5HhqYJ lptWyYo8Bdr4WNwt5xqszGzYR6mmGeAIin7bDunsF1uBHWYF4dyKlz1tsdRNMYqQ +W5q+QjVdrjldWv/bMFOaqEjxeNWBRqjzcff3BxMnwvVxtgqxFvRh+DZxiJoiBG+ yx7x8np2AQ1r0METSSxbnZzfnKZKVvBVMkIC6Jsmt2WEVTQvoFJ8em+nemOWgTi/ hHSBzjE7RhAucnHuifOCXOgvR1SDDqyCQbiduc1QjXN0svA8Fqbea9WEH5khOPv3 pbtsL4gsfl2pv8diBQkVQgiZDi8Wb++7PR6ttiY65kVwrdsoNl1/qq+xWOd3tB4/ zoH9LEMgTy9Sz7myWrB9EOOZ8BIjL1M8oMigEYrTDOc3KbyW1S9dd7QAxiuOBaX1 8J8q1OydvTBzmqcjeSsFH4/1NHn5VnfOZnNpui4uhpOXBG+K2zJUJXm6dq1AHBlE KQFsFZpNNyave0Kk8JzQnLAPd7OUU/IksyOCGQozGBH+HSzVp1RDjrrbC342rkBj wnI+j+/1JdWBmHdJMZCfoMZFLSI9ZBqFirdii1/NRu6jh76TQor5TnNjxIyNREJC FE5FZnMFvhM900LaiUZff8WWCOfeRDMttLXb1nuxPFl+lRk+LNlPLVptWgcxzfsr JXrGiwjxybBB9oCOrACq8fGAtEs8WRxJyDH3Jjmn9i/Gl6J1mMCUF//LxAH2WQx8 Ld/qS5OM2iFCffDQjxAj0K6DEN5pUebBv1Em5SOHXvyq5nxgUh4/y84CWaKjw0MQ 5tbbLMlnc7ALIJ9LxZ97YiXSTyeM6oBXBFx6RpklkDv05mlBghSpVQiMcQ2ORIkh UVVNbSHOl9S3cb5wqxaWqAKBqb4h1uLGVbYWZf2mzLZ8U5U5ioiqoMBqNZbzTXpO EqEFuatTllQvCRbcKS3xou4MAixcYUxKwEhbZA/6hd10XSBJwe7jKBV9M6wliKab UfoJCGTAf3sY68lqrMPrbBt0eeWf1C02Sd9Mn+V/jvnil7mxYFFUpruRq3r1LeqP J5camfTtHwyL8N3Q/Zwp+zQeWZiLA8a/iAVu/hYLR1bpF2WCK0lOtJqkvVmrLVLz maZZjbJeOft5cP/lRxbKlS6Gd5dFTEKDE15c6gWUX8RKZP6Q7iaE5hnGmQjm8Ljl kXwF+ivoxOQ8a+Gg1bVTROc7tqW9e9/ewisV1mwvEB6Ny7TDS1oPUDHM84pY6dqi 1+Oio07Ked4BySwNlYy9yaJtBTZSCstfP+ApLidN7pSBvvXf1aHmeNbkPOZJ+c+t fGpUdL6V2UTXfCsOPHTC0ezA15sOHwCuPchrDIj/eGUwMS3NfS25XgcMuvnLqGVO RzcRzlZIg8G0oLYwOCuzoY0D/m9010O1ahePyA9tmVB7HRRbytLdaW7gYeEikoCv 7qtBqJFF17ntWJ3EpQHZUcVClbHIKqjNqRbDCY7so4AlIW7kSEUGWMIUDhprE8Ks NpnvPH2i9JrYrTeROyUI0tL/7SATd2P0a2lxz/zUWekeqd0bmVCsAgQNbB2XkrR3 XS0B52ol+63e8KDqS2zL2TZd3daDFidHlB8QB26tfbfOAcaObJH5/dWP8ddo8UYo Y3JqTl0malxSJhaMHmQdZIQp49utW3TcjqGllYS4HEmcqtHud0ShaUysC6239jlQ KlFWrwXTlBC5vnq5IcOMqx5zyNbfxXz28969cWoMCyU6+kRw0TyF6kF7EEv6XWca XLEwABx+tKRUKHJ673SyDMu96KMV3yZN+RtKbCjqCPVTP/3ZeIp7nCMUcj5sW9HI N34yeI/0RCLyeGsOEiBLkucikC32LI9ik5HvImVTELQ0Uz3ceFqU/PkasjJUve6S /n/1ZVUHbUk71xKR2bWZgECl7fIel7wlrbjpF3Wbk+Er0kfYcsNRHxeTDpKPSt9s u/UsyQJiyNARG4X3iYQlsTce/06Ycyri6GcLHAu58B02nj4CxolCplABZ2N79HtN /7Kh5L0pS9MwsDCHuUI8KFrTsET7TB1tIU99FdB19L64sl/shYAHbccvVWU50Wht PdLoaErrX81Tof41IxbSZbI8grUC4KfG2sdPLJKu3HVTeQ8LfllbBLxfs8ZBS+Oc v8rHlQ012kY6LsFGLehJ+/yJ/uvXORiv0ESp4EhFpFfkp+o+YcFeLUUPd+jzb62K HfSCCbLpCKyEay80dyWkHfgylqxmb9ud0oMO50aFJyqR0NjNt6pcxBRY2A6AJR5S IIC26YNwbh0GjF9qL2FiUqnNH/7GTqPnd2qmsB6FTIwSBT6d854qN7PRt+ZXgdtQ OjcYt1r9qpWDZpNFK8EzizwKiAYTsiEh2pzPt6YUpksRb6CXTkIzoG+KLsv2m3b8 OHyZ9a8z81/gnxrZlls5SCTfOSU70pHWh8VAYKVHHK+MWgQr0m/2ocV32dkRBLMy 2R6P4WfHyI/+9de1x3PtIuOiv2knpxHv2fKM6sQw45F7XkmwHxjq1YRJ6vIwPTAh MAkGBSsOAwIaBQAEFFTRETzpisHKZR+Kmen68VrTwpV7BBSQi0IesQ4n4E/bSVsd qJSzcwh0hgICBAA= -----END PKCS12----- quit INFO: Import PKCS12 operation completed successfully !!! Link the SSL trustpoint to the appropriate interface MainASA(config)# ssl trust-point SSL-Trustpoint-PKCS12 outside

Проверка

Используйте эти шаги, чтобы проверить успешность установки сертификата стороннего поставщика и его использования для соединений SSLVPN.

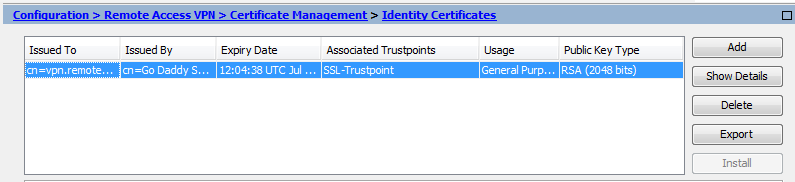

Просмотр установленных сертификатов через ASDM

- Перейдите к Configuration > Remote Access VPN > Certificate Management (Конфигурация >VPN удаленного доступа > Управление сертификатами) и выберите Identity Certificates (Сертификаты удостоверений).

- Должен появиться сертификат удостоверения, выпущенный сторонним поставщиком.

Просмотр установленных сертификатов при помощи интерфейса командной строки

MainASA(config)# show crypto ca certificate

Certificate

Status: Available

Certificate Serial Number: 25cd73a984070605

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=vpn.remoteasa.com

ou=Domain Control Validated

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdig2s1-96.crl

Validity Date:

start date: 12:04:38 UTC Jul 22 2015

end date: 12:04:38 UTC Jul 22 2016

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 07

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot-g2.crl

Validity Date:

start date: 07:00:00 UTC May 3 2011

end date: 07:00:00 UTC May 3 2031

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 1be715

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

ou=Go Daddy Class 2 Certification Authority

o=The Go Daddy Group, Inc.

c=US

Subject Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot.crl

Validity Date:

start date: 07:00:00 UTC Jan 1 2014

end date: 07:00:00 UTC May 30 2031

Associated Trustpoints: SSL-Trustpoint-1

...(and the rest of the Sub CA certificates till the Root CA)

Проверка установленного сертификата для WebVPN с помощью браузера

Чтобы удостовериться в том, что в WebVPN используется новый сертификат, выполните следующие действия:

- Подключитесь к интерфейсу WebVPN через веб-обозреватель. Используйте https:// наряду с используемым FQDN, чтобы запросить сертификат (например, https://vpn.remoteasa.com).

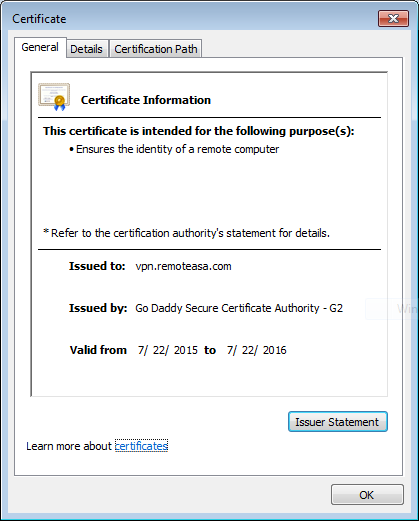

- Дважды щелкните значок замка, который расположен в правом нижнем углу страницы входа в WebVPN. Должна появиться информация об установленном сертификате.

- Просмотрите содержимое, чтобы проверить соответствие сертификату, выданному сторонним поставщиком.

Возобновление сертификата SSL на ASA

- Восстановите CSR на ASA или с помощью OpenSSL, или в центре сертификации с использованием тех же атрибутов, как у старого сертификата. Выполните действия, приведенные в Создание CSR.

- Отправьте CSR в центр сертификации и сформируйте новый сертификат удостоверения в формате PEM (.pem, .cer, .crt) наряду с сертификатом CA. В случае сертификата PKCS12 также будет создан новый закрытый ключ. В случае центра сертификации GoDadd сертификат может быть повторно создан с вновь сформированным CSR.

Перейдите к учетной записи GoDaddy и нажмите Manage (Управление) в разделе SSL Certificates (Сертификаты SSL).

Нажмите View Status (Просмотр статуса) для требуемого имени домена.

Нажмите Manage (Управление), чтобы предоставить варианты повторного создания ключа сертификата.

Разверните пункт Re-Key certificate (Повторное создание ключа для сертификата) и добавьте новый CSR.

Сохраните изменения и перейдите к следующему шагу. GoDaddy выпустит новый сертификат на основе предоставленного CSR.

- Установите новый сертификат на новой точке доверия, как показано в разделе установки сертификата SSL на ASA.

Вопросы и ответы

1. Каков лучший способ передачи сертификатов удостоверений из одного ASA в другой ASA?

Экспортируйте сертификат наряду с ключами для файла PKCS12.

Используйте эту команду для экспорта сертификата через интерфейс командной строки из исходного ASA:

ASA(config)#crypto ca export <trust-point-name> pkcs12 <passphrase>

Соответствующая конфигурация ASDM:

Используйте эту команду для импорта сертификата через интерфейс командной строки в целевой ASA:

ASA(config)#crypto ca import <trust-point-name> pkcs12 <passphrase>

Соответствующая конфигурация ASDM:

Это можно также сделать через функцию резервного копирования/восстановления на ASDM, выполнив следующие действия:

- Выполните вход в ASA через ASDM и выберите Tools > Backup Configuration (Инструменты > Конфигурация резервного копирования).

- Выполните резервное копирование всей конфигурации или просто сертификатов удостоверений.

- На целевом ASA откройте ASDM и выберите Tools> Restore Configuration (Инструменты > Конфигурация восстановления).

2. Как создать сертификаты SSL для использования при распределении нагрузки VPN для ASA?

Существует несколько способов, с помощью которых можно установить ASA с сертификатами SSL для среды с распределением нагрузки VPN.

- Используйте один сертификат UCC, который имеет полностью квалифицированное имя домена для балансировки нагрузки в качестве DN и каждое из имен FQDN ASA в качестве отдельного альтернативного имени субъекта (SAN). Существует несколько известных центров сертификации, в том числе GoDaddy, Entrust, Comodo и других, поддерживающих такие сертификаты. Выбирая этот метод, важно помнить, что в настоящее время ASA не поддерживает создание CSR с несколькими полями SAN. Это задокументировано в идентификаторе ошибки расширения Cisco CSCso70867. В этом случае существует два варианта создания CSR

- Из интерфейса командной строки или в ASDM. Когда CSR будет отправлен в центр сертификации, добавьте в несколько SAN на самом портале центра сертификации.

- Используйте OpenSSL, чтобы создать CSR, и включайте несколько SAN в файл openssl.cnf, как показано в этом разделе.

Как только CSR отправлен в центр сертификации и сертификат создан, импортируйте этот сертификат PEM в ASA, который создал CSR. После завершения экспортируйте и импортируйте этот сертификат в формате PKCS12 на другие задействованные ASA, как показано в предыдущем вопросе.

- Используйте групповой сертификат. Это менее безопасный и гибкий метод по сравнению с использованием сертификата UC. В случае если центр сертификации не поддерживает сертификаты UC, CSR может быть создан на центре сертификации или с помощью OpenSSL, где FQDN в форме *.domain.com. Как только CSR отправлен в центр сертификации и создан сертификат, импортируйте сертификат PKCS12 на все ASA в кластере.

- Используйте отдельный сертификат для каждого из задействованных ASA и для полностью квалифицированного доменного имени для балансировки нагрузки. Это наименее эффективное решение. Сертификаты для каждого из отдельных ASA могут быть созданы, как показано в этом документе. Сертификат для полностью квалифицированного имени домена для балансировки нагрузки VPN будет создан на одном ASA и экспортирован и импортирован как сертификат PKCS12 на другие ASA.

3. Нужно ли копировать сертификаты из основного ASA на вспомогательный ASA в паре переключения ASA при отказе?

Нет необходимости вручную копировать сертификаты из основного на вспомогательный ASA, поскольку сертификаты должны быть синхронизированы между ASA при условии, что настроен режим переключения при отказе с сохранением состояния. Если при начальной настройке переключения при отказе сертификаты не обнаружены на резервном устройстве, выполните команду write standby для принудительной синхронизации.

4. Отличается ли процесс создания сертификата SSL, если используются ключи ECDSA?

Единственной разницей в конфигурации является шаг создания пары ключей, на котором будет создана пара ключей ECDSA вместо пары ключей RSA. Остальные шаги остаются такими же. Команда CLI для создания ключей ECDSA показана ниже:

MainASA(config)# cry key generate ecdsa label SSL-Keypair elliptic-curve 256 INFO: The name for the keys will be: SSL-Keypair Keypair generation process begin. Please wait...

Устранение неполадок

Команды для устранения неполадок

Следующие команды отладки будут собраны в интерфейсе командной строки в случае ошибки установки сертификата SSL:

debug crypto ca 255

debug crypto ca messages 255

debug crypto ca transactions 255

Распространенные проблемы

Предупреждение о ненадежном сертификате при использовании допустимого стороннего сертификата SSL на внешнем интерфейсе на ASA с версией 9.4(1) и более поздней.

Решение: Проблема проявляется, когда с сертификатом используется ключевая пара RSA. В версиях ASA 9.4(1) и более поздних все шифры ECDSA и RSA включены по умолчанию и самый надежный шифр (обычно шифр ECDSA) будет использоваться для согласования. Если это происходит, ASA представляет самозаверяющий сертификат вместо текущего настроенного сертификата на основе RSA. Внесено улучшение с целью изменить поведение, когда сертификат на основе RSA установлен на интерфейсе и отслеживается идентификатором ошибки Cisco CSCuu02848.

Рекомендуемое действие: Отключите шифры ECDSA с помощью следующих команд CLI:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA: DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5"

Или с помощью ASDM перейдите к Configuration > Remote Access VPN > > Advanced (Конфигурация > VPN для удаленного доступа > Дополнительно) и выберите SSL Settings (Параметры SSL). Под разделом Шифрования выберите tlsv1.2 версию Шифра и отредактируйте его с пользовательской строкой AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5

Приложение

Приложение А: ECDSA или RSA

Алгоритм ECDSA является частью метода шифрования на основе эллиптических кривых (ECC) и использует уравнение эллиптической кривой для создания общего ключа, тогда как в алгоритме RSA используется произведение двух простых чисел плюс меньшее число для создания общего ключа. Таким образом, ECDSA обеспечивает такой же уровень безопасности, что и RSA, но с меньшими ключами. В результате сокращается время вычислений и увеличивается время соединения для узлов, использующих сертификаты ECDSA.

Дополнительные сведения приведены в документе Next Generation Cryptography and the ASA.

Приложение Б: Использование OpenSSL для создания сертификата PKCS12 из сертификата удостоверения, сертификата CA и частного ключа

- Убедитесь, что OpenSSL установлен в системе, на которой выполняется этот процесс. Для пользователей MAC OSX и GNU/Linux установка выполняется по умолчанию.

- Перейдите к рабочему каталогу.В Windows: По умолчанию утилиты устанавливаются в каталоге C:Opensslbin. Откройте командную строку в этом расположении.

На MAC OSX/Linux: Откройте окно терминала в каталоге, необходимом для создания сертификата PKCS12.

- В каталоге, упомянутом на предыдущем шаге, сохраните файлы частного ключа (privateKey.key), сертификата удостоверения (certificate.crt) и цепочки корневого сертификата CA (CACert.crt).Объедините закрытый ключ, сертификат удостоверения и цепочку корневого сертификата CA в файле PKCS12. Вы получите приглашение ввести фразу-пароль для защиты сертификата PKCS12.

strong> openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

- Преобразуйте сертификат PKCS12, созданный выше, в сертификат в формате Base64:

openssl base64 -in certificate.pfx -out certificate.p12

Затем импортируйте сертификат, созданный на последнем шаге, для использования с SSL.

Дополнительные сведения

- Руководство по настройке ASA 9.x — настройка цифровых сертификатов

- Получение цифрового сертификата в Microsoft Windows CA с помощью ASDM на ASA

- Cisco Systems – техническая поддержка и документация

Добро пожаловать!

В настоящее время я пытаюсь автоматизировать строго внутреннюю подпись SSL-сертификата с помощью Powershell и certreq.exe. На данный момент я могу создавать действительные сертификаты, но опция -attrib вызывает у меня некоторую головную боль.

Я отправляю свой автоматически созданный CSR в свой ЦС и получаю действительный сертификат, но в нем отсутствуют первые 3 записи SAN IPAddress=$iLOIP&DNS=$iLOIP&DNS=$hostname. Однако последний (DNS=iLOFQDN) присутствует. Я использую эту точную команду:

certreq.exe -submit -config $certificateserver -attrib "CertificateTemplate:$certificatetemplatensan:IPAddress=$iLOIP&DNS=$iLOIP&DNS=$hostname&DNS=$iLOFQDN" "$scriptpathcurrentcsr.txt" "$scriptpathcurrentcert.cer"

Я не уверен в синтаксисе, и странно то, что он не работает без n между CertificateTemplate:$certificatetemplate и SAN:. Я узнал об этом ранее, когда искал проблему в Google, но это не все решает для меня.

К сожалению, я не могу использовать файл .inf, в котором я мог бы вводить записи SAN.

Теперь к моему вопросу (вопросам): Какой правильный синтаксис следует использовать внутри поля -attrib? Можно ли как-то не указывать шаблон? Я слишком усложняю вещи, и уже есть инструмент, чтобы сделать все это?

1 ответ

Продолжая мой комментарий, вот готовый скрипт PowerShell для запроса сертификатов SAN.

powershell запросить сертификат SAN

Сертификат с SAN с использованием Powershell — с импортом/экспортом

Этот скрипт использует powershell для создания сертификата с SAN (альтернативным именем [s] субъекта), отправки запроса в ЦС с определенным шаблоном веб-сервера и соответствующей отправки на сервер/рабочую станцию. Обновлено, чтобы разрешить подстановочные CN.

Скачать: New-CACertificate.ps1

<#

.SYNOPSIS

Script to ease the pain of creating/submitting/automating the process of creating a certificate for on-prem CA

.DESCRIPTION

Required Variables: Subject, Exportable, SAN1, Template. Up to 5 SANs can be included in this script. More can be added if desired. User must have privileges to submit / create certificate template.

.EXAMPLE

./get-certificate-inf.ps1 -Subject contoso.com -Exportable $false -Template Server -SAN1 contoso.com -SAN2 www.contoso.com -SAN3 devsite.constoso.com

.NOTES

Variables that Require user modification to the script: See "Subject Variables" Section.

#>

[CmdletBinding()]

Param(

[Parameter(Mandatory=$True)]

[string]$Subject,

[Parameter(Mandatory=$True)]

[string]$Exportable,

[Parameter(Mandatory=$True)]

[string]$SAN1,

[Parameter(Mandatory=$False)]

[string]$SAN2,

[Parameter(Mandatory=$False)]

[string]$SAN3,

[Parameter(Mandatory=$False)]

[string]$SAN4,

[Parameter(Mandatory=$False)]

[string]$SAN5,

[Parameter(Mandatory=$True)]

[string]$Template

)

$ErrorActionPreference = 'Inquire'

## Gathering Logic for SAN

$SAN = ''

if ($SAN2)

{

$SAN +="&dns=$SAN2"

}

else{}

if ($SAN3)

{

$SAN +="&dns=$SAN3"

}

else{}

if ($SAN4)

{

$SAN +="&dns=$SAN4"

}

else{}

if ($SAN5)

{

$SAN +="&dns=$SAN5"

}

else{}

$FullSAN ="{text}dns=$SAN1$SAN"

## Required Because Powershell interprets $Windows as a variable not a string

$Windows = '$Windows'

$inputfiletemplate = @"

[Version]

Signature="$Windows NT$"

##Enter Subject Variables Here and uncomment:

# $O = [organization]

# $OU = [Organizational Unit]

# $E = [email]

# $L = [locality]

# $ST = [state]

# $C = [country]

[NewRequest]

Subject = "CN=$Subject, O=$O, OU=$OU, E=$E, L=$L, ST=$ST, C=$C" ; For a wildcard use "CN=*.CONTOSO.COM" for example

Exportable = $Exportable ; Private key is not exportable

KeyLength = 2048 ; Common key sizes: 512, 1024, 2048, 4096, 8192, 16384

KeySpec = 1 ; AT_KEYEXCHANGE

KeyUsage = 0xA0 ; Digital Signature, Key Encipherment

MachineKeySet = True ; The key belongs to the local computer account

ProviderName = "Microsoft RSA SChannel Cryptographic Provider"

ProviderType = 12

SMIME = FALSE

RequestType = CMC

; At least certreq.exe shipping with Windows Vista/Server 2008 is required to interpret the [Strings] and [Extensions] sections below

[Strings]

szOID_SUBJECT_ALT_NAME2 = "2.5.29.17"

szOID_ENHANCED_KEY_USAGE = "2.5.29.37"

szOID_PKIX_KP_SERVER_AUTH = "1.3.6.1.5.5.7.3.1"

szOID_PKIX_KP_CLIENT_AUTH = "1.3.6.1.5.5.7.3.2"

[Extensions]

%szOID_SUBJECT_ALT_NAME2% = "$FullSAN"

%szOID_ENHANCED_KEY_USAGE% = "{text}%szOID_PKIX_KP_SERVER_AUTH%,%szOID_PKIX_KP_CLIENT_AUTH%"

[RequestAttributes]

CertificateTemplate=$Template

"@

### Gathering Certificate information ###

$filename = $Subject.Substring(0,3)

### Make allowance for wildcard CNs

if ($filename -like "*")

{

Write-Host "Hang on...have to create a new filename..."

$filename = (-join ((65..90) + (97..122) | Get-Random -Count 5 | % {[char]$_}))

}

else

{

#Do Nothing

}

$inputfiletemplate | Out-File "$filename.inf"

Write-Host "Generating request"

### End of Gathering Certificate information ###

# Using Certreq to request a new certificate with information file and request

& "C:WindowsSystem32certreq.exe" "-new" "$filename.inf" "$filename.req"

# Submitting Request to CA with request and saving file as a .cer

Write-Host "Submitting request to CA"

& "C:WindowsSystem32certreq.exe" "-submit" "$filename.req" "$filename.cer"

# Accepting the certificate from SubCA

& "C:WindowsSystem32certreq.exe" "-accept" "$filename.cer"

Write-Host "Certificate Imported Successfully"

# File cleanup

Write-Host "Cleaning up files generated"

Remove-Item "$filename.*" -Force

# Asking if you would like to export the certificate

if ($Exportable -eq $TRUE)

{

if((Read-Host -Prompt "Do you want to export the certificate? YN") -eq "y"){

#Show certifiate store

Write-Host "Fetching Certificates in store for you..."

get-childitem -Path Cert:LocalMachinemy | Format-list subject,thumbprint

#Ask user to copy thumbprint to console

Write-Host "Please copy the thumbprint to export"

$thumbprint = Read-Host -Prompt "Please paste the desired thumbprint here"

#Export certificate with password

get-childitem -Path Cert:LocalMachinemy$thumbprint | Export-PfxCertificate -Password (read-host -Prompt "Please type your password" -AsSecureString) -ChainOption EndEntityCertOnly -NoClobber -FilePath (read-host -Prompt "Give the PFX a filename with .pfx")

"`nExport Successful... 'till next time."

}

}

else

{

"Mission Complete!"

}

0

postanote

13 Авг 2020 в 21:25