Время на прочтение

12 мин

Количество просмотров 6.1K

Успешные атаки программ-вымогателей (Ransomware) могут не только закрыть доступ к сети, блокировать внутренние операции и нанести ущерб репутации компании, но и спровоцировать дальнейшие атаки, поскольку киберпреступники не без оснований будут считать вашу организацию уязвимой. Атаки, подобные тем, что были предприняты в прошлом году против Colonial Pipeline и Kaseya, показали, что ни одна компания не находится в безопасности.

Выяснилось, что даже самые мощные системы кибербезопасности с трудом справляются с последствиями проникновения в корпоративную сеть программ-вымогателей. И хотя простого решения здесь не существует, успешно противостоять киберпреступникам всё же можно. Для этого нужно не экономить время и силы на обучении сотрудников безопасному пользованию корпоративным софтом, иметь надёжные системы безопасности и хранения данных, а также гибкие инструменты для конфигурации сети.

Мы подготовили для вас 20 рекомендаций по защите от Ransomware-атак, но, чтобы они оказались в полной мере эффективными, для начала поговорим о том, что такое программы-вымогатели и как они работают — врага нужно знать в лицо. Затем обсудим, что нужно предпринять, чтобы максимально обезопасить себя от этой напасти. Также будет приведена любопытная статистика по Ransomware, а в завершении расскажем о том, что делать, если вы стали одной из жертв программ-вымогателей.

Что такое Ransomware

Уже из русского перевода термина ‘Ransomware’ («программы-вымогатели») понятно, что речь идёт о блокировщиках, целью которых является получение выкупа за последующую разблокировку устройства или системы. Это вредоносное ПО действует путём взлома сети и криптографической атаки, в результате чего важные файлы блокируются и шифруются так, что дальнейшая работа системы парализуется.

Главная проблема современных вредоносных программ этого типа состоит в том, что они используют методы асимметричного шифрования, поэтому дешифровка становится очень трудной, а в ряде случаев практически невозможной. Когда же это ПО только появилось (например, наделавший шума троянец AIDS, который был запущен около 30 лет назад), использовались механизмы симметричного шифрования, с которым вполне справлялись дешифровщики. Конечно, продвижение технологий шифрования в целом является благом, но не в тех случаях, когда новые методы используются против организаций. И Ransomware — именно такой случай.

Успех отдельных программ-вымогателей привел к тому, что технологию Ransomware атак взяли на вооружение группировки хакеров по всему миру. Дошло до того, что программы-вымогатели предлагаются как услуги (RaaS), доступные для заказа в даркнете. Также их уже давно добавили в свой арсенал группировки, атакующие сетевую инфраструктуру компаний по методу APT (расширенные постоянные угрозы). Методика APT предполагает разнообразные скрытые атаки, обнаружить которые сразу непросто — минимальный срок их обнаружения обычно составляет 1-2 недели, и за это время киберпреступники могут нанести серьёзный ущерб.

Ситуация осложняется тем, что современные программы-вымогатели всё чаще имеют возможность эксфильтрации (незаконного копирования) сетевых данных до их шифрования. Таким образом, помимо угрозы шифрования, злоумышленники могут также угрожать организации раскрытием конфиденциальных данных. В результате организация подвергается риску атаки с двойным вымогательством, поскольку взломщики могут вернуться с требованием предоставить дополнительные данные под угрозой раскрытия уже украденных.

Как работают программы-вымогатели

Ransomware, как и любая другая вредоносная программа, взламывает сети с помощью традиционных типов атак:

-

Электронные письма и сообщения в мессенджерах с подозрительными ссылками, методы социальной инженерии (Baiting, Honey Trap, Scareware — им будет посвящена отдельная статья), фишинговые и вредоносные сайты.

-

Уязвимости программного обеспечения и протокола удалённого рабочего стола. С переходом на удалённую работу и зависимостью от программного обеспечения для удаленных рабочих столов количество вредоносных электронных писем только за первые несколько месяцев пандемии подскочило на 600%. Точно так же, по мере того, как организации переходят к гибридным системам хранения данных, выявляются уязвимости, связанные с облачными хранилищами.

Без использования политики сегментации сети (подробнее об этом ниже) злоумышленники могут свободно перемещаться по ней, заражая конечные точки и серверы, и требовать выкуп за возвращение доступа к вашим данным.

Атаки через электронную почту, с помощью которых в сеть проникают программы-вымогатели, остановить весьма трудно. Злоумышленники могут обманывать даже опытных пользователей, заставляя их нажать на ожидаемую ссылку (например, отчёт для бухгалтерии) или на фотографию, якобы полученную от кого-то, кого сотрудники знают. Это может быть даже документ, который, как может показаться, переслан начальником. Поэтому организации должны предпринимать всё необходимое, чтобы свести к минимуму потенциальные атаки.

Наиболее распространённым способом, которым преступники заражают файлы данных, является отправка email с вредоносными ссылками или вложениями, по которым сотрудники кликают, невольно инициируя атаку. Это могут быть электронные письма, отправленные миллионам потенциальных жертв, или же целевые сообщения для конкретного человека в конкретной организации. Последнее обычно комбинируется с методами социальной инженерии, при помощи которых киберпреступники предварительно собирают нужную информацию о жертве.

После успешной атаки злоумышленники сообщают своим жертвам, что их данные зашифрованы. Для доступа к ключу дешифрования жертва должна произвести немедленную оплату, чаще в криптовалюте, что скрывает личность злоумышленника. Вы узнаете, что стали жертвой программ-вымогателей, если на вашем рабочем столе появится всплывающее окно или файл readme.txt примерно следующего содержания: «Ваши файлы были зашифрованы и сейчас недоступны. Вы потеряете всю свою информацию такого-то числа, если не заплатите такую-то сумму в биткоинах». Также может быть такая приписка: «ВАЖНО! Все ваши файлы зашифрованы алгоритмами RSA-2048 и AES-256».

Но, поскольку криптовалюта не скрывает адрес кошелька, злоумышленники нередко могут быть вычислены. Например, так в США смогли вернуть часть выкупа после атаки программы-вымогателя на компанию Colonial Pipeline в мае прошлого года, совершённой хакерской группой DarkSide, о чём писала даже Википедия.

Если не заплатить в течение начального периода (обычно от 48 до 72 часов), злоумышленники не стесняются увеличивать сумму выкупа и часто начинают угрожать удалить или скомпрометировать данные. Конечно, в таких случаях можно обратиться к специалистам по кибербезопасности в надежде, что они найдут способ восстановить данные, однако, как известно, лучшим средством лечения болезни является её профилактика.

Добавим, что современные программы-вымогатели часто содержат средства извлечения данных, поэтому конфиденциальная информация, такая как имена пользователей и пароли, может быть просто украдена. Вот почему предотвращение проникновения программ-вымогателей в сеть является важнейшей задачей. А из-за того, что бреши в сети пробиваются через ничего не подозревающих пользователей, одной из главных задач по предотвращению этих атак является прежде всего обучение персонала.

Разумеется, не менее важной является система безопасности электронной почты и сети, причём сетевая должна включать надёжную программу резервного копирования. Свежие копии данных, к которым всегда можно вернуться в случае разрушительной кибератаки, должны создаваться ежедневно, а в некоторых случаях и по несколько раз в день. О правилах защиты от Ransomware и пойдёт речь дальше.

Правило 1. Создавайте автономные резервные копии

Хотя регулярные облачные и виртуальные резервные копии полезны, если вы не храните резервные копии данных в автономном режиме, вы рискуете потерять эти данные. А это означает регулярное резервное копирование в безопасное место, сохранение нескольких копий и мониторинг того, что резервные копии соответствуют оригиналу. Последнее важно, поскольку если резервная копия, с которой идёт восстановление, была создана после кибератаки, то она тоже будет заражена, а значит, проблема лишь усугубится.

Правило 2. Повышайте квалификацию персонала

Повышение осведомлённости о программах-вымогателях является одной из базовых задач по повышению кибербезопасности. При этом важно проводить как общий, так и персональный инструктаж регулярно, ведь достаточно, чтобы один сотрудник ослабил бдительность, чтобы вся организация была скомпрометирована.

Правило 3. Настройте отображение расширения файлов

Прежде всего сотрудники должны быть обучены не щёлкать дважды по исполняемым файлам (файлы с расширением .exe), из какого бы источника они ни поступали. Однако Windows по умолчанию скрывает расширения файлов, позволяя вредоносным исполняемым файлам типа ransom.doc.exe выглядеть как документ Word с именем ransom.doc. Поэтому настройка, чтобы расширения всегда отображались, будет иметь большое значение для противодействия такого рода угрозам.

Правило 4. Настройте спам-фильтры

Киберпреступники рассылают миллионы вредоносных писем случайным организациям и пользователям, но эффективный спам-фильтр, который постоянно адаптируется к новым угрозам, может пресекать попадание более 99% таких сообщений в почтовые ящики и мессенджеры сотрудников.

Правило 5. Блокируйте исполняемые файлы

Фильтрация файлов с расширением .exe из электронных писем может предотвратить пересылку ряда вредоносных файлов сотрудникам. Но имейте в виду, что это не является единственно надёжным способом защиты от Ransomware. Дело в том, что программы-вымогатели всё чаще рассылаются в виде файлов JavaScript (об этом ниже).

Правило 6. Блокируйте файлы JavaScript

В настоящее время участилось распространение программ-вымогателей в zip-архивах, содержащих вредоносные файлы JavaScript. Их обычно маскируют под текстовые файлы с такими именами, как readme.txt.js, и они часто бывают видны просто как readme.txt, но со значком скрипта для текстового файла. Вы можете закрыть эту уязвимость, просто отключив Windows Script Host.

Правило 7. Ограничивайте права доступа

Программы-вымогатели могут шифровать только те файлы, которые доступны конкретному пользователю в системе, если только они не содержат код, который может повышать привилегии пользователей в рамках атаки. Нужно позаботиться о том, чтобы изменение прав доступа не было возможно без подтверждения.

Правило 8. Своевременно обновляйте программное обеспечение

Это одна из основных мера безопасности. Всё программное обеспечение должно быть обновлено, поскольку обновления почти всегда включают последние исправления в системе безопасности, закрывающие ранее обнаруженные уязвимости. Так, в 2020 году кибератаки из-за взлома сетевой инфраструктуры приложения SolarWinds смогли предотвратить те организации, которые своевременно обновили это программное обеспечение.

Правило 9. Используйте политику «нулевого доверия»

Нулевое доверии (англ. (Zero Trust) обеспечивает более надёжный контроль над сетью, что увеличивает шансы на блокировку программ-вымогателей. Таким образом, если пользователь с ограниченными правами доступа инициирует кибератаку, её последствия можно будет минимизировать при оперативных действиях специалистов кибербезопасности компании.

Правило 10. Определите приоритетные данные и оценивайте трафик

Определение наиболее ценных данных и элементов сети даёт специалистам по кибербезопасности и руководству компании представление о том, как злоумышленники могут проникнуть в вашу сеть. Это даст вашей команде чёткие указания относительно того, какие части сетевой инфраструктуры нуждаются в дополнительной защите или ограничениях.

Правило 11. Используйте микросегментацию

Политика микросегментации позволяет добиться того, что пользователю предоставляется доступ только к тем приложениям и каталогам баз данных, которые ему нужны для работы. Микросегментация является идеальным решением для блокирования попыток заразить сеть целиком. Внедряя строгие политики на уровне приложений, шлюзы сегментации и NGFW могут предотвратить доступ программ-вымогателей к тем сегментам сети, которые являются наиболее ценными.

Правило 12. Задействуйте адаптивный мониторинг для поиска и оценки угроз

Если есть хоть малейшая угроза атак наиболее чувствительных сегментов, появляется необходимость в постоянном мониторинге и адаптивных технологиях. Это включает последовательную оценку трафика для критически важных приложений, данных или служб с целью поиска угроз и вирусов.

Правило 13. Используйте CASB

Сервисы безопасного доступа к облачным серверам (CASB) могут помочь в управлении облачной инфраструктурой вашей организации. CASB обеспечивают дополнительную прозрачность, безопасность данных и защиту от угроз при защите ваших данных, копируемых в «облако».

Правило 14. Готовьте команду для быстрого реагирования на угрозы

В случае попыток взлома или уже проведённой успешной атаки ваша команда должна быть готова к оперативному восстановлению систем и данных. Эта работа включает в себя предварительное распределение ролей и подготовку плана реагирования на атаки.

Правило 15. Проверяйте присылаемые файлы в песочнице

Тестирование в песочнице — обычный метод для специалистов по кибербезопасности при изучении новых или нераспознанных файлов. Песочницы представляют собой среду, отключённую от корпоративной сети для безопасного тестирования файлов.

Правило 16. Обновляйте программное обеспечение для защиты от программ-вымогателей

Регулярное обновление сетевого программного обеспечения имеет решающее значение. Это особенно важно для существующих систем обнаружения и предотвращения вторжений (IDPS), антивируса и защиты от вредоносных программ.

Правило 17. Обновляйте веб-шлюз SWG

Вся электронная почта в сети обычно проходит через защищенный веб-шлюз (SWG). Регулярно обновляя этот сервер, вы можете отслеживать вложения электронной почты, сайты и файлы на наличие вредоносных программ. Эти данные могут помочь вам информировать персонал о том, каких атак можно ожидать в ближайшее время.

Правило 18. Блокируйте всплывающую рекламу

Все устройства и браузеры должны иметь расширения, автоматически блокирующие всплывающую рекламу. Такая реклама представляет собой серьёзную угрозу, если её не блокировать.

Правило 19. Ограничивайте использование устройств сотрудников на удалёнке

Если у вас есть удалённый рабочий персонал, а в компании при этом нет чёткой политики в отношении устройств, разрешённых для доступа к сети, возможно, пришло время принять жёсткие меры. Нерегулируемое использование различных подключаемых устройств создаёт ненужный риск для вашей сети.

Правило 20. Принимайте меры безопасности при удалённом доступе

Отключения сторонних устройств для успешной защиты от кибератак мало. При получении удалённого доступа к корпоративной сети, сотрудники компании должны установить на свои ПК и ноутбуки всё необходимое защитное ПО (антивирусные и антишпионские пакеты, надёжный фаерволл), чтобы минимизировать риск атак программ-вымогателей.

Ситуация с Ransomware за последние годы

Исследователи из Beazley Group отмечают, что ещё четыре года назад сообщения от клиентов об атаках программ-вымогателей поступали нечасто. В то время эти случаи обычно включали в себя шифрование данных, но не получение доступа или эксфильтрацию. Однако сегодня не только существенно возросла частота атак программ-вымогателей, но и возникла дополнительная угроза утечки данных, что делает такие атаки гораздо более разрушительными. Уже 2019 в году варианты программ-вымогателей, такие как Ryuk и Sodinokibi, всё чаще запускались в тандеме с банковскими троянами вроде Trickbot и Emotet. И киберпреступники с каждым днём становятся всё более изобретательными. В некоторых случаях атаки приводили к остановке операций сотен клиентов.

При этом цели этих атак не были случайными: преступники рассчитывают вероятность получения выкупа от атакованной компании, вся клиентская база и бизнес которой могут исчезнуть из-за атаки. Атаки программ-вымогателей на предприятия здравоохранения также рассчитаны на получение выкупа из-за конфиденциального характера данных пациентов и критического влияния на их лечение. По данным исследователей, кибератакам с помощью Ransomware в 2019-20 гг. чаще всего подвергались компании как раз из области здравоохранения (35% от общего числа), затем шли финансовые организации (16%), образовательные учреждения (12%), профессиональные сервисы (9%) и ритейлеры (7%). А общее количество атак увеличилось на 130% в 2020 году по сравнению с 2019 годом.

По данным аналитиков из Malwarebytes, программы-вымогатели стали одной из самых больших угроз кибербезопасности в мире. Уже в 2016 году общая сумма требуемого выкупа от создателей программ-вымогателей приблизилась к годовому криминальному обороту в 1 миллиард долларов — и это только в США. Наиболее уязвимыми отраслями для программ-вымогателей специалисты из Malwarebytes также считают здравоохранение и финансовые услуги. При этом злоумышленники хранили ценные данные с целью получения выкупа в 80% случаев, и около 40% жертв программ-вымогателей выкуп заплатили.

По данным IBM, только 38% государственных служащих обучены предотвращению атак программ-вымогателей и только 29% малых предприятий имеют опыт работы с Ransomware.

В Sophos отмечают, что, хотя инструменты дешифрования не всегда работают должным образом, киберпреступники не могут расшифровать данные после получения выкупа в 1% случаев.

Исследование Symantec показало, что 81% от общего числа заражений приходится на корпоративную инфраструктуру, а если смотреть по сегментам рынка, то 62% атак приходятся на предприятия малого и среднего бизнеса. И это понятно, поскольку взломать внутреннюю сеть крупной корпорации куда сложнее, ведь за её безопасностью в круглосуточном режиме следит целое подразделение специально обученных людей. Впрочем, крупные компании также периодически страдают от подобных атак.

И ещё один любопытный факт: в Cybersecurity Ventures отмечают, что ущерб от программ-вымогателей в ближайшие годы может составить до 6 триллионов долларов ежегодно.

Все эти данные должны насторожить каждого владельца онлайн бизнеса и заставить серьёзно отнестись к подобным угрозам. Но о профилактике мы уже рассказывали выше, а если атака уже случилась?

Что делать, если вы стали жертвой Ransomware

-

Основной шаг по налаживанию нормальной работы организации после атаки программ-вымогателей — восстановление систем из резервных копий. Однако восстановление всех систем может занять несколько дней, а изменения, внесенные с момента последней резервной копии перед атакой, будут утеряны. Выясните, когда ваши данные были повреждены, чтобы убедиться, что вы восстанавливаете их из нетронутого вирусом экземпляра резервной копии.

-

В некоторых случаях возможно восстановить файлы в отдельных системах с помощью встроенной службы управления версиями файлов. Такой подход сохраняет историю версий всех файлов на диске и позволяет «уйти в прошлое», чтобы восстановить их до незашифрованного состояния. Но, поскольку свежие варианты программ-вымогателей позволяют блокировать эту возможность, этот способ может не сработать.

-

В некоторых вариантах Ransomware процесс шифрования реализован неграмотно, что даёт возможность восстановить данные. Если в способе генерации ключа шифрования есть ошибка, есть шанс получить ключ дешифрования из временной метки файла. Поставщики систем безопасности выпускают инструменты расшифровки, которые автоматически генерируют ключи и расшифровывают файлы для взломанных программ-вымогателей.

-

И напоследок ещё один вариант, идти на который не хочется никому по понятным причинам. Вопрос тут заключается в том, может ли организация вернуться к нормальной работе, уступив требованиям преступников и заплатив выкуп? В некоторых случаях это может показаться единственным способом предотвратить банкротство компании. И, в конце концов, 99% всех платежей злоумышленникам приводят к получению необходимого ключа дешифрования и восстановлению всех данных.

Но имейте в виду, что плата преступникам поощряет их действия, делая вероятными и будущие атаки. Кроме того, нет никакой гарантии, что выплата выкупа приведёт к расшифровке всех (или вообще каких-либо) файлов и возвращению к нормальной работе. А ещё расшифровка идет медленно, и во многих случаях получается лишь частично, часть повреждённых данных часто восстановить не удаётся. Учтите эти моменты и постарайтесь не допускать таких атак в будущем — проводить профилактику гораздо проще, чем разбираться с последствиями.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:— 15% на все тарифы VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.

К сожалению, жертвой программы-шантажиста может стать почти любой пользователь Интернета. В качестве объектов для атаки киберпреступники часто выбирают как личные устройства, так и корпоративные сети.

В то же время инвестиции в профилактические решения, такие как службы защиты от угроз, — надежный способ предотвратить проникновение программ-шантажистов в ваши сети и на устройства. Таким образом, пользователи и организации, развернувшие антивредоносные программы и другие протоколы безопасности, такие как модель «Никому не доверяй», до атаки программы-шантажиста, с меньшей вероятностью станут ее жертвами.

Традиционно подобные атаки начинаются с того, что пользователя обманом принуждают к взаимодействию с вредоносным контентом (например, заставляют открыть зараженное электронное письмо или зайти на опасный веб-сайт), вследствие чего на устройство устанавливается программа-шантажист.

В ходе атаки с применением управляемой программы-шантажиста группа злоумышленников целенаправленно пытается получить доступ к корпоративной конфиденциальной информации (обычно через заранее похищенные учетные данные).

Как правило, после атаки с применением как социального инжиниринга, так и управляемой программы-шантажиста пользователь или организация получает сообщение с описанием похищенных данных и ценой, которую нужно заплатить за их возврат. Однако уплата выкупа не гарантирует, что данные действительно будут возвращены, а попытки взлома прекратятся.

Последствия атаки с применением программы-шантажиста могут быть разрушительными. Жертвы из числа как обычных пользователей, так и организаций принуждаются к уплате большого выкупа без какой-либо гарантии того, что их данные будут возвращены и в будущем не последует других атак. Если киберпреступник получит доступ к конфиденциальным данным организации, ее репутация может оказаться разрушена, а компания будет считаться ненадежной. Кроме того, в зависимости от типа похищенной информации и размера организации тысячи отдельных пользователей рискуют стать жертвами кражи идентификационных данных или других киберпреступлений.

Киберпреступники, заражающие программами-шантажистами устройства своих жертв, хотят денег. Они обычно требуют выкуп в криптовалюте из-за ее анонимного характера и сложностей с отслеживанием транзакций. Атака с применением программы-шантажиста против обычного пользователя может предполагать выкуп в сотни и тысячи долларов. Выкуп в результате атаки с использованием управляемой программы-шантажиста против организации может достигать миллионов долларов. В таких сложных атаках против компаний размер выкупа иногда устанавливается на основании конфиденциальной финансовой информации о ресурсах компании, попавшей в руки киберпреступников при взломе сети.

Жертвам следует сообщать об атаках в местные или национальные правоохранительные органы. В США это местное отделение ФБР, IC3 или Секретная служба. Эксперты по безопасности и сотрудники правоохранительных органов рекомендуют жертвам не платить выкуп, а в случае его уплаты незамедлительно обращаться в банк и местные органы власти. Если вы использовали кредитную карту, возможно, банку удастся заблокировать платеж.

Программы-вымогатели преследуют предприятия любого размера и почти во всех отраслях. О том, как противостоять этому виду угроз в статье интернет-издания Data Center Knowledge рассказывает Таннер Джонсон (Tanner Johnson) — главный аналитик по кибербезопасности исследовательской компании Omdia.

Почему растет угроза программ-вымогателей?

Суровая реальность такова, что любой, подключенный к интернету пользователь, является потенциальной жертвой. Распространение угрозы подпитывается простотой доступа к инструментам создания программ-вымогателей, а также сочетается с ростом агентств, занимающихся обслуживанием заказчиков программ-вымогателей. Хотите верьте, хотите нет, но эти агентства даже помогают (если так можно сказать) жертвам произвести биткоины в качестве оплаты своего выкупа.

В последнее время мы наблюдаем значительную эволюцию в этой области киберпреступлений. То, что еще пять-десять лет назад было простым раздражением — стало серьезной проблемой. Если раньше самая крупная и наиболее распространенная выплата выкупа была обычно меньше 300 долларов, то теперь мы видим выкупы в десятки миллионов долларов, которые идут на счета международных преступных сообществ. И одним из главным факторов, который позволил программам-вымогателям широко распространиться послужил рост криптовалют. Стало возможным совершать платежи полностью анонимно, и эти платежи по большей части невозможно отследить. Именно это способствовало использованию преступниками программам-вымогателей.

Примеры атак

Одной из самых крупных, что приходит на ум, была атака WannaCry. Несколько лет назад, используя уязвимость блока сообщений Windows Server, программа-вымогатель распространилась в сети со скоростью лесного пожара.

Были и другие, такие как TeslaCrypt. Это еще другая уязвимость, использующая наборы эксплойтов браузера для распространения вредоносного ПО в определенных системах. Но в конце концов они выпустили главный ключ дешифрования и закрыли свои двери.

NotPetya — еще один вариант. Злоумышленники в данном случае были больше ориентированы на инфраструктуры предприятий: коммунальные услуги, нефть и газ, электрические сети и т.п. Программа была обнаружена на территории Украины и поразила большую часть Европы.

REvil — это что-то вроде группы программ-вымогателей. Они несут ответственность за нападение на трубопроводы и даже на несколько дней остановили переработку нефти на восточном побережье США.

Еще одна разновидность — SamSam, более целенаправленная кампания, используемая против организаций, обладающих критически важной, так скажем муниципальной информацией, например таких учреждений, как больницы даже школы. У этих организаций как правило нет бюджета на ИТ-безопасность и средств для быстрого реагирования на ситуацию.

Какие методы используют злоумышленники?

В настоящее время активно развивается социальная инженерия. Некоторые из наиболее крупных взломов произошли вовсе не из-за уязвимостей в программных или аппаратных средствах, которые могли предоставить кому-либо несанкционированный доступ. Многие крупные атаки происходили благодаря использованию легальных и открытых учетных данных.

Теперь, если нет многофакторной аутентификации, эти данные дают неограниченный доступ к системе и этот доступ может быть открыт в течение неопределенного периода времени, пока организация не поймет, что они столкнулись с вторжением.

Что мешает организациям вкладывать средства в защиту от программ-вымогателей?

Когда дело доходит общей стратегии, у многих организаций выявляются ограничения. Они могут делать что-то быстро, что-то дешево или что-то безопасно. И, к сожалению, последнее звено часто оказывается первым на плахе, потому что организации хотят, чтобы их запросы были реализованы вчера и с минимальными расходами. Более того, если вы не можете увидеть немедленную отдачу от инвестиций, то трудно оправдать первоначальные расходы. То есть не понимая угрозы, трудно оценить потребность в инвестициях.

Также заметим, что причина, по которой происходит большинство инцидентов в области кибербезопасности, заключается в том, что мы реакционное общество. Мы ждем, когда случится что-то плохое, а потом решаем: «пожалуй нам следует что-то сделать, чтобы это предотвратить». Но задумываемся об этом только после того, как пострадали.

Далее, многие организации считают себя мелкой рыбешкой, недостойной внимания. Но любая семейная лавка может стать мишенью для атаки программы-вымогателя, равно, как врачебные кабинеты или другие малые предприятия. У них нет ресурсов, чтобы содержать ИТ-отдел или даже отдел безопасности. Но представьте, допустим вы имеете дело с конфиденциальной информацией о пациентах, будь то госпиталь, кабинет стоматолога или пластического хирурга. Если эта информация просочится наружу, то вы получите серьезные штрафы. И вам повезет, если после вы еще продолжите работать.

Таким образом, если мыслить стратегически, есть веские причины для оценки рисков от вторжения программ-вымогателей. Но, к сожалению, большинство организаций ждут. Ждут, пока их не ударят и затем они скажут: «О! А давайте разработаем какою-нибудь схему, чтобы предотвратить это в будущем».

Что могут сделать организации для своей защиты?

Частью защиты должна стать комплексная стратегия управления жизненным циклом данных. Это одна из сильнейших контрмер: организация безопасного хранения, передачи и уничтожение данных на всех этапах жизненного цикла. Организациям необходимо создать и надежно зашифровать резервную копию “золотых образов” критически важных операционных данных. И эту копию нужно хранить в автономном режиме с тем, чтобы смягчить любое возможное воздействие извне. Таким образом, если ваши текущие данные стали зашифрованы, недоступны или заблокированы программой-вымогателем, то у вас будет доступ к данным в автономном режиме, который поможет их легко восстановить.

Вам также необходимо регулярно проверять и обновлять золотые образы важной информации, дабы убедиться, что они будут доступны на случай аварийного восстановления. Такие технические аудиты информации помимо всего прочего помогут вам обнаружить пробелы в безопасности.

Полезно также рассмотреть вопрос закупки автономного резервного оборудования, которое можно быстро использовать взамен зараженного. То есть это должно быть чистое оборудование, на которое можно легко закачать информацию золотого образа.

Это лишь некоторые из основных усилий цифровой осмотрительности, которые можно предпринять. Но у каждой организации могут быть уникальные требования к безопасности, а также собственные приоритеты и допустимые уровни риска. Важно, чтобы организация разработала индивидуальный план реагирования на кибер-инциденты, соответствующий их потребностям.

Какие выводы должен сделать бизнес?

Подготовьтесь к атакам. Необходимо иметь план реагирования на них, и лучшее время для разработки плана — не во время атаки, а до нее. Если же у вас нет руководств, протоколов, правил и положений, которым нужно следовать, если вы не знаете, где начинаются обязанности одного человека и заканчиваются другого, то это только усугубит хаос, который возникает из-за этого немедленного отсутствия доступа к своим данным.

Иначе говоря, это сложный вопрос, к которому уже больше нельзя относиться легкомысленно.

Видео по данной теме от Таннера Джонсона

Дополнительные пруфы

Мы, как дата-центр, можем подтвердить слова Таннера Джонсона и приведем пример из нашей практики: одна стоматологическая клиника, говоря жаргонно “словила шифровальщика”, но не имея бэкапов не смогла восстановить данные сервера. Удар был настолько сильным, что компания вынуждена была закрыться.

Мы, безусловно, советуем всем клиентам делать бэкапы и применять другие политики безопасности, но насильно заставить что-либо делать не имеем права. А такими политиками, могут, а точнее должны стать:

- Покупка лицензионного ПО;

- Регулярное обновления софта;

- Использование антивирусных программ (особенно для Windows);

- Заключение контрактов на техподдержку;

- Обучение персонала вопросам информационной безопасности. Нужно, например, объяснять секретарям, да и не только им, что нельзя открывать ссылки от неизвестных людей, которые ведут на неизвестные ресурсы, равно как сомнительные вложения, тем более с exe’шниками. Нужно проводить тренинги и знакомить людей с профильными статьями. Ну, а ИТ-сотрудникам взять за правило — посещать специализированные ресурсы, на которых публикуются материалы о свежих уязвимостях.

Надеемся, что мы были полезны для вас и желаем, чтобы ваши байты не были биты.

Материал подготовлен дата-центром ITSOFT

Четыре способа проникновения программ-вымогателей в ваши системы

14 октября, 2020

Атаки программ-вымогателей продолжают расти. Согласно данным исследовательской компании Kroll, вот четыре возможных варианта начала первоначальной атаки.

Влияние программ-вымогателей продолжает расти. Согласно данным глобальной исследовательской компании Kroll, программы- вымогатели были самой распространенной проблемой безопасности, с которой ей приходилось бороться в 2020 году, в то время как на атаки программ-вымогателей приходилось более одной трети всех случаев до сентября .

Почти в половине (47%) случаев использования программ-вымогателей, расследованных Kroll, банды использовали открытый протокол удаленного рабочего стола, инструмент, который использовался многими компаниями для помощи сотрудникам в работе из дома, но который может также дать злоумышленникам возможность проникнуть внутрь, если он не защищен должным образом.

Более четверти (26%) случаев были связаны с фишинговыми сообщениями электронной почты, и меньшее количество случаев использовало определенные эксплойты уязвимостей (17%), включая, но не ограничиваясь, Citrix NetScaler CVE-2019-19781 и Pulse VPN. CVE-2019-11510.

Как вымогатели проникают в организации?

Kroll сказал, что в этом году особенно сильно пострадали три сектора: профессиональные услуги, здравоохранение, а также технологии и телекоммуникации. Это контрастирует с недавними данными IBM , которые предполагают, что больше всего пострадают производство, сектор профессиональных услуг и правительство.

По данным Kroll, Ryuk, Sodinokibi и Maze были тремя основными вариантами программ-вымогателей, вызывающих проблемы в 2020 году, составляя 35% всех кибератак. Программа-вымогатель имеет тенденцию циклически проходить периоды активности, прежде чем снова затихнет, поскольку разработчики работают над ее обновлением, прежде чем вернуться к действию.

Многие варианты программ-вымогателей в настоящее время воруют копии корпоративных данных и угрожают опубликовать их: в частности, путем загрузки от 100 до 1 ТБ конфиденциальных данных для максимального давления с целью выплаты выкупа. Kroll сказал, что 42% его случаев с известным вариантом программы-вымогателя были связаны с группой программ-вымогателей, которые активно извлекают и публикуют данные о жертвах.

В некоторых случаях вымогатели отказывались выполнять обещания удалить данные после уплаты первого выкупа и требовали второй платеж. Maze утверждает, что учетные данные, полученные от жертв, отказавшихся платить, будут использоваться для атак против партнеров и клиентов жертв, в то время как один из клиентов здравоохранения Kroll обнаружил, что злоумышленники отправляли электронные письма непосредственно своим пациентам. угрожая раскрыть личные данные о здоровье.

Помимо программ-вымогателей, компрометация деловой электронной почты (BEC) остается главной угрозой для организаций и была задействована в 32% случаев, после чего последовал несанкционированный доступ к системам.

Девон Акерман, руководитель службы реагирования на инциденты в Kroll North America, сказал: «В 2020 году мы наблюдаем предсказуемый всплеск кибератак, поскольку пандемия COVID-19 дала злоумышленникам больше возможностей. Продолжающаяся эволюция программ-вымогателей создатели постоянно меняют цели для тех, кто пытается защитить данные и системы, поэтому бдительность должна оставаться в верхней части списка дел, которые необходимо сделать для ИТ-директора ».

Возможно, лучший способ защитить вашу организацию от атак — это усложнить бандам программ-вымогателей возможность получить начальный доступ, что означает принятие необходимых мер безопасности. Это включает в себя блокировку любого ненужного доступа по протоколу RDP, защиту всего удаленного доступа с помощью надежной двухфакторной аутентификации, обеспечение того, чтобы все программное обеспечение было исправлено и обновлено, а также обеспечение обучения персонала обнаружению фишинговых писем.

Также рекомендуется иметь актуальные резервные копии, не подключенные к корпоративной сети.

Никогда не сдавайтесь цифровому миру — подписывайтесь на наш канал и будьте на шаг впереди тотального контроля!

Что такое программы-вымогатели?

Программы- вымогатели – это тактика кибер- вымогательства, при которой вредоносное программное обеспечение удерживает компьютерную систему пользователя в заложниках до тех пор, пока не будет выплачен выкуп. Злоумышленники-вымогатели часто требуют выкуп в криптовалюте, такой как биткойн, из-за ее предполагаемой анонимности и простоты онлайн-платежей. Вредоносное программное обеспечение, используемое в атаке программы-вымогателя, блокирует компьютер пользователя на ограниченное время, после чего выкуп увеличивается в цене или данные пользователя уничтожаются.

Ключевые выводы

- Программы-вымогатели – это разновидность вредоносного ПО, которое шифрует компьютерные файлы пользователя в течение определенного периода времени, делая их недоступными до тех пор, пока злоумышленнику не будет выплачен выкуп.

- Выкуп часто требуется в криптовалюте, такой как биткойн, что облегчает онлайн-анонимные платежи.

- Если выкуп не уплачен своевременно, требуемая сумма может увеличиваться до тех пор, пока в конечном итоге данные пользователя не будут полностью уничтожены.

- По всему миру выявляются атаки программ-вымогателей, ежегодно выплачиваемые вознаграждениями в миллиарды долларов.

Понимание программ-вымогателей

Программы-вымогатели – это быстро развивающаяся преступная деятельность, которая затрагивает предприятия, финансовые учреждения, государственные учреждения, медицинские учреждения и другие организации; это продукт развития цифровых технологий. Хотя развитие цифровых технологий дало возможность компаниям улучшить свои отношения с потребителями, предлагая более персонализированные услуги по индивидуальной цене, технологии используются не только законными пользователями для улучшения своих процессов. Злоумышленники также используют новые технологические инструменты для улучшения своих сетевых атак – для развлечения или для получения прибыли. Утечки данных совершаются для кражи личной информации людей, которая будет продаваться через подпольные веб-каналы за законное платежное средство или криптовалюту.

Кибератаки, такие как отказ в обслуживании (DoS), могут проводиться для развлечения или для заявления. Некоторые злоумышленники отказывают бизнесу в доступе к его компьютеру, требуя в качестве оплаты определенное количество биткойнов для повторного входа в систему. Этот последний недобросовестный способ получения зарплаты осуществляется с помощью программ-вымогателей, которые в некотором смысле являются формой DoS-атаки.

7,5 миллиардов долларов

Предполагается, что программы-вымогатели обошлись мировой экономике в 7,5 млрд долларов в 2019 году1.

Как работает программа-вымогатель

Программы-вымогатели – это тип вредоносного ПО, которое шифрует системные данные компьютера с помощью ключа, который есть только у злоумышленника. Вредоносные программы, как правило, вводят в виде вложения электронной почты, программном обеспечение или незащищенного сайт. Пользователь, который пытается получить доступ к любой из этих зараженных программ, запускает программу-вымогатель, которая либо блокирует экран компьютера, либо шифрует файлы в системе. Появляется полноэкранное окно с информацией о том, что компьютер пользователя заблокирован, сумма в деньгах или биткойнах, необходимая для разблокировки системы, и таймер обратного отсчета, который указывает количество времени, оставшееся до уничтожения данных, удерживаемых заложником, или до того, как выкуп увеличен. Злоумышленники-вымогатели обычно требуют, чтобы оплата проводилась через Western Union или посредством специального текстового сообщения. Некоторые злоумышленники требуют оплаты в виде подарочных карт, таких как подарочная карта Amazon или iTunes. Спрос на программы-вымогатели может составлять от нескольких сотен долларов до 50 000 долларов. После оплаты хакеры расшифровывают файлы и освобождают систему.

Злоумышленники-вымогатели могут заразить сразу несколько компьютеров с помощью ботнетов. Ботнет – это сеть устройств, взломанных злоумышленниками без ведома владельцев устройств. Хакеры заражают компьютеры вредоносным ПО, которое дает им контроль над системами, и используют эти взломанные устройства для отправки миллионов скомпрометированных вложений электронной почты на другие устройства и системы. Похищая несколько систем и ожидая выплаты выкупа, преступники рассчитывают получить огромную зарплату.

Пример программы-вымогателя

Корпоративная информация компании, которая оказалась заложником программ-вымогателей, может быть уничтожена, операции могут быть нарушены, репутация может быть повреждена, а финансы потеряны. В 2016 году Голливудский пресвитерианский медицинский центр заплатил около 17000 долларов в биткойнах злоумышленникам, которые взяли в заложники данные о пациентах больницы. Во время кризиса некоторые пациенты были переведены в другие больницы для лечения, и система медицинской документации была недоступна в течение десяти дней, что нарушило повседневную работу больницы.

Что такое программа-вымогатель и какие последствия она имеет

Когда мы подвергаемся атаке программы-вымогателя, вредоносное ПО отвечает за шифрование всех наших данных на компьютере, на котором оно было запущено, и также возможно, что все данные, передаваемые в локальной сети, зашифрованы, поэтому мы должны не только защищать наш компьютер. , но все команды в компании и должным образом проверяют имеющиеся у них права на запись.

Если мы хотим вернуться к нормальному состоянию, мы должны стереть и восстановить серверы и ПК, используя наши резервные копии, если мы применили хорошую политику резервного копирования. Другой вариант — использовать ключ дешифрования, чтобы иметь возможность разблокировать файлы и данные. Обратной стороной является то, что для получения ключа дешифрования в подавляющем большинстве случаев мы должны платить киберпреступникам выкуп.

Программы-вымогатели оказывают огромное негативное влияние, нарушая бизнес-операции, а также могут вызвать безвозвратную потерю данных. Причины, которые он вызывает для компании: простои, потеря производительности, дохода и репутации. Но это еще не все, ваша конфиденциальная бизнес-информация может быть уничтожена или публично раскрыта.

Эволюция атак программ-вымогателей

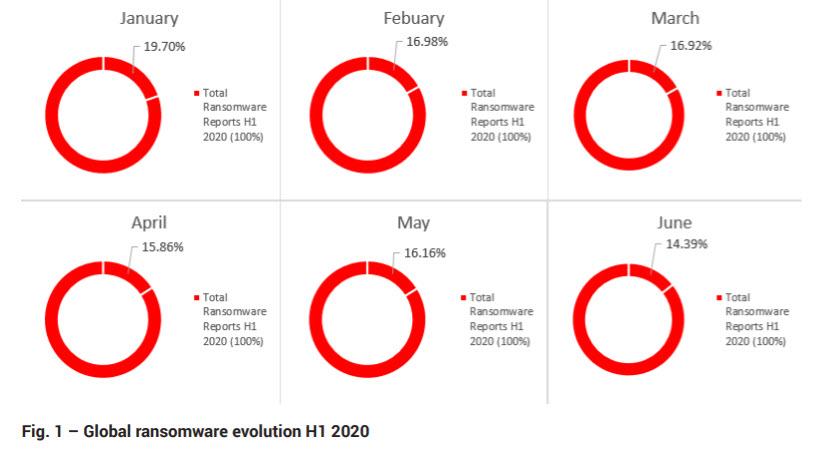

Атрибуты Ransomware за первые 6 месяцев этого года 2020 увеличились с головокружительной скоростью . По данным середины года сообщать of Bitdefender 2020 , количество сообщений о вымогательстве во всем мире увеличилось на 715% г / г. Если мы ранжируем по количеству полученных атак, то первое место занимают Соединенные Штаты, затем Соединенное Королевство. Это график вымогателей по всему миру:

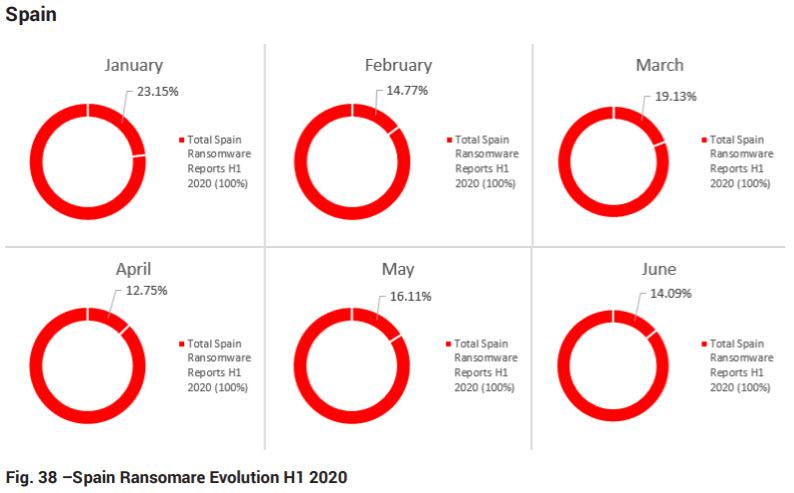

В Испании также в первой половине 2020 года увеличивалось количество атак с использованием программ-вымогателей, как вы можете видеть здесь:

Также следует помнить, что атаки программ-вымогателей редко становятся целью. В этом смысле 99% из них не преследуют своих жертв и не проводят тщательного изучения. Их тактика состоит в том, чтобы без разбора рассылать электронные письма, а затем ждать, чтобы увидеть, кого они ударили.

Оплатите выкуп или восстановите данные из резервных копий

Как мы уже упоминали ранее, киберпреступники стремятся получить выкуп, и если мы его заплатим, они передадут нам ключ. Этот выкуп обычно выплачивается в криптовалютах, таких как биткойны, хотя злоумышленники могут оговорить другое. Несмотря на то, что работать с Биткойном относительно просто, на подготовку всего может уйти несколько дней. Кроме того, в течение этого периода вы не сможете нормально работать с зараженной системой или, по крайней мере, будете делать это очень ограниченно.

В случае уплаты выкупа нет гарантии восстановления данных. Иногда расшифровка программ-вымогателей не работает или вы теряете часть своих данных. Даже если ваши файлы хорошо расшифрованы, вполне вероятно, что вы все еще заражены вредоносными программами, троянами и кейлоггерами. Следовательно, наша система не будет чистой и ненадежной после завершения процесса расшифровки.

Подводя итог, мы собираемся дать вам ряд отрицательных моментов, по которым платить выкуп за вымогатель — не лучшая идея :

- Вы помогаете киберпреступникам вести вымогательский бизнес.

- Никто не гарантирует, что ключ дешифрования работает, сначала вы платите, а потом вам могут ничего не прислать или он может не работать.

- Киберпреступники могли внедрить дополнительные вредоносные программы, чтобы через некоторое время заразить вас, и вам придется платить снова (потому что вы уже заплатили один раз).

- Всегда будет дешевле иметь хорошую политику резервного копирования и не платить киберпреступникам.

Решением может стать восстановление из резервных копий, даже если оно занимает больше времени. Однако это возможно только при наличии:

- Надежная процедура резервного копирования, в идеале со схемой резервного копирования 3-2-1.

- Установленный порядок соблюден.

- Резервные копии были протестированы в ходе тренировок и моделирования инцидентов.

Однако у киберпреступников, стоящих за программами-вымогателями, также есть способы гарантировать, что наши резервные копии тоже заражены. По этой причине компаниям необходимо планировать и защищать свои резервные копии таким образом, чтобы гарантировать их целостность, когда мы должны их использовать.

Профилактика и осведомленность персонала

Для предотвращения атак программ-вымогателей необходимо разработать план реагирования на инциденты. Так же, как, например, у нас есть домашняя или другая страховка, мы надеемся, что ей не придется пользоваться, но в случае несчастья мы застрахованы. Еще один важный элемент — это осведомленность сотрудников компании о том, как избежать атаки программ-вымогателей. Большинство заражений этого типа происходит из-за того, что сотрудник подвергся фишинговой атаке.

В этом смысле сотрудники компании должны пройти обучение по вопросам кибербезопасности, чтобы они могли выявлять фишинговые электронные письма, другие виды мошенничества и угрозы различного рода. Один из способов снизить риски — попытаться уменьшить внутренние e-mail, так вам будет легче сосредоточиться и обратить внимание на внешнюю электронную почту, которая несет в себе опасность. Некоторые приложения, такие как Slack, могут способствовать сокращению внутренних писем.

Кроме того, сотрудники должны быть подготовлены с осведомленность о безопасности курсы. Кроме того, если мы нанимаем частную компанию, которая проверяет сотрудников с помощью неожиданной фишинговой кампании, она может добавить бонус безопасности. Никакого риска это не представляет, поэтому мы проверяем, научились ли они действовать правильно.

Как повысить безопасность в нашей компании

Важным элементом является применение принцип наименьших привилегий . Здесь мы должны убедиться, что сотрудники имеют минимальные права доступа для выполнения функций, определенных их ролью. Они не должны иметь доступа к функциям, которые им не соответствуют, поэтому, если их учетная запись скомпрометирована, поскольку их функции более ограничены, это менее опасно. В этом смысле необходимо адекватно ограничивать людей, имеющих доступ к учетной записи администратора.

Хорошая комплектация спам-фильтра также может помочь, таким образом, уменьшив объем спама, это позволит нам тратить больше времени на поиск аномалий в получаемых нами электронных письмах.

У нас также должен быть хороший антивирус и защита от вредоносных программ, которые необходимо обновлять каждый день. Кроме того, в операционной системе и программах, которые мы используем, должны быть установлены последние обновления безопасности. К этому мы также должны добавить, что на нашем сетевом оборудовании установлена последняя доступная прошивка, чтобы избежать нарушений безопасности.

Что касается топологии сети, лучше всего работать с разделами, сегментированными в VLAN, и с контролем доступа. В случае возникновения проблем, если сегмент заражен, это легче решить и смягчить воздействие, чем сеть, в которой все оборудование подключено.

Хорошая политика резервного копирования

При атаке программы-вымогателя одна из вещей, которые позволят нам выйти победителем из атаки, — это иметь хорошую политику резервного копирования . Это должно быть основано на:

- У нас должно быть три копии наших данных: живая система и две резервные копии.

- Эти две резервные копии должны быть на разных носителях.

- Одна из этих резервных копий должна быть сделана вне офиса.

Регулярность, с которой мы делаем эти резервные копии, будет определять информацию, которую мы можем потерять, поэтому настоятельно рекомендуется делать ежедневные резервные копии, а для критически важных систем важно делать ежечасные резервные копии.

Также очень важной деталью является то, что резервные копии должны быть зашифрованы . Однако ничего из этого не поможет, если злоумышленникам удастся заразить ваши резервные копии. У программы-вымогателя должно пройти некоторое время, прежде чем она активируется, чтобы ваши копии могли быть заражены. Если мы хотим бороться с этим, мы можем использовать неизменяемые резервные копии . Это резервные копии, в которые невозможно записать однажды созданные. Это означает, что они не могут быть заражены программами-вымогателями или другими вредоносными программами. Проблема в том, что это дорого, но это может спасти ваш бизнес.

Отчет и план реагирования на инциденты

Если мы хотим гарантировать скоординированный и эффективный ответ на атаку программы-вымогателя, мы должны иметь план реагирования на инциденты . Этот план должен включать следующие этапы:

- Приготовление . Точная настройка того, что было упомянуто в этом руководстве, — хорошее место для начала. Кроме того, хорошей отправной точкой может быть репетиция плана с смоделированными инцидентами и наблюдение за тем, как злоумышленник может атаковать нашу компанию.

- Идентификация Как можно скорее определите, что происходит, кто и что заражено, каков масштаб проблемы и произошла ли утечка данных.

- Политика сдерживания Мы должны предотвратить распространение инфекции и изолировать зараженные системы.

- искоренение Мы должны убедиться, что вредоносное ПО было удалено со всех взломанных компьютеров.

- Восстановление . Здесь мы должны восстановить данные из неизменяемых резервных копий, если они у нас есть. В противном случае мы должны убедиться, что резервные копии не содержат вредоносных программ, прежде чем восстанавливать их.

- Окончательный анализ . После того, как мы решили проблему, мы должны выяснить, как произошло заражение и что могло его остановить. Также необходимо различать, было ли это следствием эксплуатируемой уязвимости или человеческой ошибки. Наконец, примите меры, чтобы это не повторилось.

Когда мы подвергаемся атаке программы-вымогателя, мы должны сообщить об этом, поскольку это преступление. Кроме того, вам, возможно, придется сообщить об инциденте в ваш региональный или национальный орган по защите данных. Наконец, помните, что уплата выкупа обычно не лучший вариант, потому что ваша система все еще может быть заражена после расшифровки.