Содержание

- Тест с ответами на тему Компьютерная безопасность

- Как удалить вредоносное ПО с вашего устройства

- Что такое вредоносное ПО

- Как вредоносные программы проникают на ваше устройство

- Типы вредоносного ПО

- Черви

- Adware

- Шпионское ПО

- Вирус

- Программы-вымогатели

- Руткиты

- Троянские программы

- Почему важно использовать антивирусную защиту

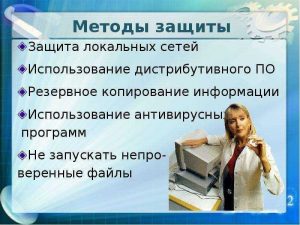

- Как защититься от вредоносного ПО

- Используйте антивирусную защиту

- Установите защитное решение на ваш смартфон

- Скачивайте приложения только с доверенных сайтов

- Проверяйте описания разработчиков

- Читайте отзывы пользователей

- Проверяйте количество скачиваний

- Проверяйте запрашиваемые разрешения

- Не нажимайте на непроверенные ссылки

- Регулярно обновляйте операционную систему и приложения

- Будьте внимательны при пользовании бесплатным Wi-Fi

- Никогда не пользуйтесь чужими USB-устройствами

- Ваше устройство заражено?

- Удаление вредоносной программы

- > Заражен смартфон?

- Как защититься от компьютерных вирусов

- Потенциал компьютерного вируса

- Как быть грамотным пользователем

- Способен ли антивирус защитить от вирусов?

- Бессилие современных антивирусов

- Ограничения реактивного подхода

- Оценка по поведению 5!

- Заключение

Тест с ответами на тему Компьютерная безопасность

Очень сложные пароли гарантируют 100% защиту?

Б.Да, если после работы полностью очищать куки и не хранить пароль на компьютере

В.Да, если пароль не сохранен на компьютере

2.Какие вирусы активизируются после включения ОС?

3.Представляют ли угрозу вирусы для крупных компаний?

В.Скорее нет. В крупных компаниях развита система безопасности

Г.Если компания обладает сотрудниками занимающимися безопасностью сети, вирусы не могут нанести такому предприятию вреда

4.С чем связана атака введением произвольных запросов в базу данных?

А.Уязвимость SQL Injection +

Б.Сбой Denial of Service

В.Ошибка Denial of Service

Г.Неполадка PHP Include

5.Фильтрация контента, для чего она служит?

А.Защищает от скрытой загрузки вредоносного программного обеспечения +

Б.Помогает быстро находить в сети требуемый контент сохраняя при этом много драгоценного времени

В.Отключает назойливую рекламу

Г.Отсеивает поисковый спам

6.Какой уровень безопасности трафика обеспечивает WPA2?

В.Достаточный для домашней сети

7.Сколько минимально символов должен содержать безопасный пароль, состоящий из латинских строчных букв?

8.Какую угрозу можно назвать преднамеренной? Сотрудник:

А.Открыл письмо содержащее вредоносное ПО

Б.Ввел неправильные данные

В.Совершил не авторизованный доступ +

Г.Включил компьютер без разрешения

9. Безопасно ли вводить пароли простым копированием?

А.Безопасно если это мой компьютер

В.Безопасно если после работы очистить куки +

10.Какую защиту необходимо использовать против программы iris или ее аналогов?

Б.Использовать очень сложные пароли

В.Устанавливать только лицензионные антивирусы

Г.Не пользоваться Wi-fi

11. Что может привести к заражению компьютера?

А.Получение сообщения по электронной почте

Б.Загрузка пиратского ПО +

В.Создание нового файла

Г.Отправка сообщения по электронной почте

12. Что такое Brute Force?

А.Взлом методом заражения системы через вредоносный файл

Б.Метод заставляющий пользователя самому раскрыть конфиденциальную информацию

В.Получение конфиденциальной информации с компьютера методом электронной рассылки

Г.Взлом методом перебора паролей +

13. В каком блок файле autorun.inf чаще всего прописывается вредоносная программа?

14Как называется преднамеренно внесенный в программное обеспечение объект, приводящий к действиям программного обеспечения не предусмотренным производителем, приводящим к нарушению конфиденциальности и целостности информации?

15Безопасно ли сохранять пароли в автозаполнении браузера?

А.Да, если пароль к входу в систему знаю только я один

В.Да, если этим компьютером пользуюсь только я один

16. Для чего служит DLP? Система выполняет функцию:

А.Защита компьютера от вирусов

Б.Выполняет функцию безопасного ввода паролей

В.Предотвращает утечку информации с компьютера +

Г.Предупреждает пользователя о попытках взлома и хакерских атаках

17. Антивирус полностью защищает компьютер от вирусов и атак при работе в сети. Вы согласны с этим?

Б.Да, если это лицензионный антивирус известного производителя

В.Защищает совместно с включенным бродмауэром

18. Самый лучший способ хранения паролей в информационной системе?

Б.Вообще не сохранять

Г.Хранить только с включенным брандмауэром

19. Какое минимальное количество символов должен содержать пароль входа субъектов в систему АС, при классе защищенности 1А?

20. На каких системах более динамично распространяются вирусы?

21. Самая массовая угроза компьютерной безопасности, это:

22. Если компьютер работает в нормальном режиме, означает ли это что он не заражен?

Б.Если не изменилась скорость работы, компьютер совершенно чист

Г.Если антивирус ничего не показывает компьютер чист

23. Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с этим?

Б.Да, если это антивирусы от известных производителей

В.Да, если это антивирусы одного производителя

24. Что чаше всего используют злоумышленники при атаке на компьютеры должностных лиц и руководителей крупных компаний?

В.Загрузка скрытого вредоносного ПО

25. Как гарантировать 100% защищенность компьютера от заражения вирусами в сети?

Б.Установить новое программное обеспечение

В.Таких гарантий нет +

Г.Посещать только сайты известных брендов

26. Что необходимо выполнять для контроля безопасности электронной почты?

А.Часто сменять пароли

Б.Проверять страницу посещения +

В.Регистрировать почтовый ящик только в известных системах

Г.Использовать сложные пароли

27. Что такое Firewall, для чего он нужен?

А.для фильтрации трафика +

Б.для очистки компьютера

В.для быстрого и безопасного поиска информации

28. Обеспечивает ли форматирование жесткого диска полное избавление от вирусов?

Б.Обеспечивает если выполнено быстрое форматирование

Г.Обеспечивает при низкоуровневом форматировании +

29. Можно ли хранить важную информацию на жестком диске компьютера, в том числе пароли?

А.Да, если это мой личный компьютер

Г.Да, если компьютер не подключен к интернету

30. Если не нажимая на иконки просто просмотреть подозрительный сайт, ничего не произойдет. Вы согласны?

А.Нет. Заражение может произойти даже если вы просто посмотрели информацию с экрана, при этом ничего не нажимая +

Б.Да, простой просмотр не наносит никакого вреда

В.Да, заражение происходит только после кликов, чем запускается вирусная программа

Источник

Как удалить вредоносное ПО с вашего устройства

Использование антивирусного ПО необходимо для защиты ваших устройств будь то ноутбук, настольный компьютер или мобильный телефон. Вы когда-нибудь задумывались на тем, что такое вредоносная программа? Чтобы помочь вам выявить и надежно удалить вредоносное ПО, мы рассмотрим следующие темы:

Что такое вредоносное ПО

Зараженный вредоносной программой ноутбук, настольный компьютер или мобильное устройство может работать медленнее или перестать работать вообще. Вредоносные программы также могут удалять или красть данные, что ставит под угрозу вашу конфиденциальность.

Как вредоносные программы проникают на ваше устройство

Вредоносные программы могут проникнуть в ваше устройство разными путями. Например, если вы пройдете по зараженной ссылке в рекламном объявлении или откроете вложение в спам-рассылке.

Если вовремя не принять меры, вредоносное ПО может нарушить работу вашего устройства и сделать ваши данные уязвимыми для кражи. К счастью, большинство вредоносных программ легко удалить с помощью Kaspersky Anti-Virus.

Типы вредоносного ПО

Вредоносные программы ведут себя по-разному. Одни могут скрываться во вложениях электронной почты или использовать веб-камеру вашего устройства, чтобы шпионить за вами. Другие (программы-вымогатели) могут удерживают ваши файлы в качестве заложников, пока вы не заплатите выкуп.

Существует несколько типов вредоносных программ. Давайте рассмотрим поведение каждого из них, чтобы вы смогли понять природу угроз, представляющих опасность для вашего устройства:

Черви

Червь – это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности. Черви могут распространяться по сетям, используя уязвимости каждого устройства.

Как и другие виды вредоносного ПО, червь может нанести вред вашему устройству, загружая на него вредоносные программы и замусоривая канал связи.

Adware

Adware — это программы, которые предназначены для показа рекламы на вашем компьютере, часто в виде всплывающих окон. Вы можете случайно согласиться на просмотр какого-то рекламного объявления и таким образом загрузить нежелательное ПО.

Иногда хакеры встраивают шпионское ПО в Adware, и тогда оно становится особенно опасным, поэтому будьте внимательны, не нажимаете на рекламное объявление, которое выглядит подозрительно.

Шпионское ПО

Шпионское ПО отличается от других типов вредоносных программ тем, что это не техническое определение, а общий термин для Adware, Riskware и троянских программ.

Шпионское ПО отслеживает вашу активность в интернете, наблюдает за тем, какие клавиши вы нажимаете, и собирает ваши личные данные.

Вирус

Боты создаются автоматически для выполнения специальных операций.

Некоторые боты создаются для выполнения вполне легитимных задач. Например, они могут использоваться для сканирования веб-сайтов и сбора их контента с целью занесения этой информации в поисковые системы.

При злонамеренном использовании боты могут искать и собирать личные данные и передавать их киберпреступникам.

Программы-вымогатели

Программы-вымогатели блокируют доступ к вашему устройству или шифруют информацию, которая хранится на нем, а затем требуют плату за расшифровку файлов и восстановление работы системы.

Руткиты

Руткиты — это программы, используемые хакерами для предотвращения обнаружения при попытке получить несанкционированный доступ к компьютеру. Хакеры используют руткиты для удаленного доступа и кражи вашей информации.

Троянские программы

Троянские программы могут выполнять различные действия, включая кражу персональных данных. Примерами троянских программ являются:

Почему важно использовать антивирусную защиту

Если вы не предпринимаете должных мер для защиты от вредоносных программ, ваше устройство и ваши личные данные (например, банковская информация) находятся под угрозой кражи и/или ненадлежащего использования. Решение для защиты от вредоносных программ – важный шаг для обеспечения безопасности ваших устройств и данных.

Как защититься от вредоносного ПО

В условиях, когда вредоносное ПО становится все более совершенными, а мы все больше своих личных данных храним в Интернете, угроза того, что вредоносные программы украдут нашу конфиденциальную информацию и используют ее в мошеннических целях, никогда не еще была более реальной.

Есть несколько способов защитить себя. Следуйте приведенным ниже рекомендациям; они помогут предотвратить заражение ваших устройств вредоносными программами и не дать им возможности получить доступ к вашей личной информации.

Используйте антивирусную защиту

Обеспечьте безопасность своего устройства с помощью Kaspersky Anti-Virus. Наше передовое защитное решение автоматически проверяет ваш компьютер на наличие угроз. Если ваша система окажется зараженной вредоносным ПО, наша технология удалит его с вашего устройства и сообщит вам об этом.

Установите защитное решение на ваш смартфон

Для максимальной защиты смартфона мы рекомендуем Kaspersky Antivirus для Android или Kaspersky Security Cloud для iOS, если вы пользователь iPhone.

Скачивайте приложения только с доверенных сайтов

Чтобы снизить риск заражения вредоносным ПО, скачивайте приложения, программное обеспечение или мультимедийные файлы только с доверенных сайтов. Пользуйтесь Google Play Store на Android или App Store для iPhone. Помните: загружая файлы или приложения с незнакомых сайтов, вы, скорее всего, загрузите и вредоносное ПО, даже не подозревая об этом.

Проверяйте описания разработчиков

Читайте отзывы пользователей

Обязательно читайте отзывы пользователей о любом ПО или приложениях, которые вы собираетесь скачать. Они выглядят достоверными? Хакеры, пытающиеся побудить пользователей загружать вредоносные программы, могут подделывать отзывы, поэтому следует быть внимательным и проверять все, что выглядит подозрительным.

Сигналом тревоги для вас должны стать только положительные отзывы о приложении или программе: как правило, в настоящих отзывах отмечаются как положительные, так и отрицательные аспекты приложения.

Проверяйте количество скачиваний

Проверяйте запрашиваемые разрешения

Посмотрите, какие разрешения требует от вас приложение или программное обеспечение. Запрашиваемые разрешения кажутся вам разумными? Если вы считаете, что запрашиваемые разрешения не являются необходимым для работы приложения или программы, будьте осторожны – не скачивайте приложение или удалите его, если вы его уже установили.

Не нажимайте на непроверенные ссылки

Не нажимайте на непроверенные ссылки в спам-рассылках, сообщениях или на подозрительно выглядящих веб-сайтах. Нажатие на зараженную ссылку может автоматически запустить загрузку вредоносного ПО.

Помните, что ваш банк никогда не попросит вас отправить им ваше имя пользователя и пароль по электронной почте. Если вы получили письмо с подобной просьбой, не открывайте его, не передавайте свою информацию (даже если это письмо выглядит легитимным) и немедленно свяжитесь с банком, чтобы перепроверить информацию.

Регулярно обновляйте операционную систему и приложения

Регулярное обновление операционной системы важно для защиты от вредоносных программ. Это означает, что ваше устройство использует последние обновления безопасности.

Важно так же регулярно обновлять приложения на ваших устройствах. Это позволяет разработчику приложения или программного обеспечения исправлять любые обновления безопасности, чтобы защитить ваши устройства и данные.

Не игнорируйте это правило: хакеры и вредоносные программы как раз и рассчитывают на то, что вы не обновите свои приложения, и тем самым дадите им возможность использовать лазейки в программном обеспечении для получения доступа к вашим устройствам.

Будьте внимательны при пользовании бесплатным Wi-Fi

Если вы пользуетесь ноутбуком или смартфоном в кафе или общественных местах, будьте осторожны с бесплатным Wi-Fi. Не вводите конфиденциальные данные на сайтах интернет-магазинов или для совершения банковских операций. Если вам нужно подключится по бесплатному Wi-Fi, используйте VPN-соединение, например, Kaspersky Secure Connection: оно защищает ваше соединение путем шифрования ваших данных.

Никогда не пользуйтесь чужими USB-устройствами

Никогда не вставляйте чужое USB-устройство в свой ноутбук или настольный компьютер – оно может быть заражено вредоносным ПО.

Ваше устройство заражено?

Ваш ноутбук, настольный компьютер или смартфон ведут себя странно? Большинство вредоносных программ ненавязчивы и не видны невооруженным глазом. Однако есть некоторые предупреждающие знаки, указывающие на то, что ваше устройство может быть заражено вредоносным ПО.

Для диагностики заражения вредоносным ПО обратите внимание на следующие предупреждающие знаки:

Удаление вредоносной программы

Если вы считаете, что ваш ноутбук, настольный компьютер или смартфон заражен, необходимо немедленно принять меры по удалению вредоносного ПО.

Вот 10 простых шагов для удаления вредоносных программ на вашем ноутбуке или компьютере:

> Заражен смартфон?

После удаления вредоносного ПО с вашего устройства, следуйте нашим советам по антивирусной защите, чтобы всегда быть в безопасности.

СкачайтеKaspersky Anti-Virusсейчас и чувствуйте себя в безопасности.

Источник

Как защититься от компьютерных вирусов

Несмотря на то, что без компьютеров уже невозможно представить современную жизнь, многие люди до сих пор не осознают огромные риски, связанные с постоянным взаимодействием с технологиями.

Потенциал компьютерного вируса

Единственным точным признаком ПО, которое можно назвать «вирусом», является способность копировать себя на другие компьютеры.

Это означает, что не все вирусы представляют прямую угрозу для вашего компьютера, скрытые вирусы зачастую позволяют киберпреступникам и хакерам устанавливать более вредоносные программы, такие как черви и трояны.

Независимо от того, как вирус собирается себя проявить, его действия отнимают ресурсы системы. Это замедляет работу компьютера и даже может совсем остановить ее, если вирус потребует слишком много ресурсов или если одновременно будут «работать» несколько вирусов.

Чаще всего компьютерный вирус действует со злым умыслом – либо сам вирус писался как вредоносный, либо проблемы пользователю создают другие вредоносные программы, которые он устанавливает.

Это ПО может совершать вредоносные действия, например, открыть хакерам «чёрный вход» на компьютер, через который они смогут попасть в систему и установить контроль над ней, или украсть конфиденциальную личную информацию пользователя, такие как данные для входа в систему онлайн-банкинга или номера его кредитных карт.

Вирус также может направлять веб-браузер пользователя на нежелательные (часто порнографические) сайты или даже заблокировать компьютер и попросить выкуп за его разблокирование.

В самых тяжелых случаях вирус может повредить важные компьютерные файлы, что сделает систему практически бесполезной.

Продукты Windows часто являются мишенями этих типов уязвимостей, поэтому независимо от того, используете ли вы новейшую операционную систему, XP или Windows 8, позаботьтесь о ее защите.

Как быть грамотным пользователем

Зная о том, какой ущерб может нанести вирус, вы наверняка задаетесь вопросом, как защитить себя и свою семью от этих угроз.

Убедитесь, что на всех ваших программах установлена последняя версия антивирусного ПО. Это прежде всего актуально для операционной системы, защитного ПО и веб-браузера, но также важно для любой программы, в которой вы чаще всего работаете.

Вирусы, как правило, пользуются ошибками или эксплойтами в коде этих программ для того, чтобы распространиться на другие машины, и хотя компании, производящие компьютерные программы, обычно быстро закрывают бреши, эти патчи работают, только если вы скачали их на свой компьютер.

Также важно избегать действий, которые могут поставить под угрозу ваш компьютер. К ним относятся открытие незапрошенных вложений в электронной почте, посещение неизвестных веб-страниц, скачивание программ с недоверенных сайтов или одноранговых сетей передачи файлов. Чтобы свести к минимуму риск заражения вирусом, каждый член семьи должен понимать и соблюдать эти правила.

Необходимо контролировать активность детей в Интернете, следить за тем, чтобы они не посещали подозрительные сайты или не скачивали случайные программы или файлы.

Как установить программное обеспечение для предотвращения заражения и обнаружения вирусов

Следующим важным шагом в защите вашего компьютера и вашей семьи является установка на вашем компьютере надежного защитного ПО, которое может активно сканировать вашу систему и противодействовать вирусам. Однако вам следует знать, что не все защитные решения одинаковы.

В Интернете предлагается бесплатное антивирусное ПО, но большая его часть недостаточно надежна, чтобы обеспечивать всестороннюю защиту или не обновляется регулярно, чтобы гарантировать безопасность.

Ужасно, но некоторые бесплатные антивирусные программы вместо того, чтобы защищать, загружают вирусы, рекламное и шпионское ПО или троянские программы, когда вы пытаетесь скачать и установить их.

Если дело в деньгах, лучшим вариантом является найти конкурентоспособное по цене защитное решение, которое предлагает бесплатную пробную версию, чтобы вы прежде чем принять решение о покупке могли посмотреть на это ПО в действии и понять, как будет вести себя ваш компьютер после очистки.

Самая неприятное во всем этом то, что, хотя каждый день многие угрозы нейтрализуются, на их месте сейчас же появляются новые. Это означает, что пока существует Интернет, компьютерные вирусы будут оставаться проблемой.

Источник

Способен ли антивирус защитить от вирусов?

Вирусы, троянцы и черви появляются каждый день. Согласно статистике компании TrendMicro, в 2004 году компании во всем мире ежемесячно сталкивались в среднем с 3 151 900 случаями заражений. Вред от них был различен, начиная с безобидной картинки, показанной на экране монитора, и заканчивая уничтожением всех файлов на компьютере. Даже, казалось бы, не наносящий никакого вреда вирус на самом деле таковым не является, так как занимает ресурсы компьютера (память, время процессора и т.д.) в ущерб более важным приложениям. К сожалению, вредоносные технологии день от дня совершенствуются. По мнению специалистов, хакерские методы качественно меняются дважды в год, и, к сожалению (как часто мне приходится упоминать эту фразу, говоря о современном состоянии дел в области информационной безопасности!), вредоносные программы хуже не становятся. Они только совершенствуются: повышается скорость их распространения, у них появляются новые деструктивные функции, они становятся невидимыми для многих средств защиты, могут распространяться сразу по нескольким каналам и т.д.

Бессилие современных антивирусов

К счастью, необходимость защиты от вирусов, червей и иных вредоносных программ, объединенных общим термином malware, доказывать не нужно. По прошествии с момента создания первого антивируса почти двадцати лет даже домохозяйки знают, что это такое, и понимают, что без него не обойтись. Пожалуй, антивирус это единственное средство защиты, которое используется в каждой компании и почти на каждом компьютере. Об этом свидетельствует отчет «Global Information Security Survey 2004», подготовленный компанией Ernst&Young. Казалось бы, с вредоносными программами научились бороться. Однако есть ряд факторов, существенно осложняющих эту борьбу. Первый их них скорость распространения. Уже сегодня теоретически доказана возможность создания червя, который способен заразить все (!) узлы в Интернете всего за 15 минут. Он называется активным червем Уорхолла (по имени американского художника Энди Уорхолла, в свое время заявившего: «В будущем каждый будет иметь 15 минут славы»). Только вдумайтесь всего 15 минут, и сотни миллионов корпоративных и Интернет-узлов будут заражены! За столь малое время ни один производитель антивирусов не успеет разработать средство борьбы с червем. Но даже если предположить, что антивирусная вакцина появится сразу после начала эпидемии, то возникнет проблема с ее распределением по всем уязвимым компьютерам, так что ситуацию это все равно не изменит до пользователей антивирус дойти не успеет. Нечто подобное происходит и с обычными некомпьютерными вирусами. Во время эпидемии гриппа врачи часто выступают по телевизору с заявлениями о том, что они были готовы к эпидемии и закупили вакцину (то же самое говорят и антивирусные производители!), однако заболевшим от этого не легче.

Примеры последних эпидемий показывают, что классические антивирусные технологии ограничены в отражении новых угроз, знания о которых пока отсутствуют в базах антивирусов и в межсетевых экранах. Классические значит основанные на контроле сигнатур вредоносных программ: есть сигнатура есть обнаружение, нет сигнатуры вы беззащитны. Сигнатура это последовательность байт, однозначно идентифицирующая вирус, червя и т.п. Заметим, что традиционные антивирусные производители консерваторы, поскольку за последние 15-16 лет они практически не создали новых методов обнаружения вредоносной активности. Все их усилия концентрируются в области увеличения объема баз сигнатур. Базы «пухнут», производительность антивируса падает, эффективность снижается. В какой-то момент наступит предел, когда узел с установленным сигнатурным антивирусом все свои ресурсы отдаст на антивирусную проверку, ущемив таким образом все остальные приложения. И даже рост компьютерных мощностей не решит эту проблему.

Исследовательская лаборатория компании Hewlett-Packard в Бристоле недавно проводила исследования сигнатурных подходов, используемых в современных антивирусах (без привязки к конкретным продуктам), и пришла к неутешительным выводам: современные черви распространяются гораздо быстрее, чем антивирусные производители разрабатывают соответствующие сигнатуры и распределяют их по всем своим клиентам. Логично предположить, что аналогично обстоит дело и с традиционными системами обнаружения атак, которые оперируют теми же сигнатурами (но это требует отдельного разговора). В отчете HP так и написано: «Сигнатурная модель имеет фундаментальные недостатки».

Второй фактор, осложняющий борьбу с вирусами, заключается в том, что они используют дыры в программном обеспечении, которые производители уязвимого ПО просто не успевают залатать. Для таких атак появился даже специальный термин Zero Day Attack атаки, появляющиеся одновременно с обнародованием информации о той или иной программной слабости.

Ограничения реактивного подхода

Реактивный подход, используемый традиционными антивирусами и системами обнаружения атак, отличается большим количеством ограничений, препятствующих их дальнейшему развитию в современных условиях. Во-первых, лавинообразный рост числа уязвимостей в программно-аппаратном обеспечении приводит к необходимости разработки соответствующих сигнатур в той же прогрессии. А это очень сложно и требует больших ресурсов как временных и финансовых, так и человеческих. В результате возрастает стоимость системы защиты, что сказывается на расходах заказчика. Во-вторых, необходимо распространить сигнатурные обновления на сотни и тысячи узлов корпоративной сети. Приняв во внимание качество каналов связи, удаленность множества узлов, разнородность поддерживаемых платформ и отсутствие квалифицированного персонала, можно предположить, что задача распределения таких обновлений станет камнем преткновения для множества крупных компаний. Логично сделать вывод, что нынешние антивирусы, использующие традиционные подходы, не могут остановить современных червей, троянцев, атаки Zero Day и другие вредоносные программы. Чтобы не быть голословным, сошлемся на мнение компаний, предлагающих услуги по аутсорсингу электронной почты: они прямо заявляют, что современные антивирусы не защищают от таких червей, как SQL Slammer и MS Blaster, и что они в принципе не способны этого сделать. Справедливости ради надо заметить, что производители антивирусов признают недостатки своих продуктов и предлагают заказчикам не полагаться только на антивирусы и использовать другие решения системы мониторинга электронной почты, регулярную установку патчей и системы обнаружения и предотвращения атак. Но учтите, что эта рекомендация подходит всем, кроме домашних пользователей, которые зачастую и являются основным источником эпидемий. После заражения домашние пользователи начинают рассылать инфицированные письма, заполняющие Интернет бесполезным мусором, за который платят операторы связи и ни в чем не повинные пользователи, вынужденные читать весь этот хлам. Помимо зараженных писем, производительность сети снижается за счет веерного сканирования в поисках новых жертв, пересылки «тел» червей и т.д. Таким образом, все рекомендации антивирусных производителей касаются корпоративного рынка, который является лакомым куском для любого поставщика. Некоторые эксперты даже считают, что антивирусные производители не заинтересованы в абсолютной победе над вирусами. Скорее, наоборот вирусные эпидемии только увеличивают рынок сбыта. Не будем комментировать данное мнение и перейдем к решению возникшей проблемы.

Оценка по поведению 5!

«Если сигнатуры не помогают, то нельзя ли разработать противоядие заранее?» спросите вы. Говоря профессиональным языком, не пора ли заменить реактивный метод реагирования на проактивный и превентивный? Такие методы уже существуют это эвристический анализ, поведенческий контроль, обнаружение аномалий. Все они построены по одному принципу отслеживание отклонений поведения программ, пользователей и процессов от нормального или эталонного. Эти методы позволяют не зависеть от частоты обновления антивирусных сигнатур и эффективно защищать компьютер в полностью автономном режиме. Другое коренное отличие «поведенческих» систем от сигнатурных в возможности их гибкой настройки в соответствии с любыми требованиями пользователя. И эту настройку он может выполнить самостоятельно, не прибегая к дорогостоящим услугам специалистов по внедрению. Поскольку системы данного класса ориентированы на обнаружение аномалий, они позволяют выявлять и многие неизвестные атаки, для которых в традиционных антивирусах пока отсутствуют сигнатуры. К слову сказать, ни один современный антивирус не в состоянии был обнаружить таких червей, как Nimda, Code Red, Fizzer, Bugbear, Sobig, Sasser, SQL Slammer (Sapphire), MS Blaster или MyDoom, до момента проведения их анализа и разработки «вакцины». А поведенческие системы легко справляются с подобными угрозами, заранее ничего о них не зная. То же самое касается атак Zero Day.

Можно выделить три типа контролируемого поведения с точки зрения информационной безопасности:

Заключение

Не претендуя на полноту изложения данной темы, хочу обратить внимание читателей на тот факт, что современные антивирусы постепенно сдают свои позиции. Это связано с фундаментальными слабостями сигнатурного подхода, которыми можно было пренебречь на заре развития информационных технологий, но которые нельзя сбрасывать со счетов в современных условиях. Поэтому, не призывая немедленно отказываться от этих решений, могу порекомендовать обратить внимание на технологии контроля поведения, которые постепенно вытесняют устаревшие методы защиты и скоро займут доминирующие позиции на рынке средств обеспечения информационной безопасности.

Источник

Часто сталкиваюсь с тем, что дети не верят в то, что могут учиться и научиться, считают, что учиться очень трудно.

Цель занятия: раскрыть понятия компьютерная сеть, локальная сеть, рассмотреть способы защиты информации.

Компьютерная сеть – это совокупность компьютеров и различных устройств, обеспечивающих информационный обмен между компьютерами в сети без использования каких-либо промежуточных носителей информации.

История компьютерных сетей указывает нам, что компьютерные сети – это результат эволюции двух технологий – компьютерной и телекоммуникационной.

Если посмотреть с точки зрения компьютерных технологий – то компьютерная сеть это система взаимосвязанных компьютеров, между которыми распределены задачи, которые необходимо решить, и данные.

А если посмотреть на компьютерные сети глазами телекоммуникационных технологий – то компьютерная сеть это средство передачи информации на различные расстояния (поэтому необходимо использовать методы кодирования и мультиплексирования).

Сети предоставляют пользователям возможность не только быстрого обмена информацией, но и совместной работы на принтерах и других периферийных устройствах, и даже одновременной обработки документов.

Основная цель объединения компьютеров в сеть: обеспечение пользователям потенциальной возможности доступа к локальным ресурсам всех компьютеров сети.

1. Создание единого информационного пространства которое способно охватить и применять для всех пользователей информацию созданную в разное время и под разными типами хранения и обработки данных, распараллеливание и контроль выполнения работ и обработки данных по ним.

2. Повышение достоверности информации и надежности ее хранения путем создания устойчивой к сбоям и потери информации вычислительной системы, а так же создание архивов данных которые можно использовать, но на текущий момент необходимости в них нет.

3. Обеспечения эффективной системы накопления, хранения и поиска технологической, технико-экономической и финансово-экономической информации по текущей работе и проделанной некоторое время назад (информация архива) с помощью создания глобальной базы данных.

4. Обработка документов и построения на базе этого действующей системы анализа, прогнозирования и оценки обстановки с целью принятия оптимального решения и выработки глобальных отчетов.

5. Обеспечивать прозрачный доступ к информации авторизованному пользователю в соответствии с его правами и привилегиями.

Защита информации.

Информационная безопасность — совокупность мер по защите информационной среды общества и человека.

- хищение информации;

- компьютерные вирусы;

- физическое воздействие на аппаратуру

- ошибки пользователя;

- ошибки в программировании;

- отказ, сбой аппаратуры;

- форс-мажорные обстоятельства

Уровни соблюдения режима информационной безопасности

- законодательный уровень: законы, нормативные акты, стандарты и т.п.

- морально-этический уровень: нормы поведения, несоблюдение которых ведет к падению престижа конкретного человека или целой организации;

- административный уровень: действия общего характера, предпринимаемые руководством организации;

- физический уровень: механические, электро- и электронно-механические препятствия на возможных путях проникновения потенциальных нарушителей;

- аппаратно-программный уровень: электронные устройства и специальные программы защиты информации.

Человеку свойственно ошибаться. Любое техническое устройство также подвержено сбоям, поломкам, влиянию помех. Ошибка может произойти при реализации любого информационного процесса. Велика вероятность ошибки при кодировании информации, её обработке и передаче. Результатом ошибки может стать потеря нужных данных, принятие ошибочного решения, аварийная ситуация.

В обществе хранится, передаётся и обрабатывается огромное количество информации и отчасти поэтому современный мир очень хрупок, взаимосвязан и взаимозависим. Информация, циркулирующая в системах управления и связи, способна вызвать крупномасштабные аварии, военные конфликты, дезорганизацию деятельности научных центров и лабораторий, разорение банков и коммерческих организаций. Поэтому информацию нужно уметь защищать от искажения, потери, утечки, нелегального использования.

- Пример. В 1983 году произошло наводнение в юго-западной части США. Причиной стал компьютер, в который были введены неверные данные о погоде, в результате чего он дал ошибочный сигнал шлюзам, перекрывающим реку Колорадо.

- Пример. В 1971 году на нью-йоркской железной дороге исчезли 352 вагона. Преступник воспользовался информацией вычислительного центра, управляющего работой железной дороги, и изменил адреса назначения вагонов. Нанесённый ущерб составил более миллиона долларов.

Развитие промышленных производств принесло огромное количество новых знаний, и одновременно возникло желание часть этих знаний хранить от конкурентов, защищать их. Информация давно уже стала продуктом и товаром, который можно купить, продать, обменять на что-то другое. Как и всякий товар, она требует применения специальных методов для обеспечения сохранности. В информатике в наибольшей степени рассматриваются основные виды защиты информации при работе на компьютере и в телекоммуникационных сетях.

Компьютеры — это технические устройства для быстрой и точной (безошибочной) обработки больших объёмов информации самого разного вида. Они ломаются, а программное обеспечение создаваемое людьми, способно ошибаться.

Конструкторы и разработчики аппаратного и программного обеспечения прилагают немало усилий, чтобы обеспечить защиту информации:

- от сбоев оборудования;

- от случайной потери или искажения информации, хранящейся в компьютере;

- от преднамеренного искажения, производимого, например, компьютерными вирусами;

- от несанкционированного (нелегального) доступа к информации (её использования, изменения, распространения).

К многочисленным, далеко не безобидным ошибкам компьютеров добавилась и компьютерная преступность, грозящая перерасти в проблему, экономические, политические и военные последствия которой могут стать катастрофическими.

При защите информации от сбоев оборудования используются следующие основные методы:

- периодическое архивирование программ и данных;

- автоматическое резервирование файлов. Резервирование файлов широко используется, в частности, в банковском деле.

Защита от случайной потери или искажения информации, хранящейся в компьютере, сводится к следующим методам:

- автоматическому запросу на подтверждение команды, приводящей к изменению содержимого какого-либо файла. Если вы хотите удалить файл или разместить новый файл под именем уже существующего, на экране дисплея появится диалоговое окно с требованием подтверждения команды либо её отмены;

- установке специальных атрибутов документов. Например, многие программы-редакторы позволяют сделать документ доступным только для чтения или скрыть файл, сделав недоступным его имя в программах работы с файлами;

- возможности отменить последние действия. Если вы редактируете документ, то можете пользоваться функцией отмены последнего действия или группы действий, имеющейся во всех современных редакторах.

Для защиты информации от несанкционированного доступа используют:

- шифрование (преобразование информации, исключающее её прочтение посторонним лицом). Криптология разделяется на два направления — криптографию и криптоанализ. Криптография занимается поиском и исследованием методов шифрования информации. Она даёт возможность преобразовывать информацию таким образом, что её прочтение (восстановление) возможно только при знании ключа. Криптоанализ занимается исследованием возможностей расшифровки информации без знания ключей;

- применение паролей. Пароли позволяют контролировать доступ как к компьютерам, так и к отдельным программам или файлам. К сожалению, иногда пароль удается угадать, подобрать. Существуют программные средства от «вскрытия» паролей.

Для защиты от вирусов можно использовать:

- общие методы защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

- профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

- специализированные антивирусные программы.

Для предотвращения нелегального копирования файлов используются:

- специальные программно-аппаратные средства, например «электронные замки», позволяющие сделать с диска не более установленного числа копий, или дающие возможность работать с программой только при условии, что к специальному разъёму системного блока подключено устройство (обычно микросхема), поставляемое вместе с легальными копиями программ.

Существуют и другие методы защиты, в частности, административные и правоохранительные.

Обеспечить надёжную защиту информации может только применение комплекса самых разнообразных методов.

Антивирусная защита.

Количество людей, пользующихся компьютером и сотовым телефоном, имеющим выход в Интернет, постоянно растет. Значит, возрастает возможность обмена данными между ними по электронной почте и через Всемирную сеть. Это приводит к росту угрозы заражения компьютера вирусами, а также порчи или хищения информации чужими вредоносными программами, ведь основными источниками распространения вредоносных программ являются электронная почта и Интернет. Не исключается возможность заражения и через съемные носители.

Компьютерный вирус — это целенаправленно созданная программа, автоматически приписывающая себя к другим программным продуктам, изменяющая или уничтожающая их.

Компьютерные вирусы могут заразить компьютерные программы, привести к потере данных и даже вывести компьютер из строя.

Компьютерные вирусы могут распространяться и проникать в операционную и файловую систему ПК только через внешние носители (жесткий и гибкий диски, компакт-диски) и через средства межкомпьютерной коммуникации.

Признаки проявления вирусов:

- Неправильная работа нормально работающих программ

- Медленная работа ПК

- Частые зависания и сбои в работе ПК

- Изменение размеров файлов

- Исчезновение файлов и каталогов

- Неожиданное увеличение количество файлов на диске

- Уменьшение размеров свободной оперативной памяти

- Вывод на экран неожиданных сообщений и изображений

- Подача непредусмотренных звуковых сигналов

- Невозможность загрузки ОС

Вредоносные программы можно разделить на три класса: черви, вирусы и троянские программы.

Черви — это класс вредоносных программ, использующих для распространения сетевые ресурсы. Используют сети, электронную почту и другие информационные каналы для заражения компьютеров.

Вирусы — это программы, которые заражают другие программы — добавляют в них свой код, чтобы получить управление при запуске зараженных файлов.

Троянские программы — программы, которые выполняют на поражаемых компьютерах несанкционированные пользователем действия, т.е. в зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к зависанию, воруют конфиденциальную информацию и т.д.

Виды защиты информации

Прогрессивные методы защиты информации при использовании компьютерных сетей в большинстве своем направлены на предотвращение всевозможных факторов, неизбежно ведущих к утрате или воровству конфиденциальной информации. Современные специалисты в сфере компьютерных технологий выделяют три основные категории такой защиты:

- установка специального ПО;

- физические средства;

- административные мероприятия.

К эффективным средствам защиты можно отнести администрирование, применение антивирусных программ, СКУД и ИБП, а также грамотное распределение полномочий между сотрудниками. С целью предотвращения несанкционированного доступа к секретным файлам применяют криптографические методы защиты, подразумевающие шифрование содержимого файлов при помощи электронных ключей.

Тест с ответами на тему Компьютерная безопасность

3.Представляют ли угрозу вирусы для крупных компаний?

В.Скорее нет. В крупных компаниях развита система безопасности

Г.Если компания обладает сотрудниками занимающимися безопасностью сети, вирусы не могут нанести такому предприятию вреда

4.С чем связана атака введением произвольных запросов в базу данных?

А.Уязвимость SQL Injection +

Б.Сбой Denial of Service

В.Ошибка Denial of Service

Г.Неполадка PHP Include

5.Фильтрация контента, для чего она служит?

А.Защищает от скрытой загрузки вредоносного программного обеспечения +

Б.Помогает быстро находить в сети требуемый контент сохраняя при этом много драгоценного времени

В.Отключает назойливую рекламу

Г.Отсеивает поисковый спам

6.Какой уровень безопасности трафика обеспечивает WPA2?

В.Достаточный для домашней сети

7.Сколько минимально символов должен содержать безопасный пароль, состоящий из латинских строчных букв?

8.Какую угрозу можно назвать преднамеренной? Сотрудник:

А.Открыл письмо содержащее вредоносное ПО

Б.Ввел неправильные данные

В.Совершил не авторизованный доступ +

Г.Включил компьютер без разрешения

9. Безопасно ли вводить пароли простым копированием?

А.Безопасно если это мой компьютер

В.Безопасно если после работы очистить куки +

10.Какую защиту необходимо использовать против программы iris или ее аналогов?

Б.Использовать очень сложные пароли

В.Устанавливать только лицензионные антивирусы

Г.Не пользоваться Wi-fi

11. Что может привести к заражению компьютера?

А.Получение сообщения по электронной почте

Б.Загрузка пиратского ПО +

В.Создание нового файла

Г.Отправка сообщения по электронной почте

12. Что такое Brute Force?

А.Взлом методом заражения системы через вредоносный файл

Б.Метод заставляющий пользователя самому раскрыть конфиденциальную информацию

В.Получение конфиденциальной информации с компьютера методом электронной рассылки

Г.Взлом методом перебора паролей +

13. В каком блок файле autorun.inf чаще всего прописывается вредоносная программа?

14Как называется преднамеренно внесенный в программное обеспечение объект, приводящий к действиям программного обеспечения не предусмотренным производителем, приводящим к нарушению конфиденциальности и целостности информации?

15Безопасно ли сохранять пароли в автозаполнении браузера?

А.Да, если пароль к входу в систему знаю только я один

В.Да, если этим компьютером пользуюсь только я один

16. Для чего служит DLP? Система выполняет функцию:

А.Защита компьютера от вирусов

Б.Выполняет функцию безопасного ввода паролей

В.Предотвращает утечку информации с компьютера +

Г.Предупреждает пользователя о попытках взлома и хакерских атаках

17. Антивирус полностью защищает компьютер от вирусов и атак при работе в сети. Вы согласны с этим?

Б.Да, если это лицензионный антивирус известного производителя

В.Защищает совместно с включенным бродмауэром

18. Самый лучший способ хранения паролей в информационной системе?

Б.Вообще не сохранять

Г.Хранить только с включенным брандмауэром

19. Какое минимальное количество символов должен содержать пароль входа субъектов в систему АС, при классе защищенности 1А?

20. На каких системах более динамично распространяются вирусы?

21. Самая массовая угроза компьютерной безопасности, это:

22. Если компьютер работает в нормальном режиме, означает ли это что он не заражен?

Б.Если не изменилась скорость работы, компьютер совершенно чист

Г.Если антивирус ничего не показывает компьютер чист

23. Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с этим?

Б.Да, если это антивирусы от известных производителей

В.Да, если это антивирусы одного производителя

24. Что чаше всего используют злоумышленники при атаке на компьютеры должностных лиц и руководителей крупных компаний?

В.Загрузка скрытого вредоносного ПО

25. Как гарантировать 100% защищенность компьютера от заражения вирусами в сети?

Б.Установить новое программное обеспечение

В.Таких гарантий нет +

Г.Посещать только сайты известных брендов

26. Что необходимо выполнять для контроля безопасности электронной почты?

А.Часто сменять пароли

Б.Проверять страницу посещения +

В.Регистрировать почтовый ящик только в известных системах

Г.Использовать сложные пароли

27. Что такое Firewall, для чего он нужен?

А.для фильтрации трафика +

Б.для очистки компьютера

В.для быстрого и безопасного поиска информации

28. Обеспечивает ли форматирование жесткого диска полное избавление от вирусов?

Б.Обеспечивает если выполнено быстрое форматирование

Г.Обеспечивает при низкоуровневом форматировании +

29. Можно ли хранить важную информацию на жестком диске компьютера, в том числе пароли?

А.Да, если это мой личный компьютер

Г.Да, если компьютер не подключен к интернету

30. Если не нажимая на иконки просто просмотреть подозрительный сайт, ничего не произойдет. Вы согласны?

А.Нет. Заражение может произойти даже если вы просто посмотрели информацию с экрана, при этом ничего не нажимая +

Б.Да, простой просмотр не наносит никакого вреда

В.Да, заражение происходит только после кликов, чем запускается вирусная программа

Лекция 13. Безопасность компьютерных сетей

Основным из принципов построения и функционирования глобальной сети Интернет является принцип ее доступности и открытости. Это обуславливает, с одной стороны, невероятные темпы развития сети, а с другой стороны, существенно обостряет процессы обеспечения безопасности. По самым скромным оценкам потери фирм и банком от несанкционированного доступа ежегодно составляют сотни миллионов долларов. Поэтому вопросы обеспечения безопасности компьютерных сетей является крайне актуальной задачей.

Отметим некоторые основные приемы нарушения безопасности компьютерной сети и противодействия этому.

Физический несанкционированный доступ

Подключение дополнительного компьютерного терминала к каналам связи путем использования шнура в момент кратковременного выхода из помещения пользователя.

Покидая рабочее место не оставлять персональный компьютер в активном режиме или надежно закрывать помещение.

Компьютерный абордаж (взлом системы)

Подбор пароля к системе вручную или с использование специальной программы.

Ограничение количества попыток неправильного ввода пароля с последующей блокировкой компьютера.

Маскарад (Мистификация)

Проникновение в сеть, выдавая себя за законного пользователя, с применением его паролей и других идентифицирующих шифров. Создание условий, когда законный пользователь осуществляет связь с нелегальным пользователем, будучи абсолютно уверенным, что он работает с необходимым ему абонентом.

Необходимо использовать надежные средства идентификации и аутентификации, блокирование попыток взлома системы, контроль входа в нее. Необходимо фиксировать все события в системном журнале для последующего анализа.

Сборка мусора

После окончания работы обрабатываемая информация не всегда полностью удаляется. Часть данных, оставшаяся на дисках и оперативной памяти, собирается и обрабатывается.

Заполнение памяти нулями или единицами, перезапись информации в другое место.

Недокументированная производителем программного обеспечения точка входа в программный модуль используется для активного воздействия на эту программу.

При приемке программного обеспечения необходимо производить анализ программ с целью обнаружения люка.

Программа, выполняющая невидимые для пользователя действия в дополнение к выполняемым программам. В основном «ворует» и запоминает коды всех нажатых клавиш клавиатуры пользователя.

Создание закрытой среды использования программного обеспечения.

Программа, которая заражает другие программы путем включения в них своих кодов, при этом зараженная программа имеет способность дальнейшего размножения. Вирусы в основном разрушают программное обеспечение.

Использование антивирусного программного обеспечения и специальных программ.

Распространяющееся через сеть программа, не оставляющаяся своей копии на винчестере пользователя.

Использование антивирусного программного обеспечения и специальных программ.

«Жадные» программы

Программы, монопольно захватывающие ресурсы системы, не давая другим программам его использования.

Ограничение времени исполнения программ

Кроме указанных вышеуказанных приемов используется ряд других, таких как бухинг (электронное блокирование), наблюдение, скрытые каналы и др.

Отметим, что приемы нарушения безопасности компьютерной сети делятся на так называемые конструктивные и деструктивные. При конструктивном воздействии основной целью несанкционированного доступа является получение копии конфиденциальной информации, т.е. можно говорить о разведывательном характере воздействия. При деструктивном воздействии конечной целью является разрушение информационного ресурса.

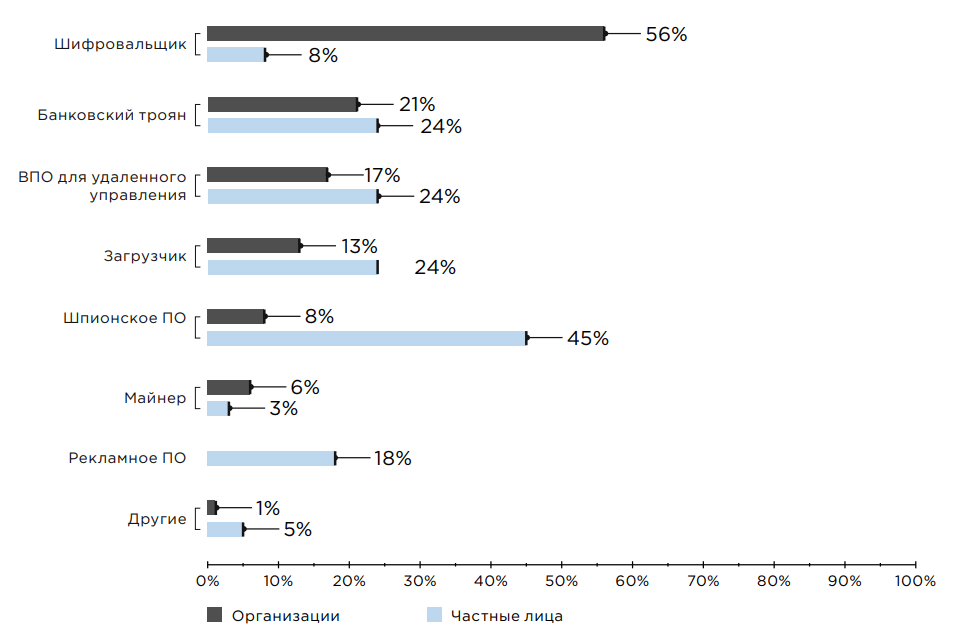

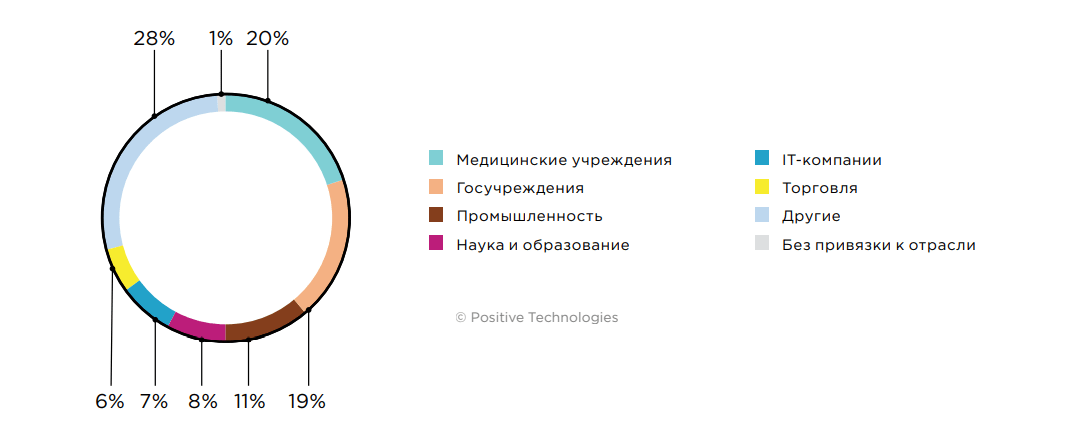

Более 80% информационных сетей крупных организаций в РФ заражено вредоносным ПО. Компании часто не соблюдают базовые требования безопасности, следует из отчета Positive Technologies, с которым ознакомились «Известия». Сотрудники пользуются торрентами, мессенджерами, браузером Tor, VPN и прокси-серверами, позволяющими попасть на заблокированные сайты, а важные данные передаются в открытом виде. Использование анонимайзеров ведет к тому, что разобраться, кто оперирует информацией — злоумышленники или собственные сотрудники, практически невозможно. Впрочем, с выводами аналитиков согласны не все эксперты.

То ли друг, то ли враг

Сотрудники 94% российских компаний и госструктур скачивают фильмы с торрентов, общаются через мессенджеры, используют простые пароли вроде 12345, а доступ к внутренним сетям предприятий и организаций извне открыт. К таким выводам пришли специалисты Positive Technologies, проанализировав внутренний трафик госорганизаций, промышленных предприятий, компаний ТЭК, финансовых и других структур (изучался трафик 38 крупных юрлиц, где работает свыше 1 тыс. человек). К факторам риска Positive Technologies относит и удаленный доступ к корпоративным ресурсам, который дают своим сотрудникам 67% предприятий и организаций. Домашний компьютер сотрудника может быть взломан и через него злоумышленники получат доступ к корпоративной сети.

Результат пренебрежения требованиями информационной безопасности налицо — в 81% корпоративных сетей и сетей госструктур, проверенных с помощью средств глубокого анализа трафика (NTA), обнаружились вредоносные программы. В 55% из них «обитают» майнеры, «добывающие» на зараженных компьютерах криптовалюту втайне от владельцев, в 28% — софт, несанкционированно показывающий рекламу, в 24% — откровенно шпионское ПО.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

Подозрительный трафик фиксируется в 97% сетей, также пишут в своем отчете аналитики. Но проблема в том, что отличить активность сотрудников, заходящих на запрещенные сайты через Tor, VPN и прокси-серверы, от активности внешних злоумышленников, вторгающихся в сеть, крайне затруднительно: в обоих случаях используются одни и те же технологии. При этом киберпреступники могут делать то же, что и системные администраторы предприятия, — пользоваться удаленным доступом к компьютерам, запускать те или иные программы и прочее. Всё это приводит к тому, что хакеры могут незаметно воровать данные из корпоративной информационной системы, констатируют авторы отчета.

Ущерб российской экономики от действий кибермошенников в 2019 году составил около 2,5 трлн рублей, говорил ранее зампред правления Сбербанка Станислав Кузнецов. А в 2020-м он может достичь 3,5–3,6 трлн рублей.

Не просто сбои

Мнения экспертов по информационной безопасности относительно выводов аналитиков разделились. Описанные в отчете проблемы руководитель направления оценки защищенности «Ростелеком-Солар» Алексей Гришин считает актуальными. В сетях организаций ежегодно растет доля стороннего трафика для удаленного администрирования и передачи данных. По его словам, эксперты компании наблюдают за динамикой инцидентов с 2017 года и фиксируют рост атак с использованием хакерских вредоносных ПО в среднем на уровне 64% в год. Злоумышленники стали более чем в полтора раза чаще использовать средства удаленного администрирования, рассказывает Алексей Гришин. А 9,3% всех атак можно классифицировать как нарушение политики доступа в интернет (в том числе использование Tor-клиентов, анонимайзеров и посещение хакерских форумов) сотрудниками компаний.

По словам эксперта, 90% организаций не знают, что подверглись атаке, и списывают действия злоумышленников на компьютерные сбои. При этом с каждым днем всё сложнее отличить внутреннюю активность от внешней: хакеры пользуются легитимными утилитами, маскируясь под деятельность сотрудников компаний, говорит он.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

В корпорациях действуют наиболее жесткие требования к инфобезопасности (ИБ): в частности, запрещен и отслеживается запуск приложений типа торрентов, говорит директор экспертно-аналитического центра группы компаний InfoWatch Михаил Смирнов. В сфере защиты информации есть тенденции, совпадающие с описанными в отчете, — анализа выявленных инцидентов с применением базовых средств недостаточно, отмечает он. Необходимо проверить большой массив данных (в т.ч. сетевого трафика, переписки пользователей и т.д.) для оперативного реагирования, выработать меры по ликвидации последствий и недопущению подобного. Как правило, инциденты происходят потому, что злоумышленникам поневоле помогают пользователи, сознательно или по неосторожности нарушающие требования ИБ, констатирует эксперт.

Коммерческий директор ИБ-вендора «Аванпост» Александр Санин, в свою очередь, считает данные Positive Technologies нерепрезентативными. Во многих случаях идет указание на подозрительную активность, но она может быть и нормальной рабочей деятельностью компании, необязательно, что это следы действий злоумышленников, рассуждает эксперт. По словам Александра Санина, требования ИБ, безусловно, могут и не выполняться в ряде компаний, но если это и не единичные случаи, то их явно меньше 50%.

На уровень защищенности компаний от киберугроз влияет несколько факторов, говорит тренер лаборатории компьютерной криминалистики Group-IB Сергей Золотухин. Это недооценка уровня развития киберпреступности со стороны бизнеса и госорганизаций, недостаток внимания к современным технологиям, обеспечивающим адекватную защиту, и низкий уровень знаний в этой сфере — среди как технических специалистов, так и простых пользователей, пояснил он.

Эксперт считает, что организациям необходимо выстраивать свою систему защиты так, чтобы минимизировать зависимость от человеческого фактора.

— Важен комплексный подход, сочетающий внедрение опережающих технологий предотвращения угроз, подготовку профильных специалистов, проведение киберучений c регулярной имитацией различного рода атак на компанию с использованием продвинутых инструментов из арсенала хакерских групп, — отметил Сергей Золотухин.

Фото: ИЗВЕСТИЯ/Алексей Майшев

Также нужно учить сотрудников соблюдению базовых требований безопасности, ведь без комплекса этих составляющих статистика по угрозам будет по-прежнему неутешительна, добавил эксперт.

Риски ИБ, связанные с действиями сотрудников, можно значительно сократить путем внедрения эффективного комплексного контроля и наращивания мотивации персонала, согласен Михаил Смирнов.

Компьютерная безопасность

Начало теста:

- <

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

Очень сложные пароли гарантируют 100% защиту?

Варианты ответов:

- Да, если после работы полностью очищать куки и не хранить пароль на компьютере

- Да, если пароль не сохранен на компьютере

- Нет

Какие вирусы активизируются после включения ОС?

Варианты ответов:

- Загрузочные

- Трояны

- Снифферы

- Черви

Представляют ли угрозу вирусы для крупных компаний?

Варианты ответов:

- Да, представляют

- Скорее нет. В крупных компаниях развита система безопасности

- Нет

С чем связана атака введением произвольных запросов в базу данных?

Варианты ответов:

- Ошибка Denial of Service

- Уязвимость SQL Injection

- Сбой Denial of Service

Фильтрация контента, для чего она служит?

Варианты ответов:

- Защищает от скрытой загрузки вредоносного программного обеспечения

- Помогает быстро находить в сети требуемый контент сохраняя при этом много драгоценного времени

- Отключает назойливую рекламу

Какой уровень безопасности трафика обеспечивает WPA2?

Варианты ответов:

- Высокий

- Низкий

- Средний

Какую угрозу можно назвать преднамеренной? Сотрудник:

Варианты ответов:

- Открыл письмо содержащее вредоносное ПО

- Включил компьютер без разрешения

- Ввел неправильные данные

- Совершил неавторизованный доступ

Безопасно ли вводить пароли простым копированием?

Варианты ответов:

- Нет

- Да

- Безопасно если после работы очистить куки

- Безопасно если это мой компьютер

Какую защиту необходимо использовать против программы iris или ее аналогов?

Варианты ответов:

- Использовать очень сложные пароли

- Устанавливать только лицензионные антивирусы

- Шифровать трафик

- Не пользоваться Wi-fi

Что может привести к заражению компьютера?

Варианты ответов:

- Загрузка пиратского ПО

- Создание нового файла

- Отправка сообщения по электронной почте

- Получение сообщения по электронной почте

Что такое Brute Force?

Варианты ответов:

- Взлом методом перебора паролей

- Получение конфиденциальной информации с компьютера методом электронной рассылки

- Метод заставляющий пользователя самому раскрыть конфиденциальную информацию

- Взлом методом заражения системы через вредоносный файл

Взлом методом перебора паролей

Варианты ответов:

- Open

- Downloade

- Setup

- Dll

Как называется преднамеренно внесенный в программное обеспечение объект, приводящий к действиям программного обеспечения не предусмотренным производителем, приводящим к нарушению конфиденциальности и целостности информации?

Варианты ответов:

- Вирус

- Бэкдор

- Закладка

- Троян

Безопасно ли сохранять пароли в автозаполнении браузера?

Варианты ответов:

- Нет

- Да, если пароль к входу в систему знаю только я один

- Да, если этим компьютером пользуюсь только я один

- Да

Для чего служит DLP? Система выполняет функцию:

Варианты ответов:

- Выполняет функцию безопасного ввода паролей

- Предотвращает утечку информации с компьютера

- Защита компьютера от вирусов

- Предупреждает пользователя о попытках взлома и хакерских атаках

Антивирус полностью защищает компьютер от вирусов и атак при работе в сети. Вы согласны с этим?

Варианты ответов:

- Нет

- Да, если это лицензионный антивирус известного производителя

- Да

- Защищает совместно с включенным брандмауэром

Самый лучший способ хранения паролей в информационной системе?

Варианты ответов:

- Хеширование

- Вообще не сохранять

- Архивирование

Какое минимальное количество символов должен содержать пароль входа субъектов в систему АС, при классе защищенности 1А?

Варианты ответов:

- 10

- 8

- 12

На каких системах более динамично распространяются вирусы?

Варианты ответов:

- Android

- Windows

- MacOS

Самая массовая угроза компьютерной безопасности, это:

Варианты ответов:

- Черви

- Шпионские программы

- Трояны

- Спам

Если компьютер работает в нормальном режиме, означает ли это что он не заражен?

Варианты ответов:

- Нет

- Если антивирус ничего не показывает компьютер чист

- Если не изменилась скорость работы, компьютер совершенно чист

- Да

Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с этим?

Варианты ответов:

- Да

- Да, если это антивирусы одного производителя

- Нет

- Да, если это антивирусы от известных производителей

Что чаше всего используют злоумышленники при атаке на компьютеры должностных лиц и руководителей крупных компаний?

Варианты ответов:

- Фишинг

- Загрузка скрытого вредоносного ПО

- Спам

- DDos атаки

Как гарантировать 100% защищенность компьютера от заражения вирусами в сети?

Варианты ответов:

- Включить брандмауэр

- Установить новое программное обеспечение

- Посещать только сайты известных брендов

- Таких гарантий нет

Что необходимо выполнять для контроля безопасности электронной почты?

Варианты ответов:

- Часто сменять пароли

- Проверять страницу посещения

- Регистрировать почтовый ящик только в известных системах

- Использовать сложные пароли

Что такое Firewall, для чего он нужен?

Варианты ответов:

- для быстрого и безопасного поиска информации

- для форматирования

- для фильтрации траффика

- для очистки компьютера

Обеспечивает ли форматирование жесткого диска полное избавление от вирусов?

Варианты ответов:

- Обеспечивает если выполнено быстрое форматирование

- Обеспечивает полностью

- Обеспечивает при низкоуровневом форматировании

- Нет

Можно ли хранить важную информацию на жестком диске компьютера, в том числе пароли?

Варианты ответов:

- Нет

- Да

- Да, если компьютер не подключен к интернету

- Да, если это мой личный компьютер

Если не нажимая на иконки просто просмотреть подозрительный сайт, ничего не произойдет. Вы согласны?

Варианты ответов:

- Да, простой просмотр не наносит никакого вреда

- Нет. Заражение может произойти даже если вы просто посмотрели информацию с экрана, при этом ничего не нажимая

- Да, заражение происходит только после кликов, чем запускается вирусная программа

В каком блок файле autorun.inf чаще всего прописывается вредоносная программа?

Варианты ответов:

- Open

- Dll

- Setup

- Downloade

Идет подсчет результатов

11

Сообщить о нарушение

Ваше сообщение отправлено, мы постараемся разобраться в ближайшее время.

Отправить сообщение

483 просмотров

Верно 1 / С ошибками 105

- 0

- 0

Популярные тесты

-

Тест: Узнайте в каком году вы должны были родиться на самом деле?

HTML-код

Никитин КонстантинКоличество прохождений: 455 416

666 958 просмотров — 25 декабря 2016

Пройти тест -

Вы гений, если пройдете этот тест.

HTML-код

Никитин КонстантинКоличество прохождений: 319 458

523 970 просмотров — 15 января 2017

Пройти тест -

Лучший в мире тест на четкость зрения и мышления? Сможете пройти?

HTML-код

Никитин КонстантинКоличество прохождений: 362 981

815 397 просмотров — 26 декабря 2016

Пройти тест -

Насколько вы привлекательны?

HTML-код

Никитин КонстантинКоличество прохождений: 406 471

806 338 просмотров — 08 января 2017

Пройти тест -

Вы точно профессор, если наберете в нашем сложном тесте 10/10 — ТЕСТ

HTML-код

АннаКоличество прохождений: 337 043

523 910 просмотров — 21 марта 2020

Пройти тест -

Сможете ли вы назвать имена всех этих легендарных артистов, популярных в СССР?

HTML-код

АндрейКоличество прохождений: 556 847

1 010 774 просмотров — 06 декабря 2018

Пройти тест -

Только те, кто росли в СССР, смогут без труда ответить на все вопросы нашего теста

HTML-код

АндрейКоличество прохождений: 319 420

507 463 просмотров — 23 ноября 2018

Пройти тест -

В чём ваш мозг крут

HTML-код

АндрейКоличество прохождений: 511 786

946 805 просмотров — 22 ноября 2018

Пройти тест -

Тест на общие знания, который без ошибок проходят лишь единицы. А получится ли у вас?

HTML-код

АндрейКоличество прохождений: 497 618

797 146 просмотров — 05 марта 2019

Пройти тест -

Насколько хорошо вы знаете географию России?

HTML-код

АндрейКоличество прохождений: 342 278

542 411 просмотров — 28 января 2019

Пройти тест -

Ваша эрудиция на высоте, если осилите наш тест хотя бы на 8/11 — ТЕСТ

HTML-код

АннаКоличество прохождений: 431 995

928 594 просмотров — 04 апреля 2020

Пройти тест -

На какое животное вы похожи, когда злитесь?

HTML-код

Никитин КонстантинКоличество прохождений: 700 752

1 119 675 просмотров — 22 декабря 2016

Пройти тест -

А насколько хорошо натренирован ваш мозг?

HTML-код

Никитин КонстантинКоличество прохождений: 334 748

602 270 просмотров — 01 апреля 2017

Пройти тест -

Если закончите цитаты из советских фильмов на 10/10, то вы наверняка родились в СССР

HTML-код

АндрейКоличество прохождений: 327 505

453 638 просмотров — 22 июля 2022

Пройти тест -

Тест по фильмам СССР: Сможете пройти его на все 10/10? (Часть 2)

HTML-код

АндрейКоличество прохождений: 360 670

584 250 просмотров — 04 марта 2019

Пройти тест -

Угадайте воинские звания России по погонам

HTML-код

АндрейКоличество прохождений: 627 046

1 049 124 просмотров — 11 марта 2019

Пройти тест -

Тест из одного вопроса, ответить на который правильно не может почти никто. Попробуете себя?

HTML-код

АндрейКоличество прохождений: 400 555

596 818 просмотров — 22 января 2019

Пройти тест -

А вы сможете продолжить эти 13 крылатых фраз?

HTML-код

ВладленаКоличество прохождений: 469 914

737 936 просмотров — 31 марта 2020

Пройти тест -

Сможете ли вы набрать 10/10 баллов в нашем тесте на общие знания?

HTML-код

АндрейКоличество прохождений: 578 416

883 364 просмотров — 06 марта 2019

Пройти тест -

Тест о животных: Угадай зверя по его носу

HTML-код

VyacheslawКоличество прохождений: 389 413

621 575 просмотров — 10 декабря 2018

Пройти тест

HTML-код для вставки на сайт

Разрешить комментарии

Автор теста запретил комментарии

Блок Новинок и Популярных тестов

Теперь тесты из блоков новинок и популярных отображаются внутри вашего сайта, что увеличивает просмотры ваших страниц в 5 раз!

Все комментарии после публикации проходят строгую модерацию!

OK

Суммы, выплаченные жертвами атак, увеличились за 2020 год более чем на 300%. Как и человеческий вирус, компьютерный тоже мутирует. Но речь уже не только о зловредном коде.

Теперь у хакеров есть международная иерархия, стратегический подход к нападениям и даже собственные биржи, на которых заказывают атаку на конкурента, покупают или арендуют инструменты для взлома и даже нанимают команды квалифицированных хакеров для атаки.

Изменился и состав требований злоумышленников. Как правило, вымогают деньги, но это конечная цель. Пути воздействия дополнились шантажом, причем не обязательно прямым. Например, хакерская группировка может действовать через клиентов жертвы. Наиболее уязвимы отделы продаж, потому что они располагают одновременно финансовой информацией и контактами клиентов.

Почему это важно и касается предпринимателей

Немного тревожной статистики:

- По данным Check Point Research (CPR), за первые четыре месяца 2021 года с вирусами-вымогателями столкнулось на 102% больше компаний, чем в первом полугодии 2020 года.

- Количество кибератак в мире на финансовые компании выросло в 400 раз, с менее 5000 за неделю в феврале 2020 года до более 200 000 за неделю в конце апреля 2021 года.

- По данным Hiscox Ltd, в 2020 году от кибератак пострадало на 38% больше компаний, чем годом раньше, причем суммы ущерба возросли до миллионов, иногда десятков миллионов долларов.

Может показаться, что хакеры атакуют только крупные корпорации. Но это не так, малый бизнес тоже сталкивается с онлайн-вымогательством.

Почти половина информационных атак нацелена на небольшие компании. Случаев много, потому что мелкий бизнес не может позволить себе сильные отделы безопасности. Медийная мощность тоже ниже, информация о «мелких» кражах редко облетает СМИ и соцсети.

Поэтому не стоит ожидать, что вы в безопасности, если оборот вашей компании невелик.

Как защититься от кибератак

Одна из важных причин готовиться к нападениям заранее — возможность быстро реагировать на информацию о новых «дырах в софте». Когда публикуют такие сведения, счет идет на часы. Теперь все хакеры мира пробуют использовать новую уязвимость, и риск подвергнуться атаке возрастает многократно. Это могут сделать даже из любопытства, просто потому что опубликовали новый способ.

Для таких случаев нужен заранее подготовленный план действий, а также все необходимые программные, иногда даже аппаратные средства защиты. И, разумеется, компетентные специалисты, которые могут противодействовать хакерам — то есть очень квалифицированным программистам, у которых к тому же почти неограниченные технические ресурсы (например, за счет ботнетов).

Несколько примеров мер по защите информационной системы компании от угрозы хакерских атак:

- Антивирусные программы, их непрерывное обновление.

- Частые резервные копии ценной информации (включая облачные серверы, которые тоже могут быть атакованы, и тогда вы потеряете свои базы данных).

- Защищенные каналы общения, начиная с осознания их необходимости, потом методичная отладка контроля и методов защиты.

- Административные меры, обучение сотрудников цифровой гигиене. Например, ни в коем случае нельзя открывать файлы, полученные из неизвестных источников или переходить по ссылкам из спама.

- Контроль времени и локаций доступов, конкретных устройств, браузеров. Другие методы распознавания «Свой/Чужой», помимо ввода паролей.

- Двух- и более факторная аутентификация на всех важных ресурсах. Частая смена паролей, и немедленная — для всех уволенных сотрудников.

- Аккуратный подход к внешним IT-решениям, например к бесплатным VPN, почтовым сервисам, мессенджерам, соцсетям и даже к браузерам.

- Обновления ПО, мониторинг новостей про новые уязвимости и немедленная реакция на такие новости.

- Должен неукоснительно действовать протокол немедленного и полного прекращения всякого доступа сотрудников после увольнения или смены уровня полномочий. В западных компаниях часто забирают симку в течение минуты после принятия решения, а все пароли, аккаунты и доступы удаляются еще до разговора.

Отдельное внимание стоит уделить политике безопасности по установке и использованию «чужого» программного обеспечения. Здесь приходится применять кавычки, потому что даже IT-гиганты используют готовые утилиты, «коробочные» решения, а также доступ к облачным сервисам.

Это может создавать уязвимости, причем контролировать процесс сложно — код регулярно обновляется сторонними разработчиками, причем не всегда есть возможность проверить, что и как они изменили.

Обращаясь к подрядчикам в IT-сфере, компании приходится предоставлять пароли, доступы, права администратора в своей информационной системе, а зачастую и к аккаунтам облачных решений. Даже без злого умысла недостаточно компетентные партнеры могут создать «дыру» в безопасности.

Кроме того, если не компания-подрядчик, то отдельные ее сотрудники могут иметь свои планы.

Поэтому нужно не только соблюдать меры кибербезопасности, но и тщательно выбирать партнеров, которые помогают в ее обеспечении. Например:

- Убедитесь в том, что юридическое лицо «чистое» и не имеет судебных дел и исков.

- Почитайте подтвержденные отзывы о подрядчике, запросите референсы.

- Проверьте сколько лет компания работает. По крайней мере несколько лет опыта важно как с точки зрения набора необходимых компетенций, так и чтобы отсечь фирмы-однодневки, мимикрирующие под серьезный бизнес из криминальных соображений.

- Проверьте наличие сертификатов, допусков, лицензий. У официальных представителей IT-вендоров не возникает затруднений с доказательствами своей легитимности.

- Оцените уровень коммуникаций. Скорость, точность и полезность ответов. Есть ли ощущение, что вы общаетесь с профессионалами, которые понимают что и когда уместно спрашивать, ведут себя уверенно и адекватно.

- Составьте дорожную карту, обсудите пилотный проект, этапы и точки контроля. Причем квалифицированный подрядчик сам предложит полный пакет документов.

- Отдельно спросите, получится ли сохранить все уже используемые информационные системы, как будет выглядеть интеграция с ними, какие меры безопасности планируется предпринять.

Контролируйте своих сотрудников, ПО, каналы связи, протоколы безопасности. Защита может быть только комплексной, иначе в ней почти нет смысла. Злоумышленники владеют полной информацией по уязвимостям. Бизнесу нужна профессиональная служба для противодействия атакам.

Постоянно появляются новые экзотические виды атак. Например, атаки на дронов, IoT, нейросети. Но это все еще довольно редкие события, а главное — они не касаются обычных компаний. Есть много менее зрелищных, зато более вероятных и опасных видов нападений. Перечислим основные из них вместе с дополнительными мерами защиты.

Десять IT-угроз для бизнеса

Вредоносное ПО

В большей степени это и есть компьютерные вирусы. В информационную систему предприятия проникает зловредная программа, которая специально разработана для причинения ущерба.

Например, такого как промышленный шпионаж; кража баз данных, как правило клиентских; хантинг ведущих сотрудников; шифрование или удаление данных, иногда их подмена; рассылка сообщений от имени владельца системы; использование технических ресурсов для майнинга криптовалюты; блокировка программного обеспечения, чтобы компания не могла работать и другие.

Методы защиты:

- Самое эффективное — полностью запретить пользователям самостоятельно устанавливать программы и менять конфигурацию рабочих станций. Пусть этим занимается собственные администратор компании или специализированный подрядчик.

- Есть смысл также ограничить доступ к сетевым ресурсам, в том числе соцсетям, мессенджерам.

Программы-вымогатели

Особый вид зловредов, которые специализируются на прямом требовании денег — сейчас, как правило, в криптовалюте, чтобы сложнее было отследить получателя.

Атаки программами-вымогателями WannaCry, Petya, Cerber, Cryptolocker, Locky становились настоящими пандемиями. Многие готовы заплатить выкуп, потому что вынужденный простой обойдется в 23 раза дороже (при среднем выкупе около $6 тысяч).

Методы защиты:

- Пользователи должны понимать, что любое нестандартное поведение программ — повод немедленно обратиться к администратору. Никаких самостоятельных действий предпринимать не нужно.

- Как правило, программы-вымогатели угрожают либо испортить данные, либо опубликовать их. Первая проблема решается с помощью регулярных резервных копий, вторая — хранением настолько чувствительных данных отдельно, на компьютерах без доступа к интернету.

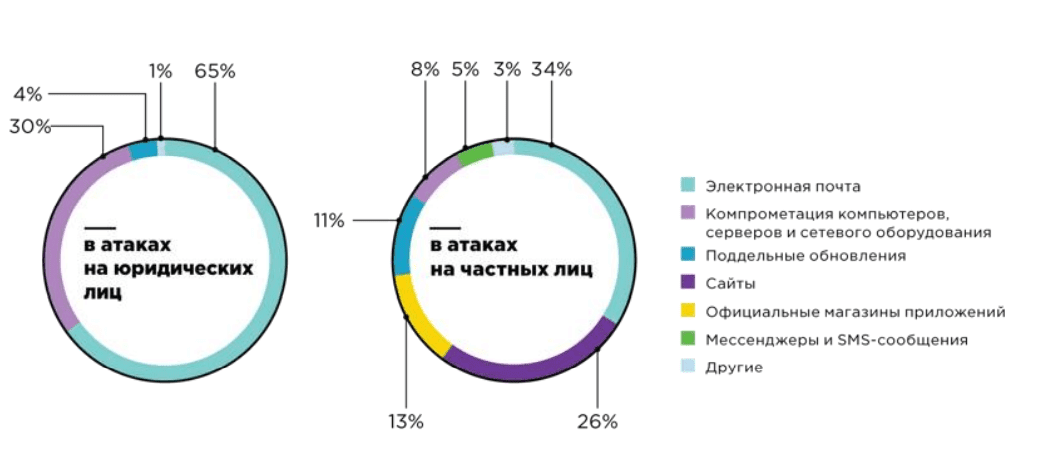

Фишинг

Один из самых распространенных способов, которым вредоносной ПО проникает и активируется на компьютерах жертв. Как правило, это рассылка — по электронной почте, в мессенджерах, чатах. Поддельные сообщения искусно маскируются под обращения клиентов, коллег, техподдержки, друзей и других.

Методы защиты:

- Очень сложно противодействовать, потому что в реальной деловой жизни нереально с подозрением относиться ко всем входящим, в том числе от известных адресатов. Тем не менее, можно договориться о кодах в теме письма, тегах в мессенджерах. Их отсутствие привлечет внимание.