Как показывает опыт, во многих организациях сегодня отсутствует план непрерывности бизнеса, либо в нем не учтены многие из вопросов, которые сегодня все чаще задает жизнь. Многие со мной не согласятся, но это факт!

Согласно аналитическому исследованию «Непрерывность бизнеса в России», проведенному в марте 2019 года компанией PWC, компании, развивая свои процессы, не планируют проводить сертификацию на соответствие требованиям международного стандарта ISO 22301 «Система управления непрерывностью бизнеса». Только 20% заявили о наличии соответствующих планов.

Что такое план непрерывности бизнеса?

План непрерывности бизнеса (Business Continuity Plan — BCP) – набор документов, позволяющих создать план непрерывности бизнеса вашей компании при возникновении различных происшествий и инцидентов. Результат – достижение такого состояния, при котором не происходит прерывания деятельности в случае наступления события «Ч» работоспособности информационных систем или их компонент в конечные временные рамки.

Выделяют основные составляющие данного процесса:

- Управление инцидентами (Incident Management). Это оперативный уровень. На данном уровне рассматривается комплекс управления внутренними и внешними происшествиями высокой и средней вероятности возникновения, например, мошенничество, человеческий фактор, сбой в работе оборудования. Задача управления инцидентами – восстановление минимального функционала в минимальный срок; а еще — своевременная идентификация и классификация инцидента.

- Управление непрерывностью бизнеса и аварийным восстановлением (Business continuity & disaster recovery management). Это тактический уровень. Фактически на данном уровне рассматриваем процессы, определяем приоритеты, оцениваем потенциальный ущерб и меры его предотвращения. Несмотря на небольшую вероятность, ущерб может оказаться значительным, вплоть до банкротства.

- Управление чрезвычайными (кризисными) ситуациями (Crisis & emergency management) – на данном уровне рассматривается как задействовать планы во время кризиса, и оперативно принимать решения до окончания критической ситуации.

- Восстановление бизнеса (Business recovery). Возвращение к нормальному функционированию, выполнение задач, отложенных во время кризиса. Компенсация потерь, анализ произошедшего, меры по предотвращению

Результат опроса показывает, что как минимум 40% компаний столкнулись в своей деятельности со значительным инцидентом. Среди причин длительного простоя респонденты в основном отметили сбой в информационной системе, прекращение подачи электроэнергии, обрыв канала связи.

| % | Причина |

| 22% | Сбой в информационной системе |

| 14% | Прекращение подачи электроэнергии |

| 9% | Обрыв канала связи |

| 6% | Сбой со стороны третьих сторон (подрядчики, поставщики и т. д.) |

| 6% | Хакерская атака |

| 3% | Аварийные ситуации с оборудованием |

| 3% | Аномальные погодные условия |

| 1.5% | Ложные сигналы о минировании офисов |

| 1.5% | Ошибки персонала |

| 1.5% | Пожар |

Цели и задачи плана BCP

Основными целями BCP являются:

- поддержание способности компании выполнять принятые на себя обязательства перед клиентами и партнерами, предупреждение и предотвращение возможного нарушения режима повседневного функционирования компании;

- обеспечение соответствия всех механизмов BCP требованиям государственных органов, а также требованиям нормативно-правовых актов и принятым в компании политикам, процедурам и планам;

- снижение тяжести последствий нарушения режима повседневного функционирования компании (в том числе размера материальных потерь, потерь информации, потери деловой репутации);

- сохранение уровня управления компании, позволяющего обеспечить условия для принятия обоснованных и оптимальных управленческих решений, их своевременную и полную реализацию;

- обеспечение благоприятных условий труда и безопасности работников, безопасности посетителей, находящихся в помещениях компании;

- определение перечня критичных процессов компании и перечня сценариев негативного развития событий, способных привести к остановке бизнес-процессов;

- обеспечение непрерывности деятельности критичных бизнес-процессов за счет определения, внедрения и документирования механизмов контроля.

Кроме того, в компании могут устанавливаться дополнительные требования, процедуры, регламенты BCP. Они могут быть более детализированы, предусматривать дополнительные ограничения.

План непрерывности бизнеса включает в себя:

- определение областей, в рамках которых организация может быть подвержена рискам непрерывности;

- определение рисков, которые могут повлиять на функционирование организации;

- рассмотрение и анализ риска возникновения природных, техногенных катастроф, равно, как и других непредвиденных обстоятельств, применимых к офисам местонахождения компании;

- рассмотрение рисков, реализация которых наносит существенный ущерб материальным и нематериальным активам компании;

- анализ факторов, влияющих на вероятность наступления чрезвычайной ситуации (ЧС);

- анализ степени влияния ЧС на:

- работников;

- инфраструктуру;

- информационные активы.

С целью обеспечения полноценного анализа факторов влияния, анализ должен проводиться для каждого бизнес-процесса во всех структурных подразделениях.

К задачам обеспечения нормальной деятельности в условиях ЧС относятся:

- определение перечня процессов и операций, подлежащих дополнительной защите;

- обеспечение создания на ежедневной основе резервных копий информации;

- разработка и доведение до сведения работников компании плана мероприятий на случай возникновения ЧС, а также проведение периодического обучения работников по вопросам их действий в условиях ЧС;

- доведение до сведения всех партнеров информацию о порядке действий в случае возникновения ЧС.

Вместе с тем я ни разу не видел включение в такие планы таких событий как массовые беспорядки, эпидемии с возможностью заключения в карантин целых городов, а, возможно, и областей.

Если еще 10 лет назад такие события считались маловероятными, то сегодня нет. Стоит вспомнить события 2014 года в Донбассе или эпидемию COVID 19 2019-2020 года, распространившуюся по всему миру.

Эпидемия (коронавирус) и ИБ.

Угрозы включают:

- влияние на доступность ресурса «ЧЕЛОВЕК»;

- деградация (вплоть до краха) инфраструктуры и СЗИ в связи с попытками их трансформации для удаленного доступа и других мероприятий в режиме паники;

- запрет массовых мероприятий (для компаний-организаторов мероприятий это может означать банкротство);

- Командировки (сотрудники не могут вернуться из зон карантина либо, наоборот, не могут не могут въехать в страну, которая закрыла свои границы в связи с режимом чрезвычайной ситуации. Это может нести дополнительные расходы.

- Угрозы туристическим и транспортным компаниям в данной статье не рассматриваются.

Основным решением в данном случае является работа с помощью удаленного доступа и здесь возникает сразу несколько вопросов:

- Есть ли у вас инструменты удаленной работы, настроены ли и отлажены ли они?

- Знаете ли вы, есть ли компьютерное оборудование у ваших сотрудников дома?

- Какое это оборудование?

- Разрешат ли ваши сотрудники установку дополнительного программного обеспечения для работы из дома?

- Удовлетворяют ли их компьютеры требованиям информационной безопасности и лицензионной чистоты?

- Как быть с тем, что на персональном компьютере сотрудника есть и его домашняя информация и корпоративная? Как отследить утечки?

Как видите, вопросов масса. Но подготовиться заранее вы просто обязаны. Что посоветовать?

- Заранее провести опрос и определить готовность сотрудников к работе из дома.

- Определить готовность аппаратных средств к работе.

- Там, где компьютеры поддерживают Windows 10, заранее подготовить флешки (внешние SSD) с Windows To Go и возможностью подключения по USB 3.0. Подробнее этот процесс описан в журнале CIS (Выпуск #4 (10) 2019) https://cismag.ru/ . Статья «Работаем из дома?».

- Для других ОС решение будет, безусловно, иным. Основная задача, подготовить ОС на сменном носителе таким образом, чтобы фактически домашний компьютер не имел доступа к своему жесткому диску, а работал как удаленный терминал.

- Возможно и другое решение на базе Citrix. Достаточно подключиться к терминальным сервисам и с помощью политик заблокировать доступ к локальным устройствам и проброс их в сессию. В частности, дополнительное решение App Protections это анти-кейлоггер и анти-скринграббер для клиентского рабочего места при установке на него клиентского ПО Citrix. Правда для такого решения необходимо чтобы сотрудник согласился на установку на его домашнем ПК дополнительного ПО. А соглашаются, увы, далеко не все.

Правда стоит отметить, что сделать это нужно заранее, тем более что введение карантина может быть внезапным.

Однако кроме карантина у нас есть масса других вопросов.

Электропитание

Итак, на вашем предприятии предусмотрены действия при отключении электропитания. Попробуйте ответить себе на следующие вопросы:

- Как давно вы проверяли свои источники питания (имеются в виду не только ваши ИБП, а и дизель-генераторы, вводы электропитания, возможность автоматического переключения между источниками)?

- Существует ли у вас график их проверки?

- Ваша компания имеет два входа по электропитанию? С двух питающих ТП?

- Есть ли у вас дизель-генератор?

Итак, у вас все есть. И формально все хорошо. А фактически? В моей практике было несколько очень неприятных случаев.

- На заводе было заведено две линии электроэнергии. Однако при попытке автоматического переключения переключение не удалось. При более тщательной проверке выяснилось, что две линии подачи электроэнергии подавали электричество в противофазе, в результате автоматическое переключение не срабатывало. Если спросить, является ли это проблемой ИТ? Нет, конечно. Но заодно выяснилось, что за все время такого подключения, а это более 10 лет, никто ни разу этого не проверял.

- Второй случай был куда хуже. Если в первом через месяц все же удалось «победить», то во втором победить не удалось, пришлось искать другую подстанцию. Проблема была в том, что подаваемое электричество было различным по частоте. Как и почему? Ответить я не смогу. Одна линия была с частотой 49.5 Гц, а вторая 49.8 Гц. Естественно переключение невозможно. Однако самым страшным был случай третий.

- Внезапное отключение электричества сразу на двух входящих линиях потребовало включения резервного дизель-генератора. К несчастью, оказалось, что это невозможно, так как уже два года как уволен дизелист по сокращению штатов, в генераторе нет дизтоплива и вообще, его два года никто не включал.

Ну и как это назвать? Естественно, никакого графика проверки источников питания не было. Более того, никто и никогда не поднимал этот вопрос.

Восстановление после аварии

В компании произошло ЧП, атака шифровальщика. В ночное время. Ситуация типичная? Вполне.

НО! В компании один системный администратор и тот болеет. Как быть? Не знаю.

Хорошо, администратор не один. И тут возникают вопросы:

- Знает ли охранник кого вызывать?

- Есть ли у него номера телефонов кого вызывать?

- Есть ли журнал, в который он должен записать:

- Время аварии

- Кто заявил про аварию?

- Кто принял заявку?

- Кого вызвали?

- Кто заплатит за такси? Вопрос не праздный. Сотрудник не должен сам оплачивать. В идеале должен быть договор со службой такси, а оплата проводится компанией по факту.

- Увы, но, как правило, первым всегда приезжает наименее подготовленный сотрудник. Более того, ведь мы не в армии, следовательно, более подготовленный может и не приехать вообще (болезнь, ночует не дома, не может приехать и т.д.). Существует ли инструкция по восстановлению после аварии, причем написанная в виде комикса. Сотрудник не должен задумываться что ему делать. Увы, но в данном случае автоматические действия гарантируют меньшее количество ошибок.

- Должен сказать, что чаще всего подобной инструкции просто нет!

Каналы связи

Я надеюсь, в вашей компании минимум два канала связи от двух провайдеров? Как давно проводились учения по переключению? А то не было бы как в одной компании из моей практики. Компания относится к агропромышленному сектору и находится в сельской местности. Однажды у них пропадает интернет по вполне банальной причине. Сельский тракторист копает яму и банально рвет кабель. Тут же идет команда – переключаемся. Однако все хорошо только на бумаге. В сво время с целью экономии оба кабеля от обоих провайдеров уложили под землю … в одной трубе! Вывод? Порвали оба!

Другая история была куда интереснее. Было два кабеля, к двум провайдерам, как положено. Но проблемой оказалось, что они оба были подключены к одному и тому же провайдеру более верхнего уровня и в результате разорвали именно связь между ними и верхним провайдером! При подключении компании этого никто не проверял!

И последнее.

Как давно у вас в компании проводились «действия по тревоге»? А ведь эти операции должны проводиться регулярно, в разное время суток. Безусловно, мы не в армии и не стоит уподобляться нашему командиру полка, проводившему подобные тревоги на следующее утро после зарплаты. Но люди должны понимать, что вызвать их могут в любое время. Естественно, и платить такой тревожной группе нужно дополнительно.

А как давно вы поводили у себя в компании подобные учения и проводили ли вообще?

Другими причинами аварийных ситуаций могут быть:

- действия правоохранительных органов (маски-шоу);

- действия Роскомнадзора и администраций облачных сервисов;

- борьба между собственниками организации (собственниками сервис-провайдера).

Снизить расходы на собственную инфраструктуру, на мой взгляд, позволяет:

- размещение оборудования в публичных дата центрах (colocation);

- использование облачных сервисов.

Необходимо признать, правда, что в таком случае узким местом является наличие устойчивых каналов Интернет. Вполне возможно, что их потребуется не два, а больше. И тестировать придется их всех и регулярно!

Увы, даже наличие резервных копий с восстановлением в течение рабочего дня может привести к краху финансовой организации.

Сегодня не редкость ситуация когда в банк с численностью персонала (и компьютеров) 60 человек приходят 30 аудиторов (реальная ситуация) с требованием разместить их, выдать компьютеры, подключить их к инф. системам в течение 24 часов. Это ли не аварийная ситуация?

Вместе с тем хотелось бы, чтобы вы понимали, что далеко не все события, описываемые в Плане непрерывности бизнеса будут относиться к информационной безопасности. Но тем не менее, служба ИБ должна подключаться к составлению плана наравне с другими.

Безусловно, это не единственный вопрос. Но начинать с чего-то надо!

Заключение

Как видите, планы восстановления вашего бизнеса нуждаются не просто в создании, а и в постоянном пересмотре. Ведь угрозы в окружающем мире меняются на глазах. Более того, созданные вами планы нуждаются в регулярной проверке. Ведь план, написанный на бумаге, но не проверенный – это абсолютно бесполезное мероприятие.

На злобу дня, но про управление проектами.

Что такое Business Continuity Plan

Есть такая незаслуженно часто забываемая вещь, как Business Continuity Plan (кратко – BCP) или План обеспечения непрерывности бизнеса. Сам инструмент пришел из антикризисного менеджмента и прижился в управлении ИТ-проектами, так как при любом внедрении более-менее значимой системы вопрос, который должен задать себе как руководитель проекта, так и тот, кто принимает эту систему – “а что, если?!!!”. Прямо так, с тремя восклицательными знаками. Если система будет недоступна – какое влияние это окажет на бизнес? От ответа на этот вопрос будет зависеть серьезность и стоимость мер, которые необходимо предпринять как для того, чтобы а) катастрофа не произошла б) в случае, если она произойдет, был нанесен наименьший урон в) бизнес не остановился из-за катастрофы.

Вот ответ на пункт в) – это и есть Business Continuity Plan.

К слову, само понятие BCP неразрывно связано с DRP (Disaster Recovery Plan, или План восстановления после катастрофы), но про DRP подробнее как-нибудь в другой раз.

Пример из сегодняшней жизни

Сейчас отовсюду мы слышим новости о том, что сайты и ресурсы ведомств “легли” под DDos-атакой. Из вчерашнего – по всему интернету разлеталась новость о том, что якобы была взломана система электронного документооборота Росавиации, уничтожены все файлы и вообще произошел тот самый Disaster с большой буквы. Что делает Росавиация? Правильно, идет в инструкцию по делопроизводству, где написано, что вообще-то Росавиция использует электронный документооборот, но где обязательно есть раздел “А чего мы будем делать, если?!” (называется он, конечно, по-другому, но смысл такой). Вот там и написано, при каких условиях происходит переход – по решению генерального директора, при недоступности системы ЭДО более 4 часов, при уведомлении от госорганов о внешней киберугрозе и т.д.

Соответственно, Росавиация находит в реестре возможных катастроф ту, которая происходит сейчас (что бы это ни было – реальный взлом, угроза, перестраховка, сгоревший сервер и т.д.), читает там, что нужно сделать и делает – направляет во все российские авиакомпании и аэропорты уведомление через сеть АФТН о переходе на бумажный документооборот через телеграммы, курьеров и почту.

Все понятно, все прописано, скорость реакции мгновенная, не тратится время на совещания, принятие решений и т.д. Умные люди продумали все заранее и зафиксировали, исполнителям осталось сделать как написано.

Кстати, кто не знает, АФТН – это специализированная российская телеграфная сетка для передачи сообщений гражданской авиации. Дорогая, медленная, но своя. Мне тут по долгу работы последнее время пришлось погрузиться в тематику авиации, пока ничего непонятно, но очень интересно. Телеграмма точно подлинная, подлинный ли взлом – так и непонятно.

Как разработать план обеспечения непрерывности

Вообще BCP все оформляют в меру своих талантов, какого-то универсального общепринятого шаблона нет. В минимальной “комплектации” BCP обычно следующие блоки:

- Сценарии катастрофы (описание, степень влияния, триггеры и т.д.) – что теоретически может произойти, так как в зависимости от типа катастрофы способ обеспечения непрерывности бизнеса может отличаться. Если сгорел сервер – бежим поднимать на соседний из бэкапа, если ломают снаружи – перекрываем сеть и меняем пароли и т.д.

- Целевые показатели – сколько бизнес может простаивать при каком из типов катастрофы. Потому что, например, Росавиация не может не отправлять и не принимать данные, но может пару суток протянуть без доступа к историческим данным.

- Целевое действие – способ обеспечения непрерывности для каждого типа катастрофы со ссылкой на детальную инструкцию по претворению его в жизнь.

- Ответственные – хорошая практика – указать такового как со стороны ИТ, так и со стороны владельца системы.

Это прямо минимум, но он может сэкономить много нервных клеток, если катастрофа все-таки случится. В максимуме в этом же документе могут быть прописаны контрольные точки обеспечения непрерывности, поминутный тайминг, контакты, процесс координации, процесс принятия решения об откате BCP и еще сотня пунктов. Самый большой BCP, который я видела, содержал 226 страниц.

Для особо серьезных систем процесс BCP имеет смысл прописать в нормативных актах компании и зафиксировать приказом, для менее серьезных – достаточно будет документа в прямом доступе владельца системы и службы поддержки. Ну и при правильно выстроенных процессах проектного управления у руководителя проекта вообще не должно быть опции сдать систему на поддержку без BCP и DRP.

Как и с любым инструментом управления проектами – BCP нужно применять только по показаниям, а именно – для решений, остановка которых несет реальную проблему для бизнеса и будет для него болезненна. Поэтому, например, какая-нибудь системка управления корпоративными рассылками точно не требует BCP на 100+ страниц, а вот любая ERP – точно требует. Причем ERP ERP рознь – представьте, что будет, если, например, SAP перестанет работать у какой-нибудь Северстали на 4 часа? Да ничего не произойдет, ну придется потом нагнать пропущенное время, неприятно, но не смертельно. А теперь – если SAP встанет в X5? И по всей РФ встанут все продажи во всех Перекрестках и Пятерочках (там онлайн все)? Вот поэтому BCP у них будут отличаться, и отличаться сильно.

Ну и напоследок – как и любой инструмент управления проектами, BCP вполне применим в обычной бытовой жизни. Например, сейчас, при угрозе отключения внешних сервисов не самым плохим решением будет сделать бэкап, например, гугл-почты, создать ящик на яндексе и настроить пересылку писем на него. Если случится катастрофа – переключитесь на яндекс временно или постоянно. Это просто пример, ни к чему не призываю.

Более бытовой пример – дети имеют свойство пачкать и мочить одежду, а ходить без куртки в -20 или в мокрой куртке из-за того, что она не успела высохнуть – это вполне тянет на катастрофу с последующим воспалением легких. BCP – иметь второй комплект одежды или сушильную машину дома. У нас есть и то, и другое, двойное резервирование!

Пример плана обеспечения непрерывности или Business Continuity Plan

Скоро будет:)

Делаете BCP и DRP для своих проектов? Расскажите!

Информация полезна? Поддержи развитие проекта!

На кофе и новые материалы для читателей блога

Семь шагов к непрерывности бизнеса

Время на прочтение

16 мин

Количество просмотров 39K

В настоящее время существует огромное количество методик управления непрерывностью бизнеса, которые помогают в проведении планирования, улучшения доступности критически важных бизнес-процессов компании. Но эти методики содержат теоретические основы непрерывности бизнеса и не отвечают на вопрос «Как реализовать такой проект?». В настоящей статье описана последовательность действий, которые дадут вам представление о том, как внедряется система управления непрерывностью бизнеса, и какие результаты вы получите на каждом этапе.

Жизненный цикл процесса управления непрерывностью бизнеса

Управление непрерывностью бизнеса компании является циклическим процессом, который должен учитывать возможные изменения в бизнесе, сфере ИТ, законодательстве и других областях, влияющие на деятельность организации, а также помогать ей адаптироваться к этим изменениям. Другими словами, управление непрерывностью бизнеса является процессом его постоянного совершенствования, что, в свою очередь, повышает уверенность компании в надежности планов обеспечения непрерывности бизнеса.

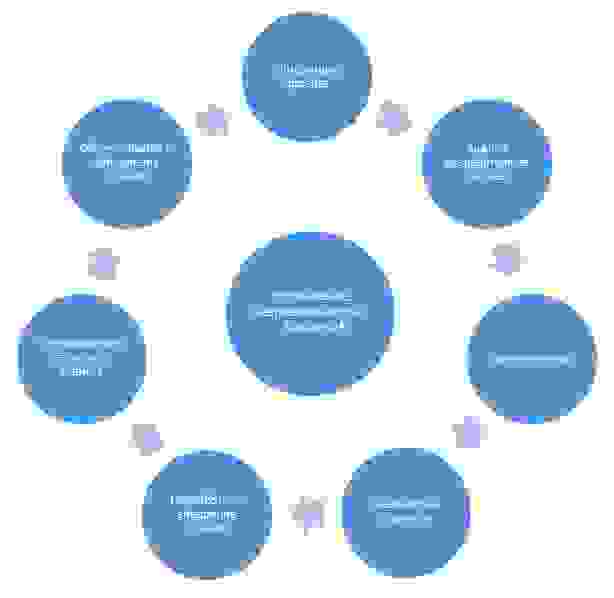

Жизненный цикл процесса управления непрерывностью бизнеса включает 7 этапов, на каждом из которых определены последовательность шагов и результат (перечень этапов был построен на основе цикла BCM Institute[8]).

Инициация проекта

Проект — это деятельность, направленная на создание уникального продукта, услуги или результата.

План управления проектом / Project Management Plan – документ, описывающий, как проект будет исполняться, как будет происходить его мониторинг и контроль.

Руководство PMBOK — Пятое издание

На данном этапе определяется содержание проекта обеспечения непрерывности бизнеса и разрабатывается его пошаговый план. В нем определяется, как будет исполняться проект, как будет проводиться его мониторинг, контроль и закрытие, а также определяются границы проекта, роли членов проектной команды и цели проекта.

Помимо вышеперечисленных действий, необходимо определить потребность в проекте. Для некоторых компаний непрерывность бизнеса — это обеспечение эффективности критически важных бизнес-функций, а также демонстрация устойчивости бизнеса клиентам. Но нельзя забывать, что существуют требования нормативно-правовых актов и регулирующих органов к непрерывности бизнеса. Далее в таблице перечислены и описаны стандарты / нормативно-правовые акты (НПА) широко использующиеся на территории Российской Федерации, а также ряд требований, которые предъявляют данные стандарты / НПА к системе непрерывности бизнеса.

| Стандарт/ НПА | Требование | Описание | Статус |

|---|---|---|---|

| ISO/IEC 27001:2013 «Information technology — Security techniques — Information security management systems — Requirements» (Информационная технология. Методы обеспечения безопасности. Системы менеджмента информационной безопасности) | A.17 Information security aspects of business continuity management (Аспекты информационной безопасности в управлении непрерывностью бизнеса) |

Непрерывность информационной безопасности должна быть встроена в систему непрерывности бизнеса компании Для этого необходимо: - спланировать непрерывность информационной безопасности; — внедрить непрерывность информационной безопасности; — проверить, оценить непрерывность информационной безопасности. |

Непрерывность информационной безопасности является одним из требований в том случае, если компания стремится получить сертификат соответствия требованиям ISO/IEC 27001:2013 «Information technology — Security techniques — Information security management systems — Requirements». |

| ISO 22301:2012 «Societal security — Business continuity management systems — Requirements» (Социальная безопасность. Системы менеджмента непрерывности бизнеса) | Данный стандарт посвящен непрерывности бизнеса. | В стандарте прописаны: — требования, необходимые для установления системы менеджмента непрерывности бизнеса в компании; — требования к функциям высшего руководства в системе менеджмента непрерывности бизнеса; — требования к установлению стратегических целей и руководящих принципов системы менеджмента непрерывности бизнеса; — требования к обеспечению непрерывности бизнеса, порядок разработки процедур управления в условиях инцидента. |

Наличие планов BCP/DRP (данные планы рассмотрены в разделе «Разработка и внедрение планов») является обязательным условием в том случае, если компания стремится получить сертификат соответствия требованиям ISO 22301:2012 «Societal security — Business continuity management systems — Requirements». |

| ГОСТ Р 53647 «Менеджмент непрерывности бизнеса» | Данный стандарт посвящен непрерывности бизнеса. | Настоящий стандарт устанавливает требования к планированию, созданию, функционированию, мониторингу, анализу, проведению учений, поддержке и улучшению документированной системы менеджмента непрерывности бизнеса. | Носит рекомендательный характер. |

| СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации» | 8.11. Требования к организации обеспечения непрерывности бизнеса и его восстановления после прерываний |

В организации банковской системы должен быть определен план обеспечения непрерывности бизнеса и его восстановления после возможного прерывания. План должен содержать инструкции и порядок действий работников организации банковской системы по восстановлению бизнеса. В частности, в состав плана должны быть включены: — условия активации плана; — действия, которые должны быть предприняты после инцидента ИБ; — процедуры восстановления; — процедуры тестирования и проверки плана; - план обучения и повышения осведомленности сотрудников; - обязанности сотрудников с указанием ответственных за выполнение каждого из положений плана. Также должны быть установлены требования по обеспечению ИБ, регламентирующие вопросы обеспечения непрерывности бизнеса и его восстановлению после прерывания, в том числе требования к мероприятиям по восстановлению необходимой информации, программного обеспечения, технических средств, а также каналов связи. |

Носит рекомендательный характер. |

| Приказ ФСТЭК России от 11.02.2013 г. № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» | X. Обеспечение доступности информации (ОДТ) | В соответствии с Приказом ФСТЭК России от 11.02.2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» необходимо: — использовать отказоустойчивые технические средства; — резервировать технические средства, программное обеспечения, каналы передачи информации, средства обеспечения функционирования информационной системы; — контролировать безотказное функционирование технических средств; — обеспечить обнаружение и локализацию отказов функционирования технических средств; — принимать меры по восстановлению отказавших средств; — тестировать технические средства; — осуществлять периодическое резервное копирование информации на резервные машинные носители; — обеспечить возможность восстановления информации с резервных машинных носителей информации (резервных копий) в течении установленного временного интервала; — контролировать состояние и качество предоставления уполномоченным лицом вычислительных ресурсов (мощностей), в том числе по передаче информации. |

В случае если система классифицирована по 1 или 2 классу защищенности, описанные в приказе требования носят обязательный характер. |

| Приказ ФСТЭК России от 18.02.2013 г.№ 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» |

X. Обеспечение доступности персональных данных (ОДТ) | В соответствии с Приказом ФСТЭК России от 18.02.2013 г.№ 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» необходимо обеспечить: — контроль безотказного функционирования технических средств; - обнаружение и локализацию отказов функционирования; — принятие мер по восстановлению отказавших средств и их тестирование; — резервное копирование персональных данных на резервные машинные носители персональных данных; — возможность восстановления персональных данных с резервных машинных носителей персональных данных (резервных копий) в течение установленного временного интервала. |

В том случае, если для информационной системы персональных данных определен 1 или 2 уровень защищенности, описанные в приказе требования носят обязательный характер. |

После того, как план проекта окончательно сформирован и разработан, его необходимо направить руководству компании для утверждения. Работа по плану должна начинаться только после согласования с руководством.

Обратите внимание! В некоторых компаниях спонсор проекта не уделяет ему должного внимания, и ответственность возлагается на менеджера среднего звена. Это может привести к проблемам в коммуникации заинтересованных сторон и снижению поддержки высшего руководства компании. Данную проблему можно решить путем создания проектного комитета, куда войдут представители всех заинтересованных сторон. Комитет должен периодически проводить встречи, решать проблемы и обсуждать ход проекта.

Анализ воздействия на бизнес

Анализ воздействия на бизнес — метод позволяющий исследовать воздействие инцидентов на ключевые виды деятельности и процессы компании.

На данном этапе предусмотрено детальное изучение процессов компании. Для этого консультант проводит интервью с руководством отделов, входящих в область проекта. В ходе беседы запрашивается информация о деятельности отдела и составляется перечень процессов / функций, которые он осуществляет. Далее для детального изучения процессов / функций, интервьюируются владельцы процессов и определяется тип воздействия на бизнес (материальный, репутационный) и степень зависимости процесса от ИТ и внешних сервисов. А затем определяется максимально допустимое время простоя (Maximum Allowable Outage).

Maximum Allowable Outage — период времени, по истечении которого существует угроза окончательной утраты жизнеспособности организации, в том случае, если поставка продукции и/или предоставление услуг не будут возобновлены.

ГОСТ Р ИСО/МЭК 31010—2011 «Менеджмент риска. Методы оценки риска»

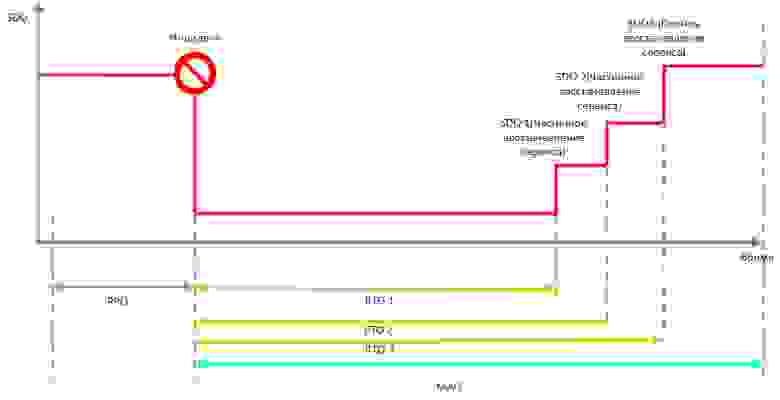

После того как владельцем процесса / функции был определен MAO, ИТ-департаментом (на основе MAO) определяются показатели RTO, RPO, SDO.

— Recovery Time Objective (RTO). Время, в течение которого должно происходить восстановление бизнес-функции или ресурса при наступлении нештатных ситуаций.

— Recovery Point Objective (RPO). Целевая точка восстановления определяет объем допустимых потерь данных в случае прерывания операций. Например, если RPO равен 15 минутам – допускается потеря данных за последние 15 минут.

— Service Delivery Objective (SDO). Уровень доступности сервиса в определенный момент времени.

На рисунке изображено, как определяются вышеперечисленные метрики.

Результатом проведения анализа воздействия на бизнес являются:

— перечень ранжированных по приоритетам критических процессов и соответствующих взаимозависимостей;

— зарегистрированные экономические и производственные воздействия, вызванные нарушением критических процессов;

— вспомогательные ресурсы, необходимые для идентифицированных критических процессов;

— возможные сроки простоя и восстановления критических процессов и взаимосвязанных информационных технологий.

Обратите внимание! Зачастую владельцы бизнес-процессов намеренно или неосознанно завышают целевые значение нормативов восстановления, что способствует искажению анализа и влечет за собой необоснованные расходы. Чтобы избежать этой проблемы, необходимо вместе с проектной группой, а также с заинтересованными сторонами рассмотреть ценность бизнес-функции в контексте происшествия, которое затронуло всю компанию. Этот подход позволит объективно определить нормативы восстановления.

Оценка рисков

Риск — влияние неопределенности на цели.

Отступление: в данной статье не рассматриваются детали оценки рисков.

Оценка риска / risk assessment — процесс, охватывающий идентификацию риска, анализ риска и оценку риска.

ISO 73:2009 «Менеджмент рисков. Словарь»

Целью оценки рисков в рамках управления непрерывностью бизнеса является определение событий, которые могут привести к нарушению деятельности компании, а также их последствий (ущерб).

Оценка риска обеспечивает:

— понимание потенциальных опасностей и воздействия их последствий на достижение установленных целей компании;

— понимание угроз и их источников;

— идентификацию ключевых факторов, формирующих риск; уязвимых мест компании и ее систем;

— выбор способов обработки риска;

— соответствие требованиям стандартов.

Процесс оценки рисков состоит из:

— Идентификации риска — процесс определения элементов риска, описания каждого из них, составления их перечня. Целью идентификации риска является составление перечня источников риска и угроз, которые могут повлиять на достижение каждой из установленных целей компании;

— Анализ риска — процесс исследования информации о риске. Анализ риска обеспечивает входные данные процесса общей оценки риска, помогает в принятии решений относительно необходимости обработки риска, а также в выборе соответствующей стратегии и методов обработки;

— Сравнительная оценка риска — сопоставление его уровня с критериями, установленными при определении области применения менеджмента риска, для определения типа риска и его значимости.

Оценка рисков в дальнейшем позволит обоснованно выработать стратегию непрерывности бизнеса, а также поможет определить оптимальный сценарий ее реализации.

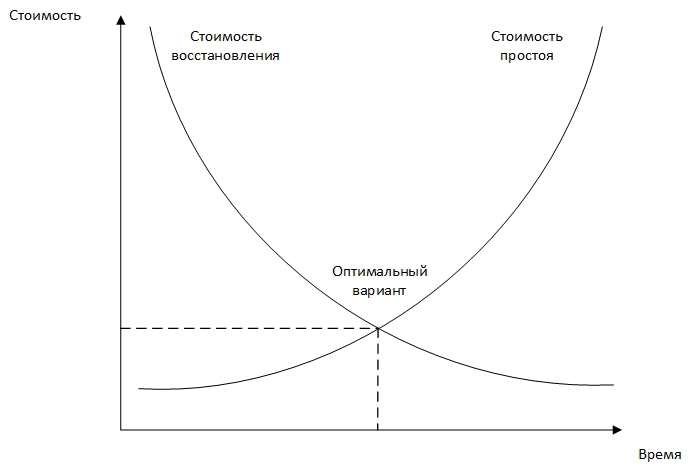

Разработка стратегии непрерывности бизнеса

После того как были проанализировали требования к непрерывности, необходимо выбрать и обосновать возможные технические и организационные решения. В процессе выбора решения необходимо детально рассмотреть возможные действия в отношении помещений, технологий, информационных активов, контрагентов, а также партнеров. Данные решения, как правило, выбираются с целью:

— защиты приоритетных видов деятельности компании;

— их эффективного восстановления;

— смягчения последствий инцидентов, разработки ответных и превентивных мер.

Примечание: выбор решения должен основываться на стоимости восстановления и стоимости простоя.

Данные решения могут включать в себя:

— «Зеркальные» площадки;

— «Горячие» площадки;

— «Теплые» площадки;

— «Холодные» площадки;

— Площадки динамического распределения нагрузки;

— Аутсорсинг Соглашение;

— Мобильные площадки.

Отступление: подробно вышеперечисленные решения будут рассмотрены в отдельной статье.

Основными отличиями вышеперечисленных решений являются стоимость и время восстановления деятельности компании.

Обратите внимание! Решения помогают в реализации эффективной стратегии непрерывности бизнеса. Но для того, чтобы определить оптимальный вариант, необходимо выбирать стратегические решения, исходя из результатов анализа воздействий на бизнес и оценки рисков (этот подход поможет обосновать руководству необходимость инвестиций в проект управления непрерывностью бизнеса).

Разработка и внедрение планов непрерывности бизнеса

План – это заранее намеченная система мероприятий, предусматривающая порядок, последовательность и сроки выполнения работ.

В соответствии с лучшими практиками [1, 2, 4], планы управления непрерывностью должны состоять из трёх компонентов:

1. Реагирование на чрезвычайные ситуации — определяет последовательность действий, которые необходимо осуществить при обнаружении инцидента.

2. Управление инцидентами — определяет методы, необходимые для смягчения или уменьшения размера происшествия.

3. Восстановление деятельности — определяет последовательность действий, которые необходимо осуществить для того, чтобы восстановить сервис на заданном уровне.

Примечание: для наглядности используйте блок-схемы и другие графические способы представления информации.

Примерная структура плана обеспечения непрерывности бизнеса:

1. Введение

1.1. Исходная информация

1.2. Границы действия плана

1.3. Предпосылки создания плана

2.Концепция

2.1.Описание системы обеспечения непрерывности

2.2.Описание этапов восстановления непрерывности

2.3.Роли и их обязанности

3.Активация плана

3.1.Критерии и порядок активации

3.2.Порядок уведомления заинтересованных лиц

3.3.Порядок оценки происшествия

4.Контроль

5.Восстановление

5.1.Последовательность восстановления непрерывности

Специалистами NIST было разработано руководство [1], которое достаточно подробно описывает необходимые) планы обеспечения непрерывности бизнеса. Далее приведена таблица, где описан каждый из планов (указанных в руководстве NIST), а также даны ссылки на стандарты / НПА, которые предписывают разработку таких планов.

| Наименование плана | Описание плана | Стандарт/ НПА |

|---|---|---|

| Business Continuity Plan (BCP) План обеспечения непрерывности бизнеса |

Набор задокументированных процедур, которые разработаны, обобщены и актуализированы с целью их использования в случае возникновения инцидента, и направлены на обеспечение возможности продолжения выполнения компанией критических важных видов деятельности на установленном приемлемом уровне. | ISO 22301 «Социальная безопасность. Системы менеджмента непрерывности бизнеса»: 8.4.4 Планы непрерывности бизнеса (Business continuity plans) |

| Continuity of Operations Plan (COOP) План непрерывность операций |

Фокусируется на восстановлении критически важных функций компании на альтернативной площадке и на их выполнении в течение 30 дней. | — |

| Crisis Communication Plan План антикризисных коммуникаций |

В данном плане задокументированы процедуры и правила внешних и внутренних коммуникаций в случае чрезвычайных ситуаций. | Федеральный закон от 21.12.1994 № 68 «О защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера»: Статья 14. Обязанности организаций в области защиты населения и территорий от чрезвычайных ситуаций («Организации обязаны предоставлять в установленном порядке информацию в области защиты населения и территорий от чрезвычайных ситуаций, а также оповещать работников организаций об угрозе возникновения или о возникновении чрезвычайных ситуаций»). |

| Critical Infrastructure Protection Plan (CIP) План защиты критических инфраструктур |

План направлен на защиту ключевых ресурсов и компонентов национальной инфраструктуры. | Указ Президента Российской Федерации от 15 января 2013 г. N 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации». |

| Cyber Incident Response Plan План реагирования на кибер-инциденты |

План, описывающий процедуры реакции на инциденты, связанные с атаками хакеров, вторжения в информационную систему и другие проблемы безопасности. | ГОСТ Р ИСО/МЭК ТО 18044—2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»; NIST 800-61 «Computer Security. Incident Handling Guide». |

| Disaster Recovery Plan (DRP) План восстановления после сбоя |

План восстановления инфраструктуры компании после возникновения аварии. | ISO 22301 «Социальная безопасность. Системы менеджмента непрерывности бизнеса»: 8.4.5 Восстановление (Recovery). |

| Information System Contingency Plan (ISCP) План на случай непредвиденных ситуаций в информационных системах |

План восстановления системы, сетей и основных приложений после аварии. Данный план необходимо разработать для каждой критической системы и/или приложения. | — |

| Occupant Emergency Plan (OEP) План действия персонала в случае чрезвычайной ситуации |

В данном плане определяется порядок обеспечения безопасности персонала и процедуры эвакуации в случае чрезвычайных ситуаций. | Федеральный закон от 21.12.1994 г. № 68 «О защите населения и территории от чрезвычайных ситуаций природного и техногенного характера»; Федеральный закон от 21.12.1994 № 69 «О пожарной безопасности». |

Вышеперечисленные документы составляются исходя из потребностей компании, но на практике чаще всего применяются следующие виды планов:

— План реагирования на инциденты – данный вид плана может включать в себя план реагирования на кибер-инциденты, план на случай непредвиденных ситуаций в информационных системах. Данный план поможет уменьшить масштабы катастрофы и смягчить ее последствия, что даст возможность сэкономить время и дополнительное преимущество при активации остальных типов планов;

— План действия персонала в чрезвычайных ситуациях – в соответствии с требованиями Федерального закона от 21.12.1994 г. №68 68 «О защите населения и территории от чрезвычайных ситуаций природного и техногенного характера» и Федерального закона от 21.12.1994 г. №69 «О пожарной безопасности» этот план является обязательным для всех компаний;

— План восстановления после сбоя – сфокусирован на восстановлении критически важных информационных систем. Данный вид плана осуществляет поддержу плана обеспечения непрерывности бизнеса и направлен на восстановление работоспособности отдельных систем и приложений;

— План обеспечения непрерывности бизнеса – сфокусирован на поддержке бизнес-процессов компании во время и после чрезвычайной ситуации; направлен на обеспечение возможности продолжения выполнения компанией критических важных для нее видов деятельности на установленном приемлемом уровне;

— План антикризисных коммуникаций – данный план поможет сохранить репутацию компании в кризисной ситуации. В нем документируется порядок взаимодействия со СМИ, правоохранительными органами, МЧС и т.д.

Обратите внимание! На этапе составления планов непрерывности бизнеса некоторые компании сосредоточиваются на технических решениях и не придают значения организационным мерам. В связи с этим необходимо указать на необходимость применения организационных мер наравне с техническими. Для этого проводятся обучающие семинары, тестирование планов, выпускаются учебные материалы.

Тестирование и пересмотр планов

Тестирование осуществляется для проверки работоспособности планов при возникновении определенного набора обстоятельств, влияющих на деятельность компании. План тестирования выбирается с учетом типа компании и ее целей.

Тесты — инструменты оценки, которые используют количественные метрики для проверки работоспособности ИТ-системы или ее компонента.

NIST Special Publication 800-84 «Guide to Test, Training, and Exercise Programs for IT Plans and Capabilities»

К целям тестирования можно отнести:

— получение подтверждений работоспособности планов;

— проверка достаточности методического и технического обеспечения;

— получение необходимых навыков и знаний.

После того как была определена цель тестирования, разрабатывается сценарий, определяется метод тестирования и согласовывается с руководством. Чаще всего применяются следующие методы [2]:

— Настольная проверка (Tabletop);

— Имитация (Imitation);

— Полное тестирование (Full business continuity testing).

Отступление: подробно вышеперечисленные методы тестирования будут рассмотрены в отдельной статье.

После проведения тестирования составляются отчеты, в которых указываются сценарии и результаты тестирования, а также предложения по улучшению планов непрерывности деятельности.

Обратите внимание! Компании должны выбирать способ тестирования исходя из своих целей и финансовых возможностей.

Обратите внимание! Полное тестирование является самым эффективным так как оно позволяет выявить множество недостатков, но из-за высоких рисков почти не используется на практике. Если компания решила использовать данный вид тестирования, необходимо заручиться поддержкой партнеров или воспользоваться услугами подрядчиков, чтобы минимизировать риски и предупредить значительные простои.

Обслуживание и обновление планов

Как уже отмечалось выше, управление непрерывностью бизнеса компании является циклическим процессом. А это значит, что нельзя ограничиваться одним только формированием планов, необходимо сопровождать, обновлять и совершенствовать их ежегодно, а иногда и чаще, например, в следующих случаях:

1. Изменение ИТ-инфраструктуры;

2. Изменение организационной структуры компании;

3. Изменения в законодательстве;

4. Обнаружение недостатков в планах при их тестировании.

Чтобы сохранить актуальность планов, необходимо выполнять следующие действия:

— проводить внутренние аудиты, включающие проверку восстановления после аварий, документации по обеспечению непрерывности и соответствующих процедур;

- проводить регулярные практические тренинги по выполнению плана;

— интегрировать вопросы непрерывности бизнеса в процесс управления изменениями компании.

Заключение

Управление непрерывностью бизнеса обеспечивает объединение всех применяемых на предприятии мер в целостный, адекватный реальным угрозам и управляемый комплекс, позволяющий компании непрерывно предоставлять услуги, избежать влияния чрезвычайных ситуаций на деятельность и минимизировать возможный ущерб.

Этот комплекс состоит из семи этапов, которые должны быть реализованы в компании для обеспечения непрерывности предоставления услуг и производства продуктов.

В данной статье описан каждый этап с привязкой к российским реалиям, а также указаны моменты, на которые стоит обратить внимание при реализации данного проекта.

Литература

1. ISO 22301 Societal security — Business continuity management systems — Requirements

2. ГОСТ Р 53647 «Менеджмент непрерывности бизнеса»

3. ГОСТ Р ИСО/МЭК 31010 — 2011. «Менеджмент риска. Методы оценки риска»

4. NIST Special Publication 800-34 Rev. 1 «Contingency Planning Guide for Federal Information Systems»

5. NIST Special Publication 800-84 «Guide to Test, Training, and Exercise Programs for IT Plans and Capabilities»

6. The Definitive Handbook of Business Continuity Management Second Edition Copyright 2007 John Wiley & Sons Ltd,

7. Business Continuity Management How to protect your company from danger MICHAEL GALLAGHER Pearson Education Limited 2003

8. www.bcmpedia.org/wiki/BCM_Body_of_Knowledge_(BCMBoK)

Информация о проекте на сайте Softline: services.softline.ru/security/upravleniya-ib

Евгений Качуров, консультант аналитического отдела компании Softline

План по обеспечению непрерывности бизнеса — сегодня один из обязательных документов в корпоративном управлении. Заранее продуманный перечень действий в условиях кризиса помог многим компаниям избежать операционного коллапса в период первой волны пандемии COVID-19. Если в вашей организации такого документа еще нет, то сейчас самое время его составить. Или пересмотреть. О том, какие элементы должны обязательно войти в план по обеспечению непрерывности бизнеса и на что обратить внимание при его подготовке, рассказывает наш постоянный эксперт Наталья Виноградова.

Одна из главных проблем во время любого кризиса — растерянность и чувство беспомощности, возникающие на всех уровнях организации и мешающие вовремя предпринять необходимые действия. Решить ее — основная задача плана по обеспечению непрерывности бизнеса, или BCP (Business Continuity Plan). Такой план позволяет заранее согласовать и отработать основные антикризисные шаги, поддержать работу компании и быстро возобновить ее в случае любых сбоев. Фактически это свод правил, которым должна следовать вся компания, чтобы обеспечить непрерывность бизнес-процессов и поддержки клиентов, а также сохранить свои активы.

Кроме того, BCP — это возможность для руководителя сконцентрироваться на бизнесе и определить, чему во время кризиса стоит уделить первоочередное внимание («обязательно должно быть»), а что важно, но не в первую очередь («было бы хорошо…»).

Возможные типы рисков

Ваша стратегия будет отличаться в зависимости от того, чем вызван кризис в бизнесе. Можно выделить три основных типа рисков (потерь).

- Утрата офиса или производственного помещения — например, когда из-за природных катаклизмов или пожара невозможна работа офиса, производства или склада.

- Инфраструктурные потери — когда сбой энергоснабжения, компьютерный вирус или любая другая чрезвычайная ситуация нарушила работу критически важных систем: бухгалтерии, IТ-систем и т. п.

- Человеческие потери — какое-либо бедствие (опять-таки глобальная пандемия) лишает ваш персонал возможности выполнять часть функций или участвовать в некоторых процессах.

На случай утраты офиса в плане должны быть прописаны варианты перевода сотрудников на удаленную работу — на дому или на любой другой площадке (например, в коворкинге). При инфраструктурных проблемах, как правило, есть возможность найти альтернативные технические решения для восстановления нормальной работы или поддержать самые критические процессы вручную. Ситуация, когда вы остаетесь без человеческих ресурсов, наиболее сложна, поскольку придется подтягивать новые кадры и заниматься их обучением.

Итак, кризис случился. Что делать?

Три вещи, на которые стоит обратить максимальное внимание, таковы.

Информация и безопасность. Первоочередная задача — обеспечить безопасность организации в целом и сотрудников в частности, а также проинформировать всех о принятых мерах. Обеспечьте закупку средств индивидуальной защиты, позаботьтесь о безопасности рабочих мест, пропишите правила безопасности, которые должен соблюдать персонал. Держите всех в курсе происходящего, чтобы минимизировать слухи, панику и общую тревожность. В случае необходимости откройте горячую линию.

Организация. Многие предприятия в кризис отправляют людей в неоплачиваемые отпуска, сокращают штат и/или заработную плату или начинают работать вне офиса. Составьте план, как поддержать вашу организацию в работоспособном состоянии, невзирая на ограничения, и сфокусировать ее на самых критических процессах. Контроль за соблюдением трудового законодательства в сложившейся ситуации чрезвычайно важен и потребует дополнительной работы от кадровиков.

Финансовые вопросы. Для выживания в кризисе необходим устойчивый денежный поток. В условиях быстрого снижения доходов крайне важно ужесточить контроль за расходами и движением средств. Даже у тех предприятий, которые сами чувствуют себя неплохо, могут быть партнеры, на работу которых негативно повлияет кризис, а это может вызвать эффект домино.

Что работает, когда сталкиваешься с кризисом

— Оперативность и гибкость — это новая норма. Скорее всего, вы не сможете предугадать ни продолжительность, ни масштабы кризисной ситуации. Меры, которые вы предусмотрели в изначальных антикризисных планах, могут оказаться недостаточными, или они потребуют срочной корректировки.

— Понимание и оценка всего спектра рисков: как на вас может повлиять кризис, каковы будут приоритеты и план действий? Что еще может произойти? Могут ли прерваться поставки? Возможны ли проблемы с коллективом? Повлияют ли новые условия на работу IТ-систем?

— Коммуникация — от руководителей до рядовых сотрудников. Общайтесь часто, действуйте решительно, посвящайте людей в свое видение краткосрочных и долгосрочных последствий.

— Контроль денежных потоков — приоритетная задача. Тщательное планирование производственных запасов и кредитных лимитов, заблаговременное обращение к банкам, поставщикам и клиентам помогут смягчить удар кризиса и избежать наихудших последствий.

— Перенимайте чужой опыт — используйте уже опробованные на практике методики и отработанные сценарии действий при аналогичных инцидентах на похожих предприятиях. Не стесняйтесь пользоваться готовыми решениями!

— Поддержка основных долгосрочных партнеров, сохранение цепочек поставок. Каждая организация думает в первую очередь об обеспечении собственной физической и финансовой безопасности, но почти так же важно поддерживать ваших основных поставщиков и клиентов. Поделитесь с ними своими планами, узнайте больше об их положении и планах. Смогут ли они принять ваши новые требования? Будете ли вы соответствовать их требованиям?

— Продолжайте отслеживать ситуацию и корректировать планы. Кризисы и бизнес-риски — дело непредсказуемое; будьте готовы менять план действий в соответствии с обстоятельствами.

Подход к созданию (обновлению) стратегии непрерывности бизнеса

1. Создайте рабочую группу по обеспечению непрерывности бизнеса (антикризисный штаб), возьмите на себя руководство процессом. Добейтесь вовлечения в процесс ключевых лиц. Назначьте ответственных, например за снабжение, финансовое обеспечение, решение технических вопросов.

2. Оцените риски, с которыми может столкнуться ваш бизнес.

3. Разработайте план коммуникаций. Кто первым уведомит организацию о начале реализации антикризисного плана, кто запустит обзвон или рассылку? Что будет в этих сообщениях?

4. Определите критические виды деятельности, а также ресурсы, площадки или системы, которые наиболее важны для вашего бизнеса (или необходимы для поддержания его деятельности) в течение всего кризисного периода.

5. Для каждого из критических видов деятельности установите соответствующие сроки: сколько вы протянете в их отсутствие, прежде чем это повлияет на ваш бизнес и его устойчивость или на предоставление услуг вашему ключевому клиенту? В идеале нужно оценить потенциальные потери на случай, если негативные процессы будут усугубляться в течение дня / нескольких дней / недели и т. д. Эти показатели помогут расставить приоритеты: какой из критических видов деятельности потребует разработки отдельного «плана спасения».

6. Определите, с кем взаимодействуют ваши партнеры (их поставщики, банки-партнеры и т. д.), какие риски для них критичны, каков целевой срок восстановления? Может ли их стратегия повлиять на ваши ключевые виды деятельности?

7. Для каждого критического вида деятельности:

— определите важнейшие инструменты и информацию. Это может быть, например, график налоговых платежей или данные об альтернативных поставщиках. В этот список будут входить безопасный доступ к вашей бухгалтерской системе и счету компании, безопасное интернет-соединение при работе из дома; ноутбуки и т. д.;

— обеспечьте наличие и актуальность всей необходимой документации. Это особенно важно в случае человеческих потерь и привлечения альтернативных ресурсов;

— разработайте и задокументируйте резервный план для каждого типа рисков с учетом ключевых партнеров (например, банков или сторонних обслуживающих организаций);

— протестируйте план действий и оцените его успешность против установленного критерия (например, налоговые отчеты сдаются вовремя и без ошибок):

- разберите план со всеми участниками процесса;

- проведите тестирование плана, чтобы проверить, что все участники понимают свои роли и задачи и готовы к ним;

- устройте неожиданную проверку плана, о которой будут знать заранее лишь несколько человек;

- зафиксируйте результат и посмотрите, удалось ли сработать эффективно и достичь установленных вами показателей.

Если нет или не устраивает результат, скорректируйте план. Устраивайте такие испытания ежегодно.

Понятие «планирование непрерывности бизнеса» (Business Continuity Planning, BCP) появилось сравнительно недавно и сегодня вызывает большой интерес у топ-менеджеров отечественных компаний.

Понятие «планирование непрерывности бизнеса» (Business Continuity Planning, BCP) появилось сравнительно недавно и сегодня вызывает большой интерес у топ-менеджеров отечественных компаний. Насколько методики и технологии обеспечения непрерывности бизнеса могут быть полезны?

Oбеспечение непрерывности бизнеса является одним из важнейших стратегических направлений развития любой компании. Это обусловлено необходимостью сохранять устойчивость и стабильность функционирования компании и ее информационной системы в различных условиях неблагоприятного воздействия внешних и внутренних факторов техногенного и/или природного характера.

Сегодня известно довольно много угроз и разрушающих факторов, неблагоприятно влияющих на деятельность коммерческих и федеральных структур и организаций. Например, перевод на два и более часа корпоративной информационной системы в состояние «отказ в обслуживании» по причине инфицирования ранее неизвестными вирусами или враждебными апплетами может нанести серьезный ущерб бизнесу компании. Для парирования возникающих угроз любому предприятию жизненно важно разработать и поддерживать в актуальном состоянии план восстановления бизнеса в чрезвычайных ситуациях.

Планирование восстановления после происшествия

Сегодня в России стремительно растут объемы передаваемой и обрабатываемой информации в корпоративных информационных системах. В этих условиях ИТ-службы отечественных компаний так заняты освоением новых технологий, что у них не хватает времени на обеспечение бесперебойной работы и безопасности систем. Это обычная проблема в циклах постоянного освоения новых технологий. Однако по мере «взросления» компаний и их систем все большее значение приобретают такие процессы, как резервное копирование данных и способность поддержания непрерывного доступа клиентов к приложениям.

Достаточно давно стало известно, что любой стремительно развивающийся вычислительный центр рано или поздно становится отдельной точкой сбоя. Одновременно пришло осознание того, что это может оказать значительное воздействие на непрерывность критичных вычислительных функций бизнеса. В результате непрерывность самого бизнеса может оказаться под угрозой.

План восстановления после происшествия (Disaster Recovery Plan, DRP) является частью плана непрерывности бизнеса и позволяет определить необходимые процедуры восстановления в случае возникновения инцидентов.

В методологии планирования восстановления «происшествие» определено как внезапное, незапланированное катастрофическое событие, которое не позволяет выполнять критичные процессы. Происшествие может привести к значительному ущербу по отдельным операциям, тотальной потере оборудования или невозможности персонала добраться до этого оборудования.

План восстановления после происшествия позволяет возобновлять нормальное функционирование и работоспособность информационной системы компании, обеспечивая максимально оперативное возвращение организации к нормальной деятельности. Так как многие критически важные бизнес-процессы зависят от технологической инфраструктуры, состоящей из приложений, данных и аппаратного обеспечения, план восстановления, как правило, концентрируется именно на бизнес-приложениях и разрабатывать его следует для всех критичных приложений.

Возобновление работоспособности информационных систем не обязательно осуществляется с помощью одних лишь технических решений в автоматическом режиме. План восстановления может использовать и некоторые процедуры, выполняемые вручную. Например, такие как анализ требований к непрерывности бизнеса, составление плана парирования внешних и внутренних воздействий, разработка регламентов восстановления и пр. Решение вернуться к «ручным» процедурам вместо того, чтобы создавать и поддерживать избыточную отказоустойчивую ИТ-инфраструктуру принимается на основе анализа предполагаемых затрат.

Время восстановления и критичность данных являются ключевыми моментами планирования восстановления после происшествия. Наличие плана восстановления уменьшает риск того, что время нарушения бизнес-процесса превысит допустимый для бизнеса компании интервал времени вынужденного простоя. Например, гарантируется восстановление после сбоя в течение двух часов, получаса и 15 минут.

Для качественного выполнения плана восстановления необходимо знать допустимое время восстановления (Recovery Time Objective), а также конечные цели восстановления (Recovery Point Objective). Стратегия технического восстановления после инцидента основывается на комбинации этих требований.

Процедура восстановления после происшествия состоит из определенных правил, процессов и дисциплин, гарантирующих, что критичные бизнес-процессы продолжат функционирование даже в случае, если произойдет сбой одного или более телекоммуникационных ресурсов или ресурсов обработки информации, от которых зависят операции. К ключевым элементам плана восстановления после происшествия относятся: формирование группы планирования; оценка рисков и аудит; определение приоритетов для приложений и сетей; разработка стратегии восстановления; подготовка оборудования и документирование плана; разработка критериев и процедур верификации; реализация плана.

В состав группы планирования входят сотрудники каждого бизнес-подразделения. Они должны понимать действующие в компании бизнес-процессы, иметь представление об используемых технологиях и участвовать во всех процедурах планирования восстановления после происшествия.

Анализ рисков и их воздействий на бизнес должен включать в себя анализ по крайней мере десяти «наихудших» потенциальных происшествий. Затем каждому бизнес-процессу и приложению/системе должен быть присвоен определенный уровень приоритетности. Цель создания такого списка — обеспечение жизнеспособного, эффективного и экономически целесообразного процесса восстановления во всех технологических областях. Важно поддерживать этот список актуальным, проводить полную инвентаризацию оборудования, помещений, поставщиков и контактных точек. Таблица 1, составленная согласно рекомендациям международного стандарта ISO 17799:2, может использоваться для классификации приложений и/или систем организации.

|

Классификация приложений/систем |

В настоящее время подготовлено более десятка различных стандартов и спецификаций управления безопасностью, детально регламентирующих процедуры планирования и поддержки непрерывности бизнеса, среди которых наибольшую известность приобрели международные и национальные спецификации и стандарты, такие как ISO 17799-2002 (BS 7799), NIST, COOP, HIPAA Gramm-Leach-Bliley, The Expedited Funds Availability, SAS 78/94.

Определение приоритетов восстановления приложений

Приложения классифицируются как критически важные, критичные, существенные или некритичные — в соответствии с классификацией поддерживаемых ими бизнес-процессов. Кроме того, для названных приложений определяются показатели допустимого времени и цели восстановления.

Системное время восстановления

Для оценки общего времени восстановления отдельного бизнес-процесса определяется системное время восстановления (System Recovery Time). С тем чтобы гарантировать восстановление бизнес-процесса в течение допустимого времени, необходимо планировать порядок приоритетов, в соответствии с которым и будет производиться восстановление аппаратных средств и компонентов систем. Например, согласно плану восстановления после происшествия, гарантированное восстановление хостов системы и соответствующих приложений должно начинаться в течение 15 минут. Хост-системы и связанные компоненты выполняют приложения, которые представляют бизнес-процессы. Должны быть определены компоненты инфраструктуры аппаратных средств, необходимые прикладным системам и данным, поддерживающим соответствующие бизнес-процессы. Также необходимо идентифицировать все прикладные зависимости, компоненты сетевой инфраструктуры и поддерживающий персонал.

Существует несколько способов определения системного времени восстановления. Для того чтобы обеспечить допустимое время восстановления бизнес-процесса, рассматривается несколько сценариев восстановления и выбирается лучший из них. В целом для успешного определения системного времени восстановления необходимо выбрать критичные для компании бизнес-процессы; определить допустимое время и конечную цель восстановления. Это же необходимо предлагать и в отношении всех приложений, поддерживающих выбранные бизнес-процессы, хост-систем приложений и времени восстановления для хост-систем и приложений.

Использование резервного копирования

Достижение конечной цели восстановления происходит как в штатных, так и во внештатных ситуациях. Если в случае происшествия программы и данные потеряны, то следует обратиться к архиву для их восстановления. Для этого необходимо выполнить процедуру резервного копирования.

Состояние приложений и хост-систем, поддерживающих критичные бизнес-процессы, зависит от профессионализма и компетенции обслуживающего персонала. Таким образом, подготовка персонала, компетентного в вопросах восстановления инфраструктуры, поддерживающей бизнес-процессы, — ключевой момент планирования восстановления после происшествия.

Тестирование плана

Для того чтобы тестирование процедуры восстановления после происшествия было максимально эффективным, цели и критерии успеха должны быть четко определены. Их наличие — залог эффективности не только отдельных элементов плана восстановления, но и плана обеспечения непрерывности бизнеса в целом. Существует два основных критерия успешности восстановления.

- Время восстановления. Помимо теста восстановления, после системного сбоя тестируется и подтверждается временной промежуток для оповещения об аварии и оценки происшествия. Тестируются стандартные вычислительные процедуры и деревья вызовов для подтверждения точности процедур и контактной информации.

- Системное время восстановления. Задача восстановления подтверждает, что конечная цель восстановления может быть осуществлена в любое время за рамками теста восстановления после системного сбоя. Проверяются и подтверждаются стандартные вычислительные процедуры и действующие протоколы.

Тестирование плана восстановления после происшествия — непростая процедура. Общая задача плана обеспечения непрерывности бизнеса — продолжать бизнес-процессы, в то время как задача плана восстановления — моделировать по частям или целиком существующую промышленную ИТ-среду на альтернативном месте до того момента, как будут возобновлены обычные операции.

Применение плана восстановления после происшествия

Наличие плана восстановления критично для надежной защиты бизнеса компании. Планы должны отражать изменения в окружающей обстановке. Принципиальна проверка процессов управления на предмет их изменений с целью корректной эксплуатации плана. Если есть области, в которых не предусмотрена практика управления изменениями, ее следует ввести. Многие программные продукты по восстановлению рассматривают это как одно из требований.

Таким образом, план непрерывности бизнеса возобновляет бизнес-процессы в целом, а план восстановления после происшествия восстанавливает работоспособность ИТ-систем. Задача планирования восстановления после происшествия заключается в том, чтобы максимально оперативно возобновить работоспособность систем, поддерживающих как критичные бизнес-процессы, так и обычные операции.

Программа реагирования на инциденты

Для успешного восстановления непрерывности бизнеса необходимо разработать программу реагирования на инциденты (Incident Response Program). Под инцидентом безопасности понимается неблагоприятное событие в информационной системе и/или сети или угроза того, что такое событие может произойти. Инцидентами могут быть: неавторизованный доступ, атаки злоумышленников, вирусные атаки и пр. Независимо от вероятности инцидента важно, чтобы все шаги, предложенные программой, были осуществимы.

Для создания и поддержки программы реагирования на инциденты необходимо сформировать группу людей, ответственных за обработку инцидентов и соответствующим образом подготовленных — группу реагирования на компьютерные инциденты (Computer Incident Response Team). В зависимости от размера организации численность группы может варьироваться. Участники группы реагирования ответственны за документирование процессов разработки приложений, классификацию инцидентов, определение средств и технологий, используемых для обнаружения вторжения. Кроме того, они решают, должен ли быть исследован инцидент и каким образом (то есть юридические агентства, судебная работа и т. д.), а также поддерживают безопасность сети и обучают сотрудников в рамках всей организации.

Программа реагирования должна разрабатываться в соответствии с политикой и процедурами информационной безопасности и присутствовать как в электронном виде, так и в твердой копии. При каких-либо значительных исправлениях их коррекция должна происходить одновременно. Для облегчения этого процесса имеет смысл создать дистрибутивный список в корпоративной электронной почте для рассылки таких исправлений, чтобы все участники группы были осведомлены о любых изменениях или корректировках.

Инструментальные средства обеспечения непрерывности бизнеса

Сегодня на рынке представлен достаточно широкий спектр программного обеспечения для автоматизации процессов планирования и управления непрерывностью бизнеса. Такое программное обеспечение позволяет использовать универсальные архитектуры баз данных для упрощения процедур анализа рисков и развития планов по восстановлению и непрерывности бизнеса.

Кроме того, ПО способно упростить процессы поддержки текущих планов непрерывности бизнеса, синхронизировать и поддерживать актуальную информацию, используя интерфейсы других приложений, корректировать управление компанией с учетом планов непрерывности бизнеса.

В целом программное обеспечение планирования и управления непрерывностью бизнеса можно условно разделить на следующие категории.

- Автономные средства оценки воздействий на бизнес. Здесь ввод данных производится вручную менеджерами и затем экспортируется в поддерживаемые средства обеспечения непрерывности бизнеса.

- Генераторы планов непрерывности бизнеса. Эти средства представляют собой, по сути, экспертные системы с определенными базами знаний и позволяют сгенерировать актуальный план обеспечения непрерывности бизнеса компании.

- Базы данных планирования непрерывности бизнеса. Отображают необходимую информацию о планировании непрерывности бизнеса с учетом специфики деятельности компании.

- Средства совместного распределенного планирования непрерывности бизнеса. Эти средства позволяют реализовать некоторый корпоративный стандарт обеспечения непрерывности бизнеса в распределенной вычислительной среде.

В табл. 2 рассмотрены характерные особенности некоторых программных продуктов.

Так, например, RSM McGladrey основное внимание уделяет решениям по обеспечению непрерывности бизнеса в области бухгалтерской деятельности, а SunGard рассматривает вопросы планирования и управления непрерывностью бизнеса в контексте решений и услуг по обработке финансовой информации в корпоративных информационных системах. Типичные особенности программных продуктов обеспечения непрерывности бизнеса следующие:

- иерархически гибко настраиваемая структура;

- развитые функции планирования и управления непрерывностью бизнеса;

- возможность сопровождения и расширения вводимых планов непрерывности бизнеса для значительного количества бизнес-единиц и подразделений;

- возможность интеграции с другими приложениями для управления проектами и ресурсами;

- автоматизированные процедуры оценки воздействия на бизнес;

- развитая система электронных подсказок и помощи;

- поддержка современных Intranet-технологий.

В России вероятность техногенных и природных катастроф достаточно высока, чрезвычайные ситуации возникают чуть ли не ежедневно. При этом спектр угроз в области экономической, физической и информационной безопасности, а также перечень уязвимостей технической и информационной инфраструктуры в отечественном бизнесе постоянно растет. Понятно, что использование планов непрерывности бизнеса требует дополнительных затрат. Однако каждая компания получает ряд существенных преимуществ: быстрое и эффективное восстановление бизнеса в чрезвычайных ситуациях; минимизация финансовых потерь, удовлетворение требований клиентов, акционеров, руководства, аудиторов и других заинтересованных структур; уменьшение стоимости страховых контрактов и пр.

Таким образом, целесообразность планирования непрерывности бизнеса в каждой отечественной компании сегодня уже не вызывает сомнений.

Сергей Петренко — эксперт управления профессионального сервиса компании «АйТи», SPetrenko@it.ru

Ольга Ремизова — консультант управления профессионального сервиса компании «АйТи», info@it.ru

Поставщики решений и услуг

В настоящее время сложился достаточно развитый, структурированный рынок услуг и решений в области обеспечения непрерывности бизнеса. Характеристика некоторых предложений на этом рынке позволит составить представление о нем.

- Computer Alternate Processing Sites (CAPS) — оказывает консалтинговые услуги в области непрерывности бизнеса BCP, а также анализа воздействия на бизнес.

- Hewlett-Packard Business Continuity and Recovery Services — предлагает услуги планирования и тестирования BCP.

- IBM Business Continuity and Recovery Services (бизнес-составляющая IBM Global Services) — предоставляет консалтинговые услуги, включая анализ и управление рисками, планирование и поддержку BCP, антикризисное управление, оценку и планирование восстановления; службы восстановления — включая полностью оборудованные резервные компоненты технической инфраструктуры.

- SunGuard Availability Services оказывает полный спектр услуг по обеспечению требуемого уровня непрерывности и доступности корпоративных информационных систем.

- Business Protection Systems International (BPSI) предлагает набор средств Business Protector для создания и поддержания планов непрерывности бизнеса.

- Computer Security Consultants Inc. (CSCI) предлагает программный продукт восстановления RecoveryPАС.

- LBL Technology Partners реализует программу развития BCP LBL Contingency Planner, совместимую с Microsoft Office.

- Recovery Point Systems предлагает решение по восстановлению критичных функций бизнеса Integrated Disaster Recovery Site (IDRS).

- RSM McGladrey предлагает программу планирования непрерывности бизнеса Business Continuity Planning System на основе анализа и управления бизнес-рисками.

Состав работ

Стандартная схема планирования непрерывности бизнеса компании может включать в себя следующие работы:

- анализ бизнес- и информационно-технологических процессов, выявление наиболее критичных элементов операционной деятельности и технологической инфраструктуры компании с точки зрения их влияния на непрерывность основных бизнес-процессов;

- определение стратегий восстановления информационных и других технических систем в случае возникновения отказов и сбоев, а также обеспечение непрерывности бизнеса в чрезвычайных ситуациях;

- разработка и внедрение технической инфраструктуры компании, позволяющей поддерживать требуемый уровень непрерывности бизнеса;

- разработка плана обеспечения непрерывности бизнеса, его поддержка, эксплуатация и сопровождение.

|

Пример обеспечения непрерывности бизнеса |

Как правило, под планированием непрерывности бизнеса понимается процесс создания и поддержания в актуальном состоянии плана мероприятий, позволяющих если не парировать, то по крайней мере минимизировать возможные потери компании (финансовые, юридические, имиджевые и др.) в условиях активного воздействия внутренней и внешней среды. Формально этот процесс заключается в подготовке и сопровождении пакета документов, в которых отражаются наиболее опасные для компании угрозы, регламентируются вопросы распределения обязанностей и ответственности между сотрудниками компании, содержатся планы оповещения и действий в чрезвычайных ситуациях и пр. Например, план обеспечения непрерывности бизнеса может содержать перечень мероприятий, позволяющих парировать такие угрозы, как отказы аппаратных средств; разрушение блоков питания или элементов телекоммуникационной инфраструктуры компании; сбой приложений и баз данных; ошибки, связанные с человеческим фактором; вирусы, черви, «троянские кони» и т. д.; атаки злоумышленников; террористические акты; пожары; наводнения, удары молнией и другие стихийные бедствия.

Тщательно составленный документированный план обеспечения непрерывности бизнеса показывает, какие цели и задачи компании являются приоритетными в чрезвычайных ситуациях.

Пример плана обеспечения непрерывности бизнеса

Основные положения плана обеспечения непрерывности бизнеса (актуальность, основные цели и задачи, способы решения).

Оценка воздействия на бизнес:

- классификация возможных угроз непрерывности бизнеса;

- сценарии чрезвычайных ситуаций;

- уязвимости инфраструктуры бизнеса;

- определение возможного ущерба в случае происшествий;

- оценка остаточных рисков.

Деятельность компании в чрезвычайной ситуации:

- первоначальное реагирование на чрезвычайную ситуацию (оценка опасного события, объявление чрезвычайной ситуации, оповещение необходимого круга лиц, ввод в действие плана);

- мероприятия, обеспечивающие непрерывность деятельности компании в чрезвычайной ситуации и восстановление ее нормального функционирования.

Поддержание готовности к обеспечению непрерывности бизнеса:

- контроль правильности и корректировка содержания плана;

- составление списка адресов и процедуры рассылки плана;