Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

Читайте также: Узнайте, как выбрать подрядчика по ИБ

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Читайте также: Пентест VS Аудит ИБ: что эффективнее.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

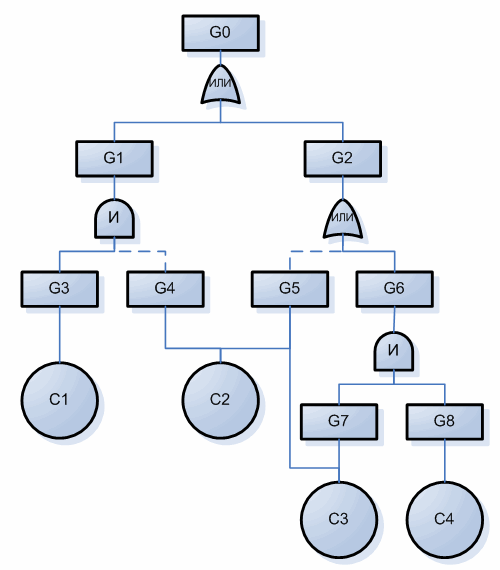

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Ведущий эксперт Департамента комплаенса кредитно-финансовой сферы Группы компаний «ЦИБИТ» Косичкин Роман Олегович делится своими мыслями о том, какую пользу могут извлечь финансовые организации из грамотно проведенного у них аудита информационной безопасности. Приятного чтения!

В последнее время Банк России как мегарегулятор в финансовой сфере принял ряд документов, определяющих критерии правильности построения систем защиты информации и управления ими. Для проверки соответствия этим критериям требуется привлечение внешних фирм–аудиторов.

Однако, по мнению многих финансовых организаций, аудит является очень затратным мероприятием, как с ценовой стороны вопроса, так и по использованию других ресурсов. А есть ли для компании польза от аудита помимо формального соответствия требованиям Банка России? Ответ на этот вопрос дадим в этой статье.

Значимость информации для финансовой организации

Банки, страховые, инвестиционные компании, биржи являются основой денежной системы государства и важнейшими финансовыми институтами современного общества. В связи с этим к ним предъявляются особые требования по обеспечению информационной безопасности (ИБ).

Автоматизированные банковские системы, системы дистанционного обслуживания, программные решения по переводу денежных средств содержат конфиденциальную информацию о клиентах компании, состоянии их счетов и проведении ими финансовых операций. В процессе хранения и обработки информации в этих информационных системах, ее передачи по линиям связи в процессе дистанционного обслуживания и при переводах важно, чтобы информация не попала в руки злоумышленников, не была изменена или оказалась недоступной пользователям. При этом следует соблюсти баланс между интересами бизнеса и требованиями ИБ. С одной стороны, нужно обеспечить безопасность данных, но, в то же время, без быстрого и своевременного обмена и обработки информации любая финансовая система не может функционировать корректно.

Угрозы информации финансовых организаций

Основной и главной угрозой информации по-прежнему остается человеческий фактор. Согласно статистике, больше половины правонарушений приходится на сотрудников организации, то есть на тех, кто непосредственно имеет доступ к данным. Новости об утечках конфиденциальной информации регулярно появляются как в зарубежных, так и в отечественных СМИ.

Кроме этого, существуют и технические угрозы для информации, к которым относятся взломы информационных систем лицами, не имеющими к ним прямого доступа, такими как криминальные сообщества или конкуренты.

Опасность и угрозу для программного обеспечения могут представлять также различные компьютерные вирусы, программные закладки, уязвимости, возникшие из-за несвоевременного обновления программ, которые способны нарушить доступность и целостность данных, а также привести к потере конфиденциальности.

Документы для оценки состояния ИБ финансовых организаций

До момента появления отечественных стандартов в области ИБ банки и другие финансовые организации управляли безопасностью, основываясь на положениях внутренних нормативных документов. Начиная с середины двухтысячных годов Банк России начал разрабатывать документы, определяющие меры по безопасности информационных систем финансовых организаций. В настоящее время требования к ИБ организаций финансовой сферы установлены, в том числе, следующими документами Банка России или созданными при его участии:

- ГОСТ Р 57580.1—2017 Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер.

- Положение Банка России от 9 января 2019 г. № 672-П “О требованиях к защите информации в платежной системе Банка России”.

- Положение Банка России от 17 апреля 2019 г. N 683-П «Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента».

- Положение Банка России от 17 апреля 2019 г. N 684-П «Об установлении обязательных для некредитных финансовых организаций требований к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков в целях противодействия осуществлению незаконных финансовых операций».

- Положение Банка России от 4 июня 2020 года N 719-П О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств.

В целом данные документы можно рассматривать как руководства, позволяющие финансовой организации понять, насколько полно мероприятия по обеспечению ИБ охватывают различные аспекты деятельности компании.

Что такое аудит и в чем его трудность

Чтобы понять насколько полно выполняются требования руководящих документов, финансовой организации следует провести оценку соответствия, называемую также аудитом (в нашем случае аудит ИБ). Основная задача аудита – объективно оценить текущее состояние ИБ финансовой компании, а также ее соответствие установленным критериям.

Аудит проводится командой специалистов независимой компании. Аудиторы могут использовать опыт и знания, полученные во время проведения предыдущих оценок соответствия, и поэтому выполнят работу эффективно и быстро.

К недостаткам аудита относятся денежные траты, а также чрезмерно большие расходы ресурсов на сопровождение аудиторской группы и помощь при сборе дополнительных свидетельств.

В большинстве случаев финансовые организации не понимают реальной необходимости аудита. Большинство компаний не готовы отдавать немалые деньги за «всего лишь» проверку на соответствие требованиям.

В чем же польза от аудита

Несмотря на все трудности и опасения по поводу проведения внешней оценки соответствия результаты квалифицированно выполненного аудита ИБ позволяют построить оптимальную по эффективности и затратам корпоративную систему защиты, адекватную текущим задачам и целям бизнеса.

Отзывы финансовых компаний, прошедших процедуру аудита на соответствие положениям Банка России, говорят о том, что после проведения данных работ не только повышается уровень доверия и лояльности со стороны регулятора, клиентов и партнеров, но и формируются ответы на самые важные для обеспечения безопасности деятельности организации вопросы:

- насколько хорошо построена служба ИБ, достаточно ли ее ресурсное обеспечение;

- где находятся слабые места в существующей системе защиты;

- что нужно сделать, чтобы подразделение ИБ финансовой организации своевременно реагировало на инциденты и возможные угрозы;

- какие управленческие шаги необходимо предпринять, чтобы оптимально спланировать, правильно реализовать, вовремя контролировать и совершенствовать систему защиты информации.

Результаты аудита, документально зафиксированные в отчете, являются катализатором для принятия кадровых, организационных или технических решений в отношении ИБ.

Грамотно проведенный аудит может помочь уменьшить и финансовые потери, которые могли бы быть следствием инцидентов ИБ – простой оборудования, потерю информации, восстановление работоспособности выведенных из строя узлов, репутационные потери;

Резюмируя изложенное, можно сказать, что аудит ИБ является сегодня одним из наиболее эффективных инструментов для получения независимой и объективной оценки текущего уровня защищенности финансовой организации от различных угроз информации. Результаты аудита позволяют сформировать системный подход к реализации стратегии развития системы обеспечения информационной безопасности финансовой организации. Таким образом, оценка соответствия ИБ является не пустой тратой денег, а вложением в стабильность и будущее развитие.

Помощь экспертов

Как уже отмечалось, по итогам аудита документально фиксируются полученные результаты соответствия заданным критериям. Формально на этом работа аудиторов заканчивается. Но для любой финансовой организации очень важно не просто оценить степень соответствия требованиям, но и понять какие действия в управленческом, нормативном и техническом плане следует предпринять, чтобы улучшить как свою оценку, так и общее состояние системы ИБ.

Эксперты компании «ЦИБИТ» по окончании процедуры аудита помогут финансовой компании определить, в каком направлении следует приложить усилия, чтобы исправить текущие несоответствия. Специалисты «ЦИБИТ», по договоренности с компанией, могут поспособствовать и в подготовке системы организационно-распорядительной документации, и в организации системы защиты. Недаром девиз компании «ЦИБИТ» — «Мы помогаем соответствовать требованиям!».

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

26.10.2022

Дата обновления: 14.11.2022

Когда речь идет об информационной безопасности компании, лучше несколько раз перестраховаться, чем один раз пострадать от утечки информации, кибератаки или кражи данных. Каждый инцидент ИБ обычно оборачивается для бизнеса финансовыми потерями и репутационным рискам, при которых даже лояльные клиенты теряют доверие к компании.

Проверить ИТ-инфраструктуру и процессы ИБ можно с помощью аудита информационной безопасности: внутреннего и внешнего. В материале мы вместе со специалистами ITGLOBAL.COM Security разбираемся, зачем проводить аудит ИБ и в чем сходства и различия внешнего и внутреннего аудита.

Для чего нужен аудит ИБ

Бизнес проводит аудит ИБ, чтобы повысить уровень информационной безопасности в целом, убедиться в защищенности ИТ-инфраструктуры, оценить зрелость процессов ИБ и получить подробный отчет с рекомендациями по их совершенствованию.

Внутренний аудит больше направлен на обеспечение самоконтроля, когда специалисты компании самостоятельно находят слабые места в своей ИБ и устраняют их. Например, настраивают права доступа к приложениям и компонентам ИТ-инфраструктуры по принципу минимальных привилегий.

Внешний аудит помогает получить объективную оценку состояния защищенности ИТ-инфраструктуры и процессов ИБ компании от сторонней организации. Чаще всего его проводят, когда произошел инцидент информационной безопасности или нужно проверить соответствие ИБ требованиям нормативно-правовых актов РФ.

Как понять, что вашему бизнесу нужен аудит

Для проведения внутреннего аудита не нужно ждать повода в виде инцидента ИБ или указания руководства. Это регулярная проверка, где работа с данными и процессами должна быть четко регламентирована во внутренних документах и уставе компании.

Есть два варианта внутреннего аудита:

- сотрудник ИБ-отдела проверяет, как защищены данные компании и устроены процессы информационной безопасности в ИТ-департаменте;

- руководитель ИБ-отдела проверяет процессы и работу сотрудников в своем отделе.

Данные, которые необходимо защищать, зависят от сферы деятельности компании. Это может быть гостайна, коммерческая тайна или персональные данные клиентов.

Внешний аудит может инициировать сам бизнес, когда произошел инцидент ИБ и нужно предотвратить подобные ситуации в будущем. Или когда у регулятора есть требования по ИБ, которым должна соответствовать компания. Например, для банков, финансовых и государственных организаций проведение внешнего аудита — это обязанность, которая прописана в нормативных актах РФ и ГОСТ.

Когда нужно проводить дополнительную внешнюю проверку:

- появляются новые требования регулятора;

- происходит реорганизация компании;

- меняются специалисты на ключевых ИТ-должностях;

- появляются новые стратегические бизнес-планы;

- руководство оценивает активы компании;

- трансформируются процессы систем управления ИБ;

- топ-менеджеры оценивают квалификацию сотрудников ИТ/ИБ-отделов.

Кто проводит аудит ИБ

Внутренний аудит информационной безопасности компания проводит силами своего отдела по ИБ и ИТ-департамента. В отличии от внутреннего, внешний аудит ИБ — это независимая проверка, которую бизнес заказывает у сторонней лицензированной компании.

Например, у ITGLOBAL.COM Security есть следующие лицензии на проведение аудиторской деятельности:

- ФСТЭК (Федеральной службы по техническому и экспортному контролю) на ТЗКИ (Техническую защиту конфиденциальной информации);

- лицензия ФСБ на криптографию;

- сертификат ISO 27001 (Стандарт менеджмента информационной безопасности).

Как подготовиться к аудиту

Перед тем как проводить внутренний аудит, сотрудникам отдела ИБ компании необходимо подготовить внутренний документ, в котором по шагам будет расписан весь процесс проверки: перечень систем и процессов ИБ, содержание итоговых отчетов и расписание следующих аудитов.

Внешний аудит проводят сторонние организации, поэтому подготовка немного отличается. Например, специалисты ITGLOBAL.COM Security перед началом работы обязательно подписывают с клиентом NDA, фиксируют в договоре требования бизнеса к проверке, в том числе информацию о том, что является защищаемой информацией (персональные данные, гостайна и т.д) и где проходят границы проведения аудита ИБ.

Затем аудиторы изучают бизнес-процессы компании, состав и настройки ИТ- инфраструктуры и прикладных сервисов, проверяют текущие настройки систем защиты информации (СЗИ). Делают вывод, каким компонентам ИТ-инфраструктуры и процессам необходимо уделить особое внимание.

Что проверяют в ходе аудита

С помощью внутреннего аудита можно проверить, как организованы процессы информационной безопасности в компании. Например, найти не заблокированные учетные записи, когда уволенный сотрудник все еще может зайти в ИТ-инфраструктуру компании от своего имени, украсть конфиденциальную информацию и продать ее конкурентам.

В ходе внутреннего аудита специалисты:

- устанавливают права доступа сотрудников к информации;

- проверяют состояние средств защиты данных;

- проверяют информированность сотрудников о внутренних правилах ИБ.

Внешний аудит больше направлен на оценку защищенности ИТ-инфраструктуры и степени ее устойчивости к угрозам, рискам утечки данных и проблемам с их защитой. Причем как на уровне сети, так и на уровне отдельных компонентов информационной системы.

В ходе внешнего аудита специалисты проверяют:

- состояние ИТ-инфраструктуры, оборудования и корпоративного ПО;

- состояние ИБ-систем и процессов, уровень защищенности данных, настройки доступов к ним;

- квалификацию ИТ-специалистов компании.

Как часто проводить аудит

Периодичность проведения внутреннего аудита определяет сама компания: раз в месяц, два месяца или полгода. Специалисты ITGLOBAL.COM Security советуют проводить внутренний аудит 4 раза в год. Внешний аудит необходимо проводить не реже одного-двух раз в год, но все зависит от задач бизнеса и влияния информационной безопасности на деятельность компании.

Чем отличаются результаты внутреннего и внешнего аудита

По итогам внутреннего и внешнего аудита специалисты формируют подробные отчеты с информацией о защищенности ИТ-инфраструктуры, состоянию процессов ИБ и соответствии (или несоответствии) их международным best practices.

Отчеты отличаются только тем, что по внутреннему аудиту его готовят специалисты отдела ИБ компании, а по внешнему — сертифицированные специалисты сторонней организации. После получения развернутого отчета по внешнему аудиту компания может самостоятельно или с помощью специалистов ITGLOBAL.COM Security устранить несоответствия.

Саммари: главные различия внутреннего и внешнего аудита

- Цель. Основная цель аудитов — повышение уровня информационной безопасности компании в целом. Но внутренний аудит больше направлен на обеспечение самоконтроля, а внешний направлен на выстраивание процессов ИБ в соответствии с лучшими мировыми практиками и требованиями нормативно-правовых актов.

- Обстоятельства. Внутренний аудит — это регулярная проверка, для которой не нужен особый повод. Внешний аудит компания проводит по своей инициативе (например, когда произошел инцидент ИБ) или по требованию регуляторов. Это касается банков, финансовых или государственных организаций.

- Аудитор. Внутренний аудит компания проводит самостоятельно силами собственного отдела по ИБ, а внешний — независимая сторонняя организация, у которой есть все необходимые сертификаты: ФСТЭК России по деятельности ТЗКИ, ФСБ, сертификат ISO 27001.

- Подготовка. Перед внутренним аудитом специалисты отдела ИБ готовят внутренний документ, в котором расписывают весь процесс проверки. Перед внешним аудитом компания заключает договор со сторонней организацией, которая предварительно погружается в бизнес-процессы компании и изучает ее процессы ИБ.

- Предмет проверки. В ходе внутреннего аудита специалисты компании проверяют права доступа сотрудников к конфиденциальной информации, учетные записи и т.д. Внешний аудит больше направлен на проверку защищенности ИТ-инфраструктуры в целом и процессы ИБ.

- Периодичность. Внутреннюю проверку специалисты ITGLOBAL.COM Security советуют проводить 4 раза в год, а внешнюю не реже одного-двух раз в год. Но все зависит от задач бизнеса и влияния ИБ на деятельность компании.

- Отчетность. По результатам аудитов специалисты составляют подробный отчет о состоянии процессов ИБ и дают рекомендации, что необходимо исправить, чтобы они соответствовали лучшим мировым практикам. Отличие лишь в том, что отчет по внешнему аудиту пишут независимые эксперты, поэтому бизнес получает более полную и объективную информацию.

Содержание:

- Что такое аудит информационной безопасности;

- Зачем проводить аудит информационной безопасности;

- Проведение аудита информационной безопасности;

- Чем мы можем помочь.

Что такое аудит информационной безопасности

Корпоративная информационная система сегодня — это структура, объединяющая различные сервисы, которые необходимы для жизнедеятельности компании. Структура, которая постоянно растет и меняется. Именно возрастающая сложность систем хранения и обработки информации бросает вызов безопасности данных и усложняет ее защиту. Обеспечение сохранности данных требует тщательного контроля, и как раз для выявления недостатков защиты и определения потенциальных атак существует процедура аудита.

Аудит информационной безопасности — это независимая проверка системы защиты данных, которая соответствует заданным критериям (требованиям закона или принятым корпоративным стандартам и компонентам информационной системы и т.п.). Под проверку попадают как технологии и процессы, так и персонал организации. Результатом аудита становится подробный отчет, который отражает состояние системы, обнаруживает недостатки и позволяет составить рекомендации по их устранению.

Цели аудита информационной безопасности

Главные цели аудита — анализ реального состояния системы безопасности, получение рекомендаций по ее улучшению и оценка информационной системы на соответствие стандартам отрасли. Составленный по окончанию аудита отчет будет подтверждать эффективность системы защиты, которая справляется со своими задачами в контексте специфики того или иного предприятия и не требует дополнительных расходов.

Стоит отметить, что аудит информационной безопасности не устраняет обнаруженных уязвимостей, а лишь фиксирует их наличие. Мероприятия по устранению угроз — это отдельная процедура.

Зачем проводить аудит информационной безопасности

Даже самая надежная система безопасности может оказаться малоэффективной без ее своевременной диагностики. В отличии от попыток компании тестирования “своими силами”, аудит отличают:

- Независимый взгляд, который является гарантом непредвзятости и адекватности оценки.

- Компетенция проверяющей организации в данном вопросе.

Откладывание профессионального аудита непременно повышает риск потенциальной угрозы, которая может проникнуть незаметно, но ее последствия будут ощущаться компанией еще очень долго.

Вопреки распространенному мнению, размер предприятия — не единственное условие для актуальности проведения аудита. Угрозе в равной степени могут быть подвержены малый, крупный бизнес и даже государственные учреждения. Аудит важен всем организациям, которые используют корпоративные сети, имеют свой веб-сайт, осуществляют интернет-платежи и проводят сбор и обработку персональных данных. Стать жертвой действий злоумышленников или же банальной халатности сотрудников может каждый. Это еще сильнее порождает высокую потребность в проверке, которая поможет убедиться в безошибочности системы или справиться с ее слабыми местами.

Рост масштабов компании, случаи утечки информации, отсутствие штатных сотрудников, ответственных за информационную безопасность — все это делает аудит необходимым.

Проведение аудита информационной безопасности

От правильной подготовки к аудиту во многом зависит успех всего процесса. Она нацелена на формирование четкой координации внутри проектной команды, согласование с заказчиком методов и сроков проведения каждого этапа проверки.

После подготовки идет основной этап, а именно обследование информации, системы защиты и моделирование возможной опасности.

Один из способов проверки системы безопасности — тестирование на проникновение (пентест), в ходе которого симулируется реальная атака злоумышленников без всякого реального вреда для системы. Пентест позволяет объективно оценить уровень защищенности и понять, могут ли применяемые в компании средства защиты противостоять атакам такого рода.

По завершению основных работ выдается отчет и рекомендации по защите системы защиты информации.

|

Закажите услугу по аудиту информационной безопасности, просто оставив заявку! |

Заказать услугу |

“Астрал. Безопасность” проведет аудит информационной безопасности

С помощью всех вышеперечисленных мер происходит полный анализ информации, системы ее защиты и моделирование угрозы. Все эти шаги и будут компонентами квалифицированного аудита.

Результаты аудита информационной безопасности:

По результатам аудита, специалисты “Астрал. Безопасность” помогут:

- Оценить эффективность применяемых средств и мер защиты информации, а также дать рекомендации по их модернизации.

- Описать характеристики и компоненты корпоративной информационной системы, которые влияют на уровень защищенности;

- Предоставить результаты всех тестов, выводы и рекомендации для повышения уровня защищенности.

Благодаря полученной при аудите информации заказчик сможет доработать требования к СЗИ и оценить эффективность принятых мер по защите информации.

При выявлении критичных моментов на этапе обследования специалисты “Астрал. Безопасность” немедленно сообщают о них и предлагают оптимальные пути решения проблем.

«Астрал. Безопасность» оказывает полный комплекс услуг по аудиту информационной безопасности.

Системный интегратор в области ИБ

Более 15 лет обеспечиваем безопасность информационных систем персональных данных различного уровня сложности.

Лицензии ФСБ и ФСТЭК России

Имеем соответствующие лицензии подтверждающие нашу квалификацию.

Импортозамещение

Участвуем в государственной программе по импортозамещению, поставляем и настраиваем сертифицированное ПО и “железо”.

Экспертная поддержка

Окажем поддержку по любому техническому вопросу. Отвечаем по телефону и почте.

Аудит информационной безопасности

Мы предлагаем:

- Анализ внутренних нормативных документов на соответствие требований регулятора

- Обследование информационной инфраструктуры

- Тестирование на проникновение и анализ уязвимостей (в т.ч. ПО не ниже ОУД4)

- Выявление уязвимых информационных систем

- Разработку внутренних нормативных документов всех уровней

- Подробный отчет о проведенном аудите и соответствии руководящим документам

- Рекомендации по устранению и повышению надежности защиты

Почему мы:

- Более 10 дипломированных специалистов по информационной безопасности

- Большинство специалистов имеют сертификаты аудиторов от международных стандартов

- Консультанты по информационной безопасности имеют разносторонний опыт во всех направлениях информационной безопасности различных отраслей

Важно:

При выявлении критичных моментов на этапе обследования консультанты по информационной безопасности немедленно сообщают об этом Заказчикам и предлагают оптимальные пути решения сложившейся ситуации.

Необходимо провести аудит ИБ?

Эксперты по аудиту информационной безопасности

Музалевский Федор Александрович

Ведущий эксперт компьютерно-технического направления

Опыт: Экспертная работа с 2010 года. Педагогический стаж с 2012 года. Кандидат физико-математических наук. Доцент кафедры ВМ и ИТ ФГБОУ ВО “ВГУИТ”

Профиль >>

Все эксперты

Царев Евгений Олегович

Эксперт в сфере информационной безопасности

Опыт: Экспертная работа с 2011 года. Педагогический стаж с 2008 года

Профиль >>

Все эксперты

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности

Опыт: Профессиональный опыт в сфере информационных технологий и информационной безопасности с 2009 года

Профиль >>

Все эксперты

Гончаров Андрей Михайлович

Юрист в области информационной безопасности

Опыт: Профессиональный опыт в области IT-права с 2015 года

Профиль >>

Все эксперты

Перминов Геннадий Вадимович

Эксперт в сфере информационной безопасности

Опыт: Экспертная работа и педагогический стаж с 2008 года

Профиль >>

Все эксперты

Видео по аудиту информационной безопасности

Почему RTM Group

RTM Group экспертная организация №1 по версии Федерального каталога экспертных организаций

В списке SWIFT Directory of CSP assessment providers

В реестре надежных партнеров торгово-промышленной палаты Российской Федерации

Полноправный член «Ассоциации пользователей стандартов по информационной безопасности» (АБИСС)

Входим в рейтинг «Pravo.ru-300» в отрасли Цифровая экономика

Сайт RTM Group входит в тройку лучших юридических сайтов России

В составе ТК №122

Цены на услуги по аудиту информационной безопасности

| Наименование услуги | Стоимость |

|---|---|

|

Консультация |

Бесплатно |

|

Аудит ИБ в рамках любого из бизнес-процессов |

от 200 000 |

|

Тестирование на проникновение (пентест) и анализ уязвимостей Срок — от 2 недель Подробное описание |

от |

|

Внесудебная экспертиза по вопросам IT и информационной безопасности |

от 90 000 |

|

Полный аудит соответствия требований 683-П и проведение оценки по ГОСТ Р 57580 Срок – от 16 недель |

от |

|

Полный аудит соответствия требованиям 757-П и проведение оценки по ГОСТ Р 57580 Срок – от 18 недель |

от |

|

Оценка соответствия по ГОСТ Р 57580 в сегменте ЕБС (локальное решение) Срок – от 10 недель |

от |

|

Для ОПС, ОПДС: Аудит соответствия общим требованиям 719-П (без ОУД4) Возможно проведения аудита соответствия общим требованиям в 3 этапа: GAP-анализ, разработка ОРД, проведение финального этапа аудита общих требований 719-П. Подробное описание |

от 300 000 |

|

Аудит системы защиты персональных данных на соответствие 152-ФЗ Анализ документации Подробное описание |

от 150 000 |

|

Пентест внутренних ресурсов (удаленно) Срок – от 4 недель |

от |

|

Пентест сайта Срок – от 5 рабочих дней |

от 200 000 |

|

Пентест web-приложения Срок – от 5 рабочих дней |

от |

|

Аудит программного кода |

от 100 000 |

|

Оценка соответствия программного обеспечения по ОУД4 в соответствии с ГОСТ 15408-3-2013 Срок — от 8 недель Подробное описание |

от 512 000 |

|

Работаем с юридическими лицами, ИП и бюджетными организациями по безналичному расчету. |

Наши преимущества

Нами проведено более 700 аудитов

Сотрудники компании провели более 700 аудитов по различным критериям

3 лицензии

ФСТЭК России и ФСБ России

50+

Вариантов аудитов информационной безопасности в нашем портфеле

Наши отзывы по аудиту информационной безопасности

Наши кейсы

Услуги для вас

FAQ: Часто задаваемые вопросы

По каким признакам вы можете провести аудит ИБ? Сколько это стоит и что для этого нужно?

Татьяна

Добрый день.

Проведение аудита ИБ может проводиться по регламентным методикам, например, ГОСТ 57580.2, либо по качественным требованиям, например, для ПДн – постановление правительства 1119. Сроки и стоимость зависят от выбранного критерия и области оценки (числа серверов, систем и проч.).

Кобец Дмитрий Андреевич

08.07.2020

Что такое технический аудит и зачем он нужен?

Мария

Технический аудит – специальная независимая экспертиза, которая проводится путем осуществления плановых, а так же тематических проверок.

Технический аудит проводится с целью выявления несоответствия руководящим документам, как в ходе подготовки к проверкам со стороны регулятора, так и для повышения уровня состояния информационной безопасности.

Иными словами технический аудит, это часть общего аудита, и проводится он в какой то определенной части информационной инфраструктуры.Во время проведения технического аудита проверяются все лицензии, сверяются все нормативные и распорядительные документы, а также эксплуатационные журналы. Проводится анализ информационной инфраструктуры на возможные уязвимости.

Кобец Дмитрий Андреевич

02.03.2021

Кто готовит план проведения аудита по информационной безопасности?

Anryy

То, как планируется деятельность аудитора зависит от критерия аудита. Если в качестве критерия используется стандарт, то самим стандартом может быть предусмотрена обязанность аудитора подготовить план аудита и предоставить его проверяемой организации для ознакомления. Если аудит носит экспертный характер (такой аудит не опирается на какой-либо стандарт, либо использует стандарт только в какой-то части), то в этом случае план аудита разрабатываться на этапе подписания договора или согласования Технического задания.

Царев Евгений Олегович

01.09.2022