Информационные технологии прочно вошли в жизнь современного человека как с

точки зрения пользователя, так и бизнеса. ИТ-сфера напрямую влияет на

бизнес, как и бизнес на развитие ИТ-сферы.

В данной статье мы рассмотрим три вида бизнеса – микро, малый и средний.

Попробуем разобраться, чем же отличаются эти три категории бизнеса и что

нужно каждой из них с точки зрения ИТ-технологий для построения локальной

ИТ-инфраструктуры, приведем примеры типовых решений для каждого из видов.

Для начала опишем эти категории бизнеса. Мы возьмем выдержку из

законодательства РФ:

- Микробизнес.

Численность персонала до 15 человек.

Выручка в год до 120 млн рублей.- Малый бизнес.

Численность персонала до 100 человек.

Выручка в год до 800 млн рублей.- Средний бизнес.

Численность персонала до 250 человек.

Выручка в год до 2 000 млн рублей.

Следующим этапом мы постараемся описать основные потребности и особенности

работы с каждым из видов бизнеса с точки зрения построения ИТ-структуры для

работы с 1С:Предприятие.

ИТ-инфраструктура для микробизнеса

Фактически, это молодые компании, начинающие свою деятельность. Ключевая

особенность – сверхограниченный бюджет, а также небольшие требования уровня

доступности сервисов. Данные компании стараются выжать максимум из

информационных технологий. Далее мы приведем типовые примеры построения

облачной ИТ-структуры.

Почему облако? Ранее

в одной из наших статей мы

разбирали данный вопрос о затратах, связанными, построением своей серверной

структуры. В компаниях такого уровня нередко роль серверов играет какой-либо

из компьютеров в сети, о рисках, связанных с этим, мы рассказывали в

статье.

Следует упомянуть, что оборудование в таблице 1 не является константной, тип

и наполнение может быть изменено. Так, например, если в офисе используются

ноутбуки, то возможно отказаться от коммутатора, использовав сеть

Wi-Fi, тем самым сократив расходы.

Рисунок 1 — Типовая схема ИТ-структуры для микробизнеса.

Таблица 1. Набор оборудования в типовой офис микробизнеса.

| Наименование | Количество | Стоимость |

| Маршрутизатор Mikrotik RouterBOARD RB2011UiAS-2HnD-IN | 1,00 | 8 000 р. |

|

Брендовый сервер в сборе основной учетом лицензий Windows на 15 пользователей

|

1,00 | 500 000 р. |

|

Брендовый сервер* в сборе резервный с учетом лицензий Windows на 15 пользователей

|

1,00 | 400 000 р. |

| Итого | 908 000 р. |

* Мы не указываем точные модели серверных комплектующих, так как среднее

время обновления поколений серверов 3-5 лет. Оборудование резервного

комплекта не входит в данный расчет.

В данной схеме ключевым пунктом является основной сервер с несколькими

ролями. Данное решение вполне рабочее для 15 пользователей. В данном случае,

нет смысла разграничивать сервисы, так как нагрузка, генерируемая таким

количеством пользователей, вполне по силам одному виртуальному серверу. В

случае отказа сервера, существует возможность восстановиться из резервной

копии. Как мы писали ранее, серьезных требований по доступности услуги у нас

нет, потому такое решение оправданно.

ИТ-инфраструктура для малого бизнеса

Компании, попадающие под данную классификацию – это компании, прошедшие этап

«пробы пера», а в распределении бюджета на год есть графа затрат на ИТ.

Данный бизнес уже не использует низкоквалифицированный персонал или фриланс

(не устраивает время реакции). Ответственность за ИТ-структуру передается на

аутсорсинг или опытному штатному ИТ-специалисту. Сравнение ИТ-аутсорсинга и

штатного ИТ-специалиста мы разбирали в

статье.

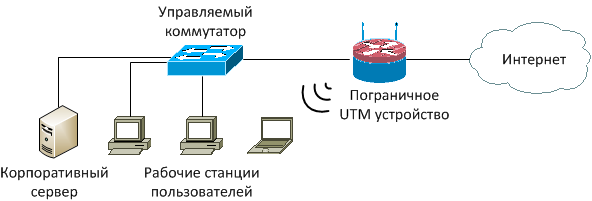

Рисунок 2 — Схема локальной вычислительной сети малого бизнеса.

Маршрутизаторы.

Сервис доступа в Интернет зарезервирован по схеме «горячий резерв». С

использованием двух провайдеров и кластера маршрутизаторов.

Коммутаторы.

Используется классическая схема построения с центральным коммутатором и

сетью второстепенных. Отказоустойчивость локальной сети обеспечивается

наличием оборудования в «холодном резерве».

Рисунок 3 — Схема серверной инфраструктуры малого бизнеса.

В составе решения используется несколько контуров связи:

-

Контур коммуникации.

-

Состоит из одного терминального сервера. Работа пользователей ведется,

используя технологию RDP или Remoteapp. -

Доступ в контур осуществляется, используя технологию доверительных

отношений между доменами. Происходит интеграция облачных контроллеров

домена и локальных заказчика.

-

Состоит из одного терминального сервера. Работа пользователей ведется,

-

Контур обработки и хранения данных

-

Состоит из пары серверов, объединяющих в себе роли 1С Application

server и сервера баз данных. -

Резервирование баз данных осуществляется, используя технология

Microsoft SQL Server – AlwaysOn. -

Резервирование баз данных осуществляется, используя технологию

кластера 1С.

-

Состоит из пары серверов, объединяющих в себе роли 1С Application

Примечание:

-

В случае объединения Application сервера 1С и SQL, достигается

максимальная производительность за счет использования протокола Shared

memory. - Система резервного копирования реализована технологией виртуализации.

Таблица 2. Набор оборудования в типовой офис малого бизнеса.

| Наименование | Количество | Стоимость |

| Маршрутизатор Mikrotik Cloud Core Router CCR1016-12G | 2,00 | 80 000 р. |

|

Брендовый сервер в сборе основной учетом лицензий Windows на 100 пользователей

|

1,00 | 2 500 000 р. |

|

Брендовый сервер* в сборе резервный учетом лицензий Windows на 100 пользователей

|

1,00 | 2 500 000 р. |

| Центральный коммутатор Cisco SB SG350X-24-K9-EU | 1,00 | 42 000 р. |

| Коммутатор Cisco SB SG220-26-K9-EU | 3,00 | 15 000 р. |

| Итого | 5 167 000 р. |

* Мы не указываем точные модели серверных комплектующих, так как среднее

время обновления поколений серверов 3-5 лет. Оборудование резервного

комплекта не входит в данный расчет

ИТ-инфраструктура для среднего бизнеса

Компании этой категории точно знают, что они хотят от ИТ-инфраструктуры,

которая является неотъемлимой часть бизнса. Уже сформирован штат локальных

ИТ-специалистов, при этом часть сервисов выносится на аутсорсинг:

-

Это может быть схема с распределенной архитектурой, когда на месте

присутствует штат 1 линии поддержки и аутсорсер выступает в роли

архитектора решения. - Или же ИТ-аутсорсер полностью обслуживает сервисы компании.

Ключевыми особенностями ИТ-инфраструктуры является ее доступность и затраты

на обслуживание.

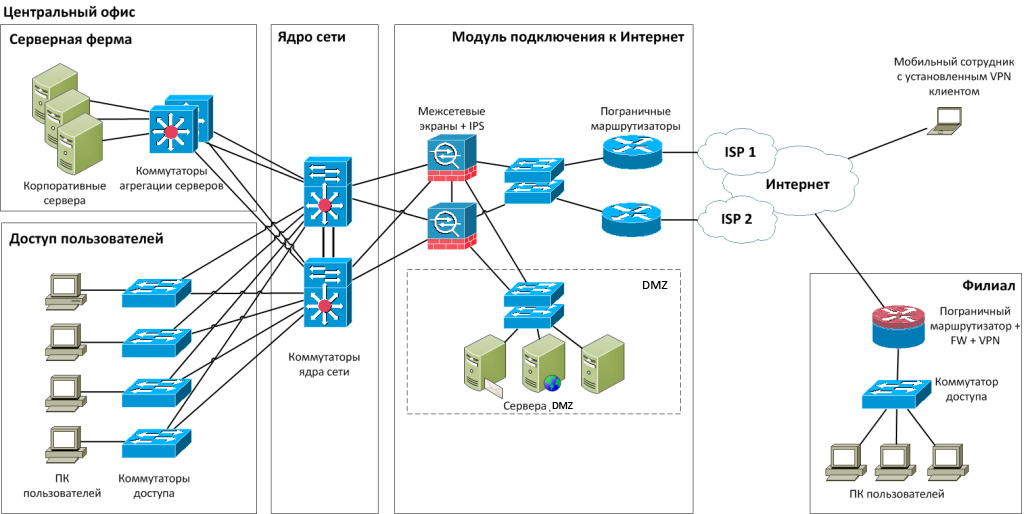

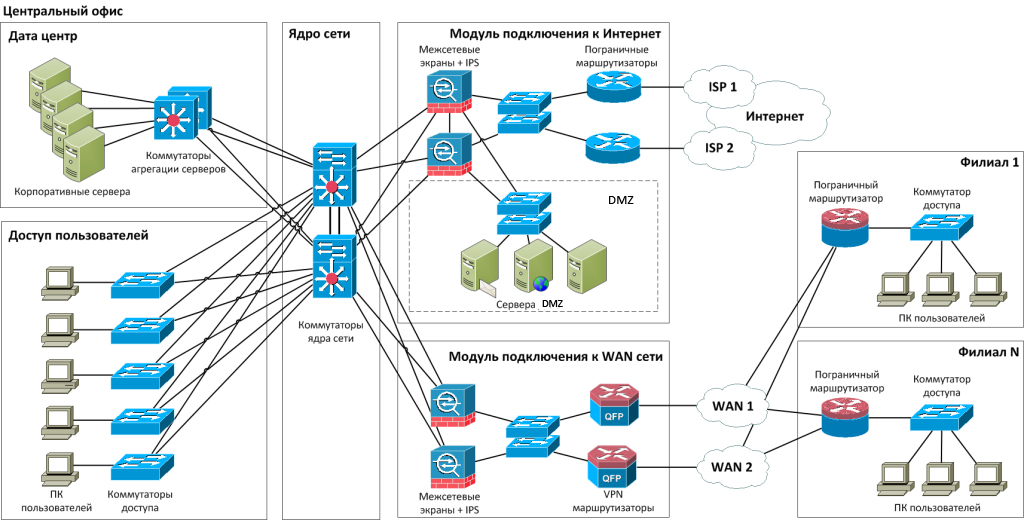

Рассмотрим одну из концептуальных схем построения Локальной Вычислительной

сети клиента:

Рисунок 4 — Концепция построения ЛВС для среднего бизнеса.

Маршрутизаторы.

Используется два маршрутизатора в кластере. В случае выхода одного из строя,

второй заберет на себя всю нагрузку. Особенность схемы в том, что нам

потребуется два uplinkа в одном vlan.

Коммутаторы.

В данном случае используем технологию StackWise от Cisco. Согласно схеме, от

каждого из центральных коммутаторов (Catalyst 9500) подключается по одному

лучу до коммутаторов (Catalyst 9200). В случае сбоя на одном из центральных

коммутаторов, второй заберет на себя всю нагрузку.

В данной статье мы не будем описывать программные технологии, так как у

каждой компании свои задачи и подход к решению.

Рисунок 5 — Концепция построения серверной структуры для среднего бизнеса.

Основной контур.

В основе решения используется технология гиперконвергентности Microsoft

Storage Spaces Direct. Данная технология позволит построить отказоустойчивый

кластер серверов не используя систему хранения данных.

-

Контур коммуникации.

-

Состоит из фермы терминальных серверов. Работа пользователей ведется,

используя технологию RDP или Remoteapp. -

За балансировку нагрузки между терминальными серверами отвечает

отдельная ВМ с установленной службой TS Broker. -

Доступ в контур осуществляется, используя технологию доверительных

отношений между доменами. Происходит интеграция облачных контроллеров

домена и локальных заказчика.

-

Состоит из фермы терминальных серверов. Работа пользователей ведется,

-

Контур обработки и хранения данных.

-

Состоит из пары серверов, объединяющих в себе роли 1С Application

server и сервера баз данных. -

Резервирование баз данных осуществляется, используя технология

Microsoft SQL Server – AlwaysOn -

Резервирование баз данных осуществляется с помощью технологии кластера

серверов 1С.

-

Состоит из пары серверов, объединяющих в себе роли 1С Application

Примечание:

-

Основной особенностью структуры является то, что основной сервер 1С+ SQL

– аппаратный. Таким образом, мы используем все мощности «железа», не

имея потерь производительности при виртуализации. -

В случае объединения Application сервера 1С и SQL, достигается

максимальная производительность за счет использования протокола Shared

memory. -

Рекомендуются коммутаторы минимум 10G c поддержкой технологий DCB,

Vlan(802.1q), CoSQoS ,PFC, RDMA и умеющие перенаправлять пакеты методом

cut-through. Серверы должны иметь на борту HBA адаптеры в режиме IT для

проброса дисков напрямую в систему(JBOD), а также сетевые карты минимум

10G с поддержкой RDMA или iWarp.

Таблица 3. Набор оборудования в типовой офис среднего бизнеса.

| Наименование | Количество | Стоимость |

| Маршрутизатор Mikrotik Cloud Core Router CCR1016-12G | 2,00 | 80 000 р. |

| Лицензии WIndows на 250 пользователей | 1,00 | 3 500 000 р |

Брендовый сервер в сборе (S2D)

|

1,00 | 1 200 000 р. |

Брендовый сервер в сборе (S2D)

|

1,00 | 1 200 000 р. |

Брендовый сервер в сборе (S2D)

|

1,00 | 1 200 000 р. |

|

Брендовый сервер* в сборе (APP 1с) учетом лицензий Windows на 250 пользователей

|

1,00 | 1 000 000 р. |

| Стек из Cisco Catalyst C9500-16X-A | 2,00 | 2 200 000 р. |

| Коммутатор Cisco Cisco C9200-48T-RA | 3,00 | 230 000 р. |

| Итого | 13 350 000 р. |

* Мы не указываем точные модели серверных комплектующих, так как среднее

время обновления поколений серверов 3-5 лет. Оборудование резервного

комплекта не входит в данный расчет

Вывод

1

В данной статье мы рассмотрели наиболее популярные решения построения

локальной структуры различных типов компаний исходя из опыта EFSOL.

Внедрение технологий в компанию происходит линейно. С ростом компании

растут потребности и требования к качеству сервисов.

2

Хотим добавить, что все больше компаний как альтернативу локальной

структуре рассматривают построение структуры в облаке:

-

В случае с микро и малым бизнесом плюсы очевидны — низкие стартовые

затраты, включена техническая поддержка, есть SLA и так далее. -

Средний бизнес руководствуется другими критериями выбора. Зачастую в

облако переносится часть сервисов, либо оно используется как

резервная структура. Видя текущую тенденцию развития облачных

технологий, мы можем предположить, что в скором времени абсолютно

все вычисления будут производиться в облаке.

Некоторые тезисы из работы по теме Организация типовой сетевой инфраструктуры современной IT кампании

Введение

Современные сетевые технологии позволяют максимально использовать ресурсы сети, необходимые для совместного использования данных, программного обеспечения, компьютерной периферии.

Относительно несложная сетевая инфраструктура, использующая в основном персональные компьютеры, обеспечивает свое широкое применение в автоматизации деятельности современных IT-компаний. Именно поэтому вопрос организации и модернизации сетевых инфраструктур является в высшей степени актуальным [4].

В современных условиях развития информационно-вычислительной техники информация является одним из важнейших товаров. Первоначально, для создания проводных локальных сетей, использовались различные виды коаксиального кабеля, соединяющие серверы с настольными терминалами, использующихся для работы исключительно с текстовой информацией, которая отображалась на монохромных мониторах с низкой разрешающей способностью [8].

Тема настоящей выпускной квалификационной работы – «Организация типовой сетевой инфраструктуры современной IT-компании».

Объект исследования работы – типовая сетевая инфраструктура современной IT-компании.

………………….

Глава 1. Обзор исследуемой предметной области

1.1 Анализ литературных источников по теме исследования

Сетевые технологии совмещают все лучшее, что когда-либо было создано в области информационных систем, информатики, средств передачи данных. Инженеры-разработчики сегодня обладают очень широкими возможностями в области развития сетей в целом и отдельных систем и звеньев сетей.

Совершенствование и развитие сетей в последние 30 лет обусловлены их значимой ролью во многих сферах науки и техники, в разрешении задачи информатизации общества, а так же обеспечении трансформации индустриального общества в информационное.

Совсем недавно компьютерные сети, в традиционном смысле этого слова, передавали только текст и числа. Сегодня компьютерные сети передают несвойственные им изначально типы трафика. Это видео в высоком качестве, звук в разных видах: в форме интерактивного взаимодействия двух участников разговора; в форме вещания по запросу — передача песен или заранее записанных выступлений или интервью через Интернет; в форме голосовой почты [17].

…………….

Что такое ИТ-инфраструктура компании: понятия, задачи и особенности, в том числе, на примере НРД

Время на прочтение

21 мин

Количество просмотров 12K

ИТ-инфраструктура компании – это основа для обслуживания клиентов, работы с поставщиками и управления бизнес-процессами. Она определяет возможности компании сегодня и ее возможности в будущем.

Рисунок 1. Связь между компанией, ИТ-инфраструктурой и бизнес-возможностями.

Услуги, которые компания предоставляет своим клиентам, поставщикам и сотрудникам, являются прямой функцией ее ИТ-инфраструктуры. В идеале эта инфраструктура должна поддерживать бизнес-стратегию фирмы и стратегию информационных систем. Новые информационные технологии оказывают мощное влияние на бизнес и ИТ-стратегии, а также на услуги, которые могут быть предоставлены клиентам.

ИТ-инфраструктуру можно рассматривать как технологические или сервисные кластеры. Определение, основанное на услугах, фокусируется на услугах, предоставляемых аппаратным и программным обеспечением, таких как:

· вычислительные платформы;

· телекоммуникации;

· управление физическими объектами;

· прикладное программное обеспечение;

· управление данными;

· управление ИТ;

· ИТ-стандарты;

· ИТ-образование и ИТ-исследования и разработки.

Перспектива сервисной платформы подчеркивает ценность для бизнеса, обеспечиваемую ИТ-инфраструктурой.

Немного истории…. или как все начиналось почти 100 лет назад.

В эволюции ИТ-инфраструктуры можно выделить пять этапов, обозначенные на рисунке 2 ниже. Нами наглядно проиллюстрированы типичные вычислительные конфигурации, характеризующие каждую из пяти эпох эволюции ИТ-инфраструктуры.

Рисунок 2. Эпохи в революции ИТ-инфраструктуры

1. Эпоха электронных учетных машин (1930-1950): использование больших, громоздких машин с встроенным программным обеспечением для сортировки, добавления и представления данных.

2. Эра мэйнфреймов общего назначения и миникомпьютеров (1959- настоящее время): внедрение и дальнейшее использование мэйнфреймов. Мэйнфреймы были первыми мощными компьютерами, которые могли обеспечивать совместное использование времени, многозадачность и виртуальную память, и стали достаточно мощными, чтобы поддерживать тысячи удаленных терминалов. Эпоха мэйнфреймов была периодом высокоцентрализованных вычислений, управляемых программистами и системными операторами. Миникомпьютеры, мощные, но менее дорогие компьютеры, начали менять эту модель, позволяя децентрализовать вычисления, настраиваемые для отдельных отделов или бизнес-единиц.

3. Эра персональных компьютеров (1981-настоящее время): Появление IBM PC в 1981 году обычно считается началом эры ПК, потому что эта машина была первой, получившей широкое распространение в американском бизнесе. 95 процентов из 1 миллиарда современных компьютеров — это компьютеры Wintel, использующие программное обеспечение Windows и микропроцессоры Intel. ПК были автономными системами, пока программное обеспечение операционной системы ПК в 1990-х годах не позволило связать их в сети.

4. Эпоха клиент-сервера (1983- настоящее время): В клиент-серверных вычислениях настольные или портативные компьютеры, называемые клиентами, подключаются к серверным компьютерам, которые предоставляют клиентам услуги и возможности. Работа по компьютерной обработке разделена между этими двумя типами машин. Клиент является точкой входа пользователя, в то время как сервер обычно обрабатывает и хранит общие данные, обслуживает веб-страницы или управляет сетевыми действиями. Термин «сервер» относится как к программному приложению, так и к физическому компьютеру, на котором работает сетевое программное обеспечение. Сервер может быть мэйнфреймом, но сегодня серверные компьютеры обычно представляют собой более мощные версии персональных компьютеров.

В двухуровневой клиент-серверной архитектуре клиентский компьютер подключен к серверу по сети с разделением обработки между ними. В многоуровневой (N-уровневой) клиент-серверной архитектуре работа всей сети сбалансирована на нескольких разных уровнях серверов. Распределение работы между несколькими небольшими недорогими машинами обходится намного дешевле, чем миникомпьютеры или мэйнфреймы.

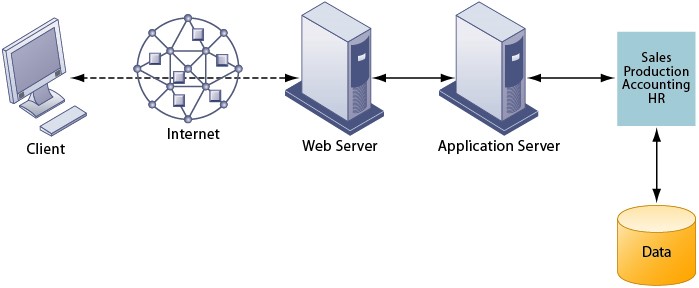

Визуально 4 этап эволюции представлен на рисунке 3.

Рисунок 3. Многоуровневая сеть клиент/сервер (N-уровневая)

В многоуровневой клиент-серверной сети клиентские запросы на обслуживание обрабатываются серверами разных уровней.

5. Корпоративный Интернет (1992-настоящее время): Пакет протоколов управления передачей сетевых технологий Интернета/Internet Protocol (TCP/IP) позволяет предприятиям объединять разрозненные устройства и локальные вычислительные сети (LAN) в единую общеорганизационную сеть. Интегрированные вычислительные среды обеспечивают гораздо более быстрый и бесперебойный сбор и распределение данных.

Сегодня существует пять важных особенностей или характеристик информационных технологий, которые являются движущими силами расширения и дальнейшего развития технологий. К ним относятся: Закон Мура 1. Закон Мура и мощность микропроцессоров: в 1965 году было установлено, что мощность микропроцессоров удваивается каждые два года. Вариации этого закона утверждают, что:

• Мощность микропроцессоров удваивается каждые 18 месяцев;

• Мощность компьютера удваивается каждые 18 месяцев;

• Стоимость вычислений каждые 18 месяцев.

Рисунок 4. Закон Мура и производительность микропроцессора

Упаковка большего количества транзисторов в крошечный микропроцессор привела к экспоненциальному увеличению вычислительной мощности.

Рисунок 5. Падение стоимости чипов

Размещение большего количества транзисторов в меньшем пространстве резко снизило стоимость транзисторов, а также стоимость продуктов, в которых они используются. Современные процессоры Intel® могут содержать до 2 миллиардов транзисторов, работать на частоте 4,2 ГГц и выше, обеспечивать более 10 000 MIPS и могут производиться в больших объемах с использованием транзисторов стоимостью менее 1/10 000 тыс. цента.

Итак, мы дошли до того момента, когда необходимо определение для ИТ-инфраструктуры и ее компонент, раскрыть сакральный смысл самого понятия «ИТ-инфраструктура»

В современных реалиях трудно представить бизнес, который работает без хотя бы какой-то базовой ИТ-инфраструктуры.

Цифровые решения и оборудование, которые связаны друг с другом, помогают повысить производительность компании. А хорошая инфраструктура улучшает внутренние процессы и взаимодействие между различными подразделениями.

ИТ-инфраструктура основана на различных компонентах, которые направлены на управление внутренней бизнес-экосистемой или предоставление услуг за пределами бизнеса. Чем лучше и продуманнее организована инфраструктура, тем больше бизнес может получать прибыли и расширяться.

В этой статье мы более подробно поговорим о том, из чего состоит ИТ-инфраструктура, какие типы инфраструктуры наиболее популярны и как вы можете управлять ИТ-инфраструктурой, чтобы сделать ее более эффективной.

Компоненты ИТ-инфраструктуры или ее строительные блоки

Вы не можете создать ИТ-инфраструктуру из ничего. Вся экосистема состоит из программных решений, различного оборудования и сетевых подключений, которые работают одновременно и дополняют друг друга.

Вся идея заключается в улучшении связи между различными устройствами, будь то настольные компьютеры, планшеты, сканеры, различные серверы и облачные хранилища.

Современная организация любого размера всегда будет опираться на три важнейших ИТ-строительных блока. Их можно разделить на дополнительные подкомпоненты, как описано ниже:

Рисунок 6. Строительные блоки ИТ-инфраструктуры

Итак, давайте подробнее рассмотрим основные компоненты ИТ-инфраструктуры:

· Аппаратное обеспечение

Аппаратное обеспечение относится к физическим компонентам и устройствам, которые помогают вам организовать инфраструктуру. Они являются ее основой. Аппаратное обеспечение относится к таким объектам как:

o Настольные компьютеры;

o Ноутбуки;

o Планшеты, смартфоны и другие мобильные устройства;

o Серверы и центры обработки данных.

· Программное обеспечение

Программное обеспечение может включать в себя различные программы и приложения, которые бизнес использует для функционирования, предоставления услуг, управления внутренними конвейерами и многого другого. Кроме того, различные операционные системы могут быть назначены программному обеспечению, поверх которого установлены все программы и приложения.

Итак, программные части включают:

o Системы управления контентом (CMS);

o Системы визуализации;

o Управление взаимоотношениями с клиентами (CRM);

o Планирование ресурсов предприятия (ERP);

o Операционные системы;

o Веб-серверы;

o Настраиваемое программное обеспечение для внутренней работы.

· Сети

Сети позволяют объединять устройства в единую сеть и подключать их к Интернету. Соединение защищено брандмауэрами безопасности, которые защищают его от вредоносных программ и взломов. Сеть включает в себя следующие компоненты:

o Серверы;

o Центры обработки данных/ Каналы передачи данных;

o Концентраторы;

o Коммутаторы;

o Интернет-концентраторы и маршрутизаторы.

Что касается НРД, то у нас ИТ-инфраструктура также построена «на трех китах», обозначенных выше.

Кроме того, основополагающим документом, регламентирующим все вопросы, связанные с ИТ-инфраструктурой НРД является «Положение об ИТ-инфраструктуре Группы».

В положении сказано, что под ИТ-инфраструктурой следует понимать комплекс обеспечения техническими ресурсами этих задач и процессов.

Положение об управлении и использовании ИТ-инфраструктуры в компаниях Группы «Московская Биржа» устанавливает общие для компаний Группы правила управления ИТ-инфраструктурой и её использования.

Положение распространяет свое действие на ПАО Московская биржа, НКО АО НРД, НКО НКЦ (АО).

Цель Положения – содействие достижению целей, установленных ИТ-стратегиями компаний Группы путем формирования правил, подходов и рекомендаций в областях управления ИТ-инфраструктурой и использования технических ресурсов, выравнивания принципиальных разногласий в подходах и вариантах синергии внутри Группы.

К ИТ-инфраструктуре НРД в частности применяются следующие общие требования:

• предоставлять технические ресурсы с согласованным уровнем качества для решения текущих задач бизнеса;

• быть готовой предоставить в согласованном объеме и в предсказуемые сроки технические ресурсы для решения перспективных задач бизнеса;

• обеспечивать требуемый уровень операционной непрерывности;

• обеспечивать требуемый уровень информационной безопасности;

• соответствовать законодательным и нормативным требованиям.

Положение учитывает следующие основные ожидания от управления ИТ-инфраструктурой:

• функциональная полнота и достаточность;

• совокупная стоимость владения ИТ-инфраструктурой (Total cost of ownership, TCO), отвечающая потребностям бизнеса;

• прозрачность и экономическая обоснованность управленческих решений в области ИТ-инфраструктуры.

Положение устанавливает следующие правила и подходы для удовлетворения требований и ожиданий на долгосрочной основе:

• стремление к централизации управления ИТ-инфраструктурой;

• стремление к предоставлению ресурсов ИТ-инфраструктуры по сервисной модели;

• стандартизация подходов к управлению ИТ-инфраструктурой;

• стандартизация и оптимизация мер по обеспечению отказоустойчивости, непрерывности и доступности информационных систем Группы;

• приоритетность развития собственных компетенций в информационных технологиях;

• приоритетность развития собственной ИТ-инфраструктуры для решения задач основных линий бизнеса;

• концентрация вычислительных мощностей в центрах обработки данных (далее — ЦОД);

• виртуализация вычислительных ресурсов там, где это применимо;

• консолидация данных в ЦОД;

• стандартизация компонентов ИТ-инфраструктуры;

• стремление к максимально возможной независимости от производителей и поставщиков;

• стандартизация подходов к развитию информационных систем Группы;

• следование лучшим международным и российским практикам и тенденциям в области построения ИТ-инфраструктуры;

• стремление к непрерывному совершенствованию практик управления ИТ-инфраструктурой.

Схематически вариант современной ИТ-инфраструктуры (технологический слой), используемый за основу в том числе и в НРД:

Рисунок 7. Принцип организации современной ИТ-инфраструктуры (технологический слой)

Предметная область ИТ-инфраструктуры в НРД

Технические ресурсы можно разделить на шесть категорий:

• ресурсы инженерной инфраструктуры;

• вычислительные ресурсы;

• ресурсы передачи данных;

• ресурсы защиты информации;

• ресурсы хранения данных;

• ресурсы коммуникации (ввода-вывода информации с использованием периферийных устройств).

Схематически взаимосвязь пластов ИТ-инфраструктуры НРД (как и большинства современных предприятий) можно обозначить следующим образом:

Рисунок 8. Взаимосвязь пластов ИТ-инфраструктуры НРД

Компании Группы создают и поддерживают инфраструктурные комплексы (инфраструктурные информационные системы) для обеспечения потребностей в технических ресурсах.

Инфраструктурный комплекс – это комплекс ИТ-активов, способностей их использовать, процессов и обслуживающего персонала, организованный для удовлетворения потребностей пользователей ИТ-инфраструктуры в определенном техническом ресурсе.

Под ИТ-активом при этом подразумевается материальный или нематериальный, технический, программный или информационный объект.

В целях унификации подходов к управлению в качестве ИТ-активов рассматриваются также:

• объекты нулевой стоимости (например, свободно-распространяемое ПО);

• объекты, предоставленные компании Группы во временное пользование;

• объекты, предоставляемые компании Группы как сервис (например, услуги связи).

Технические ресурсы каждой категории предоставляются на базе групп инфраструктурных комплексов. Такое соответствие приведено в таблице 1. Каждая группа инфраструктурных комплексов построена с применением ИТ-активов, которые можно в свою очередь сгруппировать по функциональному назначению.

Таблица 1. Соответствие категорий технических ресурсов и групп инфраструктурных комплексов

|

Категория технических ресурсов |

Группа инфраструктурных комплексов |

|

Ресурсы инженерной инфраструктуры |

Инженерная инфраструктура объектов недвижимости |

|

Средства размещения и подключения оборудования |

|

|

Вычислительные ресурсы |

Средства вычислительной техники (СВТ) |

|

Системное и специальное программное обеспечение (СПО) |

|

|

Ресурсы передачи данных |

Каналы связи |

|

Ресурсы защиты информации |

Средства защиты информации |

|

Ресурсы хранения данных |

Средства хранения данных |

|

Ресурсы коммуникации |

Средства коммуникации и периферийные устройства |

Развитие ИТ-инфраструктуры в НРД

В основе развития ИТ-инфраструктуры – процесс непрерывного совершенствования организации и предоставления технических ресурсов.

Для обеспечения реализации этого процесса целесообразно разработать и использовать Архитектурное видение в области ИТ-инфраструктуры, то есть иметь систему представлений об оптимальном состоянии ИТ-инфраструктуры в среднесрочной и долгосрочной перспективах.

Архитектурное видение должно учитывать ИТ-стратегию, настоящее Положение, иные документы/порядки/положения, оказывающие влияние на ИТ-инфраструктуру, и служить ориентиром при разработке планов модернизации ИТ-инфраструктуры.

Архитектурное видение отличают от ИТ-стратегии следующие особенности:

• динамичность — видение находится в процессе непрерывного уточнения;

• полнота — видение покрывает всю предметную область ИТ-инфраструктуры;

• детализация — в видении больше внимания уделяется вариантам использования, пользовательскому опыту, практическому состоянию;

• горизонт событий — видение вырабатывается на перспективу 2-12 лет с возможностью формирования срезов переходного состояния;

• неформальность — видение не является руководящим документом.

Архитектурное видение в области ИТ-инфраструктуры рекомендуется применять как один из источников информации при разработке новой ИТ-стратегии.

Устройство ИТ-инфраструктуры в НРД

При устройстве ИТ-инфраструктуры следует:

• предпочитать развитие собственной ресурсной базы и компетенций;

• минимизировать совокупную стоимость владения;

• обеспечивать требуемый уровень качества, надежности и безопасности.

Необходимо управлять балансом между минимизацией стоимости с одной стороны, и обеспечением качества и полноты функциональности с другой. В том числе, при управлении балансом, целесообразно использовать минимально возможный объем ресурсов для удовлетворения требований надежности, масштабируемости и информационной безопасности. Для реализации этого подхода рекомендуется применять классификацию потребностей в технических ресурсах по уровням надежности и информационной безопасности.

В случае, если под управлением компании Группы находится гетерогенная ИТ-инфраструктура, включающая более двадцати групп ИТ-активов, рекомендуется применение ряда дополнительных практик. Такие практики отмечены в качестве рекомендованных «для управления ИТ-инфраструктурой высокой гетерогенности».

Для повышения эффективности использования ИТ-инфраструктуры рекомендуется:

• использовать специализацию комплексов ИТ-инфраструктуры для предоставления ресурсов с различными профилями качества и функциональности;

• концентрировать технические ресурсы в месте их возможного потребления и ограничивать общее число таких мест;

• стремиться к максимально возможной независимости от отдельных производителей аппаратного обеспечения;

• использовать виртуализацию ресурсов там, где это возможно.

Для управления ИТ-инфраструктурой высокой гетерогенности рекомендуется также стандартизация конфигураций и процедур, в том числе:

• стандартизация конфигураций средств вычислительной техники;

• стандартизация версий СПО;

• применение одинаковых версий и конфигурации СПО в пределах комплекса;

• автоматизация развертывания и обновления СПО;

• стандартизация уровней технической поддержки средств вычислительной техники и СПО.

Для обеспечения операционной непрерывности и информационной безопасности рекомендуется использовать сегментацию для всех категорий технических ресурсов:

• ввести классификацию объектов недвижимости;

• ввести классификацию функциональных зон на территории объекта недвижимости.;

• предопределить необходимые и допустимые типы функциональных зон для каждой роли объекта недвижимости;

• сегментировать слой внешних подключений сетей связи на отдельные периметры связи;

• предопределить необходимые и допустимые типы периметров связи для каждой роли объекта недвижимости;

• сегментировать локальные сети связи на отдельные контуры сети;

• предопределить необходимые и допустимые типы контуров сети для каждой роли объекта недвижимости;

• предопределить необходимые и допустимые типы контуров сети для каждого типа функциональной зоны;

• ввести классификацию технологий защиты сети связи на уровне сегментов сети;

• использовать зонирование SAN.

Конфигурация ЦОД и офисов должна позволять обеспечивать операционную непрерывность бизнеса в случае катастроф.

Предоставлять технические ресурсы на базе сервисов Infrastructure-as-a-Service, Platform-as-a-Service, Software-as-a-Service, Function-as-a-Service внешних поставщиков допустимо при условии подтверждения соответствия требованиям информационной безопасности.

Управление ИТ-активами как одна из опций построения и управления ИТ-инфраструктурой, в том числе в в НРД:

ИТ-активы – это основные строительные блоки ИТ-инфраструктуры.

Для управления ИТ-активами следует:

• группировать ИТ-активы по функциональному назначению;

• классифицировать группы ИТ-активов по степени их критичности (далее — класс критичности) для ИТ-инфраструктуры высокой гетерогенности.

При определении классов критичности рекомендуется учитывать вклад группы ИТ-активов в общую надежность, информационную безопасность и совокупную стоимость владения ИТ-инфраструктурой.

Для управления ёмкостью и обновлением ИТ-инфраструктуры рекомендуется стандартизировать подходы к управлению группами ИТ-активов. Такая стандартизация обеспечивается унификацией жизненного цикла ИТ-активов.

Жизненный цикл групп ИТ-активов выглядит следующим образом:

Унификация жизненного цикла групп ИТ-активов позволяет повысить эффективность:

• оптимизации затрат на ИТ-инфраструктуру путём повторного использования ИТ-активов;

• консолидации закупочных объемов;

• стандартизации конфигураций;

• управления резервами.

Стадии жизненного цикла группы ИТ-активов:

|

Этап жизненного цикла ИТ-актива |

Мероприятия, характерные для этапа |

|

Анализ и планирование |

Формирование требований, сбор потребностей в ИТ-активе, сбор и анализ данных, формирование резервов, создание модели развития, бюджетирование |

|

Реализация |

Проведение закупочных мероприятий, разработка планов внедрения |

|

Внедрение |

Обучение и сертификация сотрудников, верификация полученного решения на соответствие установленным требованиям, тестирование, документирование, ввод в эксплуатацию |

|

Эксплуатация |

Устранение последствий инцидентов, исследование проблем, обработка заявок на обслуживание, управление изменениями |

|

Повторное использование или утилизация |

Вывод из эксплуатации, отключение, демонтаж, уничтожение информации, повторное использование или утилизация |

Ключевой параметр жизненного цикла группы ИТ-активов – установленный срок эксплуатации. Управление данным параметром позволяет установить оптимальное соотношение «стоимость-качество» инфраструктуры.

Для реализации правил управления ИТ-активами Положение устанавливает перечень областей стандартизации на протяжении жизненного цикла групп ИТ-активов, а также рекомендуемые подходы к стандартизации принятия решений для ИТ-инфраструктуры высокой гетерогенности.

Области стандартизации принятия решений в жизненном цикле группы ИТ-активов:

|

Этап жизненного цикла группы ИТ-активов |

Область стандартизации |

Рекомендуемый подход к стандартизации для ИТ-инфраструктуры высокой гетерогенности |

|

Анализ и планирование |

Выбор единицы учёта ИТ-актива и единицы ёмкости предоставляемого ресурса |

Определение единиц учёта исходя из практичности применения при расчёте стоимости. |

|

Порядок обновления |

Определение порядка с опорой на установленный срок эксплуатации и правила стандартизации конфигураций. |

|

|

Реализация |

Выбор производителя |

Определение подхода к выбору производителя на основе класса критичности. |

|

Выбор поставщика |

Определение подхода к выбору поставщика на основе класса критичности. |

|

|

Консолидация закупочного объема |

Определение тактики, позволяющей на основе классов критичности управлять балансом между выгодами от консолидации, потерями от заблаговременных закупок и рисками нарушения ожиданий потребителей ИТ-инфраструктуры. |

|

|

Внедрение |

Обучение и сертификация |

Определение объема необходимого обучения и сертификации в зависимости от класса критичности. |

|

Привлечение производителя (разработчика) к внедрению |

Определение необходимости привлечения производителя (разработчика) к внедрению в зависимости от класса критичности. |

|

|

Привлечение интегратора к внедрению |

Определение необходимости привлечения внешнего интегратора к внедрению в зависимости от класса критичности. |

|

|

Верификация и тестирование |

Определение необходимости и состава верификации и тестирования на основе классов критичности. |

|

|

Опытная эксплуатация |

Установка требуемых сроков опытной эксплуатации на основе классов критичности. |

|

|

Параллельная эксплуатация |

Установка требуемых сроков параллельной эксплуатации на основе классов критичности. |

|

|

Эксплуатация |

Техническая поддержка |

Определение необходимости и объемов технической поддержки на основе классов критичности. |

|

Повторное использование или утилизация |

Порядок утилизации |

Унификация порядка утилизации. |

|

Повторное использование |

Определение границ применимости при повторном использовании с опорой на классы критичности. |

Далее хотелось бы рассмотреть еще один аспект, связанный с ИТ- инфраструктурой и выделить типы ИТ-инфраструктуры.

Типы ИТ-инфраструктуры

Все, что мы обсудили выше, является частью стандартной ИТ-инфраструктуры, к которой мы все привыкли. Такая структура может быть реализована в компаниях разного размера и управляется полностью изнутри.

Проще говоря, у компании есть собственные серверы или центры обработки данных, к которым подключены все остальные устройства с собственным программным обеспечением.

Такой подход позволяет компании полностью контролировать состояние своей инфраструктуры, управлять ею, улучшать ее и многое другое. И неудивительно, что многим людям этот тип инфраструктуры кажется единственно правильным.

Однако существует и второй тип инфраструктуры – облачная, которая набирает популярность из-за множества преимуществ, которые предлагает по сравнению с классической настройкой инфраструктуры. Давайте поговорим более подробно об обоих типах, чтобы у вас была полная картина.

Традиционная инфраструктура.

Основными компонентами традиционной инфраструктуры являются аппаратное и программное обеспечение. Например, это могут быть различные серверы и настольные ПК. Все оборудование расположено под одной крышей, что упрощает доступ к необходимой информации и вычислительным мощностям. Например, это могут быть различные серверы и настольные ПК. Все оборудование расположено под одной крышей, что упрощает доступ к необходимой информации и вычислительным мощностям.

Эта инфраструктура требует много свободного места на месте развертывания, а также мощности самого оборудования. В результате разработка и установка инфраструктуры такого типа обходятся дороже.

Кроме того, такая система требует постоянного мониторинга, обслуживания и обновления, чтобы соответствовать постоянно меняющимся реалиям рынка.

Это означает, что в дополнение к расходам на оборудование вы также потратите деньги на команду управления инфраструктурой, которая будет следить за ее состоянием, устранять неполадки и своевременно проводить диагностику и модернизацию.

Рисунок 9. Традиционная ИТ-инфраструктура

Этот вариант является самым безопасным решением для хранения данных, поскольку позволяет полностью управлять всеми данными и программным обеспечением на предприятии.

Преимущества традиционной инфраструктуры

· Вместе с системой вы получаете специализированную команду, которая полностью вовлечена в управление инфраструктурой.

· Наряду с обновлением инфраструктуры вам также необходимо обновить программное обеспечение, что позволяет вам всегда быть на переднем крае новых технологических решений.

· У вас есть возможность работать с различными типами программного обеспечения.

Облачная инфраструктура.

В наши дни облачные инфраструктуры используются все большим количеством предприятий благодаря их гибкости. Так в чем же основное отличие от стандартной инфраструктуры?

Основное отличие заключается в том, что у вас нет оборудования для поддержки инфраструктуры прямо в вашем офисе. Все серверы, программные решения и хранилища данных расположены в облаке.

В результате вам не придется тратить кучу денег на оборудование и центры обработки данных, которые могут обслуживать внутреннюю ИТ-инфраструктуру вашего предприятия. Вместо этого вы можете найти поставщика облачных услуг и арендовать облачное хранилище, необходимое для переноса в него всего вашего внутреннего конвейера (включая ценные данные, приложения и многое другое).

Рисунок 10. Облачная ИТ-инфраструктура (общий вариант)

Рисунок 11. Облачная структура, применяемая в НРД и многих современных предприятий

· Кроме того, вы можете найти/подобрать свою ИТ-инфраструктуру в одном облачном программном обеспечении. В результате ваш бизнес получит эти преимущества от разработки облачных приложений:

· Все данные будут храниться в облаке. Но если есть необходимость, пользователи могут сохранить его на своих устройствах, чтобы иметь автономный доступ.

· Сотрудники могут использовать такого рода приложения на любом устройстве с доступом в любом месте.

Теперь давайте поговорим об основных преимуществах облачных ИТ-инфраструктур.

Преимущества облачной ИТ-инфраструктуры

1. Отличная гибкость и масштабируемость

Гибкость и масштабируемость важны, если ваша компания стремится к быстрому росту. А облачные структуры не имеют ограничений по объему хранилища и гораздо большей мощности для вычислительных нужд.

Кроме того, гораздо проще масштабировать всю структуру вверх и вниз и при необходимости увеличивать или уменьшать количество серверов.

2. Возможности автоматизации

Внедряя облачные технологии в свой бизнес, вы избавляетесь от головной боли, связанной с управлением оборудованием и вопросами безопасности.

Все эти операции передаются на аутсорсинг поставщику, который предоставляет вам облачную структуру, в то время как вы можете сосредоточиться на других важных аспектах бизнеса.

3. Это экономически эффективно

Вы можете быть удивлены, насколько экономически эффективной является облачная ИТ-инфраструктура. Это в основном потому, что вы платите только за конкретную услугу, которую используете. Вам не нужно тратить деньги на оборудование, управление, обновления и другие аспекты, которыми сейчас занимается поставщик.

В заключении хотелось бы отметить основные моменты описанные нами выше.

ИТ-инфраструктура — это организация корпоративного программного обеспечения, вычислительных программ, которая предоставляет ресурсы, необходимые для решения бизнес-задач предприятия.

Иными словами, ИТ-инфраструктура организации включает в себя:

· устройства с доступом в Интернет;

· базы данных;

· иное программное обеспечение;

· корпоративную электронную почту;

· иные составляющие.

Все эти элементы связаны через Интернет и работают вместе, что позволяет эффективно выполнять различные задачи и создавать бизнес-среду для слаженной работы всей компании и каждого отдела.

Правильная работа ИТ-инфраструктуры обеспечивает связь между отделами, которые могут быть физически удалены друг от друга, передачу и получение файлов и информации, а также корректную работу всех служб компании.

В целом, сегодня сложно представить компанию, которая не использует в своей работе какие-либо IT-инструменты. Как показывает практика, создание собственной ИТ-инфраструктуры является сложной задачей для быстрорастущего предприятия, ровно как и изменение текущей ИТ-Инфраструктуры уже существующего несколько лет предприятия.

Очень важно понимать, что концепция ИТ-инфраструктуры не заканчивается только техническими решениями, поскольку это также правильно спроектированный набор систем, которые отвечают за эффективную работу.

Грамотно спроектированная и построенная ИТ-инфраструктура создает ряд преимуществ для бизнеса, в том числе повышенную прибыльность, оптимизацию затрат, повышение производительности и эффективности бизнес-процессов и технологических процессов.

Но у ИТ-инфраструктуры тоже есть слабое место и это активность сотрудников компании. Переход по непроверенным ссылкам, взлом и замена имени пользователя и пароля, а также фишинг позволяют злоумышленникам проникнуть внутрь ИТ-инфраструктуры компании и нанести вред ее работе.

Для обеспечения эффективности предприятия необходимо создать высококачественную ИТ-инфраструктуру, которая включала бы в себя множество сервисов и решений. И все это должно не только соответствовать состоянию предприятия, но и иметь что-то на будущее. И здесь важно отметить, что каждая компания работает в определенной отрасли, и требования каждой компании могут иметь свои особенности.

Например, если говорить об ИТ-инфраструктуре для компаний, работающих в финансовом секторе, одной из которых и является Национальный Расчетный Депозитарий РФ, очень важна безопасность, а именно безопасность информации о транзакциях и персональных данных клиентов.

Но если брать в расчет любую сферу деятельности, то в начале создания такой инфраструктуры важно понимать, что компания добьется максимального эффекта только в том случае, если ИТ-инфраструктура будет всеобъемлющей, то есть такой, которая охватывает все основные процессы предприятия.

Но не думайте, что если ИТ-инфраструктура вашей компании не будет сложной, то и эффективности не будет. Конечно, эффект будет достигнут, но он будет отличаться от комплексной ИТ-инфраструктуры. И иногда экономия на некоторых элементах ИТ-инфраструктуры может оказаться на практике намного дороже.

Вывод: Основная цель ИТ-инфраструктуры — улучшить бизнес-процессы и обеспечить круглосуточную работу предприятия. Последнее очень важно, поскольку даже небольшая задержка влечет за собой простои и даже убытки.

В статье рассказывается:

- Концепция ИТ-инфраструктуры предприятия

- Вопросы, которые решает ИТ-инфраструктура

- Принципы создания ИТ-инфраструктуры предприятия

- Управление ИТ-инфраструктурой предприятия

- Организация облачной ИТ-инфраструктуры предприятия

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Эффективная ИТ-структура предприятия не только помогает зарабатывать компании больше, но и во многих случаях буквально позволяет ей держаться на ногах. Системы управления персоналом, процессы обслуживания клиентов, задачи по анализу рынка неизменно усложняются, и без помощи информационных технологий становится просто не обойтись.

То есть именно от того, насколько грамотно будет сформирована ИТ-инфраструктура компании и как хорошо она станет работать, во многом зависит успех бизнеса. Также понятно, что в тех случаях, когда система не справляется с возложенными на нее обязанностями, неизбежно возникновение довольно серьезных проблем.

Концепция ИТ-инфраструктуры предприятия

Сперва о понятии ИТ-инфраструктуры предприятия. Данным термином можно назвать объединение различных информационных ресурсов, без которых организация не сможет нормально функционировать, а сотрудники не сумеют качественно выполнять свою работу.

Компьютер с программным обеспечением, подключенный к всемирной сети, является самой простой инфраструктурой. В состав ИТ-инфраструктуру предприятия входят различные элементы:

- Сервер – компьютер, который построит сервисное программное обеспечение без помощи работника.

- СКС (структурированные кабельные системы) – основа ИТ-инфраструктуры компании. Она соединяет между собой компьютеры и устройства, помимо этого участвуют в передаче данных.

- ЛВС (локальная вычислительная сеть) – объединенная система, которая занимает сравнительно малый участок (офис, внутри института, и т.п.) и состоит из аппаратного программного обеспечения.

- ИБП (источник бесперебойного питания) – то, что защищает всю компьютерную систему от порчи при внезапном отключении источника питания.

- АТС (автоматическая телефонная станция) – оборудование, которое позволяет связываться абонентам между друг другом.

- Сетевое оборудование – то, что позволяет всей сети качественно работать.

- Сетевой коммутатор – совокупность приборов, объединяющая несколько компьютеров, которые обмениваются между собой различными данными.

- Сетевой концентратор или “хаб” – объединяет компьютеры и серверы между собой в одну сеть.

- Маршрутизатор – он же роутер. Распределяет данные между подключенными устройствами.

- Рабочая станция – персональный компьютер, сканер, информационные носители. В общем, полностью оборудованное место специалиста по ИТ-технологиям.

- Программное обеспечение – система, с помощью которой пользователь может пользоваться персональным компьютером.

Скачать файл

Можно всё объединить в три группы:

- Аппаратное обеспечение – всё то, что подключается к компьютеру и помогает ему нормально функционировать. Это и система охлаждения, питания, материнская плата, клавиатура, монитор, сервер, маршрутизатор и т.д.

- Программное обеспечение — программы, которые позволяют компьютеру работать. Без него он был бы просто мертвым железом. К ним можно отнести утилиты, файлы, библиотеки, драйвера, веб-серверы, CMS и CRM-системы.

- Сеть, которая создаёт связь между всей системой. Она состоит из аппаратных и программных элементов, которые защищают всю систему, и позволяю ей нормально функционировать. Это могут быть брандмауэры, коммутаторы, серверы и т.п.

Это всё основа любой IT-инфраструктуры. В зависимости от ваших потребностей все компоненты подбираются индивидуально.

Вопросы, которые решает ИТ-инфраструктура

Сегодня от ИТ-инфраструктуры зависит многое: насколько ваш бизнес будет успешен, какой он будет приносить доход, как продуктивно будет работать ваша организация. Поэтому данная система должна быть надёжна, стабильна и конечно же безопасна. Можно сказать, это самый важный актив организации.

При проектировании IT-структуры предприятия следует помнить, что она должна соответствовать конкретной компании её спросам. Компьютерная сеть обязана быть правильно организована. Нужно следить за обновлениями программ и вовремя поправлять все неисправности. Не забывайте, что компьютерная сеть помогает вашему предприятию получать прибыль.

Чем бы ни занималась компания, основными задачами в работе с потоком клиентов являются:

- Быстрое решение всех возникающих проблем, анализ рисков, бесперебойное функционирование всех бизнес-процессов.

- Стандартизация всех процессов, увеличение производства продукции и наращивание торговли.

- Обязательное сохранение максимального показателя безопасности и обеспечение безопасности материалов.

- Способность быстро информировать обо всех новшествах в работе.

- Комфортность управления.

- Уменьшение расходов на разработку и эксплуатацию фондов.

Принципы создания ИТ-инфраструктуры предприятия

Есть много направлений разработки IT-инфраструктуры предприятия, среди которых выделяются максимально перспективные: создание IT с нуля, усовершенствование уже имеющейся инфраструктуры, преобразование инфраструктуры под определенные бизнес-процессы (продвижение новых услуг для заказчиков, улучшение качества обслуживания).

Для создания оптимальной, оперативной инфраструктуры требуется привлечь к работе грамотных специалистов, а для этого требуются серьезные материальные затраты.

Чаще всего разработку проекта, его продвижение, подбор всего компьютерного оборудования, программного обеспечения, разработку исполнительной документации доверяют компании, которая специализируется именно на этом. Хорошо, если она же сможет заняться и ИТ-аутсорингом.

Читайте также

Для бесперебойной работы системы необходимо детально изучить организационную структуру и техническую документацию предприятия, дающую подробную информацию о функциональном предназначении и возможности дальнейшего роста о действующих бизнес-процессах.

Эта информация пригодится для формирования необходимого резерва, функционального его использования и при необходимости возможность проводить проверку.

Одна из наиболее распространенных ошибок — желание сэкономить на затратах и создать максимально простую ИТ-инфраструктуру. Часто бывает так, что на предприятии начинают внедрять ERP систему, и после становится, очевидно, что ИТ-инфраструктура к этому абсолютно не готова.

Распространенной ошибкой может быть и эксперимент по сотрудничеству с различными серверными бизнес-приложениями для всего предприятия, при этом отказываясь от разработки структуры стабилизационного фонда.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Уже скачали 20090

Когда всё сделано правильно продвижение бизнес-процессов будет проходить без проблем. Если всё же происходит какой-либо сбой в работе системы, это легко можно решить с помощью копирования или соединить системы в единый сектор.

Для того чтобы привести к общему знаменателю ошибки и повреждённые данные, нужно сформировать механизм резервного копирования и реабилитации.

В период планирования обязательно должны учитываться опция ввода новых пользователей и воплощение функционального развития бизнес-процессов в небольшой период времени.

Управление ИТ-инфраструктурой предприятия

Управление ИТ-услугами по-английски звучит как (ITSM) Information Technology Service Management. Инфраструктура информационных технологий (ITIL) отвечает за:

- Решение конфликтных ситуаций, требующих немедленного реагирования при поступлении сигнала от сотрудника или при возникновении неполадок работы системы.

- Регулярный опрос системы, который позволяет владеть информацией о состоянии всей ИТ структуры в комплексе.

- Удаленное преобразование параметров. Задача выполняемой работы осуществить оптимальное улучшение в функционировании системы.

- Контроль релизов, это внедрение преобразований и обязательное контролирование при осуществлении их продвижении.

- Руководство качеством обслуживания. Вовремя обнаружить ошибки. Найти приемлемый показатель уровня обслуживания и придерживаться его.

- Регулирование финансовых потоков, которые поддерживают бизнес-процессы.

- Регулирование максимальным потоком информации. Изыскать идеальный обмен объема информацией для выполнения поставленных целей. Если не оптимизировать работу системы возможно ухудшение скорости передачи или большого резерва мощности, что приводит к лишним денежным затратам.

- Функционирование системы при любых чрезвычайных ситуациях (наводнение, возгорание, отключение электроэнергии и т.п.)

- Регулирование упрощённым доступом. От этого зависит качество обслуживания.

Точный инструмент «Колесо компетенций»

Для детального самоанализа по выбору IT-профессии

Список грубых ошибок в IT, из-за которых сразу увольняют

Об этом мало кто рассказывает, но это должен знать каждый

Мини-тест из 11 вопросов от нашего личного психолога

Вы сразу поймете, что в данный момент тормозит ваш успех

Регистрируйтесь на бесплатный интенсив, чтобы за 3 часа начать разбираться в IT лучше 90% новичков.

Только до 27 марта

Осталось 17 мест

Внедрение и развитие IT-инфраструктуры предприятия имеет несколько векторов:

Обзор системы контроля и проектирования

Для того чтобы решить проблемы, важно определить их наличие. Для этого ITSM-проект должен начать работу с аудита. В этот период нужно изучить все процессы, установить в каком состоянии они находятся. Определяется как функционируют все подсистемы ИТ-инфраструктуры. Проводится опись программного обеспечения. Также важно определить соответствует ли ИТ-процессы всем потребностям предприятия. После полного аудита принимается решение о том, как можно модернизировать систему в целом.

Обозначение целевой модели

Подготавливается персональная теория процесса управления ИТ. Обязательно нужно прописать предписания для каждого процесса. Эта трудоёмкая работа обеспечивает интегрирование систем управления ИТ. Стратегическая концепция принимает во внимание, как технологию процесса, так и сотрудников, которые будут участвовать в работе. Концепция по улучшению качества обслуживания помогает оценить, как эффективно расходуются финансы в компании и составить стратегический план по развитию ИТ-технологий.

Быстрое решение всех возникающих проблем и ответы на вопросы пользователей

Очень важно организовать чёткую работу службы поддержки (Service Desk). Слаженная и быстрая работа службы поможет быстро реагировать на все обращения пользователей. Для этого нужно:

- Упорядочение процесса поддержки.

- Автоматизация всех обращений.

- Обратная связь от пользователей.

Читайте также

Контроль за изменениями в ИТ-инфраструктуре

Для этой важной задачи нужно провести опись технических и программных средств и создать автоматизированную поддержку актуальной информации об инфраструктуре. В результате все сбои будут быстро выявляться, а процедура по внесению изменений в инфраструктуру будет упорядочена.

Регулирование процесса планирования, организация и обеспечение ИТ-услуг

С помощью этого создаётся крепкая основа, соблюдается высокий уровень качества обслуживания, формируются выгодные взаимоотношения с клиентами.

Организация облачной ИТ-инфраструктуры предприятия

Крупную инфраструктуру труднее поддерживать, и, конечно, она требует больших финансовых влияний. Для экономии ресурсов можно создать облачную инфраструктуру.

Облачная структура напоминает стандартную, различие лишь в том, что компоненты располагаются в системе у поставщика, который предоставляет вам эту услугу. Для регулирования ИТ-инфраструктурой ваш компьютер должен быть подключён к интернету.

Если вы воспользуетесь услугами поставщика, вам не придётся готовить помещения под сервер, устанавливать его, достигать масштабируемости и т.д. Это уже будут заботы поставщика, услугами которого вы решили воспользоваться.

Конечно, несмотря на явные преимущества ИТ-инфраструктуры, есть и определенные риски для бизнеса. Под риском принято понимать нежелательные, неблагоприятные последствия, которые создаются разными угрозами. В первую очередь это хакерские, вирусные атаки. Порча имущества или данных.

Чем качественнее будет ИТ-инфраструктура, тем сильнее бизнес окажется защищен от всевозможных рисков. Поэтому к разработке проекта на всех этапах нужно подходить с должным вниманием и ответственностью.

Содержание:

ВВЕДЕНИЕ

Сетевая инфраструктура предприятия представляет собой сложный комплекс технических средств, обеспечивающих системную автоматизированную работу всей организации. В состав сетевой инфраструктуры входят как аппаратные, так и программные компоненты, следовательно, увеличивается число возможных угроз информационной безопасности всей компании. Это связано с тем, что потенциальный вред может быть нанесен как физическим способом посредством влияния на аппаратуру, так и логическим – через программное обеспечение.

Эта проблема сегодня актуальна как никогда – информационная безопасность предприятий представляет собой сложный и многогранный вопрос, который необходимо решать комплексно и осторожно. Это же касается и многих других сфер жизни общества – личной, профессиональной деятельности, науки, образования и т.д. Тем не менее, в коммерческой сфере вопрос информационной безопасности стоит особенно остро ввиду размера потенциальных потерь – иногда суммы доходят до миллиардов рублей.

Следовательно, цель данной работы – рассмотрение проблемы защиты сетевой инфраструктуры предприятия.

Для достижения данной цели необходимо выполнить следующие задачи:

- охарактеризовать понятия сетевой инфраструктуры предприятия и информационной безопасности;

- рассмотреть основы безопасности сетевой инфраструктуры предприятия;

- проанализировать подходы к защите сетевой инфраструктуры предприятия.

Таким образом, объект работы – сетевая инфраструктура предприятия, а предмет – подходы к защите сетевой инфраструктуре предприятия.

Теоретическая база работы состоит из литературных источников – актуальных трудов известных российских и зарубежных исследователей проблемы информационной безопасности как таковой и информационной безопасности предприятия.

Структура работы содержит две главы, по два параграфа в каждой. Общий объем данной курсовой работы составляет 24 страницы.

1. Сетевая инфраструктура предприятия и информационная безопасность

1.1. Понятие сетевой инфраструктуры предприятия

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из–за наличия множества проблем:

- невозможность оперативного поиска и передачи данных;

- отсутствие возможности использовать нужную информацию вне офиса;

- невозможность коллективной работы с документацией;

- плохая защищенность подключения к интернету и т.д. [12]

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

- локальная сеть;

- активное оборудование (коммутаторы, конверторы интерфейсов, маршрутизаторы);

- пассивное оборудование (монтажные шкафы, кабельные каналы, коммутационные панели и др.);

- компьютеры и периферийные устройства (принтеры, копиры, рабочие станции) [4].

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам. Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании [4].

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

- проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники;

- побочное подключение к серверам;

- проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей;

- проверку осуществления резервного копирования данных [9].

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

- рабочих станций;

- серверов;

- доступности сайтов;

- клиентских, серверных приложений и служб;

- принтеров, сканеров и иного сетевого оборудования.

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д. [9]

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям.

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг. Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

- уменьшение затрат на сопровождение;

- снижение рисков при реализации профильных проектов;

- более высокое качество обслуживания.

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат [12].

1.2. Понятие информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты [18].

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Защита информационных ресурсов должна быть:

- Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

- Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

- Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

- Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

- Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

- Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

- Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных [3].

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации [6].

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

1.3 Угрозы информационной безопасности организации

1. Неблагоприятная для предприятия экономическая политика государства. Регулирование экономики государством с помощью манипуляций (определение валютного курса, учетная ставка, таможенные тарифы и налоги) является причиной многих противоречий на предприятиях в сфере производства, финансов и коммерции.

Большую опасность для обеспечения безопасности информации предприятия несут административные обязательства выхода на рынок, что приводит к насильственному сужению товарно–денежных отношений, нарушению законов со стороны государства и ограничению деятельности предприятия. Часто государство преувеличивает свою компетентность в финансовой и коммерческой сфере деятельности предприятия и необоснованно вмешивается в пространство информации этих сфер, а также посягает на собственность предприятия в различных формах.

Серьезную угрозу для обеспечения безопасности информации предприятия несут политические действия, направленные на ограничение или прекращение экономических связей. Санкции в экономике вызывают у обеих сторон недоверие к дальнейшей деятельности и подрывают коммерческие взаимоотношения. Все это ведет к дестабилизации экономических отношений, и не только на уровне государства [14].

2. Действия иных хозяйствующих субъектов. В данном случае риск обеспечению безопасности информации несет нездоровая конкуренция. Нездоровая или недобросовестная конкуренция имеет несколько понятий и по нормам международного права разделяется на три вида:

- когда деятельность одной коммерческой структуры пытаются представить потребителю под видом другой;

- дискредитирование репутации коммерческого предприятия путем распространения ложной информации;

- неправомерное и некорректное использование торговых обозначений, вводящих потребителя в заблуждение.

В западных странах существуют законодательные акты по ведению недобросовестной конкуренции, фирменным наименованиям, товарным обозначениям и препятствованию обеспечению безопасности информации, нарушение которых ведет к определенной юридической ответственности. Также к ответственности приводят следующие неправомерные действия:

- подкуп или переманивание потребителей со стороны конкурента;

- порядок обеспечения информационной безопасности организации нарушается путем разглашения коммерческих тайн, а также выяснения информации с помощью шпионажа, подкупа;

- установление неравноправных и дискредитирующих условий, влияющих на обеспечение безопасности информации;

- тайное создание картелей, сговор во время торгов с предоставлением коммерческой информации;

- создание условий, ограничивающих возможность обеспечения безопасности информации;

- преднамеренное снижение цен для подавления конкуренции;

- копирование товаров, рекламы, услуг и других форм коммерческой деятельности и информации конкурента.

Имеются и другие аспекты, выявляющие недобросовестную конкуренцию. К ним относится экономическое подавление, которое выражается в разных формах – шантаж персонала, руководителей, компрометирующая информация, парализация деятельности предприятия и срыв сделок с помощью медиаканалов, коррупционных связей в госорганах.

Коммерческий и промышленный шпионаж, подрывающий основы обеспечения информационной безопасности организации, также входит под правовую юридическую ответственность, поскольку он подразумевает незаконное завладение секретной информацией конкурента с целью извлечения личной выгоды.

Та информация, которая предоставляется для широких масс по легальным каналам, не дает руководству предприятия полного ответа на интересующие вопросы о конкурентах. Поэтому, многие крупные предприятия, даже считая действия шпионажа неэтичными и неправомерными, все равно прибегают к мерам, противодействующим обеспечению безопасности информации. Шпионы, работающие на конкурирующем предприятии, часто прибегают к таким действиям, как прямое предложение служащему о предоставлении секретной информации, кража, подкуп и другие разные уловки. Многие действия по подрыву обеспечения безопасности информации облегчаются за счет появления на рынке различных подслушивающих устройств и других современных технических разработок, которые позволяют максимально качественно осуществлять коммерческий и промышленный шпионаж [14].

Для многих служащих конкурентной компании сумма, предложенная за шпионаж, предоставление секретной информации и нарушение обеспечения безопасности информации, в несколько раз превышает их ежемесячный доход, что является очень соблазнительным для обычного сотрудника. Поэтому, можно считать, что подписка о неразглашении не является полной гарантией обеспечения безопасности коммерческой информации.

Следующей формой недобросовестной конкуренции, направленной на препятствование обеспечению безопасности информации, считается физическое подавление в виде посягательства на жизнь и здоровье служащего компании. В эту категорию входит:

- организация разбойных нападений на производственные, складские помещения и офисы с целью ограбления;

- уничтожение, порча имущества и материальных ценностей путем взрыва, поджога или разрушения;

- захват сотрудников в заложники или физическое устранение [14].

3. Кризисные явления в мировой экономике. Кризисы имеют особенность перетекать из одной страны в другую, используя каналы внешних экономических связей. Они также наносят ущерб обеспечению безопасности информации. Это следует учесть, определяя методы и средства обеспечения информационной безопасности организации.

Поэтапное интегрирование России в международную экономику способствует зависимости коммерческих предприятий страны от различных процессов, происходящих в мировой экономике (падение и рост цен на энергоносители, структурная перестройка и другие факторы). По степени внедрения национальной экономики в мировую экономическую структуру усиливается ее подверженность внешним факторам. Поэтому, современное производство в стремлении к увеличению прибыли, улучшению деятельности путем модернизации, повышению уровня обеспечения безопасности информации, стабильности обязательно должно обращать внимание на динамику потребительского спроса, политику государства и центральных банков, развитие научно–технического прогресса, на отношение конкурентов, мировую политику и хозяйственную деятельность.

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами [14].

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно–телекоммуникационных сетей» [1].

2. Защита сетевой инфраструктуры предприятия

2.1. Безопасность сетевой инфраструктуры предприятия

В наше время, когда информационные технологии уже крепко связаны с бизнес–процессами большинства компаний, а способы и методы сетевых атак постоянно совершенствуются и развиваются, все еще бытует мнение что установка обычного сетевого экрана на границе сети достаточно для защиты внутренних корпоративных ресурсов. Это, к сожалению, не совсем так, а, вернее, совсем не так.

Как пример малой эффективности обычного межсетевого экрана, пользователь системы может самостоятельно нажать на ссылку, полученную от хорошо знакомого друга в социальной сети либо по почте, скачать и запустить вирус, который, используя известный эксплоит не обновлённой операционной системы или программы, получит права администратора и будет выполнять злонамеренную задачу изнутри корпоративной сети. При этом копии вируса будут активно рассылаться по контакт листу пораженной системы. В Интернете доступны онлайн системы для тестирования подозрительных файлов разными антивирусными программами, но ими в первую очередь пользуются те же злоумышленники для написания новых «незаметных» вирусов. В связи с этим в наше время существует такое огромное количество бот–нет сетей, достаточно просто купить номера ворованных кредитных карточек и все больше взлом компьютеров стает обычным методом зарабатывания денег. Поэтому задача обеспечения безопасности требует комплексного подхода на всех уровнях сетевой инфраструктуры и компьютерных ресурсов [8].

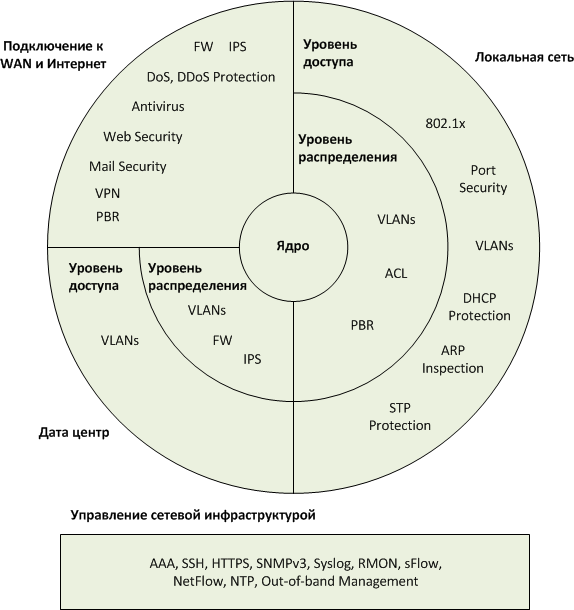

Общие подходы и технологии для построения безопасной сети