1 мая 2022 года Президентом РФ был подписан указ № 250, направленный на обеспечение информационной безопасности ряда ключевых организаций России. Одним из самых важных пунктов этого указа является установление перечня организаций, которым необходимо осуществить меры по оценке уровня защищенности своих информационных систем. К таким предприятиям относятся органы власти, госкорпорации, субъекты КИИ, стратегические и системообразующие организации и иные предприятия, созданные на основании Федерального закона.

Оценка защищенности — анализ реализованных мер защиты информации, который позволит определить степень соответствия требованиям основных нормативно-правовых актов, а также оценить реальный уровень защищенности организации от возможных угроз.

Зачастую простое внедрение средств защиты информации не гарантирует их постоянную эффективность, а все растущие требования к уровню информационной безопасности делают оценку защищенности по-настоящему необходимой для каждой организации вне зависимости от направленности.

Мероприятия по оценке уровня защищенности ИС

Оценка защищенности проходит дистанционно, но при необходимости может оказываться и на объектах информатизации заказчика.

В рамках оценки решаются следующие задачи:

- Выявление и консолидация стратегических рисков (недопустимых событий) информационной безопасности;

- Выявление уязвимостей информационной системы;

- Выявление недостатков применяемых СЗИ и ПО;

- Проверка практической возможности использования уязвимостей (на примере наиболее критических);

- Оценка текущего уровня защищенности на основе объективных свидетельств;

- Разработка и предоставление отчетных документов и рекомендаций по модернизации ИС.

Результатом оценки защищенности являются отчетные документы, которые предоставляются заказчику в бумажном и в электронном виде. Предоставление результатов Правительству РФ, а также в адрес ФСТЭК и ФСБ России на основании соответствующего запроса осуществляется заказчиком самостоятельно.

Критерии оценки уровня защищенности ИС

Критерии защищенности делятся на:

- Функциональные критерии

- Критерии доверия к безопасности ИС

Предъявляются к возможностям мер и средств защиты информации, определяющим желательный режим работы ИС. Включают в себя требования: организационные, эксплуатационные и к безопасности ИТ.

Предъявляются к действиям разработчика системы, документам для оценивания и работе самой организации. Включают требования доверия к мерам к СЗИ в информационных системах, а также к их разработке и эксплуатации.

Данные требования учитываются при анализе уровня защищенности и соответствию установленных стандартов.

Необходимые лицензии для оценки уровня защищенности ИС

Согласно законодательству, организации могут осуществлять меры по оценке уровня защищенности своих ИС с привлечением организаций, имеющих соответствующие лицензии ФСБ и ФСТЭК России.

Чем мы можем помочь

“Астрал. Безопасность” осуществит оценку защищенности информационных систем и обеспечит соблюдение всех требований по информационной безопасности.

“Астрал. Безопасность” — многопрофильный системный интегратор ИБ, более 15 лет обеспечивает безопасность информационных систем различного уровня сложности по всей России. Мы проводим полный цикл работ по приведению ИСПДн в соответствие с требованиями 152-ФЗ и нормативными документами ФСТЭК и ФСБ России по защите ПДн:

- Защита информационных систем персональных данных (ИСПДн);

- Защита конфиденциальной информации, в том числе государственной тайны;

- Безопасность критических информационных инфраструктур (КИИ);

- Аудит информационной безопасности и консультации по вопросам ИБ;

- Решения в области импортозамещения;

- Поставка, установка и настройка средств защиты информации;

В том числе, имеем большой опыт проведение оценки защищенности информационных систем.

Преимущества работы с нами:

- Опыт и профессионализм

- Лицензии ФСБ и ФСТЭК России

- Работаем с лучшими поставщиками

- Надежность

- Широкий спектр услуг

- Экспертная поддержка

>15 лет на рынке ИБ;

>31 400 реализованных проектов по информационной безопасности;

Входим в ТОП-30 крупнейших компаний России в сфере ИБ по версии Cnews и Tadviser.

Имеем все необходимые лицензии, подтверждающие нашу квалификацию и право на работу в области ИБ.

“Астрал. Безопасность” — авторизованный партнер крупнейших производителей средств защиты информации. Более 60 компаний-вендоров нашем brand-листе.

100% успешное прохождение проверок контролирующими органами.

Предлагаем и подбираем услугу под конкретного заказчика, его потребности и бюджет.

Окажем поддержку по любому техническому вопросу.

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

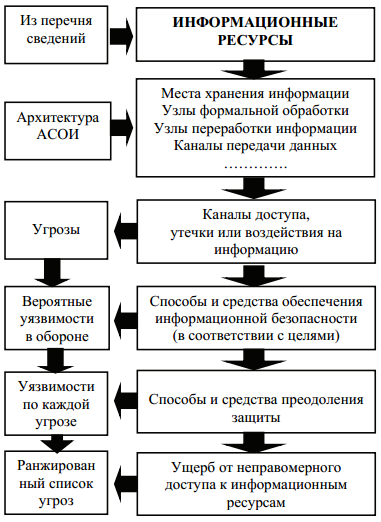

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

Читайте также: Узнайте, как выбрать подрядчика по ИБ

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Читайте также: Пентест VS Аудит ИБ: что эффективнее.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

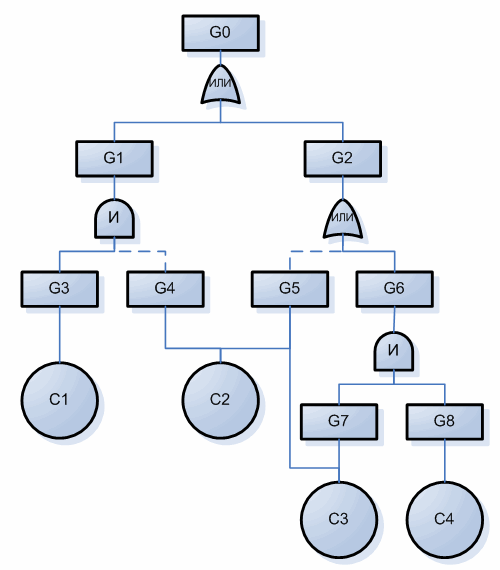

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Анализ защищенности информационных систем

Оцениваем защищенность ваших сервисов и риски утечки конфиденциальных данных. Даем экспертные рекомендации

Об услуге

Комплексная проверка защищенности — это возможность оценить реальный уровень безопасности ИТ-инфраструктуры и других ИТ-активов компании. Услуга помогает выявить возможные риски ИБ — взлом, недоступность, отказы в работе, человеческий фактор — и определить, насколько они актуальны для бизнеса.

Эксперты по информационной безопасности ITGLOBAL.COM Security оценивают бизнес-процессы, ИТ-активы компании и состояние информационных систем, анализируют слабые места и вычисляют риски информационной безопасности (ИБ) по каждому активу, а также дают рекомендации по их снижению.

Услуга опирается на риск-ориентированный подход и международный стандарт ISO 2700х.

Комплексная проверка защищенности

Что вы получаете

- Отчет со сводным анализом рисков ИБ по каждому ИТ-активу (количественные или качественные показатели).

- «Дорожную карту» по организации защиты информации и снижению рисков ИБ.

- Расчет конкретных технических решений, согласованных с клиентом на предыдущем этапе.

В качестве практической проверки защищенности ИТ-активов, перед началом оказания услуги мы рекомендуем провести тестирование на проникновение.

Зачем выявлять риски

На основе анализа рисков ИБ можно однозначно определить, какие ИТ-активы (в том числе информационные системы) и каким образом стоит защищать в первую очередь, а какие риски можно устранить позже или принять их.

Анализ рисков информационной безопасности помогает:

Выработать план действий (дорожную карту) по организации защиты информации

Правильно распределить бюджет на ИБ, сэкономив деньги и другие ресурсы компании

Повысить эффективность отделов ИТ и ИБ

Определить ущерб от возможного взлома и уровень подготовки потенциального злоумышленника

Снизить вероятность негативных последствий: взломов, утечек данных, отказов в работе

Определить приоритеты в защите активов

Как мы работаем

- Подписываем соглашение о неразглашении (NDA).

- Запрашиваем предварительную информацию об активах компании, их критичности для бизнеса.

- Проводим интервью с сотрудниками компании, чтобы собрать нужную информацию об активах, их критичности, обрабатываемой информации и способах защиты.

- Проверяем настройки компонентов ИТ-инфраструктуры.

- Проверяем настройки средств защиты информации.

- Определяем угрозы и уязвимости каждого актива компании.

- Вычисляем риски ИБ по каждому активу.

- По итогам проверки защищенности организации:

- предлагаем оптимальные способы устранения уязвимостей и минимизации рисков ИБ;

- готовим Отчет с описанием текущей ситуации, нашими рекомендациями по ее улучшению, предоставляем сводный анализ рисков ИБ с рекомендациями по его обработке;

- консультируем и отвечаем на уточняющие вопросы;

- готовим «дорожную карту» по организации работы отдела ИБ и внедрению средств защиты информации.

- Рассчитываем стоимость конкретных технических решений по защите информации.

Важно: мы не нарушаем правила корпоративной конфиденциальности. Непосредственную проверку оборудования и ПО проводят ваши сотрудники. Аудиторы ITGLOBAL.COM Security выступают в роли наблюдателей и консультантов.

Кому подходит услуга

Комплексный анализ защищенности ИТ-инфраструктуры будет полезен:

если вы хотите обезопасить себя от финансовых и репутационных убытков и при этом не переплачивать за неэффективные решения;

стремитесь повысить уровень самоконтроля в ИТ;

у вас уже возникали инциденты ИБ.

Почему ITGLOBAL.COM Security

Сопровождаем клиента на постоянной основе, не «забываем» про него после завершения проекта

Выступаем как единый поставщик и партнер по решению задач ИБ

Работаем в сферах информационной безопасности и аудита с 2017 года

Ответственно подходим к срокам и обязательствам

У нас работают только сертифицированные специалисты по ИБ

Используем лучшие мировые практики по обеспечению ИБ и охотно делимся опытом

Наши клиенты

Экспертиза

Лицензия ФСБ РФ

На деятельность по разработке, производству, распространению шифровальных

Лицензия ФСТЭК РФ

На деятельность по технической защите конфиденциальной информации

Связанные решения

Заказать услугу

Верное определение уровня защищенности персональных данных важно для принятия адекватных мер защиты. Если уровень завышен — деньги потрачены зря. Учреждения здравоохранения используют множество информационных систем персональных данных, поэтому рассмотрим параметры определения уровня защищенности на примере медиков.

Правительство Российской Федерации устанавливает перечень мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным законом от 27.07.2006 N 152-ФЗ «О персональных данных».

На данный момент требования к защите персональных данных при их обработке в информационных системах установлены постановлением Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных». Постановление пришло на смену утратившему силу постановлению Правительства РФ от 17.11.2007 N 781 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» и приказу ФСТЭК России, ФСБ России и Мининформсвязи России от 13 февраля 2008 г. N 55/86/20, который утверждал порядок классификации ИСПДн.

Таким образом, сейчас перечень обязательных организационных и технических мер по обеспечению безопасности персональных данных определяется в соответствии с установленным для информационной системы уровнем защищенности персональных данных.

В свою очередь уровни защищенности персональных данных при их обработке в информационных системах определяются исходя из следующих условий:

1) категория субъектов персональных данных, чьи персональные данные обрабатываются в информационной системе: сотрудники или иные лица;

2) количество субъектов персональных данных, чьи персональные данные обрабатываются в информационной системе: до 100 000 или более 100 000;

3) категория персональных данных, обрабатываемых в информационной системе:

- специальные,

- биометрические,

- общедоступные,

- иные;

4) тип актуальных угроз безопасности персональных данных:

- актуальны угрозы, связанные с наличием недокументированных возможностей в системном программном обеспечении;

- актуальны угрозы, связанные с наличием недокументированных возможностей в прикладном программном обеспечении;

- актуальны угрозы, не связанные с наличием недокументированных возможностей в системном и прикладном программном обеспечении.

Чем выше определен уровень защищенности персональных данных, тем больше мер по обеспечению безопасности персональных данных требуется выполнить. Если по ошибке определить более высокий уровень защищенности, то, соответственно, придется строить более дорогую систему защиты персональных данных. Рассмотрим типовые варианты информационных систем, которые используются в большинстве медицинских учреждений.

Защита типовой системы: скромно и со вкусом

Организация защиты информации в медицинском учреждении строится на общих принципах защиты ИСПДн. Например, практически в любом учреждении здравоохранения установлена типовая информационная система персональных данных для учета кадров и расчета зарплаты.

Субъекты обработки персональных данных в этом случае — сотрудники организации, а цель обработки ПДн — обеспечение соблюдения в отношении сотрудника законодательства Российской Федерации в сфере трудовых и непосредственно связанных с ними отношений. В такой информационной системе не ведется обработка биометрических или специальных категорий персональных данных, а значит, определение уровня защищенности будет зависеть от актуальных угроз безопасности персональных данных, определенных для данной информационной системы. В большинстве случаев для подобного рода информационных систем актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, а следовательно, в информационной системе необходимо будет обеспечить четвертый уровень защищенности персональных данных, т. е. потребуется выполнение минимального перечня организационных и технических мер.

ИС федерального масштаба: все, как у людей

Федеральный регистр медицинских работников (ФРМР) — система, предназначенная для сбора, хранения и обработки данных учета медицинского персонала субъектов Российской Федерации, а также для контроля распределения и перемещений медперсонала. Как и в описанной выше информационной системе, в ФРМР не ведется обработка биометрических или специальных категорий персональных данных, и при схожих характеристиках в ФРМР требуется обеспечить такой же уровень защищенности.

Несмотря на то что категория субъектов ПДн и обрабатываемые данные в обеих системах практически аналогичны, объединять их в одну ИС все же не стоит, поскольку цели обработки ПДн в первом случае — это исполнение требований трудового законодательства, а во втором — требований Министерства здравоохранения и социального развития Российской Федерации.

Медицинские информационные системы: зона особого внимания

С помощью медицинских информационных систем сотрудники медицинских организаций решают целый ряд задач:

- ведут электронные амбулаторные карты, электронную регистратуру;

- обрабатывают данные медицинских исследований в цифровой форме;

- собирают и хранят данные мониторинга состояния пациента с медицинских приборов;

- используют как средство общения между сотрудниками;

- анализируют финансовую и административную информацию.

При определении уровня защиты для медицинских информационных систем следует принимать во внимание ряд факторов:

- в МИС обрабатываются ПДн специальной категории (состояние здоровья, диагнозы, данные с медицинских приборов и т. д.);

- субъекты ПДн не являются сотрудниками организации, и их количество может варьироваться.

В зависимости от количества обрабатываемых субъектов персональных данных и типа актуальных угроз безопасности в МИС требуется обеспечить второй или третий уровень защищенности персональных данных.

Прочие информационные системы в сфере здравоохранения

В зависимости от инфраструктуры и задач учреждения в организации могут функционировать и иные ИС. Для них действует точно такой же алгоритм определения требуемого уровня защищенности ПДн, что и для систем, речь о которых шла выше.

Если субъекты и цель обработки ПДн в нескольких информационных системах совпадают, то их можно объединить и выстроить для них единую систему защиты персональных данных.

В заключение напомним, что уровень защищенности персональных данных в информационных системах определяется оператором персональных данных самостоятельно, а следовательно, и выбор организационных и технических мер по защите персональных данных лежит на плечах оператора. Однако не стоит забывать, что завышение уровня защищенности приведет к увеличению стоимости системы защиты персональных данных, а занижение уровня защищенности персональных данных является нарушением. Дабы не ломать себе голову вопросом «а правильно ли я классифицировал ИС?», доверьтесь профессионалам.

Специалисты «Контур-Безопасность»

- составят модель угроз

- классифицируют информационную систему

- помогут выбрать оптимальные средства защиты

- грамотно выстроят систему защиты

Узнать больше

Максим Малкиев, эксперт по защите информационных систем персональных данных компании «СКБ Контур», проект «Контур-Безопасность»

ГОСТ Р ИСО/МЭК 27004-2021

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационные технологии

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Менеджмент информационной безопасности. Мониторинг, оценка защищенности, анализ и оценивание

Information technology. Security techniques. Information security management. Monitoring, measurement, analysis and evaluation

ОКС 35.040

Дата введения 2021-11-30

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным учреждением «Федеральный исследовательский центр «Информатика и управление» Российской академии наук» (ФИЦ ИУ РАН) и Обществом с ограниченной ответственностью «Информационно-аналитический вычислительный центр» (ООО ИАВЦ) на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 022 «Информационные технологии»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ

Приказом Федерального агентства по техническому регулированию и метрологии от 19 мая 2021 г. N 388-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 27004:2016* «Информационные технологии. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Мониторинг, оценка защищенности, анализ и оценивание» (ISO/IEC 27004:2016 «Information technology — Security techniques — Information security management — Monitoring, measurement, analysis and evaluation», IDT).

ИСО/МЭК 27004 разработан подкомитетом ПК 27 «Методы и средства обеспечения безопасности ИТ» Совместного технического комитета СТК 1 «Информационные технологии» Международной организации по стандартизации (ИСО) и Международной электротехнической комиссии (МЭК)

5 ВЗАМЕН

ГОСТ Р ИСО/МЭК 27004-2011

6 Некоторые положения международного документа, указанного в пункте 4, могут являться объектом патентных прав. ИСО и МЭК не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в

статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ «О стандартизации в Российской Федерации «. Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе «Национальные стандарты», а официальный текст изменений и поправок — в ежемесячном информационном указателе «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт предназначен для оказания помощи организациям в оценке деятельности по обеспечению информационной безопасности (ИБ)

и результативности системы менеджмента информационной безопасности (СМИБ) в целях выполнения требований, изложенных в подразделе 9.1 ИСО/МЭК 27001

.

________________

Положения настоящего стандарта должны рассматриваться с учетом требований национальных нормативных правовых актов и стандартов Российской Федерации в области защиты информации.

Здесь и далее подразумевается стандарт ИСО/МЭК 27001:2013 (примечание переводчика).

Результаты мониторинга и оценки защищенности системы менеджмента информационной безопасности могут способствовать принятию решений, касающихся управления, менеджмента, операционной эффективности и постоянного совершенствования СМИБ.

Для условий каждой конкретной организации настоящий стандарт, как и другие стандарты серии 27000, необходимо проанализировать, интерпретировать и адаптировать. Изложенные концепции и подходы предназначены для широкого применения, но меры, необходимые для отдельной конкретной организации, зависят от присущих организации факторов, таких как размер организации, отраслевая принадлежность, зрелость, риски ИБ, обязательства соответствия и стиль управления, которые на практике могут сильно различаться.

Настоящий стандарт может быть рекомендован организациям, внедряющим СМИБ, которая отвечает требованиям ИСО/МЭК 27001. С другой стороны, он не устанавливает каких-либо новых требований и не налагает на организации какие-либо обязательства соблюдать представленные в нем руководящие принципы для СМИБ, которые соответствуют ИСО/МЭК 27001.

1 Область применения

Настоящий стандарт представляет руководящие принципы, предназначенные для оказания помощи организациям в оценке деятельности по обеспечению информационной безопасности (ИБ) и результативности системы менеджмента информационной безопасности (СМИБ) в целях выполнения требований, изложенных в подразделе 9.1 ИСО/МЭК 27001.

Настоящий стандарт охватывает:

— мониторинг и оценку деятельности по обеспечению ИБ;

— мониторинг и оценку результативности системы менеджмента информационной безопасности (СМИБ), включая ее процессы и средства контроля и управления;

— анализ и оценку результатов мониторинга и оценки защищенности.

Настоящий стандарт применим для всех организаций, независимо от типа или размера.

2 Нормативные ссылки

Настоящий стандарт не содержит нормативных ссылок.

3 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 27000.

С целью использования в своих стандартах международные организации ИСО и МЭК поддерживают терминологические базы данных:

— платформа ИСО для онлайн-просмотра: доступна по адресу http://www.iso.org/obp;

— платформа МЭК Электропедия (IEC Electropedia): доступна по адресу http://www.electropedia.org/.

4 Структура и обзор стандарта

Настоящий стандарт содержит следующие разделы:

— основные принципы — раздел 5;

— характеристики — раздел 6;

— типы показателей — раздел 7;

— процессы — раздел 8.

Порядок следования разделов обеспечивает простое сопоставление с требованиями, изложенными в подразделе 9.1 ИСО/МЭК 27001, как это показано на рисунке 1.

|

|

Рисунок 1 — Взаимосвязь положений настоящего стандарта и требований подраздела 9.1 ИСО/МЭК 27001

Для удовлетворения потребностей в информации организация определяет соответствующие средства, которые будут использоваться для их удовлетворения, после чего производится их мониторинг, оценка и анализ. По результатам анализа оценивается удовлетворение информационных потребностей организации.

В приложении A приведена как модель оценки защищенности, так и взаимосвязь компонентов модели оценки защищенности и требований подраздела 9.1 ИСО/МЭК 27001.

В приложении B представлен широкий спектр примеров спецификаций конструкций для оценки защищенности. Эти примеры обеспечивают организациям практическое руководство по осуществлению мониторинга, оценки защищенности, анализа и оценивания выбранных ими процессов СМИБ и области эффективности ИБ. В этих примерах используется шаблон, приведенный в таблице 1.

В приложении C представлен еще один пример спецификации конструкции для оценки эффективности с использованием альтернативного текстового формата свободной формы.

5 Основные принципы

5.1 Необходимость оценки защищенности

Основной целью СМИБ является обеспечение конфиденциальности, целостности и доступности информации в области ее применения. Существуют мероприятия СМИБ, которые касаются планирования того, как достигнуть этой цели, и реализации этих планов. Однако сами по себе эти действия не могут гарантировать, что реализация планов обеспечит достижение целей ИБ. Для проверки того, обеспечивают ли планы и действия по достижению целей ИБ выполнение требований к СМИБ, определенных в ИСО/МЭК 27001, и необходима оценка защищенности.

5.2 Выполнение требований ИСО/МЭК 27001

В подразделе 9.1 ИСО/МЭК 27001 от организации требуется оценка деятельности по обеспечению ИБ и результативности СМИБ. Показатели, способствующие выполнению этих требований, приводятся в разделе 7 настоящего стандарта.

В подразделе 9.1 ИСО/МЭК 27001 содержится требование к организации определять следующее:

— объекты мониторинга и оценки защищенности, включая процессы ИБ и средства контроля и управления;

— методы мониторинга, оценки защищенности, анализа и оценивания, обеспечивающие уверенность в достоверности результатов;

— когда проводить мониторинг и оценку защищенности;

— кто должен осуществлять мониторинг и оценку защищенности;

— когда анализировать и оценить результаты мониторинга и оценки защищенности;

— кто должен осуществлять анализ и оценивание этих результатов.

Связь этих требований с разделами настоящего стандарта показана на рисунке 1.

Также в подразделе 9.1 ИСО/МЭК 27001 содержится требование к организации хранить соответствующую документированную информацию в качестве свидетельства результатов мониторинга и оценки защищенности (см. 8.9).

Кроме того, в подраздел 9.1 ИСО/МЭК 27001 указано, что для того, чтобы результаты можно было считать достоверными, выбранные методы должны обеспечивать сопоставимые и воспроизводимые результаты, (см. 6.4).

5.3 Достоверность результатов

В целях обеспечения достоверности результатов (см. подраздел 9.1 перечисление b) ИСО/МЭК 27001) требуется, чтобы организация осуществила подбор методов оценки защищенности, мониторинга, анализа и оценивания. В вышеуказанном подразделе отмечено, что для обеспечения достоверности результаты должны быть сопоставимыми и воспроизводимыми. Для достижения этого организации должны собирать данные по показателям, анализировать их и составлять отчеты, принимая во внимание следующие моменты:

— для получения сопоставимых результатов показателей, полученных при мониторинге в различные моменты времени, важно гарантировать, что область действия и условия функционирования СМИБ неизменны;

— изменения в методах или технике, используемых для оценки защищенности и мониторинга, обычно приводят к несопоставимости результатов. Для проверки сохранения сопоставимости может потребоваться параллельное выполнение оценки с использованием оригинальных и модифицированных методов;

— если в состав методов или техники, используемых для оценки защищенности и мониторинга входят субъективные элементы, то для получения воспроизводимых результатов могут потребоваться дополнительные специфические действия. Например, результаты анкетирования должны оцениваться по определенным критериям;

— в некоторых ситуациях воспроизводимость может быть достигнута только при определенных обстоятельствах. Например, имеют место ситуации, когда результаты не воспроизводимы, однако они становятся достоверными при агрегировании.

5.4 Преимущества

Выполнение мероприятий и использование средств контроля и управления СМИБ, поддержание деятельности по обеспечению ИБ обеспечивают ряд организационных и финансовых преимуществ. При этом, мониторинг, оценка защищенности, анализ и оценивание могут обеспечить следующие основные преимущества:

— повышение прослеживаемости: повысить прослеживаемость ИБ: помогая идентифицировать ее определенные процессы или меры обеспечения ИБ, реализованные неправильно, не реализованные или неэффективные;

— повышение эффективности ИБ и процессов СМИБ: позволяют организациям количественно оценить улучшения защиты информации в рамках своей СМИБ и продемонстрировать количественный прогресс в достижении цели ИБ организации;

— доказательства соответствия требованиям: предоставляют документальное подтверждение выполнения требований ИСО/МЭК 27001 и других стандартов, а также требований применимых законов, правил и положений;

— поддержка принятия решений: поддерживают принятие решений, основанных на оценке риска, путем предоставления в процесс управления рисками количественной информации. Такая информация позволяет организациям оценивать успехи и неудачи прошлых и текущих инвестиций в информационную безопасность и предоставляет количественные данные, которые могут помочь при распределении ресурсов для будущих инвестиций.

6 Показатели

6.1 Общие положения

Мониторинг и оценка защищенности являются первыми шагами в процессе оценки деятельности по обеспечению ИБ и результативности СМИБ.

Учитывая то, что с ИБ связано большое количество объектов, каждый из которых, в свою очередь, характеризуется многообразием атрибутов, не всегда очевидно, по каким из атрибутов следует производить оценку. Проблема выбора атрибутов для оценки имеет решающее значение, поскольку оценка защищенности с использованием слишком большого количества атрибутов практически невозможна, а оценка по неправильно выбранным атрибутам приводит к неоправданным затратам и не продуктивна. При большем количестве атрибутов помимо очевидных затрат на оценку защищенности, анализ и отчетность, существует явная вероятность того, что ключевые проблемы могут затеряться в большом объеме информации или могут быть пропущены из-за отсутствия результатов по нужным показателям.

Для того, чтобы определить, мониторинг и оценку каких показателей следует производить, организация в первую очередь должна определить цель, которой она хочет достичь путем оценки деятельности по обеспечению ИБ и результативности СМИБ. Это позволяет организации определить свои информационные потребности.

Затем организация должна решить, какие оценки защищенности необходимо сделать для каждой конкретной информационной потребности и какие данные требуются для проведения необходимых оценок защищенности. Таким образом, оценки защищенности всегда должны соответствовать информационным потребностям организации.

6.2 Объекты мониторинга

Мониторинг позволяет определить результаты состояния защищенности системы, процесса, действия для обоснования управленческих решений по обеспечению их информационной безопасности.

Перечень систем, процессов и действий, которые могут подвергаться мониторингу, включает в себя, но не ограничивается следующим:

a) реализация процессов СМИБ;

b) менеджмент инцидентов;

c) менеджмент уязвимостей;

d) менеджмент конфигураций;

e) осведомленность о безопасности и обучение;

f) регистрация событий контроля доступа, брандмауэра и прочих;

g) аудит;

h) процесс оценки степени риска;

i) процесс обработки риска;

j) сторонний менеджмент рисков;

k) управление непрерывностью бизнеса;

I) управление физической и экологической безопасностью;

m) мониторинг системы.

Реализация мониторинга позволяет получать данные (журналы событий, пользовательские интервью, статистику обучения, информацию об инцидентах и т.д.), которые могут быть использованы для поддержки других мер обеспечения ИБ. Для получения вспомогательной информации в процессе определения атрибутов, подлежащих оценке защищенности, может потребоваться дополнительный мониторинг.

Следует обратить внимание на то, что мониторинг может позволить организации определить, имеет ли место тот или иной риск, и тем самым указать, какие действия можно предпринять для исключения такого риска. Кроме того, необходимо отметить, что определенные меры обеспечения ИБ могут быть ориентированы непосредственно на поддержку мониторинга. При использовании результатов оценки таких мер обеспечения ИБ для поддержки мониторинга организация должна гарантировать, что в процессе оценки учитывалось, когда были получены результаты: до или после того, как было предпринято какое-либо корректирующее действие.

6.3 Объекты оценки защищенности

В контексте ИБ оценка защищенности является действием, предпринятым для определения значения, состояния или тенденции в результативности или эффективности деятельности по обеспечению ИБ целью помочь идентифицировать потенциальные потребности в улучшениях. Любые процессы, действия, средства контроля и управления и группы средств контроля и управления СМИБ могут быть оценены.

В качестве примера, можно рассмотреть пункт c) подраздела 7.2 ИСО/МЭК 27001, который требует от организации возможных действий для приобретения необходимой компетентности. Организация может определить, все ли лица, которым требуется обучение, прошли его, и было ли обучение проведено в соответствии с планом. Результатом оценки защищенности может быть количество или процент обученных людей. Организация также может определить, действительно ли обученные лица приобрели и обладают необходимой компетентностью. Это может быть оценено путем анкетирования после обучения.

Что касается процессов СМИБ, то для организаций в ИСО/МЭК 27001 имеется ряд положений, которые непосредственно требуют определения эффективности конкретных видов действий. Например, в пункте d) подраздела 10.1 ИСО/МЭК 27001, содержится требование, чтобы организации «проверяли эффективность любых предпринятых корректирующих действий». Для подобного анализа эффективность корректирующих действий должна быть определена в первую очередь с помощью некоторого конкретного типа показателя. Для этого организация должна сначала определить соответствующую информационную потребность и показатель или показатели ее удовлетворения. Соответствующий процесс рассматривается в разделе 8.

Потенциальными кандидатами для оценки защищенности являются следующие процессы и действия СМИБ

:

— планирование;

— руководство;

— менеджмент рисков;

— управление политикой;

— управление ресурсами;

— обмен информацией;

— анализ управления;

— документирование;

— мониторинг.

________________

Дополнительными видами оценки защищенности, предусмотренными нормативными правовыми актами (НПА) Российской Федерации, являются: аттестация по требованиям ИБ и приемо-сдаточные испытания (Постановление правительства Российской Федерации N 330 от 15.05.2010 г., приказа ФСТЭК России N 239 от 25.12.2017 п.12.7 «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»).

Что касается показателей ИБ, то наиболее очевидными кандидатами являются меры обеспечения ИБ организации или группы таких мер (или даже весь план обработки рисков). Такие меры обеспечения ИБ определяются в процессе обработки рисков и определены в ИСО/МЭК 27001 в качестве необходимых мер обеспечения ИБ. Ими могут быть как меры обеспечения ИБ, описанные в приложении А ИСО/МЭК 27001, так и специфичные для сектора меры обеспечения ИБ (например, как определено в других стандартах, таких как ИСО/МЭК 27010), меры обеспечения ИБ, определенные иными стандартами или меры обеспечения ИБ, разработанные организацией. Поскольку целью мер обеспечения ИБ является изменение степени риска, существует множество атрибутов, которые можно оценить, например:

j) степень снижения мерой обеспечения ИБ вероятности возникновения события безопасности;

k) степень уменьшения мерой обеспечения ИБ последствия события безопасности;

I) частота событий безопасности, с которыми может справиться система управления до отказа;

m) сколько времени после возникновения события безопасности требуется, чтобы мера обеспечения ИБ обнаружила, что событие произошло.

6.4 Когда осуществлять мониторинг, оценку защищенности, анализ и оценивание

Организации должны определить конкретные временные рамки для мониторинга, оценки защищенности, анализа и оценивания на основе индивидуальных информационных потребностей, требуемых оценок защищенности и жизненного цикла данных для отдельных оценок защищенности. Оценки обеспечения информацией могут производиться чаще, чем анализ и представление результатов таких оценок защищенности заинтересованным сторонам. Например, несмотря на то, что данные об инцидентах безопасности могут собираться непрерывно, представление таких данных внешним заинтересованным сторонам должно основываться на конкретных требованиях, таких как серьезность (например, сообщение о нарушении требует немедленного уведомления) или суммирование значений (в случае обнаруженных и заблокированных нарушений).

До того, как приступить к анализу и оценке, организация должна иметь в виду, что для того, чтобы обеспечить содержательную основу для оценки и сравнения (например, для проведения статистического анализа) удовлетворения определенных информационных потребностей, необходимо собрать соответствующий объем данных. Кроме того, прежде чем результаты оценки защищенности могут быть представлены организации, процессы мониторинга, оценки защищенности, анализа и оценивания могут потребовать тестирования и тонкой настройки. Поэтому перед тем, как приступить к реальной задаче-оценке СМИБ, организация должна до начала анализа и оценки определить ограничение продолжительности любой точной настройки и продолжительность мониторинга и сбора данных.

По мере обновления деятельности по оценкам с учетом определенных изменений условий, перечисленных в 8.2, организация может корректировать время выполнения оценки защищенности. Например, если организация переходит от ручного сбора данных к автоматизированному, то может потребоваться изменение частоты сбора. Кроме того, для сравнения двух оценок защищенности, произведенных в разные моменты времени и, возможно, разными методами, но с целью удовлетворения одной и той же информационной потребности необходимо определить базовую линию.

Организация может решить объединить все свои действия по мониторингу, оценке защищенности, анализу и оцениванию в одну программу оценки. Однако следует отметить, что ИСО/МЭК 27001 не требует от организаций наличие такой программы.

6.5 Кто должен осуществлять мониторинг, оценку защищенности, анализ и оценивание

Организация (с учетом требований подразделов 9.1 и 5.3 ИСО/МЭК 27001) должна определить, кто осуществляет мониторинг, оценку защищенности анализ и оценивание с указанием конкретных лиц и ролей. Мониторинг, оценка защищенности, анализ и оценивание могут выполняться вручную или с помощью средств автоматизации. Независимо от того, выполняется ли оценка защищенности вручную или автоматизировано, организации могут определить следующие роли и обязанности, связанные с оценкой защищенности:

a) потребитель оценки защищенности — руководство или другие заинтересованные стороны, запрашивающее или затребовавшее информацию об результативности СМИБ, эффективности меры обеспечения ИБ или группы мер обеспечения ИБ;

b) планировщик оценки защищенности — лицо или организационная единица, определяющее структуру оценки защищенности, которое связывает оцениваемые атрибуты с конкретной информационной потребностью;

c) рецензент оценки — лицо или организационная единица, которое подтверждает, что разработанные структуры оценки защищенности подходят для оценки деятельности по обеспечению ИБ и результативности СМИБ, эффективности меры обеспечения ИБ или группы мер обеспечения ИБ;

d) владелец информации — лицо или организационная единица, которой принадлежит информация, используемая в качестве входной для оценки. Этот человек отвечает за предоставление данных, а также часто (но не всегда) отвечает за проведение оценки защищенности;

e) сборщик информации — лицо или организационная единица, ответственное за сбор, запись и хранение данных;

f) информационный аналитик — лицо или организационная единица, ответственное за анализ данных;

g) информационный коммуникатор — лицо или организационная единица, ответственное за распространение результатов анализа.

Организации могут объединять некоторые или, возможно, все эти роли.

Лицам, выполняющим разные роли и обязанности на протяжении всего процесса, потребуются различные навыки и соответствующие знания, а также может потребоваться обучение.

7 Типы показателей

7.1 Общие положения

Настоящее руководство выделяет два типа показателей выполнения запланированных действий и эффективности результатов, которые могут быть оценены:

a) показатели результативности — показатели, которые выражают запланированные результаты в терминах характеристик планируемой деятельности, таких как численность сотрудников, достижение этапа или степень, в которой были реализованы меры обеспечения ИБ;

b) показатели эффективности — показатели, отражающие влияние реализации запланированных мероприятий на цели ИБ организации.

Эти показатели могут быть специфическими для организации, поскольку каждая организация имеет свои конкретные цели, политики и требования в области ИБ.

Необходимо отметить, что термины «показатели результативности» и «показатели эффективности» не следует путать с требованием 9.1 ИСО/МЭК 27001 для оценки деятельности по обеспечению ИБ и результативности СМИБ.

7.2 Показатели деятельности по обеспечению ИБ

Показатели деятельности по обеспечению ИБ могут использоваться для демонстрации прогресса в реализации процессов СМИБ, связанных с ними процедур и конкретных мер обеспечения безопасности. Принимая во внимание, что результативность касается степени, в которой запланированные действия были реализованы и ожидаемые результаты достигнуты, показатели деятельности по обеспечению ИБ должны отражать степень, в которой были реализованы процессы и меры обеспечения ИБ. Эти показатели помогают определить, были ли процессы СМИБ и меры обеспечения ИБ реализованы в соответствии с планом.

Для оценки деятельности по обеспечению ИБ используются данные, которые можно получить из протоколов, журналов регистрации, планов проектов, инструментов автоматического сканирования и других широко используемых средств документирования, записи и мониторинга действий СМИБ.

Сбор, анализ и представление отчетов о показателях должны быть по возможности автоматизированы, чтобы снизить их стоимость, трудозатраты, а также вероятность человеческой ошибки.

|

Примеры: 1 При оценке в процентах степени реализации конкретного средства защиты информации, такого как шифрование жесткого диска ноутбуков результат оценки в начале, вероятно, будет менее 100%. При достижении и сохранении результата на уровне 100%, можно сделать вывод, что информационные системы полностью внедрили меры обеспечения ИБ, относящиеся к этому показателю, и оценки можно переориентировать на другие средства контроля и управления, требующие улучшения. 2 При внедрении новой СМИБ организация прежде всего должна стремиться к тому, чтобы высшее руководство присутствовало при проверке и на других возможных совещаниях. Запланированный (или предполагаемый) результат в этом случае — полное посещение всех собраний, за исключением болезней и разрешенного отсутствия по ранее взятым обязательствам. Показатель — это простое отношение количества присутствующих к количеству тех, кто должен присутствовать с возможной поправкой на отсутствовавших по уважительной причине. Сначала результат такой оценки может указывать на недостаточное посещение. Однако со временем результат должен достичь и оставаться близким к запланированной цели. На этом этапе организация должна начать концентрировать свои усилия по оценке показателей эффективности (см. 7.3). |

После того, как большинство показателей деятельности по обеспечению ИБ достигнуты и остаются на уровне 100%, организация должна начать сосредоточивать свои усилия на оценках показателей эффективности. Организации никогда не должны полностью отказываться от показателей деятельности по обеспечению ИБ, поскольку они могут быть полезны при определении конкретных мер обеспечения ИБ, которые нуждаются в улучшении; однако со временем акцент и ресурсы, относящиеся к оценкам, должны сместиться с этих показателей на показатели эффективности (см. 7.3).

В соответствии с подразделом 9.1 ИСО/МЭК 27001 важно также оценивать результативность системы менеджмента (см. далее). Чтобы использовать СМИБ надлежащим образом, организации должны оценивать деятельность по обеспечению ИБ

и результативность СМИБ через определенные планом промежутки времени.

________________

В Российской Федерации деятельность по обеспечению ИБ является лицензируемой (см. пп.1, 4, 5 ч.1 ст.12 от 04.05.2011 N 99-ФЗ «О лицензировании отдельных видов деятельности»).

7.3 Показатели эффективности

Показатели эффективности следует использовать для описания эффективности и влияния реализации плана обработки рисков СМИБ, процессов и средств контроля и управления СМИБ на цели ИБ организации. Эти показатели нужно использовать для определения того, работают ли процессы СМИБ и меры обеспечения ИБ так, как задумано, и достигают ли они желаемых результатов. В зависимости от целей для количественной оценки могут использоваться показатели эффективности, такие, как:

a) экономия средств, связанная с использованием СМИБ или за счет сокращения затрат на устранение последствий инцидентов ИБ;

b) повышение степени доверия клиентов из-за использования СМИБ;

c) достижение других целей ИБ.

Показатели эффективности могут быть сформированы путем объединения данных, полученных из инструментов автоматического мониторинга и оценки, с данными о функционировании СМИБ, полученными вручную. Это может потребовать мониторинга различных показателей по всей организации таким способом, который может быть напрямую связан с функционированием СМИБ и событиями безопасности. Чтобы достичь этого, организация должна обладать следующими возможностями:

d) с помощью показателей эффективности оценивать степень, в которой процессы, средства контроля и управления или группы средств управления СМИБ были реализованы;

e) получать данные из инструментов автоматического мониторинга и оценки;

f) вручную собирать данные о функционировании СМИБ;

g) нормализовать и анализировать данные, поступающие из множества автоматизированных и не автоматизированных источников;

h) интерпретировать эти данные и докладывать лицам, принимающим решения.

Такие показатели эффективности объединяют информацию о реализации плана обработки рисков с разнообразной информацией о ресурсах и могут обеспечить исходные данные для процесса менеджмента рисков. Они также могут предоставить непосредственное представление о ценности ИБ для организации и должны представлять наибольший интерес для высшего руководства.

|

Примеры: 3 Не секрет, что большая часть инцидентов ИБ происходит из-за использования известных уязвимостей. Чем больше число известных уязвимостей и чем дольше они не устранены, тем выше вероятность их использования соответствующими источниками угроз и тем больше подверженность риску. Показатель эффективности может помочь организации определить подверженность рискам, связанным с такими уязвимостями. 4 Учебный курс может иметь конкретные цели обучения для каждого отдельного элемента курса. Показатель эффективности может помочь организации определить, насколько каждый обучаемый понимает каждый урок и насколько он способен применить свои новые знания и навыки. Такие показатели обычно требуют нескольких совокупностей данных, таких как результаты тестов после обучения; изучение данных об инцидентах, связанных с темами обучения; или анализ обращений в службу поддержки, связанных с темами обучения. |

8 Процессы

8.1 Общие положения

Мониторинг, оценка защищенности, анализ и оценивание, показанные на рисунке 2 состоят из следующих процессов:

а) выявление информационных потребностей;

б) спецификация и поддержка показателей;

в) установка процедур;

г) мониторинг и оценка защищенности;

д) анализ результатов;

f)* оценка деятельности по обеспечению ИБ и результативности СМИБ.

Кроме того, существует процесс управления СМИБ, который охватывает анализ и улучшение вышеуказанных процессов (см. 8.8).

|

|

Рисунок 2 — Процессы мониторинга, оценки защищенности, анализа и оценивания

8.2 Выявление информационных потребностей

Спецификацию показателей нужно начинать с определения информационных потребностей, которые в свою очередь могут помочь выяснить эксплуатационные характеристики и/или характеристики эффективности таких аспектов СМИБ, как:

a) потребности заинтересованных сторон;

b) стратегическое направление организации;

c) политика и цели информационной безопасности;

d) план обработки рисков.

Для определения соответствующих информационных потребностей необходимо выполнить следующие действия:

e) изучить СМИБ, ее процессы и такие элементы, как:

1) политика и цели информационной безопасности, меры обеспечения ИБ и их цели;

2) нормативно-правовые, договорные и организационные требования к информационной безопасности;

3) результаты процесса менеджмента рисков информационной безопасности.

f) определить приоритетность выявленных информационных потребностей на основе таких критериев, как:

1) приоритеты обработки рисков;

2) возможности и ресурсы организации;

3) потребности заинтересованных сторон;

4) политика и цели информационной безопасности, а также цели контроля;

5) информация, необходимая для выполнения организационных, правовых, нормативных и договорных обязательств;

6) ценность информации, которая должна быть получена относительно стоимости оценки защищенности;

g) выбрать из списка приоритетов те информационные потребности, которые должны быть охвачены оценками;

h) документировать и передать список выбранных информационных потребностей всем заинтересованным сторонам.

8.3 Спецификация и поддержка показателей

8.3.1 Общие положения

Организации должны специфицировать показатели один раз, а затем пересматривать и систематически обновлять эти показатели с запланированной периодичностью или в случаях, когда среда СМИБ претерпевает существенные изменения. Такие изменения могут включать, среди прочего:

a) изменение области применения СМИБ;

b) изменение организационной структуры;

c) изменения заинтересованных сторон, включая изменения ролей, обязанностей и полномочий заинтересованных сторон;

d) изменения бизнес-целей и требований;

e) изменения нормативно-правовых требований;

f) достижение желаемых и стабильных результатов в течение нескольких последовательных циклов;

g) внедрение или размещение технологий и систем обработки информации.

Спецификация или обновление таких показателей может включать, среди прочего, следующие шаги:

h) определить текущие практики безопасности, которые могут удовлетворить информационные потребности;

i) разработать или обновить показатели;

j) документировать показатели и определить приоритет реализации;

k) информировать и вовлекать в процесс руководство.

Ожидается, что обновление показателей потребует меньше времени и усилий, чем первоначальная спецификация.

8.3.2 Идентификация текущих методов безопасности, которые могут удовлетворить информационные потребности

Как только потребность организации в информации определена, необходимо в качестве потенциального компонента оценки защищенности рассмотреть существующие методы оценки защищенности и обеспечения безопасности. Существующие методы оценки защищенности и обеспечения и безопасности могут включать в себя оценки, связанные с:

a) менеджментом рисков;

b) управлением проектами;

c) отчетностью о соответствии;

d) политикой безопасности.

8.3.3 Спецификация или обновление показателей

Показатели должны отвечать информационным потребностям. Они могут базироваться на текущих методиках или требовать новых. Вновь определенные показатели могут также представлять собой адаптацию существующих показателей или процессов оценки защищенности. В любом случае, чтобы быть реализованными, новые показатели должны быть специфицированы достаточно подробно.

Примеры данных, которые могут быть собраны для формирования показателей безопасности:

a) выход различных логов и сканов;

b) статистические данные о подготовке кадров и других людских ресурсах;

c) соответствующие опросы и анкеты;

d) статистика инцидентов;

e) результаты внутренних аудитов;

f) результаты мероприятий по обеспечению непрерывности бизнеса/аварийному восстановлению.

g) отчеты о проверках со стороны руководства.

Эти и другие потенциальные источники данных, которые могут иметь как внутреннее, так и внешнее происхождение, должны быть изучены, а типы доступных данных должны быть определены.

Выбранные показатели должны соответствовать приоритетам информационных потребностей и могут учитывать:

h) простоту сбора данных;

i) доступность человеческих ресурсов для сбора и управления данными;

j) наличие соответствующих инструментов;

k) количество потенциально важных индикаторов эффективности, обеспечиваемых показателем;

I) простоту интерпретации;

m) количество потребителей полученных результатов оценки защищенности;

n) доказательства, подтверждающие соответствие показателей целям или информационным потребностям;

o) затраты на сбор, управление и анализ данных.

Организация должна документировать каждый показатель в форме, которая связывает показатель с соответствующей информационной потребностью (или потребностями) и предоставляет достаточную информацию о характеристиках, описывающих показатель, а также о том, как собирать, анализировать и отчитываться. Предлагаемые информационные показатели приведены в таблице 1.

Примеры в приложении В сформированы на основе шаблона, представленного в таблице 1. Два примера имеют дополнительную информационную строку, обозначенную как «действие», которое необходимо предпринять в случае, если цель не достигнута. Организации могут включать эту информационную строку, если они считают это полезным. Однако не существует универсального способа спецификации таких конструкций оценки, и в приложении C показан альтернативный подход в виде спецификации в свободной форме.

Следует отметить, что для удовлетворения потребностей разных клиентов оценки защищенности могут потребоваться разные показатели (см. таблицу 1), которые могут быть внутренними или внешними. Например, показатели удовлетворения потребностей в информации топ-менеджмента могут отличаться от подобных показателей для системного администратора. Каждая заинтересованная сторона может иметь свой конкретный диапазон, фокус, или степень детализации.

Каждый показатель должен соответствовать, по крайней мере, одной информационной потребности, но в тоже время одна информационная потребность может потребовать нескольких показателей.

Таблица 1 — Пример спецификации показателя безопасности

|

Информационный показатель |

Значение или цель |

|

Идентификатор показателя |

Конкретный идентификатор |

|

Информационная потребность |

Доминирующая потребность в отношении данного показателя |

|

Показатель оценки |

Как описывается результат оценки защищенности, как правило, с использованием таких слов, как «процент», «число», «частота» и «среднее» |

|

Формула/выигрыш |

Как должен оцениваться показатель — формула или выигрыш |

|

Цель |

Желаемый результат оценки защищенности, например, этап или статистический показатель или набор пороговых значений. Обратите внимание, что для обеспечения непрерывного достижения цели может потребоваться постоянный мониторинг |

|

Доказательство реализации |

Доказательство, подтверждающее, что оценка защищенности выполнено, помогает определить возможные причины плохих результатов и обеспечивает входные данные для процесса. Данные для ввода в формулу |

|

Частота |

Как часто данные должны собираться и передаваться. В отдельных случаях может быть несколько частот |

|

Ответственные стороны |

Лицо, ответственное за сбор и обработку данных для показателя. По крайней мере, необходимо определить владельца информации, сборщика информации и потребителя оценки защищенности |

|

Источник данных |

Потенциальными источниками данных могут быть базы данных, инструменты мониторинга, другие подразделения организации, внешние организации или специфические конкретные должностные функции |

|

Формат представления в отчете |

Как показатель должен суммироваться и быть представлен в отчете, например, в виде текста, чисел, графически (круговая диаграмма, линейная диаграмма, гистограмма и т.д.), как часть «панели инструментов» или в другой форме представления |

Очень важно определить показатели таким образом, чтобы единожды собранные данные могли быть использованы для различных целей. В идеале одни и те же данные должны использоваться для оценки различных мер обеспечения ИБ, отвечающих разным информационным потребностям различных заинтересованных сторон. Кроме того, следует отметить, что не всегда показатель, который легче всего оценить, будет наиболее значимым или наиболее актуальным.

Цели должны указывать желаемые конечные значения конкретных показателей для процессов и средств контроля и управления СМИБ, для достижения целей ИБ и результативности оцениваемой СМИБ.

Определение целей может оказаться проще, если имеются накопленные данные, относящиеся к специфицированным или выбранным показателям. Тенденции, наблюдаемые в прошлом, могут в некоторых случаях дать представление о результатах предыдущих оценок и могут подсказать направления для создания реалистичных целей. Тем не менее, организации должны иметь в виду, что определение целей без должного рассмотрения на основе того, что было достигнуто ранее или предыдущих результатов, может также вызвать «замораживание» текущего положения или даже препятствовать постоянному улучшению.

8.3.4 Документирование показателей и расстановка приоритетов для реализации

После определения требуемых показателей их спецификация должна быть документирована, а сами показатели должны быть расставлены по приоритетам для реализации оценки защищенности на основе приоритета каждой потребности в информации и возможности получения данных. Оценки деятельности по обеспечению ИБ должны быть реализованы в первую очередь, чтобы гарантировать, что процессы и средства контроля и управления СМИБ были введены в действие. Как только значения показателей деятельности по обеспечению ИБ достигают целевых значений, можно производить оценки показателей эффективности. О том, когда выполнять мониторинг и связанные с ним действия описано в 6.4.

8.3.5 Информирование и привлечение руководства

Для того, чтобы показатели отражали потребности руководства, к работам по спецификации показателей и реализации оценки защищенности необходимо привлечь управленческий персонал разного организационного уровня. Кроме того, руководство должно получать в удобном формате регулярные обновления для обеспечения гарантии того, что оно в должной степени информировано о деятельности по оценке безопасности в течение всего процесса разработки, реализации и использования показателей.

8.4 Последовательность действий

Для реализации определенных приоритетных оценок защищенности необходимы следующие последовательные действия:

a) заинтересованные стороны, участвующие в процессе оценки защищенности, должны быть информированы о действиях по оценке и об обоснованиях таких действий;

b) должны быть идентифицированы инструменты сбора и анализа данных и, при необходимости, модифицированы для эффективного и действенного сбора данных.

Организация должна установить процедуры сбора данных, анализа и отчетности по показателям, например:

c) сбор данных, включая безопасное хранение и проверку данных. Процедуры должны определять, как данные собираются, хранятся, проверяются и какая контекстная информация необходима для дальнейшей обработки. Проверка данных может быть выполнена с применением таких методов, как:

1) проверка нахождения значения в диапазоне возможных значений;

2) сверка со списком возможных значений;

3) сбор контекстной информации, такой, например, как время сбора данных.

d) анализ данных и подготовка отчетов по анализу мероприятий. Процедуры должны указывать методы анализа данных и периодичность предоставления отчетов о полученных значениях показателей;

e) подготовка отчетов, которые могут включать:

1) системы показателей для предоставления стратегической информации путем интеграции показателей деятельности по обеспечению ИБ высокого уровня;

Примечание — Их можно назвать «ключевыми показателями деятельности по обеспечению ИБ» (см. «Модель оценки ИБ» в приложении A).

2) исполнительные и операционные сводные графики, ориентированные на стратегические цели, а не на конкретные меры обеспечения ИБ и процессы;

3) различные форматы отчетов, начиная от простых, таких как список показателей за определенный период времени, и заканчивая более сложными отчетами с перекрестными ссылками, вложенными группировками, скользящими итогами и динамическими детализацией или связыванием. Отчеты могут быть более полезными в случае, если заинтересованным сторонам необходимо представить необработанные данные в удобном для чтения формате;

4) шаблоны для представления динамических значений, включая предупреждения, дополнительные графические элементы и маркировку конечных точек.

8.5 Мониторинг и оценка защищенности

Для мониторинга и оценки защищенности, а также для хранения и проверки данных должны быть определены процедуры, выполняемые либо вручную, либо автоматизированно. Проверка данных может быть выполнена путем сопоставления собранных данных с контрольными списками, чтобы убедиться, что влияние на анализ отсутствующих данных минимально и что значения либо верны, либо находятся в границах установленного диапазона. Чтобы обеспечить достоверность результатов анализа, необходимо собрать достаточное для анализа количество данных.

Организация должна собирать, анализировать, оценивать значения показателей и сообщать о них соответствующим заинтересованным сторонам с установленной периодичностью. При возникновении любого из условий, указанных в 8.3.1, организация должна рассмотреть возможность обновления процессов мониторинга, оценки защищенности, анализа и оценивания.

Прежде чем публиковать информацию в отчетах, информационных панелях и т.д., организация должна определить, каким образом и с кем она может делиться собранными данными и результатами, поскольку некоторые данные, связанные с ИБ, могут не подлежать разглашению по причине конфиденциальности.

Кроме того, для подтверждения того, что значения показателей собираются правильно, таким образом, чтобы они были повторяемыми, точными и непротиворечивыми, полезно иметь процесс проверки и оценки процесса сбора данных.

8.6 Анализ результатов

Собранные данные необходимо проанализировать относительно цели для каждого отдельного показателя. Руководство по проведению статистического анализа можно найти в ISO/TR 10017.

Результаты анализа данных должны быть интерпретированы. На основе результатов, анализирующий результаты (информационный аналитик), должен иметь возможность сделать некоторые первоначальные выводы. Однако, поскольку информационный аналитик может не принимать непосредственного участия в технических и управленческих процессах, то выводы должны быть рассмотрены другими заинтересованными сторонами. При интерпретации необходимо учитывать контекст показателей.

Анализ данных должен выявлять отличие ожидаемых результатов оценки защищенности от фактических результатов оценки внедренной СМИБ, средств контроля и управления или групп средств контроля и управления. Выявленные различия могут указывать на необходимость улучшения внедренной СМИБ, включая ее область применения, политику, цели, средства контроля и управления, процессы и процедуры.

8.7 Оценка деятельности по обеспечению информационной безопасности и результативности СМИБ

В соответствии с 5.2 организация должна:

а) определить свои информационные потребности с точки зрения вопросов, касающихся деятельности по обеспечению ИБ и результативности СМИБ организации;

б) с точки зрения этих информационных потребностей определить свои показатели.

Следовательно, анализ результатов мониторинга и оценки защищенности предоставляет данные, которые можно использовать для удовлетворения информационных потребностей (см. приложение А). Оценивание — это процесс интерпретации этих данных для ответа на вопросы о деятельности по обеспечению ИБ организации и результативности ее СМИБ.

8.8 Анализ и улучшения процессов мониторинга, оценки защищенности, анализа и оценивания

Процессы мониторинга, оценки защищенности, анализа и оценивания должны постоянно улучшаться с учетом потребностей СМИБ. Среди прочего действия по постоянному улучшению могут включать:

a) получение отзывов от заинтересованных сторон;

b) пересмотр методов сбора и анализа на основе извлеченных уроков и других отзывов;

c) пересмотр процедур реализации; а также

d) сравнительный анализ ИБ.

8.9 Хранение и передача документированной информации

Для выполнения требований подраздела 9.1 ИСО/МЭК 27001, в качестве доказательства мониторинга и оценки защищенности организация должна хранить документированную информацию. Организации могут самостоятельно решать, что хранить. Например, организация может документировать процессы и методы, используемые для анализа и оценки результатов.

Отчеты, которые используются при передаче результатов оценки защищенности соответствующим заинтересованным сторонам, должны быть подготовлены в должных форматах отчетности. Для обеспечения правильной интерпретации данных заключения анализа должны быть рассмотрены соответствующими заинтересованными сторонами. Для передачи заинтересованным сторонам результаты анализа данных также должны быть документированы.

Для передачи результатов оценок ИБ информационный коммуникатор должен определить:

a) какие результаты оценки защищенности следует передавать только внутри организации, а какие можно отправить наружу;

b) списки показателей, соответствующих отдельным заинтересованным сторонам и списки заинтересованных сторон;

c) конкретные результаты оценки защищенности, которые должны быть предоставлены, и тип представления, адаптированный к потребностям каждой группы;

d) средства получения обратной связи от заинтересованных сторон, которая будет использоваться для оценки полезности результатов оценки защищенности и эффективности оценки ИБ.

Приложение A

(справочное)

Модель оценки защищенности информационной безопасности

Информационная модель оценки защищенности, показанная на рисунке A.1, представлена и разъясняется в ИСО/МЭК 15939 и может применяться к СМИБ. Настоящий стандарт описывает, как атрибуты соответствующих объектов могут быть определены количественно и преобразованы в индикаторы, которые обеспечивают основу для принятия решений. Модель представляет собой структуру, которая отражает связи информационных потребностей с соответствующими объектами и представляющими интерес атрибутами.

Информационная потребность может определяться, например, степенью информированности сотрудников о политике информационной безопасности. Объекты включают в себя процессы, элементы контроля и управления, документированную информацию, системы, устройства, персонал и ресурсы. Примерами соответствующих объектов в СМИБ являются: процесс управления рисками, процесс аудита, классификация информации, управление правами доступа, политика информационной безопасности, политика мобильных устройств, оконечный компьютер, администратор и сотрудник.

Информационная модель оценки защищенности помогает понять, что планировщик оценки защищенности должен определить во время мониторинга, оценки защищенности, анализа и оценивания.

В подразделе 9.1 ИСО/МЭК 27001 содержится требование к организации оценивать деятельность по обеспечению ИБ и результативность СМИБ. Зачастую такая оценка включает в себя определение перечня показателей, из которого, в зависимости от значимости и важности показателей для целей организации, можно выделить ключевые показатели эффективности (KPI, иногда называемые также «ключевыми показателями успеха»).

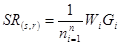

Для определения таких показателей организация может определить базовые показатели и, используя функцию оценки защищенности, которая объединяет два или более базовых показателей, получить из них ключевой показатель.

Модель оценки защищенности в этом приложении (с использованием базового показателя, производного показателя, индикатора эффективности и результата оценки защищенности) является примером подхода к выполнению требований СМИБ к оценке защищенности. Есть и другие точки зрения на процессы оценки защищенности, анализа и оценивания.

|

|

Рисунок A.1 — Ключевые отношения в информационной модели оценки

Приложение B

(справочное)

Примеры спецификаций конструкций оценки защищенности

B.1 Общие положения

Примеры в приложении В соответствуют принципам, изложенным в настоящем стандарте. В приведенной ниже таблице примерам спецификаций конструкций оценки защищенности сопоставлены конкретные пункты ИСО/МЭК 27001 или номера мер обеспечения информационной безопасности, приведенные в его приложении A.

|

Связанные процессы СМИБ и меры обеспечения ИБ (номер раздела или номер меры обеспечения ИБ в ИСО/МЭК 27001) |

Название конструкции оценки защищенности |

|

5.1, 7.1 |

B.2 Распределение ресурсов |

|

7.5.2, A.5.1.2 |

B.3 Пересмотр политик |

|

5.1, 9.3 |

B.4 Обязательства руководства |

|

8.2, 8.3 |

B.5 Подверженность рискам |

|

9.2, A.18.2.1 |

B.6 Программа аудита |

|

10 |

B.7 Действия по улучшению |

|

10 |

B.8 Стоимость инцидентов безопасности |

|

10, A.16.1.6 |

B.9 Анализ инцидентов информационной безопасности |

|

10.1 |

B.10 Реализация корректирующих действий |

|

A.7.2 |