1. Введение

Настоящие правила предназначены для обязательного ознакомления выделенному в организации сотруднику, отвечающему за информационную безопасность при использовании средств криптографической защиты информации и работе в защищенной телекоммуникационной системе.

2. Основные понятия

Система − автоматизированная информационная система передачи и приема информации в электронном виде по телекоммуникационным каналам связи в виде юридически значимых электронных документов с использованием средств электронной подписи.

Автоматизированное рабочее место (АРМ) – ПЭВМ, с помощью которой пользователь осуществляет подключение для работы в Системе.

Cредство криптографической защиты информации (СКЗИ) − средство вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения ее безопасности.

Электронная подпись (ЭП) − информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию. В Системе для подписания электронных документов электронной подписью используется технология электронно-цифровой подписи (ЭЦП) в инфраструктуре открытых ключей.

Ключ ЭП — уникальная последовательность символов, предназначенная для создания электронной подписи. Ключ ЭП хранится пользователем системы в тайне. В инфраструктуре открытых ключей соответствует закрытому ключу ЭЦП.

Ключ проверки ЭП — уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи. Ключ проверки ЭП известен всем пользователям системы и позволяет определить автора подписи и достоверность электронного документа, но не позволяет вычислить ключ электронной подписи. Ключ проверки ЭП считается принадлежащим пользователю, если он был ему выдан установленным порядком. В инфраструктуре открытых ключей соответствует открытому ключу ЭЦП.

Сертификат ключа проверки ЭП — электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

Удостоверяющий центр — юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные законодательством.

Владелец сертификата ключа проверки ЭП — лицо, которому в установленном порядке выдан сертификат ключа проверки электронной подписи.

Средства ЭП − шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций — создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи.

Сертификат соответствия − документ, выданный по правилам системы сертификации для подтверждения соответствия сертифицированной продукции установленным требованиям.

Подтверждение подлинности электронной подписи в электронном документе − положительный результат проверки соответствующим средством ЭП принадлежности электронной подписи в электронном документе владельцу сертификата ключа проверки подписи и отсутствия искажений в подписанном данной электронной подписью электронном документе.

Компрометация ключа − утрата доверия к тому, что используемые ключи обеспечивают безопасность информации. К событиям, связанным с компрометацией ключей, относятся, включая, но не ограничиваясь, следующие:

- Потеря ключевых носителей.

- Потеря ключевых носителей с их последующим обнаружением.

- Увольнение сотрудников, имевших доступ к ключевой информации.

- Нарушение правил хранения и уничтожения (после окончания срока действия) закрытого ключа.

- Возникновение подозрений на утечку информации или ее искажение в системе конфиденциальной связи.

- Нарушение печати на сейфе с ключевыми носителями.

- Случаи, когда нельзя достоверно установить, что произошло с ключевыми носителями (в том числе случаи, когда ключевой носитель вышел из строя и доказательно не опровергнута возможность того, что, данный факт произошел в результате несанкционированных действий злоумышленника).

3. Риски использования электронной подписи

При использовании электронной подписи существуют определенные риски, основными из которых являются следующие:

- Риски, связанные с аутентификацией (подтверждением подлинности) пользователя. Лицо, на которого указывает подпись под документом, может заявить о том, что подпись сфальсифицирована и не принадлежит данному лицу.

- Риски, связанные с отрекаемостью (отказом от содержимого документа). Лицо, на которое указывает подпись под документом, может заявить о том, что документ был изменен и не соответствует документу, подписанному данным лицом.

- Риски, связанные с юридической значимостью электронной подписи. В случае судебного разбирательства одна из сторон может заявить о том, что документ с электронной подписью не может порождать юридически значимых последствий или считаться достаточным доказательством в суде.

- Риски, связанные с несоответствием условий использования электронной подписи установленному порядку. В случае использования электронной подписи в порядке, не соответствующем требованиям законодательства или соглашений между участниками электронного взаимодействия, юридическая сила подписанных в данном случае документов может быть поставлена под сомнение.

- Риски, связанные с несанкционированным доступом (использованием электронной подписи без ведома владельца). В случае компрометации ключа ЭП или несанкционированного доступа к средствам ЭП может быть получен документ, порождающий юридически значимые последствия и исходящий от имени пользователя, ключ которого был скомпрометирован.

Для снижения данных рисков или их избежания помимо определения порядка использования электронной подписи при электронном взаимодействии предусмотрен комплекс правовых и организационно-технических мер обеспечения информационной безопасности.

4. Общие принципы организации информационной безопасности в Системе

Криптографическая подсистема Системы опирается на отечественное законодательство в области электронной подписи, инфраструктуры открытых ключей и защиты информации, в том числе, на действующие ГОСТ и руководящие документы ФСБ и ФСТЭК, а также на международный стандарт X.509, определяющий принципы и протоколы, используемые при построении систем с открытыми ключами.

Инфраструктура открытых ключей − это система, в которой каждый пользователь имеет пару ключей − закрытый (секретный) и открытый. При этом по закрытому ключу можно построить соответствующий ему открытый ключ, а обратное преобразование неосуществимо или требует огромных временных затрат. Каждый пользователь Системы генерирует себе ключевую пару, и, сохраняя свой закрытый ключ в строгой тайне, делает открытый ключ общедоступным. С точки зрения инфраструктуры открытых ключей, шифрование представляет собой преобразование сообщения, осуществляемое с помощью открытого ключа получателя информации. Только получатель, зная свой собственный закрытый ключ, сможет провести обратное преобразование и прочитать сообщения, а больше никто сделать этого не сможет, в том числе − и сам отправитель шифрограммы. Электронная подпись в инфраструктуре открытых ключей − это преобразование сообщения с помощью закрытого ключа отправителя. Любой желающий может для проверки подписи провести обратное преобразование, применив общедоступный открытый ключ (ключ проверки ЭП) автора документа, но никто не сможет имитировать такой документ, не зная закрытого ключа (ключа ЭП) автора.

Обязательным участником любой инфраструктуры открытых ключей является Удостоверяющий центр, выполняющий функции центра доверия всей системы документооборота. При этом Удостоверяющий центр обеспечивает выполнение следующих основных функций:

- выпускает сертификаты ключей проверки электронных подписей и выдает их пользователям;

- выдает пользователям средства электронной подписи;

- создает по обращениям заявителей ключи электронных подписей и ключи проверки электронных подписей;

- получает и обрабатывает сообщения о компрометации ключей; аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки электронных подписей, доверие к которым утрачено;

- ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов ключей проверки электронных подписей (далее — реестр сертификатов), в том числе включающий в себя информацию, содержащуюся в выданных этим удостоверяющим центром сертификатах ключей проверки электронных подписей, и информацию о датах прекращения действия или аннулирования сертификатов ключей проверки электронных подписей и об основаниях таких прекращения или аннулирования и обеспечивает доступ лиц к информации, содержащейся в реестре сертификатов;

- проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

- осуществляет по обращениям участников электронного взаимодействия проверку электронных подписей;

- определяет порядок разбора конфликтных ситуаций и доказательства авторства электронного документа.

Свою деятельность Удостоверяющий центр осуществляет в строгом соответствии с законодательством, собственным регламентом и соглашениями между участниками электронного взаимодействия. Благодаря соблюдению необходимых требований исключаются риски, связанные с юридической значимостью документов, подписанных электронной подписью, и снижаются риски несоответствия условий использования электронной подписи установленному порядку.

Сертификат ключа проверки ЭП заверяется электронной подписью Удостоверяющего центра и подтверждает факт владения того или иного участника документооборота тем или иным ключом проверки ЭП и соответствующим ему ключом ЭП. Благодаря сертификатам, пользователи Системы могут опознавать друг друга, а, кроме того, проверять принадлежность электронной подписи конкретному пользователю и целостность (неизменность) содержания подписанного электронного документа. Таким образом исключаются риски, связанные с подтверждением подлинности пользователя и отказом от содержимого документа.

Преобразования сообщений с использованием ключей достаточно сложны и производятся с помощью специальных средств электронной подписи. В Системе для этих целей используется СКЗИ, имеющее сертификат соответствия установленным требованиям как средство электронной подписи. Данное СКЗИ − это программное обеспечение, которое решает основные задачи защиты информации, а именно:

- обеспечение конфиденциальности информации − шифрование для защиты от несанкционированного доступа всех электронных документов, которые обращаются в Системе;

- подтверждение авторства документа — применение ЭП, которая ставится на все возникающие в Системе электронные документы; впоследствии она позволяет решать на законодательно закрепленной основе любые споры в отношении авторства документа;

- обеспечение неотрекаемости − применение ЭП и обязательное сохранение передаваемых документов на сервере Системы у отправителя и получателя; подписанный документ обладает юридической силой с момента подписания: ни его содержание, ни сам факт существования документа не могут быть оспорены никем, включая автора документа;

- обеспечение целостности документа − применение ЭП, которая содержит в себе хэш-значение (усложненный аналог контрольной суммы) подписываемого документа; при попытке изменить хотя бы один символ в документе или в его подписи после того, как документ был подписан, будет нарушена ЭП, что будет немедленно диагностировано;

- аутентификация участников взаимодействия в Системе − каждый раз при начале сеанса работы сервер Системы и пользователь предъявляют друг другу свои сертификаты и, таким образом, избегают опасности вступить в информационный обмен с анонимным лицом или с лицом, выдающим себя за другого.

Уровень защищенности Системы в целом равняется уровню защищенности в ее самом слабом месте. Поэтому, учитывая то, что система обеспечивает высокий уровень информационной безопасности на пути следования электронных документов между участниками документооборота, для снижения или избежания рисков необходимо так же тщательно соблюдать меры безопасности непосредственно на рабочих местах пользователей.

В следующем разделе содержатся требования и рекомендации по основным мерам информационной безопасности на рабочем месте пользователя.

5. Требования и рекомендации по обеспечению информационной безопасности на рабочем месте пользователя

Рабочее место пользователя Системы использует СКЗИ для обеспечения целостности, конфиденциальности и подтверждения авторства информации, передаваемой в рамках Системы. Порядок обеспечения информационной безопасности при работе в Системе определяется руководителем организации, подключающейся к Системе, на основе рекомендаций по организационно-техническим мерам защиты, изложенным в данном разделе, эксплуатационной документации на СКЗИ, а также действующего российского законодательства в области защиты информации.

5.1 Персонал

Должен быть определен и утвержден список лиц, имеющих доступ к ключевой информации.

К работе на АРМ с установленным СКЗИ допускаются только определенные для эксплуатации лица, прошедшие соответствующую подготовку и ознакомленные с пользовательской документацией на СКЗИ, а также другими нормативными документами по использованию электронной подписи.

К установке общесистемного и специального программного обеспечения, а также СКЗИ, допускаются доверенные лица, прошедшие соответствующую подготовку и изучившие документацию на соответствующее ПО и на СКЗИ.

Рекомендуется назначение в организации, эксплуатирующей СКЗИ, администратора безопасности, на которого возлагаются задачи организации работ по использованию СКЗИ, выработки соответствующих инструкций для пользователей, а также контролю за соблюдением требований по безопасности.

Должностные инструкции пользователей АРМ и администратора безопасности должны учитывать требования настоящих Правил.

В случае увольнения или перевода в другое подразделение (на другую должность), изменения функциональных обязанностей сотрудника, имевшего доступ к ключевым носителям (ЭП и шифрования), должна быть проведена смена ключей, к которым он имел доступ.

5.2 Размещение технических средств АРМ с установленным СКЗИ

Должно быть исключено бесконтрольное проникновение и пребывание в помещениях, в которых размещаются технические средства АРМ, посторонних лиц, по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях. В случае необходимости присутствия таких лиц в указанных помещениях должен быть обеспечен контроль за их действиями.

Рекомендуется использовать АРМ с СКЗИ в однопользовательском режиме. В отдельных случаях, при необходимости использования АРМ несколькими лицами, эти лица должны обладать равными правами доступа к информации.

Не допускается оставлять без контроля АРМ при включенном питании и загруженном программном обеспечении СКЗИ после ввода ключевой информации. При уходе пользователя с рабочего места должно использоваться автоматическое включение экранной заставки, защищенной паролем. В отдельных случаях при невозможности использования парольной защиты, допускается загрузка ОС без запроса пароля, при этом должны быть реализованы дополнительные организационно-режимные меры, исключающие несанкционированный доступ к АРМ.

Рекомендуется предусмотреть меры, исключающие возможность несанкционированного изменения аппаратной части АРМ, например, опечатывание системного блока АРМ администратором. Также возможно в этих целях применение специальных средств защиты информации — аппаратных модулей доверенной загрузки.

Рекомендуется принять меры по исключению вхождения лиц, не ответственных за администрирование АРМ, в режим конфигурирования BIOS (например, с использованием парольной защиты).

Рекомендуется определить в BIOS установки, исключающие возможность загрузки операционной системы, отличной от установленной на жестком диске: отключается возможность загрузки с гибкого диска, привода CD-ROM, исключаются прочие нестандартные виды загрузки ОС, включая сетевую загрузку.

Средствами BIOS должна быть исключена возможность работы на ПЭВМ, если во время его начальной загрузки не проходят встроенные тесты.

5.3 Установка программного обеспечения на АРМ

На технических средствах АРМ с установленным СКЗИ необходимо использовать только лицензионное программное обеспечение фирм-изготовителей, полученное из доверенных источников.

На АРМ должна быть установлена только одна операционная система. При этом не допускается использовать нестандартные, измененные или отладочные версии операционной системы.

Не допускается установка на АРМ средств разработки и отладки программного обеспечения. Если средства отладки приложений необходимы для технологических потребностей пользователя, то их использование должно быть санкционировано администратором безопасности. В любом случае запрещается использовать эти средства для просмотра и редактирования кода и памяти приложений, использующих СКЗИ. Необходимо исключить попадание в систему средств, позволяющих осуществлять несанкционированный доступ к системным ресурсам, а также программ, позволяющих, пользуясь ошибками ОС, получать привилегии администратора.

Рекомендуется ограничить возможности пользователя запуском только тех приложений, которые разрешены администратором безопасности.

Рекомендуется установить и использовать на АРМ антивирусное программное обеспечение.

Необходимо регулярно отслеживать и устанавливать обновления безопасности для программного обеспечения АРМ (Service Packs, Hot fix и т п.), обновлять антивирусные базы.

5.4 Настройка операционной системы АРМ

Администратор безопасности должен сконфигурировать операционную систему, в среде которой планируется использовать СКЗИ, и осуществлять периодический контроль сделанных настроек в соответствии со следующими требованиями:

- Правом установки и настройки ОС и СКЗИ должен обладать только администратор безопасности.

- Всем пользователям и группам, зарегистрированным в ОС, необходимо назначить минимально возможные для нормальной работы права.

- У группы Everyone должны быть удалены все привилегии.

- Рекомендуется исключить использование режима автоматического входа пользователя в операционную систему при ее загрузке.

- Рекомендуется переименовать стандартную учетную запись Administrator.

- Должна быть отключена учетная запись для гостевого входа Guest.

- Исключить возможность удаленного управления, администрирования и модификации ОС и ее настроек, системного реестра, для всех, включая группу Administrators.

- Все неиспользуемые ресурсы системы необходимо отключить (протоколы, сервисы и т п.).

- Должно быть исключено или ограничено с учетом выбранной в организации политики безопасности использование пользователями сервиса Scheduler (планировщик задач). При использовании данного сервиса состав запускаемого программного обеспечения на АРМ согласовывается с администратором безопасности.

- Рекомендуется организовать затирание временных файлов и файлов подкачки, формируемых или модифицируемых в процессе работы СКЗИ. Если это невыполнимо, то ОС должна использоваться в однопользовательском режиме и на жесткий диск должны распространяться требования, предъявляемые к ключевым носителям.

- Должны быть установлены ограничения на доступ пользователей к системному реестру в соответствии с принятой в организации политикой безопасности, что реализуется при помощи ACL или установкой прав доступа при наличие NTFS.

- На все директории, содержащие системные файлы Windows и программы из комплекта СКЗИ, должны быть установлены права доступа, запрещающие запись всем пользователям, кроме Администратора (Administrator), Создателя/Владельца (Creator/Owner) и Системы (System).

- Должна быть исключена возможность создания аварийного дампа оперативной памяти, так как он может содержать криптографически опасную информацию.

- Рекомендуется обеспечить ведение журналов аудита в ОС, при этом она должна быть настроена на завершение работы при переполнении журналов.

- Рекомендуется произвести настройку параметров системного реестра в соответствии с эксплуатационной документацией на СКЗИ.

Рекомендуется разработать и применить политику назначения и смены паролей (для входа в ОС, BIOS, при шифровании на пароле и т д.), использовать фильтры паролей в соответствии со следующими правилами:

- длина пароля должна быть не менее 6 символов;

- в числе символов пароля обязательно должны присутствовать буквы в верхнем и нижнем регистрах, цифры и специальные символы (@, #, $, &, *, % и т.п.);

- пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии и т д.), а также общепринятые сокращения (USER, ADMIN, ALEX и т д.);

- при смене пароля новое значение должно отличаться от предыдущего не менее чем в 4-x позициях;

- личный пароль пользователь не имеет права сообщать никому;

- не допускается хранить записанные пароли в легкодоступных местах;

- периодичность смены пароля определяется принятой политикой безопасности, но не должна превышать 6 месяцев;

- указанная политика обязательна для всех учетных записей, зарегистрированных в ОС.

5.5 Установка и настройка СКЗИ

Установка и настройка СКЗИ на АРМ должна выполняться в присутствии администратора, ответственного за работоспособность АРМ.

Установка СКЗИ на АРМ должна производиться только с дистрибутива, полученного по доверенному каналу.

Установка СКЗИ и первичная инициализация ключевой информации осуществляется в соответствии с эксплуатационной документацией на СКЗИ.

При установке ПО СКЗИ на АРМ должен быть обеспечен контроль целостности и достоверность дистрибутива СКЗИ.

Рекомендуется перед установкой произвести проверку ОС на отсутствие вредоносных программ с помощью антивирусных средств.

По завершении инициализации осуществляются настройка и контроль работоспособности ПО.

Запрещается вносить какие-либо изменения, не предусмотренные эксплуатационной документацией, в программное обеспечение СКЗИ.

5.6 Подключение АРМ к сетям общего пользования

При использовании СКЗИ на АРМ, подключенных к сетям общего пользования, должны быть предприняты дополнительные меры, исключающие возможность несанкционированного доступа к системным ресурсам используемых операционных систем, к программному обеспечению, в окружении которого функционируют СКЗИ, и к компонентам СКЗИ со стороны указанных сетей. В качестве такой меры рекомендуется установка и использование на АРМ средств межсетевого экранирования. Должен быть закрыт доступ ко всем неиспользуемым сетевым портам.

В случае подключения АРМ с установленным СКЗИ к общедоступным сетям передачи данных необходимо ограничить возможность открытия и исполнения файлов и скриптовых объектов (JavaScript, VBScript, ActiveX и т д.), полученных из сетей общего пользования, без проведения соответствующих проверок на предмет содержания в них программных закладок и вредоносных программ.

5.7 Обращение с ключевыми носителями

В организации должен быть определен и утвержден порядок учета, хранения и использования носителей ключевой информации с ключами ЭП и шифрования, который должен исключать возможность несанкционированного доступа к ним.

Для хранения ключевых носителей в помещениях должны устанавливаться надежные металлические хранилища (сейфы), оборудованные надежными запирающими устройствами.

Запрещается:

- Снимать несанкционированные администратором безопасности копии с ключевых носителей.

- Знакомить с содержанием ключевых носителей или передавать ключевые носители лицам, к ним не допущенным, а также выводить ключевую информацию на дисплей (монитор) АРМ или принтер.

- Устанавливать ключевой носитель в считывающее устройство ПЭВМ АРМ в режимах, не предусмотренных функционированием системы, а также устанавливать носитель в другие ПЭВМ.

- Использовать бывшие в работе ключевые носители для записи новой информации без предварительного уничтожения на них ключевой информации средствами СКЗИ.

5.8 Обращение с ключевой информацией

Владелец сертификата ключа проверки ЭП обязан:

- Хранить в тайне ключ ЭП (закрытый ключ).

- Не использовать для электронной подписи и шифрования ключи, если ему известно, что эти ключи используются или использовались ранее.

- Немедленно требовать приостановления действия сертификата ключа проверки ЭП при наличии оснований полагать, что тайна ключа ЭП (закрытого ключа) нарушена (произошла компрометация ключа).

- Обновлять сертификат ключа проверки ЭП в соответствии с установленным регламентом.

5.9 Учет и контроль

Действия, связанные с эксплуатацией СКЗИ, должны фиксироваться в «Журнале пользователя сети», который ведет лицо, ответственное за обеспечение информационной безопасности на АРМ. В журнал кроме этого записываются факты компрометации ключевых документов, нештатные ситуации, происходящие в системе и связанные с использованием СКЗИ, проведение регламентных работ, данные о полученных у администратора безопасности организации ключевых носителях, нештатных ситуациях, произошедших на АРМ, с установленным ПО СКЗИ.

В журнале может отражаться следующая информация:

- дата, время;

- запись о компрометации ключа;

- запись об изготовлении личного ключевого носителя пользователя, идентификатор носителя;

- запись об изготовлении копий личного ключевого носителя пользователя, идентификатор носителя;

- запись об изготовлении резервного ключевого носителя пользователя, идентификатор носителя;

- запись о получении сертификата ключа проверки ЭП, полный номер ключевого носителя, соответствующий сертификату;

- записи, отражающие выдачу на руки пользователям (ответственным исполнителям) и сдачу ими на хранение личных ключевых носителей, включая резервные ключевые носители;

- события, происходившие на АРМ пользователя с установленным ПО СКЗИ, с указанием причин и предпринятых действий.

Пользователь (либо администратор безопасности) должен периодически (не реже одного раза в два месяца) проводить контроль целостности и легальности установленных копий ПО на всех АРМ со встроенной СКЗИ с помощью программ контроля целостности, просматривать сообщения о событиях в журнале EventViewer операционной системы, а также проводить периодическое тестирование технических и программных средств защиты.

В случае обнаружения «посторонних» (не зарегистрированных) программ, нарушения целостности программного обеспечения либо выявления факта повреждения печатей на системных блоках работа на АРМ должна быть прекращена. По данному факту должно быть проведено служебное расследование комиссией, назначенной руководителем организации, где произошло нарушение, и организованы работы по анализу и ликвидации негативных последствий данного нарушения.

Рекомендуется организовать на АРМ систему аудита в соответствии с политикой безопасности, принятой в организации, с регулярным анализом результатов аудита.

6. Заключение

Настоящие правила составлены на основе:

- Федерального закона от 06.04.2011 № 63-ФЗ «Об электронной подписи»;

- Федерального закона от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- приказа ФАПСИ от 13.06.2001 № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

- приказа ФСБ от 09.02.2005 № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)».

- эксплуатационной документации на СКЗИ, которое используется в Системе.

Кликните на текст документа

чтобы развернуть его целиком.

РЕГЛАМЕНТ

использования работниками организации ресурсов сети Интернет

1. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Настоящий Регламент разработан для повышения эффективности работы сотрудников (далее – Предприятие), использующих электронные информационные ресурсы глобальной сети Интернет, и повышения уровня информационной безопасности локальной информационно-вычислительной сети Предприятия.

1.2. Руководство Предприятия устанавливает постоянный контроль и полностью специфицирует виды информации, к которой разрешен доступ тому или иному работнику. В случае нарушения сотрудником Предприятия данного Регламента работник будет отстранен от использования ресурсов сети Интернет.

2. НАЗНАЧЕНИЕ ДОСТУПА К РЕСУРСАМ СЕТИ ИНТЕРНЕТ

2.1. Доступ к ресурсам сети Интернет предоставляется сотрудникам Предприятия для выполнения ими прямых должностных обязанностей. Глобальная информационная сеть Интернет используется для:

- доступа к мировой системе гипертекстовых страниц (www);

- доступа к файловым ресурсам Интернета (FTP);

- доступа к специализированным (правовым и др.) базам данных;

- контактов с официальными лицами других правительственных структур, с сотрудниками структурных подразделений Предприятия, производителями и потребителями товаров и услуг Предприятия;

- обмена электронной почтой с официальными лицами по неконфиденциальным вопросам производственного характера;

- сбора информации о состоянии рынка продукции и услуг, производимых Предприятием;

- повышения квалификации работников, необходимой для выполнения работником своих должностных обязанностей;

- поиска и сбора информации по управленческим, производственным, финансовым, юридическим вопросам, если эти вопросы напрямую связаны с выполнением работником его должностных обязанностей;

- другие цели.

3. ДОСТУП К ИНТЕРНЕТ-РЕСУРСАМ

3.1. Предприятие обеспечивает доступ пользователей локальной сети к ресурсам сети Интернет по специальным каналам связи в соответствии с настоящим Регламентом.

3.2. Без согласования с руководителем структурного подразделения, в котором работает сотрудник, и IT-менеджером Предприятия запрещена самостоятельная организация дополнительных точек доступа в Интернет (удаленный доступ, канал по локальной сети и пр.).

4. РЕГИСТРАЦИЯ ПОЛЬЗОВАТЕЛЯ

4.1. Каждому подключенному к сети компьютеру назначается ответственный за этот компьютер пользователь, информация о котором заносится в базу данных пользователей соответствующего домена локальной сети Предприятия. Регистрация выполняется системным администратором в соответствии с «Правами доступа сотрудников Предприятия к внутренним и внешним электронным информационным ресурсам». Пользователь обязан хранить свои идентификационные данные (пароли и т.п.) в тайне, запрещена передача идентификационных данных третьим лицам. За все деструктивные действия, произведенные в сети, отвечает сотрудник – пользователь учетной записи (идентификационных данных), использовавшейся при их проведении. При подозрении на то, что идентификационные данные стали известны третьим лицам, пользователь должен немедленно обратиться к IT-менеджеру Предприятия с целью их изменения.

5. ОГРАНИЧЕНИЯ ПРИ РАБОТЕ В СЕТИ ИНТЕРНЕТ

5.1. Пользователям корпоративной линии подключения Предприятия к ресурсам глобальной сети Интернет не рекомендуется:

- посещение и использование игровых, развлекательных и прочих сайтов, не имеющих отношения к деятельности Предприятия и деятельности пользователя;

- использование электронной почты, досок объявлений, конференций на компьютерах Предприятия в личных целях в любое время;

- публикация корпоративного электронного адреса на досках объявлений, в конференциях и гостевых книгах;

- использование некорпоративных e-mai адресов для рассылки служебной информации;

- передача учетных данных пользователя;

- применение имен пользователей и паролей компьютеров Предприятия на иных (сторонних) компьютерах;

- играть в рабочее время в компьютерные игры автономно или в сети;

- единовременное скачивание больших объемов информации (файлы в объемах, превышающих указанные в приложении к настоящему Регламенту);

- посещение ресурсов трансляции потокового видео и аудио (веб-камеры, трансляция ТВ- и музыкальных программ в Интернете), создающих большую загрузку сети и мешающих нормальной работе остальных пользователей;

- подключение к электронной сети под другим паролем;

- создание личных веб-страниц и хостинг (размещение web- или ftp-сервера) на компьютере пользователя.

5.2. Пользователям корпоративной линии подключения Предприятия к ресурсам глобальной сети Интернет запрещается:

- посещение и использование эротико-порнографических ресурсов сети Интернет, ресурсов националистических организаций, ресурсов, пропагандирующих насилие и терроризм;

- нарушение закона об авторском праве посредством копирования и использования в служебных или личных целях материалов, защищенных законом об авторском праве;

- осуществление деструктивных действий по отношению к нормальной работе электронной системы Предприятия и сети Интернет (рассылка вирусов, ip-атаки и т.п.);

- загрузка материалов порнографического содержания, компьютерных игр, анекдотов, других развлекательных материалов;

- передача персональных данных, конфиденциальной информации, сведений, составляющих служебную и коммерческую тайну, третьей стороне;

- нанесение вреда электронной системе МПР России;

- проведение незаконных операций в глобальной сети Интернет;

- совершение иных действий, противоречащих законодательству, а также настоящему Регламенту.

5.3. Всем пользователям корпоративной линии подключения Предприятия к ресурсам глобальной сети Интернет ограничен доступ к почтовым серверам, в том числе и бесплатным почтовым службам, кроме корпоративного сервера . В случае если пользователю в служебных целях необходимо организовать почтовый ящик в домене, отличном от , необходимо получить письменное разрешение вышестоящего руководителя пользователя, согласованное с IT-менеджером Предприятия.

6. ОБРАЩЕНИЕ В ДРУГИЕ ОРГАНИЗАЦИИ ОТ ИМЕНИ ПРЕДПРИЯТИЯ

6.1. Работа в сети Интернет, общение с другими организациями могут быть связаны с необходимостью изложения своих взглядов по отдельным вопросам. Если сотрудник Предприятия высказывает в сообщении собственное мнение, то указанный сотрудник обязан предупредить об этом в конце сообщения фразой: «Прошу считать, что в сообщении указано мое личное мнение, которое необязательно отражает взгляды и политику Предприятия» – по предварительному согласованию с непосредственным руководством.

6.2. Официальные обращения по электронной почте к должностным лицам организаций-партнеров и организаций-заказчиков продукции и услуг Предприятия осуществляются по указанию генерального директора, заместителя генерального директора, начальника соответствующего структурного подразделения.

7. ВРЕМЯ РАБОТЫ ПОЛЬЗОВАТЕЛЕЙ В СЕТИ ИНТЕРНЕТ

7.1. Время работы пользователей в сети Интернет ограничено и регламентировано следующим образом:

- ресурс активен с понедельника по пятницу, с 8.00 до 19.00;

- при необходимости работы с ресурсами сети Интернет в выходные дни или в вечернее время пользователь обязан получить разрешение вышестоящего руководителя и уведомить информационные службы Предприятия с целью временного снятия ограничения для конкретного пользователя.

8. КОНТРОЛЬ ИСПОЛЬЗОВАНИЯ РЕСУРСОВ СЕТИ ИНТЕРНЕТ

8.1. Администрация Предприятия оставляет за собой право в целях обеспечения безопасности электронной системы производить выборочные и полные проверки всей электронной системы и отдельных файлов без предварительного уведомления работников.

8.2. IT-менеджер Предприятия ведет учет использования ресурсов сети Интернет, обеспечивает контроль за соблюдением настоящего Регламента, обеспечивает безопасное использование ресурсов сети Интернет в соответствии с «Обязанностями информационной службы по обеспечению доступа к ресурсам сети Интернет».

8.3. После утверждения настоящего Регламента все пользователи Предприятия под личную роспись знакомятся с Регламентом и его приложениями.

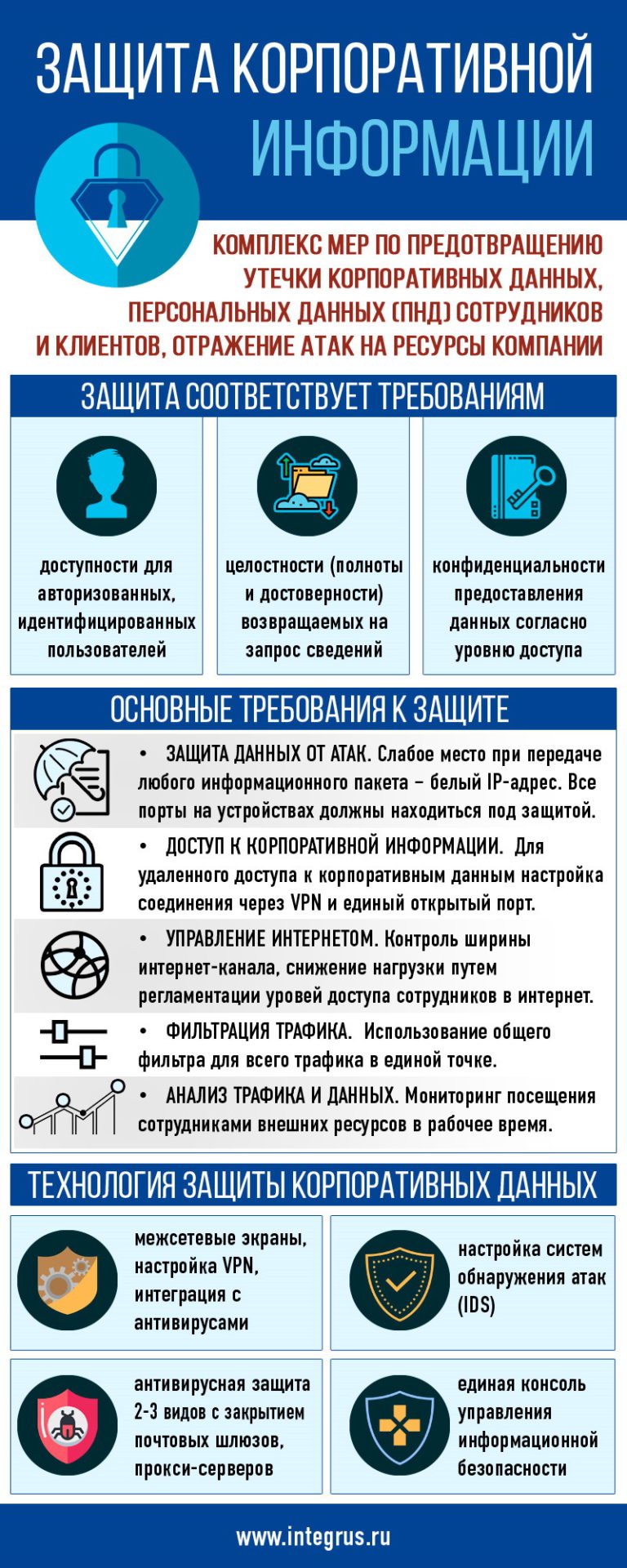

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, он-лайн кассы, IP-телефонию, Интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня?.. Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т.ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами;

- установку антивирусной защиты с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2–3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все просто – это первая часть корпоративной электронной почты до символа @, вторая часть электронной почты после символа @ обычно является именем корпоративного домена. К примеру, ivanovii@domen.ru злоумышленник будет использовать при атаке следующим образом – domen.ruivanovii + пароли.

Где злоумышленники находят электронные адреса сотрудников? Везде:

- на сайте организации в разделах: контакты, закупки (тендера), вакансии и другие;

- на сайтах объявлений, hh.ru и подобных;

- покупают базы электронных адресов.

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа YouTube*, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

- Kerio Control

- iDeco

- UserGate

- CheckPoint

- Sophos UTM

- FORTIGATE

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

- функционал;

- требования к аппаратной части;

- юзабилити (удобство использования);

- возможность анализировать https трафик;

- работа без агентов;

- интеграция с существующим в организации антивирусом;

- обязательно просмотрите встроенную отчетность. в случае Microsoft TMG докупалась лицензию на систему анализа логов – Internet Access Monitor;

- возможность резать канал интернет на полосы;

- на возможность решения поставленных перед вами задач.

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

* — компания нарушает законы РФ.

В настоящее время все больше организаций задумываются о переходе на дистанционный, или как еще говорят, удаленный режим работы. Это возможность сохранить текущие процессы, в условиях, когда многие сотрудники вынуждены оставаться дома, а также снижение рисков заражения остальных сотрудников в транспорте и офисе. У большинства организаций до сегодняшнего дня такого опыта не было.

Значительное количество организаций в стране ведут деятельность в области оптовой торговли. Ключевым подразделением в таких организациях является отдел оптовых продаж. Рассмотрим на примере отдела оптовых продаж, как оперативно перевести его на работу в дистанционном режиме.

Постановка задачи

В качестве примера рассмотрим отдел продаж, в котором работает 4 человека, включая руководителя. Отдел, как и вся фирма, размещается в офисном здании на территории производственно-складского комплекса. Целевые задачи отдела — обеспечение планового объема продаж и его рост, расширение клиентской базы.

Работа отдела организована в тесном взаимодействии с другими отделами: отделом закупок, складом, отделом доставки, экономическим, юридическим отделами, а также с бухгалтерией и канцелярией директора.

Основные процессы отдела, направленные на достижение текущих показателей, можно разделить на две группы:

- продажи постоянным клиентам по согласованным условиям;

- согласование условий, договорная работа и продажи новым клиентам.

Процессы, направленные на достижение перспективных показателей:

- стимулирование продаж клиентам компании;

- поиск новых клиентов.

После решения о переводе компании на дистанционный режим работы был проведен экспресс-анализ процессов отдела, выявлены ключевые взаимодействия и порядок их реализации.

Текущие процессы отдела продаж представлены в таблице 1. Обычно основная доля времени уходит именно на текущие процессы. Стимулирование продаж — т. н. «горячие звонки» выполняются ситуативно каждым менеджером по закрепленным за ним клиентам при низкой загрузке по текущим процессам. Стимулом для менеджера является риск провала в своих личных планах продаж. Крайне редко стимулирование продаж выполняется по прямому распоряжению руководителя отдела. Поиск новых клиентов как таковой не ведется, работа по расширению клиентской базы ограничивается размещением рекламных материалов по давно отработанной схеме. Клиенты до последнего времени сами находили компанию, и объемы продаж росли «сами по себе».

Для контроля деятельности по итогам месяца составляется отчет по отделу с детализацией по каждому менеджеру. Объем продаж за месяц сопоставляется с планом на месяц. План, в свою очередь составляется «от достигнутых показателей» с учетом сезонности и других прогнозируемых факторов. Ежедневный объективный контроль текущей деятельности в настоящее время не осуществляется. Руководитель ориентируется на субъективные ощущения интенсивности процесса: телефонные разговоры сотрудников и их походы с бумагами в другие отделы.

Процессы рассмотрены с некоторым упрощением и обобщением, но на основе этого обобщенного анализа Вы сможете сделать детальный анализ для своей организации.

Таблица 1. Описание текущих процессов отдела продаж

Классифицируем все существующие подходы к организации процессов и операций в зависимости от необходимости личного физического присутствия исполнителей и возможностей от него отказаться. Отдельно выделим процессы развития и контроля, которые сейчас не формализованы. Однако текущие условия (переход на дистанционную работу и тенденция к снижению деловой активности) качественно повышает значимость этих процессов. Эти процессы должны быть выстроены заново. На основе этой классификации определим задачи, которые нужно решить для перехода на дистанционную работу и сведем их в таблицу 2.

Таблица 2. Задачи, которые нужно решить для перехода на дистанционную работу

Часть этих задач можно и нужно сделать незамедлительно. Это процессы, которые мы отнесли к первой и частично ко второй группе. К третьей группе мы отнесли процессы, которые по своей сути не могут быть переведены в онлайн режим, но в условиях карантинных мероприятий для них нужно оперативно выработать временные решения, снижающие вовлеченность большинства сотрудников в эти процессы.

Процессы, которые мы отнесли к четвертой группе, фактически предстоит выстроить заново. Это нельзя сделать в один момент. Их можно считать перспективными, тем не менее, чем раньше будут введены хотя бы отдельные элементы контроля, тем успешнее будет построена вся работа в дистанционном режиме.

Далее рассмотрим отдельно эти задачи, разделяя их на первоочередные и перспективные.

Организация дистанционной работы

Первая группа вопросов — это вопросы, которые должны быть решены в первую очередь. Они наиболее просты с организационной точки зрения, тем не менее, требуют выбора конкретного технического решения на основе анализа плюсов и минусов. Мы перечислим лишь возможные варианты.

Список не является исчерпывающим, мы не приводим технических подробностей

Переадресация вызовов офисного телефона

В простейшем сценарии нужно назначить сотрудника отдела продаж ответственным за регистрацию всех входящих вызовов. Большинство офисных телефонов и АТС имеет функцию переадресации вызова на любой телефон, в том числе мобильный. Нужно настроить переадресацию на личный, например мобильный, телефон этого сотрудника. При входящем звонке сотрудник фиксирует контакты и потребности и, при необходимости, передает коллегам, а они связываются с клиентом со своих мобильных телефонов. Такой сценарий подойдет при небольшом количестве внешних звонков и возможности выделения одного сотрудника на работу с ними.

Некоторые телефоны и офисные АТС позволяют настраивать более сложные сценарии, например, переадресацию вызова второму абоненту, если первый занят или не отвечает. Конкретные возможности уточняйте в документации к вашей офисной АТС.

В более сложных сценариях, при большом количестве внешних звонков, возможен переход на виртуальные или облачные АТС. Это позволит обеспечить каждого сотрудника полноценным внутренним офисным телефоном с возможностью переадресации звонка коллегам. Кроме того, это позволяет в случае необходимости, организовать call-центр на аутсорсинге с минимальными затратами.

Доступ к корпоративной электронной почте

Большинство почтовых серверов работают с любыми почтовыми клиентами. В частности, сотрудник, зная пароль, может настроить доступ к своей корпоративной почте и общей почте отдела с помощью любого почтового клиента. Это может быть:

- стандартный почтовый клиент, поставляемый с операционной системой;

- коммерческий почтовый клиент;

- полнофункциональный почтовый клиент есть в «1С:Документооборот».

Почтовый клиент с минимально необходимой для работы функциональностью есть в программах «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием». Например для отправки печатных форм, уведомлений клиенту может использоваться клиент, встроенный в «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием», а для полноценной переписки — клиент, встроенный в 1С:Документооборот.

Организация удаленного доступа к корпоративным информационным сетям

Сотрудникам можно предоставить полный доступ к их рабочим компьютерам или серверу предприятия на основе VPN и RDP (ко всем информационным ресурсам организации и программам, которые он использует в работе, в том числе электронной почте, офисным приложениям). Отпадает необходимость настраивать их отдельно. Однако для организации такого подхода требуется специальное оборудование и сотрудники с квалификацией для решения вопросов информационной безопасности.

Более простой и оптимальный с точки зрения информационной безопасности способ организации доступа — использовать возможности и сервисы, которые предоставляет фирма «1С»:

- технология 1CFresh;

- 1С-Линк;

- 1С:Готовое рабочее место.

Некоторые функции можно реализовать, используя мобильные приложения. При выборе конкретного варианта целесообразно проконсультироваться с обслуживающей организацией — партнером фирмы «1С».

Изменения процессов для организации дистанционной работы

Изменения, отнесенные к этой группе, организационно более сложны. Для них необходимо наличие технической возможности, сотрудников с необходимой квалификацией и заинтересованность участников процесса. Эти условия могут выполняться применительно лишь к части процессов. Для этих процессов целесообразно реализовать изменения оперативно. Изменения остальных процессов имеет смысл включить в перспективный план.

Отказ от внутренних бумажных документов

Как видно из анализа процессов, в работе используется большое количество внутренних форм документов. Их цель в общем случае — подтвердить факт надлежащего выполнения действий сотрудником отдела продаж и зафиксировать договоренности, достигнутые с другими отделами. Такая необходимость возникает, как правило, при нештатном исполнении процесса, например, при срыве поставки под заказ к определенной дате.

Эти формы не регламентированы законодательно — их применение основано на внутренних регламентах или просто исторически обусловлено. Следовательно, нет препятствий для изменения этих документов с бумажной на электронную форму, при условии понимания руководством необходимости этих перемен, преимуществ электронной формы и отсутствия рисков. В качестве рисков, как правило, называют следующее:

- как реализовать это технически, потребует ли это дополнительных затрат?

- будут ли документы в электронном виде юридически значимыми?

Техническая реализация таких изменений часто проще, чем кажется. Большинство современных информационных систем, например «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием» уже включают функциональность, которая позволяет реализовать внутрифирменное взаимодействие: Бизнес-процессы и Задачи.

Например, на основании заказа клиента можно создать задачу менеджеру отдела закупок — задание обеспечить под заказ недостающий объем.

Задание уже содержит ссылку на исходный заказ клиента, что предоставляет менеджеру отдела закупок достаточный объем информации, но в тексте можно дополнительно уточнить, на что обратить внимание. В любом случае создание такого электронного задания производится быстрее, чем оформление бумажной заявки. В задании указывается срок исполнения, а также необходимость и сроки контроля. После старта здание автоматически попадает исполнителю в список задач на начальной странице в программе. Срок исполнения будет контролироваться автоматически.

Отработав задачу, исполнитель пишет результат и отмечает выполнение задачи.

Когда исполнитель нажмет кнопку Выполнен задача автоматически поступит к проверяющему, а после проверки перейдет в статус «Выполнена». В общем списке авторы задач могут контролировать, все ли их задачи выполнены, а руководители могут контролировать выполнение задач по своим подчиненным. Функциональность управления задачами весьма разнообразна. Задачи можно перенаправлять другим сотрудникам. В более сложных случаях может быть описан бизнес-процесс, а все задачи по этому бизнес-процессу автоматически будут двигаться по ответственным.

Инициатору процесса в данном случае уже не нужно задумываться, кому направить на согласование и отслеживать результат — это произойдет автоматически. Например, так реализован бизнес-процесс согласования условий продаж для клиента

Внедрение в практику работы организации функциональности Бизнес-процессы и Задачи не требует дополнительных затрат на аппаратное и программное обеспечение. Требуется только внедрение — настройка, изменение внутренних регламентов и небольшое обучение персонала.

При обсуждении юридической значимости электронного взаимодействия ключевым является вопрос подписи. Для всех понятна и привычна собственноручная подпись на бумажных документах. Для многих уже знакома усиленная квалифицированная электронная подпись, которая используется для сдачи отчетности в ФНС и электронного документооборота с контрагентами, однако она требует сертификата ключа, который получить на всех сотрудников крайне проблематично. Однако Федеральный закон от 06.04.2011 N 63-ФЗ «Об электронной подписи» содержит также определение простой электронной подписи. Это: «подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом». В информационных системах «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием» ведется авторизация пользователей по паролю. Документы, заявки, задачи, созданные авторизованным сотрудником, попадают под это определение и могут иметь полную юридическую силу в рамках разработанных внутренних регламентов. С сотрудником желательно подписать соглашение об обмене электронными внутренними документами. В системе можно хранить историю изменений, выполненных определенным пользователем для исключения их неправомерного изменения в дальнейшем. Время и результат исполнения задач не редактируется, а значит, не может быть фальсифицирован после отметки выполнения.

Перевод внутренних документов в электронную форму не возможен только в рамках одного подразделения — это должно произойти во всех подразделениями, которые работают с этим документом. Такое решение принимается на уровне руководства, но при заинтересованности других подразделений оно вероятно будет принято. Заинтересованность проявят подразделения, которые уже работают с корпоративной информационной системой, имеют сотрудников с нужной квалификацией и сами рассматривают возможность перехода на дистанционную работу. В нашем примере — это отдел закупок, экономический и юридический отделы.

Процессы, для которых хотя бы часть условий не выполняется, включаются в перспективный план изменений.

Пересмотр работы с личными и речевыми взаимодействиями

При традиционной оффлайновой организации работы большое значение имеют устные взаимодействия с личным присутствием.

Переход на режим дистанционной работы требует изменения способа коммуникации:

-

использование корпоративной электронной почты;

-

совместная работа с файлами в режиме отслеживания изменений и с использованием примечаний. Файлы можно хранить непосредственно в корпоративной информационной системе, причем в привязке к конкретному объекту информационной базы (например, файл с текстом договора в привязке к договору в информационной базе);

-

для коротких коммуникаций можно использовать мессенджеры, в том числе сделать в них чаты по отделам или группам.

Теоретически подойдет любой мессенджер, однако при использовании публичных мессенджеров возникают вопросы с конфиденциальностью сообщений. Кроме того, сотрудник, использующий в работе публичный мессенджер, будет отвлекаться на личные сообщения, которые так же будут приходить в этот мессенджер. Для решения проблемы можно использовать Систему взаимодействия платформы 1С:Предприятие.

Дополнительным преимуществом перевода устных коммуникаций в письменную форму будет то, что результат таких коммуникаций будет обязательно зафиксирован с учетом всех деталей. К нему можно вернуться в дальнейшем и использовать повторно. Снижаются риски неверных интерпретаций и искажения достигнутых договоренностей. Это повысит, в том числе, управляемость процессов, что крайне важно в режиме дистанционной работы.

Часто личное присутствие выступает фактором контроля и гарантирует получение результата в разумные сроки. Например, в рассмотренных процессах отдела продаж именно с такой целью менеджер отдела продаж лично подходит к менеджеру отдела закупок, отдела доставки, или несет договор на визирование к главному бухгалтеру. Это не очень хорошая практика даже в случае оффлайновых процессов, при переходе на дистанционный режим работы перестает работать полностью. Решением может быть ведение списка задач по каждому исполнителю, с возможностью контроля их выполнения самим исполнителем, инициатором задачи, а также при необходимости — непосредственным руководителем исполнителя. Технические возможности для этого мы уже рассмотрели в предыдущем пункте. Но ключевым в данном случае будет выстроить процесс организационно.

Однако полный отказ от устных совещаний на фоне других организационных изменений, как правило, невозможен. Более того, считается, что проведение совещаний в режиме видеоконференций позволяет сотрудникам на удаленной работе лучше чувствовать вовлеченность в общий процесс. Для проведения таких совещаний подойдет любой сервис видеозвонков, однако при использовании публичных сервисов возникают вопросы с конфиденциальностью сообщений. Кроме того, сотрудник, использующий в работе публичный сервис видеозвонков, может отвлекаться на личные сообщения и звонки, которые так же будут приходить в этот сервис. Для решения проблемы можно использовать Систему взаимодействия платформы 1С:Предприятие.

По результатам видеоконференции желательно составить протокол с отражением принятых решений. Протокол можно разместить непосредственно в корпоративной информационной базе. В частности возможность работы с файлами есть в «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием».

Управление взаимодействиями c клиентами

Взаимодействия с клиентами являются основой деятельности отдела оптовых продаж. Однако при оффлайновой организации работы в оптовых продажах не всегда внедрена полноценная система управления взаимодействием с клиентами. Часто результаты телефонных разговоров, особенно если они не привели к выставлению счета, не фиксируется. По результатам переговоров протокол распространяется исключительно между участниками.

Это работает для текущих процессов при закреплении клиентов за конкретным менеджером, но перестает работать в условиях взаимозаменяемости. Кроме того, для выстраивания процессов развития и расширения клиентской базы, нужен анализ информации о взаимодействиях с клиентом, в том числе с отрицательными результатами. Отсутствие объективной информации о взаимодействиях менеджеров с клиентами осложняет оценку объема их текущей работы, делает возможной лишь исключительно субъективную оценку.

Конечно, период оперативного перевода на дистанционную работу отдела продаж — не самый удачный момент для полноценного внедрения CRM. Поэтому данное изменение необходимо разделить на первоочередной и перспективный этапы.

В первую очередь нужно начать фиксировать взаимодействия. Это поможет в контроле и оценке нагрузки на менеджеров.

Для решения этих задач необходимо учитывать взаимодействия с клиентами. Для этого в информационных системах, например «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием» есть функциональность Взаимодействия. Она позволяет учитывать состоявшиеся встречи, поступившие телефонные звонки, сообщения, электронные письма, а также учитывать запланированные взаимодействия по предметам Это может быть претензия клиента, сделка или маркетинговое мероприятие.

На перспективу, учитывая спад деловой активности, необходимо выстраивать процессы анализа этих взаимодействий и внедрения методов стимулирования продаж и расширения клиентской базы с использованием результатов этого анализа. Также в перспективе сами взаимодействия можно частично автоматизировать — использовать Оповещения при изменении состояния заказа, образовании просроченной задолженности и т. д. Это позволит оперативно информировать клиентов о таких событиях и снизить нагрузку на менеджеров.

Переход на юридически-значимый ЭДО

Юридически значимый электронный документооборот развивается достаточно давно и, несмотря на некоторый консерватизм, стал привычным для многих организаций. Он обязателен при торговле маркируемой продукцией, перечень категорий которой пополняется. В дополнение ко всем преимуществам ЭДО отметим легкость перевода процесса подготовки и подписания электронных документов в дистанционный режим работы, а также исключение необходимости личных контактов для всех сотрудников организации, курьеров и сотрудников контрагента. Предложение контрагенту перейти на электронный документооборот в таких условиях выглядит как социальная ответственность и забота о контрагенте. Учитывая, что контрагенты сталкиваются с аналогичными задачами, с некоторыми из них данный вопрос можно решить оперативно. Упростить процесс приглашения и подключения контрагентов можно с помощью сервиса 1С-ЭДО.

Сервис доступен всем пользователям программ Фирмы «1С» в объеме отправки до 5 комплектов документов и приему неограниченного числа входящих документов от контрагентов. Достаточно

выполнить простую настройку сервиса в своей программе.

Если у Вас есть договор сопровождения, то Вам доступно большее число комплектов исходящих документов без оплаты:

- при договоре ИТС ТЕХНО (ИТС Ритейл) — 50 комплектов;

-

при договоре ИТС ПРОФ (ИТС Ритейл ПРОФ) — 100 комплектов.

Инструкцию, как настроить сервис 1С-ЭДО в своей программе, можно посмотреть тут. Так же рекомендуем ознакомиться с материалом «Быстрый старт ЭДО».

Организация процессов, которые нельзя перевести в дистанционный режим работы

Не все процессы организации можно перевести в дистанционный режим. Например, в дистанционном режиме физически не смогут работать склад и доставка. В рассматриваемой нами схеме процессов менеджеры отдела оптовых продаж не участвуют лично в складских процессах и процессах доставки, но лично взаимодействуют с этими подразделениями — готовят и передают им бумажные документы, в том числе внутренние и регламентированные.

Необходимым условием для перевода внутренних документов в электронный вид является подключение корпоративной информационной системы. Кроме того необходимо наличие в этих подразделениях сотрудников нужной квалификации и их готовность к работе в новых условиях.

В нашем примере подключение к корпоративной информационной системе есть на складе, но для перехода на новую схему работы складу нужно время. В отделе доставки подключения нет, и соответственно даже в перспективе на новую схему работы он переходить не готов.

Оперативно перевести на удаленную работу отдела продаж с сохранением старой схемы взаимодействия со складом и отделом доставки можно, если организовать дежурство в офисе. Дежурный сотрудник распечатывает документы, подписывает их и передает на склад и в отдел доставки. Для подписания регламентированных документов потребуется доверенность.

При организации дежурства нужно учитывать пожелания сотрудников, их отношение к группе риска и возможность добраться до офиса, избегая мест массового скопления народа в условиях карантинных мероприятий. Учитывая, что у отдела закупок возникнут примерно такие же проблемы, можно договориться об одном дежурном на два отдела. В перспективе, после перехода склада на внутреннее электронное взаимодействие можно ставить вопрос о передаче сотруднику склада функции подписания регламентированных документов, а также внутренних документов для отдела доставки.

Выстраивание процессов контроля и развития

Организация контроля

Ключевым условием успеха при организации удаленной работы является разработка объективной системы контроля, охватывающей, как текущую деятельность отдела, так и достижение целевых показателей.

Для контроля текущей деятельности необходимо вести список всех текущих задач и результатов их исполнения. В качестве инструмента такого контроля можно использовать функциональность Бизнес-процессы и Задачи в корпоративных информационных системах «1С:Управление торговлей 11», «1С:Комплексная автоматизация 2» или «1С:ERP Управление предприятием».

Каждый сотрудник регулярно в течение дня проверяет направленные ему задачи и принимает их к исполнению. Также в течение дня сотрудник должен контролировать состояние задач, которые он направил коллегам. В конце дня состояние задач по сотрудникам отдела продаж проверяет начальник отдела. В случае необходимости периодичность можно увеличить.

Для контроля выполнения отдельных поставок можно использовать статусы заказов клиента. Незавершенные поставки также должны регулярно просматриваться исполнителем и руководителем отдела.

Основной инструмент контроля достижения целевых показателей — отчеты, например «Сравнение продаж аналогичны периодов», «Сравнительный анализ показателей работы менеджеров». Руководитель должен выбрать периодичностью контроля этих отчетов, например раз в неделю или чаще.

Процессы развития

В первую очередь — это стимулирование продаж клиентам и поиск новых клиентов.

Основной инструмент стимулирования продаж — это, так называемые, горячие звонки, они должны производиться по разработанному плану.

Альтернативой горячим звонкам может быть Рассылка предварительно подготовленных сообщений (e-mail или SMS) для индивидуальной отправки широкой группе адресатов. Оно может содержать, например, информацию о проводимых маркетинговых мероприятиях, например специальных условиях для клиентов. В сравнении с горячими звонками подготовка рассылки значительно менее трудоемка, но может оказаться не менее эффективной.

В качестве механизма поиска новых клиентов можно использовать сервис 1С:Бизнес-сеть. Это торговая площадка, на которой можно разместить предложения товаров и услуг и получить новых клиентов.

Реализация процессов после перехода на дистанционный режим работы

После реализации первоочередных мер можно переходить на дистанционный режим работы, как показано в таблице 3.

Таблица 3. Описание процессов компании при работе в дистанционном режиме

В перспективе организация передачи подписанных документов от склада и из транспортного отдела напрямую сотруднику бухгалтерии, который выполняет централизованное сканирование документов. Также в перспективном плане необходимо выстроить процессы развития. Разработка и реализация этих изменений — отдельный сложный процесс, но учитывая риски экономического спада, новую реальность, которая уже наступила — это задача ближайшего времени и отдельные элементы этого плана, приведенные в таблице 4, понятны уже сейчас.

Таблица 4. Перспективные процессы организации

Заключение

В сложившихся условиях переход на удаленную работу является фактически вынужденной мерой. Этот переход, тем более проводимый в сжатые сроки, является серьезным организационным изменением, которое неизбежно влечет за собой определенные риски. Однако при правильной организации этого перехода, разделении задач на первоочередные и перспективные, возможно не только не потерять управляемость, но оптимизировать процессы, снизить затраты и трудоемкость текущих процессов и высвободить сотрудников для перспективных задач, решение которых необходимо в кризисных условиях. Это позволит компании выжить и сохранить свой бизнес в непростых условиях.

В дальнейшем, при возвращении организации в обычный режим работы оптимизированные и более формализованные процессы позволят компании выйти на качественно новый уровень и за счет этого получить конкурентные преимущества.

Защита корпоративных данных

Обеспечение информационной безопасности стало необходимым условием для нормального функционирования компаний разного уровня. Защита корпоративных данных – это комплексные мероприятия, цель которых заключается в том, чтобы предотвратить утечку корпоративной информации.

Угрозы для корпоративной сети

Сейчас большая часть бизнес-процессов от пересылки корреспонденции до оплаты услуг происходят с помощью глобальной сети. Для каждой организации важно наличие продуманной грамотной стратегии обеспечения безопасности, способной предотвратить утечку конфиденциальных сведений и финансовой информации, в результате которой уровень доверия клиентов к компании резко снизится.

В качестве основных угроз для корпоративной сети рассматривают:

- Многочисленные вирусные программы: «сетевые черви», «трояны», «вымогатели» и прочие.

- Фишинг-атаки.

- Установка шпионского ПО на оборудование компании.

- Спам.

- Действия неблагонадежных сотрудников, приводящие к внутренней утечке сведений.

Постоянно появляются все новые виды вредоносного ПО, способного временно нарушить работу сети, что неминуемо нанесет ущерб компании как имиджевый так и финансовый.

Спам, поступающий на электронные адреса – один из основных путей проникновения вирусных программ в систему. Наличие качественного спам-фильтра позволит избежать компании значительных финансовых потерь.

Действия агрессивно настроенного сотрудника, злонамеренно наносящего вред организации, может обернуться огромным ущербом. Грамотная настройка DLP позволит своевременно выявить опасных представителей компании.

Технологии корпоративной защиты сведений

Комплексное решение организации корпоративной информационной защиты должно соответствовать следующим требованиям:

- Полная доступность информационной системы компании для пользователей, прошедших идентификацию.

- Сведения, возвращаемые на запрос, должны быть полными и достоверными.

- Обеспечение конфиденциальности, согласно которой данные предоставляются каждому пользователю в соответствии с его уровнем доступа.

- Информация, хранящаяся в системе, должна быть полностью защищена от несанкционированных действий: изменения, копирования и т.д.

- Специалисты в сфере ИТ безопасности обладают обширным арсеналом эффективных средств для организации защиты данных.

Методы защиты информации

Гарантировать должную безопасность информационной системы можно только создав многоуровневый защитный барьер. Для этого применяется множество способов, каждый из которых эффективен для борьбы с определенным видом угроз.

В первую очередь безопасность должна быть организована на физическом уровне. Все рабочие станции и серверы предприятия размещаются в специальных охраняемых помещениях, доступ к которым строго ограничен. Наличие межсетевого экрана позволяет фильтровать сетевые пакеты в зависимости от заданного уровня контроля доступа. Таким образом, исключается нарушение пользователями установленных правил безопасности.

Использование VPN – необходимое условие для обеспечения безопасного доступа к корпоративным сведениям сотрудников, когда они находятся за пределами компании. Виртуальная корпоративная сеть позволяет открыть доступ неограниченному числу пользователей через один открытый порт в файрволле.

С помощью системы обнаружения атак оперативно выявляются и пресекаются в режиме реального времени все ситуации, когда осуществлялось несанкционированное управление сетью компании или был получен доступ неавторизованным пользователем через Интернет.

Антивирусная защита предполагает использование надежного ПО, четко выявляющего вредоносные программы, угрожающие компьютерным сетям и мобильным устройствам. Для максимальной эффективности защиты используется сразу несколько антивирусных программных продуктов, в которых реализованы различные сценарии выявления угроз.

Защита от спама организуется за счет использования широкого спектра специализированных сервисов, программ, в том числе, самописных решений, созданных специалистами в индивидуальном порядке для конкретной компании. Эффективна такая мера защиты, как черные и белые списки ПО. Согласно данному принципу, к работе допускаются только те приложения, которые были включены в «белый» список, то есть являются разрешенными, либо запускаются программы, которых нет в «черном» списке.