Аннотация: Перед студентами ставится задача применить методику управления и анализа рисков, предлагаемую Microsoft, для систематизации и анализа рисков личной информационной безопасности с использованием материалов досье, собранных на 1-м лабораторном занятии, а также разработки стратегии управления идентифицированными рисками

Цель занятия.

Научиться применять методы и инструменты анализа и контроля информационных рисков, составляющие методику Microsoft.

Методические указания

- Изучить методику Microsoft для систематизации и анализа рисков по приведенным в приложении материалам курса С.А.Нестерова и «Руководства по управлению рисками «

- На основании собранных на лабораторном занятии №1 данных о неприкосновенность частной жизни идентифицировать риски личной информационной безопасности и создать их полное описание по определению методики

- Выполнить этап «Поддержка принятия решений«

- Разработать план мероприятий по осуществлению этапов «Реализация контроля» и «Оценка эффективности программы»

Краткие итоги

В результате выполнения лабораторной работы студенты должны:

- понять важность оценки и управления рисками для обеспечения информационной безопасности

- получить практические навыки использования методов и инструментов управления рисками для обеспечения информационной безопасности

Приложение (фрагмент учебного курса С.А.Нестерова «Анализ и управление рисками в информационных системах на базе операционных систем Microsoft»)

Методика управления рисками, предлагаемая Microsoft

Ниже представлено краткое описание подхода к управлению рисками, предлагаемого корпорацией Microsoft. Данное описание базируется на материалах «Руководства по управлению рисками «.

Управление рисками рассматривается как одна из составляющих общей программы управления, предназначенной для руководства компаний и позволяющей контролировать ведение бизнеса и принимать обоснованные решения

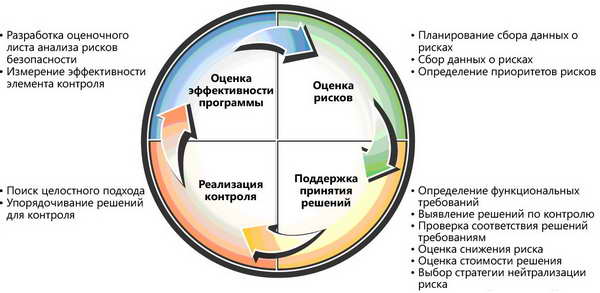

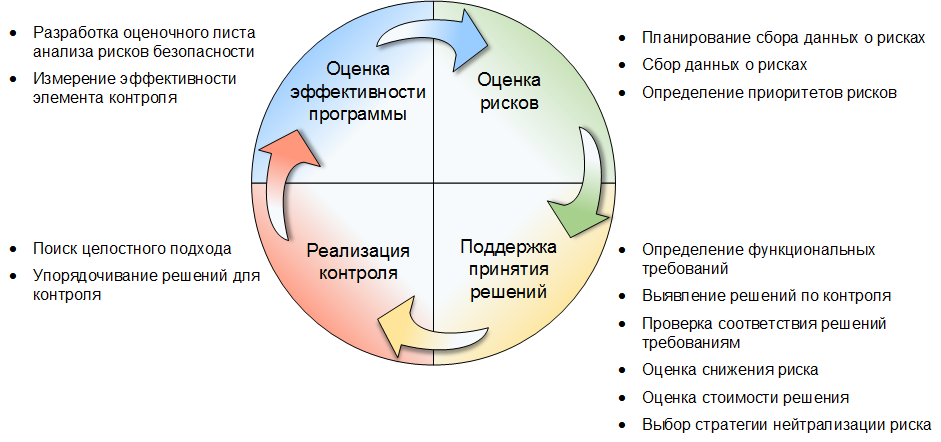

Процесс управления рисками безопасности, предлагаемый Майкрософт, включает следующие четыре этапа (рис.4.1):

-

Оценка рисков.

- Планирование сбора данных. Обсуждение основных условий успешной реализации и подготовка рекомендаций.

- Сбор данных о рисках. Описание процесса сбора и анализа данных.

- Приоритезация рисков. Подробное описание шагов по качественной и количественной оценке рисков.

-

Поддержка принятия решений.

- Определение функциональных требований. Определение функциональных требований для снижения рисков.

- Выбор возможных решений для контроля. Описание подхода к выбору решений по нейтрализации риска.

- Экспертиза решения. Проверка предложенных элементов контроля на соответствие функциональным требованиям.

- Оценка снижения риска. Оценка снижения подверженности воздействию или вероятности рисков.

- Оценка стоимости решения. Оценка прямых и косвенных затрат, связанных с решениями по нейтрализации риска.

- Выбор стратегии нейтрализации риска. Определение наиболее экономически эффективного решения по нейтрализации риска путем анализа выгод и затрат.

-

Реализация контроля. Развертывание и использование решений для контроля, снижающих риск для организации.

- Поиск целостного подхода. Включение персонала, процессов и технологий в решение по нейтрализации риска.

- Организация по принципу многоуровневой защиты . Упорядочение решений по нейтрализации риска в рамках предприятия.

-

Оценка эффективности программы. Анализ эффективности процесса управления рисками и проверка того, обеспечивают ли элементы контроля надлежащий уровень безопасности.

- Разработка системы показателей рисков. Оценка уровня и изменения риска.

- Оценка эффективности программы. Оценка программы управления рисками для выявления возможностей усовершенствования.

В руководстве особо отмечается, что термины управление рисками и оценка рисков не являются взаимозаменяемыми. Под управлением рисками понимаются общие мероприятия по снижению риска в рамках организации до приемлемого уровня. Управление рисками представляет собой непрерывный процесс, но производимые оценки чаще всего делаются для годичного интервала. Под оценкой рисков понимается процесс выявления и приоритезации рисков для бизнеса, являющийся составной частью управления рисками.

Рис.

4.1.

Процесс управления рисками безопасности, предлагаемый корпорацией Майкрософт

При описании риска делается указание на то, какое влияние он оказывает на бизнес и насколько вероятно данное событие. Компоненты, описывающие риск изображены на рис. 4.2.

Рис.

4.2.

Компоненты «полной формулировки» риска

На начальном этапе проведения оценки рискам присваиваются значения в соответствии со шкалой: «высокий», «средний» и «низкий». После этого, для выявленных наиболее существенных рисков проводится количественная оценка. Подробно предлагаемая Microsoft методика оценки рисков будет рассмотрена в последующих разделах учебного курса.

Перед внедрением в организации процесса управления рисками безопасности, предлагаемого корпорацией Майкрософт, необходимо проверить уровень зрелости организации с точки зрения управления рисками безопасности. Организациям, в которых отсутствуют формальные политики или процессы, относящиеся к управлению рисками безопасности, будет очень трудно сразу внедрить все аспекты рассматриваемого процесса. Если окажется, что уровень зрелости является достаточно низким, рассматриваемый процесс можно внедрять последовательными этапами на протяжении нескольких месяцев (например, путем эксплуатации пилотного проекта в отдельном подразделении на протяжении нескольких полных циклов данного процесса). Продемонстрировав эффективность процесса управления рисками безопасности, предлагаемого корпорацией Майкрософт, на примере этого пилотного проекта, группа управления рисками безопасности может перейти к внедрению данного процесса в других подразделениях, постепенно охватывая всю организацию.

Уровень зрелости оценивается по шкале, приведенной в табл. 4.1.

| Уровень | Состояние | Определение |

|---|---|---|

| 0 | Отсутствует | Политика или процесс не документированы. Ранее организация не знала о деловых рисках, связанных с управлением рисками, и не рассматривала данный вопрос |

| 1 | Узкоспециализированный | Некоторые члены организации признают значимость управления рисками, однако операции по управлению рисками являются узкоспециализированными. Политики и процессы в организации не документированы, процессы не являются полностью повторяемыми. В результате проекты по управлению рисками являются хаотичными и некоординируемыми, а получаемые результаты не измеряются и не подвергаются аудиту |

| 2 | Повторяемый | Организации известно об управлении рисками. Процесс управления рисками является повторяемым, но развит слабо. Процесс документирован не полностью, однако соответствующие операции выполняются регулярно, и организация стремится внедрить всеобъемлющий процесс управления рисками с привлечением высшего руководства. В организации не проводится формальное обучение и информирование по управлению рисками ; ответственность за выполнение соответствующих мероприятий возложена на отдельных сотрудников |

| 3 | Наличие определенного процесса | Организация приняла формальное решение об интенсивном внедрении управления рисками для управления программой защиты информации. В организации разработан базовый процесс с четко определенными целями и документированными процессами достижения и оценки результатов. Проводится обучение всего персонала основам управления рисками. Организация активно внедряет документированные процессы управления рисками |

| 4 | Управляемый | На всех уровнях организации имеется глубокое понимание управления рисками. В организации существуют процедура управления рисками и четко определенный процесс, широко распространена информация об управлении рисками, доступно подробное обучение, существуют начальные формы измерений показателей эффективности. Программе управления рисками выделен достаточный объем ресурсов, результаты управления рисками оказывают положительное влияние на работу многих подразделений организации, а группа управления рисками безопасности может постоянно совершенствовать свои процессы и средства. В организации используются некоторые технологические средства, помогающие в управлении рисками, однако большая часть (если не подавляющее большинство) процедур оценки рисков, определения элементов контроля и анализа выгод и затрат выполняется вручную |

| 5 | Оптимизированный | Организация выделила на управление рисками безопасности значительные ресурсы, а сотрудники пытаются прогнозировать, какие проблемы могут встретиться в течение следующих месяцев и лет и каким образом их нужно будет решать. Процесс управления рисками глубоко изучен и в значительной степени автоматизирован путем применения различных средств (разработанных в организации или приобретенных у сторонних разработчиков). При возникновении проблем в системе безопасности выявляется основная причина возникшей проблемы и предпринимаются необходимые действия для снижения риска ее повторного возникновения. Сотрудники организации могут проходить обучение, обеспечивающее различные уровни подготовки |

Самостоятельная работа 2.

Применение методики управления рисками Microsoft для анализа рисков личной

информационной безопасности

Цель

занятия:

Научиться

применять методы и инструменты анализа и контроля информационных рисков,

составляющие методику Microsoft.

Методические

указания

1.

Изучить методику Microsoft для

систематизации и анализа рисков по

приведенным в приложении материалам курса С.А.Нестерова и «Руководства по управлению рисками».

2.

На основании собранных на лабораторном занятии №1 данных о

неприкосновенность частной жизни идентифицировать

риски личной информационной безопасности и

создать их полное описание по определению методики.

3.

Выполнить этап «Поддержка принятия решений».

4.

Разработать план мероприятий по осуществлению этапов «Реализация

контроля» и «Оценка эффективности программы»

Краткие

итоги

В

результате выполнения лабораторной работы студенты должны:

—

понять важность оценки и управления рисками

для обеспечения информационной безопасности

—

получить практические навыки использования методов и инструментов управления рисками для обеспечения информационной безопасности.

Приложение (фрагмент

учебного курса С. А. Нестерова «Анализ и управление рисками в информационных

системах на базе операционных систем Microsoft»)

Методика управления

рисками, предлагаемая Microsoft

Ниже

представлено краткое описание подхода к управлению

рисками, предлагаемого корпорацией

Microsoft. Данное описание базируется на материалах

«Руководства по управлению рисками».

Управление рисками рассматривается как одна из составляющих

общей программы управления, предназначенной для руководства компаний и

позволяющей контролировать ведение бизнеса и принимать обоснованные решения.

Процесс управления рисками безопасности, предлагаемый

Майкрософт, включает следующие четыре этапа (рис.3):

1. Оценка

рисков.

o планирование

сбора данных. Обсуждение основных условий успешной реализации и подготовка

рекомендаций;

o сбор

данных о рисках. Описание процесса сбора и анализа данных;

o приоритезация

рисков. Подробное описание шагов по качественной и количественной оценке рисков.

2. Поддержка

принятия решений.

o определение

функциональных требований. Определение функциональных

требований для снижения рисков;

o выбор

возможных решений для контроля. Описание подхода к выбору

решений по нейтрализации риска;

o экспертиза

решения. Проверка предложенных элементов контроля на соответствие

функциональным требованиям;

o оценка

снижения риска. Оценка снижения подверженности воздействию или вероятности

рисков;

o оценка

стоимости решения. Оценка прямых и косвенных затрат, связанных с решениями по нейтрализации риска;

o выбор

стратегии нейтрализации риска. Определение наиболее экономически

эффективного решения по нейтрализации риска

путем анализа выгод и затрат.

3. Реализация

контроля. Развертывание и использование

решений для контроля, снижающих риск для организации.

o поиск

целостного подхода. Включение персонала, процессов и технологий в решение по нейтрализации риска;

o организация

по принципу многоуровневой защиты. Упорядочение решений по нейтрализации риска в рамках предприятия.

4. Оценка

эффективности программы. Анализ эффективности процесса управления рисками и проверка того, обеспечивают ли

элементы контроля надлежащий уровень безопасности.

o разработка

системы показателей рисков. Оценка уровня и изменения риска.

o оценка

эффективности программы. Оценка программы управления

рисками для выявления возможностей усовершенствования.

В

руководстве особо отмечается, что термины управление

рисками и оценка рисков не являются взаимозаменяемыми. Под

управлением рисками понимаются общие мероприятия по снижению риска в рамках

организации до приемлемого уровня. Управление рисками

представляет собой непрерывный процесс, но производимые оценки

чаще всего делаются для годичного интервала.

Под оценкой рисков понимается процесс выявления и приоритезации рисков для

бизнеса, являющийся составной частью управления

рисками.

Рисунок 3 — Процесс

управления рисками безопасности, предлагаемый корпорацией Майкрософт

При

описании риска делается указание на то, какое влияние он оказывает на бизнес и

насколько вероятно данное событие. Компоненты, описывающие риск изображены на

рис. 4.

Рисунок 4 — Компоненты

«полной формулировки» риска

На

начальном этапе проведения оценки рискам присваиваются значения в соответствии

со шкалой: «высокий», «средний» и «низкий». После этого, для выявленных

наиболее существенных рисков проводится количественная оценка. Подробно

предлагаемая Microsoft методика оценки рисков будет

рассмотрена в последующих разделах учебного курса.

Перед

внедрением в организации процесса управления рисками

безопасности, предлагаемого корпорацией

Майкрософт, необходимо проверить уровень зрелости организации с точки зрения управления рисками безопасности. Организациям,

в которых отсутствуют формальные политики или процессы, относящиеся к управлению рисками безопасности, будет очень трудно

сразу внедрить все аспекты рассматриваемого процесса. Если окажется, что

уровень зрелости является достаточно низким, рассматриваемый процесс можно

внедрять последовательными этапами на протяжении нескольких месяцев (например,

путем эксплуатации пилотного

проекта в отдельном подразделении на протяжении нескольких полных

циклов данного процесса). Продемонстрировав эффективность процесса управления рисками безопасности, предлагаемого корпорацией Майкрософт, на примере этого пилотного проекта, группа управления

рисками безопасности может перейти к внедрению данного процесса в

других подразделениях, постепенно охватывая

всю организацию.

Уровень зрелости оценивается по шкале, приведенной в табл. 4.

|

Таблица 4 — Уровни зрелости управления рисками безопасности |

||

|

Уровень |

Состояние |

Определение |

|

0 |

Отсутствует |

Политика или процесс не документированы. Ранее организация не |

|

1 |

Узкоспециализированный |

Некоторые члены организации признают значимость управления рисками, однако операции по управлению рисками являются |

|

2 |

Повторяемый |

Организации известно об управлении |

|

3 |

Наличие определенного процесса |

Организация приняла формальное решение об интенсивном внедрении управления рисками для управления программой |

|

4 |

Управляемый |

На всех уровнях организации имеется глубокое понимание управления рисками. В организации существуют |

|

5 |

Оптимизированный |

Организация выделила на управление |

Скачано с www.znanio.ru

Время на прочтение

31 мин

Количество просмотров 30K

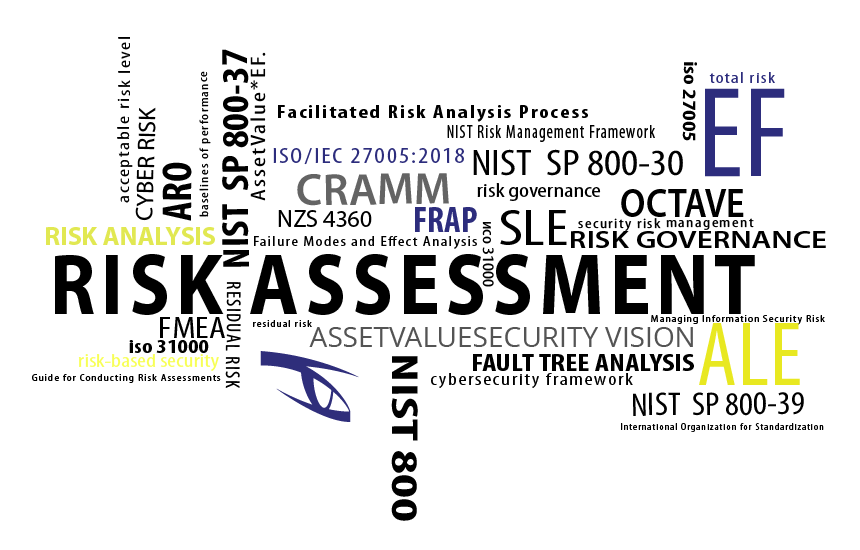

Друзья, в предыдущей публикации мы рассмотрели нормативные документы по защите информации в российской кредитно-финансовой сфере, некоторые из которых ссылаются на методологии оценки и управления рисками ИБ. Вообще, если говорить с позиции бизнеса, управление информационной безопасностью является дочерним процессом более широкого процесса управления рисками: если компания после анализа и оценки всех своих бизнес-рисков делает вывод об актуальности рисков ИБ, то в игру вступает уже непосредственно защита информации как способ минимизации некоторых рисков. Управление рисками позволяет эффективно и рационально выстраивать процессы ИБ и распределять ресурсы для защиты активов компании, а оценка рисков позволяет применять целесообразные меры по их минимизации: для защиты от существенных и актуальных угроз логично будет применять более дорогостоящие решения, чем для противодействия незначительным или труднореализуемым угрозам.

Кроме этого, выстроенный процесс управления рисками ИБ позволит разработать и в случае необходимости применить чёткие планы обеспечения непрерывности деятельности и восстановления работоспособности (Business Continuity & Disaster Recovery): глубокая проработка различных рисков поможет заранее учесть, например, внезапно возникшую потребность в удаленном доступе для большого количества сотрудников, как это может произойти в случае эпидемий или коллапса транспортной системы. Итак, в этой публикации — анализ международных документов по управлению рисками информационной безопасности. Приятного чтения!

Общая концепция управления рисками ИБ

Под риском информационной безопасности, или киберриском, понимают потенциальную возможность использования уязвимостей активов конкретной угрозой для причинения ущерба организации. Под величиной риска условно понимают произведение вероятности негативного события и размера ущерба. В свою очередь под вероятностью события понимается произведение вероятности угрозы и опасности уязвимости, выраженные в качественной или количественной форме. Условно мы можем выразить это логической формулой:

ВеличинаРиска=ВероятностьСобытия*РазмерУщерба, где

ВероятностьСобытия=ВероятностьУгрозы*ВеличинаУязвимости

Существуют также условные классификации рисков: по источнику риска (например, атаки хакеров или инсайдеров, финансовые ошибки, воздействие государственных регуляторов, юридические претензии контрагентов, негативное информационное воздействие конкурентов); по цели (информационные активы, физические активы, репутация, бизнес-процессы); по продолжительности влияния (операционные, тактические, стратегические).

Цели анализа рисков ИБ таковы:

- Идентифицировать активы и оценить их ценность.

- Идентифицировать угрозы активам и уязвимости в системе защиты.

- Просчитать вероятность реализации угроз и их влияние на бизнес (англ. business impact).

- Соблюсти баланс между стоимостью возможных негативных последствий и стоимостью мер защиты, дать рекомендации руководству компании по обработке выявленных рисков.

Этапы с 1-го по 3-й являются оценкой риска (англ. risk assessment) и представляют собой сбор имеющейся информации. Этап 4 представляет из себя уже непосредственно анализ рисков (англ. risk analysis), т.е. изучение собранных данных и выдачу результатов/указаний для дальнейших действий. При этом важно понимать собственный уровень уверенности в корректности проведенной оценки. На этапе 4 также предлагаются методы обработки для каждого из актуальных рисков: передача (например, путем страхования), избегание (например, отказ от внедрения той или иной технологии или сервиса), принятие (сознательная готовность понести ущерб в случае реализации риска), минимизация (применение мер для снижения вероятности негативного события, приводящего к реализации риска). После завершения всех этапов анализа рисков следует выбрать приемлемый для компании уровень рисков (англ. acceptable risk level), установить минимально возможный уровень безопасности (англ. baselines of performance), затем внедрить контрмеры и в дальнейшем оценивать их с точки зрения достижимости установленного минимально возможного уровня безопасности.

Ущерб от реализации атаки может быть прямым или непрямым.

Прямой ущерб — это непосредственные очевидные и легко прогнозируемые потери компании, такие как утеря прав интеллектуальной собственности, разглашение секретов производства, снижение стоимости активов или их частичное или полное разрушение, судебные издержки и выплата штрафов и компенсаций и т.д.

Непрямой ущерб может означать качественные или косвенные потери.

Качественными потерями могут являться приостановка или снижение эффективности деятельности компании, потеря клиентов, снижение качества производимых товаров или оказываемых услуг. Косвенные потери — это, например, недополученная прибыль, потеря деловой репутации, дополнительно понесенные расходы. Кроме этого, в зарубежной литературе встречаются также такие понятия, как тотальный риск (англ. total risk), который присутствует, если вообще никаких мер защиты не внедряется, а также остаточный риск (англ. residual risk), который присутствует, если угрозы реализовались, несмотря на внедренные меры защиты.

Анализ рисков может быть как количественным, так и качественным.

Рассмотрим один из способов количественного анализа рисков. Основными показателями будем считать следующие величины:

ALE — annual loss expectancy, ожидаемые годовые потери, т.е. «стоимость» всех инцидентов за год.

SLE — single loss expectancy, ожидаемые разовые потери, т.е. «стоимость» одного инцидента.

EF — exposure factor, фактор открытости перед угрозой, т.е. какой процент актива разрушит угроза при её успешной реализации.

ARO — annualized rate of occurrence, среднее количество инцидентов в год в соответствии со статистическими данными.

Значение SLE вычисляется как произведение расчётной стоимости актива и значения EF, т.е. SLE=AssetValue*EF. При этом в стоимость актива следует включать и штрафные санкции за его недостаточную защиту.

Значение ALE вычисляется как произведение SLE и ARO, т.е. ALE=SLE*ARO. Значение ALE поможет проранжировать риски — риск с высоким ALE будет самым критичным. Далее рассчитанное значение ALE можно будет использовать для определения максимальной стоимости реализуемых мер защиты, поскольку, согласно общепринятому подходу, стоимость защитных мер не должна превышать стоимость актива или величину прогнозируемого ущерба, а расчетные целесообразные затраты на атаку для злоумышленника должны быть меньше, чем ожидаемая им прибыль от реализации этой атаки. Ценность мер защиты также можно определить, вычтя из расчётного значения ALE до внедрения мер защиты значение расчётного значения ALE после внедрения мер защиты, а также вычтя ежегодные затраты на реализацию этих мер. Условно записать это выражение можно следующим образом:

(Ценность мер защиты для компании) = (ALE до внедрения мер защиты) — (ALE после внедрения мер защиты) — (Ежегодные затраты на реализацию мер защиты)

Примерами качественного анализа рисков могут быть, например, метод Дельфи, в котором проводится анонимный опрос экспертов в несколько итераций до достижения консенсуса, а также мозговой штурм и прочие примеры оценки т.н. «экспертным методом».

Далее приведем краткий и неисчерпывающий список различных методологий риск-менеджмента, а самые популярные из них мы рассмотрим дальше уже подробно.

1. Фреймворк «NIST Risk Management Framework» на базе американских правительственных документов NIST (National Institute of Standards and Technology, Национального института стандартов и технологий США) включает в себя набор взаимосвязанных т.н. «специальных публикаций» (англ. Special Publication (SP), будем для простоты восприятия называть их стандартами):

1.1. Стандарт NIST SP 800-39 «Managing Information Security Risk» ( «Управление рисками информационной безопасности») предлагает трехуровневый подход к управлению рисками: организация, бизнес-процессы, информационные системы. Данный стандарт описывает методологию процесса управления рисками: определение, оценка, реагирование и мониторинг рисков.

1.2. Стандарт NIST SP 800-37 «Risk Management Framework for Information Systems and Organizations» ( «Фреймворк управления рисками для информационных систем и организаций») предлагает для обеспечения безопасности и конфиденциальности использовать подход управления жизненным циклом систем.

1.3. Стандарт NIST SP 800-30 «Guide for Conducting Risk Assessments» ( «Руководство по проведению оценки рисков») сфокусирован на ИТ, ИБ и операционных рисках. Он описывает подход к процессам подготовки и проведения оценки рисков, коммуницирования результатов оценки, а также дальнейшей поддержки процесса оценки.

1.4. Стандарт NIST SP 800-137 «Information Security Continuous Monitoring» ( «Непрерывный мониторинг информационной безопасности») описывает подход к процессу мониторинга информационных систем и ИТ-сред в целях контроля примененных мер обработки рисков ИБ и необходимости их пересмотра.

2. Стандарты Международной организации по стандартизации ISO (International Organization for Standardization):

2.1. Стандарт ISO/IEC 27005:2018 «Information technology — Security techniques — Information security risk management» («Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности») входит в серию стандартов ISO 27000 и является логически взаимосвязанным с другими стандартами по ИБ из этой серии. Данный стандарт отличается фокусом на ИБ при рассмотрении процессов управления рисками.

2.2. Стандарт ISO/IEC 27102:2019 «Information security management — Guidelines for cyber-insurance» («Управление информационной безопасностью. Руководство по киберстрахованию») предлагает подходы к оценке необходимости приобретения киберстраховки как меры обработки рисков, а также к оценке и взаимодействию со страховщиком.

2.3. Серия стандартов ISO/IEC 31000:2018 описывает подход к риск-менеджменту без привязки к ИТ/ИБ. В этой серии стоит отметить стандарт ISO/IEC 31010:2019 «Risk management — Risk assessment techniques» — на данный стандарт в его отечественном варианте ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска» ссылается 607-П ЦБ РФ «О требованиях к порядку обеспечения бесперебойности функционирования платежной системы, показателям бесперебойности функционирования платежной системы и методикам анализа рисков в платежной системе, включая профили рисков».

3. Методология FRAP (Facilitated Risk Analysis Process) является относительно упрощенным способом оценки рисков, с фокусом только на самых критичных активах. Качественный анализ проводится с помощью экспертной оценки.

4. Методология OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) сфокусирована на самостоятельной работе членов бизнес-подразделений. Она используется для масштабной оценки всех информационных систем и бизнес-процессов компании.

5. Стандарт AS/NZS 4360 является австралийским и новозеландским стандартом с фокусом не только на ИТ-системах, но и на бизнес-здоровье компании, т.е. предлагает более глобальный подход к управлению рисками. Отметим, что данный стандарт в настоящий момент заменен на стандарт AS/NZS ISO 31000-2009.

6. Методология FMEA (Failure Modes and Effect Analysis) предлагает проведение оценки системы с точки зрения её слабых мест для поиска ненадежных элементов.

7. Методология CRAMM (Central Computing and Telecommunications Agency Risk Analysis and Management Method) предлагает использование автоматизированных средств для управления рисками.

8. Методология FAIR (Factor Analysis of Information Risk) — проприетарный фреймворк для проведения количественного анализа рисков, предлагающий модель построения системы управления рисками на основе экономически эффективного подхода, принятия информированных решений, сравнения мер управления рисками, финансовых показателей и точных риск-моделей.

9. Концепция COSO ERM (Enterprise Risk Management) описывает пути интеграции риск-менеджмента со стратегией и финансовой эффективностью деятельности компании и акцентирует внимание на важность их взаимосвязи. В документе описаны такие компоненты управления рисками, как стратегия и постановка целей, экономическая эффективность деятельности компании, анализ и пересмотр рисков, корпоративное управление и культура, а также информация, коммуникация и отчетность.

NIST Risk Management Framework

Первым набором документов будет фреймворк управления рисками (Risk Management Framework) американского национального института стандартов и технологий (NIST). Данный институт выпускает документы по ИБ в рамках серии стандартов FIPS (Federal Information Processing Standards, Федеральные стандарты обработки информации) и рекомендаций SP (Special Publications, Специальные публикации) 800 Series. Данная серия публикаций отличается логической взаимосвязанностью, детальностью, единой терминологической базой. Среди документов, касающихся управления рисками ИБ, следует отметить публикации NIST SP 800-39, 800-37, 800-30, 800-137 и 800-53/53a.

Создание данного набора документов было следствием принятия Федерального закона США об управлении информационной безопасностью (FISMA, Federal Information Security Management Act, 2002 г.) и Федерального закона США о модернизации информационной безопасности (FISMA, Federal Information Security Modernization Act, 2014 г.). Несмотря на декларируемую «привязку» стандартов и публикаций NIST к законодательству США и обязательность их исполнения для американских государственных органов, эти документы вполне можно рассматривать и как подходящие для любой компании, стремящейся улучшить управление ИБ, вне зависимости от юрисдикции и формы собственности.

NIST SP 800-39

Итак, документ NIST SP 800-39 «Managing Information Security Risk: Organization, Mission, and Information System View» («Управление риском информационной безопасности: Уровень организации, миссии, информационной системы») предлагает вендоро-независимый, структурированный, но гибкий подход к управлению рисками ИБ в контексте операционной деятельности компании, активов, физических лиц и контрагентов. При этом риск-менеджмент должен быть целостным процессом, затрагивающим всю организацию, в которой практикуется риск-ориентированное принятие решений на всех уровнях. Управление риском определяется в данном документе как всеобъемлющий процесс, включающий в себя этапы определения (frame), оценки (assess), обработки (respond) и мониторинга (monitor) рисков. Рассмотрим эти этапы подробнее.

1. На этапе определения рисков организации следует выявить:

- предположения о рисках, т.е. идентифицировать актуальные угрозы, уязвимости, последствия, вероятность возникновения рисков;

- ограничения рисков, т.е. возможности осуществления оценки, реагирования и мониторинга;

- риск-толерантность, т.е. терпимость к рискам — приемлемые типы и уровни рисков, а также допустимый уровень неопределенности в вопросах управления рисками;

- приоритеты и возможные компромиссы, т.е. нужно приоритизировать бизнес-процессы, изучить компромиссы, на которые может пойти организация при обработке рисков, а также временные ограничения и факторы неопределенности, сопровождающие этот процесс.

2. На этапе оценки рисков организации следует выявить:

- угрозы ИБ, т.е. конкретные действия, лиц или сущности, которые могут являться угрозами для самой организации или могут быть направлены на другие организации;

- внутренние и внешние уязвимости, включая организационные уязвимости в бизнес-процессах управления компанией, архитектуре ИТ-систем и т.д.;

- ущерб организации с учетом возможностей эксплуатации уязвимостей угрозами;

- вероятность возникновения ущерба.

В итоге организация получает детерминанты риска, т.е. уровень ущерба и вероятность возникновения ущерба для каждого риска.

Для обеспечения процесса оценки рисков организация предварительно определяет:

- инструменты, техники и методологии, используемые для оценки риска;

- допущения относительно оценки рисков;

- ограничения, которые могут повлиять на оценки рисков;

- роли и ответственность;

- способы сбора, обработки и передачи информации об оценке рисков в пределах организации;

- способы проведения оценки рисков в организации;

- частоту проведения оценки рисков;

- способы получения информации об угрозах (источники и методы).

3. На этапе реагирования на риск организация выполняет следующие работы:

- разработку возможных планов реагирования на риск;

- оценку возможных планов реагирования на риск;

- определение планов реагирования на риск, допустимых с точки зрения риск-толерантности организации;

- реализацию принятых планов реагирования на риск.

Для обеспечения возможности реагирования на риски организация определяет типы возможной обработки рисков (принятие, избегание, минимизация, разделение или передача риска), а также инструменты, технологии и методологии для разработки планов реагирования, способы оценки планов реагирования и методы оповещения о предпринятых мерах реагирования в рамках организации и/или внешних контрагентов.

4. На этапе мониторинга рисков решаются следующие задачи:

- проверка реализации принятых планов реагирования на риск и выполнения нормативных требований ИБ;

- определение текущей эффективности мер реагирования на риски;

- определение значимых для риск-менеджмента изменений в ИТ-системах и средах, включая ландшафт угроз, уязвимости, бизнес-функции и процессы, архитектуру ИТ-инфраструктуры, взаимоотношения с поставщиками, риск-толерантность организации и т.д.

Организации описывают методы оценки нормативного соответствия и эффективности мер реагирования на риски, а также то, как контролируются изменения, способные повлиять на эффективность реагирования на риски.

Управление рисками ведется на уровнях организации, бизнес-процессов и информационных систем, при этом следует обеспечивать взаимосвязь и обмен информацией между данными уровнями в целях непрерывного повышения эффективности осуществляемых действий и коммуникации рисков всем стейкхолдерам. На верхнем уровне (уровне организации) осуществляется принятие решений по определению рисков, что напрямую влияет на процессы, ведущиеся на нижележащих уровнях (бизнес-процессов и информационных систем), а также на финансирование этих процессов.

На уровне организации осуществляются выработка и внедрение функций управления, согласующихся с бизнес-целями организации и с нормативными требованиями: создание функции риск-менеджмента, назначение ответственных, внедрение стратегии управления рисками и определение риск-толерантности, разработка и реализация инвестиционных стратегий в ИТ и ИБ.

На уровне бизнес-процессов осуществляются определение и создание риск-ориентированных бизнес-процессов и организационной архитектуры, которая должна быть основана на сегментации, резервировании ресурсов и отсутствии единых точек отказа. Кроме того, на данном уровне осуществляется разработка архитектуры ИБ, которая обеспечит эффективное выполнение требований ИБ и внедрение всех необходимых мер и средств защиты.

На уровне информационных систем следует обеспечить выполнение решений, принятых на более высоких уровнях, а именно обеспечить управление рисками ИБ на всех этапах жизненного цикла систем: инициализации, разработки или приобретения, внедрения, использования и вывода из эксплуатации. В документе подчеркивается важность стойкости (resilience) ИТ-систем, которая является показателем жизнеспособности бизнес-функций компании.

Отметим, что в приложении «H» к рассматриваемому в документу приводится описание каждого из способов обработки рисков, перечисленных в этапе реагирования на риск. Так, указано, что в организации должна существовать как общая стратегия выбора конкретного способа обработки риска в той или иной ситуации, так и отдельные стратегии для каждого из способов обработки рисков. Указаны основные принципы выбора того или иного подхода к обработке рисков:

- принятие (acceptance) риска не должно противоречить выбранной стратегии риск-толерантности организации и её возможности нести ответственность за возможные последствия принятого риска;

- избегание (avoidance) риска является зачастую самым надежным способом обработки рисков, однако может идти вразрез с желанием компании широко применять ИТ-системы и технологии, поэтому рекомендованным подходом является целесообразный и всесторонне взвешенный выбор конкретных технологий и ИТ-сервисов;

- разделение (share) и передача (transfer) рисков — это соответственно частичное или полное разделение ответственности за последствия реализованного риска с внутренним или внешним партнером в соответствии с принятой стратегией, конечная цель которой — успешность бизнес-процессов и миссии организации;

- минимизация (или смягчение) (mitigation) рисков подразумевает применение стратегии минимизации рисков ИБ на всех трех уровнях организации и непосредственное задействование систем ИБ для смягчения возможных последствий реализации рисков. Организации следует выстраивать бизнес-процессы в соответствии с принципами защиты информации, архитектурные решения должны поддерживать возможность эффективной минимизации рисков, минимизация рисков в конкретных системах должна быть реализована с применением средств и систем защиты информации, а политики, процессы и средства ИБ должны быть достаточно универсальными и гибкими для применения их в динамичной и разнородной среде организации, с учетом непрерывно меняющегося ландшафта угроз ИБ.

В документе также уделено большое внимание организационной культуре и доверию поставщикам/контрагентам как факторам успешного управления рисками. В частности, говорится, что организационная культура и топ-менеджеры компании напрямую влияют на выбираемые решения по обработке рисков, поэтому общая стратегия риск-менеджмента должна учитывать риск-аппетит компании и отражать реально практикующиеся способы управления рисками. Модели построения доверия с контрагентами и поставщиками описаны в приложении «G»: перечислены модели, базирующиеся на проверках контрагентов (например, путем проведения аудитов), на исторически сложившемся доверии (когда за многолетнюю историю взаимоотношений контрагент не допускал нарушений), на доверии третьей стороне (которая проводит независимую оценку контрагентов), на мандатном доверии (в случае, когда регуляторными нормами устанавливаются требования о доверии такому поставщику), а также гибридная модель.

NIST SP 800-37

Теперь перейдем к документу NIST SP 800-37 «Risk Management Framework for Information Systems and Organizations: A System Life Cycle Approach for Security and Privacy» («Фреймворк управления рисками для информационных систем и организаций: жизненный цикл систем для обеспечения безопасности и конфиденциальности»).

Актуальный документ имеет ревизию №2 и был обновлен в декабре 2018 с тем, чтобы учесть современный ландшафт угроз и акцентировать внимание на важности управления рисками на уровне руководителей компаний, подчеркнуть связь между фреймворком управления рисками (Risk Management Framework, RMF) и фреймворком кибербезопасности (Cybersecurity Framework, CSF), указать на важность интеграции процессов управления конфиденциальностью (англ. privacy) и управления рисками цепочек поставок (англ. supply chain risk management, SCRM), а также логически увязать список предлагаемых мер защиты (контролей, англ. controls) с документом NIST SP 800-53. Кроме этого, выполнение положений NIST SP 800-37 можно использовать при необходимости провести взаимную оценку процедур риск-менеджмента компаний в случаях, когда этим компаниям требуется обмениваться данными или ресурсами. По аналогии с NIST SP 800-39, рассматривается управление рисками на уровнях организации, миссии, информационных систем.

В NIST SP 800-37 указано, что Risk Management Framework в целом указывает на важность разработки и внедрения возможностей по обеспечению безопасности и конфиденциальности в ИТ-системах на протяжении всего жизненного цикла (англ. system development life cycle, SDLC), непрерывной поддержки ситуационной осведомленности о состоянии защиты ИТ-систем с применением процессов непрерывного мониторинга (continuous monitoring, CM) и предоставления информации руководству для принятия взвешенных риск-ориентированных решений. В RMF выделены следующие типы рисков: программный риск, риск несоответствия законодательству, финансовый риск, юридический риск, бизнес-риск, политический риск, риск безопасности и конфиденциальности (включая риск цепочки поставок), проектный риск, репутационный риск, риск безопасности жизнедеятельности, риск стратегического планирования.

Кроме этого, Risk Management Framework:

- предоставляет повторяемый процесс для риск-ориентированной защиты информации и информационных систем;

- подчеркивает важность подготовительных мероприятий для управления безопасностью и конфиденциальностью;

- обеспечивает категоризацию информации и информационных систем, а также выбора, внедрения, оценки и мониторинга средств защиты;

- предлагает использовать средства автоматизации для управления рисками и мерами защиты в режиме, близком к реальному времени, а также актуальные временные метрики для предоставления информации руководству для принятия решений;

- связывает процессы риск-менеджмента на различных уровнях и указывает на важность выбора ответственных за приятие защитных мер.

В документе указаны 7 этапов применения RMF:

- подготовка, т.е. определение целей и их приоритизация с точки зрения организации и ИТ-систем;

- категоризация систем и информации на основе анализа возможного негативного влияния в результате потери информации (кроме негативного влияния, NIST SP 800-30 также указывает еще 3 фактора риска, учитываемых при проведении оценки риска: угрозы, уязвимости, вероятность события);

- выбор базового набора мер защиты и их уточнение (адаптация) для снижения риска до приемлемого уровня на основе оценки риска;

- внедрение мер защиты и описание того, как именно применяются меры защиты;

- оценка внедренных мер защиты для определения корректности их применения, работоспособности и продуцирования ими результатов, удовлетворяющих требованиям безопасности и конфиденциальности;

- авторизация систем или мер защиты на основе заключения о приемлемости рисков;

- непрерывный мониторинг систем и примененных мер защиты для оценки эффективности примененных мер, документирования изменений, проведения оценки рисков и анализа негативного влияния, создания отчетности по состоянию безопасности и конфиденциальности.

Далее в публикации NIST SP 800-37 перечисляются задачи, которые следует выполнить на каждом из этапов применения RMF. Для каждой из задач указывается название задачи (контроля), перечисляются входные и выходные (результирующие) данные процесса с привязкой к категориям соответствующих контролей CSF, приводится список ответственных и вспомогательных ролей, дополнительное описание задачи, а также при необходимости даются ссылки на связанные документы NIST.

Перечислим далее задачи для каждого из этапов применения RMF.

Задачи этапа «Подготовка» на уровне организации включают в себя:

- определение ролей для управления рисками;

- создание стратегии управления рисками, с учетом риск-толерантности организации;

- проведение оценки рисков;

- выбор целевых значений мер защиты и/или профилей из документа Cybersecurity Framework;

- определение для ИТ-систем общих мер защиты, которые могут быть унаследованы с более высоких уровней (например, с уровня организации или бизнес-процессов)

- приоритизацию ИТ-систем;

- разработку и внедрение стратегии непрерывного мониторинга эффективности мер защиты.

Задачи этапа «Подготовка» на уровне ИТ-систем включают в себя:

- определение бизнес-функций и процессов, которые поддерживает каждая ИТ-система;

- идентификацию лиц (стейкхолдеров), заинтересованных в создании, внедрении, оценке, функционировании, поддержке, выводе из эксплуатации систем;

- определение активов, требующих защиты;

- определение границы авторизации для системы;

- выявление типов информации, обрабатываемых/передаваемых/хранимых в системе;

- идентификацию и анализ жизненного цикла всех типов информации, обрабатываемых/передаваемых/хранимых в системе;

- проведение оценки рисков на уровне ИТ-систем и обновление списка результатов оценки;

- определение требований по безопасности и конфиденциальности для систем и сред функционирования;

- определение местоположения систем в общей архитектуре компании;

- распределение точек применения требований по безопасности и конфиденциальности для систем и сред функционирования;

- формальную регистрацию ИТ-систем в соответствующих департаментах и документах.

Задачи этапа «Категоризация» включают в себя:

- документирование характеристик системы;

- категоризацию системы и документирование результатов категоризации по требованиям безопасности;

- пересмотр и согласование результатов и решений по категоризации по требованиям безопасности.

Задачи этапа «Выбор набора мер защиты» включают в себя:

- выбор мер защиты для системы и среды её функционирования;

- уточнение (адаптация) выбранных мер защиты для системы и среды её функционирования;

- распределение точек применения мер обеспечения безопасности и конфиденциальности к системе и среде её функционирования;

- документирование запланированных мер обеспечения безопасности и конфиденциальности системы и среды её функционирования в соответствующих планах;

- создание и внедрение стратегии мониторинга эффективности применяемых мер защиты, которая логически связана с общей организационной стратегией мониторинга и дополняет ее;

- пересмотр и согласование планов обеспечения безопасности и конфиденциальности системы и среды её функционирования.

Задачи этапа «Внедрение мер защиты» включают в себя:

- внедрение мер защиты в соответствии с планами обеспечения безопасности и конфиденциальности;

- документирование изменений в запланированные меры защиты постфактум, на основании реального результата внедрения.

Задачи этапа «Оценка внедренных мер защиты» включают в себя:

- выбор оценщика или команды по оценке, соответствующих типу проводимой оценки;

- разработку, пересмотр и согласование планов по оценке внедренных мер защиты;

- проведение оценки мер защиты в соответствии с процедурами оценки, описанными в планах оценки;

- подготовку отчетов по оценке, содержащих найденные недочеты и рекомендации по их устранению;

- выполнение корректирующих действий с мерами защиты и переоценку откорректированных мер;

- подготовку плана действий на основании найденных недочетов и рекомендации из отчетов по оценке.

Задачи этапа «Авторизация» включают в себя:

- сбор авторизационного пакета документов и отправку его ответственному лицу на авторизацию;

- анализ и определение риска использования системы или применения мер защиты;

- определение и внедрение предпочтительного плана действий при реагировании на выявленный риск;

- определение приемлемости риска использования системы или применения мер защиты;

- сообщение о результатах авторизации и о любом недостатке мер защиты, представляющем значительный риск для безопасности или конфиденциальности.

Задачи этапа «Непрерывный мониторинг» включают в себя:

- мониторинг информационной системы и среды её функционирования на наличие изменений, которые влияют на состояние безопасности и конфиденциальности системы;

- оценку мер защиты в соответствии со стратегией непрерывного мониторинга;

- реагирование на риск на основе результатов непрерывного мониторинга, оценок риска, плана действий;

- обновление планов, отчетов по оценке, планов действий на основании результатов непрерывного мониторинга;

- сообщение о состоянии безопасности и конфиденциальности системы соответствующему должностному лицу в соответствии со стратегией непрерывного мониторинга;

- пересмотр состояния безопасности и конфиденциальности системы для определения приемлемости риска;

- разработку стратегии вывода системы из эксплуатации и выполнение соответствующих действий при окончании срока её службы.

NIST SP 800-30

Специальная публикация NIST SP 800-30 «Guide for Conducting Risk Assessments» («Руководство по проведению оценок риска») посвящена процедуре проведения оценки риска, которая является фундаментальным компонентом процесса управления риском в организации в соответствии с NIST SP 800-39, наряду с определением, обработкой и мониторингом рисков. Процедуры оценки рисков используются для идентификации, оценки и приоритизации рисков, порождаемых использованием информационных систем, для операционной деятельности организации, её активов и работников. Целями оценки рисков являются информирование лиц, принимающих решения, и поддержка процесса реагирования на риск путем идентификации:

- актуальных угроз как самой организации, так и опосредованно другим организациям;

- внутренних и внешних уязвимостей;

- потенциального ущерба организации с учетом возможностей эксплуатации уязвимостей угрозами;

- вероятности возникновения этого ущерба.

Конечным результатом является вычисление детерминанты (значения) риска, т.е. функции от размера ущерба и вероятности возникновения ущерба. Оценку риска можно проводить на всех трех уровнях управления рисками (уровни организации, миссии, информационных систем), по аналогии с подходом, применяемым в NIST SP 800-39 и NIST SP 800-37. Подчеркивается, что оценка рисков — это непрерывный процесс, затрагивающий все уровни управления рисками в организации, а также требующий включения в жизненный цикл разработки систем (англ. system development life cycle, SDLC) и проводимый с частотой, адекватной целям и объему оценки.

Процесс оценки рисков включает в себя:

- подготовку к оценке рисков;

- проведение оценки рисков;

- коммуницирование результатов оценки и передачу информации внутри организации;

- поддержание достигнутых результатов.

В документе говорится о важности составления методологии оценки риска, которая разрабатывается организацией на этапе определения рисков. Указано, что организация может выбрать одну или несколько методологий оценки риска, в зависимости от имеющихся ресурсов, фазы SDLC, сложности и зрелости бизнес-процессов, критичности/важности обрабатываемой информации. При этом созданием корректной методологии организация повышает качество и воспроизводимость реализуемых оценок риска. Методология оценки риска обычно включает в себя:

- описание процесса оценки риска;

- модель рисков, описывающая оцениваемые факторы риска и взаимосвязи между ними;

- способ оценки рисков (например, качественный или количественный), описывающий значения, которые могут принимать факторы риска, и то, как комбинации этих факторов могут быть обработаны;

- способ анализа (например, угрозо-центричный, ориентированный на активы или уязвимости), описывающий, как идентифицируются и анализируются комбинации факторов риска.

Модель рисков описывает оцениваемые факторы риска и взаимосвязи между ними. Факторы риска — это характеристики, используемые в моделях риска в качестве входных данных для определения уровней рисков при проведении оценки рисков. Кроме этого, факторы риска используются при коммуницировании рисков для выделения тех факторов, которые ощутимо влияют на уровни рисков в определенных ситуациях и контекстах. Типовые факторы риска включают в себя:

- угрозы;

- уязвимости;

- негативное влияние;

- вероятность;

- предварительные условия.

При этом некоторые факторы риска могут быть декомпозированы до более детальных характеристик, например, угрозы можно декомпозировать до источников угроз (англ. threat sources) и событий угроз (англ. threat events).

Угроза — это любое обстоятельство или событие, имеющее потенциал негативного влияния на бизнес-процессы или активы, сотрудников, другие организации путем осуществления несанкционированного доступа, разрушения, разглашения или модификации информации и/или отказа в обслуживании. События угроз порождаются источниками угроз. Источником угроз может быть намеренное действие, направленное на эксплуатацию уязвимости, или ненамеренное действие, в результате которого уязвимость была проэксплуатирована случайно. В целом, типы источников угроз включают в себя:

- враждебные кибератаки или физические атаки;

- человеческие ошибки;

- структурные ошибки в активах, подконтрольных организации;

- природные или техногенные аварии или катастрофы.

Детальность определения событий угроз зависит от глубины построения модели рисков. В случае детального рассмотрения модели рисков можно строить сценарии угроз, которые являются набором из нескольких событий угроз, приводящих к негативным эффектам, атрибутированных к определенному источнику угроз (или нескольким источникам) и упорядоченных по времени; при этом рассматривается потенциальная вероятность последовательной эксплуатации нескольких уязвимостей, приводящей к успешной реализации атаки. События угроз в кибер- или физических атаках характеризуются набором тактик, техник и процедур (англ. tactics, techniques, and procedures, TTPs), о которых мы уже говорили ранее.

Рассматриваемый документ также говорит о таком понятии, как «смещение угрозы» (англ. threat shifting), под которым понимается изменение атакующими своих TTPs в зависимости от мер защиты, предпринятых компанией и выявленных атакующими. Смещение угрозы может быть осуществлено во временном домене (например, попытки атаковать в другое время или растянуть атаку во времени), в целевом домене (например, выбор менее защищенной цели), ресурсном домене (например, использование атакующими дополнительных ресурсов для взлома цели), домене планирования или метода атаки (например, использование другого хакерского инструментария или попытки атаковать иными методами). Кроме этого, подчеркивается, что атакующие зачастую предпочитают путь наименьшего сопротивления для достижения своих целей, т.е. выбирают самое слабое звено в цепи защиты.

Уязвимость — это слабость в информационной системе, процедурах обеспечения безопасности, внутренних способах защиты или в особенностях конкретной реализации/внедрения той или иной технологии или системы. Уязвимость характеризуется своей опасностью в контексте расчётной важности её исправления; при этом опасность может быть определена в зависимости от ожидаемого негативного эффекта от эксплуатации этой уязвимости. Большинство уязвимостей в информационных системах организации возникают или из-за не примененных (случайно или нарочно) мер ИБ, или примененных неверно. Важно также помнить и об эволюции угроз и самих защищаемых систем — и в тех, и в других со временем происходят изменения, которые следует учитывать при проведении переоценки рисков. Кроме уязвимостей технического характера в ИТ-системах, следует учитывать и ошибки в управлении организацией и в архитектуре систем.

Предварительное условие (англ. predisposing condition) в контексте оценки рисков — это условие, существующее в бизнес-процессе, архитектуре или ИТ-системе, влияющее (снижающее или увеличивающее) на вероятность причинения ущерба угрозой. Логическими синонимами будут термины «подверженность» (англ. susceptibility) или «открытость» (англ. exposure) риску, означающие, что уязвимость может быть проэксплуатирована угрозой для нанесения ущерба. Например, SQL-сервер потенциально подвержен уязвимости SQL-инъекции. Кроме технических предварительных условий, следует учитывать и организационные: так, местоположение офиса в низине увеличивает риск подтопления, а отсутствие коммуникации между сотрудниками при разработке ИТ-системы увеличивает риск её взлома в дальнейшем.

Вероятность возникновения (англ. likelihood of occurrence) угрозы — фактор риска, рассчитываемый на основе анализа вероятности того, что определенная уязвимость (или группа уязвимостей) может быть проэксплуатирована определенной угрозой, с учетом вероятности того, что угроза в итоге причинит реальный ущерб. Для намеренных угроз оценка вероятности возникновения обычно оценивается на основании намерений, возможностей и целей злоумышленника. Для ненамеренных угроз оценка вероятности возникновения, как правило, зависит от эмпирических и исторических данных. При этом вероятность возникновения оценивается на определенную временную перспективу — например, на следующий год или на отчетный период. В случае, если угроза практически стопроцентно будет инициирована или реализована в течение определенного временного периода, при оценке рисков следует учесть ожидаемую частоту её реализации. При оценке вероятности возникновения угрозы следует учитывать состояние управления и бизнес-процессов организации, предварительные условия, наличие и эффективность имеющихся мер защиты. Вероятность негативного влияния означает возможность того, что при реализации угрозы будет нанесен какой-либо ущерб, вне зависимости от его величины. При определении общей вероятности возникновения событий угроз можно использовать следующие три этапа:

- Оценка вероятности того, что событие угрозы будет кем-либо инициировано (в случае намеренной угрозы) или случится само (в случае ненамеренной).

- Оценка вероятности того, что возникшая угроза приведет к ущербу или нанесет вред организации, активам, сотрудникам.

- Общая вероятность рассчитывается как комбинация первых двух полученных оценок.

Кроме этого подхода, в документе дается рекомендация не искать абсолютно все взаимосвязанные угрозы и уязвимости, а сконцентрироваться на тех из них, которые действительно могут быть использованы в атаках, а также на бизнес-процессах и функциях с недостаточными мерами защиты.

Уровень негативного влияния (англ. impact) события угрозы — это величина ущерба, который ожидается от несанкционированного разглашения, доступа, изменения, утери информации или недоступности информационных систем. Организации явным образом определяют:

- Процесс, используемый для определения негативного влияния.

- Предположения, используемые для определения негативного влияния.

- Источники и методы получения информации о негативном влиянии.

- Логическое обоснование, использованное для определения негативного влияния.

Кроме этого, при расчете негативного влияния организации должны учитывать ценность активов и информации: можно использовать принятую в компании систему категорирования информации по уровням значимости или результаты оценок негативного влияния на конфиденциальность (англ. Privacy Impact Assessments).

При оценке рисков важным фактором является степень неточности (англ. uncertainty), которая возникает из-за следующих, в общем-то, естественных ограничений, таких как невозможность с точностью спрогнозировать будущие события; недостаточные имеющиеся сведения об угрозах; неизвестные уязвимости; нераспознанные взаимозависимости.

С учетом вышесказанного, модель риска можно описать как следующую логическую структуру:

источник угрозы (с определенными характеристиками) с определенной долей вероятности инициирует событие угрозы, которое эксплуатирует уязвимость (имеющую определенную долю опасности, с учетом предварительных условий и успешного обхода защитных мер), вследствие чего создается негативное влияние (с определенной величиной риска как функции от размера ущерба и вероятности возникновения ущерба), которое порождает риск.

Документ дает также рекомендации по использованию процесса агрегирования рисков (англ. risk aggregation) в целях объединения нескольких разобщенных или низкоуровневых рисков в один более общий: например, риски отдельных ИТ-систем могут быть агрегированы в общий риск для всей поддерживаемой ими бизнес-системы. При таком объединении следует учитывать то, что некоторые риски могут реализовываться одновременно или чаще, чем это прогнозировалось. Также следует учитывать взаимосвязи между разобщенными рисками и либо объединять их, либо, наоборот, разъединять.

В NIST SP 800-30 также описаны основные способы оценки рисков: количественный (англ. quantitative), качественный (англ. qualitative) и полуколичественный (англ. semi-quantitative).

Количественный анализ оперирует конкретными цифрами (стоимостью, временем простоя, затратами и т.д.) и лучше всего подходит для проведения анализа выгод и затрат (англ. Cost–benefit analysis), однако является достаточно ресурсоёмким.

Качественный анализ применяет описательные характеристики (например, высокий, средний, низкий), что может привести к некорректным выводам ввиду малого количества возможных оценок и субъективности их выставления.

Полуколичественный способ является промежуточным вариантом, предлагающим использовать больший диапазон возможных оценок (например, по шкале от 1 до 10) для более точной оценки и анализа результатов сравнения. Применение конкретного способа оценки рисков зависит как от сферы деятельности организации (например, в банковской сфере может применяться более строгий количественный анализ), так и от стадии жизненного цикла системы (например, на начальных этапах цикла может проводиться только качественная оценка рисков, а на более зрелых — уже количественная).

Наконец, в документе также описаны три основных способа анализа факторов рисков: угрозо-центричный (англ. threat-oriented), ориентированный на активы (англ. asset/impact-oriented) или уязвимости (англ. vulnerability-oriented).

Угрозо-центричный способ сфокусирован на создании сценариев угроз и начинается с определения источников угроз и событий угроз; далее, уязвимости идентифицируются в контексте угроз, а негативное влияние связывается с намерениями злоумышленника.

Способ, ориентированный на активы, подразумевает выявление событий угроз и источников угроз, способных оказать негативное влияние на активы; во главу угла ставится потенциальный ущерб активам.

Применение способа, ориентированного на уязвимости, начинается с анализа набора предварительных условий и недостатков/слабостей, которые могут быть проэксплуатированы; далее определяются возможные события угроз и последствия эксплуатации ими найденных уязвимостей. Документ содержит рекомендации по комбинированию описанных способов анализа для получения более объективной картины угроз при оценке рисков.

Итак, как мы уже указали выше, по NIST SP 800-30 процесс оценки рисков разбивается на 4 шага:

- подготовка к оценке рисков;

- проведение оценки рисков;

- коммуницирование результатов оценки и передача информации внутри организации;

- поддержание достигнутых результатов.

Рассмотрим подробнее задачи, выполняемые на каждом из этапов.

1. Подготовка к оценке рисков.

В рамках подготовки к оценке рисков выполняются следующие задачи:

1.1. Идентификация цели оценки рисков: какая информация ожидается в результате оценки, какие решения будут продиктованы результатом оценки.

1.2. Идентификация области (англ. scope) оценки рисков в контексте применимости к конкретной организации, временного промежутка, сведений об архитектуре и используемых технологиях

1.3. Идентификация специфичных предположений и ограничений, с учетом которых проводится оценка рисков. В рамках этой задачи определяются предположения и ограничения в таких элементах, как источники угроз, события угроз, уязвимости, предварительные условия, вероятность возникновения, негативное влияние, риск-толерантность и уровень неточности, а также выбранный способ анализа.

1.4. Идентификация источников предварительной информации, источников угроз и уязвимостей, а также информации о негативном влиянии, которая будет использоваться в оценке рисков. В этом процессе источники информации могут быть как внутренними (такими, как отчеты по инцидентам и аудитам, журналы безопасности и результаты мониторинга), так и внешними (например, отчеты CERTов, результаты исследований и прочая релевантная общедоступная информация).

1.5. Идентификация модели рисков, способа оценки рисков и подхода к анализу, которые будут использоваться в оценке рисков.

2. Проведение оценки рисков.

В рамках оценки рисков выполняются следующие задачи:

2.1. Идентификация и характеризация актуальных источников угроз, включая возможности, намерения и цели намеренных угроз, а также возможные эффекты от ненамеренных угроз.

2.2. Идентификация потенциальных событий угроз, релевантности этих событий, а также источников угроз, которые могут инициировать события угроз.

2.3. Идентификация уязвимостей и предварительных условий, которые влияют на вероятность того, что актуальные события угроз приведут к негативному влиянию. Ее целью является определение того, насколько рассматриваемые бизнес-процессы и информационные системы уязвимы перед идентифицированными ранее источниками угроз и насколько идентифицированные события угроз действительно могут быть инициированы этими источниками угроз.

2.4. Определение вероятности того, что актуальные события угроз приведут к негативному влиянию, с учетом характеристик источников угроз, уязвимостей и предварительных условий, а также подверженности организации этим угрозам, принимая во внимание внедренные меры защиты.

2.5. Определение негативного влияния, порожденного источниками угроз, с учетом характеристик источников угроз, уязвимостей и предварительных условий, а также подверженности организации этим угрозам, принимая во внимание внедренные меры защиты.

2.6. Определение риска от реализации актуальных событий угроз, принимая во внимание уровень негативного влияния от этих событий и вероятность наступления этих событий. В Приложении «I» к данному стандарту приведена таблица I-2 для расчета уровня риска в зависимости от уровней вероятности и негативного влияния.

3. Коммуницирование результатов оценки рисков и передача информации.

В рамках коммуницирования результатов оценки рисков и передачи информации выполняются следующие задачи:

3.1. Коммуницирование результатов оценки рисков лицам, принимающим решения, для реагирования на риски.

3.2. Передача заинтересованным лицам информации, касающейся рисков, выявленных в результате оценки.

4. Поддержание достигнутых результатов.

В рамках поддержания достигнутых результатов выполняются следующие задачи:

4.1. Проведение непрерывного мониторинга факторов риска, которые влияют на риски в операционной деятельности организации, на её активы, сотрудников, другие организации. Данной задаче посвящен стандарт NIST SP 800-137, который мы рассмотрим далее.

4.2. Актуализация оценки рисков с использованием результатов процесса непрерывного мониторинга факторов риска.

Как видим, документ NIST SP 800-30 предлагает достаточно детальный подход к моделированию угроз и расчету рисков. Ценными являются также приложения к данному стандарту, содержащие примеры расчетов по каждой из подзадач оценки рисков, а также перечни возможных источников угроз, событий угроз, уязвимостей и предварительных условий.

NIST SP 800-137

Перейдем теперь к обзору документа NIST SP 800-137 «Information Security Continuous Monitoring for Federal information Systems and Organizations» («Непрерывный мониторинг информационной безопасности для федеральных информационных систем и организаций»).

Задачей построения стратегии непрерывного мониторинга информационной безопасности является оценка эффективности мер защиты и статуса безопасности систем с целью реагирования на постоянно меняющиеся вызовы и задачи в сфере информационной безопасности. Система непрерывного мониторинга ИБ помогает предоставлять ситуационную осведомленность о состоянии безопасности информационных систем компании на основании информации, собранной из различных ресурсов (таких как активы, процессы, технологии, сотрудники), а также об имеющихся возможностях по реагированию на изменения ситуации. Данная система является одной из тактик в общей стратегии управления рисками.

Как и прочие документы серии SP, в данной публикации приведен рекомендуемый процессный подход к выстраиванию системы мониторинга ИБ, состоящий из:

- определения стратегии непрерывного мониторинга ИБ (включает в себя выстраивание стратегии на уровне организации, бизнес-процессов и информационных систем; назначение ролей и ответственных; выбор тестового набора систем для сбора данных);

- разработки программы непрерывного мониторинга ИБ (включает в себя определение метрик для оценки и контроля; выбор частоты проведения мониторинга и оценки; разработку архитектуры системы мониторинга);

- внедрения программы непрерывного мониторинга ИБ;

- анализа найденных недочетов и отчета о них (включает в себя анализ данных; отчетность по оценке мер защиты; отчетность по мониторингу статуса защиты);

- реагирования на выявленные недочеты;

- пересмотра и обновления стратегии и программы непрерывного мониторинга ИБ.

В документе также даются следующие рекомендации по выбору инструментов обеспечения непрерывного мониторинга ИБ:

- поддержка ими большого количества источников данных;

- использование открытых и общедоступных спецификаций (например, SCAP — Security Content Automation Protocol);

- интеграция с другим ПО, таким как системы Help Desk, системы управления инвентаризацией и конфигурациями, системами реагирования на инциденты;

- поддержка процесса анализа соответствия применимым законодательным нормам;

- гибкий процесс создания отчетов, возможность «проваливаться» (англ. drill-down) в глубину рассматриваемых данных;

- поддержка систем Security Information and Event Management (SIEM) и систем визуализации данных.

UPD: Продолжение данной статьи — тут.

Методики управления рисками информационной безопасности и их оценки (часть 2)

Введение

Подходы к управлению рисками информационной безопасности могут быть разными – в зависимости от применяемой методики анализа и управления рисками. В первой части статьи были подробно рассмотрены преимущества и ограничения использования методик CRAMM и COBIT for Risk. Во второй части статьи приводится обзор методик анализа и управления рисками FRAP, OCTAVE и Microsoft, а также рекомендации по выбору оптимальной методики в зависимости от специфики организации.

Обзор методики FRAP

Методика FRAP (Facilitated Risk Analysis Process), разработанная компанией Peltier and Associates в 2000 году, описывает подход к качественной оценке рисков. Целью методики является выявление, оценка и документирование состава рисков информационной безопасности для заранее определенной области исследования. В качестве области исследования может быть выбрана информационная система, приложение, бизнес-процесс или другая часть инфраструктуры организации, нуждающаяся в оценке рисков информационной безопасности.

Для проведения анализа и оценки рисков информационной безопасности создается проектная команда, включающая в себя:

- Представителей бизнес-подразделений, имеющих информацию о ценности анализируемых ИТ-активов для основной деятельности организации;

- Представителей технических подразделений, имеющих информацию о специфике реализации и функционирования систем и компонентов, входящих в анализируемую область, а также о присущих им уязвимостях;

- Специалистов в области информационной безопасности;

- Специалистов проектного офиса, организовывающих мероприятия по анализу и оценке рисков, коммуникации между участниками команды, а также сбор и систематизацию результатов совместной работы.

Во время сессии анализа и оценки рисков информационной безопасности проектная команда проводит мозговые штурмы, в ходе которых определяет уязвимости рассматриваемых объектов в области анализа, потенциальные угрозы нарушения конфиденциальности, целостности и доступности, вероятность реализации этих угроз и ущерб от реализации для основной деятельности организации. При этом проектная команда обычно не пытается получить или разработать конкретные цифры для оценки вероятности или величины годовых убытков от реализации угроз информационной безопасности, если данные для определения таких факторов недоступны. Вместо вычисления точных цифр, команда будет полагаться на свои общие знания об угрозах и уязвимостях и об их влиянии на основную деятельность организации. Данный подход применяется в связи с тем, что:

- Точная и детальная оценка рисков информационной безопасности требует чрезмерного количества времени и усилий для разработки, документирования и проверки;

- Документация по рискам становится слишком объемной, что существенно затрудняет ее практическое применение;

- Точные оценки потерь и вероятности реализации угроз, как правило, не являются необходимыми для ранжирования рисков и определения приоритета их обработки.

Таким образом, производится определение перечня высокоуровневых рисков информационной безопасности применительно к основной деятельности организации. После идентификации и оценки рисков проектная команда определяет меры защиты, которые могут быть применены для снижения каждого из выявленных рисков информационной безопасности. В качестве отправной точки для определения мер защиты могут быть использованы 26 типов мер защиты, определенных в методологии FRAP, при этом приоритет имеют наиболее экономически обоснованные меры, обеспечивающие максимальную эффективность при минимальных финансовых затратах. На основании предложенных проектной командой мер защиты формируется план мероприятий по снижению рисков, который утверждается руководством организации.

С точки зрения практического применения можно выделить следующие достоинства метода FRAP:

- Простота и прозрачность процесса анализа и оценки рисков позволяет приступить к реализации процесса в сжатые сроки без необходимости длительного изучения методики и документации по ней;

- Минимальные трудозатраты на выполнение анализа и оценки рисков позволяют реализовать процессы без существенных издержек;

- Вовлечение небольшого количества участников позволяет минимизировать затраты на организацию совместной работы, коммуникации внутри проектной команды и согласование результатов со всеми заинтересованными лицами.

При этом методологии FRAP присущи следующие недостатки:

- Отсутствие жестко регламентированного процесса управления рисками информационной безопасности и подробных вспомогательных материалов, таких как каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности снижают повторяемость результатов анализа рисков информационной безопасности и повышают значимость наличия специальных знаний и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Отсутствие возможности глубокой декомпозиции, подробной и точной оценки рисков затрудняет возможность точечного применения минимального необходимого набора мер и средств защиты, что может негативно повлиять на общую экономическую эффективность системы информационной безопасности;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при расчете технико-экономического обоснования инвестиций, необходимых на внедрение средств и методов защиты информации.

FRAP один из наиболее распространенных методов качественной оценки рисков информационной безопасности. В наибольшей степени данный метод подходит организациям, осуществляющим первоначальное внедрение процессов управления рисками и не имеющим ресурсов или необходимости в покрытии этими процессами всей организации. Также метод подходит для небольших организаций или обособленных подразделений крупных организаций. Метод позволят выделить для управления рисками информационной безопасности отдельную область (информационную систему, бизнес-процесс, подразделение) и постепенно распространять процессы управления рисками на всю организацию.

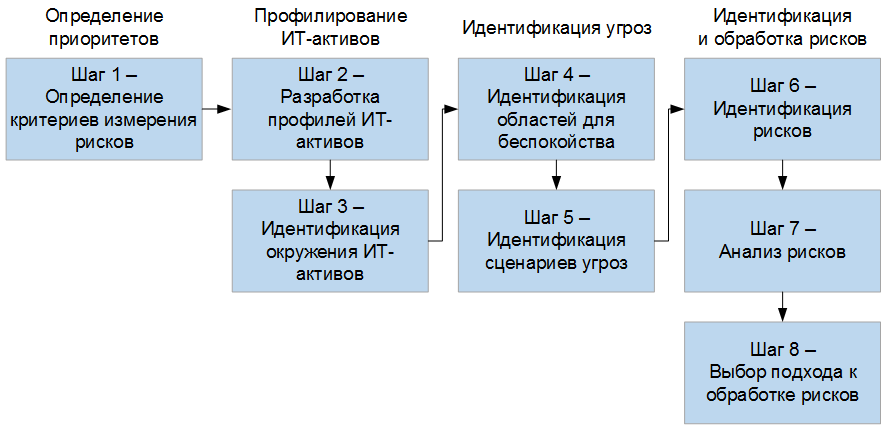

Обзор методики Octave

Методика OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation), разработанная Университетом Карнеги-Мелон в 2007 году, описывает подход к качественной оценке рисков. Актуальной версией методологии является OCTAVE Allegro. Данная методология предназначена для формализации и оптимизации процесса оценки рисков информационной безопасности в организации и обеспечения возможности получения необходимых организации результатов с минимальными затратами времени и ресурсов. Методология рассматривает людей, технологии, информационные системы, приложения, и другие объекты в контексте их отношения к информации и бизнес-процессам и услугам, которые они поддерживают. Оценка рисков проводится на семинарах, к участию в которых привлекаются участники, отвечающие за реализацию основной деятельности организации и сотрудники подразделений, отвечающих за информационные технологии и информационную безопасность.

В соответствии с методологией OCTAVE Allegro процесс управления рисками информационной безопасности состоит из следующих этапов, включающих в себя поддерживающие их шаги:

- Определение приоритетов

- Шаг 1 — Определение критериев для измерения рисков. Критерии оценки риска представляют собой набор качественных параметров, с помощью которых производится описание риска. Эти параметры могут включать в себя вероятность реализации риска, ущерб от него и другие последствия для организации. Также на данном этапе определяются наиболее критичные области деятельности организации, для которых могут быть заданы различные уровни приемлемого риска.

- Профилирование ИТ-активов

- Шаг 2 — Разработка профилей ИТ-активов. Профиль представляет собой описание ИТ-актива, содержащее его уникальные особенности, качества, характеристики, ценность и требования к информационной безопасности. Профиль для каждого актива фиксируется на одном листе, этот документ формирует основу для идентификации угроз и рисков на последующих этапах.

- Шаг 3 — Идентификация окружения ИТ-активов. Окружение описывает места, где хранятся, транспортируются и обрабатываются ИТ-активы. Любые риски для окружения ИТ-актива наследуются ИТ-активом, и это правило имеет еще большее значение для ИТ-активов, предоставляемых организации внешними поставщиками.

- Идентификация угроз

- Шаг 4 — Идентификация областей для беспокойства. Данный шаг является началом процесса идентификации рисков путем мозгового штурма участников проектной команды. На данном этапе определяются высокоуровневые области и типы рисков, актуальные для анализируемых ИТ-активов.