СДО для вагонников

Ответы для вагонников на часто встречающиеся вопросы в системе дистанционного образования ОАО«РЖД» (http://sdo.rzd.ru)

Ярлыки

-

Автосцепное устройство

(7) -

База с ответами

(5) -

Буксовый узел

(4) -

Инструкции и распоряжения

(4) -

Инструкция по сигнализации

(3) -

Карта сайта

(1) -

Каскор

(1) -

Колесные пары

(7) -

Кузов и рама

(1) -

Обучение и повышение квалификации

(1) -

Опасные грузы

(3) -

Охрана труда

(21) -

Полезные статьи

(17) -

Разное

(10) -

СДО

(273) -

СДО для операторов

(49) -

Сохранность вагонного парка

(5) -

Тележки

(2) -

Тестирование

(10) -

Тормозное оборудование

(14) -

Юмор РЖД

(2)

Поиск по блогу

03 февраля 2022

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

Ответы за февраль 2022:

- 2022-06-09 ЦВ Инструктаж Все профессии

- 2022-03 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-04 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-01 ЦВ Дополнительная осмотрщики всех наименований, операторы ПТО (телеграмма № ИСХ-25879 от 01.12.2021. Техническое обслуживание и контрольный осмотр пассажирских вагонов при прицепке их к поезду в пути следования)

- 2022-02 ЦВ Дополнительная осмотрщики всех наименований (телеграмма № ИСХ-25991 от 02.12.2021. Типовой технологический процесс ТК-297)

- Предупреждение и противодействие коррупции в ОАО «РЖД». Общий курс

- Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- База с ответами к СДО для вагонников

- Карта сайта «Сдо для вагонников»

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- Интерактивная практическая работа «Блокировка компьютера» (страница 26)

1 действие ⇒ Убрать документы в сейф

2 действие ⇒ Убрать флешку в сейф

3 действие ⇒ Закрыть сейф

4 действие ⇒ Выключить ПК

5 действие ⇒ Документы из корзины в измельчитель - Интерактивная практическая работа «Надежный пароль» (страница 29)

⇒ 30o#pwnrz!53Hz - Интерактивная практическая работа «Об установке на рабочий компьютер программного обоспечения» (страница 35)

⇒ Нет, не надо ничего такого скачивать. Наверное, лучше обратиться в единую службу поддержки пользователей, там помогут. - Интерактивная практическая работа «признаки фишингового письма» (страница 40)

- Интерактивная практическая работа «Использование адреса корпоративной электронной почты для регистрации на Интернет-ресурсах» (страница 44)

⇒ Выбрать почту @mail.ru или @gmail.com - Интерактивная практическая работа «Признаки фишингового сайта» (страница 48)

1 ⇒ Адресная строка

2 ⇒ Неправильное название (chrome)

3 ⇒ Окно, где просят ввести номер телефона - Интерактивная практическая работа «Блокировка экрана на мобильных устройствах» (страница 54)

- Интерактивная практическая работа «Правила противодействия социальной инженерии при поступлении звонков с незнакомых номеров» (страница 58)

1 ⇒ Добрый день. Мне нужно согласовать это с моим руководителем. Скажите, как я могу с Вами связаться позже?

2 ⇒ Константин, могу я получить официальный запрос от ФАС?

3 ⇒ Я дождусь официального запроса и сразу же на него отвечу. - Блокировка учетной записи работника Компании происходит после…

⇒ 5 неудачных попыток - В каких случаях заражение мобильных устройств компьютерным вирусом наиболее вероятно?

⇒ При скачивании и установке приложений из неавтоматизированных источников

⇒ При спользовании открытых сетей связи (Wi-Fi) в публичных местах - В каких случаях разрешено использовать один и тот же пароль для доступа к ИС ОАО «РЖД» и личных аккаунтов?

⇒ Запрещено - Вы получили электронное письмо от Вашего коллеги с вложением (архивный файл с расширением *.exe). Ваши действия?

⇒ Уточню у коллеги, действительно ли он посылал подобное письмо. Если посылал, то сохраню на диск, проверю на вирусы и открою Файл. Если не посылал то удалю письмо, неоткрыв вложение - Вы получили электронное письмо с вложенным файлом «Условия участия в конференции» от неизвестного адресата. Ваши действия?

⇒ Проверю адрес отправителя. В случае возникновения сомнений прекращу работу с почтовым клиентом и обращусь в ЕСПП с подозрением на вирус в почтовом письме - Допустимо ли вести рабочую переписку с использованием электронной почты, созданной на внешних Интернет-ресурсах?

⇒ Допустимо, отдельным категориям работников, которым делегировано право представлять интересы Компании перед третьими лицами для выполнения должностных обязанностей - Допустмо ли использовать общедоступные ресурсы и сервисы при пердаче сведений конфиденциального харатера?

⇒ Нет - Из перечисленных паролей наиболее надежным (сложным для подбора и угадывания) является …

⇒ l75@A!v#y16 - К какой ответственности может быть привлечен работник за нарушение правил ИБ, принятых в Компании?

⇒ Гражданско-правовой

⇒ Административной - Как следует поступать при необходимости установки на компьютер работника какого-либо дополнительного программного обеспечения (ПО)?

⇒ Подать заявку в ЕСПП ОАО «РЖД» для установки необходимого ПО - Какие действия не следует выполнять при работе с корпоративным мобильным устройством?

⇒ Все из перечисленного - Какие из облачных хранилищ разрешено использовать работнику Компании для хранения или передачи конфиденциальной информации?

⇒ Никакие - Какие из перечисленных ниже признаков могут указывать на Фишинговый сайт?

⇒ Все перечисленное - Какие минимальное количество символов должен содержать пароль для доступа к инфармационным ресурсам кампании?

⇒ 8 - Какие признаки могут указывать на опасное мобильное приложение?

⇒ Все перечисленное - Какое расширение файла может указывать на вредоносное вложение?

⇒ Любое из перечисленных - Какое самое надежное место для хранения пароля к информационным активам Компании

⇒ Пароли лучше запоминать, а не записывать на бумаге - Кого работник должен ставить в известность о любых Фактах нарушения правил использования информационных активов Кампании?

⇒ Всех вышеперечисленньы - Кого работник Компании должен поставить в известность, если у него подозрения на компрометацию пароля?

⇒ Сектор информационной безопасности ИВЦ

⇒ Непосредственного руководителя - Комбинации каких клавиш необходимо нажать для блокировки компьютера?

⇒ Ctrl+Alt+Del

⇒ Win+L - Кому разрешено сообщать свой пароль для доступа к ИС ОАО «РЖД»?

⇒ Никому - Может ли работник Компании изменять настройки операционной системы рабочего компьютера?

⇒ Нет - Может ли работник передавать данные своей учетной записи к ИС ОАО «РЖД» другим пользователям?

⇒ Нет - Можно ли использовать девичью фамилию матери при составлении пароля?

⇒ Нет - Можно ли обрабатывать сведения конфиденциального характера на мобильных устройствах в публичных местах (кафе, парк, общественный транспорт и т.п.)?

⇒ Нет, это опасно и запрещено - Можно ли подключать к рабочему ПЭВМ съемные носители информации?

⇒ Категорически запрещено - По чьей вине чаще всего происходят инциденты ИБ в компаниях (по статистике мировых аналитических агентств)?

⇒ По вине действующих работников компаний - Пользователю рабочего компьютера необходимо менять пароль каждые …

⇒ 90 дней - При подписке на электронное издание «Железнодорожный транспорт» в регистрационной форме в качестве логина и пароля Вы можете использовать …

⇒ Логин и пароль социальной сети VK.com

⇒ Логин и пароль почты Mail.ru - Разрешено ли повторно использовать пароль для доступа к ИС ОАО «РЖД»?

⇒ Нет. Отличие нового пароля от предыдущего должно быть не менее чем в четырех позициях - Что или кто является источником угроз информационной безопасности?

⇒ Все перечисленные - Что не следует пользователю рабочего компьютера использовать в качестве пароля?

⇒ Все перечисленное - Что необходимо сделать работнику Компании в случае возникновения инцидента ИББ?

⇒ Все перечисленное - Что необходимо сделать с бумажными документами и съемными носителями, содержащими конфиденциальную информацию, прежде чем покинуть рабочее место?

⇒ Убрать в запираемый шкаФ

⇒ Убрать в запираемый сейф - Что означает понятие «Доступность ИС»?

⇒ Предоставление данных своим пользователям - Что означает понятие «Конфиденциальность ИС»?

⇒ Защиту данных от несанкционированного доступа - Что означает понятие «Целостность ИС»?

⇒ Хранение информации и гарантию неизменности данных - Что является признаком наличия вируса на ПЭВМ?

⇒ Все из перечисленного

Комментариев нет:

Отправить комментарий

Skip to content

В Поездку

Финальная версия курса Информационная безопасность для пользователей ПК

Блокировка учетной записи работника Компании происходит после …

В каких случаях заражение мобильных устройств компьютерным вирусом наиболее вероятно?

В каких случаях разрешено использовать один и тот же пароль для доступа к ИС «РЖД» и личных аккаунтов?

Вы получили электронное письмо от Вашего коллеги с вложением (архивный файл с расширением *.exe). Ваши действия?

Вы получили электронное письмо с вложенным файлом «Условия участия в конференции» от неизвестного адресата. Ваши действия?

Допустимо ли вести рабочую переписку с использованием электронной почты, созданной на внешних Интернет-ресурсах?

Из перечисленных паролей наиболее надежным (сложным для подбора и угадывания) является …

Как следует поступить при необходимости установки на компьютер работника какого-либо дополнительного программного обеспечения (ПО)?

Какие действия не следует выполнять при работе с корпоративным мобильным устройством?

Какие из облачных хранилищ разрешено использовать работнику Компании для хранения или передачи конфиденциальной информации?

Какие из перечисленных ниже признаков могут указывать на фишинговый сайт?

Какие признаки могут указывать на опасное мобильное приложение?

Какое минимальное количество символов должен содержать пароль для доступа к информационным ресурсам компании?

Какое расширение файла может указывать на вредоносное вложение?

Какое самое надежное место для хранения пароля к информационным активам Компании?

К какой ответственности может быть привлечен работник за нарушение правил ИБ, принятых в Компании?

Кого работник должен ставить в известность о любых фактах нарушения правил использования информационных активов Компании?

Кого работник Компании должен поставить в известность, если у него подозрения на компрометацию пароля?

Кому разрешено сообщать свой пароль для доступа к ИС ОАО «РЖД»?

Может ли работник Компании изменять настройки операционной системы рабочего компьютера ?

Может ли работник передавать данные своей учетной записи к ИС ОАО «РЖД» другим пользователям?

Можно ли использовать девичью фамилию матери при составлении пароля?

Можно ли обрабатывать сведения конфиденциального характера на мобильных устройствах в публичных местах (кафе, парк, общественный транспорт и т.п.)?

Можно ли подключать к рабочему ПЭВМ съемные носители информации?

Пользователю рабочего компьютера необходимо менять пароль каждые…

По чьей вине чаще всего происходят инциденты ИБ в компаниях (по статистике мировых аналитических агентств)?

При подписке на электронное издание «Железнодорожный транспорт» в регистрационной форме в качестве логина и пароля Вы можете использовать…

Что или кто является источником угроз информационной безопасности?

Что необходимо сделать работнику Компании в случае возникновения инцидента ИБ?

Что необходимо сделать с бумажными документами и съемными носителями, содержащими конфиденциальную информацию, прежде чем покинуть рабочее место?

Что не следует пользователю рабочего компьютера использовать в качестве пароля?

Что означает понятие «Доступность ИС»?

Что означает понятие «Конфиденциальность ИС»?

Что означает понятие «Целостность ИС»?

Что является признаком наличия вируса на ПЭВМ?

If you have a small number of people and want to save some money, I would say a number of KeePass databases shared somehow (network share, google drive, etc), and backed up in several ways. The only ‘hurdle’ is that when someone leaves the company you would need to cycle all the passwords of the DBs the person had access to, as they could walk away with a copy of the DB.

Also free, you also have PassBolt, which you can install on premise and is open source. The extra trouble with this, is that the server where you are running PassBolt has to be hardened to the core. If you can afford it, I would recommend getting the paid version as it offers 2FA (cycling password still applies).

Also on the entry level (money wise) the more advanced offerings of companies like LastPass or 1Pass that allow sharing credentials between teams. Personally, I don’t really trust them, and the thing about cycling password still applies again.

If you have a big pile of money, there are are some onpremise platforms such as CyberArk Enterprise Password Vault that also report who and when someone requested a password. I haven’t seen any of these platforms being opensource, and you can see which passwords in particular need to be cycled rather than everything.

![Ответы на тест по Информационной безопасности [26.09.18]](https://studrb.ru/files/works_screen/3/51/76.png)

Тема: Ответы на тест по Информационной безопасности

Раздел: Бесплатные рефераты по информационной безопасности

Тип: Тест | Размер: 37.39K | Скачано: 508 | Добавлен 26.09.18 в 08:48 | Рейтинг: +1 | Еще Тесты

Вуз: Красноярский государственный медицинский университет

1. СВЕДЕНИЯ (СООБЩЕНИЯ, ДАННЫЕ) НЕЗАВИСИМО ОТ ФОРМЫ ИХ ПРЕДСТАВЛЕНИЯ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

2. ПРОЦЕССЫ, МЕТОДЫ ПОИСКА, СБОРА, ХРАНЕНИЯ, ОБРАБОТКИ, ПРЕДОСТАВЛЕНИЯ, РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ И СПОСОБЫ ОСУЩЕСТВЛЕНИЯ ТАКИХ ПРОЦЕССОВ И МЕТОДОВ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

3. ЛИЦО, САМОСТОЯТЕЛЬНО СОЗДАВШЕЕ ИНФОРМАЦИЮ ЛИБО ПОЛУЧИВШЕЕ НА ОСНОВАНИИ ЗАКОНА ИЛИ ДОГОВОРА ПРАВО РАЗРЕШАТЬ ИЛИ ОГРАНИЧИВАТЬ ДОСТУП К ИНФОРМАЦИИ:

1. Источник информации

2. Потребитель информации

3. Уничтожитель информации

4. Носитель информации

5. Обладатель информации

5. ТЕХНОЛОГИЧЕСКАЯ СИСТЕМА, ПРЕДНАЗНАЧЕННАЯ ДЛЯ ПЕРЕДАЧИ ПО ЛИНИЯМ СВЯЗИ ИНФОРМАЦИИ, ДОСТУП К КОТОРОЙ ОСУЩЕСТВЛЯЕТСЯ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ЭТО:

1. База данных

2. Информационная технология

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Медицинская информационная система

6. ОБЯЗАТЕЛЬНОЕ ДЛЯ ВЫПОЛНЕНИЯ ЛИЦОМ, ПОЛУЧИВШИМ ДОСТУП К ОПРЕДЕЛЕННОЙ ИНФОРМАЦИИ, ТРЕБОВАНИЕ НЕ ПЕРЕДАВАТЬ ТАКУЮ ИНФОРМАЦИЮ ТРЕТЬИМ ЛИЦАМ БЕЗ СОГЛАСИЯ ЕЕ ОБЛАДАТЕЛЯ ЭТО:

1. Электронное сообщение

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

7. ДЕЙСТВИЯ, НАПРАВЛЕННЫЕ НА ПОЛУЧЕНИЕ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННЫМ КРУГОМ ЛИЦ ИЛИ ПЕРЕДАЧУ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННОМУ КРУГУ ЛИЦ ЭТО:

1. Уничтожение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

8. ВОЗМОЖНОСТЬ ПОЛУЧЕНИЯ ИНФОРМАЦИИ И ЕЕ ИСПОЛЬЗОВАНИЯ ЭТО:

1. Сохранение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

9. ИНФОРМАЦИЯ, ПЕРЕДАННАЯ ИЛИ ПОЛУЧЕННАЯ ПОЛЬЗОВАТЕЛЕМ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ:

1. Электронное сообщение

2. Информационное сообщение

3. Текстовое сообщение

4. Визуальное сообщение

5. SMS-сообщение

10. ВСЕ КОМПОНЕНТЫ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРЕДПРИЯТИЯ, В КОТОРОМ НАКАПЛИВАЮТСЯ И ОБРАБАТЫВАЮТСЯ ПЕРСОНАЛЬНЫЕ ДАННЫЕ ЭТО:

1. Информационная система персональных данных

2. База данных

3. Централизованное хранилище данных

4. Система Статэкспресс

5. Сервер

11. К СВЕДЕНИЯМ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА, СОГЛАСНО УКАЗУ ПРЕЗИДЕНТА РФ ОТ 6 МАРТА 1997 Г., ОТНОСЯТСЯ:

1. Информация о распространении программ

2. Информация о лицензировании программного обеспечения

3. Информация, размещаемая в газетах, Интернете

4. Персональные данные

5. Личная тайна

12. ОТНОШЕНИЯ, СВЯЗАННЫЕ С ОБРАБОТКОЙ ПЕРСОНАЛЬНЫХ ДАННЫХ, РЕГУЛИРУЮТСЯ ЗАКОНОМ…

1. «Об информации, информационных технологиях»

2. «О защите информации»

3. Федеральным законом «О персональных данных»

4. Федеральным законом «О конфиденциальной информации»

5. «Об утверждении перечня сведений конфиденциального характера»

13. ДЕЙСТВИЯ С ПЕРСОНАЛЬНЫМИ ДАННЫМИ (СОГЛАСНО ЗАКОНУ), ВКЛЮЧАЯ СБОР, СИСТЕМАТИЗАЦИЮ, НАКОПЛЕНИЕ, ХРАНЕНИЕ, ИСПОЛЬЗОВАНИЕ, РАСПРОСТРАНЕНИЕ И Т. Д ЭТО:

1. «Исправление персональных данных»

2. «Работа с персональными данными»

3. «Преобразование персональных данных»

4. «Обработка персональных данных»

5. «Изменение персональных данных»

14. ДЕЙСТВИЯ, В РЕЗУЛЬТАТЕ КОТОРЫХ НЕВОЗМОЖНО ОПРЕДЕЛИТЬ ПРИНАДЛЕЖНОСТЬ ПЕРСОНАЛЬНЫХ ДАННЫХ КОНКРЕТНОМУ СУБЪЕКТУ ПЕРСОНАЛЬНЫХ ДАННЫХ:

1. Выделение персональных данных

2. Обеспечение безопасности персональных данных

3. Деаутентификация

4. Деавторизация

5. Деперсонификация

15. ПО РЕЖИМУ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПОДРАЗДЕЛЯЮТСЯ НА:

1. Многопользовательские

2. Однопользовательские

3. Без разграничения прав доступа

4. С разграничением прав доступа

5. Системы, не имеющие подключений

16. ПРОЦЕСС СООБЩЕНИЯ СУБЪЕКТОМ СВОЕГО ИМЕНИ ИЛИ НОМЕРА, С ЦЕЛЬЮ ПОЛУЧЕНИЯ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ (ПРАВ ДОСТУПА) НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ:

1. Авторизация

2. Аутентификация

3. Обезличивание

4. Деперсонализация

5. Идентификация

17. ПРОЦЕДУРА ПРОВЕРКИ СООТВЕТСТВИЯ СУБЪЕКТА И ТОГО, ЗА КОГО ОН ПЫТАЕТСЯ СЕБЯ ВЫДАТЬ, С ПОМОЩЬЮ НЕКОЙ УНИКАЛЬНОЙ ИНФОРМАЦИИ:

1. Авторизация

2. Обезличивание

3. Деперсонализация

4. Аутентифика́ция

5. Идентификация

18. ПРОЦЕСС, А ТАКЖЕ РЕЗУЛЬТАТ ПРОЦЕССА ПРОВЕРКИ НЕКОТОРЫХ ОБЯЗАТЕЛЬНЫХ ПАРАМЕТРОВ ПОЛЬЗОВАТЕЛЯ И, ПРИ УСПЕШНОСТИ, ПРЕДОСТАВЛЕНИЕ ЕМУ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ

1. Авториза́ция

2. Идентификация

3. Аутентификация

4. Обезличивание

5. Деперсонализация

19. ПРОСТЕЙШИМ СПОСОБОМ ИДЕНТИФИКАЦИИ В КОМПЬЮТЕРНОЙ СИСТЕМЕ ЯВЛЯЕТСЯ ВВОД ИДЕНТИФИКАТОРА ПОЛЬЗОВАТЕЛЯ, КОТОРЫЙ ИМЕЕТ СЛЕДУЮЩЕЕ НАЗВАНИЕ:

1. Токен

2. Password

3. Пароль

4. Login

5. Смарт-карта

20. ОСНОВНОЕ СРЕДСТВО, ОБЕСПЕЧИВАЮЩЕЕ КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ, ПОСЫЛАЕМОЙ ПО ОТКРЫТЫМ КАНАЛАМ ПЕРЕДАЧИ ДАННЫХ, В ТОМ ЧИСЛЕ – ПО СЕТИ ИНТЕРНЕТ:

1. Идентификация

2. Аутентификация

3. Авторизация

4. Экспертиза

5. Шифрование

21. ДЛЯ БЕЗОПАСНОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ ИНТЕРНЕТ ИСПОЛЬЗУЕТСЯ ТЕХНОЛОГИЯ:

1. WWW

2. DICOM

3. VPN

4. FTP

5. XML

22. КОМПЛЕКС АППАРАТНЫХ И/ИЛИ ПРОГРАММНЫХ СРЕДСТВ, ОСУЩЕСТВЛЯЮЩИЙ КОНТРОЛЬ И ФИЛЬТРАЦИЮ СЕТЕВОГО ТРАФИКА В СООТВЕТСТВИИ С ЗАДАННЫМИ ПРАВИЛАМИ И ЗАЩИЩАЮЩИЙ КОМПЬЮТЕРНЫЕ СЕТИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА:

1. Антивирус

2. Замок

3. Брандма́уэр

4. Криптография

5. Экспертная система

23. ЗА ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И ЗАЩИТЫ ИНФОРМАЦИИ ДАННЫЙ ВИД НАКАЗАНИЯ НА СЕГОДНЯШНИЙ ДЕНЬ НЕ ПРЕДУСМОТРЕН:

1. Дисциплинарные взыскания

2. Административный штраф

3. Уголовная ответственность

4. Лишение свободы

5. Смертная казнь

24. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ ЭТО:

1. Доступ к информации, не связанный с выполнением функциональных обязанностей и не оформленный документально

2. Работа на чужом компьютере без разрешения его владельца

3. Вход на компьютер с использованием данных другого пользователя

4. Доступ к локально-информационной сети, связанный с выполнением функциональных обязанностей

5. Доступ к СУБД под запрещенным именем пользователя

25. «ПЕРСОНАЛЬНЫЕ ДАННЫЕ» ЭТО:

1. Любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу

2. Фамилия, имя, отчество физического лица

3. Год, месяц, дата и место рождения, адрес физического лица

4. Адрес проживания физического лица

5. Сведения о семейном, социальном, имущественном положении человека, составляющие понятие «профессиональная тайна»

26. В ДАННОМ СЛУЧАЕ СОТРУДНИК УЧРЕЖДЕНИЯ МОЖЕТ БЫТЬ ПРИВЛЕЧЕН К ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

1. Выход в Интернет без разрешения администратора

2. При установке компьютерных игр

3. В случаях установки нелицензионного ПО

4. В случае не выхода из информационной системы

5. В любом случае неправомочного использования конфиденциальной информации при условии письменного предупреждения сотрудника об ответственности

27. МОЖЕТ ЛИ СОТРУДНИК БЫТЬ ПРИВЛЕЧЕН К УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ:

1. Нет, только к административной ответственности

2. Нет, если это государственное предприятие

3. Да

4. Да, но только в случае, если действия сотрудника нанесли непоправимый вред

5. Да, но только в случае осознанных неправомочных действий сотрудника

28. ПРОЦЕДУРА, ПРОВЕРЯЮЩАЯ, ИМЕЕТ ЛИ ПОЛЬЗОВАТЕЛЬ С ПРЕДЪЯВЛЕННЫМ ИДЕНТИФИКАТОРОМ ПРАВО НА ДОСТУП К РЕСУРСУ ЭТО:

1. Идентификация

2. Аутентификация

3. Стратификация

4. Регистрация

5. Авторизация

29. НАИБОЛЕЕ ОПАСНЫМ ИСТОЧНИКОМ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ ЯВЛЯЮТСЯ:

1. Другие предприятия (конкуренты)

2. Сотрудники информационной службы предприятия, имеющие полный доступ к его информационным ресурсам

3. Рядовые сотрудники предприятия

4. Возможные отказы оборудования, отключения электропитания, нарушения в сети передачи данных

5. Хакеры

30. ВЫБЕРИТЕ, МОЖНО ЛИ В СЛУЖЕБНЫХ ЦЕЛЯХ ИСПОЛЬЗОВАТЬ ЭЛЕКТРОННЫЙ АДРЕС (ПОЧТОВЫЙ ЯЩИК), ЗАРЕГИСТРИРОВАННЫЙ НА ОБЩЕДОСТУПНОМ ПОЧТОВОМ СЕРВЕРЕ, НАПРИМЕР НА MAIL.RU:

1. Нет, не при каких обстоятельствах

2. Нет, но для отправки срочных и особо важных писем можно

3. Можно, если по нему пользователь будет пересылать информацию, не содержащую сведений конфиденциального характера

4. Можно, если информацию предварительно заархивировать с помощью программы winrar с паролем

5. Можно, если других способов электронной передачи данных на предприятии или у пользователя в настоящий момент нет, а информацию нужно переслать срочно

31. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТ В СООТВЕТСТВИИ С ЗАКОНАДЕЛЬСТВОМ РФ:

1. Информация составляющая государственную тайну

2. Информация составляющая коммерческую тайну

3. Персональная

4. Конфиденциальная информация

5. Документированная информация

32. ДЛЯ ТОГО ЧТОБЫ СНИЗИТЬ ВЕРОЯТНОСТЬ УТРАТЫ ИНФОРМАЦИИ НЕОБХОДИМО:

1. Регулярно производить антивирусную проверку компьютера

2. Регулярно выполнять проверку жестких дисков компьютера на наличие ошибок

3. Регулярно копировать информацию на внешние носители (сервер, компакт-диски, флэш-карты)

4. Защитить вход на компьютер к данным паролем

5. Проводить периодическое обслуживание ПК

33. ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОЛЖЕН

1. Содержать цифры и буквы, знаки препинания и быть сложным для угадывания

2. Содержать только цифры

3. Содержать только буквы

4. Иметь явную привязку к владельцу (его имя, дата рождения, номер телефона и т.п.)

5. Быть простым и легко запоминаться, например «123», «111», «qwerty» и т.д.

34. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОБЕСПЕЧИВАЕТ…

1. Блокирование информации

2. Искажение информации

3. Сохранность информации

4. Утрату информации

5. Подделку информации

35. ЗАКОН РОССИЙСКОЙ ФЕДЕРАЦИИ «О ГОСУДАРСТВЕННОЙ ТАЙНЕ» БЫЛ ПРИНЯТ В СЛЕДУЮЩЕМ ГОДУ:

1. 1982

2. 1985

3. 1988

4. 1993

5. 2005

36. ДОКУМЕНТИРОВАННОЙ ИНФОРМАЦИЕЙ, ДОСТУП К КОТОРОЙ ОГРАНИЧЕН В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РФ, НАЗЫВАЕТСЯ

1. Конфиденциальная

2. Персональная

3. Документированная

4. Информация составляющая государственную тайну

5. Информация составляющая коммерческую тайну

37. ИНФОРМАЦИЯ ОБ УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА ПРЕСТУПЛЕНИЕ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ОПИСАНА В:

1. 1 главе Уголовного кодекса

2. 5 главе Уголовного кодекса

3. 28 главе Уголовного кодекса

4. 100 главе Уголовного кодекса

5. 1000 главе Уголовного кодекса

38. В СТАТЬЕ 272 УГОЛОВНОГО КОДЕКСА ГОВОРИТСЯ…

1. О неправомерном доступе к компьютерной информации

2. О создании, исполнении и распространении вредоносных программ для ЭВМ

3. О нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

4. О преступлениях в сфере компьютерной информации

5. Об ответственности за преступления в сфере компьютерной информации

39. НА РИСУНКЕ ИЗОБРАЖЕНО…

1. Настольная видеокамера

2. Оптическая мышь

3. Телефонная трубка

4. Электронный замок

5. Аппаратный модули доверенной загрузки «Аккорд — АМДЗ»

40. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» НАПРАВЛЕН НА:

1. Регулирование взаимоотношений в информационной сфере совместно с гражданским кодексом РФ

2. Регулирование взаимоотношений в гражданском обществе РФ

3. Регулирование требований к работникам служб, работающих с информаций

4. Формирование необходимых норм и правил работы с информацией

5. Формирование необходимых норм и правил, связанных с защитой детей от информации

41. ХИЩЕНИЕ ИНФОРМАЦИИ – ЭТО…

1. Несанкционированное копирование информации

2. Утрата информации

3. Блокирование информации

4. Искажение информации

5. Продажа информации

42. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ПЕРВОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Государство

2. Коммерческая организация

3. Муниципальное учреждение

4. Любой гражданин

5. Группа лиц, имеющих общее дело

43. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ВТОРОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Простые люди

2. Государство

3. Коммерческая организация

4. Муниципальное учреждение

5. Некоммерческая организация

44. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ТРЕТЬЕЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Люди

2. Государство

3. Муниципальное учреждение

4. Учреждение

5. Некоммерческая организация

45. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ ГОСУДАРСТВЕННУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Только образовательные учреждения

3. Только президиум Верховного Совета РФ

4. Граждане Российской Федерации

5. Только министерство здравоохранения

46. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ КОММЕРЧЕСКУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Различные учреждения

3. Государственная Дума

4. Граждане Российской Федерации

5. Медико-социальные организации

47. ПЕРСОНАЛЬНЫМИ ДАННЫМИ ВЛАДЕЮТ:

1. Государство

2. Различные учреждения

3. Государственная Дума

4. Жители Российской Федерации

5. Медико-социальные организации

48. ДОСТУП К ИНФОРМАЦИИ – ЭТО:

1. Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

2. Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц

3. Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц

4. Информация, переданная или полученная пользователем информационно-телекоммуникационной сети

5. Возможность получения информации и ее использования

49. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ ЭТО:

1. Конфиденциальная информация

2. Документы офера и договоров

3. Факс

4. Личный дневник

5. Законы РФ

50. ПЛАСТИКОВАЯ КАРТОЧКА, СОДЕРЖАЩАЯ ЧИП ДЛЯ КРИПТОГРАФИЧЕСКИХ ВЫЧИСЛЕНИЙ И ВСТРОЕННУЮ ЗАЩИЩЕННУЮ ПАМЯТЬ ДЛЯ ХРАНЕНИЯ ИНФОРМАЦИИ:

а. Токен

б. Password

в. Пароль

г. Login

д. Смарт-карта

51. УСТРОЙСТВО ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ, ПРЕДСТАВЛЯЮЩЕЕ СОБОЙ МОБИЛЬНОЕ ПЕРСОНАЛЬНОЕ УСТРОЙСТВО, НАПОМИНАЮЩИЕ МАЛЕНЬКИЙ ПЕЙДЖЕР, НЕ ПОДСОЕДИНЯЕМЫЕ К КОМПЬЮТЕРУ И ИМЕЮЩИЕ СОБСТВЕННЫЙ ИСТОЧНИК ПИТАНИЯ:

1. Токен

2. Автономный токен

3. USB-токен

4. Устройство iButton

5. Смарт-карта

52. ДОСТУП ПОЛЬЗОВАТЕЛЯ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРА И / ИЛИ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ПРЕДПРИЯТИЯ ДОЛЖЕН РАЗРЕШАТЬСЯ ТОЛЬКО ПОСЛЕ:

1. Включения компьютера

2. Идентификации по логину и паролю

3. Запроса паспортных данных

4. Запроса доменного имени

5. Запроса ФИО

53. АППАРАТНЫЕ МОДУЛИ ДОВЕРЕННОЙ ЗАГРУЗКИ «АККОРД — АМДЗ» ПРЕДСТАВЛЯЮТ СОБОЙ…

1. Аппаратный контролер

2. Электронный замок

3. Система контроля

4. Сетевой адаптер

5. Копировальный аппарат

54. ЭЛЕКТРОННЫЕ ЗАМКИ «СОБОЛЬ» ПРЕДНАЗНАЧЕНЫ ДЛЯ …

1. Обеспечения доверенной загрузки компьютера и контроля целостности файлов в системах

2. Сканирования отпечатков пальцев

3. Проверки скорости и загрузки файлов

4. Общего контроля

5. Идентификации пользователя

55. Для защиты от злоумышленников необходимо использовать:

1. Системное программное обеспечение

2. Прикладное программное обеспечение

3. Антивирусные программы

4. Компьютерные игры

5. Музыку, видеофильмы

56. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» ДАЕТ ОПРЕДЕЛЕНИЕ ИНФОРМАЦИИ:

1. Текст книги или письма

2. Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

3. Сведения о явлениях и процессах

4. Факты и идеи в формализованном виде

5. Шифрованный текст, текст на неизвестном языке

57. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЕСТЬ ОБЕСПЕЧЕНИЕ…

1. Независимости информации

2. Изменения информации

3. Копирования информации

4. Сохранности информации

5. Преобразования информации

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Бесплатная оценка

+1

26.09.18 в 08:48

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Тесты на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Тесты для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Добавить работу

Если Тест, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

Похожие работы

- Ответы на тест информационная безопасность

Главная / Прочее /

Информационная безопасность (доп.) / Тест 2

Упражнение 1:

Номер 1

Какой из перечисленных способов хранения паролей самый надежный?

Ответ:

(1) хранение паролей в файле на компьютере

(2) хранение паролей в файле на переносном флэш-диске

(3) хранение паролей в обычном блокноте, без использования электронных средств

(4) хранение паролей в электронном письме, отправленном на собственный электронный ящик

Номер 2

Как узнать, какие страницы были посещены с помощью браузера в предыдущих сеансах работы?

Ответ:

(1) просмотреть список избранного

(2) просмотреть журнал посещений

(3) это невозможно

(4) просмотреть закладки браузера

Номер 3

Каков смысл периодической смены паролей к учетным записям на различных веб-сайтах?

Ответ:

(1) это бессмысленная операция

(2) это позволяет повысить уровень безопасности при работе с этими веб-сайтами, усложнив злоумышленникам подбор пароля и сделав бессмысленным использование ранее украденного пароля

(3) обычно это позволяет расширить возможности по работе с веб-сайтами

(4) вопрос неверен, пароли к учетным записям задаются один раз, при регистрации, и не подлежат изменению

Упражнение 2:

Номер 1

Как следует поступить с настройками безопасности и конфиденциальности Internet Explorer после завершения потенциально опасного сеанса работы, если до этого данные параметры были настроены с учетом возможного посещения потенциально опасных сайтов?

Ответ:

(1) увеличить уровень безопасности и конфиденциальности до максимума

(2) уменьшить уровень безопасности и конфиденциальности до минимума

(3) не менять настройки безопасности и конфиденциальности

(4) установить настройки безопасности и конфиденциальности в значения по умолчанию

Номер 2

Как при работе в Интернете за чужим компьютером с помощью Internet Explorer не оставить на нем данных о том, какие страницы посещал пользователь, и в то же время не рисковать нарушить рабочую среду владельца компьютера?

Ответ:

(1) это невозможно

(2) для этого нужно воспользоваться командой удаления истории просмотра

(3) для этого нужно воспользоваться возможностью приватного просмотра

(4) для этого не нужны дополнительные усилия, так как история просмотров страниц при работе пользователя за чужим компьютером не сохраняется

Номер 3

Ниже приведено несколько вариантов паролей. Какой из представленных паролей можно считать самым надежным?

Ответ:

(1) password

(2) 54321

(3) p*a34$)0

(4) 123qweasdzxc

Упражнение 3:

Номер 1

В каком режиме работы Internet Explorer по умолчанию сохраняет историю посещений страниц и другие подобные данные?

Ответ:

(1) во всех режимах

(2) в режиме InPrivate

(3) во всех режимах, кроме InPrivate

(4) в обычном режиме, в котором он работает после запуска

Номер 2

Ниже приведено несколько вариантов паролей. Какой из представленных паролей можно считать самым надежным?

Ответ:

(1) 0987654321

(2) parol123

(3) p^a34$)0j

(4) dzxc123qweas

Номер 3

В каких ситуациях может быть полезно использование режима приватного просмотра в Internet Explorer?

Ответ:

(1) при работе с потенциально опасными веб-сайтами на собственном компьютере

(2) при работе с любыми сайтами на собственном компьютере

(3) при работе с любыми сайтами на чужом компьютере

(4) при работе с любыми сайтами с использованием сотового модема

Упражнение 4:

Номер 1

В чем опасность сохранения браузером истории посещений страниц на чужих компьютерах?

Ответ:

(1) попытавшись посетить те же страницы с собственного компьютера, пользователь, посещавший их на чужом компьютере, не сможет этого сделать

(2) тот, кто пользуется компьютером, может узнать, какие страницы посещали другие пользователи

(3) это совершенно безопасно

(4) это приводит к замедлению загрузки тех же страниц при просмотре их с собственного компьютера пользователя

Номер 2

Как правильно завершать сеанс работы с сайтом, на котором вы авторизовались с помощью логина и пароля?

Ответ:

(1) нужно закрывать окно веб-браузера

(2) нужно выполнять процедуру выхода из учетной записи

(3) нужно закрывать закладку веб-браузера, на которой открыта страница этого сайта

(4) нужно на закладке, на которой открыт данный сайт, открывать любой другой сайт

Номер 3

Что следует сделать, если вы предполагаете, что в следующем сеансе работы в Интернете с помощью Internet Explorer вы можете случайно попасть на небезопасный сайт?

Ответ:

(1) перед началом работы удалить историю просмотров

(2) увеличить уровень безопасности и конфиденциальности браузера

(3) понизить уровень безопасности и конфиденциальности браузера

(4) перед началом работы очистить список избранного

Упражнение 5:

Номер 1

В чем основное предназначение параметра Семейный поиск при настройке поисковой системы Яндекс?

Ответ:

(1) включение этой возможности позволяет заблокировать открытие сайтов с непристойным содержимым, независимо от того, найдены ли они с помощью системы Яндекс или вы случайно открыли их с любых других страниц

(2) включение этой возможности позволяет исключить из результатов поиска в Яндексе веб-сайты с непристойным содержимым

(3) включение этой возможности позволяет защитить компьютер от вредоносного программного обеспечения, которое распространяется по электронной почте

(4) включение этой возможности позволяет заблокировать открытие потенциально опасных сайтов, независимо от того, найдены ли они с помощью системы Яндекс или вы случайно открыли их с любых других страниц

Номер 2

В чем основное предназначение возможности безопасного поиска в поисковой системе Google?

Ответ:

(1) включение этой возможности позволяет заблокировать открытие сайтов с непристойным содержимым, независимо от того, найдены ли они с помощью Google или вы случайно открыли их с любых других страниц

(2) включение этой возможности позволяет исключить из результатов поиска в Google веб-сайты с непристойным содержимым

(3) включение этой возможности позволяет защитить компьютер от вредоносного программного обеспечения, которое распространяется по электронной почте

(4) включение этой возможности позволяет заблокировать открытие потенциально опасных сайтов, независимо от того, найдены ли они с помощью Google или вы случайно открыли их с любых других страниц

Номер 3

Если веб-браузер при вводе пароля к закрытому разделу веб-сайта запрашивает сохранение пароля, как в большинстве случаев следует поступить? Как хранение паролей на компьютере отражается на уровне безопасности и конфиденциальности?

Ответ:

(1) следует ответить утвердительно, это не влияет на уровень безопасности и конфиденциальности

(2) следует ответить отрицательно, так как это понижает уровень безопасности и конфиденциальности

(3) следует ответить отрицательно, хотя это повышает уровень безопасности и конфиденциальности

(4) следует ответить утвердительно, так как это повышает уровень безопасности и конфиденциальности

Безопасность личных данных в интернете – это то, о чем каждому из нас приходится заботиться. При регистрации на сайтах и в интернет-магазинах, авторизации в соцсетях, пользовании электронной почтой и самыми разными приложениями.

В этой статье мы расскажем, где и как хранить пароли от аккаунтов, чтобы они не попали в руки злоумышленников.

Запоминаемость или сложность?

Мало уберечь пароль от злоумышленников. Важно обеспечить к нему доступ для себя в любой момент.

Запомнить – сомнительная идея, если паролей более пяти и если они составлены грамотно:

- Максимально длинный

- Максимально сложный (сочетание букв разного регистра, цифр и символов), чтобы его невозможно было случайно угадать.

При регистрации в некоторых сервисах задаваемые пароли автоматически проверяются на надежность (уровень надежности – низкий, средний, высокий), и выходят подсказки о том, какие символы может содержать пароль. Например, он не может быть только из цифр или только из букв, должны обязательно присутствовать разные регистры (заглавные и прописные буквы) или символы и т.д.

Слишком простой пароль – это, конечно, удобно для запоминания, но не менее удобно для «угадывания» кибер-мошенниками. Поэтому лучше не включать в пароль слова и даты, особенно дату вашего рождения. Ни в коем случае нельзя использовать логин в качестве пароля, а также комбинации, которые легко набрать с клавиатуры: 123456, qwerty, user, admin и т.д. Когда набор символов лишен смысла, его сложнее подобрать.

Возможно, один пароль еще можно удержать в голове. Если же пользоваться разными онлайн-сервисами и сайтами, их может получиться в среднем 40-50 и даже больше. А еще плюс логины, которые не всегда записываются как адрес электронной почты или номер телефона.

«Лайфхак», который доказал свою несостоятельность – один пароль для всех сервисов. Многие так поступают, когда лень придумывать разные пароли. Если этот единственный пароль попадет в руки к злоумышленникам, они получают доступ ко всем аккаунтам, для которых он подходит.

Спойлер: ни один метод не гарантирует 100% сохранности учетных данных и исключает все риски. Вопрос в том, насколько велики эти риски для каждого метода.

Далее опишем способы хранения паролей и других конфиденциальных данных – от самых ненадежных до рекомендуемых.

Хранение на локальных носителях

Метод «по старинке» – записать в блокнот. Это уберегает личные данные от мошенников в онлайне. Но во-первых, если пароль будет записан на бумаге, каждый раз придется вводить его вручную. Во-вторых, сам блокнот может потеряться.

Сложнее потерять конфиденциальные данные, если сохранить их в текстовом файле на компьютере или внешнем устройстве (флешка, диск). Никакого ручного ввода – просто скопировать в пару кликов.

Всё, что связано с компьютерами и электронными носителями, подразумевает высокий риск несанкционированного доступа третьих лиц. Более того, техника может выйти из строя, а вместе с ней может пропасть всё содержимое, в том числе файлы с личной информацией.

Запоминание паролей в браузере

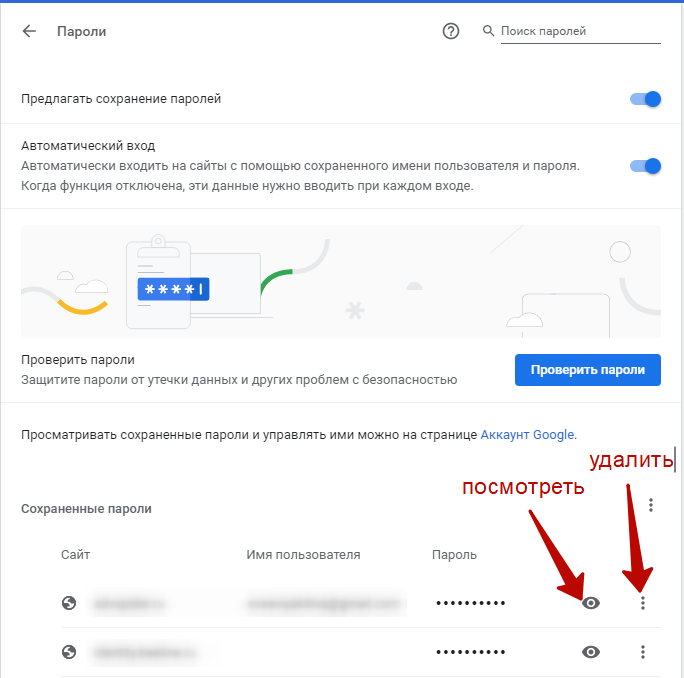

Также можно настроить сохранение паролей в браузере, чтобы быстро авторизовываться на сайтах. Эта функция поддерживается, например, в Google Chrome, Yandex Browser, Mozilla Firefox. При авторизации пароль показывается в виде точек.

Это так называемый встроенный менеджер паролей, в котором можно посмотреть сохраненные пароли, если забыли, нажав на значок глаза. Или удалить их из браузера нажатием на три точки.

Так это выглядит в Google Chrome:

Как туда попасть? Введите в строку поиска chrome://settings/passwords. Либо откройте Настройки / Автозаполнение / Пароли.

Этот вариант, как и любой другой, не гарантирует 100% безопасности. Пароли просто могут очиститься вместе с кэшем при его обновлении или удалении. И их может подсмотреть любой, кто получит доступ к вашему компьютеру. При нажатии на «глаз» система просто показывает содержимое пароля, не требуя никаких подтверждающих действий.

Еще недостатки:

- Таким образом невозможно запоминать учетные данные от приложений, метод подходит только для веб-страниц

- Сложности в синхронизации между устройствами и другими браузерами.

Все описанные выше методы довольно рискованные. Физические носители типа флешек и блокнотов имеют обыкновение теряться, электронные – «подхватывать» вирусы и подвергаться хакерским атакам.

Следующие способы учитывают и компенсируют эти недостатки.

Облачное хранение

Вы также создаете файл, в который копируете все логины-пароли и размещаете его в облачном хранилище. Так файл всегда будет для вас доступен с любых устройств, нужно лишь интернет-подключение.

Существует множество сервисов, среди популярных – Google Drive, Яндекс Диск, Mail Cloud, онлайн-блокноты (Evernote и другие). Разница – в объеме бесплатных гигабайтов и тарифах.

Разумеется, безопасность такого хранения полностью зависит от:

- Настроек файла – очень важно отключить (или случайно не включить) к нему публичный доступ, чтобы избежать случайное открытие по ссылке другими пользователями.

- Надежности пароля к облаку. Доступ к облаку = доступ к аккаунтам, для которых прописаны конфиденциальные данные.

Менеджеры паролей

Это специализированные сервисы для безопасного хранения паролей. Они позволяют шифровать данные, чтобы защитить их от взлома.

Работает это следующим образом: вы устанавливаете менеджер паролей на компьютер или удаленный сервер для доступа в онлайн-режиме. Некоторые из них можно интегрировать в браузер как плагины и управлять ими с помощью мобильных приложений.

К сервису вы придумываете пароль (мастер-пароль), по которому и будут доступны все остальные данные. Один пароль гораздо проще запомнить, чем несколько. Именно от его надежности зависит сохранность доступа ко всем вашим аккаунтам.

Помимо надежного хранения учетных данных, менеджеры паролей также имеют следующий функционал:

1) Синхронизация данных – чтобы использовать один и тот же сервис на разных устройствах: компьютере, планшете, мобильном телефоне. То есть чтобы пароль, который вы добавите в менеджер с десктопа, был доступен на смартфоне.

2) Генерирование и анализ паролей – система сама может предлагать комбинации символов и оценивать сложность придуманных вами паролей.

3) Двухфакторная аутентификация. Это к слову о том, что теоретически мастер-пароли могут быть взломаны и восстановить их почти невозможно, так как разработчики программ их нигде не хранят.

Двухфакторная аутентификация – это еще один замок на пути к вашим данным. Ввода мастер-пароля недостаточно, нужно также выполнить дополнительное действие:

- Отсканировать отпечаток пальца

- Ввести код из цифр, который придет в SMS на прикрепленный номер телефона

- Вставить ключ в порт USB.

4) Доступ к аккаунту для других пользователей без сообщения им мастер-пароля.

5) Поиск по аккаунтам менеджера паролей – чтобы найти нужную запись или файл среди многочисленных данных, организовать конфиденциальную информацию.

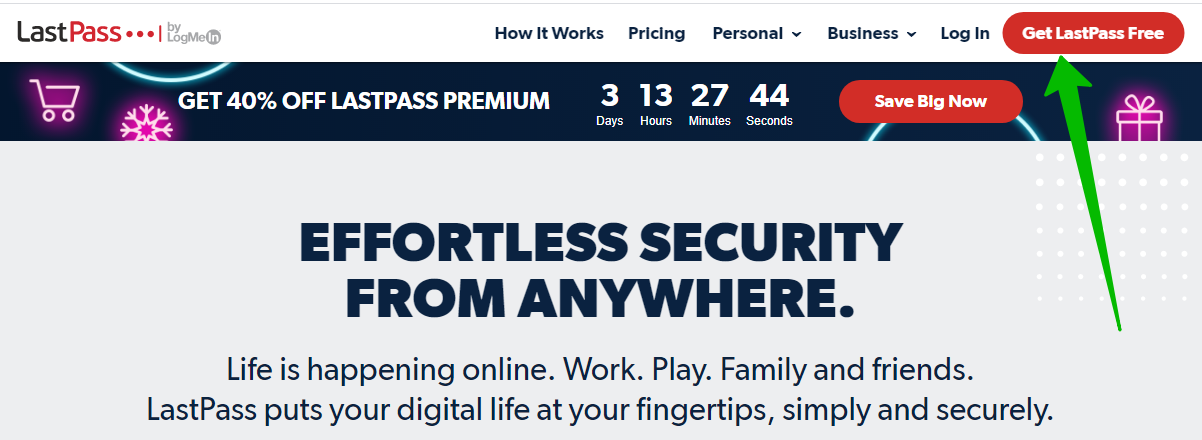

Есть менеджеры паролей как для личного, так и для корпоративного пользования. Из первых приведем в пример LastPass. В нем есть все описанные выше возможности.

Сервис LastPass работает во всех популярных браузерах, приложениях для Windows на ПК, под Linux и Mac, в мобильных приложениях под Android, iOS, Windows Phone, Blackberry.

И самая приятная новость – программа бесплатная, если ею пользоваться с одного устройства. А если заплатить за премиум, количество устройств для синхронизации не ограничено. В том числе можно использовать приложение LastPass для телефона.

К сожалению, нет возможности русифицировать интерфейс сервиса.

Чтобы воспользоваться LastPass бесплатно, нажмите эту кнопку:

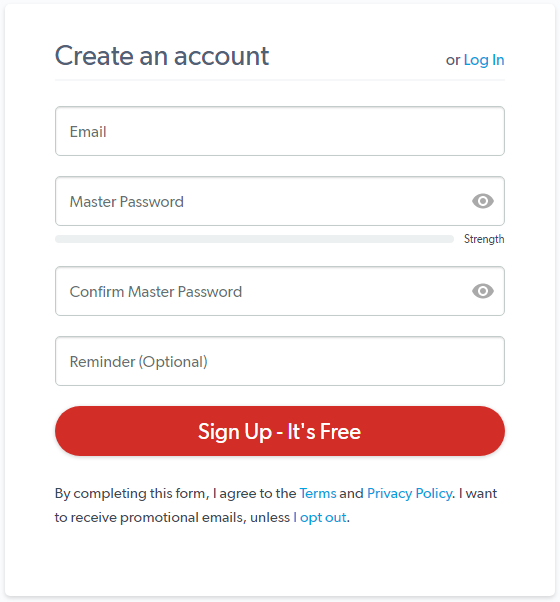

Пройдите регистрацию:

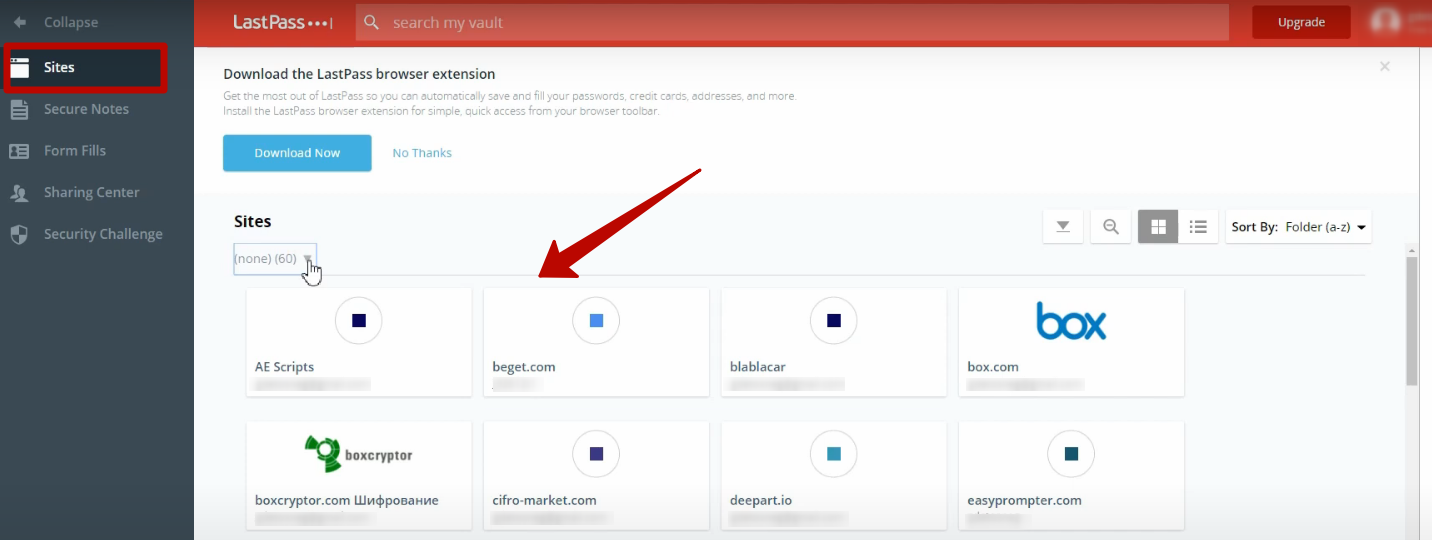

Так выглядит интерфейс программы:

Здесь все аккаунты, пароли для которых вы сохраняете.

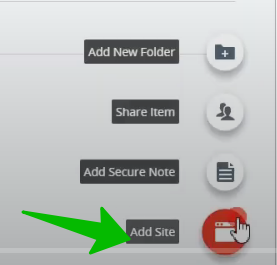

Чтобы добавить в менеджер паролей учетные данные для нового сайта, нажмите красный плюс внизу страницы и затем «Добавить сайт»:

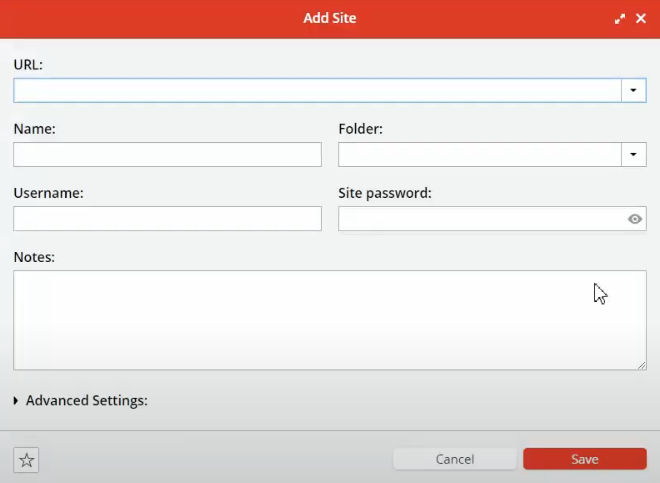

В появившемся окне укажите все данные:

Name – название сайта, по которому вам понятно, что это за сайт.

Folder (папка) – чтобы вы знали, где именно будет эта запись и могли её легко в будущем найти.

Версия для бизнеса – LastPass Enterprise – позволяет управлять паролями с помощью расширения в браузере. Управлять – то есть отслеживать, какие учетные данные какому сотруднику доступны и вносить корректировки, если нужно.

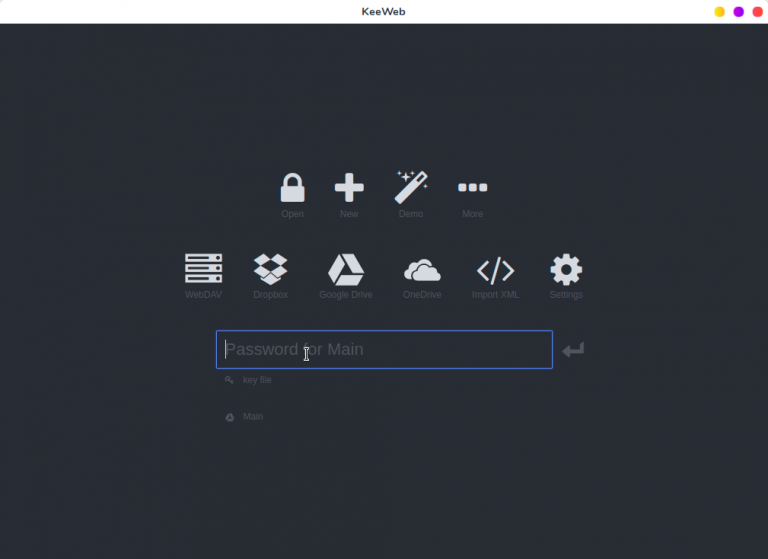

Еще один из популярных сервисов – KeeWeb. Помимо прочего, в нем встроены автоматическое резервное копирование и ведение истории записей. Сервис также бесплатный и имеет открытый исходный код, благодаря чему можно убедиться в надежности хранения конфиденциальных данных в KeeWeb.

Так выглядит интерфейс:

Слева будет список ваших паролей и тегов. При клике по тегу в списке останутся пароли только этого тега.

Справа появятся все поля отмеченной учетной записи. Здесь можно задать имя пользователя, пароль, сайт, добавить заметку.

Есть корзина, из которой можно восстановить удаленные пароли или удалить их навсегда.

Резервное копирование паролей

Это самый надежный способ хранения паролей и он особенно подходит для бизнеса. Когда паролями пользуется не один человек, а допустим, несколько системных администраторов, которые работают по сменам.

Бэкап базы данных или списка паролей сохраняется на специальном физическом носителе – флешке, диске, – который хранится в сейфе или другом месте, скрытом от посторонних глаз.

Это означает, что для мошенников из онлайна нет никаких шансов получить конфиденциальные данные компании. Также снижается риск того, что пароли «уйдут» вместе с одним из сотрудников, имеющих доступ, после его увольнения, либо будут удалены им намеренно.

Резюме

- Пароли должны быть сложными и неочевидными

- Пароли не должны быть одинаковыми для разных сервисов, сайтов, приложений

- Пароли на бумажных носителях могут быть утрачены

- Пароли на электронных носителях и в памяти компьютера могут быть утрачены или украдены мошенниками, которые получат несанкционированный доступ к устройствам

- Надежность облачного хранения паролей зависит от надежности пароля для доступа к облаку

- Надежность данных в менеджере паролей зависит от надежности мастер-пароля – кода доступа к самому сервису

- Резервное копирование – самый надежный способ хранения конфиденциальных данных для бизнеса.

Берегите себя и свою личную информацию!

Хотите тоже написать статью для читателей Yagla? Если вам есть что рассказать про маркетинг, аналитику, бизнес, управление, карьеру для новичков, маркетологов и предпринимателей. Тогда заведите себе блог на Yagla прямо сейчас и пишите статьи. Это бесплатно и просто

От полностью надежного способа хранения пароля можно ожидать как минимум, что никто посторонний не имеет доступа к паролю и не может получить такой доступ.

Для каждого из перечисленного способов злоумышленник может получить доступ к паролю:

- В записной книжке в нижнем ящике письменного стола – плохой способ, если злоумышленник сможет получить доступ к столу

- В текстовом файле в скрытой папке на компьютере – нехорошо, если злоумышленник обладает немного большим, чем минимальными знаниями компьютеров

- В специальной программе, бесплатно скачанной в Интернете – есть риск, что программа написана с ошибками или специально передает пароли третьим лицам

Поэтому все перечисленные выше способы считать полностью надежными нельзя

Однако стоит заметить, что полностью надежных способов просто не существует. Даже при хранении данных «в голове» можно достать их оттуда без воли владельца (например, в состоянии опьянения, в бреду, во сне; при знании принципов, которыми руководствовался тот, кто придумывал пароль). Кроме того, от полностью надёжного способа хранения хотелось бы иметь возможность получить доступ к паролю в любое время, под этот критерий запоминание пароля не подходит – пароль можно забыть.