Обновлено: 22.03.2023

Сканер безопасности – это программное средство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей. Основными пользователями таких систем являются профессионалы: администраторы, специалисты по безопасности и т.д. Простые пользователи тоже могут использовать сканеры безопасности, но информация, выдаваемая такими программами, как правило специфична, что ограничивает возможности ее использования неподготовленным человеком. Сканеры безопасности облегчают работу специалистов, сокращая суммарно потраченное время на поиск уязвимостей.

Для сравнения были выбраны пять различных сканеров в разном ценовом диапазоне и с разными возможностями: ISS Internet Scanner, XSpider, LanGuard, ShadowSecurityScanner, X-Scan.

Чтобы сравнивать подобные системы недостаточно просто их запустить. Количество якобы проверяемых уязвимостей или их настроек, а также размер программы или её внешний вид не могут являться критериями для оценки качества и фунцкиональных возможностей того или иного сканера. Поэтому для того чтобы создать полноценное представление о работе различных сканеров безопасности, было решено провести их сравнительный тест по выявлению уязвимостей в семи различных операционных системах, часто используемых крупными банками и финансовыми учреждениями: AS/400, Solaris 2.5.1, Compaq/Tandem himalaya K2006 (OS D35), Windows 2000 Server, Windows XP Professional, Linux RedHat 5.2, Bay Networks Router.

- ISS Internet Scanner 6.2.1 с последними апдейтами

- XSpider 6.01

- LanGuard 2.0

- ShadowSecurityScanner 5.31

- XFocus X-Scan v1.3 GUI

Тестирование каждого сканера проводилось по два раза, тем самым исключая нежелательные возможные ошибки, связанные например, с временной проблемой в сети. Все полученные данные были помещены в таблицу, наглядно показывающую какие уязвимости были найдены тем или иным сканером. Желтым цветом обозначены уязвимости средней тяжести, которые при определенных обстоятельствах могут повлечь за собой серьезные потери, а красным серьезные уязвимости, которые могут привести не только к серьезным потерям, но и к полному разрушению системы. Далее после таблицы идет оценка сканеров с подсчетом результатов сканирования.

Таблица найденных уязвимостей:

- серьезная уязвимость (+3 балла)

- уязвимость средней тяжести (+2 балла)

- информация (+1 балл)

- ложная серьезная уязвимость (-3 балла)

- ложная уязвимость средней тяжести (-2 балла)

- ложная информация (-1 балл)

Итоговая таблица:

Что в результате?

ISS Internet Scanner в описании не нуждается. Он показал себя как всегда на высоком уровне, правда на этот раз уступив пальму первенства XSpider-у.

XSpider оказался бесспорным лидером, сильно оторвавшись от конкурентов особенно при поиске уязвимостей в Windows и Solaris, что особенно приятно при его небольшом размере и бесплатном распространении. Есть большой минус: очень мало выводится информации при выдаче списка уязвимостей, что предполагает высокий уровень знаний и профессионализма у специалиста использующего эту программу.

LanGuard с натяжкой можно назвать сканером безопасности. Он очень хорошо работает с NetBios, выдавая список ресурсов, сервисов и пользователей. Эта способность сильно отличает сканер от остальных, но вот именно только эта. На этом преимущества LanGuard заканчиваются.

X-Scan бесплатный сканер по возможностям похожий на LanGuard, но немного его превосходящий. Минусы: не очень читабельный интерфейс программы, отсутствие каких-либо комментариев про найденные уязвимости.

Сканеры информационной безопасности (сканеры уязвимостей) — это средства мониторинга и контроля, с помощью которых можно проверять компьютерные сети, отдельные компьютеры и установленные на них приложения на наличие проблем защищенности. Большинство сканеров позволяют детектировать уязвимости, описанные классификатором WASC Threat Classifcation. В сегодняшнем хабратопике мы рассмотрим некоторые вопросы, связанные с тестированием сканеров информационной безопасности веб-приложений как программных продуктов.

Современный сканер веб-приложений — это многофункциональный и весьма сложный продукт. Поэтому его тестирование и сравнение с аналогичными решениями имеет целый ряд особенностей.

Тестовая процедура

В статье «Building a Test Suite for Web Application Scanners» изложены общие принципы тестирования сканеров, на которые мы будем опираться далее. Одним из таких принципов является Тестовая процедура для сравнения работы различных сканеров веб-приложений. В немного модифицированном виде эта процедура выглядит следующим образом:

- Подготовить необходимый тестовый контент для функциональной проверки всех технических требований и развернуть тестовые стенды.

- Инициализировать тесты, получить все необходимые настройки для тестов.

- Сконфигурировать сканируемое веб-приложение и выбрать для него тип уязвимости и уровень защиты.

- Запустить сканер с выбранными настройками на тестируемом веб-приложении и пройти набор функциональных тестов.

- Подсчитать и классифицировать найденные сканером веб-объекты (уникальные ссылки, уязвимости, векторы атаки и т. п.).

- Повторить шаги 2—5 для каждого типа уязвимостей и уровней защиты.

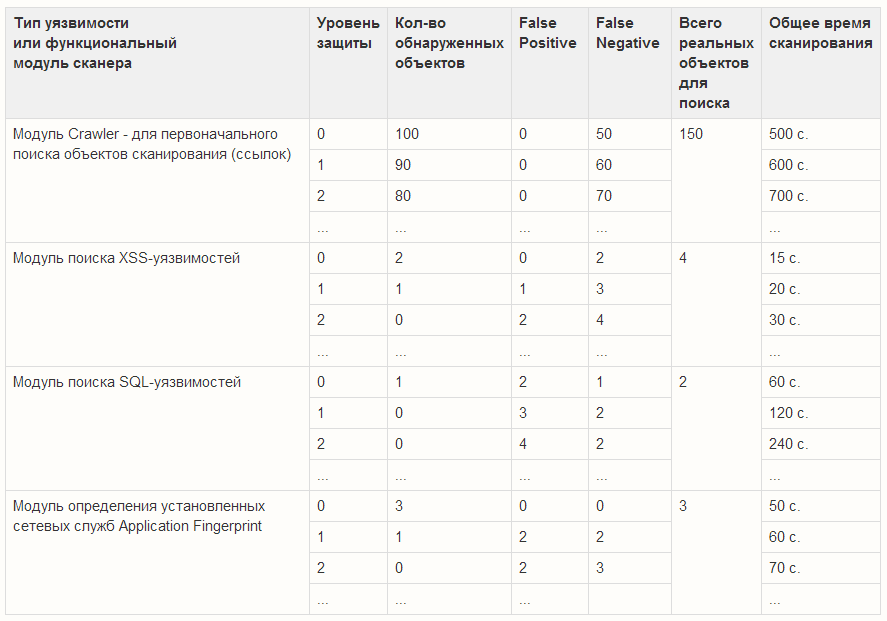

Очевидно, что далеко не все сканеры веб-приложений обладают одинаковым набором сканирующих модулей, однако такую таблицу все равно можно использовать, уменьшая рейтинг сканера при отсутствии тех или иных модулей, той или иной функциональности.

Подготовить тестовое приложение с точно известным заранее числом уязвимостей определенного типа невозможно. Поэтому при составлении подобной таблицы мы неминуемо столкнемся с трудностями определения количества реальных объектов для поиска. Решить эту проблему можно следующим образом.

Типы уязвимостей для реализации в тестовом контенте для проверки сканера можно взять из классификатора WASC Threat Classification.

Ожидаемое число запусков тестовой процедуры для всех возможных комбинаций установленных приложений будет очень и очень велико, что и неудивительно. Уменьшить это число можно благодаря использованию техники тестирования pairwise analysis.

По результатам сканирования получаем числовые векторы вида

(уровень защиты, кол-во обнаруженных объектов, False Positive, False Negative, всего объектов, время сканирования)

Затем необходимо ввести метрику качества сканирования, которою можно будет использовать для сравнения показателей и сканеров между собой. В качестве подобной метрики достаточно использовать простейшую евклидову метрику.

Виды тестовых испытаний

Еще одна статья, на которую можно опираться при тестировании сканеров веб-приложений, называется «Analyzing the Accuracy and Time Costs of Web Application Security Scanners». В этом материале описывается проведение испытаний различных сканеров (BurpSuitePro, Qualys, WebInspect, NTOSpider, Appscan, Hailstorm, Acunetix) и для каждого конкретного инструмента предлагается проводить четыре типа испытаний:

- Выполнить сканирование веб-приложения в режиме Point and Shoot (PaS) и определить число найденных и подтвержденных уязвимостей.

- Выполнить повторное сканирование после предварительного «обучения» и настройки сканера на работу с данным типом приложений, определить число найденных и подтвержденных уязвимостей в этом случае.

- Оценить точность и полноту описания найденных уязвимостей.

- Оценить общее время, потраченное специалистами на подготовку и проведение тестирования, анализ и обеспечение качества результатов сканирования.

Обучение — включает в себя любые конфигурации настроек, изменение скриптов, связь с поставщиками сканера и т. п.

Для определения количества времени, которое специалистам необходимо затратить для получения качественного результата, в статье предлагается пользоваться простой формулой:

В ходе каждого испытания нужно применять тестовую процедуру, которую мы описывали выше.

Критерии оценки для сканеров веб-приложений

В еще одной полезной статье «Top 10: The Web Application Vulnerability Scanners Benchmark» авторы предлагают общий поход к сравнению характеристик сканеров, а также набор таких характеристик с примерами. Оценку возможностей сканеров веб-приложений в этой статье предлагается задавать в табличном виде, используя следующие критерии:

Типы тестов для сканеров веб-приложений

Опираясь на материалы представленных выше статей, мы разработали классификацию типов тестов, которые можно использовать в тестовой процедуре.

Спасибо за внимание, будем рады ответить на вопросы в комментариях.

Автор: Тимур Гильмуллин, группа автоматизированного тестирования Positive Technologies.

Сканер безопасности – это программное средство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей, которые могут быть использованы посторонними лицами для доступа к конфиденциальной информации и нарушения работы системы вплоть до полной потери данных и работоспособности.

Основными пользователями систем аудита безопасности являются профессионалы: сетевые администраторы, специалисты по безопасности и т. д. Простые пользователи тоже могут использовать сканеры, но информация, выдаваемая такими программами, как правило, специфична, что ограничивает возможности ее применения неподготовленным человеком. Сканеры безопасности облегчают работу специалистов, сокращая суммарно потраченное время на поиск уязвимостей.

Несмотря на повышающийся интерес к области защиты информации, сетевых сканеров безопасности не так уж и много. Несмотря на это, задача выбора оптимального продукта подобного класса непроста, поскольку при анализе нужно учитывать много факторов.

Главный критерий качества работы сканера безопасности — это, конечно, количество обнаруживаемых им уязвимостей. Но не то количество, которое заявлено производителем, а то, какое реально сканер может найти. Например, немаловажным является умение идентифицировать сервисы, установленные на нестандартных портах, поскольку в противном случае известные сканеру уязвимости не будут реально обнаружены.

Второй критерий — это количество ложных срабатываний. Несомненно, всегда лучше перестраховаться, но когда количество ложных срабатываний высоко, то специалист по безопасности или системный администратор начинает тратить огромное количество времени, чтобы все это проверить и отсеять ненужное.

Третий критерий — это удобство пользования сканером. Хотя им и можно пренебречь на фоне предыдущих характеристик, в конечном счете удобство также обеспечивает экономию времени и усилий, минимизацию возможных оплошностей.

Просмотрим итоги двух тестирований.

Тестирование №1

Качество работы ядра

Для сравнения были выбраны пять различных сканеров в разном ценовом диапазоне:

Сканер

Производитель

Размер

Цена

ISS Internet Scanner

От 1439$ до 84600$

99$ (для некоммерческого использования бесплатно)

ISSInternetScanner — Система анализа защищенности Internet Scanner&153; разработана американской компанией Internet Security Systems, Inc. и предназначена для решения одного из важных аспектов управления сетевой безопасностью — обнаружения уязвимостей. При помощи данной системы можно проводить регулярные всесторонние или выборочные тесты сетевых сервисов, операционных систем, распространенного прикладного программного обеспечения, маршрутизаторов, межсетевых экранов, Web-серверов и т.п.

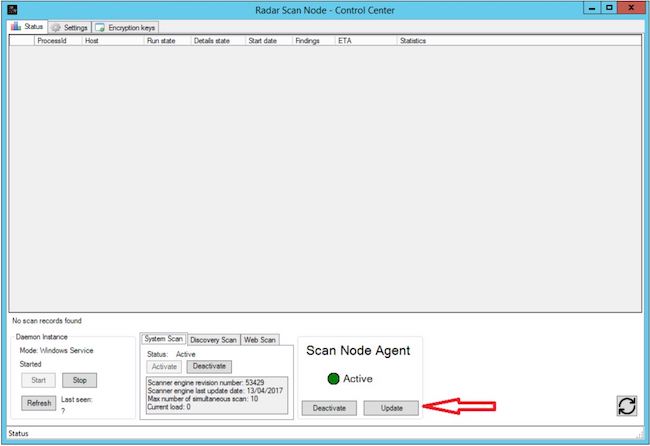

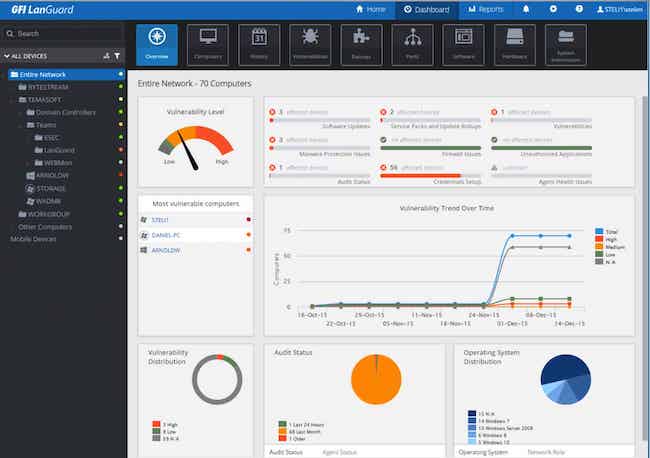

GFI LanGuard предоставляет подробный анализ состояния вашей сети. Сюда входят приложения или конфигурации по умолчанию, представляющие угрозу безопасности. GFI LanGuard также дает вам полную картину установленных приложений; оборудования в вашей сети; мобильные устройства, которые подключаются к серверам Exchange; состояние приложений безопасности (антивирус, антиспам, брандмауэры и т. д.); открытые порты; и любые существующие акции и услуги, запущенные на ваших машинах.

XSpider. Единственный в мире сканер уже сегодня определяющий более трети уязвимостей, которые принесет завтрашний день. Основная задача сканера XSpider – обнаружить уязвимости в сетевых ресурсах до того, как это будет сделано злоумышленниками, а также выдать чёткие и понятные рекомендации по устранению обнаруженных уязвимостей.

Чтобы сравнивать системы, подобные сканерам безопасности, недостаточно просто их запустить. Количество якобы проверяемых уязвимостей, обилие настроек, а также размер программы или её внешний вид не могут являться критериями для оценки качества содержательной работы того или иного сканера. Поэтому для того чтобы создать полноценное представление о работе различных сканеров безопасности, было решено провести их сравнительный тест по выявлению уязвимостей в семи различных операционных системах, часто используемых, в частности, крупными банками и финансовыми учреждениями:

- Solaris 2.6.1

- Windows 2000 Server

- Windows XP Professional

- Linux RedHat 5.2

- Compaq/Tandem Himalaya K2006 (OS D35)

- Bay Networks Router

- AS/400

Версии тестируемых сканеров (последние доступные на момент проверки):

- ISS Internet Scanner 6.2.1 с последними апдейтами

- LanGuard 2.0

- ShadowSecurityScanner 5.31

- XFocus X-Scan v1.3 GUI

- XSpider 6.01

Тестирование каждого сканера проводилось по два раза, тем самым исключая нежелательные возможные ошибки, связанные, например, с временной проблемой в сети. Все полученные данные были интегрированы в таблицу 1, показывающую, какая информация была получена тем или иным сканером. Желтым цветом обозначены уязвимости средней тяжести, которые при определенных обстоятельствах могут повлечь за собой серьезные потери, а красным – серьезные уязвимости, которые могут привести не только к серьезным потерям, но и к полному разрушению системы. Остальные строки относятся к нейтральной информации о системе, полученной сканерами.

Таблица 1. Данные тестирования сетевых сканеров для различных операционных систем

На основе таблиц была проведена интегральная оценка сканеров по следующей схеме:

- серьезная уязвимость: +3 балла

- уязвимость средней тяжести: +2 балла

- информация: +1 балл

- ложная серьезная уязвимость: -3 балла

- ложная уязвимость средней тяжести:-2 балла

- ложная информация: -1 балл

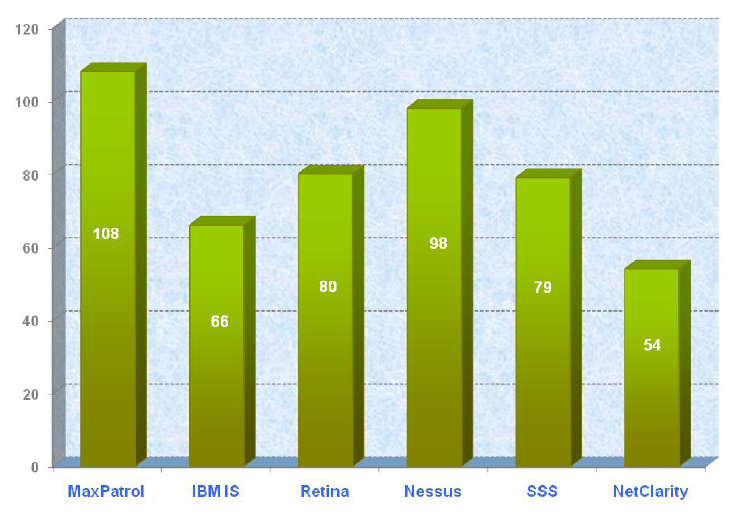

Результат представлен в таблице 2. Оставляя в стороне подробные комментарии по отдельным обнаруженным уязвимостям, приведем окончательные данные в виде диаграммы номер 1.

Таблица2. Интегральные результаты тестирования сетевых сканеров для различных операционных систем

Диаграмма №1

Краткое резюме

ISS Internet Scanner – наиболее титулованный представитель в семействе рассматриваемых продуктов – показал себя как всегда на высоком уровне, заняв почетное второе место.

LanGuard с натяжкой можно назвать сканером безопасности. Он очень хорошо работает с NetBios, выдавая список ресурсов, сервисов и пользователей. Эта способность сильно отличает сканер от остальных, но вот именно только эта. На этом преимущества LanGuard заканчиваются.

XSpider оказался бесспорным лидером, сильно оторвавшись от конкурентов, особенно при поиске уязвимостей в Windows и Solaris. Есть у XSpider и существенный минус: при выдаче списка уязвимостей выводится очень мало пояснительной информации, что предполагает высокий уровень знаний и профессионализма у специалиста, использующего эту программу. Вероятно, это объясняется тем, что разработчик программы – российская компания PositiveTechnologies, профессионально специализирующаяся на услугах по обеспечению безопасности компьютерных сетей, делала продукт, исходя из своих внутренних потребностей, и не особенно заботилась о массовом пользователе. Правда, надо отдать ей должное, денег она за свой продукт не просит, что очень приятно, учитывая его отличное качество работы.

Мнение пользователей

Перечень сканеров заметно отличается от протестированных в обзоре, но три ведущих по данным нашего анализа представлены и здесь. Сканер от ISS уступил второе место (видимо, в силу своей высокой цены) ShadowSecurityScaner. На первом же месте остался XSpider, набрав больше очков, чем все конкуренты вместе взятые. Эти данные можно рассматривать как косвенное подтверждение справедливости приведенных выше результатов анализа.

Тестирование №2

Протестированные продукты

В данном обзоре протестированы следующие сканеры:

№ Продукт Производитель

1 Internet Scanner 7.0 Internet Security Systems

2 LanGuard 3.2 GFI

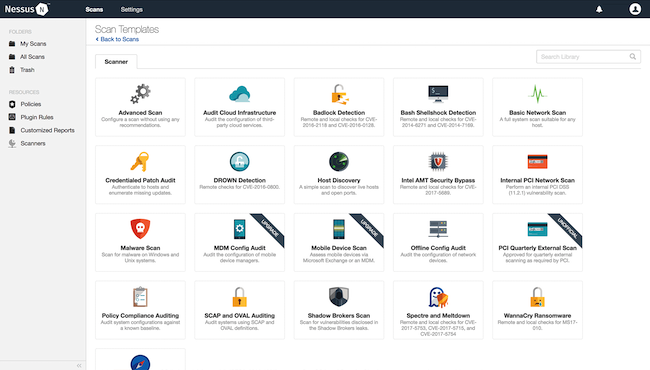

3 Nessus 2.0.6 Renaud Deraison

4 NetRecon 3.6 Symantec

5 Retina 4.9.97 eEye Digital Security

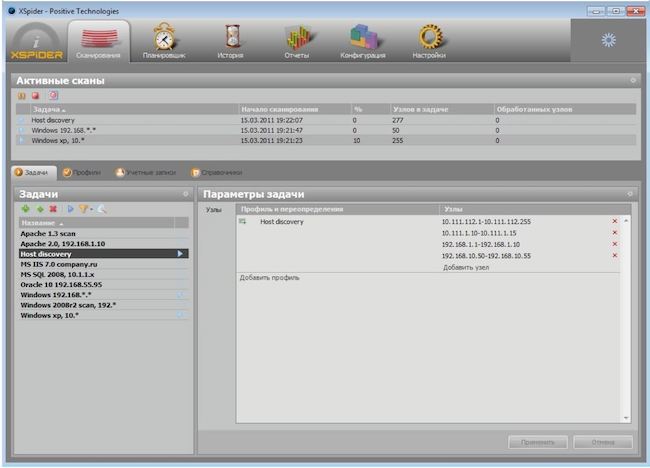

6 XSpider 7.0 PositiveTechnologies

Каждый сканер на момент тестирования был обновлен через Интернет до последней версии баз уязвимостей.

Объекты проверки

С помощью сканеров были проверены сервера со следующими операционными системами:

RedHat Linux 7.2 (Enigma) 2.4.18 SMP

Sun Solaris 7 (SPARC)

Windows XP Professional

Windows 2000 Server

Windows 2000 Server (сустановленнымипроброшеннымипортамиот (FreeBSD 4.7, RedHat Linux 8 и Windows XP Professional)

Последний сервер был сконфигурирован особым образом, чтобы затруднить его анализ. При подключении ко всем сервисам кроме HTTP, выдается баннер сервиса и на любой последующий запрос выдается один тот же положительный ответ. Сервис HTTP при запросе выдает один и тот же ответ, чередуя в случайном порядке «200 OK» и «404 Not Found».

Методика сравнения

Качество поиска уязвимостей оценивается в баллах по следующей схеме.

Уязвимость Определена Определена ошибочно

критическая +3 -1.5

доступная информация +1 -0.5

За каждое ложное срабатывание из суммы баллов вычитается 50% от бонуса за правильное определение, поскольку ложное срабатывание не так критично, но замедляет работу по устранению уязвимостей.

Пользовательский интерфейс и удобство использования продуктов оценивалось по следующим критериям:

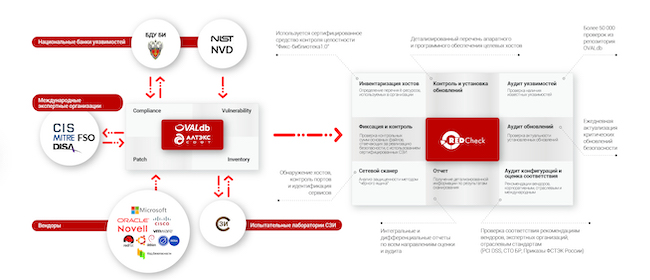

Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Волков В. Е., Шахов В. Г.

В статье рассматриваются наиболее часто используемые в России сканеры безопасности, приводятся их характеристики и рекомендации по использованию.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Волков В. Е., Шахов В. Г.

Обзор способов достоверной идентификации сетевых устройств

Основы классификации угроз информационной безопасности информационно-измерительных систем удаленной обработки данных

Автоматизированные средства тестирования межсетевых экранов

Нейросетевая диагностика аномальной сетевой активности

i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.

Comparative analysis of network security scanners

This article exams security scanners most exploited in Russia. The scanner specifications and application recommendations are given.

Текст научной работы на тему «Сравнительный анализ сетевых сканеров безопасности»

удк 681.3 В.Е.ВОЛКОВ

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СЕТЕВЫХ СКАНЕРОВ БЕЗОПАСНОСТИ

В статье рассматртаются наиболее часто используемые в России сканеры безопасности, приводятся их характеристики и рекомендации по использованию.

Защита компьютерных сетей является неотъемлемой частью любой 1Т-инфраструктуры и в силу увеличения значимости информации важность этого направления будет только увеличиваться. Между тем решение этой задачи требует комплексного подхода, включающего разработку политики безопасности предприятия, использование всевозможных программно-аппаратных средств, обучение персонала и т. д. Кроме того, после выполнения этих мер необходимо контролировать и поддерживать состояние защищенности компьютерной сети. Одним из инструментов, позволяющих следить за уровнем защищенности сети являются так называемые системы анализа защищенности или сканеры безопасности. Цель работы — определение основных характеристик сканеров безопасности, а также сравнение наиболее часто используемых из них в России.

По сравнению с другими средствами защиты сетей, сканеры безопасности имеют несколько отличительных особенностей [ 1 ]. Во-первых, они могут быть использованы к двух противоположных назначениях,

т.е. быть как инструментом контроля и обеспечения безопасности, так и средством сбора информации злоумышленником для последующего нападения. Во-вторых, сканеры безопасности могут оказывать нежелательное воздействие на сканируемый объект. Например, во время работы сканер может генерировать большой объем трафика в сети. В случае проведения проверок на некоторые виды уязвимостей (например, подверженность ООБ-атакам) может происходить выход из строя некоторой службы или всей операционной системы. И наконец, в отличие от других средств, сканер безопасности не является средством противодействия атакам в реальном времени, как, например, брандмауэр или система обнаружения атак (СОА), а лишь определяет уязвимые места для потенциально возможных атак. Кроме того, вероятность использования некоторых уязвимостей может быть довольно низкой.

С точки зрения расположения по отношению к объекту сканирования системы анализа защищенности можно разделить ня 1 группы:

Сканеры «host-based» устанавливаются непосредственно на сканируемом узле, работают от имени учетной записи с максимальными привилегиями и выполняют проверки исключительно по косвенным признакам. Сканеры такого типа еще называют системными. Сканеры второго типа выполняют проверки дистанционно, т. е. по сети. Обычно такой сканер устанавливается на отдельный узел, одной из основных функции которого является периодическое сканирование. Такие сканеры называют сетевыми.

Поскольку сетевые сканеры выполняют проверки по сети, то это существенно влияет па скорость сканирования (примером может служить локальный или удаленный подбор пароля) и на достоверность результатов (ресурс просто может быть недоступен) Кроме того, между сканирующим и сканируемым узлами могут находиться устройства, осуществляющие фильтрацию трафика, что также сказывается на достоверности результатов.

Еще один вариант классификации сканеров — по их назначению:

— сканеры общего характера;

Пояснить это можно следующим образом. Проверки, выполняемые сетевыми сканерами безопасности, направлены, прежде всего, на сетевые службы. Конечно, при этом осуществляется поиск уязви-мостей не только сетевых служб, но и операционных систем, а также некоторых приложений, установленных на сканируемом узле. Однако проверки, встроенные в сетевые сканеры, носят общий характер, а если и направлены в отношении приложений, опять-таки, это наиболее распространенные приложения и наиболее известные уязвимости. Та же ситуация и со сканерами уровня узла. Их проверки, может быть, чуть более направлены на операционную систему узла, где установлен агент, они могут быть направлены и на конкретные приложения, но предпочтение опять-таки не отдается какому-то одному.

Необходимость специализированных сканеров безопасности продиктована тем обстоятельством, что для детальной проверки используемого в корпоративной сети приложения возможностей обычных сетевых сканеров может не хватить. Здесь на помощь приходят специализированные сканеры, учитывающие специфику конкретного приложения и имеющие гораздо более полную информацию об уязвимос-тях. Вот перечень приложений, при анализе защищенности которых могут потребоваться специализированные сканеры:

— СУБД и приложения их использующие;

— системы электронного документа оборота (например, Lotus Domino);

— системы управления предприятием, так называемые ERP-системы (например, SAP R/3, Oracle Application)

В общем случае сетевые сканеры безопасности могут быть использованы для решения следующих задач.

1. Инвентаризация ресурсов сети: узлов, сетевых служб, приложений. Инвентаризационное сканирование предоставляет обобщенную (базовую) информацию о сети. Параллельно решается задача обнаружения несанкционированно подключенных устройств.

2. Тестирование сети на устойчивость к взлому. Такое тестирование может осуществляться как изнутри сети, так и снаружи. В последнем случае это

Inlsmrt 2%SSS Sijaier Rt-tiir.i

Рис. Результв-ib: oupocj по использованию сетевых сканеров безопасности

часто называют а^ылизом защищенности периметра. В протесте прокел,ени:ч такого исследования могут быть использованы л дополнительные инструменты.

Задачи 1 и 3 чаще всего выполняю тся силами самой организации. Для решения второй задачи, как правило, привлекаются внешние ресурсы. Соответственно задачи 1 и 3 решаются чаще, тестирование сети на устойчивость к взлому осуществляется реже. Для выполнения этих задач перед предприятием возникает проблема выбора конкретного продукта, максимально удовлетворяющего требованиям предприятия и учитывающего его специфику.

Приведем сравнение характеристик 4-х наиболее популярных из них. Данные по ним приведены ниже:

— Internet Scanner 7.2.21;

— LanGuard Network Security Scanner (N. S. S.) 7.0.2006.118;

— XSpider7.5 (Build 1611).

Использование сканера безопасности начинается с планирования развертывания и собственно развертывания. Поэтому первая группа критериев касается архитектуры сканеров безопасности, взаимодействия их компонентов, инсталляция, управления, Перечень критериев и результаты сравнения выбранных сканеров приведены в таблице 1.

Прежде чем приобретать продукт, имеет смысл оценить его, скачав пробную версию. Для всех сравниваемых сканеров данная возможность имеется. Необходимо только учитывать ограничения, имеющиеся в пробных версиях. Как видно из таблицы 2, все сканеры, кроме Nessus, имеют ограничения. Nessus отличается от своих «собратьев» тем, что является бесплатным, и поэтому для него нет смысла создавать ознакомительную версию. Что касается ограничений, то они могут быть временными, в случае Internet Scanner и LANGuard, или функциональными, как у XSpider.

Nessus, а точнее его серверная часть, устанавливается только на Linux-подобные ОС (клиентская часть существует как для Lin их, так и для Windows), в то время как остальные сканеры поддерживают только линейку Windows. Сточки зрения управления, все сканеры поддерживают как командный, так и графический интерфейс, что дает возможность пользователю выбирать более удобный способ «общения».

Немаловажным фактором является поддержка распределенной архитектуры, которая подразумевает установку на отдельный компьютер серверной части, т. р. самого сканера, а на любой другой — кли-

Критерий сравнения Internet Scanner IANGuard Nessus XSpider

Вариант пробной версии Полная с врем, ключ. Полная с врем, огран. Бесплатная Ограниченная

Платформа Windows windows unix windows

Протокол взаимодействия клиекг/сервер Транспортный уровень TCP TCP

Прикладной уровень Собственный с шифрован. SSL (TLS)

Таблица 2 Сравнение сканеров по критерию сканирования

Критерий сравнения Internet Scanner IANGuard Nessus XSpider

Сравнение сканеров по критерию результатов

Критерий сравнения Internet Scanner IANGuard 1 Nessus J XSpider

Хранение резулы гатов сканирования MSDE, MSSQL MSDE, Access Собственная база С мбственная база

Форматы отчетов html, pdf, rtf txt. html, pif, rtf txt, .lim], pdf html, rtf

Итоговый результат срарнення сканеров

Критерий сравнения Internet Scanner . IANGuard Nessus XSpider

Стоимость, 32 IP 2195 (10 IP) 795 0 692

64 IP 7743 (50 IP) 575 0 971

12В IP 12050 (100 IP) 750 0 1317

256 IP 21537 (250 IP) . 1425 0 1737

i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.

ентскую часть, позволяющую осуществлять управление. Этот критерий очень важен для большой тер-риториально-распределенной сети, когда для качественного анализа необходимо осуществлять сканирование с большого количества разных точек. Эту конфигурацию поддерживают только 2 сканера: 1п-ternetScanner и Nessus. При этом оба они поддерживают безопасный режим обмена информацией между клиентом и сервером.

Следующая группа критериев — сканирование. Результаты сравнения характеристик относящихся к этой группе приведены в таблице 2,

Перед тем как искать уязвимости, сканер безопасности должен убедиться в доступности узла. Эта задача называется идентификацией узла сети и может быть выполнена несколькими методами:

— TCP Ping (SYN Scan);

Метод ICMP Ping является самым простым и легко реализуемым, поэтому он используется всеми сканерами. Однако, если узел блокирует ICMP ECHO или защищен брандмауэром, то данный метод может быть неэффективен. Следующий метод TCP Ping подразумевает посылку на некоторые наиболее часто используемые порты SYN пакета, являющегося за-

просом на соединение. Этот метод очень эффективен, поскольку даже если порт закрыт, узел все равно посылает пакет сброса соединения, тем самым выдавая себя. Метод, основанный на протоколе ARP, тоже является очень эффективным, однако ни один из этих сканеров его не использует.

Следующим этапом сканирования является идентификация открытых портов, которая может осуществляться следующими методами:

Перед последним этапом определения уязвимостей производится идентификация запущенных сетевых

служб, приложений и операционной системы. Хотя этапы идентификации служб и приложений имеют большое значение, эти механизмы реализованы только в сканерах Ыеэзиэ и ХБр1с1ег.

И наконец, критерии, относящиеся к процессу сканирования, т. е. к тому, для чего, собственно говоря, сканер и предназначен. Все проверки, выполняемые сканером безопасности, можно разделить на 2 категории:

• Выводы — проверки, выполняемые по косвенным признакам (без использования уязвимости);

• Тесты — проверки, выполняемые путем атаки в отношении узла.

Первый способ определяет уязвимость, например, по «баннеру» сканируемой службы или по версии какого-либо файла. Второй основан на использовании какой-либо уязвимости и в некоторых случаях может приводить к выведению из строя тестируемой службы или узла. В этой ситуации существуют опции настройки процесса сканирования, например:

— разные методы проверки одной уязвимости;

— возможность отключения опасных проверок;

— возможность включения/выключения отдельных проверок.

Кроме того, сканер может иметь механизмы создания собственных, дополнительных проверок.

Результатом работы любого сканера является перечень найденных уязвимостей, однако кроме этого может предоставляться всевозможная дополнительная информация. От объема этой информации, а также от возможностей ее хранения существенно зависит качество анализа защищенности сети. Таблица 3 содержит характеристики, связанные с предоставлением результатов работы сканеров.

Из таблицы видно, что наибольший объем информации предоставляет Х5р1с1ег.

В заключение приведем таблицу, содержащую дополнительные характеристики, касающиеся обновлений, технической поддержки и стоимости программных продуктов.

Поскольку обновление для данного типа программного обеспечения связано с качеством его работы, то и автоматическое обновление через Интернет, и ручной режим реализованы во всех четырех сканерах. Однако под видом обновлений из Интернета можно получить все, что угодно, и желательно наличие какой либо защиты процесса обновления. Данная возможность предусмотрена только у сканера XSpider.

Обобщая все приведенные выше таблицы можно сказать, что хорошими возможностями обладает сканер Nessus, а в сочетании с тем, что он распространяется бесплатно, его использование дает большие возможности в области защиты компьютерных сетей. Примерно одинаковыми возможностями обладают сканеры XSpider и IntemetScanner, но существенное отличие в стоимости последнего резко сужает возможности его использования. Хотя сканер безопасности является отличным инструментом построения защищенной сети, он должен быть грамотно использован в совокупности с другими средствами защиты.

2. Лукацкий А. В. Обнаружение атак. — СПб.: БХВ-Петербург,

ВОЛКОВ Виктор Евгеньевич, аспирант кафедры автоматики и системы управления. ШАХОВ Владимир Григорьевич, кандидат технических наук, профессор кафедры автоматики и системы управления.

Поступила в редакцию 17.05.06. © Волков В. С., Шахов В. Г.

Читайте также:

- Как подключить принтер через роутер yota

- Как на лазерном принтере напечатать печать на

- Как сделать чтобы принтер печатал 1 страницу на 1 листе

- Как увеличить память принтера

- Python перенос строки в принтере

Сравнительный анализ сканеров безопасности. Часть 1: тест на проникновение (краткое резюме)

В настоящем документе представлены результаты сравнения сетевых сканеров безопасности в ходе проведения тестов на проникновение в отношении узлов сетевого периметра.

Лепихин Владимир Борисович

Заведующий лабораторией сетевой безопасности Учебного центра «Информзащита»

Все материалы отчета являются объектами интеллектуальной собственности учебного центра «Информзащита». Тиражирование, публикация или репродукция материалов отчета в любой форме запрещены без предварительного письменного согласия Учебного центра «Информзащита».

Полный текст исследования:

http://www.itsecurity.ru/news/reliase/2008/12_22_08.htm

1. Введение

Сетевые сканеры безопасности подходят для сравнения как нельзя лучше. Они все очень разные. И в силу специфики задач, для решения которых они предназначены, и в силу их «двойного» назначения (сетевые сканеры безопасности могут быть использованы как для защиты, так и «для нападения», а взлом, как известно, задача творческая), наконец, ещё и потому, что за каждым таким инструментом стоит полёт «хакерской» (в изначальном смысле этого слова) мысли его создателя.

При выборе условий сравнения за основу был взят подход «от задач», таким образом, по результатам можно судить, насколько тот или иной инструмент пригоден для решения поставленной перед ним задачи. Например, сетевые сканеры безопасности могут быть использованы:

- для инвентаризации сетевых ресурсов;

- в ходе проведения «тестов на проникновение»;

- в процессе проверки систем на соответствие различным требованиям.

В настоящем документе представлены результаты сравнения сетевых сканеров безопасности в ходе проведения тестов на проникновение в отношении узлов сетевого периметра. При этом оценивались:

- Количество найденных уязвимостей

- Число ложных срабатываний (False Positives)

- Число пропусков (False Negatives)

- Причины пропусков

- Полнота базы проверок (в контексте данной задачи)

- Качество механизмов инвентаризации и определения версий ПО

- Точность работы сканера (в контексте данной задачи)

Перечисленные критерии в совокупности характеризуют «пригодность» сканера для решения поставленной перед ним задачи, в данном случае – это автоматизация рутинных действий в процессе контроля защищённости сетевого периметра.

2. Краткая характеристика участников сравнения

Перед началом сравнения усилиями портала Securitylab.ru был проведён опрос, целью которого был сбор данных об используемых сканерах и задачах, для которых они используются.

В опросе приняло участие около 500 респондентов (посетителей портала Securitylab.ru).

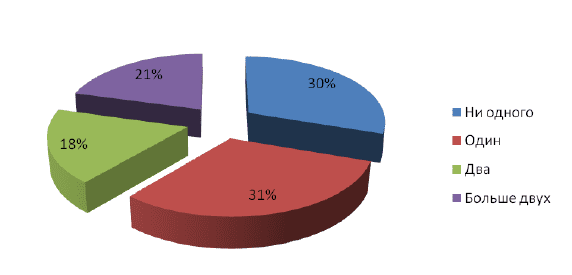

На вопрос об используемых сканерах безопасности в своих организациях, подавляющее большинство респондентов ответило, что они используют хотя бы один сканер безопасности (70%). При этом в организациях, практикующих регулярное применение сканеров безопасности для анализа защищенности своих информационных систем, предпочитают использовать более одного продукта данного класса. 49 % респондентов ответило, что в их организациях используется два и более сканера безопасности (Рис. 1).

1 . Распределение организаций опрошенных респондентов по числу используемых сканеров безопасности

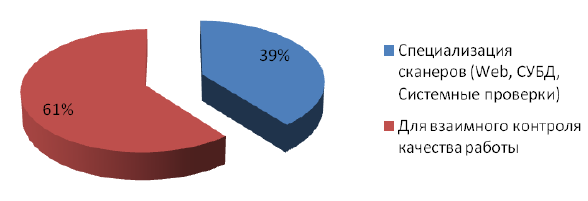

Причины, по которым используется более одного сканера безопасности, заключаются в том, что организации относятся с недоверием к решениям одного «вендора» (61%), а также в тех случаях, когда требуется выполнение специализированных проверок (39%), которые не могут быть выполнены комплексным сканером безопасности (Рис. 2).

2 . Причины использования более одного сканера безопасности в организациях опрошенных респондентов

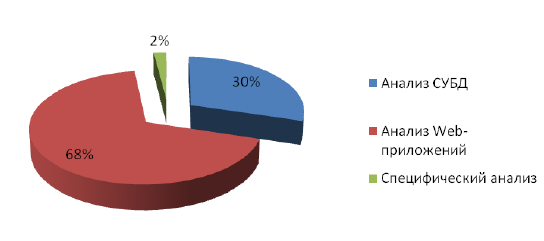

Отвечая на вопрос, для каких целей используются специализированные сканеры безопасности, большинство респондентов ответило, что они используются в качестве дополнительных инструментов анализа защищенности Web-приложений (68%). На втором месте, оказались специализированные сканеры безопасности СУБД (30%), а на третьем (2%) утилиты собственной разработки для решения специфического круга задач по анализу защищенности информационных систем (Рис. 3).

3 . Цели применения специализированных сканеров безопасности в организациях опрошенных респондентов

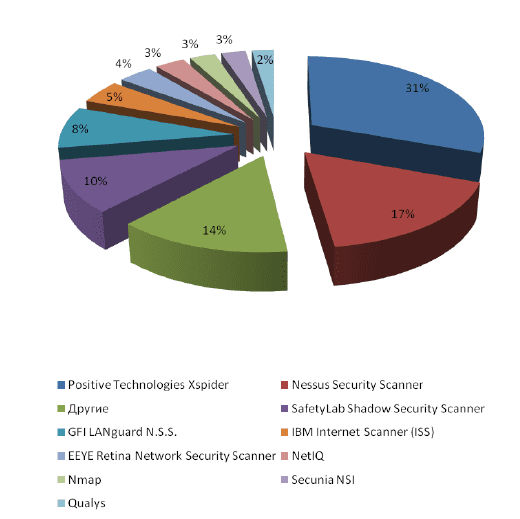

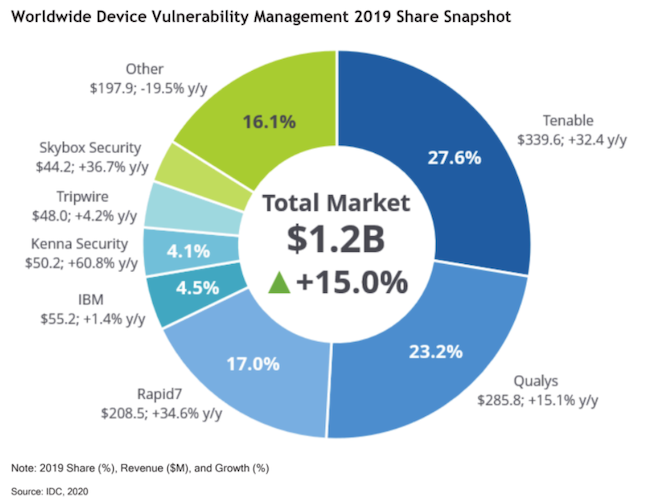

Результат опроса респондентов (рис. 4) о конечных продуктах, имеющих отношение к сканерам безопасности, показал, что большинство организаций предпочитают использовать продукт Positive Technologies XSpider (31%) и Nessus Security Scanner (17%).

Рис. 4. Используемые сканеры безопасности в организациях опрошенных респондентов

Для участия в тестовых испытаниях были отобраны сканеры, представленные в таблице 1.

Таблица 1. Сетевые сканеры безопасности, использованные в ходе сравнения

|

Название |

Версия |

Ссылка |

|

Nessus |

3.2.1 |

http://www.nessus.org/download |

|

MaxPatrol |

8.0 (Сборка 1178) |

http://www.ptsecurity.ru/maxpatrol.asp |

|

Internet Scanner |

7.2.58 |

http://www-935.ibm.com/services/us/index.wss/offering/iss/a1027208 |

|

Retina Network Security Scanner |

5.10.2.1389 |

http://www.eeye.com/html/products/retina/index.html |

|

Shadow Security Scanner (SSS) |

7.141 (Build 262) |

http://www.safety-lab.com/en/products/securityscanner.htm |

|

NetClarity Auditor |

6.1 |

http://netclarity.com/branch-nacwall.html |

Итак, первый тест сфокусирован на задаче оценки защищённости систем на устойчивость к взлому.

3. Подведение итогов

Аналогичным образом были посчитаны результаты по остальным узлам. После подсчёта итогов получилась следующая таблица (табл. 2).

Таблица 2. Итоговые результаты по всем объектам сканирования

|

Показатель |

MaxPatrol |

Internet Scanner |

Retina |

Nessus |

Shadow Security Scanner |

NetClarity |

|

Идентификация сервисов и приложений, баллы |

108 |

66 |

80 |

98 |

79 |

54 |

|

Найдено уязвимостей, всего |

163 |

51 |

38 |

81 |

69 |

57 |

|

Из них ложных срабатываний |

8 |

3 |

4 |

7 |

36 |

14 |

|

Найдено правильно |

155 |

48 |

34 |

74 |

33 |

43 |

|

Пропуски |

70 |

177 |

191 |

151 |

192 |

182 |

|

Из них по причине отсутствия в базе |

63 |

170 |

165 |

59 |

150 |

179 |

|

Из них вызванные необходимостью аутентификации |

0 |

6 |

16 |

36 |

0 |

0 |

|

По другим причинам |

7 |

1 |

10 |

56 |

42 |

3 |

3.1 Идентификация сервисов и приложений

По результатам определения сервисов и приложений баллы были просто просуммированы, при этом за ошибочное определение сервиса или приложения вычитался один балл (рис. 5).

Рис. 5. Результаты идентификации сервисов и приложений

Наибольшее количество баллов (108) набрал сканер MaxPatrol, чуть меньше (98) – сканер Nessus. Действительно, в этих двух сканерах процедура идентификации сервисов и приложений реализована очень качественно. Данный результат можно назвать вполне ожидаемым.

Далее идут Retina (80 баллов) и Shadow Security Scanner (79 баллов), они «не справились» с некоторыми трудными случаями идентификации сервисов и приложений.

Следующий результат – у сканеров Internet Scanner и NetClarity. Здесь можно упомянуть, что, например, Internet Scanner ориентируется на использование стандартных портов для приложений, этим во многом и объясняется его невысокий результат. Наконец, наихудшие показатели у сканера NetClarity. Хотя он неплохо справляется с идентификацией сервисов (всё-таки он основан на ядре Nessus 2.x), его общий низкий результат можно объяснить тем, что он идентифицировал не все открытые порты.

3.2 Идентификация уязвимостей

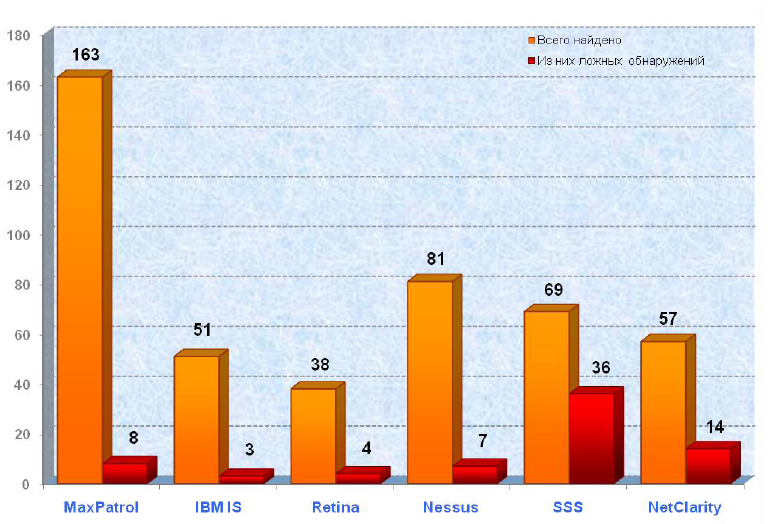

На рис. 6 представлено общее число найденных всеми сканерами уязвимостей и число ложных срабатываний. Наибольшее число уязвимостей было найдено сканером MaxPatrol. Вторым (правда, уже со значительным отрывом) опять оказался Nessus.

Лидером по количеству ложных срабатываний оказался сканер Shadow Security Scanner. В принципе, это объяснимо, выше были приведены примеры ошибок, связанные как раз с его проверками.

Рис. 6. Найденные уязвимости и ложные срабатывания

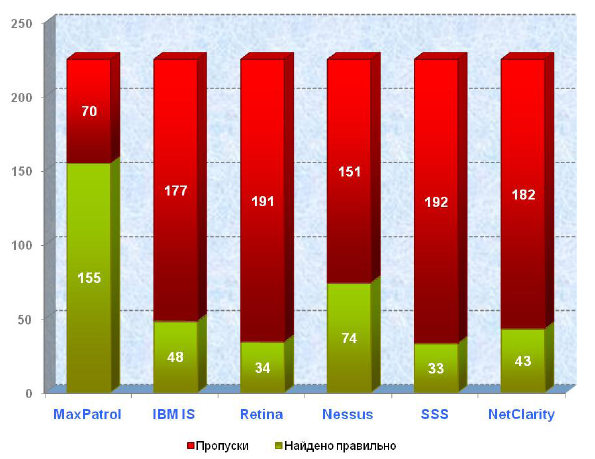

Всего на всех 16 узлах всеми сканерами было найдено (и впоследствии подверждено ручной проверкой) 225 уязвимостей. Результаты распределились так, как на рис. 7. Наибольшее число уязвимостей – 155 из 225 возможных – было выявлено сканером MaxPatrol. Вторым оказался сканер Nessus (его результат практически в два раза хуже). Следующим идёт сканер Internet Scanner, затем NetClarity.

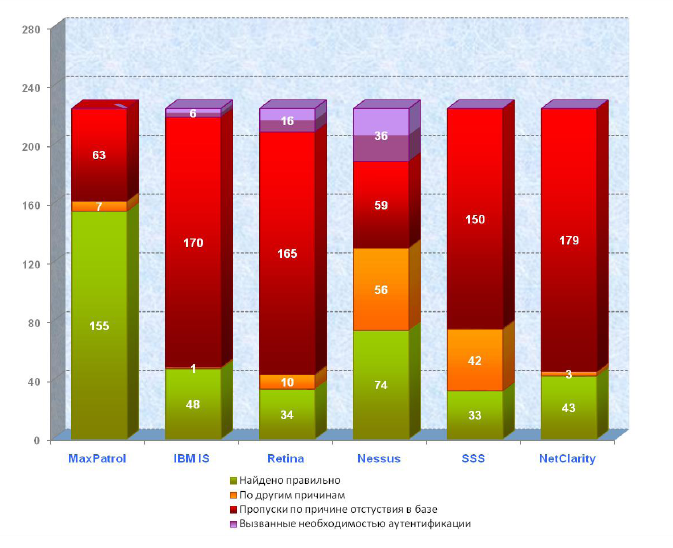

В ходе сравнения были проанализированы причины пропусков уязвимостей и были отделены те, которые были сделаны по причине отсутствия проверок в базе. На следующей диаграмме (рис.

Рис. 7. Найденные уязвимости и пропуски

Рис. 8. Причины пропусков уязвимостей

Теперь несколько показателей, получившихся в результате подсчётов.

На рис. 39 представлено отношение числа ложных срабатываний к общему числу найденных уязвимостей, этот показатель в определённом смысле можно назвать точностью работы сканера. Ведь пользователь, прежде всего, имеет дело с перечнем найденных сканером уязвимостей, из которого необходимо выделить найденные правильно.

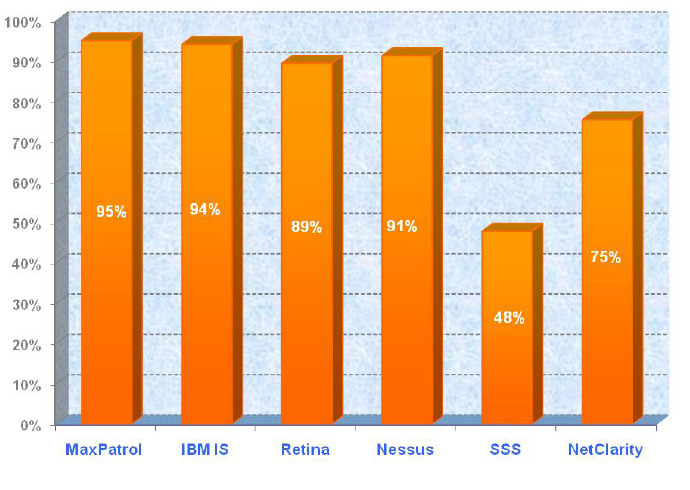

Рис. 9. Точность работы сканеров

Из этой диаграммы видно, что наивысшая точность (95%) достигнута сканером MaxPatrol. Хотя число ложных срабатываний у него не самое низкое, такой показатель точности достигнут за счёт большого количества найденных уязвимостей. Следующим по точности определения идёт Internet Scanner. Он показал самое низкое число ложных срабатываний. Самый низкий результат у сканера SSS, что неудивительно при таком большом количестве ложных срабатываний, которое было замечено в ходе сравнения.

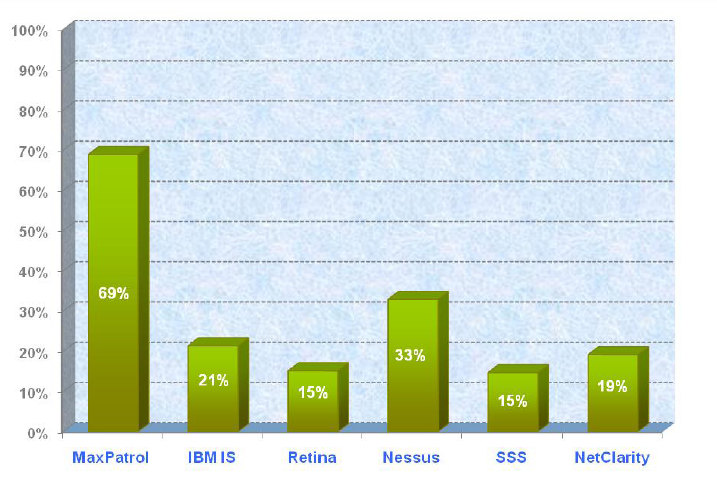

Ещё один расчётный показатель – это полнота базы (рис. 10). Он рассчитан как отношение числа уязвимостей, найденных правильно, к общему числу уязвимостей (в данном случае — 225) и характеризует масштабы «пропусков».

Рис. 10. Полнота базы

Из этой диаграммы видно, что база сканера MaxPatrol наиболее адекватна поставленной задаче.

4. Заключение

4.1 Комментарии к результатам лидеров: MaxPatrol и Nessus

Первое место по всем критериям данного сравнения достаётся сканеру MaxPatrol, на втором месте – сканер Nessus, результаты остальных сканеров существенно ниже.

Здесь уместно вспомнить один из документов, подготовленный национальным институтом стандартов и технологий США (NIST), а именно — «Guideline on Network Security Testing». В нём говорится, что в ходе контроля защищённости компьютерных систем рекомендуется использовать как минимум два сканера безопасности.

В полученном результате, по сути, нет ничего неожиданного и удивительного. Не секрет, что сканеры XSpider (MaxPatrol) и Nessus пользуются популярностью как среди специалистов по безопасности, так и среди «взломщиков». Это подтверждают и приведённые выше результаты опроса. Попробуем проанализировать причины явного лидерства MaxPatrol (частично это касается и сканера Nessus), а также причины «проигрыша» других сканеров. Прежде всего – это качественная идентификация сервисов и приложений. Проверки, основанные на выводах (а их в данном случае использовалось довольно много), сильно зависят от точности сбора информации. А идентификация сервисов и приложений в сканере MaxPatrol практически доведена до совершенства. Вот один показательный пример.

Вторая причина успеха MaxPatrol – полнота базы и её адекватность поставленной задаче и вообще «сегодняшнему дню». По результатам заметно, что база проверок в MaxPatrol значительно расширена и детализирована, в ней «наведён порядок», при этом явный «крен» в сторону web-приложений компенсируется и расширением проверок в других областях, например, произвели впечатление результаты сканирования представленного в сравнении маршрутизатора Cisco.

Третья причина – качественный анализ версий приложений с учётом операционных систем, дистрибутивов и различных «ответвлений». Можно также добавить и использование разных источников (базы уязвимостей, уведомления и бюллетени «вендоров»).

Наконец, можно ещё добавить, что MaxPatrol имеет очень удобный и логичный интерфейс, отражающий основные этапы работы сетевых сканеров безопасности. А это немаловажно. Связка «узел, сервис, уязвимость» очень удобна для восприятия (Прим. ред. это субъективное мнение автора сравнения). И особенно для данной задачи.

Теперь о недостатках и «слабых» местах. Поскольку MaxPatrol оказался лидером сравнения, то и критика в его адрес будет «максимальной».

Во-первых, так называемый «проигрыш в мелочах». Имея очень качественный движок, важно предложить и соответствующий дополнительный сервис, например, удобный инструментарий, позволяющий что-то сделать вручную, средства поиска уязвимостей, возможность «тонкой» настройки системы. MaxPatrol продолжает традицию XSpider и максимально ориентирован на идеологию «нажал и заработало». С одной стороны это неплохо, с другой стороны – ограничивает «дотошного» аналитика.

Во-вторых, остались «неохваченными» некоторые сервисы (можно судить об этом по результатам данного сравнения), например, IKE (порт 500).

В-третьих, в некоторых случаях не хватает элементарного сопоставления результатов двух проверок друг с другом, например, как в описанном выше случае с SSH. Т. е. нет выводов, основанных на результатах нескольких проверок. Например, операционная система узла host4 была определена как Windows, а «вендор» сервиса PPTP классифицирован как Linux. Можно сделать выводы? Например, в отчёте в области определения операционной системы указать, что это «гибридный» узел.

В-четвёртых, описание проверок оставляет желать лучшего. Но здесь следует понимать, что MaxPatrol находится в неравных условиях с другими сканерами: качественный перевод на русский язык всех описаний – очень трудоёмкая задача.

Сканер Nessus показал, в целом, неплохие результаты, а в ряде моментов он был точнее сканера MaxPatrol. Главная причина отставания Nessus – это пропуски уязвимостей, но не по причине отстуствия проверок в базе, как у большинства остальных сканеров, а в силу особенностей реализации. Во-первых (и этим обусловлена значительная часть пропусков), в сканере Nessus наметилась тенденция развития в сторону «локальных» или системных проверок, предполагающих подключение с учётной записью. Во-вторых, в сканере Nessus учтено меньше (в сравнении с MaxPatrol) источников информации об уязвимостях. Это чем-то похоже на сканер SSS, основанный по большей части на базе SecurityFocus.

5. Ограничения данного сравнения

В ходе сравнения были изучены возможности сканеров в контексте только одной задачи – тестирование узлов сетевого периметра на устойчивость к взлому. Например, если проводить автомобильную аналогию, мы увидели, как разные автомобили ведут себя, допустим, на скользкой дороге. Однако есть и другие задачи, решение которых этими же сканерами может выглядеть совершенно иначе. В ближайшее время планируется сделать сравнение сканеров в ходе решения таких задач, как:

- Проведение аудита систем с использованием учётной записи

- Оценка соответствия требованиям стандарта PCI DSS

- Сканирование Windows-систем

Кроме того, планируется сделать сравнение сканеров и по формальным критериям.

В ходе данного сравнения был протестирован только сам «движок» или, выражаясь современным языком, «мозг» сканера. Возможности в плане дополнительного сервиса (отчёты, запись информации о ходе сканирования и т. п.) никак не оценивались и не сравнивались.

Также не оценивались степень опасности и возможности по эксплуатации найденных уязвимостей. Некоторые сканеры ограничились «незначительными» уязвимостями низкой степени риска, другие же выявили действительно критичные уязвимости, позволяющие получить доступ к системе.

Тестирование сканеров безопасности веб-приложений: подходы и критерии

Время на прочтение

8 мин

Количество просмотров 23K

Современный сканер веб-приложений — это многофункциональный и весьма сложный продукт. Поэтому его тестирование и сравнение с аналогичными решениями имеет целый ряд особенностей.

Тестовая процедура

В статье «Building a Test Suite for Web Application Scanners» изложены общие принципы тестирования сканеров, на которые мы будем опираться далее. Одним из таких принципов является Тестовая процедура для сравнения работы различных сканеров веб-приложений. В немного модифицированном виде эта процедура выглядит следующим образом:

- Подготовить необходимый тестовый контент для функциональной проверки всех технических требований и развернуть тестовые стенды.

- Инициализировать тесты, получить все необходимые настройки для тестов.

- Сконфигурировать сканируемое веб-приложение и выбрать для него тип уязвимости и уровень защиты.

- Запустить сканер с выбранными настройками на тестируемом веб-приложении и пройти набор функциональных тестов.

- Подсчитать и классифицировать найденные сканером веб-объекты (уникальные ссылки, уязвимости, векторы атаки и т. п.).

- Повторить шаги 2—5 для каждого типа уязвимостей и уровней защиты.

Изменения после каждой итерации необходимо заносить в сводную таблицу результатов детектирования объектов. Выглядеть это должно приблизительно так:

Очевидно, что далеко не все сканеры веб-приложений обладают одинаковым набором сканирующих модулей, однако такую таблицу все равно можно использовать, уменьшая рейтинг сканера при отсутствии тех или иных модулей, той или иной функциональности.

Подготовить тестовое приложение с точно известным заранее числом уязвимостей определенного типа невозможно. Поэтому при составлении подобной таблицы мы неминуемо столкнемся с трудностями определения количества реальных объектов для поиска. Решить эту проблему можно следующим образом.

- В качестве одной уязвимости рассматривать класс эквивалентных уязвимостей, которые могут быть найдены в тестовом веб-приложении. Например, для SQL-инъекций классом эквивалентных уязвимостей можно считать все уязвимости, найденные для одного и того же параметра GET-запроса к приложению. Другим словами, если имеется некий уязвимый параметр id, изменение которого вызывает сбой веб-сервера или базы данных, то все векторы атаки, использующие этот параметр, можно считать эквивалентными с точностью до перестановки параметров: example.com/page.php?id=blabla ~ example.com/page.php?a=1&id=bla&b=2.

- Разработать простейшие тестовые приложения, реализующие или моделирующие некоторую уязвимость, но используя различные фреймворки и разворачивая их на множестве вариантов операционных систем, различных веб-серверах, с использованием различных баз данных, с доступом по различным видам сетевых протоколов, а также через различные цепочки прокси.

- Развернуть на тестовых стендах множество различных CMS, уязвимых приложений (DVWA, Gruyere, OWASP Site Generator и т. п.) и сканировать их различными сканерами безопасности. Общее число уязвимостей, найденных всеми сканерами, взять за эталон и использовать в дальнейших тестах.

Конфигурировать тестовое приложение и управлять им, устанавливая требуемый уровень защиты, можно, к примеру, с помощью инструмента OWASP Site Generator, конфигурацию которого можно хранить и редактировать в обычном XML-файле. К сожалению, на данный момент этот инструмент считается устаревшим и для эмуляции современных уязвимостей рекомендуется создавать приложения собственной разработки.

Типы уязвимостей для реализации в тестовом контенте для проверки сканера можно взять из классификатора WASC Threat Classification.

Ожидаемое число запусков тестовой процедуры для всех возможных комбинаций установленных приложений будет очень и очень велико, что и неудивительно. Уменьшить это число можно благодаря использованию техники тестирования pairwise analysis.

По результатам сканирования получаем числовые векторы вида

(уровень защиты, кол-во обнаруженных объектов, False Positive, False Negative, всего объектов, время сканирования)

Затем необходимо ввести метрику качества сканирования, которою можно будет использовать для сравнения показателей и сканеров между собой. В качестве подобной метрики достаточно использовать простейшую евклидову метрику.

Виды тестовых испытаний

Еще одна статья, на которую можно опираться при тестировании сканеров веб-приложений, называется «Analyzing the Accuracy and Time Costs of Web Application Security Scanners». В этом материале описывается проведение испытаний различных сканеров (BurpSuitePro, Qualys, WebInspect, NTOSpider, Appscan, Hailstorm, Acunetix) и для каждого конкретного инструмента предлагается проводить четыре типа испытаний:

- Выполнить сканирование веб-приложения в режиме Point and Shoot (PaS) и определить число найденных и подтвержденных уязвимостей.

- Выполнить повторное сканирование после предварительного «обучения» и настройки сканера на работу с данным типом приложений, определить число найденных и подтвержденных уязвимостей в этом случае.

- Оценить точность и полноту описания найденных уязвимостей.

- Оценить общее время, потраченное специалистами на подготовку и проведение тестирования, анализ и обеспечение качества результатов сканирования.

Режим PaS — это запуск сканирования со стандартными параметрами сканера. Проходит по схеме «установка цели — сканирование — получение результата».

Обучение — включает в себя любые конфигурации настроек, изменение скриптов, связь с поставщиками сканера и т. п.

Для определения количества времени, которое специалистам необходимо затратить для получения качественного результата, в статье предлагается пользоваться простой формулой:

Общее время = Время обучения + #False Positive * 15 мин. + #False Negative * 15 мин.

В ходе каждого испытания нужно применять тестовую процедуру, которую мы описывали выше.

Критерии оценки для сканеров веб-приложений

В еще одной полезной статье «Top 10: The Web Application Vulnerability Scanners Benchmark» авторы предлагают общий поход к сравнению характеристик сканеров, а также набор таких характеристик с примерами. Оценку возможностей сканеров веб-приложений в этой статье предлагается задавать в табличном виде, используя следующие критерии:

- Сравнение цены продукта по отношению к оценкам критериев. (A Price Comparison — in Relation to the Rest of the Benchmark Results). Пример сравнения можно посмотреть в сводной таблице.

- Универсальность применения сканера — это число поддерживаемых протоколов и векторов доставки — методов доставки данных к серверу (Scanner Versatility — A Measure for the Scanner’s Support of Protocols & Input Delivery Vectors). Векторы доставки включают в себя такие методы доставки данных к серверу, как HTTP-параметры строк запроса, параметры HTTP-body, JSON, XML, двоичные методы для конкретных технологий — таких как AMF, Java-сериализованные объекты и WCF. Пример сравнения можно посмотреть в сводной таблице.

- Количество поддерживаемых векторов атаки: количество и тип активных плагинов сканера (Attack Vector Support — The Amount & Type of Active Scan Plugins (Vulnerability Detection)). Пример сравнения можно посмотреть в сводной таблице.

- Точность обнаружения CSS (Reflected Cross Site Scripting Detection Accuracy). Пример сравнения можно посмотреть в сводной таблице.

- Точность обнаружения SQL-инъекций (SQL Injection Detection Accuracy). Пример сравнения можно посмотреть в сводной таблице.

- Точность обхода структуры веб-приложения и обнаружения локальных файлов. (Path Traversal / Local File Inclusion Detection Accuracy). Пример сравнения можно посмотреть в сводной таблице.

- Удаленное использование файлов, XSS, фишинг через RFI. (Remote File Inclusion Detection Accuracy (XSS / Phishing via RFI)). Пример сравнения можно посмотреть в сводной таблице. Пример тест-кейсов RFI приведен на схеме.

- WIVET-сравнение: автоматизированный краулинг и получение входных векторов для атаки (WIVET (Web Input Vector Extractor Teaser) Score Comparison — Automated Crawling / Input Vector Extraction). Пример сравнения можно посмотреть в сводной таблице.

- Адаптивность сканера: количество дополнительных возможностей сканера для преодоления защитных барьеров (Scanner Adaptability — Complementary Coverage Features and Scan Barrier Support). Пример сравнения можно посмотреть в сводной таблице.

- Сравнение особенностей аутентификации: количество и тип поддерживаемых способов авторизации и аутентификации (Authentication Features Comparison). Пример сравнения можно посмотреть в сводной таблице.

- Количество дополнительных возможностей сканирования и встроенных механизмов. (Complementary Scan Features and Embedded Products). Пример сравнения можно посмотреть в сводной таблице.

- Общее впечатление о работе основной функции сканирования (General Scanning Features and Overall Impression). Пример сравнения можно посмотреть в сводной таблице.

- Сравнение лицензий и технологий (License Comparison and General Information). Пример сравнения можно посмотреть в сводной таблице.

Некоторые из перечисленных пунктов входят в сводную таблицу детектирования объектов. Кроме того, можно заметить, что для большинства критериев требуются экспертные оценки, а это затрудняет автоматизированное тестирование и сравнение сканеров. В результате предложенные критерии оценок можно использовать, к примеру, в качестве разделов для более общего отчета по исследованию характеристик сканера, в котором содержатся все итоги тестирования и сравнения конкретного сканера с конкурентами.

Типы тестов для сканеров веб-приложений

Опираясь на материалы представленных выше статей, мы разработали классификацию типов тестов, которые можно использовать в тестовой процедуре.

- Базовые функциональные (smoke) тесты должны проверять работоспособность основных низкоуровневых узлов сканера: работу транспортной подсистемы, подсистемы конфигурации, подсистемы логирования и т. п. При сканировании простейших тестовых целей не должно быть сообщений об ошибках, exceptions и traceback в логах, сканер не должен зависать при использовании различных транспортов, редиректов, прокси-серверов и т. п.

- Функциональные (functional) тесты должны реализовать проверку основных сценариев для проверки технических требований. Необходимо проверять работоспособность каждого сканирующего модуля по порядку при различных настройках модуля и тестового окружения. Выполняются позитивные и негативные тестовые сценарии, различные стресс-тесты с использованием больших массивов корректных и некорректных данных, оправляемых сканеру в ответ от веб-приложения.

- Тесты на сравнение (compare) функциональности, в ходе которых выполняется сравнение качества и средней скорости поиска объектов выбранным модулем сканера с аналогичными по функционалу модулями в продуктах-конкурентах. Для каждого конкретного сканирующего модуля должны даваться определения, что подразумевать под объектами для него и качеством их поиска.

- Тесты на сравнение показателей оценочных критериев (criteria), в ходе которых проверяется, что скорость и качество поиска объектов каждым сканирующим модулем в каждой новой версии тестируемого сканера — не ухудшились по сравнению с предыдущей версией. Определения скорости и качества должны задаваться так же, как для тестов на сравнение функциональности: за тем исключением, что в данном типе тестов в качестве конкурента для тестируемого сканера выступает его предыдущая версия.

Использовать описанную в топике тестовую процедуру можно для любых сканеров безопасности веб-приложений, а применяя метрику качества сканирования, мы получаем инструмент для качественного сравнения сканеров через сопоставление их метрик. В развитие этой идеи можно использовать нечеткие показатели, шкалы и метрики — для упрощения работ по сравнению сканеров.

Спасибо за внимание, будем рады ответить на вопросы в комментариях.

Автор: Тимур Гильмуллин, группа автоматизированного тестирования Positive Technologies.

Сканеры безопасности

Цель работы:

Ознакомиться с назначением сканеров

безопасности и их представителями –

Shadow

Security

Scanner

и XSpider.

I. Основные понятия

В последнее время

увеличилось число публикаций, посвященных

такому направлению в области защиты

информации, как адаптивная безопасность

сети. Это направление состоит из двух

основных технологий — анализ

защищенности

и обнаружение атак. Именно первой

технологии и посвящена работа.

Сеть состоит из

ряда компонентов, которые нуждаются в

оценке эффективности их защиты. Средства

анализа защищенности исследуют сеть и

ищут «слабые» места в ней, анализируют

полученные результаты и на их основе

создают различного рода отчеты. В

некоторых системах найденная уязвимость

может быть устранена автоматически.

Системами анализа

защищенности могут быть идентифицированы

следующие проблемы:

-

«Люки» в

программах и программы типа «троянский

конь»; -

Восприимчивость

к проникновению из незащищенных систем; -

Неправильная

настройка межсетевых экранов, Web-серверов

и баз данных; -

Отсутствие

необходимых обновлений (patch,

hot

fix)

операционных систем; -

Наличие работающих

в сети модемов; -

Слабые пароли и

т.д.

Технология анализа

защищенности является действенным

методом реализации политики сетевой

безопасности прежде, чем осуществится

попытка ее нарушения снаружи или изнутри

организации.

Часто пишут об

уникальных возможностях систем анализа

защищенности (сканерах), подводя читателей

к убеждению, что эти системы являются

панацеей от всех бед, и что они позволяют

обнаруживать все вновь обнаруживаемые

уязвимости. Однако это не так.

Сетевой сканер безопасности предназначен

для обнаружения только тех уязвимостей,

описание которых есть у него в базе

данных. Это один из аспектов, присущий

всем системам анализа защищенности.

Функционировать

такие средства могут на сетевом уровне

(network—based),

уровне операционной системы (host—based)

и уровне приложения (application—based).

Наибольшее распространение получили

средства анализа защищенности сетевых

сервисов и протоколов. Связано это, в

первую очередь, с универсальностью

используемых протоколов. Изученность

и повсеместное использование таких

протоколов, как IP, TCP, HTTP, FTP, SMTP и т.п.

позволяют с высокой степенью эффективности

проверять защищенность информационной

системы, работающей в данном сетевом

окружении. Вторыми по распространенности

являются средства анализа защищенности

операционных систем (ОС). Связано это

также с универсальностью и распространенностью

некоторых операционных систем (например,

UNIX и Windows

NT). Однако из-за того, что каждый

производитель вносит в операционную

систему свои изменения (ярким примером

является множество разновидностей ОС

UNIX), средства анализа защищенности ОС

анализируют в первую очередь параметры,

характерные для всего семейства одной

ОС. И лишь для некоторых систем

анализируются специфичные для нее

параметры. Средств анализа защищенности

приложений на сегодняшний день не так

много. Такие средства пока существуют

только для широко распространенных

прикладных систем, типа Web-браузеров

(Netscape

Navigator,

Microsoft

Internet

Explorer),

СУБД (Microsoft

SQL Server,

Sybase

Adaptive

Server)

и т.п.

Помимо обнаружения

уязвимостей, при помощи средств анализа

защищенности можно быстро определить

все узлы корпоративной сети, доступные

в момент проведения тестирования,

выявить все используемые в ней сервисы

и протоколы, их настройки и возможности

для несанкционированного воздействия

(как изнутри корпоративной сети, так и

снаружи). Также эти средства вырабатывают

рекомендации и пошаговые меры, позволяющие

устранить выявленные недостатки.

Механизм работы

Существует два

основных механизма, при помощи которых

сканер проверяет наличие уязвимости:

Сканирование

— механизм

пассивного анализа, с помощью которого

сканер пытается определить наличие

уязвимости без фактического подтверждения

ее наличия, т.е. по косвенным признакам.

Этот метод является наиболее быстрым

и простым для реализации. Этот процесс

идентифицирует открытые порты, найденные

на каждом сетевом устройстве, и собирает

связанные с портами заголовки (banner),

найденные при сканировании каждого

порта. Каждый полученный заголовок

сравнивается с таблицей правил определения

сетевых устройств, операционных систем

и потенциальных уязвимостей. На основе

проведенного сравнения делается вывод

о наличии или отсутствии уязвимости.

Зондирование

— механизм

активного анализа, который позволяет

убедиться, присутствует или нет на

анализируемом узле уязвимость.

Зондирование выполняется путем имитации

атаки, использующей проверяемую

уязвимость. Этот метод более медленный,

чем сканирование, но почти всегда гораздо

более точный, чем он. Этот процесс

использует информацию, полученную в

процессе сканирования, для детального

анализа каждого сетевого устройства.

Этот процесс также использует известные

методы реализации атак для того, чтобы

полностью подтвердить предполагаемые

уязвимости и обнаружить другие уязвимости,

которые не могут быть обнаружены

пассивными методами, например

подверженность атакам типа «отказ в

обслуживании» (DoS

— denial

of

service).

На практике

указанные механизмы реализуются

следующими методами:

1. Проверка

заголовков (banner

check)

— указанный

механизм представляет собой ряд проверок

типа «сканирование» и позволяет

делать вывод об уязвимости, опираясь

на информацию в заголовке ответа на

запрос сканера. Типичный пример такой

проверки — анализ заголовков программы

Send

mail

или FTP-сервера,

позволяющий узнать их версию и на основе

этой информации сделать вывод о наличии

в них уязвимости.

Это наиболее

быстрый и простой для реализации метод

проверки присутствия на сканируемом

узле уязвимости. Однако эффективность

проверок заголовков достаточно эфемерна.

И вот почему. Во-первых, вы можете изменить

текст заголовка, предусмотрительно

удалив из него номер версии или иную

информацию, на основании которой сканер

строит свои заключения. Во-вторых,

зачастую, версия, указываемая в заголовке

ответа на запрос, не всегда говорит об

уязвимости программного обеспечения.

Особенно это касается программного

обеспечения, распространяемого вместе

с исходными текстами. Вы можете

самостоятельно устранить уязвимость

путем модификации исходного текста,

при этом, забыв изменить номер версии

в заголовке. В-третьих, устранение

уязвимости в одной версии еще не означает,

что в следующих версиях эта уязвимость

отсутствует.

Процесс, описанный

выше, является первым и очень важным

шагом при сканировании сети. Он

не приводит к нарушению функционирования

сервисов или узлов сети.

2. Активные

зондирующие проверки (active

probing

check)

— также

относятся к механизму сканирования.

Однако они основаны на сравнении

«цифрового слепка» фрагмента

программного обеспечения со слепком

известной уязвимости. Аналогичным

образом поступают антивирусные системы,

сравнивая фрагменты сканируемого

программного обеспечения с сигнатурами

вирусов, хранящимися в специализированной

базе данных. Разновидностью этого метода

являются проверки контрольных сумм или

даты сканируемого программного

обеспечения, которые реализуются в

сканерах, работающих на уровне операционной

системы.

Специализированная

база данных по сетевой безопасности

содержит информацию об уязвимостях и

способах их использования (атаках). Эти

данные дополняются сведениями о мерах

их устранения, позволяющих снизить риск

безопасности в случае их обнаружения.

Зачастую эта база данных используется

и системой анализа защищенности и

системой обнаружения атак. Этот метод

также достаточно быстр, но реализуется

труднее, чем «проверка заголовков».

3. Имитация

атак (exploit

check)

— данные

проверки относятся к механизму

зондирования и основаны на эксплуатации

различных дефектов в программном

обеспечении.

Некоторые

уязвимости не обнаруживают себя, пока

вы не «подтолкнете» их. Для этого

против подозрительного сервиса или

узла запускаются реальные атаки. Проверки

заголовков осуществляют первичный

осмотр сети, а метод «exploit

check«,

отвергая информацию в заголовках,

позволяет имитировать реальные атаки,

тем самым с большей эффективностью (но

меньшей скоростью) обнаруживая уязвимости

на сканируемых узлах.

Имитация атак

является более надежным способом анализа

защищенности, чем проверки заголовков,

и обычно более надежны, чем активные

зондирующие проверки.

Однако

существуют случаи, когда имитация атак

не всегда может быть реализована. Такие

случаи можно разделить на две категории:

ситуации, в которых тест приводит к

«отказу в

обслуживании»

анализируемого узла или сети, и ситуации,

при которых уязвимость в принципе

негодна

для реализации атаки на сеть.

Многие проблемы

защиты не могут быть выявлены без

блокирования или нарушения функционирования

сервиса или компьютера в процессе

сканирования. В некоторых случаях

нежелательно использовать имитацию

атак (например, для анализа защищенности

важных серверов), т.к. это может привести

к большим затратам (материальным и

временным) на восстановление

работоспособности выведенных из строя

элементов корпоративной сети. В этих

случаях желательно применить другие

проверки, например, активное зондирование

или, в крайнем случае, проверки заголовков.

Однако, есть

некоторые уязвимости (например, проверка

подверженности атакам типа «Packet

Storm«),

которые просто не могут быть протестированы

без возможного выведения из строя

сервиса или компьютера. В этом случае

разработчики поступают следующим

образом, — по умолчанию такие проверки

выключены и пользователь может сам

включить их, если желает. При включении

любой из проверок этой группы, системы

выдают сообщение типа «WARNING:

These

checks

may

crash

or

reboot

scanned

hosts«

(«Внимание: эти проверки могут вывести

из строя или перезагрузить сканируемые

узлы»).

Этапы сканирования

Практически любой

сканер проводит анализ защищенности в

несколько этапов:

-

Сбор информации

о сети.

На данном этапе идентифицируются все

активные устройства в сети и определяются

запущенные на них сервисы и демоны. В

случае использования систем анализа

защищенности на уровне операционной

системы данный этап пропускается,

поскольку на каждом анализируемом узле

установлены соответствующие агенты

системного сканера. -

Обнаружение

потенциальных уязвимостей.

Сканер использует описанную выше базу

данных для сравнения собранных данных

с известными уязвимостями при помощи

проверки заголовков или активных

зондирующих проверок. В некоторых

системах все уязвимости ранжируются

по степени риска: высокая (High),

средняя (Medium)

и низкая (Low). -

Подтверждение

выбранных уязвимостей.

Сканер использует специальные методы

и моделирует (имитирует) определенные

атаки для подтверждения факта наличия

уязвимостей на выбранных узлах сети. -

Генерация

отчетов.

На основе собранной информации система

анализа защищенности создает отчеты,

описывающие обнаруженные уязвимости.

В некоторых системах отчеты создаются

для различных категорий пользователей,

начиная от администраторов сети и

заканчивая руководством компании. Если

первых в первую очередь интересуют

технические детали, то для руководства

компании необходимо представить красиво

оформленные с применением графиков и

диаграмм отчеты с минимумом подробностей.

Немаловажным аспектом является наличие

рекомендаций по устранению обнаруженных

проблем, когда для каждой уязвимости

выдаются пошаговые инструкции для

устранения уязвимостей, специфичные

для каждой операционной системы. Во

многих случаях отчеты также содержат

ссылки на FTP—

или Web-сервера,

содержащие patch

и hot

fix,

устраняющие обнаруженные уязвимости. -

Автоматическое

устранение уязвимостей.

Этот этап достаточно редко реализуется

в сетевых сканерах, но широко применяется

в системных сканерах. При этом данная

возможность может реализовываться

по-разному. Например, создается

специальный сценарий (fix

script),

который администратор может запустить

для устранения уязвимости. Одновременно

с созданием этого сценария, создается

и второй сценарий, отменяющий произведенные

изменения. Это необходимо в том случае,

если после устранения проблемы,

нормальное функционирование узла было

нарушено. В других системах возможности

«отката» не существует.

У администратора,

осуществляющего поиск уязвимостей,

есть несколько вариантов использования

системы анализа защищенности – это

различный набор существующих этапов.

Особенности

применения

Если сканер не

находит уязвимостей на тестируемом

узле, то это еще не значит, что их нет.

Просто сканер не нашел их. И зависит это

не только от самого сканера, но и от его

окружения. Например, если Вы тестируете

сервис Telnet

или FTP

на удаленной машине, и сканер сообщает

Вам, что уязвимостей не обнаружено — это

может значить не только, что уязвимостей

нет, а еще и то, что на сканируемом

компьютере установлен, например, TCP

Wrapper.

Да мало ли еще чего? Вы можете пытаться

получить доступ к компьютеру через

межсетевой экран или попытки доступа

блокируются соответствующими фильтрами

у провайдера и т.д. Для ОС Windows

NT характерен

другой случай. Сканер пытается дистанционно

проанализировать системный реестр

(registry).

Однако в случае запрета на анализируемом

узле удаленного доступа к реестру,

сканер никаких уязвимостей не обнаружит.

Существуют и более сложные случаи. И

вообще различные реализации одного

итого же сервиса по-разному реагируют

на системы анализа защищенности. Очень

часто на практике можно увидеть, что

сканер показывает уязвимости, которых

на анализируемом узле нет. Это относится

к сетевым сканерам, которые проводят

дистанционный анализ узлов сети. И

удаленно определить, существует ли в

действительности уязвимость или нет,

практически невозможно. В этом случае

можно порекомендовать использовать

систему анализа защищенности на уровне

операционной системы, агенты которой

устанавливаются на каждый контролируемый

узел и проводят все проверки локально.

Для решения этой

проблемы некоторые компании-производители

пошли по пути предоставления своим

пользователям нескольких систем анализа

защищенности, работающих на всех

указанных выше уровнях, — сетевом,

системном и уровне приложений. Совокупность

этих систем позволяет с высокой степенью

эффективности обнаружить практически

все известные уязвимости. Например,

компания Internet

Security

Systems

предлагает семейство SAFE

suite,

состоящее из четырех сканеров: Internet

Scanner,

System

Scanner,

Security

Manager

и Database

Scanner.

В настоящий момент это единственная

компания, которая предлагает системы

анализа защищенности, функционирующие

на всех трех уровнях информационной

инфраструктуры. Другие компании

предлагают или два (Axent)

или, как правило, один (Network

Associates,

NetSonar

и др.) сканер.

Компания Cisco,

предлагающая только систему анализа

защищенности на уровне сети пошла другим

путем для устранения проблемы ложного

срабатывания. Она делит все уязвимости

на два класса:

-

Потенциальные

— вытекающие

из проверок заголовков и т.н. активных

«подталкиваний» (nudge)

анализируемого сервиса или узла.

Потенциальная уязвимость возможно

существует в системе, но активные

зондирующие проверки не подтверждают

этого. -

Подтвержденные

— выявленные и существующие на

анализируемом хосте.

Проверки на

потенциальную уязвимость проводятся

через коллекцию заголовков и использование

«несильных подталкиваний».

«Подталкивание» используется для

сервисов, не возвращающих заголовки,

но реагирующих на простые команды,

например, посылка команды HEAD

для получения версии HTTP-сервера.

Как только эта информация получена,

система NetSonar

использует специальный механизм (rules

engine),

который реализует ряд правил, определяющих,

существует ли потенциальная уязвимость.

Таким образом,