Подборка по базе: Характеристика здания.doc, основы Тестовые вопросы к разделу 3_ просмотр попытки.pdf, Психология (ПДО, 2 часть) Тестовые вопросы к разделу.doc, Дополнительные тестовые вопросы — копия 2.docx, Основы философии Тестовые вопросы к разделу 1_ просмотр попытки., Психология общения Тестовые вопросы к разделу 3.doc, Физическая культура (ДО, ПНК, ПДО, 4 часть) тестовые вопросы к р, ВЛИЯНИЕ ПОДЗЕМНЫХ ВОД НА ЗДАНИЯ.docx, Физическая культура (ДО, ПНК, ПДО, 4 часть) тестовые вопросы к р, Тема № 4. «Проведение АСР в поврежденных (разрушенных) зданиях и

Влияет ли цифровая репутация напрямую на прибыль бизнеса?

А. Да (+) Б. Нет

В. Да, но при условии, что бизнес связан с онлайн-продажами Г. Нет, прибыль зависит прежде всего от качества товаровуслуг

-

Как можно оценить цифровую репутацию бизнеса или персоны?

А. Ввести название компании или персоны в поисковую строку и посмотреть, есть ли в результатах выдачи негатив (+)

Б. Заказать у специалистов аналитику упоминаний компании или персоны в Сети (+)

В. Использовать автоматические системы мониторинга, такие как система «Медиалогия» (+)

Г. Провести опрос в соцсетях

-

В чем отличие OMR от SERM?

А. Это разные аббревиатуры одного понятия, которое означает набор методов по выводу негатива о персоне или бизнесе из Сети

Б. SERM – это часть общей стратегии по управлению цифровой репутацией бизнеса или персоны (+)

В. OMR – это часть работы SERM-специалиста

Г. OMR – это работа с контентом, а SERM – это работа с результатами поисковой выдачи

-

Как используется цифровая репутация бизнеса или персоны?

А. Цифровая репутация – это стартовый капитал для продвижения личного бренда или бизнеса

Б. Цифровая репутация – это резюме для трудоустройства на работу

В. Цифровая репутация – это визитная карточка компании или персоны для первого знакомства

Г. Все вышеперечисленное (+)

Д. Ничего из вышеперечисленного

- Верно ли утверждение, что если у персоны или компании нет собственных площадок в Интернете, то заниматься управлением цифровой репутацией не требуется?

А. Верно

Б. Неверно (+)

-

Сколько времени занимает создание цифровой репутации с нуля?

А. от пары дней до пары месяцев в зависимости от того, как быстро будут готовы ваши собственные сетевые площадки в Сети

Б. минимум один год, необходимый для запуска и проведения эффективных рекламных кампаний в Сети по продвижению бизнеса или персоны

В. два-три года, чтобы у целевой аудитории сформировался хорошо узнаваемый позитивный сетевой образ бизнеса или персоны (+)

Г. чем больше денег выделяется на рекламу в Сети, тем быстрее формируется цифровая репутация

-

Можно ли удалить негатив из Сети?

А. Можно, если докажете, что информация не соответствует действительности

Б. Можно попытаться, но надо иметь в виду, что Сеть помнит все В. Полностью удалить нельзя, но можно скрыть

Г. Верно все вышеперечисленное (+)

-

Что такое «Эффект Стрейзанд»?

А. Чем активнее пользователь пытается удалить информацию, тем большее распространение она получает в Сети (+)

Б. Все фотографии знаменитостей, загруженные в Сеть, можно свободно использовать для собственных нужд

В. Нельзя загружать в Сеть фотографии домов без согласия их собственников

Г. Чем выше иск за моральный ущерб за несогласованное размещение личной информации в Сети, тем выше популярность этой информации

-

Сколько времени требуется, чтобы отработать негатив с упоминанием бизнеса или персоны?

А. 2–3 месяца

Б. зависит от количества негатива, который требуется нивелировать (+) В. 1–2 месяца

Г. 3–6 месяцев

Д. 2-3 дня, дальше работать не имеет смысла, негатив уже закрепился в связке с упоминанием персоны или бизнеса

-

Первый шаг при разработке стратегии управления репутацией – это…

А. Мониторинг (+) Б. Покупка отзывов В. Запуск рекламы

Г. Создание бренда бизнеса или персоны

-

Большинство пользователей просматривают в результатах поисковой выдачи:

А. не дальше первых трех страниц (первые 30 результатов) Б. не дальше первых двух страниц (первые 20 результатов) В. не дальше первой страницы (первые 10 результатов) (+) Г. пока не найдут то, что ищут

- Самая популярная поисковая система в России (в настоящее время) – это …

А. Google (+) Б. Яндекс

В. Rambler Г. Mail.ru

- В каких социальных сетях необходимо завести площадку для эффективного управления цифровой репутацией бизнеса или персоны в России?

А. ВКонтакте – самая массовая социальная сеть в России

Б. Фейсбук – в России рассматривается как площадка для бизнеса или формирования профессионального бренда

В. Инстаграм – самая популярная социальная сеть в России у аудитории от 16 до 24 лет Г. Все вышеперечисленные площадки

Д. Все возможные социальные сети, кроме Одноклассников. Присутствие там только нанесёт вред вашей цифровой репутации

Е. Там, где будет максимальный отклик вашей целевой аудитории (+)

-

Что такое целевая аудитория в Сети?

А. это аудитория потенциальных потребителей информации о конкретном цифровом объекте или субъекте (+)

Б. это ближайший круг вашего сетевого общения, ограниченный теми пользователями, которые знают вас в реальной жизни

В. это аудитория форумов, групп в соцсетях и других сетевых площадок, где вы появляетесь чаще всего

-

Какова ваша потенциальная сетевая аудитория?

А. меньше 50 пользователей

Б. больше тысячи пользователей

В. больше нескольких тысяч пользователей Д. 92,8 миллионов пользователей Рунета

Г. 4,5 миллиарда пользователей Сети (+)

-

Максимальное доверие у целевой аудитории в Сети вызывают:

А. Видеоотзывы или видеообращения

Б. Информация с указанием авторства и ссылками на заслуживающие доверия источники В. Много хороших текстовых отзывов на разных площадках с именем автора или ссылкой на его профиль в сети

Г. Качественные фотографии с хорошей обработкой Д. Все вышеперечисленное (+)

Г. Ничего из вышеперечисленного, только личные рекомендации френдов

-

Как распознать, что против бизнеса или персоны началась информационная атака?

А. на ваших площадках стали появляться негативные отзывы

Б. количество негатива в регулярных мониторингах упоминания вашего бизнеса или персоны превышает среднестатистические показатели на 15-20%

В. в течение пары часов на различных сетевых площадках появилось несколько десятков негативных упоминаний вашего бизнеса или персоны (+)

Г. произошел резкий отток подписчиков и друзей с ваших сетевых площадок

-

Верно ли утверждение, что основные составляющие стратегии цифровой репутации одинаковы как для крупного бизнеса, так и для обычного пользователя Сети?

А. Верно (+) Б. Неверно

Для начала организаторы информационных атак анализируют интересы аудитории. Важно, чтобы новость имела успех и разлетелась, как «горячие пирожки».

Затем проводится проверка гипотез, включающая точечные вбросы. Прежде чем тратить бюджет, необходимо протестировать, как аудитория отреагируют на фейк. Например, в группе пишут, что у человека произошел сбой в интернет-банкинге при переводе денег. Финансы ушли, но адресата не достигли. Саппорт банка не помогает, а наоборот считает, что это вина клиента. Затем нужно подождать реакции аудитории, и если все хорошо, можно начинать масштабную атаку с привлечением большего количества ресурсов.

Распространение фейковых новостей и вбросов происходит в социальных сетях и некачественных онлайн-СМИ. Помогают «раздувать пожар» и интернет-тролли. Как правило, это проплаченные авторы, которые пишут посты, комментируют и репостят новости за вознаграждение. Затем к ним присоединяются и «живые» пользователи, которые спешат поделиться новостью со своими друзьями и близкими. Как правило, аудитория не занимается фактчекингом и просто репостит горячую новость на свою страницу, поддерживая и распространяя фейк.

Этот «снежный ком» можно при желании легко раскрутить. Часто, при поиске первоисточника, можно увидеть, что вброс произошел через желтые онлайн-СМИ или пост в социальных сетях, но контент при этом удален. То есть, к ресурсу или автору, который изначально разместил новость у себя на странице, претензий быть не может – все заранее убрано.

Когда вброс начинает терять свою актуальность, появляются новые подробности, способные разжечь интерес ЦА.

Тролли

опять начинают бурно обсуждать контент в социальных сетях, на форумах и так далее. То есть, все повторяется сначала, пока заказчик не достигает своей цели, например, не портит окончательно репутацию компании-конкурента.

7 декабря 2020

Как распознать и нейтрализовать инфокиллеров? Советы PR экспертов

Информационные заказы, атаки и вбросы – инструменты уничтожения чужой репутации, часто используемые в наших реалиях. PR Drive обратился к эскпертам по коммуникациям с тремя вопросами:

1) Как распознать, что персона/компания стали жертвой информационного заказа? Где и как искать источник этого заказа?

2) Как можно остановить инсинуации? Какие PR-инструменты вы рекомендуете использовать людям, оказавшимся в центре скандала?

3) Какие кейсы информационных вбросов на постсоветском пространстве вы помните? Какие из них были успешно и профессионально отработаны?

Аида Досаева, руководитель агентства TAN Consulting

- В нашем инфополе понятие «информационный заказ» чаще употребляется в другом контексте — в контексте государственного информационного заказа. В контексте этой публикации информационный заказ — это прием информационной войны. Термин «информационная война» используется в общественно-политической сфере, когда речь идет о противостоянии социально-политических систем, идеологий или государств. Яркий пример информационной войны — «холодная» война прошлого столетия, война между двумя режимами – капитализмом и коммунизмом. Информационная война — это борьба с противником, в бизнесе – с конкурентом, конечная цель которой – ресурсы, власть, доходы, доля рынка, технологии и т.д. Но главное — это борьба за влияние в информационном и коммуникационном поле. Базовый инструмент в этой войне – информация, а точнее – манипулирование ею. Поэтому цель информационных войн – контроль над информационным полем и использование инфополя в интересах заказчика.

Стремительное развитие информационных технологий, появление социальных СМИ произвело революцию в коммуникациях и, соответственно, внесло коррективы в результаты и последствия информационной войны. Современные информационные войны стремительны, потому что инструменты не имеют границ благодаря новым технологиям. Совершая информационный заказ, заказчик предвкушает быстрый результат, направленный на противника, его активы, в том числе информационные (аккаунты в социальных сетях и пр.). В интернете упоминаются различные методы ведения информационных войн, среди них:

- утаивание важной информации;

- смещение или подмена понятий;

- манипулирование общественным сознанием;

Понять, что вы стали жертвой информационного заказа, достаточно легко. Информационное поле быстро наполняется публикациями негативного или сомнительного характера. Вы или ваши близкие и друзья узнают о таких публикациях в СМИ, социальных сетях, мессенджерах. Иногда информационное воздействие нелегко диагностировать, противник действует скрытно, это зависит от цели и результата.

Как искать источник заказа? Информационные вбросы отличаются от настоящих новостей тем, что их размещают на ненадежных сайтах, сайтах с однодневной историей; «спящих» аккаунтах, фейковых страницах; используя слоганы «Срочно!» «Жизненно важно знать!» и пр.; их подхватывают модераторы информ. ресурсов, и они быстро заполняют поры Интернет сети.

Вброс произошел, информация распространилась, но поиск, как правило, показывает, что первоисточника информации не осталось. Поэтому ответить на вопрос об источнике информационного заказа непросто. Мы хотя и не детективное агентство, а коммуникационное, рекомендуем простой и надежный метод – исходить из здравого смысла и логики, то есть искать тех, кому это выгодно. Например, вы собираетесь баллотироваться в депутаты и в соцсетях получаете целый ушат грязи. Это распространенный способ борьбы с политическими противниками, и очевидно, что это дело рук конкурентов. То же самое относится к борьбе за сферы влияния на тех или иных рынках или отраслях. Первоисточники информационных вбросов – клиенты, конкуренты, некоммерческие организации, недоброжелатели. «На войне все средства хороши» – так гласит известная поговорка, а в результате информационного заказа может резко поменяться информационное поле. Соответственно, это окажет прямое воздействие на репутацию личности или компании. Чтобы узнать конечного заказчика, лучше обратиться к профессионалам в сфере расследований.

Аида ДОСАЕВА

Простой и надежный метод – исходить из здравого смысла и логики, то есть искать тех, кому это выгодно.

2. Упор в информационной войне делается на фальсификации фактов и информации и/или навязывании эмоционального восприятия. Объектом информационной войны является массовое и индивидуальное сознание, а инструментами выступают СМИ, социальные сети, слухи и другие каналы передачи информации. Информационная атака с целями против вас – это кризисная ситуация, при наступлении которой рекомендуем следующие шаги:

- Как и на войне, нужно выработать стратегию контр-операций против врага. Начать рекомендуем с анализа целей противника, предполагаемой стратегии и плана тактических мероприятий.

- Для начала постоянно мониторить социальные сети, мессенджеры и прочие источники распространения информации. Сегодня на рынке есть классные инструменты мониторинга, рекомендую такой инструмент как Brand Analytics, пользуюсь этим инструментом 10 лет.

- Полезно провести стратегическую сессию с доверенными лицами и консультантами – это займет 3-4 часа. Во-первых, понять, «откуда ноги растут», на что делается упор, какова «основная мишень» для атаки. Действительно ли мишень, нацеленная на вас — уязвимое место? Присутствует ли доля правды в информации, которой манипулируют. Откуда эта «правда» могла поступить, и как могут использовать эти факты оппоненты. Важно понять, на что оппоненты не обращают внимание, где тонкое место и в чем сильные стороны. На эти сильные моменты подключить лидеров мнений, коммуникаторов, людей, пользующихся доверием у целевой аудитории.

Как только вы определитесь cо стратегией, целями и планом противника, формулируйте свой коммуникационный план и начинайте действовать. В идеале, если вы публичная личность, успешный предприниматель или компания, план антикризисных коммуникаций у вас должен быть априори. Если не готовиться к кризисам заранее, последствия останутся надолго. Работа с последствиями будет стоить вам намного дороже и вот почему:

- люди всегда ищут негатив

- урон репутации остается надолго

- сеть хранит все, вытравить всё из сети и из памяти очень сложно, а иногда — невозможно

Коммуникационный план должен содержать:

- план действий в случае наступления кризиса

- список подготовленных спикеров

- неудобные вопросы и примерные ответы на них

- рекомендуемое время реакции

Целью любой информационной войны на стратегическом уровне является поражение противника, которое обеспечивается информационными средствами. Рекомендуем воспользоваться как минимум арсеналом следующих информационных средств.

- Ваша команда должна работать 24/7.

- Очень важно научиться планировать от обратного, от успеха, от результата, проанализировав всю имеющуюся информацию.

- Не молчать! Важно не ждать, пока противник выговорится, а немедленно начинать реализовывать свою стратегию Первое правило антикризисных коммуникаций гласит: расскажи свою историю сам, иначе за тебя это сделают другие.

- Не врать! Второе правило – максимально говорить правду. Исключительное мастерство коммуникаций состоит в том, чтобы говорить на простом понятном языке, искренне и говорить правду.

- Сдвигать фокус дискуссии! Например, переключить внимание аудитории на другой вопрос, сместить фокус дискуссии и увести в другую сторону. В этом случае для вас это будет управляемой ситуацией. Также можно продумать вирусные акции по исправлению ситуации и смещению фокуса.

- В некоторых случаях рекомендуется «поймать тишину», но такое решение принимается исходя из всех имеющихся фактов, информации и цели противника и вашей цели.

Практически у каждого из нас есть свои скелеты в шкафу, поэтому можно о каком-то не очень приятном для вас факте рассказать самому или это может сделать кто-то другой задолго до наступления кризисной ситуации. И самому же затушить этот пожар, так делают некоторые бренды в рознице, чтобы в случае возникновения большого пожара:

- получить опыт его тушения

- сформировать на этом опыте свой месседж

- упомянуть, что это давно известный факт и «это уже обсуждалось 500 раз».

Хрестоматийный пример – распространение слухов через соцсети о банкротстве конкретного или нескольких банков, что приводит к панике и массовому снятию вкладов. Хорошо известен кейс SMS атаки на три казахстанских банка в феврале 2014 года, среди которых был Каспи. Команда Каспи успешно справилась с атакой при поддержке акционеров. Банк заложил кирпичики лояльности и значительно улучшил свои финансовые показатели.

Альбина Рамазан, PR консультант

- Самый простой и понятный способ выявить заказные материалы – это проанализировать стиль повествования. Как правило, заказные материалы очень субъективны, не приводят альтернативного мнения или комментария, а также подводят читателя к своим собственным выводам и умозаключениям, апеллируют к сомнительным фактам и источникам. Иногда наоборот – журналист обладает инсайдерской информацией, что тоже указывает на заказное происхождение статьи. Другой момент – чаще всего заказные кампании не ограничиваются одной статьей, их всегда несколько на одном ресурсе или разных. В самых худших случаях статья открыто дискредитирует или очерняет компанию/человека, используя приемы жёлтых газет, переходя из профессиональной плоскости в личную. Все это выдаёт язык повествования через преувеличения, тревожные словесные обороты и негативизмы. Источник заказа обычно не приходит извне. Это обычно конкуренты, обидевшиеся клиенты, бывшие сотрудники и партнёры. В нашей с вами реальности ещё и псевдоблогеры, делающие имя и деньги на подобных провокациях.

- Брендам нужно быть транспарентными изначально, иметь прозрачные бизнес-процессы, понимать свою аудиторию и иметь с ней постоянную обратную связь. У меня на практике был такой случай. Журналист достаточно солидного издания забрасывал меня запросами об одной и той же теме с разных углов каждые четыре дня. Ответ всегда был открытый, объемный и профессиональный. На их основе выходили материалы, ставящие под сомнения каждое слово. Конечно, мы сразу поняли откуда дует ветер. По счастливой случайности я встретила коллегу этого журналиста и сказала, что нам известно о том, что материалы заказные, их подача очень непрофессиональна, и мы не намерены вестись на провокацию. Журналист сразу же утратил весь интерес к нашей компании и прекратил еженедельный залп в нашу сторону. Тогда источник заказа перешёл в другое СМИ, затем в третье, скатываясь по наклонной. Кейс не самый сложный, но из него есть что почерпнуть.

Возвращаясь к нашим реалиям, чаще всего люди, заказывающие пиар-кампании, это не бедные и небезызвестные люди. Они знают ваши болевые точки и давят на них. Простой пример – если ваша компания работает с госбюджетом, с деньгами Нацфонда, то это априори вызывает скептицизм и негативизм со стороны общества. Не понимая специфики, народ сразу подхватит любой вброс по этой теме. Отражение информационной атаки никогда не идёт по определённому сценарию и всегда требует изворотливости, новых подходов, исходя из контекста. Выход из ситуации в таких случаях вариативный, но стоит попробовать быть максимально заинтересованным в том, чтобы ваша аудитория разобралась в сути, точечно работать с каждым кейсом, сесть за стол переговоров с приглашением третьих сторон, экспертов, лидеров мнений, медиаторов, организовать День открытых дверей.

Чуть сложнее с заказными комментариями, сыплющимися со всех сторон и на разных платформах. Опять же проактивность и открытость помогут погасить очаги кризиса. Некоторые мои коллеги предпочитают прибегать к помощи платных комментаторов, и я их за это не осуждаю, но придерживаюсь мнения, что нужно обходиться без них.

3. Последние выборы в Беларуси показали очень много информационных вбросов со стороны традиционных СМИ в отношении кандидата Тихановской, которые имели и до сих пор имеют системный характер. Команда Тихановской успешно отрабатывает их в новых медиа, не ориентируясь на традиционные СМИ.

По моим наблюдениям из-за огромного потока информации и контент-бума сегодня кейсы информационных атак гораздо менее агрессивны и менее резонансны, чем 20 лет назад. Кроме того, в социальных сетях контент «теряется». Менее 10 сообщений оригинальны, 90% — шлак: спам, дубли, ретвиты и репосты даже без комментариев. Интерес вызывают лишь самые резонансные ситуации – остро социальные, политические темы, трагедии, войны.

Альбина РАМАЗАН

Александр Ляхов, веб-издатель и журналист

- Для того чтобы понять, что персона/компания стали жертвой информационного заказа, достаточно сравнить частоту упоминания его/её в негативном ключе раньше и теперь. А определить заказчика можно, вспомнив юридическую формулу, предложенную консулом Римской республики во II веке до н. э. Луция Кассия «Cui prodest?» («Кому выгодно?»). Правда, нужно иметь в виду, что на первом этапе атака идёт не через крупные СМИ, имеющие хорошо понятных владельцев, а через до того «спавшие» аккаунты в соцсетях и мелких блогеров. Поэтому проще сказать, чем сделать.

- Главные принципы отражения информационных атак хорошо известны:

- Не молчать, не игнорировать;

- Не оправдываться, но и не гоняться за инсайдерами с жёлтыми и красными карточками, подобно футбольному судье. А разъяснять, растолковывать;

- Не врать, ибо быстрое разоблачение лишь усугубит дело;

- Не запускать встречную атаку негатива (чёрного пиара);

- Информировать, всё время давая читателям новую детальную и интересную информацию;

- Поворачивать тему, сдвигая с себя фокус внимания;

- Создать вирусный эффект как для опровержения, так и для описания мер по исправлению ситуации.

Александр ЛЯХОВ

3. Можно вспомнить случай со вмешательством зарубежных политтехнологов во главе с украинским медиа-олигархом Вадимом Рабиновичем во внутренние дела нашей страны в период парламентских выборов 2004 года. Тогда могла серьёзно пострадать деловая репутация и финансовое состояние Казкоммерцбанка. Но, вычислив штаб и исполнителей информзаказа, удалось нейтрализовать их, а затем предпринять меры по устранению последствий информзаказа.

Асель Караулова, президент коммуникационной группы Казахстанского Пресс-клуба, со-основатель Клуба PR-шы, председатель совета НАСО

- Информационные заказы мы стали видеть регулярно, особенно в социальных сетях. Есть несколько явных признаков заказа, по которым можно его распознать. Первое – изначальный источник информации. Если это «левый» ресурс или «сливной» анонимный телеграм канал, которых сейчас много, то, как правило, это заказ. Второе – маршрут распространения информации – через непонятные агрегаторы, проплаченных блогеров, явно заготовленные тексты, с большим количеством негативной информации. Третье – боты и хомяки, которые активно набегают с похожими топорными комментариями. Четвертое – это постоянное поддержание новости/темы со стороны организаторов через разные ресурсы. Информационная волна от реальной новости, как правило, через несколько дней стихает, в случае заказа костер поддерживается. Безусловно, есть исключения и нестандартные ситуации, но, в целом, алгоритмы схожи. Что касается крупных информационных заказов, то к ним подключаются СМИ, и распознать это довольно легко, зная, какая группа стоит за тем или иным информационным ресурсом.

2. Каждый день мы потребляем столько информационного мусора и фейков, что все сложнее останавливать атаки. Люди верят в эмоциональную, негативную информацию, где есть personal appeal. Практически никто не проверяет информацию. Инструментарий реагирования может быть разнообразным, но ключевой подход – это открытость компании, а не молчание или игнорирование. Необходимо стать центром новостей, в противном случае комментарии третьих сторон будут определять повестку дня. Необходимо подключить опытную ИТ-команду и попытаться понять источник атаки. Постоянно мониторить информационное пространство и принимать быстрые тактические решения. Один из лучших подходов – разъяснение ситуации, объяснение целевой группе? что происходит и каковы аргументы компании. Можно воспользоваться инструментами фактчекинга, на сайте factcheck.kz много полезной информации на эту тему. Кроме того, можно совместно с командой проекта отработать кейс. Среди наших клиентов я четко вижу, что отработанный заранее антикризисный план позволяет эффективно выйти из ситуации информационной атаки, поскольку до 70% ситуация можно предсказать и отработать, а оставшиеся 30% – серая зона, но общие антикризисные алгоритмы и команда помогают и в такой ситуации.

3. Вбросы идут постоянно. Маленькие и большие. Персональные атаки, в том числе на олигархов, часто не отрабатываются никак, идет замалчивание или же встречная атака. Думаю, все в курсе текущих кейсов с британской недвижимостью. Бизнес, как правило, действует всегда более профессионально, чем государство. Атака на kaspi.kz, когда в доказательство того, что Ломтадзе никуда не уехал, был использован снимок с газетой текущей даты – хороший пример того, как надо работать. Информационная атака на KASE тоже была профессионально отработана, через инструментарий фактчекинга.

Асель КАРАУЛОВА

Инна Анисимова, генеральный директор коммуникационного агентства

PR Partner

- Во-первых, надо провести мониторинг инфополя: кто опубликовал материал первым, какие СМИ перепечатали текст, какой автор работал над выпуском. Во-вторых, объективно посмотреть на ситуацию. Если компания уклоняется от выплаты налогов, перечисляет сотрудникам серые зарплаты и пр., а в медиа появляется материал об этом, то не факт, что это вброс. Иногда журналисты проводят расследования, чтобы написать интересный материал. Их цель — найти историю, рассказать о ней первым, дать пользу читателям. Их в первую очередь волнует правда, а не репутация конкретного бизнеса. В таком случае «заказчик вброса» — сама компания, что не соблюдает законы. В-третьих, изучить тексты, которые обычно пишет автор первоисточника. Если он регулярно публикует расследования и обладает репутацией честного журналиста, то материал — не вброс.

- Инсинуации можно предотвратить, если вести бизнес честно и открыто на 100%. Каждый предприниматель знает о недоработках своего бизнеса, конкурентах и возможных недоброжелателях, строит гипотезы, кто же мог заказать черный пиар и по какой причине. Но прежде чем писать ответный текст, посчитайте бюджет, который вы потеряете, «продвигая» чужую компанию. Лучше вложить его в создание волны позитивных публикаций: колонок, комментариев, интервью и пр. Для этого пригодятся такие инструменты как мониторинг инфополя, папка антикризисного реагирования, медиатренинги. В процессе скандала нужно знать, кто и что пишет об этом, уметь общаться со СМИ, принимать взвешенные решения быстро, иметь наработки планов «Б».

Инна АНИСИМОВА

Михаил Умаров, управляющий директор коммуникационного агентства Comunica

1. Распознать информационный заказ не сложно. Для любого негатива в информационном поле должны быть веские причины, которые компания хорошо знает. Сервис, проблемы с продуктом, аварии. Но если ваши проблемы гиперболизируются или вообще придумываются на ровном месте, значит, это кому-нибудь нужно. Скорее всего, в таких публикациях вы не найдете фактов, либо фактов будет мало, они будут надерганы из разных периодов времени, вытащены из контекста. Зато интерпретаций (не в вашу пользу) будет более чем достаточно. Вы увидите сомнительных лидеров мнений и псевдоэкспертов, которые будут однобоко комментировать вашу ситуацию. В общем, полагаю, не ошибетесь.

2. Чтобы остановить инсинуации, нужно их зафиксировать. Понять, кто их автор, в чем его стратегия? Какие аудитории затронуты? Какая цель должна быть достигнута? Тогда можно предложить контрстратегию. Она может лежать в публичном поле, а может остаться кулуарной. Может строиться на прямом ответе или на ассиметричной реакции. На привлечении лидеров мнений или на прямом контакте руководства со своей целевой аудиторией. Мой любимый инструмент в такой ситуации — работа с лидерами мнений. Причина проста — им доверяют больше, чем самим брендам.

3. Кейсов с информационными вбросами очень много, достаточно посмотреть желтые медиа или, особенно, телеграм-каналы. К сожалению, удачных и креативных примеров ответов компаний на инсинуации вижу мало, в основном стратегии сводятся к попыткам блокировать публикации или уходу в глухую оборону и несознанку. Из западных примеров стоит посмотреть как отрабатывают такие истории Nike, Starbucks. Laredoute и другие.

Михаил УМАРОВ

Олег Воронин, Главпиар. Специализация — вирусный пиар и информационные конфликты

- Главный признак — регулярность. Если в новостях «прописался» негатив, это не случайно.

- Как остановить? Зависит от уровня сложности.

Первый уровень — единичные события. Происшествия типа смерти в очереди, драки – рядовые. Это будни большой компании. Не реагировать. Любая новость умрёт на третий день. Не надо продлевать ей жизнь. Что бы ни произошло, через три дня об этом забудут. Теракты не доминируют в повестке дольше 4 дней. А вы тут со своей мелочью. Случилось что, не отвечайте журналистам. Ни по почте, ни по телефону. Этот комментарий нужен им, а не вам. Сменить повестку — для профессионалов. Вовремя закрыть рот — лучшее решение. И в пиаре, и в целом. Также к первому уровню сложности относятся негативные публикации в далеко не топовых медиа. Специалист по управлению репутацией решит это. Никогда не судитесь из-за публикаций. Поддерживать ненужную тему нельзя. О ней должны забыть, а не снова вспомнить из-за вашего иска. Победите в суде, проиграете в инфополе. СМИ — не дураки. Они думали, когда публиковали. Судятся каждый день и поопытней вас.

Второй уровень сложности — настоящие недовольные, регулярные нападки. Это не просто публикации на задворках интернета. А митинги, пикеты, суды, жалобы в инстанции. В первую очередь пытаться договориться. По опыту, невиноватых не наказывают. Если к вам пришли, скорее всего, заслужили. К нам никогда не обращаются с целью просто очернить. Клиент сначала идёт к юристам, потом в церковь, потом к нам. Информационное давление — последнее средство. Когда другие варианты исчерпаны. Поговорите с недовольными. Они же хотят решить проблему, а не убить вашу репутацию.

Третий уровень сложности — заказная кампания. Фиктивные недовольные, регулярные нападки. Явный сигнал — протестные акции постоянно собирают хорошую прессу. Обычные протестующие так не могут. Не их уровень. Недовольные не идут на контакт или идут для проформы. Совет один — обратитесь к профессионалам.

Олег ВОРОНИН

Рассказываем об основных видах, признаках и методах обнаружения информационных атак. Также рассмотрим преимущества переноса рабочих процессов в облачные среды и различия между подходами cloud-провайдеров к обеспечению безопасности.

Сегодня ни один бизнес не может существовать без информационных систем, и злоумышленники уже много лет пользуются данной потребностью. Количество атак на серверы компаний ежемесячно растет, а появление удаленных работников, не знающих, как распознать информационную атаку, упрощает задачу преступникам. Поэтому борьба с информационными атаками становится одной из приоритетных задач для любого бизнеса.

План статьи

- Виды информационных атак

- Эволюция киберпреступности

- Противодействие информационным атакам

- Преимущества корпоративных облачных сред

Виды информационных атак

Современные технологии позволяют злоумышленникам проводить информационные атаки самыми различными способами. Хакеры могут ограничить доступ к вашим ресурсам, организовав DDoS-атаку (завалить сервер запросами и таким образом лишить пользователей доступа).

Злоумышленники способны зашифровать файлы, парализовав работу компании, или украсть ценные данные. Последний метод информационной атаки используется как для шантажа, так и для информационной pr-атаки с целью очернить репутацию компании.

Менее заметные, но также влияющие на работу организации виды информационных атак подразумевают заражение компьютеров вирусами и установку троянских программ, которые протоколируют все действия пользователей.

Установленные в системе вредоносные компоненты могут подключать компьютеры к сети ботнет и использовать ваши мощности для других атак, рассылки спама или добычи криптовалюты, снижая производительность рабочих станций и сотрудников.

Эволюция киберпреступности

В современном мире проблема защиты от информационной атаки заключается в том, что киберпреступники получают доступ к инструментам для взлома корпоративных и персональных компьютеров как к сервисам.

Разработчики вредоносного ПО предлагают напрокат свои вирусы, программы-вымогатели или шпионское ПО. Поэтому год от года непрерывно растет количество информационных атак, а методы становятся более изобретательными.

Все большую роль в компрометации данных сотрудников играет такая технология информационной атаки, как фишинг. Злоумышленники создают правдоподобные письма, в которых содержатся вредоносные вложения или вставлены ссылки на фальшивые сайты.

По данным отчета Anti-Phishing Working Group (APWG), фишинг вырос за год почти вдвое. Таким образом, угроза впустить в свою сеть хакера или, например, агента конкурентов становится все выше.

В качестве примера информационной атаки можно привести компрометацию систем SolarWind в декабре 2020 года. Группировка киберпреступников REvil больше года готовилась к взлому инфраструктурного ПО, которым пользуются тысячи клиентов SolarWind. В результате хакерской атаки пострадало более 17 000 компаний, в том числе и облачных провайдеров, а злоумышленники получили доступ к данным клиентов. И это далеко не единственный пример массовой утечки данных, которая привела к репутационным потерям.

Противодействие информационным атакам

Один из самых очевидных способов противодействия возможной компрометации данных и последующему ущербу репутации — использовать для работы облака. Наличие технического персонала нужной квалификации и собственных систем защиты позволяет облачным провайдерам обеспечить больший уровень защиты от информационных атак.

Тем не менее существуют различные виды облачных сервисов. Часто на выбор облачного провайдера влияет минимальная стоимость хранения информации. Подобный подход создает дополнительные возможности для pr-атак и компрометации, ведь взломав провайдера или одного из пользователей, хакер может получить доступ на определенном сервере ко всем клиентам или даже в дата-центре.

Тем временем ориентированные на корпоративных заказчиков облачные провайдеры, способные выдержать критически важные для бизнеса нагрузки, отличаются от облаков с минимальной защитой как архитектурно, так и функционально. Они обеспечивают надежную защиту от информационной атаки и не оставляют киберпреступникам ни единого шанса завладеть информацией клиентов.

Технологии изоляции обеспечивают разделение сетевых сегментов и делают защищенными виртуальные пространства заказчиков. Например, представленные недавно программно-аппаратные комплексы Exadata X9M позволяют провайдерам полностью изолировать нагрузки, предоставляя доступ к высокопроизводительной платформе работы с СУБД. Этими сервисами, не снижая уровень безопасности, могут воспользоваться в том числе заказчики из сегмента СМБ.

Преимущества корпоративных облачных сред

У провайдеров облачных услуг, которые способны гарантировать защиту своих клиентов, имеются специальные облачные сервисы для повышения безопасности и борьбы с информационными атаками.

Кейс

Проблема

Японская компания Ricoh, ставшая известной благодаря решениям в сфере печати, производству проекционного оборудования и технологиям интернета вещей (IoT), испытывала проблемы с контролем доступа сотрудников и клиентов к различным облачным сервисам.

Решение

Корпорация Ricoh значительно повысила общий уровень безопасности десятков внутренних и внешних ИТ-систем, внедрив облачную систему управления учетными записями и аутентификацией Oracle Cloud Identity Management. Готовый облачный сервис enterprise-уровня упростил работу пользователей, исключив риски несанкционированного доступа.

Как распознать информационную атаку? В число дополнительных инструментов киберзащиты, которые помогают избежать информационных атак различного уровня и профиля, входит мониторинг безопасности и автоматизированное управление обновлениями ПО. Особое место в этом списке занимают средства безопасности, использующие искусственный интеллект для обнаружения неизвестных угроз.

Как следствие, компании, которые уже пострадали от инцидентов безопасности, все чаще выбирают облачных провайдеров, способных предоставить защиту от информационных атак и утечек данных, а также гарантирующих безопасность облачных нагрузок. Безусловно, стоимость таких сервисов выше, но с финансовой точки зрения простая оценка рисков информационной безопасности позволяет оправдать эти затраты.

Измерьте вашу репутацию

По какому запросу вас ищут в Google или Yandex?

Агрессия США/Запада и их сателлитов против России только усиливается, поэтому учитесь правильно распознавать информационные вбросы, от которых может зависеть работа всех сфер общества.

Вбросы бывают двух типов: умышленные и не умышленные. Не умышленные, это чаще всего соц-сети, когда подписчики нажимают «репост» той или иной непроверенной информации. Или когда крупные новостные агентства ошибочно, не нарочно публикуют непроверенную информацию. Поэтому, прежде чем сделать репост какой-либо записи, всегда её анализируйте, прежде всего — старайтесь выйти на самый начальный источник информации. Теперь поговорим об умышленных вбросах.

1. Вбросы — карусели.

Для этого необходимо минимум 2 сайта, но в реальности их может быть и больше 10. При этом сайты должны быть раскручены и известны. Технология: «Новость» размещается на 1 сайте. Второй сайт пишет эту новость, чуть другими словами и ссылается на первый сайт. Третий сайт ссылается на второй и т.д. А последний сайт — ссылается на первый)). Таким образом, «Новость» получается закольцована.

Уникальный ТЕСТ! Выясните, какая травма детства влияет на вашу жизнь! Психология. Тест личности.

Такая схема рассчитана прежде всего на самых простых людей, которые вообще не разбираются в анализе информации, мол, что увидели, в то и поверили.

2. Вбросы на авторитете сайтов.

Какой-нибудь сайт или группа в соц-сетях пишет «Новость», и, как источник указывает новостное агентство РИА, к примеру. И пишут они просто, источник — Риа-новости http://ria.ru То есть — не указывают прямую ссылку на сам текст новости с РИА. В таком случае, идем на сайт РИА и вручную ищем эту новость. Если её там нет — был произведен вброс.

3. Вбросы на авторитете личностей.

Такие вбросы чаще всего создаются в крупных и авторитетных изданиях, даже федеральных, вроде 1 канала, Интерфакса, Итар-Тасс-а и т.д. Создается «Новость», и в ней указывается источник:

— «как нам сообщил источник в близких кругах…»

— «как нам сообщил наш человек в мин-обороне…»

— «как нам сообщил источник в Сбербанке, пожелавший остаться неизвестным..»

— «как сообщается в пресс-службе…»

То есть новость создается якобы от источника, наличие которого невозможно проверить. Такую новость проверить сложнее всего, ибо её достоверность 50 на 50. Может быть действительно человек пожелал остаться анонимным, а может и вброс. Проверить такую новость можно только одним способом — найдя этого человека, этот «источник».

4. Вбросы — «сарафанное радио».

Это когда создается 100% правдивая новость, а затем, через несколько других информационных агентств может постепенно меняться + добавляться новое, и в конечно итоге переходя вообще в другой смысл.

1. В.Путин прибыл во Владивосток и ознакомился как идет программа реализации строительства Дальнего Востока.

2. В.Путин оказался недовольным программой реализации строительства Дальнего Востока

3. Во время визита В.Путина во Владивосток были выявлены многомиллиардные хищения бюджетных средств.

4. Во Владивостоке разбился внедорожник, на котором ездил бизнесмен, занимающийся строительством Дальнего Востока.

5. Как можно работать в России, когда путинский режим убивает предпринимателей и частный бизнес Дальнего Востока.

6.Госдепартамент США выражает крайнюю озабоченность давлением В.Путина на демократические права бизнеса Дальнего Востока.

И т.д. То есть правдивая новость — В.Путин просто прилетел во Владивосток с рабочим визитом и посмотрел, как идет строительство. Конечная новость — изменена до неузнаваемости, да так, что даже Псаки подключилась))).

5. Вбросы — у страха глаза велики.

Тут, полагаю всё понятно. Это когда какую-нибудь ерунду или вообще ничего — раздувают до чего-то глобального. Пример: Мальчик играл с петардой и обжог палец. Бабушка вызвала скорую, сказав, что ребенку палец оторвало. Фельдшер скорой помощи, сказала своей подруге, что ребенку взрывом уже всю руку оторвало. Та, в соц-сетях написала, что в городе произошел взрыв, ребенок тяжело ранен.

Местные новости написали, что рядом с городом есть полигон по уничтожению боеприпасов, от которых погиб один ребенок. 1 канал написал, что в городе, в результате взрыва на военных складах, 100500 человек убито и пол города превращено в руины.

Шуточно конечно, но именно так такие вбросы и работают.

Подведём итог.

Если вы ставите записям «лайк» или тем более делаете «репост» — вы становитесь цепочкой в распространении информации, и на вас так же ложится ответственность за её последствия.

Поэтому, если вы видите какую-то новость, хоть в социальных сетях у простого человека на странице, хоть слышите её из уст ведущих федеральных каналов — ВСЕГДА делайте её анализ, и выходите на источник!! Не забывайте, агрессия США/Запада и бандеровской Украины против нас только усиливается, не теряйте бдительность!!

Источник: pandoraopen.ru

Как распознать что против бизнеса или персоны началась информационная атака тест

- – Управление репутацией

- – SERM

- – Мониторинг социальных сетей, СМИ и соцмедиа

- – Social Media Marketing

- – Репутационный аудит компании

- – Insight Research

Узнайте сколько клиентов и денег вы теряете из-за негатива в поисковой выдаче

Информационная атака и как с ней бороться

Что такое информационная атака и как с ней бороться?

Время прочтения: 13 минут

Оставьте заявку

и получите экспресс-аудит и консультацию специалиста по репутации бесплатно!

Нажимая кнопку, я принимаю условия публичной оферты и даю свое согласие на обработку персональных данных, в соответствии с №152-ФЗ «О персональных данных» от 27.07.2006 года, на условиях и для целей, определенных в Согласии на обработку персональных данных.

Оставьте заявку

Для приглашения в тендер, пожалуйста, оставьте свои контактные данные, чтобы мы могли с Вами связаться

Нажимая кнопку, я принимаю условия публичной оферты и даю свое согласие на обработку персональных данных, в соответствии с №152-ФЗ «О персональных данных» от 27.07.2006 года, на условиях и для целей, определенных в Согласии на обработку персональных данных.

- Информационная атака и ее последствия

- Как распространяется атака?

- Инструменты информационных атак

- Как предупредить информационную атаку?

- Как дейстWowать при информационных атаках?

- Краткий итог

Бренды ежедневно сталкиваются с негативом, поэтому нужно быть всегда готовым к информационной атаке. Как это сделать, подробно расскажут специалисты репутационного агентства Topface Media.

Информационная атака и ее последствия

Сейчас каждая компания или медийная личность старается пропиарить себя в сети. На пользователей буквально «выливаются» тонны контента на новостных сайтах и в социальных сетях. Большинство топовых инфоповодов по нескольку раз рерайтятся и «обрастают» новыми и не всегда правдивыми подробностями ради рейтинга и охватов. Поэтому, по статистике, только 5% из всей массы материалов в сети будут содержать правдивые факты.

Аудитория чаще всего читает негатив. Жажда прочесть «жареные факты», особенно про популярный бренд или медийную личность, может затмевать здравый смысл. То есть люди готовы поверить в любой скандал, даже не проверив другие источники. Этим и пользуются конкурирующие бренды.

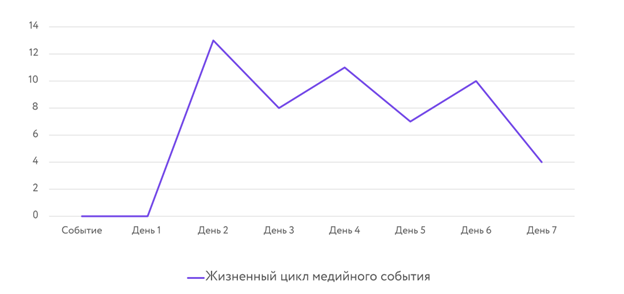

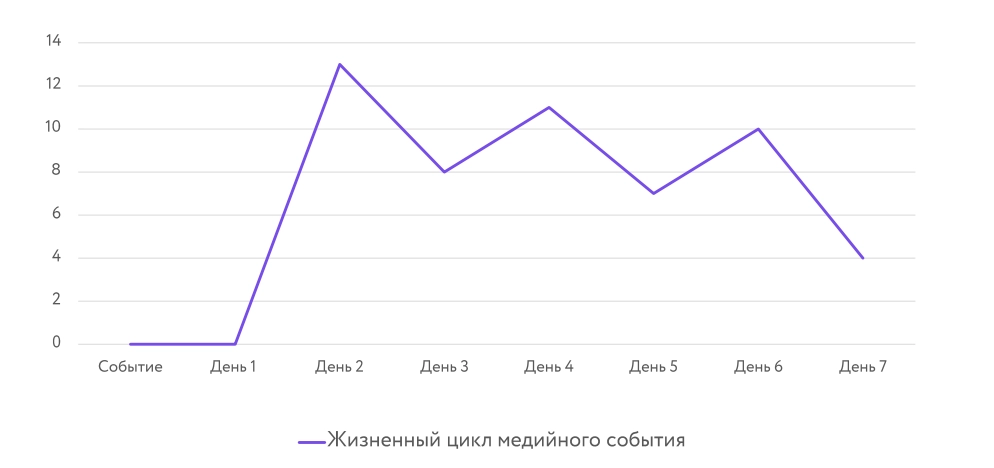

Цели информационных атак – это подорвать репутацию компании-соперника либо получить больше охватов и просмотров созданного на сайте контента. Чем больше фактов, которые сложно проверить, тем лучше. К тому же, чтобы росли охваты, необходимо постоянно находить новые инфоповоды, которые подогревают интерес аудитории к скандалу или другому событию. На графике можно увидеть рост и снижение популярности конкретной статьи или новости:

График роста и спада популярности контента

К видам информационных атак можно отнести различные вбросы про личную жизнь медийных личностей, новости с перекрученными фактами и так далее. Важно найти инфоповод, который интересен целевой аудитории, затем источник распространения, желательно посещаемый, иначе о контенте никто не узнает.

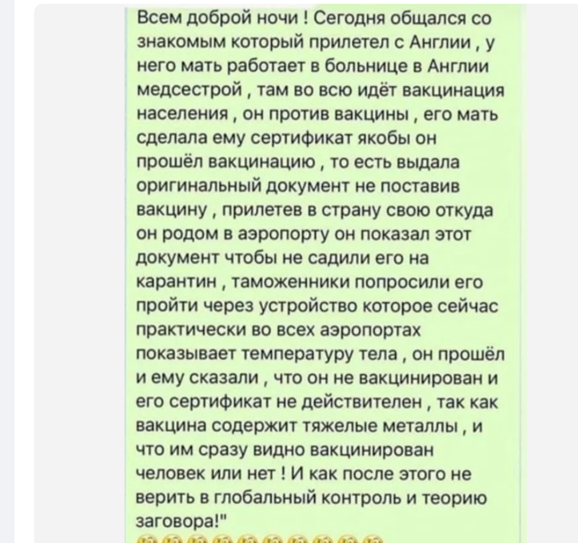

Один из примеров информационных атак – это новости о вакцине против ковида. Многие пользователи получили в мессенджерах сообщение, что в препарате содержатся тяжелые металлы и микрочипы. Естественно, впечатлительные люди и противники вакцинации стали распространять информацию.

Вброс о вакцине от коронавируса

Брендам нужно быть всегда готовыми к информационным вбросам и фейковым статьям. Поэтому важно отслеживать любые упоминания бренда в сети, чтобы начать дейстWowать сразу же, а не разгребать последствия, когда новость станет популярней и обрастет новыми подробностями. Если упустить момент, то бренд потеряет клиентов и с ними прибыль. Для медийной личности информационная атака страшна тем, что может полностью загубить карьеру.

Как распространяется атака?

Источник: topfacemedia.com

Инциденты информационной безопасности – выявление и расследование

Хотя бы один раз за весь период работы большинство компаний сталкивалось с инцидентами информационной безопасности. Речь идет об одном, двух и более неожиданных и нежелательных событиях в корпоративной сети, которые приводят к серьезным финансовым и репутационным последствиям. Например, доступ третьих лиц к закрытой информации организации. К классическим примерам можно отнести значительное искажение инфоактиWow, а также хищение персональных данных пользователей (клиентской базы, проектная документация).

Угрозы информационной безопасности — ключевые риски

Не только крупные корпорации, но и небольшие фирмы различных организационно-праWowых форм и размеров время от времени сталкиваются с кибератаками. Количество пострадавших компаний ежегодно увеличивается. Действия злоумышленников приводят к большим убыткам пострадавших организаций.

Есть несколько основных рисков внутри корпораций и фирм:

- Уязвимость программного обеспечения;

- Доступ к конфиденциальной информации через работников;

- Пренебрежение основными правилами безопасности со стороны сотрудников, что приводит к непреднамеренной утечке корпоративной информации.

Основная проблема многих организаций в том, что в активно развивающемся мире киберугроз, большинство организаций даже не задумывается об информационной безопасности до возникновения инцидента. Поэтому часто нет резервных копий, доступ к данным есть у всех сотрудников, даже если они не пользуются ими в своей работе, а сеть ничем не защищена, и внедрить туда вредоносное ПО или заблокировать работу сервера организации может фактически любой желающий.

Классификация инцидентов

Аномалии, с которыми сталкиваются предприятия можно классифицировать по следующим признакам:

- Тип информационной угрозы;

- Уровень тяжести инцидентов для работы организации;

- Преднамеренность появления угрозы безопасности данных;

- Вероятность возникновения повторного «заражения» программного обеспечения;

- Нарушенные политики ИБ;

- Уровень системы организационных структур, обеспечивающих работу и развитие информационного пространства;

- Трудности обнаружения;

- Сложность устранения выявленной угрозы, которая может нарушить сохранность ценных данных компании.

Инциденты могут быть как умышленными, так и непреднамеренными. Если обратить внимание на первый вид инцидента, то он может быть спровоцирован разными средствами, техическим взломом или намеренным инсайдом. Оценить масштабы влияния на безопасность и последствия атаки крайне сложно. Утечки информации в виде баз данных на чёрном рынке оцениваются в миллионах рублей .

Существует категорирование инцидентов, позволяющее прописать их в политике безопасности и предотвращать их уже по первым признакам:

1. Несанкционированный доступ. Сюда стоит отнести попытки злоумышленников беспрепятственно войти в систему. Яркими примерами нарушения можно назвать поиск и извлечение различных внутренних документов, файлов, в которых содержатся пароли, а также атаки переполнения буфера, направленные на получение нелегитимного доступа к сети.

2. Угроза или разглашение конфиденциальной информации. Для этого нужно получить доступ к актуальному списку конфиденциальных данных.

3. Превышение полномочий определенными лицами. Речь идет о несанкционированном доступе работников к определенным ресурсам или офисным помещениям.

4. Кибератака, влекущая к угрозе безопасности. Если отмечается поражение вредоносным ПО большого количества ПК компании — то это не простая случайность. Во время проведения расследования важно определить источники заражения, а также причины данного события в сети организации.

Что делать при обнаружении инцидента?

Управление аномальными событиями в сети подразумевает не только оперативное обнаружение и информирование службы информационной безопасности, но и их учет в журнале событий. В журнале автоматически указывается точное время обнаружения утечки информации, личные данные сотрудника, который обнаружил атаку, категорию события, все затронутые активы, планируемое время устранения проблемы, а также действия и работы, направленные на устранение события и его последствий.

Современным компаниям ручной способ мониторинга инцидентов уже не подходит. Так как аномалии происходят за секунды и требуется мгновенное реагирование. Для этого необходимы автоматизированные решения по информационной безопасности, которые непрерывно мониторят все, что происходит в сети организации оперативно реагируют на инциденты, позволяя принимать меры в виде блокировки доступа к данным, выявления источника события и быстрого расследования, в идеале до совершения инцидента.

После расследования, выполняя правила корреляции, которые свидетельствуют о вероятных попытках причинения вреда безопасности данных подобными способами, создается карточка данного инцидента и формируется политика безопасности. В дальнейшем подобные атаки будут подавлены и приняты меры до совершения активных действий со стороны сотрудников и внешних источников угроз.

Реагирование на утечку данных

При обнаружении нарушений в сети организации рекомендован следующий алгоритм действий со стороны службы информационной безопасности:

1. Фиксация состояния и анализ информационных ресурсов, которые были задейстWowаны.

2. Координация работы по прекращению влияния информационных атак, проведение которых спровоцировало появление инцидента.

3. Анализ всего сетевого трафика.

4. Локализация события.

5. Сбор важных данных для установления причин происшествия.

6. Составление перечня мер, направленных на ликвидацию последствий инцидента, который нанес урон.

7. Устранение последствий.

8. Контроль устранения последствий.

9. Создание политик безопасности и подробного перечня рекомендаций, направленных на совершенстWowание всей нормативной документации.

Выявление причин инцидента безопасности

Анализ ситуации позволяет оценить риски и возможные последствия инцидента.

После того, как последствия события полностью устранены, обязательно проводится служебное расследование. Оно требует привлечения целой команды опытных специалистов, которые самостоятельно определяют порядок изучения фактов и особенностей произошедшего. Дополнительно используются всевозможные публичные отчеты, аналитические средства, потоки сведений обо всех угрозах, а также другие источники, которые могут пригодиться в процессе изучения конкретного кейса. Квалифицированные специалисты устраняют вредоносное программное обеспечение, закрывают возможные уязвимости и блокируют все попытки нелегитимного доступа.

По факту расследования составляют перечень мер, направленных на профилактику аналогичных кибератак. Дополнительно составляется список действий моментального реагирования в случае, если имело место проникновение вредоносного ПО в систему. Нужно провести обучение персонала фирмы для повышения киберграмотности.

Решения для информационной безопасности организации

Для предотвращения инцидентов ИБ необходимо внедрить специализированные решения, способные в реальном времени выявлять и реагировать на них даже по первым признакам до непосредственного хищения или других мошеннических действий.

«Гарда Технологии»- российский разработчик систем информационной безопасности от внутренних и внешних угроз, который предлагает комплексные решения по защите от утечек информации, защите баз данных и веб-приложений, защите от DDoS-атак и анализу и расследованию сетевых инцидентов. Решения интегрируются друг с другом, образуя комплексное решение — экосистему безопасности.

Внедрение решений по информационной безопасности позволяет избежать многочисленных финансовых и репутационных рисков.

Источник: gardatech.ru

Держать удар: как защитить бизнес от информационной атаки

Предприниматели часто становятся мишенями коммуникационной атаки. Негативный отзыв в соцсетях, нелестное высказывание владельца бизнеса о своём клиенте, фейковое фото с использованием вашего продукта – практически любой инфоповод может быть раздут так, что нанесёт прямой ущерб бизнесу. О том, как правильно реагировать на такого рода вызовы, в своей книге «10 заповедей коммуникационной войны» рассказали медиаменеджер Дмитрий Солопов и медиа-эксперт Каролина Гладкова. С разрешения издательства «Альпина Паблишер», выпустившего эту книгу, мы публикуем главу, посвящённую одной из коммуникационных заповедей – «Не воюй без надобности».

«Не воюй без надобности»

Коммуникационное сражение – затратное и опасное мероприятие. Если вы не видите выгоды, не ввязывайтесь в битву. Если вашей репутации ничего не угрожает – не вынимайте меча из ножен. Действуйте только в том случае, когда вам что-то угрожает или коммуникационная схватка в случае победы сулит большой приз.

Ресторан Saperavi vs Клиенты: напряжения больше нет

20 сентября 2016 года Кристина Холло сообщила в Facebook о том, что в ресторане сети грузинской кухни Saperavi Café в Москве ей не разрешили зарядить телефон. Несмотря на то, что совладелица кафе объяснила этот запрет противопожарной безопасностью, коммуникационный пожар в социальных сетях и СМИ погасить не удалось, а её комментарии к посту Холло только подлили масла в огонь.

Коммуникационная война между сетью Saperavi Café и её посетительницей Кристиной Холло началась с поста последней:

- «Рестораторы, а что за новьё в сервисе «у нас нельзя зарядить телефон — правило такое»? В Saperavi Café расшаркались, но зарядить не дали, пришлось шустро сворачивать ужин и мчать к розетке — звонка ждала».

- «Ну мы не «Связной». Мы больше по еде. Переносную зарядку размером со спичечный коробок в кармане ношу всегда, так как без телефона нет жизни».

Этот комментарии Колбая и последующие, где она говорит, что в понятие ресторанного сервиса не входит зарядка телефона, а входит только обслуживание заказа гостя, и обещает Холло переключить общение на своего юриста, вызвали настоящую бурю негодования в адрес совладелицы сети. Её обвинили в том, что заведение не клиентоориентированное и в нём нет ожидаемого грузинского радушия.

-

Пользователь Oleg Nikitin: «А это точно грузинское кафе? Я по-другому представлял грузинское гостеприимство. А туалетную бумагу тоже с собой носить? Не выдают?»

Возмутились пользователи и тем, что в заведениях сети нельзя расплатиться банковской картой, что вызывает подозрение в «чёрной бухгалтерии» и уходе от налогов. И, конечно, комментаторы говорили, что никогда не пойдут в Saperavi Café и просили избегать эту сеть других.

Текст Холло в Facebook стремительно набирал сотни репостов и комментариев, ситуация вошла в повестку федеральных СМИ, которые призвали экспертов рассудить, на чьей стороне правда. Эксперты признавали, что в своём заведении Колбая вольна устанавливать любые правила, которые не нарушают закон. Однако такие шаги не гарантируют её сети привлекательность в глазах клиентов, что и случилось в ситуации с зарядкой гаджетов. Во многих других ресторанах и кафе посетители свободно могут заряжать свои устройства, в некоторых есть даже специальные портативные зарядки для удобства клиентов. Очевидно, что такой запрет — недостаток в высококонкурентной московской ресторанной среде.

Поняв, что коммуникационная атака против неё не стихает, а усиливается, 21 сентября 2016 года Хатуна Колбая решила разъяснить наконец, чем обусловлено решение о зарядках:

- «Запрет на использование розеток мы ввели в 2015 году. Посетители забывали свои шнуры, телефоны, планшеты, а многие обвиняли нас в порче устройств — из-за того, что они выходили из строя после зарядки в наших заведениях. Особая беда — это «не родные» зарядные устройства. Так в нашем ресторане на Покровке из-за использования нелицензионной зарядки от Apple произошло короткое замыкание и возгорание розетки. На улаживание таких случаев уходит большой административный ресурс, то есть менеджеры занимаются не своим делом. А так как у нас много гостей, и каждому нужно уделить внимание, мы отказались заряжать их гаджеты. Этому правилу уже год и постоянные гости о нём знают».

Также Колбая отметила, что против её заведений, вероятно, идёт целенаправленная антиреклама. Коммуникационный контрудар был осуществлён. Однако это объяснение не успокоило соцмедиапространство. Пользователи недоумевали, почему Колбая и персонал в её заведениях сразу не сказали об этой причине ни в сети, ни в самих ресторанах. Сам аргумент о пожарной безопасности также подвергался критике.

-

Пользователь Дмитрий Рыбальченко: «Ну раз такая драматическая история про возгорание розетки, пожарную безопасность и т.п. — ну повесили бы табличку над баром и над столиками. Дали бы скрипты официантам и т.п. А так, невнятно отработали с клиентом, ничего не смогли объяснить, а постфактум целый справочник аргументов и фактов вылез».

Спустя сутки Колбая решила осуществить ещё одну коммуникационную контратаку и сделать направлением главного удара самого автора поста — Кристину Холло. В ход была пущена элита коммуникационной схватки — компрометирующие факты. Совладелица Saperavi Café заявила, что та просто отомстила ей таким постом за нежелание сотрудничать с ней:

- «Мы с ней в принципе знакомы, с героем. Эта девочка с апреля шлёт мне предложения по участию в фестивалях, которые я игнорирую. Я не хочу в них участWowать, потому что они стоят много денег. Она без моего согласия дает мои мобильные телефоны и почты людям, которые организуют другие фестивали. Но мне это не нужно. Мои коллеги — некоторые московские рестораторы — считают, что это все проплачено, что это обида».

Новая контратака оказалась столь же провальной, что и первая. Аудитория соцмедиа недоумевала от стиля Колбая.

- Пользователь Анна Борк: «Считаю нормальным не пускать в заведение с собакой и не заряжать телефоны. И не считаю нормальным аргументацию владелицы, как и её общение с недовольными. Можно спокойно написать, что не заряжаем, уж простите. А можно долго ругать посетителей, переходя на личности. Хатуна зачем-то выбрала второй путь. Какое читателям дело, кто кого вFBна фестиваль позвал? Детский сад».

Сеть Saperavi Café попыталась изменить угол атаки. 25 сентября 2016 года в Facebook была запущена акция, которая призывала публиковать фото из ресторана с хештегом #БезТелефона. Пользователи осмеяли это предложение кафе, так как сделать фото без телефона проблематично. В этом же контексте был упомянут и запрет на зарядку.

- Пользователь Yulia Kazachenko: «То есть таки #Cтелефоном. А если телефон разрядится в процессе фотканья хинкалей, то вежливые хозяева поблагодарят за участие в акции, а потом пошлют по пролетарскому адресу )))».

Сами же организаторы акции в комментарии к ней пояснили, что призывали своих посетителей отложить телефон после того, как фото будет сделано, «а то так все удовольствия мимо пройдут». Но пользователи продолжали иронизировать над кафе и призывали уволить пиарщика, извиниться и всё-таки разрешить гостям, которые голосуют рублём, подзаряжать гаджеты.

Анализ ситуации

Ресторатор Колбая совершила свою первую коммуникационную ошибку ещё до публикации поста Холло: в её кафе не было предупреждения о запрете подзаряжать гаджеты. Не мог объяснить этот запрет и персонал на месте. Упоминание о правилах пожарной безопасности возникло спустя сутки и было воспринято частью пользователей как наспех придуманная отговорка.

Ещё больше соцмедиапространство возмущала манера общения ресторатора как с автором поста, так и с комментирующими его — в нём увидели нежелание идти навстречу клиентам и даже угрозы. Ситуацию усугубило появление дополнительного аргумента против автора «антирекламы» Saperavi Café и обвинения Холло в личной мести. Все эти действия сыграли против ресторатора, которая, возможно, недооценила коммуникационную специфику своего бизнеса.

Авторы книги Каролина Гладкова и Дмитрий Солопов

Принцип «плохая реклама — это тоже реклама» не работает в сервисе. Если человек узнает, что в вашем заведении люди массово отравились, он, конечно, запомнит название вашего ресторана. И запомнит, что туда не следует идти.

Любая коммуникационная война или только подозрение на её зарождение в сфере услуг должна «гаситься» как можно скорее извинениями и оптимизацией процессов, которыми был недоволен клиент. Безусловно, при том, что его недовольства должны быть адекватны и в рамках закона. Даже если просьбы клиента выходят за рамки правил, вы обязаны сразу эти правила объяснить, а не махать кулаками после драки и появления сотни недовольных комментариев в сети.

В условиях уже написанного Холло поста совладелице Saperavi Café следовало сразу же рассказать о причинах запрета, о том, что заведение беспокоится о безопасности его посетителей. Но так или иначе, этот аргумент звучит достаточно неубедительно — в Москве сотни ресторанов находятся в исторических зданиях, и в них можно воспользоваться розеткой.

Если сеть Saperavi Café так боялась за сохранность гаджетов её гостей, то можно было ограничиться закупкой портативных зарядных устройств, а на них сделать наклейки с предупреждением о полной ответственности хозяина за устройство во время подзарядки. Кроме того, во многих ресторанах портативные зарядки существуют без всяких предупреждений. Возможно, эти кафе берут на себя часть риска, понимая, что комфорт и лояльность клиентов, многим из которых необходимо постоянно быть на связи, прямо пропорциональны частоте посещения, а значит, и выручке заведения.

Инструкция по применению заповеди

Перед тем, как начинать коммуникационное сражение, проведите жёсткий анализ всех выгод, которые вы получите в случае победы. Не смогут ли противники, потерпев поражение на одном фронте, нанести урон там, где вы меньше всего этого ждёте? Если преимущества, которые сулит коммуникационная победа, незначительны и неочевидны, сохраняйте молчание и силы для следующей коммуникационной схватки.

Подробнее о том, как реагировать на информационные атаки, читайте в книге

«10 заповедей коммуникационной войны» .

Чтобы не пропустить интересную и полезную для вас статью о малом бизнесе, подпишитесь на наш Telegram-канал , страницу в Facebook и канал на «Яндекс.Дзен» .

biz360

Источник: biz360.ru

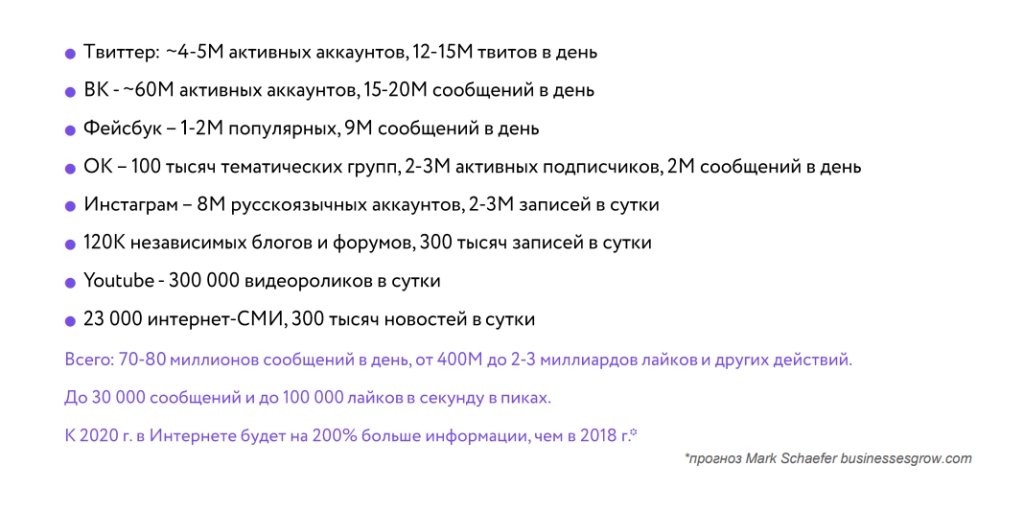

С чем мы имеем дело в Рунете

Мы анализируем информационное поле брендов с помощью системы «Крибрум».

Она позволяет проверить все инфополе — все социальные сети, все виды контента (посты, комментарии, ссылки, шеры, лайки, подписи и видео к картинкам). С ее помощью можно отслеживать упоминания как персон, так и организаций, а также тональность, дубли и спам. В течение 15 секунд «Крибрум» выкачивает 75% сообщений ВК и Твиттера; еще 20% за час, остальные 5% — за три часа.

Однако нужно понимать, что поведение пользователей, их речь (и в том числе упоминания брендов) в социальных сетях отличаются от комментариев в СМИ и на тематических площадках. Там есть своя специфика, и работать с ней сложно.

В социальных сетях и мессенджерах действуют свой контекст. Необходимо учитывать сленг, смайлы, мемы и многое другое. Выявить и проанализировать тональность в этом хаосе гораздо сложнее, чем в традиционных СМИ. Особенно если учитывать количество контента, которое появляется ежедневно.

Сейчас в социальных медиа ежедневно публикуется 100 000 000 сообщений, и пользователи совершают несколько миллиардов действий — лайков, шеров и так далее. В секунду на пике информационного события публикуется несколько десятков тысяч сообщений и несколько сотен тысяч лайков. Контент разлетается невероятно быстро.

Мы живем в период контент-бума: количество информации растет, но объем потребления этой информации остается на прежнем уровне или падает.

Из-за этого разные компании, в том числе СМИ, начинают искать разные форматы взаимодействия с аудиторией. Это видеоролики, голосовые сообщения, звуковые дорожки, инфографика, мемы и так далее. И от этого количество информации и контента еще больше возрастает — как с точки зрения количества, так и с точки зрения форматов. По прогнозу, к 2020 году количество контента в Интернете увеличится в 200 раз — это будет гораздо больше, чем мы сможем когда-либо просмотреть.

Восприятие меняется

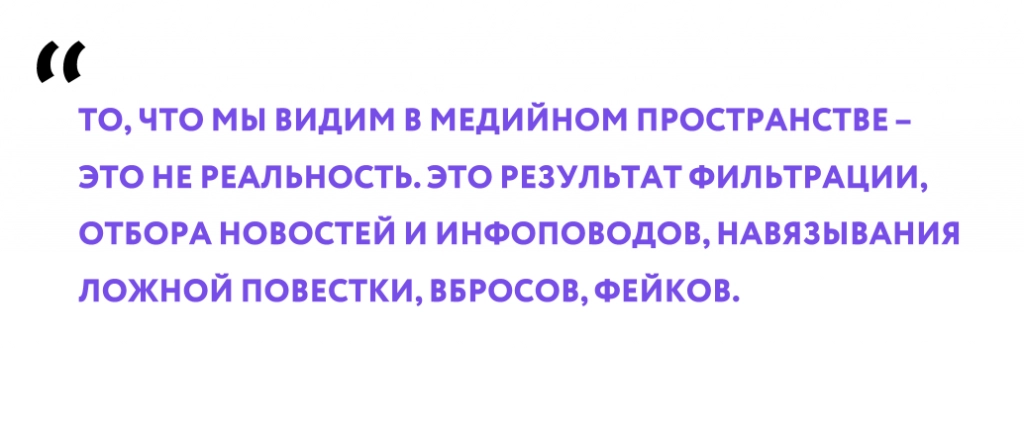

Сейчас меняется ландштафт контента. Происходит много вбросов, фейков, появляется много информации, от которой пользователи начинают уставать. Из-за этого продолжительность внимания, которое пользователь может сконцентрировать на какой-то новости, ощутимо снижается.

Если раньше новости оставались актуальными, и их продолжали обсуждать в течение нескольких недель, то сейчас они живут не больше 3-4 дней.

Изменяется и то, как мы потребляем информацию. Пишущая и читающая аудитория мигрировала из ЖЖ в Facebook, а из него в мессенджеры. Теперь она привыкает к коротким репликам и эфемерным темам, вырабатывает клиповое сознание. Объем поста в фейсбуке в среднем в 5 раз меньше, чем в ЖЖ (630 против 3800 знаков). Средняя длина сообщений падает. При этом быстро растет инструментарий выражения эмоций без текста — смайлики, лайки.

Кроме того, в социальных сетях контент «тонет». Менее 5% сообщений оригинальны, 90-95% — шлак: спам, дубли, ретвиты, шеры и репосты даже без комментариев. Очень сложно найти информацию, которая была опубликована в Facebook день назад, тем более — неделю. Среднее время жизни поста — 6 часов, и из-за этого можно многократно применять одни и те же сценарии и вбросы.

Из-за всех этих причин развивать фейковые новости очень удобно: их можно легко вбросить, а затем их растиражируют обычные пользователи. Контенту сейчас принято доверять, и многие репостят и лайкают, не проверяя информацию.

Люди любят негатив

Негатива в сети намного больше, чем позитива. Пользователям он нравится больше.

Причина этого в том, что негатив дает чувство вседозволенности, безнаказанности, виртуальности, снятие барьеров приличий и вежливости. Сетевая публика ждет именно негативной информации, она вызывает наибольший отклик. Ее любят читать, публиковать, обсуждать. В среднем количество негативной информации появляется в Интернете в пропорции 2:1.

Самая негативная тема — это, конечно, политика. Самые хвалебные отрасли — это телевидение, шоу-бизнес, иногда — спорт. Соотношение ругани к похвале в них 2 к 3.

Повестку дня формируют не те, кто пишет контент

В современное медийное поле формируется не теми площадками, на которых создается контент. В первую очередь ее создают агрегаторы.

Какие ресурсы сейчас самые посещаемые, откуда вы в первую очередь узнаете новости? Это Яндекс.Новости и Яндекс.Дзен — агрегаторы новостей, которые фильтруют результат. Новости попадают к ним по специальным алгоритмам, но сами они, естественно, контент не создают.

Кроме того, люди читают и блогеров, аудитория которых зачастую намного больше, чем у рядовых СМИ. Но на вершине рейтингов блогеров — по количеству, по охвату и так далее — находятся те, у кого есть отдельная редакция, и те, кто занимается только переупаковкой новостей. Самой большой популярностью пользуются блогеры, которые ничего не производят, а просто выдают информацию по популярной теме.

В условиях такого медийного пространства делать вбросы становится еще проще. Как только новость набирает достаточно много трафика — ее публикуют блогеры, новостные агрегаторы и группы, которым нужен охват. Факты никто не проверяет.

Все это приводит к тому, что информационных атак становится все больше. Давайте рассмотрим, что характерно для естественного медийного взрыва и информационной атаки, и чем они отличаются.

Естественный медийный взрыв

Естественное событие всегда привязано к определенному инфоповоду, который возник самостоятельно. Если целевой аудитории он интересен, люди начинает его расшаривать, лайкать, и возникает вирусный эффект.

В естественном инфоповоде есть очень много участников. Уникальная информация появляется в разных точках: от участников события, пострадавших, свидетелей. К событию подключаются и эксперты, у которых берут интервью, журналисты и так далее. Кроме того, это благодатная почва для желтых СМИ и блогеров, которые гонятся за трафиком. К волне могут присоединиться и недоброжелатели, и конкуренты.

Нормальный жизненный цикл новости колеблется от трех до пяти дней, максимум — неделю, с затуханием. Причем чаще всего проходит один-два дня, и от новости не остается никакого следа.

Но это происходит только в том случае, если новость не подогревают извне. Если нет никого, кто хотел бы ее специально продвигать и раскручивать дальше, как информационную атаку.

Развитие событий естественного медийного события на графике выглядит примерно так:

Всплески показывают, как увеличивается охват.

Точно такие же всплески возникают, когда происходит поворот в естественном событии. Таким поворотом может быть то, что выяснилось что-то новое, появились пострадавшие или еще одна сторона конфликта. Из-за изменения повестки инфоповод снова «взлетает» в охвате.

Как правило, у всех естественных новостей есть свои центры. Это крупные СМИ, известные блогеры с большим охватом — именно от них новость начинает разлетаться. Ее начинают перепощивать, и практически сразу появляется много других участников этого события. С их аккаунтов новость распространяется дальше — до следующего центра. И так расходится разная информация.

Таким образом, признаки естественного медийного события:

- много свидетелей и участников, и много разных оригиналов новостей;

- одновременно возникновение новостей в разных местах (СМИ, аккаунты);

- есть «центры» — крупные блогеры и СМИ.

Распространение фейка

Распространение информационного вброса выглядит иначе.

В этом случае нет крупных центров. Новость появляется в небольших желтых СМИ и спящих аккаунтах. Неактивные пользователи подхватывают эту новость и начинают ее раскручивать. Таких всплесков активности достаточно много, но контент остается одним и тем же, без новых точек зрения.

Дальше пользователи могут подхватить и разнести информацию, но центры ее появления остаются небольшими.

Признаки фейка:

- единый источник контента: мало оригинальных материалов, много дублей;

- растянутая во времени «колбаса» перепостов и комментирования;

- нет крупных центров распространения на первом этапе, участники — «спящие» аккаунты, мелкие блогеры. Крупняк подтягивается позже.

Распространение информационной атаки

Организационный цикл атаки включает:

- контент. Подбор темы и формы сообщений. Вброс должен соответствовать архетипам и ожиданиям пользователей;

- проверка гипотезы. Точечные вбросы, по котором организаторы смотрят, как распространяется информация;

- вброс. Первые размещения для создания «источника», места для ссылок, снятия ответственности за контент. Это спящий аккаунт, «сливной бачок» (квази-СМИ), платный блогер, интернет-СМИ;

- раскрутка. Происходит за счет троллей, ботов, сторонников, естественных перепостов;

- цикл отмывки в СМИ. Вброс подхватывается в СМИ, затем идет перепечатка в соцсетях, снова в СМИ с формулировкой «в Интернете пишут, что»;

- поддержка атаки. Новые вбросы, повторы и поддержка старых фейков.

Самое главное во время информационной атаки — попасть в целевую аудиторию. Если тема вброса интересна людям и важна для них — фейковую новость подхватят и распространят.

Например, если в группу путешественников кинуть информацию о том, что сотовый оператор обманывает на роуминге, она разойдется очень быстро. Особенно, если это будет история, вызывающая доверие — о том, как друг друга съездил за границу, и у него с карточки сняли много денег. Сразу найдутся люди, которые скажут: «Да, я тоже об этом слышал, у сестры моего друга тоже списались деньги». Или, возможно, у мамы, бабушки, у брата тоже это произошло. Как правило, ситуация происходит не у самого рассказчика, а у кого-то из его знакомых, или рассказчик об этом читал.

Это же может произойти в банковском секторе. Один из пользователей начинает рассказывать, что, например, он снимал деньги за границей и курс посчитали неправильно, а через десять дней списали дополнительные 10 000 рублей. Сразу же появится много тех, кто подтвердит историю.

Даже если придут представители компании или адвокаты бренда, им уже никто не поверит, потому что в ситуации уже не захотят разбираться. Слова о том, что вброс не соответствует истине, не сработают. Поэтому очень важно заранее подготовить доводы и объяснения.

Инструменты информационных атак

Как правило, вброс происходит через «сливные бачки», квази-СМИ. Могут выступить первоисточниками и платные блогеры и те интернет-СМИ, которые постят на заказ практически всё (с некоторыми идеологическими ограничениями).

Распространяют — платные тролли. Это сотни людей, которые пишут посты и комментарии на регулярной платной основе. Затем подключаются сети автоматических ботов — это автоматическое ПО, постящее комменты и твиты.

Дальше — системы усиления сигнала. Тысячи живых людей, перепощивающих лидеров мнений по доброй воле. Затем «традиционные» СМИ организуют цикл отмывки вбросов из Интернета. И наконец, сети квази-СМИ продвигают фейк в новостных агрегаторах и создают волну. Затем все повторяется.

Все это можно достаточно легко определить, если начать постепенно раступытывать клубок происходящего. Очень часто мы ищем первоисточник новости — и видим, что вброс произошел через какой-то «сливной бачок», через желтые СМИ, с которых статью уже удалили. Вброс произошел, статья разошлась, но первоисточника не осталось, и концов уже не найти.

Такая же ситуация происходит, если изначальная публикация была со «спящих» аккаунтов. Информация пришла с разных аккаунтов, но когда мы начинаем их искать — оказывается, что они уже удалены. Таким образом организаторы атаки отрезают возможности их найти.

Результаты информационной атаки

Если не подготовиться к атаке заранее и неумело ее отражать, результаты останутся надолго и будут достаточно болезненными. Вытеснение негатива на порядки труднее, дороже и дольше, чем его вброс.

На это есть причины:

-

негатив популярнее. Негатив и клевету читают миллионы, опровержения — никто;

-

клейкость. Клевета и репутационные пятна остаются и виснут годами;

-

злопамятность сети. Поисковики помнят все, СМИ и сайты компромата им помогают;

-

неконкретность. Никто не помнит деталей, «кто у кого украл», помнят только ощущение негатива.

Из Интернета, как мы знаем, ничего удалить нельзя. Нет кнопки «удалить» для определенного сайта или статьи.

Можно, конечно, писать в суд, если вброс — явная клевета. Можно и нужно работать с поисковой выдачей, вытесняя негатив. Можно и нужно выступать и подробно объяснять ситуацию, и делать это должны первые лица компании. Но все это достаточно сложно. Многим компаниям на это не хватает времени (потому что действовать нужно быстро) и ресурсов.

Как бороться с информационной атакой

Есть восемь основных принципов, которым нужно следовать, отражая информационную атаку.

Но самое главное — отследить атаку на начальном этапе. Поэтому крайне важно мониторить то, что говорят в Интернете о вашем бренде, компании и конкурентах, чтобы быстро отреагировать на происходящее.

По нашему опыту, 70-80% всего негатива, который говорят о компании, сконцентрировано на 5-10 темах. Это те болевые точки, по которым будут атаковать ваши конкуренты или недоброжелатели. Им гораздо проще воспользоваться тем, что уже обсуждает ваша целевая аудитория, тем, на что она хорошо отреагирует.

Поэтому необходимо заранее готовиться к тому, что в эти болевые точки будут атаковать, и защищаться от этого. Нужно обучать ваших клиентов, рассказывать им о том, как устроена ситуация на самом деле и в чем состоит правда. Если это будет сделано, если у вас уже будет заранее подготовленный контент, то атака быстро сведется к нулю и вряд ли повторится. Информационная атака требует очень больших затрат, и вряд ли их будут повторно выделять в случае неуспеха.

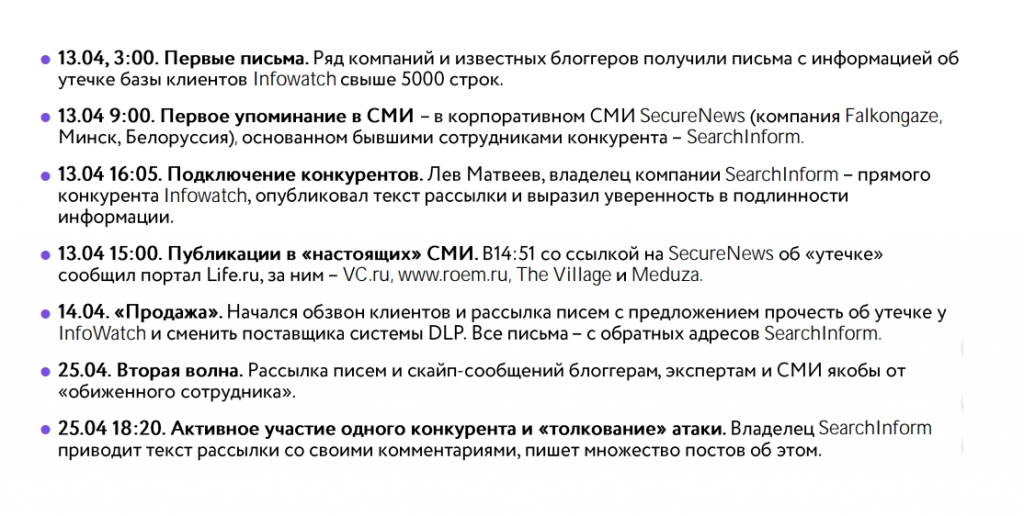

Кейс от Игоря Ашманова. Информационная атака на ГК Infowatch

В определенный момент мы обнаружили атаку на родственную «Ашманов и партнеры» компанию — Infowatch.

Клиенты, с которыми мы работаем по отбиванию атак и исправлению репутации в сети и мониторингу, обычно не разрешают об этом рассказывать. Infowatch — компания родственная, мы довольно открыто участвовали в компании по отбиванию атаки, поэтому мы можем поделиться кейсом. Это редкий случай.