Содержание

- Как за 5 шагов настроить локальную сеть в Windows

- Мы рассмотрим 5 шагов, по построению локальной сети в офисе или дома.

- Шаг 1. Cетевое оборудование необходимое для построения локальной сети.

- Схема подключения компьютеров в локальной сети

- Шаг 2. Настройка IP-адреса, Имени компьютера и Рабочей группы

- Имя компьютера и Рабочая группа

- Шаг 3. Настройка прав доступа и безопасность

- Шаг 4. Настройка общего доступа к папкам и файлам

- Шаг 5. Общий доступ к локальному принтеру

- Как подключиться к компьютеру по локальной сети за 5 минут?

- Про локальную сеть

- Варианты подключения

- Напрямую – инструкции

- Как соединить?

- Windows 7 – разрешаем сетевое обнаружение

- Windows 7 – настраиваем IP (только для прямого подключения)

- Windows 7 – Рабочая группа

- Windows 10 – изменения

- Через роутер

- Проверка соединения и задачи

- Через сетевое окружение

- Через командную строку

- Создание общей папки

- Дополнение – про интернет

- Про виртуальные сети

- Проектирование и монтаж ЛВС и СКС

- Какие задачи может решить компьютерная сеть

- Экономия

- Доступ к общим базам

- Локальная CRM система

- Какую компьютерную локальную сеть выбрать? Проводную или wi-fi?

- Проектирование ЛВС или как организовать компьютерную сеть в офисе

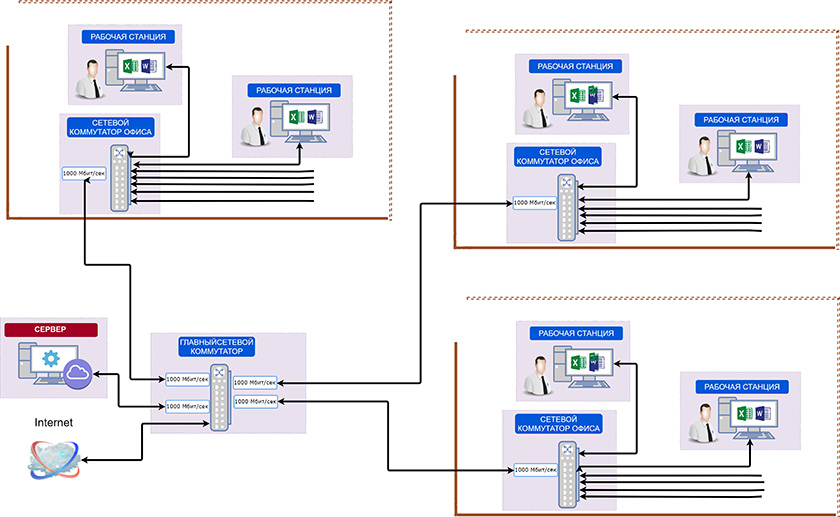

- Топология сети по типу «звезда» для одного офиса

- Скорость передачи данных в локальной сети

- Тонкости построения ЛВС

- Топология локальной сети по типу «звезда» для двух и более офисов

- Витая пара для прокладки локальных сетей в офисе

- Кабели в отдел бухгалтерии

- Важные моменты прокладки витой пары

- Монтаж локальной сети в офисе

Как за 5 шагов настроить локальную сеть в Windows

Если Вы столкнулись с необходимостью создания домашней локальной сети или сети для малого офиса, но не обладаете для этого достаточными навыками и знаниями, тогда этот материал для Вас. Вам нужно будет проделать всего 5 шагов, после которых Вы научитесь настраивать локальную сеть для дома и малого офиса.

Данный материал составлен в виде пошаговой инструкции с иллюстрациями. Всё, что от Вас требуется, это следовать данной инструкции.

Мы рассмотрим 5 шагов, по построению локальной сети в офисе или дома.

Шаг 1. Cетевое оборудование необходимое для построения локальной сети.

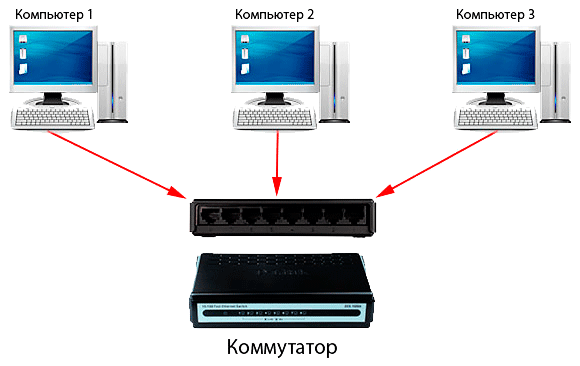

Для построения локальной сети между компьютерами нам необходимо иметь:

Коммутатор (switch) D-Link DES-1008A

Кабель витая пара

Сетевая плата (справа на рисунке изображена встроенная сетевая плата)

Теперь осталось все компьютеры соединить с коммутатором или маршрутизатором с помощью кабеля витая пара.

Подключаем один конец кабеля (витая пара) в сетевую плату компьютера, а другой в коммутатор (switch) или маршрутизатор (router).

И так со всеми компьютерами, которые будут подключены в локальную сеть.

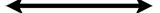

Схема подключения компьютеров в локальной сети

Шаг 2. Настройка IP-адреса, Имени компьютера и Рабочей группы

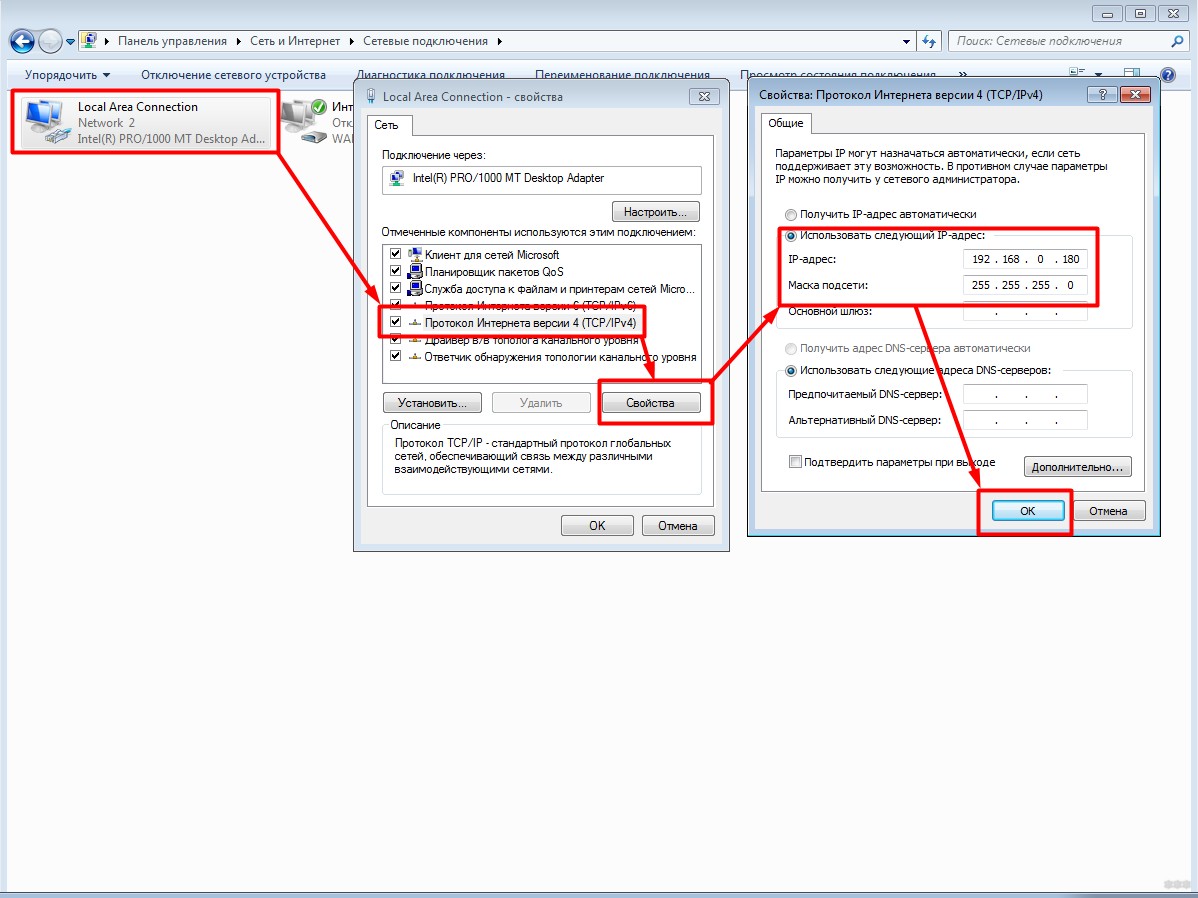

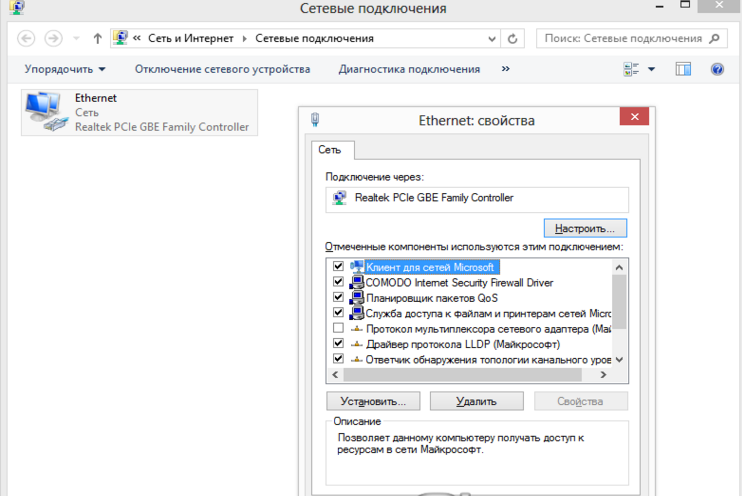

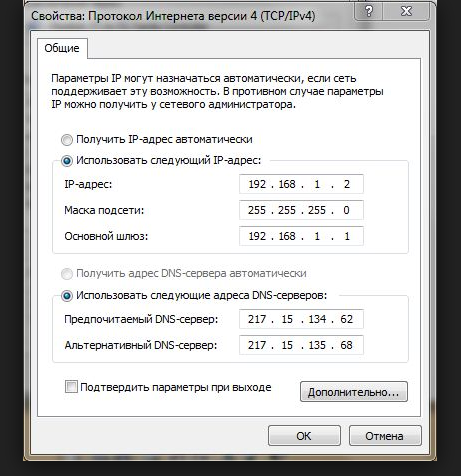

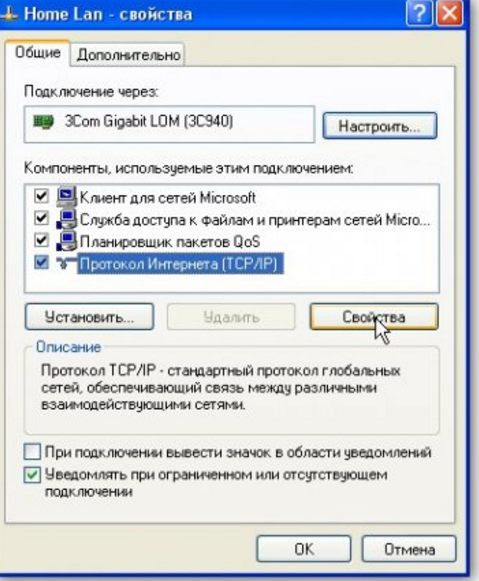

Заходим в меню Пуск > Панель управления > Сетевые подключения, щёлкаем правой кнопкой мыши по значку Подключение по локальной сети, затем жмём Свойства. В списке компонентов выделяем Протокол Интернета (TCP/IP) и ниже нажимаем на кнопку Свойства.

В окне Свойства: Протокол Интернета (TCP/IP) ставим галочку Использовать следующий IP-адрес и прописываем следующие данные:

IP-адрес: 192.168.1.2

Маска подсети: 255.255.255.0

IP-адреса 192.168.1.1 и 192.168.0.1 желательно не использовать, так как используется сетевыми устройствами

Для тех, кто использует в построении локальной сети маршрутизатор (роутер) для выхода в интернет, нужно указать «Основной шлюз» и «Адреса DNS-серверов» (обычно это IP-адрес самого маршрутизатора). Для обеспечения работы интернета.

Кто использует маршрутизатор (роутер) с включенным DHCP-сервером, могут не прописывать IP-адреса, нужно поставить галочку «Получать IP-адрес автоматически». IP-адреса будут назначаться DHCP-сервером.

После того, как ввели «IP-адрес» и «Маску подсети», жмём на кнопку ОК, затем Закрыть.

ПРИМЕЧАНИЕ: IP-адрес каждого компьютера, должен быть отличный от другого компьютера! Если у первого компьютера IP-адрес 192.168.1.2, то у второго должен быть 192.168.1.3 и т.д., но не более 254.

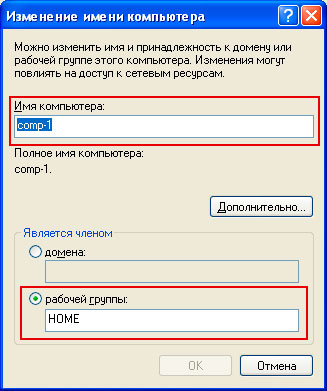

Имя компьютера и Рабочая группа

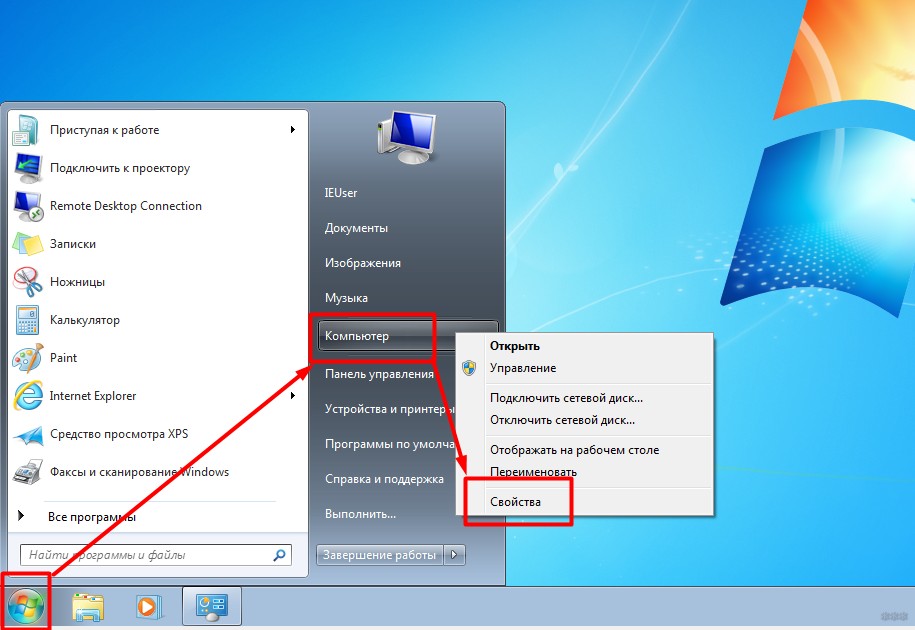

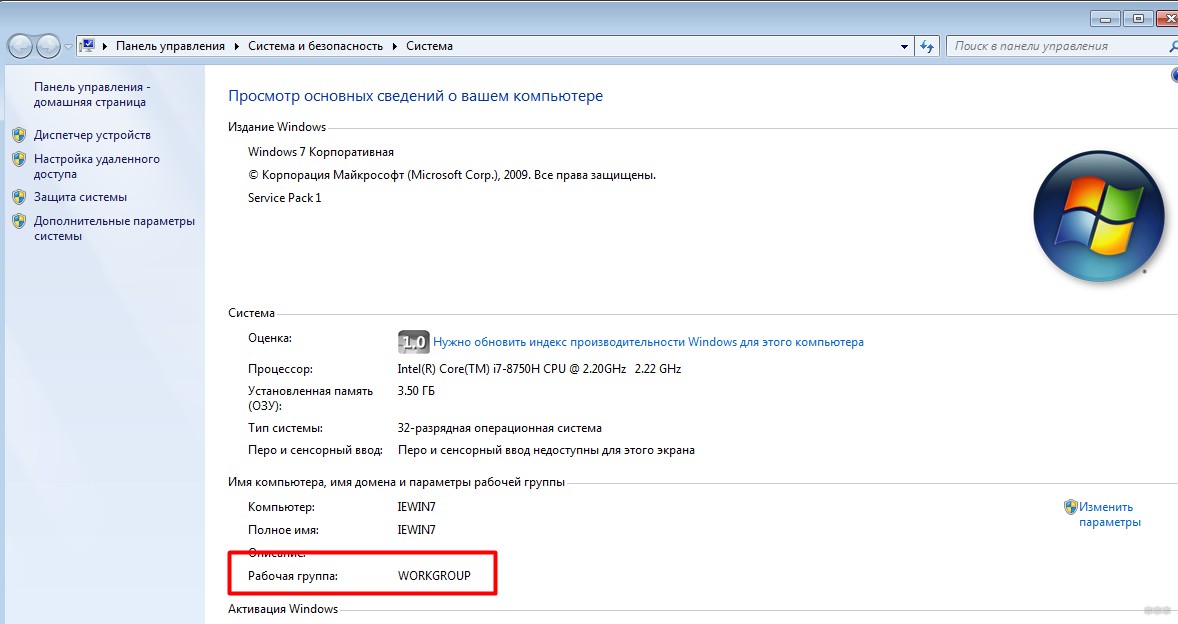

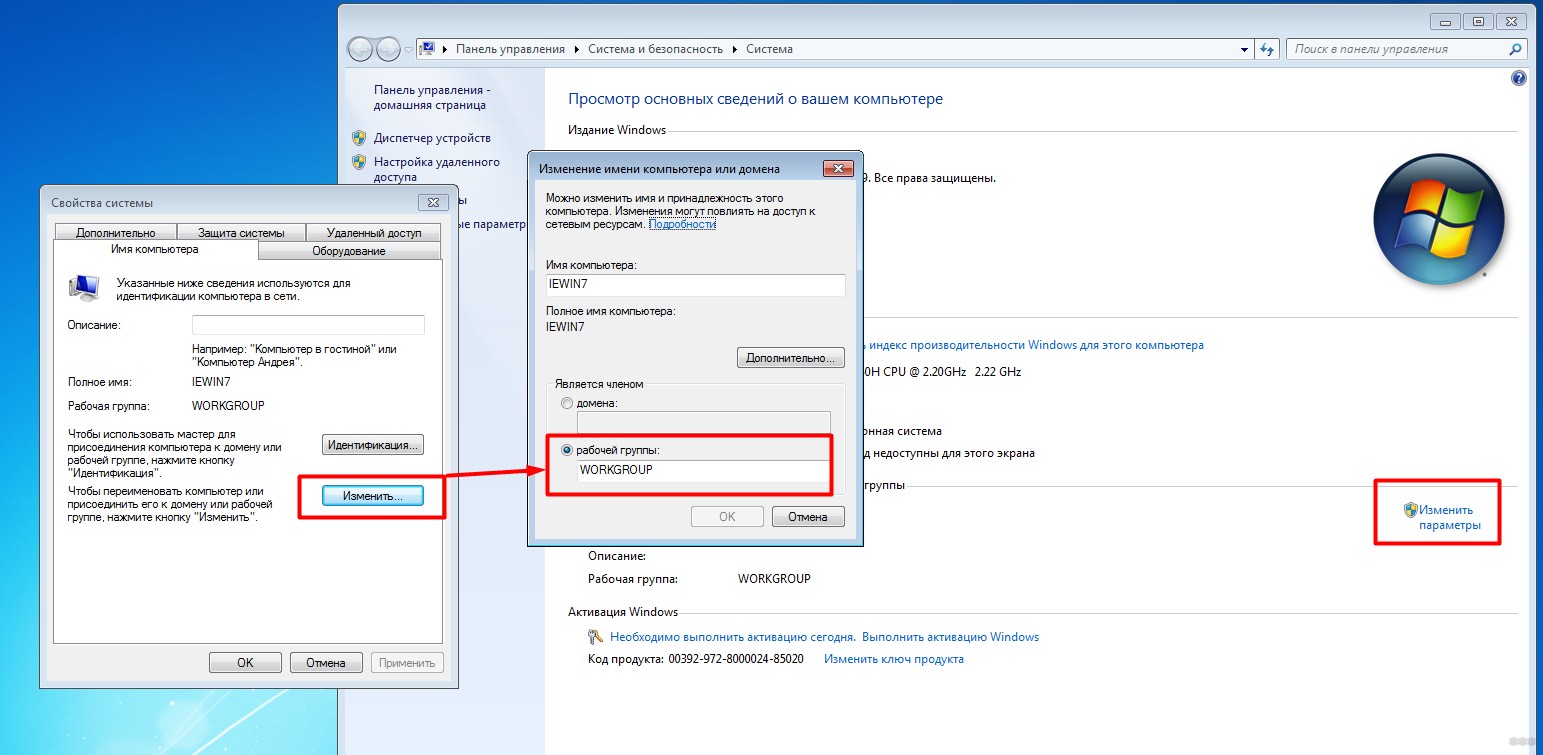

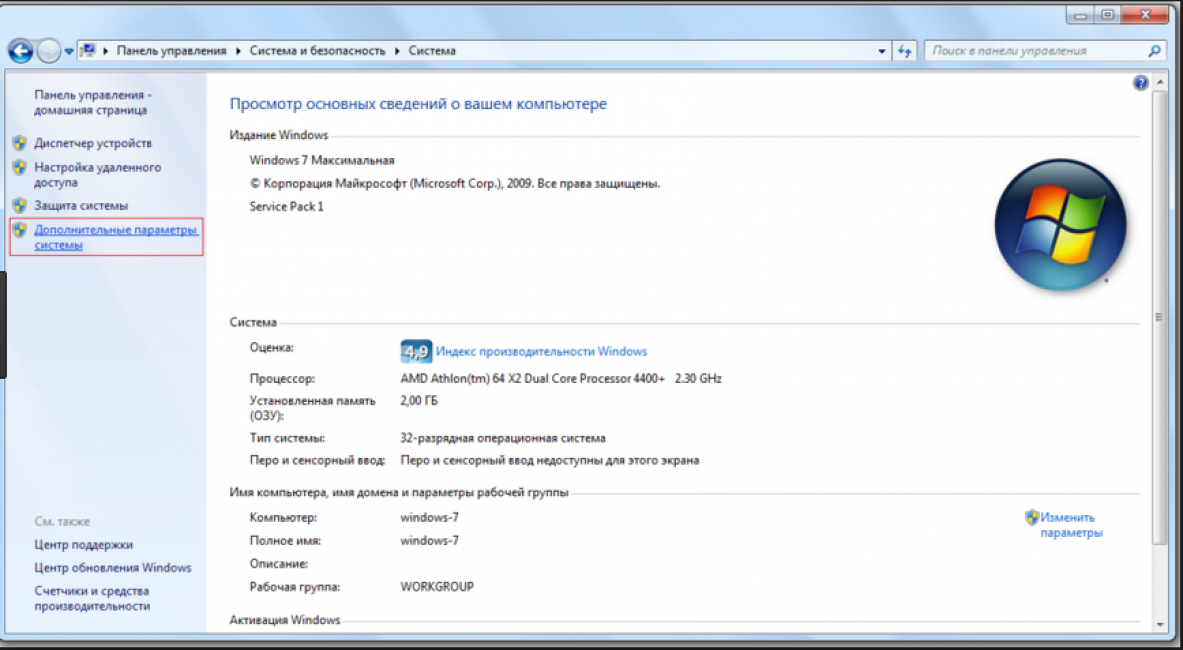

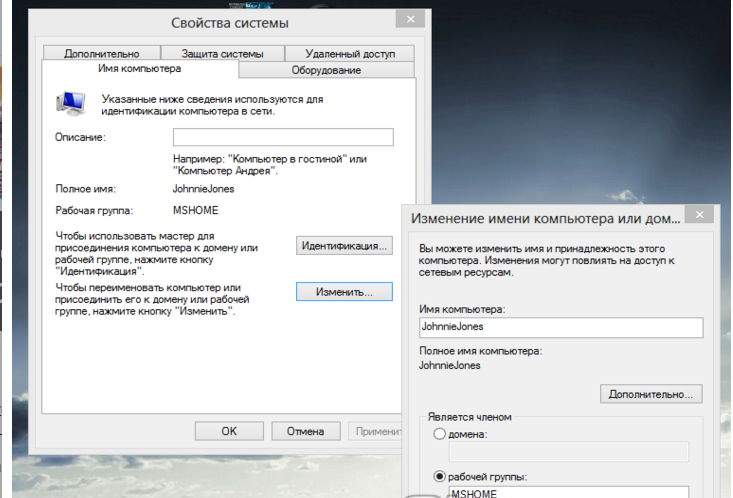

Теперь нам нужно указать Имя компьютера и Рабочую группу. Для этого в Панели управления дважды щёлкаем на значке Система, переходим во вкладку Имя компьютера и нажимаем на кнопку Изменить.

В строке Имя компьютера при необходимости изменить имя компьютера. У каждого компьютера в локальной сети, должно быть уникальное имя, т.е. не должно повторяться. В моём случае, имя первого компьютера comp-1, следующий компьютер будет comp-2, comp-3, comp-4 и т.д. Так же нужно указать Рабочую группу, в моём случае HOME.

У всех компьютеров в вашей локальной сети должна быть, одинаковая Рабочая группа!

После того, как Вы указали имя компьютера и рабочую группу жмём ОК. Вам будет предложено перезагрузить компьютер, чтобы внесённые изменения вступили в силу. Соглашаемся и перезагружаем компьютер. Эту процедуру нужно проделать со всеми компьютерами в локальной сети.

Параметры локальной сети компьютеров, должны выглядеть так:

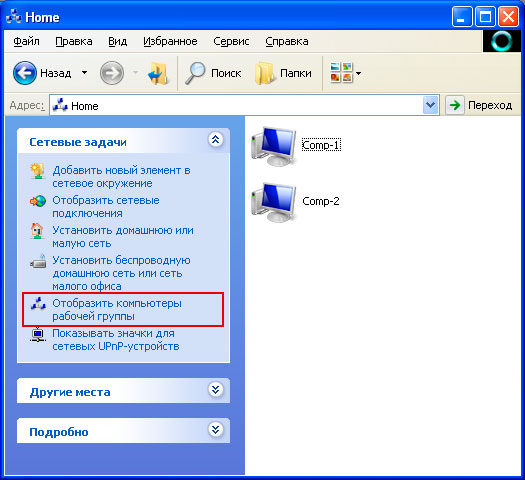

Теперь Вы можете просмотреть компьютеры в вашей локальной сети. Для этого, дважды нажмите на значок Сетевое окружение на Рабочем столе, затем слева в панели навигации нажимаем Отобразить компьютеры рабочей группы. Справа отобразятся компьютеры локальной сети, входящие в вашу рабочую группу.

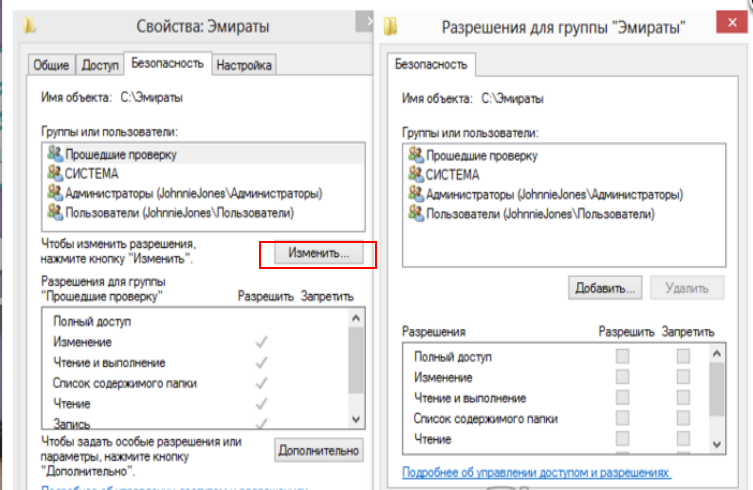

Шаг 3. Настройка прав доступа и безопасность

Это из-за того, что на компьютерах отключена учётная запись Гость и не настроены права доступа. Осталось настроить права доступа и включить гостевую учётную запись.

Осталось настроить права доступа к компьютеру из локальной сети.

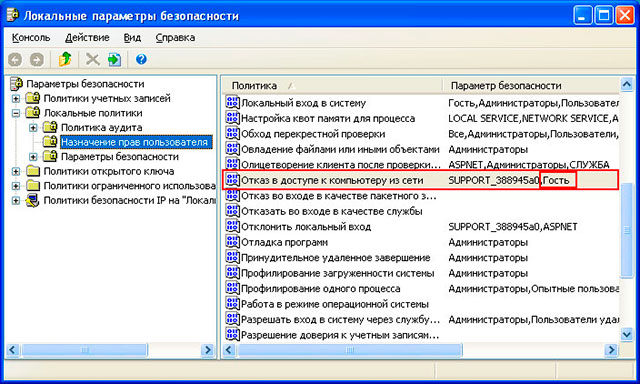

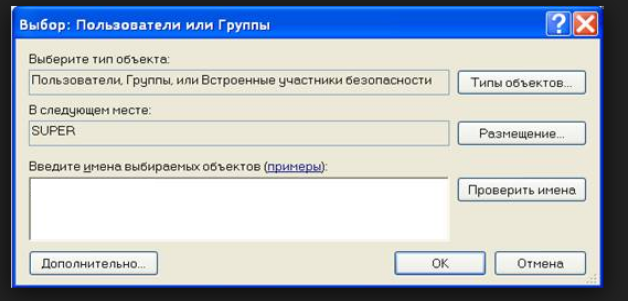

Заходим Пуск > Панель управления > Администрирование > Локальная политика безопасности. В левом меню открываем Локальные политики > Назначение прав пользователя

Затем в правом окне, дважды щёлкаем по политике Отказ в доступе к компьютеру из сети и удаляем учётную запись Гость. Вот и всё. Если теперь открыть Сетевое окружение и дважды щёлкнуть на любом компьютере, Вы сможете просмотреть общие ресурсы этого компьютера.

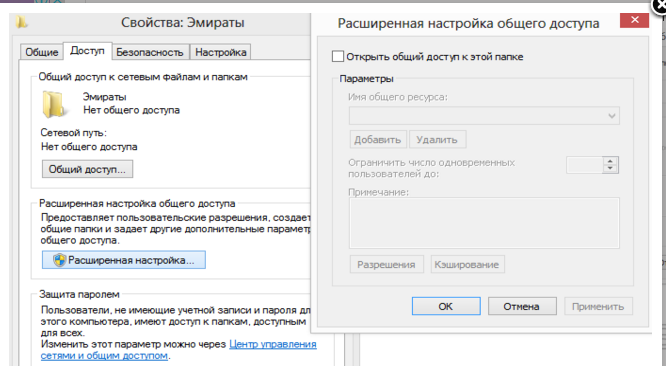

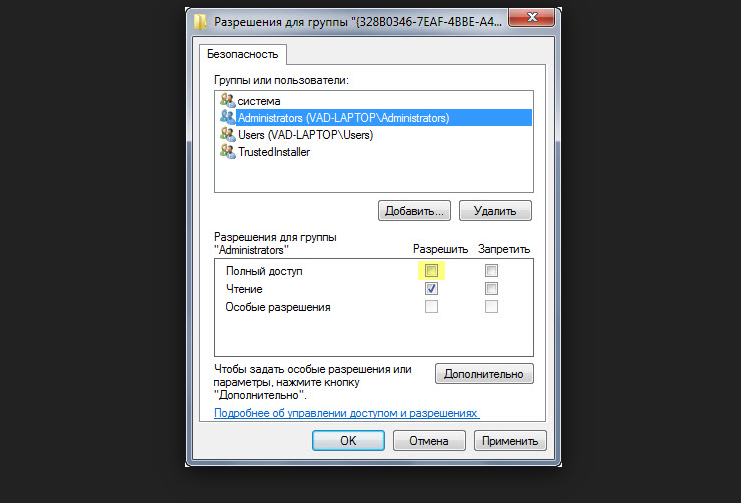

Шаг 4. Настройка общего доступа к папкам и файлам

Наша локальная сеть работает, осталось открыть общий доступ к нужным файлам и папкам, для общего пользования из локальной сети.

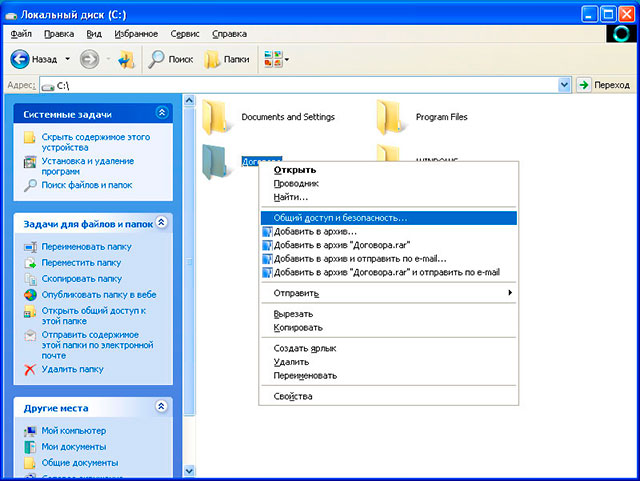

Для этого щёлкаем правой кнопкой по нужной папке (в моём случае папка Договора) и выбираем Общий доступ и безопасность

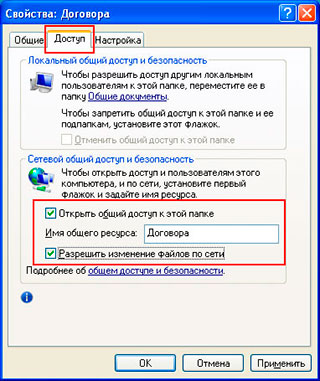

Далее переходим во вкладку Доступ и ставим галочку Открыть общий доступ к этой папке и Разрешить изменение файлов по сети, если это требуется.

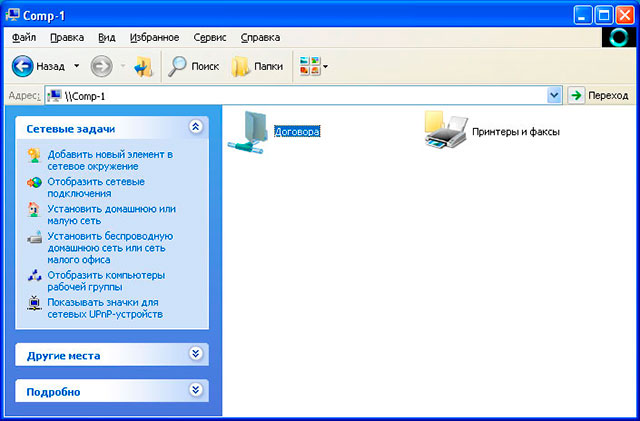

После этого текущая папка и её содержимое станут доступны всем в локальной сети. На рисунке ниже видно, что папка «Договора» на компьютере comp-1 стала доступна.

Таким образом, вы можете предоставить общий доступ к папкам на любом компьютере.

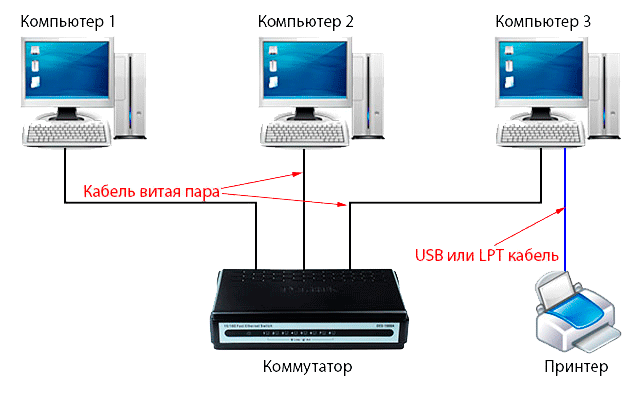

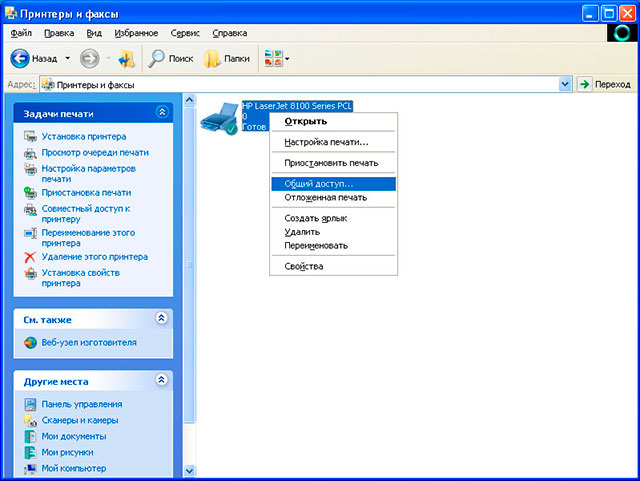

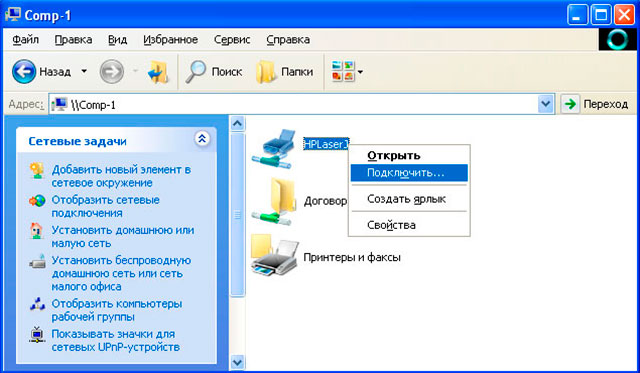

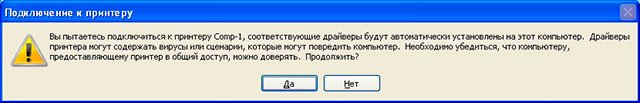

Шаг 5. Общий доступ к локальному принтеру

Мы подошли к последнему шагу. Осталось предоставить Общий доступ для принтера, подключенного к одному из компьютеров (в моём случае comp-1).

Общий доступ к принтеру даст Вам возможность, печатать со всех компьютеров в локальной сети на один принтер.

В открывшемся окне, ставим галочку Общий доступ к данному принтеру и жмём ОК. Так же можете ввести сетевое имя принтера, либо оставить по умолчанию.

Теперь этот принтер можно подключить к любому компьютеру в локальной сети. Что мы и сделаем.

Заходим в Сетевое окружение, дважды жмём на компьютере к которому подключён принтер (в моём случае comp-1), затем правой кнопкой на принтере и выбираем Подключить.

В следующем окне, где нас предупреждают о том, что будут автоматически установлены драйвера на наш компьютер жмём Да.

То же самое нужно проделать со всеми компьютерами в локальной сети, к которым необходимо подключить принтер.

Наш принтер готов к работе и Вы можете печатать из локальной сети.

На этом базовая настройка локальной сети закончена. Теперь Вы можете обмениваться файлами в локальной сети, пользоваться одним общим принтером.

Источник

Как подключиться к компьютеру по локальной сети за 5 минут?

Привет! Эта статья будет посвящена подключению по локальной сети – от теории до универсальной инструкции на все случаи жизни. Попробую изложить все на уровне «для чайников», чтобы любой мог спокойно соединить свои компьютеры в сеть и делать что угодно – от базовой передачи файлов и совместных игр до организации сложных сервисов. Поехали!

Уважаемый читатель! Ты нашел ошибку, что-то пошло не так или хочешь поделиться своей историей? Обязательно напиши в комментарии!

Про локальную сеть

Локальная сеть – в узком смысле значит — это сеть связанных между собой устройств, с возможностью использования совместных ресурсов.

Обычно, центральным элементом такой сети дома выступает РОУТЕР. Все подключаются к нему (компьютеры, ноутбуки, телевизоры, телефоны, планшеты, принтеры и т.д.) и при необходимости могу обращаться друг к другу (игры, файлы, печать, просмотр фильмов и т.д.).

Это что касается общей теории. На практике же задача сводится к взаимодействию двух устройств. В нашей статье мы будем сопрягать два устройства на базе Windows 7 и Windows 10. По аналогии с этим у себя вы сможете масштабировать сеть до любых разумных размеров. Главное освоить основы.

Для тюленей, жаждущих «здесь и сейчас» предлагаю к просмотру видео:

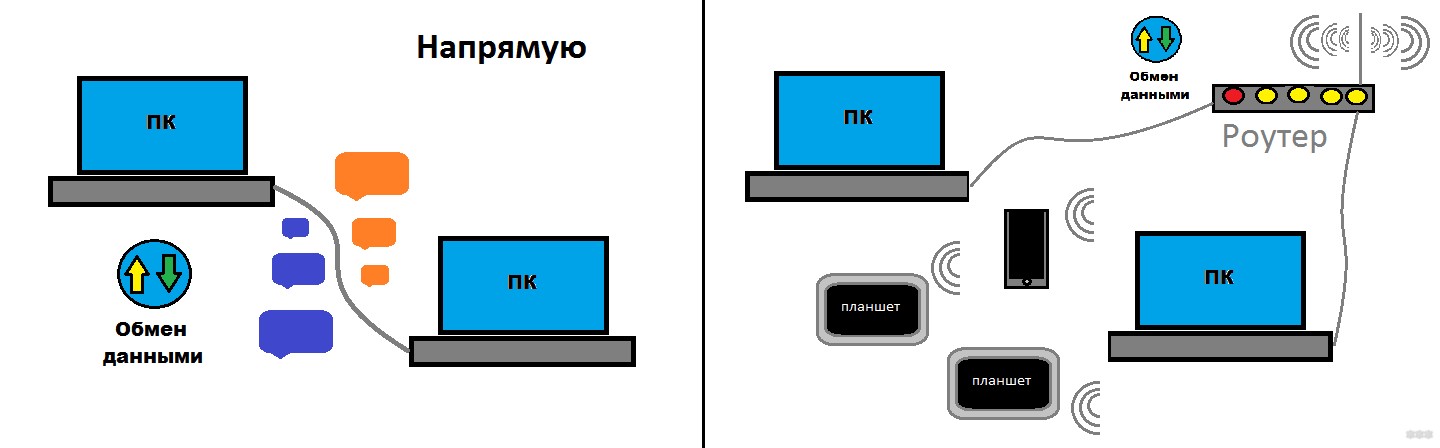

Варианты подключения

Два наших условных компьютера можно соединить двумя способами:

Напрямую – инструкции

Начну с первого случая, а в конце рассмотрим уже основной. Но теория из первого варианта обязательно пригодится для разрешения возможных проблем с сетевыми настройками.

Как соединить?

Два компьютера между собой можно связать двумя способами:

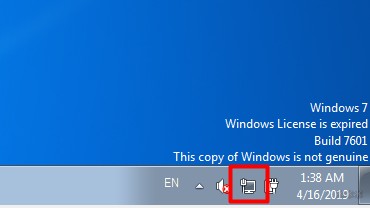

Т.е. процесс подключения сети рассматривать не буду, это темы отдельных статей, но думаю по этим подсказкам вы уже все поняли – это самая простая часть. После соединения значки сетевых подключений должны загореться:

Примечание – скриншоты значков я снял уже после настройки, они идут с уже подключенным интернетом. В вашем случае при прямом подключении скорее всего на этих значках будет нарисован желтый восклицательный знак – это нормально.

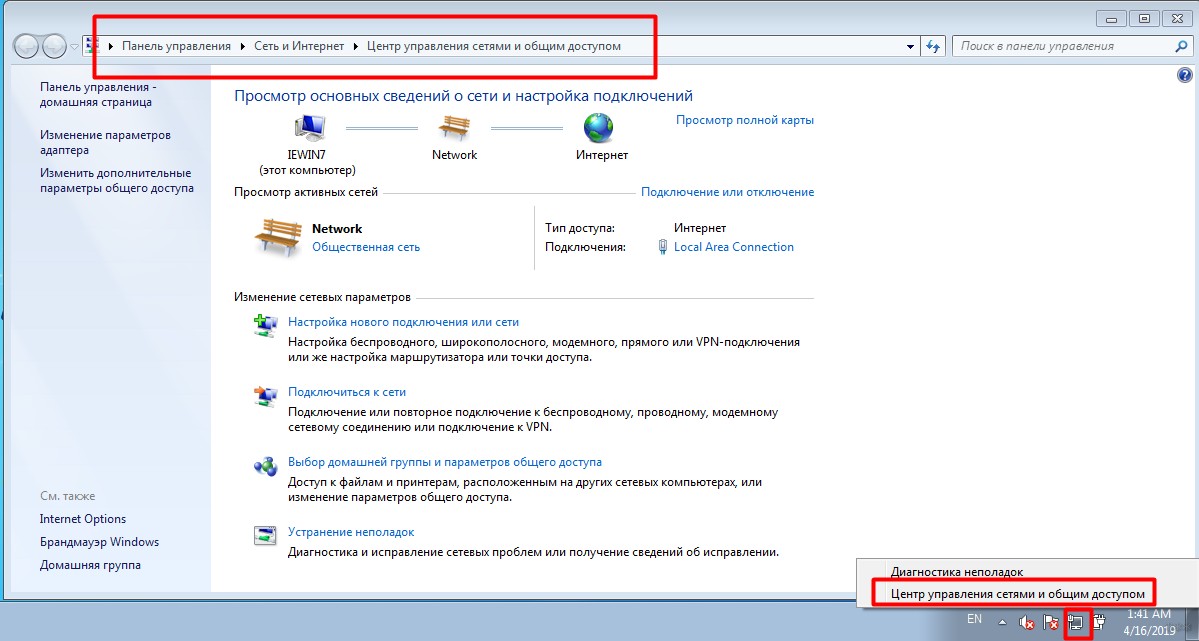

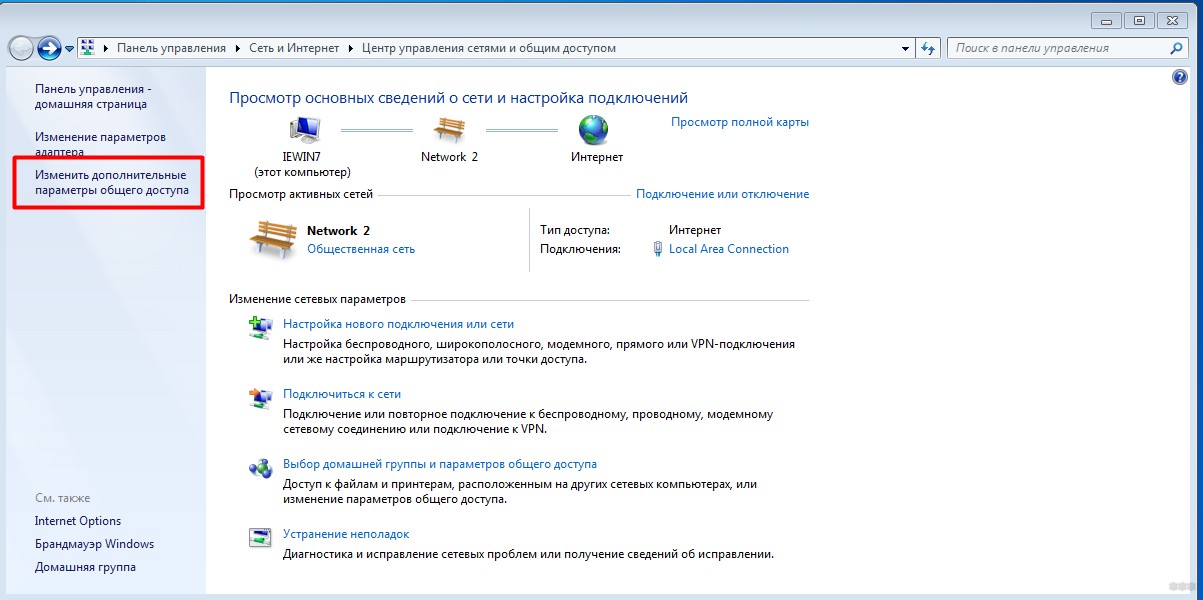

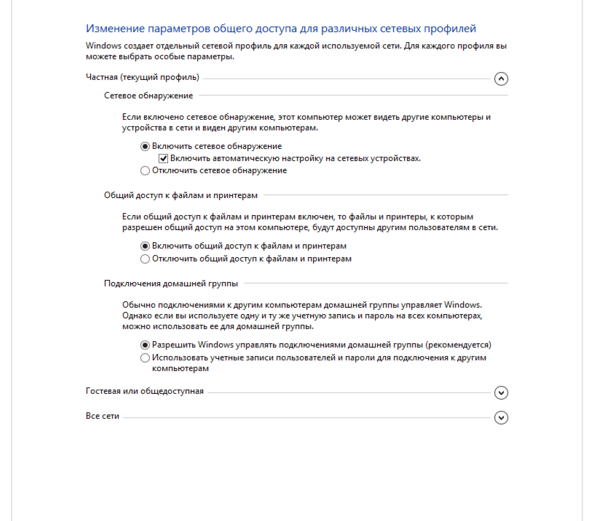

Windows 7 – разрешаем сетевое обнаружение

Теперь инструкция для «семерки»:

Windows 7 – настраиваем IP (только для прямого подключения)

После того как все разрешили, предлагаю задать правильные IP адреса. Вся проблема прямого подключения в том, что никто вашим компьютерам адреса раздавать не будет. И они могут просто сами себе выдать адреса в разных сетях, а как итог – просто не видеть друг друга. Но мы то не хотим этого допустить?

Краткая теория IP адресов здесь. IP адреса всех устройств должны быть в одной подсети – без теории, это когда первые три цифры из четырех совпадают. В моем случае я ввел 192.168.0.180. Значит на второй машине можно ввести что-то вроде 192.168.0.181. Последнее число без ограничений используем в диапазоне 2-254, но если вдруг 2 адреса совпадут, устройства просто не смогут видеть друг друга – проще поменять. Маску в нашем примере всегда оставляем 255.255.255.0. Шлюз и DNS без необходимости использования интернета не трогаем.

В привычной сети с роутером – одна из главных задач роутера, как раз разрешить все конфликты между подключенными устройствами, и выдать верные сетевые настройки. IP, маску, шлюз (IP устройства, которое раздает интернет – обычно роутер), DNS (разрешение названий сайтов в IP адреса, обычно гугловские 8.8.8.8).

Windows 7 – Рабочая группа

Чтобы два компьютера смогли увидеть друг друга, они должны находиться в одной рабочей группе. В былые времена популярной была MSHOME, теперь же WORKGROUP. Т.е. наша задача убедиться, что она сейчас установлена в WORKGROUP (ну или на двух машинах просто совпадает).

Используем БОЛЬШИЕ буквы ЛАТИНСКОГО алфавита.

Windows 10 – изменения

Весь процесс подключения к компьютеру по локальной сети на десятке очень похож, но есть небольшие графические изменения. Их-то я и покажу в этом разделе.

Т.е. делаем все то же самое, но применяем озвученные изменения.

Через роутер

Теперь вы знаете почти все о прямом подключении. При подключении через роутер все так же:

Т.е. с роутером все проще и быстрее, но основные этапы все равно придется делать одинаково.

Для соединения здесь же подойдут и прочие свичи, хабы, коммутаторы, коммуникаторы. На этом уровне они выполняют с роутером одинаковую задачу.

Проверка соединения и задачи

После того, как вы настроили сеть, самое время ее проверить. Разумеется, можно и сразу под свою задачу смотреть, но я покажу все в общих смыслах:

Даже с небольшой практической задачей домашней сети, в духе передать файлы. Поехали?

Через сетевое окружение

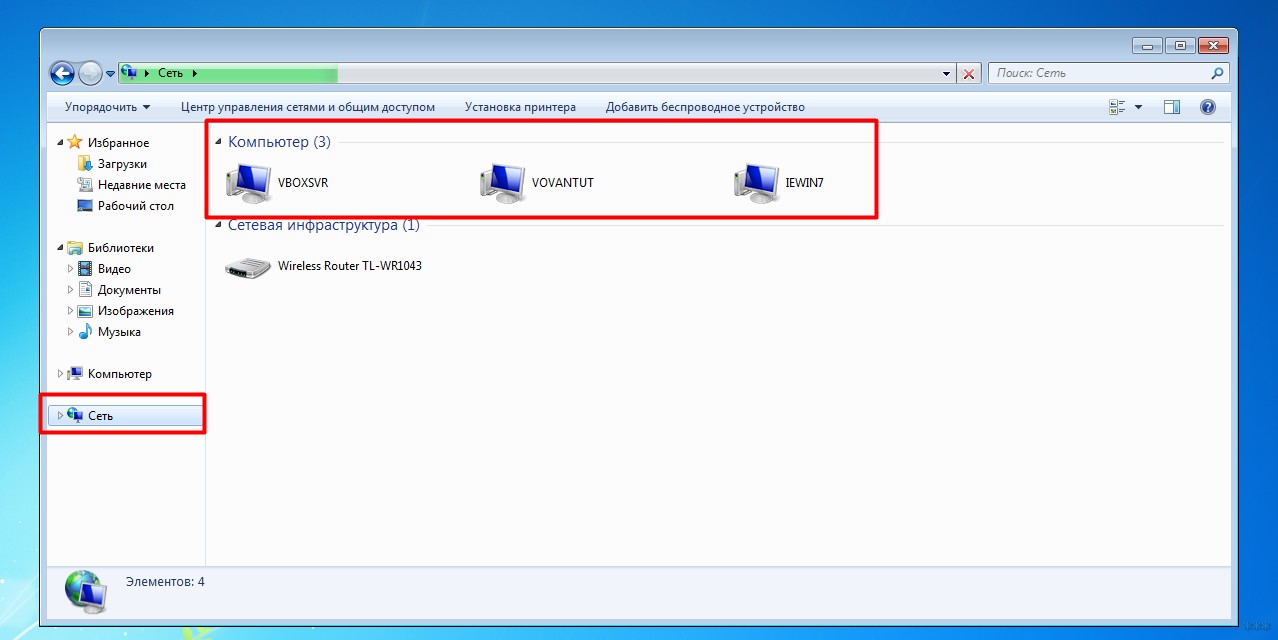

Именно здесь можно спокойно зайти, найти другие устройства в своей сети, и сделать базовые задачи – просмотреть папки, перекинуть файлы, подключить принтер. Но если у вас компьютер уже видит хоть какое-то устройство здесь, значит все нормально.

Проверить это просто, нужно зайти в Мой компьютер, а далее перейти в Сеть:

Вот у меня было найдено аж 3 компьютера, так что все работает. Именно здесь, можно подключиться к другому компьютеру по локальной сети.

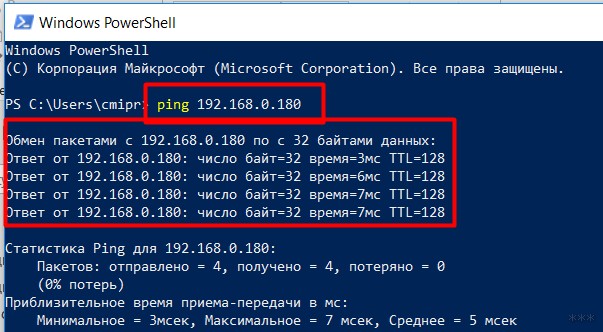

Через командную строку

Помните, мы вводили IP адрес для настройки сети? Можно «пропинговать» его через командную строку. В нашем случае команда будет:

Как видите, машина через сеть отвечает, все работает.

Создание общей папки

Переходим к практической задаче:

На этом и заканчиваю. Если у вас какая-то специфичная задача и что-то не получается – пишите свой вопрос в комментариях. Но только в полной форме, на русском грамотном языке, со всей предысторией. В гадания играть не буду, иначе комментарий просто пропущу. За сим и заканчиваю. Ваш классный портал WiFiGid и его автор Ботан.

Дополнение – про интернет

Статья не про интернет, но о подключении к интернету в локальной сети стоит немного поговорить. Так что тезисами.

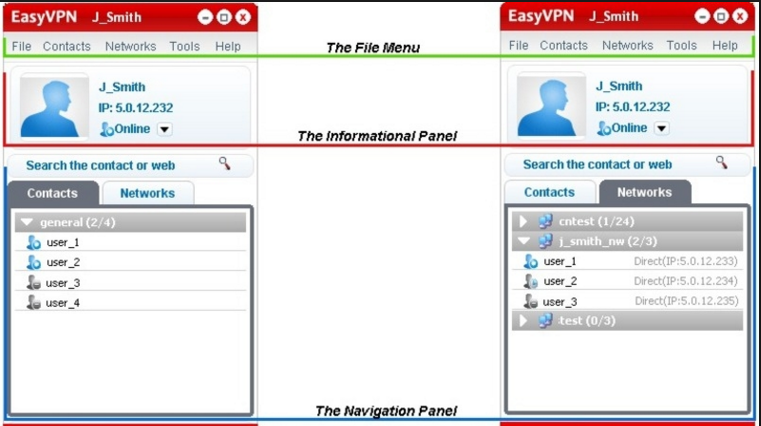

Про виртуальные сети

Два удаленных компьютера тоже можно соединить в локальную сеть через интернет. Речь идет про так называемые виртуальные частные сети (VPN). Особенно это пользуется популярностью у любителей поиграть. В этом случае достаточно лишь интернет-подключения и сторонней программы для создания сети, никаких танцев с IP не нужно. В случае необходимости расшаривания ресурсов – все инструкции подойдут, правила здесь те же самые, просто сеть создается сверху интернета.

Яркий вечноживущий пример программы под такую задачу – Hamachi. Но можете найти постоянно меняющиеся аналоги – причем есть как платные, так и бесплатные. Поиск в помощь, статья не об этом.

Источник

Проектирование и монтаж ЛВС и СКС

Давайте попробуем разобраться в такой теме как ЛВС (Локальные вычислительные сети) и их применение в офисе. Мы постараемся не использовать сложные термины и будем вводить только самые необходимые, без которых усвоить информацию будет довольно трудно.

Какие задачи может решить компьютерная сеть

Прежде чем монтировать локальную сеть, стоит подумать над тем, какие проблемы она может решать или какие возможности давать.

Экономия

Доступ к общим базам

Локальная сеть позволяет организовать Единое хранилище для всех ваших рабочих файлов. Что это даст:

Локальная CRM система

Какую компьютерную локальную сеть выбрать? Проводную или wi-fi?

Достоинства wi-fi сети:

Недостатки wi-fi сети:

Такая сеть подойдет компании, у которой один кабинет, с десяток сотрудников и в ближайшие 5-10 лет расширение не планируется, либо если в компании нет необходимости использовать какую-то общую базу или локальную систему автоматизации бизнеса.

Преимущества проводной сети:

Недостатки проводной сети:

Если у вас есть потребность в создании внутренней базы данных с распределением доступов и есть планы расширения на несколько кабинетов, то лучше использовать проводную сеть.

Проектирование ЛВС или как организовать компьютерную сеть в офисе

Существует три способа топологии компьютерных сетей. Мы в рамках этой статьи рассмотрим только первый, так как остальные два используются только в очень узкоспециализированных нишах и обычному офису они не подходят.

Сначала введём термины:

Рабочая станция

Это непосредственно пользовательский компьютер, за которым работает сотрудник.

Пользователь

Это сотрудник, который использует компьютер для производства своего продукта.

Линия

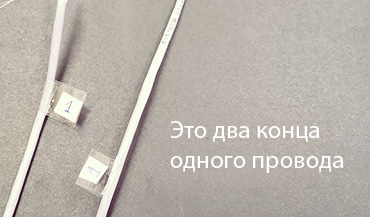

Это провод, идущий от одного устройства к другому. Один компьютерный провод нельзя разделить на два (в отличии от провода, который идёт к электророзетке, его можно разделить на несколько). Один конец провода может соединяться только с одним устройством! Это значит, что мы можем одним проводом соединить только два устройства.

Сетевой коммутатор

Специальное устройство, которое позволяет соединить в сеть более двух компьютерных устройств.

Сервер

Это компьютер, на котором хранятся общие файлы или общие программы (такие как 1С или локальная CRM). Он может быть как рабочим компьютером (на котором работает сотрудник), так и отдельно стоящим компьютером, за которым никто не сидит.

Хранилище данных

Это место, где хранятся общие файлы. Оно находится на серверном компьютере.

Топология сети по типу «звезда» для одного офиса

На рисунке указана общая схема подключения сети в одном офисе. Как мы видим, для каждого устройства проведён отдельный провод и все провода подключаются к одному распределительному устройству (сетевому коммутатору), которое обеспечивает высокую скорость сети. Есть несколько моментов, которые необходимо учесть при построении сети:

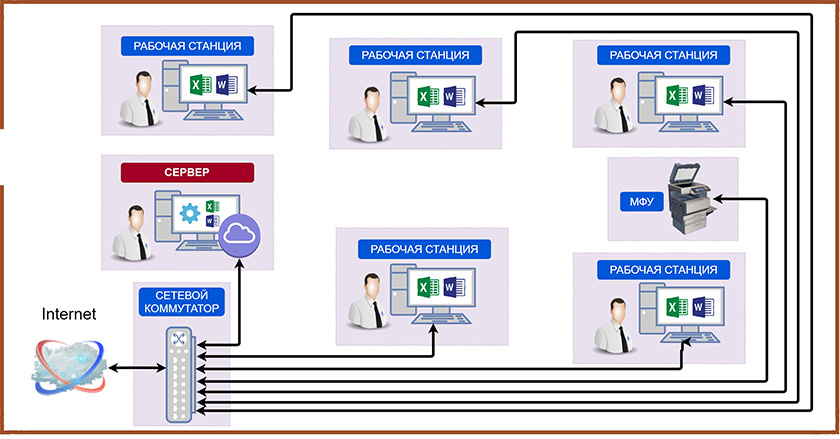

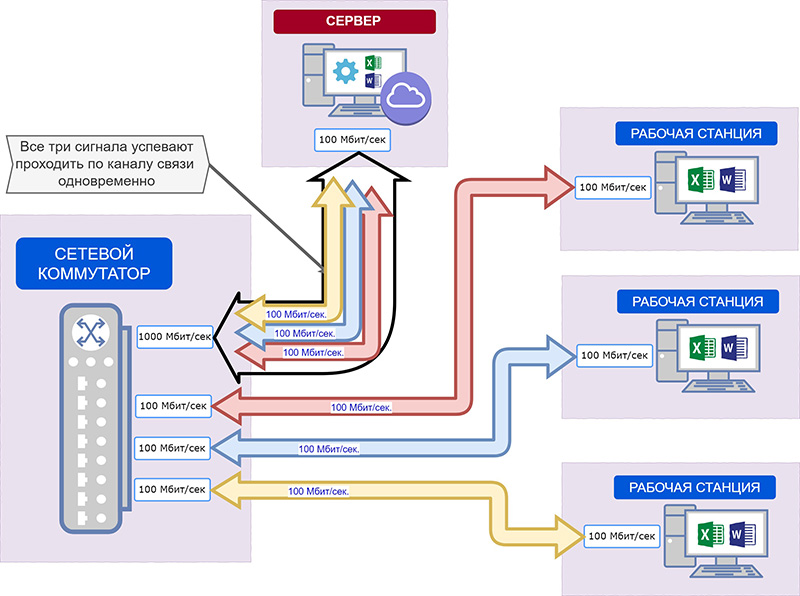

Скорость передачи данных в локальной сети

Выбирайте коммутатор с одним отдельным гнездом для сервера со сверхбольшой скоростью. Часто бывает так, что на коммутаторе, у которого все гнезда имеют скорость 100 Мбит/сек., есть одно или два гнезда, которые имеют скорость 1000 Мбит/сек. Это сделано специально, чтобы в это гнездо вставлять устройство, к которому будет больше всего запросов, то есть, сервер. Но для чего это?

Когда у нас на сервере хранится много данных и три компьютера одновременно обращаются к нему за информацией со своей максимальной скоростью 100 Мбит/сек., получается поток из 300 Мбит/сек. И если гнездо нашего сервера 100 Мбит/сек., то сервер будет работать с ними либо по очереди, либо просто в три раза дольше будет передавать все данные, предоставляя каждому коридор в 33 Мбит/сек.

Но если у нашего сервера будет возможность передавать данные со скоростью более 300 Мбит/сек., то он передаст данные с максимальной скоростью для каждого. Иными словами, в нашем примере каждый компьютер будет получать информацию со скоростью 100 Мбит/сек.

Тонкости построения ЛВС

Всё это необходимо проверить, чтобы не вышло так, что ваша сеть будет способна передавать огромные объемы информации в секунду, а сервер не сможет обрабатывать всю эту информацию, или наоборот.

Поможем с локальной сетью в СПб

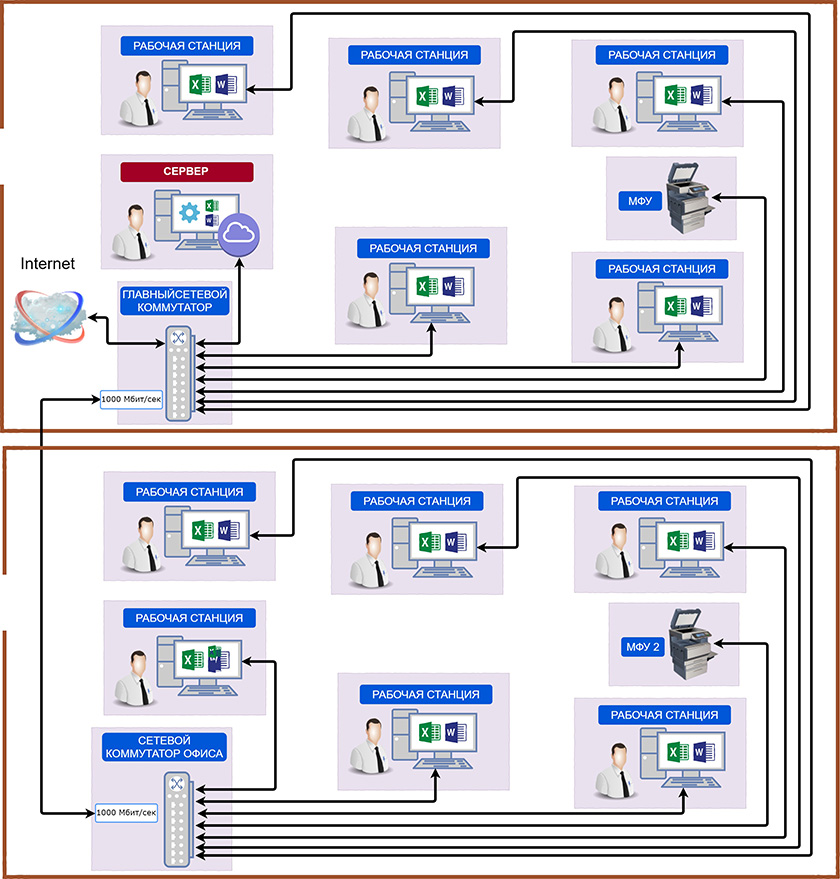

Топология локальной сети по типу «звезда» для двух и более офисов

В данной ситуации нужно учесть то, что описано выше для одного офиса, а также дополнительно предусмотреть следующие нюансы:

Третий и последующие офисы подключаются по тому же принципу, только в главном сетевом коммутаторе должно быть гнёзд на одно больше, чем дополнительных офисов. Если вы планируете больше трёх дополнительных офисов, то следует купить отдельный сетевой коммутатор, в котором все гнезда скоростные. Сервер будет подключен непосредственно к нему, а к остальным гнёздам можно подключить связь с отдельными офисами.

Витая пара для прокладки локальных сетей в офисе

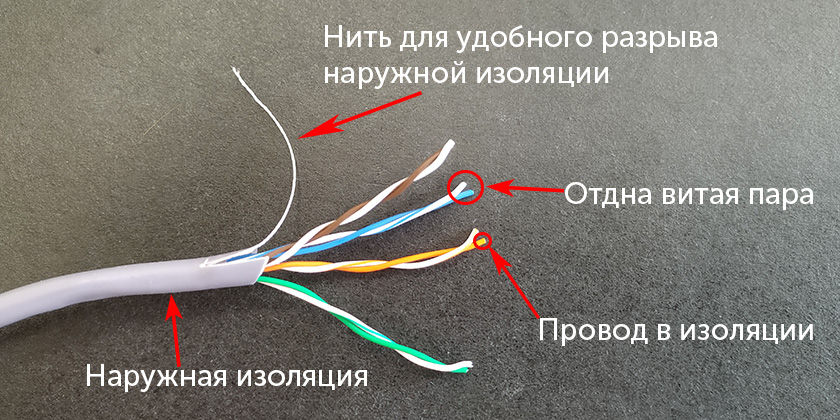

Витая пара – это два скрученных провода, которые изолированы друг от друга пластиком и покрыты пластиковой оболочкой. В одном проводе может быть несколько таких пар. В офисной локальной сети обычно используются провода на две или четыре пары.

Есть много видов витой пары, но мы не будем грузить вас непонятными терминами. В условиях обычного офиса стоит обратить внимание всего на два нюанса:

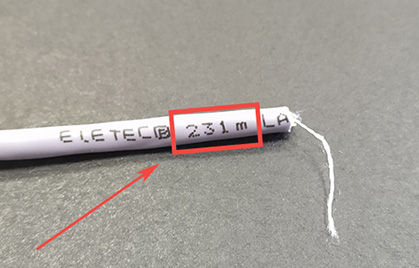

Как удобно отмерять кабель

Для удобства, на кабеле есть отметки длины. Чтобы отмерять кабель нужного размера, вы смотрите цифру на конце провода, прибавляете к ней нужный вам метраж и вытягиваете кабель до тех пор, пока не встретите нужную цифру, а затем отрезаете.

В некоторых случаях для экономии провода используют один провод с четырьмя парами для подключения двух рабочих станций. Провод проводят к месту между двумя рабочими станциями и ставят двойную Ethernet розетку. Две пары из этого провода используют для одного гнезда этой розетки, а вторые две пары используют для второго гнезда.

На деле же не рекомендуется для рабочей станции проводить провод с двумя витыми парами, лучше протягивать к каждой рабочей станции отдельный провод по четыре витых пары, так как если вдруг вам на этом месте потребуется сделать высокоскоростное соединение, например для работы с базами 1С бухгалтерия, то вам не придется заменять провода.

Ну и по опыту известно, что когда используешь провода на две пары, обмен данными происходит медленнее, чем когда используешь четырёхпарный провод. Иными словами, в некоторых ситуациях он может не дотягивать до 100 Мбит/сек., а давать меньшую скорость.

Кабели в отдел бухгалтерии

Отдельно скажем пару слов про Бухгалтерские кампании и отдел бухгалтерии. У данной категории пользователей очень большой объем запрашиваемой информации к серверу, регулярные перекачивания и обновления баз. Им обязательно необходимо ставить:

Иначе вы будете наблюдать как бухгалтер допивает очередную чашку кофе или нервно ругается на окружающих из-за медленного компьютера.

Интересный факт: На проводе витой пары есть маркировка длины кабеля через каждый метр. Это сделано для того, чтобы отмерять длину. Например, вы видите на проводе цифру 125м., а вам надо отмерять 12 метров. Вы тянете провод пока не увидите цифру 137 метров и отрезаете.

Важные моменты прокладки витой пары

Монтаж локальной сети в офисе

Отрезаем примерно по 3 метра провода для каждой рабочей станции и МФУ, а также провод необходимой длинны для сервера. Оба края этих проводов обжимаем коннекторами. Как обжать подробно описано в этой статье.

Ищем неработающий элемент:

Источник

Привет! Эта статья будет посвящена подключению по локальной сети – от теории до универсальной инструкции на все случаи жизни. Попробую изложить все на уровне «для чайников», чтобы любой мог спокойно соединить свои компьютеры в сеть и делать что угодно – от базовой передачи файлов и совместных игр до организации сложных сервисов. Поехали!

Уважаемый читатель! Ты нашел ошибку, что-то пошло не так или хочешь поделиться своей историей? Обязательно напиши в комментарии!

Содержание

- Про локальную сеть

- Варианты подключения

- Напрямую – инструкции

- Как соединить?

- Windows 7 – разрешаем сетевое обнаружение

- Windows 7 – настраиваем IP (только для прямого подключения)

- Windows 7 – Рабочая группа

- Windows 10 – изменения

- Через роутер

- Проверка соединения и задачи

- Через сетевое окружение

- Через командную строку

- Создание общей папки

- Дополнение – про интернет

- Про виртуальные сети

- Задать вопрос автору статьи

Про локальную сеть

Локальная сеть – в узком смысле значит — это сеть связанных между собой устройств, с возможностью использования совместных ресурсов.

Обычно, центральным элементом такой сети дома выступает РОУТЕР. Все подключаются к нему (компьютеры, ноутбуки, телевизоры, телефоны, планшеты, принтеры и т.д.) и при необходимости могу обращаться друг к другу (игры, файлы, печать, просмотр фильмов и т.д.).

Это что касается общей теории. На практике же задача сводится к взаимодействию двух устройств. В нашей статье мы будем сопрягать два устройства на базе Windows 7 и Windows 10. По аналогии с этим у себя вы сможете масштабировать сеть до любых разумных размеров. Главное освоить основы.

Для тюленей, жаждущих «здесь и сейчас» предлагаю к просмотру видео:

Варианты подключения

Два наших условных компьютера можно соединить двумя способами:

- Напрямую – т.е. в обход всех устройств. Раньше такое применяли очень часто, когда не было средств даже на обычный хаб, но теперь способ уходит на второй план. Хотя знать именно этот вариант необходимо – это самый сложный случай и база для всего остального.

- Через роутер – так проще, да и обычно дома так и бывает.

Напрямую – инструкции

Начну с первого случая, а в конце рассмотрим уже основной. Но теория из первого варианта обязательно пригодится для разрешения возможных проблем с сетевыми настройками.

Как соединить?

Два компьютера между собой можно связать двумя способами:

- С помощью кабеля – здесь все просто, берем витую пару и соединяем 2 машины между собой через сетевые карты.

- С помощью Wi-Fi – чуть сложнее, на одном создаем точку доступа (например, на ноутбуке), а с другого уже просто подключаемся к ней. О процессе создания точки доступа мы уже очень подробно писали вот ЗДЕСЬ.

Т.е. процесс подключения сети рассматривать не буду, это темы отдельных статей, но думаю по этим подсказкам вы уже все поняли – это самая простая часть. После соединения значки сетевых подключений должны загореться:

Примечание – скриншоты значков я снял уже после настройки, они идут с уже подключенным интернетом. В вашем случае при прямом подключении скорее всего на этих значках будет нарисован желтый восклицательный знак – это нормально.

Windows 7 – разрешаем сетевое обнаружение

Теперь инструкция для «семерки»:

- Переходим в Центр управления сетями (правой кнопкой по нашему соединению и выбираем пункт):

- Изменить дополнительные параметры:

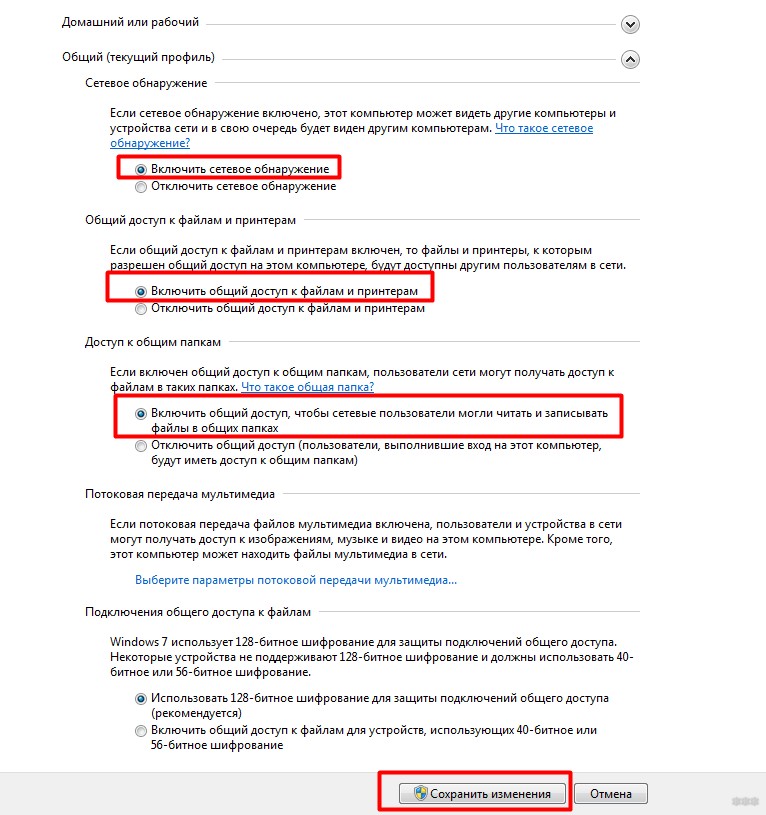

- Разрешаем здесь общие доступы для Общего профиля и отключаем парольную защиту (в проверенной локальной сети она не нужна, но так точно будет больше морок). Некоторые строят специально профиль домашней сети, но по мне и так все спокойно заработает:

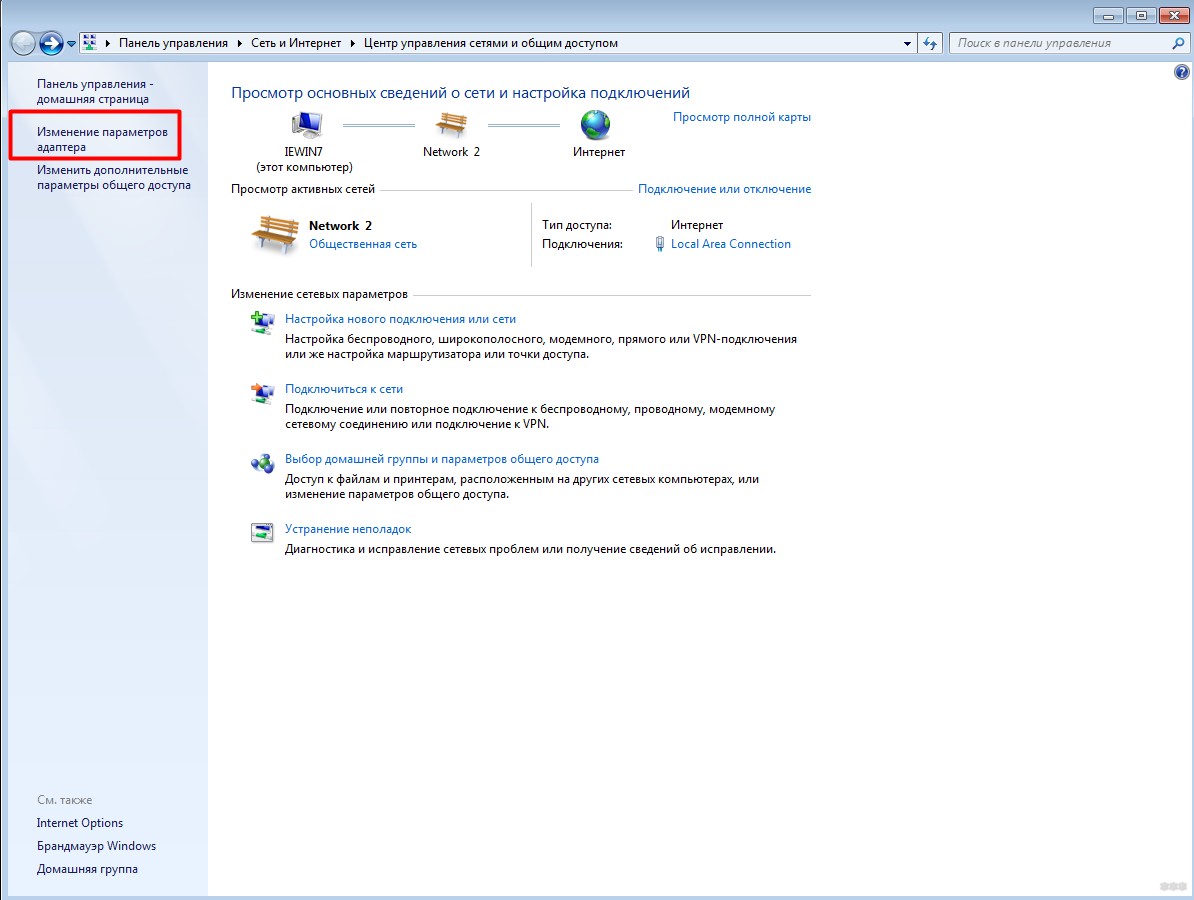

Windows 7 – настраиваем IP (только для прямого подключения)

После того как все разрешили, предлагаю задать правильные IP адреса. Вся проблема прямого подключения в том, что никто вашим компьютерам адреса раздавать не будет. И они могут просто сами себе выдать адреса в разных сетях, а как итог – просто не видеть друг друга. Но мы то не хотим этого допустить?

- На прошлом этапе мы заходили в Центр управления сетями. Снова заходим туда же, но выбираем пункт «Изменение параметров адаптера»:

- Здесь-то мы и увидим все наши сетевые адаптеры – сетевые и беспроводные. Ищем тот, через который сейчас подключены (он будет среди тех, что горят синим цветом), щелкаем по нему правой кнопкой и выбираем пункт меню «Свойства». Далее нужно пройтись по шагам как на рисунке ниже, а теорию этих адресов я расскажу чуть позже.

Краткая теория IP адресов здесь. IP адреса всех устройств должны быть в одной подсети – без теории, это когда первые три цифры из четырех совпадают. В моем случае я ввел 192.168.0.180. Значит на второй машине можно ввести что-то вроде 192.168.0.181. Последнее число без ограничений используем в диапазоне 2-254, но если вдруг 2 адреса совпадут, устройства просто не смогут видеть друг друга – проще поменять. Маску в нашем примере всегда оставляем 255.255.255.0. Шлюз и DNS без необходимости использования интернета не трогаем.

В привычной сети с роутером – одна из главных задач роутера, как раз разрешить все конфликты между подключенными устройствами, и выдать верные сетевые настройки. IP, маску, шлюз (IP устройства, которое раздает интернет – обычно роутер), DNS (разрешение названий сайтов в IP адреса, обычно гугловские 8.8.8.8).

Windows 7 – Рабочая группа

Чтобы два компьютера смогли увидеть друг друга, они должны находиться в одной рабочей группе. В былые времена популярной была MSHOME, теперь же WORKGROUP. Т.е. наша задача убедиться, что она сейчас установлена в WORKGROUP (ну или на двух машинах просто совпадает).

- Щелкаем по «Моему компьютеру» правой кнопкой мыши – Свойства

- Смотрим сюда:

- Если все так, то переходим к следующему разделу. Иначе нажимаем на ссылку «Изменить параметры», далее кнопочку «Изменить», а там уже вводим название группы:

Используем БОЛЬШИЕ буквы ЛАТИНСКОГО алфавита.

Windows 10 – изменения

Весь процесс подключения к компьютеру по локальной сети на десятке очень похож, но есть небольшие графические изменения. Их-то я и покажу в этом разделе.

- Центр управления сетями переименовали в «Параметры сети и интернет» – запускается там же, через трей, смотрите прошлый раздел.

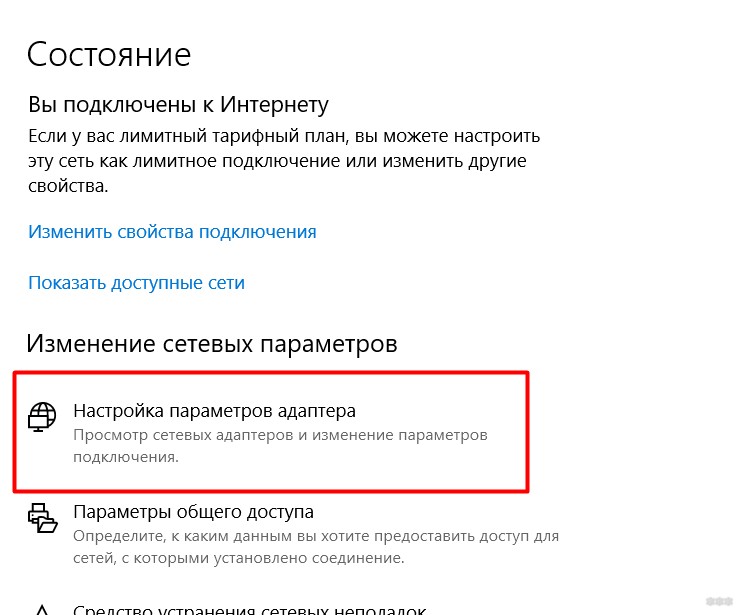

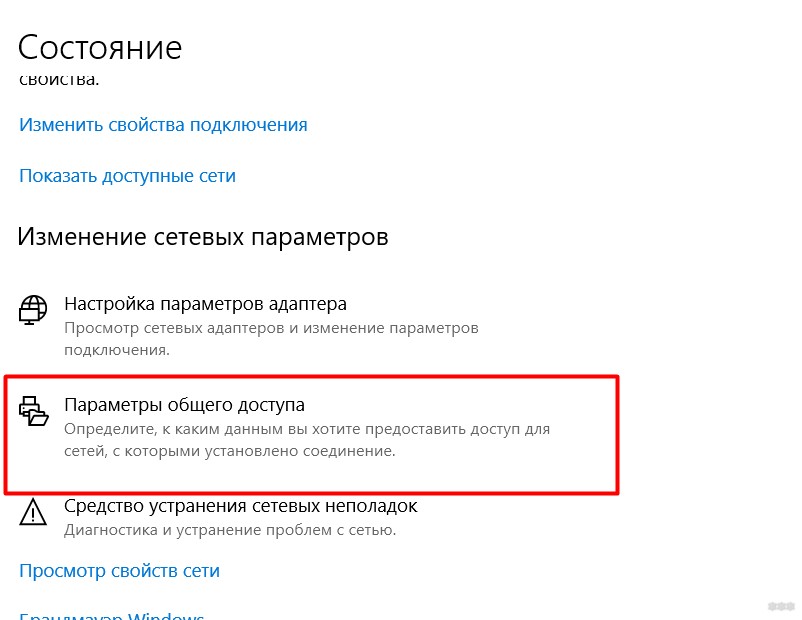

- Доступ к адаптерам можно получить через эти самые «Параметры сети и интернет», но выбрав раздел «Настройка параметров адаптера»:

- Доступ к ресурсам открывается здесь же чуть ниже в пункте «Параметры общего доступа»:

- Рабочая группа находится там же без изменений.

Т.е. делаем все то же самое, но применяем озвученные изменения.

Через роутер

Теперь вы знаете почти все о прямом подключении. При подключении через роутер все так же:

- Вы просто подключаетесь к нему. Можно по проводу, можно по Wi-Fi – вообще не важно, он все сам решит за вас, лишь бы было любое соединение.

- Так же разрешаем сетевое обнаружение.

- Устанавливаем одинаковую рабочую группу.

- IP как правило настраивать не нужно (на странице настроек должна стоять галочка об автоматической настройке). Но если что-то вдруг пойдет не так – всегда можно перебить руками как в инструкции выше, а уже потом вернуть обратно.

Т.е. с роутером все проще и быстрее, но основные этапы все равно придется делать одинаково.

Для соединения здесь же подойдут и прочие свичи, хабы, коммутаторы, коммуникаторы. На этом уровне они выполняют с роутером одинаковую задачу.

Проверка соединения и задачи

После того, как вы настроили сеть, самое время ее проверить. Разумеется, можно и сразу под свою задачу смотреть, но я покажу все в общих смыслах:

- Через сетевое окружение

- Через командную строку

- Создание общих папок

Даже с небольшой практической задачей домашней сети, в духе передать файлы. Поехали?

Через сетевое окружение

Именно здесь можно спокойно зайти, найти другие устройства в своей сети, и сделать базовые задачи – просмотреть папки, перекинуть файлы, подключить принтер. Но если у вас компьютер уже видит хоть какое-то устройство здесь, значит все нормально.

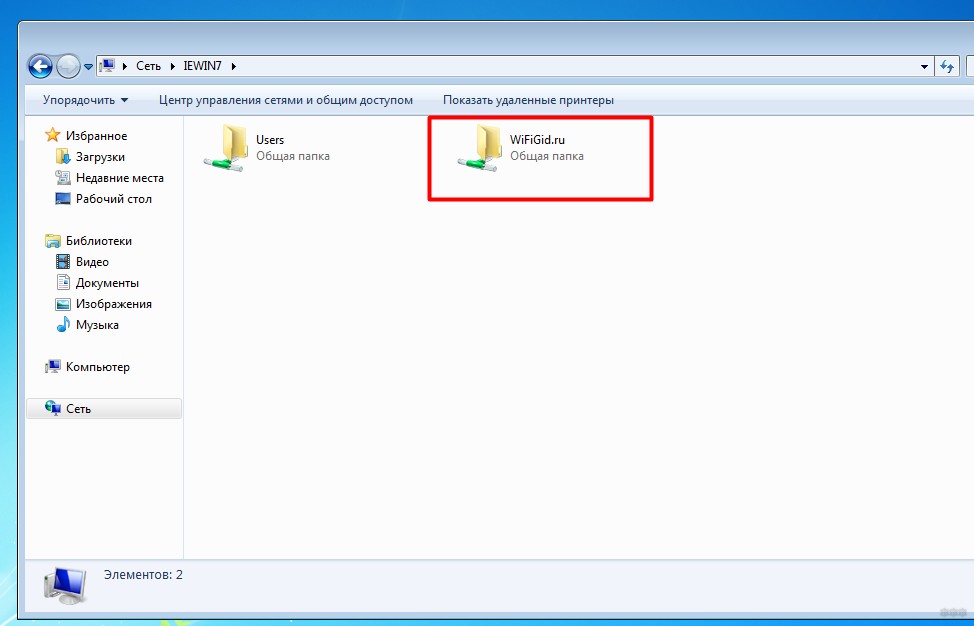

Проверить это просто, нужно зайти в Мой компьютер, а далее перейти в Сеть:

Вот у меня было найдено аж 3 компьютера, так что все работает. Именно здесь, можно подключиться к другому компьютеру по локальной сети.

Через командную строку

Помните, мы вводили IP адрес для настройки сети? Можно «пропинговать» его через командную строку. В нашем случае команда будет:

ping 192.168.0.180

Как видите, машина через сеть отвечает, все работает.

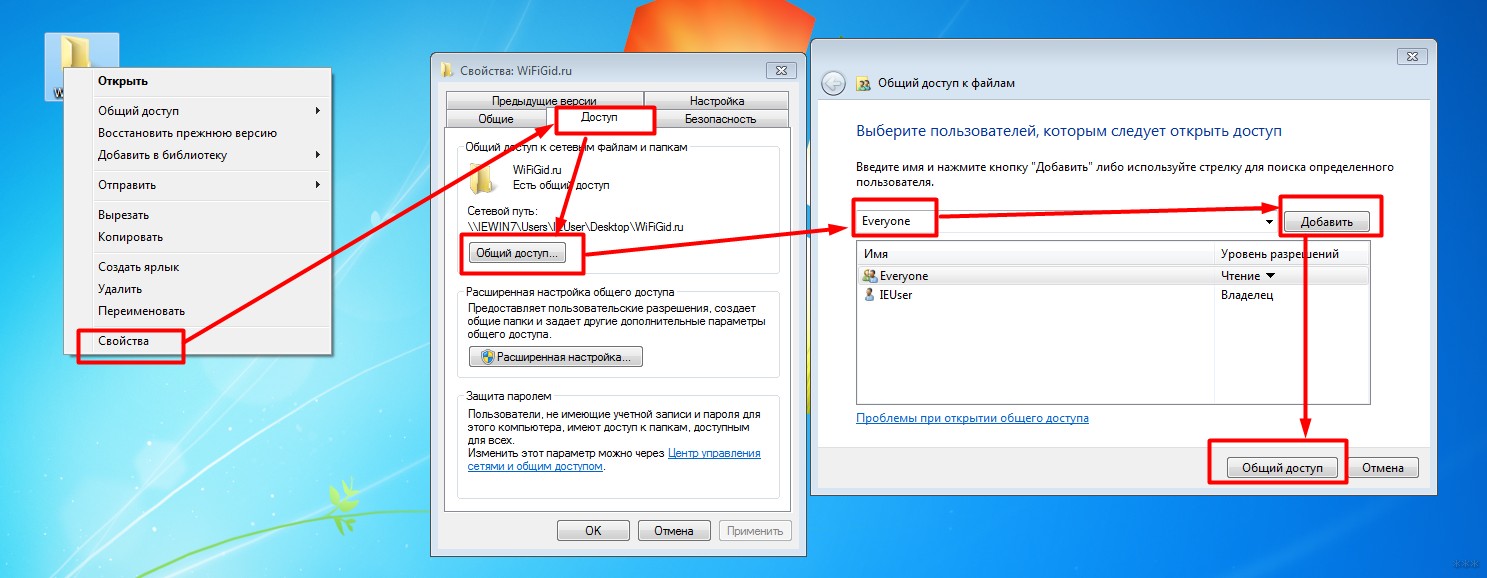

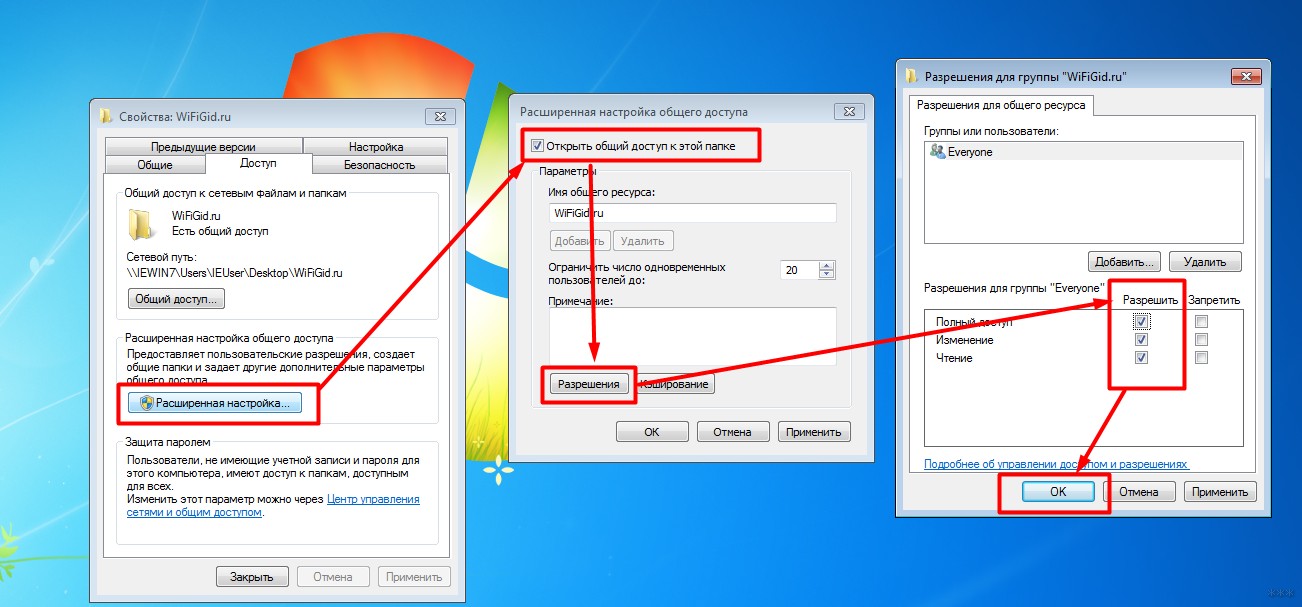

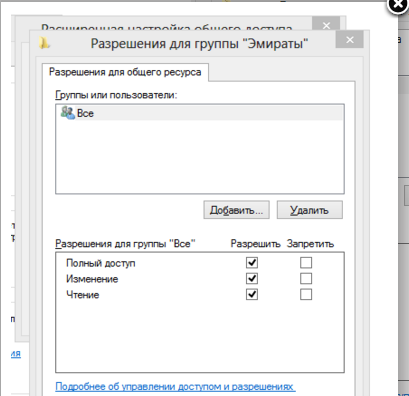

Создание общей папки

Переходим к практической задаче:

- Создаем папку на рабочем столе:

- Переходим в ее Свойства, вкладку Доступ, жмем сначала Общий доступ, добавляем пользователи ВСЕМ (у меня Everyone), после не забываем сохранить:

- Далее на прошлом экране идем в Расширенную настройку. Ставим галочку Открыть общий доступ к этой папке. Щелкаем по кнопке Разрешения. Устанавливаем галочки под наши задачи (Полный доступ – и для чтения, и для записи):

- Вот и все. На другом компьютере идем в сетевой окружение, находим наш компьютер и проверяем наличие папки здесь:

На этом и заканчиваю. Если у вас какая-то специфичная задача и что-то не получается – пишите свой вопрос в комментариях. Но только в полной форме, на русском грамотном языке, со всей предысторией. В гадания играть не буду, иначе комментарий просто пропущу. За сим и заканчиваю. Ваш классный портал WiFiGid и его автор Ботан.

Дополнение – про интернет

Статья не про интернет, но о подключении к интернету в локальной сети стоит немного поговорить. Так что тезисами.

- Если в сети есть роутер, то он должен сам подключиться. О том как сделать это, читайте в инструкция на нашем сайте под свою конкретную модель роутера.

- Если интернет на компьютере, и хочется с него его раздать на другие устройства, то нужно сначала разрешить его. Про этот процесс, да и вообще создание точки с дальнейшей раздачи мы писали в ЭТОЙ СТАТЬЕ.

Про виртуальные сети

Два удаленных компьютера тоже можно соединить в локальную сеть через интернет. Речь идет про так называемые виртуальные частные сети (VPN). Особенно это пользуется популярностью у любителей поиграть. В этом случае достаточно лишь интернет-подключения и сторонней программы для создания сети, никаких танцев с IP не нужно. В случае необходимости расшаривания ресурсов – все инструкции подойдут, правила здесь те же самые, просто сеть создается сверху интернета.

Яркий вечноживущий пример программы под такую задачу – Hamachi. Но можете найти постоянно меняющиеся аналоги – причем есть как платные, так и бесплатные. Поиск в помощь, статья не об этом.

Если Вы столкнулись с необходимостью создания домашней локальной сети или сети для малого офиса, но не обладаете для этого достаточными навыками и знаниями, тогда этот материал для Вас. Вам нужно будет проделать всего 5 шагов, после которых Вы научитесь настраивать локальную сеть для дома и малого офиса.

Данный материал составлен в виде пошаговой инструкции с иллюстрациями. Всё, что от Вас требуется, это следовать данной инструкции.

Мы рассмотрим 5 шагов, по построению локальной сети в офисе или дома.

Шаг 1. Cетевое оборудование необходимое для построения локальной сети.

Шаг 2. Настройка IP-адреса, Имени компьютера и Рабочей группы.

Шаг 3. Настройка прав доступа и учётной записи.

Шаг 4. Общий доступ к папкам и файлам.

Шаг 5. Общий доступ к локальному принтеру.

Шаг 1. Cетевое оборудование необходимое для построения локальной сети.

Для построения локальной сети между компьютерами нам необходимо иметь:

- Коммутатор (switch) или маршрутизатор (router);

- Кабель витая пара (патч корд);

- Наличие сетевой платы на каждом компьютере (сейчас каждый компьютер оснащён встроенной сетевой платой);

Коммутатор (switch) D-Link DES-1008A

Кабель витая пара

Сетевая плата (справа на рисунке изображена встроенная сетевая плата)

Теперь осталось все компьютеры соединить с коммутатором или маршрутизатором с помощью кабеля витая пара.

Подключаем один конец кабеля (витая пара) в сетевую плату компьютера, а другой в коммутатор (switch) или маршрутизатор (router).

И так со всеми компьютерами, которые будут подключены в локальную сеть.

Схема подключения компьютеров в локальной сети

Шаг 2. Настройка IP-адреса, Имени компьютера и Рабочей группы

Заходим в меню Пуск > Панель управления > Сетевые подключения, щёлкаем правой кнопкой мыши по значку Подключение по локальной сети, затем жмём Свойства. В списке компонентов выделяем Протокол Интернета (TCP/IP) и ниже нажимаем на кнопку Свойства.

В окне Свойства: Протокол Интернета (TCP/IP) ставим галочку Использовать следующий IP-адрес и прописываем следующие данные:

IP-адрес: 192.168.1.2

Маска подсети: 255.255.255.0

IP-адреса 192.168.1.1 и 192.168.0.1 желательно не использовать, так как используется сетевыми устройствами

Для тех, кто использует в построении локальной сети маршрутизатор (роутер) для выхода в интернет, нужно указать «Основной шлюз» и «Адреса DNS-серверов» (обычно это IP-адрес самого маршрутизатора). Для обеспечения работы интернета.

Кто использует маршрутизатор (роутер) с включенным DHCP-сервером, могут не прописывать IP-адреса, нужно поставить галочку «Получать IP-адрес автоматически». IP-адреса будут назначаться DHCP-сервером.

После того, как ввели «IP-адрес» и «Маску подсети», жмём на кнопку ОК, затем Закрыть.

ПРИМЕЧАНИЕ: IP-адрес каждого компьютера, должен быть отличный от другого компьютера! Если у первого компьютера IP-адрес 192.168.1.2, то у второго должен быть 192.168.1.3 и т.д., но не более 254.

Имя компьютера и Рабочая группа

Теперь нам нужно указать Имя компьютера и Рабочую группу. Для этого в Панели управления дважды щёлкаем на значке Система, переходим во вкладку Имя компьютера и нажимаем на кнопку Изменить.

В строке Имя компьютера при необходимости изменить имя компьютера. У каждого компьютера в локальной сети, должно быть уникальное имя, т.е. не должно повторяться. В моём случае, имя первого компьютера comp-1, следующий компьютер будет comp-2, comp-3, comp-4 и т.д. Так же нужно указать Рабочую группу, в моём случае HOME.

У всех компьютеров в вашей локальной сети должна быть, одинаковая Рабочая группа!

После того, как Вы указали имя компьютера и рабочую группу жмём ОК. Вам будет предложено перезагрузить компьютер, чтобы внесённые изменения вступили в силу. Соглашаемся и перезагружаем компьютер. Эту процедуру нужно проделать со всеми компьютерами в локальной сети.

Параметры локальной сети компьютеров, должны выглядеть так:

Теперь Вы можете просмотреть компьютеры в вашей локальной сети. Для этого, дважды нажмите на значок Сетевое окружение на Рабочем столе, затем слева в панели навигации нажимаем Отобразить компьютеры рабочей группы. Справа отобразятся компьютеры локальной сети, входящие в вашу рабочую группу.

Шаг 3. Настройка прав доступа и безопасность

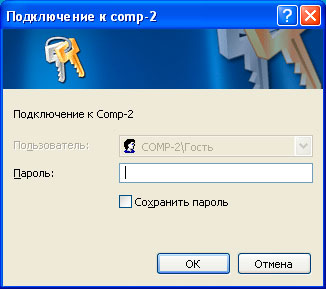

Компьютеры в локальной сети видны, но вот доступа к ним пока ещё нет. Если дважды щелкнуть на любом из компьютеров в локальной сети, откроется окошко Подключение к comp-n (n — номер компьютера) с предложением ввести имя пользователя и пароль.

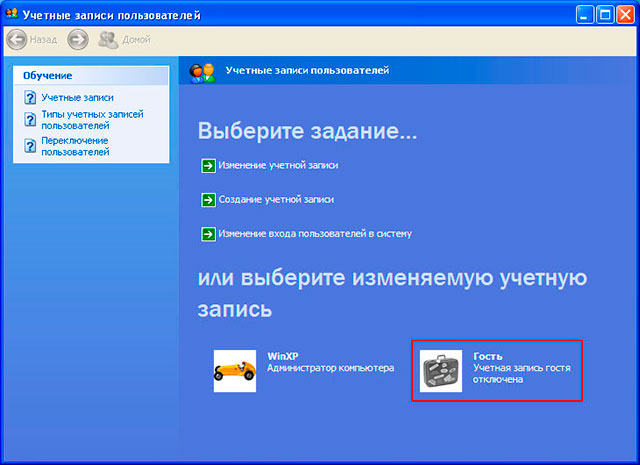

Это из-за того, что на компьютерах отключена учётная запись Гость и не настроены права доступа. Осталось настроить права доступа и включить гостевую учётную запись.

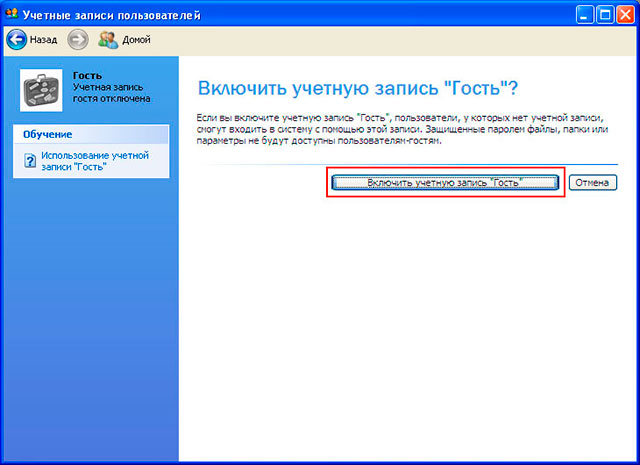

Чтобы включить гостевую учётную запись заходим в Пуск — Панель управления — Учётные записи пользователей. Внизу нажимаем на учётную запись Гость, затем нажимаем Включить учётную запись «Гость».

Осталось настроить права доступа к компьютеру из локальной сети.

Заходим Пуск > Панель управления > Администрирование > Локальная политика безопасности. В левом меню открываем Локальные политики > Назначение прав пользователя

Затем в правом окне, дважды щёлкаем по политике Отказ в доступе к компьютеру из сети и удаляем учётную запись Гость. Вот и всё. Если теперь открыть Сетевое окружение и дважды щёлкнуть на любом компьютере, Вы сможете просмотреть общие ресурсы этого компьютера.

Шаг 4. Настройка общего доступа к папкам и файлам

Наша локальная сеть работает, осталось открыть общий доступ к нужным файлам и папкам, для общего пользования из локальной сети.

Для этого щёлкаем правой кнопкой по нужной папке (в моём случае папка Договора) и выбираем Общий доступ и безопасность

Далее переходим во вкладку Доступ и ставим галочку Открыть общий доступ к этой папке и Разрешить изменение файлов по сети, если это требуется.

После этого текущая папка и её содержимое станут доступны всем в локальной сети. На рисунке ниже видно, что папка «Договора» на компьютере comp-1 стала доступна.

Таким образом, вы можете предоставить общий доступ к папкам на любом компьютере.

Шаг 5. Общий доступ к локальному принтеру

Мы подошли к последнему шагу. Осталось предоставить Общий доступ для принтера, подключенного к одному из компьютеров (в моём случае comp-1).

Общий доступ к принтеру даст Вам возможность, печатать со всех компьютеров в локальной сети на один принтер.

Для того, чтобы открыть Общий доступ к локальному принтеру, заходим в меню Пуск — Панель управления — Принтеры и Факсы, щёлкаем правой кнопкой на нашем принтере, из контекстного меню выбираем Общий доступ.

В открывшемся окне, ставим галочку Общий доступ к данному принтеру и жмём ОК. Так же можете ввести сетевое имя принтера, либо оставить по умолчанию.

Теперь этот принтер можно подключить к любому компьютеру в локальной сети. Что мы и сделаем.

Заходим в Сетевое окружение, дважды жмём на компьютере к которому подключён принтер (в моём случае comp-1), затем правой кнопкой на принтере и выбираем Подключить.

В следующем окне, где нас предупреждают о том, что будут автоматически установлены драйвера на наш компьютер жмём Да.

То же самое нужно проделать со всеми компьютерами в локальной сети, к которым необходимо подключить принтер.

Наш принтер готов к работе и Вы можете печатать из локальной сети.

На этом базовая настройка локальной сети закончена. Теперь Вы можете обмениваться файлами в локальной сети, пользоваться одним общим принтером.

Локальная сеть — как настроить

Рассмотрим различные варианты, как настроить локальную сеть между компьютерами.

Локальная сеть как настроить:

- При помощи вай-фай роутера.

- С использованием кабеля.

- С применением свича.

- Устроить виртуальную сеть.

Содержание

- Настройка локальной сети для ОС Windows 10, 8, 7

- Настройка IP адреса

- Настроить видимость для компьютера

- Настройки для папок

- Настройка с использованием кабеля

- Виртуальное сетевое подключение

Настройка локальной сети для ОС Windows 10, 8, 7

Для корректной работы необходимо, чтоб все ПК были в пределах одного рабочего ансамбля. Приведем пример, как настроить локальную сеть на windows, используя сеть MSHOME.

Для ее активации следует проделать такие манипуляции:

1Нужно через конфигурации меню «Пуск» зайти в «Панель управления».

2Найти вкладку «Система и безопасность».

3Обратится к разделу «Система».

4Теперь перед вами появится окно, в левой части которого нужно отыскать раздел «Дополнительные параметры системы».

Как получить доступ до конфигураций локальной сети

5Появится страничка с несколькими вложениями. Нужна та, которая именуется «Имя компьютера».

Следует кликнуть по кнопке «Изменить»

6Здесь опускаемся к значку «Изменить», и в окне, которое появилось, вносим изменения в название рабочей группы. Нужно прописать, в нашем случае, MSHOME.

Главное правило – все буквы должны быть заглавными.

7Сохраняем заданные параметры клавишу «Ок».

8В обязательном порядке следует выполнить перезагрузку компьютера, для вступления в действие новых конфигураций.

Настройка IP адреса

Читай также: 5 Советов по настройке файла подкачки Windows (7/8/10)

Следующим шагом является настройка IP адреса для нескольких персональных устройств.

- Заходим в раздел «Панели управления» под названием «Сеть и интернет».

- Нужно отыскать вкладку «Центр управления сетями и общим доступом».

- Далее просмотреть левую часть вкладки и найти раздел «Изменения параметров адаптера».

- Затем нужно обратиться к пункту с названием вашей сетевой карты, кликнуть на него. Появится окно «Свойства».

Находим, как называется сетевая карта и, кликнув по имени, переходим к изменению ее свойств

- Здесь нужно выбрать раздел «Протокол Интернета версии 4» и зайти в его свойства.

Настройка параметров протокола интернета

Если ваша связь выполнена при помощи роутера и включен DHCP сервер, то следует установить такие настройки в показанном окне:

- IP-адрес – в автоматическом режиме;

- DNS-Сервер – автоматический режим;

- Основной шлюз – авто режим.

Хотя все компьютеры связаны, каждый из них должен иметь собственный IP-адрес.

Настроить видимость для компьютера

Читай также: Как пользоваться Tor — Основные понятия и примеры

Следующим шагом следует настроить видимость для компьютера в рамках этой сети. Выполняем следующие манипуляции:

- Заходим через пуск в «Панель управления».

- Затем в раздел «Сеть и интернет».

- «Центр управления сетями и общим доступом».

- Обращаемся к левой части странички, в которой нужен пункт «Изменить дополнительные параметры общего доступа».

Появилось окно с конфигурациями для общего доступа.

В каждом из них нужно активировать пункты:

сетевое обнаружение,

общий доступ,

доступ к файлам и принтерам.

Еще здесь нужно отключить доступ с парольной защитой, чтобы каждый пользователь имел возможность пользоваться файлами и папками.

- Сохраняем настроенные параметры.

Как изменить конфигурации для настройки общего пользования по локальной сети

Настройки для папок

Теперь нужно изменить настройки для всех тех папок, которые должны быть в общем пользовании по локальной сети.

При этом не обязательно разрешать изменять значение данных, записанных там. Достаточно открыть доступ к просмотру.

1Навести курсор на изменяемую папку, и кликнуть правой кнопкой.

2Нужна вкладка «Свойства», а в ней раздел «Общий доступ».

3Здесь переходим к пункту «Расширенная настройка общего доступа».

Изменения конфигураций при настройке доступа к папкам по локальной сети

4На этой страничке, первой строчкой находится надпись «Открыть общий доступ к этой папке», а перед ней, специальное окошко, в котором нужно проставить галочку для активации данной функции.

5Опускаемся до кнопки внизу страницы «Разрешения» и жмем на нее. Таким образом, необходимая папка приобретает обозначенные права.

Так выглядит папка со всеми настроенными разрешениями

6Активируем настройки, нажав на «Ок».

7Следующая изменяемая вкладка «Безопасность».

8Находим кнопку «Изменить» и кликаем в нее.

Настраиваем параметры безопасности

9Появится новая вкладка с разделом «Добавить». Нужно зайти в него и опустится к месту, в котором предлагается ввести имена всех выбираемых объектов. Здесь нужно прописать слово «Все» — это название группы, безо всяких кавычек и точек.

Нужно написать слово «Все» в окне для изменения данных

10Подтвердите действия кнопкой «Ок».

11Созданная папка добавится в раздел «Безопасность», в окне «Группы и пользователи».

12Нужно кликнуть по ней, и в окне, расположенном ниже «Разрешения для группы «Все», проставить галочки, чтоб определить уровень доступа.

Пример, как проставить разрешения для выбранной группы

13Сберегаем новые данные во всех вкладках, используя кнопку «Ок».

14Так же нужно перезагрузить компьютер.

Настроенная локальная сеть позволит связать некоторое количество гаджетов в одно. Это чаще применяется для организации взаимодействия между компьютерами на работе.

В домашних условиях данная настройка тоже возможна, но не для всех является необходимой.

Читайте также: Как исправить размытые шрифты в Windows 10 и других приложениях | ТОП-5 Способов решения

Настройка с использованием кабеля

Настроить локальную сеть компьютер- компьютер, можно с использованием кабеля. Используется RJ45. Он бывает двух видов:

- перекрестный;

- прямой;

Для создания подобного объединения нам понадобится перекрестный соединитель. Различать кабеля самостоятельно понадобится только лишь при покупке.

Так как нынешние сетевые карты могут самостоятельно определять его тип во время установки.

Если под рукой оказался кабель другого типа – это не страшно. Программа автоматически определит это и подберет все необходимые настройки.

Кабель для создания локальности для нескольких компьютеров

Деталь нужно верно подключить в ячейку ПК. Зажжется зеленый индикатор – это означает, что все функционирует хорошо.

Настройка:

- Заходим в «Панель управления» и обращаемся к «Сетевому подключению».

- Выделяем значок и используем правую кнопку на мышее.

- Появляется окно, в нем нужно выбрать строку «Свойства».

- Всплыло страничка, в которой прописано подключение и находятся способы, которые применяют при данном сопряжении.

- Выделяем последний пункт и нажимаем ниже кнопку — «Свойства».

Настройка подключение при помощи кабеля

- В данном разделе нужно обозначить ай пи адрес. Он должен быть в таком формате 192.168.ххх.ххх. На обоих ПК они не могут быть одинаковыми.

- Сохраняем конфигурации, используя кнопку «Ок».

- Выполняем перезагрузку.

Читайте также: Не работает микрофон на компьютере под Windows 7/10: простые способы решения

Виртуальное сетевое подключение

Иногда бывают моменты, что необходима локальная сеть, но ее у вас попросту нет. Такую проблему можно решить с применением виртуального сопряжения компьютеров.

Для того чтоб она появилась, нужно скачать соответствующую программу. Например, Hamachi (платная), Comodo EasyVPN (есть бесплатный вариант), Remobo(бесплатный пробный вариант).

Используем для примера Comodo EasyVPN и рассмотрим, как ее подключить. Все остальные подобные программы активируются практически одинаково.

Программа для настройки виртуальной локальной сети

После установки утилиты на оба компьютера, нужно создать каждому человеку персональную страничку. Это делается в самой программе при помощи кнопки «Register a new account».

Первый пользователь должен зайти в меню, открыть раздел «Create a new network», обозначить название для сети и задать пароль.

Второй пользователь, после этого, тоже запускает программу, в ее настройки и, перейдя в «Join a network», вписывает данные, полученные от оппонента. Настройка готова, можно общаться или играть в игрушки.

[wpsm_comparison_table id=»136″ class=»hover-col1 center-table-align»]

ВИДЕО: Как настроить сеть по LAN между двумя компьютерами

Как настроить сеть по LAN между двумя компьютерами

Как настроить локальную сеть на Windows? Простейшие способы

8.7 Оценка

Статья позволяет разобраться, как настроить локальную сеть. Указаны все варианты, при помощи которых можно создать подобное подключение. Как оказывает, это довольно легко и просто.

Как создать и настроить локальную сеть LAN

Компьютерные локальные сети, в отличие от глобальной, обеспечивают связь между компьютерами в пределах одного помещения, причем независимо от его размеров. Это может быть одна квартира или большой торговый центр. Существуют также гетерогенные (смешанные) сети, когда между собой связаны компьютеры или другие устройства с различными операционными системами или с разными протоколами передачи данных. В пределах одной локальной сети можно подключать не только компьютеры и ноутбуки, но и другие мультимедийные устройства (телевизоры, игровые приставки, музыкальные центры и т.д.) Грамотно создав такую систему, вы сможете просматривать фильмы или слушать музыку, которая находится на компьютерных носителях, на экране телевизора или с помощью аудиосистемы, быстро обмениваться файлами и т.д.

В данной статье мы рассмотрим пример настройки локальной сети для домашнего пользования. Справиться с этим делом сможет даже обычный пользователь. Рассматриваем вариант, когда на всех компьютерах установлена привычная для российских пользователей система Windows 7 (процедура почти ничем не отличается для настройки домашней сети под Windows 8 или Vista).

Заказать услугу

Первый этап — подбор оборудования

- Простой свитч для домашней сетки обеспечивает исключительно связь между компьютерами с помощью проводного соединения. Никаких других функций он не несет (мы не будем рассматривать особые «умные» устройства, которые используют провайдеры). Компьютеры и мультимедийные устройства подключаются к этому сетевому коммутатору проводами. В магазинах кабели UTP5 с обжатыми концами называются патч-кордами и продаются с разной длиной. Длина каждого патч-корда для домашней локальной сети не имеет значения, поскольку от устройства до устройства сигнал проходит по кабелю без ухудшения до 150 метров.

- Роутер, или маршрутизатор. Этот сетевой компонент не только связывает между собой точки локальной сети, но и может обеспечивать доступ к сети Интернет. При этом многие современные модели поддерживают как проводную, так и беспроводную связь устройств внутренней системы (через WiFi).

- Беспроводная точка доступа для домашнего пользования обеспечит связь ваших гаджетов между собой исключительно через WiFi. Учтите, что подключиться к ней могут компьютеры, имеющие беспроводную сетевую карту, ну а современные телефоны и планшеты почти все без исключений имеют доступ к WiFi.

Для самой простой связи домашних компьютеров в одну систему подойдет относительно дешевый свитч. Дороже обойдутся роутеры и беспроводные точки. Выбирайте подходящие компоненты, исходя из своих потребностей и финансовых возможностей. На рынке они представлены в большом количестве.

Второй этап — настройка локальной сети (через свитч)

В случае выбора вами простого свитча и подключения к нему компьютеров с помощью кабеля, мы сразу переходим к этапу настройки параметров для каждого компьютера или устройства.

В системе Windows 7 нам необходимо зайти в меню Пуск, выбрать Панель управления и открыть вкладку Центр управления сетями.

Кликнув на название сети (Домашняя сеть, Сеть предприятия и т.д.), вы сможете перейти к созданию рабочей группы (но лучше не усложнять процесс и отменить предложение системы). Слева вы увидите пункт Изменить дополнительные параметры общего доступа. Убедитесь, что в нем включены параметры Сетевое обнаружение, Общий доступ к файлам и принтерам, Общий доступ к папкам и другие необходимые вам параметры. Данные действия необходимо провести на каждом компьютере/ноутбуке!

Теперь настраиваем сетевые карты. В Центре управления сетями нажимаем пункт Подключение по локальной сети.

В появившемся окне нажимаем Свойства и выбираем строку Протокол Интернета версии 4 (TCP/IPv4) и снова нажимаем Свойства. В появившемся окне выбираем Использовать следующий IP-адрес и прописываем IP для первого (главного) компьютера — 192.168.0.1, а маску подсети — 255.255.255.0.

Строка с номером шлюза не указывается, если локальная сеть не имеет доступа к Интернету. Такие же действия проводим на всех других устройствах, только меняем последнюю после точки цифру в IP-адресе на 2, 3, 4 и т.д.

Количество подключаемых компьютеров обычно обуславливается числом выходов на хабе, которое варьируется от 8-16 или ещё больше. Такой способ подключения при определённых настройках о которой мы поговорим немного позже, позволяет объединить все компьютеры единой локальной сетью. Помимо этого такое подключение позволяет компьютерам находиться в сети независимо друг от друга. Даже если один из компьютеров отключится от сети, остальные буду продолжать работу. Для того чтобы реализовать сеть посредством хаба нам понадобится специальный сетевой кабель который будет связывать каждый компьютер с сетью. Этот кабель так же известен под названием «витая пара».

Шаг третий — проверка сетевых настроек

Теперь можно проверить корректность создания локальной сети. Для этого в меню Пуск в поиске набираем cmd и жмем Enter, в появившемся окне набираем слово ping и через пробел адрес требуемого компьютера, например, ping 192.168.0.3. если все было сделано верно, то появится сообщение об успешном обмене пакетами и время отклика. Если же настройки не были сделаны корректно, то вы увидите сообщения о превышении интервала ожидания для запроса.

Второй этап — настройка локальной сетки (для роутера)

В случае, если вы используете роутер в своей системе, то настройка обычной «локалки» ничем не отличается от вышеописанных действий для свитча. Но если вы хотите подключить компьютеры локальной сети к Интернету, то порядок действий изменяется радикально. Мы настраиваем только роутер, а для всех подключаемых к домашней сети устройств выставляем в параметрах сетевых карт пункт — Получать IP-адреса автоматически.

Чтобы настроить роутер, необходимо открыть окно любого браузера и набрать в строке его сетевой адрес (он обычно указан на самой коробке или в документации к нему). В зависимости от марки и производителя эти IP-адреса могут быть разные. Браузер откроет нам окно с параметрами роутера, где необходимо указать сведения, которые вам дал провайдер. В случае, если все было сделано верно, все ваши устройства автоматически объединятся по локальной сети и будут подключены к Интернету. Теперь вы можете перейти к 3 шагу — проверке корректности настройки и «пропинговать» все свои устройства, как это описано выше.

Если у вас возникли сложности, то мастера компании «Админ Сервис» всегда готовы помочь вам с проектированием, прокладкой и настройкой локальной компьютерной сети.

Заказать услугу

Безопасность. Слово означающие защищённость человека или организации от чего-либо/кого-либо. В эпоху кибербезопасности мы всё чаще задумываемся не столько о том, как защитить себя физически, сколько о том, как защитить себя от угроз извне (киберугроз).

Сегодня мы поговорим о том, как можно проникнуть в современную корпоративную сеть, которая защищена на периметре различными, даже очень хорошими, средствами сетевой безопасности и самое главное поговорим о том, как с этим можно бороться.

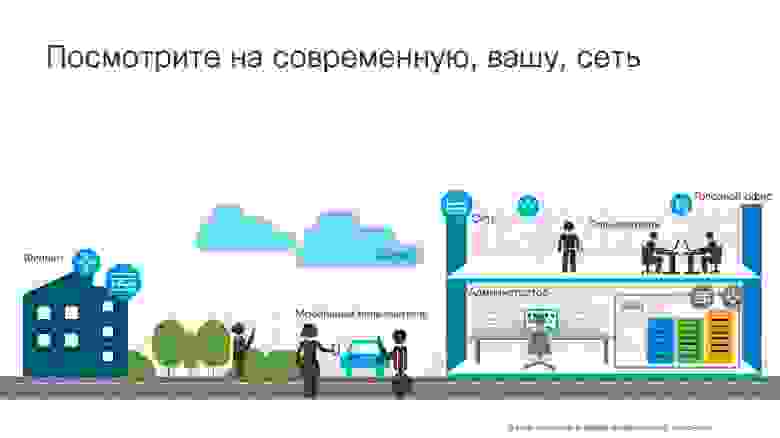

Давайте посмотрим на современную сеть, которая используют самые новомодные технологии в области безопасности.

У вас защищен периметр, стоят различные Firewall-ы, Next-Generation Firewall-ы и многие другие средства защиты периметра.

Какие варианты проникновения в вашу корпоративную сеть существу и в каких случаях ваш Next-Generation Firewall вам никак не поможет?

Задумайтесь на минутку. Попробуйте ответить на этот вопрос, а я хотел бы привести несколько примеров которые смогут продемонстрировать что, какие бы мощные, классные, широко разрекламированные, попавшие в самые лучшие квадраты, круги, кривые Гартнера, Фореста и так далее продукты вы не использовали, все равно у злоумышленников существует возможность атаки на вашу корпоративную или ведомственную сеть, и поэтому вам надо смотреть чуть шире, чем защита периметра.

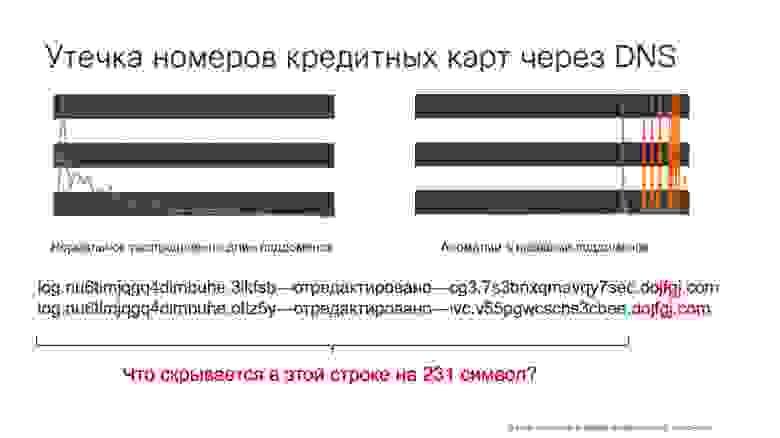

Итак, один из примеров, с которым компании Cisco удалось столкнуться — это использовании протокола DNS для кражи информации.

Обычно злоумышленники используют протокол DNS для того, чтобы либо подгружать какие-то новые модули, либо использовать DNS в качестве взаимодействия уже установленных модулей внутри корпоративной/ведомственной сети на заражённых компьютерах с некими «командными серверами». В данном же случае протокол DNS использовался для того, чтобы в названии домена происходила утечка информации. По статистике, большинство доменов, имен доменов третьего уровня содержат в себе не более 25-30 символов, однако, мы видим что на правом графике у нас длины доменов составляют 200-230 символов.

Человек не способен придумать такого рода домен. Запомнить его он тоже не способен. Это в чистом виде некая «аномалия» которая может нам говорить о том, что либо используются некие домены для каких-то маркетинговых целей, но обычно такие длинные даже в маркетинговых целях не используются, либо это действия злоумышленников. И вот в данном случае 1 из DNS-серверов, обслуживающий данный вредоносный домен, как раз и использовался для того, чтобы названия доменов, содержащие достаточно длинные текстовые строки (231 символ), были расшифрованы, и в них выявлялись украденные номера кредитных карт. Как мы понимаем, учитывая что DNS является стандартом де-факто для работы современной сети интернет, корпоративной или ведомственной сети, заблокировать DNS мы не можем и даже инспекция DNS на Firewall-е далеко не всегда нам помогает, потому что в данном случае злоумышленники использовали нестандартный подход, для того чтобы обойти средства защиты периметра.

Другой пример

Это иллюстрация из системы мониторинга беспроводной сети компании Cisco. Вы видите на карте здания расположения легально установленных точек доступа (зеленые кружки), но, обратите внимание, здесь мы видим, что есть несанкционированно установленные беспроводные точки доступа (красные кружки), а также беспроводные, несанкционированные чужие клиенты, которые пытаются подключиться корпоративной беспроводной сети (серые прямоугольники). Понятно, что данный способ подключения также минует периметр, также не проходит через корпоративные Firewall-ы, и если бы точки доступа были не защищены, то злоумышленники могли бы проникнуть в корпоративную сеть минуя периметр, минуя NG Firewall-ы, стоящие на этом самом периметре. Кроме того, если злоумышленник может создать фальшивую точку доступа, то клиент, который подключился к точке доступа, может даже об этом не знать, а злоумышленник при этом может перехватывать данные, которые передаются с клиента. Это может быть смартфон, это может быть планшет, ноутбук или даже стационарный компьютер, который подключился к несанкционированной, чужой, фальшивой точке доступа, и в данном случае, к сожалению, Firewall-ы нам тоже ничем не помогли.

Ещё пример

После этого инцидента компания Cisco существенно изменила архитектуру безопасности сетевого оборудования. Были добавлены программно-аппаратные компоненты, которые позволяют отслеживать закладки в оборудовании, а также предотвращать появление этих закладок, но в начале двухтысячных годов такие примеры были.

Их было несколько, которые удалось зафиксировать, и в данном случае мы сталкиваемся с ситуацией, когда в рамках некой поставки заказчик получает оборудование с уже предустановленным вредоносным кодом. Поскольку он изначально доверяет своему поставщику, он не задумывается о том, что надо проверить сетевое оборудование. Проверку можно осуществить через программное обеспечение, которое заказчик может скачать с официального сайта. Нужно это для того, чтобы убедиться, что в оборудовании нет никаких закладок, и оно не крадёт информацию, которая через сетевое устройство передаётся. Также было несколько случаев, когда администраторы, не имея контракта на техническую поддержку на купленное ими оборудование, вынуждены были скачивать новые прошивки со сторонних сайтов. Это также приводило к тому, что в этих прошивках содержался вредоносный код, который «зеркалировал» весь трафик и отправлял его злоумышленнику. То есть в данном случае мы также понимаем, что классические периметровые средства безопасности не могут ничего с этим сделать, потому что закладки находятся на оборудовании, стоящем перед межсетевыми экранами.

Можно вспомнить более свежий пример когда компания Cisco (ее подразделение Cisco Talos) обнаружило угрозу под названием VPN-Filter, когда злоумышленники заражали различные сетевые устройства различных производителей (D-Link, Asus и так далее) и устанавливали на них соответствующий вредоносный код, который также крал трафик и перенаправлял его злоумышленникам. То есть недооценка этой проблемы приводит к тому, что у нас нижний уровень сетевой инфраструктуры остается абсолютно не защищенным, и никакие Firewall-ы, разумеется, здесь не помогают, так как сетевые устройства находятся до Firewall-ов, они и могут передавать весь трафик, особенно если он не зашифрованный, злоумышленникам.

Ещё один пример

2 года назад (в 2017 году) злоумышленники нашли уязвимость на Web-портале одного из крупнейших кредитных бюро Equifax. Эта уязвимость позволила получить доступ к Web-порталу и выполнять на нём некоторые команды. После идентификации уязвимости злоумышленники запустили эксплоит и получили доступ к системе с административными правами. Никаких данных украдено на тот момент ещё не было не было. То есть злоумышленники только протестировали саму возможность работы на Web-портале с административными правами. А вот дальше спустя где-то 2 месяца уязвимость, которая по каким-то причинам не была устранена, была проэксплуатирована.

Злоумышленники проникли во внутренние системы кредитного бюро и замаскировали свою деятельность от средств сетевой безопасности. Во-первых, за счет доверительных отношений между Web-порталом и внутренними серверами, в том числе серверами баз данных, система защиты никак не контролировала данные соединения и пропустила злоумышленника внутрь корпоративной сети. Кроме того, злоумышленники использовали зашифрованное соединение, и оно осталось бесконтрольным с точки зрения средств сетевой безопасности. Злоумышленникам в течение нескольких месяцев удавалось красть информацию в результате чего пострадало более 140 миллионов граждан США, Великобритании и ряда других стран, чьи данные были украдены в результате данной атаки, несмотря на наличие средств защиты периметра, которые, к сожалению, в данном случае никак не помогли.

Ещё пример

Ещё один пример, произошедший в прошлом 2018 году, когда в двухнедельный период между 21 августа и 5 сентября хакерская группа под названием Magic Art взломала сервера авиакомпании British Airways, похитила данные 380 000 клиентов включая персональные данные и данные кредитных карт. По данным British Airways пострадало порядка полумиллиона клиентов за две недели.

Самое интересное что злоумышленники даже не пытались проникнуть в корпоративную сеть! Они взломали сайт авиакомпании, подменили скрипт, который собирал данные клиентов, и переслали эти данные на вредоносный ресурс, который контролировался злоумышленниками. Также в одной из версий данного инцидента рассматривается, что злоумышленники взломали не основной сайт British Airways, а его кэшированную копию (CDN, используемый провайдерами связи для кэширования популярных ресурсов). Таким образом, периметровые средства защиты никак не помогли защититься от данной атаки.

Ещё одна атака, которую назвали «водопой» («water hole»), которая была зафиксирована некоторое время назад американскими правоохранительными органами. Зафиксировали атаки на ряд энергетических компаний в Соединенных Штатах Америки, и в рамках расследования была выявлена очень нестандартная схема, которая, однако, с тех пор стала достаточно популярной.

Почему она называется водопой?

Если мы вспомним жизнь животных (особенно животных Африки), то во время засухи многие животные приходят на редкие водопои, которые не пересохли во время засухи, и природа делает так, что животные не нападают друг на друга во время водопоя, но дело в том, что как раз по дороге на водопой хищники очень часто подстерегают животных и едят их для того, чтобы прокормить себя и свои прайды. Так вот, злоумышленники воспользовались ровно той же самое стратегией.

Вместо того, чтобы ломать компании-жертвы, на которые они ориентируют свои усилия, а таких компаний может быть много (единицы, десятки или даже сотни), иногда достаточно взломать всего лишь одного производителя программного обеспечения, с сайта которого затем все начинают скачивать обновления программного обеспечения (новые прошивки, патчи, апдейты или новые версии софта). Если взломали именно производителя, то дальше вместе с этими обновлениями, которые скачиваются с его сайта, возможно разместить в сети компании-жертвы ещё и вредоносный код, который затем облегчает хакерам развитие плацдарма внутри уже скомпрометированной сети жертвой. То есть таким окольным путем, но хакеры добились своей цели. Такого рода атака была зафиксирована в 2016 году в Соединенных Штатах Америки. После этого было несколько схожих сценариев. Буквально недавно (в конце 2018 года) была зафиксирована атака на компанию Asus, которая со своего сайта распространяла вредоносные обновления. Тоже самое делалось в компании Avast, которая распространяла заражённую программу для дефрагментации и оптимизации работы системы Windows под названием CCleaner. Эту вредоносную кампанию зафиксировало и раскрыло подразделение Cisco Talos в 2017 году.

Это всё примеры, когда далеко не всегда надо взламывать саму компанию-жертву. Можно взломать организации, обслуживающие её, и за счет неких доверительных отношений между компанией-жертвой и компанией, которую взломали, все коммуникации между ними подвергаются меньшему контролю, и этим активно пользуются злоумышленники.

Наконец, последний и один из самых свежих примеров

18 июня 2019 года аэрокосмическое агентство НАСА зафиксировала и объявила о том, что во внутреннюю сеть одного из ее подразделений (одной из её лаборатории) проникли хакеры ещё в апреле 2018 года. То есть они в течение длительного времени оставались незамеченными и смогли украсть более 500 МБ данных по миссии на Марс. Самое интересное, что произошло это за счет внедрения аппаратного портативного компьютера Raspberry Pi, который был установлен в сети НАСА и который крал информацию и передавал ее наружу.

Вот эти все примеры очень хорошо демонстрирует, что даже наличие очень мощных, хорошо спроектированных, грамотно спроектированных систем защиты периметра не даёт гарантии, что злоумышленники не проникнут.

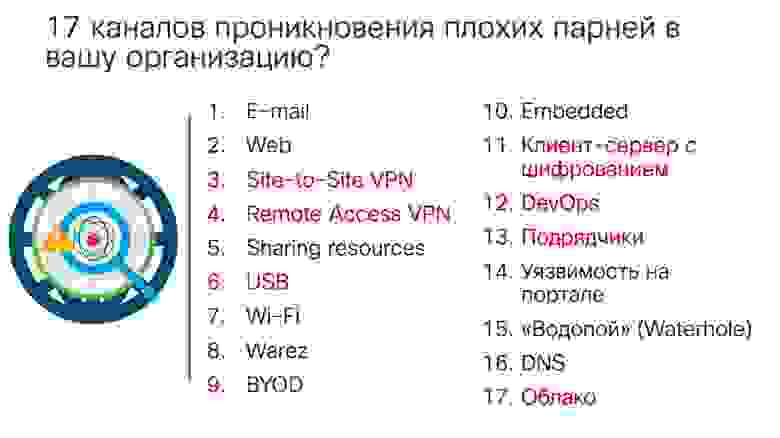

Всё из-за того, что у них существует 17 каналов проникновения в нашу организацию, часть из которых мы уже посмотрели.

Есть часть каналов, которые остаются за рамками рассмотрения (допустим, обычное VPN-соединение, либо site-to-site VPN с удалёнными площадками, либо Remote Access VPN с удаленными пользователями), но в случае наличия защищённого соединения по нему, помимо вполне легального трафика, может проникнуть и внедриться во внутреннюю сеть компании. USB-флешки, подброшенные на парковке перед входом в организацию, также являются излюбленным инструментом, которым пользуются злоумышленники для того, чтобы обойти периметровые средства корпоративной информационной безопасности или ведомственной информационной безопасности, потому что такого рода флешка, будучи воткнута в компьютер, обходит все периметровые средства защиты. Остается надеяться только на то, что на компьютере установлено нечто более современное, чем устаревший по идеологии антивирус, который не видит никаких целевых атак, направленных на организацию.

Ещё один пример, с которым столкнулась компания Cisco два года назад.

Генеральный директор крупной российской энергетической компании «заразился» на своём домашнем ноутбуке вредоносным кодом WannaCry. Это произошло в пятницу вечером, как раз когда WannaCry стал распространяться по миру. В субботу утром директор привез на работу зараженный ноутбук. Ну а куда его ещё привезти? Дома нет своих IT-специалистов, а на работе они есть.

Пока эти специалисты, срочно вызванные генеральным директором, ехали на работу, вредоносный код успел распространиться по корпоративной сети, потому что генеральный директор подключил этот ноутбук к корпоративной сети. Автоматом он подключился, после чего даже изолированная от внешнего мира корпоративная сеть пострадала от WannaCry.

Понятно, что у компании Cisco может быть таких примеров ещё очень много, когда какой-либо высокопоставленный, либо облечённый полномочиями сотрудник, руководитель, руководитель среднего или высшего звена, приносит на работу домашнее устройство, которое по каким-то причинам может быть заражено. Это может быть даже не только сотрудник. Это может быть аудитор. Это может быть подрядчик, который приносит такого рода устройство в рамках проведения неких регламентных работ на защищаемой площадке. Например, в 2003 году именно из-за подрядчика, который подключил свой ноутбук к внутренней сети на атомной электростанции Davis–Besse в Соединенных Штатах Америки, произошло заражение атомной электростанции червём Conficker, что привело к останову реактора и веерным отключениям электроэнергии на всем восточном побережье США.

Ещё один пример, когда не работают методы периметровой защиты — это разработчики, которые занимаются DevOps-ом, у которых, как правило, свои «правила игры», которые любят работать не на выдаваемых компанией компьютерах, а на своих ноутбуках со своим программным обеспечением, на которые не всегда можно поставить какие-то средства защиты, и это является некой «точкой входа» в корпоративную сеть, либо внедрение закладок в разрабатываемое в организации программное обеспечение.

Наконец, мы не должны забывать про облака.

Если организация активно использует облака, никакие корпоративные средства защиты периметра не помогут. Необходимо расширять систему обеспечения безопасности за пределы периметра и осуществлять мониторинг внутренней инфраструктуры.

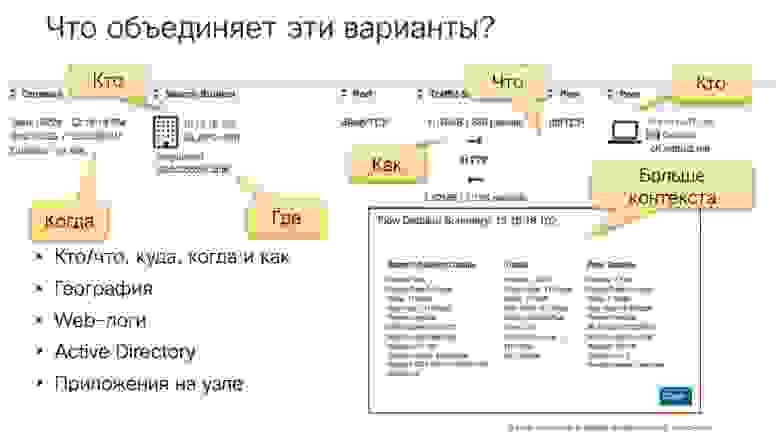

Поможет в этом протокол NetFlow, который изначально разрабатывался для траблшутинга, для анализа статистики сетевого трафика, но за счет своих возможностей, особенно за счет расширенных возможностей, которые существуют в девятой версии протокола NetFlow, либо в его стандартизованной версией IPFIX, появляется возможность отвечать на вопросы, которые интересуют инженеров с точки зрения информационной безопасности (кто?, что?, когда?, как?, в каком объёме? осуществлял те или иные взаимодействия). Затем, наложив на это соответствующие алгоритмы принятия решений, появляется возможность делать выводы о наличии той или иной угрозы, той или иной аномалии, которые могут быть интересны в контексте информационной безопасности.

Одним из примеров решения, которые используют именно эту конструкцию для цели информационной безопасности, является решение Cisco Stealthwatch.

Это решение, которое занимается анализом Flow-протоколов (не только NetFlow). Это может быть sFlow, Jflow, IPFIX, NetStream — неважно. То есть это решение будет работать не только на инфраструктуре Cisco, но и на инфраструктуре других вендоров (в том числе даже российских производителей, которые поддерживают протокол с Flow) либо когда есть возможность передавать трафик через PAN либо Airspan на решение Cisco Stealthwatch, и за счет анализа существующей инфраструктуры возможно выявлять те или иные аномалии, те или иные угрозы в корпоративной или ведомственной сети.

Одним из ключевых отличий данного подхода от защиты периметра является то, что администратору не надо ставить отдельные сенсоры, отдельные краны в контролирующих местах сети в контрольных точках. Cisco превращает существующую сетевую инфраструктуру в такого рода распределенную систему мониторинга.

В своем минимальным варианте решение Cisco stealthwatch состоит из двух компонентов — Flow Collector, который собирает данные от устройств, поддерживающих Flow протоколы, и менеджмент консоль, которая отвечает за управление, за визуализацию, за генерацию отчетов и так далее. В тех случаях, когда по каким-то причинам устройство либо не поддерживает Flow, либо поддержка включения Flow приводит к существенной загрузке процессора, можно использовать так называемые «Flow сенсоры». Это аппаратное либо виртуальное решение, которое пропускает через себя сетевой трафик, транслирует его в NetFlow и передаёт на Flow Collector. Тем самым, к Flow Sensor можно подключать чем подключать span port какого-то оборудования, которое изначально не поддерживает Flow протокол и обеспечивать полную и большую видимость внутренней сети, а не только её периметра.

Помимо Flow sensors, существует ещё такой компонент как UDP Direcrot, который позволяет эффективно обрабатывать данные с удалённых площадок. Когда слабый интернет канал между удаленными площадкой и штаб-квартирой, но при этом надо передавать данные NetFlow, UDP Direcrot осуществляет оптимизацию передачи такого трафика.

Помимо этого, компании Cisco разработала специальный протокол nvzFlow, который позволяет интегрировать сетевую составляющую с хостовой и за счет модуля Network Visibility модуль, который встроен в AnyConnect (это программный защитный клиент который устанавливается на Windows, Linux, Mac OS, iOS, Android и так далее). Благодаря этому, появилась возможность транслировать поведение узла, поведение приложений пользователей в схожий с NetFlow протокол и осуществлять автоматическую корреляцию события, которые происходят на узлах с событиями, которые происходят на уровне сети, тем самым улучшая состояние мониторинга информационной безопасности в корпоративной либо ведомственной сети.

Ещё одним из элементов который может отдавать данные на Flow Collector является прокси-сервера и тем самым можно коррелировать данные сетевого уровня, которые получаются после анализа NetFlow или иных Flow протоколов и прикладного уровня, которые мы получаем от различных прокси-серверов, тем самым есть возможность фиксировать работу шифровальщиков, взаимодействие с командными серверами, работу сети сетью Тор и так далее.

Для того чтобы собирать доказательства противоправной деятельности, для того чтобы хранить их, проводить расследование, либо передавать в правоохранительные органы решения Cisco Stealthwatch интегрируются с компонентом Cisco Security Packet Analyzer, который как раз и сохраняет всю необходимую для дальнейшего расследования и взаимодействия с правоохранительными органами информацию.

Самое интересное что данное решение работает не только внутри корпоративной/ведомственной сети, не только внутри ЦОДа, не только внутри промышленной площадки (например, в АСУ ТП), но и также может работать на различных облачных платформах, тем самым единое решение позволяет увидеть разные участки корпоративной или ведомственное сети. Увидеть в них аномалии, увидеть угрозой и соответствующим образом сигнализировать и при необходимости блокировать эти угрозы, опираясь не только на то что проходит через корпоративный периметр. Если замечается какая-то флешка, незащищённый Wi-Fi, подброшенный Raspberry Pi в корпоративную сеть и так далее, этого не увидит периметр. Это увидит Stealthwatch который соответствующим образом мониторит все что проходит через сетевую инфраструктуру. Как бы злоумышленниками маскировался он всегда будет проходить через коммутаторы и маршрутизаторы, которые у нас размещены в корпоративной или ведомственное сети. Он не может в принципе их миновать и в этом случае работает Stealthwatch, который видит весь сетевой трафик и за счет наложения большого количества различных алгоритмов, может выявлять те или иные аномалии или угрозы.

Выглядит это следующим образом.

На картинке видно топ узлов, которые зафиксированы за определенный интервал времени. Один из этих узлов имеет адрес 10.201.3.149. Это рабочая станция. Она находится в группе пользовательских устройств. Видно когда и какая активность происходил на этом узле. Видно какие политики применяются к данному узлу. Видно что за пользователь работает на данном узле, например за счет интеграции с Active directory. Таким образом, мы знаем конкретного пользователя, конкретного сотрудника организации, который работает в конкретный момент на данном хосте и это позволяет более оперативно проводить расследование инцидентов.

Но это далеко не все что можно увидеть.

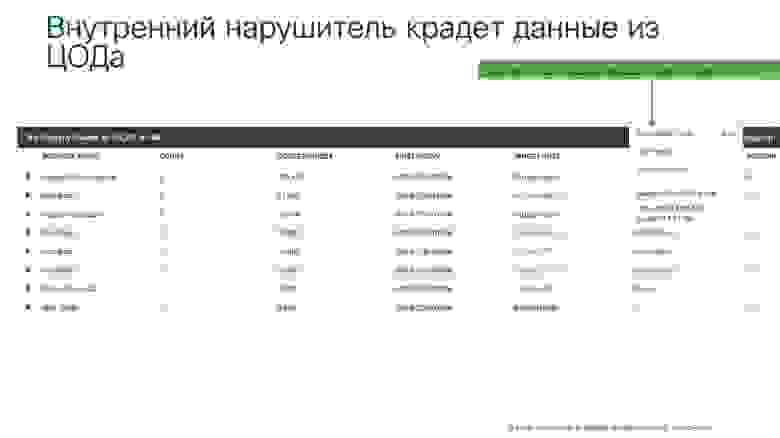

Допустим мы видим видим события с очень высоким уровнем подозрительности, так называемый «Concern Index» и хотим получить более подробную информацию о том, что скрывается за данным событием. Мы хотим получить все ассоциированные соединения связанные с данной угрозой утечки информации.

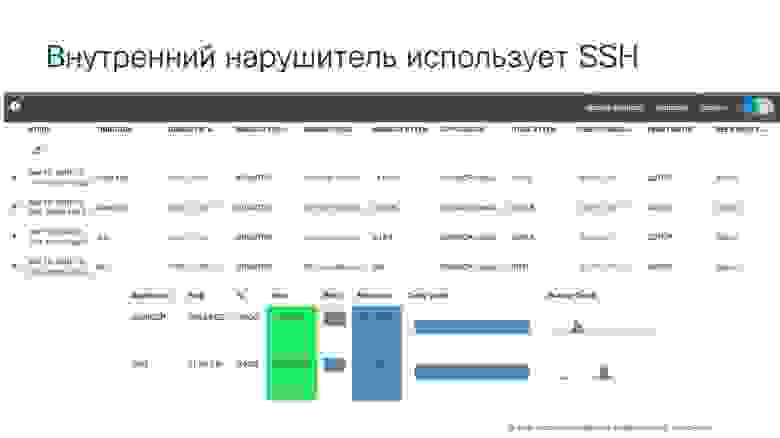

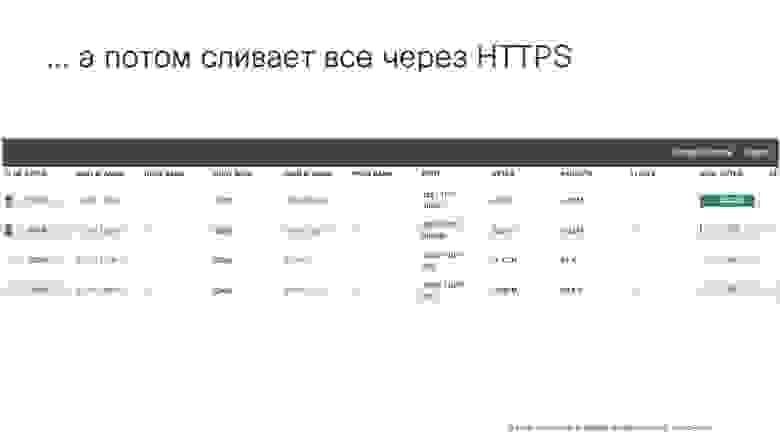

Сделав это, обнаружено, что внутренний нарушитель использует протокол SSH для того чтобы захватить данные с внутренней корпоративной сети. Обратите внимание, при том что с узла злоумышленника отправлено всего около одного гигабайта данных получено более 160 ГБ данных. Вполне возможно, что речь идет о злоумышленнике, который пытается захватить данные до которых он успевает «дотянуться» и скачать их себе на компьютер. Для чего?

Здесь Stealthwatch также помогает.