Для начала организаторы информационных атак анализируют интересы аудитории. Важно, чтобы новость имела успех и разлетелась, как «горячие пирожки».

Затем проводится проверка гипотез, включающая точечные вбросы. Прежде чем тратить бюджет, необходимо протестировать, как аудитория отреагируют на фейк. Например, в группе пишут, что у человека произошел сбой в интернет-банкинге при переводе денег. Финансы ушли, но адресата не достигли. Саппорт банка не помогает, а наоборот считает, что это вина клиента. Затем нужно подождать реакции аудитории, и если все хорошо, можно начинать масштабную атаку с привлечением большего количества ресурсов.

Распространение фейковых новостей и вбросов происходит в социальных сетях и некачественных онлайн-СМИ. Помогают «раздувать пожар» и интернет-тролли. Как правило, это проплаченные авторы, которые пишут посты, комментируют и репостят новости за вознаграждение. Затем к ним присоединяются и «живые» пользователи, которые спешат поделиться новостью со своими друзьями и близкими. Как правило, аудитория не занимается фактчекингом и просто репостит горячую новость на свою страницу, поддерживая и распространяя фейк.

Этот «снежный ком» можно при желании легко раскрутить. Часто, при поиске первоисточника, можно увидеть, что вброс произошел через желтые онлайн-СМИ или пост в социальных сетях, но контент при этом удален. То есть, к ресурсу или автору, который изначально разместил новость у себя на странице, претензий быть не может – все заранее убрано.

Когда вброс начинает терять свою актуальность, появляются новые подробности, способные разжечь интерес ЦА.

Тролли

опять начинают бурно обсуждать контент в социальных сетях, на форумах и так далее. То есть, все повторяется сначала, пока заказчик не достигает своей цели, например, не портит окончательно репутацию компании-конкурента.

Информационные войны в медиа случаются, и не всегда потому, что компания действительно в чем-то виновата. Информация может быть сфальсифицирована.

Негативные вбросы быстро находят отклик. Такие новости любят читать, обсуждать, пересылать. Клевету читают миллионы, а вот опровержения не пользуются популярностью. Соответственно, если запустить такую информацию, то она быстро найдет свою аудиторию и распространится. А это уже становится действенным оружием в информационной войне.

Основная цель любой информационной атаки — деструктивное воздействие на противника. Конечная цель может заключаться в очернении репутации или в устранении компании с рынка навсегда. За этим могут стоять конкуренты, инвесторы конкурирующих компаний, бывшие или даже нынешние работники, обиженные клиенты.

И самое главное — порушенная репутация несет за собой колоссальные потери, в том числе упущенную прибыль. Какую именно — рассчитывается разными методами, один из которых — расчет на основе частоты запросов, видимости ресурсов и процента принятия решения об отказе покупки.

Так было с компанией «Ополье», принадлежащей американской PepsiCo в 2016 году, когда в молочной продукции якобы обнаружили ящур. Это привело к изъятию продукции компании из продажи и временной потере доли рынка.

После появления первой информации о зарегистрированном очаге ящура в одном из хозяйств Владимирской области в соцсетях и мессенджерах сразу же поползла ложная информация. Распространялись сообщения о том, что вся молочная продукция PepsiCo, в том числе «Агуша», «Имунеле», «Ламбер» опасна.

Представитель PepsiCo в своем комментарии не исключил, что произошедшее — хорошо спланированная атака против компании, а представитель Роспотребнадзора предположил участие американских конкурентов. Тогда же Роспотребнадзор подчеркнул, что продукция «Агуши» не производится холдинговой компанией «Ополье».

Тогда были изъяты из торговых сетей около четырех тыс. тонн молочной продукции, убытки компании «Ополье» превысили 100 млн рублей. Сколько всего потеряла компания, представитель комментировать отказался.

Какие инструменты информационных атак существуют

Распространение слухов и негативных упоминаний — один из самых распространенных видов недобросовестной конкуренции. Важно понять, откуда началась атака и кто за этим стоит. Для этого существуют системы мониторинга, которые отследят источник вброса.

Зачастую атака начинается постепенно через «сливные бачки», подготавливается небольшими порциями — вбросами в региональных СМИ, мессенджерах, форумах, соцсетях. Дальше инфоповод начинается активно раскручиваться.

Часто публикуется сначала комментарий, а потом статьи на небольших SEO-оптимизированных онлайн-СМИ-площадках, которые подтверждают эти комментарии, а уже дальше появляются новые публикации на форумах, они набирают накрученные репосты и лайки, иногда купленные на биржах.

Важно понимать, что недоброжелатели тщательно позаботятся о том, чтобы замаскировать свое участие. Но, возможно, удастся найти связи между аккаунтами и вычислить, кому была выгодна информационная атака на вас.

Профессионалы найдут сходство между социальными взаимодействиями аккаунтов.

Нужно определить цель, которую преследовали зачинщики, и в дальнейшей работе над репутацией это исправить. Заранее проработать вопросы управления репутацией, в том числе повысить количество положительных ресурсов в топе выдачи поисковых систем «Яндекс» и Google.

Бывает такое, что мы принимаем за первоисточник новости, а вброс был с другого источника, откуда информация уже удалена. Вброс произошел, статья разошлась, но первоисточника не осталось и концов уже не найти.

Возможно, публикация была со «спящего» аккаунта, то есть фейкового и неактивного. Так организаторы атаки защищают себя от вычисления. Но иногда благодаря кибербезопасности и техническим средствам удается найти злоумышленников.

Как предупредить информационную атаку

Открытость и готовность давать комментарии — позиция, которую тогда заняла компания PepsiCo. Это минимизировало негативный эффект. В таких случаях последствия в виде падения продаж быстро проходят, а лояльность к бренду восстанавливается. Большую роль здесь сыграл имидж компании.

Важно позаботиться о сохранении репутации заранее, то есть создать информационную репутационную подушку. Заранее проработать слабые стороны, предсказав мишени возможных вбросов и инфоповоды, которые могут использовать для атаки.

Мы с клиентами начинаем с проработки существующего негатива, наиболее вероятных негативных инфоповодов, составляем общую схему взаимодействий, критерии определения рисков и карту реакций/ответов.

Работаем над репутационным контентом также заранее, чтобы в случае кризисной ситуации можно было сработать быстро и в минимальные сроки свести атаку к нулю. Сюда входят опровергающие новости, положительные инфоповоды, комментарии и другие материалы, способные перевести внимание.

Однажды к нам обратился крупный известный производитель косметики с проблемой оперативного информирования об упоминаниях, несущих высокие репутационные риски. Мы провели мониторинг упоминаний, быстро на них отреагировали и проделали работу с отзывами. Результат нашей работы: около трех тыс. реакций на негатив, более 1,5 тыс. позитивных упоминаний бренда и около 250 отзывов от реальных клиентов.

Информационную атаку важно предотвратить на начальном этапе. Для этого нужно не пропустить всплеск негативной информации. Лучше всего заранее подключить систему мониторинга инфополя.

Для работы с инфополем составьте список негативных ключевых словосочетаний (название бренда, юрлицо, сайт и социальные сети, ФИО руководства и топ-менеджмента). Затем настройте триггеры упоминаний и выставите ограничение. Если происходит всплеск упоминаний, тогда система срочно оповестит об этом. Здесь уже нужно учитывать скорость распространения, охваты, площадки, авторов публикаций и других показателей.

Нужно регулярно выкладывать публикации положительного или нейтрального содержания — это ваша страховка на случай информационной атаки. Недоброжелатели за счет покупки на специальных биржах лайков, репостов, ссылок, кликов, просмотров в топ Google и «Яндекса» выводят заранее опубликованный компромат или поднимают старую неблагоприятную историю.

Параллельно «накручивают» варианты самых популярных запросов (скандал, разоблачение), которые выдает поисковик на ключевые слова поиска — имена, название компании, юрлицо. И потом организовывают импульсную атаку в соцсетях. Защита репутации в интернете — регулярная задача, и нужно постоянно обеспечивать нормальные публикации, чтобы не всплывали новости прошедших лет.

Как действовать, когда на компанию совершается информационная атака

Прокомментировать произошедшее

Это один из вариантов отражения атаки, и важно как можно скорее дать свой комментарий. С выяснением обстоятельств затягивать нельзя. Бывают ситуации, когда важно среагировать в первые 15 минут. Если выяснения затягиваются, то стоит дать срочный комментарий о том, что ситуация под контролем и все подробности уточняются.

Важно не молчать. Но в некоторых ситуациях молчание сыграет вам на руку. Иногда нужно избегать постоянного обсуждения и «подогрева» темы, чтобы это не принесло большего ущерба. Касается это ситуаций, когда тема незначительная и вы уверены, что она не «поползет» дальше.

Дать подробные объяснения

Если информационная атака началась без яркого инфоповода или в атаке все-таки замешаны конкуренты, то развивается она скорее из-за людей сторонних, ваших текущих и будущих клиентов.

Нужно рассказать о том, что происходит на самом деле, подготовить подтверждающие документы. Можно снять видеоролик или фото. Фотография или видео — мощный инструмент в борьбе с атакой. Люди больше доверяют увиденному, чем заявлениям.

Распространить свой комментарий

Представители СМИ могут обратиться за комментарием, и ваша пресс-служба должна владеть информацией. Если задействованы СМИ, то нужно делать упор на самых влиятельных, отраслевых и охватных. После официальных заявлений нужно опубликовать всю информацию на сайте, в социальных сетях и в СМИ с привлечением экспертов.

Быть хладнокровными и не поддаваться эмоциям (хотя бы публично)

Конечно, вам захочется отомстить зачинщикам атаки, но такие методы борьбы точно не будут вам на руку.

Как получить максимум

Основные инструкции при информационной атаке:

- Оперативно реагировать на ситуацию.

- Собирать информацию для опровергающих публикаций.

- Дать комментарий от лица бренда и вскрыть ложность вбросов, если специалист принимает решение о таком реагировании.

- Информировать, рассказывать подробности (делать акцент на определенные темы и значения, увлекать пользователей нужной информацией).

- Создать вирусный эффект опровержения, если не было принято решение об игнорировании вброса.

- Продумать все детали, чтобы подобное не повторилось.

В любой ситуации нужно учитывать особенности конкретно вашего случая. Соответственно, подстраивать стратегию исходя из обстоятельств. Алгоритм в общих чертах описывает действия в самых распространенных случаях, а вот уникальный подход найдут специалисты. Они помогут справиться с вбросами, сохранить репутацию и избежать информационных атак в будущем.

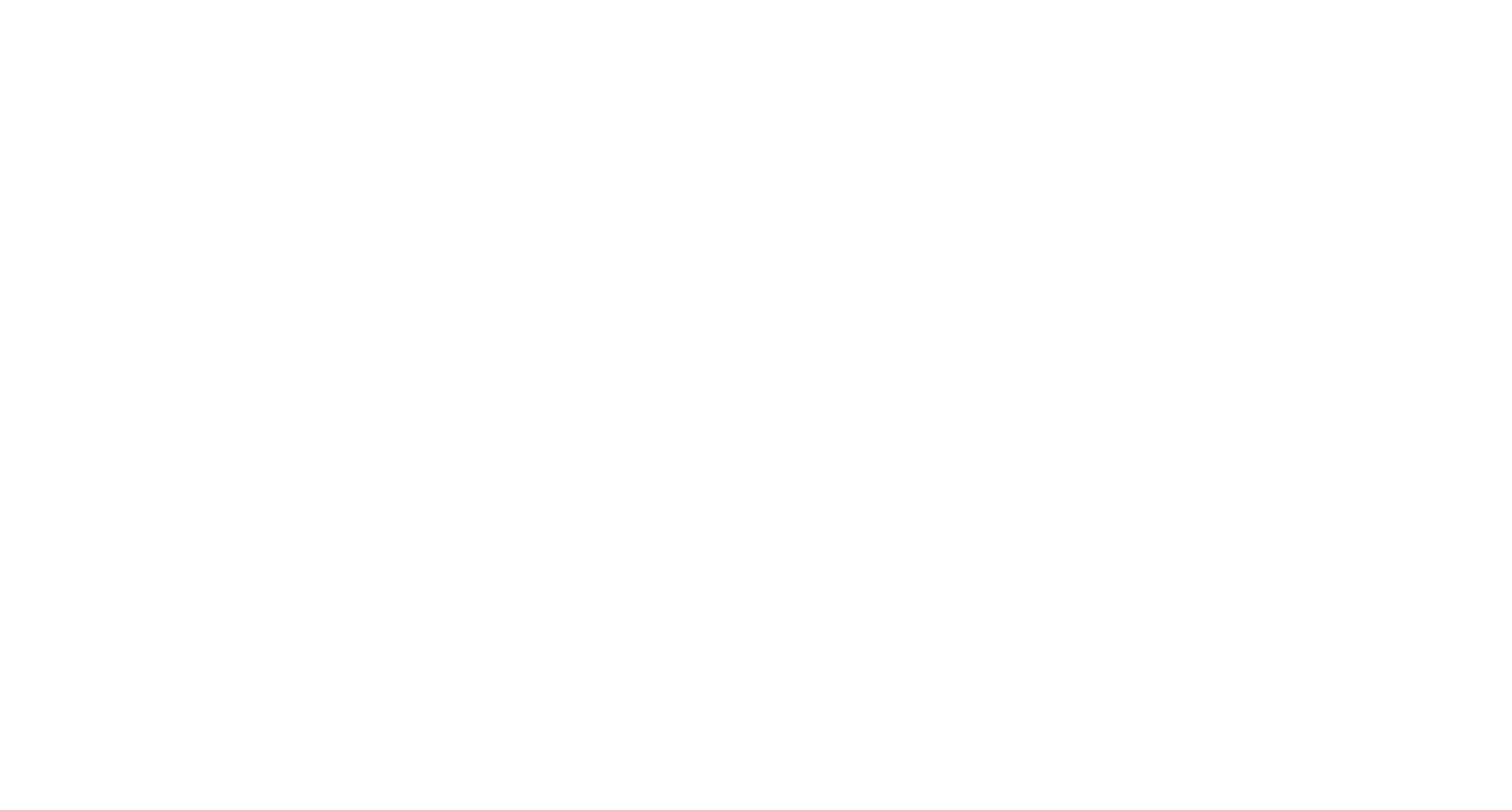

С чем мы имеем дело в Рунете

Мы анализируем информационное поле брендов с помощью системы «Крибрум».

Она позволяет проверить все инфополе — все социальные сети, все виды контента (посты, комментарии, ссылки, шеры, лайки, подписи и видео к картинкам). С ее помощью можно отслеживать упоминания как персон, так и организаций, а также тональность, дубли и спам. В течение 15 секунд «Крибрум» выкачивает 75% сообщений ВК и Твиттера; еще 20% за час, остальные 5% — за три часа.

Однако нужно понимать, что поведение пользователей, их речь (и в том числе упоминания брендов) в социальных сетях отличаются от комментариев в СМИ и на тематических площадках. Там есть своя специфика, и работать с ней сложно.

В социальных сетях и мессенджерах действуют свой контекст. Необходимо учитывать сленг, смайлы, мемы и многое другое. Выявить и проанализировать тональность в этом хаосе гораздо сложнее, чем в традиционных СМИ. Особенно если учитывать количество контента, которое появляется ежедневно.

Сейчас в социальных медиа ежедневно публикуется 100 000 000 сообщений, и пользователи совершают несколько миллиардов действий — лайков, шеров и так далее. В секунду на пике информационного события публикуется несколько десятков тысяч сообщений и несколько сотен тысяч лайков. Контент разлетается невероятно быстро.

Мы живем в период контент-бума: количество информации растет, но объем потребления этой информации остается на прежнем уровне или падает.

Из-за этого разные компании, в том числе СМИ, начинают искать разные форматы взаимодействия с аудиторией. Это видеоролики, голосовые сообщения, звуковые дорожки, инфографика, мемы и так далее. И от этого количество информации и контента еще больше возрастает — как с точки зрения количества, так и с точки зрения форматов. По прогнозу, к 2020 году количество контента в Интернете увеличится в 200 раз — это будет гораздо больше, чем мы сможем когда-либо просмотреть.

Восприятие меняется

Сейчас меняется ландштафт контента. Происходит много вбросов, фейков, появляется много информации, от которой пользователи начинают уставать. Из-за этого продолжительность внимания, которое пользователь может сконцентрировать на какой-то новости, ощутимо снижается.

Если раньше новости оставались актуальными, и их продолжали обсуждать в течение нескольких недель, то сейчас они живут не больше 3-4 дней.

Изменяется и то, как мы потребляем информацию. Пишущая и читающая аудитория мигрировала из ЖЖ в Facebook, а из него в мессенджеры. Теперь она привыкает к коротким репликам и эфемерным темам, вырабатывает клиповое сознание. Объем поста в фейсбуке в среднем в 5 раз меньше, чем в ЖЖ (630 против 3800 знаков). Средняя длина сообщений падает. При этом быстро растет инструментарий выражения эмоций без текста — смайлики, лайки.

Кроме того, в социальных сетях контент «тонет». Менее 5% сообщений оригинальны, 90-95% — шлак: спам, дубли, ретвиты, шеры и репосты даже без комментариев. Очень сложно найти информацию, которая была опубликована в Facebook день назад, тем более — неделю. Среднее время жизни поста — 6 часов, и из-за этого можно многократно применять одни и те же сценарии и вбросы.

Из-за всех этих причин развивать фейковые новости очень удобно: их можно легко вбросить, а затем их растиражируют обычные пользователи. Контенту сейчас принято доверять, и многие репостят и лайкают, не проверяя информацию.

Люди любят негатив

Негатива в сети намного больше, чем позитива. Пользователям он нравится больше.

Причина этого в том, что негатив дает чувство вседозволенности, безнаказанности, виртуальности, снятие барьеров приличий и вежливости. Сетевая публика ждет именно негативной информации, она вызывает наибольший отклик. Ее любят читать, публиковать, обсуждать. В среднем количество негативной информации появляется в Интернете в пропорции 2:1.

Самая негативная тема — это, конечно, политика. Самые хвалебные отрасли — это телевидение, шоу-бизнес, иногда — спорт. Соотношение ругани к похвале в них 2 к 3.

Повестку дня формируют не те, кто пишет контент

В современное медийное поле формируется не теми площадками, на которых создается контент. В первую очередь ее создают агрегаторы.

Какие ресурсы сейчас самые посещаемые, откуда вы в первую очередь узнаете новости? Это Яндекс.Новости и Яндекс.Дзен — агрегаторы новостей, которые фильтруют результат. Новости попадают к ним по специальным алгоритмам, но сами они, естественно, контент не создают.

Кроме того, люди читают и блогеров, аудитория которых зачастую намного больше, чем у рядовых СМИ. Но на вершине рейтингов блогеров — по количеству, по охвату и так далее — находятся те, у кого есть отдельная редакция, и те, кто занимается только переупаковкой новостей. Самой большой популярностью пользуются блогеры, которые ничего не производят, а просто выдают информацию по популярной теме.

В условиях такого медийного пространства делать вбросы становится еще проще. Как только новость набирает достаточно много трафика — ее публикуют блогеры, новостные агрегаторы и группы, которым нужен охват. Факты никто не проверяет.

Все это приводит к тому, что информационных атак становится все больше. Давайте рассмотрим, что характерно для естественного медийного взрыва и информационной атаки, и чем они отличаются.

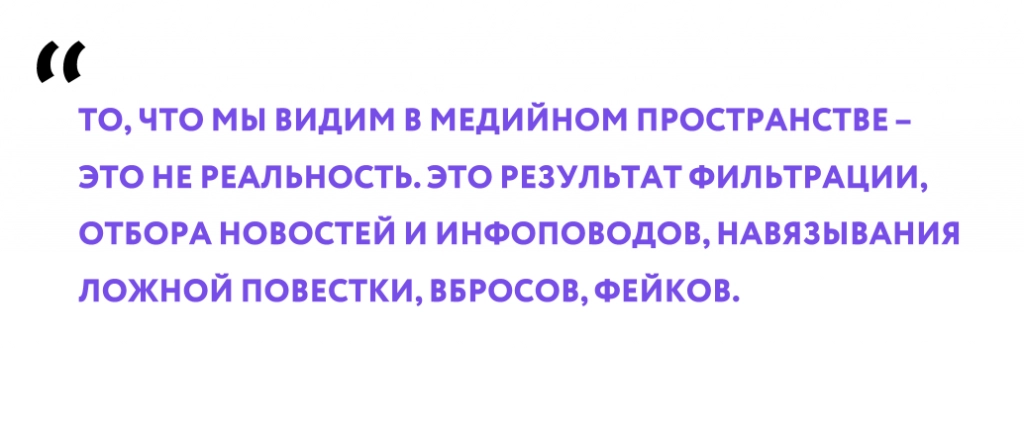

Естественный медийный взрыв

Естественное событие всегда привязано к определенному инфоповоду, который возник самостоятельно. Если целевой аудитории он интересен, люди начинает его расшаривать, лайкать, и возникает вирусный эффект.

В естественном инфоповоде есть очень много участников. Уникальная информация появляется в разных точках: от участников события, пострадавших, свидетелей. К событию подключаются и эксперты, у которых берут интервью, журналисты и так далее. Кроме того, это благодатная почва для желтых СМИ и блогеров, которые гонятся за трафиком. К волне могут присоединиться и недоброжелатели, и конкуренты.

Нормальный жизненный цикл новости колеблется от трех до пяти дней, максимум — неделю, с затуханием. Причем чаще всего проходит один-два дня, и от новости не остается никакого следа.

Но это происходит только в том случае, если новость не подогревают извне. Если нет никого, кто хотел бы ее специально продвигать и раскручивать дальше, как информационную атаку.

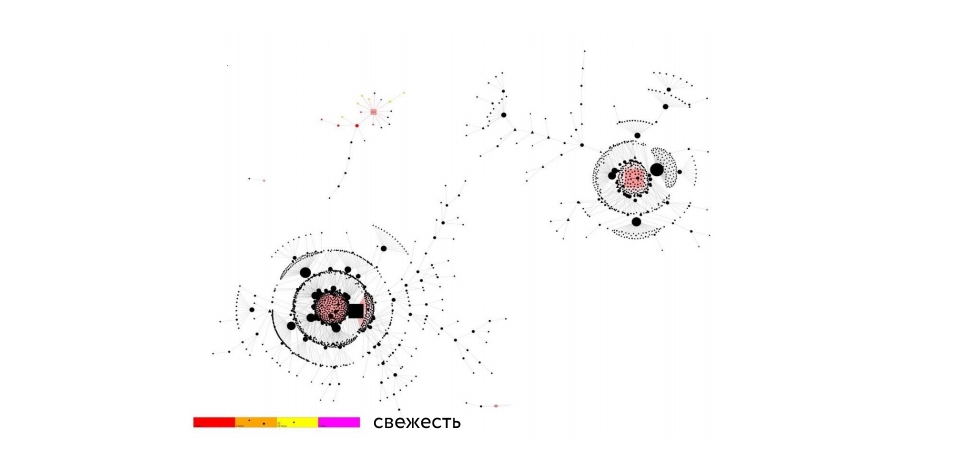

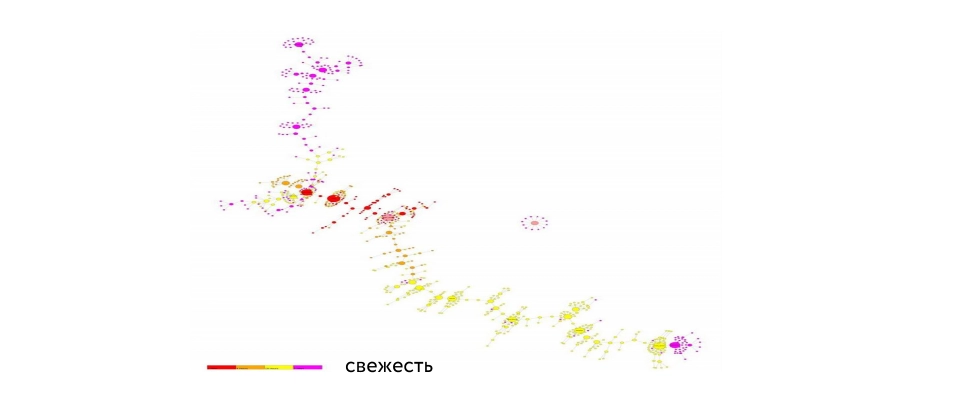

Развитие событий естественного медийного события на графике выглядит примерно так:

Всплески показывают, как увеличивается охват.

Точно такие же всплески возникают, когда происходит поворот в естественном событии. Таким поворотом может быть то, что выяснилось что-то новое, появились пострадавшие или еще одна сторона конфликта. Из-за изменения повестки инфоповод снова «взлетает» в охвате.

Как правило, у всех естественных новостей есть свои центры. Это крупные СМИ, известные блогеры с большим охватом — именно от них новость начинает разлетаться. Ее начинают перепощивать, и практически сразу появляется много других участников этого события. С их аккаунтов новость распространяется дальше — до следующего центра. И так расходится разная информация.

Таким образом, признаки естественного медийного события:

- много свидетелей и участников, и много разных оригиналов новостей;

- одновременно возникновение новостей в разных местах (СМИ, аккаунты);

- есть «центры» — крупные блогеры и СМИ.

Распространение фейка

Распространение информационного вброса выглядит иначе.

В этом случае нет крупных центров. Новость появляется в небольших желтых СМИ и спящих аккаунтах. Неактивные пользователи подхватывают эту новость и начинают ее раскручивать. Таких всплесков активности достаточно много, но контент остается одним и тем же, без новых точек зрения.

Дальше пользователи могут подхватить и разнести информацию, но центры ее появления остаются небольшими.

Признаки фейка:

- единый источник контента: мало оригинальных материалов, много дублей;

- растянутая во времени «колбаса» перепостов и комментирования;

- нет крупных центров распространения на первом этапе, участники — «спящие» аккаунты, мелкие блогеры. Крупняк подтягивается позже.

Распространение информационной атаки

Организационный цикл атаки включает:

- контент. Подбор темы и формы сообщений. Вброс должен соответствовать архетипам и ожиданиям пользователей;

- проверка гипотезы. Точечные вбросы, по котором организаторы смотрят, как распространяется информация;

- вброс. Первые размещения для создания «источника», места для ссылок, снятия ответственности за контент. Это спящий аккаунт, «сливной бачок» (квази-СМИ), платный блогер, интернет-СМИ;

- раскрутка. Происходит за счет троллей, ботов, сторонников, естественных перепостов;

- цикл отмывки в СМИ. Вброс подхватывается в СМИ, затем идет перепечатка в соцсетях, снова в СМИ с формулировкой «в Интернете пишут, что»;

- поддержка атаки. Новые вбросы, повторы и поддержка старых фейков.

Самое главное во время информационной атаки — попасть в целевую аудиторию. Если тема вброса интересна людям и важна для них — фейковую новость подхватят и распространят.

Например, если в группу путешественников кинуть информацию о том, что сотовый оператор обманывает на роуминге, она разойдется очень быстро. Особенно, если это будет история, вызывающая доверие — о том, как друг друга съездил за границу, и у него с карточки сняли много денег. Сразу найдутся люди, которые скажут: «Да, я тоже об этом слышал, у сестры моего друга тоже списались деньги». Или, возможно, у мамы, бабушки, у брата тоже это произошло. Как правило, ситуация происходит не у самого рассказчика, а у кого-то из его знакомых, или рассказчик об этом читал.

Это же может произойти в банковском секторе. Один из пользователей начинает рассказывать, что, например, он снимал деньги за границей и курс посчитали неправильно, а через десять дней списали дополнительные 10 000 рублей. Сразу же появится много тех, кто подтвердит историю.

Даже если придут представители компании или адвокаты бренда, им уже никто не поверит, потому что в ситуации уже не захотят разбираться. Слова о том, что вброс не соответствует истине, не сработают. Поэтому очень важно заранее подготовить доводы и объяснения.

Инструменты информационных атак

Как правило, вброс происходит через «сливные бачки», квази-СМИ. Могут выступить первоисточниками и платные блогеры и те интернет-СМИ, которые постят на заказ практически всё (с некоторыми идеологическими ограничениями).

Распространяют — платные тролли. Это сотни людей, которые пишут посты и комментарии на регулярной платной основе. Затем подключаются сети автоматических ботов — это автоматическое ПО, постящее комменты и твиты.

Дальше — системы усиления сигнала. Тысячи живых людей, перепощивающих лидеров мнений по доброй воле. Затем «традиционные» СМИ организуют цикл отмывки вбросов из Интернета. И наконец, сети квази-СМИ продвигают фейк в новостных агрегаторах и создают волну. Затем все повторяется.

Все это можно достаточно легко определить, если начать постепенно раступытывать клубок происходящего. Очень часто мы ищем первоисточник новости — и видим, что вброс произошел через какой-то «сливной бачок», через желтые СМИ, с которых статью уже удалили. Вброс произошел, статья разошлась, но первоисточника не осталось, и концов уже не найти.

Такая же ситуация происходит, если изначальная публикация была со «спящих» аккаунтов. Информация пришла с разных аккаунтов, но когда мы начинаем их искать — оказывается, что они уже удалены. Таким образом организаторы атаки отрезают возможности их найти.

Результаты информационной атаки

Если не подготовиться к атаке заранее и неумело ее отражать, результаты останутся надолго и будут достаточно болезненными. Вытеснение негатива на порядки труднее, дороже и дольше, чем его вброс.

На это есть причины:

-

негатив популярнее. Негатив и клевету читают миллионы, опровержения — никто;

-

клейкость. Клевета и репутационные пятна остаются и виснут годами;

-

злопамятность сети. Поисковики помнят все, СМИ и сайты компромата им помогают;

-

неконкретность. Никто не помнит деталей, «кто у кого украл», помнят только ощущение негатива.

Из Интернета, как мы знаем, ничего удалить нельзя. Нет кнопки «удалить» для определенного сайта или статьи.

Можно, конечно, писать в суд, если вброс — явная клевета. Можно и нужно работать с поисковой выдачей, вытесняя негатив. Можно и нужно выступать и подробно объяснять ситуацию, и делать это должны первые лица компании. Но все это достаточно сложно. Многим компаниям на это не хватает времени (потому что действовать нужно быстро) и ресурсов.

Как бороться с информационной атакой

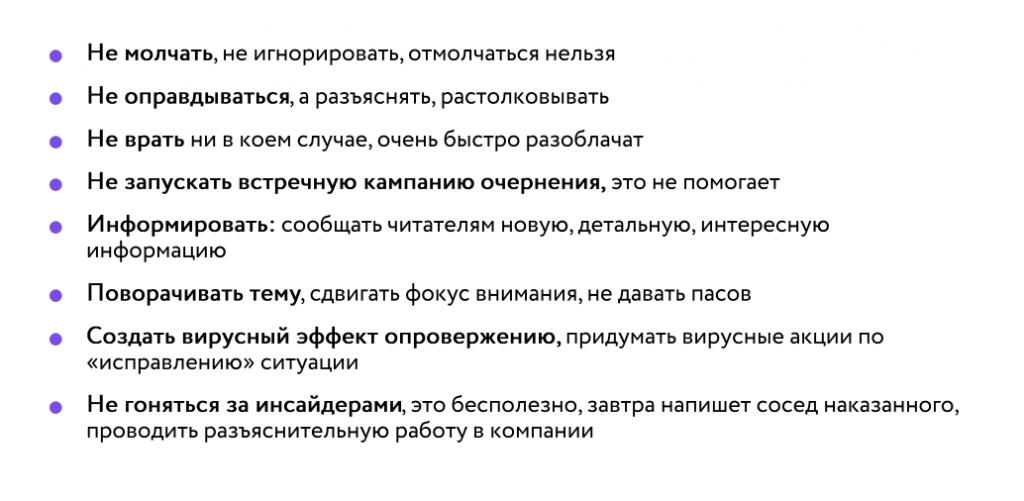

Есть восемь основных принципов, которым нужно следовать, отражая информационную атаку.

Но самое главное — отследить атаку на начальном этапе. Поэтому крайне важно мониторить то, что говорят в Интернете о вашем бренде, компании и конкурентах, чтобы быстро отреагировать на происходящее.

По нашему опыту, 70-80% всего негатива, который говорят о компании, сконцентрировано на 5-10 темах. Это те болевые точки, по которым будут атаковать ваши конкуренты или недоброжелатели. Им гораздо проще воспользоваться тем, что уже обсуждает ваша целевая аудитория, тем, на что она хорошо отреагирует.

Поэтому необходимо заранее готовиться к тому, что в эти болевые точки будут атаковать, и защищаться от этого. Нужно обучать ваших клиентов, рассказывать им о том, как устроена ситуация на самом деле и в чем состоит правда. Если это будет сделано, если у вас уже будет заранее подготовленный контент, то атака быстро сведется к нулю и вряд ли повторится. Информационная атака требует очень больших затрат, и вряд ли их будут повторно выделять в случае неуспеха.

Кейс от Игоря Ашманова. Информационная атака на ГК Infowatch

В определенный момент мы обнаружили атаку на родственную «Ашманов и партнеры» компанию — Infowatch.

Клиенты, с которыми мы работаем по отбиванию атак и исправлению репутации в сети и мониторингу, обычно не разрешают об этом рассказывать. Infowatch — компания родственная, мы довольно открыто участвовали в компании по отбиванию атаки, поэтому мы можем поделиться кейсом. Это редкий случай.

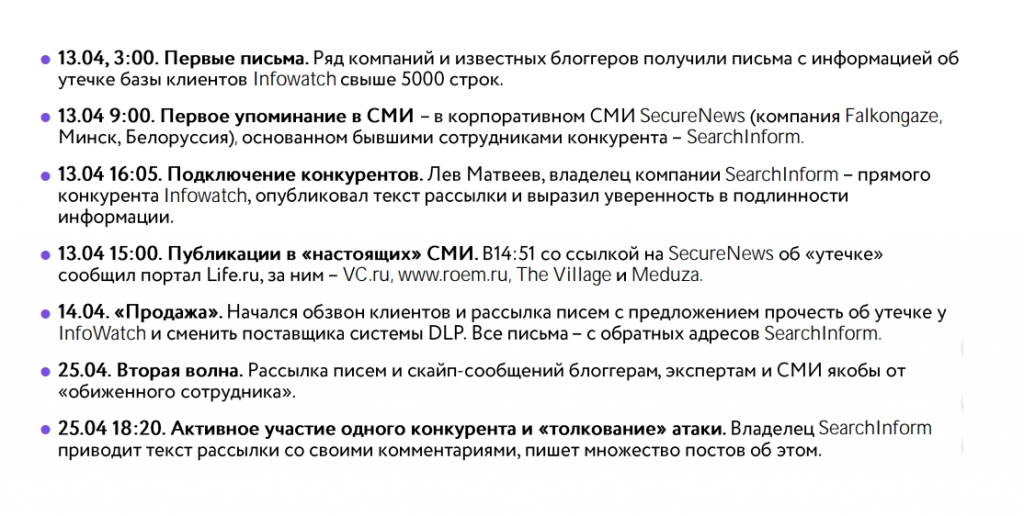

Итак, в определенный момент — в апреле, год назад — мы обнаружили, что на компанию Infowatch (это компания моей жены, Натальи Касперской, которая занимается борьбой с утечками в корпорациях), началась информационная атака.

Временная шкала атаки была довольно плотной. Для атаки выбран некий «сливной бачок» — никому не известное СМИ об информационной безопасности. Туда было вброшено сообщение о том, что произошла утечка данных в компании Infowatch — хотя эта компания сама занимается борьбой с утечками.

Атака проходила так:

Из этой временной шкалы видно, что атака была подготовлена заранее. Это не просто сообщение одного человека. Почему мы решили, что это именно атака, а не просто действия свободы слова в социальных сетях?

На это было много причин:

-

продолжительность обсуждения. Естественное событие живет 3-5 дней, после этого блогеры и СМИ теряют интерес. А факт возможной утечки активно обсуждался около двух недель.

-

схема распространения. На первом этапе об утечке рассказывали только мелкие блогеры, которые репостили одни и те же новости. Оригинал был один.

-

детальность и подготовленность. Перед появлением первой «информации об утечке» на SecureNews недоброжелатели произвели три разных рассылки: СМИ, клиентам и конкурентам InfoWatch. Такая рассылка требует планирования, сбора адресов, схемы скрытия обратных адресов;

-

скорость исполнения. От первых писем до публикации на SecureNews прошло 6 часов, а уже через 12 часов начался веерный обзвон клиентов InfoWatch, в основном по контактам, которых не было в обсуждаемой «базе».

-

перевод фокуса внимания. Организаторы атаки вбросили тему «обиженного сотрудника», которому якобы не заплатили денег, и указали как источник бывшего исполнительного директора InfoWatch Всеволода Иванова. При этом конфликтов из-за выплат нет ни с ним, ни с другими бывшими или действующими сотрудниками.

Если бы это было обычное, естественное событие, оно бы продлилось три дня, и закончилось. В этом случае атака подогревалась. У нее была схема «колбасы вброса», передвигавшейся по социальным сетям, а не естественного события.

Кроме того, мы обнаружили, что атака была очень детально подготовлена. Но те, кто это организовал, были непрофессионалами, и все было сделано очень топорно. Они начали вести атаку слишком быстро, а по таймингу обычно видно, что все действия заранее подготовлены, и нельзя реагировать так быстро на обычные, естественные новости. Также более-менее сразу стало ясно, кто организовал атаку.

База данных

В качестве доказательства утечки к письмам предлагалась ссылка на облачный сервис, где можно было скачать «базу данных»:

-

5 коммерческих предложений на бланках InfoWatch. Файлы представляли собой спецификации с позициями и ценами. Заказчики или партнерские скидки не указывались. Три из пяти КП были идентичны.

-

Excel-файл «Отчет Полный список контактов». Файл был оформлен как выгрузка из CRM и содержал 4896 контактов, сгруппированных по видам деятельности организаций. Были указаны имена и фамилии, а также частично — названия организаций, должности, адреса электронной почты и телефоны. Отсутствовали комментарии, пометки и намеки на коммерческие показатели. На InfoWatch указывали только контакты 200 действующих или бывших сотрудников.

-

Документ датирован 20.08.2016 года, но метаданные говорят, что файл был создан 10.04.2017.

Эта база была изначально сфабрикована. То есть, бывший сотрудник InfoWatch, которого уволили еще года полтора назад, передал конкуренту что-то похожее на базу своих клиентов. К ней добавили клиентов с сайта InfoWatch, еще что-то — и стали выдавать это за современную, актуальную утечку.

Организация атаки и расследование

У события были все признаки информационной атаки:

-

Спам. Письма с «информацией об утере базы», отправлялись с анонимного почтового адреса с заходом в веб-интерфейс почтового ящика через «темный Интернет» — сеть TOR;

-

Старый материал. Многие контакты, указанные в «базе данных», были устаревшими. Нового материала у конкурента не было;

-

Легенда. Для отвода глаз в качестве основной выдвигалась версия мести бывшего «обиженного» сотрудника;

-

Контакт с клиентами. Одновременно с этим с корпоративных адресов @searchinform.ru производилась рассылка писем с рассказом об «утечке» и с предложением сменить поставщика. Также из колл-центра, сотрудники которого представлялись SearchInform, проводился обзвон с предложениями сменить поставщика. При этом обзвон прошел очень быстро и со ссылками на материал, который был заложен в в этот «сливной бачок», и потом разослан по всем СМИ;

-

Подогрев в соцсетях. При снижении интереса тему «подогревали» посты владельца SearchInform льва Матвеева в Facebook. Он всячески убеждал в важности «утекшей информации». К нему какое-то время подцеплялись более мелкие мелкие конкуренты.

Мы провели свое расследование. Оно заняло не очень много времени.

Как выяснилось:

-

SearchInform горячо участвует в атаке. На это указывали бурные действия сотрудников SearchInform в соцсетях, рассылка писем и звонки клиентам, «подогревание темы» и генерация смыслов атаки лично владельцем SearchInform. Кроме того, «сливной бачок» — СМИ бывших сотрудников SearchInform.

-

SearchInform действует быстро. Найм колл-центра, написание скриптов с раскруткой атаки и предложением перейти на продукт SearchInform, организация массовой рассылки по поводу «утечки» — все это заняло часы после атаки, то есть, готовилось заранее.

-

нет других участников и «бенефициаров» атаки. Обиженные сотрудники, которым якобы не заплатили денег, никак себя не проявляют и не предъявляют требований. Никто из конкурентов, кроме SearchInform, не проводил массовых рассылок и обзвонов.

Все, что было слышно в сети, происходило от конкурента. Таким образом было совершенно очевидно, кто это делает. Информационную атаку на компанию InfoWatch организовал конкурент по рынку информационной безопасности — компания SearchInform.

Алгоритм действий и результаты

Первое, что мы сделали в ответ на атаку — начали открыто обсуждать ситуацию. Мы пришли во все социальные медиа, где происходило обсуждение и стали объяснять, что на самом деле происходит. Мы прямо говорили с отраслью и клиентами. Не оправдывались и не игнорировали, не скрывали подробности информационной атаки.

Расследовали атаку: изучили файл с «базой» и обратные адреса рассылок, проанализировали мотивы участников инцидента. Нашли источник и подробно описали, почему в нем уверены, выложили доказательства.

Взяли дружественное СМИ — это был Roem, СМИ для программистов и владельцев информационного бизнеса. Опубликовали подробное расследование со всеми доказательствами.

Использовали это СМИ как склад ссылок. Дело в том, что довольно много клиентов, да и конкурентов были готовы нас поддержать. Но им нужны были материалы, на которые они могли бы ссылаться в дискуссиях. Вот для этого нужно создавать такой склад для ссылок, склад контента, который нужно было постоянно обновлять. Высказываний о том, что атака не основана на правде, недостаточно. Нужно иметь больше контента, чем есть в атаке, и он должен быть более убедительным.

Кроме того, поскольку реагировать нужно в реальном времени, мы договорились с главредом этого СМИ, и создали ленту событий. В ней мы показывали все изменения этой ситуации и все действия конкурентов. Причем делали это по возможности с шутками, прибаутками, подначками. То есть, со стебом в адрес этого конкурента.

Что произошло в результате? Атака довольно быстро прекратилась. Конкурент начал оправдываться, угрожать подать на нас в суд за то, чтобы мы якобы его оклеветали, когда назвали организатором атаки. Конкуренты, которые не участвовали в атаке, но подцепились к ней, начали расползаться, видя, что здесь выводят на чистую воду.

Атака закончилась через две недели. Конкурент обещал подать в суд через несколько месяцев, но ничего не получилось. Суд не принял обвинения. На этом все закончилось.

О чем это говорит? Во-первых, нужно обязательно реагировать открыто. Во-вторых, заставлять говорить главных лиц (в этом случае рассказывала об атаке гендиректор компании Infowatch Наталья Касперская, и я рассказывал, что происходит). Нужно обязательно создавать склад контента, где можно многократно ссылаться на то, что уже расследовано. Обязательно нужно указать источник и вскрыть его мотивы. Тогда удастся быстро завершить атаку и выйти из нее без потерь.

Как отразить информационную атаку: основные правила и действия

30.09.2021

Автор: Academy-of-capital.ru

Из этого материала вы узнаете:

- Цели любой информационной атаки

- Правила, которые нужно помнить, если вас атакуют

- Пошаговая инструкция по отражению информационной атаки

- Способы профилактики информационных атак

-

Шаблон расчета эффективности бизнеса по 8 показателям

Скачать бесплатно

Вопрос о том, как отразить информационную атаку, должен подниматься своевременно, в идеале еще до того, как бизнес обрастет крупными конкурентами или совершит ошибки. В этом деле, как и в медицине, профилактика – лучшее средство, ведь рабочий план может пригодиться один раз, но для этого он должен быть разработан заранее.

Чаще всего информационная атака становится неожиданностью, но и в этом случае вам помогут несложные правила. В нашей статье мы расскажем, как отразить информационную атаку, какие правила в компании необходимо принять до ее возникновения, а также поговорим о методах профилактики таких угроз.

Цели любой информационной атаки

Информационная атака, имеющая в своей основе деструктивное воздействие на компанию, исключительно преследует своей целью нанесение репутационного урона и в конечном итоге ликвидацию фирмы. Подобная деятельность осуществляется конкурентами, инвесторами конкурирующих компаний, бывшими или даже нынешними работниками, обиженными клиентами.

Подорванная репутация однозначно влияет на доходы компании, провоцируя убытки, которые включают в себя и упущенную прибыль. Определение суммарного ущерба производиться различными методами. В информационном пространстве он включает расчет частоты запросов, видимости ресурсов и процента принятия решения об отказе покупки.

Показательным является случай с компанией «Ополье», произошедший в 2016 году. Владевшая данной фирмой американская корпорация PepsiCo была вынуждена отозвать молочную продукцию, в которой предположительно был обнаружен вирус ящера. Последствием такого события была временная потеря доли рынка.

Изначальная новость о выявленном очаге ящура в продукции ООО «ВКВ» Владимирской области привела к распространению в соцсетях и мессенджерах ложной информации о заражении остальной молочной продукции PepsiCo, в том числе продуктов «Агуша», «Имунеле», «Ламбер».

В официальном заявлении представители компании PepsiCo утверждали, что против них была организована атака. Это подтвердил и Роспотребнадзор, представитель которого выдвинул предположение о том, что в ситуацию могут быть вовлечены американские конкуренты корпорации, добавив при этом, что продукция «Агуша» производится другой фирмой.

В результате изъятия огромного количества молочной продукции общие потери компании «Ополье» составили приблизительно 100 млн рублей, однако точная сумма не озвучивалась.

Правила, которые нужно помнить, если вас атакуют

- Сохраняйте спокойствие!

Одним из самых первых применяемых методов отражения информационной атаки является технология спиндокторинга (искаженное повествование о событиях, способствующее созданию положительного образа личности или компании). Это позволяет обернуть в свою пользу возникший негатив. Следует адекватно оценивать ситуацию с четкой расстановкой приоритетов при точном отражении действий противника.

- Придерживайтесь четко разработанного плана.

В ситуации публично разгоревшегося скандала требуется скоординированная работа всего личного состава. В антикризисном плане есть точные указания о том, кто конкретно официально представляет компанию, чтобы информация, транслируемая общественности, была единообразной.

- Координируйте действия во всех направлениях.

Не стоит пренебрегать работой с персоналом, который может бесконтрольно распространять сведения, противоречащие специально подготовленным для предоставления общественности. Управлять информацией, которая распространяется вне официальных каналов сотрудниками компании, очень сложно.

В ситуации, когда предприятие сталкивается с трудностями, прямое обращение к ее сотрудникам, даже к рядовым, является общепринятой практикой. Люди начинаю спрашивать у работников компании о наличии проблем, возможных последствиях и прочем.

В дальнейшем мнение, сформированное на основе полученных от сотрудников компании сведениях, распространяется лавинообразно, что лишний раз подтверждает зависимость информационной безопасности от качественно налаженных внутренних коммуникаций.

- Реагируйте соразмерно насущной конфликтной ситуации.

Реакция должна быть целенаправленной. Не нужно отражать все информационные атаки, тем более самостоятельно. Изначально работа строится с налаживания сотрудничества с заинтересованными субъектами с возможностью привлечения сторонних организаций, таких как профсоюзы, волонтерские движения, лидеры общественных движений, чье заступничество поможет трансформировать ситуацию в более положительную.

Подобное использование стороннего участия недопустимо в случае совершения компанией серьезной ошибки на самом деле. Протокол действий подразумевает публичное признание вины и принесение извинений, причем сделать должен высший руководитель лично.

- Выбирайте правильный канал коммуникации.

Самая распространенная ошибка корпораций, находящихся под воздействием информационной атаки, – это использование нерелевантного канала коммуникаций. Обвинение, выдвинутое на федеральном телеканале с большим охватом аудитории, предполагает аналогичный ответ, а не небольшую отписку на информационных сайтах, и тем более не на сайте самой компании.

Небольшие ссоры, разжигаемые в ограниченных интернет-сообществах, не надо поднимать на национальный уровень посредством использования ведущих СМИ. Следует помнить, к чьему мнению стоит прислушиваться, а кого игнорировать.

Пошаговая инструкция по отражению информационной атаки

- Шаг 1. Комментарий от компании должен последовать быстро.

Нельзя тянуть время. Как только начинается информационная атака, ситуация осложняется по нарастающей, эмоциональный накал возрастает вместе с числом людей, вновь и вновь вовлекаемых в разгорающийся конфликт. От руководства требуется немедленно разобраться в ситуации и дать официальный комментарий.

Максимальное время, которое можно потратить на выяснение ситуации, это 2-3 часа.

В том случае, если этого времени недостаточно или вы еще не разобрались в обстоятельствах, поясните, что вы в процессе выяснения причин и сути, а также сообщите известные вам факты.

После установления причин старайтесь как можно быстрее дать ответ. В социальных сетях это может быть короткое сообщение, предварительно согласованное по телефону. В работе эффективно может использоваться формат таймлайна, когда новость постоянно обновляется по временной шкале по мере выяснения обстоятельств и появления официальных сообщений.

Любое замалчивание, отрицание или перекладывание ответственности воспринимается в негативном ключе. В соцсетях трудно скрыть любую возникшую проблему, так как заинтересованность третьих лиц в поиске и публикации горячих новостей велика, потому что любая задержка оборачивается штрафом для сотрудников новостных порталов и пабликов. Поэтому все события тщательно отслеживаются.

- Шаг 2. Разработайте детальный комментарий.

Человеческий фактор является главным, с чем приходится работать. Даже отсутствие значимой причины для инфоповода не является препятствием для раздувания большого скандала вашими клиентами, озабоченными в первую очередь собственной безопасностью и своих близких.

Проанализируйте риски возникшей ситуации, выступите с заявлением, чтобы успокоить общественность:

- проясните ситуацию;

- сопроводите выдвинутое утверждение документами;

- также подойдут фотографии или видеоролик.

Фактологический материал в виде фотографий лучше всего помогает отразить информационную атаку. Даже снимкам, сделанным при помощи обычного смартфона, люди верят больше, чем многим заявлениям.

При создании комментария не используйте формализмы. Прибегайте к объяснениям от первого лица с глаголами активных действий: «мы нашли», «мы работаем», «мы решим проблему в ближайшее время».

Ангельское терпение в продажах

- Шаг 3. Комментарий должен появиться на всех релевантных площадках.

СМИ могут обратиться за официальным разъяснением к пиар- или пресс-службе, которая должна заблаговременно владеть всей необходимой информацией. Ориентируйтесь на самые влиятельные новостные площадки при появлении многочисленных статей.

Далее следует придать гласности подробный отчет:

- на своем сайте;

- в социальных сетях со ссылкой на свой сайт;

- в СМИ с привлечением экспертов.

В специальном разделе «Вопросы и ответы» на сайте можно привести ответы на самые распространенные вопросы, которые могут возникать в подобной ситуации: «Могут ли данные товары привести к нанесению вреда здоровью? — Нет, потому что…», «Стоит ли мне волноваться? — Нет, потому что…».

В соцсетях должны быть ответы на все негативные комментарии. Они могут быть типовыми, прописанными заранее, и содержать ссылки на статьи или ресурсы с вопросами и ответами.

Самостоятельное или с помощью систем мониторинга отслеживание потока статей в СМИ поможет лучше ориентироваться в складывающейся ситуации. Не пытайтесь влиять на мнение привлекаемых к решению проблемы сторонних лиц, к примеру экспертов, обозревателей или блогеров. Если они расскажут об этом, то это еще больше повредит вашей репутации.

- Шаг 4. Восполняйте отрицательные последствия.

Предложение дополнительных условий и обязательств со стороны компании, на которые она может пойти, могут помочь восстановить доверие клиентов.

- Шаг 5. Определите, откуда вас атаковали.

Далеко не всегда атака на компанию провоцируется действиями, в которых виновата фирма. Претензии могут быть сфабрикованы, и, так как подобные атаки нельзя оспорить документами и другими материала, в качестве доказательства достаточно официального заявления компании, что проблем не существует.

И все же необходимо искать изначальный источник, который может вывести на конкурентов. При этом, чтобы установить инициатора атаки, используется система мониторинга. И хотя доказательства участия в информационной атаке можно удалить, есть вероятность, что вам удастся найти связь между аккаунтами и вычислить виновного в организации нападения.

Попытайтесь понять цель противников и определить возможные дальнейшие пути работы с репутацией.

Способы профилактики информационных атак

Репутационная подушка, которая будет помогать вам отражать информационную атаку, должна быть у вас в любой ситуации.

Подготовка к информационным атакам включает в себя предварительную проработку слабых сторон компании, прогнозирование предполагаемых мест ударов конкурентов.

Существующий негатив можно использовать для разработки общей схемы взаимодействия в случае информационной атаки, а также для анализа рисков и составления правил работы с реакцией и ответами.

Параллельно усиливайте благоприятный и даже нейтральный контент: положительные комментарии, хорошие инфоповоды и прочее. Это перетянет на себя часть внимания публики и поможет вам работать слаженно и быстро.

В любой информационной атаке важно вовремя пресекать с самого начало нарастание негативной активности в инфополе, система мониторинга которого позволяет быстро выявить странный рост количества упоминаний компании в информационном пространстве. В данной системе можно настроить ограничения по ключевым словосочетаниям (название компании, имена руководства, юридическое лицо), что значительно облегчает поиск того, с какой скоростью распространяется информация, на каких площадках, кем публикуется и какую аудиторию охватывает.

В интернет-пространстве защищать репутацию необходимо регулярно, обеспечивая нужное соотношение положительных и нейтральных публикаций и не допуская повторения на передовицах старых новостей.

Следует учитывать, что в большинстве случаев компании прибегают к услугам в PR-агентства уже в ходе информационной атаки, что требует удвоенных усилий и затрат на антикризисный пиар.

Таким образом, у вас есть инструменты для того, чтобы отразить информационную атаку, однако предварительная работа в медийном пространстве с поиском возможных контрмер поможет предотвратить возможный урон в будущем.

Информационные атаки.

Информация на всех

этапах исторического развития являлась

объектом борьбы. Данные хранящиеся в

информационных системах компании,

являются объектом потенциального

интереса: конкурентов, лиц желающих

получить выгоду за незаконно добытую

информацию.

По статистике к

наиболее часто используемым атакам,

можно отнести несанкционированный

доступ к АС

путём взлома пароля

при

помощи метода полного перебора или

подбора по словарю,

не санкционированное удаленное выполнение

команд в следствие ошибок, нарушения

прав доступа, атаки типа отказ обслуживания,

загрузка враждебного содержания программ

и др.

Атаки производятся

различными методами и каждая по своему

эффективна.

Безопасность

автоматизированных систем.

На сегодняшний

день АИС играют ключевую роль в обеспечение

деятельности предприятия, осуществление

бизнес процессов, коммуникации,

производственных процессов и соответственно

являются важнейшим звеном организации

всей деятельности предприятия. Практически

любая автоматизированная система может

выступать в качестве объекта информационной

атаке.

Информационной

атаке –

совокупность действий злоумышленника

направленная на нарушение одного из

трех свойств информации. Конфиденциальности,

целостности или доступности.

Свойство:

-

Конфиденциальности

позволяет не давать права на доступ к

информации или не раскрывать ее

неполномочным лицам, логическим объектам

или процессам. -

Целостность

информации подразумевает ее способность

не разрушаться, не подвергаться изменению

или уничтожению в результате не

санкционированного доступа. -

Доступность

информации определяется, как свойство

быть доступной и использовать по запросу

со стороны правомочного лица.

Для реализации

информационной атаке нарушителю

необходимо активизировать (использовать)

определенную уязвимость автоматизированной

системы.

Уязвимость

– слабое место АИ на основе которого

возможны успешная реализация атаки.

Примерами уязвимости аи могут являться:

-

некорректная

конфигурация

сетевых служб АС -

наличие программного

обеспечения без установленных модулей

обновления. -

использование

нестойких угадываний паролей -

отсутствие

необходимых средств защиты информации

Уязвимости являются

основной причиной возникновения

информационной атаки. Уязвимости могут

присутствовать, как в программно-аппаратном,

так и в организационно правовом

обеспечение организационной системы.

Основная часть уязвимости

организационно-правового обеспечения

обусловлена

отсутствием

на предприятии информационной безопасности

документов.

Примером уязвимости

данного типа является отсутствие в

организации утвержденной концепции,

политики информационной безопасности,

которая определяет требования к защите

АИС, а так же предполагает конкретные

пути устранения уязвимостей и последствий

атак.

Информационные атаки:

Уязвимости могут

использоваться злоумышленниками для

реализации информационных атак на

ресурсы АС. Согласно разработанной

классификации любая атака в общем случае

может быть разделена на 4 стадии:

-

стадия

рекогносцировки.

На этом этапе нарушитель осуществляет

сбор данных об объекте атаки, на основе

которых планируются дальнейшие стадии

атаки. Примерами такой информации

являются: тип и версия операционной

системы (ОС), установленной на узлах

АС, список пользователей, зарегистрированных

в системе, сведения об используемом

прикладном ПО и др. При этом в качестве

объектов атак могут выступать рабочие

станции пользователей, серверы, а также

коммуникационное оборудование АС; -

стадия

вторжения в АС.

На этом этапе нарушитель получает

несанкционированный доступ к ресурсам

тех узлов АС, по отношению к которым

совершается атака; -

стадия

атакующего воздействия на АС.

Данный этап направлен на достижение

нарушителем тех целей, ради которых

предпринималась атака. Примерами таких

действий могут являться нарушение

работоспособности АС, кража конфиденциальной

информации, хранимой в системе, удаление

или модификация данных системы и др.

При этом атакующий может также

осуществлять действия, которые могут

быть направлены на удаление следов его

присутствия в АС; -

стадия

дальнейшего развития атаки.

На этом этапе выполняются действия,

которые направлены на продолжение

атаки на ресурсы других узлов АС.

Информационные

атаки могут быть классифицированы как

внешние или внутренние. Внешние сетевые

атаки проводятся извне АС, т.е. с тех

узлов, которые не входят в состав системы.

Примером внешней сетевой атаки являются

вторжение нарушителя в ЛВС из сети

Интернет. Внутренние атаки проводятся

изнутри АС с одного из её серверов или

рабочих станций. В качестве примера

такой атаки можно привести действия

сотрудника компании, направленные на

утечку конфиденциальной информации.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Три кита атаки на репутацию

Как злоумышленники готовят и управляют информационными атаками

Игорь Нежданов

Руководитель департамента управления репутацией Group-IB

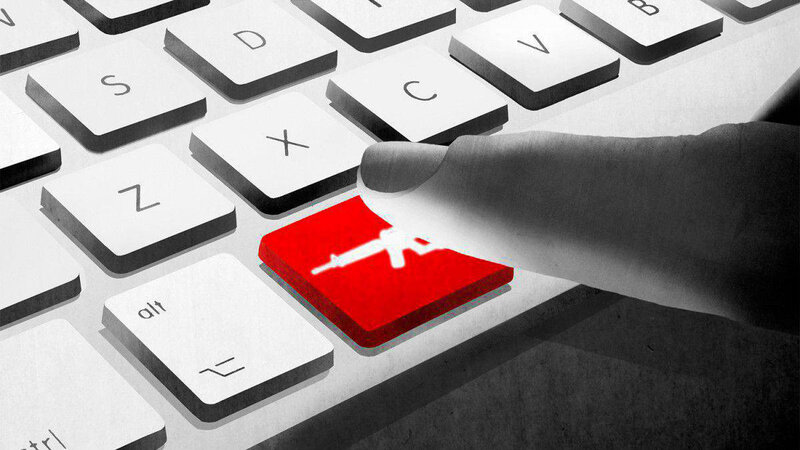

Однажды одна весьма известная международная компания захотела быстро увеличить свою долю на рынке продуктов питания. Но на разработку, запуск и рекламу нового продукта тратиться не захотели — решили просто с помощью пары видеороликов потеснить своих конкурентов, создав у клиентов негативное отношение к их продукции. Сняли видео: в первом ролике возмущенный покупатель эмоционально рассказывал, что нашел в дорогом и востребованном продукте песок. А другой покупатель обнаружил… мышиный хвостик. Ролики разместили в соцсетях, в группах «мамочек», которые очень чувствительны к подобным темам. Драматизма добавили за счет купленных репостов, лайков и комментариев соответствующего содержания.

За одни сутки «вой» вокруг мышиного хвоста из соцсетей дошел до региональных СМИ, которые с удовольствием начали публиковать материалы на столь животрепещущую тему. Тут же появилось «расследование» никому не известного блогера, который якобы смог проникнуть на производство и зафиксировать факты антисанитарии, что и объясняло попадание посторонних «ингридиентов» в продукты питания. После того как тема вышла на федеральный уровень, правоохранительные органы инициировали проверку, информацию о которой с радостью распространили всё те же группы мамочек. Проверка не обнаружила ни посторонних вкраплений в продуктах, ни нарушений санитарных норм на производстве. Кому это уже было интересно? Информационная атака на конкурента свое дело сделала. В этом блоге мы подробно расскажем о том, как злоумышленники готовят и управляют подобными мероприятиями. Статья основана на исследовании реальных кейсов, которые попали в поле зрения специалистов Group-IB за последние 5 лет.

Цикл атаки

Информационная атака начинается с принятия решения о том, что необходимо провести активное мероприятие. Именно с планирования стартует полноценное автономное существование всего проекта. С этого момента мы и начнем.

На этапе планирования уточняется конечная цель мероприятия: что именно хочет получить заказчик информационной атаки, какой результат его устроит (этот результат всегда противозаконный). При этом, конечно, нужно помнить, что цель атакующих — вполне конкретные действия (или бездействие) целевой аудитории, а также нужно учитывать возможные приемлемые отклонения от основной цели. На основе конечной цели разрабатывается предварительный план ее достижения. Дальше этот план еще будет корректироваться. А на его основе производится расчет ресурсов, необходимых для реализации.

Затем начинается подготовка самого воздействия — второй большой этап. Сначала определяется и тщательно исследуется целевая аудитория воздействия. Определяются ее сильные стороны и уязвимости — те особенности, которые позволят злоумышленнику вызвать эмоциональную реакцию или расколоть аудиторию на тех, кто за, и тех, кто против. Гипотеза об аудитории обязательно проверяется на фокус-группах в офлайне и в онлайне.

Дальше создается инфраструктура, необходимая для воздействия на аудиторию. Это в первую очередь площадки, на которых будет распространяться ударный контент, и аккаунты, от лица которых информация будет распространяться.

Следующий шаг — подготовка ударных материалов, то есть контента, с помощью которого будет осуществляться воздействие. Злоумышленник может создавать новый контент (тексты, изображения, видео и пр.) или адаптировать имеющийся. Подбираются исполнители: копирайтеры, дизайнеры, SMM-менеджеры.

Только после этого начинается активная фаза — собственно воздействие. Это распространение ударных материалов, их первичная публикация и разгон, вовлечение в процесс целевой аудитории. На этом этапе необходимо постоянно отслеживать реакцию аудитории и при необходимости вносить корректировки (когда аудитория реагирует не так, как нужно атакующим). Также нужно отслеживать действия оппонента: увидел он угрозу или нет, начал противодействие или нет, насколько эффективно его противодействие и что нужно предпринять, чтобы активность оппонента не помешала злоумышленнику достичь поставленной цели. При значительном отклонении реализации от плана цикл повторяется: проводится корректировка цели, изменение самого плана, адаптация инфраструктуры под изменения и повторное воздействие. Поэтому данную деятельность мы и называем циклом.

Планирование

Начинается планирование с четкого определения цели всего мероприятия: чего злоумышленник хочет достичь в результате, лучше с конкретикой. Например, если конечная цель — потеснить конкурентов на рынке, то звучать она должна примерно так: занять 25% рынка (какого и к какому сроку) за счет массового отказа потребителей от продукции (точно указать какой) конкурентов 1, 2 и 3.

Теперь, когда есть четкие ориентиры, разрабатывается предварительный план. Именно предварительный: он еще будет уточняться, в основном — на этапе подготовки, когда будет изучена целевая аудитория и станет понятен сценарий воздействия на нее. Но, возможно, изменения будут вноситься и в ходе реализации мероприятия.

На данном шаге злоумышленник планирует этапы, а не отдельные действия. И исходя из общего плана он примерно рассчитывает затраты на весь проект, тоже с учетом того, что в дальнейшем будут уточнения и изменения. Поэтому он оценивает скорее уровень затрат, а не подсчитывает точную сумму.

Подготовка

Подготовка начинается с точного определения целевой аудитории и ее особенностей. Ведь конечная цель подобных мероприятий — добиться нужных действий от определенной группы людей. Да, эта группа людей может состоять из сотен тысяч человек, а может — из одного вполне определенного человека. Но цель заключается в том, чтобы он или они что-то сделали: отказались от покупки определенного бренда, предпочли отдых в нужном отеле, поддержали определенную инициативу на совете директоров компании, поставили нужную резолюцию на каком-то документе (например, когда ЦА — один человек и это высокопоставленный чиновник).

И только после того, как ЦА определена, начинается ее изучение, чтобы понять уязвимости аудитории и ее характеристики, влияющие на принятие решений. Уязвимости аудитории — это те особенности, которые позволят злоумышленнику вызвать эмоциональную реакцию: ценностные ориентиры, мнение по каким-то проблемам, отношение к определенной теме и т.п. В случае, когда ЦА состоит из двух и более человек, это может быть то, что позволит расколоть аудиторию на тех, кто за, и тех, кто против. Как мы упоминали об этом ранее, гипотеза об уязвимостях аудитории обязательно проверяется на фокус-группах в офлайне и в онлайне.

Когда аудитория становится понятна, разрабатывается основная концепция ударных материалов — того контента, с помощью которого будет осуществляться воздействие злоумышленником. С идеей, которую нужно поселить в головах аудитории, определились на этапе планирования. Теперь, ориентируясь на особенности аудитории, определяем, с помощью какого типа контента это лучше сделать: текст, фото, видео, аудио и др.

С помощью какой технологии злоумышленник будет преодолевать недоверие аудитории? Это то, как будет замаскирована атака и какой психологический прием будет использован. Для маскировки атаки чаще всего используют несколько технологий:

Имитация общения — когда ударный контент преподносится аудитории в ходе обсуждения чего-то. Например, в комментариях под публикацией в соцсети в профильной группе или под статьей на сайте СМИ.

Еще один способ маскировки — утечка данных. Например, почтовой переписки, в которую внедрен ударный контент в соответствующем формате.

Третий вариант маскировки — заявление авторитетного источника.

Наконец, эмуляция отзывов на соответствующих сервисах — тоже способ маскировки атаки.

Психологических приёмов воздействия много, и они хорошо описаны в соответствующей литературе, но есть несколько, которые наиболее часто используются для усиления воздействия ударного контента:

Сарказм, юмор, высмеивание.

Привлечение внимания к проблеме за счет яркости, необычности, масштабности.

Сравнение объекта с аналогичными или похожими — конечно, не в пользу объекта атаки, вплоть до абсурда.

Реже используется «информационная прививка», смысл которой в подготовке аудитории к основному вбросу ударного контента или закладывание якорей в сознание аудитории на случай ответных действий оппонента.

Затем определяются каналы доставки ударного контента до аудитории и методы его разгона: из каких источников аудитория получает информацию, на каких площадках интернета общается, в каких группах состоит и т.п. Также злоумышленник определяет, каким способом поместить туда ударный контент и с помощью каких технологий увеличить число ознакомлений с ним.

Какие технологические и технические вопросы решает злоумышленник перед атакой?

Какие площадки будет использованы;

Сколько аккаунтов нужно для реализации проекта на этих площадках;

Особенности «оформления» этих аккаунтов;

Как и с помощью чего будет происходить управление этими аккаунтами.

Только после этого злоумышленник начинает формирование инфраструктуры, необходимой для воздействия на аудиторию. Это в первую очередь площадки, на которых будет публиковаться ударный контент, и аккаунты, от лица которых он будет распространяться. Параллельно идет подготовка самих ударных материалов — сообщения, с помощью которых будет осуществляться воздействие: это и создание нового контента (тексты, изображения, видео и пр.), и адаптация уже имеющегося. Злоумышленники формируют команду: подбираются исполнители —»писатели», дизайнеры — те, кто будет создавать уникальный контент и адаптировать имеющийся.

На этапе подготовки информационной атаки злоумышленник вынужден совершать действия, которые оставляют следы, в том числе в интернете. И эти следы можно обнаружить. Забегая вперед, можно сказать, что при расследовании или реагировании на инцидент, которым является и информационная атака, именно эти «цифровые следы» помогают установить исполнителей и, что сложнее, возможных заказчиков. Этим в Group-IB занимается Департамент расследований высокотехнологичных преступлений. В этом случае оппонент получает возможность спрогнозировать атаку до ее начала, а значит — получить время на подготовку к отражению. Это сильно усложняет задачу злоумышленнику, поэтому он тщательно скрывает не только планирование и подготовку атаки, но и вспомогательные процессы, о которых пойдет речь ниже.

Например, чтобы воздействие на аудиторию было максимальным, а затраты на такое воздействие сводились к минимуму, необходимо понять уязвимости аудитории и темы, на которые она реагирует, определить, какие каналы доставки ударного контента наиболее эффективны для этой аудитории и кто является для нее авторитетным источником и пр. Частично ответы на эти вопросы получают в ходе кабинетных исследований, но не редко для уточнения приходится проводить дополнительные «полевые работы». Как вариант — опросы, пусть необъемные, полушуточные или провокационные (как, например, «Самый уродливый памятник»). И такие действия, даже локальные, вполне можно выявлять, оценивать и формировать на основе этого соответствующие прогнозы.

Еще одно перспективное направление в противодействии информационным атакам — отслеживание активности вокруг защищаемого объекта на площадках, посвященных созданию и хранению демотиваторов, фотожаб, карикатур и другого визуального контента. Здесь, помимо выявления подготовки атаки, можно вовремя отследить зарождение негативного контента.

Пример информационной атаки — кейс №1 (Все совпадения случайны)

В 90-е два друга — назовем их Антон и Андрей — создали бизнес. Дела шли настолько успешно, что оба попали в топ-100 российского Forbes. Всё было отлично: контракты, дивиденды, уважение коллег и всё, что сопутствует успеху. Но в какой-то момент между партнерами пробежала черная кошка. Точно сказать, что именно произошло, смогут, наверное, только они. В результате бизнес поделили: с шумом, скандалами, взаимными обвинениями во всех смертных грехах и судами, некоторые из которых еще продолжаются.

В результате этого раздела обе стороны возненавидели друг друга еще сильнее, а Андрей решил продолжить борьбу партизанскими методами. Начал с формирования негативного мнения о качестве жилых домов, которые строят компании Антона. В первую очередь были созданы группы «недовольных клиентов», которые по легенде купили квартиры и столкнулись с массой недоделок и хамским отношением застройщика. Затем их рассказы были опубликованы в агрегаторах отзывов. После этого начались публикации в соответствующих Telegram-каналах. Как только эта история приобрела значительные масштабы, нашлись несколько реальных покупателей, готовых за вознаграждение выступить заявителями, и от их имени подали исковые заявления. С этого момента шумиха перешла в федеральные СМИ, причем без какого-либо стимулирования.

Разработка схемы распространения и ресурсов

После проработки общего плана мероприятия злоумышленник планирует схему распространения контента: какой контент, когда, через какие ресурсы, с какой интенсивностью. По сути это создание медиаплана данного проекта.

В ходе такого медиапланирования нужно определиться, по каким каналам можно наиболее эффективно доставлять контент до целевой аудитории. Тут нужно учитывать и особенности аудитории, и особенности ударного контента. Следующая задача — решить, сколько раз необходимо инициировать взаимодействие аудитории с ударным контентом, чтобы достичь эффекта. Здесь свои нюансы в зависимости от того, какие психологические приемы использует атакующий.

Финальное планирование

В конце этапа подготовки происходит корректировка плана с учетом всех уточнений и изменений, выявленных на данном этапе. Теперь злоумышленник детально понимает, что и как он будет атаковать, но это еще не окончательный план. Далее ему нужно провести аудит плана на возможные отклонения (нештатные ситуации) и добавить в него шаги по выявлению этих отклонений и возвращению ситуации в удобное для него русло.

Такое планирование осуществляется по давно известной и отработанной схеме. Смысл сводится к тому, что сначала все запланированные действия должны быть перечислены в виде последовательности простых шагов. Затем каждый шаг изучается на предмет того, какие факторы и как могут повлиять на него. В зависимости от вероятности их влияния строится предположение о возможных отклонениях следующего шага и описываются действия, необходимые для возврата к запланированной последовательности.

В итоге злоумышленник получает пошаговый план действий с описанием возможных нештатных ситуаций и дополнительных действий и ресурсов, которые потребуются для решения отклонений. Но увы, чаще всего про этап планирования забывают и получается «как всегда».

Например, возьмем простую, почти бытовую ситуацию: на каком-то мероприятии вам нужно получить номер телефона у незнакомого человека. На старте у вас есть две «точки»: начальная, когда вы не знаете номер телефона, и конечная — желаемое состояние, в нашем случае — номер мобильника. Далее вы пошагово описываете оптимальный по вашему мнению сценарий.

Пример плана действий злоумышленника

Получить телефон для связи

Потенциальные действия злоумышленника по получению номера мобильного телефона у жертвы

Далее определяем, что на каждом шаге может пойти не так под воздействием внешних или внутренних факторов. Например, на попытку поинтересоваться делами ваш визави сразу просит о помощи. Тогда вы, минуя шаг 2, сразу переходите к шагу 3. Или другой вариант — ваш собеседник из вежливости интересуется уже вашими делами. В этом случае вам нужно вернуть ситуацию в «основное» русло. Как это сделать? Например, вы говорите о массе свободного времени и возвращаете ситуацию в запланированное состояние, предложив помощь.

Для продумывания таких отклонений поставьте себя на место вашего оппонента, посмотрите на происходящее в интернете его глазами. Вот оппонент видит какую-то вашу публикацию. Как он ее воспримет, как отреагирует, что может предпринять? Например, он увидел, что вышло интервью некоего эксперта в Forbes, где он делится достижениями и рассуждает о стагнации отрасли. Увидит ли оппонент подвох? А как он может среагировать? Что из интервью он может использовать для создания ответного материала? Именно взгляд на будущие события с такого ракурса и лежит в основе общего медиапланирования — а не только что, где, когда и за сколько разместить.

Пример информационной атаки №2.

Один известный и уважаемый бизнесмен как-то решил, что было бы хорошо, если бы все контракты профильного министерства шли через его структуры. Но вот незадача: министр никак не соглашался на такую замечательную схему. В конце концов бизнесмен посчитал, что проще поменять министра.

Для начала он решил дискредитировать оппонента. И по всей стране с завидной периодичностью стали появляться сообщения о разных негативных событиях, связанных с подразделениями министерства и их проектами. Брались в основном реальные события, которые до этого были мало кому интересны, и раздували их до неприличных масштабов. После такой двухнедельной подготовки аудитории злоумышленники запустили основной ударный материал: в даркнете на одном из форумов опубликовали предложение купить архив личной почты министра. Для подтверждения честности предложения автор давал посмотреть несколько веток переписки, выбранных «случайным» образом. И неожиданно среди них оказалась та, в которой министр обсуждал со своим давним знакомым возможность монетизации некоего государственного проекта в свою пользу. Одновременно «неизвестный доброжелатель» обратил внимание нескольких журналистов на этот слив, а остальное уже сделали они.

Когда материал попал в крупные СМИ, злоумышленник сделал дополнительный модулирующий вброс в виде статьи на крупном агрегаторе компромата. Основной вектор публикации сводился к тезису «министерство рушится, задачи президента не исполняются, а чиновник осваивает бюджет». Это еще сильнее подстегнуло журналистов-расследователей, и поток негатива стал неуправляемым. Никто не озаботился вопросом, была ли утечка почты на самом деле или эти несколько веток писем — лишь удачная подделка.

Воздействие, или активная фаза

Активная фаза (реализация запланированного мероприятия) — это не что иное, как распространение злоумышленником ударных материалов. На данном этапе он осуществляет намеченное воздействие на аудиторию, то есть демонстрирует нужной ЦА подготовленные ударные материалы, используя заранее определенные каналы доставки и методы разгона.

Распространять контент злоумышленник может вручную через подконтрольные аккаунты, в том числе через запланированные публикации. Но для этого должны быть небольшие объемы контента и незначительная интенсивность распространения. Иначе в одиночку справиться с этим проблематично — придется нанимать исполнителей и управлять ими.

Другой подход — арендовать чужие аккаунты в соцсетях, формируя соответствующие задания на специализированных биржах. Это позволяет не тратить время на поддержку аккаунтов и сводит к минимуму взаимодействие с исполнителями (операторами этих аккаунтов). Но нужно внимательно и осторожно формулировать задания для них.

Иногда для управления распространением используют кросспостинговые сервисы. Эти сервисы упрощают взаимодействие с контентом, когда аккаунты манипулятора в нескольких соцсетях и переключение между ними отнимает время. В результате он получает возможность с «одного экрана» видеть, что и где ему написали, и без переключений отвечать с нужного аккаунта в нужной соцсети. Или планировать свои публикации в разных соцсетях.

В ходе атаки злоумышленник будет внимательно наблюдать за тем, как аудитория реагирует на воздействие и какие шаги предпринимает объект атаки. Что касается реакции аудитории, то тут ему важно понимать, что воздействие достигло запланированной цели и аудитория начала разделять ту идею, которую злоумышленник хотел поселить в ее головах. Потому что, ориентируясь на эту идею, люди будут совершать действия, необходимые злоумышленнику — ради чего всё и затевалось.

Если атакующий увидит, что его усилия не достигают запланированной цели, то он задействует «план Б», то есть начнет менять сценарий воздействия и воплощать в жизнь те самые планы реагирования на нештатные ситуации. Либо попробует кардинально пересмотреть стратегию.

На практике злоумышленнику нужно с определенной регулярностью проводить мини-аудит своей кампании по распространению ударного контента. «Мини» — по причине того, что в этой ситуации его интересует не всё, а очень узкая область — то, как аудитория среагировала на ударный контент: ознакомилась или нет, разделила продвигаемую идею или нет. Вопрос неоднозначный. Обычно это подсчет просмотров и реакций. Но ведь злоумышленнику нужна «правильная» картина, а не иллюзия. Поэтому из данных расчётов нужно как минимум убрать ботов и троллей, если таковые появились, а правильнее использовать другие метрики.

Проверьте уровень защищенности вашей репутации и бренда от цифровых угроз

В феврале в России произошел всплеск DDoS-атак на инфраструктуру ритейлеров, а в марте хактивисты начали атаковать банки и финансовые организации. Об этом рассказали в компании по кибербезопасности StormWall. Кто стоит за этими инцидентами, чем они опасны и как от них защититься, выясняли «Известия».

Атаки на ритейл

Большинство атак было направлено на сервисы, которые обеспечивают полноценную работу компании, — платежные системы, онлайн-кассы и службы доставки товаров, рассказали «Известиям» в StormWall. Инфраструктуру ритейлеров атаковали почти целый месяц (с 3 по 25 февраля), при этом максимальная мощность атак составила 600 Гбит/с.

По мнению экспертов, киберинциденты организовали политически мотивированные хактивисты, для запуска таких мощных атак они использовали ботнеты. Чаще всего хакеры нацеливались на платежные системы (48% от общего числа атак), также сильно пострадали онлайн-кассы (26%) и сервисы доставки товаров (22%).

Фото: ИЗВЕСТИЯ/Константин Кокошкин

— Запуская атаки на инфраструктуру онлайн-ритейлеров, политически мотивированные хактивисты стремились не только причинить ущерб экономике России, но и навредить обычным людям. Они организовали серию атак на инфраструктуру крупнейших продуктовых онлайн-ритейлеров. В частности, пострадали такие известные продуктовые сети, как «Перекресток» и «Пятерочка», — отметили в компании.

По словам специалистов, в результате DDoS-атак ритейлеры испытывали сложности, связанные с ведением бизнеса: сайты компаний какое-то время не работали, покупатели не могли оформлять и оплачивать заказы, было сложно доставлять товары. Однако вскоре работа всех сервисов восстановилась.

Кто страдает от атак

По словам CEO и сооснователя StormWall Рамиля Хантимирова, в конце 2022 года в России наблюдался спад DDoS-атак политически мотивированных хактивистов на компании, однако в 2023 году они снова включились в игру.

Помимо ритейла от DDoS-атак чаще всего страдают финансовые учреждения: атаки создают проблемы с доступностью онлайн-банкинга, что подрывает доверие клиентов, здравоохранение (хакеры нарушают работу онлайн-систем и сервисов, создавая риски для пациентов) и правительственные организации.

Фото: ТАСС/NEWS.ru/Сергей Булкин

В целом в этом году эксперты прогнозируют рост количества DDoS-атак, увеличение их сложности, включая использование ботнетов и других современных инструментов для запуска. По мнению специалистов StormWall, следующий всплеск ожидается на майских праздниках: число атак может вырасти в 2–3 раза.

— Мишенью для атак станут те инфраструктуры, разлад рабочих процессов которых может негативно сказаться на российской экономике, — считает завкафедрой рекламы и визуальных коммуникаций на факультете дизайна и рекламы университета «Синергия», генеральный директор IT-агентства Lev Group Елена Немировская.

Банки под прицелом

По словам коммерческого директора компании «Код Безопасности» Федора Дбара, количество DDoS-атак в России заметно выросло еще в прошлом году: их уже было на 60–70% больше, чем в 2021-м. Это также произошло благодаря хактивистам: несмотря на то что их навыки не слишком высоки, они выигрывают массовостью, что важно при таких атаках.

— Ритейл часто выбирают потому, что информационные системы таких компаний защищены менее надежно, чем, например, ИТ-инфраструктуры промышленных или финансовых предприятий. К тому же цель DDoS-атак — не только нарушить работу организации, но и навредить обычным гражданам. Обрушение ИТ-сервисов ритейла — это своего рода психологическое воздействие, которое способствует раскачиванию внутренней обстановки, — объясняет Дбар.

Фото: ИЗВЕСТИЯ/Алексей Майшев

В марте в StormWall отметили еще и всплеск атак на российские банки и платежные системы. Они начались с 7 марта и продолжаются по сей день.

— Максимальная длительность атак составила 48 часов. Специалисты считают, что хактивисты самостоятельно запустили атаки, используя готовые ботнеты и компьютеры своих сторонников, направляя запросы через публичные прокси-серверы, — говорится в исследовании компании. Сайты и приложения банков были недоступны, пользователи не могли зайти в свои аккаунты и осуществлять транзакции.

Как защититься

Главное в борьбе с DDoS-атаками — готовиться к ним заранее, напоминает в беседе с «Известиями» Федор Дбар. ИТ-инфраструктура компаний должна содержать механизмы детекции DDoS-атак, чтобы сразу принять меры по обеспечению работоспособности сервисов. Кроме того, должны быть предусмотрены дополнительные каналы, которые позволили бы преодолеть скачки трафика.

— Также нужно обеспечить грамотную защиту сетевого периметра, в том числе настроить фильтрацию маршрутизатора для отклонения пакетов с явно атакующих адресов и ограничить пропускную способность маршрутизатора во избежание перегрузки сервера, — говорит эксперт «Кода Безопасности».

Фото: ТАСС/Гавриил Григоров

В случае, если сервер компании находится не у вас, а в центре интернет-провайдера, необходимо заранее разработать план на случай атаки. Провайдер может быстро отключить маршрутизацию трафика сервера, к тому же его оборудование и сотрудники лучше приспособлены под решение таких задач, поясняет Федор Дбар.

Елена Немировская также советует регулярно проводить аудиты и обновления систем безопасности, чтобы быть уверенными в актуальности и эффективности защитных мер.

— Важно инвестировать в обучение персонала основам кибербезопасности, чтобы они могли быстро и адекватно реагировать на инциденты и предотвращать угрозы. Можно разработать план восстановления после инцидентов, включая возвращение работоспособности систем, устранение последствий атак и предотвращение их повторов, — говорит эксперт.

В свою очередь специалисты StormWall призывают использовать профессиональные решения: они уберегают компании от серьезного вреда, который могут нанести такие атаки.