Подборка по базе: Образец оформления анализа фильма (сериала).pdf, Комплексный экономический анализ.docx, Ос безопасности.doc, МДК 04.02 Техническая документация.docx, практическая работа Домашова Е.В анализ урока.docx, Глава 2. Методика анализа рынка.2.2.задание2.docx, Глава 2. Методика анализа рынка.2.2.задание1.docx, Глава 2. Методика анализа рынка.2.1.задание1.docx, Глава 1. Конкурентный анализ.1.2. задание 1..docx, Глава 1. Конкурентный анализ.1.1.задание2.docx

ЧУППОО “Бизнес и Право”

Практическая работа № 2

Тема: Анализ рисков информационной безопасности

Студент, гр. П-4

Суховерхий Василий Дмитриевич

2022

СОДЕРЖАНИЕ

1 ЗАДАЧА

2 Обоснование выбора информационных активов организации

3 Оценка ценности информационных активов

4 Уязвимости системы защиты информации

5 Угрозы информационной безопасности

6 Оценка рисков

ВЫВОДЫ

1 ЗАДАЧА

В данной работе предстоит разобрать три различных информационных актива организации для коммерческого банка. Указать три конкретные уязвимости системы информационных активов для коммерческого банка, а также выделить три угрозы, реализация которых возможна, пока в системе не устранены названные уязвимости. Далее необходимо произвести оценку рисков информационной безопасности и в завершение оценить ценности информационного актива на основании возможных потерь для организации в случае реализации угрозы.

2 Обоснование выбора информационных активов организации

Первым информационным активов являются энергонезависимые накопители памяти. Выбор данного актива заключается в том, что огромное количество данных по каким-либо операциям в обязательном порядке необходимо сохранять в огромных количествах и в течении долгого времени.

Вторым информационным активом выступает клиент-сервер, цель которого обрабатывать запросы пользователей и в соответствии с их желаниями предоставлять необходимую информацию, которая храниться, обрабатывается и передается по сети.

Третьим активом являются хабы и роутеры. Для взаимодействия банка с пользователем, необходимо надежное и защищенное соединение. Таким образом работа банка с клиентом не только может быть быстрее, но и операции, совершаемые пользователем, должны быть надежны засекречены от третьих лиц.

3 Оценка ценности информационных активов

Все три актива имеют высокую оценку по их защите. Они не могут корректно работать друг без друга и в случаи реализации угрозы со стороны одного из активов, следующие активы будут также уязвимы для создания более глобальных угроз по отношению к банку.

4 Уязвимости системы защиты информации

Для коммерческого банка выделяются три основные уязвимости:

1) Аппаратное обеспечение. Ниже перечисленные три пункта, которые могут отрицательно повлиять на данную уязвимость:

1.1) Отсутствие схем периодической замены (возможна, например, угроза ухудшения состояния запоминающей среды).

1.2) Подверженность колебаниям напряжения (возможна, например, угроза возникновения колебаний напряжения).

1.3) Подверженность температурным колебаниям (возможна, например, угроза возникновения экстремальных значений температуры)

2) Программное обеспечение. Ниже перечисленные три пункта, которые могут отрицательно повлиять на данную уязвимость:

2.1) Неясные или неполные технические требования к разработке средств программного обеспечения (возможна, например, угроза программных сбоев).

2.2) Отсутствие тестирования или недостаточное тестирование программного обеспечения (возможна, например, угроза использования программного обеспечения несанкционированными пользователями).

2.3) Сложный пользовательский интерфейс (возможна, например, угроза ошибки операторов).

3) Коммуникации. Ниже перечисленные три пункта, которые могут отрицательно повлиять на данную уязвимость:

3.1) Незащищенные линии связи (возможна, например, угроза перехвата информации).

3.2) Неудовлетворительная стыковка кабелей (возможна, например, угроза несанкционированного проникновения к средствам связи).

3.3) Отсутствие идентификации и аутентификации отправителя и получателя (возможна, например, угроза нелегального проникновения злоумышленников под видом законных пользователей).

5 Угрозы информационной безопасности

Первой угрозой может стать «Намеренное повреждение». То есть в случаи обнаружения уязвимостей и их реализация со стороны злоумышленника, может пострадать деятельность компании. А в некоторых случаях может встать вопрос о её существовании.

Второй угрозой является «Кража». В случаи реализации одной и угроз, может стать возможным похищение средств клиентов банка. Это негативно отразиться на имидже самого банка.

Третьей угрозой может стать «Нелегальное проникновение злоумышленников под видом пользователей». В данном случаи злоумышленники смогу не просто украсть средства клиентов, в отличии от кражи, но также украсть средства самого банка с помощью взаимодействия с операциями предоставляемые банком, под видом клиентов.

6 Оценка рисков

На основании выше перечисленной информации оценке активов, угроз, уязвимых мест, существующих и планируемых средств защиты мы можем провести оценку рисков, оценкой для отделения коммерческого банка будет являться по шкале от 1 до 8 будет являться 6

Страховые компании оказывают услуги в сфере страховой защиты имущественных интересов юридических и физических лиц. В процессе деятельности они становятся обладателями большого объема информации, носящей характер коммерческой тайны или же персональных данных. И то и другое защищено законом. Распространение этих сведений среди широкого круга лиц может привести к финансовому ущербу для компании и ее клиентов. При этом страховая информация является активом, имеющим самостоятельную ценность. Поэтому специалисты службы безопасности страховых компаний обязаны прилагать значительные усилия в области защиты информации.

Правовое регулирование защиты информации в сфере страховой деятельности

Статус информации как объекта правовой защиты регулируется несколькими федеральными законами. Среди них закон «Об информации, информационных технологиях и защите информации», Гражданский кодекс, закон «О защите персональных данных» и другие.

В деятельности страховой компании образуются следующие объекты информации:

- коммерческая тайна самой страховой компании, данные о ее договорах, финансовых взаимоотношениях, бухгалтерская информация;

- коммерческая тайна клиентов и партнеров организации, данные об их активах, имуществе, платежах, произошедших страховых событиях;

- персональные данные сотрудников компании и сотрудников клиентов, эта информация иногда включает номера автомобилей, водительских удостоверений, кредитных карт;

- медицинская тайна клиентов компании, пользующихся услугами добровольного медицинского страхования.

Все массивы информации содержатся как на бумажных, так и на электронных носителях. Эти данные могут стать объектом противоправного покушения, их сохранность требует принятия серьезных мер безопасности. Несанкционированный доступ к охраняемым законом сведениям является уголовным преступлением, предусмотренным статьей 272 Уголовного кодекса.

Виды угроз информационной безопасности

Перечень угроз безопасности включает атаки как внешнего, так и внутреннего происхождения. Информационные базы данных, принадлежащие страховым компаниям, часто становятся объектами покушений хакеров. Частыми целями преступных посягательств являются клиентские базы данных, содержащие информацию о номерах телефонов, номерах автомобилей, медицинских историях. В ряде случаев мошенники, используя данные, похищенные у страховщиков, создавали сайты-клоны, применяемые для продажи недействительных полисов ОСАГО. В США в прошлом году преступниками была взломана система защиты одной из крупнейших страховых компаний, данные сотен тысяч клиентов оказались в открытом доступе.

Кроме того, не исключен риск заражения компьютерных систем компании различными вирусами, которые могут причинить существенный ущерб в виде:

- блокировки доступа к важным файлам;

- уничтожения файлов;

- передачи информации третьим лицам.

Не всегда установленный антивирус будет надежной защитой от спланированной атаки. Кроме внешней угрозы проникновения в компьютерные сети страховой компании существуют и внутренние. Отдельные сотрудники могут намеренно похищать коммерческую информацию с целью ее распространения или передачи конкурентам.

Меры и средства защиты информации

Стандарты защиты информации в России предусмотрены ГОСТами. Кроме того, информационная безопасность страховой компании должна обеспечиваться целым комплексом мер, среди которых:

- административные;

- организационные;

- технические.

Все они должны применяться совместно. Опираться система защиты должна на управление персоналом компании и контроль над ним. Меры технического характера не менее важны, но не могут существовать в отрыве от организационных мер.

Административные меры безопасности

Эти способы защиты включают в себя разработку внутренних нормативных документов, обеспечивающих информирование сотрудников о системе действий, необходимых для обеспечения информационной безопасности. Такие документы хранятся в открытом доступе, в страховой компании должно быть организовано ознакомление с ними персонала.

Служба безопасности страховой компании разрабатывает и предлагает на утверждение руководства политику защиты конфиденциальной информации. Этот локальный нормативный акт должен содержать:

- основные принципы защиты конфиденциальной информации в компании;

- обязанности каждого сотрудника в части защиты доверенных ему сведений;

- задачи руководства по обеспечению охраны информации;

- регламенты обращения с компьютерной техникой и средствами коммуникации;

- меры ответственности за нарушение положений документа.

Кроме того, приложением ко всем трудовым договорам должен стать перечень информации, носящей характер коммерческой, а в самих договорах должны быть предусмотрены меры ответственности за ее разглашение.

Организационные меры безопасности

В большей степени они направлены на устранение внутренней угрозы утечки информации и мотивацию сотрудников на соблюдение утвержденных регламентов. Эти меры предпринимаются службой безопасности во взаимодействии с сотрудниками служб управления персоналом.

В числе организационных мер обеспечения информационной безопасности можно назвать следующие:

- установление различных степеней допуска сотрудников к сведениям, содержащим коммерческую тайну;

- ограничение круга лиц, имеющих допуск к конфиденциальной информации страховой компании;

- организация порядка использования материальных носителей, установление контроля над копированием и сканированием документов, ограничение доступа сотрудников к внешней электронной почте;

- проведение периодических проверок соблюдения регламентов;

- привлечение специалистов для проведения тренингов по защите информации;

- проведение мероприятий по созданию режима коммерческой тайны;

- внесение в договоры компании с клиентами норм, касающихся обязательств соблюдения последними режима коммерческой тайны в отношении переданной им информации;

- привлечение к ответственности лиц, виновных в разглашении информации.

Иногда система работы с безопасностью информации требует создания в компании специального подразделения, в чьи функции будет входить только эта деятельность.

Также следует учитывать, что при проектировании большинства информационных систем уровень защиты от внешнего проникновения был значительно ниже, чем необходим в настоящее время. Среди организационных мер может быть и их аудит, который установит соответствие современным стандартам.

Существуют дополнительные меры организационного характера, позволяющие снизить потери от утечек информации. Уже несколько лет сами страховщики реализуют такой продукт, как страхование от угроз информационной безопасности. Он достаточно популярен. Применение этого способа защиты поможет минимизировать ущерб в случае расспрос транения коммерческой тайны.

Технические меры

Эта группа мер рассчитана на использование действенных технических средств защиты. Для ее реализации используются аппаратные, программные и криптографические средства.

Первые предполагают установку систем резервного копирования и защиту от несанкционированного проникновения, вторые отвечают за работу антивирусов и иных защитных программ, третьи обеспечивают шифрование всей хранимой и передаваемой по каналам связи информации. Наиболее часто для защиты информации применяются межсетевые экраны и системы обнаружения вторжений. Технические средства требуют постоянного обновления и модернизации, так как скорость устаревания программных продуктов очень высока. Сегодня предлагаются программы, которые обеспечивают комплексные меры по защите информации, это DLP-системы и SIEM-системы. Первые предотвращают утечку данных при их передаче по каналам электронной почты, с использованием мессенжеров или при передаче на принтер. Если программа зафиксирует преобразование информации в момент ее передачи, что может означать ее перехват, она прекращает ее направление на внешние каналы. SIEM-системы представляют из себя комплексные средства управления безопасности, они определяют все уязвимые места системы и предоставляют информацию обо всех возможных угрозах, выявляя паттерны, отличные от стандартного поведения самой системы и ее пользователей.

С каждым днем мошенники разрабатывают новые средства преодоления защитных барьеров, и степень опасности утраты ценных сведений растет, а вместе с ней и риск возможных финансовых потерь. Минимизировать риски можно, пройдя аудит своих систем защиты и получив рекомендации по их модернизации.

Комплексное применение современных технических средств в работе службы безопасности страховой компании может обеспечить высокий уровень защиты информации от утечек и несанкционированного доступа. Следует учитывать, что все предпринимаемые действия должны в полной мере соответствовать требованиям российского законодательства.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

![Анализ рисков информационной безопасности [30.01.17]](https://studrb.ru/files/works_screen/3/31/12.png)

Тема: Анализ рисков информационной безопасности

Раздел: Бесплатные рефераты по информационной безопасности

Тип: Практическая работа | Размер: 25.05K | Скачано: 690 | Добавлен 30.01.17 в 19:48 | Рейтинг: +3 | Еще Практические работы

Вуз: Стерлитамакский колледж строительства и профессиональных технологий

Год и город: Стерлитамак 2017

Содержание

Задание. 3

Обоснование выбора информационных активов организации. 4

Уязвимости системы защиты информации. 6

Угрозы ИБ.. 7

Оценка рисков. 8

Вывод. 10

Задание

- Загрузите ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий»

- Ознакомьтесь с Приложениями C, D и Е ГОСТа.

- Выберите три различных информационных актива организации (см. вариант).

- Из Приложения D ГОСТа подберите три конкретных уязвимости системы защиты указанных информационных активов.

- Пользуясь Приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости.

- Пользуясь одним из методов (см. вариант) предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности.

- Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

Обоснование выбора информационных активов организации

- База сотрудников, хранящаяся на сервере –она нужна для издательства, так как на ней хранится информация о всех сотрудниках издательства.

- Хранилище на электронном носителе- содержит всю информацию нужную для издательства. Информация доступна только определённым лицам и не должна попасть в руки злоумышленников

- Бухгалтерская документация –информация затраты издательства, зарплата сотрудникам

Оценка ценности информационных активов

В этом издательстве мы выделили 3 важных актива и поставим ему оценку от 0 до 4.

- База сотрудников информация о сотрудниках. Оценка этого актива 2.

Возможный ущерб:

нарушение законов и/или подзаконных актов.

- Хранилище на электронном носителе оценивается тем что находится в нём. Оценка этого актива 3. Возможный ущерб: потеря престижа/негативное воздействие на репутацию

- Бухгалтерская документация самые цены сведенья. Оценка этого актива 4. Возможный ущерб: финансовые потери, нарушение конфиденциальности коммерческой информации, снижение эффективности бизнеса.

Уязвимости системы защиты информации

- Размещение в зонах возможного затопления (возможна, например, угроза затопления).

- Отсутствие механизмов идентификации и аутентификации, например, аутентификации пользователей (возможна, например, угроза нелегального проникновения злоумышленников под видом законных пользователей)

- Отсутствие необходимых знаний по вопросам безопасности (возможна, например, угроза ошибок пользователей).

Угрозы ИБ

- затопление. Размещение в зонах возможного затопления

В зависимости от того на сколько затоплено помещение, можно сказать высока ли угроза потери важнейшей информации. При затопленности, общего помещения, например, из-за наводнения, потери будут колоссальны. Вся информация будет уничтожена.

- Угроза нелегального проникновения злоумышленников под видом законных пользователей. Могут быть выкрадены очень важные документы для организации. И приведет к упадку Издательства.

- Угроза ошибок пользователей. Не значительна ошибка. Вызванная сотрудником Издательства.

Оценка рисков

Вопросы:

База сотрудников:

При угрозе затопление вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе нелегального проникновения злоумышленников под видом законных пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе ошибок пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

Хранилище на электронном носителе:

При угрозе затопление вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе нелегального проникновения злоумышленников под видом законных пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе ошибок пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

Бухгалтерская документация:

При угрозе затопление вероятность возникновения угрозы мала, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 2.

При угрозе нелегального проникновения злоумышленников под видом законных пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет среднее значение, то частота будет равна 3.

При угрозе ошибок пользователей вероятность возникновения угрозы высока, а легкость возникновения угрозы в уязвимых местах имеет высокое значение, то частота будет равна 4.

|

Ценность актива |

Уровень угрозы |

||||||||

|

Низкий |

Средний |

Высокий |

|||||||

|

Уровень уязвимости |

Уровень уязвимости |

Уровень уязвимости |

|||||||

|

Н |

С |

В |

Н |

С |

В |

Н |

С |

В |

|

|

0 |

0 |

1 |

2 |

1 |

2 |

3 |

2 |

3 |

4 |

|

1 |

1 |

2 |

3 |

2 |

3 |

4 |

3 |

4 |

5 |

|

2 |

2 |

3 |

4 |

3 |

4 |

5 |

4 |

5 |

6 |

|

3 |

3 |

4 |

5 |

4 |

5 |

6 |

5 |

6 |

7 |

|

4 |

4 |

5 |

6 |

5 |

6 |

7 |

6 |

7 |

8 |

|

Обозначение: Н — низкий, С — средний, В — высокий. |

Вывод

В результате проведенного исследования были рассмотрены и выявлены угрозы ИБ в сфере обороны, объекты, информационную безопасность которых необходимо обеспечивать, их уязвимости. Была проведен анализ отношений между угрозами, уязвимостями, объектами, реализациями угроз и их источниками.

Для безопасности нужно позаботиться о службах, отвечающих за нее. Увеличение расходов на товары для безопасности, уменьшат риски угроз.

Чтобы избежать возникновение угроз нужно избавится от уязвимых мест.

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Бесплатная оценка

+3

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Практические работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Практические работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Добавить работу

Если Практическая работа, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

4.4.1

Понятие страховой деятельности и ее

организация

4.4.2

Функциональные задачи страхования,

реализуемые в условиях АИТ

4.4.3

Техническое обеспечение автоматизированных

информационных систем страхового

дела

4.4.4

Автоматизированная информационная

система страховой фирмы и технология

ее функционирования

|

4.4.1 |

|

Страхование

Многовековой

Страхование

Переход

Сфера

Функционирующий

Основное

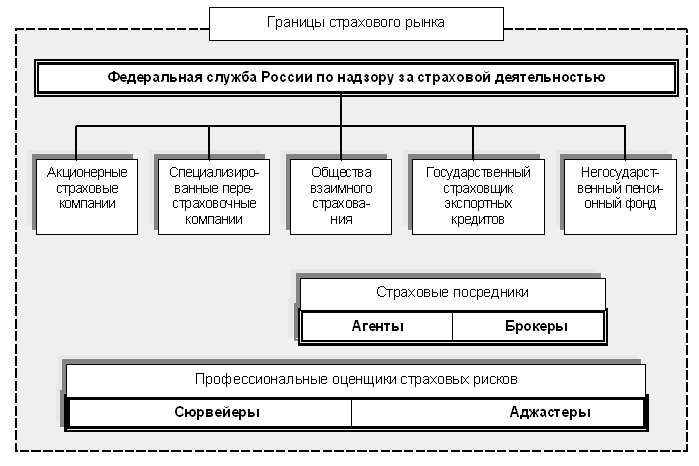

Рис.4.7.

Страховая

Новая

Страховые

—

Итак,

|

|

4.4.2 |

|

По

Функции

·

·

·

Первая

Вторая

Третья

Страхование

Сфера

Форма

По

В

·

·

·

·

Необходимость

Личное

Имущественное

Страхование

В

Автоматизированные

Рассмотрим

—

—

—

—

—

—

—

—

—

—

—

Полная

·

·

·

·

·

·

·

·

Накопление

Переход

Однако

Должны Если |

|

4.4.3 |

|

Страхование

Развитие

Это

Внедрение

Объемы

С Автоматизация

Распределенные

Автоматизированные

Практикуется

Широкое

Очевидное

Надежность

Избыточность

Применение

Во-первых,

Во-вторых,

В-третьих,

Использование |

|

4.4.4 |

|

Информационное

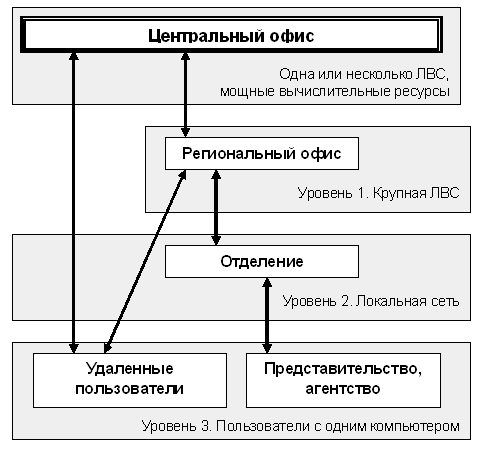

Центральный

Региональные

Отделения

Удаленные

На

Основной

Рис.

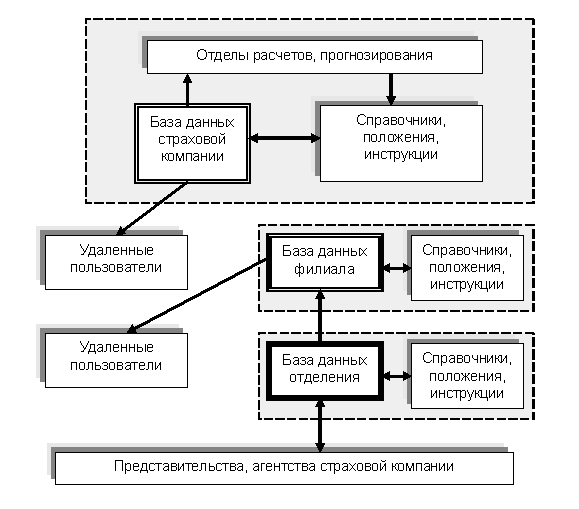

Все

·

·

·

Покажем,

Изначально

Смысл

Действуя

На

Рис.

Ценность

Весь

·

·

Для

Сетевой

Основной

Путь

Задачи,

Накопленный

Новая

¨

¨

¨

¨

Стоит

Информационные

В

Очевидно, |

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Содержание:

Введение

С того времени как появилась ЭВМ встал вопрос о способах защиты информации накапливаемой, хранимой и обрабатываемой в ЭВМ. При этом под защитой информации понимается создание в ЭВМ и вычислительных системах организованной совокупности средств, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения или несанкционированного использования защищаемой информации. Причём при утере информации в бытовой ЭВМ не так страшно как в системах реального времени. Выход из строя такой системы может повлечь за собой катастрофические последствия. Компьютерные вирусы написанные хакерами способны нанести ущерб компьютерным системам. Каждый день появляются новые вирусы несущие новые угрозы потери или публичного распространения информации. Информационная безопасность стремится обеспечить бесперебойную работу системы. Под безопасностью понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Под угрозой безопасности понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств

Значимость темы курсовой работы определяется такими факторами, как непосредственная защита информации в страховых системах, потеря материальных ценностей.

Таким образом, этим и определяется актуальность выбранной темы данной курсовой работы «Система защиты информации в системах страхования».

Объектом курсового исследования является понятие информационной безопасности.

Предметом курсового исследования это теоретическая сущность безопасности информации, различные угрозы, а также способы предотвращения утечки информации.

В соответствии с этим целью курсовой работы является рассмотрение и исследование, как с теоретической, так и с практической стороны аспектов систем безопасности в страховых системах.

Исходя из данной цели, в работе ставятся и решаются следующие задачи:

В первой главе планируется рассмотреть теоретическую основу информационной безопасности, и её виды. Для этого необходимо провести подробное исследование по следующим вопросам:

— рассмотреть понятие угрозы безопасности информации и её классификации;

— рассмотреть виды угроз;

— изучить принципы построения угроз.

Во второй главе планируется рассмотреть практическое применение методов защиты информации в страховых системах в рамках и реализации на практике. Для этого необходимо провести подробное исследование по следующим вопросам:

— рассмотреть методы защиты;

— рассмотреть способы построения;

— сделать соответствующие выводы по результатам исследований.

Прикладная значимость данного исследования определяется возможностью использования выводов работы в дальнейших разработках по дисциплине «Система защиты информации в системах страхования», а также при написании выпускной квалификационной работы.

При написании курсовой работы были использованы нормативные акты Российской Федерации, в том числе главный налоговый документ страны –.

Цели и задачи курсовой работы обусловили следующую её структуру. Работа состоит из содержания, введения, двух глав («Безопасность информации на предприятиях и фирмах», «Безопасность информационных систем страховых организаций»), заключения, библиографии, приложений.

1. Безопасность информации на предприятиях и фирмах

1.1 Понятие безопасности информации

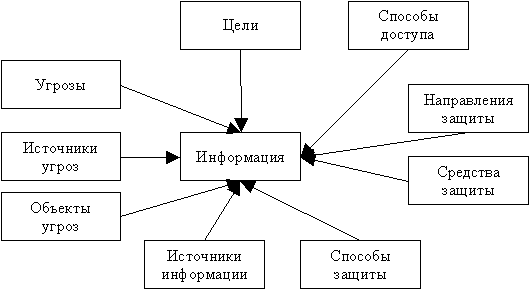

Для обеспечения безопасной передачи информации необходимо определить основные направления защиты. Коммерческая тайна — это информация защищена от несанкционированного вторжения, либо кража информации. Информация и факторы заключающие её как информацию указано в Приложении 3.

Коммерческая информация может быть интересна конкурентам предприятия. Например, финансовая отчетность, сумма денег на счетах, список деловых партнеров, оборот средств, заключать контракты, и т.д. Широко используются средства скрытого наблюдения и прослушивания в коммерческой деятельности в области безопасности и жизни отдельных лиц.

Для того чтобы получить компромат, возможно использовать шантаж и специальное оборудование.[1]

Для обеспечения безопасности информации путем создания службы безопасности или воспользоваться услугами охранных компаний, которые имеют опыт работы в области информационной безопасности. В дополнение к организационным мерам по защите информации от несанкционированного доступа, не следует пренебрегать техническими средствами. В России запретили производство и продажу специального оборудования без надлежащей лицензии. Тем не менее, политические и экономические условия создают предпосылки быстрое заполнение рынка путем несанкционированного перехвата и наблюдения.

Основными производителями специального оборудования являются США, Германия, Япония и Россия. Есть образцы бытовой техники. Коммерческие фирмы уже предлагают эти продукты в широком ассортименте. .

Есть много технических информационных каналов. Технические каналы

утечки информации могут быть естественными и искусственными. Естественные каналы включают в себя акустический канал; телефонные линии; радиолиния (радиотелефон, пейджинг, радиостанции и т.д.); офисное оборудование паразитные выбросы. Естественные каналы могут контролироваться, например, при помощи записывающих устройств.

Искусственные каналы создаются преднамеренно. Голосовые данные могут быть записаны или передаваться с помощью радиоволн (миниатюрные передатчики) и стационарные телефоны (линии сигнализации, блок питания). Любой проводник линия может использоваться для передачи сигналов в качестве проводника или антенны. Таким образом, можно подключить передатчики до бесконечности.[2]

Защита данных может быть активным и пассивным. Активная защита причиной вывода вредных помех информации. Пассивный способ — определяет каналы информации. При выборе устройств, для защиты, информации необходимо проконсультироваться со специалистами. Они помогут выбрать правильное оборудование для удовлетворения требований. Они могут осмотреть помещение на наличие ошибок. Это будет использовать большое количество средств обнаружения утечек, а также работу, проведенную специалистами. Возможно, покупка недорогого набора для обнаружения утечек и защиты информационных каналов[3].

Защита от несанкционированного доступа к компьютерной информации приобретает все большее значение. Возникновение локальных и глобальных компьютерных сетей, электронной почты, обмена информацией и программных продуктов привело к возможности несанкционированного доступа для защиты информационных систем банков, страховых компаний, похищение неденежных активов и коммерческой тайны[4]. Шифрованной факсимильной связи и компьютерной информации предназначены для защиты данных, передаваемых по каналам связи. При передаче информации на с одного пункта на другой происходит шифрование и дешифрование на принимающей стороне. Зашифрованные скорость передачи данных, например, с помощью кодеров компании AT & T составляет от 20 кбит / с до 2 Мбит / с.

Наиболее распространенный метод защиты данных — использование соответствующих программных продуктов и устройств контроля доступа. Пользователь может «быть признан» исходным кодом на специальной карточке, отпечатков пальцев и т.д. Защита производится данных с использованием различных программных средств. Они включают в себя программное обеспечение, обеспечивающее систему паролем, различные методы шифрования, копия программного обеспечения защиты продуктов и распространения вирусов. Широкий спектр существующих аппаратных и программных средств позволяет: идентифицировать пользователя. [5]

Так же возможно ограничить полномочия для доступа к устройствам и различать работы по времени; ограничить доступ к банкам данных;

-использовать систему паролей; вести учет пользовательского опыта и попыток несанкционированного доступа;

-обеспечивают настройки программной среды в зависимости от прав пользователя;[6]

-для защиты конфиденциальности, целостности и достоверности информации, передаваемой по каналам связи.

Как правило, во время промышленного шпионажа не так обнародовали факты взлома информации. Наиболее распространенные случаи — запись разговора, и магнитофоны, прослушивание и радиомикрофоны. Для подъема коммерческой информации с использованием беспроводных микрофонов, регистраторы, контроллеры, телефонные линии, небольшие телевизионные камеры и так далее.[7] Например, управление телефонной линии, вы можете получить полную информацию о привычках абонента, его связи, деятельности и повседневной жизни. В случае обычного радиотелефона, эта задача упрощается, так как линия достаточно, чтобы слушать с помощью обычного сканирующего приемника.

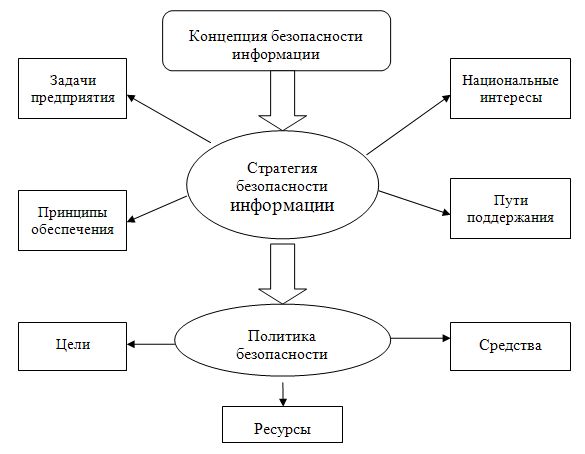

Под системностью как основной частью системно-концептуального похода понимается:

— системность целевая, т. е. защищенность информации рассматривается как основная часть общего понятия качества информации;

— системность пространственная, предлагающая взаимоувязанное решение всех вопросов защиты на всех компонентах предприятия;

— системность временная, означающая непрерывность работ по ЗИ, осуществляемых в соответствии планам;

— системность организационная, означающая единство организации всех работ по ЗИ и управления ими[8].

Концептуальность подхода предполагает разработку единой концепции как полной совокупности научно обоснованных взглядов, положений и решений, необходимых и достаточных для оптимальной организации и обеспечения надежности защиты информации, а также целенаправленной организации всех работ по ЗИ.

Комплексный (системный) подход к построению любой системы включает в себя: прежде всего, изучение объекта внедряемой системы; оценку угроз безопасности объекта; анализ средств, которыми будем оперировать при построении системы; оценку экономической целесообразности; изучение самой системы, ее свойств, принципов работы и возможность увеличения ее эффективности; соотношение всех внутренних и внешних факторов; возможность дополнительных изменений в процессе построения системы и полную организацию всего процесса от начала до конца.[9]

Комплексный (системный) подход — это принцип рассмотрения проекта, при котором анализируется система в целом, а не ее отдельные части. Его задачей является оптимизация всей системы в совокупности, а не улучшение эффективности отдельных частей. Это объясняется тем, что, как показывает практика, улучшение одних параметров часто приводит к ухудшению других, поэтому необходимо стараться обеспечить баланс противоречий требований и характеристик.

Комплексный (системный) подход не рекомендует приступать к созданию системы до тех пор, пока не определены следующие ее компоненты:

1. Входные элементы. Это те элементы, для обработки которых создается система. В качестве входных элементов выступают виды угроз безопасности, возможные на данном объекте;

2. Ресурсы. Это средства, которые обеспечивают создание и функционирование системы (например, материальные затраты, энергопотребление, допустимые размеры и т. д.). Обычно рекомендуется четко определять виды и допустимое потребление каждого вида ресурса как в процессе создания системы, так и в ходе ее эксплуатации;

3. Окружающая среда. Следует помнить, что любая реальная система всегда взаимодействует с другими системами, каждый объект связан с другими объектами. Очень важно установить границы области других систем, не подчиняющихся руководителю данного предприятия и не входящих в сферу его ответственности.[10]

Характерным примером важности решения этой задачи является распределение функций по защите информации, передаваемой сигналами в кабельной линии, проходящей по территориям различных объектов. Как бы ни устанавливались границы системы, нельзя игнорировать ее взаимодействие с окружающей средой, ибо в этом случае принятые решения могут оказаться бессмысленными. Это справедливо как для границ защищаемого объекта, так и для границ системы защиты;[11]

4. Назначение и функции. Для каждой системы должна быть сформулирована цель, к которой она (система) стремится. Эта цель может быть описана как назначение системы, как ее функция. Чем точнее и конкретнее указано назначение или перечислены функции системы, тем быстрее и правильнее можно выбрать лучший вариант ее построения. Так, например, цель, сформулированная в самом общем виде как обеспечение безопасности объекта, заставит рассматривать варианты создания глобальной системы защиты. Если уточнить ее, определив, например, как обеспечение безопасности информации, передаваемой по каналам связи внутри здания, то круг возможных решений существенно сузится. Следует иметь в виду, что, как правило, глобальная цель достигается через достижение множества менее общих локальных целей (подцелей). Построение такого «дерева целей» значительно облегчает, ускоряет и удешевляет процесс создания системы;

Таким образом, учитывая многообразие потенциальных угроз информации на предприятии, сложность его структуры, а также участие человека в технологическом процессе обработки информации, цели защиты информации могут быть достигнуты только путем создания СЗИ на основе комплексного подхода

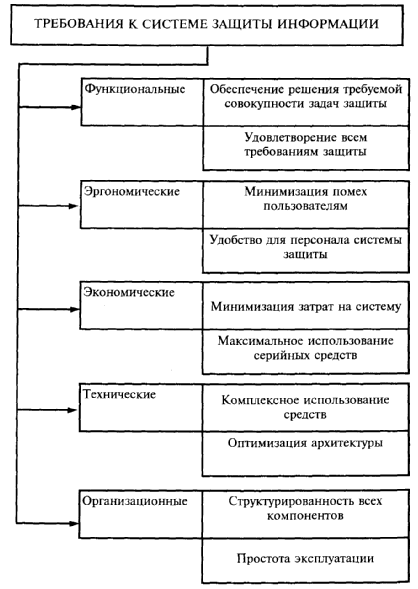

Рисунок 1. Требования СЗИ

.

1.2 Методы защиты информации, и методы хранения

Современные методы обработки, передачи и хранения информации, способствовали возникновению угроз, связанных с потерей, искажение, и раскрытие данных, адресованных или принадлежащих конечным пользователям. Таким образом, информационная безопасность компьютерных систем и сетей является одним из ведущих направлений развития ИТ.

Следует рассмотреть основные понятия информационной безопасности и информационной безопасности компьютерных систем и сетей, с учетом определения ГОСТ 50922-96.

Информационная безопасность – предполагает специальные меры по предотвращению утечки защищаемой информации, а также несанкционированное и непреднамеренное воздействие на защищаемую информации.[12]

Объект защиты — информация, средства массовой информации или информационного процесса, для которых необходимо обеспечить защиту в соответствии с намеченной целью защиты информации.

Цель защиты информации — это желаемый результат защиты информации. Целью защиты информации может быть предотвращение ущерба собственнику, владельцу информацию пользователю в результате возможных утечек и / или несанкционированного и непреднамеренного воздействия на информацию.[13]

Эффективность информационной безопасности — степень соответствия защиты информации результатов цели.

Защита утечки информации — деятельность по предотвращению неконтролируемого распространения информации, которая будет защищена от разглашения, несанкционированного доступа (НСД) к защищенной информации и получения защищенной информации злоумышленниками.

Защита информации от раскрытия информации — деятельности для предотвращения несанкционированного регулировки защищенной информации неконтролируемого количества получателей.

Защита информации от несанкционированного доступа — деятельность по предотвращению получения охраняемой информации заинтересованных лиц с необходимыми правовыми документами или собственником или владельцем информации или прав доступа к защищенной информации[14].

Заинтересованные лица, осуществляющие несанкционированный доступ к защищенной информации, государство может действовать, юридическое лицо, группа лиц, общественная организация, отдельное физическое лицо.[15]

Рисунок 2. Стратегия безопасности информации

Защита информационной системы — совокупность органов, использующих свою технологию защиты информации, а также охрана объектов, организована и функционирует в соответствии с правилами, установленными соответствующими правовыми, организационными, административными и нормативных документов по защите информации.

Согласно информации, в курсе информационной безопасности от несанкционированного контроля, преобразования и уничтожения, а также безопасности информационных ресурсов от воздействия, направленных на нарушение их работы. Природа этих воздействий могут быть самыми разнообразными.[16]

Это — вредоносные попытки вторжения, и человеческие ошибки, а также отказ аппаратных средств и программного обеспечения, а также стихийные бедствия (землетрясение, ураган, пожар) и так далее.

Современная автоматизированная система (АС) обработки данных представляет собой сложную систему, состоящую из многих компонентов различной степени автономности, которые соединены друг с другом и имеют способность к обмену данными. Практически каждый компонент может подвергаться внешнему воздействию, или потерпеть неудачу. Компоненты могут быть разделены на следующие группы:[17]

— аппаратные — компьютеры и их комплектующие (процессоры, мониторы, терминалы, периферийные устройства — жесткие диски, принтеры, контроллеры, кабели, линии связи, и т.д …);

— Программное обеспечение — приобретенное программное обеспечение, источник, объект, файлы изображений; ОС и системного программного обеспечения (компиляторы, линкеры и т.д.), утилиты, диагностические программы, и так далее. И т.д .;

— данные — хранятся временно или постоянно, на магнитных носителях, печать, файлы, системные журналы и т.д.,..[18]

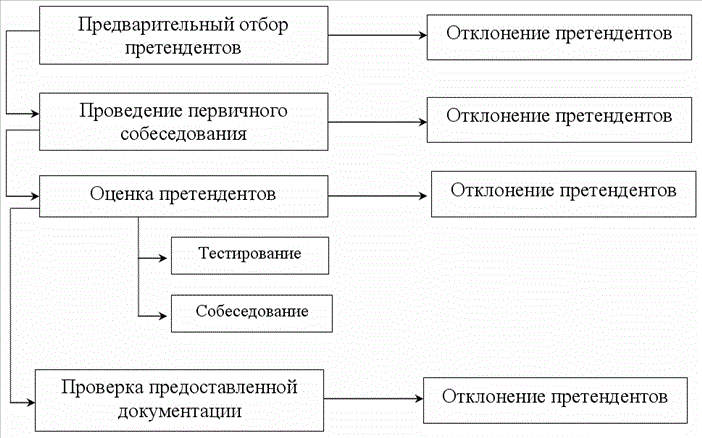

— Сотрудники — сотрудники и пользователи. В приложении 2 отражена схема отбора сотрудников на должность по работе с информацией.

Одной из характеристик информационной безопасности АС является то, что такие абстрактные понятия, как информация, объекты и субъекты системы соответствуют физическим представлениям в компьютерной среде:

— предоставление информации — информации на машинных носителях в виде внешних устройств, компьютерных систем (терминалы, принтеры, различные приводы, линии связи и каналы), память, файлы, записи и т.д.,..

— Системные объекты — пассивные компоненты системы, которые хранят, получать или передавать информацию. Объект доступа означает, что доступ к информации, содержащейся в нем;

— системные объекты — активные компоненты системы, которые могут вызвать поток информации от объекта к объекту или изменения в состоянии системы. В качестве субъектов могут служить пользователям, активные программы и процессы.[19]

Информационная безопасность компьютерных систем достигается за счет обеспечения конфиденциальности, целостности и подлинности обрабатываемых данных, а также наличие и целостность информационных компонентов и системных ресурсов. Вышеуказанные основные свойства информации нуждаются в более полной интерпретации.[20]

Конфиденциальность данных — это статус, придаваемый данных и определения требуемой степени защиты. Для получения конфиденциальных данных включают в себя, например, следующее:

-личной информации пользователей; счета (имена пользователей и пароли);

-Информация о кредитной карте; по разработке и различных внутренних документов;

-бухгалтерской информации.

Конфиденциальная информация должна быть известна только уполномоченным и прошедшим проверку подлинности (уставного) системы субъектов (людей, процессы, программы). Для других субъектов системы, эта информация должна быть неизвестна.[21]

Установление классов важность защиты защищенной информации (защиты объектов) под названием категоризации защищенной информации.

Информационная безопасность — один из главных приоритетов современного бизнеса, как нарушения в этой области приводят к катастрофическим последствиям для любого бизнеса. Использование высоких информационных технологий XXI века, с одной стороны, дает значительные преимущества в деятельности предприятий и организаций, а с другой — потенциально создает предпосылки для утечки, хищения, утраты, искажения, подделки, уничтожения, копирования, и блокирование информации и, как следствие, применение экономических, социальных или других видов ущерба, то есть проблемы информационных рисков и поиск путей снижения ущерба становится все более острой с каждым годом.[22]

Практика функционирования автоматизированных информационных систем показывает, что достижение 100% безопасность — это дорого и не всегда пригодны в качестве:

— Даже самые передовые на сегодняшний день системы защиты информации не могут удовлетворить угрозы, которые могут возникнуть в будущем;

— Стоимость комплексной защиты может быть значительно выше, чем стоимость защищаемых информационных ресурсов. Стоимость затрат отражена на рисунке 1.

Рисунок 1. Стоимость затрат на защиту информационную безопасность

Важность информационной безопасности в нашей стране подчеркивает создание доктрины информационной безопасности по инициативе президента России. Методы обеспечения информационной безопасности Российской Федерации, в соответствии с доктриной, разделяются на правовые, организационно-технические и экономические.

Экономические методы обеспечения информационной безопасности включают в себя разработку программ обеспечения информационной безопасности Российской Федерации и определение порядка их финансирования, улучшение работы системы финансирования по реализации правовых, организационных и технических методов защиты информации, создание информации страхование рисков физических и юридических лиц.

Это соединение является классическим (программное и аппаратное обеспечение), методы защиты информации и механизмов безопасности может помочь компании создать самую надежную систему информационной безопасности (SIS).[23]

К сожалению, страхование информации о рисках по-прежнему является исключительным видом страхования в нашей стране. Основной причиной этого является стоимость услуг. Профессиональные андеррайтеры, действующие в страховых компаниях не может искусственно занижают размер страховых тарифов в погоне за потенциальным клиентом. Следует иметь ввиду, что из-за страховщиков формируется собранных премий фонд, который впоследствии идет на возмещение убытков страхователей. Нехватка премий из-за несоответствия стоимости риска тарифной ставки может привести к тому, что страховые компании просто не что-нибудь еще, чтобы сделать платежи в случае массового наступления страховых событий.

Однако, учитывая тот факт, что в таком новом виде страхования, как страхование информационных рисков, но не существует каких-либо жестких стандартов обслуживания клиентов, а также тот факт, что страховщики должны поощрять индивидуальный подход к потенциальным клиентам, страхователь может торговаться над стоимостью их страховой защиты. А аукцион должен идти на основе математических расчетов, аргументы, показывающие, что работа по информационной безопасности осуществляется на должном уровне.

Страхователь должно быть ясно, что чем больше он тратил на безопасность своей информационной системы, SIS более надежной, чем, тем меньше вероятность того, что злоумышленник сможет проникнуть и поставить под угрозу целостность хранимой информации, тем меньше она будет иметь уплатить страховую компанию за политику.[24]

2. Безопасность информационных систем страховых организаций

2.1 Построение систем безопасности

Первая причина — это традиционная близость сферы, вторая — чрезмерное обобщение и поверхностности суждений. Таким образом, если в финансовом секторе, сохранение конфиденциальной информации является гарантией надежности и доверия к учреждению со стороны заказчика, только замедление рабочих процессов могут быть причиной неэффективности. Деятельности издания включает в себя работу журналистов в различных частях города или даже страны с различными портативными устройствами, быстрой передачи информации как раз вовремя для макета.

Для того чтобы был уверенность в сохранении безопасности информации, следует ввести ограничение на использование флэш-устройств, ноутбуков и других средств связи.

Система безопасности построена для конкретной организации, учитывая его профиль деятельности с целью улучшения обмена информацией, но ни в коем случае она не должна нарушать «прозрачность» организации и эффективности взаимодействия внутри и снаружи.

К сожалению, некоторые компании по-прежнему считают, что специальные меры по защите конфиденциальной внутренней информации может серьезно снизить эффективность текущей деятельности своих ключевых подразделений.[25]

Это первый миф, с которым сталкивается большинство разработчиков и ИТ-аутсорсинга на рынке информационной безопасности. На самом деле, компетентная система безопасности предназначена не только для защиты информации от широкого спектра угроз для обеспечения непрерывности бизнеса, но и свести к минимуму ущерб от разглашения «закрытой» информации, чтобы получить максимальную отдачу на вложенный капитал, создавая благоприятные условия для бизнеса.

Следует рассмотреть более подробно ситуацию в области информационной безопасности, которая сложилась на страховом рынке. Начать нужно с того, что этот сектор первоначально был крупнейшим потребителем информационных технологий в России. Но в процессе их активного использования были проблемы и вызовы, которые только стали более сложными с течением времени все более и более крупные риски страховых компаний приходят от использования высокотехнологичных решений. Здесь должны развеять еще один миф: главная угроза информационных систем российских страховщиков исходит не от вторжения злоумышленников извне, но и от самих работников-страховщика. Это может быть преднамеренным или непреднамеренным эффектом, который вызван элементарным незнанием основных правил работы с информацией.[26]

Таким образом, согласно последним исследованиям, наиболее важных областей в области компьютерной безопасности являются:[27]

-Защита данных (классификация, идентификация и шифрование), а также прикладное программное обеспечение от уязвимостей;

-нарушение политики безопасности в соответствии с законом Сарбейнса-Оксли, HIPPA;

-обнаружение кражи и потери конфиденциальной информации.

Несмотря на то, что деятельность страховой компании или любой другой финансовый институт, имеет свою специфику, наиболее важные области информационной безопасности по-прежнему о тех же самых общих проблем в построении системы информационной безопасности. Условно их можно разделить на три основные категории: правовые, организационные и технические. Следовательно, существующая система информационной безопасности, которая относится к организационно-техническим мероприятиям, программного и аппаратного обеспечения, а также работы персонала компании, предназначены для обеспечения основных свойств доверили эту информацию финансового учреждения — целостность, доступность и конфиденциальность. Опыт наших экспертов показывает, что большинство финансовых институтов, банков и страховых компаний, являются наиболее хорошо развиты в защите, благодаря антивирусным и антиспамовым программам, защита внешнего периметра и организация VPN-каналов, были рассмотрены вопросы доступа к защищенной территории третьих лиц.[28]

Однако, как ни странно, игнорируются вопросы, связанные с управлением съемных носителей, доступ к портам ввода / вывода. Часто, рядовым сотрудникам выделяются больше прав, чем им необходимо для выполнения служебных обязанностей, процессов, чтобы обеспечить «безопасное» резервное копирование, применение криптографии и безопасного хранения копий практически не регулируется. Таким образом, установление и периодический контроль надлежащего функционирования информационной безопасности часто не регулируется, работа всей информационной системы дается на откуп системного администратора. Вопросы сертификации и обеспечение информационной безопасности до требуемого уровня в соответствии с российскими и международными стандартами, не считаются в лучшем случае может быть отложено на потом[29].

В результате, информационные системы большинства финансовых институтов абсолютно беспомощны и слабы внутри. Это отсутствие внимания к угрозам, вызвана в первую очередь тем, что сегодня страховые компании не обязаны информировать общественность об инцидентах внутренних утечек безопасности конфиденциальных и личных данных, мошенничество и т.д. Например, если финансовая компания покажет инсайдер, который пытался украсть деньги от клиентов или продавать их частным данным, он не будет идти в суд и попытаться урегулировать этот вопрос спокойно. В результате этих действий со стороны инсайдеров часто оставить ответ, и страховые компании, с тем чтобы сохранить свою репутацию, игнорировать эти факты, вызывая еще большую волну преступлений в этой области. И это еще один миф самым серьезным сокрытии преступления и оставляя безнаказанными виновника, компания-страховщик не сохраняет свою репутацию и клиентов, а, наоборот, подрывает общий кредит общественного доверия к финансовым институтам. Обратите внимание, что в будущем это не принесет никакой прибыли от страхового рынка. Резервное копирование информации заключается в хранении копии программ на носителе: стримере, гибких носителях, оптических дисках, жестких дисках. На этих носителях копии программ могут находится в нормальном- несжатом или заархивированном виде. Резервное копирование проводится для сохранения программ от повреждений как умышленных, так и случайных, и для хранения редко используемых файлов.[30]

При современном развитии компьютерных технологий требования к запоминающим устройствам в локальной сети растут гораздо быстрее, чем возможности. Соответственно растут и требования к защите. В Приложении 1 указаны требования к защите информации виде схемы. Вместе с геометрическим ростом емкости дисковых подсистем программам копирования на магнитную ленту за время, отпущенное на резервирование, приходится читать и записывать все большие массивы данных. Еще более важно, что программы резервирования должны научиться, таким образом, управлять большим количеством файлов, чтобы пользователям не было чересчур сложно извлекать отдельные файлы.

Криптографическое шифрование информации заключается в таком преобразовании защищаемой информации, при котором по внешнему виду нельзя определить содержание закрытых данных. Криптографической защите специалисты уделяют особое внимание, считая ее наиболее надежной, а для информации, передаваемой по линии связи большой протяженности, — единственным средством защиты информации от хищений.

Основные направления работ по рассматриваемому аспекту защиты можно сформулировать таким образом:

-выбор рациональных систем шифрования для надежного закрытия информации,

-обоснование путей реализации систем шифрования в автоматизированных системах,

-разработка правил использования криптографических методов защиты в процессе функционирования автоматизированных систем,

-оценка эффективности криптографической защиты.

К шифрам, предназначенным для закрытия информации в ЭВМ и автоматизированных системах, предъявляется ряд требований, в том числе: достаточная стойкость или надежность закрытия, простота шифрования и расшифрования от способа внутримашинного представления информации, нечувствительность к небольшим ошибкам шифрования, возможность внутримашинной обработки зашифрованной информации, незначительная избыточность информации за счет шифрования и ряд других. В той или иной степени этим требованиям отвечают некоторые виды шифров замены, перестановки, гаммирования, а также шифры, основанные на аналитических преобразованиях шифруемых данных.[31]

Шифрование заменой заключается в том, что символы шифруемого текста заменяются символами другого или того же алфавита в соответствии с заранее обусловленной схемой замены.[32]

Шифрование перестановкой заключается в том, что символы шифруемого текста переставляются по какому-то правилу в пределах какого-то блока этого текста. При достаточной длине блока, в пределах которого осуществляется перестановка, и сложном и неповторяющемся порядке перестановке можно достигнуть достаточной для практических приложений в автоматизированных системах стойкости шифрования.

Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, именуемой гаммой. Стойкость шифрования определяется главным образом размером неповторяющейся части гаммы. Поскольку с помощью ЭВМ можно генерировать практически бесконечную гамму, то данный способ считается одним из основных для шифрования информации в автоматизированных системах. Правда, при этом возникает ряд организационно-технических трудностей, которые, однако, не являются не преодолимыми.

Шифрование аналитическим преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле). Можно, например, использовать правило умножения матрицы на вектор, причем умножаемая матрица является ключом шифрования (поэтому ее размер и содержание должны сохранятся в тайне), а символы умножаемого вектора последовательно служат символы шифруемого текста.[33]

Особенно эффективными являются комбинированные шифры, когда текст последовательно шифруется двумя или большим числом систем шифрования (например, замена и гаммирование, перестановка и гаммирование). Считается, что при этом стойкость шифрования превышает суммарную стойкость в составных шифрах.[34]

Каждую из рассмотренных систем шифрования можно реализовать в автоматизированной системе либо программным путем, либо с помощью специальной аппаратуры. Программная реализация по сравнению с аппаратной является более гибкой и обходится дешевле. Однако аппаратное шифрование в общем случае в несколько раз производительнее. Это обстоятельство при больших объемах закрываемой информации имеет решающее значение.

2.2 Организационные мероприятия по защите информации

Организационные мероприятия, связанные с защитой информации (в том числе — с защитой автоматизированной системы управления), обычно включают в себя:

-разработку инструкций и регламентов для сотрудников;

-организацию охраны помещений и разработку пропускного режима;

-ограничение доступа в помещения, где размещены серверы автоматизированной системы управления;

-хранение носителей информации и бумажной документации в сейфах или других защищенных местах;

-установку мониторов компьютеров, клавиатуры, принтеров таким образом, чтобы исключить возможность просмотра или копирования информации посторонними лицами;

-ликвидацию ненужных носителей информации и документов;

-уничтожение всей информации на жестких дисках компьютеров, где были установлены компоненты системы, перед их отправкой в ремонт;

-проведение регулярных проверок по соблюдению всех правил, положений и инструкций, связанных с обеспечением информационной безопасности.[35]

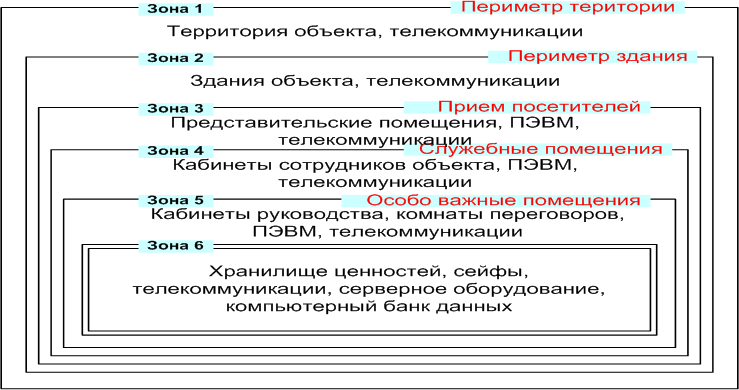

Для минимизации рисков, связанных с несанкционированным доступом на предприятие или в его отдельные подразделения, может использоваться метод создания рубежей защиты. Это подразумевает, что территория предприятия разбивается на несколько зон, ранжированных по степени закрытости для сотрудников или посетителей. В результате возникает возможность для разграничения доступа к наиболее важным информационным ресурсам предприятия. Тем самым обеспечивается их максимальная защита[36]. Пример организации рубежей защиты приведен на рисунке 3

Рисунок 3. Организация рубежей защиты

Определение потенциальных угроз безопасности информации. Их можно разделить на три группы — это угрозы, возникающие:

-вследствие действий человека — это могут быть как случайные ошибки специалистов предприятия при работе с информационной системой (неправильный ввод данных или их удаление), так и предумышленные действия (кража документов или носителей информации);

-вследствие некорректной работы или отказа технических или программных средств (например, сбой в работе операционной системы, вызванный вирусом);

-из-за стихийных бедствий, природных катаклизмов, форс-мажорных обстоятельств (наводнения, пожары, смерчи, военные действия и т.д.).

Список потенциальных угроз для информационной безопасности предприятия может быть очень велик. Рекомендуется оценить каждую из них с позиции здравого смысла или данных статистики, а затем проранжировать по степени вероятности возникновения и объема потенциального ущерба[37].

Составление перечня данных, подлежащих защите. Информация, которая используется на предприятии, может быть открытой (доступна для всех) или закрытой (доступна для ограниченного круга лиц). К первому типу относятся сведения, которые не составляют государственной или коммерческой тайны, не относятся к категории конфиденциальной информации (согласно законодательству или внутренним документам предприятия). Ущерб от потери подобного рода сведений не является значительным, поэтому их защита не приоритетна.

Ко второму типу относятся:

-данные, являющиеся государственной тайной — их перечень определяется законодательством;

-коммерческие или служебные сведения — любая информация, связанная с производством, финансами, использующимися технологиями, утечка или утрата которой может нанести ущерб интересам предприятия;

персональные данные сотрудников.

Эта информация должна быть защищена в первую очередь. Для каждого типа такого рода данных указывается, как и где они возникают, с помощью каких программных или технических средств ведется их обработка, какие подразделения (сотрудники) с ними работают и т.д.[38]

Создание подразделения, ответственного за вопросы защиты информации. Как правило, на российских предприятиях существует разделение функций, связанных с обеспечением информационной безопасности. Это подразумевает, что за разработку политики защиты данных, выполнение организационных мер отвечает служба безопасности компании, а вопросы, связанные с применением любых программных и аппаратных средств, включаются в компетенцию ИТ-подразделения. Нередко возникают ситуации, когда стремление как можно надежнее защитить данные вступает в противоречие с потребностями бизнеса предприятия. В том числе это происходит, если меры безопасности разрабатываются без учета возможностей современных ИТ-средств.[39]

Например, на одном из предприятий служба безопасности запретила сотрудникам иметь доступ к рабочему адресу электронной почты из внешней среды, мотивируя свое решение необходимостью избежать утечек информации. В результате стали возникать задержки при выполнении бизнес-процессов: сотрудники не могли оперативно принимать необходимые управленческие решения, если они находились не в офисе предприятия. Участие в разработке подобной меры сотрудников ИТ-подразделения позволило бы избежать этой проблемы: доступ к рабочей почте был бы сохранен, а защита данных обеспечивалась бы за счет применения дополнительных программных средств.[40]

Поэтому более правильным подходом является создание единой точки принятия решений, а именно создание подразделения, задачей которого будет решение всего спектра вопросов по защите информации на предприятии. В его состав необходимо включить как сотрудников службы безопасности, так и ИТ-специалистов.[41]

Заключение

В заключении данной курсовой работы были сделаны следующие выводы:

В первой главе были рассмотрены теоретические аспекты защиты информации в целом. Было дано определение безопасности информации, как проанализирована классификация угроз защиты информации и их виды.

Рассмотрены принципы создания и затрат на безопасность информации и определены функции системы защиты. Все это дает полную картину о необходимости и целесообразности существования безопасных программ, методик в целом.

Во второй главе была проанализирована система защиты информации в системах страхования..

Цели защиты информации в страховой системе следующие:

1) Защита данных (классификация, идентификация и шифрование), а также прикладное программное обеспечение от уязвимостей.

2) предотвращение убытков.

Проблема защиты информации не нова. Она появилась еще задолго до

появления компьютеров. Стремительное совершенствование компьютерных технологий сказалось и на принципах построения защиты информации.

С самого начала своего развития системы информационной безопасности:

— разрабатывались для военных ведомств. Разглашение такой информации могло привести к огромным жертвам, в том числе и человеческим. Поэтому конфиденциальности (то есть неразглашению информации) в первых системах

— безопасности уделялось особое внимание. Очевидно, что надежно защитить

-сообщения и данные от подглядывания и перехвата может только полное их шифрование.

Принципиальная особенность современной ситуации заключается в том, что важнейшей задачей сегодня становится защита информации в компьютерных сетях.

Широкое внедрение компьютеров во все виды деятельности, постоянное наращивание их вычислительной мощности, использование компьютерных сетей различного масштаба привели к тому, что угрозы потери конфиденциальной информации в системах обработки данных стали неотъемлемой частью практически любой деятельности.

Библиография

1. Завгородний В.И. Комплексная защита информации в компьютерных системах: уч. пособие. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 488 с.

2. Халяпин Д.Б. Защита информации. – Баярд М, 2004.- 431 с: ил.

3. Берник В., Матвеев С., Харин Ю. Математические и компьютерные основы криптологии. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 315 с.

4. Источник сети Internet: www.college.ru

5.Безбогов А.А., Шамкин В.Н. Методы и средства защиты компьютерной информации, ТГТУ, 2006, 120с.

6.Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с

7.«Защита информации в сетях ЭВМ» – А. Злой, Москва 1999 год.

8. Буслвнко Н.И. Массовая информация и информационная безопасность России. Ростов н/Д., 2002.

9. Информационная безопасность России / В.Г. Шевченко, Н.В. Федотов, Г.Х. Архагов и др. М., 2001.

10. Смирнов А.И. Информационная глобализация и Россия: вызовы и возможности. М., 2005.

11. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000.

12. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c.

13. Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. — М.: МГИУ, 2010. — 277 c.

14. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c.

15. Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. — М.: Акад. Проект, 2008. — 544 c.

Приложение 1

Приложение 2

Приложение 3

-

Завгородний В.И. Комплексная защита информации в компьютерных системах: уч. пособие. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 488 с ↑

-

Берник В., Матвеев С., Харин Ю. Математические и компьютерные основы криптологии. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 315 с. ↑

-

Завгородний В.И. Комплексная защита информации в компьютерных системах: уч. пособие. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 488 с ↑

-

Халяпин Д.Б. Защита информации. – Баярд М, 2004.- 431 с: ил ↑

-

Берник В., Матвеев С., Харин Ю. Математические и компьютерные основы криптологии. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 315 с. ↑

-

Завгородний В.И. Комплексная защита информации в компьютерных системах: уч. пособие. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2007. – 488 с ↑

-

Халяпин Д.Б. Защита информации. – Баярд М, 2004.- 431 с: ил ↑

-

Безбогов А.А., Шамкин В.Н. Методы и средства защиты компьютерной информации, ТГТУ, 2006, 120с. ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Безбогов А.А., Шамкин В.Н. Методы и средства защиты компьютерной информации, ТГТУ, 2006, 120с. ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Буслвнко Н.И. Массовая информация и информационная безопасность России. Ростов н/Д., 2002 ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Буслвнко Н.И. Массовая информация и информационная безопасность России. Ростов н/Д., 2002 ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. М., 2000. ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Буслвнко Н.И. Массовая информация и информационная безопасность России. Ростов н/Д., 2002 ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. — 416 c. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Информационная безопасность России / В.Г. Шевченко, Н.В. Федотов, Г.Х. Архагов и др. М., 2001. ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Информационная безопасность России / В.Г. Шевченко, Н.В. Федотов, Г.Х. Архагов и др. М., 2001. ↑

-

Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. — М.: Акад. Проект, 2008. — 544 c ↑

-

Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. — СПб.: Издательство “Лань”, 2001. — 224с ↑

-

Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c. ↑

- Системы предотвращения утечек конфиденциальной информации

- Методики отбора персонала для работы с конфиденциальной информацией

- Методика защиты информации в системе электронного документооборота

- Основные виды и понятия ценных бумаг

- Юридическая сущность предпринимательского права.

- Правовое регулирование рекламной деятельности (Регулирование рынка рекламы)

- Рынок ценных бумаг (Назначение и содержание государственного регулирования)

- Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

- Система защиты информации в зарубежных странах (Понятие информационной защиты)

- Система защиты информации в банковских системах (Банковская сеть, модели внутренней и внешней угрозы)

- Защита информации в процессе переговоров и совещаний.

- Программные комплексы анализа каналов утечки информации (Утечка информации и система мониторинга)