Информационная безопасность как бизнес-процесс

1 октября, 2012

.jpg)

Начнем с того, что информационная безопасность (ИБ) — не бизнес-процесс, и вообще не процесс. Согласно Доктрине информационной безопасности РФ, ИБ — «состояние защищенности сбалансированных интересов личности, общества и государства в информационной сфере». Но это если говорить о государстве (стране), если же мы рассматриваем ИБ предприятия, то логично предположить, что информационная безопасность — состояние защищенности интересов предприятия. Что это за интересы?

name=’more’>

Интересы предприятия

Любая коммерческая организация основной целью своей деятельности ставит получение прибыли. Для достижения этой цели в организации осуществляется ряд бизнес-процессов. Часть из них направлена на непосредственное получение прибыли (операционные бизнес-процессы), остальные — на повышение эффективности операционных процессов или предотвращение убытков (управленческие и вспомогательные бизнес-процессы).

Тогда информационную безопасность можно трактовать, как состояние защищенности от прерываний этих самых процессов в следствии инцидентов информационной безопасности. Таким образом, хоть мы и говорим об информационной безопасности, но требуется обеспечивать безопасность не информации, а бизнес-процессов.

А как же безопасность информации?

.jpg)

Тут мне могут возразить, что существует информация, которую требуется защищать. Вспомнят о коммерческой, государственной и других видах тайн… Но информацию мы защищаем постольку, поскольку того требуют определенные бизнес-процессы, даже если этот процесс «выполнение законодательных и договорных требований«, т.к. убытки для организации принесет именно нарушение этого процесса, а не сама утечка информации. Что касается закрытой информации о «ноу-хау» в организации, то в случае утечки будет нарушен процесс «монопольное владение информацией«.

.jpg)

Именно в силу таких размышлений информацию, имхо, стоит относить ко вторичным активам, а к первичным — бизнес-процессы организации. Помимо информации ко вторичным активам также (с этим со мной уже согласятся, наверное, все) сотрудники предприятия, материально-техническое оснащение… в общем все то, что обеспечивает первичные активы.

Более того, злоумышленник (или другое деструктивное воздействие) не может влиять на первичные активы на прямую. Воздействие происходит через вторичные активы и их защищенность и приведет к информационной безопасности организации.

Безопасность и защита

Стоит отметить, что безопасность информации обеспечивается не только посредством внедрения средств защиты — это лишь одна из вариантов обеспечения безопасности. Другие варианты — воздействие на источник угроз , избегание угрозы (перенос бизнеса в среду, где данные угрозы отсутствуют) или страхование активов.

Будьте готовы к цифровой катастрофе — подписывайтесь на наш канал!

Инвентаризация (бизнес-*) процессов через актуализацию должностных инструкций в интересах информационной безопасности

Время на прочтение

32 мин

Количество просмотров 10K

Привет, Хабражитель!

Предлагаю вниманию статью, объединяющую вещи, на первый взгляд, не имеющих между собой ничего общего: должностные обязанности работников, инвентаризация (бизнес-*)процессов и информационной безопасности.

Будут рассмотрены следующие темы:

- Вместо вступления

- Про должностные инструкции

- Про процессы и подходы

- Про информационную безопасность

- Про всё вместе

- Пример автоматизации

- Пути развития идей, отраженных в статье

- Вместо заключения

Добро пожаловать под кат!

Привет еще раз под катом

Перед тем, как продолжить чтение, автор хотел бы указать на некоторые особенности повествования и специальные блоки, в которых им помещены важные, на его взгляд, сведения и / или уточнения, которые помогут читающему правильнее понять ту мысль, которой он хотел поделиться:

Важно!

Важный текст

ИЛИ

Что же скрывается за символом * в заголовке?

Если же обратиться к англоязычным источникам, никакого бизнес-процесса мы не встретим, там есть только «business process» — что правильно было бы перевести как «деловой процесс».

Слово «business» используется только для того, чтобы отделить процессы, имеющие прямое отношение к созданию экономической ценности, от всех прочих процессов: химических, физических, математических и т.д.

Спойлер

В данной статье будет представлено видение каким образом подразделение информационной безопасности, выполняя свою работу, помогает Отделу кадров актуализировать / сформировать набор документов — должностные инструкции / описание семейств должностей, а бизнесу — составить каталог компетенций и инвентаризировать процессы в Компании. С примерами.

Цели активности:

- Формирование должностных инструкций;

- Выявление компетенций;

- Определение должностных обязанностей;

- Описание функций;

- Объединение функций в процессы;

- Формирование сервисов;

- Поддержание основных процессов, приносящих прибыль Компании.

Начнем с формирования общего понятийного ряда.

Термины и определения

Информация — сведения (сообщения, данные) независимо от формы их представления (149-ФЗ);

Информационная безопасность — сохранение конфиденциальности, целостности и возможности применения (доступности) информации. Нередко относят к информационной безопасности обеспечение других свойств, таких как подлинности, контролируемости, неопровержимости авторства и надежности.

(ISO/IEC 27000:2014);

Компетентность — наличие знаний и опыта, необходимых для эффективной деятельности в заданной предметной области;

Деятельность — активное взаимодействие субъекта с миром, во время которого субъект удовлетворяет какие-либо свои потребности;

Процесс — целенаправленная, управляемая, устойчивая совокупность взаимосвязанных видов деятельности, осуществляемых ресурсами, которая по определенной технологии преобразует входы в выходы, представляющие ценность для потребителя;

Бизнес-процесс — процесс, в котором созданная ценность (удовлетворенная потребность) оплачивается (прямо или косвенно) потребителем, внешним по отношению к Компании;

Функция — совокупность действий (или одно действие), которая направлена на выполнение указаний по созданию продукта;

Проект — целенаправленная, временная деятельность, предназначенная для создания уникальных продуктов>, услуг или результатов (управляемая деятельность, направленная на уникальное изменение определенной системы и проводимая ресурсами в условиях ограничений);

Управление — действия определенного субъекта, направленные на изменение и манипуляцию объектами и субъектами для достижения заранее определенных целей.

Не научные, но близкие автору

В связи с направленностью статьи на широкие массы читателей, в основном не связанных с информационными технологиями и информационной безопасностью, автор хотел бы предложить «упрощенные» понятия.

Данные — первоначальный, еще не обработанный набор свидетельств или фактов, собранных в результате наблюдения или исследования;

Сведения — результат обработка данных с целью упорядочивания;

Информация — результат (итог) применения компетенции (технологии) исполнителя (системы) к сведениям.

Пример, включающие все 3

Q. Why do mathematicians confuse Halloween and Christmas?

A. Because 31 Oct = 25 Dec.

Важно!

личная прихоть автора называть работников частных Компаний работниками, а не сотрудниками. На смысл утверждений никак не влияет.

Вместо вступления

Сегодня большинство Компаний остаются построенными функциональным образом и представляют собой механизм, обладающим набором функций. Эти функции распределяются среди подразделений, где их исполняют работники-исполнители. Выполняя свои узкоспециализированные задачи, работники перестают видеть конечные результаты труда всего предприятия и осознавать свое место в общей цепочке. Они перестают быть ориентированы на целевые задачи Компании, так как их видение происходящего чаще всего не выходит за рамки собственных подразделений, в которых они работают. Монопольное положение каждой службы внутри Компании приводит к тому, что работники этих служб считают себя незаменимыми, из-за чего взаимодействие между функциональными отделами и службами нередко приобретает разрушительный для характер. По большому счету это положение дел не хорошее, но и не плохо; оно — никакое.

Про должностные инструкции

Важно!

К сожалению, в современном мире (особенно в РФ) к должностным инструкциям относятся вовсе не как к мощному инструменту, способствующему положительно влиять на повышение эффективности деятельности работников. Ситуация патовая изначально: законом нигде не закреплено требование о наличие должностной инструкции, HR-специалистам писать их нет времени / сил / желания (выбрать 2 из 3), линейные руководители откладывают «на потом», подчиненные вовсе не заинтересованы в них, т.к. суды в большинстве случаев принимают решения в пользу работника если их нет (опираясь на судебную практику г. Москвы).

Отношение к вопросу наличия или отсутствия должностных инструкций в целом можно выразить в 4 группах:

- Инструкции должны быть. Такой подход встречается редко, но некоторые руководители и работники HR-служб убеждены, что Компании необходимы инструкции, разработанные для каждой должности, т.к. без них крайне сложно организовать эффективную работу персонала. При этом многие до конца не понимают, что может дать их наличие, но стремятся сделать их максимально качественными. До 15% Компаний.

- Инструкции не нужны. Гораздо больше людей, которые считают, что инструкции не играют никакой роли в управлении человеческими ресурсами. Поэтому в таких Компаниях должностных инструкций нет, тем более что закон этого не требует. Такой подход можно встретить примерно у 30% Компаний.

- Инструкции нужны, но их качество неважно. При таком подходе должностная инструкция не имеет ничего общего с реальной деятельностью работников Компании. Смело можно отдать более 50% от общего количества.

- Инструкции — это инструмент управления — самый эффективный подход, но его применяет лишь очень небольшое количество Компаний, до 5% от общего количества. Он заключается в том, что актуальные инструкции не только создаются, но и регулярно пересматриваются и обновляются, а также активно применяются на практике.

В целом можно говорить о двух подходах к созданию должностных инструкций: западному и российскому. Западный подход заключается в составлении очень коротких инструкций, где описание функционала занимает буквально несколько строк. При этом для каждой из функций создается отдельный регламент, где она описывается более детально.

Российский подход выражается в том, что инструкция максимально полно описывает функционал, без дополнительных ссылок на регламенты.

Вне зависимости от подхода к созданию, цели должностных инструкций можно сформулировать следующим образом:

- Четкая регламентация обязательств сторон трудового договора (прозрачность трудовых отношений), как на этапе подбора персонала, так и в процессе трудовой деятельности.

- Определение конкретных трудовых функций сотрудника, детализация порядка его действий, ограничение зоны его ответственности и пределы полномочий.

- Быть руководством к действию, а также основой для разрешения споров в случае возникновения разногласий (между работником и работодателем, между работниками внутри структурного подразделения, между структурными подразделениями, в суде).

- Стать инструментом оценки персонала и, в конечно счете, корпоративного управления бизнес-процессами.

Должностные инструкции — необходимый и действенный инструмент повышения эффективности бизнеса. Их наличие позволяет:

- создать систему управления, которая делает бизнес более прозрачным и управляемым;

- четко регламентировать основные обязательства, которые принимают работодатель и сотрудник, устраивающийся на работу, что значительно упрощает отношения обеих сторон;

- упорядочить работу каждого структурного подразделения в частности и всего предприятия в целом;

- сформулировать трудовые функции сотрудников, их зоны ответственности, полномочия и ограничения в принятии решений, квалификационные требования к должности, функциональные обязанности лица, занимающего ее, алгоритм действий в стандартных ситуациях;

- избежать дублирования функций при выполнении определенных видов работ и неравномерного распределения нагрузки;

- обеспечить эффективное взаимодействие сотрудников, занимающих разные должности, при решении производственных и управленческих задач;

- подобрать качественный персонал: специалист по подбору, ознакомившись с инструкцией, сможет грамотно организовать работу с кандидатами, а соискатель получит возможность заранее узнать, что от него потребуется на данной должности;

- создать комфортные условия для адаптации нового сотрудника: если в инструкции четко закреплено, что должен делать новичок и в каких пределах, а также кто его непосредственный руководитель, это облегчает ему первые дни работы;

- привлечь нерадивых сотрудников к дисциплинарной ответственности за невыполнение возложенных на них трудовых обязанностей.

Как и любой другой инструментарий, должностная инструкция при правильном формировании и поддержании может быть:

Инструментом повышения эффективности бизнеса

Формальный подход к разработке должностных инструкций, когда они составляются по шаблонам, не соответствуют задачам бизнеса, не отражают основные задачи сотрудника на данной должности, не направлены на достижение главной цели Компании, приводит к тому, что на выходе получаются бесполезные, неработающие документы. В данном вопросе большую роль играет отношение к должностным инструкциям работодателя. Если он рассматривает их как эффективный инструмент управления персоналом, скорее всего, так и будет. Но если инструкции разрабатывают сотрудники, далекие от понимания реального функционала специалистов, их творение никому не принесет пользы.

Многие Компании, разработав должностные инструкции один раз, более не корректируют их, хотя бизнес-процессы периодически претерпевают определенные изменения, что должно находить отражение в инструкциях. В условиях жестких требований современного бизнеса нет смысла пользоваться должностными инструкциями, не раскрывающими специфику Компании и не содержащими строго закрепленные задачи, функциональные обязанности персонала, описание желаемого результата работы и перечисление ответственных за ее эффективность.

Инструмент управления мотивацией

В условиях жесткой конкуренции все больше руководителей стали понимать, что основным ресурсом, позволяющим достичь стратегических целей, является персонал, которому необходимо уделять должное внимание, прежде всего стимулировать, как материально, так и нематериально. Одним из эффективнейших HR-инструментов, способных помочь Компании решить эти задачи, является система грейдов / бэндов, при разработке которых важную роль играют выверенная и прозрачная организационная структура и грамотно описанные должностные инструкции / компетенции, которые позволяют избежать многих проблем и сокращают затраты на данную процедуру.

Инструмент оценки деятельности сотрудников

На любом этапе развития Компании возможны ошибки и отклонения от запланированных бизнес-результатов. Чтобы минимизировать подобные риски, необходимы четкое планирование и контроль. Наличие в Компании такого действенного средства управления, выполняющего организационную, регламентирующую и регулирующую роль, как должностная инструкция, упрощает контроль над результатами работы сотрудников.

Осуществляемый с помощью должностных инструкций контроль над деятельностью является частью системы управления персоналом. Содержащиеся в должностных инструкциях данные позволяют быстро оценить, что необходимо сделать сотруднику для достижения поставленных целей, какие меры следует предпринять для повышения эффективности его деятельности. Подробные должностные инструкции задают стандарты и технологии выполнения поставленных задач, на которые может опираться как сам сотрудник, так и его руководитель. С их помощью можно оценить, насколько сотрудник соответствует занимаемой должности, и применить к нему определенные меры воздействия.

Инструмент оценки потребности в обучении

Инструкции — это прекрасный инструмент для планирования карьеры, если они включают пункт о требуемых знаниях и квалификации. Используя информацию из этого пункта, очень просто понять, какие навыки необходимы тому или иному сотруднику, чтобы занять ту или иную должность.

Про процессы и подходы

Благодарность за раздел

Автор хочет поблагодарить Сироту В.Е. за помощь в подготовке раздела

Автор не стремится к навязыванию Процессного подхода, как единственно верного. Однако, хочет напомнить, что каждое функциональное подразделение Компании оптимизирует деятельность в области своей ответственности, что, в конечном счете, может привести к подмене стратегической цели Компании целевыми функциями отдельного подразделения, что, в свою очередь, приводит к торможению развития как отдельного подразделения, так и Компании.

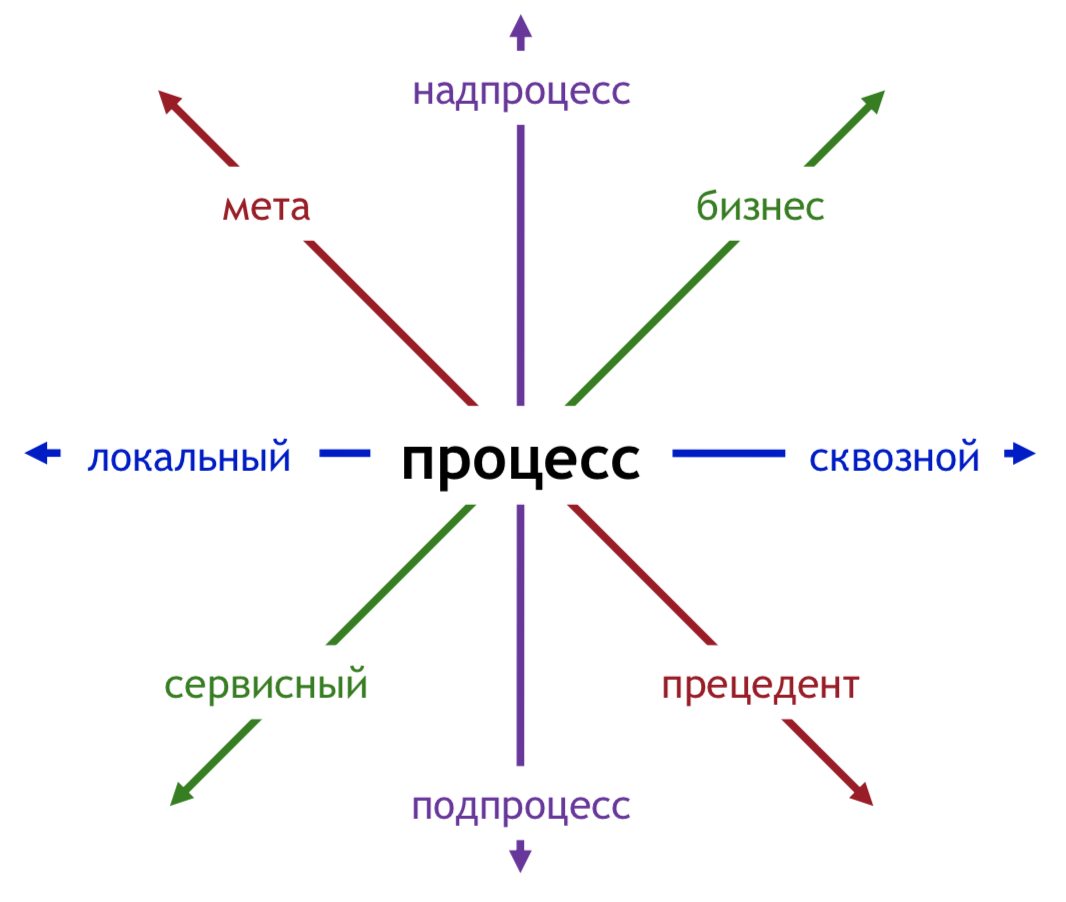

Прежде чем продолжить следует классифицировать процессы. Вообще классифицировать что-либо имеет смысл только тогда, когда выделяемые при классификации группы в дальнейшем будут использованы, а их наличие «упростит» жизнь. При том всегда необходимо помнить, что любые объекты могут быть классифицированы разными способами, но всегда сохраняют свои общие характеристики.

Под Классификацией будем понимать группировку объектов исследования в соответствии с их общими признаками, называемыми основанием классификации.

Основания для классификации процессов:

По оплате результата (бизнес и сервисный)

- Бизнес — процесс, в котором созданная ценность (удовлетворенная потребность) оплачивается (прямо или косвенно) потребителем, внешним по отношению к Компании.

- Сервисный — процесс, который осуществляется в интересах потребителя, внутреннего по отношению к Компании.

По уровню иерархии (надпроцесс и подпроцесс)

- Надпроцесс — устойчивая, целенаправленная система процессов более низкого уровня (подпроцессов по отношению к текущему), в целом отвечающая всем требованиям к процессу.

- Подпроцесс – элемент деятельности, отвечающий всем требованиям к процессу, и являющийся частью процесса более высокого уровня (надпроцесса по отношению к текущему).

По уровню абстракции (мета-процесс и прецедент процесса)

- Мета-процесс — класс процессов определенного вида, полученный в результате абстрагирования от объекта, над которым производится действие и направленный на удовлетворение группы потребностей.

- Прецедент процесса — экземпляр процесса.

По границам исполнения (локальный и сквозной(кросс-функциональный))

- Локальный процесс – процесс, который целиком существует в рамках того подразделения, в интересах которого он осуществляется, т.е. все участники процесса – работники одного подразделения.

- Сквозной (кросс-функциональный) процесс – процесс, который осуществляется в рамках нескольких подразделений, т.е. часть его задач (функций, подпроцессов) решаются в рамках одного подразделения, а часть в рамках другого.

Итого, исходя из описанной классификации определим процесс обеспечения информационной безопасности можно определить как:

Непрерывный процесс, который осуществляется в интересах внутреннего потребителя, затрагивающий все подразделения, действующий в интересах конкретных лиц, в конкретный момент времени по отношению к конкретному объекту, и являющийся частью процесса более высокого уровня.

Приведем сравнение характеристик Функции / Процесса / Проекта:

| Характеристика | Функция | Процесс | Проект |

|---|---|---|---|

| Зачем осуществляется? | Произвести результат | Удовлетворить потребность потребителя | Достичь целей участников проекта |

| Как выполняется? | По стандартному алгоритму | По определенной технологии | Каждый раз по-разному |

| Кто выполняет? | Один и тот же исполнитель | Группа одних и тех же исполнителей | Команда уникальных специалистов |

| Что в результате? | Один и тот же продукт, соответствующий определенным характеристикам | Неуникальный продукт, удовлетворяющий потребность потребителя | Уникальный продукт, позволяющий достичь целей проекта |

| Где управляется? | Извне | Изнутри | Изнутри |

| Часто ли повторяется? | Часто | Часто | Редко или никогда |

Управление — действия определенного субъекта, направленные на изменение и манипуляцию объектами и субъектами для достижения заранее определенных целей.

- Функциональное управление – установление (определение) параметров выполнения функций, в т.ч. установление плана выполнения, требований к входу и выходу (результату), определение алгоритма преобразования входа в выход и требований к ресурсам, выполняющим функцию.

- Процессное управление – технология, основывающаяся на признании и применении того факта, что восприятие и управление видами деятельности Компании, как взаимосвязанными процессами, способствует повышении ее (Компании) результативности и эффективности.

- Проектное управление – применение знаний, навыков, средств и технологий у проектной деятельности с целью удовлетворения требований и достижения ожиданий участников проекта.

Пример:

| Подход | Пример |

|---|---|

| Функциональный | Менеджер, ответственный за функцию: «Уборка тротуаров: тротуары должны быть чистыми» — валите снег на дорогу; Менеджер, ответственный за функцию: «Уборки дороги: дороги должны быть чистыми» – валите снег на тротуары; |

| Процессный | Менеджер, ответственный за процесс: «Уборка улиц города: от момента выпадения снега, до момента очистки улиц» — собираем снег и утилизируем его. |

| Проектный | Менеджер, ответственный за проект: «Обеспечение доезда: из сугроба до конца улицы» — первого очищаем того, кто заплатит. |

Наблюдение автора

Если на своем предприятии Вы слышите фразы: «мяч на их стороне», то никакого процессного подхода у Вас нет. Скорее всего у Вас проблема в выполнении функции и участники пытаются выбрать виновного, потому что результат еще не был предъявлен.

Особенности

Функциональный подход отвечает на вопрос «Что делать?».

Функциональная модель основана на универсальном принципе разделения труда между службами, отделами, цехами, бригадами с закреплением за ними определенных функций (операций).

Основные особенности Функции:

- Независимость от контекста. Входы (выходы) являются частью функции и их состав и характеристики непосредственно не зависят от их источника (приемника), а устанавливаются управлением.

- Внешнее управление. Управление функцией осуществляется «извне», путем установления правил и планов работы ресурсов и предъявления требований к результату (выходу). Решения по каждому прецеденту принимается лицом, осуществляющим управление.

Поведенческие паттерны:

Менеджмент:

• «Я дал инструкции – пусть выполняют»;

• «Если что-то пойдет не так – сошлюсь на соседнее подразделение»;

• «Пока важно, чтобы мы делали свою работу – мы будем делать максимально много своей работы»;

Исполнители:

• «Мне все равно – делаю, что говорят»;

• «Мой начальник – мой потребитель: он доволен – есть зарплата»;

• «Решения? Это вопрос не по моей зарплате!»;

Процессный подход отвечает на вопрос «Как делать?».

Процессный подход по своей сути подводит к переходу на так называемое «тощее производство» или «тощую» ресурсосберегающую организационную структуру (Lean production). Основными чертами такой организационной структуры являются:

широкое делегирование полномочий и ответственности исполнителям;

- сокращение количества уровней принятия решения;

- сочетание принципа целевого управления с групповой организацией труда;

- повышенное внимание к вопросам обеспечения качества продукции или услуг, а также работы предприятия в целом.

Основные особенности Процесса:

- Целенаправленность. Цель деятельности – удовлетворить потребность потребителя, и существуют четкие критерии, позволяющие оценить достижение цели (результативность) и затраты на это (эффективность).

- Постоянность потребности и технологичность. Удовлетворяемая потребность не является ни разовой, ни уникальной, поэтому процесс осуществляется путем выполнения определенных шагов (технологии).

- Потребность может измениться только после попытки ее удовлетворения, а не во время.

- Целостность деятельности и ответственности. Процесс осуществляется от момента выявления потребности потребителя до момента ее удовлетворения, а тот, кто принимает решение, отвечает за деятельность «от и до».

- Управляемость «изнутри». Поскольку существует ответственность за результативность и эффективность, то процесс подразумевает (требует) принятия управленческих решений самими участниками процесса. При этом все участники процесса мотивированы на его результативность и эффективность.

Поведенческие паттерны:

• Нет цели – нет ресурсов!

• Как похлопал – так и полопал!

Проектный подход применяется для проектно-ориентированных Компаний, например, научно-исследовательских, консалтинговых, строительных и т.д. Он может применяться и для любой Компании при создании инновационных продуктов в рамках этих проектов.

Основные особенности Проекта:

- Ограниченность по времени. Ограниченность деятельности по времени означает, что у любого проекта есть четкое начало и четкое завершение. Завершение наступает, когда достигнуты цели проекта; или осознано, что цели проекта не будут или не могут быть достигнуты; или исчезла необходимость в проекте, и он прекращается.

- Уникальность продукта. Уникальность означает, что создаваемые продукты или услуги существенно отличаются от других аналогичных продуктов и услуг, что обуславливает необходимость последовательного уточнения их характеристик по мере развития проекта.

Поведенческие паттерны:

Менеджмент:

• Я Мы должны напрячься!

• Надо спросить у подчиненных, это их шанс проявить себя!

• Надо сделать еще вот это мимо ТЗ.

Исполнители:

• Мы никогда этого не делали!

• Надо спросить у начальства, оно за это деньги получает;

• Без ТЗ – результат ХЗ!

Про информационную безопасность

В самом начале статьи автор приводил список терминов и определений, в котором давалось определение информационной безопасности. Приведем его еще раз:

Информационная безопасность — сохранение конфиденциальности, целостности и возможности применения (доступности) информации.

Нередко относят к информационной безопасности обеспечение других свойств, таких как подлинности, контролируемости, неопровержимости авторства и надежности.

ISO/IEC 27000:2014

Работник, следую своим должностным обязанностям, закрепленных в должностных инструкциях, выполняет Функции, ведущие либо к реализации Проекта, либо входящие в состав Процессов, использует в своей деятельности информацию, хранящуюся в разных информационных системах и ресурсах.

Автор считает правильным и целесообразным формировать ролевую модель доступа к информации в информационнных системах и информационных ресурсах сопоставляя уровни доступа с ролями в процессах, без оглядки на должность, но на выполняемый функционал.

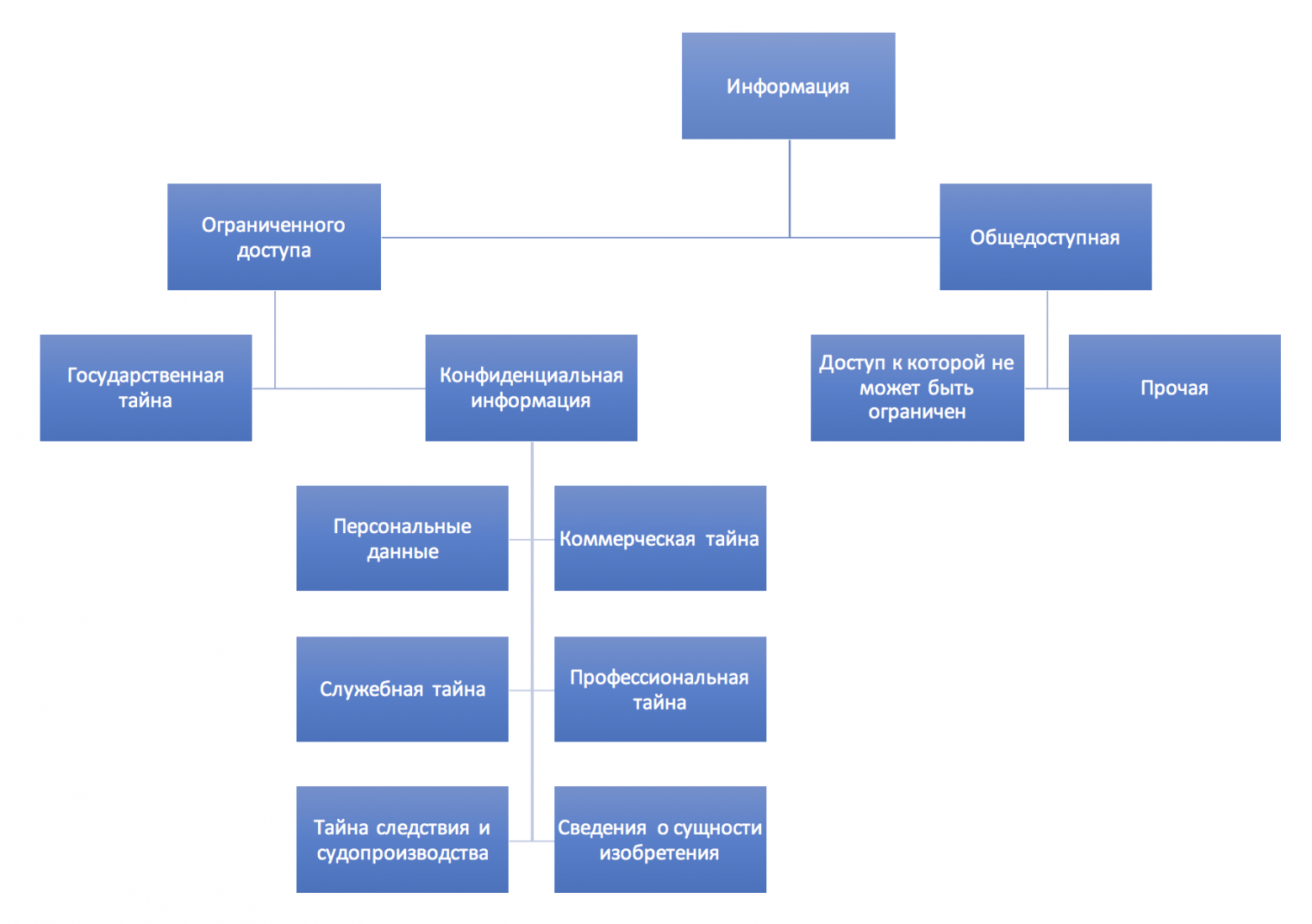

На рисунке ниже представлена классификация информации по видам доступа.

Принимая во внимание, что обеспечение безопасности (любого ее вида) — непрерывный процесс, то в Компаниях с функциональным подходом к управлению, интеграция мер обеспечения безопасности связана с преодолением противодействия со стороны владельцев функций, что либо приводит к созданию «собственных» подразделений обеспечения безопасности (в частности — информационной) в функциональной вертикали (в Департаменте / БЕ), либо «местечковое» внедрение мер (очень сильно зависит от отношений лица, отвечающего за информационную безопасность и владельца данной конкретной функции).

Также в своей практике автором были замечены следующие варианты подчинения служб информационной безопасности:

- директор по информационным технологиям — в обычном случае информационная безопасность становится «надстройкой», которой в случае секвестра можно просто пренебречь, в лучшем — создание центра компетенций для привлечения экспертизы в проекты;

- служба безопасности — в любом случае подразделение информационной безопасности становится одной из функций.

- «первое» лицо / лицо, принимающее решение — крайне редкое явление, в том числе, потому что таких специалистов на рынке — единицы.

Как правило, выделяют 5 мотивирующих факторов построению системы управления (менеджмента) информационной безопасности:

- Предыдущий опыт — управление Компанией на котором функционировала СМИБ;

- Соответствие требованиям законодательства — локального и/или международного -в области обеспечения информационной безопасности предприятия. (даже в случае небольших организация вопрос актуален, хотя бы по причине необходимости обеспечения безопасности персональных данных клиентов и иных заинтересованных лиц);

- Соблюдение минимального набора требований сертификационных систем — например, при обслуживании платежных карт — минимальное соблюдение требований стандарта PCI DSS;

- Избежание убытков (потерь/непредвиденных расходов) в случае наступления инцидентов информационной безопасности;

- Субъективные факторы, такие как лучшие практики и опыт других организаций (в том числе конкурирующих/материнских/дочерних/поглощаемых).

Для построения эффективной системы, Компании придется пройти через 3 этапа:

- Удовлетворение требований законодательства — защита персональных данных, охрана видов тайн, обеспечение лицензируемых видов деятельности и прочее — той работы, о которой бизнес-подразделения могут и не знать.

Применительно к данному этапу – анализу требований законодательства и последующему удовлетворению – степень риска является недопустимой, т.к. невыполнение требований законодательства может привести к приостановке деятельности организации, что может лишить Компанию возможности вести эффективную коммерческую деятельность. - Удовлетворение потребности бизнеса в информационной безопасности — мер, требуемых поставщиками или Клиентами для поддержки непрерывной деловой активности, путем повышения уровня информационной безопасности. В большинстве случаев они формируют конкурентное преимущество. Бизнес-требования могут содержаться в договорных требованиях партнера, системах добровольной сертификации, отраслевых стандартах и т.д.

Уровень риска – оправданный, несет в себе потерю доли рынка; способ реализации зависит

от исполнения предлагаемого решения, например, в случае облачного сервиса, провайдер

этого сервиса должен предоставить исчерпывающие доказательства своего соответствия. - Внедрение наилучших практических мер по обеспечению информационной безопасности.

Уровень риска — приемлемый.

живой и печальный пример

Однажды, в одном банке ТОП-30, директору Департамента банковских карт пришла в голову (на его взгляд) удачная идея: отображать на сайте банка на карте размещения банкоматов банка информации об остатке наличности в хранилищах банкоматов с погрешность до 100 рублей; обосновывал он свою идею вероятностью возникновения у Клиента потребности снять крупную сумму через банкомат, а графическое обозначение с его позиции было не информативным и не давало представления о возможности банкомата в удовлетворении потребности Клиента в наличности.

Про всё вместе

У читателя к этому моменту может сложиться естественный вопрос: «что хочет сказать автор?». «Зачем он пытается состыковать несостыкуемое?». «Кому нужна вся эта инкапсуляция ёжика в ужика?» и как наконец-то понять тему «инвентаризация бизнес-процессов через актуализацию должностных инструкций в интересах информационной безопасности»?

Уважаемый, Хабражитель, все просто!

Почему именно информационная безопасность может быть мерилом бизнес-процессов?

Информационная безопасность — это процесс. Непрерывный во времени.

При функциональном подходе к управлению перед каждой структурной единицей (сотрудник, отдел, управление) закреплен ряд функций, описана область ответственности, сформулированы критерии успешной и неуспешной деятельности. Как правило, горизонтальные связи между структурными единицами слабы, а вертикальные связи по линии «начальник-подчиненный» — сильны. Подчиненный отвечает только за порученные ему функции и, возможно, за деятельность своего подразделения в целом. Функции и результаты работы параллельных структурных единиц его не очень интересуют.

При процессном подходе к управлению каждая структурная единица обеспечивает выполнение конкретных процессов, в которых она участвует. Обязанности, область ответственности, критерии успешной деятельности для каждой структурной единицы сформулированы и имеют смысл лишь в контексте конкретного процесса. Горизонтальные связи между структурными единицами при таком подходе значительно сильнее, чем в случае функционального подхода. Вертикальные связи между структурными единицами и по линии «начальник-подчиненный» несколько слабее.

Недостаточно в должностной инструкции исполнителя написать «обязуется соблюдать требования информационной безопасности».

Информация (точнее данные и сведения) с одной стороны являются базисной составляющей для процесса, с другой стороны — итогом (результатом) применения компетенции (технологии) исполнителей (работников).

Реализация процессного подхода выводит управление Компанией на качественно новый уровень. Руководство Компании ясно видит функции исполнителей, движение ресурсов (в том числе информационных), распределение ответственности в организационной структуре (ролям и их месту в процессах), имеет возможность четко фиксировать места возникновения проблем и принимать своевременные меры по их устранению.

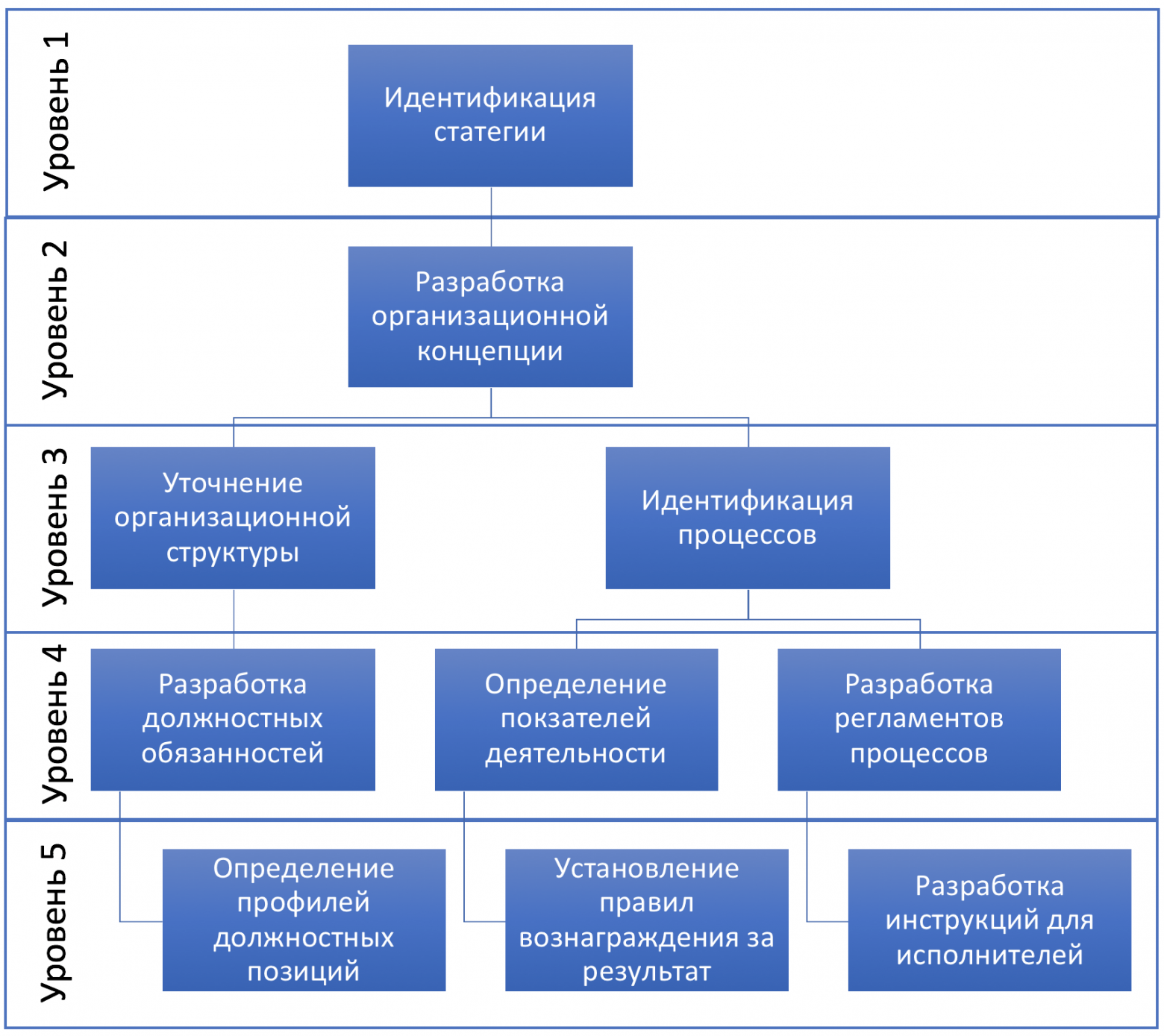

Читать схему следует сверху вниз и слева направо.

Идентификация стратегии

Процессы Компании направлены на создание продуктов и услуг для Клиентов. Для обеспечения удовлетворенности Клиентов эту деятельность следует структурировать.

Чтобы определить, какими должны быть процессы важно понять:

- Кто наши Клиенты и кого мы считаем таковыми?

- В чем потребности наших Клиентов?

- Есть ли у нас конкуренты и в чем мы их превосходим?

Эти вопросы относятся к стратегии действий Компании на рынке. Не имея на них ответов, невозможно определить требования к бизнес-процессам. Если не соотносить свою деятельность с потребностями Клиентов и возможностями Конкурентов, то в конечном итоге может оказаться, что Компания делает совсем не то, что на самом деле нужно текущим Клиентам и способно привлечь новых. Определение своего Клиента и понимание его потребностей — залог успеха.

Говоря об идентификации стратегии, предполагается, что ее не придется разрабатывать «с нуля» и что Руководство имеет определенные представления о долгосрочных целях и направлениях развития Компании и ее бизнеса. Разумеется, если у Компании на экспертном уровне отсутствует видение рынка и стратегии, то необходимо провести исследования целевых потребителей и определить позиционирование на рынке. Эти представления должны иметь отражение на бумаге. В этом и состоит процесс идентификации стратегии.

Организационная концепция

Организационная концепция включает пять элементов:

- Состав основных бизнес-процессов верхнего уровня;

- Краткое описание процессов верхнего уровня, характеризующее их содержание, входы, выходы и исполнителей;

- Карта процессов, показывающая второй и, возможно, третий уровень бизнес-процессов (подпроцессов);

- Схема центров ответственности за выполнение бизнес-процессов как прототип организационной структуры Компании;

- Краткое описание функций, выполняемых центрами ответственности.

Определив процессы верхнего уровня следует составить концептуальное описание, включающее элементы:

- Потребители процесса;

- Цели процесса;

- Результаты процесса;

- Ресурсы процесса;

- Поставщики процесса;

- Исполнители процесса;

- Владелец процесса;

- Показатели процесса;

- Краткое описание процесса;

- Состав процесса (перечень подпроцессов и функций).

После завершения работы над организационной концепцией имеется всё необходимое для построения карты основных процессов Компании. Карта процессов отражает состав процессов верхнего уровня (бизнес-процесс по классификации) и составляющие их процессы второго уровня (сервисные процессы по классификации).

Карта процессов дает общий взгляд на основные процессы Компании и позволяет увидеть из чего состоит ее деятельность, какова структура цепочки процессов, направленных на удовлетворение потребности Клиентов. Дальнейшая работа по созданию системы управления процессами направлена на углубленное и детализированное представление.

Организационная структура

Главное назначение организационной структуры – обслуживание бизнес-процессов. Ожидаемо, что на этапе создания Компании никто не думал о каком-либо подходе к управлению и очень часто (если деятельность Компании не сводится к перепродаже товаров с наценкой в 146%) это гремучая смесь функций, процессов вокруг одного-двух проекта.

Обслуживание процессов достигается путем соотнесения функций исполнителей в процессах с центрами ответственности в организационной структуре. Этот анализ проводится на этапе разработки организационной концепции. Опираясь на его результаты, следует уточнить и сопоставить функции подразделений Компании и их области ответственности.

При этом нередко выявляются функции, которые в существующей структуре ни за каким подразделением не закреплены. В этом случае необходимо пересмотреть состав функций и либо сформировать недостающие центры ответственности, которые должны будут обслуживать «ничейные» процессы, либо высвободить ресурс.

Описание организационной структуры должно включать следующие элементы:

- Схема организационной структуры — она показывает состав структурных подразделений Компании и отношения подчиненности между ними;

- Описание функций, полномочий и ответственности каждого структурного подразделения с учетом их ролей в (бизнес-)процессах. При этом указывается, в каких процессах участвует подразделение, и как оно связано со своими внутренними поставщиками и потребителями (по классификатору процессов);

- Концептуальное описание наиболее значимых для Компании системообразующих процессов, таких как: стратегическое управление, годовое планирование, управление заказами, управление разработкой и выпуском на рынок новых продуктов, управление проектами развития Компании.

Идентификация процессов

Идентификацией процесса будет выступать спецификация, выполненная в форме таблицы с указанием характеристик процесса:

- Название процесса;

- Краткое описание процесса;

- Потребители процесса;

- Цели процесса;

- Результаты процесса;

- Ресурсы процесса;

- Поставщики процесса;

- Исполнители процесса;

- Владелец процесса;

- Показатели процесса;

- Краткое описание процесса;

- Состав процесса (перечень подпроцессов и функций).

Чтобы определить цель процесса необходимо очень хорошо знать своего Клиента — без обратной связи с Клиентом невозможно будет эффективно удовлетворить его потребность. Согласно представленному ранее классификатору процессов, следует помнить о внутреннем Клиенте.

Результаты процесса – это то, что создается в ходе его выполнения и обеспечивает достижение целей процесса. Цели характеризуют изменения, который должен произвести процесс, а результаты – это продукт процесса, его «выход».

Определив цели и результаты процесса, значимые для всех заинтересованных сторон, можно перейти к созданию инструментов измерения, то есть показателей процесса. Показатели должны отражать достижение целей и быть измеримыми.

Для идентификации параметров процесса важно соблюдать последовательность действий: сначала определяют потребителей процесса, исходя из этого формулируют цели и описывают результаты и потом разрабатывают показатели и способы их измерения.

Есть два вида ресурсов – расходуемые в ходе выполнения процесса и возобновляемые ресурсы. К первому типу относятся, например, материалы, используемые в производстве, или деньги. Ко второму – оборудование, программное обеспечение, разнообразные инструменты и т.п.

Знать ресурсы очень важно! Только зная ресурсы, можно определить поставщиков и смежные процессы, обеспечивающие ресурсами данный процесс.

Описание должностных обязанностей сотрудников

На основе результатов структурирования и идентификации процессов разрабатываются должностные обязанности сотрудников. Для этого достаточно из спецификаций процессов (предыдущий пункт) выбрать те из них, в которых работник указан как исполнитель. Его рабочие функции – это функции исполнителя данных процессов.

Должностные обязанности являются неотъемлемой частью должностной инструкции работника.

В ряде случаев (грейдинг / бэндинг) должностные обязанности делят на 2 части: прямые и совместные обязанности.

| [Название процесса | Описание функций работника в процессе | Цели процесса | Результаты процесса | Показатели процесса |

|---|---|---|---|---|

Столбцы «Цели», «Результаты» и «Показатели» также фигурируют в Семействе должностей при описании должностей, функций, компетенций. т.о. данные из одного источника связаны с многими документами.

Определение состава компетенций специалистов*

Важно!

Определение компетенций и компетентности специалиста — высший пилотаж менеджмента, в связи с чем данный раздел отсутствует на схеме, но не сказать о нем нельзя.

Определение компетенций специалистов, необходимых для выполнения функций в бизнес-процессах — сложный и, порой, субъективный процесс. Ожидаемо, что любой руководитель стремится, чтобы у него работали компетентные работники, имеющие релевантные знания / навыки / умения / опыт.

Определение компетенций необходимо для того, чтобы подробно и корректно описать профиль должностной позиции, который будет использоваться как для подбора специалистов на должность (в семью), так и оценки их соответствия занимаемой должности.

Невозможно добиться устойчивых результатов выполнения процессов без обеспечения процессов человеческими ресурсами необходимого качества.

Для определения состава компетенций необходимы следующие данные, сведенные в таблицу:

| [Название процесса | Описание функций работника в процессе | Совместные обязанности | Уровень автономности | Какие документы создает в деятельности | Горизонт планирования | Опыт | Знания / навыки | Другое |

|---|---|---|---|---|---|---|---|---|

| Перечень задач, действий и процессов, которые выполняются работником совместно с коллегами + внешнее взаимодействие. | Уровень самоорганизации труда. | Разные роли, в зависимости от набора компетенций, могут быть вовлечены в разные процессы. | На какой срок работник планировать свои работы | Какие-то сведения, не подпадающие в категории | ||||

Важно!

Заполняя таблицу и формируя таким образом пул компетентности членов Семьи в исполнении процессов (сервисов, как набора связанных процессов, затрагивающих минимум 2 Семьи), формируется пул компетенций Семьи. Одним из персональных показателей эффективности главы Семьи должен быть показатель неизменности качества Семьи в худшую сторону во времени. При этом данный коэффициент должен очень сильно влиять на мотивацию менеджера — эта та причина, о которой говорилось вначале данного раздела: до понимания и применения необходимо дорасти.

Безусловно, сведения, полученные на данном этапе могли бы быть крайне ценными как на следующем этапе, так и при взаимодействии с внешними подрядчиками / Клиентами / Конкурентами.

Определение профилей должностных позиций

Построение профиля должности необходимо для подбора кандидатов на рассматриваемую позицию (члена Семьи), а также проведения оценки работников.

Для чего нужен профиль должности? Во-первых, на его основе составляются объявления о вакансии; здесь содержится вся необходимая для этого информация. Во-вторых, он служит руководством при отборе кандидатов на должность. В-третьих, на его основе проводится оценка соответствия сотрудников занимаемой должности. В-четвертых, он используется для составления индивидуального плана обучения сотрудника с целью достижения опережающих значений и пересмотра профиля.

Целесообразно профиль должности объединить с таблицей Семейства должностей, таким образом будет проще выявлять потребность в текущем состоянии.

Не рассмотренными остаются:

Определение показателей деятельности (KPI) и Установление правил вознаграждения за результат — неразрывно связаны с результатами Идентификации процессов, а также уровня зрелости менеджмента;

Разработка регламентов процессов и Разработка инструкций для исполнителей — неразрывно связаны с результатами Идентификации процессов, а также с вовлеченность самого Бизнеса в процесс разработки регламентов и инструкций, либо привлечения сторонних участников (в первом случае — скорость, во втором — качество).

Пример автоматизации

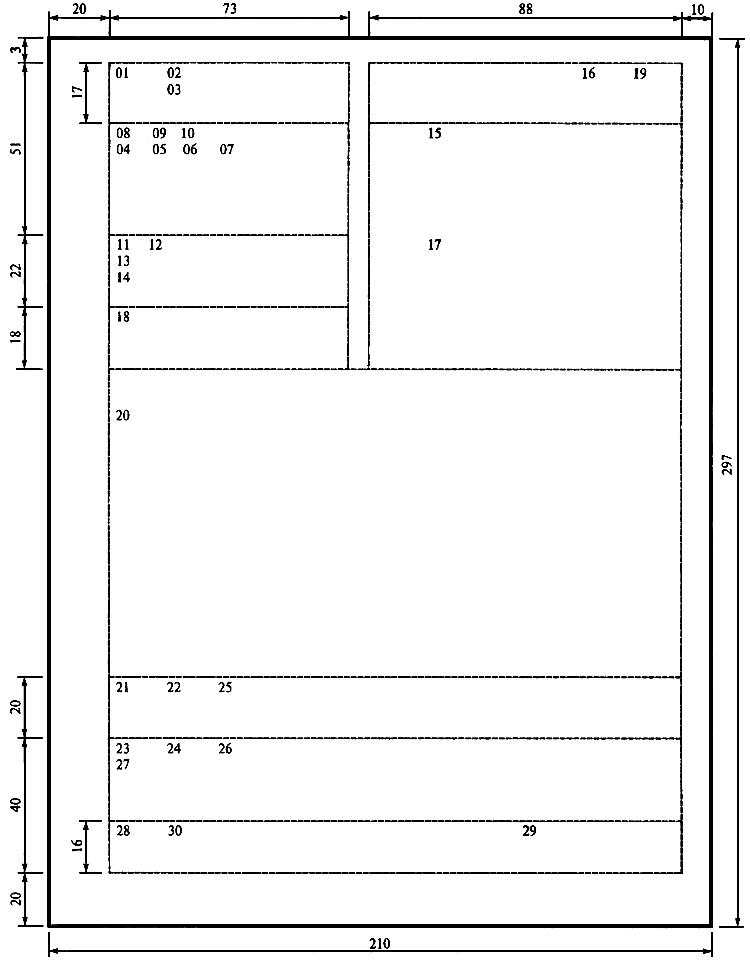

Важно!

нельзя забывать, что любой документ является таковым ТОЛЬКО при наличии реквизитов документа.Обязательные реквизиты

- 08 — наименование организации — Наименование организации, являющейся автором документа, должно соответствовать наименованию, закрепленному в ее учредительных документах. Сокращенное наименование организации приводят в тех случаях, когда оно закреплено в учредительных документах организации;

- 10 — наименование вида документа — Наименование вида документа, составленного или изданного организацией, должно быть определено уставом (положением об организации) и должно соответствовать видам документов, предусмотренным ОКУД;

- 11 — дата документа — Датой документа является дата его подписания или утверждения;

- 12 — регистрационный номер документа — номер, присвоенный ему по правилам регистрации документов в организации. Регистрационный номер должностной инструкции может включать индекс дела (в составе которого предполагается хранить контрольный экземпляр должностной инструкции) по номенклатуре дел организации, условное буквенное обозначение наименования вида документа (например, «д/и»), информацию об исполнителе документа и др.;

- 14 — место составления или издания документа — Место составления или издания документа указывают в том случае, если затруднено его определение по реквизитам «Наименование организации» и «Справочные данные об организации». Место составления или издания указывают с учетом принятого административно-территориального деления, оно включает в себя только общепринятые сокращения.;

- 16 — гриф утверждения документа — реквизит, придающий нормативный или правовой характер его содержанию. В общем случае гриф утверждения должностной инструкции включает слово «утверждаю» (в прописном начертании, без кавычек), наименование должности лица, уполномоченного утвердить должностную инструкцию, подпись и расшифровку подписи (инициалы, фамилию, а также дату утверждения, оформленную словесно-цифровым способом);

- 18 — заголовок к тексту — Заголовок к тексту включает в себя краткое содержание документа;

- 20 — текст документа — Тексты документов оформляют в виде анкеты, таблицы, связного текста или в виде соединения этих структур;

- 21 — отметка о наличии приложения — Отметка о наличии приложения к документу;

- 22 — подпись — В состав реквизита «Подпись» входят: наименование должности лица, подписавшего документ (полное, если документ оформлен не на бланке документа, и сокращенное — на документе, оформленном на бланке); личная подпись; расшифровка подписи (инициалы, фамилия);

- 23 — гриф согласования документа — реквизит, выражающий согласие организации, не являющейся автором (разработчиком) документа, с содержанием последнего. Данный реквизит применяется только в тех случаях, когда проект должностной инструкции подлежит внешнему согласованию с заинтересованными сторонами;

- 24 — визы согласования документа — Согласование документа оформляют визой согласования документа (далее — виза), включающей в себя подпись и должность визирующего документ, расшифровку подписи (инициалы, фамилию) и дату подписания;

- 26 — отметка о заверении копии — При заверении соответствия копии документа подлиннику ниже реквизита «Подпись» проставляют заверительную надпись: «Верно»; должность лица, заверившего копию; личную подпись; расшифровку подписи (инициалы, фамилию); дату заверения;

- 27 — отметка об исполнителе — Отметка об исполнителе включает в себя инициалы и фамилию исполнителя документа и номер его телефона. Отметку об исполнителе располагают на лицевой или оборотной стороне последнего листа документа в левом нижнем углу;

- 30 — идентификатор электронной копии документа — Идентификатором электронной копии документа является отметка (колонтитул), проставляемая в левом нижнем углу каждой страницы документа и содержащая наименование файла на машинном носителе, дату и другие поисковые данные, устанавливаемые в организации.

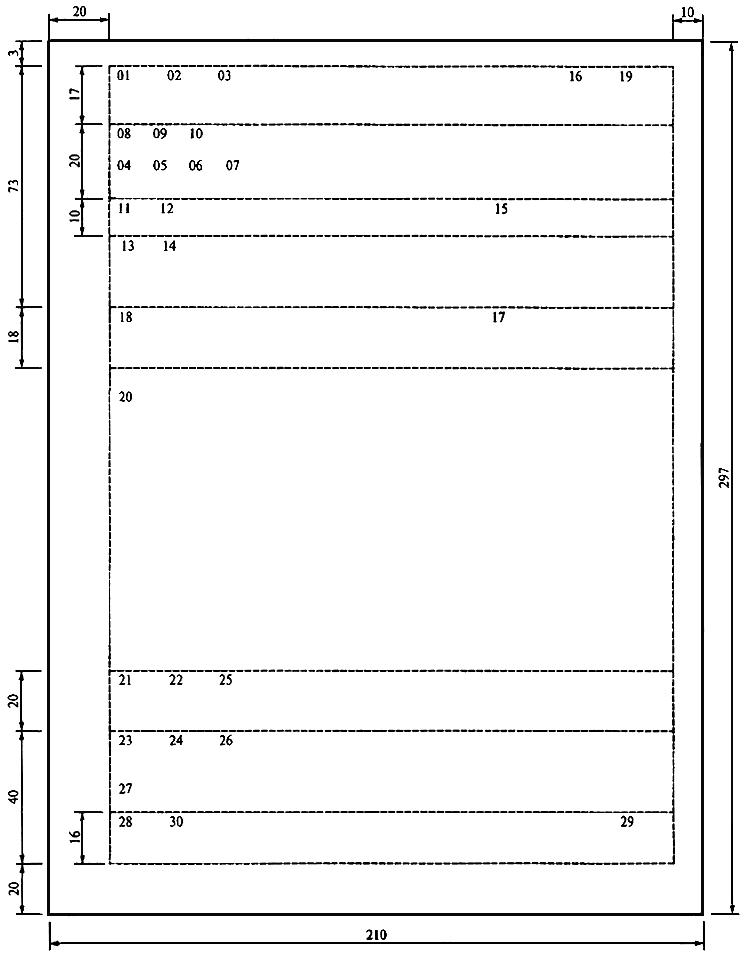

Расположение реквизитов и границ зон на формате А4

Расположение реквизитов и границы зон на формате А4 углового бланка

Расположение реквизитов и границы зон на формате А4 продольного бланка

В своей деятельности автор встретился с ситуацией, когда надо было актуализировать должностные инструкции всех работников Компании.

Важно!

Автор знает, как аудитория Хабра любит все автоматизировать и применять новейшие технологии! Однако, аудиторией данного материала могут выступать не только технически подкованные специалисты, но и люди с техникой на «Вы». Поэтому тут не будет баз данных, модных фреймворков и прочего, безусловно жизнь облегчающего, но будет простой Microsoft Office, в функционале, доступного всем.

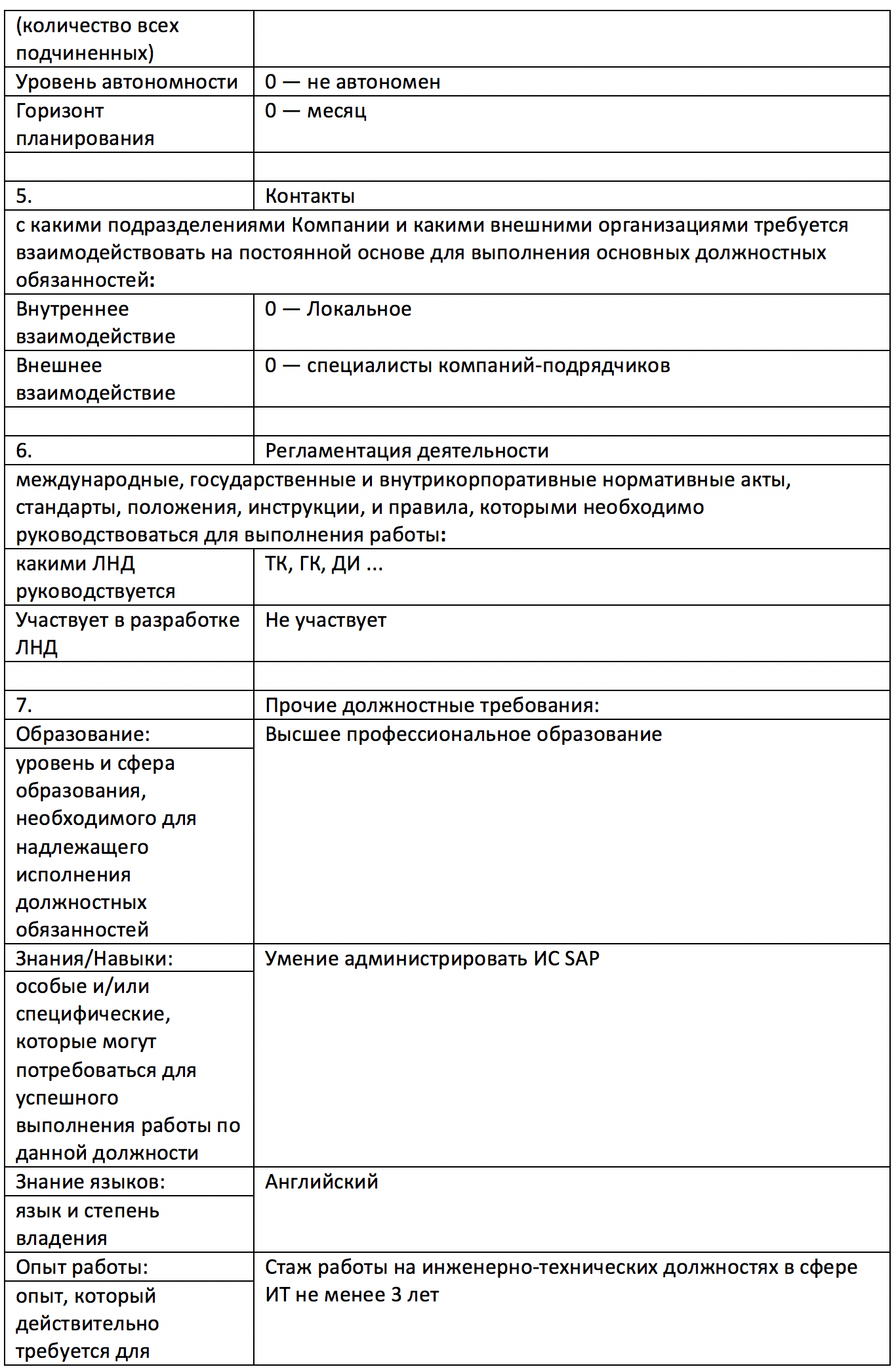

Для автоматизации нам понадобится 3 файла.

2 файла Microsoft Excel и

1 файл Microsoft Word.

Первый файл Microsoft Excel нам понадобится для его заполнения. Второй файл Microsoft Excel для «транспорта». Как уже указывалось ранее — решение максимально упрощенное для широких масс. Файл Microsoft Word будет содержать шаблон и поля для автозаполнения из «транспортного» документа.

Перечень полей файла для заполнения

| Поле | Значение | Описание / Пример |

|---|---|---|

| Семья | Департамент / Управление / Отдел | Под семьей мы понимаем группу ролей исполнителей, которые организационно объедены. Как правило для формирования сервисов. |

| Миссия семьи | Краткое описание цели объединения | «Предоставление сервисов обеспечения информационной безопасности …» |

| Положение в семье | Уровень занимаемой должности в семье (Глава семьи -3) | Данное значение нужно не только для прогнозирования затрат на роль (соответствие грейду / бэнду), но и формирования каталога компетенция участников процесса (сервиса) |

| Цель должности | Описание целей, стоящих перед ролью (берется из описания процесса) | Описание нужно для выделения компетенций для новых процессов. Описание должно содержать слова «Обеспечение…», «Управление…», «Формирование…», «Выполнение…». |

| Результат деятельности | ||

| Ключевые показатели эффективности | ||

| Должность | Наименование занимаемой должности | |

| Подчинение | Название должности прямого руководителя | Вместе с пунктом «Положение в семье» позволяет автоматизированно создавать организационную структуру. |

| Количество подчиненных | Числовое значение количества прямых подчиненных | Значение только для прямых подчиненных без учета проектных / договорных. |

| Прямые обязанности | Перечень задач, действий и процессов, которые выполняются работником и входят в сферу персональной ответственности (без постоянного участия коллег / руководителя / подчиненных). | |

| Совместные обязанности* | Перечень задач, действий и процессов, которые выполняются работником совместно с коллегами + внешнее взаимодействие. | |

| Уровень автономности* | Уровень самоорганизации труда. (freedom to act). | |

| Какими документами руководствуется в деятельности | Перечень документов | Перечень включает в себя документы от общих: ТК, ГК, до локальных — SLA и прочее. |

| Какие документы создает в деятельности* | Перечень документов | Разные роли, в зависимости от набора компетенций, могут быть вовлечены в разные процессы. |

| Внутреннее взаимодействие | Значение | Уровень (перечень) групп структурных подразделений, которые необходимы для выполнения прямых обязанностей. |

| Внешнее взаимодействие | Значение | Уровень (перечень) групп структурных подразделений, которые необходимы для выполнения совместных обязанностей. |

| Бюджет | Признак | Признак наличия собственного бюджет без указания сумм. |

| Горизонт планирования* | Значение | Может ли и если может, то на какой срок работник планировать свои работы. |

| Образование | Уровень и сфера образования. Пример: в информационной безопасности, в ряде случаев для выполнения своих обязанностей надо иметь профильное образование и специальность с кодом 090000. | |

| Опыт работы* | Признак | Нужен при формировании запроса на новую вакансию в семью. |

| Знания / навыки* | Специфические требования к роли | |

| Владение иностранными языками | ||

| Знание и уровень владения ПО | Знание ПО (стандартного и/или специализированного), необходимого для выполнения прямых обязанностей. | |

| Степень мобильности | Готовность к передвижению / командировкам (наличие заграничного паспорта / виз / возможности выезда) | |

| Другое* | Требования, не подпавшие в остальные группы |

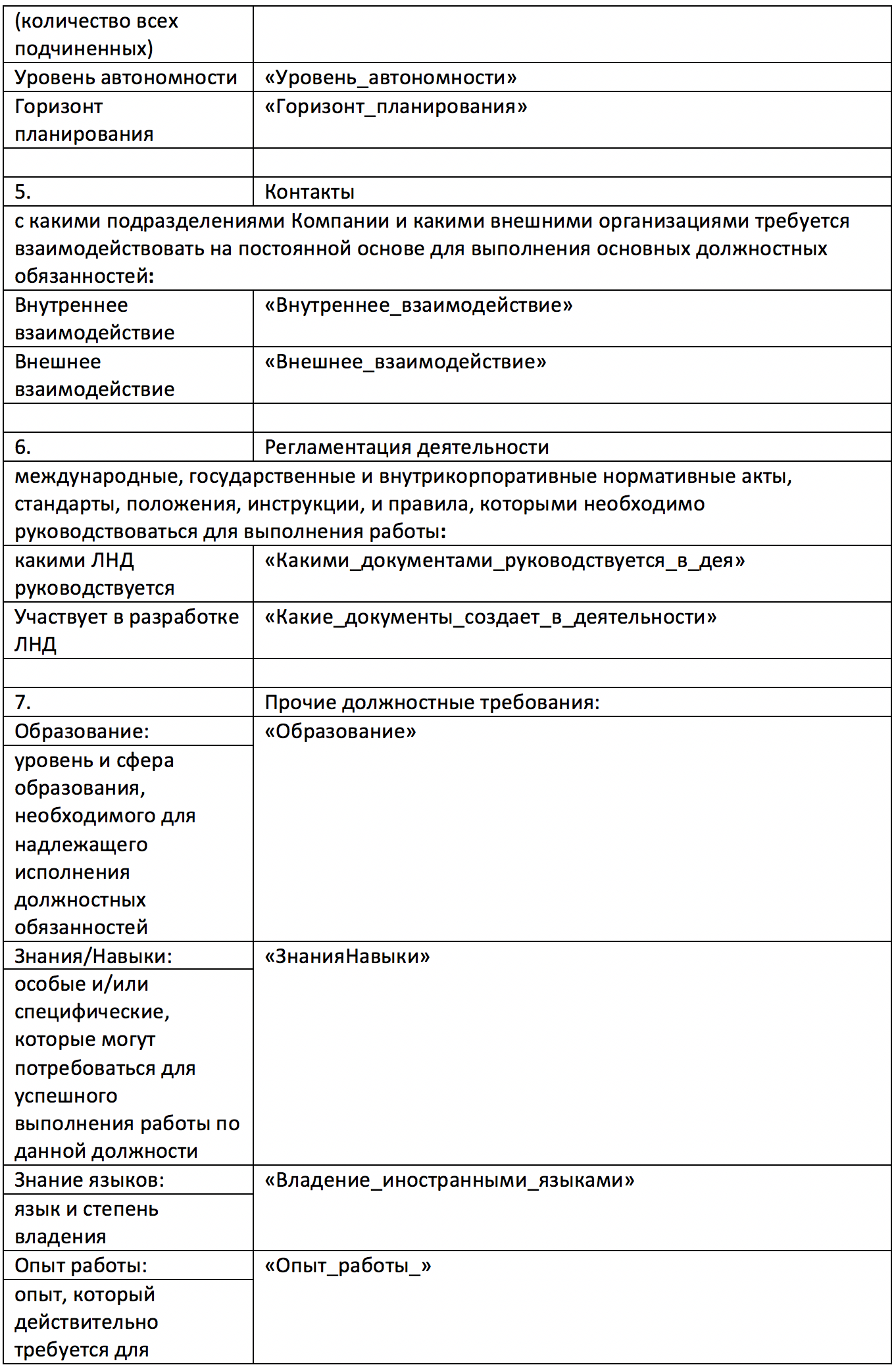

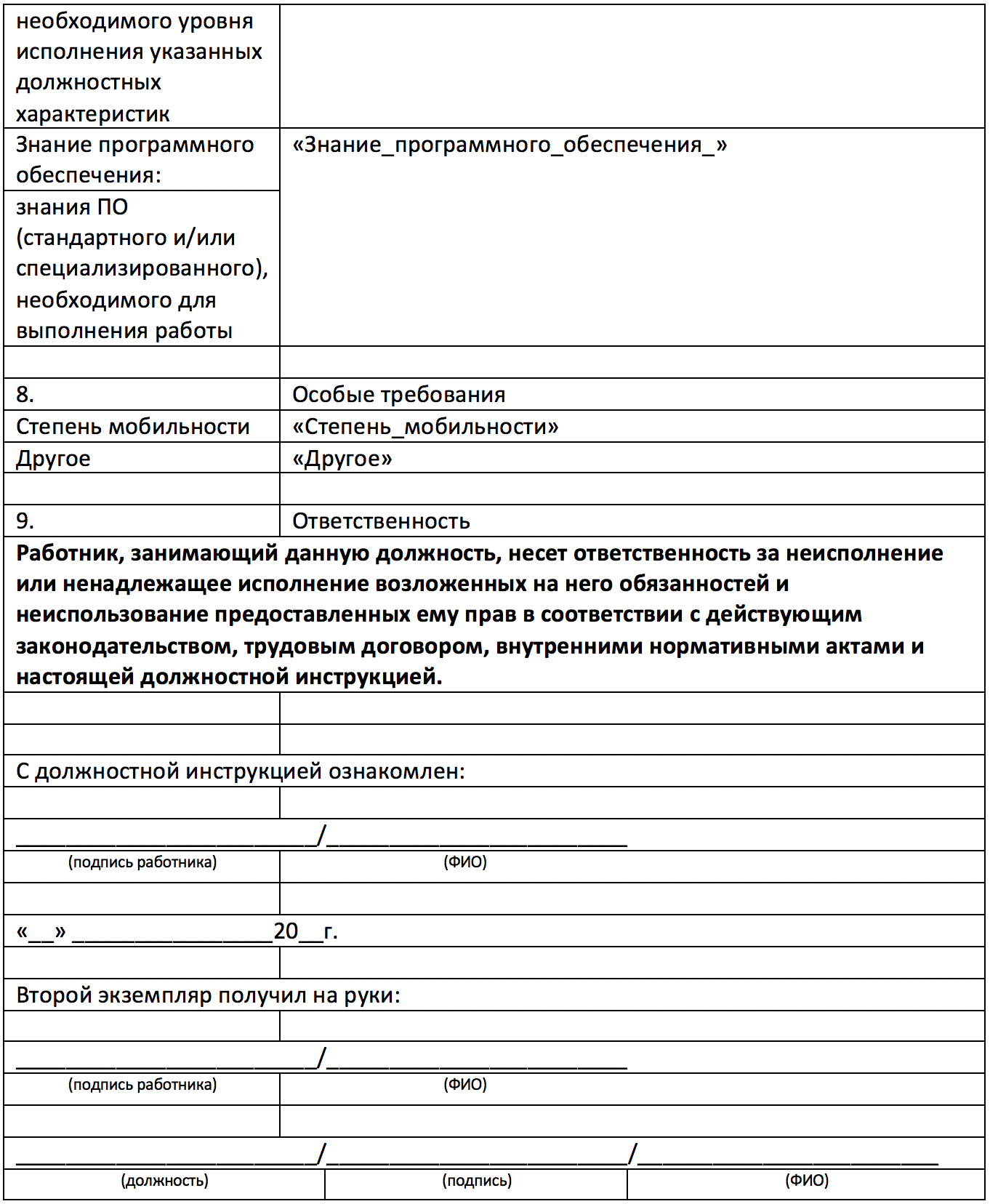

Пример файла для заполнения

| Поле | Значение |

|---|---|

| Семья | Управление информационных технологий |

| Миссия семьи | Предоставление сервисов доступности SAP |

| Положение в семье | CIO — 3 |

| Цель должности | Обеспечение непрерывности работы ИС SAP |

| Результат деятельности | 1. Обработка заявок пользователей. 2.… 3. … |

| Ключевые показатели эффективности | Выполнение SLA |

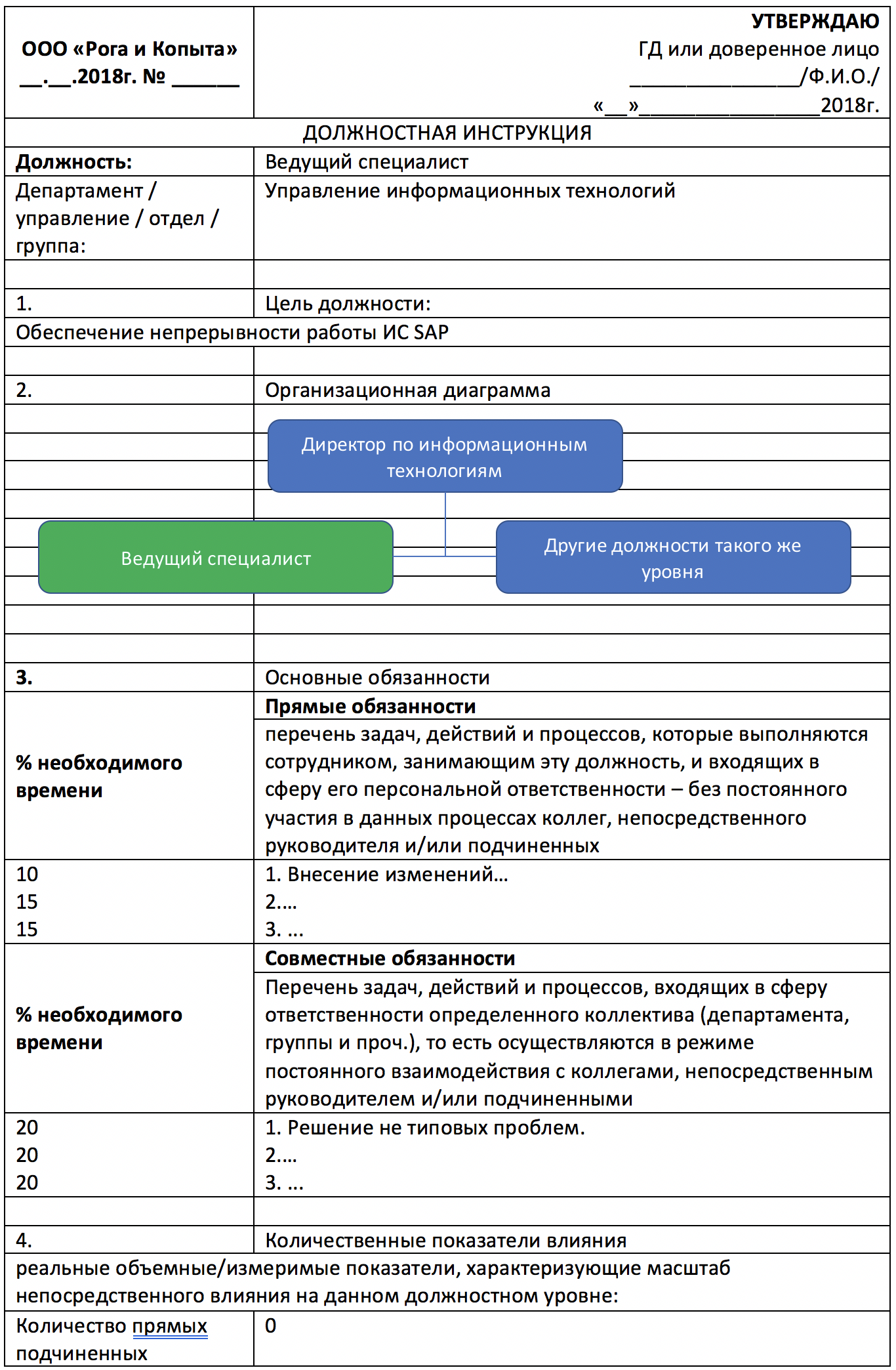

| Должность | Ведущий специалист |

| Подчинение | Директор по информационным технологиям |

| Количество подчиненных | 0 |

| Прямые обязанности | 1. Внесение изменений… 2.… 3. … |

| Совместные обязанности* | 1. Решение не типовых проблем. 2.… 3. … |

| Уровень автономности* | 0 — не автономен |

| Какими документами руководствуется в деятельности | ТК, ГК, ДИ … |

| Какие документы создает в деятельности* | Не участвует |

| Внутреннее взаимодействие | 0 — Локальное |

| Внешнее взаимодействие | 0 — специалисты компаний-подрядчиков |

| Бюджет | Самостоятельный бюджет отсутствует |

| Горизонт планирования* | 0 — месяц |

| Образование | Высшее профессиональное образование |

| Опыт работы* | Стаж работы на инженерно-технических должностях в сфере ИТ не менее 3 лет |

| Знания / навыки* | Умение администрировать ИС SAP |

| Владение иностранными языками | Английский |

| Знание и уровень владения ПО | SAP |

| Степень мобильности | Готовность к командировкам |

| Другое* | Отсутствие синдрома «вахтёра» |

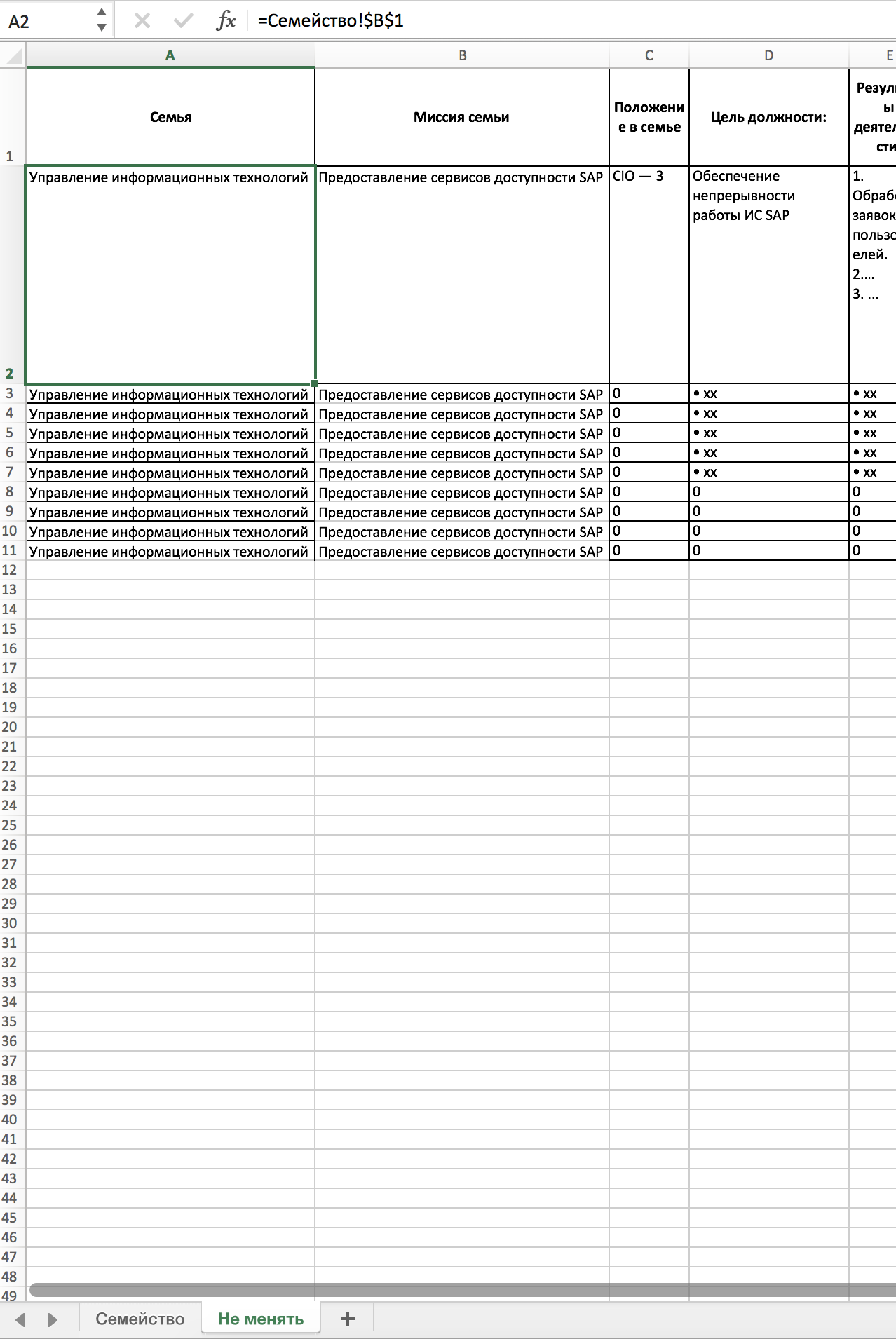

Второй файл Microsoft Excel является ничем иным как транспонированной таблицей. Это естественное ограничения, т.к. данные для использование в файле Microsoft Word должны быть в формате обычного текста. В тоже время заполнять изначально транспонированную таблицу неудобно — она становится не читаемой, особенно при наличии в семье более 7 участников.

Как это выглядит:

Файл 1, лист 1 — Заполненные поля

Файл 1, лист 2 — транспонированная таблица, в поле ссылок видна ссылка на ячейку первого листа:

Файл 2, лист 1 — простой текст, без форматирования.

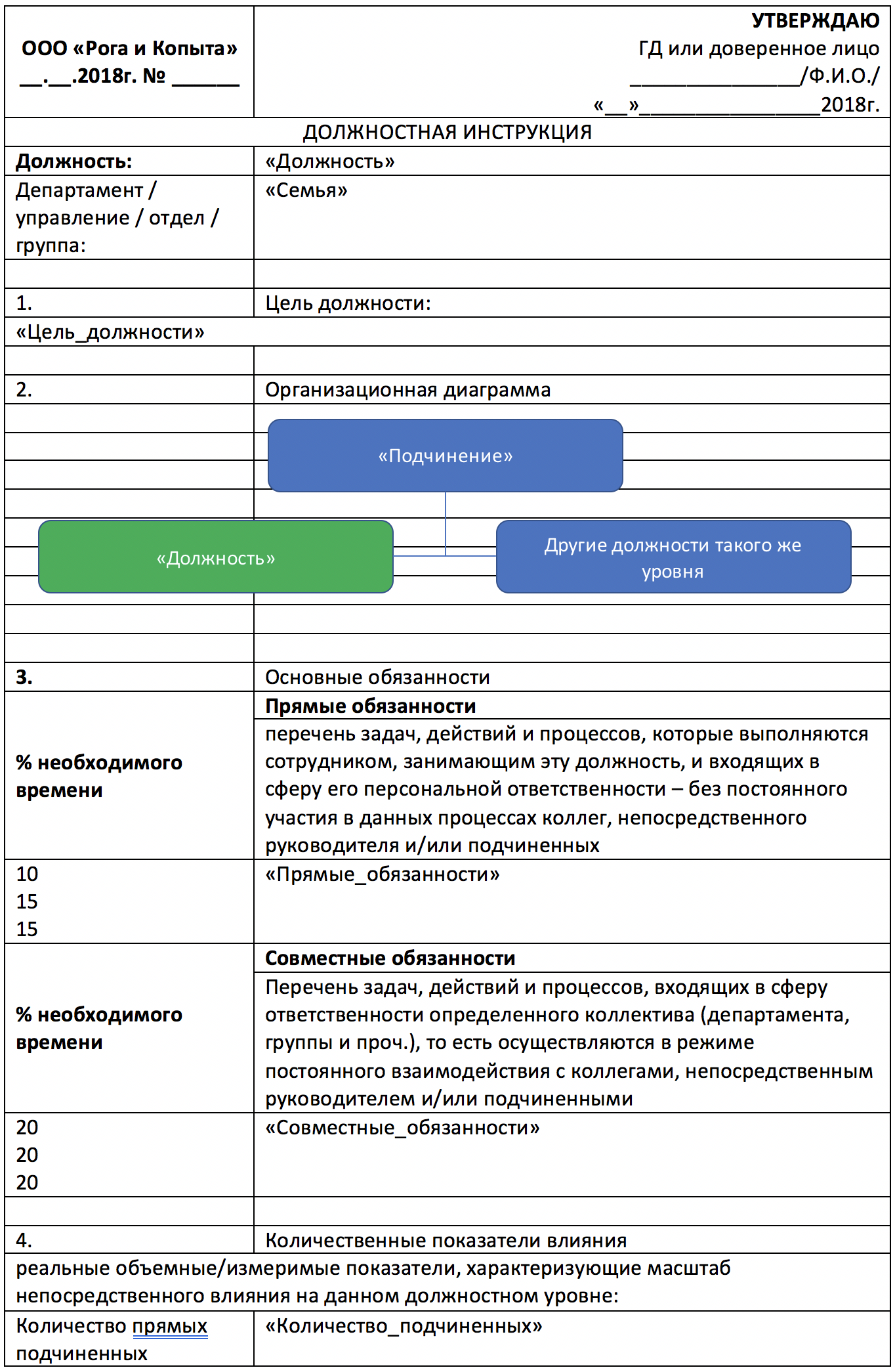

Файл 3 — шаблон документа Microsoft Word с автопозаполнением полей. Источником данных для заполнения выступает файл 2, лист 1. Автозаполнение реализовано с использованием механизма рассылки.

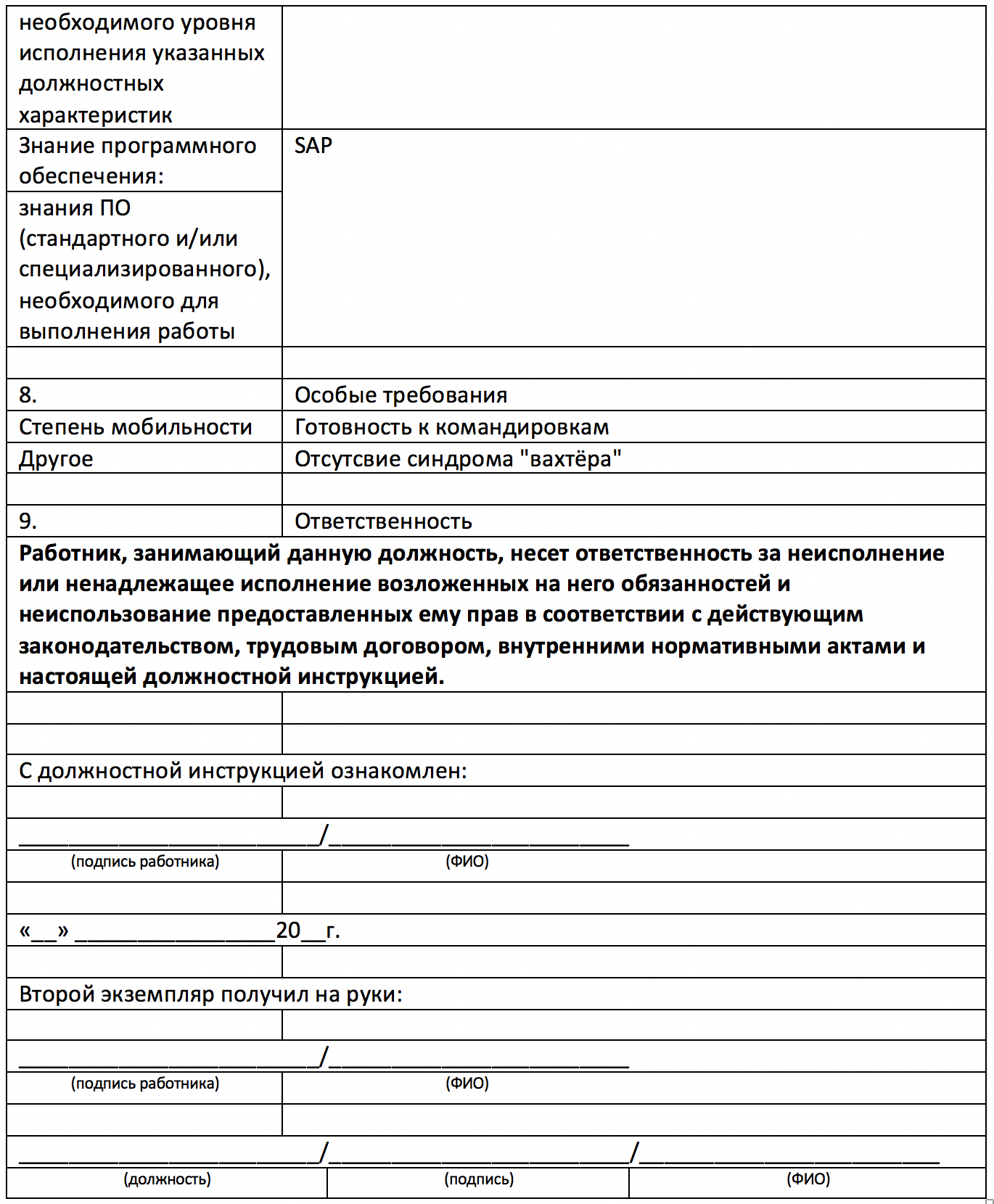

Файл 3, страница 1

Файл 3, страница 2

Файл 3, страница 3

Заполненный шаблон:

Пути развития идей, отраженных в статье

Описанный в статье подход направлен на удовлетворение потребностей следующих групп по интересам:

Отдел кадров – формирование семейств должностей, для быстрого формирования требований к кандидатам, в зависимости от потребностей процессов;

Проектный / процессный офис – формирование набора компетенций, доступных для реализаций новых проектов / процессов;

Информационная безопасность – формирование ролевой модели, формируемой вокруг роли в процессе, а, следовательно, вокруг уровня конфиденциальности информации;

Информационные технологии – формирование наборов конфигураций (серверных / пользовательских / АРМ), управление лицензированием и бюджетными тратами при реализации автоматизации процессов;

Лицо принимающее решение — формирование актуальных данных для принятия управленческих / стратегических решений.

- Семьи объединяют роли и компетенции, на которых держатся процессы Компании. Понимая место роли в процессе можно определить уровень конфиденциальности информации, к которой у данной роли будет доступ — исходя из компетентности роли и возможности эффективно применить информацию;

- Легко реализовать листинг процессов — ролей — компетенций. С помощью систем трекинга задач и их исполнения — легко определить ценность каждой роли и сопоставление стоимости этой роли и ее ценности;

- исходя из трекинга задачи и исполнения можно составить представление о количествах запусков экземпляров процесса, потребности надпроцесса в множественном запуске процесса, количеству запусков процесса, приведших к оплате результата Потребителем, а, следовательно, получению прибыли;

- Ключевые показатели эффективности ролей / исполнителей (индикаторов функций) напрямую связаны с показателями эффективности процессов (индикаторами бизнеса — уровню доходности, рентабельности, капитализации), в которые роль / исполнитель вовлечены;

- Определить уровень конфиденциальности информации, задействованной в (бизнес-)процессе, следовательно в информационных системах / информационных ресурсах, что напрямую влияет на состав и стоимость ИС / ИР, ролевую модель доступа, АРМ пользователей и конфигурации рабочих мест.

Вместо заключения

Структурированные и документированные процессы в Компании, описанные и поддерживаемые должностные инструкции, обеспечение информационной безопасности — все это факторы, указывающие на зрелость Компании. Следуя картинке выше — 0 уровень преодолен и остался далеко позади.

С трех разных сторон — процессы, организационное управление, обеспечение информационной безопасности — драйвером становится лишь одно — достижение удовлетворенности Потребителя, что в свою очередь характеризуется повторяемостью функций, стремлению достижения результата не только в срок (с мотивацией «кто быстрее?»), но и с заданным качеством (с мотивацией «кто качественнее?»).

Инвентаризация (бизнес-)процессов через актуализацию должностных инструкций в интересах информационной безопасности — это попытка описать один из вариантов, при котором изменение в обеспечении информационной безопасности, может потребовать рутинной работы, что в свою очередь может повлиять на общий уровень Компании. т.о., опосредованно, но достигается, интеграция мер обеспечения информационной безопасности в процессы Компании.

Список литературы

- Процессный подход к управлению. Моделирование бизнес-процессов / В.В. Репин,

В.Г. Елиферов; «Манн, Иванов и Фербер», М.2012- Process Events and States in Business Process Models / «LAP Lambert Academic

Publishing», 2012- Бизнес-процессы. Основные понятия. Теория. Методы / А-В. Шеер; «Весть-

МетаТехнология», М. 1999- Современный реинжиниринг бизнес-процессов / М.В. Фирсов; «Palmarium Academic

Publishing», М. 2014- Энциклопедия менеджмента / П.Ф. Дрюкер; «Вильямс», М. 2006

- 149-ФЗ «Об информации, информационных технологиях и защите информации»

- ISO/IEC 27001:2013 «Information technology — Security techniques — Information

security management systems — Requirements»- ISO 9001:2015 «Quality management systems — Requirements»

- The General Data Protection Regulation (GDPR) (Regulation (EU) 2016/679)

- COBIT 5 for Information Security

Спасибо за уделенное время.

С радостью отвечу на комментарии.

Технологии и ИТ-решения все глубже проникают в процессы компаний вне зависимости от их масштаба. Данные становятся ключевым активом предприятий, поэтому их защита, сохранение и грамотное применение — приоритетные задачи любого бизнеса.

Что такое «информационная безопасность бизнеса»

Традиционно начнем с терминологии.

Информационная безопасность бизнеса — это комплекс организационных и технических мер, которые направлены на защиту и сохранение информации, систем и оборудования, использующихся для взаимодействия, хранения и передачи этой информации.

Чем эффективнее обеспечивается информационная безопасность, тем лучше защищены данные компании от разнообразных воздействий. Они могут быть:

- внутренними или внешними;

- случайными или преднамеренными.

В глобальном смысле характер негативного воздействия не имеет значения. Важно, с какими последствиями компания может столкнуться из-за утечки, утраты, несанкционированного изменения или использования корпоративных данных. Именно поэтому ИБ — важнейший аспект защиты бизнеса, играющий ключевую роль в стратегии обеспечения его непрерывности.

Угрозы информационной безопасности

Любая компания может столкнуться с различными угрозами информационной безопасности. По происхождению их можно разделить на несколько типов:

- Естественные

- Искусственные

- Внутренние

- Внешние

К ним относятся стихийные бедствия, неблагоприятные погодные условия и различного рода катаклизмы — наводнения, ураганы, торнадо и тому подобное. От каких-то из них можно защититься. Например, избежать потенциально опасного удара молнии поможет молниеотвод. Однако серьезные природные катаклизмы с большой долей вероятности ущерб все-таки нанесут.

Это угрозы, создаваемые человеком. Искусственные угрозы, в свою очередь, делятся на непреднамеренные и преднамеренные. К первому типу относят угрозы, возникающие из-за человеческой ошибки или случайности. Ко второму — атаки злоумышленников, «заказы» конкурентов, саботаж обиженных сотрудников.

Угрозы, возникающие внутри информационной инфраструктуры компании.

Угрозы, пришедшие извне, зародившиеся за рамками информационной инфраструктуры.

Существует и другая классификация угроз — по характеру. Например, пассивные угрозы не смогут изменить содержание или структуру информации, а вот активные вполне на это способны. К таким угрозам относятся, например, всем известные вирусы-шифровальщики.

Наиболее опасными считаются именно преднамеренные угрозы. Подготовленный и вооруженный инструментами злоумышленник (будь то хакер или бывший сотрудник) порой может нанести больше вреда, нежели стихийное бедствие.

Утечки данных: кто виноват и как бороться

Как правило, из новостей мира ИТ и ИБ чаще всего можно услышать именно об утечках информации, то есть получения к ней несанкционированного доступа.

Кто может стать причиной утечки данных:

- Случайный инсайдер

- Злонамеренный инсайдер

- Злонамеренный деятель со стороны

Допустим, один из бывших сотрудников компании имел доступ к конфиденциальным данным и по неосторожности скачал на свой личный ПК документы или файлы, не предназначенные для посторонних глаз. Конечно, в этом случае утечка вряд ли нанесет ущерб компании, ведь сотрудник сделал это без злого умысла и не собирался использовать эту информацию в корыстных целях. Однако меры, которые позволят исключить подобные сценарии, все равно должны быть приняты, поскольку из-за вирусной активности эти данные могут попасть уже в руки злоумышленников.

Нередко бывшие сотрудники, обиженные на компанию и желающие причинить ей финансовый или репутационный ущерб, могут воспользоваться своими привилегиями (например, уровнем доступа к данным или доверием коллег) и использовать полученную конфиденциальную или секретную информацию по собственному усмотрению. В ход могут идти попытки шантажа под угрозой публикации данных или их перепродажа конкурентам.

Им может быть любой злоумышленник, который не имеет прямого отношения к компании-жертве, но планирует получить несанкционированный доступ к корпоративной информации. Это могут быть как хакеры, преследующие конкретную цель, или даже школьник, который решил пошутить или проверить свои способности.

Причины утечек

Повышать риск утечек информации могут разные факторы. Среди них наличие уязвимостей в информационных системах и уровень их критичности.

Нередко программные или программно-аппаратные решения становятся «слабым звеном», через которые злоумышленник может попасть внутрь периметра компании из-за уязвимостей в кодовой базе. Как правило, производители стараются максимально оперативно выпускать патчи безопасности и обновления, чтобы закрыть эти «дыры». Однако бывают ситуации, когда разработчики ПО об уязвимостях еще не знают, а хакеры уже успели написать на ее основе эксплойт.

Чаще всего причинами утечек становятся:

- Избыточные права доступа у сотрудников компании

- Вредоносная активность

- Целенаправленные атаки

- Фишинг и спуфинг

- Скомпрометированные учетные записи

- Слабые пароли или их повторное использование

Ранее мы уже говорили о том, что часть утечек связана с инсайдерской деятельностью. Чем больше сотрудников имеют доступ к конфиденциальной информации, тем выше риск того, что она попадет не в те руки, случайно или из корыстных побуждений.

Заражение корпоративной инфраструктуры вредоносным ПО может повлечь за собой серьезные финансовые и репутационные риски из-за кражи, порчи, утечки данных или нарушения работы ИТ-систем.

В некоторых случаях атаки злоумышленников не направлены на конкретный бизнес или систему — они просто ищут уязвимые места и проверяют защиту на прочность. Однако бывает так, что хакер или даже группировка целятся в определенную организацию. Тогда в ход могут пойти специфичные методы атак: например, письма от имени коллег или даже дипфейки с участием руководителей.

Как правило, фишинг представляет собой рассылку e-mail’ов из якобы доверенных источников (например, с электронной почты руководителя) с целью ввести получателя в заблуждение и заставить его совершить какое-либо действие. Например, скачать вредонос из вложения, перейти по ссылке или отправить корпоративную информацию. Проще говоря, с помощью письма злоумышленник хочет поймать адресата «на крючок» и обманом заставить действовать по своему желанию.

После удачной фишинговой кампании злоумышленник может получить в свое распоряжение данные для входа в рабочую учетную запись сотрудника. Как правило, для этого высылается электронное письмо со ссылкой якобы на корпоративный портал. При этом выглядит оно далеко не всегда подозрительно — в большинстве случаев в качестве адреса отправителя указан корпоративный e-mail. После клика по ссылке получатель попадает на страницу авторизации, которая требует ввести логин и пароль. После ввода сотрудник, естественно, ни на какую страницу не попадает, а credentials отправляются злоумышленнику.

Нередко сотрудники используют и для личных, и для рабочих учетных записей ненадежные пароли вроде qwerty12345. Достаточно утечки базы паролей какого-то форума или компрометации старой почты — и вот уже злоумышленники подбирают credentials для входа в вашу корпоративную учетную запись.

Инструменты организации информационной безопасности

Для обеспечения безопасности данных применяются различные инструменты. Это могут быть специализированные устройства, ПО или какие-то организационные мероприятия, направленные на защиту информации.

Все средства защиты делятся на 4 вида по способу реализации.

- Аппаратные

- Программные

- Программно-аппаратные

- Организационные

К этой категории относятся специальное оборудование или устройства, задача которых — предотвращать несанкционированный доступ к данным и проникновение в корпоративную ИТ-инфраструктуру.

Особое программное обеспечение, с помощью которого можно защищать, безопасно хранить и контролировать данные.

Специализированные устройства с ПО «на борту».

Набор организационно-правовых и организационно-технических средств и мер.

Организационные меры

Сегодня компаниям доступно множество мер, как технических, так и организационных, которые помогут существенно снизить риск утечки данных. Перечислим базовые — о них не стоит забывать даже малому бизнесу и небольшим компаниям, которые нередко думают, что красть у них нечего.

- Внедрение политик безопасности

- Реализация принципа наименьших привилегий

- Корпоративная политика паролей

- Обучение и тестирование сотрудников

Реализация политик информационной безопасности бизнеса должна затрагивать не только защиту самих данных, но и учетных записей, которые позволяют получить к ним доступ.

У сотрудников должен быть доступ только к тем данным, которые нужны им на регулярной основе для выполнения рабочих задач. Это существенно снижает риск утечки данных из-за человеческого фактора или по невнимательности сотрудника.

В обязательном порядке необходимо отключать или менять скомпрометированные credentials. Кроме того, можно реализовать общие корпоративные требования к паролям (например, определенная сложность/длина или внедрение многофакторной аутентификации) или принудительно менять их каждый фиксированный период — например, раз в 3 месяца.

Спасти от изощренных методов социальной инженерии и фишинга поможет методичная работа с сотрудниками и регулярная проверка их знаний. Только так вы сможете повысить шансы на то, что бухгалтер или менеджер не «клюнет» на приманку злоумышленника.

Разнообразие технических средств защиты информации

Последнее время наибольшую популярность приобрели разного рода программные решения. На это есть несколько причин:

- возможность быстрого и удобного обновления решений;

- не проигрывают по эффективности аппаратным средствам;

- их легко заменить или модернизировать.

Сегодня программные решения есть практически на все случаи жизни.

Антивирусы

Антивирусное программное обеспечение позволяет защищать данные от актуальных вирусных угроз и вредоносного кода. Компания может подобрать оптимальный антивирус, исходя из индивидуальных условий — тип используемой среды (традиционная или облачная), тип защищаемых устройств, доступный бюджет, наиболее удобная модель тарификации. Современные антивирусные средства позволяют не только проводить проверки по заранее заданному расписанию, но и работать «на горячую» — отслеживать подозрительную активность, блокировать попытки получения несанкционированного доступа к информации, восстанавливать поврежденные файлы, например, после вмешательств шифровальщика.

DLP (Data Leak Prevention)

Это инструменты, направленные конкретно на предотвращение утечек данных. Такие средства умеют:

- контролировать каналы коммуникации, сетевые протоколы, устройства, хранилища и даже активность сотрудников компании (делать скриншоты экранов, фиксировать ввод с клавиатуры, обеспечивать доступ к рабочему столу и записывать видео с экрана);

- работать с политиками безопасности;

- формировать отчеты и многое другое.

Криптографические средства (DES, AES)

Обеспечивают шифрование данных с целью предотвратить несанкционированный доступ к ним.

Межсетевые экраны (файрволы, брандмауэры)

Фильтруют и блокируют нежелательный трафик в рамках обеспечения контроля доступа к корпоративной сети. Бывают реализованы как в виде программно-аппаратных (физическое устройство с прошивкой), так и сугубо программных средств.

Virtual Private Network (VPN)

VPN-решения, как правило, используются для построения защищенных соединений при передаче данных через общедоступные сети (интернет). Наиболее распространенные сценарии использования VPN:

- обеспечение безопасного удаленного доступа к корпоративным данным, например, при подключении сотрудника, работающего дистанционно, к сервисам компании;

- организация защищенного подключения к ИТ-площадке, например, специализированной облачной инфраструктуре, где хранятся персональные данные.

SIEM

Системы мониторинга и управления ИБ компании. Проще говоря, это специальные программные решения, предназначенные для комплексного обеспечения безопасности данных. Решения SIEM собирают информацию обо всех событиях ИБ из источников, участвующих в процессе защиты данных — антивирусов, систем предотвращения вторжений, межсетевых экранов и других. После сбора все события информационной безопасности анализируются. Решения SIEM позволяют увидеть полную картину того, что происходит с данными компании, выявить потенциальные сбои, атаки злоумышленников и другие угрозы.

Задача выстраивания системы информационной безопасности предприятий носит комплексный характер. Руководство должно оценить уровень предполагаемых рисков и выработать модель угроз. Она будет различной для каждого вида бизнеса. Общим будет то, что для причинения ущерба компании используются информационные технологии. Для обеспечения информационной безопасности нужно проведение аудита, по результатам которого вырабатывается комплекс необходимых организационных и программно-технических мер.

Угрозы информационной безопасности

Хакерские атаки рассматриваются на международном уровне как часть единой глобальной угрозы, связанной с цифровизацией общества. От внешних нападений не избавлены даже небольшие компании, особенно если они являются поставщиками или подрядчиками крупных корпораций и оперируют в своей деятельности данными, способными заинтересовать злоумышленников. Но и интернет магазины или небольшие поставщики интернет-услуг не избавлены от DDoS-атак, способных полностью заблокировать каналы связи и сделать сервис недоступным для клиентов.

Среди актуальных внешних угроз информационной безопасности:

- кража конфиденциальной информации путем взлома информационной системы или подключения к плохо защищенным каналам связи. От утечек информации наилучшим способом защищают DLP-системы, но не все предприятия малого и среднего бизнеса имеют возможность использовать их ресурсы в полном объеме;

- кража персональных данных при помощи собственных средств аутентификации и передача их посредникам на черном рынке информации. Этот тип угроз наиболее характерен для банков и организаций сферы услуг, обрабатывающих большой объем клиентской информации;

- кража инсайдерами коммерческой тайны по запросам конкурентов, наиболее часто воруют базы данных клиентов организации;

- DDoS-атаки, направленные на обрушение каналов коммуникации. Они делают сайт предприятия недоступным, что оказывается критичным для организации, продающей товары или оказывающей услуги в Интернете;

- вирусные заражения. В последнее время наиболее опасны вирусы-шифровальщики, делающие информацию в системе недоступной и разблокирующие ее за выкуп. Иногда, чтобы исключить возможность отслеживания, хакеры требуют выплатить им вознаграждение в криптовалютах;

- дефейс сайта. При этом типе хакерской атаки первая страница ресурса заменяется иным контентом, иногда содержащим оскорбительные тексты;

- фишинг. Этот способ совершения компьютерных преступлений основан на том, что злоумышленник направляет письмо с адреса, идентичного привычному для корреспондента, побуждая зайти на свою страницу и ввести пароль и иные конфиденциальные данные, в результате чего они похищаются;

- спам, блокирующий входящие каналы связи и мешающий отслеживать важную корреспонденцию;

- инструменты социальной инженерии, побуждающие сотрудников компании переводить ресурсы в пользу опытного мошенника;

- потеря данных из-за аппаратных сбоев, неисправности техники, аварий, стихийных бедствий.

Общий список угроз остается неизменным, а технические средства их реализации совершенствуются постоянно. Уязвимости в штатных компонентах информационных систем (ОС, протоколах связи) не всегда ликвидируются быстро. Так, проблемы Windows XP были устранены путем выпуска обновлений только через два года после их фиксации. Хакеры не теряют времени, оперативно реагируя на все обновления, постоянно тестируя степень безопасности информационных систем предприятия при помощи средств мониторинга. Особенностью современной ситуации на рынке компьютерной безопасности стало то, что машинные технологии усовершенствовались до того уровня, что пользование ими стало доступным даже школьнику. Заплатив небольшую сумму, иногда не превышающую 10 долларов, за подписку на сервис тестирования уязвимости, можно организовать DDoS-атаку на любой сайт, размещенный на небольшом сервере с не очень производительным каналом связи, и в считанные минуты лишить клиентов доступа к нему. В качестве ботнетов все чаще используются объекты Интернета вещей: холодильники, кофеварки и IP-камеры. Они активно включаются в информационные атаки, так как производители управляющего ими программного обеспечения в целях экономии средств не встроили в них механизм защиты от перехвата управления.

Но не менее опасны и угрозы информационной безопасности, исходящие от сотрудников компании, заинтересованных не в краже, а в манипуляции информацией. Отдельным риском становится такое нарушение целостности информации в базах данных, которое облегчает хищение материальных ресурсов организации. Примером может служить изменение температуры хранения топлива в сторону повышения, при котором его объем в цистернах увеличивается и небольшую откачку датчики безопасности не заметят. Для такого изменения нужно иметь несанкционированный доступ к каналам связи с устройствами, управляющими выставлением температуры на складе.

Обеспечение информационной безопасности предприятий

Задача обеспечения информационной безопасности предприятий решается своими силами или с привлечением внешних экспертов. Необходимо провести аудит и внедрить систему организационных и технических мер общего и специального характера, которые позволят эффективно обеспечить высокое качество информационной безопасности предприятия. Начинать создание системы надо с аудита. Система защиты будет основываться на его результатах.

Аудит

Объем аудита зависит от размеров компании и ценности обрабатываемой информации. Для предприятий малого и среднего бизнеса аудит может проводиться своими силами, для распределенной сложной системы, включающей несколько контуров управления, в которой обрабатываются конфиденциальные данные высокой важности, необходимо привлекать для проведения аудита профессиональные организации, специализирующиеся на аутсорсинге информационных услуг.

На базовом уровне аудита необходимо выяснить:

- доступны ли компьютеры кому-то, кроме сотрудников определенного подразделения, реализована ли пропускная система с использованием электронных пропусков и фиксацией времени нахождения сотрудника в помещении;