СДО для вагонников

Ответы для вагонников на часто встречающиеся вопросы в системе дистанционного образования ОАО«РЖД» (http://sdo.rzd.ru)

Ярлыки

-

Автосцепное устройство

(7) -

База с ответами

(5) -

Буксовый узел

(4) -

Инструкции и распоряжения

(4) -

Инструкция по сигнализации

(3) -

Карта сайта

(1) -

Каскор

(1) -

Колесные пары

(7) -

Кузов и рама

(1) -

Обучение и повышение квалификации

(1) -

Опасные грузы

(3) -

Охрана труда

(21) -

Полезные статьи

(17) -

Разное

(10) -

СДО

(273) -

СДО для операторов

(49) -

Сохранность вагонного парка

(5) -

Тележки

(2) -

Тестирование

(10) -

Тормозное оборудование

(14) -

Юмор РЖД

(2)

Поиск по блогу

03 февраля 2022

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

Ответы за февраль 2022:

- 2022-06-09 ЦВ Инструктаж Все профессии

- 2022-03 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-04 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-01 ЦВ Дополнительная осмотрщики всех наименований, операторы ПТО (телеграмма № ИСХ-25879 от 01.12.2021. Техническое обслуживание и контрольный осмотр пассажирских вагонов при прицепке их к поезду в пути следования)

- 2022-02 ЦВ Дополнительная осмотрщики всех наименований (телеграмма № ИСХ-25991 от 02.12.2021. Типовой технологический процесс ТК-297)

- Предупреждение и противодействие коррупции в ОАО «РЖД». Общий курс

- Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- База с ответами к СДО для вагонников

- Карта сайта «Сдо для вагонников»

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- Интерактивная практическая работа «Блокировка компьютера» (страница 26)

1 действие ⇒ Убрать документы в сейф

2 действие ⇒ Убрать флешку в сейф

3 действие ⇒ Закрыть сейф

4 действие ⇒ Выключить ПК

5 действие ⇒ Документы из корзины в измельчитель - Интерактивная практическая работа «Надежный пароль» (страница 29)

⇒ 30o#pwnrz!53Hz - Интерактивная практическая работа «Об установке на рабочий компьютер программного обоспечения» (страница 35)

⇒ Нет, не надо ничего такого скачивать. Наверное, лучше обратиться в единую службу поддержки пользователей, там помогут. - Интерактивная практическая работа «признаки фишингового письма» (страница 40)

- Интерактивная практическая работа «Использование адреса корпоративной электронной почты для регистрации на Интернет-ресурсах» (страница 44)

⇒ Выбрать почту @mail.ru или @gmail.com - Интерактивная практическая работа «Признаки фишингового сайта» (страница 48)

1 ⇒ Адресная строка

2 ⇒ Неправильное название (chrome)

3 ⇒ Окно, где просят ввести номер телефона - Интерактивная практическая работа «Блокировка экрана на мобильных устройствах» (страница 54)

- Интерактивная практическая работа «Правила противодействия социальной инженерии при поступлении звонков с незнакомых номеров» (страница 58)

1 ⇒ Добрый день. Мне нужно согласовать это с моим руководителем. Скажите, как я могу с Вами связаться позже?

2 ⇒ Константин, могу я получить официальный запрос от ФАС?

3 ⇒ Я дождусь официального запроса и сразу же на него отвечу. - Блокировка учетной записи работника Компании происходит после…

⇒ 5 неудачных попыток - В каких случаях заражение мобильных устройств компьютерным вирусом наиболее вероятно?

⇒ При скачивании и установке приложений из неавтоматизированных источников

⇒ При спользовании открытых сетей связи (Wi-Fi) в публичных местах - В каких случаях разрешено использовать один и тот же пароль для доступа к ИС ОАО «РЖД» и личных аккаунтов?

⇒ Запрещено - Вы получили электронное письмо от Вашего коллеги с вложением (архивный файл с расширением *.exe). Ваши действия?

⇒ Уточню у коллеги, действительно ли он посылал подобное письмо. Если посылал, то сохраню на диск, проверю на вирусы и открою Файл. Если не посылал то удалю письмо, неоткрыв вложение - Вы получили электронное письмо с вложенным файлом «Условия участия в конференции» от неизвестного адресата. Ваши действия?

⇒ Проверю адрес отправителя. В случае возникновения сомнений прекращу работу с почтовым клиентом и обращусь в ЕСПП с подозрением на вирус в почтовом письме - Допустимо ли вести рабочую переписку с использованием электронной почты, созданной на внешних Интернет-ресурсах?

⇒ Допустимо, отдельным категориям работников, которым делегировано право представлять интересы Компании перед третьими лицами для выполнения должностных обязанностей - Допустмо ли использовать общедоступные ресурсы и сервисы при пердаче сведений конфиденциального харатера?

⇒ Нет - Из перечисленных паролей наиболее надежным (сложным для подбора и угадывания) является …

⇒ l75@A!v#y16 - К какой ответственности может быть привлечен работник за нарушение правил ИБ, принятых в Компании?

⇒ Гражданско-правовой

⇒ Административной - Как следует поступать при необходимости установки на компьютер работника какого-либо дополнительного программного обеспечения (ПО)?

⇒ Подать заявку в ЕСПП ОАО «РЖД» для установки необходимого ПО - Какие действия не следует выполнять при работе с корпоративным мобильным устройством?

⇒ Все из перечисленного - Какие из облачных хранилищ разрешено использовать работнику Компании для хранения или передачи конфиденциальной информации?

⇒ Никакие - Какие из перечисленных ниже признаков могут указывать на Фишинговый сайт?

⇒ Все перечисленное - Какие минимальное количество символов должен содержать пароль для доступа к инфармационным ресурсам кампании?

⇒ 8 - Какие признаки могут указывать на опасное мобильное приложение?

⇒ Все перечисленное - Какое расширение файла может указывать на вредоносное вложение?

⇒ Любое из перечисленных - Какое самое надежное место для хранения пароля к информационным активам Компании

⇒ Пароли лучше запоминать, а не записывать на бумаге - Кого работник должен ставить в известность о любых Фактах нарушения правил использования информационных активов Кампании?

⇒ Всех вышеперечисленньы - Кого работник Компании должен поставить в известность, если у него подозрения на компрометацию пароля?

⇒ Сектор информационной безопасности ИВЦ

⇒ Непосредственного руководителя - Комбинации каких клавиш необходимо нажать для блокировки компьютера?

⇒ Ctrl+Alt+Del

⇒ Win+L - Кому разрешено сообщать свой пароль для доступа к ИС ОАО «РЖД»?

⇒ Никому - Может ли работник Компании изменять настройки операционной системы рабочего компьютера?

⇒ Нет - Может ли работник передавать данные своей учетной записи к ИС ОАО «РЖД» другим пользователям?

⇒ Нет - Можно ли использовать девичью фамилию матери при составлении пароля?

⇒ Нет - Можно ли обрабатывать сведения конфиденциального характера на мобильных устройствах в публичных местах (кафе, парк, общественный транспорт и т.п.)?

⇒ Нет, это опасно и запрещено - Можно ли подключать к рабочему ПЭВМ съемные носители информации?

⇒ Категорически запрещено - По чьей вине чаще всего происходят инциденты ИБ в компаниях (по статистике мировых аналитических агентств)?

⇒ По вине действующих работников компаний - Пользователю рабочего компьютера необходимо менять пароль каждые …

⇒ 90 дней - При подписке на электронное издание «Железнодорожный транспорт» в регистрационной форме в качестве логина и пароля Вы можете использовать …

⇒ Логин и пароль социальной сети VK.com

⇒ Логин и пароль почты Mail.ru - Разрешено ли повторно использовать пароль для доступа к ИС ОАО «РЖД»?

⇒ Нет. Отличие нового пароля от предыдущего должно быть не менее чем в четырех позициях - Что или кто является источником угроз информационной безопасности?

⇒ Все перечисленные - Что не следует пользователю рабочего компьютера использовать в качестве пароля?

⇒ Все перечисленное - Что необходимо сделать работнику Компании в случае возникновения инцидента ИББ?

⇒ Все перечисленное - Что необходимо сделать с бумажными документами и съемными носителями, содержащими конфиденциальную информацию, прежде чем покинуть рабочее место?

⇒ Убрать в запираемый шкаФ

⇒ Убрать в запираемый сейф - Что означает понятие «Доступность ИС»?

⇒ Предоставление данных своим пользователям - Что означает понятие «Конфиденциальность ИС»?

⇒ Защиту данных от несанкционированного доступа - Что означает понятие «Целостность ИС»?

⇒ Хранение информации и гарантию неизменности данных - Что является признаком наличия вируса на ПЭВМ?

⇒ Все из перечисленного

Комментариев нет:

Отправить комментарий

Skip to content

В Поездку

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

Блокировка учетной записи работника Компании происходит после …

В каких случаях заражение мобильных устройств компьютерным вирусом наиболее вероятно?

В каких случаях разрешено использовать один и тот же пароль для доступа к ИС «РЖД» и личных аккаунтов?

Вы получили электронное письмо от Вашего коллеги с вложением (архивный файл с расширением *.exe). Ваши действия?

Вы получили электронное письмо с вложенным файлом «Условия участия в конференции» от неизвестного адресата. Ваши действия?

Допустимо ли вести рабочую переписку с использованием электронной почты, созданной на внешних Интернет-ресурсах?

Из перечисленных паролей наиболее надежным (сложным для подбора и угадывания) является …

Как следует поступить при необходимости установки на компьютер работника какого-либо дополнительного программного обеспечения (ПО)?

Какие действия не следует выполнять при работе с корпоративным мобильным устройством?

Какие из облачных хранилищ разрешено использовать работнику Компании для хранения или передачи конфиденциальной информации?

Какие из перечисленных ниже признаков могут указывать на фишинговый сайт?

Какие признаки могут указывать на опасное мобильное приложение?

Какое минимальное количество символов должен содержать пароль для доступа к информационным ресурсам компании?

Какое расширение файла может указывать на вредоносное вложение?

Какое самое надежное место для хранения пароля к информационным активам Компании?

К какой ответственности может быть привлечен работник за нарушение правил ИБ, принятых в Компании?

Кого работник должен ставить в известность о любых фактах нарушения правил использования информационных активов Компании?

Кого работник Компании должен поставить в известность, если у него подозрения на компрометацию пароля?

Кому разрешено сообщать свой пароль для доступа к ИС ОАО «РЖД»?

Может ли работник Компании изменять настройки операционной системы рабочего компьютера ?

Может ли работник передавать данные своей учетной записи к ИС ОАО «РЖД» другим пользователям?

Можно ли использовать девичью фамилию матери при составлении пароля?

Можно ли обрабатывать сведения конфиденциального характера на мобильных устройствах в публичных местах (кафе, парк, общественный транспорт и т.п.)?

Можно ли подключать к рабочему ПЭВМ съемные носители информации?

Пользователю рабочего компьютера необходимо менять пароль каждые…

По чьей вине чаще всего происходят инциденты ИБ в компаниях (по статистике мировых аналитических агентств)?

При подписке на электронное издание «Железнодорожный транспорт» в регистрационной форме в качестве логина и пароля Вы можете использовать…

Что или кто является источником угроз информационной безопасности?

Что необходимо сделать работнику Компании в случае возникновения инцидента ИБ?

Что необходимо сделать с бумажными документами и съемными носителями, содержащими конфиденциальную информацию, прежде чем покинуть рабочее место?

Что не следует пользователю рабочего компьютера использовать в качестве пароля?

Что означает понятие «Доступность ИС»?

Что означает понятие «Конфиденциальность ИС»?

Что означает понятие «Целостность ИС»?

Что является признаком наличия вируса на ПЭВМ?

Работодатель заблокировал доступ к учетной записи и хочет уволить

Содержание:

- Зачем работодатель блокирует учетки

- Почему происходит блокировка работодателем доступа в учетки

- Работодатель заблокировал учетную запись и аккаунт что делать

- За что могут уволить на удаленке

- Подать в суд на работодателя и восстановиться при увольнении на удаленке

- Куда подавать исковое заявление на восстановление на удаленной работе

Вслед за развитием цифровых технологий стремительно меняется и рынок труда.

Появление «цифровых» профессий, таких как программист или разработчик ПО, администратор, инженер тестировщик (тестер), разработчики мобильного ПО, в таких сферах, как, например, «биг дата», искусственный интеллект, веб-аналитика, Fullstack-разработка, разработка ПО и множество других профессий и сфер деятельности, в которых работа осуществляется с помощью специальных программных сред, а явка на рабочее место не является обязательной существенно изменило трудовой ландшафт.

Сегодня даже многие сотрудники традиционных отраслей бизнеса (журналисты, дизайнеры, аудиторы и юристы), отходят от «явочной» системы и обязательного присутствия на работе, перенося все процессы в онлайн и осуществляя рабочую коммуникацию через Zoom, Skype, по электронной почте и через мессенджеры.

Для целей оформления трудовых отношений с работниками, работающими удаленно, законодатель ввел даже специальный вид трудового договора – дистанционный, для работников, выполняющих трудовую функцию вне места нахождения работодателя.

При этом, с одновременным упрощением взаимодействия между работником и работодателем через Интернет, возникают и новые сложности. В частности, процедура наложения дисциплинарных взысканий меняет свою привычную форму и обретает множество рисков для работника.

Сегодня подробнее рассмотрим один из частных случаев – когда работодатель всячески вынуждает работника уволиться или пытается подстроить обстоятельства и уволить дистанционного сотрудника «по статье».

Зачем работодатель блокирует учетки

Первый случай – самый простой способ увольнения дистанционного сотрудника.

Один из классических способов, чтобы подставить сотрудника и уволить его по статье – это блокировка рабочих аккаунтов, доступов в учетки, смена логинов и паролей от рабочих сред.

Зачем это делается? В соответствии со ст. 312.8. Трудового кодекса РФ, трудовой договор с дистанционным сотрудником может быть расторгнут работодателем в одностороннем порядке в том случае, если работник «пропал со связи» и не обменивается с работодателем сообщениями или информацией более двух рабочих дней.

Вот почему блокировка учетных записей, паролей и доступов в рабочие программы так важно, ведь именно через них осуществляется общение между работником и работодателем.

Второй случай – увольнение на удаленке по «общей» процедуре.

При этом следует помнить, что по Трудовому законодательству привлечение сотрудника, работающего на удаленке, к дисциплинарной ответственности ничем не отличается от привлечения к ответственности обычного сотрудника. Т.е. работодатель должен выполнить аналогичный процесс привлечения к ответственности.

То есть, если не рассматривать увольнение по основаниям ст. 312.8. ТК РФ, то удаленщика (дистанционного сотрудника) можно уволить и по общей процедуре, т.е. за ненадлежащее исполнение или неисполнение его работы по его вине.

Для этого работодатель направляет различные документы (в том числе, требование о даче объяснений), которые работник должен получить и предоставить свои контраргументы. Как правило, обмен такими документами происходит также через цифровые каналы и те же учетные записи, через которые они ведут рабочую переписку с сотрудником.

Таким образом, работодатель закрывает доступ к учетным записям, чтобы работник не смог получить и прочитать сообщения с требованиями от работодателя.

Почему происходит блокировка работодателем доступа в учетки

Как правило, запрет доступа и блокировка аккаунтов происходит внезапно. Причиной блокировки, по нашему опыту, являются самые разные причины:

- Конфликт с руководством компании или менеджером проекта, тимлидом, сеньором или иным руководителем подразделения или продукта;

- Систематические ошибки в работе;

- Утрата доверия – когда у работодателя есть подозрения, в том, что вы делитесь коммерческой информацией с третьими лицами (например, из недавних причин у наших клиентов: «слив» части кода конкурентам, скачивание (кража) базы клиентов из CRM Битрикс, работа работника сразу на нескольких аналогичных проектах);

- Не соответствие ожиданий компании или команды в отношении конкретного сотрудника;

- Не надлежащее отношение к коллективу или продукту;

Безусловно, это далеко не все возможные причины для того, чтобы работодатель хотел уволить дистанционного сотрудника. Блокировка и ограничение доступа в учетные записи для многих сотрудников становится сюрпризом и многие не сразу понимают, что происходят или до последнего не верят, что их заблокировали.

В этом случае дистанционщики начинают выяснять причины, дозваниваться до коллег и до работодателя. Как правило, работодатель в этом случае избегает общения. Проходит драгоценное время.

Работодатель заблокировал учетную запись и аккаунт что делать

- Оперативно собирать доказательства.

Если это произошло с вами, категорически важно не пускать ситуацию на самотек и как можно скорее начать собирать доказательства ограничения доступа.

Любые программы и сферы: Outlook, 1C, CRM, ERP, MRP, программы типа Notion, Visual Studio, Vim, QT Creator, Eclipse, Atom, IntelliJ IDEA, Netbeans, всевозможные Гугл диски, системы электронного документооборота (ЭДО), электронные почты (внутренние и внешние), доступы к персональному компьютеру и серверы компании, доступ на корпоративные порталы, удаленные подключения, программы учета рабочего времени и прочие имеют систему идентификации пользователя.

Некоторые работодатели разрешают сотрудникам работать в своих учетках, но многие все же предпочитают предоставлять доступ в свою рабочую среду каждому новому сотруднику, выдавая ему логины и пароли от корпоративных почт, учеток и программ.

В идеале, такая передача должна осуществляться по Приказу руководителя под подпись сотрудника, но даже если вам просто направили нужные логины и пароли – этого тоже достаточно. Нужно чтобы оставался хоть какой-то цифровой след о предоставлении доступов.

- Это будет первым доказательством того, что работодатель может самостоятельно сменить ваши пароли или заблокировать учетные записи без вашего участия.

- Второе доказательство – фиксация факта невозможности зайти (залогиниться) в учетную запись под вашими учетными данными. Это обстоятельство нужно зафиксировать как можно скорее. Для фиксации подойдет видеозапись попытки входа с фиксацией времени, места, процесса набора логина и пароля.

Осторожно! Привлечение свидетелей может быть как плюсом, так и минусом, в нашей практике, один из работодателей пытался привлечь сотрудника к ответственности за разглашение коммерческой тайны при видеофиксации входа в аккаунт при свидетелях и показе внутренних данных корпоративного портала.

В идеале – следует обратиться за фиксацией к нотариусу, который зафиксирует все этапы попытки входа, а также результаты и ответы программ и порталов;

- Третье доказательство – обращение к работодателю с вопросом о причинах невозможности входа и просьбой сбросить или обновить пароль.

Также важный этап, который необходимо выполнить в тот же день, когда вы обнаружили невозможность доступа.

Пишите по всем доступным контактам работодателя, на почты, в мессенджеры и социальные сети, фиксируйте везде дату и время попытки входа. Безусловно, логины и пароли писать не нужно, но можете указать дату и время, когда вы получили от работодателя данные доступа, под которыми теперь не можете войти.

Лучшие юристы по трудовому праву BonteQ в СПб советуют сохранять логи и историю действий при работе, а также резервные копии сделанной работы, чтобы в случае необходимости предъявить их в суде.

2. Формировать требование работодателю.

В соответствии с Трудовым кодексом РФ, работодатель обязан предоставить вам работу по обусловленным трудовым договором трудовым функциям.

Поэтому в случае блокировки ваших учетных записей, работодатель фактически препятствует вам выполнять свою работу.

В этом случае, помимо сбора документов и доказательств, поименованных в предыдущем пункте, необходимо также направить работодателю требование об обновлении учетных данных для доступа в рабочие программы или для предоставления новых данных для входа.

За что могут уволить на удаленке

Трудовой кодекс предоставляет дистанционному работнику (на удаленке) и работодателю самим договариваться о порядке обмена информацией и документами, организовывать рабочие процессы, постановке задач и контроля их выполнения.

Любые рабочие процессы между вами должны быть согласованы в трудовом договоре, дополнительном соглашении, локальном нормативном акте или других внутренних документах работодателя.

В целом, можно сказать, что уволить на удаленке сотрудника могут за:

1. Невыполнение поставленных задач;

2. Нарушение установленных в трудовом договоре или локальных нормативных актах процессов и процедур;

3. Отсутствие учета рабочего времени или коммуникации с работодателем и другие причины;

4. Не выход на связь с работодателем в течение двух рабочих дней подряд.

Существуют и другие причины, однако правомерность увольнения или привлечения к дисциплинарной ответственности по таким причинам следует рассматривать индивидуально.

Подать в суд на работодателя и восстановиться при увольнении на удаленке (дистанционной работе)

Если работодатель все-таки уволил вас по основаниям ст. 312.8. ТК РФ или другим основаниям Трудового кодекса (в одностороннем порядке по инициативе работодателя) можно обратиться в суд за восстановлением.

При этом вам потребуются доказательства неправомерности увольнения, которые мы указывали ранее, а также иные документы, связанные с трудовой деятельностью в компании.

Для восстановления на работе удаленщикам потребуется сформировать исковое заявление в районный суд и приложить к нему все вышеперечисленные и иные доказательства.

Куда подавать исковое заявление на восстановление на удаленной работе

Исковое заявление необходимо направить в районный суд по вашему адресу регистрации (прописки по паспорту) или по месту нахождения компании. В некоторых случаях можно также подать иск по месту, указанному в трудовом договоре.

По закону подать исковое заявление на восстановление на работе можно в течение месяца со дня ознакомления с приказом об увольнении. При этом стоит помнить, что в случае пропуска срока подачи искового заявления, его можно восстановить по отдельному ходатайству.

Если у вас остались вопросы по восстановлению и по ведению трудовых споров с работодателем или ваша ситуация отличается от описанной выше, свяжитесь с нашими юристами по трудовому праву, мы возьмем на себя все вопросы по подготовке документов и поможем восстановиться на работе.

Позвоните нам по телефонам +7 (812) 467-38-97 или +7 (499) 938-55-95 и запишитесь к одному из юристов Бонтекью. Пишите нам на hello@bonteq.ru или в любом мессенджере на телефоне +7 (931) 9999-579

Васильев Кирилл

Опыт работы – более 10 лет

Founder

управляющий партнер

руководитель практики Арбитражного и трудового права

эксперт по процессуальному и материальному праву

Заполните заявку и мы вам поможем

Рассмотрим заявку в течении 4 минут 58 секунд

Крупная торговая компания сократила нескольких своих торговых представителей. У них установлен разъездной характер работы, но почти каждый день они появлялись и в центральном офисе. Но у сотрудников был доступ к базам данным и коммерческой тайне. Работодатель переживал, что данные уйдут к конкурентам и блокировал доступ сокращаемых к сведениям. Кроме того, их попросили вернуть служебные автомобили. Один из работников засомневался: законно ли действует компания?

Если сотрудник не исполняет должностные обязанности, работодатель имеет право применять дисциплинарные взыскания. При первом нарушении, как правило, выносится замечание. В повторном случае его могут повторить или даже объявляют выговор. После нескольких проступков компания может расторгнуть с человеком трудовой договор. Кроме того, Трудовой кодекс РФ позволяет уволить работника даже после одного грубого нарушения. И это единственная верная и законная схема действий в подобной ситуации.

Однако в случае конфликта или при сокращении штата может возникнуть и другой вопрос.

Работодатель хочет обезопасить свои данные, поэтому сотруднику ограничивают доступ к корпоративным ресурсам. Самый распространенный способ — это блокировка Интернета и баз данных.

В компаниях, где трудятся сотрудники с разъездным характером, часто человека просят вернуть смартфон, планшет или служебный автомобиль. Иногда дело доходит и до радикальных мер, когда блокируется пропуск в организацию или аккаунт работника на компьютере. Но имеет ли компания право так поступить и даст ли это нужный эффект?

Ответ не так прост, как кажется. С одной стороны, работодатель имеет право распоряжаться своим имуществом по собственному усмотрению. Логично желание не допустить кражи имущества и интеллектуальной собственности. Но надо помнить и другое, в соответствии со ст. 22 Трудового кодекса РФ, у работника должна быть возможность выполнять свои обязанности.

Компания может издать приказ и ограничить доступы сотрудника. Возможно даже полностью отстранить от присутствия в офисе. Но если работодатель не создаст или лишит условий для выполнения обязанностей, ответственность будет лежать целиком на нем. При этом, пока человек числится в штате, зарплату ему все равно придется платить. Если такой вариант устраивает, главное — подготовить и вручить работнику уведомление. В этом документе надо указать период освобождения, право на появляться на рабочем месте, отказ от применения взысканий и обязанность платить заработную плату.

Однако этот алгоритм не очень коррелирует с трудовым законодательством.

Причины для отстранения перечисляет ст. 76 ТК. В ней в числе прочего указаны появление на работе в состоянии опьянения, отсутствие обязательного медосмотра и обучения по охране труда и т.д. Ситуации конфликта и сокращения там нет. Следовательно, работник может обратиться с жалобой в ГИТ, а инспектор, не найдя законного основания, предпишет вернуть человека на место и выплатить зарплату. В нашей практике есть случаи, когда работодатели применяют режим «простоя», выплачивая сотрудникам 2/3 зарплаты. Но причины простоя перечисляет ст. 72.2. ТК РФ — экономические, организационные и др., конфликт и сокращение там также не указаны. И подобное действие несет для работодателя не столько эффект, сколько риски.

Но я хочу выделить еще более серьезную проблему для работодателя при ограничении доступа.

Если у сотрудника нет возможности работать, компания не вправе привлечь его к дисциплинарной ответственности за неисполнение обязанностей.

Приведу пример. Сотрудница вернулась из отпуска и обнаружила, что на ее компьютере нет доступа в Интернет. При этом работодатель потребовал от нее исполнять обязанности. Дело дошло до судебного разбирательства. В итоге суд Ямало-Ненецкого автономного округа апелляционным определением от 21.03.2016 по делу № 33—730/2016 признал неправоту работодателя. Кроме всего, компанию обязали выплатить ей лечение и моральный вред в размере 100 тыс. рублей. А между тем, именно дисциплинарное взыскание чаще всего выступает основным инструментом в «общении» с конфликтным сотрудником.

Безусловно, компания имеет право ограничить сотруднику доступы и, более того, освободить его от присутствия на рабочем месте. А вот наказать за невыполнение обязанностей не получится. Да, при увольнении по собственному желанию или при соглашении сторон проблем обычно не возникает. Но наш опыт показывает, что такие ситуации обычно возникают в случае конфликта и виновных действий. Тогда вопрос расторжения договора может завести в тупик. Так что, если вы сокращаете или расстаетесь с сотрудником и не хотите, чтобы он ходил на работу, помните про зарплату. Начислять ее придется в любом случае, более того, платить надо по среднему заработку за все время, на которое его «отлучили» от работы. А сотруднику, в свою очередь, надо получить от работодателя уведомление о том, что его освободили от работы. Это нужно для того, чтобы не было возможности привлечь к дисциплинарной ответственности.

Обновлено 05.01.2023

net stop netlogon && net start netlogonДобрый день! Уважаемые читатели и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами рассматривали границы применения групп Active Directory, и надеюсь вы разобрались, где и какие следует использовать. Сегодня я хочу рассмотреть, очень частую и жизненную ситуацию, которая есть в любой доменной среде, а именно блокировка учетной записи Windows в Active Directory. Данную проблему вы легко встретите на предприятиях, где есть свои политики PSO и политики смены паролей. Так, что давайте прокачаем свои знания и научимся разбираться в данной ситуации.

Причина блокировки пользователя Active Directory

Давайте разбираться, какие существуют причины блокирования учетных записей пользователей в Active Directory. Как я и говорил выше, данная ситуация существует в компаниях, где есть политики паролей, которые подразумевают блокировку учетной записи при вводе определенного количества не правильных паролей, это правильно с точки зрения безопасности и выявления таких случаев, когда кто-то пытается скомпрометировать ваши ресурсы.

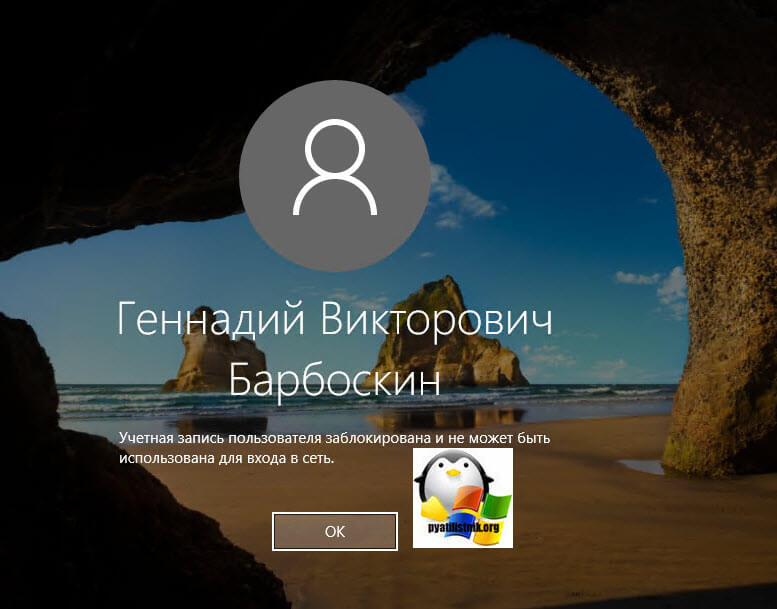

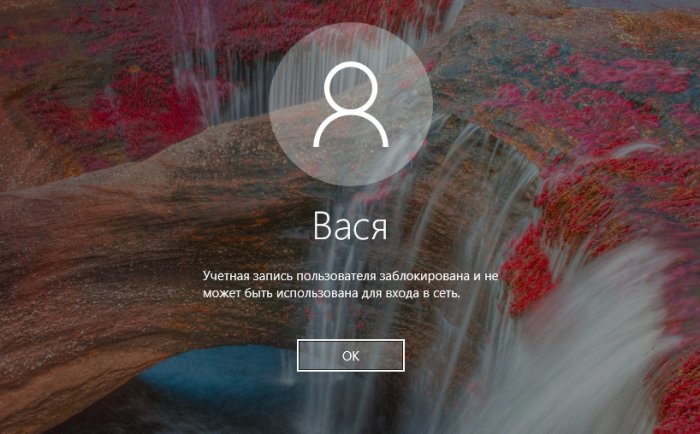

Вот так вот выглядит сообщение о блокировке:

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть (The referenced account is currently locked out and may not be logged on to)

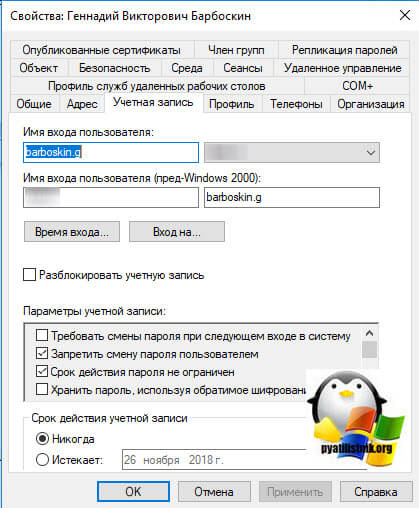

Как видите в моем примере, пользователь по имени Барбоскин Геннадий Викторович не может начать работать, так как залочен.

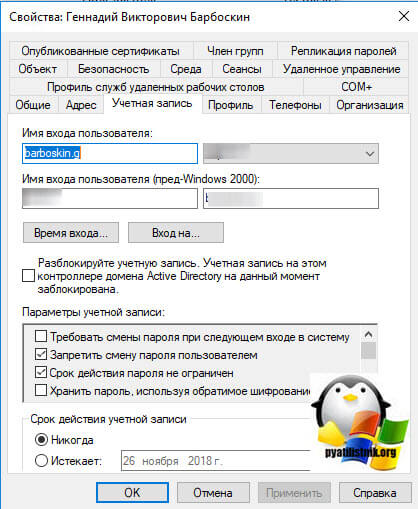

Если в оснастке Active Directory — Пользователи и компьютеры, посмотреть свойства заблокированной учетной записи на вкладке «Учетная запись», то вы обнаружите статус:

Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована (Unlock account. This account is currently locked out on this Active Directory Domain Controller).

Ставим галку и разблокируем учетную запись. После этого нужно выявлять причины.

Из основных причин блокировки я могу выделить:

- Идет подбор пароля, так называемый брутфорс, что в итоге приводит к блокировкам

- Бывают моменты, что человек пришел из отпуска и напрочь забыл свой пароль, ввел его несколько раз не правильно, чем вызвал блокирование

- После изменения пароля, у пользователя остались старые подключения WIFI на компьютере или телефоне со старыми учетными данными, которые пытаются автоматически подключиться к сервисам компании, это является основной причиной блокировки в Active Directory

- Как и в случае с WIFI, у пользователя после смены пароля, могут быть закэшированные, старые пароли в доступах к сетевым шарам, Outlook календарям и другим программам, которые однажды попросили ввести логин и пароль.

- Иногда бывают задания в планировщике Windows, которые запускались от имени пользователя, а не системы

- Забытые сессии на удаленном рабочем столе, был у меня случай когда у пользователя были права и он подключался по RDP к серверу. потом у него права забрали, а сессию разлогинить забыли, в итоге у него меняется пароль и его начинает каждый день по 5-10 раз блокировать, пака сессию не убили, проблема была актуальной.

- Сохраненные пароли в браузерах

- Службы работающие из под доменной учетной записи

Где настраивается политика блокировки учетных записей в домене

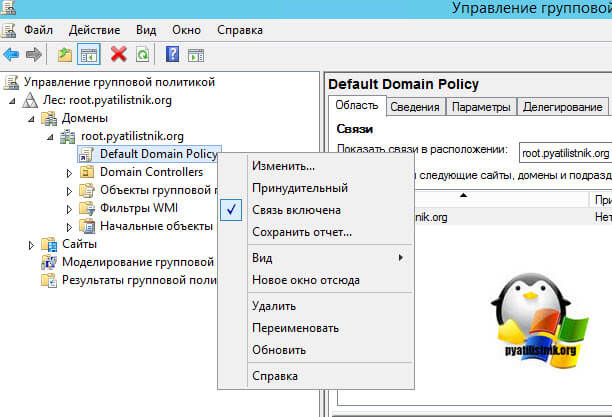

По рекомендациям компании Microsoft, политику блокировки учетной записи Windows настраивают на уровне домена, и чаще всего используют для этого уже имеющуюся политику «Default Domain Policy». Открываем редактор групповой политики и щелкаем правым кликом мыши по политике «Default Domain Policy», из контекстного меню выберите пункт «Изменить».

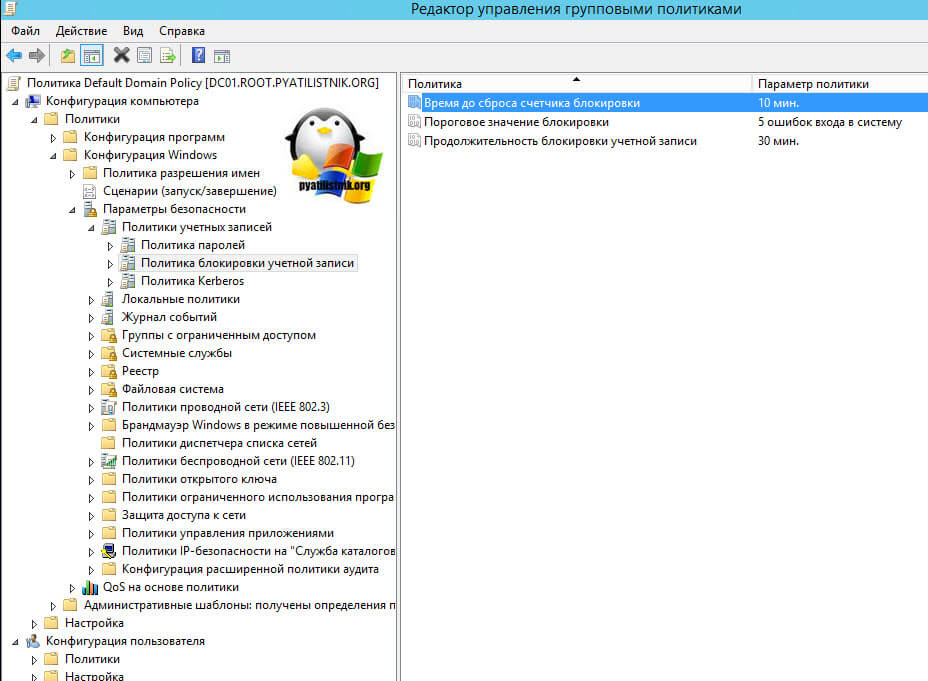

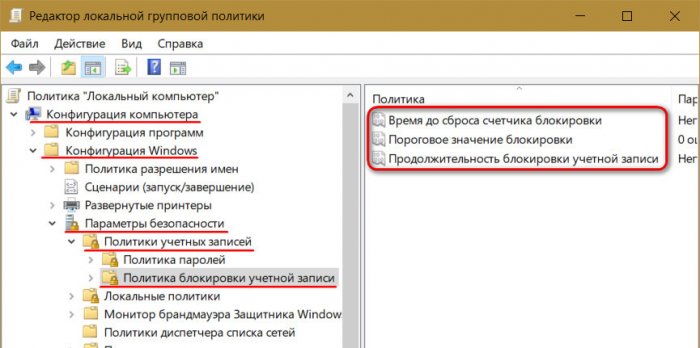

Переходим с вами по пути: Конфигурация компьютера — Политики — Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей (Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy)

Тут в политике будет три пункта:

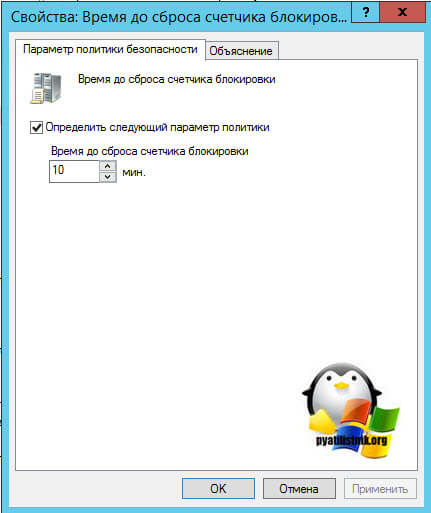

- Время до сброса счетчика блокировки (Reset account lockout counter after) — в данном параметре задается, через какое количество времени система обнулит счетчик неудачных попыток авторизации. (Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0. Допустимые значения: от 1 до 99999 минут. Если определено пороговое значение блокировки учетной записи, то время сброса должно быть меньше или равно длительности блокировки учетной записи. ). В моем примере я настроил политику «Время до сброса счетчика блокировки» на 10 минут, думаю больше не стоит.

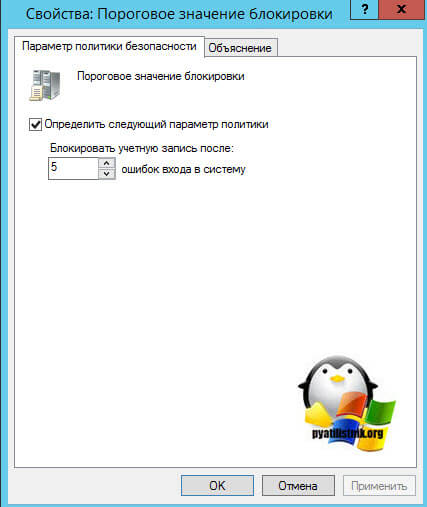

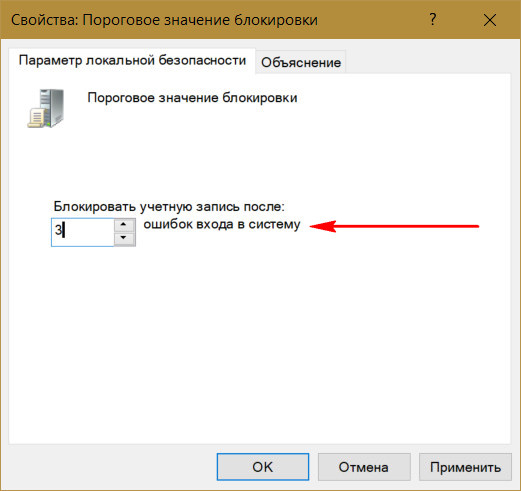

- Пороговое значение блокировки (Account lockout threshold) — Тут вы задаете, сколько будет допустимых неправильных попыток ввода, после превышения которых учетная запись Windows будет заблокирована (Количество неудачных попыток входа в систему может составлять от 0 до 999. Если установить это значение равным 0, то учетная запись никогда не будет разблокирована.Неудачные попытки ввода паролей на рабочих станциях или серверах-членах домена, заблокированных с помощью клавиш CTRL+ALT+DELETE или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему). Я в своей политике задал пороговое значение блокировки равным 5-ти, этого думаю хватит, чтобы правильно ввести свой пароль.

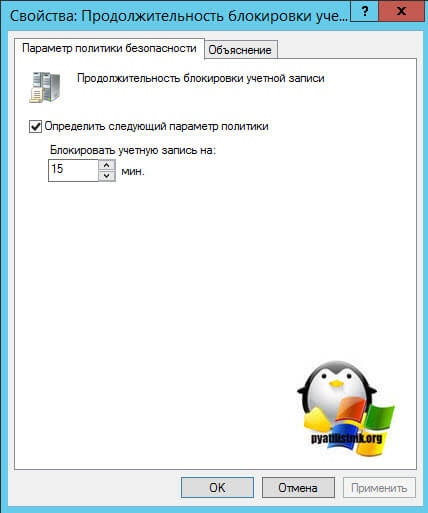

- Продолжительность блокировки учетной записи (Account lockout duration) — ну тут все просто, собственно время блокировки учетной записи Windows в Active Directory. Допустимые значения: от 0 до 99999 минут. Если продолжительность блокировки учетной записи равна 0, то учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если определено пороговое значение блокировки учетной записи, то длительность блокировки учетной записи должна быть больше или равна времени сброса.

Как выяснить причину блокировки учетной записи

Выше я вас рассказал, из-за чего может все лочиться, теперь нужно выяснить с какого компьютера или устройств, это происходит. Ко мне на работе за неделю попадает 5-7 заявок с подобным вопросом, пользователь сменил пароль и у него началась веселая игра под названием угадайка, где я оставил свои старые данные, по которым меня банит контроллер домена. Чтобы однозначно ответить на этот вопрос вам как системному администратору необходимо настроить специальную политику аудита, призванную следить за соответствующими событиями по которым вы сможете дать однозначный ответ по причинам блокировок. По умолчанию данный вид аудита не настроен.

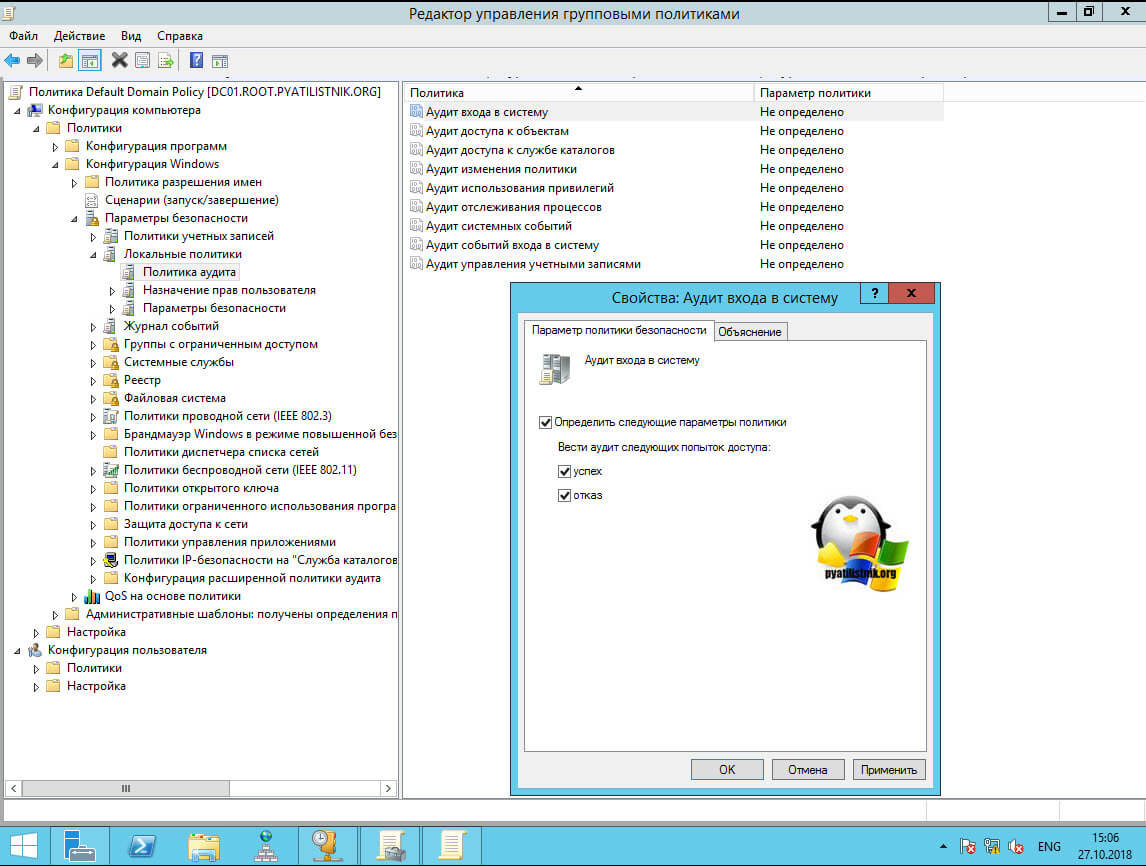

Про аудит Active Directory я подробно рассказывал, можете посмотреть по ссылке, тут я приведу легкую его выдержку, для полноты статьи. Нам нужно включить политику аудита входа, на уровне домена. (Так же вы можете подробно почитать про расширенный аудит, дающий более тонкие настройки https://technet.microsoft.com/ru-ru/library/mt431761%28v=vs.85%29.aspx?f=255&MSPPError=-2147217396)

Включение политики аудита входа

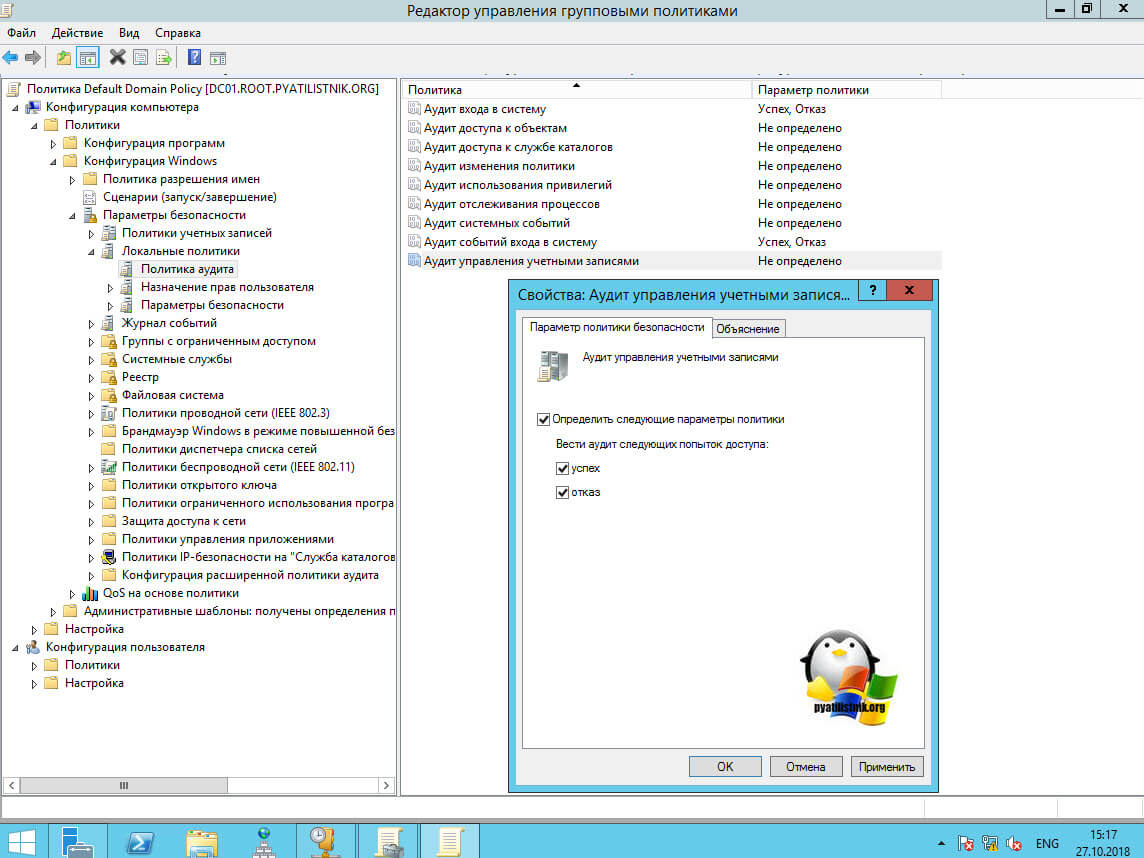

Открываем редактор групповой политики и находим в нем дефолтную политику «Default Domain Policy», открываем ее и переходим по такому пути.

Конфигурация компьютера — Политики — Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Политики аудита

Тут будут такие политики:

- Аудит входа в систему

- Аудит доступа к объектам

- Аудит доступа к службе каталогов

- Аудит изменений политики

- Аудит использования привилегий

- Аудит отслеживания процессов

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Нас будет интересовать включение аудита входа в систему, именно данный вид будет генерировать события 4771 и 4624. Открываем ее и ставим галки «Успех и отказ»

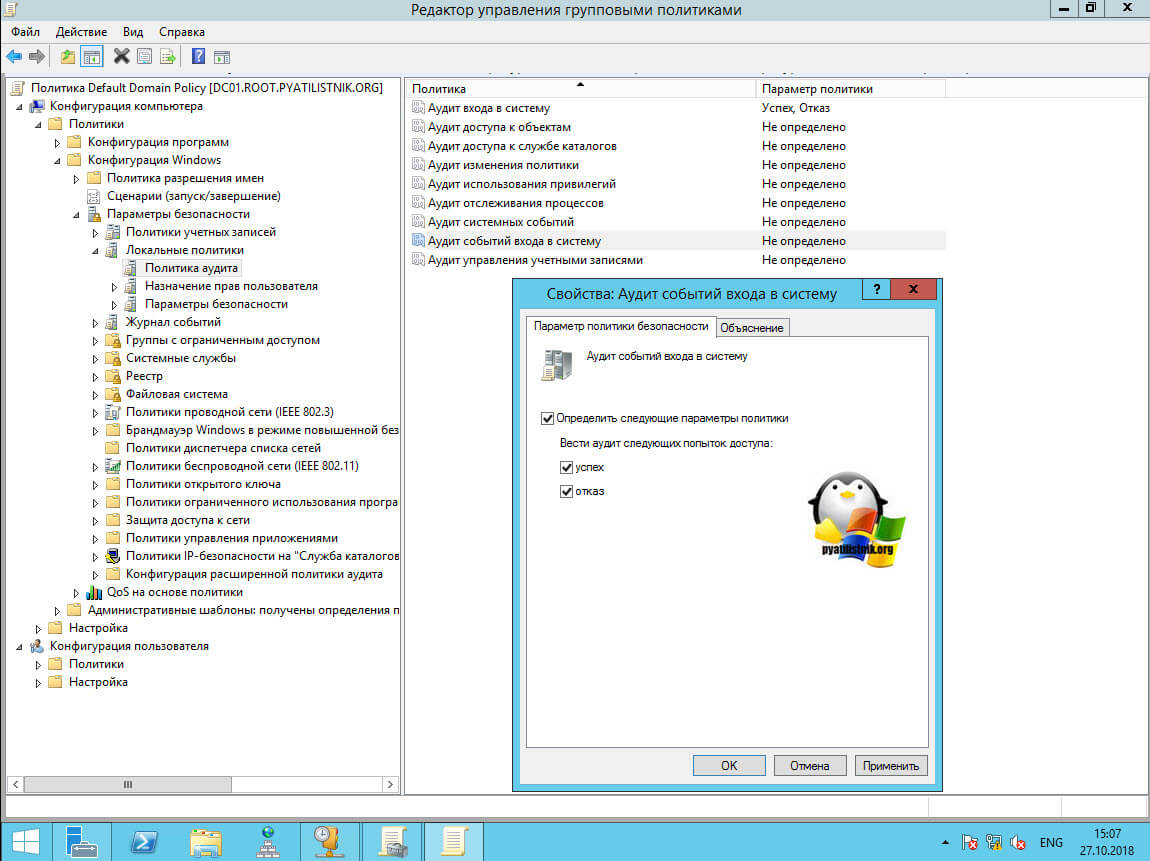

Так же советую задать политику аудита событий входа в систему, так же установите «Успех и отказ»

Ну и настроим еще таким же способом «Аудит управления учетными записями«, чтобы мы видели события с кодом 4740.

Когда политика настроена, то вы можете ее принудительно обновить или дождаться автоматического обновления в течении 90-120 минут.

Какие события отслеживать в журнале безопасность

Чтобы отследить устройство вызывающее блокировки учетной записи, нужно понять алгоритм работы данного механизма. Когда кто-то пытается вводить учетные данные в Active Directory, то он идет на ближайший к нему контроллер домена (Кстати выяснить какой контроллер домена вас аутентифицировал можно очень просто, я об этом рассказывал, если интересно, то посмотрите). Данный контроллер домена видит, что пользователь предоставляет некорректные учетные данные и отсылает этот запрос аутентификации на контроллер, который обладает ролью PDC и FSMO. Так как данная роль PDC-эмулятор и отвечает в доменной среде за обработку блокировок учетных записей. Если PDC-эмулятор видит не корректные данные, то он возвращает ответ контроллеру домена, который ему это прислал, что аутентификация не возможна, и в следствии этого генерируется событие 4740, на обоих контроллерах

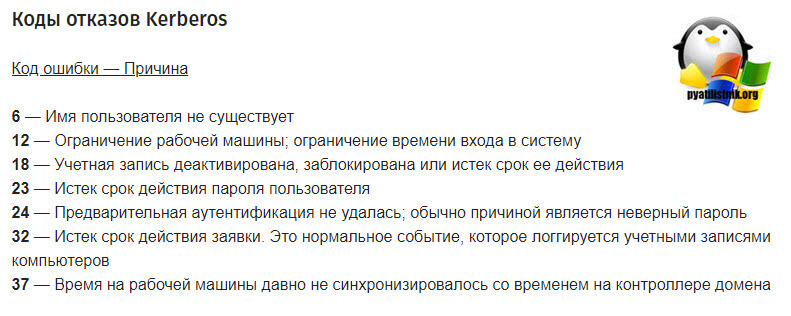

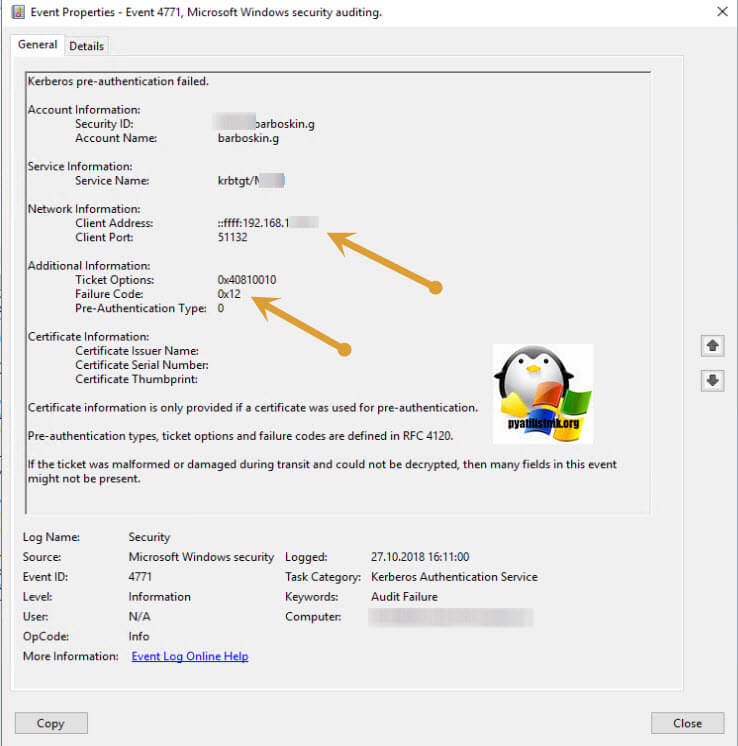

- 4771 — Это событие возникает каждый раз, когда не удается центром распространения ключей для выдачи Kerberos билетов предоставить билета (TGT). Это может произойти, когда контроллер домена не установлен сертификат для проверки подлинности смарт-карты (например, с помощью «Контроллера домена» или «Проверка подлинности контроллера домена» шаблона), истек срок действия пароля пользователя или неправильный пароль был предоставленные. 4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. (Подробнее про 4771 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4771)

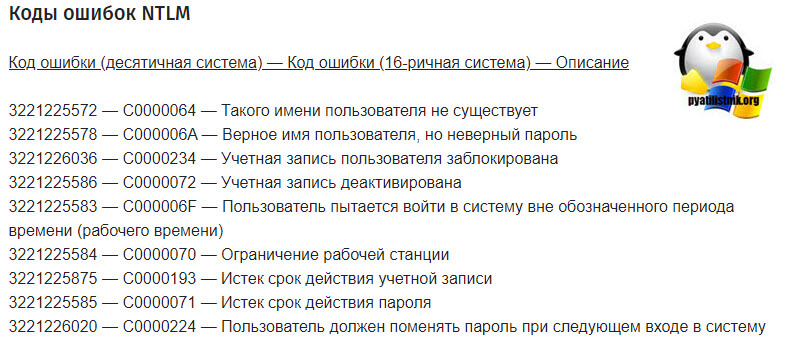

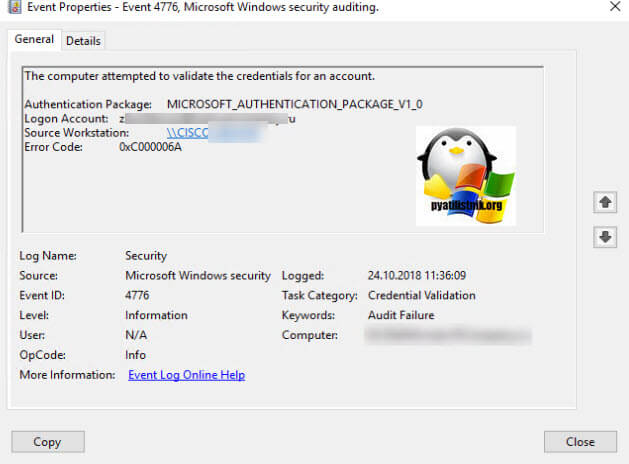

- 4776 — Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной. Если происходит сбой попытки проверки учетных данных, вы увидите, что событие отказов с значение параметра Код ошибки не равно «0x0» (Подробнее про событие 4476 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4776)

- 4740 — Учетная запись указанного пользователя была заблокирована после нескольких попыток входа (Подробнее про событие 4740 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4740)

- 4662 — Это событие создается только в том случае, если соответствующие SACL настроен для объекта Active Directory и выполнить операцию не удалось (Подробнее https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4662).

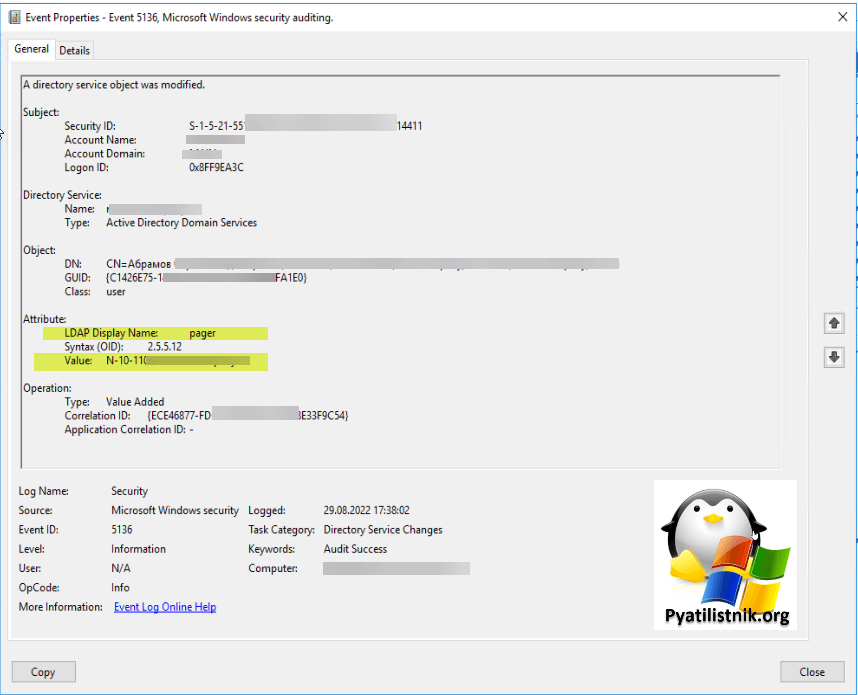

- 5136 — Объект службы каталогов был изменен (A directory service object was modified)

Как удобно отслеживать события блокировки

Я приведу примеры, как это делаю я и как это можно автоматизировать и оповещать вас заранее, чем это сделает представитель технической поддержки. Самый правильный вариант, это использование систем мониторинга, таких как SCOM или Zabbix, но если их нет, то можно упростить себе жизнь вот такими утилитами. Могу точно сказать, что у вас в компании, как минимум не один контроллер домена, в противном случае у вас проблемы. Бегать по каждому из контроллеров домена, это не лучший вариант, правильнее будет либо перенаправлять все события на централизованный коллектор или же воспользоваться двумя волшебными утилитами, которые вам упростят жизнь.

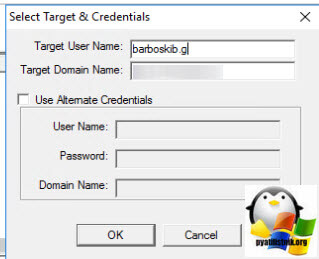

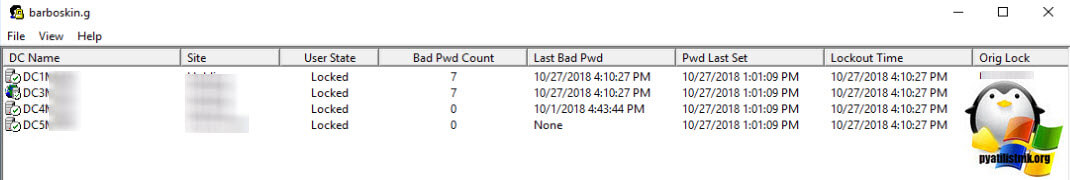

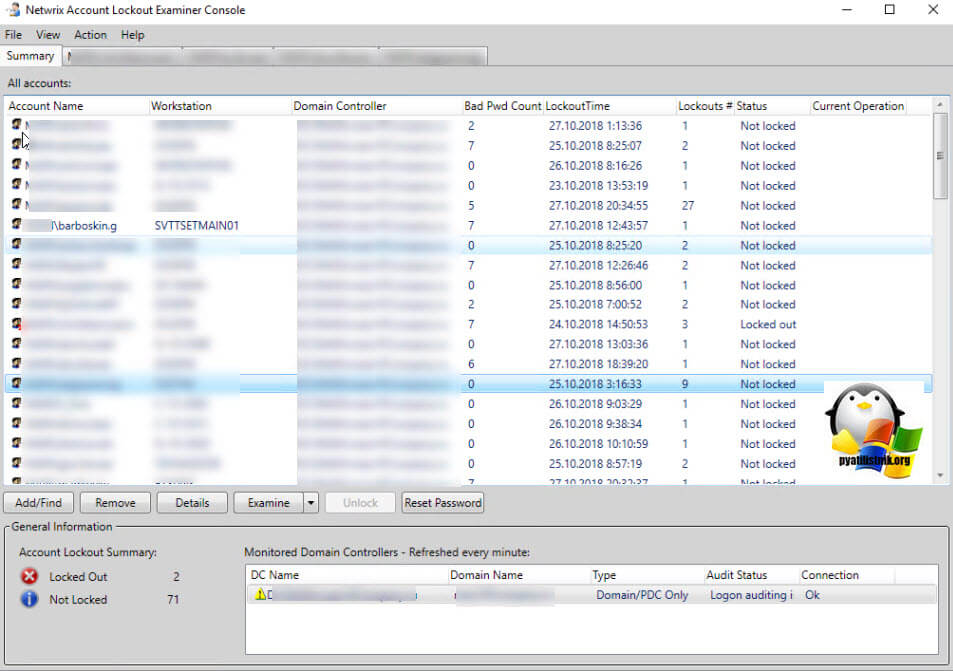

Я вам рассказывал про набор утилит от компании Microsoft под названием Active Directory ALTools. Там была утилита LockoutStatus.exe. В задачи которой и входило определение статуса пользовательской учетной записи, заблокирована она или нет, и если до, то на каком контроллере домена. Скачайте ее и запустите. Нажимаете пункт меню «File — Select Target», для того чтобы выбрать логин нужной учетной записи.

В поле «Target User Name» вы указываете логин пользователя, кто подвергся блокировке в Active Directory.

На выходе вы получите отчет по всем контроллерам в домене, о статусе вашей учетной записи. Как видите, мой Барбоскин Геннадий Викторович заблокирован и имеет статус «Locked», видно количество попыток неправильного ввода пароля (Bad Pwd Count) и на каких контроллерах домена, на них мы и будем искать нужные нам события, о которых я говорил выше.

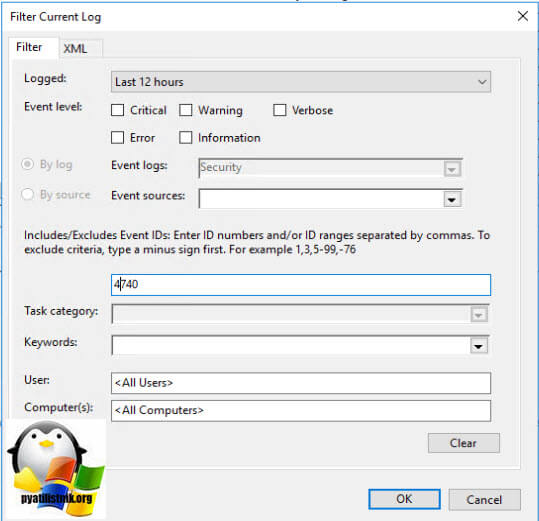

Открываем просмотр событий на нужном контроллере домена. Переходим в журнал «Безопасность (Security)» именно в нем кроется причина блокировки учетной записи Барбоскина Геннадия. Так как событий огромное количество, то нам нужно отфильтровать наш журнал событий. Для этого есть кнопка «Filter Current Log (Фильтр текущего журнала)», она позволит нам выбрать только те события, которые нам нужны.

В поле «Logged (Дата)» указываем за какой срок нужны данные, я укажу 12 часов, и в поле все события, укажем номер ID 4740 и нажимаем «Ок»

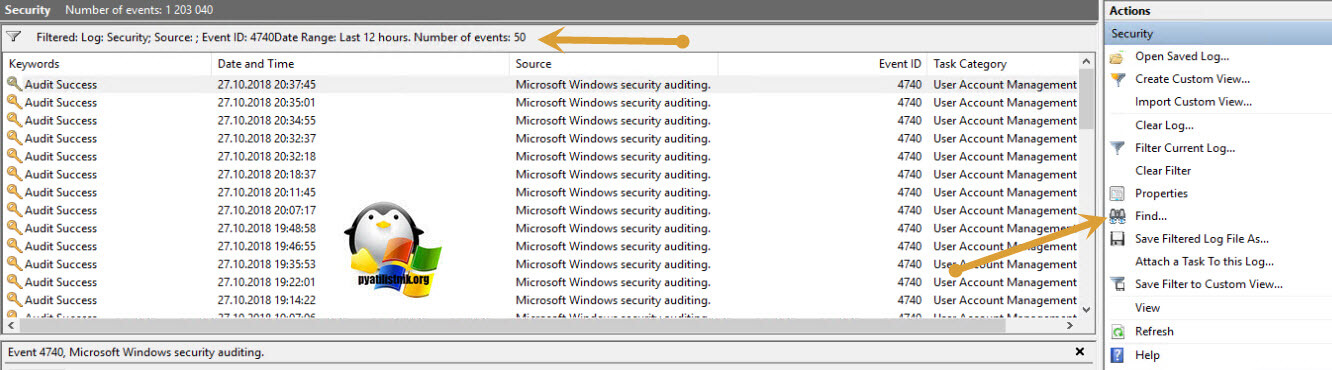

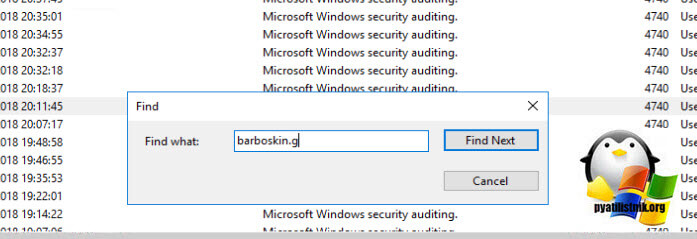

Видим нашлось 50 событий, но может быть и больше и чтобы ускорить поиск нужного события, мы воспользуемся поисков, для этого нажмите кнопку «Find (Поиск)»

В поисковом поле указываем нужный вам логин учетной записи Windows и нажимаем поиск, если сообщений много, то он может слегка подвисать, не переживайте по этому поводу.

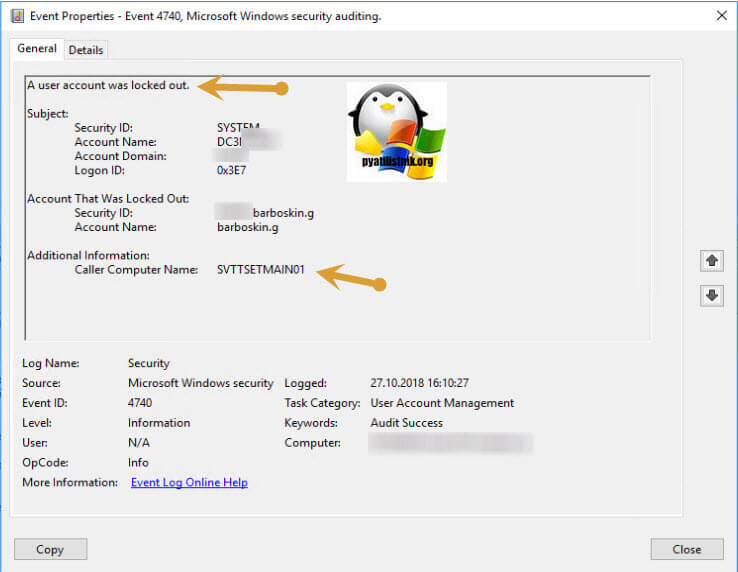

В итоге у меня нашлось событие с кодом 4740, из которого видна причина блокировки учетной записи. В данном случае это рабочая станция с именем SVTTSETMAIN01, это тестовая виртуальная машина, как видите тут статус «A user account was locked out», можно переходить на эту машину и смотреть в чем там дело.

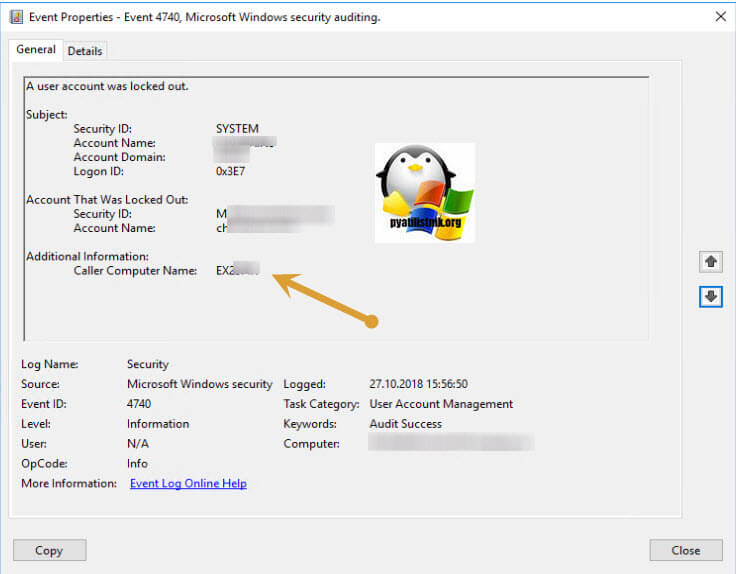

В событиях 4740 вы можете встреть еще вот такие причины блокировки учетной записи Active Directory, так например у меня имя сервера, где происходит блокирование EXchange, означает, что проблема в Outlook или его календарем. Я вам рассказывал, где кэшируются его данные доступа, в заметка Outlook постоянно запрашивает пароль.

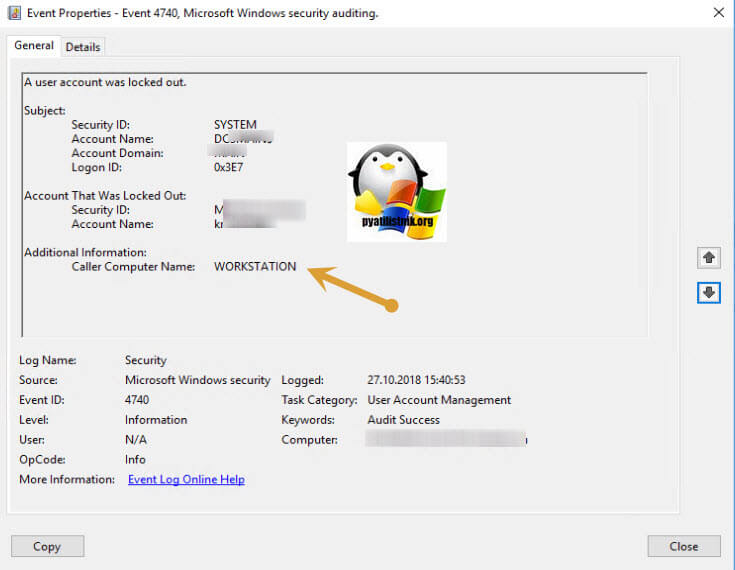

В моей компании используются сервисы Google, такие как G-Sute и общие файловые диски, и вот при смене пароля пользователем, в данных утилитах могут остаться старые данные, в результате чего вы будите видеть в логах в компьютере блокировки имя WORKSTATION. Думаю с событием 4740 все понятно, но оно не всегда показывает подробный источник блокировки, поэтому нужно смотреть событие 4771.

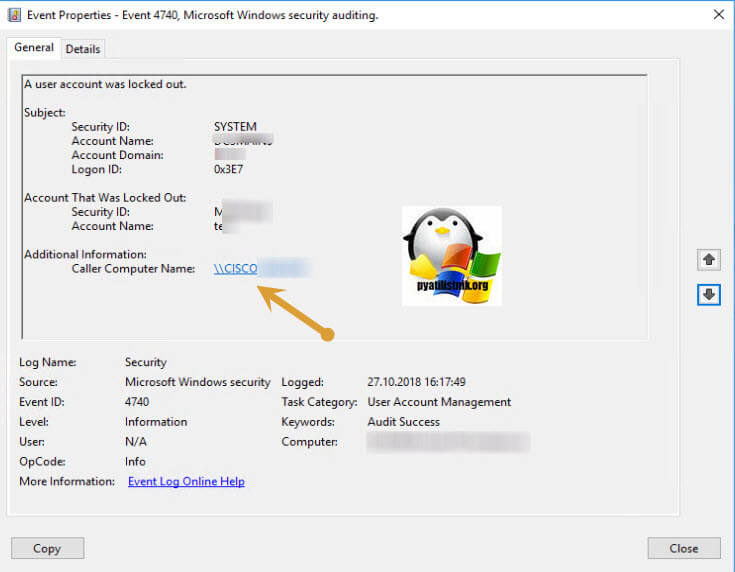

Вот пример блокировки из-за WiFI подключения, об это мне говорит имя компьютера CISCO точки доступа. Как видите причин может быть очень много.

Более подробную причину блокировки учетной записи Windows на покажет событие 4771. Сделаем так же фильтрацию и по нему. Основное сообщение тут «Kerberos pre-authentication failed», обратите внимание тут есть IP-адрес, что уже хорошо, это дополнительная информация, показывающая территориальный источник. В ошибка есть код отказа Kerberos, таблица была представлена выше.

Еще может быть полезным событие с кодом 4776, тут то же будет показано с какой рабочей станции была попытка ввода учетных данных.

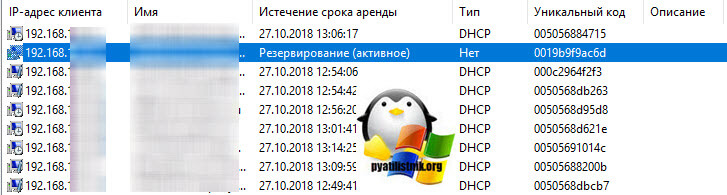

Кстати получив IP-адрес вы можете посмотреть его mac адрес на DHCP сервере или же на сетевом оборудовании, например, Cisco, я показывал как там узнать mac-адрес.

Далее с помощью специальных сервисов можно определить, что за производитель у данного mac-адреса, сайтов в интернете полно, которые вам помогу, например, https://2ip.ua/ru/services/information-service/mac-find. Будет полезно с мобильными устройствами.

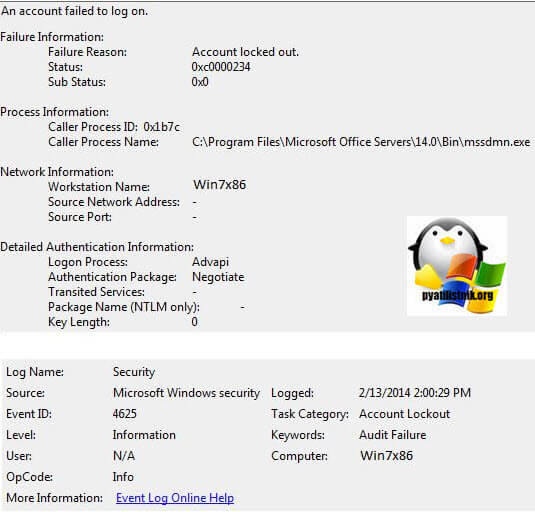

Еще полезным будет изучение события 4625, там вы можете обнаружить процесс из-за которого происходит блокировка учетных записей.

Если вы у себя в Active Directory используете определение имени системы куда был залогинен пользователь в последний раз, то для вас будет полезно событие IS 5136. Тут в конкретное поле у меня записывается имя компьютера, и вот пробежавшись по таким событиям, я обнаружил, что имя компьютера там бывает разное, что подсказывает, где еще от имени пользователя могут идти попытки с неправильным паролем и как следствие, блокировка учетной записи.

Как видите утилита от компании Mirosoft отлично работает, но можно посмотреть, что-то более удобное, мне нравится утилита Account Lockout Examiner от Netwrix, она бесплатная и позволяет создавать портал для технической поддержки, где они могут видеть кто заблокирован и разблокировать его, а так же причину и она умеет посылать оповещения по электронной почте.

Утилита Account Lockout Examiner проста в установке и потребует от вас две вещи:

- Указание имени домена для поиска событий блокировки учетных записей Windows

- Учетные данные от имени которых будет обращение к контроллерам домена

Через некоторое время вы получите табличку со всем пользователями у кого наблюдаются проблемы с блокировкой учеток. Тут вы увидите столбец «Workstation» в котом вы увидите адрес устройства блокировки, есть поле Bad Pwd Count показывающее количество попыток неправильно введенного пароля и дата последнего ввода. В самом конце вы увидите статусы пользователей Not locked или Locked.

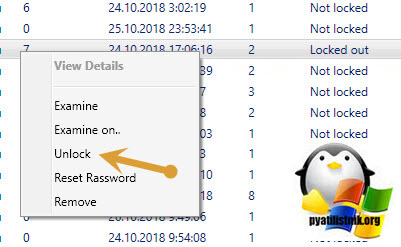

Тут же вы можете через правый клик разблокировать пользователя.

В настройках Account Lockout Examine вы можете указать адрес электронной почты и сервер, для уведомлений, о событиях блокировки пользователей.

Если развернете IIS на данном сервер, где установлена утилита, то сможете создать портал для технической поддержки, где можно делегировать права на разблокировку пользователей.

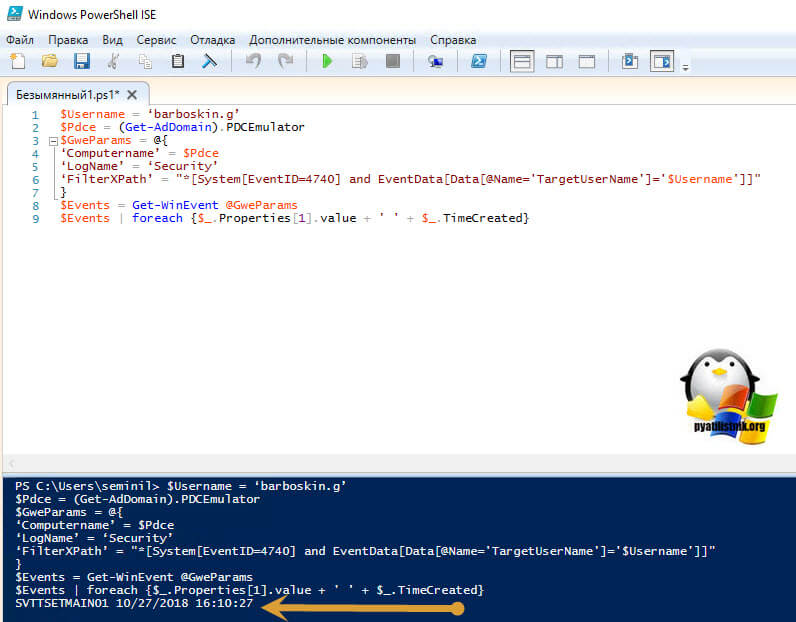

Поиск компьютера блокирующего пользователя через PowerShell

PowerShell, очень мощное средство позволяющее сделать очень многое, вот пример поиска устройства из-за которого блокируется учетная запись. Открываем PowerShell ISE и вводим код:

$Username = ‘username1’

$Pdce = (Get-AdDomain).PDCEmulator

$GweParams = @{

‘Computername’ = $Pdce

‘LogName’ = ‘Security’

‘FilterXPath’ = «*[System[EventID=4740] and EventData[Data[@Name=’TargetUserName’]=’$Username’]]»

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Properties[1].value + ‘ ‘ + $_.TimeCreated}

Единственное не забудьте поменять в $Username = ‘username1’ на своего пользователя, можете скачать уже готовый скрипт у меня. На выходе вы получаете имя компьютера.

Аналогичным образом можно опросить из PowerShell все контроллеры домена в Active Directory:

$Username = ‘username1’

Get-ADDomainController -fi * | select -exp hostname | % {

$GweParams = @{

‘Computername’ = $_

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name='TargetUserName']='$Username']]"

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Computer + " " +$_.Properties[1].value + ' ' + $_.TimeCreated}

}

Еще один вариант скрипта, тут я обращаюсь к конкретному серверу, куда идет форвардинг событий со всех контроллеров домена.

#Задаем кого ищем

$Username = «barboskin.g»

#Сервер

$Server= «SVP.root.pyatilistnik.org»

#Задаем дату, сейчас за последний день

$day = (get-date).AddDays(-1)

#Обращаемся к серверу, ищем ID 4740, последние два события

Get-WinEvent -ComputerName $Server -FilterHashTable @{LogName=»ForwardedEvents»;StartTime=$day; id=»4740″} | Where-Object {$_.Message -like «*$Username*»} | Select -Last 2 | FL

Надеюсь, что мой скромный опыт слегка вам поможет в поиске причин, по которым у вас в домене блокируются учетные записи Active Directory.

Включение ведения расширенного журнала отладки для службы Netlogon (Обновление 04.01.2023)

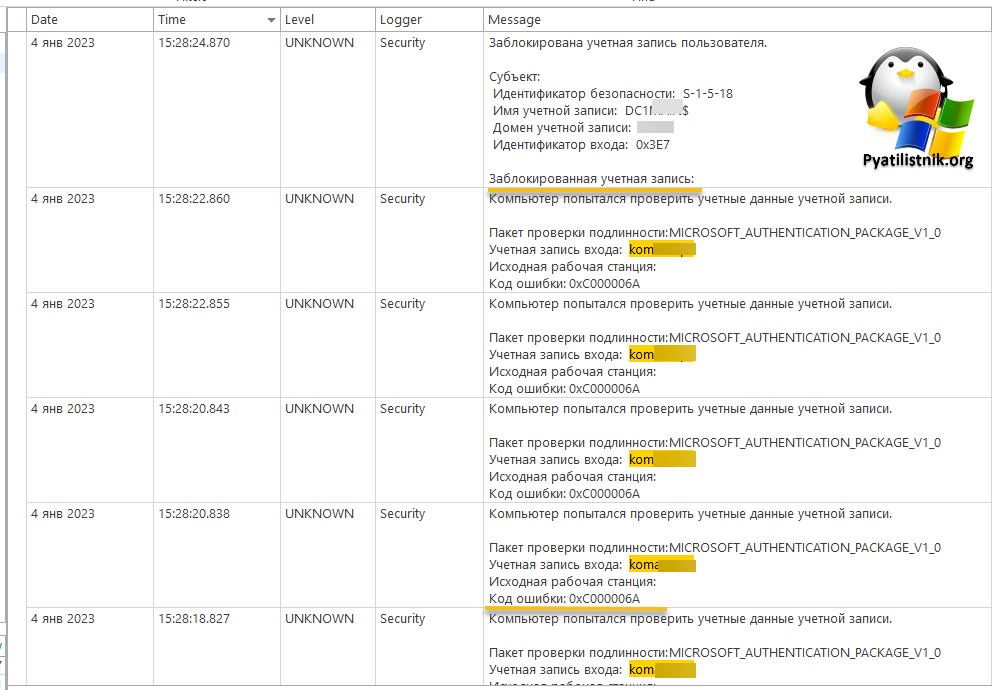

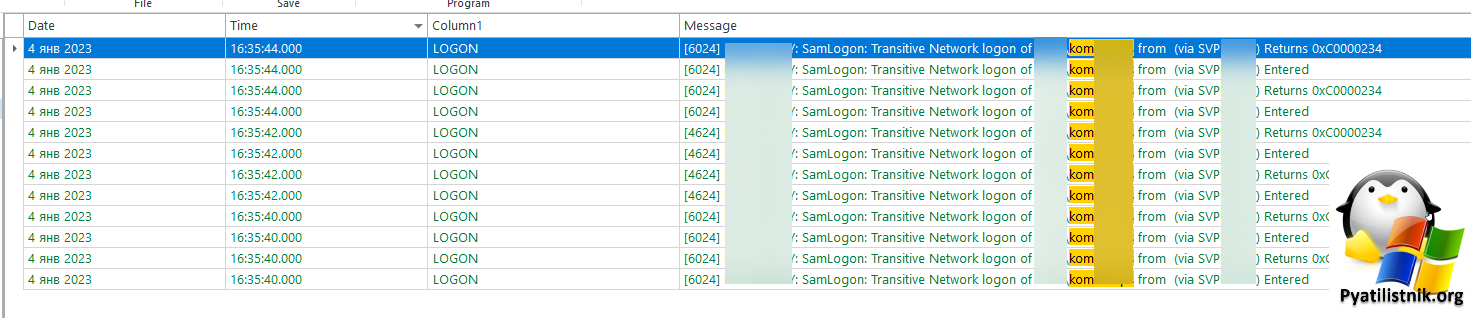

Январские праздники, идеальное время чтобы забыть пароль, после чего конечно же человека заблокирует. Вот реальный пример, есть коллега отвечающий за работу 1С, потребовалось выполнить какую-то работу в начале января, но сотрудник не смог его учетная запись была заблокирована. В логах видно, что 3от имени учетной записи пользователя в секунду прилетает по несколько неудачных попыток входа, о чем говорит код 0x000006A, а после чего идет статус «Заблокирована учетная запись пользователя«, при активации учетной записи, все мгновенно повторяется.

После этого журнал был забит:

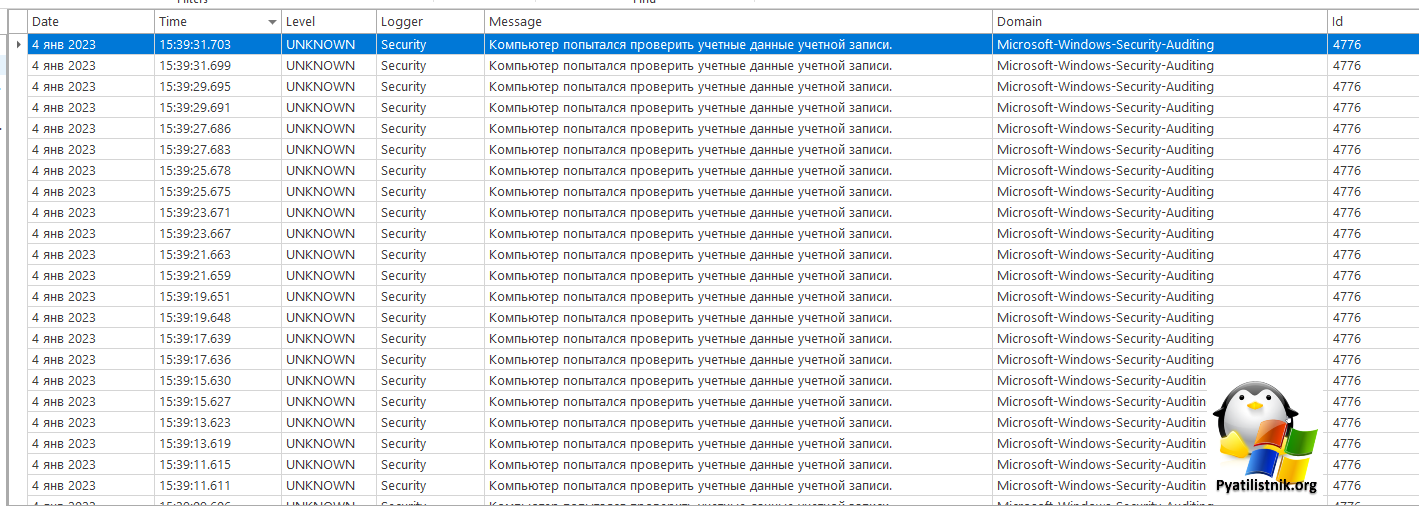

ID 4776: 2023-01-04T15:39:31 Сведения [DC1.Pyatilistnik.org.Security.Microsoft-Windows-Security-Auditing] Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: kom

Исходная рабочая станция:

Код ошибки: 0xC0000234 (Означает, что учетная запись заблокирована)

К сожалению описанные выше ID событий толком не помогли и не показали, откуда идет блокировка, забегу вперед, это оказалась Linux виртуальная машина, поэтому она и не представилась службе Netlogon и не фигурировала в поле «Caller Computer Name«

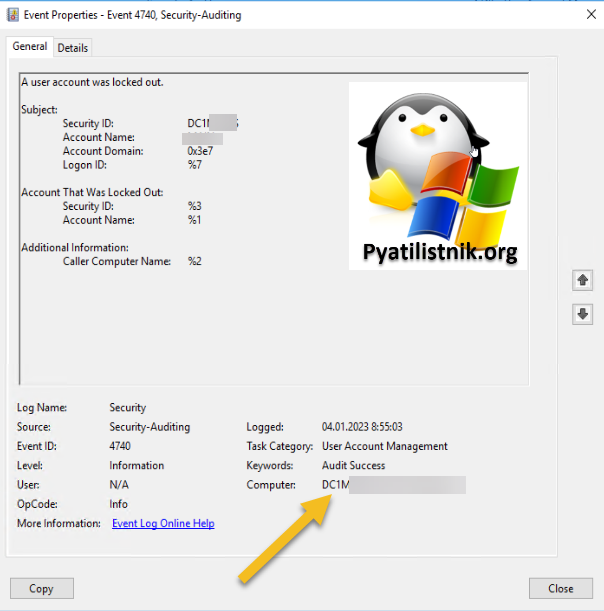

Еще так же вы можете увидеть ID 4740, но со странным содержанием:

A user account was locked out.

Subject:

Security ID: DC1$

Account Name: ROOT

Account Domain: 0x3e7

Logon ID: %7

Account That Was Locked Out:

Security ID: %3

Account Name: %1

Additional Information:

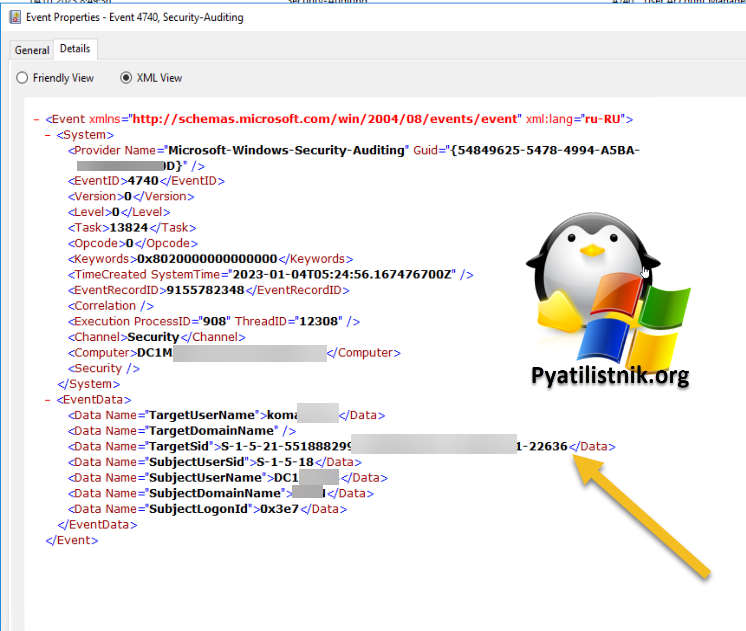

Caller Computer Name: %2

Тут главное запомнить на каком контроллере оно появилось, не всегда это PDC эмулятор, далее откройте вкладку «Details» и включите XML View. Там подробнее все будет структурировано, но к сожалению вы не увидите. откуда проблема.

Чтобы решить эту ситуацию с блокировкой учетной записи, нам нужно на контроллере домена, где это происходит включить ведения расширенного журнала отладки для службы Netlogon.

https://learn.microsoft.com/ru-ru/troubleshoot/windows-client/windows-security/enable-debug-logging-netlogon-service

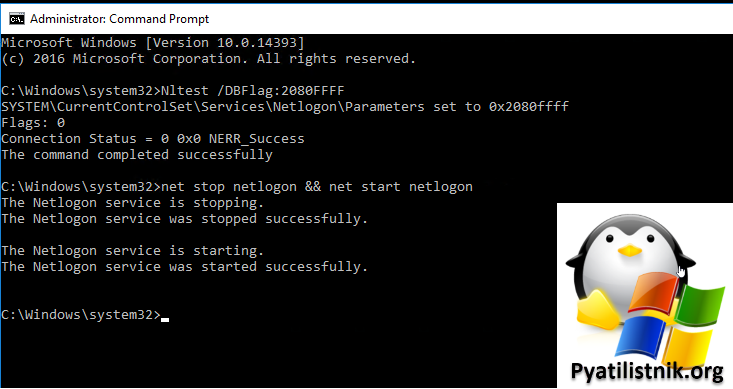

Это позволит записывать трассировки для Netlogon и получать кучу дополнительных сведений. Описанная ниже команда подойдет для Windows Server 2019/2022, Windows Server 2016 и Windows Server 2012 R2. К командной строке в режиме администратора введите:

Далее перезапустим службу:

net stop netlogon && net start netlogon

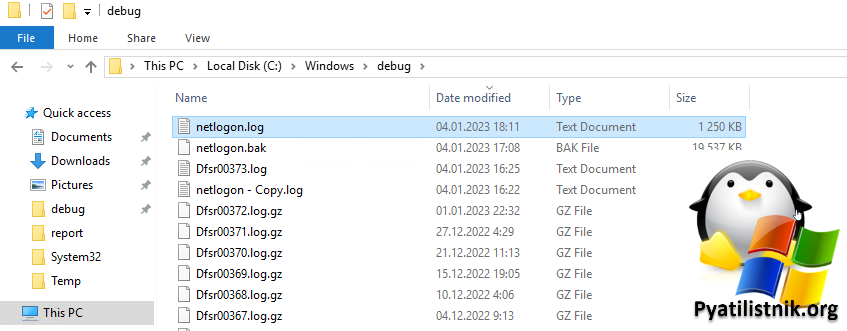

После того, как вы активировали ведение расширенного журнала Netlogon, у вас по пути %windir%debugnetlogon.log будет файл лог.

Для отключения расширенного режима (Когда посчитаете нужным) введите:

Nltest /DBFlag:0x0

и далее

net stop netlogon && net start netlogon

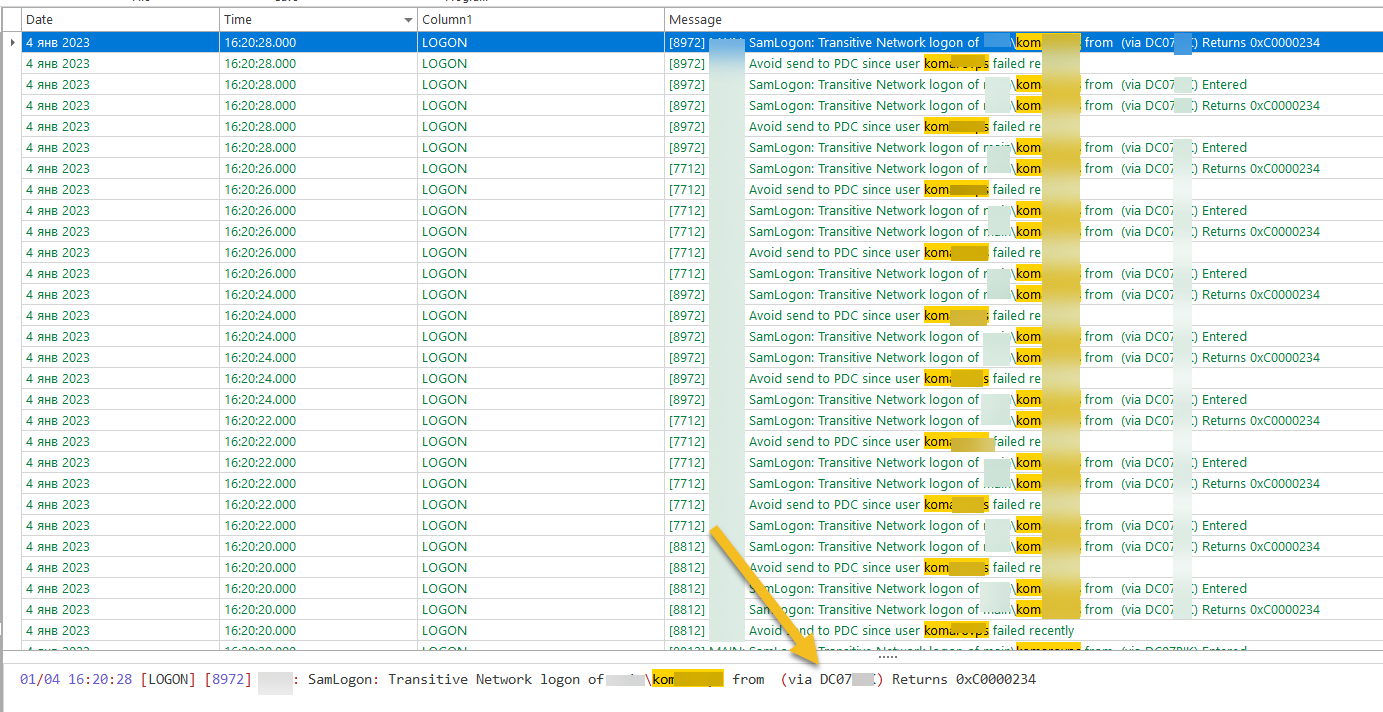

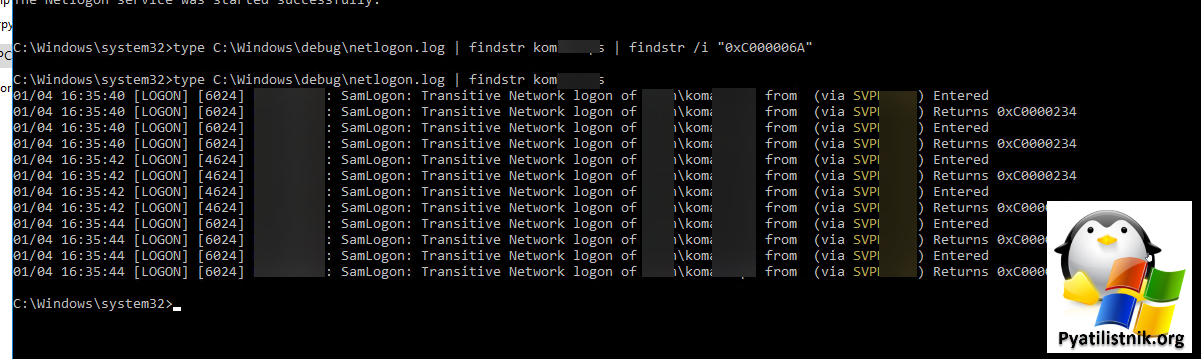

Я начал изучать логи на DC1. Быстро пробежаться по файлу можно командой:

type C:Windowsdebugnetlogon.log | findstr kom

kom — это искомый логин.

Или как я это делаю в LogViewPlus. В результате я обнаружил, что события блокировки идут от другого контроллера домена из корневого домена. Включаю на DC07 так же режим расширенного ведения логов Netlogon.

01/04 16:20:28 [LOGON] [8972] ROOT: SamLogon: Transitive Network logon of rootkom from (via DC07) Returns 0xC0000234

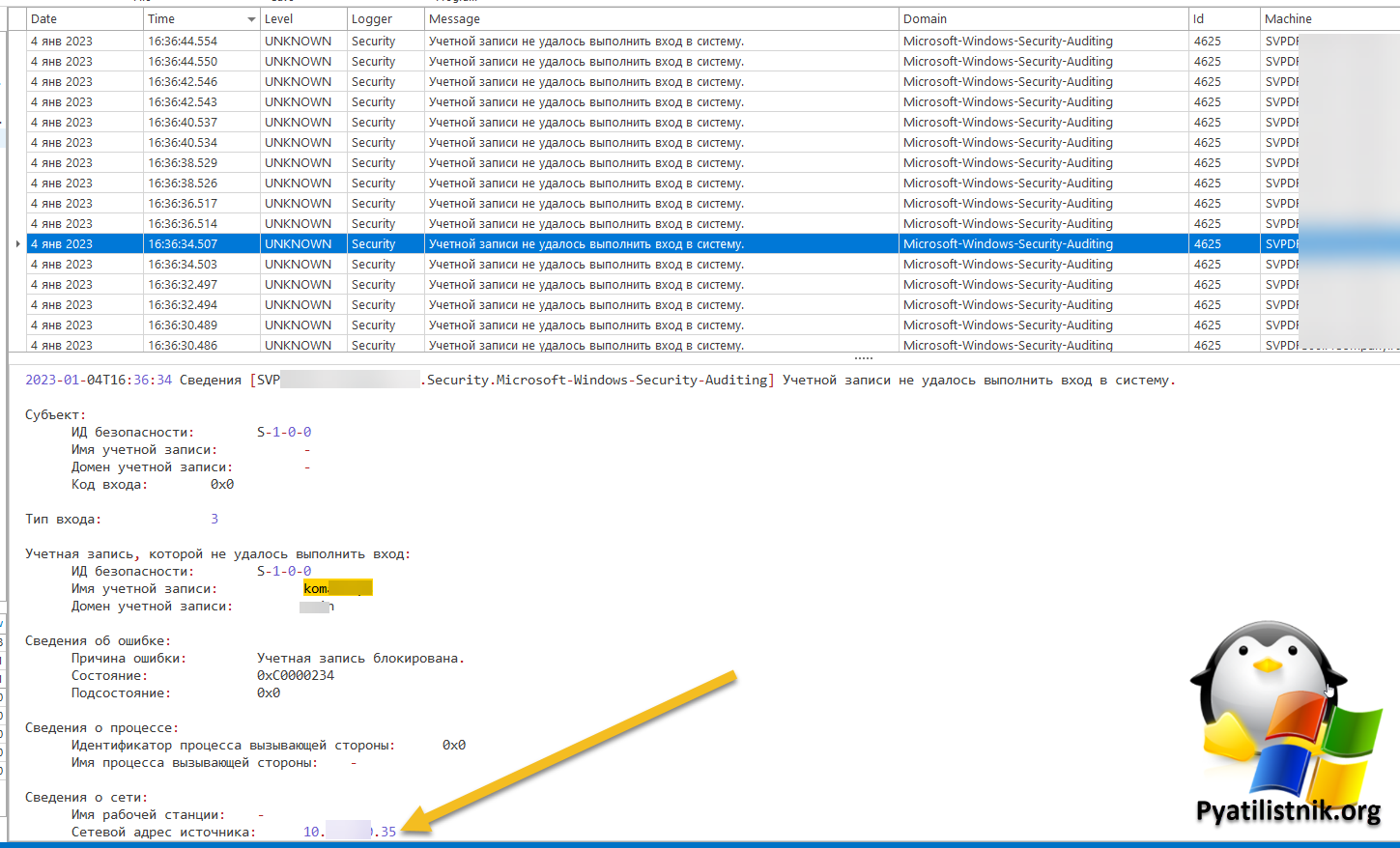

На DC07, я уже в журнале netlogon.log увидел кто обращается к контроллеру DC07. оказалось, что это файловая нода кластера DFS. Идем на нее и смотрим логи.

И вот уже анализируя логи на DFS ноде, я увидел в событии ID 4625, что учетной записи не удалось выполнить вход в систему с сетевого адреса источника, где указан был его IP-адрес. БИНГО. После того, как утилита nslookup показа кто, это стало все понятно. Это был Linux сервер, которому до лампочки на службу Netlogon, чтобы ей представляться, внутри этого сервера была смонтирована сетевая шара на эту DFS ноду с учетными данным пользователя.

Всегда используйте служебные вещи для этого

В результате от монтировали файловую шару и учетную запись удалось разблокировать.

Блокировка учетной записи не в домене Active Directory

В случае с Active Directory все понятно, а как быть если учетная запись заблокировалась на вашем локальном, домашнем компьютере. Тут две ситуации, если у вас есть заблокировалась одна из нескольких учетных записей и у других записей есть права администратора, то вы можете все разблокировать, и вторая ситуация, если у вас одна учетная запись и она залочилась, тут будет повеселее, но так же все поправимо. Я опущу причины блокировки, вероятнее всего у вас стоит политика блокировки и вы ее можете поправить через локальную, для этого в окне выполнить напишите gpedit.msc и отключите пункты, о которых я писал в самом начале, либо же с вами кто-то подшутил таким образом выставив вам эту политику, но не суть.

Как разблокировать учетную запись в Windows 10 имея вторую учетку

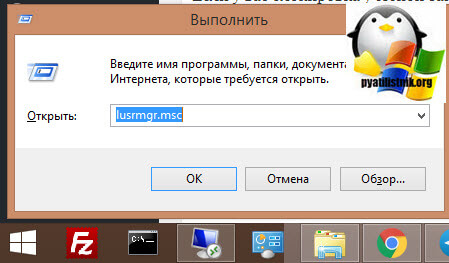

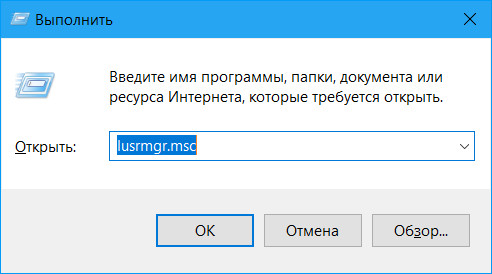

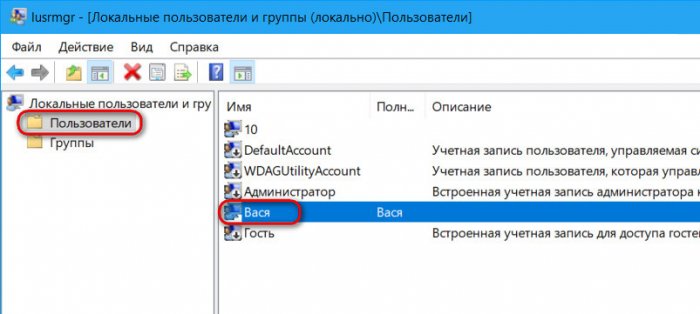

Если у вас блокировка учетной записи windows 10 уже свершилась, и есть в наличии вторая учетная запись, например у папы своя у мамы своя, то сделайте следующее. Чтобы снять блокировку активируйте учетную запись, откройте окно выполнить, через сочетание клавиш WIN и R и введите название оснастки lusrmgr.msc

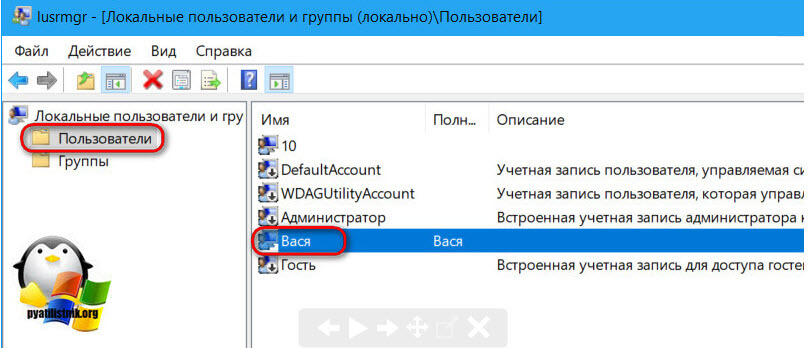

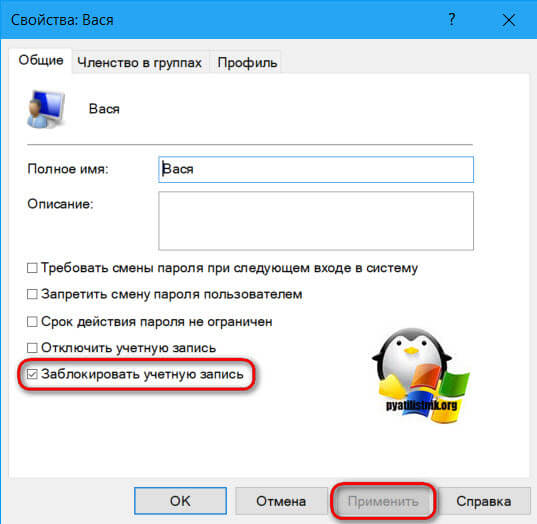

Открываем контейнер «Пользователи» и находим нужного нам, переходим в его свойства

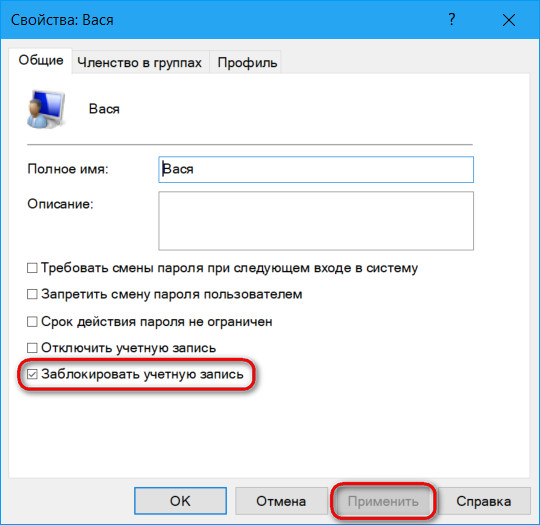

Снимаем у нее галку «Заблокировать учётную запись» и нажимаем применить, все учетная запись теперь будет в рабочем состоянии.

Как разблокировать свою учётную запись Windows, если нет административного доступа

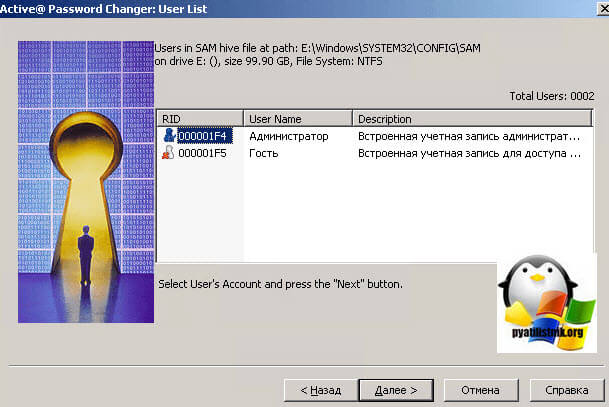

Чтобы обойти блокировку учетной записи, можно пойти двумя путями, легким и посложнее. Самый простой способ разблокировать учетную запись не имя административных прав, это воспользоваться загрузочным диском SonyaPE. Когда вы сделаете из него загрузочную флешку и загрузитесь с нее, то получите рабочий стол Windows 7. Там есть утилита Active@ Password Changer Professional 3.8, которая позволит вам включить и сбросить пароль от встроенной учетной записи Администратор, которая есть в любой операционной системе Windows, далее зайдя под ней вы разблокируете нужную нам учетную запись, как я описывал выше.

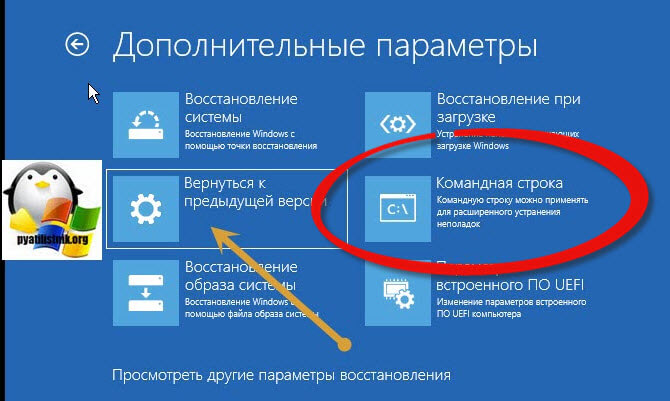

Как видите этот метод позволяет обойти блокировку учетной записи, но он не единственный, допустим у вас под рукой нет такого диска, как SonyaPE, что делать. Можно воспользоваться встроенными средствами восстановления Windows или же ими, но на любом установочном диске с Windows вашей редакции. В заметке «Как вернуть предыдущую версию виндоус 10» я показал метод попадания в дополнительные инструменты Windows 10.

Либо вы можете попасть в эти утилиты, через инструменты восстановления системы, о которых шла речь в заметке про восстановление загрузчика Windows 10.

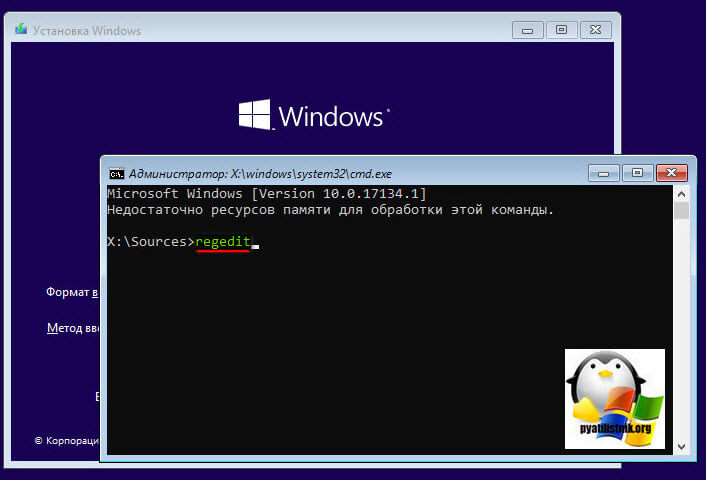

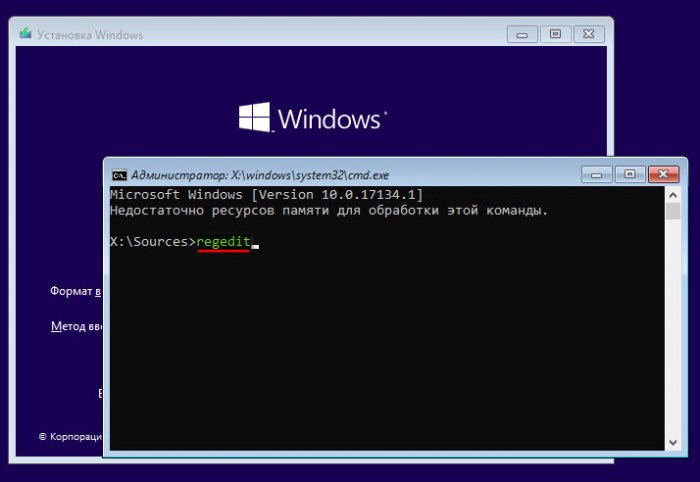

В том и в другом случае, вам необходимо открыть командную строку.

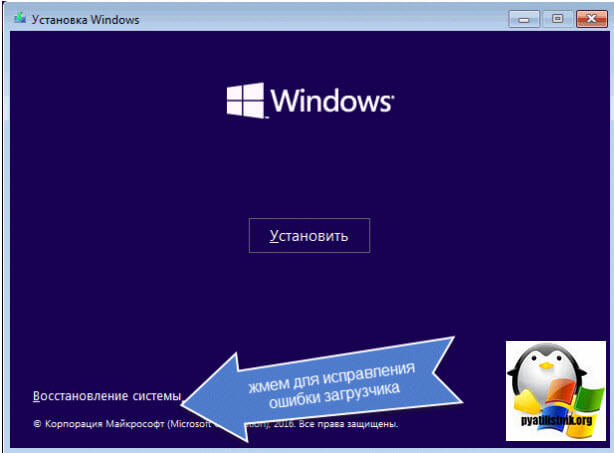

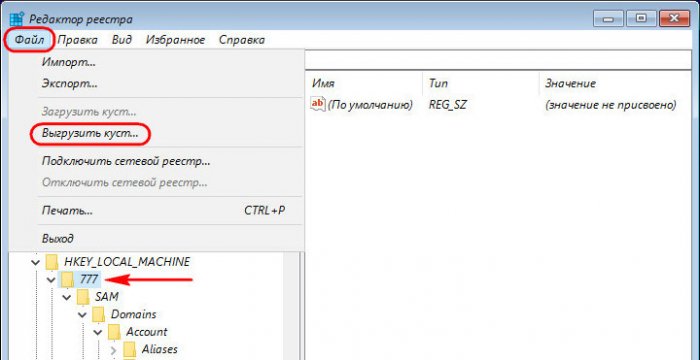

В командной строке введите regedit

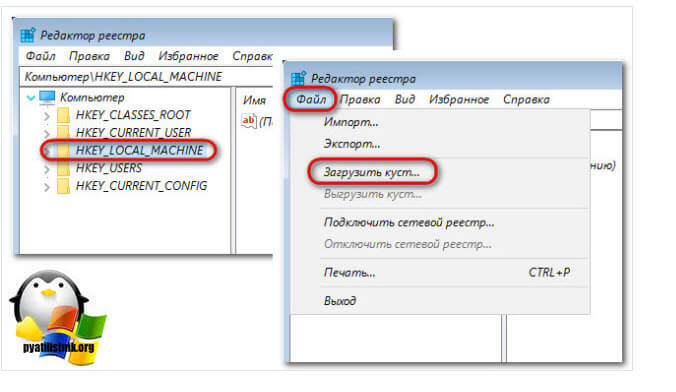

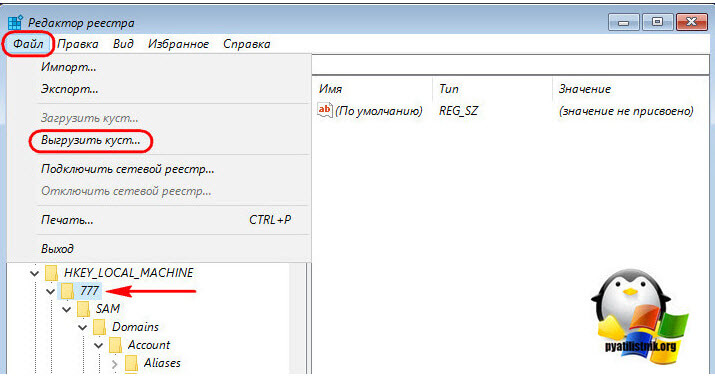

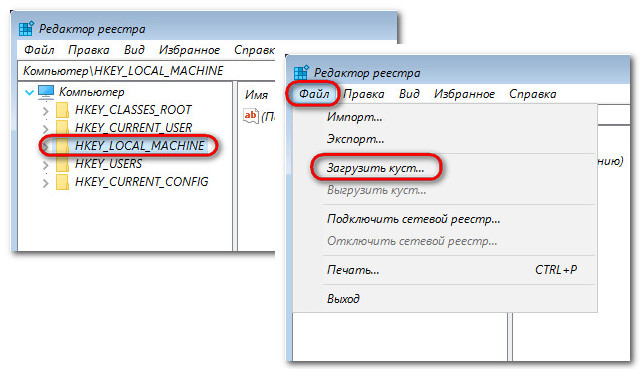

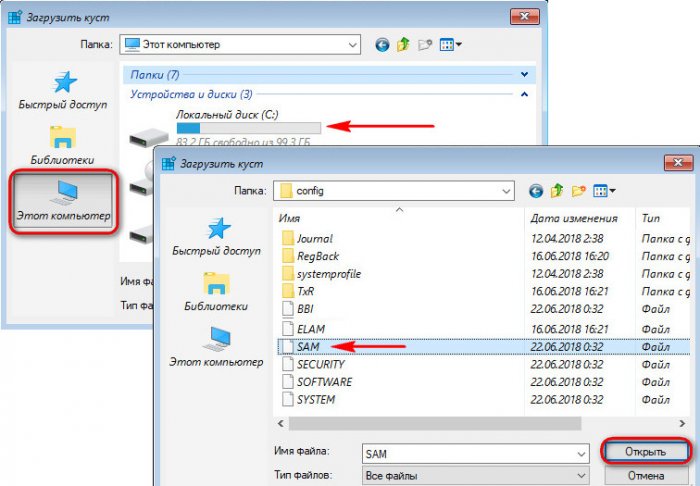

Выбираем раздел HKEY_LOCAL_MACHINE, после чего в меню «Файл» выберите пункт «Загрузить куст».

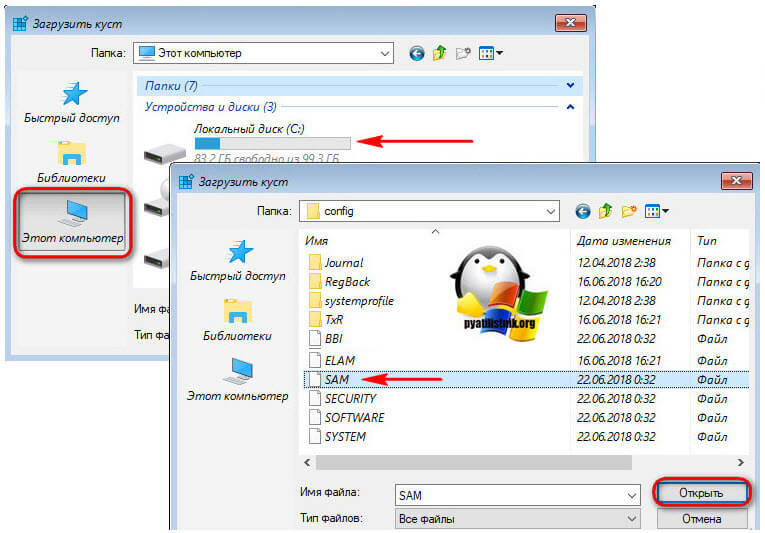

У вас откроется проводник Windows. В моем компьютере, перейдите по пути WindowsSystem32Config. В этой папке лежит файл локальной базы данных пользователей, по имени SAM. Выбираем его и открываем.

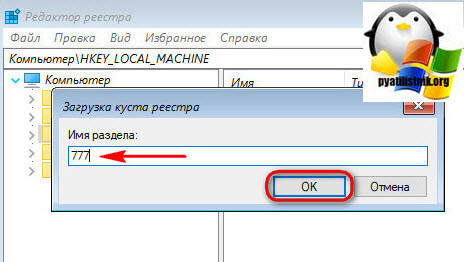

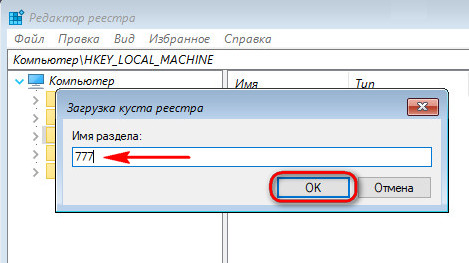

Задаем имя новому кусту, для примера это будет 777.

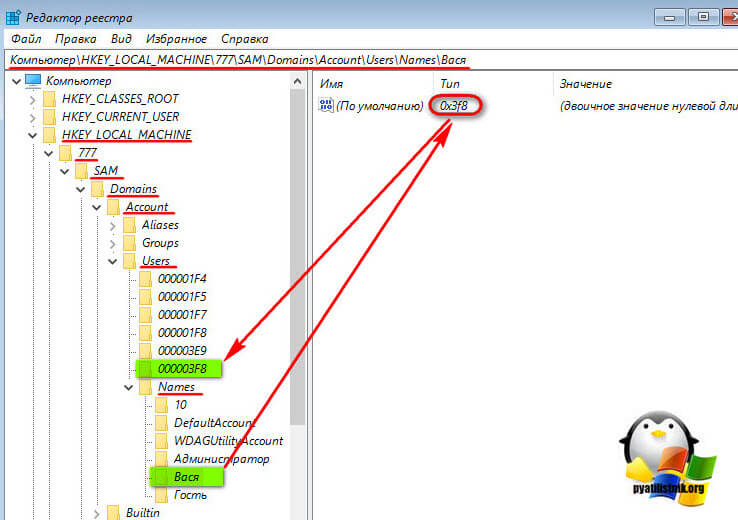

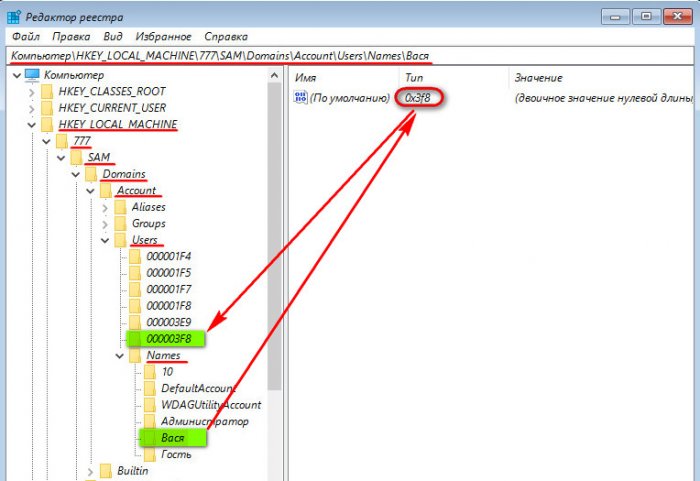

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Переходим в ней по пути: 777 – SAM – Domains – Account – Users – Names. Тут вам необходимо идентифицировать вашу учетную запись, которая находится в блокировке. В моем примере, это Василий. Выбрав Васю, посмотрите, что по умолчанию он имеет значение 0x3f8

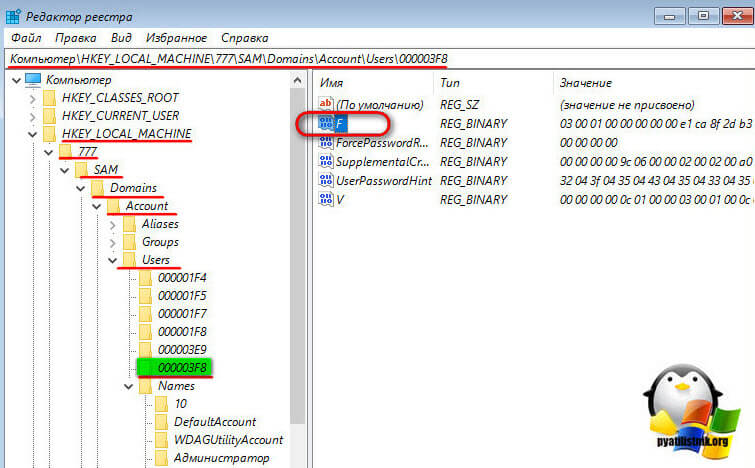

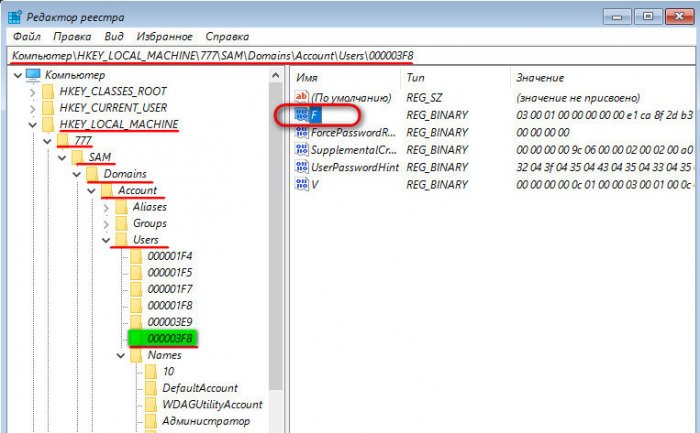

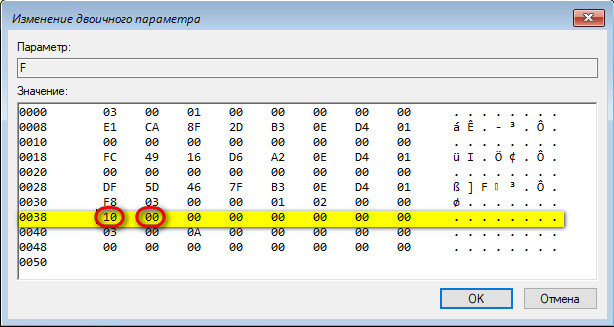

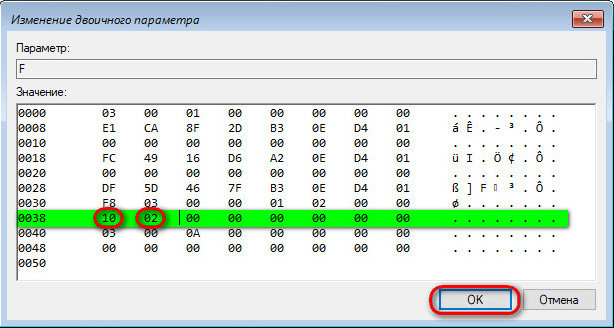

Выбираем теперь куст 00003f8. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

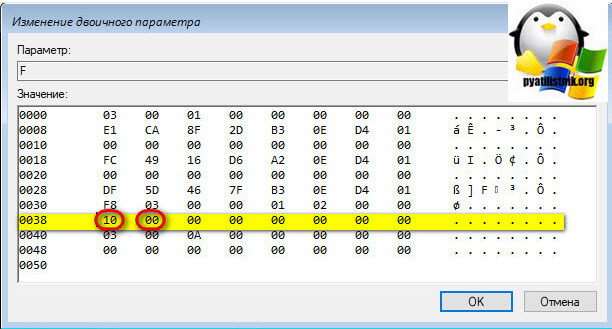

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

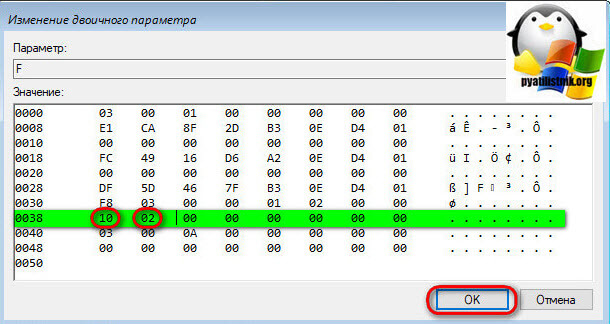

Двойным кликом щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно.

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее «Выгрузить куст». Все необходимые изменения внесены.

Перезагружаем ваш компьютер и пробуем войти под вашей учетной записью, она уже не должна быть заблокирована. На этом все, с вами был Семин Иван, автор и создатель IT блога Pyatilistnik.org.

24 октября 2019, 01:00 / Менеджмент

Эксклюзивно по подписке

Как компании правильно изолировать конфликтного сотрудника

Ограничив его доступ к корпоративным ресурсам

Когда сотрудник не исполняет обязанности или вообще начинает вредить работодателю, компания может и должна применять дисциплинарные взыскания. После нескольких проступков компания имеет право уволить работника. Но в случае конфликта или при сокращении возникает другая задача – ограничить доступ сотрудника к корпоративным ресурсам в целях безопасности компании. Чаще всего блокируют доступ в интернет, к базам данных и некоторым документам. Иногда работодатели просят работника вернуть служебный автомобиль, планшет или смартфон. Бывают и более радикальные шаги: блокировка аккаунта работника на компьютере или пропуска. Понятно желание компании не допустить кражи данных и интеллектуальной собственности. Однако в соответствии со ст. 22 ТК компания обязана предоставить работнику возможность выполнять обязанности. И это создает трудности.

Работодатель может издать приказ и ограничить доступ сотрудника и даже полностью отстранить от присутствия в офисе. Но если условия для работы не созданы, вина лежит целиком на компании. Это значит, что платить человеку зарплату, пока он в штате, все равно придется. Работодатель вручает сотруднику уведомление, в котором указывает период освобождения от работы, право не являться на рабочее место, отказ от применения взысканий и обязанность платить зарплату. В то же время причины для отстранения перечисляет статья 76 ТК и ситуации конфликта или сокращения там нет. Так что сотрудник может пожаловаться в инспекцию труда, а инспектор, не найдя законного основания, предпишет выплатить штраф и вернуть человека на место. Некоторые работодатели пытаются применить режим простоя, выплачивая за это время 2/3 от зарплаты. Однако среди причин простоя, перечисленных в ст. 72.2. ТК, конфликт тоже не указан, а значит, риск судебных споров еще выше.

Если у сотрудника нет возможности работать, компания не вправе привлечь его к дисциплинарной ответственности за неисполнение обязанностей. Дворник в Москве не убрал листву на вверенной ему территории, и его уволили за прогул. Выяснилось, что он пришел на работу, но дверь в помещение с инструментами оказалась закрытой. Ключ был только у бригадира, до которого дворник не смог дозвониться. Суд восстановил дворника на работе. В другом деле сотруднице после выхода из отпуска отключили справочную систему и интернет. При этом от нее требовали выполнения обязанностей. Суд признал неправоту работодателя и, кроме всего прочего, обязал выплатить сотруднице 100 000 руб. в возмещение морального вреда.

Итак, если работодатель сокращает сотрудника или расстается с проблемным работником и не хочет, чтобы тот ходил на работу, придется начислять зарплату по среднему заработку за все время, на которое его отлучают от работы. А сотруднику, в свою очередь, надо получить от компании уведомление, что его освободили от работы, – чтобы потом у работодателя не было возможности привлечь сотрудника к дисциплинарной ответственности.

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

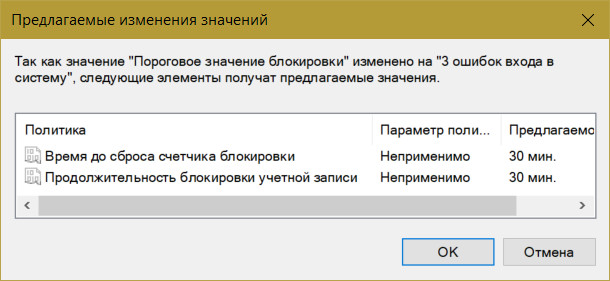

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

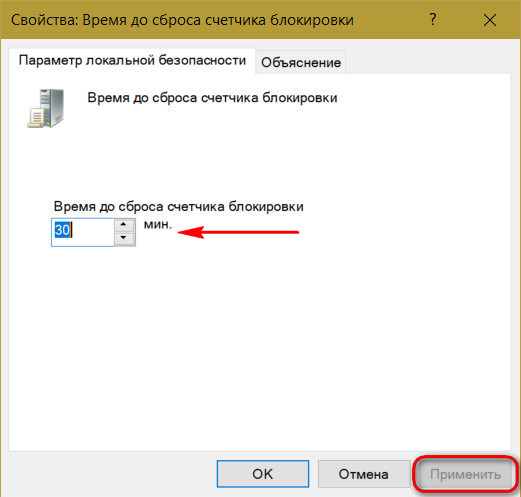

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

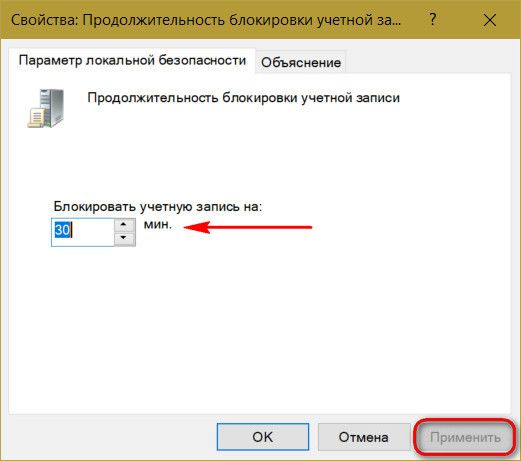

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

lusrmgr.msc

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

- Примечание: если у вас нет пароля к учётке администратора, не стоит пытаться войти с помощью подбора. Защита от подбора паролей действует на все локальные учётные записи, в том числе и на администратора. Его учётка после определённого количества неудачных попыток авторизации также будет заблокирована.

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10. Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла. Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

regedit

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Перезагружаемся. И можем снова пытаться войти в свою учётку. Друзья, если блокировка вашей учётки – это следствие превышения допустимого числа авторизаций из-за того, что вы забыли пароль (или его, возможно, сменил кто-то без вашего ведома), вы можете просто убрать пароль. Сделать это можно, в частности, тем же способом путём правки реестра со съёмного носителя, что описан выше, только там нужны чуть другие действия. Какие – читаем здесь.