СДО для вагонников

Ответы для вагонников на часто встречающиеся вопросы в системе дистанционного образования ОАО«РЖД» (http://sdo.rzd.ru)

Ярлыки

-

Автосцепное устройство

(7) -

База с ответами

(5) -

Буксовый узел

(4) -

Инструкции и распоряжения

(4) -

Инструкция по сигнализации

(3) -

Карта сайта

(1) -

Каскор

(1) -

Колесные пары

(7) -

Кузов и рама

(1) -

Обучение и повышение квалификации

(1) -

Опасные грузы

(3) -

Охрана труда

(21) -

Полезные статьи

(17) -

Разное

(10) -

СДО

(273) -

СДО для операторов

(49) -

Сохранность вагонного парка

(5) -

Тележки

(2) -

Тестирование

(10) -

Тормозное оборудование

(14) -

Юмор РЖД

(2)

Поиск по блогу

03 февраля 2022

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

Ответы за февраль 2022:

- 2022-06-09 ЦВ Инструктаж Все профессии

- 2022-03 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-04 ЦВ Теория Осмотрщики и др. (стаж более 5 лет)

- 2022-01 ЦВ Дополнительная осмотрщики всех наименований, операторы ПТО (телеграмма № ИСХ-25879 от 01.12.2021. Техническое обслуживание и контрольный осмотр пассажирских вагонов при прицепке их к поезду в пути следования)

- 2022-02 ЦВ Дополнительная осмотрщики всех наименований (телеграмма № ИСХ-25991 от 02.12.2021. Типовой технологический процесс ТК-297)

- Предупреждение и противодействие коррупции в ОАО «РЖД». Общий курс

- Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- База с ответами к СДО для вагонников

- Карта сайта «Сдо для вагонников»

Курс по информационной безопасности для пользователей ПК ОАО «РЖД»

- Интерактивная практическая работа «Блокировка компьютера» (страница 26)

1 действие ⇒ Убрать документы в сейф

2 действие ⇒ Убрать флешку в сейф

3 действие ⇒ Закрыть сейф

4 действие ⇒ Выключить ПК

5 действие ⇒ Документы из корзины в измельчитель - Интерактивная практическая работа «Надежный пароль» (страница 29)

⇒ 30o#pwnrz!53Hz - Интерактивная практическая работа «Об установке на рабочий компьютер программного обоспечения» (страница 35)

⇒ Нет, не надо ничего такого скачивать. Наверное, лучше обратиться в единую службу поддержки пользователей, там помогут. - Интерактивная практическая работа «признаки фишингового письма» (страница 40)

- Интерактивная практическая работа «Использование адреса корпоративной электронной почты для регистрации на Интернет-ресурсах» (страница 44)

⇒ Выбрать почту @mail.ru или @gmail.com - Интерактивная практическая работа «Признаки фишингового сайта» (страница 48)

1 ⇒ Адресная строка

2 ⇒ Неправильное название (chrome)

3 ⇒ Окно, где просят ввести номер телефона - Интерактивная практическая работа «Блокировка экрана на мобильных устройствах» (страница 54)

- Интерактивная практическая работа «Правила противодействия социальной инженерии при поступлении звонков с незнакомых номеров» (страница 58)

1 ⇒ Добрый день. Мне нужно согласовать это с моим руководителем. Скажите, как я могу с Вами связаться позже?

2 ⇒ Константин, могу я получить официальный запрос от ФАС?

3 ⇒ Я дождусь официального запроса и сразу же на него отвечу. - Блокировка учетной записи работника Компании происходит после…

⇒ 5 неудачных попыток - В каких случаях заражение мобильных устройств компьютерным вирусом наиболее вероятно?

⇒ При скачивании и установке приложений из неавтоматизированных источников

⇒ При спользовании открытых сетей связи (Wi-Fi) в публичных местах - В каких случаях разрешено использовать один и тот же пароль для доступа к ИС ОАО «РЖД» и личных аккаунтов?

⇒ Запрещено - Вы получили электронное письмо от Вашего коллеги с вложением (архивный файл с расширением *.exe). Ваши действия?

⇒ Уточню у коллеги, действительно ли он посылал подобное письмо. Если посылал, то сохраню на диск, проверю на вирусы и открою Файл. Если не посылал то удалю письмо, неоткрыв вложение - Вы получили электронное письмо с вложенным файлом «Условия участия в конференции» от неизвестного адресата. Ваши действия?

⇒ Проверю адрес отправителя. В случае возникновения сомнений прекращу работу с почтовым клиентом и обращусь в ЕСПП с подозрением на вирус в почтовом письме - Допустимо ли вести рабочую переписку с использованием электронной почты, созданной на внешних Интернет-ресурсах?

⇒ Допустимо, отдельным категориям работников, которым делегировано право представлять интересы Компании перед третьими лицами для выполнения должностных обязанностей - Допустмо ли использовать общедоступные ресурсы и сервисы при пердаче сведений конфиденциального харатера?

⇒ Нет - Из перечисленных паролей наиболее надежным (сложным для подбора и угадывания) является …

⇒ l75@A!v#y16 - К какой ответственности может быть привлечен работник за нарушение правил ИБ, принятых в Компании?

⇒ Гражданско-правовой

⇒ Административной - Как следует поступать при необходимости установки на компьютер работника какого-либо дополнительного программного обеспечения (ПО)?

⇒ Подать заявку в ЕСПП ОАО «РЖД» для установки необходимого ПО - Какие действия не следует выполнять при работе с корпоративным мобильным устройством?

⇒ Все из перечисленного - Какие из облачных хранилищ разрешено использовать работнику Компании для хранения или передачи конфиденциальной информации?

⇒ Никакие - Какие из перечисленных ниже признаков могут указывать на Фишинговый сайт?

⇒ Все перечисленное - Какие минимальное количество символов должен содержать пароль для доступа к инфармационным ресурсам кампании?

⇒ 8 - Какие признаки могут указывать на опасное мобильное приложение?

⇒ Все перечисленное - Какое расширение файла может указывать на вредоносное вложение?

⇒ Любое из перечисленных - Какое самое надежное место для хранения пароля к информационным активам Компании

⇒ Пароли лучше запоминать, а не записывать на бумаге - Кого работник должен ставить в известность о любых Фактах нарушения правил использования информационных активов Кампании?

⇒ Всех вышеперечисленньы - Кого работник Компании должен поставить в известность, если у него подозрения на компрометацию пароля?

⇒ Сектор информационной безопасности ИВЦ

⇒ Непосредственного руководителя - Комбинации каких клавиш необходимо нажать для блокировки компьютера?

⇒ Ctrl+Alt+Del

⇒ Win+L - Кому разрешено сообщать свой пароль для доступа к ИС ОАО «РЖД»?

⇒ Никому - Может ли работник Компании изменять настройки операционной системы рабочего компьютера?

⇒ Нет - Может ли работник передавать данные своей учетной записи к ИС ОАО «РЖД» другим пользователям?

⇒ Нет - Можно ли использовать девичью фамилию матери при составлении пароля?

⇒ Нет - Можно ли обрабатывать сведения конфиденциального характера на мобильных устройствах в публичных местах (кафе, парк, общественный транспорт и т.п.)?

⇒ Нет, это опасно и запрещено - Можно ли подключать к рабочему ПЭВМ съемные носители информации?

⇒ Категорически запрещено - По чьей вине чаще всего происходят инциденты ИБ в компаниях (по статистике мировых аналитических агентств)?

⇒ По вине действующих работников компаний - Пользователю рабочего компьютера необходимо менять пароль каждые …

⇒ 90 дней - При подписке на электронное издание «Железнодорожный транспорт» в регистрационной форме в качестве логина и пароля Вы можете использовать …

⇒ Логин и пароль социальной сети VK.com

⇒ Логин и пароль почты Mail.ru - Разрешено ли повторно использовать пароль для доступа к ИС ОАО «РЖД»?

⇒ Нет. Отличие нового пароля от предыдущего должно быть не менее чем в четырех позициях - Что или кто является источником угроз информационной безопасности?

⇒ Все перечисленные - Что не следует пользователю рабочего компьютера использовать в качестве пароля?

⇒ Все перечисленное - Что необходимо сделать работнику Компании в случае возникновения инцидента ИББ?

⇒ Все перечисленное - Что необходимо сделать с бумажными документами и съемными носителями, содержащими конфиденциальную информацию, прежде чем покинуть рабочее место?

⇒ Убрать в запираемый шкаФ

⇒ Убрать в запираемый сейф - Что означает понятие «Доступность ИС»?

⇒ Предоставление данных своим пользователям - Что означает понятие «Конфиденциальность ИС»?

⇒ Защиту данных от несанкционированного доступа - Что означает понятие «Целостность ИС»?

⇒ Хранение информации и гарантию неизменности данных - Что является признаком наличия вируса на ПЭВМ?

⇒ Все из перечисленного

Комментариев нет:

Отправить комментарий

Обновлено 05.01.2023

net stop netlogon && net start netlogonДобрый день! Уважаемые читатели и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами рассматривали границы применения групп Active Directory, и надеюсь вы разобрались, где и какие следует использовать. Сегодня я хочу рассмотреть, очень частую и жизненную ситуацию, которая есть в любой доменной среде, а именно блокировка учетной записи Windows в Active Directory. Данную проблему вы легко встретите на предприятиях, где есть свои политики PSO и политики смены паролей. Так, что давайте прокачаем свои знания и научимся разбираться в данной ситуации.

Причина блокировки пользователя Active Directory

Давайте разбираться, какие существуют причины блокирования учетных записей пользователей в Active Directory. Как я и говорил выше, данная ситуация существует в компаниях, где есть политики паролей, которые подразумевают блокировку учетной записи при вводе определенного количества не правильных паролей, это правильно с точки зрения безопасности и выявления таких случаев, когда кто-то пытается скомпрометировать ваши ресурсы.

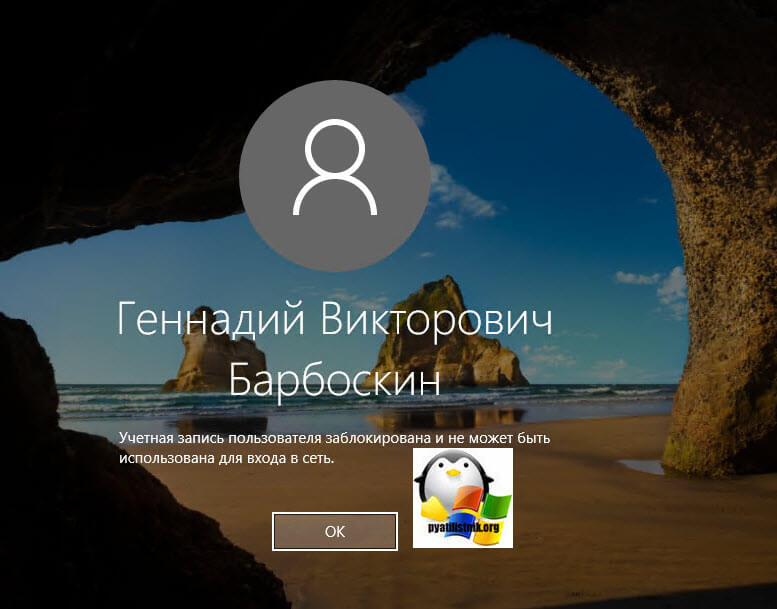

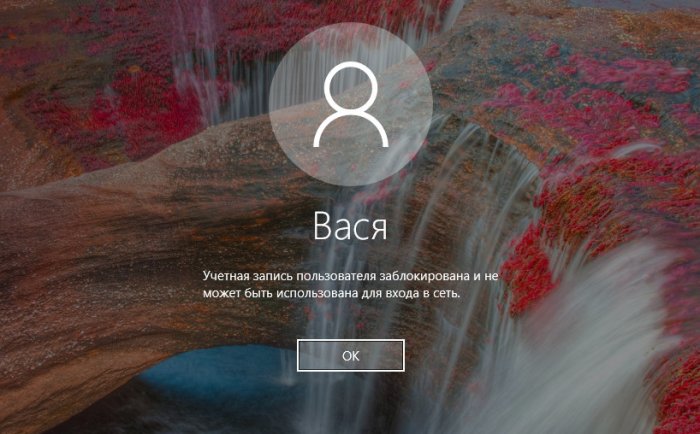

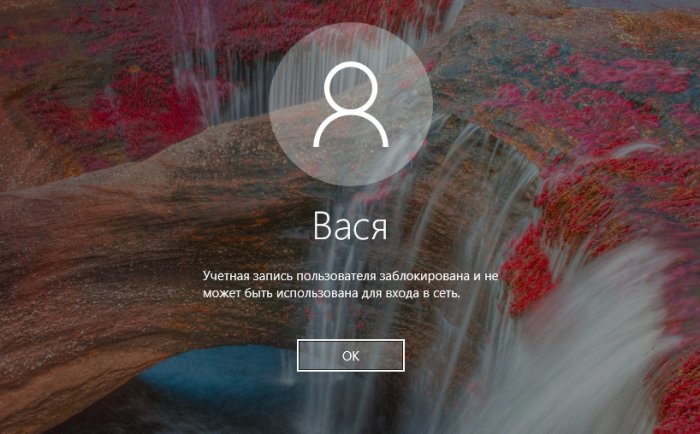

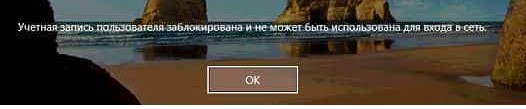

Вот так вот выглядит сообщение о блокировке:

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть (The referenced account is currently locked out and may not be logged on to)

Как видите в моем примере, пользователь по имени Барбоскин Геннадий Викторович не может начать работать, так как залочен.

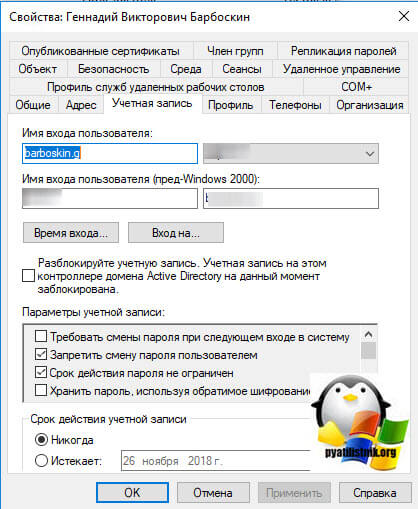

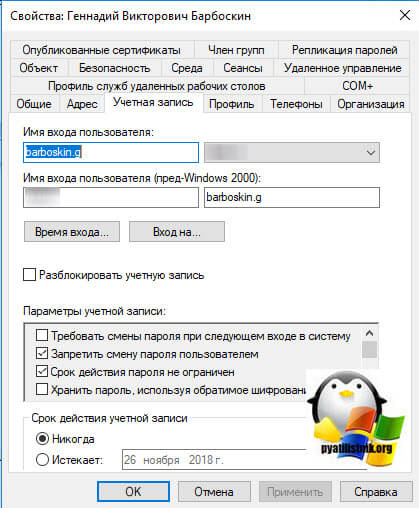

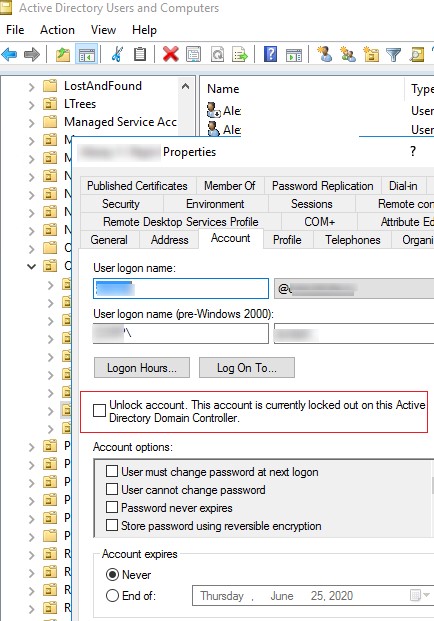

Если в оснастке Active Directory — Пользователи и компьютеры, посмотреть свойства заблокированной учетной записи на вкладке «Учетная запись», то вы обнаружите статус:

Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована (Unlock account. This account is currently locked out on this Active Directory Domain Controller).

Ставим галку и разблокируем учетную запись. После этого нужно выявлять причины.

Из основных причин блокировки я могу выделить:

- Идет подбор пароля, так называемый брутфорс, что в итоге приводит к блокировкам

- Бывают моменты, что человек пришел из отпуска и напрочь забыл свой пароль, ввел его несколько раз не правильно, чем вызвал блокирование

- После изменения пароля, у пользователя остались старые подключения WIFI на компьютере или телефоне со старыми учетными данными, которые пытаются автоматически подключиться к сервисам компании, это является основной причиной блокировки в Active Directory

- Как и в случае с WIFI, у пользователя после смены пароля, могут быть закэшированные, старые пароли в доступах к сетевым шарам, Outlook календарям и другим программам, которые однажды попросили ввести логин и пароль.

- Иногда бывают задания в планировщике Windows, которые запускались от имени пользователя, а не системы

- Забытые сессии на удаленном рабочем столе, был у меня случай когда у пользователя были права и он подключался по RDP к серверу. потом у него права забрали, а сессию разлогинить забыли, в итоге у него меняется пароль и его начинает каждый день по 5-10 раз блокировать, пака сессию не убили, проблема была актуальной.

- Сохраненные пароли в браузерах

- Службы работающие из под доменной учетной записи

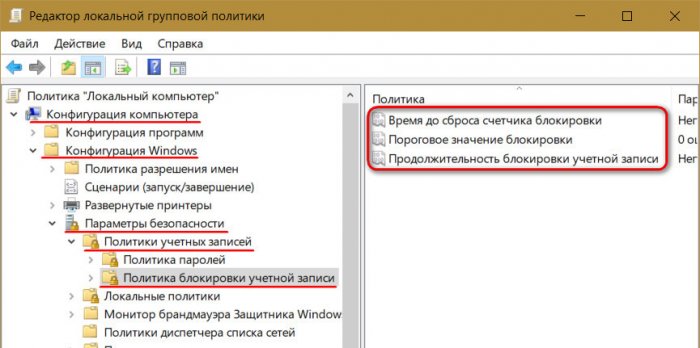

Где настраивается политика блокировки учетных записей в домене

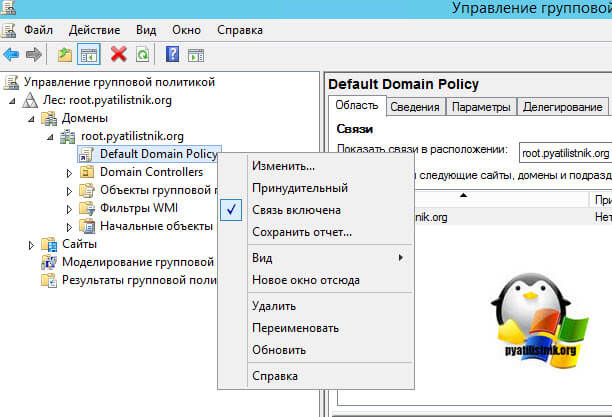

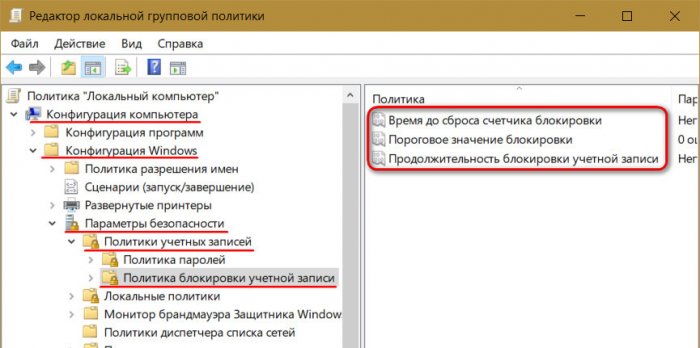

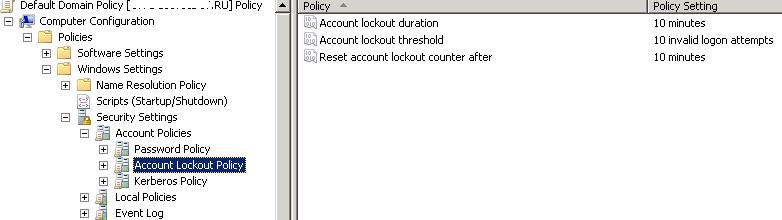

По рекомендациям компании Microsoft, политику блокировки учетной записи Windows настраивают на уровне домена, и чаще всего используют для этого уже имеющуюся политику «Default Domain Policy». Открываем редактор групповой политики и щелкаем правым кликом мыши по политике «Default Domain Policy», из контекстного меню выберите пункт «Изменить».

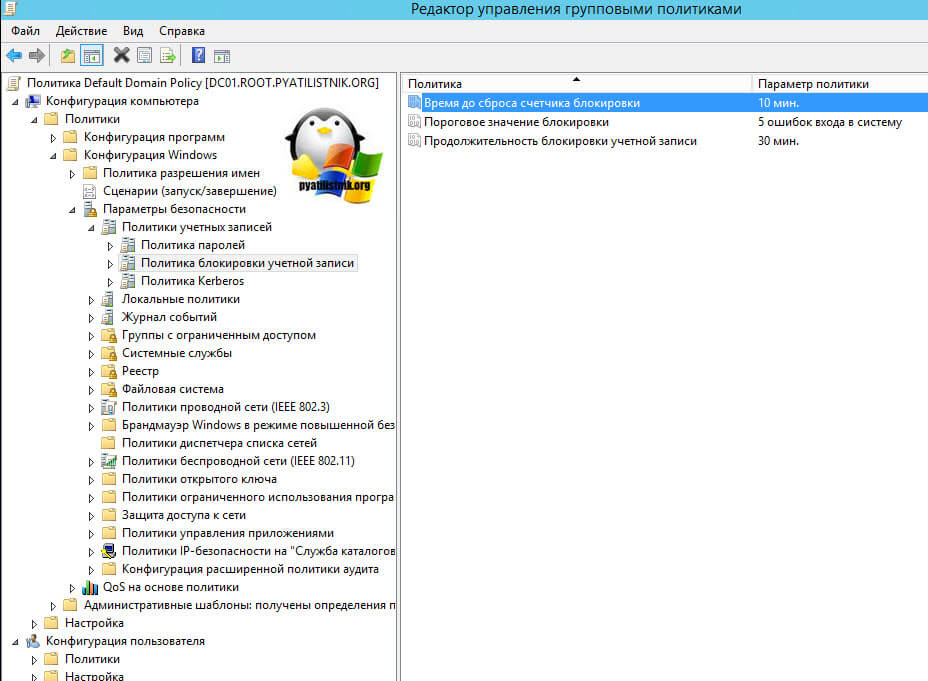

Переходим с вами по пути: Конфигурация компьютера — Политики — Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей (Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy)

Тут в политике будет три пункта:

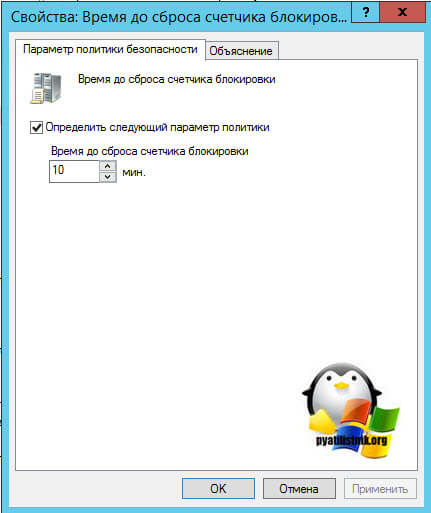

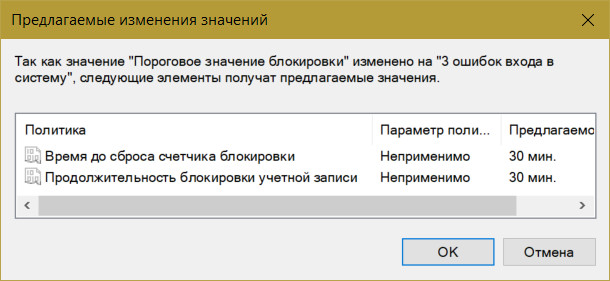

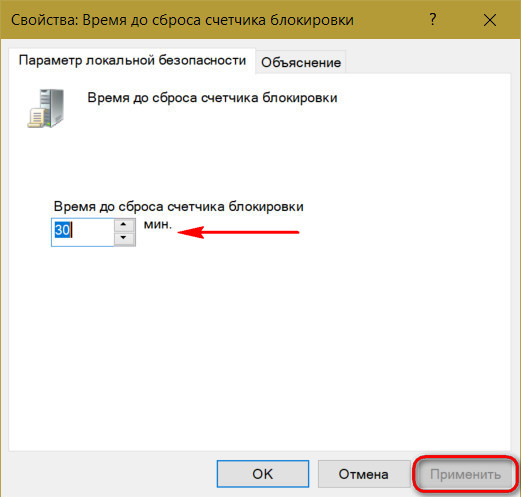

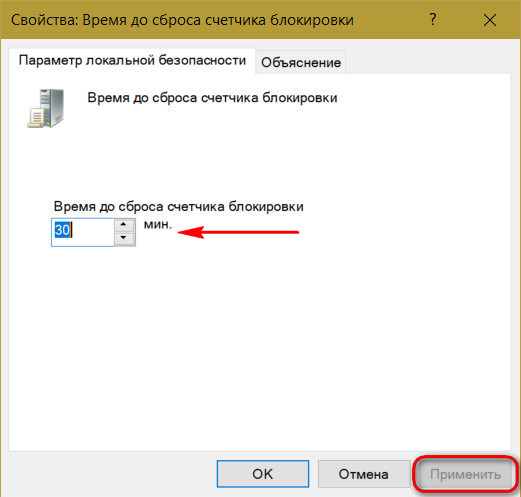

- Время до сброса счетчика блокировки (Reset account lockout counter after) — в данном параметре задается, через какое количество времени система обнулит счетчик неудачных попыток авторизации. (Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0. Допустимые значения: от 1 до 99999 минут. Если определено пороговое значение блокировки учетной записи, то время сброса должно быть меньше или равно длительности блокировки учетной записи. ). В моем примере я настроил политику «Время до сброса счетчика блокировки» на 10 минут, думаю больше не стоит.

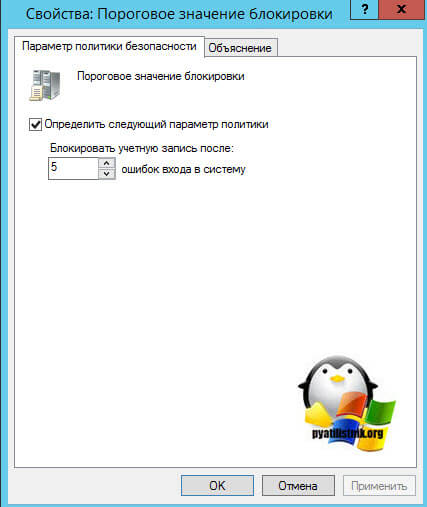

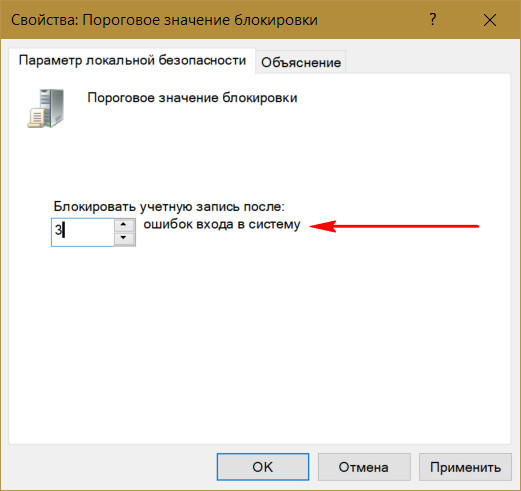

- Пороговое значение блокировки (Account lockout threshold) — Тут вы задаете, сколько будет допустимых неправильных попыток ввода, после превышения которых учетная запись Windows будет заблокирована (Количество неудачных попыток входа в систему может составлять от 0 до 999. Если установить это значение равным 0, то учетная запись никогда не будет разблокирована.Неудачные попытки ввода паролей на рабочих станциях или серверах-членах домена, заблокированных с помощью клавиш CTRL+ALT+DELETE или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему). Я в своей политике задал пороговое значение блокировки равным 5-ти, этого думаю хватит, чтобы правильно ввести свой пароль.

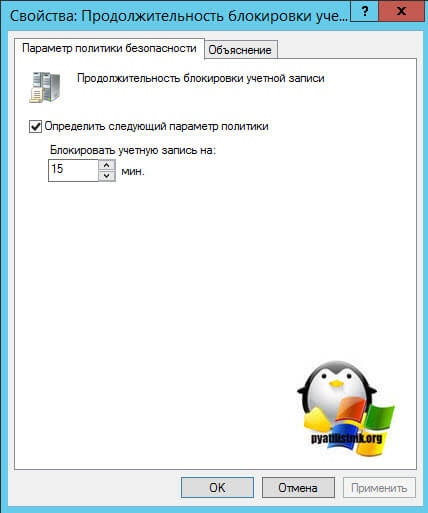

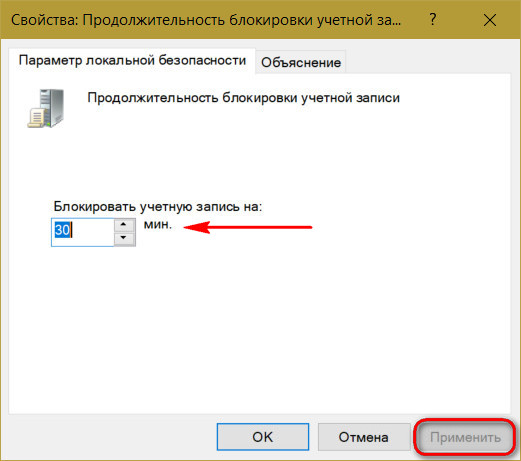

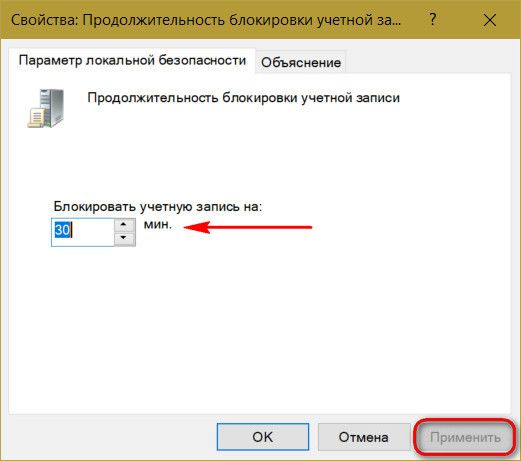

- Продолжительность блокировки учетной записи (Account lockout duration) — ну тут все просто, собственно время блокировки учетной записи Windows в Active Directory. Допустимые значения: от 0 до 99999 минут. Если продолжительность блокировки учетной записи равна 0, то учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если определено пороговое значение блокировки учетной записи, то длительность блокировки учетной записи должна быть больше или равна времени сброса.

Как выяснить причину блокировки учетной записи

Выше я вас рассказал, из-за чего может все лочиться, теперь нужно выяснить с какого компьютера или устройств, это происходит. Ко мне на работе за неделю попадает 5-7 заявок с подобным вопросом, пользователь сменил пароль и у него началась веселая игра под названием угадайка, где я оставил свои старые данные, по которым меня банит контроллер домена. Чтобы однозначно ответить на этот вопрос вам как системному администратору необходимо настроить специальную политику аудита, призванную следить за соответствующими событиями по которым вы сможете дать однозначный ответ по причинам блокировок. По умолчанию данный вид аудита не настроен.

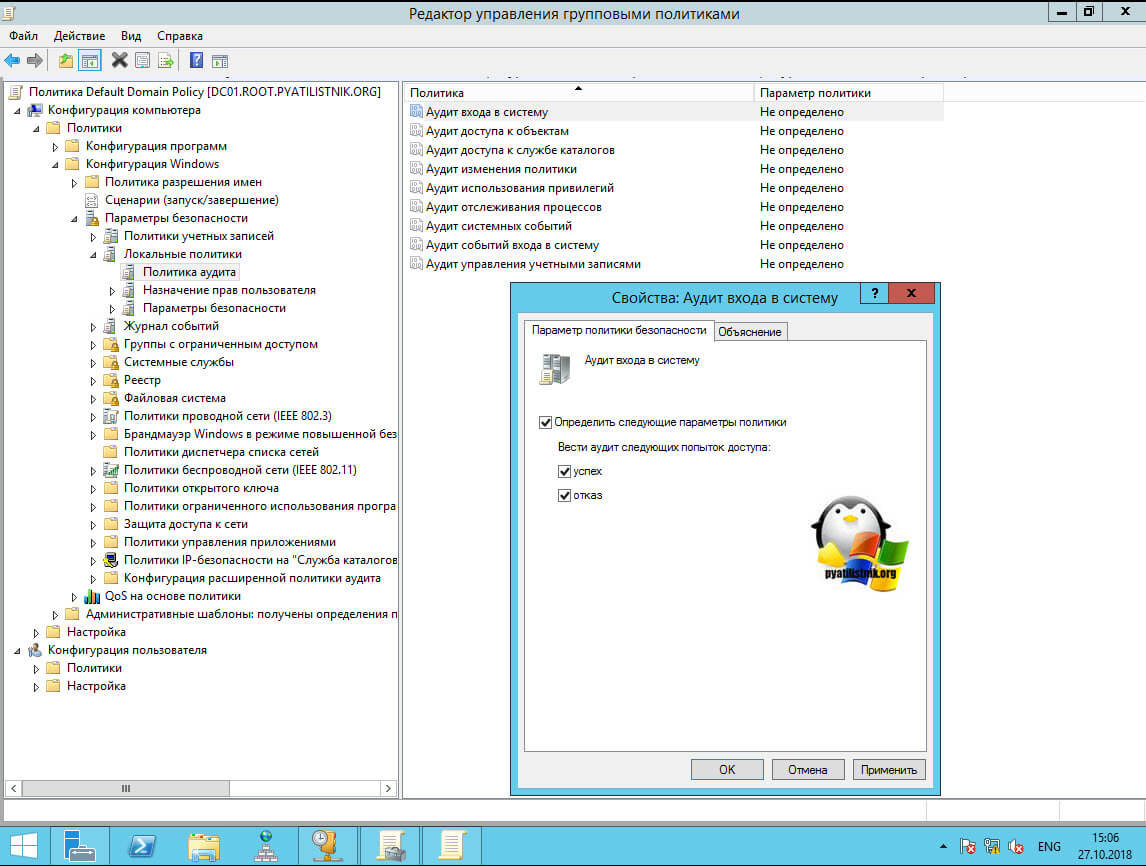

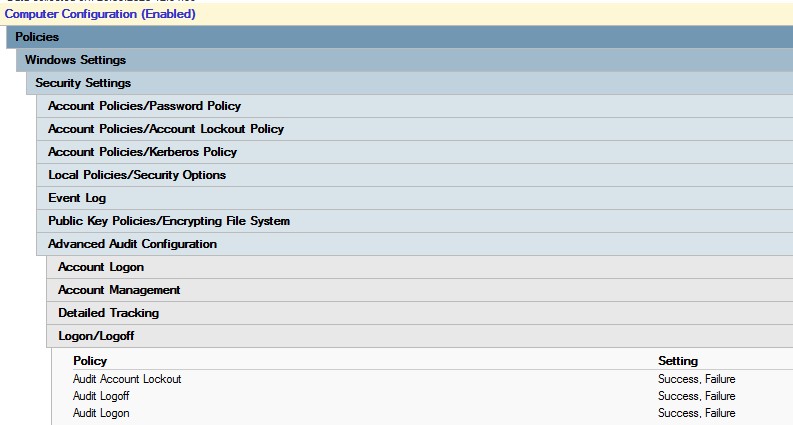

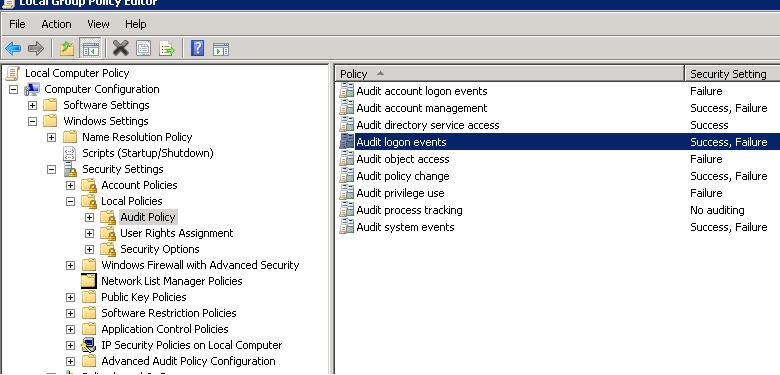

Про аудит Active Directory я подробно рассказывал, можете посмотреть по ссылке, тут я приведу легкую его выдержку, для полноты статьи. Нам нужно включить политику аудита входа, на уровне домена. (Так же вы можете подробно почитать про расширенный аудит, дающий более тонкие настройки https://technet.microsoft.com/ru-ru/library/mt431761%28v=vs.85%29.aspx?f=255&MSPPError=-2147217396)

Включение политики аудита входа

Открываем редактор групповой политики и находим в нем дефолтную политику «Default Domain Policy», открываем ее и переходим по такому пути.

Конфигурация компьютера — Политики — Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Политики аудита

Тут будут такие политики:

- Аудит входа в систему

- Аудит доступа к объектам

- Аудит доступа к службе каталогов

- Аудит изменений политики

- Аудит использования привилегий

- Аудит отслеживания процессов

- Аудит системных событий

- Аудит событий входа в систему

- Аудит управления учетными записями

Нас будет интересовать включение аудита входа в систему, именно данный вид будет генерировать события 4771 и 4624. Открываем ее и ставим галки «Успех и отказ»

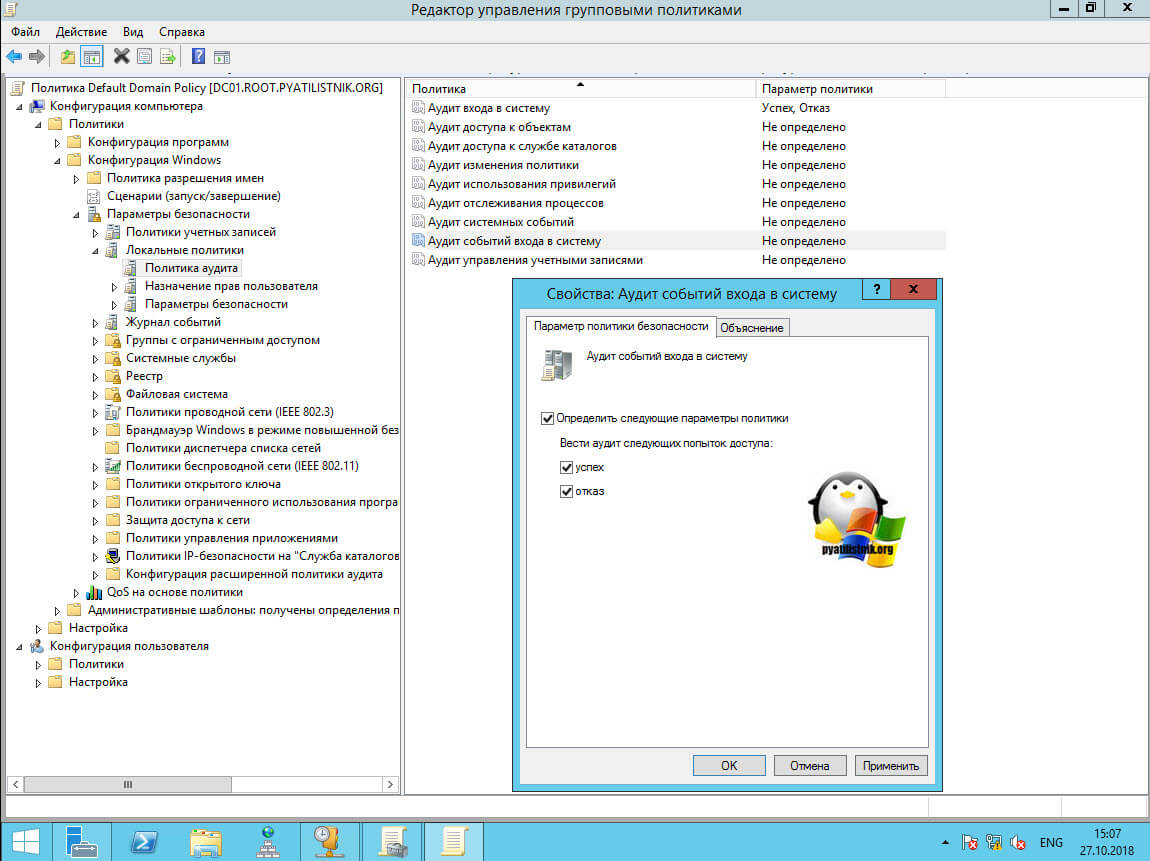

Так же советую задать политику аудита событий входа в систему, так же установите «Успех и отказ»

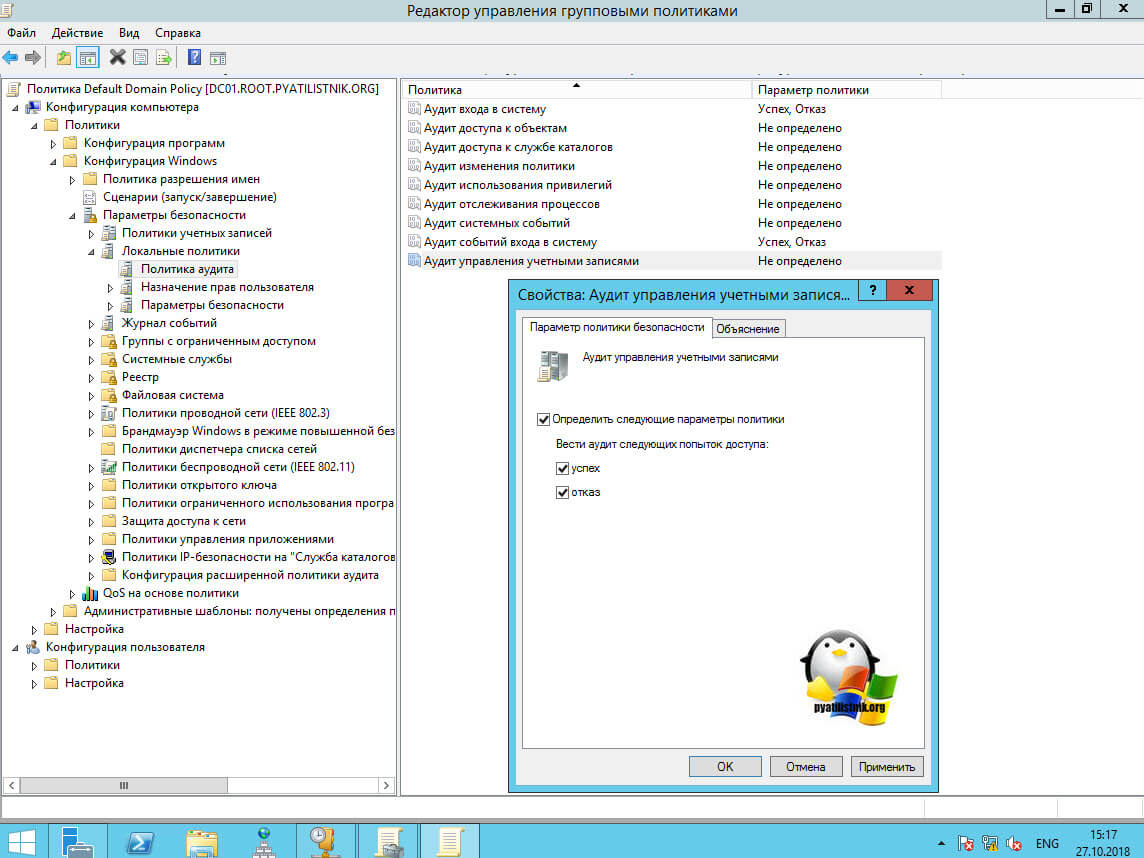

Ну и настроим еще таким же способом «Аудит управления учетными записями«, чтобы мы видели события с кодом 4740.

Когда политика настроена, то вы можете ее принудительно обновить или дождаться автоматического обновления в течении 90-120 минут.

Какие события отслеживать в журнале безопасность

Чтобы отследить устройство вызывающее блокировки учетной записи, нужно понять алгоритм работы данного механизма. Когда кто-то пытается вводить учетные данные в Active Directory, то он идет на ближайший к нему контроллер домена (Кстати выяснить какой контроллер домена вас аутентифицировал можно очень просто, я об этом рассказывал, если интересно, то посмотрите). Данный контроллер домена видит, что пользователь предоставляет некорректные учетные данные и отсылает этот запрос аутентификации на контроллер, который обладает ролью PDC и FSMO. Так как данная роль PDC-эмулятор и отвечает в доменной среде за обработку блокировок учетных записей. Если PDC-эмулятор видит не корректные данные, то он возвращает ответ контроллеру домена, который ему это прислал, что аутентификация не возможна, и в следствии этого генерируется событие 4740, на обоих контроллерах

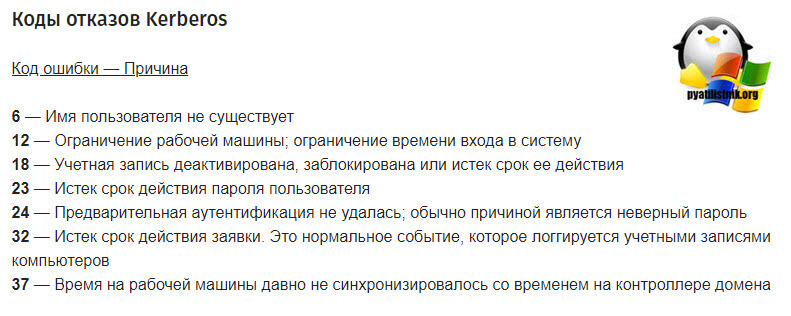

- 4771 — Это событие возникает каждый раз, когда не удается центром распространения ключей для выдачи Kerberos билетов предоставить билета (TGT). Это может произойти, когда контроллер домена не установлен сертификат для проверки подлинности смарт-карты (например, с помощью «Контроллера домена» или «Проверка подлинности контроллера домена» шаблона), истек срок действия пароля пользователя или неправильный пароль был предоставленные. 4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. (Подробнее про 4771 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4771)

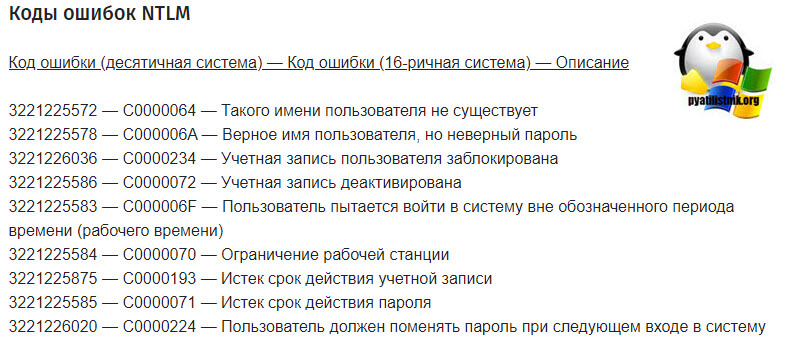

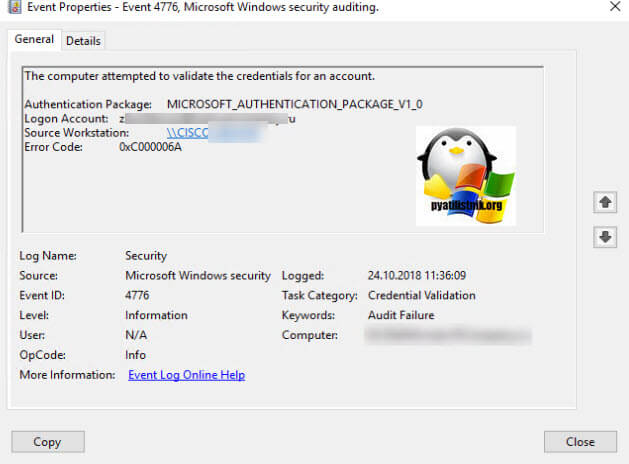

- 4776 — Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной. Если происходит сбой попытки проверки учетных данных, вы увидите, что событие отказов с значение параметра Код ошибки не равно «0x0» (Подробнее про событие 4476 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4776)

- 4740 — Учетная запись указанного пользователя была заблокирована после нескольких попыток входа (Подробнее про событие 4740 https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4740)

- 4662 — Это событие создается только в том случае, если соответствующие SACL настроен для объекта Active Directory и выполнить операцию не удалось (Подробнее https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4662).

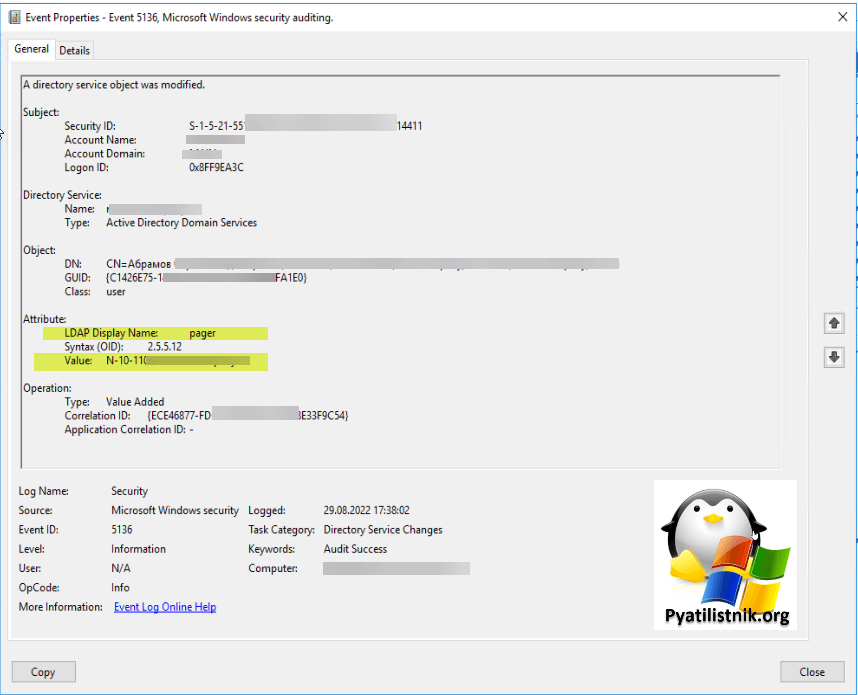

- 5136 — Объект службы каталогов был изменен (A directory service object was modified)

Как удобно отслеживать события блокировки

Я приведу примеры, как это делаю я и как это можно автоматизировать и оповещать вас заранее, чем это сделает представитель технической поддержки. Самый правильный вариант, это использование систем мониторинга, таких как SCOM или Zabbix, но если их нет, то можно упростить себе жизнь вот такими утилитами. Могу точно сказать, что у вас в компании, как минимум не один контроллер домена, в противном случае у вас проблемы. Бегать по каждому из контроллеров домена, это не лучший вариант, правильнее будет либо перенаправлять все события на централизованный коллектор или же воспользоваться двумя волшебными утилитами, которые вам упростят жизнь.

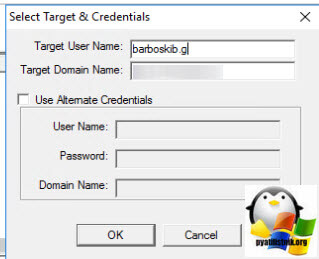

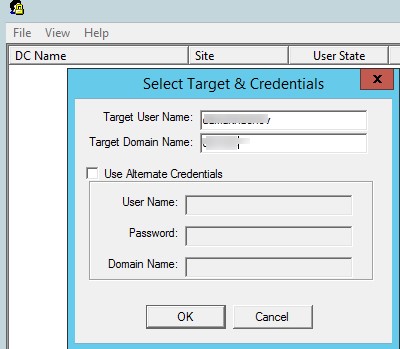

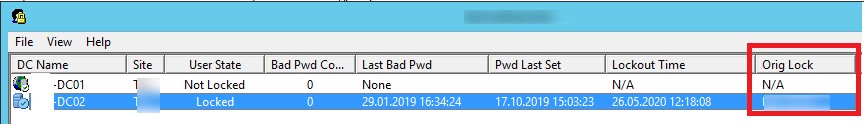

Я вам рассказывал про набор утилит от компании Microsoft под названием Active Directory ALTools. Там была утилита LockoutStatus.exe. В задачи которой и входило определение статуса пользовательской учетной записи, заблокирована она или нет, и если до, то на каком контроллере домена. Скачайте ее и запустите. Нажимаете пункт меню «File — Select Target», для того чтобы выбрать логин нужной учетной записи.

В поле «Target User Name» вы указываете логин пользователя, кто подвергся блокировке в Active Directory.

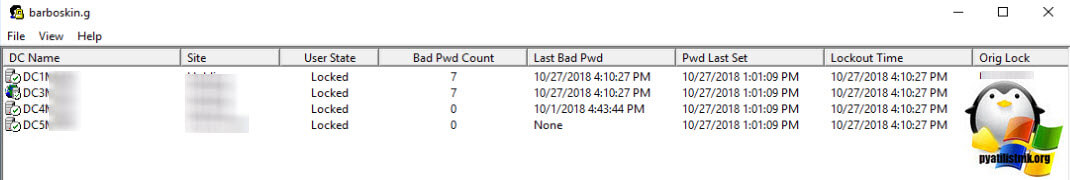

На выходе вы получите отчет по всем контроллерам в домене, о статусе вашей учетной записи. Как видите, мой Барбоскин Геннадий Викторович заблокирован и имеет статус «Locked», видно количество попыток неправильного ввода пароля (Bad Pwd Count) и на каких контроллерах домена, на них мы и будем искать нужные нам события, о которых я говорил выше.

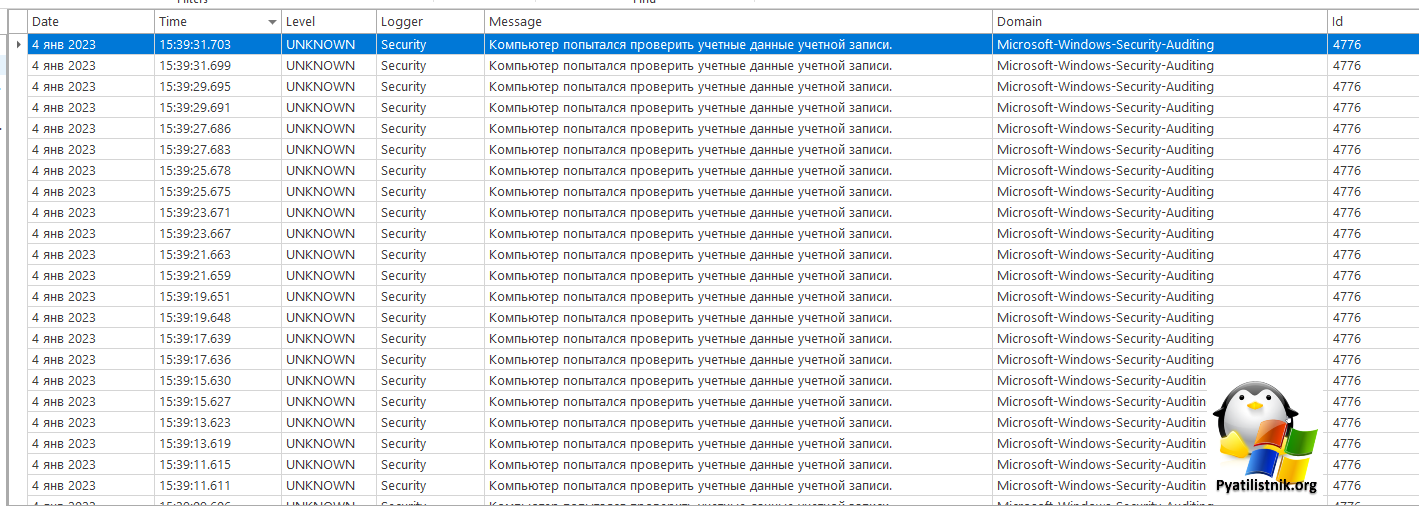

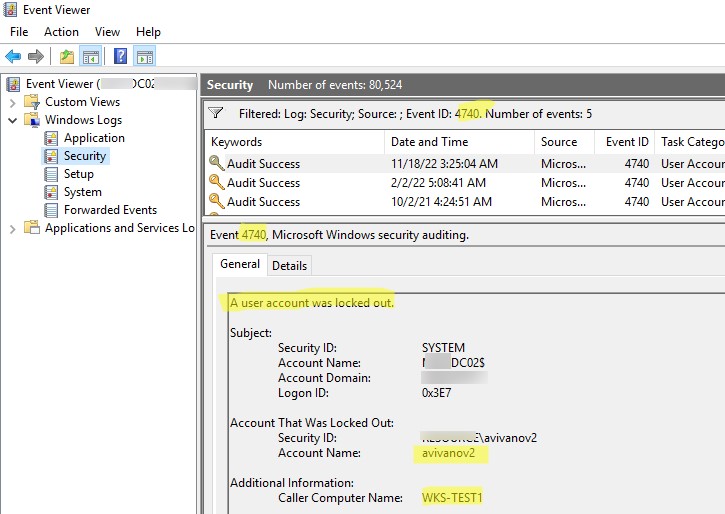

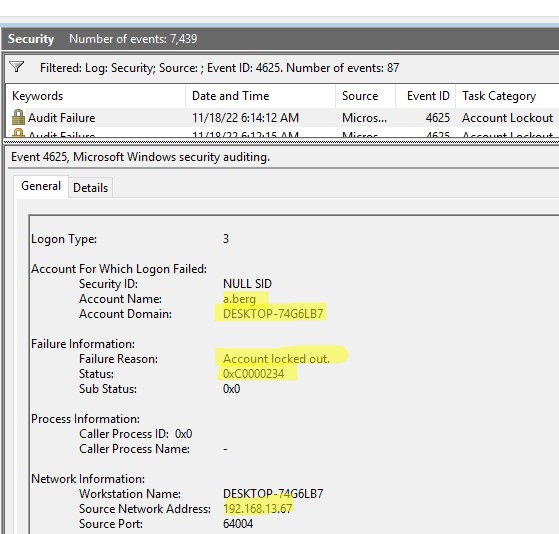

Открываем просмотр событий на нужном контроллере домена. Переходим в журнал «Безопасность (Security)» именно в нем кроется причина блокировки учетной записи Барбоскина Геннадия. Так как событий огромное количество, то нам нужно отфильтровать наш журнал событий. Для этого есть кнопка «Filter Current Log (Фильтр текущего журнала)», она позволит нам выбрать только те события, которые нам нужны.

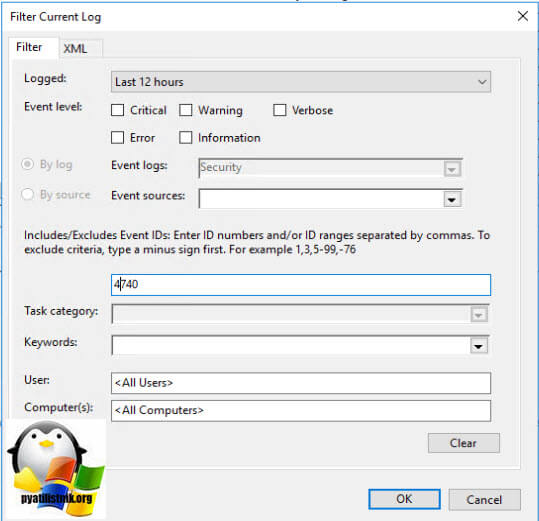

В поле «Logged (Дата)» указываем за какой срок нужны данные, я укажу 12 часов, и в поле все события, укажем номер ID 4740 и нажимаем «Ок»

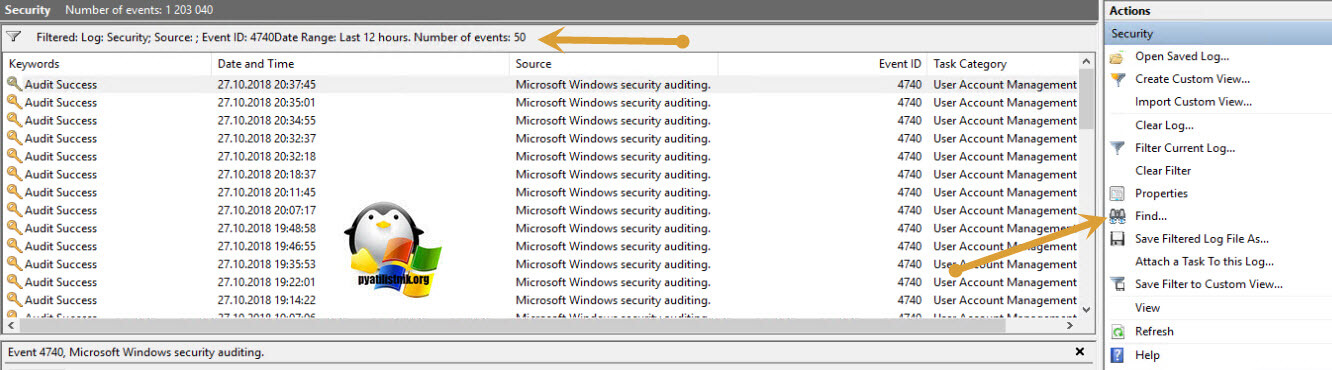

Видим нашлось 50 событий, но может быть и больше и чтобы ускорить поиск нужного события, мы воспользуемся поисков, для этого нажмите кнопку «Find (Поиск)»

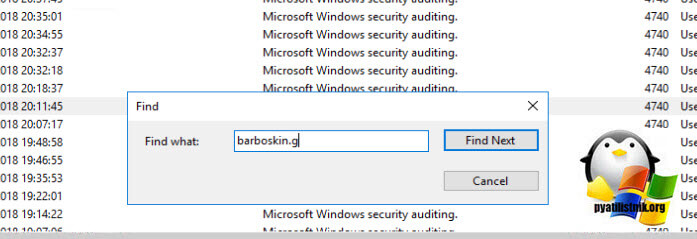

В поисковом поле указываем нужный вам логин учетной записи Windows и нажимаем поиск, если сообщений много, то он может слегка подвисать, не переживайте по этому поводу.

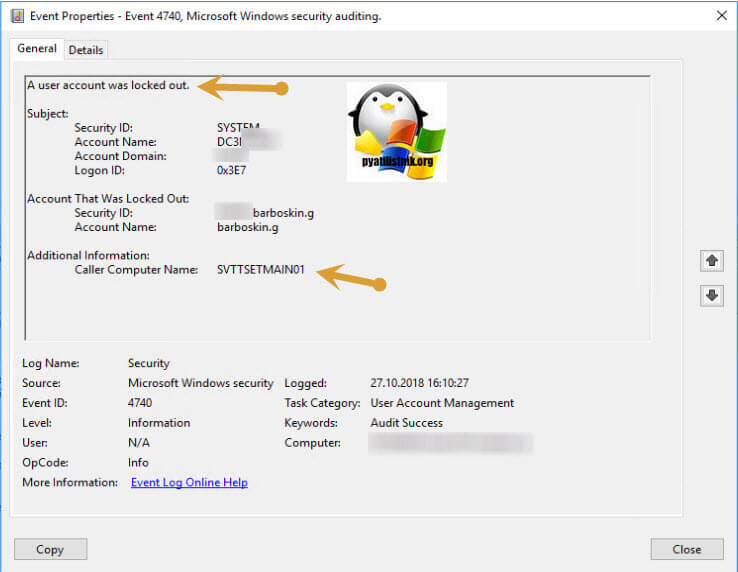

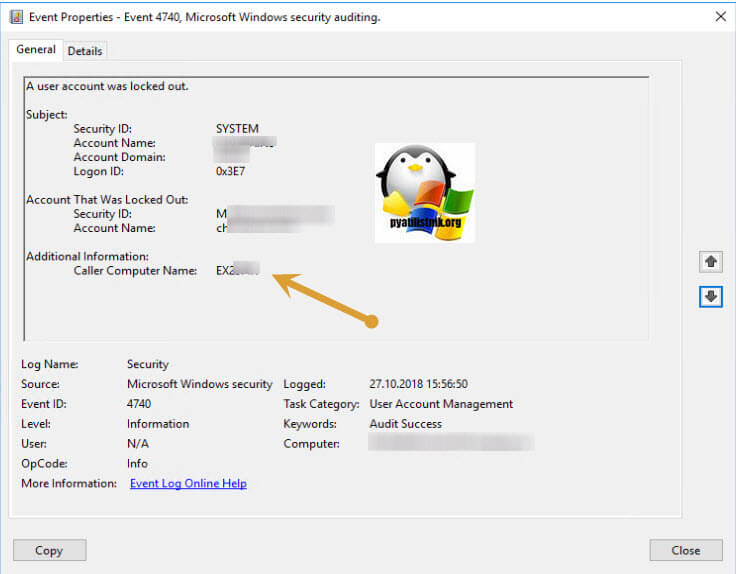

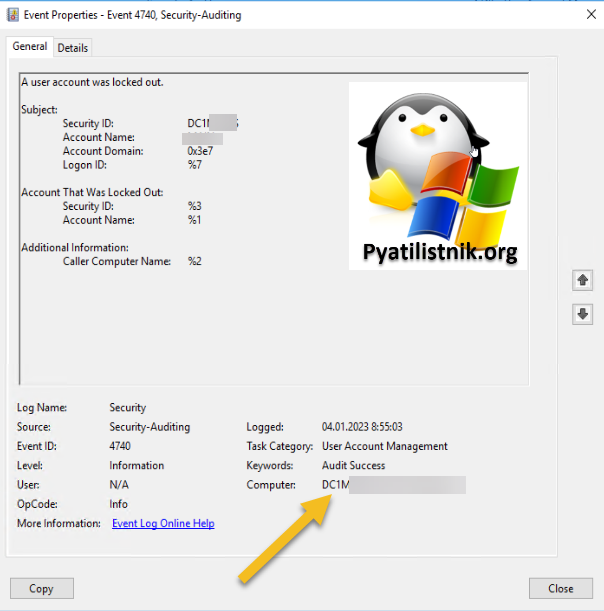

В итоге у меня нашлось событие с кодом 4740, из которого видна причина блокировки учетной записи. В данном случае это рабочая станция с именем SVTTSETMAIN01, это тестовая виртуальная машина, как видите тут статус «A user account was locked out», можно переходить на эту машину и смотреть в чем там дело.

В событиях 4740 вы можете встреть еще вот такие причины блокировки учетной записи Active Directory, так например у меня имя сервера, где происходит блокирование EXchange, означает, что проблема в Outlook или его календарем. Я вам рассказывал, где кэшируются его данные доступа, в заметка Outlook постоянно запрашивает пароль.

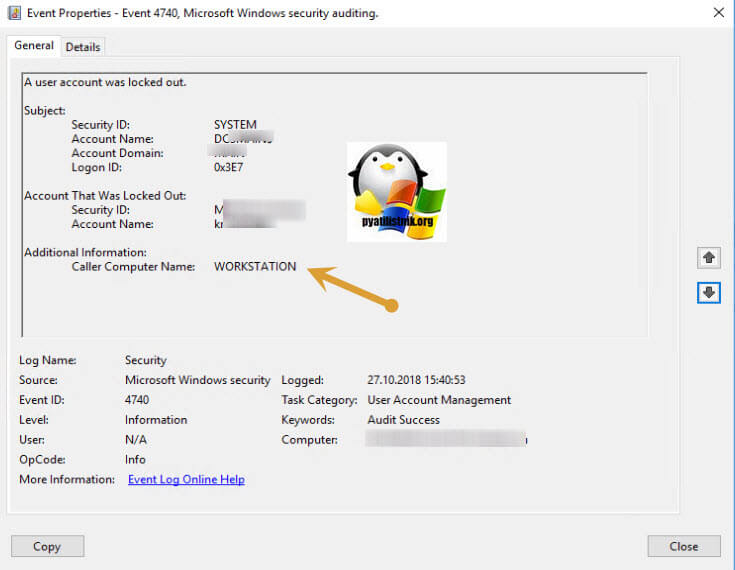

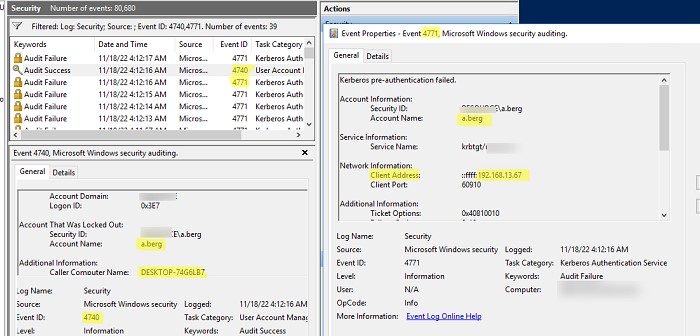

В моей компании используются сервисы Google, такие как G-Sute и общие файловые диски, и вот при смене пароля пользователем, в данных утилитах могут остаться старые данные, в результате чего вы будите видеть в логах в компьютере блокировки имя WORKSTATION. Думаю с событием 4740 все понятно, но оно не всегда показывает подробный источник блокировки, поэтому нужно смотреть событие 4771.

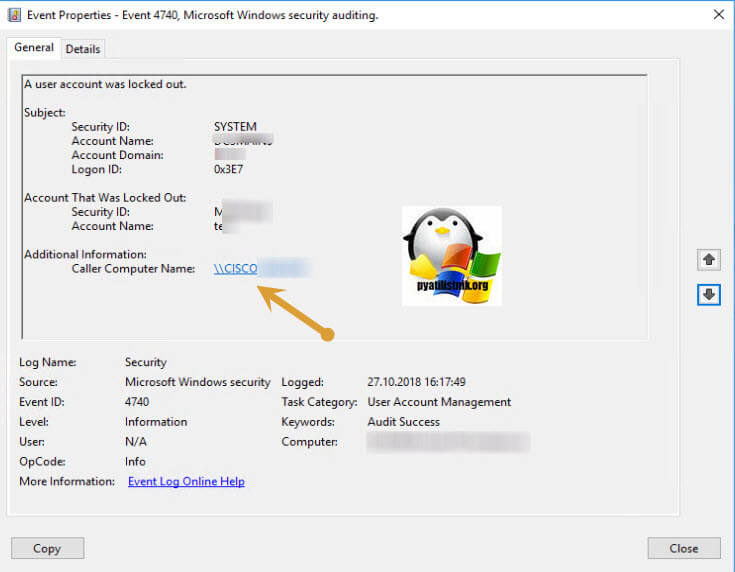

Вот пример блокировки из-за WiFI подключения, об это мне говорит имя компьютера CISCO точки доступа. Как видите причин может быть очень много.

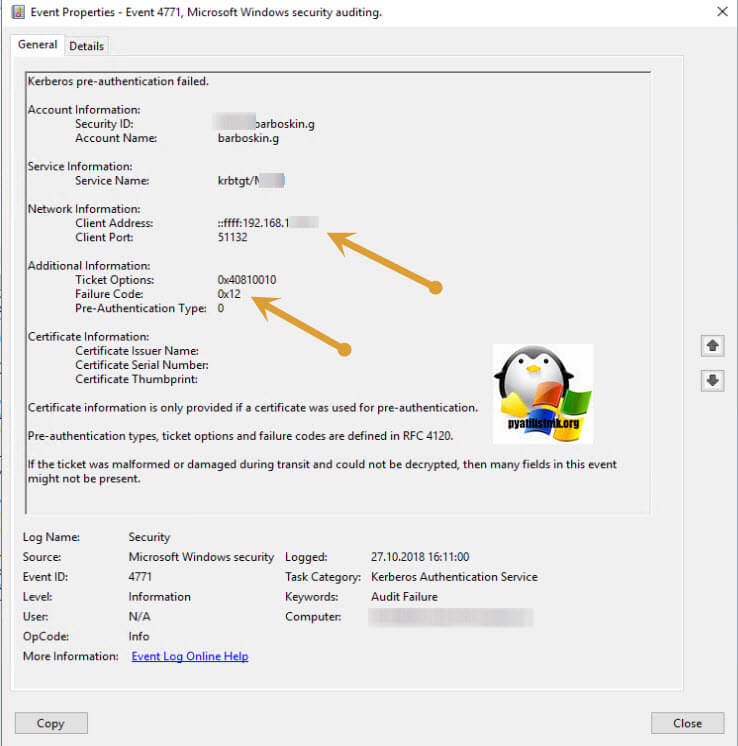

Более подробную причину блокировки учетной записи Windows на покажет событие 4771. Сделаем так же фильтрацию и по нему. Основное сообщение тут «Kerberos pre-authentication failed», обратите внимание тут есть IP-адрес, что уже хорошо, это дополнительная информация, показывающая территориальный источник. В ошибка есть код отказа Kerberos, таблица была представлена выше.

Еще может быть полезным событие с кодом 4776, тут то же будет показано с какой рабочей станции была попытка ввода учетных данных.

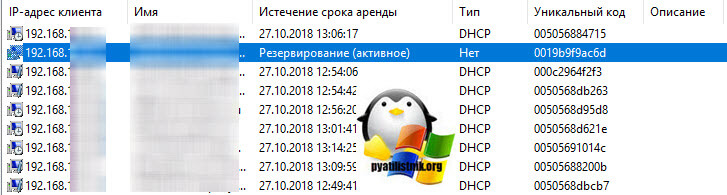

Кстати получив IP-адрес вы можете посмотреть его mac адрес на DHCP сервере или же на сетевом оборудовании, например, Cisco, я показывал как там узнать mac-адрес.

Далее с помощью специальных сервисов можно определить, что за производитель у данного mac-адреса, сайтов в интернете полно, которые вам помогу, например, https://2ip.ua/ru/services/information-service/mac-find. Будет полезно с мобильными устройствами.

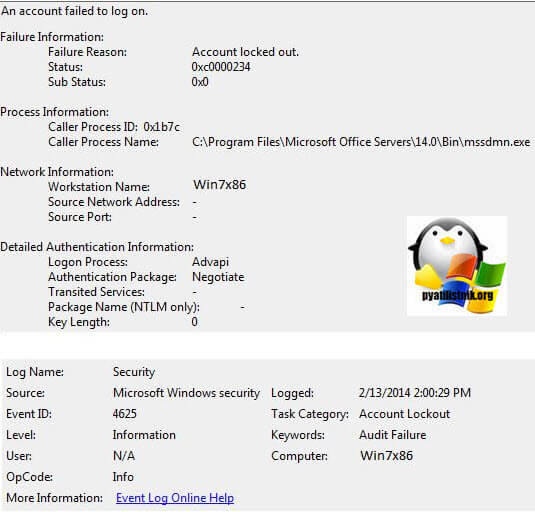

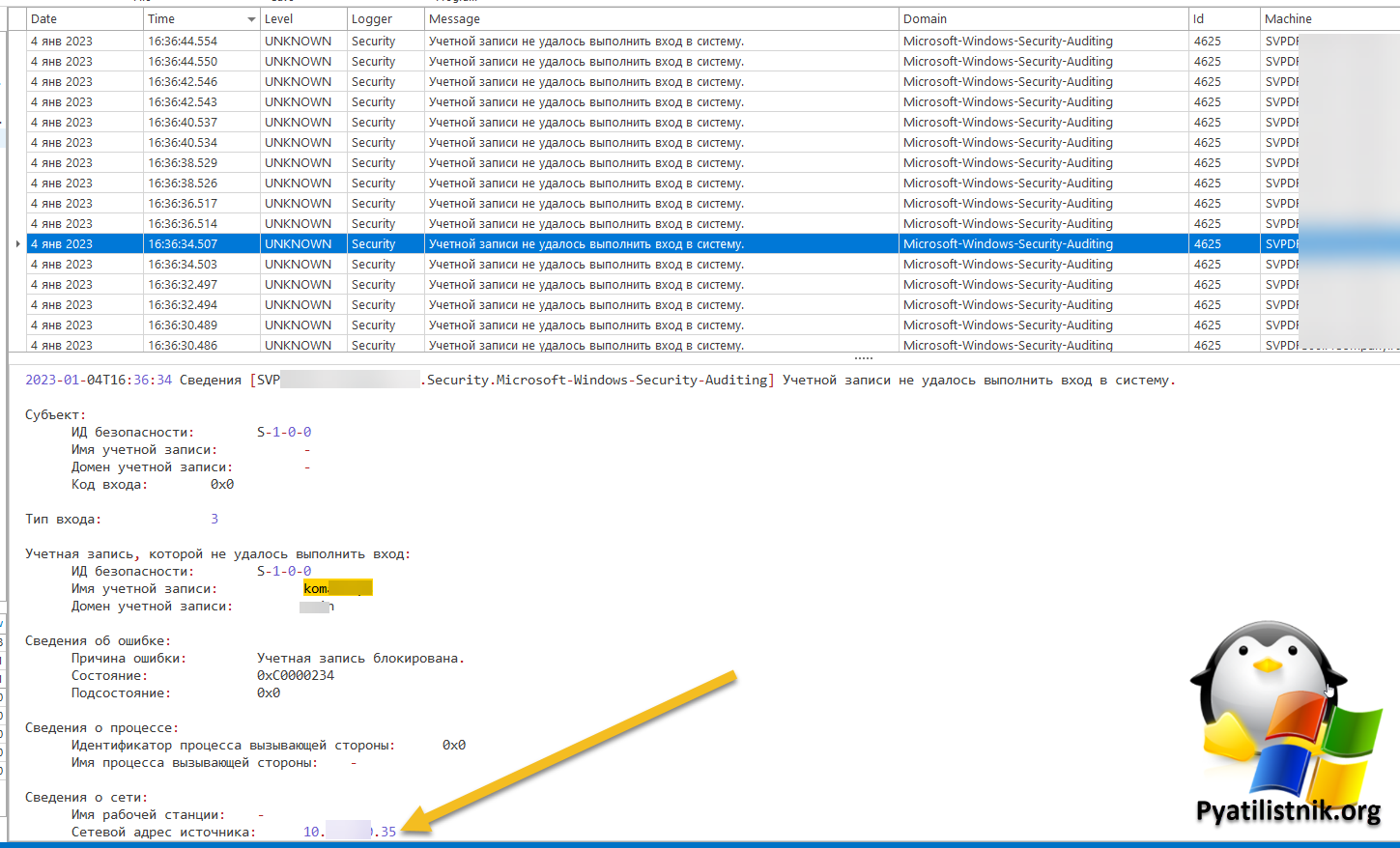

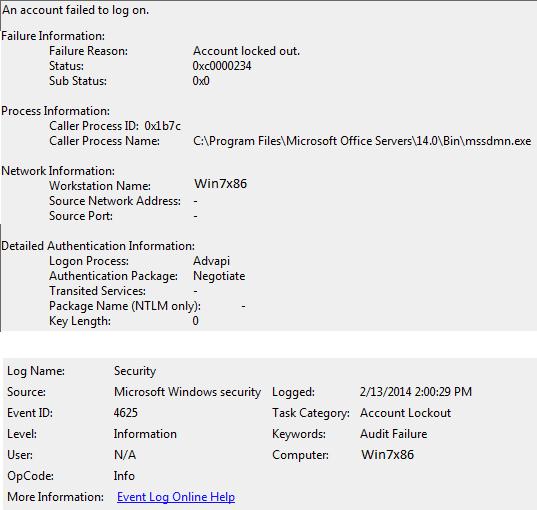

Еще полезным будет изучение события 4625, там вы можете обнаружить процесс из-за которого происходит блокировка учетных записей.

Если вы у себя в Active Directory используете определение имени системы куда был залогинен пользователь в последний раз, то для вас будет полезно событие IS 5136. Тут в конкретное поле у меня записывается имя компьютера, и вот пробежавшись по таким событиям, я обнаружил, что имя компьютера там бывает разное, что подсказывает, где еще от имени пользователя могут идти попытки с неправильным паролем и как следствие, блокировка учетной записи.

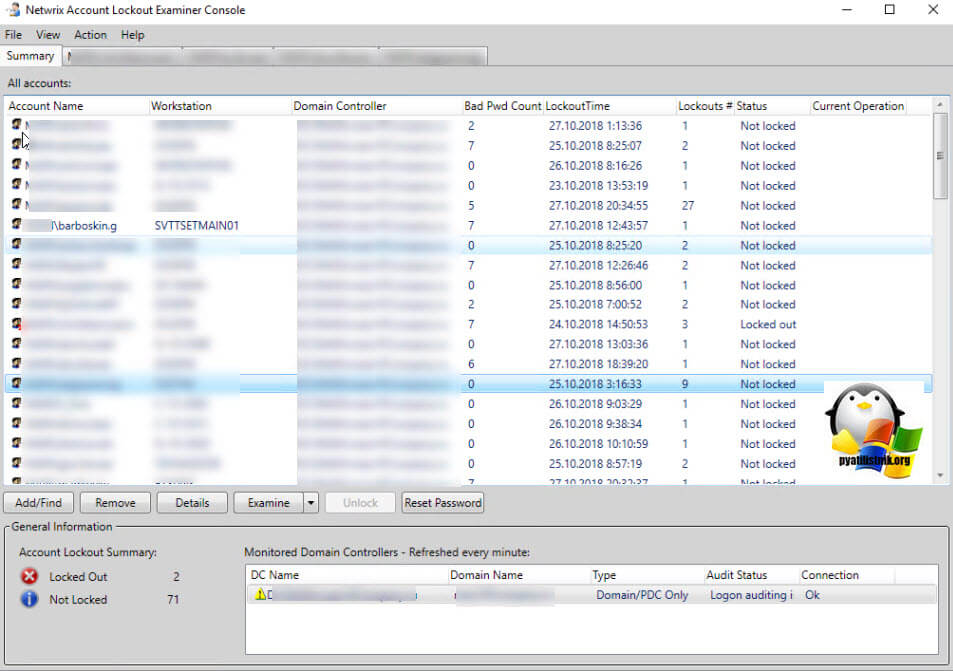

Как видите утилита от компании Mirosoft отлично работает, но можно посмотреть, что-то более удобное, мне нравится утилита Account Lockout Examiner от Netwrix, она бесплатная и позволяет создавать портал для технической поддержки, где они могут видеть кто заблокирован и разблокировать его, а так же причину и она умеет посылать оповещения по электронной почте.

Утилита Account Lockout Examiner проста в установке и потребует от вас две вещи:

- Указание имени домена для поиска событий блокировки учетных записей Windows

- Учетные данные от имени которых будет обращение к контроллерам домена

Через некоторое время вы получите табличку со всем пользователями у кого наблюдаются проблемы с блокировкой учеток. Тут вы увидите столбец «Workstation» в котом вы увидите адрес устройства блокировки, есть поле Bad Pwd Count показывающее количество попыток неправильно введенного пароля и дата последнего ввода. В самом конце вы увидите статусы пользователей Not locked или Locked.

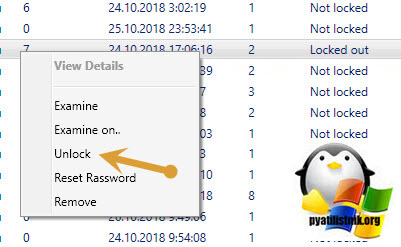

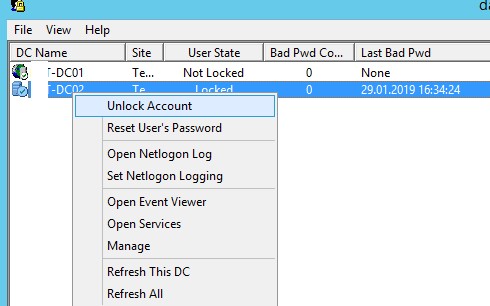

Тут же вы можете через правый клик разблокировать пользователя.

В настройках Account Lockout Examine вы можете указать адрес электронной почты и сервер, для уведомлений, о событиях блокировки пользователей.

Если развернете IIS на данном сервер, где установлена утилита, то сможете создать портал для технической поддержки, где можно делегировать права на разблокировку пользователей.

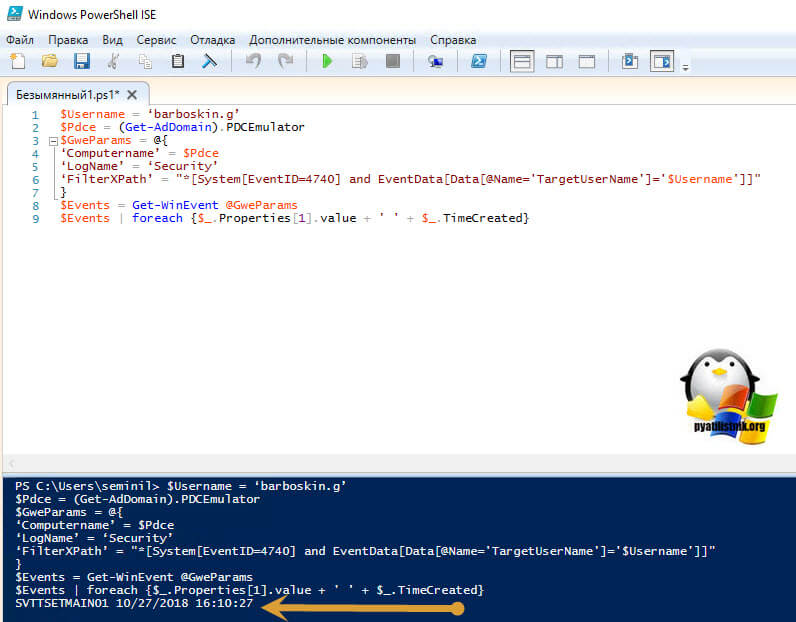

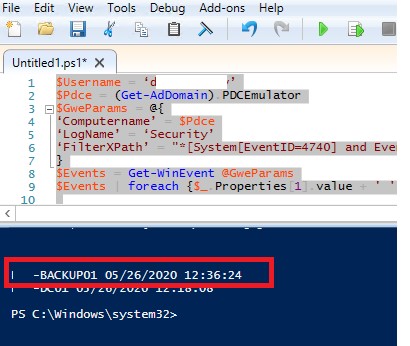

Поиск компьютера блокирующего пользователя через PowerShell

PowerShell, очень мощное средство позволяющее сделать очень многое, вот пример поиска устройства из-за которого блокируется учетная запись. Открываем PowerShell ISE и вводим код:

$Username = ‘username1’

$Pdce = (Get-AdDomain).PDCEmulator

$GweParams = @{

‘Computername’ = $Pdce

‘LogName’ = ‘Security’

‘FilterXPath’ = «*[System[EventID=4740] and EventData[Data[@Name=’TargetUserName’]=’$Username’]]»

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Properties[1].value + ‘ ‘ + $_.TimeCreated}

Единственное не забудьте поменять в $Username = ‘username1’ на своего пользователя, можете скачать уже готовый скрипт у меня. На выходе вы получаете имя компьютера.

Аналогичным образом можно опросить из PowerShell все контроллеры домена в Active Directory:

$Username = ‘username1’

Get-ADDomainController -fi * | select -exp hostname | % {

$GweParams = @{

‘Computername’ = $_

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name='TargetUserName']='$Username']]"

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Computer + " " +$_.Properties[1].value + ' ' + $_.TimeCreated}

}

Еще один вариант скрипта, тут я обращаюсь к конкретному серверу, куда идет форвардинг событий со всех контроллеров домена.

#Задаем кого ищем

$Username = «barboskin.g»

#Сервер

$Server= «SVP.root.pyatilistnik.org»

#Задаем дату, сейчас за последний день

$day = (get-date).AddDays(-1)

#Обращаемся к серверу, ищем ID 4740, последние два события

Get-WinEvent -ComputerName $Server -FilterHashTable @{LogName=»ForwardedEvents»;StartTime=$day; id=»4740″} | Where-Object {$_.Message -like «*$Username*»} | Select -Last 2 | FL

Надеюсь, что мой скромный опыт слегка вам поможет в поиске причин, по которым у вас в домене блокируются учетные записи Active Directory.

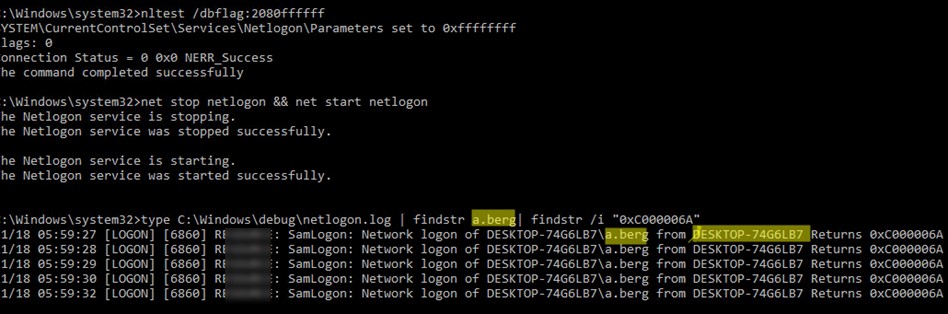

Включение ведения расширенного журнала отладки для службы Netlogon (Обновление 04.01.2023)

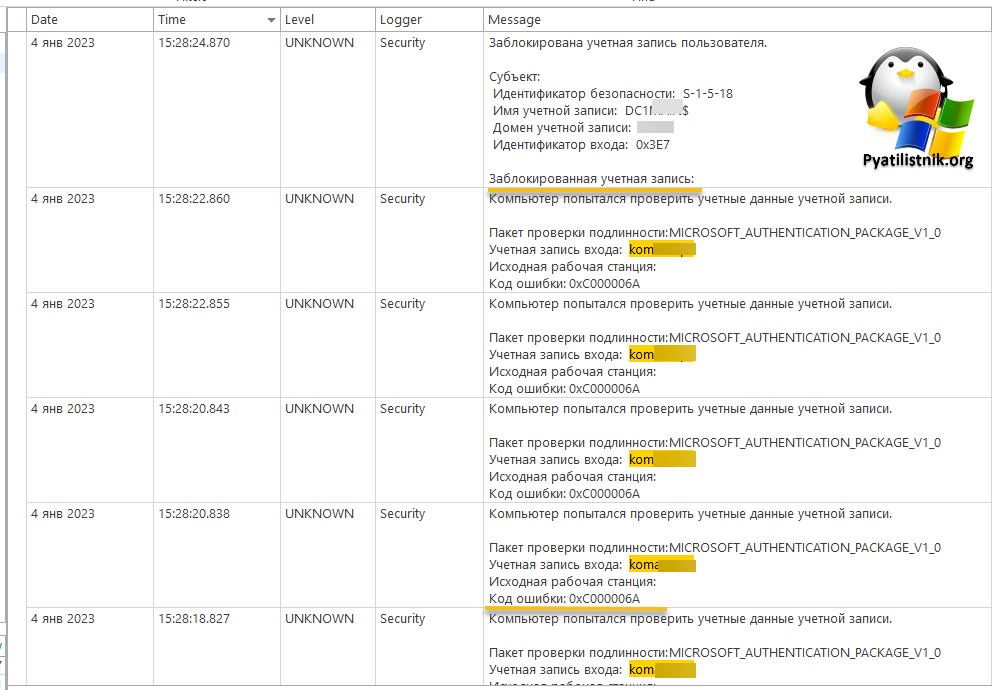

Январские праздники, идеальное время чтобы забыть пароль, после чего конечно же человека заблокирует. Вот реальный пример, есть коллега отвечающий за работу 1С, потребовалось выполнить какую-то работу в начале января, но сотрудник не смог его учетная запись была заблокирована. В логах видно, что 3от имени учетной записи пользователя в секунду прилетает по несколько неудачных попыток входа, о чем говорит код 0x000006A, а после чего идет статус «Заблокирована учетная запись пользователя«, при активации учетной записи, все мгновенно повторяется.

После этого журнал был забит:

ID 4776: 2023-01-04T15:39:31 Сведения [DC1.Pyatilistnik.org.Security.Microsoft-Windows-Security-Auditing] Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: kom

Исходная рабочая станция:

Код ошибки: 0xC0000234 (Означает, что учетная запись заблокирована)

К сожалению описанные выше ID событий толком не помогли и не показали, откуда идет блокировка, забегу вперед, это оказалась Linux виртуальная машина, поэтому она и не представилась службе Netlogon и не фигурировала в поле «Caller Computer Name«

Еще так же вы можете увидеть ID 4740, но со странным содержанием:

A user account was locked out.

Subject:

Security ID: DC1$

Account Name: ROOT

Account Domain: 0x3e7

Logon ID: %7

Account That Was Locked Out:

Security ID: %3

Account Name: %1

Additional Information:

Caller Computer Name: %2

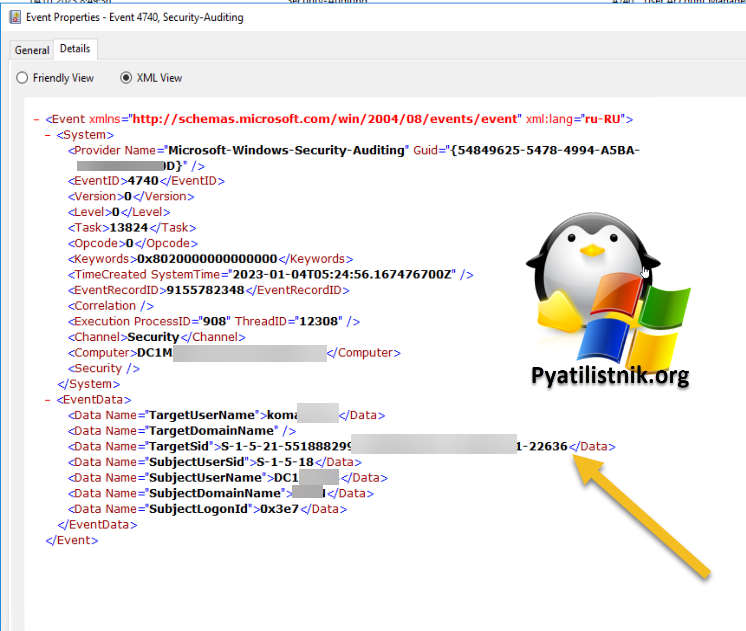

Тут главное запомнить на каком контроллере оно появилось, не всегда это PDC эмулятор, далее откройте вкладку «Details» и включите XML View. Там подробнее все будет структурировано, но к сожалению вы не увидите. откуда проблема.

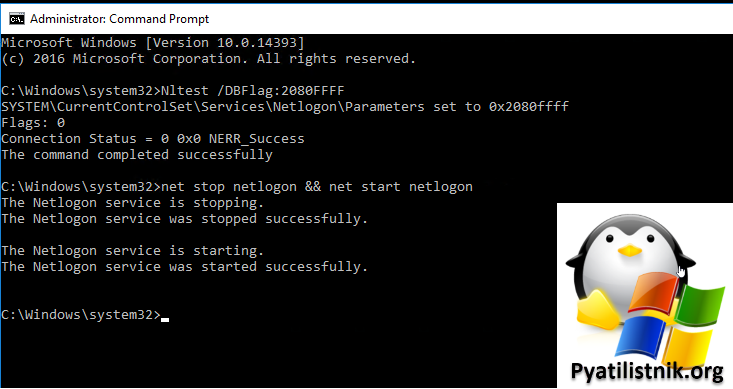

Чтобы решить эту ситуацию с блокировкой учетной записи, нам нужно на контроллере домена, где это происходит включить ведения расширенного журнала отладки для службы Netlogon.

https://learn.microsoft.com/ru-ru/troubleshoot/windows-client/windows-security/enable-debug-logging-netlogon-service

Это позволит записывать трассировки для Netlogon и получать кучу дополнительных сведений. Описанная ниже команда подойдет для Windows Server 2019/2022, Windows Server 2016 и Windows Server 2012 R2. К командной строке в режиме администратора введите:

Далее перезапустим службу:

net stop netlogon && net start netlogon

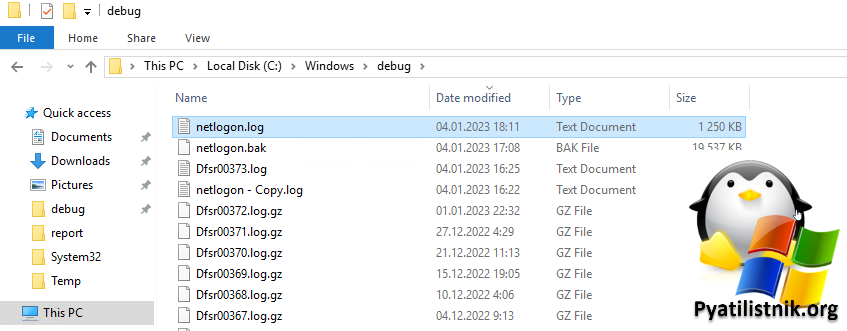

После того, как вы активировали ведение расширенного журнала Netlogon, у вас по пути %windir%debugnetlogon.log будет файл лог.

Для отключения расширенного режима (Когда посчитаете нужным) введите:

Nltest /DBFlag:0x0

и далее

net stop netlogon && net start netlogon

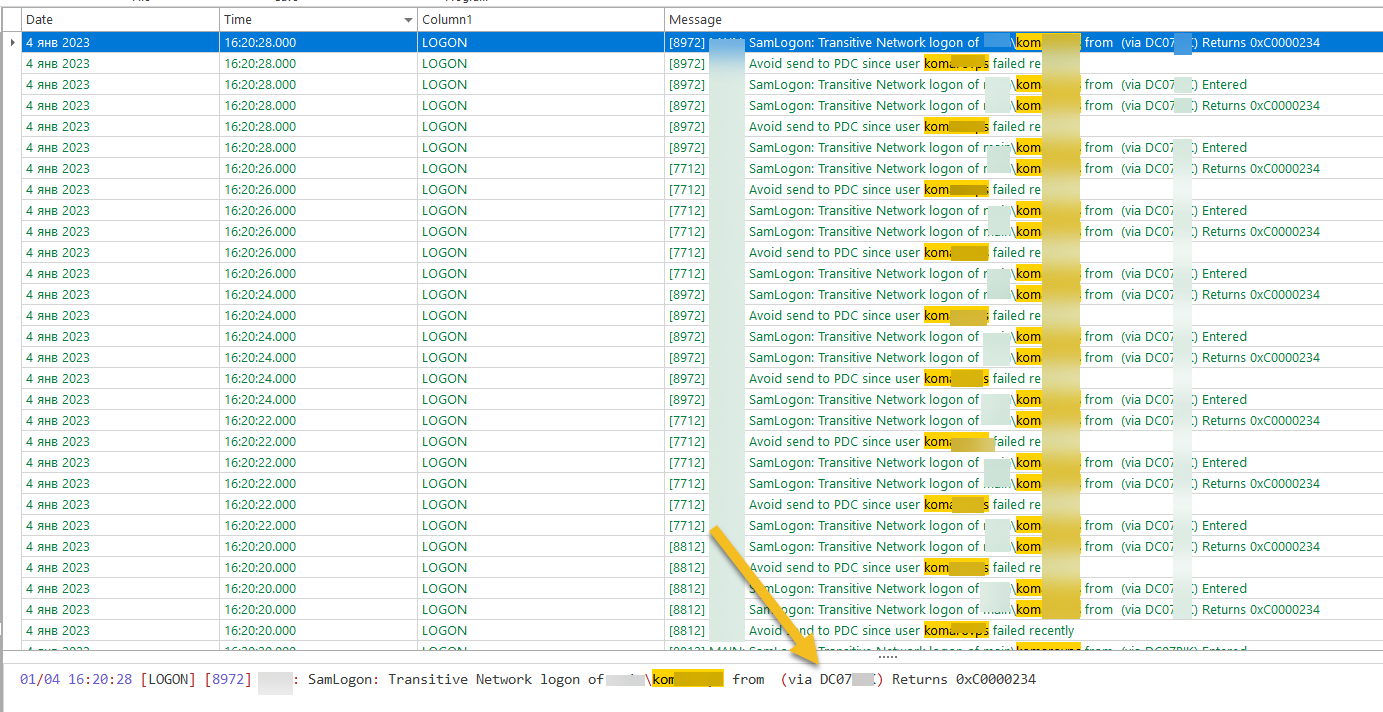

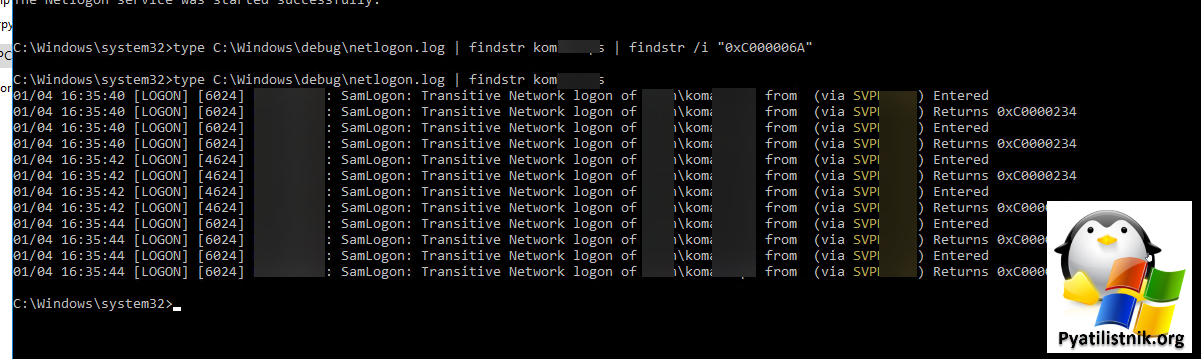

Я начал изучать логи на DC1. Быстро пробежаться по файлу можно командой:

type C:Windowsdebugnetlogon.log | findstr kom

kom — это искомый логин.

Или как я это делаю в LogViewPlus. В результате я обнаружил, что события блокировки идут от другого контроллера домена из корневого домена. Включаю на DC07 так же режим расширенного ведения логов Netlogon.

01/04 16:20:28 [LOGON] [8972] ROOT: SamLogon: Transitive Network logon of rootkom from (via DC07) Returns 0xC0000234

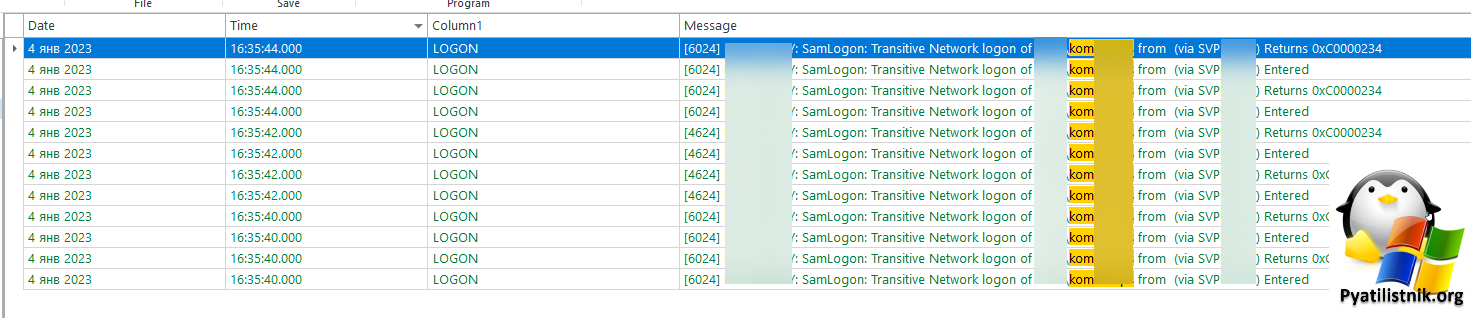

На DC07, я уже в журнале netlogon.log увидел кто обращается к контроллеру DC07. оказалось, что это файловая нода кластера DFS. Идем на нее и смотрим логи.

И вот уже анализируя логи на DFS ноде, я увидел в событии ID 4625, что учетной записи не удалось выполнить вход в систему с сетевого адреса источника, где указан был его IP-адрес. БИНГО. После того, как утилита nslookup показа кто, это стало все понятно. Это был Linux сервер, которому до лампочки на службу Netlogon, чтобы ей представляться, внутри этого сервера была смонтирована сетевая шара на эту DFS ноду с учетными данным пользователя.

Всегда используйте служебные вещи для этого

В результате от монтировали файловую шару и учетную запись удалось разблокировать.

Блокировка учетной записи не в домене Active Directory

В случае с Active Directory все понятно, а как быть если учетная запись заблокировалась на вашем локальном, домашнем компьютере. Тут две ситуации, если у вас есть заблокировалась одна из нескольких учетных записей и у других записей есть права администратора, то вы можете все разблокировать, и вторая ситуация, если у вас одна учетная запись и она залочилась, тут будет повеселее, но так же все поправимо. Я опущу причины блокировки, вероятнее всего у вас стоит политика блокировки и вы ее можете поправить через локальную, для этого в окне выполнить напишите gpedit.msc и отключите пункты, о которых я писал в самом начале, либо же с вами кто-то подшутил таким образом выставив вам эту политику, но не суть.

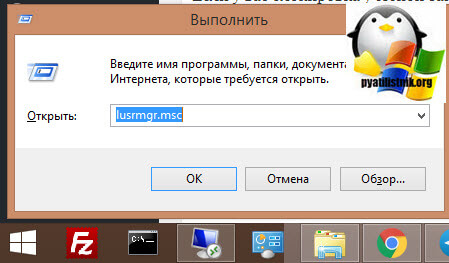

Как разблокировать учетную запись в Windows 10 имея вторую учетку

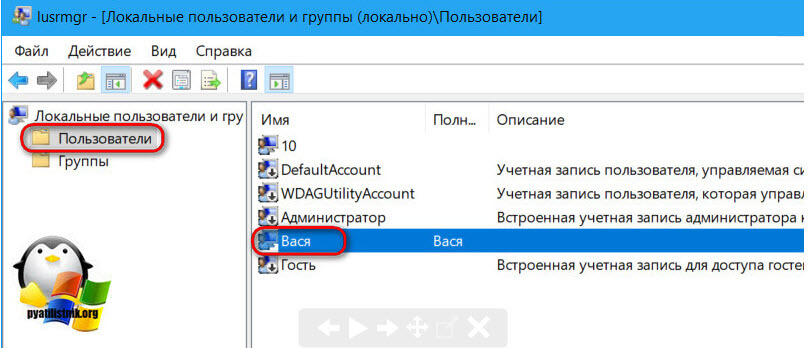

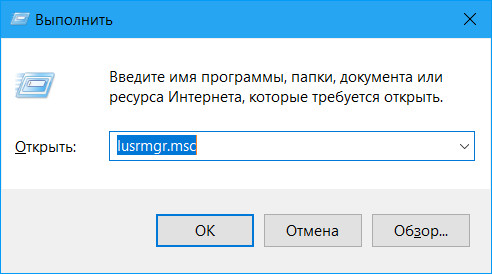

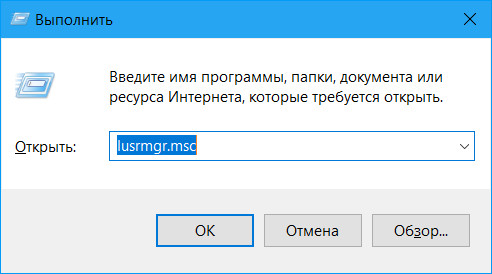

Если у вас блокировка учетной записи windows 10 уже свершилась, и есть в наличии вторая учетная запись, например у папы своя у мамы своя, то сделайте следующее. Чтобы снять блокировку активируйте учетную запись, откройте окно выполнить, через сочетание клавиш WIN и R и введите название оснастки lusrmgr.msc

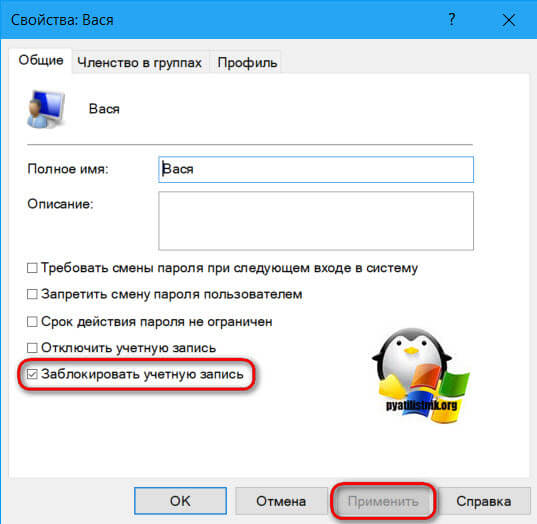

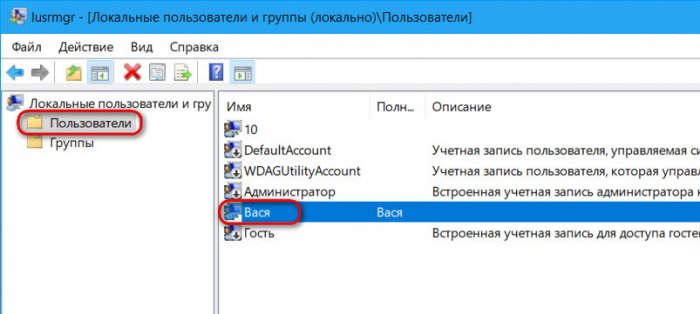

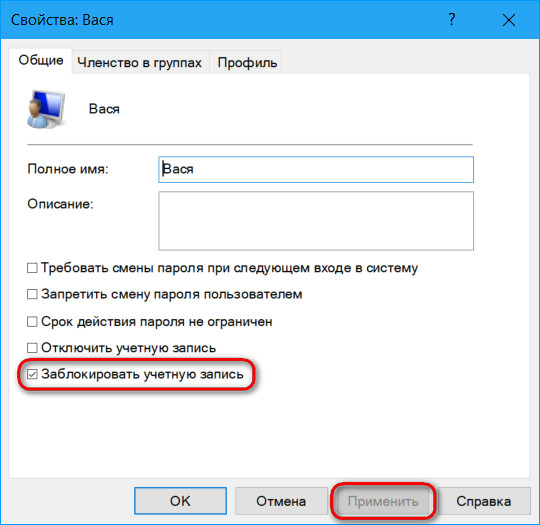

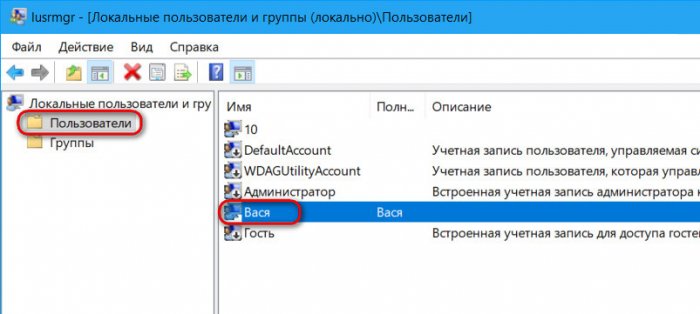

Открываем контейнер «Пользователи» и находим нужного нам, переходим в его свойства

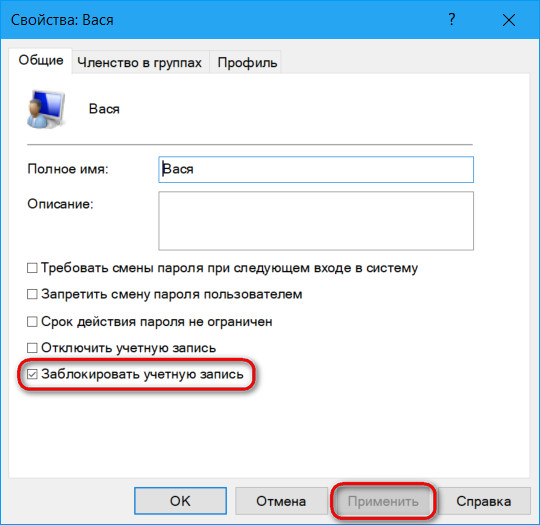

Снимаем у нее галку «Заблокировать учётную запись» и нажимаем применить, все учетная запись теперь будет в рабочем состоянии.

Как разблокировать свою учётную запись Windows, если нет административного доступа

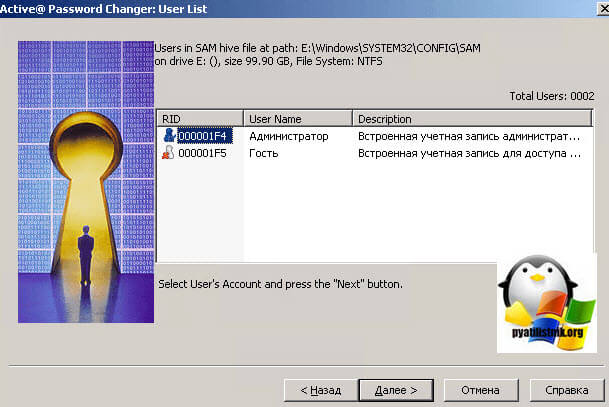

Чтобы обойти блокировку учетной записи, можно пойти двумя путями, легким и посложнее. Самый простой способ разблокировать учетную запись не имя административных прав, это воспользоваться загрузочным диском SonyaPE. Когда вы сделаете из него загрузочную флешку и загрузитесь с нее, то получите рабочий стол Windows 7. Там есть утилита Active@ Password Changer Professional 3.8, которая позволит вам включить и сбросить пароль от встроенной учетной записи Администратор, которая есть в любой операционной системе Windows, далее зайдя под ней вы разблокируете нужную нам учетную запись, как я описывал выше.

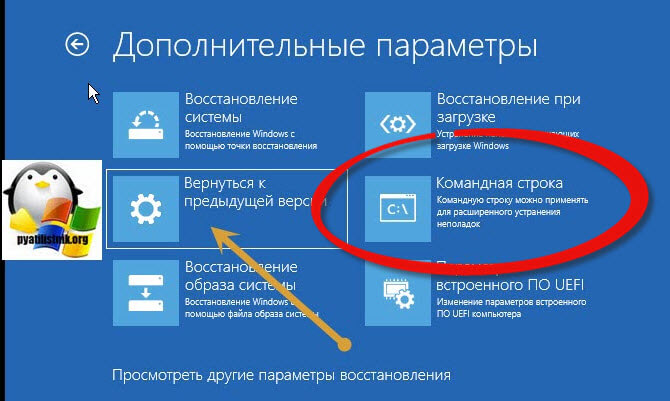

Как видите этот метод позволяет обойти блокировку учетной записи, но он не единственный, допустим у вас под рукой нет такого диска, как SonyaPE, что делать. Можно воспользоваться встроенными средствами восстановления Windows или же ими, но на любом установочном диске с Windows вашей редакции. В заметке «Как вернуть предыдущую версию виндоус 10» я показал метод попадания в дополнительные инструменты Windows 10.

Либо вы можете попасть в эти утилиты, через инструменты восстановления системы, о которых шла речь в заметке про восстановление загрузчика Windows 10.

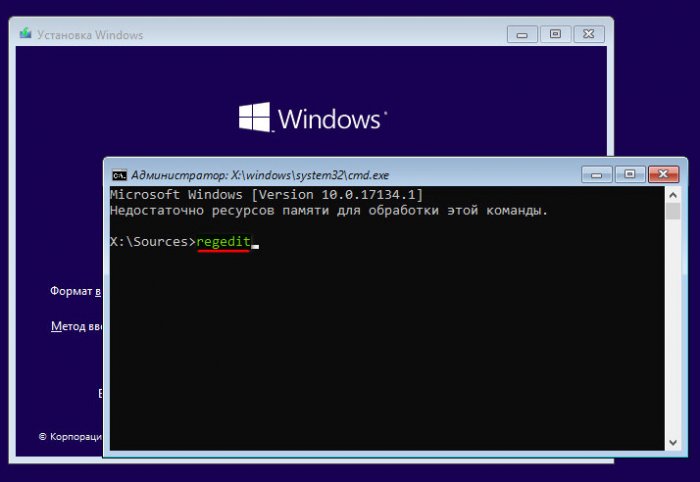

В том и в другом случае, вам необходимо открыть командную строку.

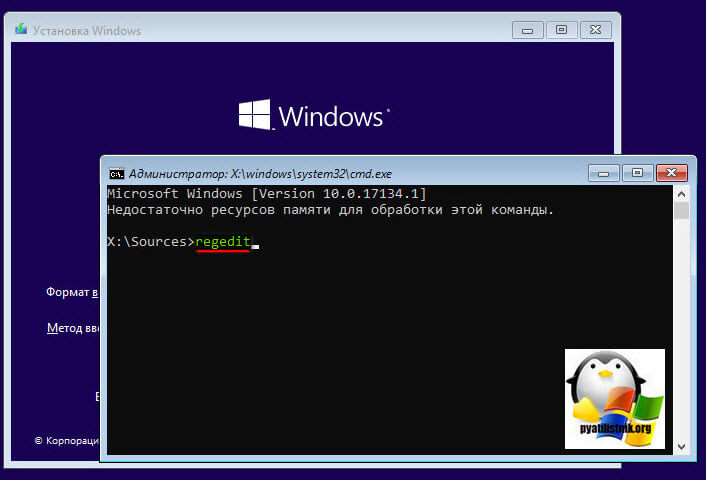

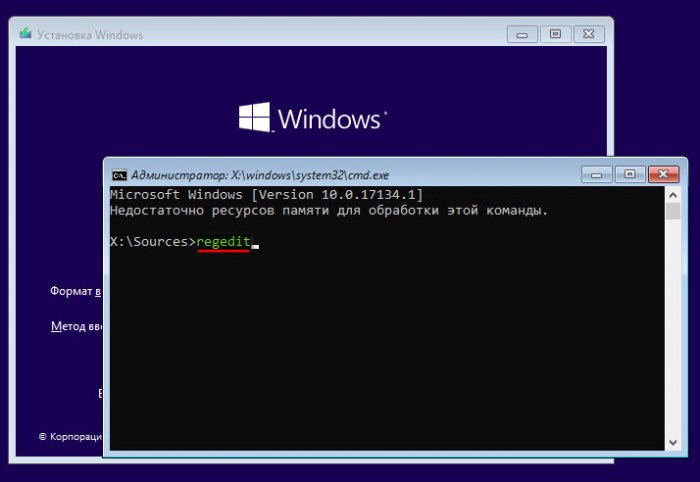

В командной строке введите regedit

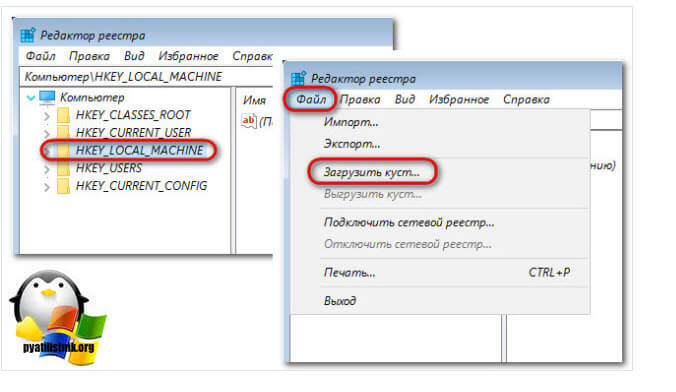

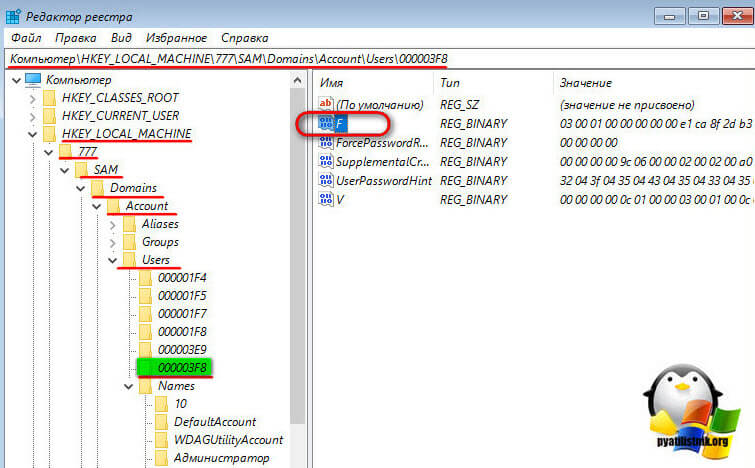

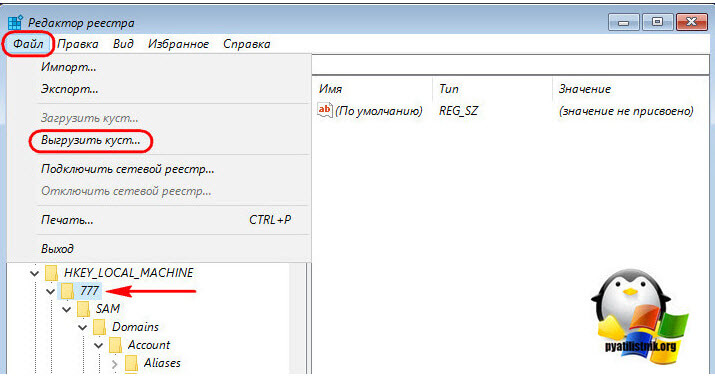

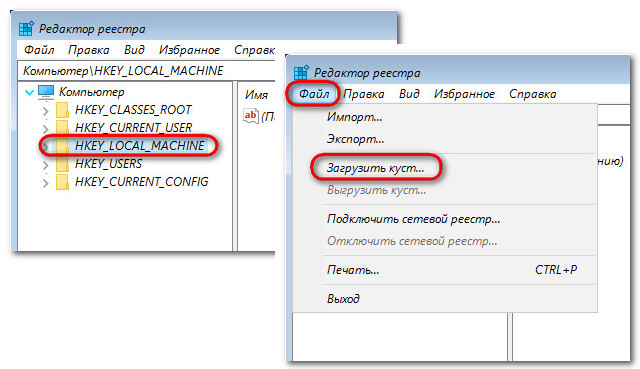

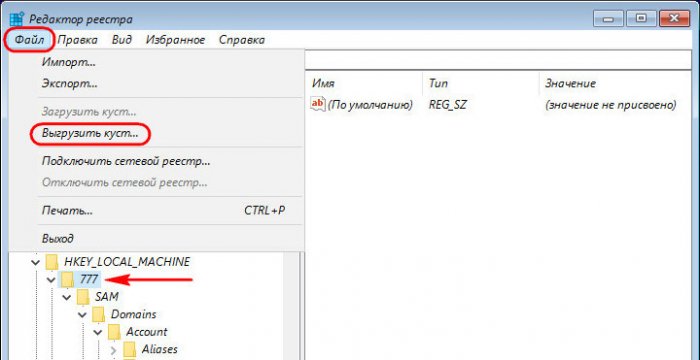

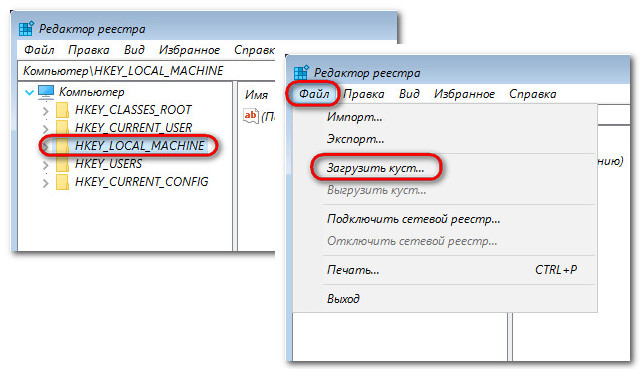

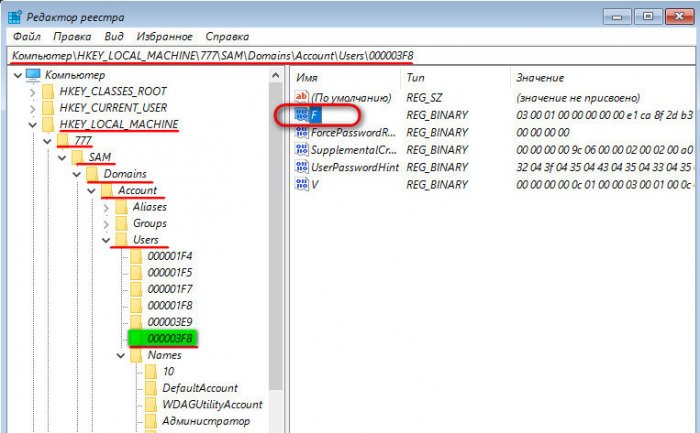

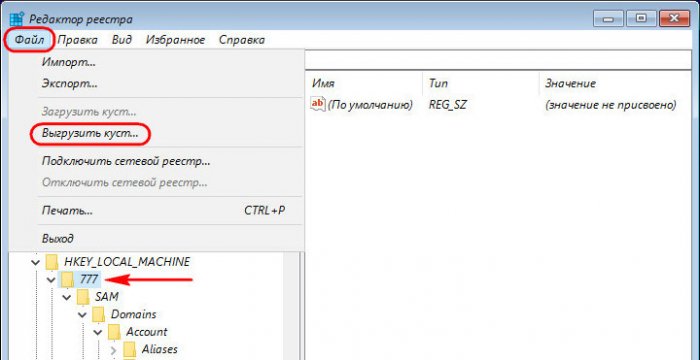

Выбираем раздел HKEY_LOCAL_MACHINE, после чего в меню «Файл» выберите пункт «Загрузить куст».

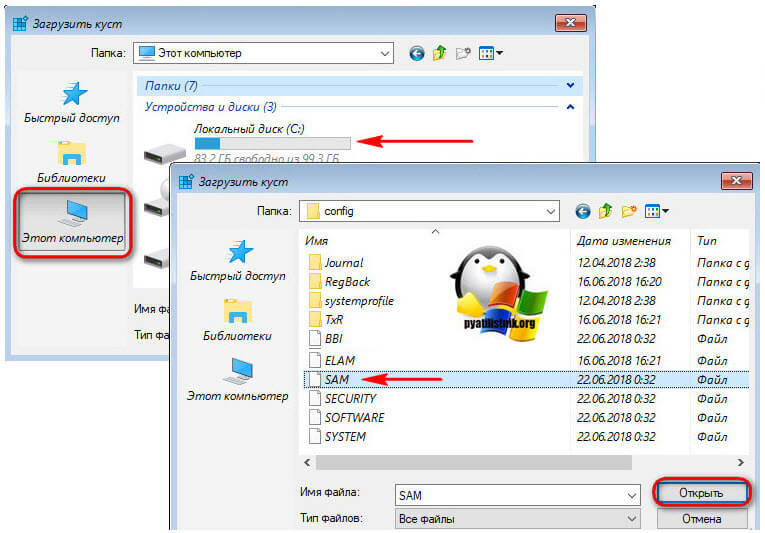

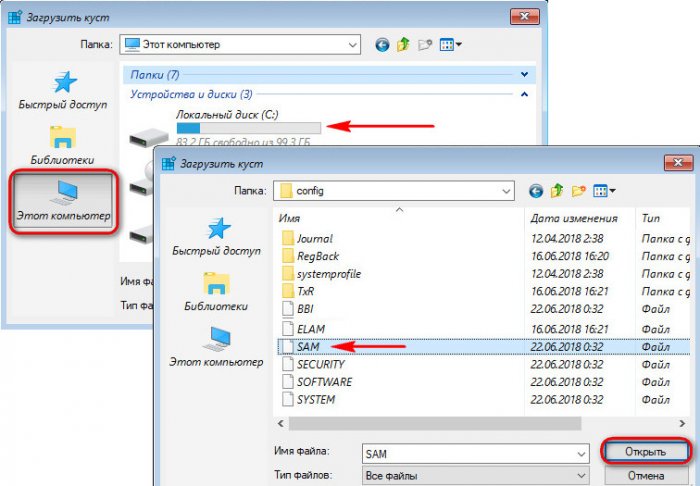

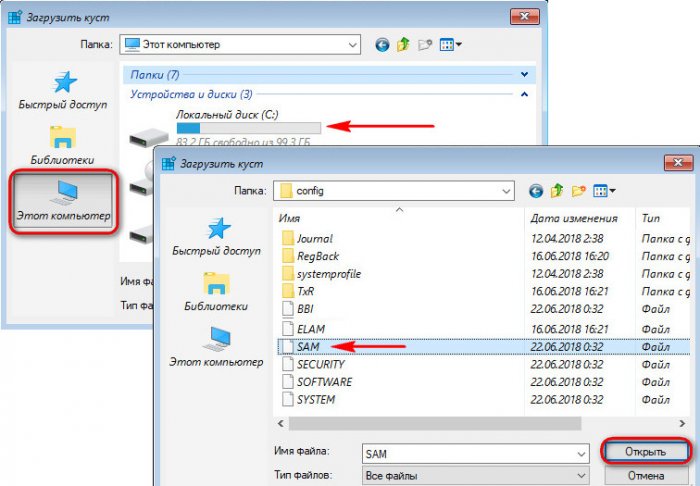

У вас откроется проводник Windows. В моем компьютере, перейдите по пути WindowsSystem32Config. В этой папке лежит файл локальной базы данных пользователей, по имени SAM. Выбираем его и открываем.

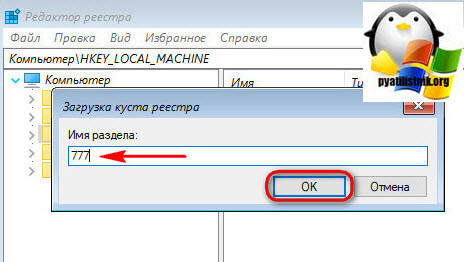

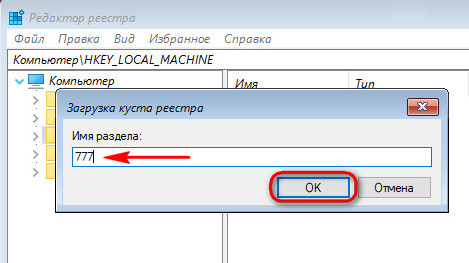

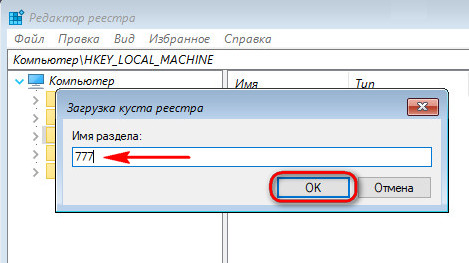

Задаем имя новому кусту, для примера это будет 777.

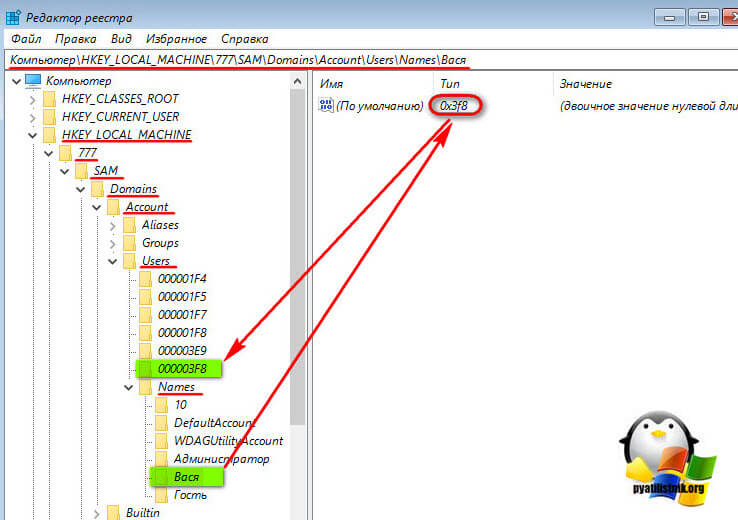

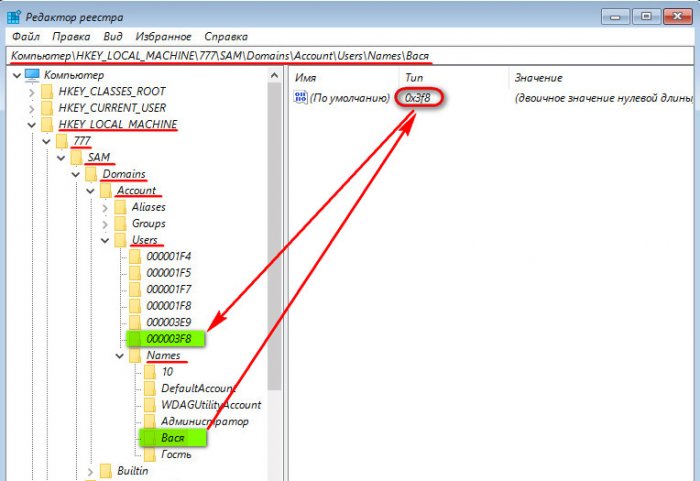

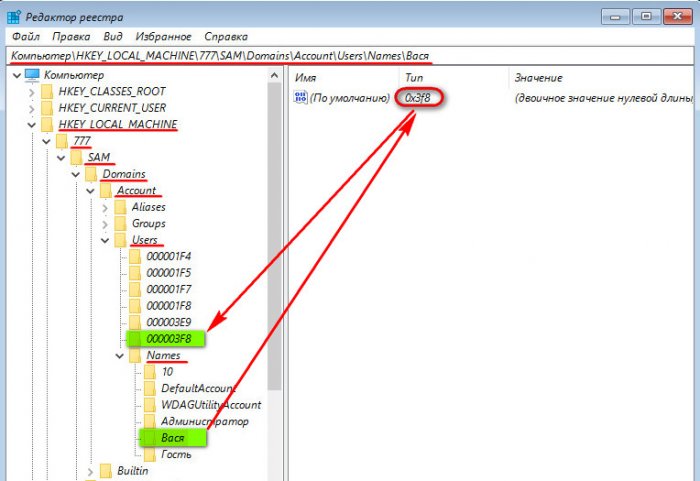

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Переходим в ней по пути: 777 – SAM – Domains – Account – Users – Names. Тут вам необходимо идентифицировать вашу учетную запись, которая находится в блокировке. В моем примере, это Василий. Выбрав Васю, посмотрите, что по умолчанию он имеет значение 0x3f8

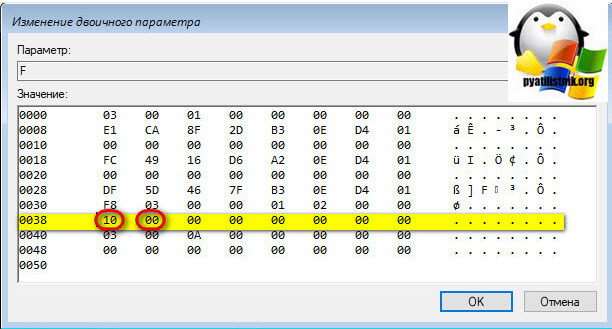

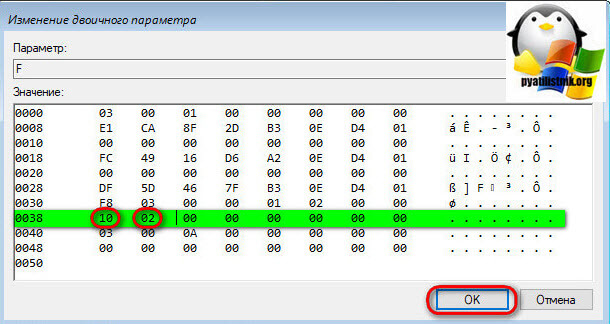

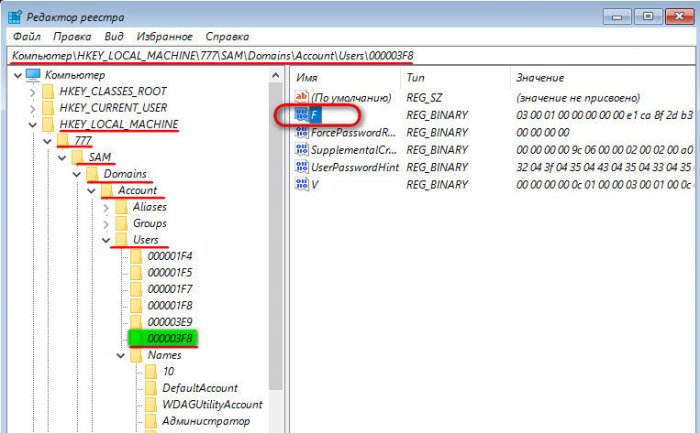

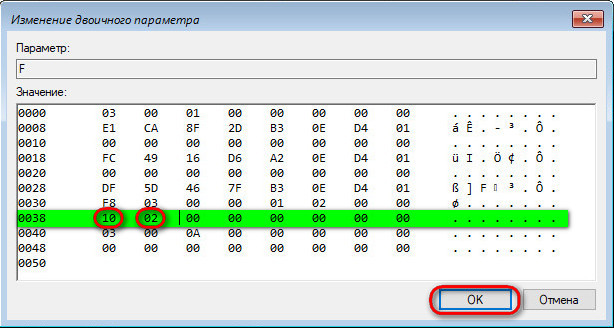

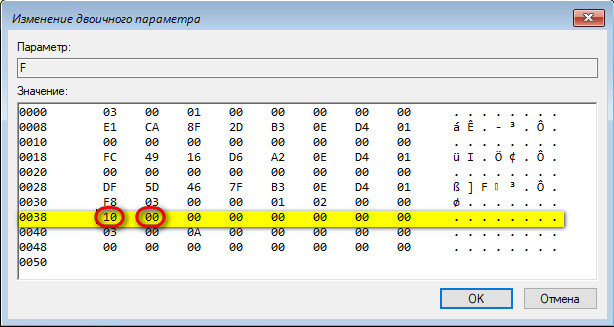

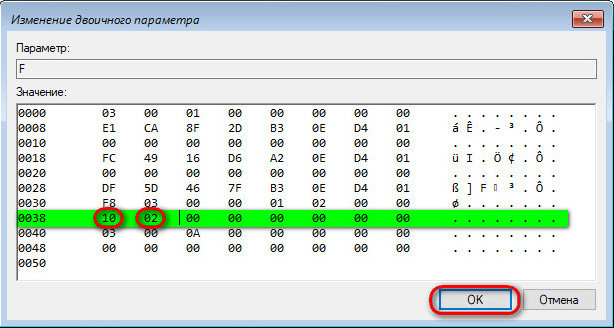

Выбираем теперь куст 00003f8. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

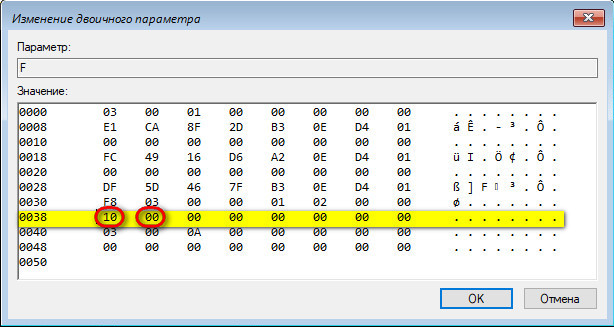

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно.

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее «Выгрузить куст». Все необходимые изменения внесены.

Перезагружаем ваш компьютер и пробуем войти под вашей учетной записью, она уже не должна быть заблокирована. На этом все, с вами был Семин Иван, автор и создатель IT блога Pyatilistnik.org.

Содержание

- Учетная запись пользователя заблокирована, что делать?

- Причины блокировки учетной записи Windows

- Решаем проблему

- Если первый и второй способы не сработали?

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

- Продолжительность блокировки учетной записи

- Справочники

- Возможные значения

- Местонахождение

- Значения по умолчанию

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Временно блокировать компьютер, если кто-то пытается угадать ваш пароль

- Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

- Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

- Блокировка учётных записей Windows

- Как разблокировать свою учётную запись Windows, если есть доступ к администратору

- Как разблокировать свою учётную запись Windows, если нет доступа к администратору

Учетная запись пользователя заблокирована, что делать?

В статье рассказано как войти в систему, если Windows выдает сообщение «Учетная запись пользователя заблокирована и не может быть использована для входа в сеть».

Как правило, учетные записи пользователей корпоративных компьютеров всегда защищены паролем. Зачем нужна такая защита, полагаем, объяснять не нужно, в конце концов, таковы могут быть правила организации.

Но представьте себе такую ситуацию. Сотрудник садится за компьютер, вводит свой пароль и получает уведомление о том, что его учетная запись заблокирована и не может быть использована для входа в сеть. Что же случилось и почему, недоумевает он?

Причины блокировки учетной записи Windows

А случилось вот что. Сам пользователь или кто-то до него по ошибке ввели несколько раз неправильный пароль, в результате чего учетная запись была заблокирована.

Хорошо, но почему подобное не происходит на других компьютерах, скажем, домашних. Всё очень просто. Скорее всего, обслуживающий компьютеры предприятия системный администратор установил ограничение на количество неудачных попыток авторизации в учетной записи. Направлена эта дополнительная мера безопасности на защиту от подбора пароля.

ПРИМЕЧАНИЕ : данный метод защиты работает только для локальных учетных записей без использования пин-кода.

Задается настройка в редакторе локальных групповых политик. Там, в разделе параметров безопасности есть политика блокировки учетных записей, для которой доступны три опции:

По умолчанию время блокировки для включенной настройки составляет 30 минут, но что мешает администратору его увеличить?

Получается, чтобы ввести пароль повторно, вам придется ждать, пока не истечет установленный срок, кстати, время система не сообщает, либо дожидаться прихода администратора.

Решаем проблему

Впрочем, решить проблему вы можете и самостоятельно. Самый простой способ — это зайти в Windows под учетной записью администратора и снять блокировку. Возможно это, однако, только в том случае, если админ по доброте душевной доверил вам свой пароль. Предположим, что он у вас есть.

Зайдите в учетную запись, откройте командой lusrmgr.msc оснастку управления пользователями и группами, выделите слева каталог «Пользователи» и дважды кликните по названию своей учетной записи в средней колонке.

В открывшемся окошке на вкладке «Общие» снимите галочку с пункта «Заблокировать учётную запись». Примените настройки войдите свою учетную запись с правильным паролем.

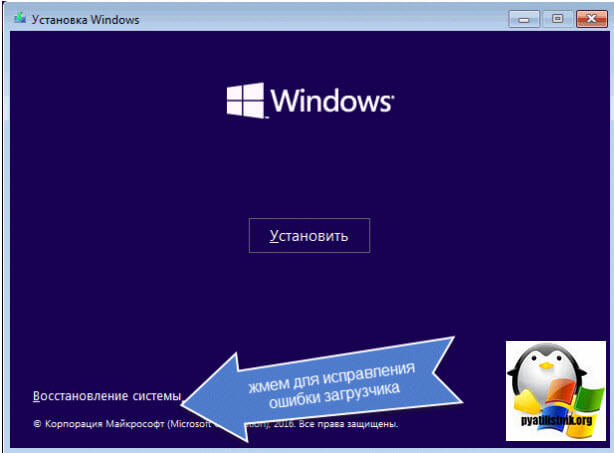

Если доступа к учетной записи с правами администратора нет, придется действовать в обход. Для этого вам понадобиться обычный установочный диск с Windows.

Загрузитесь с диска, а когда на экране появится приглашение мастера, нажмите Shift + F10 и выполните в открывшейся командной строке команду regedit.

Запустится редактор реестра. Выделите в его левой колонке раздел HKEY_LOCAL_MACHINE, проследуйте в меню «Файл» и выберите пункт «Загрузить куст».

В открывшемся окне обзора зайдите в «Этот компьютер», выберите системный раздел → Windows → System32 → config.

Обратите внимание, что буква системного раздела в загрузочной среде отличается. У нас это D, у вас она может быть другой, ориентируйтесь по содержимому раздела.

В папке config у вас будет файл SAM, откройте его в окне обзора, это и есть нужный вам куст.

Редактор тут же предложит присвоить ему имя. Название может быть любым, пусть будет data. Теперь, если вы раскроете раздел HKEY_LOCAL_MACHINE, то увидите, что в нём появился новый каталог Data.

Разверните его до следующей папки:

В последнем подразделе найдите вложенную папку с именем вашей заблокированной учетной записи, кликните по ней и запишите число, отображаемое в правой части окна редактора в колонке «Тип».

Теперь перейдите на уровень выше, в подраздел Users и выделите подраздел, в качестве имени которого будет записанное вами число.

Его формат несколько иной, с нулями спереди и заглавными символами, главное, чтобы совпадали последние три символа. В этом подразделе будет двоичный параметр F.

Кликните по нему два раза, найдите в открывшемся окошке изменения значения параметра строку 0038 и замените первые два значения на 10 и 02. Сохраните результат, выделите мышкой загруженный куст (Data) и выберите в меню «Файл» опцию «Выгрузить куст».

Закройте редактор реестра, перезагрузите систему и попробуйте войти в систему с правильным паролем.

Если первый и второй способы не сработали?

Если этот способ не сработает, сбросьте пароль любым удобным вам способом, например, воспользовавшись утилитой NTPWEdit, входящей в состав загрузочного диска Live CD AOMEI PE Builder либо диском Active Password Changer — еще одной загрузочной средой, предназначенной для сброса забытых локальных паролей в Windows.

Если же оказия произошла на вашем домашнем компьютере с одной учетной записью, загрузитесь с помощью установочного диска с Windows в безопасный режим.

При этом у вас должна автоматически активироваться встроенная скрытая учетная запись администратора без пароля. Войдя в нее, разблокируйте свою учетку способом, описанным в четвертом абзаце.

Источник

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

Продолжительность блокировки учетной записи

Область применения

Описывает лучшие практики, расположение, значения и соображения безопасности **** для параметра политики безопасности длительности блокировки учетной записи.

Справочники

Параметр политики длительности блокировки учетной записи определяет количество минут, которые заблокированная учетная запись остается заблокированной до автоматического разблокирования. Доступный диапазон составляет от 1 до 99 999 минут. Значение 0 указывает, что учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после. Этот параметр политики зависит **** от заданного параметра порогового значения блокировки учетной записи, и оно должно быть больше или равно значению, указанному для счетчика блокировки учетной записи сброса после параметра политики.

Возможные значения

Если порог блокировки учетной записи настроен, после указанного количества неудачных попыток учетная запись будет заблокирована. Если продолжительность блокировки учетной записи установлена до 0, учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее вручную.

Рекомендуется установить продолжительность блокировки учетной записи примерно до 15 минут. Чтобы указать, что учетная запись никогда **** не будет заблокирована, установите пороговое значение блокировки учетной записи до 0.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | Неприменимо |

| Эффективные параметры контроллера домена по умолчанию | Не определено |

| Параметры сервера-участника по умолчанию | Не определено |

| Параметры клиентского компьютера по умолчанию | Неприменимо |

Вопросы безопасности

Несколько неудачных представлений паролей при попытке войти на компьютер могут представлять попытки злоумышленника определить пароль учетной записи путем проб и ошибок. Операционные системы Windows и Windows Server могут отслеживать попытки логоса, и можно настроить операционную систему, чтобы отключить учетную запись в течение заданного периода времени после указанного количества неудачных попыток. Параметры политики блокировки учетной записи контролируют пороговое значение для этого ответа и действия, которые необходимо принять после того, как пороговое значение будет достигнуто.

Уязвимость

Условие отказа в обслуживании (DoS) может быть создано, если злоумышленник злоупотребляет параметром порогового значения блокировки учетной записи и неоднократно пытается войти в систему с определенной учетной записью. После настройки параметра порогового значения блокировки учетной записи учетная запись будет заблокирована после указанного количества неудачных попыток. Если настроить параметр политики длительности блокировки учетной записи до 0, учетная запись будет заблокирована до тех пор, пока вы не разблокируете ее вручную.

Противодействие

Настройка параметра политики длительности блокировки учетной записи до соответствующего значения для среды. Чтобы указать, что учетная запись будет заблокирована до тех пор, пока ее не разблокировать вручную, настройте значение до 0. При настройке параметра длительности блокировки учетной записи до значения nonzero автоматические попытки угадать пароли учетных записей задерживаются для этого интервала перед повторной попыткой повторного действия определенной учетной записи. Использование этого параметра в сочетании с параметром порогового значения блокировки учетной записи затрудняет попытки автоматического угадать пароль.

Возможное влияние

Настройка параметра длительности блокировки учетной записи до 0 таким образом, чтобы учетные записи не были разблокированы автоматически, может увеличить количество запросов, получаемых службой поддержки организации для разблокировки учетных записей, заблокированных по ошибке. ****

Источник

Временно блокировать компьютер, если кто-то пытается угадать ваш пароль

Если вы забыли пароль на вход в систему – по умолчанию его можно угадывать неограниченное количество раз, но как обезопасить свой компьютер от подбора вашего пароля кем-то чужим? То есть, если пока вас нет за компьютером, а кто-то в этот момент пытается его угадать, то что делать? В сегодняшней статье рассмотрим как временно блокировать компьютер, если кто-то пытается угадать ваш пароль.

Данный способ для локальных учетных записей, если вы используете учетную запись Майкрософт для входа в систему – в ее настройках можно установить двух этапную аутентификацию и доверенные устройства, что обезопасит ваш компьютер. Конечно, пароли локальный учетных записей можно сбрасывать и менять, и этот способ не защитит от сброса, но спасет от случайного подбора паролей. Некоторые люди понимают, что им нечего скрывать и просто делают вход в Windows автоматический, система тогда при включении не требует ввода имени пользователя и пароля. Но всё же, если вы читаете эту статью, то ищите способы обезопасить информацию на своем компьютере. Сегодняшняя инструкция работает в Windows 7, 8, 10 и поможет обезопасить ваш компьютер от подбора паролей.

Домашняя Windows: изменение политики паролей с командной строки.

Если на вашем компьютере установлена домашняя версия Windows – групповые политики вам недоступны, и для внесения ограничений на вход – нужно использовать командную строку. Если у вас профессиональная версия Windows – можете переходить к следующему способу, хотя этот также будет работать на вашей системе.

Сначала открываем командную строку: в Windows 10 можно просто нажать на “Пуск” правой клавишей мыши и выбрать из меню “командная строка администратор”. Во всех версиях Windows можно в поиске ввести cmd => на найденном результате нажать правой клавишей мыши и выбрать “Запустить от имени администратора”

В командной строке введите команду net accounts и нажмите Enter. Перед вами откроется текущая политика паролей. По умолчанию “Блокировка после ошибок ввода паролей” установлено “Никогда”, а это значит что вы можете вводить неправильный пароль неограниченное количество раз.

Нужно заменить значение “Блокировка после ошибок ввода паролей”, и установить порог ввода неправильных паролей. К примеру мы установим разрешение на три ввода неправильных паролей, а после четвертого неправильного ввода – будет проходить временная блокировка учетной записи. Вводим команду net accounts /lockoutthreshold:3 и нажимаем Enter. Вместо 3 можно поставить любую цифру, и эта цифра будет означать сколько раз можно вводить неправильный пароль.

Теперь вы можете изменить длительность блокировки после ввода нескольких раз неправильного пароля. То есть кто-то ввел неправильно пароль четыре раза – учетная запись заблокирована на определенное время, после прохода этого времени – можно вводить пароль еще раз и заходить в систему (если пароль введен правильно). Вводим команду net accounts /lockoutduration:30 и нажимаем Enter. 30 это время в минутах, на которое будет блокироваться учетная запись, можете задать любое.

Также можно задать время в поле “Сброс счетчика блокировок через”, данный параметр означает через сколько времени будет сбрасываться счетчик ввода неправильных паролей. То есть, если к примеру задать 15 минут для этого параметра, то введя два раза неправильный пароль – можно остановиться чтобы не заблокировало и через 15 минут будет еще три попытки до блокировки. Вводим команду net accounts /lockoutwindow:30 и нажимаем Enter. 30 – время в минутах, которое можно заменить на любое по вашему усмотрению.

После внесения изменений, можно еще раз просмотреть политику паролей введя команду net accounts и нажав Enter.

Теперь, если ввести пароль больше трёх раз неправильно – на экране будет написано “Учетная запись заблокирована и не может быть использована для входа в сеть”. Как вы видите на экране не пишется на сколько времени блокируется учетная запись, об этом знаете только вы и можете указывать любой период блокировки. Можно ждать пока пройдет заданное время и локальная учетная запись сама разблокируется, а можно ее разблокировать с помощью другой учетной записи администратора на этом компьютере, если она есть.

Если вы хотите вернуть всё как было, и сделать чтобы больше не блокировало локальную учетную запись после неправильных вводов пароля – введите через командную строку net accounts /lockoutthreshold:0 и нажмите Enter.

Windows профессиональная и корпоративная: изменение политики паролей с помощью групповых политик.

Если у вас Windows Pro или корпоративная – то вы можете использовать мощный инструмент для управления системой “групповые политики”. С его помощью можно изменить множество настроек системы, причем не только для пользователя под которым вы вошли в систему.

Чтобы задать ограничения на ввод неправильного пароля через групповые политики- нужно:

1.Открыть групповые политики: в строке поиска (или через меню выполнить win+r) введите команду gpedit.msc и нажмите Enter.

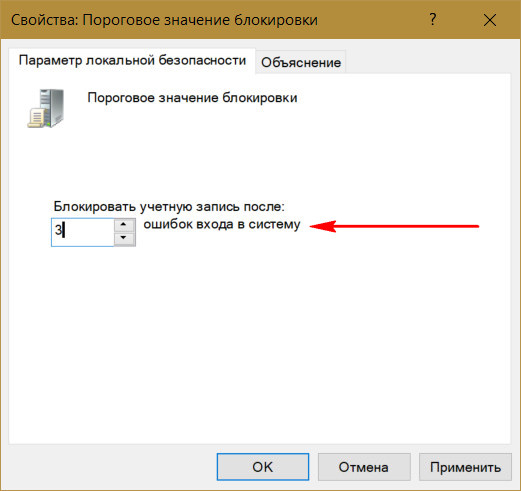

2. В открывшемся редакторе локальной групповой политики с левой стороны перейдите в Конфигурация компьютера => Конфигурация Windows => Параметры безопасности => Политика учетных записей => Политика блокировки учетной записи. С правой стороны с помощью двойного щелчка левой клавиши мыши откройте “Пороговое значение блокировки”

Пороговое значение блокировки ноль, то есть при входе в Windows можно вводить неправильный пароль сколько захотите раз. Мы же установим к примеру 3, и после ввода трёх раз неправильного пароля – будет происходить блокировка учетной записи. В поле “блокировать учетную запись после ошибок входа в систему” ставим 3 (или любое другое вам удобное число), и нажимаем “ОК”.

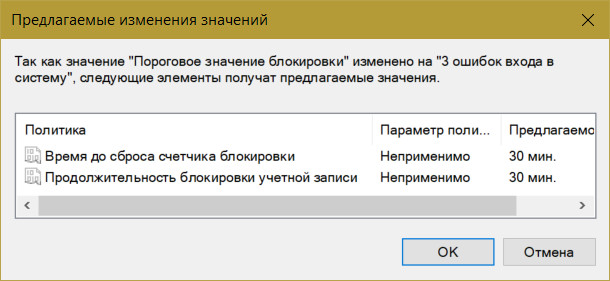

Перед вами всплывет уведомление, что “время для сброса счетчика блокировки” и “продолжительность блокировки” будет задана 30 мин. В этом окне вы не можете вносить никакие изменения, просто нажмите “ОК”

Вы вернетесь в предыдущее окно, где сможете изменить параметр “Время до сброса считчика блокировки” и “Продолжительность блокировки учетной записи” на нужное вам время.

После внесения нужных настроек – закройте окно редактора групповых политик, после чего ваши изменения сразу же вступят в силу. Теперь просто угадывать пароль на вашем компьютере не удастся, после ввода нескольких раз неправильного пароля – будет блокироваться локальная учетная запись на определенное время. На сегодня всё, если есть дополнения – пишите комментарии! Удачи Вам 🙂

Источник

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Блокировка учётных записей Windows

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Добавить в заметки чтобы посмотреть позже?

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

Как разблокировать свою учётную запись Windows, если есть доступ к администратору

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

Как разблокировать свою учётную запись Windows, если нет доступа к администратору

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Источник

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Блокировка учётных записей Windows

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

Как разблокировать свою учётную запись Windows, если есть доступ к администратору

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

lusrmgr.msc

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

- Примечание: если у вас нет пароля к учётке администратора, не стоит пытаться войти с помощью подбора. Защита от подбора паролей действует на все локальные учётные записи, в том числе и на администратора. Его учётка после определённого количества неудачных попыток авторизации также будет заблокирована.

Как разблокировать свою учётную запись Windows, если нет доступа к администратору

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10. Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла. Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

regedit

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Перезагружаемся. И можем снова пытаться войти в свою учётку. Друзья, если блокировка вашей учётки – это следствие превышения допустимого числа авторизаций из-за того, что вы забыли пароль (или его, возможно, сменил кто-то без вашего ведома), вы можете просто убрать пароль. Сделать это можно, в частности, тем же способом путём правки реестра со съёмного носителя, что описан выше, только там нужны чуть другие действия. Какие – читаем здесь.

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

А время блокировки самой учётной записи, наоборот, увеличить.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

lusrmgr.msc

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

- Примечание: если у вас нет пароля к учётке администратора, не стоит пытаться войти с помощью подбора. Защита от подбора паролей действует на все локальные учётные записи, в том числе и на администратора. Его учётка после определённого количества неудачных попыток авторизации также будет заблокирована.

Если доступа к учётной записи администратора нет, добываем DVD-диск или флешку с процессом установки любой версии Windows или Live-диск с возможностью правки реестра операционной системы. Загружаем компьютер со съёмного устройства, в нашем случае это флешка установки Windows 10. Важно: запуск со съёмного устройства должен проводиться только при перезагрузке систем Windows 8.1 и 10. Нельзя использовать обычное завершение работы, поскольку в этих версиях из-за функции ускоренного запуска системное ядро загружается из ранее сохранённого на диске файла. Нам же нужно, чтобы ядро загрузилось с изменёнными параметрами реестра.

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

regedit

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Перезагружаемся. И можем снова пытаться войти в свою учётку. Друзья, если блокировка вашей учётки – это следствие превышения допустимого числа авторизаций из-за того, что вы забыли пароль (или его, возможно, сменил кто-то без вашего ведома), вы можете просто убрать пароль. Сделать это можно, в частности, тем же способом путём правки реестра со съёмного носителя, что описан выше, только там нужны чуть другие действия. Какие – читаем здесь.

В этой статье мы покажем, как отслеживать события блокировки учетных записей пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы постоянно блокируется учетная запись. Для поиска источника блокировки аккаунтов пользователей можно использовать журнал безопасности Windows, скрипты PowerShell или утилиту Account Lockout and Management Tools (Lockoutstatus.exe).

Содержание:

- Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

- Как проверить, что аккаунт пользователя AD заблокирован?

- Политики блокировки учетных записей в домене

- События блокировки пользователей EventID 4740, 4625

- Поиск компьютера, с которого блокируется пользователь с помощью PowerShell

- Утилита Microsoft Account Lockout and Management Tools

- Как определить программу, из которой блокируется учетная запись пользователя?

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory, если он несколько раз подряд ввел неправильный пароль. Обычно учетная запись блокируется контроллером домена на несколько минут (5-30), в течении которых вход пользователя в домен невозможен. Через определение время (задается в политике безопасности домена), учетная запись пользователя автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) к учетным записям пользователей AD.

Если учётная запись пользователя в домене заблокирована, то при попытке входа в Windows появляется предупреждение:

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть.

The referenced account is currently locked out and may not be logged on to ….

Как проверить, что аккаунт пользователя AD заблокирован?

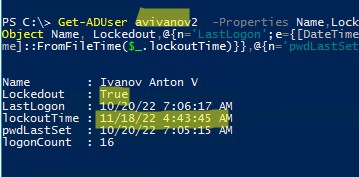

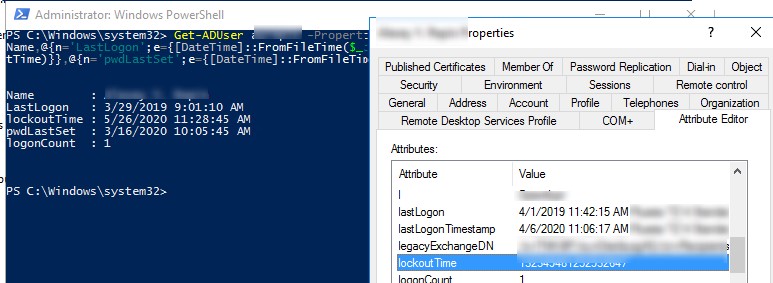

Вы можете проверить, что аккаунт заблокирован в графический консоли ADUC или с помощью комнадлета Get-ADUser из модуля Active Directory для PowerShell:

Get-ADUser -Identity aaivanov -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

Или:

Get-ADUser avivanov2 -Properties Name,Lockedout, lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name, Lockedout,@{n='LastLogon';e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}},@{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}},@{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}},logonCount

Учетная запись сейчас заблокирована и не может быть использована для авторизации в домене (Lockedout = True). Также в выводе команды вы видите информацию о времени смены пароля пользователя в домене и времени блокировки аккаунта.

Можно вывести сразу все заблокированные аккаунты в домене с помощью командлета Search-ADAccount:

Search-ADAccount -UsersOnly -lockedout

Вы можете вручную снять блокировку учетной записи с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Для этого в свойствах учетной записи пользователя на вкладке Account, включите опцию Unlock account. This account is currently locked out on this Active Directory Domain Controller (Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована) и сохраните изменения.