Хотите получить прибыль от растущих глобальных кибератак? Если ДА, у вас есть 50 выгодных бизнес-идей, связанных с кибербезопасностью, на 2021 год.

Согласно отчету Cisco, к 2021 году спрос на рабочие места в области кибербезопасности возрастет до 6 миллионов в глобальном масштабе. Те, кто уже работает в области технологий и хотят стать предпринимателями в области кибербезопасности, должны рассчитывать заработать больше денег, поскольку это растущая область, в которой профессионалы зарабатывают большие деньги.

Зачем начинать бизнес по кибербезопасности?

Высокий спрос на профессионалов в области кибербезопасности в основном связан с тем, что кибератаки становятся все более распространенными и вредными, поскольку каждый человек — как индивидуальный, так и деловой — при онлайн-присутствии подвержен кибератакам.

Однако, несмотря на то, что все больше школ предлагают степени в области кибербезопасности, это еще не основной курс; и поэтому люди со степенью в области кибербезопасности зарабатывают серьезные деньги, особенно когда все больше компаний и частных лиц ищут их услуги.

Обзор отрасли бизнес-кибербезопасности

Компании по кибербезопасности или консалтинговые фирмы по ИТ-безопасности управляют услугами ИТ-безопасности, такими как брандмауэры, предотвращение вторжений, анализ угроз безопасности, превентивное тестирование на уязвимость и проникновение, а также подготовка и реагирование на инциденты, в том числе криминалистика ИТ.

Согласно недавним исследованиям, опубликованным Ponemon Institute, в течение 2015 года расходы, связанные с киберпреступностью, возросли до 20 процентов, выше, чем в 2014 году. Во всем мире взлом в 2014 году обходился компаниям в среднем в 7,7 миллиона долларов. Это привело к тому, что 20 процентов компаний во всем мире создали бюджет киберпреступности в размере от 1 до 4,9 млн. Долларов США в зависимости от масштаба компании и обеспечили строгое соблюдение.

Это также привело к огромным инвестициям в компании, занимающиеся кибербезопасностью, поскольку В первой половине 2015 года инвесторы прокачали почти 1 доллар.2 миллиарда в стартапы в этой отрасли. Согласно прогнозам, по состоянию на конец 2015 года инвестиции, по всей вероятности, достигнут 77 миллиардов долларов. К 2021 году отрасль также должна достичь 170 миллиардов долларов.

Исследование, проведенное PricewaterhouseCoopers (PwC), показало, что во всем мире 58 процентов компаний иметь общую стратегию безопасности; 49 процентов проводят периодические оценки угроз, 48 процентов активно отслеживают и анализируют информацию безопасности. Тем не менее, согласно KPMG, 50% руководителей 500 крупнейших компаний во всем мире с доходом более 500 млн. Долл. США, как правило, не подготовлены к кибератаке так, как должны.

Однако внешнюю тревогу вызывают внешние угрозы компаний. Теперь также приходится беспокоиться о внутренних атаках со стороны сотрудников. Согласно опросу SANS 2015, 74% руководителей информационной безопасности, CISO больше обеспокоены внутренними, чем внешними кибератаками. Согласно опросу, проведенному PwC, в 2015 году 34 процента кибератак были совершены нынешними сотрудниками, а 28 процентов — бывшими сотрудниками.

Ущерб, нанесенный киберпреступностью, к 2021 году оценивается в 6 триллионов долларов.Это привело к прогнозу, что компании оценят увеличение расходов на кибербезопасность в период между 2017 г. и 2021 г. до 1 трлн. По данным Gartner, по состоянию на 2016 год более 80 миллиардов долларов было потрачено на продукты и услуги, связанные с кибербезопасностью. Однако ожидается, что это превысит 1 триллион долларов во всем мире в течение пятилетнего периода.

На самом деле индустрия кибербезопасности быстро развивается, поскольку уровень безработицы в этой отрасли равен нулю. Фактически в отрасли есть незаполненные позиции, которые, как ожидается, достигнут к 2021 году 1,5 миллиона человек. Это свидетельствует о серьезной нехватке талантов, особенно в связи с тем, что почти каждый день совершается больше киберпреступлений.

По оценкам что к 2021 году более 4 миллиардов человек будут подвержены атакам через Интернет. Правительство Соединенных Штатов в период с 2006 по 2016 годы потратило более 100 миллиардов долларов на киберпреступность. В 2016 году он также выделил огромные 14 миллиардов долларов на кибербезопасность.

Недавнее исследование, проведенное Intel, показывает, что количество подключенных устройств может достигнуть 200 миллиардов в 2021 году; это из 15 миллиардов подключенных устройств в 2015 году. Однако Microsoft и Cisco опровергли отчет, утверждая, что к 2021 году будет подключено только 50 миллиардов устройств.Независимо от предполагаемого числа, в докладе указывается на тот же факт, что все больше людей будут в сети и будут уязвимы для кибератак.

Несмотря на тот факт, что компании по кибербезопасности можно легко найти в Соединенных Штатах Америка и в киберпространстве ни в коем случае не делают отрасль перенасыщенной. Тот факт, что есть люди и организации, которые время от времени будут нуждаться в профессиональных услугах компаний по кибербезопасности для решения проблем, связанных с кибербезопасностью и т. Д., Делает бизнес еще более экологичным.

Итак, если вы подумываете начать бизнес в этом году, который будет прибыльным, тогда вы должны начать думать в области кибербезопасности. Однако вы должны знать, что в области кибербезопасности вы являетесь героем или злодеем. Злодеи — это хакеры, которые вызывают кибератаки.

Если вам нужна прибыльная бизнес-идея в отрасли кибербезопасности, и вы разбираетесь в технологиях, то вам стоит рассмотреть некоторые из них, которые будут перечислены ниже. , Большинство из перечисленных ниже идей помогут вам стать по-настоящему богатыми, однако вам необходимо внимательно изучить эти прибыльные идеи и выбрать то, что вам подходит.

- Software Software

Программный бизнес огромен, так как существуют различные виды программного обеспечения, которые можно производить, чтобы заработать деньги — от базовых компонентов, антивируса до специализированного программного обеспечения. Все, что вам нужно как деловому человеку, это определить конкретную область, которая может принести деньги. Вам также необходимо убедиться, что после того, как ваше программное обеспечение будет создано, оно может легко использоваться теми, для кого вы его создали.

Если вы хотите зарабатывать деньги с помощью своего программного обеспечения, единственный путь — это его маркетинг. Маркетинг потребует, чтобы вы сосредоточились на клиентском сегменте и сосредоточились на этом сегменте во время маркетинга, особенно если ваше программное обеспечение может быть не для всех. Вы можете решить, в каких формах вы хотите зарабатывать на своем программном обеспечении

2. Системный аналитик

Системный аналитик отвечает за обеспечение того, чтобы определенные требования были реализованы в коде. Это означает, что системный аналитик ликвидирует разрыв между требованиями проекта и спецификациями, которые были указаны клиентом.

Знание того, что делать в кибербезопасности, очень важно, и поэтому вы должны быть очень опытными в этот бизнес. Клиенты всегда более уверены в том, что смогут просматривать ваши сертификаты, поэтому вам, возможно, придется освежить свои сертификаты.

3.Консультант по реагированию на угрозы

Вредоносные программы представляют собой серьезную угрозу для любого бизнеса. Обычно это относится к разнообразному навязчивому программному обеспечению, которое включает компьютерные вирусы, а также другие вредоносные программы. Это может разрушить бизнес, если это определит хакер.

Как консультант по проектированию реагирования на угрозы, вам поручено обеспечить глубокий анализ вредоносных программ, затрагивающих ваших клиентов, предлагать решения, как а также дать гарантии своим клиентам. У вас должны быть знания аналитических инструментов, таких как Wireshark, Softice, IdaPro, Ollydebug, а также других, которые могут помочь в решении проблемы вашего клиента вовремя.

4. Архитектор решений

Несмотря на то, что предприятиям нужны технологии, чтобы они могли функционировать лучше, обычно есть те, кто может лучше связать эти предприятия с технологиями. Такие люди называются архитекторами решений.

Как архитектор решений, вы должны контролировать все аспекты системного решения, особенно те, которые связаны с отношениями с клиентами, цепочками поставок, человеческими ресурсами и жизненные циклы продукта. Архитектор решений обычно гарантирует, что каждое решение создано для адаптации к конкретной проблеме клиента.

5.Архитектор компьютерных сетей

В этом глобальном и быстро меняющемся мире любой бизнес, который не имеет средств для привлечения клиентов или недоступен для клиентов, конкурентов, а также других предприятий, может рассматриваться как мертвый Даже в компании или фирме необходимо связаться со всеми, особенно если офис огромен.

Именно здесь вы входите в качестве архитектора компьютерной сети. Как архитектор компьютерной сети, ваша задача — обеспечить, чтобы вы помогали компаниям в достижении поставленных целей по передаче данных, изучая их бизнес-план. Системное соединение может быть таким же маленьким, как простое подключение офисов друг к другу или установка глобальной системы связи.

6. Облачный инженер

В настоящее время предприятия сталкиваются с необходимостью резервного копирования важных документов в облаке. Они делают это двумя способами, либо заставляя кого-то создавать для них облако, либо подписываясь на бизнес облачных вычислений за плату.

Как инженер по облачным вычислениям, вы несете ответственность за любые технологические обязанности, связанные с облачными вычислениями. которые могут варьироваться от проектирования, планирования, управления, обслуживания, а также поддержки вашего клиента. Вам нужно будет выбрать конкретную роль у инженера облачного программного обеспечения, архитектора облачных вычислений, инженера облачной безопасности, инженера облачной сети и инженера облачных систем, поскольку каждая роль сосредоточена на своем аспекте облачных вычислений.

7 ,Консультант по разработке приложений

Это тот, кто отвечает за все аспекты разработки, а также за поддержку созданного внутри или поддерживаемого программного обеспечения. Большинство предприятий, как правило, передают свои веб-разработки и разработки программного обеспечения на аутсорсинг, поэтому обычно требуется помощь консультанта по разработке приложений, чтобы обеспечить выполнение запланированных работ в соответствии со спецификациями.

Это огромная задача, которая обычно требует консультанта понимать, а также анализировать сложные бизнес-проблемы, чтобы убедиться, что создана правильная технология.

8. Консультант по кибербезопасности

Концепция кибербезопасности для правительственных учреждений, отраслей и общественности стала более популярной, особенно после того, как некоторые утечки стали известны общественности. Кибератаки могут исходить от мелких хакеров до обширных сообществ активистов, даже от организованной преступности, а также от иностранных правительств. Это привело к тому, что правительство, отрасли, а также отдельные лица ищут защиту от кибератак.

Как консультант по кибербезопасности, вам нужно проявить творческий подход, быть циником, а также обладать техническими знаниями что делать. У вас должна быть возможность исследовать сложные проблемы, чтобы найти необходимое решение для вашего клиента.

9.Аналитик бизнес-систем

Предприятиям часто нужен кто-то, кто понимает их потребности, а затем определяет требования, которые могут потребоваться, или учитывает изменения в бизнесе, связанные с информационными технологиями.

Как аналитик бизнес-систем, вы должны понимать и быть осведомленными об определенных областях, даже если вам, вероятно, не нужно их использовать. Например, у вас должен быть опыт программирования, даже если вы его не используете. Вы также должны иметь возможность тестировать программное обеспечение и запрашивать базу данных.

10. Технологи маркетинга

Технологи маркетинга — это те, кто объединяет традиционные роли маркетинга с информационными технологиями. Согласно исследованиям, за последние полтора десятилетия количество новых угроз цифровой безопасности увеличилось втрое.

Как маркетолог, вы должны знать о различных угрозах, с которыми ваш клиент может столкнуться со стороны своих маркетологов. кто не может расценивать неправильное размещение флэш-накопителя как угрозу безопасности. Вам необходимо будет проинформировать сотрудников по маркетингу ваших клиентов о важности обеспечения того, чтобы их действия всегда обеспечивали безопасность клиентов.

11. Инженер контента

Каждая организация хочет создавать и доставлять клиентам интересный контент по различным каналам, что может быть довольно сложным, независимо от масштаба организации.Разработка контента обеспечивает устранение разрыва между стратегией и разработкой на благо организации.

Инженер контента организует форму, структуру и применение ресурсов контента. Будучи инженером, вам необходимо определить, как будут создаваться ресурсы контента, а также какие платформы и какие формы публикаций будут приниматься. Возможно, вам придется поработать со стратегом по контенту, чтобы указать, как аудитория должна получать контент и как контент может лучше всего отображаться на их устройствах.

12. CRM Analyst

Компании используют систему управления взаимоотношениями с клиентами (CRM) для построения здорового результата, а также для поддержания лояльности клиентов в долгосрочной перспективе. Как аналитик CRM, ваша задача — использовать программное обеспечение CRM, чтобы не только анализировать данные о клиентах, но и давать рекомендации в отношении продаж, маркетинга, а также инициатив по обслуживанию клиентов.

Кроме того, обладая знаниями в области обслуживания клиентов маркетинг и управление взаимоотношениями с клиентами; аналитик CRM также должен обладать глубокими знаниями аналитического программного обеспечения, особенно связанного с CRM.

13. Инженер-программист

Как инженер-программист, ваша задача — понять бизнес клиента, а также требования к поддержке для разработки решений. Это означает, что вы будете разрабатывать и создавать технические спецификации для создания программ.Каждый разработчик систем программного обеспечения должен был бы работать с инженерами по обеспечению качества и аппаратному обеспечению, чтобы разработать планы тестирования.

14. Аналитик по электронной торговле

Компаниям, которые ведут бизнес в Интернете, часто нужны аналитики, которые помогут им заработать больше денег в своей онлайн-торговле, чем их конкуренты. Аналитик по электронной коммерции фокусируется на интернет-транзакциях, изучая способы, с помощью которых можно улучшить существующие цели продаж.

Работая консультантом по электронной коммерции для любого клиента, вы должны сначала пройти сертификацию — обновляемую каждый год, поэтому чтобы оставаться актуальными, а также опытными в использовании аналитического программного обеспечения и Excel для получения данных от пользователей, которые могут быть использованы для повышения коэффициента конверсии для ваших клиентов.

15. ERP Business Analyst

Прежде чем можно будет выполнить какой-либо проект ERP, необходим хороший бизнес-анализ. Поэтому бизнес-аналитик отвечает за анализ, проектирование, разработку и распространение бизнес-решений. Бизнес-аналитик ERP выступает в качестве связующего звена между заинтересованными сторонами в ходе проекта, а также отвечает за то, чтобы ключевые заинтересованные стороны пришли к консенсусу.

Бизнес-аналитик — это тот, кто отвечает за выявление потребности бизнеса в изменение путем выполнения анализа предприятия. Бизнес-аналитик также отвечает за предложение решений, и хотя его задача начинается с проекта, она также заканчивается проектом.

16. Инженер беспроводных сетей

Проектирование беспроводных сетей является частью технологий передачи данных, и компании все больше зависят от беспроводной технологии для подключения работников в удаленных районах, а также мобильных работников к сети компании, которая является где приходят инженеры беспроводной связи.

Как инженер по беспроводной сети, ваша задача — спроектировать, внедрить, а также оптимизировать беспроводную локальную сеть компании и другие беспроводные технологии. Чтобы добиться успеха в этом бизнесе, вам необходимо пройти сертификацию, так как это даст клиентам больше уверенности в ваших способностях.

17. Аналитик программиста

Обычно это комбинация двух ролей — программиста и системного аналитика. Программисты пишут компьютерные программы, а также обновляют и ремонтируют существующие программы, в то время как системные аналитики проектируют и разрабатывают компьютерные системы и программное обеспечение.

В зависимости от типа клиента аналитик-программист может работать над финансовыми, инженерными или техническими задачами. является научным по своему характеру и обеспечивает соответствие работы требованиям клиента.

18. Администратор портала

Администратор портала обеспечивает разработку макета портала, а также поддержание функциональности сайта. Кроме того, администратор портала должен интегрировать новую технологическую систему в портал, а также контролировать контент для всех страниц портала.

20. Предпродажный инженер

Они также называются техническими инженерами по продажам и используют свои технические знания для предоставления консультаций по ряду продуктов. Используя техническую перспективу, они помогают с предложениями и тендерами для новых клиентов. Большинство клиентов для предпродажного инженера включают технический персонал из не розничных организаций, таких как больницы, местные органы власти и фабрики.

Чтобы работать в качестве внештатного сотрудника в этой области, вам нужно было бы создать и развитые контакты, которые находятся в более широком деловом секторе, так как это в основном трудная область для проникновения.

20. Технический консультант по CRM

Консультант по управлению взаимоотношениями с клиентами (CRM) консультирует клиентов по передовым методам работы с CRM в процессе разработки или интеграции. Они обычно выступают в качестве технического МСП для клиентов и внутренних групп. Консультант по CRM может быть ответственным в зависимости от клиента за расширение Dynamics CRM, а также за разработку пользовательского интерфейса или серверной части.

21. Forensics Expert

В то время как большинство задач по кибербезопасности обеспечивают защиту от хакеров или гарантируют, что убытки, понесенные клиентом, доводятся до как минимум управляемого уровня, эксперт-криминалист на самом деле видит, что те, кто стоит за взломом идет в тюрьму.

Как эксперт-криминалист, вы должны проанализировать, как злоумышленники проникли в инфраструктуру, а также какие другие сети ваших клиентов были взломаны. Как судебно-медицинский эксперт, вам нужно быть опытным в последней реакции, иметь судебную экспертизу и иметь навыки обратного инжиниринга.

22. Тестер веб-проникновения

Несмотря на то, что есть те, кто взламывает нелегально, в качестве тестера веб-проникновения ваши клиенты будут платить вам за хакерство как способ проверки уязвимостей в целевых сетях, системах и приложениях, чтобы чтобы помочь предприятиям улучшить свою безопасность. Недостатки, которые затем обнаруживаются, могут дать представление о том, как лучше всего их обновить против атак безопасности.

Чтобы стать успешным тестером проникновения в сеть, вам нужно быть творческим мыслителем, а также мыслителем, основанным на коробка. Вам нужно сосредоточиться, уделять внимание деталям, чтобы легко выявить недостатки и слабые стороны, которые другие могли упустить.

23. Технический разработчик CRM

Технический разработчик CRM — это тот, кто разрабатывает решения, предназначенные как для внутреннего (например, для торгового персонала, администратора, разработчиков системы и персонала службы поддержки), так и для внешнего (например, поставщиков). , клиенты, партнеры и исследователи) веб-компоненты.

Технический разработчик CRM должен иметь опыт работы с конкретной системой CRM, должен также иметь возможность настраивать CRM, используемый клиентом, а также должен интегрировать функции CRM в компьютерные системы организации, особенно с той, которая предназначен для использования клиентом.

24. Network Analyst

Сетевой аналитик, которого иногда называют инженером службы поддержки, обычно работает с различными типами сетей; LAN, WAN, MAN и GAN, определяя, какие требования к пропускной способности сети нужны клиенту, и гарантируя, что доступная инфраструктура может обрабатывать сеть. Сетевой аналитик также контролирует и администрирует сеть, а также устраняет проблемы.

Структура организации может определять, может ли сетевой аналитик работать один или ему или ей, возможно, придется работать с другими. Кроме того, размер организации будет определять, сколько времени может занять проект.

25. Аналитик непрерывности бизнеса

Аналитик непрерывности бизнеса помогает предприятию восстанавливаться после аварии после кризиса компьютерной системы. Как аналитик по непрерывности бизнеса, вы должны помочь компаниям разработать стратегии, которые будут необходимы при возобновлении работы после бедствий, а также о том, как предотвратить бедствия.

Помимо этого, необходимо спроектировать и разработать компьютерную систему, которая будет поддерживать непрерывные операции.В течение этого периода вам может понадобиться взаимодействовать с поставщиками, чтобы они были уверены в непрерывности бизнеса вашего клиента.

Эта роль также требует наличия опыта управления рисками, поскольку большинство отчетов о рисках для вашего клиента будут ограничиваться высшим руководством.

26. Технический аналитик ERP

Эта роль в основном сосредоточена на области знаний, которая обычно находится в программном обеспечении ERP или нет, в зависимости от необходимых знаний, необходимых. Большинство предприятий, которым обычно требуется использование ERP, являются производственными компаниями, поэтому роль, которая включает в себя информационные технологии, обычно варьируется в зависимости от организации.

Чтобы быть опытным в этой области, вам необходимо понять операции предприятий и то, как ERP поддерживает их, а также обеспечивает усовершенствование разработок.

27. Администратор базы данных

Администратор базы данных должен уметь проектировать, внедрить и поддерживать базу данных организации. Большинство администраторов обычно работают с архитектором базы данных, чтобы помочь обеспечить целостность данных, а также обеспечить защиту и резервное копирование данных.

Как администратор базы данных, вы можете писать и поддерживать коды и запросы для более чем одного база данных в организации и даже для нескольких других организаций.

28.Диспетчер разработки приложений

Эта роль требует технических навыков, а также наличия опыта работы с разработчиком приложений. Менеджер по разработке приложений должен будет взаимодействовать с работниками различных отделов, чтобы помочь им не только отслеживать достижения вехи, но и помогать продвигать проект вперед, а также устранять существующие узкие места.

29. Сеть Инженер по безопасности

Инженер по безопасности сети отслеживает и анализирует использование сети на предмет проблем и проблем безопасности. Они также помогают в устранении неполадок в сети и для того, чтобы стать авторитетной организацией, которую вы хотели бы использовать, вам необходимо пройти сертификацию и обладать определенными знаниями в области сетевых ценных бумаг.

Это также может потребовать выполнения задачи. физические усилия, как правило, связаны с прокладкой кабелей и установкой физических проводов.

30. Сетевой системный администратор

Сетевой системный администратор отвечает за реализацию, а также за выполнение плана сетевой безопасности для организации. Другие обязанности включают в себя документирование сетевой инфраструктуры, мониторинг и реализацию планов аварийного восстановления, использование инструментов оценки уязвимости для определения потенциальных рисков, а также отслеживание изменений в сетевых технологиях.

Кроме того, программное и аппаратное обеспечение должно постоянно пересматриваться, чтобы рекомендовать обновления при необходимости. Вы должны быть опытным администратором сети, поскольку только довольные клиенты могут направить вас к другим компаниям и коллегам в других отраслях.

31. Веб-разработка

Веб-разработчик — это тот, у кого есть специальная функция, включающая разработку веб-сайта из бэкэнда, который также может включать в себя очень сложные функции поиска. Веб-разработчик должен убедиться, что веб-сайт тестируется на разных этапах проектирования, чтобы у пользователей не возникало проблем при использовании.

Задача веб-разработчика зависит от типа клиента. и требования клиента. Такую работу можно выполнять из любого места, тем самым гарантируя, что ваши накладные расходы будут низкими.

32. Аудитор безопасности

В связи с быстрым развитием новых информационных технологий компании предпочитают постоянно улучшать свой бизнес, покупая новые продукты. Однако иногда приобретаемые новые продукты часто требуют проверок из-за растущей озабоченности по поводу безопасности ИТ, целостности данных, а также безопасности бизнеса. В результате предприятия постоянно ищут аудиторов безопасности.

Аудитор ИТ-безопасности помогает клиентам тестировать эффективность систем и их компонентов безопасности.Именно информация, полученная отсюда, он сообщает своему клиенту, что позволяет клиенту знать следующий шаг.

33. Тестер проникновения приложений

Тестер проникновения приложений также известен как этический хакер, особенно потому, что за него платят за проверку, а также за уязвимости в приложениях клиента, которые могут быть веб-ориентированными. или мобильный, или даже оба.

Серия инструментов проникновения часто используется для симуляции кибератак, и вам может потребоваться создать некоторые из этих инструментов самостоятельно. Цель состоит в том, чтобы помочь вашему клиенту повысить безопасность своего бизнеса. В отличие от злоумышленников, в качестве тестера на проникновение вам нужно будет документировать свои выводы, и работа обычно выполняется в сжатые сроки.

34. Администратор системной безопасности

По сути, это ключевой человек для всех систем кибербезопасности в организации. Они обычно отвечают за установку, администрирование и устранение неполадок в решениях безопасности организации. Не многие организации используют эту работу, но есть еще те, кто ее выполняет, и именно к ним вы предлагаете свои услуги.

Как системный администратор безопасности, вы защищаете систему от несанкционированного доступа, выполняете уязвимости. сканировать оценки, отслеживать сетевой трафик, чтобы выявлять необычные действия, и настраивать средства безопасности, такие как антивирус и брандмауэры.

35.Архитектор данных

Архитектор данных играет очень важную роль, поскольку они создают чертежи, которые можно использовать для систем управления данными. Архитектор данных обычно оценивает потенциальный источник данных компании — как внутренний, так и внешний, а также разрабатывает план, который бы интегрировал, защищал, централизовал и обслуживал данные.

Это обеспечивает сотрудникам организации доступ к критически важным информация в нужное время и место. Это часто трудная работа, так как вам нужно несколько лет опыта за поясом, но это также работа, состоящая из шести цифр, позволяющая вам вести такой комфортный образ жизни, который вы всегда хотели.

36. Разработка пользовательского интерфейса

Каждый бизнес хочет иметь собственный веб-сайт в те времена, когда владение веб-сайтом абсолютно необходимо, однако это не означает, что все компании заботятся о том, как пользователи чувствуют на своем сайте. Для компаний, которые крайне обеспокоены пользователями своего сайта, они обычно нанимают дизайнера пользовательского опыта.

Дизайнер пользовательского опыта помогает удерживать клиентов на сайте и обеспечивать согласованность их опыта на протяжении всего их пребывания. на вашем сайте.

37.Data Modeler

Моделирование данных является сложным делом, поскольку этот процесс обычно включает в себя разделение массы данных на структуру и последующее, что достаточно понятно для двоичных процессов компьютеров, а также полезно для бизнеса. или крупное учреждение.

Разработчики моделей данных часто являются системными аналитиками, которые переводят требования клиента в концептуальные, логические и физические модели данных. Разработчики моделей данных также фокусируются на проблемах избыточности за счет сокращения избыточных данных из существующей системы или улучшения самих данных.

Как разработчик моделей данных, вы должны посвятить себя обслуживанию клиентов, а также контролю качества.

<р0> 38. Менеджер по программному продукту

Предприятиям нужен кто-то, кто может оценить потребности клиентов, а затем определить новый программный продукт, который может помочь бизнесу привлечь больше клиентов и иметь здоровые результаты. Менеджер программного продукта также проводит исследование рынка и создает управление программным продуктом в существующих подразделениях компании.

Менеджер программного продукта должен работать рука об руку с инженерами, чтобы определить требования к программным продуктам. это будет выпущено. Следовательно, это означает, что менеджер программного продукта должен быть технически склонен к тому, чтобы выполнять половину своих задач.

39.Разработка приложений

Предприятиям, в том числе финансовому и государственному секторам, часто требуется приложение, созданное для проецирования имиджа бизнеса на клиентов, и когда возникает такая необходимость; они часто обращаются к разработчику приложений. Приложения обычно могут быть написаны для конкретной системы или для разных платформ.

Как разработчик приложений, вам потребуется преобразовать требования к программному обеспечению в работоспособный программный код, а также поддерживать и разрабатывать программы, которые можно использовать в бизнес.

40. Ответчик по инцидентам

В качестве ответчика по инцидентам вас считают кибер-пожарным, который помогает предприятиям реагировать на инциденты безопасности и угрозы, возникающие в их помещениях. Ответчик за инцидент — это первый ответчик, которому нужно будет использовать множество криминалистических инструментов, чтобы выяснить причину проблемы.

Они также помогают ограничить ущерб и обеспечить, чтобы оно никогда не повторилось. В качестве ответчика на инцидент вы обязаны дать своим клиентам информацию о том, что они могут сделать, чтобы предотвратить повторение инцидента в следующий раз.

41. Эксплойт Разработчик

Некоторые компании, правительственные учреждения и даже правительство в целом иногда участвуют в кибератаках с целью узнать, насколько слаба система их врагов.Новая максима заключается в том, что уже недостаточно для того, чтобы быть оборонительным кибер-мудромом, но также необходимо занять оскорбительную позицию, и именно так появились разработчики эксплойтов.

Как разработчик эксплойтов, вы он не только отвечает за анализ программного обеспечения для выявления его уязвимостей, но также должен разрабатывать коды эксплойтов для вашего клиента, которые должны быть задокументированы, а также любые лежащие в основе недостатки.

42. Malware Analyst

Любой, кто высококвалифицирован в области обратного инжиниринга, обладает навыками программирования и обращает внимание на детали, такой человек известен как аналитик вредоносных программ. Аналитик вредоносных программ использует различные инструменты и экспертные знания для выполнения своей задачи и знает, что может делать вредоносное ПО и как оно это делает.

Аналитик вредоносных программ требует не только большого количества целенаправленности и дисциплины, большого количества требуется знание внутренней работы компьютерных систем, а также методологий программирования на разных языках.

43. Аналитик информационной безопасности

Аналитик информационной безопасности планирует, а также принимает меры безопасности, которые защитят компьютерные сети и системы организации клиента. Это включает в себя мониторинг сети организации на предмет нарушения безопасности и проведение расследования в случае нарушения.

Вам также необходимо установить и использовать определенное программное обеспечение для защиты конфиденциальной информации.Как аналитик по информационной безопасности, вы должны быть на шаг впереди кибер-атак, оставаясь в курсе последних методов, которые эти хакеры используют для проникновения в компьютерные системы, а также оставаясь в курсе вопросов информационной безопасности.

44. Разработчик мобильных приложений

Как разработчик мобильных приложений, вы будете переводить требования к программному обеспечению в работоспособные программные коды, поддерживать и разрабатывать те же программы для использования в бизнесе. Быть разработчиком мобильных приложений означает специализацию на мобильных телефонах, которые будут использоваться на разных платформах и устройствах.

Вам потребуется глубокое знание хотя бы одного компьютерного языка. Мобильное приложение может получить клиента из любого сектора бизнеса, и даже из государственного сектора. Возможно, вам придется работать в одиночку или в команде других ИТ-специалистов, в зависимости от того, чего хочет добиться ваш клиент.

45. Разработчик базы данных

Разработчик базы данных берет на себя ответственность за новые и существующие базы данных. Разработчик базы данных также выполняет тестирование и разработку на начальном этапе планирования базы данных и собирает данные, гарантируя, что база данных продолжает эффективно функционировать.

Роль разработчика базы данных может варьироваться в зависимости от клиента и структура организации. Чтобы стать разработчиком базы данных, вам понадобятся знания отраслевого программного обеспечения, такого как Oracle.Кроме того, клиенты чувствуют себя более уверенно, когда увидят, что у вас есть некоторые аккредитованные сертификаты из авторитетного места.

46. Специалист по кибербезопасности

Растущий уровень киберпреступности означает, что во всем мире предприятия и правительственные учреждения часто сталкиваются с постоянной угрозой их финансовой информации, военной информации, коммерческой тайне, а также данным клиентов. Вот почему многие предприниматели выбирают стать специалистами по кибербезопасности, чтобы защитить эти организации и правительственные учреждения от мошенников, хакеров и любых других онлайн-преступников.

Существует растущий спрос на специалистов по кибербезопасности, и если вы Если вы являетесь предпринимателем, который технически склонен обладать необходимыми знаниями в области кибербезопасности, то вам стоит рассмотреть эту область. Вам необходимо получить аккредитованные сертификаты, чтобы предоставить вам преимущество перед другими специалистами по кибербезопасности.

47. Архитектор безопасности

Архитектор безопасности разрабатывает, создает и обеспечивает реализацию безопасности сети и компьютера для организации. Архитектор безопасности должен иметь полное представление о технологиях и информационных системах компании.

Главная роль, которую выполняет архитектор безопасности, — это планирование, проектирование и исследование надежных архитектур безопасности для любого ИТ-проекта, который может возникнуть.Ваша задача также включает разработку требований для локальных сетей, глобальных сетей, виртуальных частных сетей, а также маршрутизаторов и брандмауэров.

48. Сетевой архитектор

Сетевые архитекторы отвечают за разработку и анализ требований и возможностей сети для клиентов. Они также отвечают за проверку планов проектирования, которые имеют высокий уровень, чтобы получить оптимальную реализацию сети. Сетевой архитектор является основным контактным лицом для устранения неполадок, а также для разработки инновационных решений.

Как сетевой архитектор, вам необходимо уделять пристальное внимание деталям, поскольку это поможет вам также предотвратить проблемы с сетью. как несовместимость. Вам также необходимо управлять ожиданиями вашего клиента, следуя строгим стандартам и сетевым протоколам. Все решенные проблемы должны быть задокументированы, чтобы можно было быстро решить возникающие в будущем проблемы.

49. Консультант по аварийному восстановлению

Это часть плана безопасности, который предусматривает защиту организации от воздействия значительных негативных событий, таких как кибератака, сбой оборудования, а также возможных стихийных бедствий. Консультант по аварийному восстановлению использует такие документы, как процедуры, политики и действия, чтобы ограничить сбои в работе организации, вызванные негативным значимым событием.

Консультанту по аварийному восстановлению может потребоваться восстановить серверы с помощью резервных копий, восстановить частные обмены филиалов или подготовить локальные сети, чтобы удовлетворить насущные потребности бизнеса.

50 Исследователь уязвимостей

Исследователь уязвимостей — инженер по безопасности, отвечающий за исследование и анализ новых эксплойтов. Задача исследователя уязвимости может различаться в зависимости от клиента.

Video

Однако в обязанности часто входит проверка, изоляция, анализ и обратное проектирование уязвимых или вредоносных программ, чтобы определить природу угрозы, которую содержит вредоносная программа. Исследователь уязвимости должен обладать обширными знаниями различных языков программирования, а также опытом работы с системной безопасностью.

Перечисленные выше компании являются серьезными, как знал бы любой предприниматель в этой области. Проведение тщательного исследования необходимо, поскольку оно поможет вам выявить все подводные камни и препятствия, которые, вероятно, возникнет у вашего намеченного бизнеса, и способы их быстрого преодоления.

Часть того, что вам нужно, — это бизнес. планируйте, так как это поможет не только выявить сильные и слабые стороны, но и получить финансовую помощь от инвесторов, если вам понадобятся деньги для начала или развития вашего бизнеса.

Информационная безопасность – одна из самых важных отраслей в эпоху массового перехода в онлайн. В 2020 году она показала хороший рост: в США компании из этой сферы получили около $1.5 млрд. финансирования только за первый квартал этого года, причём 80% всех сделок пришлось на стартапы.

Количество новых компаний в этом году значительно снизилось. По данным Atlas VPN, до сентября включительно было запущено 78 стартапов в сфере кибербезопасности. Для сравнения в 2019 году их было 207, а в 2015 году – 490. 35% новых бизнесов основано в США.

Мы отобрали необычные стартапы, которые смогли привлечь больше всех инвестиций и расположили их в порядке убывания объема полученного финансирования.

1. Избавляет людей от паролей

Кто: Beyond Identity, США.

Что делают: продукт, который одновременно сильно упрощает жизнь пользователям и увеличивает безопасность.

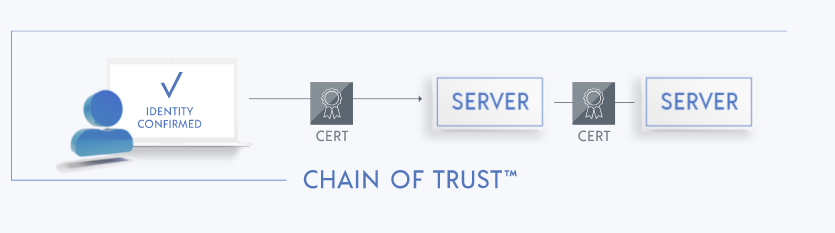

Один из основателей придумал, что можно разработать защищенное хранилище ключей (secure enclave). Используя такой сервис, человек как бы становится сертифицирующим органом сам для себя. В этом случае он может взаимодействовать с платформами, где нужна аутентификация, как они взаимодействуют с друг другом, передавая зашифрованную информацию.

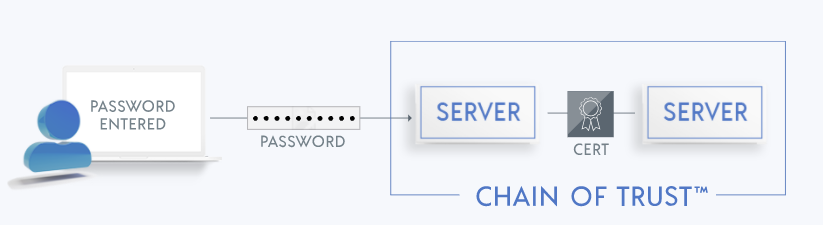

Как было:

Как стало:

В основе сервиса лежит сертификат X.509 и протокол защиты транспортного уровня (TLS). Облачная платформа предоставляет приложения для разных устройств (iOS, iPadOS, macOS, Windows, Android) и специальный сервис. Внедрение системы не требует радикальных изменений в процессах и IT-инфраструктуре заказчика.

Для пользователей все выглядит примерно так:

Для кого: средний и крупный бизнес, а также частные лица, которых бесят множество паролей и которые сомневаются в безопасности менеджеров паролей и платформ, где они логинятся.

Инвестиции на данный момент: $30 млн.

2. Легко определяет контекст рисков

Кто: Sevco Security, США.

Что делают: создают продукт, с которым специалисты смогут быстро определять контекст инцидентов безопасности. А именно: кто, что, когда, где, почему и как люди, устройства и приложения взаимосвязаны, а также какие риски это за собой влечет.

Для кого: специалисты по кибербезопасности.

Инвестиции на данный момент: $6,7 млн.

3. Управляет безопасностью приложений

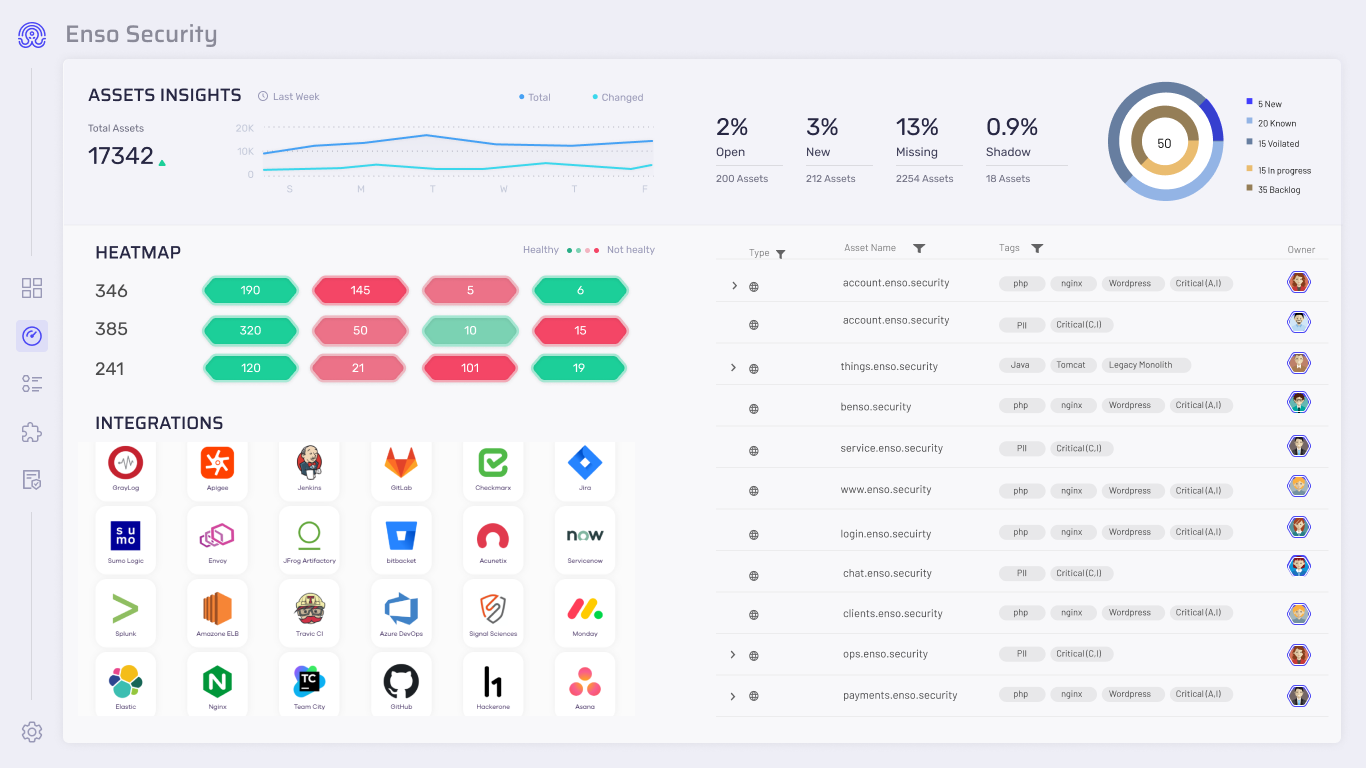

Кто: Enso Security, Израиль.

Что делают: платформу для инвентаризации и трекинга безопасности всех используемых или разрабатываемых корпоративных приложений. Она помогает организовать рабочий процесс так, чтобы значительно снизить риски.

Платформа делает следующее:

- собирает всю информацию о разработчиках и изменениях;

- фиксирует текущее состояние безопасности в целом по всем приложениям;

- оптимизирует безопасность приложений и отображает результаты в режиме реального времени;

- приоритезирует задачи на основе данных, которые приходят от инструментов разработчиков (например, JIRA, Jenkins, GitLab, GitHub, Splunk, ServiceNow);

- позволяет искать по ключевым словам.

Вот так выглядит дашборд сервиса:

Для кого: специалисты по кибербезопасности.

Инвестиции на данный момент: $6 млн.

4. Спасает от лавины уведомлений об угрозах

Кто: SOC.OS, Великобритания.

Что делают: продукт, который собирает в одно место все уведомления об угрозах от множества приложений и инструментов.

Платформа делает следующее:

- уведомляет отдел кибербезопасности о самых важных угрозах за выбранные промежутки времени;

- позволяет расследовать инциденты прямо в программе;

- позволяет визуализировать результаты;

- помогает готовить отчеты.

Продукт сильно сокращает время, которое обычно тратится на обработку и анализ угроз, а также ускоряет реагирование на инциденты.

Для кого: небольшие команды специалистов по кибербезопасности.

Инвестиции на данный момент: $2,5 млн.

5. Организовывает всю информацию о безопасности компании

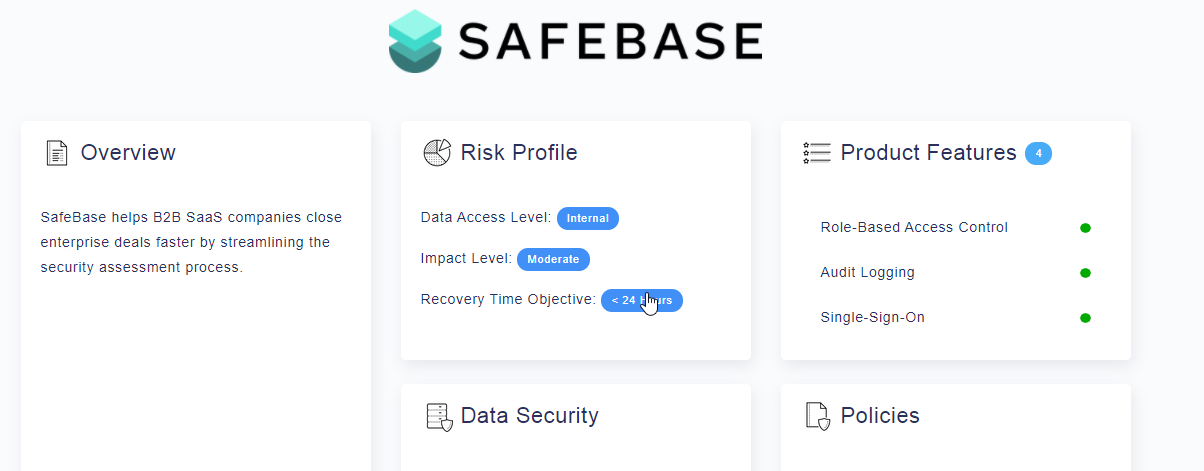

Кто: Safe Base, США.

Что делает: предоставляет единую точку входа для доступа ко всей информации, документации и коммуникаций, относящихся к безопасности компании. Все это помогает заказчикам быстрее оценить уровень безопасности и купить продукт.

Вот так выглядит организация и структурирование программы. По ссылке ниже решение можно изучить подробнее.

Для кого: B2B (SaaS компании).

Инвестиции на данный момент: $2,1 млн.

6. Расследует цифровые преступления в облаке

Кто: Cado Security, Великобритания.

Что делают: платформа Сado Response помогает быстро оценить влияние нарушений на разные экосистемы, включая облачную инфраструктуру и контейнеры, а также установленные в корпоративной ИТ-инфраструктуре системы. В одном продукте объединены знания о форензике и безопасности облаков.

Платформа вовремя сообщает о бизнес-рисках аналитику, помогает найти причину инцидента (например, подозрительные файлы и действия) и сохраняет все доказательства. Данные собираются удаленно, что позволяет легко интегрировать решение в распределенные команды.

Разработчик занимается самыми разными инцидентами: от реагирования на преступные угрозы до расследования серьезных финансируемых атак.

Для кого: специалисты по кибербезопасности.

Инвестиции на данный момент: $1,5 млн.

7. Безопасность в смартфоне

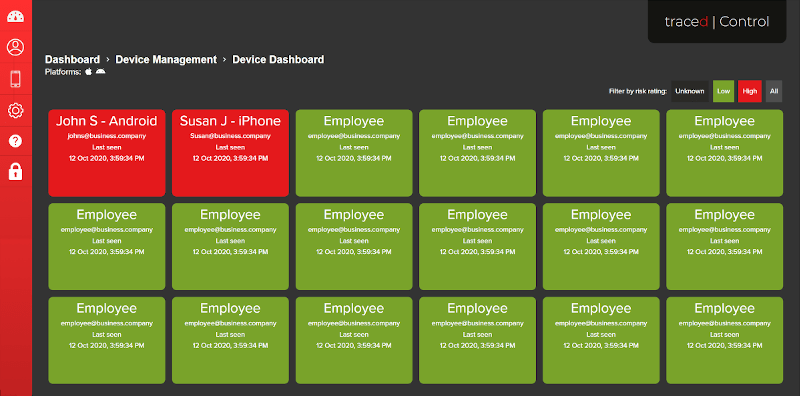

Кто: Traced, Великобритания.

Что делают: бесплатное мобильное приложение, которое:

- защищает от фишинга;

- вредоносного ПО;

- вредоносных веб-сайтов;

- непроверенных сетей Wi-Fi (когда вы подключаетесь к такой сети, приложение сообщит, если кто-то попытается украсть данные);

- помогает идентифицировать шпионское ПО.

В дополнение к приложению у разработчика есть продукт для бизнеса. Он представляет собой платформу Control, которая помогает контролировать конфиденциальные данные на мобильных устройствах сотрудников – для этого нужно установить вышеупомянутый мобильный агент. Control позволяет реагировать на инциденты безопасности, а также анализировать и расследовать их.

Подобное решение особенно необходимо для распределенных команд, когда в домашних условиях рабочие устройства используются для решения повседневных личных задач.

Чтобы идентифицировать новое вредоносное ПО, разработчик использует глубокое обучение.

Для кого: частные лица и компании.

Инвестиции на данный момент: $300к.

8. Фейковые фишинговые атаки для обучения сотрудников

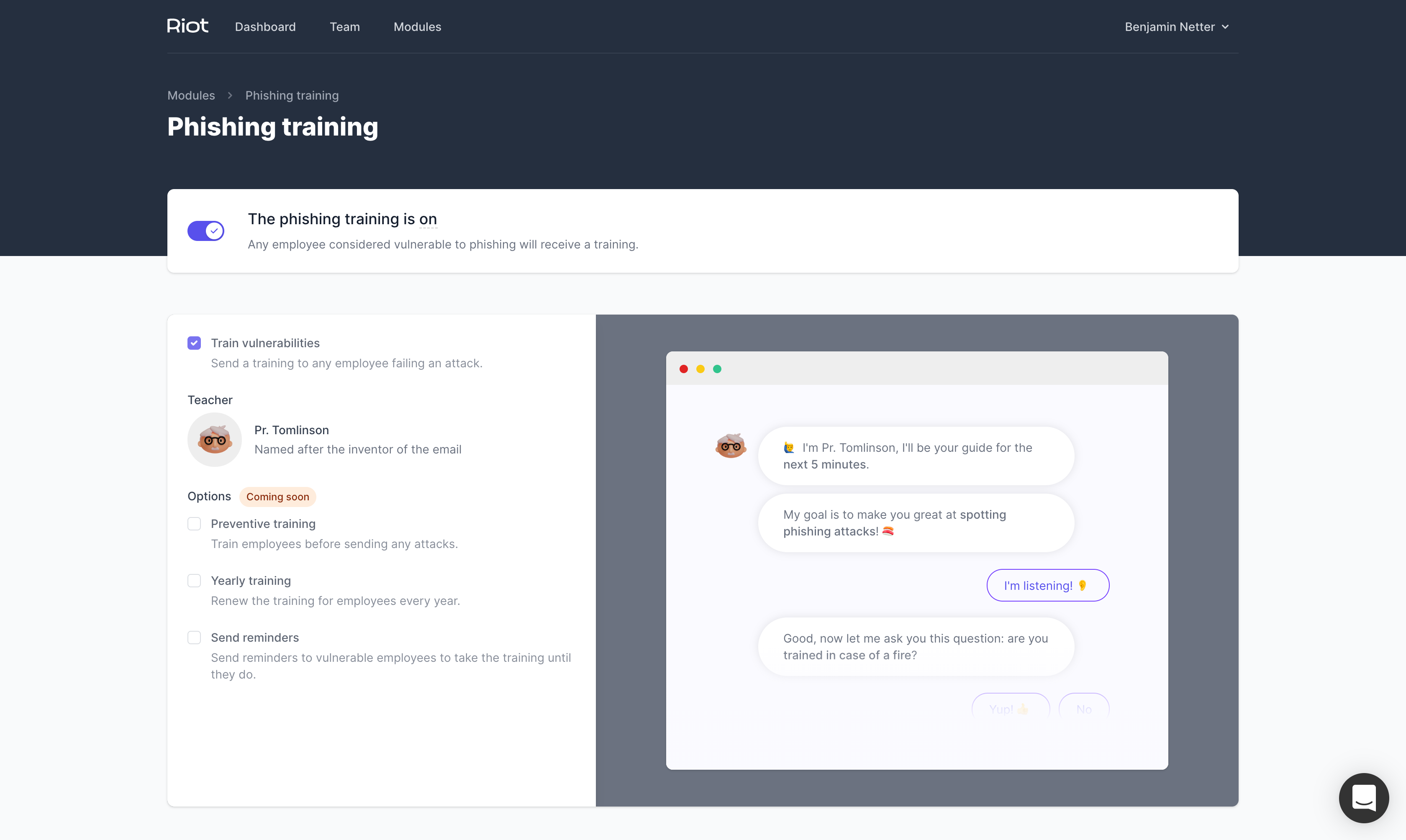

Кто: Riot, Франция.

Что делают: платформу, которая проводит нескучное обучение сотрудников.

Сервис позволяет время от времени рассылать фейковые фишинговые письма сотрудникам и смотреть, как они будут реагировать. Заказчикам доступны образцы писем и настройка периодичности рассылок.

По результатам можно отследить, какие пробелы в знаниях по безопасности есть у сотрудников. Затем предполагается короткий тренинг в виде чата с вопросами.

Для кого: компании.

Инвестиции на данный момент: $150к.

9. Облачная инфраструктура с встроенной безопасностью

Кто: Frontline, США.

Что делают: сервис для разработчиков с возможностью запускать виртуальные машины (VM) с соответствующими необходимым стандартам настройками безопасности. По-простому: время установки и настройки ряда необходимых для безопасности инструментов значительно сокращается.

Созданные с помощью сервиса VM подходят для AWS (Amazon Web Services), к тому же они обслуживаются и регулярно обновляются.

Для кого: разработчики, DevOps.

Инвестиции на данный момент: $150к.

Кто: GuardIoT, Чехия.

Что делают: автоматизированный поиск уязвимостей в умных вещах. Разработчик отслеживает риски, связанные с неправильной установкой или управлением устройством, а также с неправильной сегментацией (разделением общей сети на подсети). Ребята специализируется на камерах видеонаблюдения, но могут заниматься и другими девайсами для интернета вещей.

Для кого: компании.

Инвестиции на данный момент: €110к.

Заключение

Запущенный во время связанного с пандемией кризиса бизнес не может не вдохновлять. Если вы вдруг задумались о своем проекте в сфере кибербезопасности, стоит изучить различные направления, чтобы увидеть картину целиком и выбрать подходящие пути развития.

Управляющий программы CyberNorth, эстонского акселератора Startup Wise Guys, отмечает следующие перспективные направления: защиту данных, борьбу с фишингом и пропагандой, а также обучение основам кибербезопасности.

***

Хочу научиться программировать с нуля, но не знаю, с чего начать. Что делать?

Можно учиться самостоятельно (долго) или пойти на курсы с преподавателями (быстро). Плюс нужно учитывать, что джунов много, конкуренция выше и работодатели повышают порог вхождения при найме на работу. Чтобы получить актуальные знания, мы в proglib.academy запустили курсы:

- Основы программирования на Python.

- Профессия Python-разработчик.

- Алгоритмы и структуры данных.

- Математика для Data Science.

- Профессия Data Science.

- Frontend Basic: принцип работы современного веба.

- Профессия Фронтенд-разработчик.

- Обработка естественного языка. Полный курс.

На подходе еще больше 10 курсов для взрослых и детей.

В статье мы расскажем о наиболее интересных стартапах в области кибербезопасности, на которые следует обратить внимание.

Хотите узнать, что происходит нового в сфере кибербезопасности, — обращайте внимание на стартапы, относящиеся к данной области. Стартапы начинаются с инновационной идеи и не ограничиваются стандартными решениями и основным подходом. Зачастую стартапы справляются с проблемами, которые больше никто не может решить.

Обратной стороной стартапов, конечно же, нехватка ресурсов и зрелости. Выбор продукта или платформы стартапа — это риск, требующий особых отношений между заказчиком и поставщиком . Однако, в случае успеха компания может получить конкурентное преимущество или снизить нагрузку на ресурсы безопасности.

Ниже приведены наиболее интересные стартапы (компании, основанные или вышедшие из «скрытого режима» за последние два года).

Abnormal Security

Компания Abnormal Security, основанная в 2019 году, предлагает облачную платформу безопасности электронной почты, которая использует анализ поведенческих данных для выявления и предотвращения атак на электронную почту. Платформа на базе искусственного интеллекта анализирует поведение пользовательских данных, организационную структуру, отношения и бизнес-процессы, чтобы выявить аномальную активность, которая может указывать на кибератаку. Платформа защиты электронной почты Abnormal может предотвратить компрометацию корпоративной электронной почты, атаки на цепочку поставок , мошенничество со счетами, фишинг учетных данных и компрометацию учетной записи электронной почты. Компания также предоставляет инструменты для автоматизации реагирования на инциденты, а платформа дает облачный API для интеграции с корпоративными платформами, такими как Microsoft Office 365, G Suite и Slack.

Apiiro

Копания Apiiro вышла из «скрытого режима» в 2020 году. Ее платформа devsecops переводит жизненный цикл безопасной разработки «от ручного и периодического подхода «разработчики в последнюю очередь» к автоматическому подходу, основанному на оценке риска, «разработчики в первую очередь», написал в блоге соучредитель и генеральный директор Идан Плотник . Платформа Apiiro работает, соединяя все локальные и облачные системы управления версиями и билетами через API. Платформа также предоставляет настраиваемые предопределенные правила управления кодом. Со временем платформа создает инвентарь, «изучая» все продукты, проекты и репозитории. Эти данные позволяют лучше идентифицировать рискованные изменения кода.

Axis Security

Axis Security Application Access Cloud — облачное решение для доступа к приложениям , построенное на принципе нулевого доверия. Он не полагается на наличие агентов, установленных на пользовательских устройствах. Поэтому организации могут подключать пользователей — локальных и удаленных — на любом устройстве к частным приложениям, не затрагивая сеть или сами приложения. Axis вышла из «скрытого режима» в 2020 году.

BreachQuest

BreachQuest, вышедшая из «скрытого режима» 25 августа 2021 года, предлагает платформу реагирования на инциденты под названием Priori. Платформа обеспечивает большую наглядность за счет постоянного отслеживания вредоносной активности. Компания утверждает, что Priori может предоставить мгновенную информацию об атаке и о том, какие конечные точки скомпрометированы после обнаружения угрозы.

Cloudrise

Cloudrise предоставляет услуги управляемой защиты данных и автоматизации безопасности в формате SaaS. Несмотря на свое название, Cloudrise защищает как облачные, так и локальные данные. Компания утверждает, что может интегрировать защиту данных в проекты цифровой трансформации. Cloudrise автоматизирует рабочие процессы с помощью решений для защиты данных и конфиденциальности. Компания Cloudrise была запущена в октябре 2019 года.

Cylentium

Cylentium утверждает, что ее технология кибер-невидимости может «скрыть» корпоративную или домашнюю сеть и любое подключенное к ней устройство от обнаружения злоумышленниками. Компания называет эту концепцию «нулевой идентичностью». Компания продает свою продукцию предприятиям, потребителям и государственному сектору. Cylentium была запущена в 2020 году.

Deduce

Компания Deduce, основанная в 2019 году, предлагает два продукта для так называемого «интеллектуального анализа личности». Служба оповещений клиентов отправляет клиентам уведомления о потенциальной компрометации учетной записи, а оценка риска идентификации использует агрегированные данные для оценки риска компрометации учетной записи. Компания использует когнитивные алгоритмы для анализа конфиденциальных данных с более чем 150 000 сайтов и приложений для выявления возможного мошенничества. Deduce заявляет, что использование ее продуктов снижает ущерб от захвата аккаунта более чем на 90%.

Drata

Автоматизированная платформа безопасности и соответствия Drata ориентирована на готовность к аудиту по таким стандартам, как SOC 2 или ISO 27001. Drata отслеживает и собирает данные о мерах безопасности, чтобы предоставить доказательства их наличия и работы. Платформа также помогает оптимизировать рабочие процессы. Drata была основана в 2020 году.

FYEO

FYEO — это платформа для мониторинга угроз и управления доступом для потребителей, предприятий и малого и среднего бизнеса. Компания утверждает, что ее решения для управления учетными данными снимают бремя управления цифровой идентификацией. FYEO Domain Intelligence («FYEO DI») предоставляет услуги мониторинга домена, учетных данных и угроз. FYEO Identity будет предоставлять услуги управления паролями и идентификацией, начиная с четвертого квартала 2021 года. FYEO вышла из «скрытого режима» в 2021 году.

Hive Pro

Kronos — платформа прогнозирующей аналитики уязвимостей (PVA) от компании Hive Pro , основанная на четырех основных принципах: предотвращение, обнаружение, реагирование и прогнозирование. Hive Pro автоматизирует и координирует устранение уязвимостей с помощью единого представления. Продукт компании Artemis представляет собой платформу и услугу для тестирования на проникновение на основе данных. Компания Hive Pro была основана в 2019 году.

Infinipoint

Израильская компания Infinipoint была основана в 2019 году. Свой основной облачный продукт она называет «идентификация устройства как услуга» или DIaaS , который представляет собой решение для идентификации и определения положения устройства. Продукт интегрируется с аутентификацией SSO и действует как единая точка принуждения для всех корпоративных сервисов. DIaaS использует анализ рисков для обеспечения соблюдения политик, предоставляет статус безопасности устройства как утверждается, устраняет уязвимости «одним щелчком».

Kameleon

Компания Kameleon , занимающаяся производством полупроводников, не имеет собственных фабрик и занимает особое место среди поставщиков средств кибербезопасности. Компания разработала «Блок обработки проактивной безопасности» (ProSPU). Он предназначен для защиты систем при загрузке и для использования в центрах обработки данных, управляемых компьютерах, серверах и системах облачных вычислений. Компания Kameleon была основана в 2019 году.

Open Raven

Облачная платформа безопасности данных Open Raven предназначена для обеспечения большей прозрачности облачных ресурсов. Платформа отображает все облачные хранилища данных, включая теневые облачные учетные записи, и идентифицирует данные, которые они хранят. Затем Open Raven в режиме реального времени отслеживает утечки данных и нарушения политик и предупреждает команды о необходимости исправлений. Open Raven также может отслеживать файлы журналов на предмет конфиденциальной информации, которую следует удалить. Компания вышла из «скрытого режима» в 2020 году.

Satori

Компания Satori, основанная в 2019 году, называет свой сервис доступа к данным “DataSecOps”. Целью сервиса является отделение элементов управления безопасностью и конфиденциальностью от архитектуры. Сервис отслеживает, классифицирует и контролирует доступ к конфиденциальным данным. Имеется возможность настроить политики на основе таких критериев, как группы, пользователи, типы данных или схема, чтобы предотвратить несанкционированный доступ, замаскировать конфиденциальные данные или запустить рабочий процесс. Сервис предлагает предварительно настроенные политики для общих правил, таких как GDPR , CCPA и HIPAA .

Scope Security

Компания Scope Security недавно вышла из «скрытого режима», будучи основана в 2019 году. Ее продукт Scope OmniSight нацелен на отрасль здравоохранения и обнаруживает атаки на ИТ-инфраструктуру, клинические системы и системы электронных медицинских записей . Компонент анализа угроз может собирать индикаторы угроз из множества внутренних и сторонних источников, представляя данные через единый портал.

Strata

Основным продуктом Strata является платформа Maverics Identity Orchestration Platform . Это распределенная мультиоблачная платформа управления идентификацией. Заявленная цель Strata — обеспечить согласованность в распределенных облачных средах для идентификации пользователей для приложений, развернутых в нескольких облаках и локально. Функции включают в себя решение безопасного гибридного доступа для расширения доступа с нулевым доверием к локальным приложениям для облачных пользователей, уровень абстракции идентификации для лучшего управления идентификацией в мультиоблачной среде и каталог коннекторов для интеграции систем идентификации из популярных облачных систем и систем управления идентификацией. Strata была основана в 2019 году.

SynSaber

SynSaber , запущенная 22 июля 2021 года, предлагает решение для мониторинга промышленных активов и сети. Компания обещает обеспечить «постоянное понимание и осведомленность о состоянии, уязвимостях и угрозах во всех точках промышленной экосистемы, включая IIoT, облако и локальную среду». SynSaber была основана бывшими лидерами Dragos и Crowdstrike.

Traceable

Traceable называет свой основной продукт на основе искусственного интеллекта чем-то средним между брандмауэром веб-приложений и самозащитой приложений во время выполнения. Компания утверждает, что предлагает точное обнаружение и блокирование угроз путем мониторинга активности приложений и непрерывного обучения, чтобы отличать обычную активность от вредоносной. Продукт интегрируется со шлюзами API. Traceable была основана в июле 2020 года.

Wiz

Компания Wiz, основанная командой облачной безопасности Microsoft, предлагает решение для обеспечения безопасности в нескольких облаках, рассчитанное на масштабную работу. Компания утверждает, что ее продукт может анализировать все уровни облачного стека для выявления векторов атак с высоким риском и обеспечивать понимание, позволяющее лучше расставлять приоритеты. Wiz использует безагентный подход и может сканировать все виртуальные машины и контейнеры. Wiz вышла из «скрытого режима» в 2020 году.

Несмотря на то, что в сфере информационной безопасности уже есть крупные игроки, новым компаниям осталось место, где можно развернуться и заработать. Российский рынок в этой области очень молодой, считают эксперты. К тому же количество кибератак ежегодно лишь растет: к 2020 году 60% компаний будут регулярно подвергаться опасности со стороны хакеров, уверены аналитики Gartner.

Возможности для IT-стартапов в России

Значимым драйвером стал курс на импортозамещение – заказчики больше предпочтают молодой, но отечественный продукт западным аналогам. А наличие продукта в едином реестре российского ПО серьезно увеличивает его шансы на успешную продажу.

Ситуация на отечественном рынке для IT-стартаперов (и вендоров «с историей» тоже) складывается уникальная.

С одной стороны, массовое стремление использовать российские разработки открывает новые возможности для молодых команд. С другой – отказ от западных продуктов создает «вакуум» – когда существующих на рынке решений явно недостаточно, чтобы покрыть потребности заказчиков. Впервые за многие годы отечественный ИТ-рынок познакомился с понятием «дефицит».

Более того, запущены государственные программы поддержки стартапов – от локальных до общероссийских. И помощь начинающим командам оказывается существенная: консультативная, техническая, юридическая и даже коммерческая. Яркий тому пример – центр «Сколково», который безвозмездно выделяет серьезные суммы на развитие наиболее перспективных IT-проектов.

Все эти факторы создают благоприятные условия для развития. Потому рынок ИТ в целом и продуктов по защите информации в частности растет очень интенсивно, а новые проекты в этой области становятся все более интересными. Хотя российские ИБ-предприниматели фокусируются на направлениях с уже сформировавшимся рыночным спросом, есть и нестандартные проекты, которые замахиваются на решение глобальных задач.

Типичные представители

Несмотря на большое количество конкурентов, ИБ-предприниматели с готовностью запускают сервисы по защите сайтов от DDoS-атак. Связано это с растущим числом угроз: согласно последнему исследованию, Россия по итогам 2015 года стала третьей в рейтинге жертв таких атак. На рынке по защите от подобных угроз есть молодые компании, показывающие высокую динамику роста.

Один из типичных представителей решений по защите сайтов – компания Wallarm. Так, в конце марта стало известно, что компания получила одобрение заявки на грант от комитета по минигрантам фонда «Сколково» на сумму 5 млн рублей. Решение Wallarm блокирует внешние атаки, а также находит уязвимости на сайте. Продукт можно использовать для любого сайта, но в первую очередь он нацелен на платежные и поисковые системы и онлайн-банки. В мае 2014 года Wallarm начала сотрудничать с Qrator Labs, благодаря чему теперь может противодействовать DDoS-атакам.

На противодействии брутфорс-атакам и нежеланию пользователей придумывать сложные пароли строит свой бизнес стартап «Пинкод» из Санкт-Петербурга. Компания предлагает разработчикам сайтов готовый сервис SMS-аутентификации, который можно развернуть на собственном сервере или использовать в виде «облака». Проект стартовал недавно, и поэтому ценовая политика более чем гуманная: до 3000 аутентификаций в день не будут стоить заказчику ни копейки.

Компании, которые занимаются страхованием ИБ-рисков, решают ту же проблему, что и «защитники» сайтов. Только вместо технических решений они предлагают финансовые. К примеру, в разделе «Кейсы» на сайте компании Cyberrisk.ru описывается такая ситуация: «Компания, ведущая онлайн-торговлю, получила требование от человека/организации оплатить определенную сумму, в противном случае произойдет взлом сайта. Оплата не была произведена, и преступник начал DDoS-атаку. Сайт слетал несколько раз. Во время одной из атак компания потеряла доход на четверть миллиона. Полис страхования на случай кибер-рисков покрыл расходы компании на привлечение специалистов по вымогательству, которые помогали полиции предотвратить дальнейшие атаки. Общая сумма выплаты на сегодняшний день составляет 36 500 долларов США».

Расследованием компьютерных преступлений занимается, например, стартап Group-IB, которая уже известна на зарубежном рынке. Расследования фактически проводятся вручную сотрудниками.

Зарабатывают молодые компании и на защите мобильных телефонов от хакерских атак и прослушивания. К примеру, мобильное приложение Eagle Security заботиться о том, чтобы личная SMS-переписка и разговоры не попали в руки третьим лицам. В частности, разработчики предлагают сканирование телефона, которое обнаружит и при необходимости запретит приложения, имеющие доступ к микрофону и камере. Кроме того, Eagle Security отслеживает идентификаторы базовых станций, проверяет их на соответствие стандартам России и отслеживает их расположение. Таким образом приложение предупреждает владельца телефона о подозрительной станции и возможной прослушке разговоров.

Нестандартные ИБ-стартапы

Впрочем, есть среди начинающих российских ИБ-предпринимателей и те, кто мыслит глобальными категориями. Сегодня их проекты не решают насущных задач, стоящих перед бизнесом или частными клиентами. Но в будущем, возможно, именно они получат возможность стать «джобсами от ИБ».

Проект Base.network разрабатывает одноранговую сеть для децентрализованного распределённого хранения данных без возможности их цензурирования. По сути, его авторы заново изобретают Всемирную паутину. Конечная цель проекта – аналог сетей Freenet и I2P, имеющий все преимущества традиционного Web: скорость, простоту использования и общедоступность. На сайте проекта можно увидеть действующий прототип работы сети, доступ к которому можно получить с помощью обычного браузера.

Другой нестандартный ИБ-проект называется LUS.sense. Слоган проекта «Наша цель – программа, понимающая смысл. Смысл текста, смысл речи, смысл поведения». Сфера применения приложения, впрочем, вполне прагматична: выявление лжи в словах говорящего или пишущего. Авторы проекта надеются, что клиенты смогут применять его при выявлении недобросовестных заемщиков, потенциальных инсайдеров среди сотрудников и т.п. К сожалению, рабочего прототипа своего решения команда LUS.sence пока не показала. Но по словам авторов, «проект по созданию AI входит в активную фазу», так что – будем ждать новостей.

Иногда ход мысли стартап-команд выглядит не столь масштабно, зато весьма странно с позиций традиционных ИБ-подходов. Например, компания TeamKey разрабатывает решение для… обмена паролями. Решение состоит из облачного сервиса и подключаемых к нему браузерных расширений и мобильных приложений.

Прогнозы и выводы

В связи с курсом на импортозамещение у российских ИБ-стартапы как никогда благоприятные возможности для роста. С другой стороны, трудности создает падение венчурного рынка до худших за всю его историю показателей. Поэтому самой благоприятной ситуация станет для тех предпринимателей, чьи проекты могут развиваться, не привлекая значительных инвестиций, а также для тех, кто получит поддержку за счет какой-либо госпрограммы.

Ориентация на актуальные запросы бизнеса позволяет большинству ИБ-стартапов зарабатывать деньги буквально с первых публичных версий продуктов. Поэтому сервисы для защиты сайтов и решения в области аутентификации будут особенно востребованы. А вот будущее таких исследовательских проектов, как LUS.sence, в рыночных реалиях кажется слишком туманным.

Материалы по теме:

Эксперты узнали о краже паролей 57 млн пользователей Mail.Ru

Хакеры украли полмиллиарда рублей со счета в ЦБ

Хакер с Двача о взломе сотни компьютеров: «Наша задача — защитить людей»

Цифры дня. Юный хакер получил $10 000 от Facebook

В Opera встроили бесплатный сервис для обхода блокировок сайтов

Исследование: мужчины меньше заботятся о конфиденциальности в интернете, чем женщины

Фото на обложке: Unsplash.

Как составить и рассчитать бюджет стартапа на кибербезопасность

Время на прочтение

12 мин

Количество просмотров 2.9K

Бастион не собирает статистику по расходам на ИБ на российском рынке, но мы помогаем заказчикам формировать бюджеты на кибербезопасность, так что нам часто задают вопросы на эту тему. Сразу хочется поделиться ссылкой на толковый ликбез, но вместо грамотных рекомендаций поисковики выдают сотни SEO-оптимизированных заметок. Пришлось писать свою статью.

В этом посте поговорим об общих принципах построения бюджета на ИБ. Расскажем, какие виды затрат выделить и как расставить приоритеты. Покажем простой и быстрый метод расчетов и познакомим с более точной математической моделью для принятия обоснованных решений в условиях неопределенности и посоветуем, куда копать дальше.

Думаю, если вы это читаете, то не нужно рассказывать, что «кибербезопасность — инвестиция в будущее вашей компании» и так далее… сразу перейдем к делу. Правда в том, что компания из 5-7 человек, физически не может контролировать все возможные угрозы. Вместо этого, вы, как стартап, постоянно расставляете и пересматриваете приоритеты и, вероятно, безопасность стоит не на первом месте. Однако, даже транснациональная корпорация не может снизить риски до нуля. Составление бюджета на информационную безопасность всегда поиск баланса между рисками и затратами на борьбу с ними в постоянно изменяющихся условиях.

На старте и без гроша в кармане

Прежде чем начнем тратить деньги, имейте в виду: кое-что для повышения безопасности можно сделать бесплатно, точнее инвестировав только время. Так вы можете сделать совсем немного, но это лучше, чем ничего.

- Используйте доступные решения.

Во многих цифровых продуктах уже предусмотрены встроенные защитные системы. Не стоит пренебрегать ими. Настройте многофакторную аутентификацию везде, где это возможно, зашифруйте компьютеры. Обратите внимание на настройки Google Cloud, Microsoft Azure или любого другого облака, которым вы пользуетесь. Некоторые IaaS-провайдеры предлагают встроенные брандмауэры, службы шифрования и тому подобное. Изучите их возможности. Подумайте об использовании облачных IDE. Они снимают значительную часть рисков, связанных с безопасностью исходного кода. Не стоит пренебрегать и Open Source-решениями. Свободно распространяемое ПО несет в себе риски, однако при осторожном использовании успешно заменяет многие проприетарные решения.

- Обновляйте софт.

Все знают, что это нужно делать, но не все делают. Почти на каждом пентесте мы находим несколько уязвимостей, для которых давно есть патчи.

- Наращивайте объем знаний.

Предупрежден – значит вооружен. Стоит хотя бы время от времени мониторить отраслевые новости: Dark Reading, Threat Post, The Hacker News, записаться на несколько вебинаров Brighttalk или пройти пару бесплатных курсов на Cybrary. Читайте Хабр в конце концов. Материалы из этих и других подобных источников можно добавить в онбординг новых сотрудников, обсуждать на митапах или скидывать в отдельный чат.

- Продумайте регламенты реагирования и инструкции.

На разработку внутренних политик компании в сфере информационной безопасности уйдет не так уж много времени, но они позволят упорядочить информационную безопасность компании, избежать ненужных трат и снизят вероятность опрометчивых решений во время инцидентов.

Распределяем бюджет по статьям

Теперь допустим, что из голой идеи стартап превратился в бизнес-проект и нашлись хоть какие-то деньги, которые вы готовы вложить в его развитие. Пора решать сколько и на что тратить. Первая мысль — обратиться к статистике, но вряд ли вам поможет абстрактный совет в стиле: «Потратьте на безопасность от 9 до 25% бюджета IT-отдела». Разве что вы хотите использовать подход, который называют классическим или реактивным (от слова реакция). По сути он заключается в том, чтобы отложить деньги на решение будущих проблем и дожидаться кибератак.

Думается, что такой подход оправдан лишь до тех пор, пока вам нечего терять, то есть максимум до первых серьезных наработок по MVP. С этого момента стоит озаботиться планированием и распределением бюджета на кибербезопасность. Для начала разберемся из каких основных статей он состоит.

Защита сетей и эндпойнтов

К этой категории относится софт для защиты ПК, ноутбуков, мобильных устройств и сетевой инфраструктуры.

Первое время стартап вполне может обходиться обычными антивирусами, но по мере роста числа сотрудников для поддержания защиты понадобятся энтерпрайз-версии с централизованным управлением. В то же время, как только у вас появится мало-мальски сложная сетевая инфраструктура, ее стоит поделить на сегменты под защитой брандмауэров. Обычно первым делом отделяют сетевые активы, хранящие данные компании, от внешних сегментов (веб и прокси-серверов). В перспективе стоит задействовать системы обнаружения (IDS) и предотвращения вторжений (IPS) и, наконец SIEM-системы. Они экономят рабочее время безопасников и таким образом снижают скорость, с которой раздувается штат.

Бэкапы, хранение и передача данных

Задачи резервного копирования данных на старте решаются при помощи облачных решений. Альтернативной выступают селфхостед корпоративные облака, но их сложно советовать стартапу, разве что нужно хранить строго конфиденциальную информацию.

Контроль доступов

Вы точно захотите отозвать доступы, когда сотрудник покинет компанию. Так что первым делом установите процедуры приема и увольнения с работы. Внедрение парольной политики с первых дней работы тоже будет не лишним.

На этапе привлечения первых инвестиций прекратите совместное использование учетных записей. Каждый, кто обращается к ресурсу, должен иметь свою учетку с минимально необходимыми привилегиями.

Если используете ПО, распространяемое SaaS-модели, необходимо сосредоточиться на управлении доступом к приложениям с учетом отделов, в которых работают сотрудники, занимаемой должности и т. д. Какое-то время доступами можно управлять вручную, но, когда размер команды превысит несколько десятков человек, придется перейти на решения для централизованного управления учетными записями.

Обучение сотрудников

По оценке Gartner 85% утечек связаны с человеческим фактором. Наш опыт пентестов показывает, что IT-специалисты в среднем неплохо информированы о киберугрозах и редко поддаются на провокации. Однако, как только у вас в команде появляется нетехнический сотрудник, вы должны рассказать ему, что такое фишинг и преподать основы информационной гигиены. Тут начинаются варианты: писать методички, нанять сторонних инструкторов по безопасности, купить специальное обучающее программное обеспечение.

Расходы на сотрудников ИБ

В компании из 5 человек все занимаются всем. Начиная с 10-20 сотрудников, вам уже нужен конкретный ответственный за безопасность. Это может быть технический директор или некто, кто может дорасти до этой должности.

Примерно между 30 и 100 сотрудниками время подумать о поиске первого специалиста по безопасности на полный рабочий день. Если вы работаете с чувствительными данными, например, занимаетесь телемедициной, нанимайте его ближе к штату в 30 человек. Если же ваш стартап далек от технологического сектора, скажем, продает футболки с принтами через соцсети, то в принципе можно обойтись без привлечения безопасника, пока штат не достигнет 100 человек.

Впрочем, чем раньше вы наймете специалиста по ИБ, тем лучше. Да, скорее всего в этот период вам очень нужен еще один юрист, бухгалтер или HR, но технологическая и бизнес стороны стартапа усложняются очень быстро. Если упустить момент, безопасники столкнутся с гигантским техническим долгом.

Бумажная безопасность

Вряд ли, при слове «кибербезопасность» вам представляются кипы документов, но правильно подготовленная и оформленная документация — важная составная часть защиты компании. Организационное обеспечение — это важный усиливающий фактор для всех технических мер, которые вы предпринимаете. Не говоря уже о том, что, например, штрафы от Роскомнадзора за неправильное хранение и документальное сопровождение ПДН — тоже фактор риска.

Самостоятельно разбираться во всех тонкостях законодательства сложно, так что есть смысл обратиться за консультацией к внешней команды безопасников. Разве что вы схантите специалиста который хорошо разбирается и в практической стороне вопроса, и в законах, но для этого нужна большая удача.

Пентесты

Перед запуском MVP необходим по крайней мере один тест на проникновение. В дальнейшем стоит повторять их не менее раза в год. Даже чаще, если вы ведете активную разработку. И кстати, не стесняйтесь время от времени менять поставщиков тестов. Свежий взгляд в этом деле очень важен.

Когда стартап встанет на ноги, имеет смысл открыть программу баг-баунти. Если вас все-таки взломают, пускай лучше придут к вам за наградой, а не вываливают добытые данные на продажу в даркнет. Однако, имейте в виду, что такая программа требует серьезного подхода к менеджменту и устранению выявленных уязвимостей. И в первое время может стать настоящим стресс-тестом для вашей команды. Поэтому начинайте с малого — приватной баг-баунти программы, в которой может участвовать ограниченное число исследователей. Подробнее о том, как запустить баг-баунти программу мы уже рассказывали в другом посте.

Реакция на атаки: расследование и устранение

Для начала хватит базовых протоколов реагирования на инциденты внутри команды. Однако, если вы работаете в области с высокими рисками кибератак, например, в финтехе, необходимо как можно раньше выбрать аутсорсинговую команду, которую можно вызвать в случае серьезной атаки.

По мере роста инфраструктуры стоит потратиться на систему реагирования на инциденты в режиме реального времени. Такие решения помогают избежать ситуаций типа «понятия не имеем, что произошло» и «оно просто взялось и сломалось».

Киберстрахование

Эта статья расходов на ИБ только набирает популярность у российских компаний. Киберстрахование работает по всем знакомой схеме: оценка рисков, покупка полиса, регулярные платежи. В случае атаки компания получает компенсацию. Такая страховая подушка вполне может спасти начинающий бизнес, но тут сложно что-то советовать. Условия страховщиков постоянно меняются, но рассмотреть такую возможность и узнать условия страхования точно не помешает.

Расставляем приоритеты

Итак, мы выделили основные статьи расходов, которые можно дополнять и детализировать, но так и не ответили на вопрос сколько тратить. Существуют отдельные подходы к распределению средств.

Эталонный подход

Некоторые аналитики рекомендуют ориентироваться на затраты схожих компаний из вашего сектора. Однако, реально такой подход работает, только если за вашими плечами есть опыт работы в этой сфере или грамотный ментор. Конкуренты не раскроют свою стратегию, статистика поверхностна, а опыт компаний из смежных секторов ограниченно полезен. Безопасность не то, что можно организовать по общему шаблону, одинаково подходящему для любой компании. Здесь задействовано слишком много переменных:

- занимаетесь электронной коммерцией — придется озаботиться надежной защитой от DDoS-атак;

- храните и обрабатываете персональные, медицинские, финансовые и другие чувствительные данные – это влечет массу обязательств, в том числе и перед законом;

- разрабатываете сервисы и цифровые продукты для других компаний — учитывайте, что можете стать звеном в атаке на цепочку поставок клиента.

Существует почти столько же моделей угроз, сколько и типов бизнеса. Набор рисков в рамках каждой из них постоянно меняется, поэтому при расчете бюджета необходимо ориентироваться именно на риски.

Классический риск-ориентированный подход

Как правило, для базовой оценки рисков используют специальные матрицы. По сути, это сложный способ составления списка того, что может пойти не так.

Необходимо:

- Выписать как можно более широкий список угроз, с которыми может столкнуться ваш стартап.

- Прикинуть вероятность возникновения каждой из этих проблем и потери, которые вы понесете.

- Распределить проблемы по ячейкам таблицы с учетом проведенной оценки.

Источник: What is Risk Assessment Matrix? | VComply

В результате получится матрица, которая дает наглядное представление об угрозах, помогает выделить наиболее опасные и сосредоточиться на их предотвращении.

Вычисляем ALE

Чтобы уточнить матрицу, стоит провести хотя бы базовые расчеты. Для этого используют показатель Annualized loss expectancy (ALE) — годовой убыток, который принесет угроза, если с ней ничего не делать. Для наглядности возьмем упрощенную формулу ALE из официального руководства CISSP-ISSMP:

ALE равно: ARO (количество происшествий в год) умножить на AV (потенциальные потери от одного происшествия).

Например, если вероятность отказа в обслуживании у базы данных один раз в три года, а убыток от такого происшествия оценивается в 100 000 долларов:

ALE = 100 000 x 1/3 = 33 тысячи долларов в год.